Je Snapchat nebezpečný?

9.11.2014 Hacking

V posledních týdnech se objevily zprávy o průnicích do systémů americké banky JP Morgan Chase, úniku fotek celebrit z Apple iCloud, krádeži více než 70 tisíc obrázků ze Snapchatu a nyní se mluví o údajném hacku Dropboxu. Otázkou tak je, zda zmíněné firmy dělají pro zabezpečení dost.

Ve většině ze zmíněných kauz nedošlo k průniku na servery dané společnosti, avšak útočníci využili techniku automatizovaného hádání hesel, zneužili aplikace třetích stran neautorizované k používání dané služby, či přihlašovací jména a hesla používaná uživateli k přihlašování na jiné webové stránky.

Tento týden na portálu Pastebin neznámý hacker oznámil, že vlastní téměř sedm milionů přihlašovacích údajů k Dropboxu. Následně bylo několik stovek z nich zveřejněno. Bezpečnostní inženýr Dropboxu Anton Nityagin však trvá na ton, že k průniku na servery této oblíbené cloudové služby nedošlo.

„Uživatelská jména a hesla ve zmíněném článku pochází k jiných služeb. Útočníci se pomocí kradených údajů pokusili přihlásit na různé stránky na internetu, včetně Dropboxu,“ uvedl Mityagin. Podobně reagovala nedávno i banka Chase s tím, že v žádném případě není nutné měnit PINy či hesla, nebo dokonce vyměňovat platební karty.

Apple trvá na tom, že jeho iCloud je bezpečný a Snapchat taktéž jakákoli pochybení na své straně odmítá. Podle expertů však společnosti nedělají k ochraně svých sítí a identifikaci nekalých aktivit dostatek.

„Poskytovatelé služeb mohou automatizované hádání hesel zablokovat. Pokud vidíte, že se někdo z jedné IP adresy pokusil stokrát připojit, měli byste to prověřit,“ uvedl profesor z College of Computer and Information Science na Northeastern University a spoluzakladatel poskytovatele bezpečnostních řešení Lastline Engin Kirda.

To, že firmy dělají pro ochranu uživatelů málo, lze demonstrovat na nedávno vydané zprávě americké FTC. Podle ní například Snapchat ukládal videa svých uživatelů na zařízení příjemce nešifrovaná mimo tzv. sandbox. To znamená, že k videím mohly přistupovat i jiné aplikace. I když podmínky užívání Snapchatu zakazují, aby aplikace třetích stran sdílely zprávy a fotografie pomocí jeho API, taková aplikace s názvem SnapSaved je dostupná již několik let.

Tato aplikace pak byla odpovědná za to, že asi 70 000 fotografií a videí ze Snapchatu bylo zveřejněno na jedné webové stránce. A jak podotýká John Kindervag ze společnosti Forrester Research, uživatelé si často rizika spojená s používáním aplikací třetích stran neuvědomují.

Podle Kindervaga stojí za nedávnou vlnou průniků především vzrůst popularity sociálních médií a špatné zabezpečení. Uživatelé by si pak měli uvědomit, že jakmile nahrají data na cloud, riziko jejich krádeže se mnohonásobně zvýší - nezávisle na tom, co tvrdí poskytovatelé cloudu.

Lidé by měli používat více hesel, která (pokud si je nepomatují), mohou ukládat do služeb typu KeePassX, jež je šifrují. Důležité je také zvolit dostatečně složité heslo. Poskytovatelům služeb pak analytici doporučují využít technik, které sledují chování jednotlivých uživatelů a pokud se tato aktivita dramaticky změní, poskytovatel by měl ihned zakročit.

Nový Avast prý jako první nabízí zabezpečení domácí sítě

9.11.2014 Zabezpečení

Novinka podle výrobce dokáže zjistit zranitelné domácí směrovače, které bývají příčinou krádeže identity a ztráty soukromí uživatelů.

Avast uvedl na trh své nejnovější bezpečnostní řešení Avast 2015 pro platformy PC i Mac OS. Všechny dostupné varianty produktu, včetně té bezplatné, nově obsahují funkci „Zabezpečení domácí sítě”, která podle tvůrců ochrání router a celou domácí síť před zákeřnými útoky hackerů.

Další funkce a vylepšení zahrnují prevenci proti DNS útokům nebo skenování protokolu HTTPS. Mimo to nový Avast nabízí oproti předchozím variantám zjednodušené uživatelské rozhraní, nižší množství reklamních sdělení a rychlejší pravidelné aktualizace zlepšující výkon a zajišťující lepší ochranu a vyšší soukromí.

„Zabezpečení domácí sítě (Home Network Security)” dovoluje jedním kliknutím otestovat domácí síť a odhalit tak potenciální bezpečnostní hrozby dřív, než je zjistí útočníci.

Jde tak identifikovat nevhodně nastavené domácí Wi-Fi sítě, routery se slabými nebo původními hesly, zranitelné routery s přístupem k internetu, kompromitované internetové připojení a povolený, avšak nechráněný protokol IPv6.

Další novinka, „Ochrana DNS (Secure DNS)”, se zaměřuje na šifrování komunikace mezi chráněným PC a zabezpečeným DNS serverem a zabraňuje tak přesměrování na podvodné webové stránky.

Novou funkcí je i „Skenování HTTPS (HTTPS Scanning)”, což je vylepšená komponenta technologie WebShield, která kontroluje i stránky zabezpečené protokolem HTTPS.

Zajímavou funkcionalitou je i „Celkový test (Smart Scan)”, který umožňuje pomocí jednoho kliknutí zkontrolovat počítač a zjistit, zda jej neohrožují škodlivé soubory, zda je potřeba aktualizovat nainstalovaný software, jestli je domácí síť zabezpečená a také odhalit potenciální příležitosti na zvýšení výkonu analyzovaného počítače.

Produkt zahrnuje i přidanou vyrovnávací paměť s asistovanou hardwarovou virtualizací, vytvářející virtuální „testovací prostředí”, ve kterém se automaticky analyzují podezřelé objekty.

Detekce PUP (Potentially Unwanted Programs neboli potenciálně nechtěných programů) identifikuje vybrané programy, které uživatel pravděpodobně nezamýšlel instalovat a nabízí mu možnost jednoduše je odstranit s cílem zrychlit výkon PC.

Avast 2015 je dostupný ve čtyřech variantách určených pro koncové uživatele – Avast Free Antivirus, Avast Pro Antivirus, Avast Internet Security a Avast Premier – a je k dispozici ve 45 jazycích. Avast Mac Security bude obsahovat funkci „Zabezpečení domácí sítě” a „Ochranu DNS” až v prvním čtvrtletí roku 2015.

Využívání mobilů ve firmách je rizikové

9.11.2014 Mobil

Největší hrozbu pro firemní data představují sami zaměstnanci – až dvě třetiny incidentů totiž díky své laxnosti zaviní právě oni. A nárůst kompromitací přes mobily se bude i dále zvyšovat.

Výsledky výroční zprávy o mobilní bezpečnosti, podle které 95 % respondentů řeší problémy se zabezpečením a podporou BYOD (Bring Your Own Device), uveřejnil Check Point Software.

Průzkum upozorňuje na přetrvávající znepokojení nad snadným pohybem citlivých podnikových informací mimo spravovaná firemní prostředí a zároveň poukazuje na nedostatečná bezpečnostní školení a riziko mobilních hrozeb v důsledku malého povědomí zaměstnanců o bezpečnosti.

„Z našeho průzkumu 2014 Mobile Security Survey jasně vyplývá, že IT odborníci neočekávají pokles mobilních bezpečnostních hrozeb a dokonce se připravují na nárůst incidentů v roce 2015,“ říká Dorit Dor, produktová viceprezidentka společnosti Check Point Software Technologies.

Klíčová zjištění podle Check Pointu:

Největší hrozba se nachází uvnitř organizace - 87 % dotázaných odborníků věří, že největší bezpečnostní hrozbou pro mobilní zařízení jsou neopatrní zaměstnanci. Téměř dvě třetiny respondentů uvedlo, že poslední velké narušení zákaznických dat bylo pravděpodobně v důsledku neopatrnosti zaměstnanců.

Mobilní zařízení v podnikových sítích – Přestože jsou neopatrní zaměstnanci nejslabším článkem mobilního zabezpečení organizací, 91 % IT profesionálů vidí v posledních dvou letech nárůst počtu osobních mobilních zařízení s přístupem do podnikové sítě. 56 % dotázaných v roce 2014 spravovalo podniková data na osobních zařízeních zaměstnanců, zatímco v roce 2013 to bylo pouze 37 %.

Očekává se nárůst počtu mobilních bezpečnostních incidentů – 82 % dotázaných bezpečnostních odborníků očekává, že počet bezpečnostních incidentů nadále poroste a rok 2015 bude rizikový. Navíc téměř všichni respondenti (98 %) vyjádřili znepokojení nad dopadem mobilních bezpečnostních incidentů, největší starosti v oblasti mobilní bezpečnosti jim dělají ztrácené a odcizené informace.

Náklady na mobilní bezpečnostní incidenty nadále rostou – V roce 2014 došlo ke zvýšení nákladů spojených s nápravou po mobilních bezpečnostních incidentech. 42 % dotázaných IT manažerů uvedlo, že mobilní bezpečnostní incidenty stojí jejich organizace více než 250 000 dolarů.

Android je i nadále vnímán jako platforma s největšími bezpečnostními riziky - V roce 2013 vnímalo Android jako platformu s nejvíce bezpečnostními riziky 49 % dotázaných, v letošním roce dokonce 64 procent - ve srovnání s Apple, Windows Mobile a Blackberry.

Apple záplaty Shellshock chybu v OS X

9.10.2014 Zranitelnosti

Apple konečně vydala aktualizaci zabezpečení pro OS X, který se zblízka kritické vzdálené spuštění kódu Shellshock chyby nalezené v prostředí GNU Bash UNIX. Tato aktualizace řeší jak CVE-2014-6271 problém objevil Stephane Chazelas, stejně jako ten, CVE-2014-7169 příznakem by Tavis Ormandymu. aktualizací zabezpečení byly pro OS X Mavericks , Mountain Lion a Lion uživatelů. Podle Ars Technica , nebude za předpokladu, že patch pro aktuální OS X Yosemite vývojář nebo veřejné beta staví, ale bude postavena do příštích ty. Pokud jste ve spěchu opravit váš systém, budete muset stáhnout aktualizaci a implementovat ručně, protože ještě nebyly zpřístupněny realizovat prostřednictvím procesu aktualizace obvykle Software (to bude pravděpodobně brzy změní). Jakmile je aktualizace byla provedena, si můžete být jisti, že byl úspěšný po otevření Terminal aplikace a spusťte následující příkaz: bash -version . vrácené informace by měly být GNU bash, verze 03.2.53 (1) -release (x86_64-apple-darwin13), pokud spustíte OS X Mavericks. Číslo v posledním řetězci by mělo být darwin12 nebo darwin11 , v závislosti na tom, zda spuštění Mountain Lion či Lion. Zatímco společnost pracuje na aktualizaci, mluvčí zdůraznil , že drtivá většina uživatelů OS X nejsou ohroženy. "S OS X systémy jsou bezpečné standardně a není vystaveno vzdálených využije bash, pokud uživatelé konfigurovat služby pokročilý UNIX," bylo uvedeno. Intego Derek Erwin napsal užitečné vysvětlení těchto dvou případech, v nichž Mac systémy uživatelů jsou ohroženy využití vady - "obou případech okraj", poznamenává, že "pravděpodobně vyžadovat úroveň odborných znalostí, které člověk konfigurace svůj účet jako takové náplasti využít poměrně jednoduše." Poznamenal také, že viděli proof-of- Koncept využívá na Mac OS X, a vysvětlil, jaké škody útočníci mohli dělat na zranitelném systému.

Lidé budou dělat něco pro Wi-Fi zdarma

9.10.2014 Bezpečnost

Nový Wi-Fi šetření provedeného v ulicích Londýna ukazuje, že spotřebitelé bezstarostně používat veřejné Wi-Fi připojení k internetu bez ohledu na jejich osobní soukromí. V experimentu, který zahrnoval vytvoření "otrávené" Wi-Fi hotspot, nic netušící uživatelé vystaveni svých internetových provozu, jejich osobní údaje, obsah jejich e-mail, a dokonce souhlasil, že pobuřující doložku zavazující, aby se vzdali svého prvorozeného dítěte výměnou za bezplatné Wi-Fi připojení k internetu. The nezávislé vyšetřování, podporou Europolu, byla provedena na účet F -Secure podle britského Cyber Security Research Institute a SySS, německé Penetrační testování společnosti. Pro cvičení SySS postavil přenosný Wi-Fi přístupový bod ze součástek za méně kolem 200 eur a které vyžadují trochu technické know-how. Vědci nastavit, aby přístroj do významných obchodních a politických okresů v Londýně. Oni pak se díval, jak lidé spojené, nevědomý jejich internetové aktivity byl špehuje. Ve třicet minut, 250 zařízení připojeno k hotspotu, většina z nich zřejmě automaticky, bez jejich majitel by si to uvědomovali. 33 lidé aktivně poslal internetový provoz provedením vyhledávání na webu a odesílání dat a e-mail. 32 MB dopravy byl zajat (a ihned zničena v zájmu ochrany soukromí spotřebitelů). V překvapivém zjištění, že podtrhuje nutnost šifrování, vědci zjistili, že text e-maily odeslané přes POP3 síti mohl číst, jak mohl adresy odesílatele a příjemce, a dokonce i hesla odesílatele. Za krátkou dobu, vědci představil Všeobecné obchodní podmínky (VOP) stránky, které musely být přijaty za účelem využití hotspotu. T & C zahrnoval bizarní ustanovení, která povinen uživateli, aby se vzdal svého prvorozeného dítěte nebo nejmilovanější zvířátko výměnou za bezplatné Wi-Fi připojení k internetu. Celkem šest lidí souhlasila s T & C před tím, než strana byla zakázána. Klauzule ilustrovaný nedostatek pozornosti lidí obvykle zaplatit T & C stránek, které jsou často příliš dlouho číst a těžko pochopitelné. "Všichni jsme rádi využívat bezplatné Wi-Fi připojení na internet, jak ušetřit na údaje nebo za roaming," říká Sean Sullivan, bezpečnost poradce F-Secure, který se podílel na experimentu. "Ale jako naše cvičení se ukáže, že je to příliš snadné pro každého, kdo nastavit hotspot, dát věrohodnou vypadající název a špehovat na internetové aktivity uživatelů." Pokud jde o hotspotů poskytovaných důvěryhodného zdroje, a to i ty, že jo 't bezpečné, říká. I v případě, že nejsou na starosti hotspot, mohou zločinci stále používat "cvičené" nástroje pro slídění na to, co dělají ostatní. "Problematika Wi-Fi zabezpečení je, že jsme v Evropské kyberkriminalitě Centre (EC3) při Europolu jsou velmi znepokojeni, "říká Troels Oerting, vedoucí EC3 Europolu. "Jsme upřímně podporovat činnosti, které posvítit na této každodenní rizika spotřebitelé čelit." řešení? Buď drž se dál od veřejné Wi-Fi - nebo použít Wi-Fi zabezpečení. S Wi-Fi zabezpečení připojení je neviditelný v síti Wi-Fi a vaše data z nečitelný šifrováním. Takže i když se někdo snaží, nemohou proniknout do vašich dat.

Za poznáním dnešní špičkové bezpečnostní obavy

9.10.2014 Kriminalita

Témata související s bezpečností jsou často v popředí v 24 hodin zpravodajského cyklu, ale to, co se týká Američanů nejvíce? Podle nového národního průzkumu z University of Phoenix College trestního práva a bezpečnosti, krádeží identity (70 procent) a osobní kybernetické bezpečnosti (61 procent) jsou bezpečnostní problémy největšího zájmu. Tyto obavy mohou být založen na zkušenosti, protože téměř dva-in -Pět (39 procent) utrpěli osobní narušení bezpečnosti, jako je krádež identity, neoprávněného užití informace o kreditní kartě nebo e-mailem / sociální média účtu hacking. další obavy o bezpečnost jsou: terorismus (55 procent), národní bezpečnost (54 procent), osobní bezpečnost (49 procent), okolí kriminality (47 procent), krádeže nemovitostí (44 procent) a přírodní katastrofy (44 procent). Navzdory nedávným vysokým profilem incidentů, jen 18 procent pracujících dospělých jsou znepokojeni násilí na pracovišti. Další pracovní dospělí (31 procent) jsou znepokojeni organizačních bezpečnostních otázkách, jako jsou firemní počítačové bezpečnosti, zabezpečení sítě, podvodu a korporátní špionáže. Pouze 12 procent Američanů se domnívá, obecně bezpečnější, než tomu bylo před pěti lety, zatímco 41 procent cítí stejně bezpečné a téměř polovina (47 procent) se domnívá, méně bezpečné. Nejméně polovina Američanů se více zajímají o osobní kybernetické bezpečnosti (61 procent), krádeží identity (60 procent) a národní bezpečnosti (50 procent), než tomu bylo před pěti lety.

Když přijde na pracovišti bezpečnostních otázek, pracovní dospělí jsou nejvíce přesvědčeni v schopnosti své společnosti na obrazovku nové zaměstnance, se 59 procent říká jejich zaměstnavatelé jsou zcela nebo velmi připraveni tento problém řešit. Přírodní katastrofy (35 procent), násilí na pracovišti (41 procent) a obchodní špionáž (41 procent) jsou tři bezpečnostní otázky, že pracovníci si myslí, že jejich zaměstnavatelé jsou nejméně ochotni řešit. bezpečnostní průmysl v USA je 350000000000 dolarů ročně na trh, s miliony úloh, které pokrývají téměř všechny sektory globální ekonomiky. Průmysl roste exponenciálně, vytvářet více příležitostí každý den. příležitosti a zájem v této oblasti se zdá zarovnat. Ve skutečnosti, podle průzkumu, 42 procent pracujících dospělých buď pracoval v oblasti bezpečnosti, vymáhání práva nebo v jiných oblastech v trestním řízení v souvislosti s, nebo mají nějakou úroveň zájmu o tyto profese. Více než čtvrtina (27 procent) pracujících dospělých mít nikdy pracoval v bezpečnostní oblasti, ale mají nějaký zájem na tom, s 10 procent říká, že mají zájem, a dalších 17 procent říká, že by se uvažovat. Šest procent pracovních dospělí jsou zaměstnáni v těchto oblastech nyní a 9 procent dříve pracoval v těchto oblastech. Příklady pracovních míst v bezpečnostní oblasti patří kybernetické bezpečnosti, plánování firemních bezpečnostních, prosazování práva, vnitřní bezpečnost, řízení rizik, řízení mimořádných událostí, informační bezpečnosti, opravy a soudní systém pozic. Průzkum byl proveden on-line ve Spojených státech Harris Poll jménem univerzity Phoenix u 2014 amerických dospělých (ve věku 18 +) mezi 1-5 8. 2014, z těch, 1.034ar plný / částečný úvazek nebo osoby samostatně výdělečně činné.

Správa Bezpečnostní politika hybridních cloudových prostředí

9.10.2014 Bezpečnost

Nový průzkum AlgoSec zjistil, že 79 procent organizací potřebují lepší viditelnost za účelem sjednotit správu bezpečnostní politiky v rámci svého on-premise a prostředí veřejného cloudu

Provedla v srpnu 2014 průzkum dotázaných 363 informační bezpečnosti a provozu sítě odborníků, datová centra Architekti, vlastníky aplikací a šéfové IT po celém světě. 239 respondentů (66 procent) uvedlo, že v současné době zavádění nebo plánujete nasazení podnikových aplikací na platformě IaaS během příštích 12 až 36 měsíc. následující klíčové závěry jsou založeny na těchto 239 respondentů, a zahrnují: Viditelnost je zakryta mraky - 79 procent respondentů souhlasilo nebo silně souhlasí, že je třeba lepší viditelnost napříč on-premise datových center a veřejných cloudů. . Dvě třetiny (66 procent) respondentů souhlasilo nebo silně se shodli, že je obtížné rozšířit firemní bezpečnostní politiky sítě do veřejného cloudu Nedostatek procesů brání řízení cloud a soulad - 59 procent respondentů konstatoval nedostatek provozních pracovních postupů pro správu zabezpečení sítě v hybridním prostředí. Prokazování shody na IaaS srovnání s on-premise datových center byla dalším velkým problémem, se 49 procent dotázaných tvrdí, těžko. různorodých výběr bezpečnostních kontrol používaných v rámci IaaS - Pouze třetina respondentů (33 procent) využívají obchodní sítě firewall pro ochranu přístupu jejich dat v cloudu. 25 procent respondentů pomocí ovládacích prvků pro zprostředkovatele, jako je Amazon bezpečnostní skupiny a 10 procent používá Hostitelské brány firewall. Firmy jsou ve tmě o bezpečnostních kontrol v cloudu - Je znepokojující, že třetina firem, které plánují nasazení podnikových aplikací v cloudu . během příštích 12-24 měsíce nevím, jaké nástroje budou využívat ke správě svých politik zabezpečení sítě v oblaku dat a zabezpečení sítě jsou nejvíce náročné funkce, které se stěhují do veřejných cloudů - Zabezpečení sítě je druhý nejvíce komplexní funkce pro migraci . se veřejného cloudu (po bezpečnosti dat), a nejsložitější pro malé a středně velké organizace, Odpovědnost za cloud bezpečnosti je roztříštěný - na malé a středně velké firmy, zabezpečení pro podnikové aplikace běžící na veřejných cloudů je řešena převážně IT Operations ( 70 procent). V budoucnu, firmy plánují přejít tuto odpovědnost se k informační bezpečnosti. U velkých podniků, odpovědnost je a zůstane v rukou informační bezpečnost (72 procent).

Crime-as-a-Service obchodní model

9.10.2014 Cloud

Služby založené na trestní vyvíjí průmysl, ve kterém specialisté ve virtuální podzemní ekonomiky vyvíjet produkty a služby, pro použití v jiných zločinců. Tento zločin-as-a-Service obchodní model pohání inovace a kultivovanost, a nabízí přístup k široké škále služeb, které umožňují téměř jakýkoliv typ počítačové trestné činnosti.

Nová iOCTA Zpráva zdůrazňuje, že v důsledku toho, překážky vstupu do počítačové trestné činnosti jsou sníženy, což těm, kterým chybí technické znalosti - včetně tradičních skupin organizovaného zločinu -. se pustit do počítačové trestné činnosti tím, že koupí dovednosti a nástroje, které chybí Kyberzločinci také zneužívají legitimní služby a nástroje, jako je anonymizace, šifrování a virtuální měny. Zpráva upozorňuje na zneužívání Darknets, které se používají zločinci pro nedovolenou on-line obchodu s drogami, zbraněmi, ukradené zboží, ukradených dat osobní a platebních karet, kované doklady totožnosti a materiální zneužívání dětí. Tato "skrytá internet" se stala hlavní hnací silou ve vývoji počítačové kriminality a představuje velmi složitý úkol pro vymáhání práva. Přidání složitosti dynamického boj proti kyberkriminalitě obrázku 2014 iOCTA zdůrazňuje, že zločinci převážně v provozu od jurisdikce mimo EU , která v kombinaci s zastaralých právních nástrojů a nedostatečné odpovědi kapacit, jim umožňuje pracovat s minimálním rizikem. "neodmyslitelně nadnárodní charakter počítačové kriminality, s jeho rostoucí komercializace a sofistikovanosti útočných kapacit, je hlavním trendem je uvedeno v iOCTA. To znamená, že otázky týkající se přiznání, zneužívání legálních služeb a nedostatečné nebo nejednotné právní předpisy, patří mezi nejdůležitějších výzev, kterým čelí prosazování práva dnes, "říká Rob Wainwright, ředitel Europolu. obavy pana Wainwright jsou sdílená komisař vnitra: "To dny, téměř každý se může stát kybernetické zločince. To klade stále větší tlak na orgány činnými v trestním držet krok. Musíme využít naší nové poznatky o tom, jak organizovaný zločin funguje on-line, aby zahájila další nadnárodní operace. Musíme zajistit, aby vyšetřování podvodů s platebními kartami a on-line zneužívání dětí se nezastaví na hranicích jednotlivých států, "říká Cecilia Malmströmová, komisařka vnitřní věci." 2014 iOCTA přináší řadu doporučení pro vymáhání práva, aby se úspěšně řešit vyvíjí a trans -Národní charakter počítačové kriminality v rozmanité a pružně. Zvyšování povědomí, budování kapacit, standardizace postupů a postupů, mezinárodní a přeshraniční spolupráce, výměna příslušných informací a poznatků, rozvoj vhodných a harmonizovaných právních předpisů, a demontáže a narušení trestního infrastruktury stojí za nezákonných on-line služeb on-line, jsou mezi nimi návrhy. Zpráva také poukazuje na významnou úlohu, kterou EC3 Europolu může hrát v boji proti počítačové trestné činnosti tím, že poskytuje platformu pro výměnu informací a poznatků, jako zdroj technických a taktických znalostí a tím, že poskytuje podporu a koordinaci potřebnou pro spoje , multi-národní operace, které moderní počítačové trestné činnosti vyšetřování poptávka. 2014 iOCTA je vlajkovou lodí strategický produkt EC3 je. Zpráva informuje rozhodovací pravomocí na politiky, strategické a taktické úrovni o probíhající vývoj a objevující se hrozby v oblasti počítačové kriminality, které ovlivňují vlády, podniky a občany v EU. Tato zpráva přispěje ke stanovení priorit v rámci politického cyklu EU proti závažné organizované trestné činnosti, pro akční plán Operačního pro 2015 ve tři počítačové kriminality podoblastí: kybernetické útoky, on-line pohlavnímu vykořisťování dětí a proti podvodům. Těží ze své centrální poloze v podpoře prosazování právních předpisů EU v oblasti boje proti počítačové kriminalitě, EC3 Europol založila iOCTA z příspěvků členských států, a odborné znalosti věcně z EC3 a ostatními odděleními Europolu. Práce byla dále posílena s přispěním soukromého sektoru a akademické sféry.

Seagate Surveillance HDD nabízí odtahové služby

9.10.2014 Hardware

Seagate vydala specializované monitorovací HDD Seagate představovat záchranných služeb. Navrženo speciálně pro dozor a video analytických aplikací, Surveillance HDD je disk, který používá služby pro obnovu dat, jejichž cílem je obnovit data z zlomyslnosti nebo náhodné selhání, udržet systémy v oblasti delší dobu a snížit náklady na poštovní nasazení.

Rychlý a snadný proces obnovy, Seagate Záchranné služby lze obvykle obnovit data do dvou týdnů v závislosti na typu vymáhání, se až do více než 90 procent úspěšnosti v záchraně dat. aktivována v okamžiku nákupu, záchranný plán stanoví tři roky obnovy dat na zlomek toho, co by stálo obnovení dat ztracených v důsledku cokoli od počítačových virů na přírodní katastrofy a další. "Více než 50 procent uživatelů, kteří měli nehodu s jejich úsilí zažili ztrátu dat," řekl Balaji Thangaraj, viceprezident pro výzkum v Boston Analytics. "Seagate Surveillance HDD Seagate se záchrannými službami, nabízí spotřebitelům a systémové integrátory podobně s kritickým spolehlivost, kterou očekávají v jednoduché, cenově dostupné řešení, které jim umožní získat jistotu, že jejich obsah je chráněn." sedmé generace optimalizované sledování HDD, pohon nyní expanduje kapacitou až 6 TB a je možné uložit až 600 hodin HD obsahu dělat to nejvyšší kapacita disku v oboru, navržený speciálně pro bezpečnostní aplikace. Navrženy tak, aby měřítko ukládání videa, disk obsahuje také možnosti pro rotační vibrace (RV), senzory, které umožňují, aby spolehlivě provádět v systémech s až 16 disků, takže je ideální pro malé až střední podniky, které obvykle nemají IT podporu, ale pokud se skladuje volně ložený pro HD video a zálohování jsou velmi ceněny. určen na podporu nahrávky dohledu z několika kamer, bez ohledu na jejich požadavky rozlišení Surveillance HDD podporuje až 32 kanálů a snadno zvládá vyšší zátěže zápisu vyžadované sledovacích systémů. Pohon podporuje velké streaming zátěže po delší čas schůzky průmyslu archivních a rozlišením požadavků. Tyto vlastnosti, spolu s volitelnými R / V senzorů a záchranné služby Seagate, zvýšit výkon jednotky v multi-pohonů a systémů RAID a zvyšovat hodnotu dohledu Údaje podle přináší nejvyšší integritu dat možné. Chlouba špičková spolehlivost Kontrolní HDD má 1000000hodina MTBF (střední doba mezi poruchami), který umožňuje, aby byl výrobek uchováván v oboru déle a zároveň snížit náklady na nasazení v terénu a udržování udržení zákazníků. Pohon je také navržen pro nízkou spotřebu energie a emise tepla umožňuje poskytovatelům řešení, větší flexibilitu návrhu.

Destruktivní Android Trojan se vydává za nejnovější Angry Birds hry

8.10.2014 Mobil

Android malware maskující se jako legitimní aplikace nebo hry nabízené na on-line obchodech s aplikacemi není vzácný výskyt, ale záměrně destruktivní malware, který nežádá o výkupné je. Dr. Web vědci nedávno analyzovali nový Android Trojan, který spadá do kategorie říkají "nárazuvzdorných programů." detekován jako Android.Elite.1.origin, Trojan se vydává za hru, která kombinuje Rovio je populární angry birds a Hasbro Transformers povolení a která má být uvolněna později v tomto měsíci. Tvůrci malwaru se zdá, že používá grafické prvky z herní oficiálních stránkách , aby aplikace se zdá legitimní.

Jakmile je falešný aplikace je spuštěn, požádá uživatele, aby měla přístup k administrativním funkcím periferií - zdánlivě fungovat, jak by měl, ale ve skutečnosti, aby bylo možné provést následující destruktivní a ničivé akce:

Formátování SD karty v zařízení, a tudíž odstranit veškerý obsah na něm

Blokování přístupu k WhatsApp Messenger, Facebook, setkáních a standardní Android SMS aplikace tím, že ukazuje grafiku obsahující logo Android vybavený Guy Fawkes masku a zbraň, a zpráva "poslouchat nebo byl roztrhán."

"Pro další překážkou využití mobilních komunikačních nástrojů, malware skryje všechny notifikace o nových příchozích SMS. Zároveň obdržela zprávy jsou uloženy ve složce Doručená pošta, která je ve skutečnosti k dispozici, protože přístup k poslovi je zablokována" vědci vysvětlil . Konečně, SMS zpráva říká: "Elite má hacknutý vás. Poslechni, nebo musí být hacknutý" je poslán ke každému kontaktu v adresáři přístroje a každé platné telefonní číslo, ze kterého je SMS přijata. Tyto zprávy jsou posílány opakovaně ke všem těmto číslům každý pět sekund, takže mobilní účet spojený s ohrožena zařízení může být vyčerpány během několika minut nebo dokonce sekund, vědci varovali. Bohužel, to není známo, jak Trojan se šíří. Ověřil jsem si oficiální app obchody Apple a Google, a není tam žádné znamení to (dobře, ne v této současné inkarnaci). Výzkumy dostal malware vzorek z veřejné služby on-line. Je možné, že aplikace je k dispozici ke stažení na třetí strany on-line obchodů s aplikacemi, ale může také být propagován prostřednictvím nevyžádané pošty. Druhá metoda se zdá být pravděpodobné, že v případě, že malware tvůrci chtěli zasáhnout konkrétní cíle. V každém případě je to vždy dobrý nápad, být opatrní při stahování a instalaci software na vašem mobilním zařízení. Držte se renomovaných obchodech, zkontrolujte, zda je vydavatel aplikace je ten správný, je kritický oprávnění aplikace ptá, a být obzvláště opatrní při stahování aplikací velmi populární, protože jejich pověst a popularita je často zneužívána malware vývojáři. A pokud máte spamovou zprávu nebo zprávu od přítele, neinstalujte propojené aplikace slepě, aniž by nejprve ověřit, zda je to škodlivé.

Apple aktualizuje XProtect zabít iWorm botnet ohrožení

8.10.2014 BotNet

Apple vydala aktualizaci pro svůj XProtect anti-malware systém, který dělá to rozpoznat tři různé verze iWorm OS backdoor malwaru objevil minulý týden AV specialisty Dr. Web. malware lana infikovaných počítačů do "V současné době spící" botnet, a dostal IP adresu C & C serverů, ke kterému byl ment hlásit z Reddit příspěvky. Je schopný dělat mnoho věcí, a mezi nimi se stahování další (škodlivé) souborů a provádění pokynů systému. Výzkumníci nebyli schopni zjistit, jak se malware se šíří, ale říkal, že to rozhodně není self-replikace. Několik dní později, Thomas Reed The Safe Mac byl upozorňován anonymního zdroje, že malware se šíří přes montéry, kteří přicházejí s pirátských verzí populárních aplikací nabízených na Pirate Bay. Zdá se, že instalační požaduje - a byla jim poskytnuta -. oprávnění správce mu odhlásila tvrzení, zjistil, že je to pravda, a předložila tento tip a své poznatky o bezpečnostní produkt týmu společnosti Apple. Apple vydala aktualizaci XProtect zabývající se problematikou v sobotu, a obsahuje definice pro tři různé varianty malwaru. Uživatelé Nemusíte se starat o provádění aktualizací, protože jejich počítače zkontrolovat aktualizace XProtect na denní bázi, a automaticky je realizovat.

Každý pátý Android uživatel čelí kybernetickým útokům

8.10.2014 Mobil

Celkem 1.000.000 uživatele Android zařízení po celém světě, se setkal nebezpečného softwaru mezi srpnem 2013 a červencem 2014, podle výsledků průzkumu provedeného společností Kaspersky Lab a Interpolu. Ve skutečnosti, toto období bylo vrcholem kybernetických útoků registrovaných v uplynulých letech. Nejoblíbenější škodlivé programy jsou SMS trojské koně, které odesílají zprávy na čísla se zvýšenou sazbou bez vědomí majitele.

Uživatelé v Rusku, Indii, Kazachstánu, Vietnamu, Ukrajiny a Německa patří mezi hlavní cíle pro kybernetických útoků na Android. Většinou je to proto, že lidé v těchto zemích často platí pro obsah a služby on-line přes SMS; Pro zločinci to je atraktivní způsob, jak zpeněžit škodlivým útokům, protože mohou využívat tyto služby rychle a anonymně převést peníze z mobilních předplacených účtů na bankovních účtů třetích osob. Hlavním důvodem pro zvýšení počtu útoků a zaútočil uživatelů bylo Použití rodinných programů Trojan-SMS. Ty tvořily 57,08% všech detekcí provedených bezpečnostních řešení společnosti Kaspersky Lab pro zařízení se systémem Android. Druhý přišel RiskTool (21,52% pozitivů), podmíněně legitimní programy, které však mohou být použity k nekalým účelům (posílání SMS oznámení o placené zprávy, přenos geo-dat). Aplikace s agresivní reklamy (pop-up okna, oznámení ve stavovém řádku, atd), byly na třetím místě (7,37%). "Často slyšíme, odborníci říkají, že Android mají uživatelé čeho bát, že i když nebezpečné programy pro tento systém vypadat pravidelně, počet útoků není významný Až do nedávné doby, které by mohly být považovány za spravedlivé komentář se však situace dramaticky změnila za poslední rok -.., a ne k lepšímu, "řekl Roman Unuchek, senior analytik společnosti Kaspersky virus Lab. však nelze vyvodit závěr, že se hrozeb pro zařízení se systémem Android byl v průběhu vykazovaného období úplně pesimistický. V dubnu 2014 odborníky společnosti Kaspersky Lab zaznamenala významný pokles celkového počtu útoků, které se staly, a to především díky výrazným poklesem počtu Trojan-SMS bránu. To může být důsledkem nových pravidel pro služby placené přes SMS představil telekomunikačního regulačního Ruska. Nyní jsou všechny ruské subjekty musí být zaslána potvrzovací zpráva z jakéhokoliv účastníka, který se snaží platit za služby prostřednictvím SMS. Od července 2014 počet útoků začala zvyšuje ještě jednou, je možné, že nová právní úprava přispěla k poklesu v dubnu, nepřímo potvrzuje účinnost právních předpisů proti počítačové proti podvodům. "Interpol a Kaspersky Lab přinesly zprávu popisující proudy hrozby a trendy vyzvednout v průběhu roku 2013 a 2014 Tato zpráva znovu zdůrazňuje, že počítačová kriminalita není pouze nová forma trestné činnosti, co zde vidíme, je model a struktura tradičního organizovaného zločinu zapouzdřené v technologicky vyspělé formě ". - řekl Dr. Madan Oberoi, ředitel Cyber Inovace & Outreach Interpolu

Infikované bankomaty rozdávat miliony dolarů bez kreditní karty

8.10.2014 Viry

Kaspersky Lab provádí forenzní vyšetřování cybercriminal útoků na několik bankomatů po celém světě. V průběhu tohoto šetření, výzkumníci objevili malware Tyupkin slouží k infikovat bankomatů a umožňují útočníkům odebrat peníze prostřednictvím přímé manipulace, krást miliony dolarů. metodiky útok Zločinci pracovat ve dvou fázích. Za prvé, získat fyzický přístup k bankomatu a vložte bootovací CD pro instalaci Tyupkin malware. Poté, co se restartovat systém, infikovaných ATM je nyní pod jejich kontrolou a malware běží v nekonečné smyčce čeká na povel. Chcete-li podvod těžší rozpoznat, Tyupkin malware přijímá pouze příkazy v určitých časech v neděli a pondělí večer. Během těchto hodin, útočníci jsou schopni ukrást peníze z infikovaného počítače. Videozáznam získané z bezpečnostních kamer z infikovaných bankomatů ukázal metodiku používanou pro přístup k hotovosti z automatů. Unikátní číslice kombinace založené na náhodných čísel je nově vytvořené pro každou relaci. Tím je zajištěno, že žádná osoba mimo gang se mohlo těžit z podvodu. Pak operátor škodlivého obdrží pokyny po telefonu od jiného člena gangu, který zná algoritmus a je schopen generovat klíč relace založené na uvedeném telefonním čísle. Tím je zajištěno, že muly vybírá hotovost nesnažte se jít sám. Když je klíč zadán správně, ATM zobrazí podrobnosti o tom, kolik peněz je k dispozici v každém hotovosti kazety a vyzval provozovatele, aby si vybrat, který kazetu vyloupit. Bankomat pak dávkuje 40 bankovky v době od zvoleného zásobníku.

Tyupkin malware

Na žádost finanční instituce, společnosti Kaspersky Lab Global Research a Analysis Team provedla forenzní vyšetřování této Cyber-kriminální útok. Malware identifikován a pojmenován společností Kaspersky Lab jako Backdoor.MSIL.Tyupkin, dosud byl zjištěn na bankomatech v Latinské Americe, Evropě a Asii. "Za posledních několik let jsme zaznamenali velký vzestup útoků ATM skimming pomocí zařízení a škodlivý software. Nyní jsme svědky přirozený vývoj této hrozby se počítačoví zločinci pohybující se řetěz a zaměření finanční instituce přímo. Toto je děláno tím, že nakazí bankomatů sami, nebo zahájení přímých útoků APT stylu vůči bankám. Tyupkin malware je příklad z útočníků, kteří využívají nedostatků v infrastruktuře ATM, "řekl Vicente Diaz, hlavní bezpečnostní výzkumník ve společnosti Kaspersky Lab. "Důrazně doporučujeme, aby banky zkontrolovat fyzickou bezpečnost svých bankomatů a síťové infrastruktury a zvážit investice do zabezpečení kvality řešení," dodal. "pachatelé jsou neustále identifikovat nové způsoby, jak rozvíjet své metody k páchání trestné činnosti, a to je důležité, že budeme držet vymáhání práva v našich zemích angažováni a informováni o současných trendech a metodách, "řekl Sanjay Virmani, ředitel Centra kriminality INTERPOL Digital. Kaspersky Lab doporučuje následující bankám, aby se zmírnilo riziko:

Zkontrolujte fyzické bezpečnosti všech bankomatů a zvážit investice do bezpečnostních řešení kvality.

Vyměňte všechny zámky a hlavní klíče na horní kapotu bankomatů a příkop výchozí poskytované výrobcem.

Nainstalujte alarm a ujistěte se, že je v dobrém stavu. Fotoaparát Cyber-zločinci stojí za Tyupkin pouze infikovaných bankomatů, které bylo nainstalováno žádné bezpečnostní alarm.

Změňte výchozí heslo systému BIOS.

Ujistěte se, že stroje mají up-to-data antivirovou ochranu.

CloudFlare nabízí bezplatné šifrování SSL

8.10.2014 Bezpečnost

Web výkon a bezpečnost společnost CloudFlare dnes uvedla na trh univerzální SSL, což Secure Socket Layer (SSL) k dispozici pro každého, bez nákladů. "Včera tam bylo asi 2 miliony lokalit SSL aktivní on-line," vysvětluje Matthew Prince, spoluzakladatel a generální ředitel z CloudFlare. "Na konci dne se dnes CloudFlare budou válí zdarma SSL jiný 2000000 - téměř zdvojnásobení velikosti šifrované webu." SSL je kritický kryptografické technologie, která zajišťuje na webu. Protokol udržuje provoz ze sledování nebo změnit vlády, poskytovatelé internetových služeb, či hackery. SSL je základem důvěry on-line, k názoru, že Google nedávno oznámil, že šifrované stránky zařadí vyšší ve výsledcích vyhledávání, než ty, které nepoužívají šifrování. Next Generation webové protokoly jako SPDY a HTTP / 2 vyžaduje SSL. Bohužel, náklady a složitost SSL je to znamenalo, že předtím, než dnes méně než 0,4 procenta z webových stránek byly šifrovány. Nastavení a konfigurace SSL je tradičně obtížné pro správce webů, které vyžadují více kroků: jít na certifikační úřad (CÚ) k ověření identity stránek , nákup zbytečně drahé certifikát, instalaci certifikátu na serveru a neustálou údržbu, aby zůstali před zranitelností. CloudFlare Universal SSL umožňuje stránky nastavit state-of-the art šifrování bez složitosti a nákladů. "Nechtěli jsme jen povolit základní SSL zdarma, jsme umožnili nejmodernější šifrování a dělal to jednoduché a zdarma pro každého," řekl Nick Sullivan, Security Engineering Lead na CloudFlare. "Kryptografické systémy Jedeme jako součást univerzální SSL jsou o generaci napřed, co se používá i na největších internetových gigantů. Tyto certifikáty používají eliptická křivka digitálního podpisu algoritmus (ecdsa) klíče a zajišťuje všechny spoje s CloudFlare stránek mají Perfect Forward Secrecy, a jsou podepsány ecdsa a vysoce bezpečné funkce SHA-256 hash. To je úroveň kryptografických bezpečnostních většina webových správců doslova nemohl koupit. " CloudFlare podporuje SSL, bez dodatečných nákladů na všechny své placené plány protože společnost zahájila před čtyřmi lety. Univerzální SSL rozšiřuje kryptografické ochrany dokonce CloudFlare nejmenších zákazníků. Chcete-li povolit univerzální SSL, stránky musí pouze zaregistrovat CloudFlare je bezplatnou službu - proces, který trvá asi pět minut a nevyžaduje žádné technické znalosti nebo změny webový server na příslušné stránce. CloudFlare automaticky problémy a nasadí certifikát Univerzální SSL do 24 hodin. Jakmile nasazených, šifrované spojení, stejně jako moderních webových protokolů jako SPDY, jsou automaticky podporovány každého moderního webovém prohlížeči. "Význam Univerzální SSL není jen ochrana těchto 2000000 místech, ale skutečnost, že se pohybuje Internet jeden krok blíže k šifrovaným-by-default standardem, "vysvětluje Matthew Prince. "Zatímco malé stránky mohou myslet, že nepotřebují SSL, každá šifrované byte vyměnili on-line dělá to více obtížný pro organizace, které se zaměřují na plyn, cenzor, nebo jinak omezit na internetu. Jsme doufali, že teď, když jsme ukázali, že je to možné na naší úrovni, budou další organizace sledovat a dělat SSL bez nákladů výchozí pro všechny své zákazníky. " U webů, které vyžadují pokročilejší konfigurace SSL, CloudFlare podporuje také vlastní certifikáty z libovolného certifikační autority, plně end-to-end SSL s robustní kontrola certifikátu a klíče SSL - oznámil na začátku tohoto měsíce - což umožňuje weby používají CloudFlare, aniž by se péče o jejich privátních klíčů.

Bash Shellshock chyba: Více útoků, více záplat

8.10.2014 Počítačový útok

Jako prodejci tahanice o vydání patche pro GNU Bash Shellshock chyby a firmy spěchat k jejich provedení, útočníci po celém světě Snímací systémy pro díry se otevře. Počáteční útoky zaměřené na vytváření DDoS botnety řízené přes IRC byly následoval průzkum pokusy v Brazílii a Číně , kde se IP adresy různých institucí (včetně finanční), které byly zkoumány, a poté, co zjistil citlivé na chyby, útočníci "zeptala se" cílové servery pro informace, jako například typ a verzi operačního systému, typ stroje, typ procesoru, atd Předpokládá se, že útočníci se shromažďování informací, které se vám bude hodit pro stahování budoucím útokům. Cisco Systems vydala informační zpravodaj , že vlajky mnoho svých síťových produktů jsou zranitelné, a upozorňuje uživatele vůči aktualizací softwaru opravit chybu. Mají také IPS a Snort podpisy, které dokáže detekovat a blokovat útoky na síťové úrovni, jejichž cílem je zneužití této chyby. Oracle vydala bezpečnostní upozornění s podrobnostmi, které z jejích produktů jsou zranitelné a které ne, a za předpokladu, patche pro malý počet ně. "Oracle se stále vyšetřuje tento problém a bude poskytovat opravy poškozeného výrobku, jakmile byly plně testovány a rozhodl se poskytnout účinné zmírnění proti zranitelnosti," všimli si, a dodal, že uživatelé by měli pravidelně kontrolovat aktualizace. To je také možné, že společnosti jsou zpoždění opravy, dokud všechny otázky týkající se chyby mohou být řešeny. Red Hat bezpečnostní inženýr Huzaifa Sidhpurwala nabídl nějakou představu v tom, jak byla zjištěna jejich první náplast chtějí-li další otázky se vynořily brzy po, a jak šli o vydání druhého opravu. Chet Ramey , aktuální GNU Bash, který oznámil o víkendu, že nový patch, kterým se stanoví jak CVE-2014-7169 a CVE-2014-7169 byl zpřístupněn. Náplast v otázce byl vyvinut Red Hat bezpečnostní produkt výzkumníka Florian Weimer, a to také řeší dva další problémy (CVE-2014-6277 a CVE-2014 - 6278), které by mohly vést ke vzdálenému vykořisťování. Konečně, tady je dobrá proti zápisu up podle SANS ISC CTU Johannes Ullrich, který naléhá na administrátory hlouběji a propojovací systémy, které mohou mít vynechal v jejich počátečním pohybem.

PoS prodejce potvrzuje Jimmy John porušení byla jejich vina

8.10.2014 Incidenty

Signature Systems, dodavatel POS systém, který byl jmenován jako pravděpodobné místo původu na porušení platební údaje Jimmy John je , potvrdil, že útočník (y) získal přístup k zadání uživatelského jména a hesla se společnost používá pro vzdálený přístup pokladní systémy. "neoprávněná osoba používá, aby byl přístup k instalaci malware navržen tak, aby sbírat data z platebních karet z karet, které byly udeřil přes terminály v některých restauracích. malware byl schopen zachytit jméno držitele karty, číslo karty, datum ukončení platnosti a ověřovací kód z magnetického proužku karty, "vysvětluje společnost. Kromě 216 Jimmyho Johnovy prodejen, dalších 108 restauračních míst - většinou máma-a-pop restaurací v Nové Anglii a Midwest (kompletní seznam a po dobu kompromisu zde ) - byly postiženy v jednom bod nebo jiný od června 16 a do poloviny září, kdy poslední malware byl odstraněn z některých zařízení POS. "malware byl navržen tak, aby se zabránilo detekci antivirové programy běžící na systému point-of-prodej, "společnost upozornil, a sdílené, že oni byli nejprve upozorněni na potenciální problém ovlivňující jedno místo restauraci 30. července. "Pracovali jsme tvrdě od té doby zjistit, co se stalo, zablokovat pokračovat, zajistit větší bezpečnostní opatření, a oznámí postižené obchodníci, "uvedly. Podle informací shromážděných Brian Krebs , bezpečnostní standardy PCI Rada schválila instalaci PDQ POS systému podpis Systems, pouze do 28.října 2013, takže některé z postižených restaurací, které tak učinil poté, co toto datum bude pravděpodobně udělena pokuta. Signature Systems v současné době pracuje na vývoji nové platební aplikace, která bude obsahovat point-to-point šifrování s cílem zmařit paměti škrábání malware. Krebs zjistil, že hlavní bezpečnostní důstojníky, firmu, která audit produkt PDQ, nefunguje a už před tím, než zavřeli, měl jeho certifikační autorita zrušit Security Standards Council PCI.

Wordpress databáze zranitelnost

8.10.2014 Zranitelnosti

Již v roce 2012, jsou jemné lidé stojící za konferenci BruCON oznámila, že od vydání své populární akce 2013, zvláštní rozpočet bude přiděleno na podporu tvůrčí myšlení přijít s projekty, které budou mít prospěch INFOSEC komunitu. Projekt byl pojmenován 5by5 a ve svém prvním roce byly čtyři nápady financovány 5000 EUR.

V letošním roce Ryan Dewhurst a tým za populární WPScan open source černé skříňky WordPress zranitelnosti použít finanční prostředky z 5by5 projektu k nastavení databáze WPScan zranitelnosti , on-line verze WPScan datových souborů slouží k detekci WordPress Core plugin a téma zranitelnosti. Každý položka zranitelnost v databázi specifikuje dotčené verzí, poskytuje externí reference s více podrobností o chybě v otázce, stejně jako poskytuje klasifikaci zranitelnosti (in-house WPVDB ID, CVE, CWE a OWASP Top 10 referenční). Databáze má také API je k dispozici pro nekomerční použití. Myšlenkou projektu je využít stávající depozitář Wordpress bezpečnostních chyb postavený v WPScan a aby tyto otázky více viditelné a přístupné pro WordPress správců, uživatelů a celkovou bezpečnostní komunity. autora : Berislav Kucan, provozní ředitel Help Net Security.

Důvěra v cloudu je v historickém minimu

8.10.2014 Cloud

Bezpečnost a důvěra v cloud-based služeb jsou rychle rostoucí zájem o rozhodovací pravomocí v oblasti IT ve velkých organizacích, podle nové globální studie z BT. Zatímco 79 procent dotázaných v USA (70 procent globálně) přijímají cloud skladování a webové aplikace v rámci své podnikatelské činnosti, jejich důvěra kolem cloud bezpečnost je na všech-time nízká. Ale i přes to, 69 procent v USA (50 procent celosvětově) uvádí, že přijaly masový trh služeb "spotřebitel", spíše než, které jsou určeny speciálně pro podnik. Nová studie zkoumá postoje k, a použití, cloud-based služby s rozhodovací pravomocí v oblasti IT z podnikových organizací v jedenácti zemích a regionech po celém světě. To ukazuje, že více než tři čtvrtiny výrobců IT rozhodnutí (82 procent v roce USA, 76 procent globálně) říci, bezpečnost je jejich hlavním zájmem o využívání služeb cloudu. Přibližně polovina respondentů (52 procent v USA, 49 procent na celém světě), přiznají, že jsou "velmi nebo extrémně nervózní" o bezpečnostních dopadech těchto služeb. To je výrazný nárůst o 10 procent v roce 2012 na celém světě z předchozího výzkumu. On se rozhodl pro spotřebitelské řešení přes cloud nabídky šité na míru podniku, 53 procent respondentů v USA (48 procent na celém světě), mám dojem, že cloudové aplikace a služby podniku jsou příliš drahé a 58 procent (44 procent celosvětově) drží přesvědčení, že hmotnost na trhu veřejné cloudové aplikace a služby jsou stejně účinné jako použití, které jsou určeny speciálně pro podnikové uživatele. Již více než polovina (54 procent v USA a na celém světě) rozhodnutí IT výrobců, důvěřovat třetí osoba je také problém. Ve Spojených státech, 40 procent (41 procent v celosvětovém měřítku) respondentů má pocit, že všechny cloud služby jsou ze své podstaty nebezpečné a 22 procent (26 procent v celosvětovém měřítku) dotazovaných uvedlo, že došlo k porušení ochrany dat případ, kdy jejich poskytovatel cloud služba byla . strany na poruchy Mark Hughes, prezident BT bezpečnost, prohlásil: "Přijetí cloudových služeb se výrazně zvýšil po celém světě Organizace se snaží využívat řadu výhod - například škálovatelnost, rychlé nasazení a všeobecného přístupu k síti - tyto služby. . nabídka je zajímavý paradox, že průzkum odhalil - na rozhodovací pravomocí jedné straně jsou obavy o bezpečnost důsledky využití veřejných cloudových služeb, ale na druhé straně, jejich rozhodování při koupi zdá být řízen krátkodobých nákladů vnímání zveme. Tyto rozhodovací pravomocí, aby dále zvážit reputační náklady a dopad na jejich značku porušení Cloud Security. Enterprise cloud aplikace a služby jsou určeny na pomoc podnikům realizovat možnosti v cloudu a zároveň výrazně snižuje riziko. "

Zmatek nad bitovými klíči SSL a 1024

7.10.2014 Bezpečnost

Včera a dnes, příspěvek reddit.org způsobil trochu nejistoty ohledně bezpečnosti 1024 bit RSA klíčů, pokud jsou použity s OpenSSL. Minulost odkázal na prezentaci dané na kryptografické konferenci s tím, že 1024 bitové SSL klíče mohou být zapracovány s mírnými prostředky ("20 minut na notebook"). To bylo navrhl, že to je alespoň z části kvůli chybě v OpenSSL, které se podle příspěvku nepodá náhodné klíče z celého dostupného prostoru.

Vypadá to spíš jako tvrzeními v prezentaci nejsou pravdivé, nebo alespoň ne tak široká šířit podle.

Nicméně, to neznamená, že byste se měli vrátit k používání 1024 bitové klíče. 1024 bitové klíče jsou považovány za slabé, a odhaduje se, že 1024 klíče budou rozděleny snadno v blízké budoucnosti vzhledem k pokroku v oblasti výpočetní techniky, a to i pokud je nalezen žádný Výraznou slabinou algoritmu RSA a jeho provedení. NIST doporučují postupné ukončení 1024 bitové klíče na konci loňského roku.

Tak co byste měli dělat?

- Stop vytváření nových 1024 bitové RSA klíče. Prohlížeče začne považovat za neplatné, a mnoho dalších softwarových komponent tak již činí, nebo budou brzy následovat vedení prohlížeče (nemyslím si, že by hlavní CA podepíše 1024 bitové klíče v tomto okamžiku)

- zásoby stávajících 1024 bitové klíče, které máte, a zvažte jejich výměnu.

Tam mohou být některé odpůrce. Vestavěné systémy (opět) někdy nelze vytvořit klíče větší než 1024 bitů. V tomto případě je třeba se podívat do jiných ovládacích prvků.

S cryptograph obecně použít největší velikost klíče si můžete dovolit, SSL, jsou možnosti pro RSA klíče jsou typicky 2048 a 4096 bitů. Pokud je to možné, má s 4096 bitů.

[1] https://www.reddit.com/r/crypto/

comments/2i9qke/openssl_bug_allows_rsa_1024_key_factorization_in/

CSAM: Patch a dostat pw0ned (ne OR).

7.10.2014 Zranitelnosti

"Patch tak rychle, jak je to možné" Zdá se, že ještě další společné bezpečnostní praxe vedoucí k síti zkázu. Zazděny stroje nemůže být hacknutý snadno, takže to může trochu pomoci s "bezpečností". Ale na druhou stranu, jak insecuredo chcete, aby vaše zařízení, aby se za účelem podpory nejnovější a nejlepší záplatování nástroje.

Pěkný příběh z Lyalc:

" Před několika lety, zranitelnost skenování výrobní prostředí poprvé nachází asi polovina kritických produkčních serverů v tomto platebním prostředí se funkce Ochrana souborů systému Windows zakázat prostřednictvím klíče registru. "

Ok. To by mi sehnal trochu zjizvenou taky. Ochrana souborů systému Windows (WFP) je skvělá vlastnost, aby ty Win2k a 2K3 systémy trochu bezpečnější, a ujistěte se, hacking je dost těžké, že některé skript kiddies nemusí obtěžovat. Líbí se mi to, a nechtěl, aby to, že máte vypnutý vše náhle.

"Netřeba dodávat, že procesy reakce na incidenty kopl velmi rychle.? Během počáteční analýzy, bylo zjištěno, že dotčené servery měli? Náplastí na kritickou platební komponenty, několik týdnů před skenování zranitelnosti.? Tento software, z globální prodejce platebních prostředků, je používán velkou část odvětví platebního styku, což je přirozený cíl pro malware a rootkit dodavatelé. "

Ok. To by mě taky nadšený (a vzrušení nikdy nebyly dobré v oblasti bezpečnosti. Mám rád své bezpečnostní operace být nudné, ...). Platební systémy, myslím, že jsem slyšel o pár případech, kdy napadl. Ano, zdá se, že oprava. Ale co náplast? Jak dlouho byli zranitelní před použitím náplasti? A dobře, obrana do hloubky je určena pro lidi, kteří nemohou dělat incidenty odpověď jako Lyalc coninues?:

... Místo neměl nainstalován FIM, ani se skenování zranitelnosti byly provedeny dříve. [FIM: Forefront Identity Manager]

Tak co se stalo? Jak se to může možná být falešně pozitivní?

Po této linie vyšetřování zjistili, že opravný balíček Instalační bylo zakázání WFP, ale zanedbávají znovu povolit funkci, takže servery náchylné na změny systémových souborů.

Ah! Plátek.?

Jen slovo o záplaty, v týdnu, kdy jsme se zrovna udělal s dobrou řadu vysoce kritických nouzových záplat pro Shellshock: přestat obávat o rychlosti sám. Ztratíte. Přemýšlejte o tom, Shellshock a heartbleed: Nemůžeš opravit podnik dostatečně rychle. Co budete potřebovat místo, je:

dobře promyšlené záplatování proces. Jak jsme na záplatování, jak jsme se vyhnout stanoví systém, jak zajistit, aby se náplast dostal skutečně použity?

komplexní inventarizace. Nelze zajistit (nebo náplast), co nemáte

Pevné ovládací prvky pro detekci útoků a využívány systémy. Musíte viditelnost sítě, aby bylo možné detekovat útoky a co je důležitější, využívaných systémů.

Shellshock: Více informací o uvolněné CVE-2014-6277 a CVE-2014-6278. Také: Má Windows mají problém Shellshock?

6.10.2014 Zranitelnosti

Michal Zalewski se zveřejňovat více podrobností o dvě zranitelnosti objevil v důsledku Shellshock. Použil fuzzer objevit jak zranitelná místa, a nyní zveřejnila PoC využívá pro obě strany. [1]

Chcete-li zjistit, zda jste zranitelní, Michal body tohoto testu řetězec:

foo = '() {echo not patched; } 'Bash-c foo

Rychlý test ukazuje, up-to datum OS X, CentOS a Ubuntu jako nejsou ohroženy.

První z nich, CVE-2014-6277, je více "tradiční" použití neinicializované paměti. Ve většině případů, bude to jen způsobí havárii. Nicméně, to může být také využit k dosažení spuštění libovolného kódu. Ve své podstatě je to opět způsobeno tím, jak jsou funkce analyzován v proměnných prostředí, takže by to bylo využitelné přes HTTP požadavků.

Druhý, CVE-2014-6278, je blíže k původnímu Shellshock chyby. PoC exploit napsal Michal je:

HTTP_COOKIE = '() {_; }> _ [$ ($ ())] {Echo ahoj mami; id;} 'bash-c:

Stejně jako první chyba, parser je zmatená o tom, kde definice funkce skončí, a provede kód v {}.

Koncem minulého týdne, blog post o podobnou chybu v systému Windows navrhl některé, které prostředí Windows je zranitelný stejně [2]. Tato chyba zabezpečení je však poněkud odlišná. Není předán jiné skořápky plodil od původní. Také v systému Windows, je ještě méně pravděpodobné než v Unixu mít cgi-bin skripty volat přímo shell. Jedinou realistickou využít vektor ve Windows i nadále prostředí, jako je cygwin, které instalují bash v systému Windows.

[1] http://lcamtuf.blogspot.com/2014/10/bash-bug-jak-jsme-nakonec-cracked.html

[2] http://thesecurityfactory.be/command vstřikování-windows.html

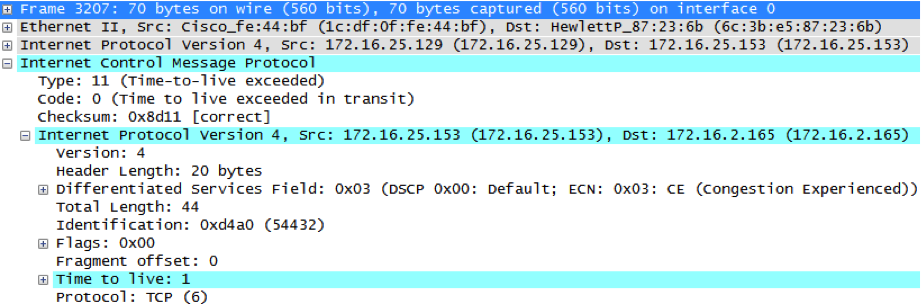

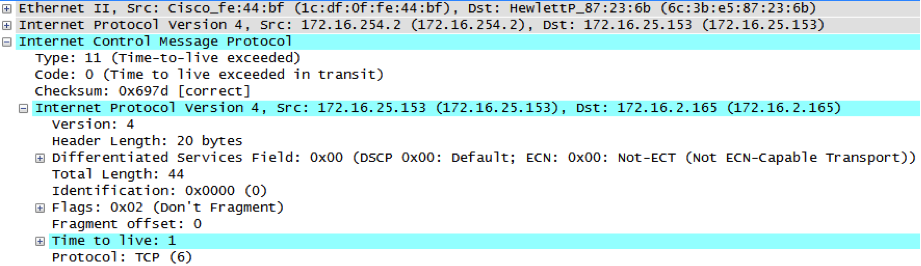

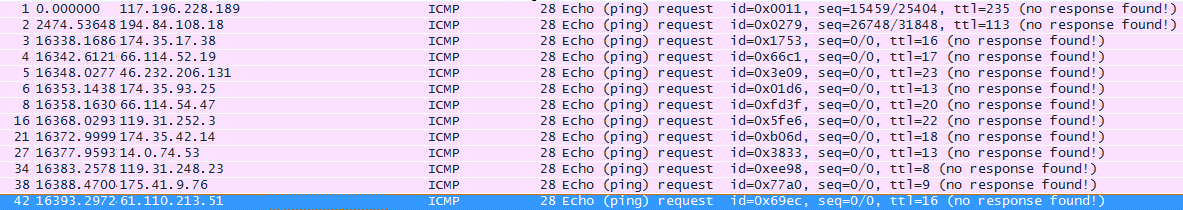

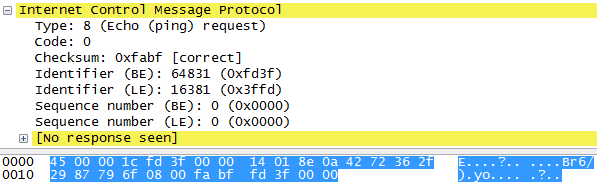

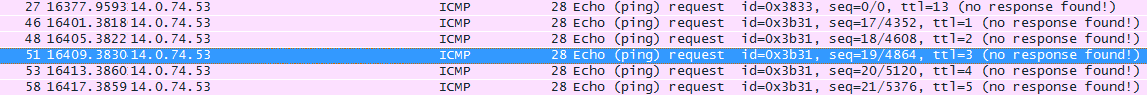

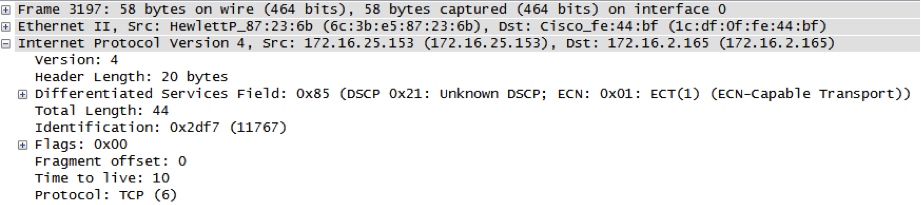

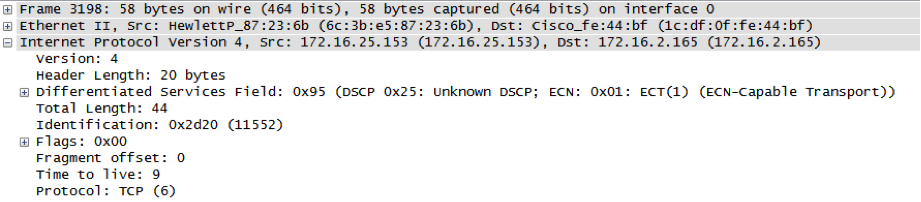

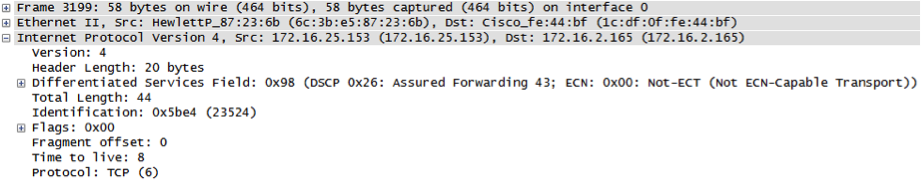

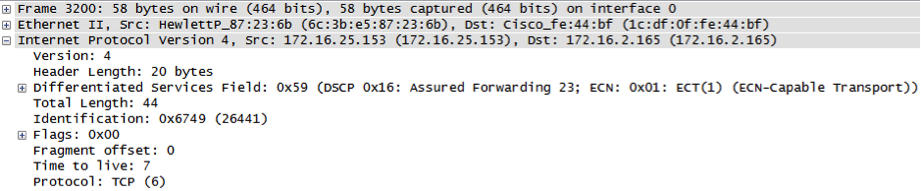

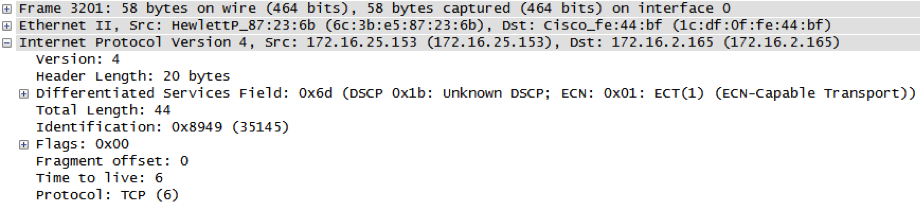

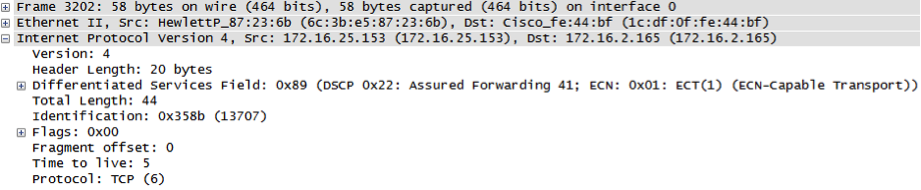

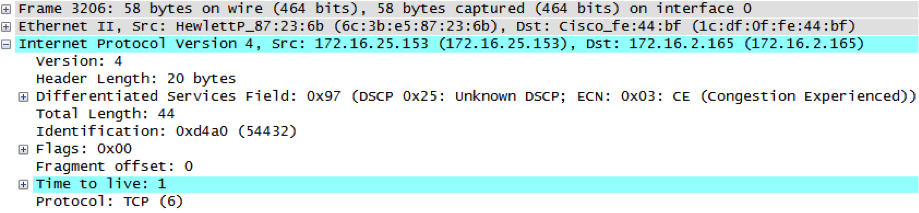

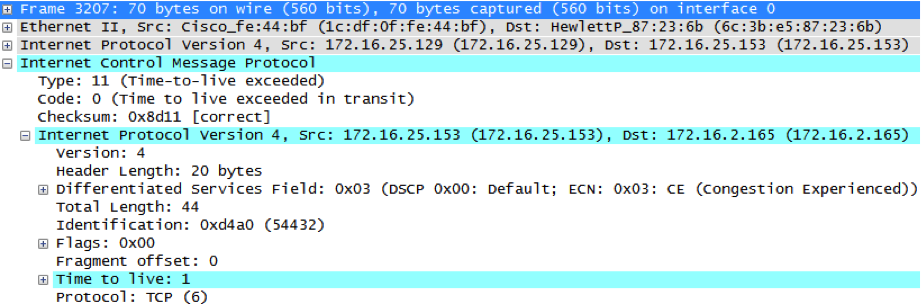

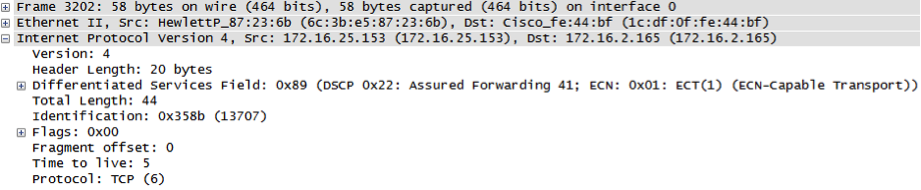

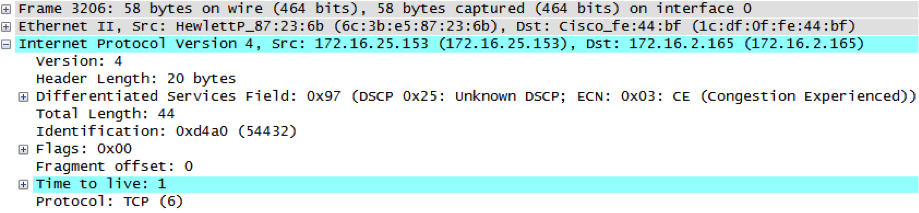

Testování na otevřené porty s Firewalk technikou

6.10.2014 Bezpečnost

Zajímavý je způsob, jak zjistit, jaké filtry jsou umístěny v bráně konkrétního hostitele. To je nazýváno Firewalk a je založen na IP TTL uplynutí. Algoritmus je následující:

Celá trasa je stanovena pomocí některého z traceroute dostupných technik

Paket je odeslán s TTL rovna vzdálenosti k cíli

V případě, že paketová časový limit, je zlé s TTL, která se rovná vzdálenosti na jedno cílové minus.

Je-li přijato ICMP typ 11 kód 0 (Time-to-Live, překročení), byl paket předán a tak se port není blokován.

Není-li přijata žádná odpověď, port je blokován na bránu.

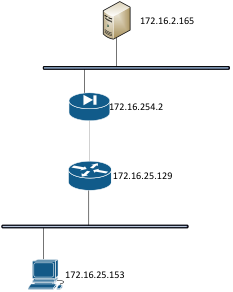

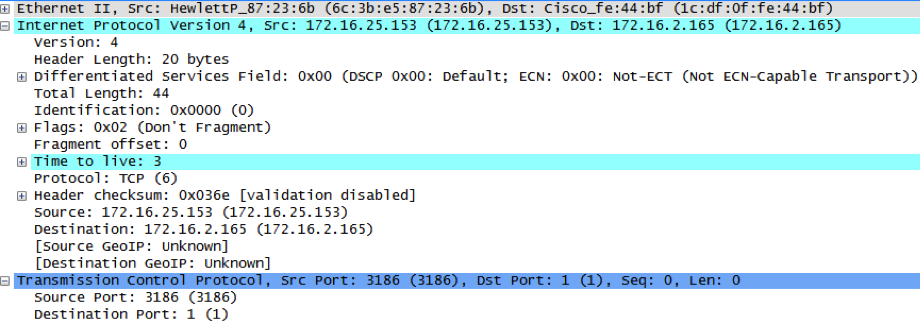

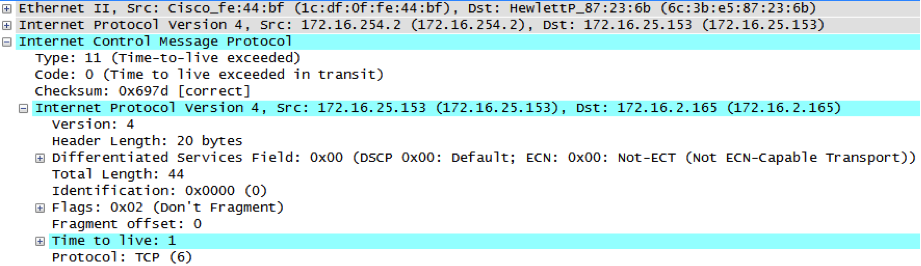

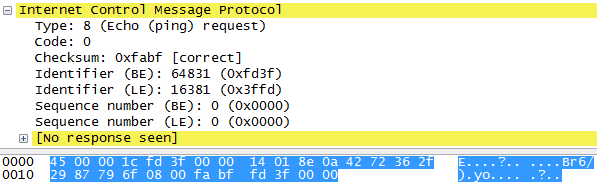

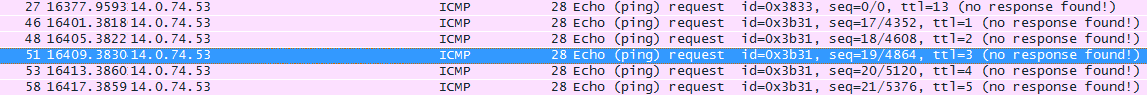

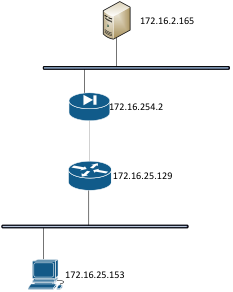

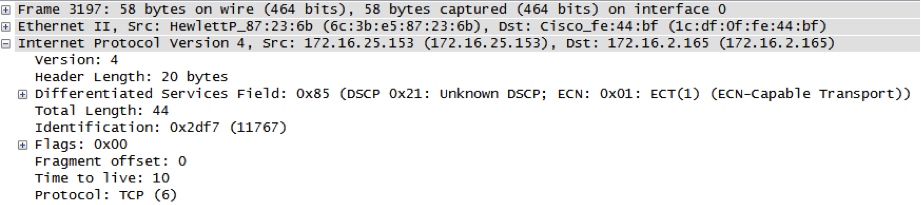

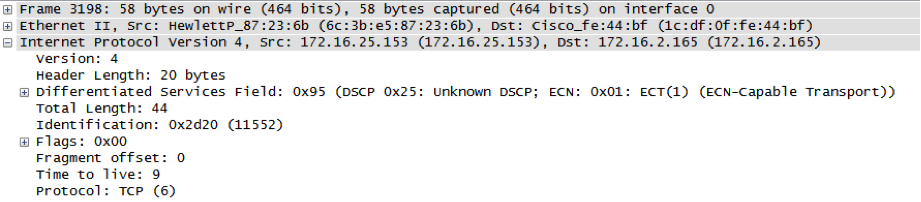

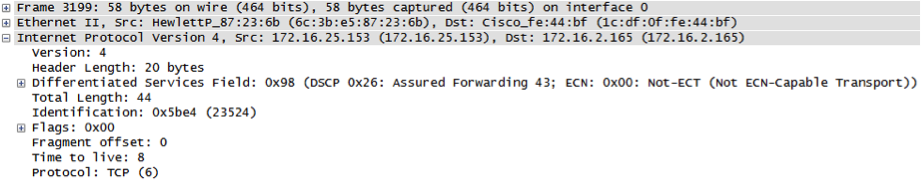

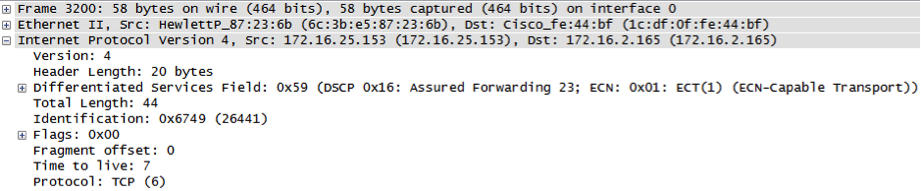

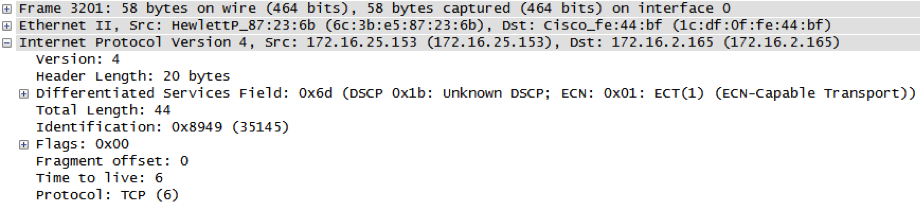

Pojďme vidět se skutečným příkladem. Zvažte následující diagramu sítě:

Firewalking děje podle následujících kroků:

Traceroute pakety jsou odesílány určit bránu s sestupně TTL:

2. ICMP překročení času zpráva byla doručena od výchozí brány TTL = 2 a TTL = 1 balení, což znamená, že tam jsou dvě brány mezi zemí původu a určení a TTL = 3 je vzdálenost k cíli

.png)

3. Několik pakety jsou vysílány s TTL = 3 do cíle různé cílový port. Pořadí je následující: První paket je odeslán s TTL = 3. Pokud dojde k vypršení časového limitu, druhý je odeslán paket s TTL = 1. Je-li typ ICMP 11 kód 0 (Time-to-live překročení) je přijat, brána je předání paketu.

Pojďme viz první paket na port 1 a TTL = 3?:

Timeout dojde, tak stejné je odeslán paket s TTL = 2:

ICMP typ 11 Kód 0 je odeslán z brány směrování cílové hostitele, což znamená, že paket byl předán a port je otevřen:

Jak můžeme použít tuto techniku? Nmap má Firewalk skript, který může být použit. V tomto příkladu je následující příkaz by měl být vydán:

nmap --script = Firewalk --traceroute 172.16.2.165

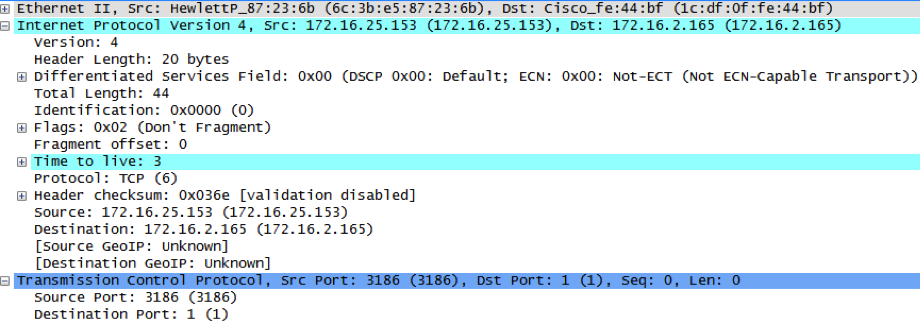

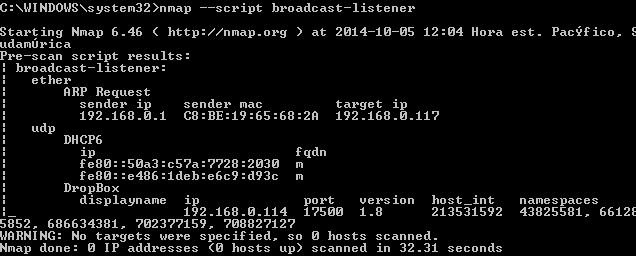

Detekce nepravidelných programů a služeb nainstalovaných v síti

6.10.2014 Zabezpečení

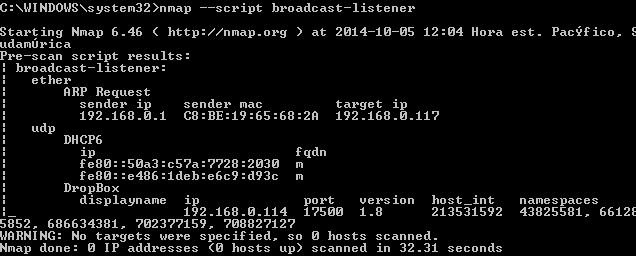

Když podnikové sítě stává cíl, můžete auditu za dodržování bezpečnostní politiky být náročné, pokud nemáte software řídící nepravidelné používání oprávněními správce udělil, a používá k instalaci neautorizovaného softwaru nebo změnit konfiguraci instalace služby, které by mohly způsobit přerušení v síťová služba. Příklady těchto možných otázek jsou další servery DHCP (IPv4 a IPv6), Dropbox, Spotify nebo ARP skenovací zařízení.

Můžeme použít nmap zjistit všechny protokoly, které vysílá pakety všesměrového vysílání a jsou podporovány packetdecoders.lua:

Ether

ARP požadavky (IPv4)

CDP - Cisco Discovery Protocol

EIGRP - Cisco Enhanced Interior brána Routing Protocol

OSPF - Open Shortest Path First

UDP

DHCP

Netbios

SSDP

HSRP

Dropbox

Logitech Squeezebox Discovery

Multicast DNS / Bonjour / ZeroConf

Spotify

Následující příklad ukazuje, jak použít nmap se vysílání posluchače scénář a my můžeme vidět výsledek zařízení s Dropbox nainstalován, zařízení odesílá ARP dotaz (router v tomto případě) a zařízení odesílání požadavků protokolu DHCPv6:

nmap detekce vysílání skript

Můžete spustit tento program pravidelně sledovat běžné problémy bezpečnosti ve vaší síti, jen v případě, že váš IPS by mohlo být něco chybí;)

Hackerské nástroje pro zneužití USB už reálně fungují

6.10.2014 Hacking

Nástroje, jež se mohou využít k vykonání nebezpečných útoků prostřednictvím USB, už jsou na světě. A nelze se proti takovým atajkům prakticky nijak bránit.

Dva bezpečnostní experti ve snaze poukázat na nebezpečí USB disků vydali nástroje pro USB ataky.

Vydání nástrojů Adamem Caudillem a Brandonem Wilsonem přichází jen dva měsíce poté, co německá společnost Security Research Labs (SRLabs) demonstrovala na konferenci Black Hat v Las Vegas útok zvaný BadUSB.

V rámci něj bezpečnostní experti ukázali, jak USB disk připojený k počítači může automaticky odesílat údery uživatele na klávesnici útočníkům, stahovat a instalovat škodlivé kódy, či dokonce změnit svůj profil na síťový adaptér a nabourat se tak do nastavení DNS.

Jak tehdy uvedli zaměstnanci SRLabs, útok vyžaduje úpravu firmwaru USB, již lze jednoduše provést přímo z operačního systému. Experti však nevydali žádné nástroje ani nezveřejnili detailní postup, jelikož tuto díru údajně není snadné opravit.

To vedlo Caudilla a Wilsona k tomu, aby se ve snaze porozumět BadUSB a bezpečnostním rizikům, která představuje pro uživatele, o útok pokusili také. Svá zjištění prezentovali v pátek na konferenci Derbycon v americkém Louisville a narozdíl od SRLabs dokonce i vydali potřebné nástroje spolu s dokumentací.

Během demonstrace na Derbyconu, jež je dostupná na Youtube, oba muži ukázali například to, jak na USB disku vytvořit skrytý oddíl, na nějž jsou antivirové programy krátké či jak zjistit hesla ke chráněným oddílům na USB discích, jež tuto funkci nabízejí.

Zveřejněné nástroje fungují u USB disků s ovladačem zvaným Phison 2251-03, lze je však snadno přizpůsobit i pro jiné ovladače od tchajwanské společnosti Phison Electronics. Ty jsou na velké většině USB disků, které jsou v současné době na trhu.

„Opravdu doufáme, že vydáním (těchto nástrojů) přimějeme výrobce, aby trvali na podepsaných firmwarových aktualizacích, a že Phison přidá podporu pro podepsané aktualizace na všechny ovladače, které prodává,“ uvedl Caudill.

„Phison není jediným hráčem na trhu, ale je největší a já bych rád viděl, jak se ujme vedoucí role a bude inspirovat ve zlepšení bezpečnosti USB disků i další firmy.“

Špatnou zprávou je, že proti útoku se nedá nijak bránit. Jednou cestou je, aby výrobci vyžadovali pro USB ovladače podepsané firmwarové aktualizace či zcela zablokovali možnost měnit firmware, jakmile zařízení opustí továrnu. I kdyby to však někteří výrobci udělali, je otázkou, jaký by to mělo efekt, jelikož na trhu i mezi lidmi jsou desítky či stovky milionů USB disků, které mohou být potenciálně nebezpečné.

Obrana před novým virem prakticky neexistuje

4.10.2014 Viry

Bezpečnostní experti společnosti SR Labs Karsten Nohl a Jacob Nell letos v srpnu odhalili bezpečnostní riziko týkající se USB rozhraní. Tento týden o chybě byly prozrazeny všechny detaily, které mohou kybernetickým zločincům posloužit k napadení cizích počítačů. Útok prostřednictvím této trhliny nemají uživatelé navíc šanci zpozorovat.

Útok prostřednictvím této zranitelnosti rozhraní USB nemají uživatelé šanci zpozorovat.

Už srpnové odhalení zranitelnosti udělalo bezpečnostním expertům vrásky na čele. Až doposud si totiž s většinou hrozeb týkajících se rozhraní USB dokázaly antivirové programy poradit, to ale u novinky neplatí.

Výzkumníci Adam Caudill a Brandon Wilson, kteří se hrozbou také zabývali, však na bezpečnostní konferenci Derbycon 4,0 v americkém Louisvillu tento týden odhalili všechny podrobnosti. Tím zároveň dali případným útočníkům silnou zbraň do ruky, upozornil server Security Week.

Bezpečnostní expert Karsten Nohl

Bezpečnostní expert Karsten Nohl pomohl zranitelnost rozhraní USB odhalit.

„Naše víra nám jasně říká, že všechny naše znalosti by měly být veřejné,“ uvedl Caudill na dotaz, proč podrobnosti k chybě vyzradili.

Nohlovi a Nellovi se podařilo vytvořit už v první polovině letošního roku nezvaného návštěvníka, který prakticky nemůže být odhalen. Útok nového viru nazývaného BadUSB je směřován přímo na USB řadič, jenž je umístěn přímo na základní desce a stará se o komunikaci mezi USB zařízením a samotným počítačem.

Standard USB se stal tak běžný, že jsme se jen zřídka starali o bezpečnostní dopady.

Bezpečnostní expert Karsten Nohl

Škodlivý kód je schopen využít toho, že většina těchto čipů nedisponuje žádným zabezpečením. Jednoduše se tedy před bezpečnostními aplikacemi tváří, že se jedná o ovládací software USB řadiče, nikoliv o zákeřný virus. Současné antiviry i firewally jsou proto na něj krátké, uvedl server Security Affairs.

„Standard USB se stal tak běžný, že jsme se jen zřídka starali o bezpečnostní dopady. Většina z nás považovala USB disky po antivirové kontrole za naprosto bezpečné. Až do teď… Libovolnou flešku je možné přeprogramovat tak, aby útočník získal zcela kontrolu nad systémem,“ podotkl již dříve Nohl.

Bezpečnostní experti navíc poukázali na to, že jejich hrozba se dokáže automaticky replikovat a přenášet z jednoho zařízení na druhé. Snadno se tak mohou nakazit všechna USB zařízení, která mají paměť a která se připojí k PC.

Záplaty jen pro novější počítače

Jen zlomek výrobců základních desek od srpna na hrozbu zareagoval a vydal aktualizace ovládacího softwaru (tzv. firmwaru), které eliminují možnost průniku do cizího systému prostřednictvím USB. Záplaty jsou k dispozici navíc jen pro cca dva roky staré stroje. Zbylí uživatelé jsou tak nyní vydáni kybernetickým útočníkům napospas.

Uživatelé by tak měli z preventivních důvodů zkontrolovat dostupné aktualizace pro základní desky svých počítačů a notebooků. V případě, že bude k dispozici update rozhraní USB, neměli by s instalací v žádném případě otálet.

Bezpečností experti se totiž shodují, že když jsou nyní všechny podrobnosti o hrozbě k dispozici, počítačoví piráti se na trhlinu s největší pravděpodobností zaměří.

Spam v srpnu 2014

4.10.2014 Spam

Spam v centru pozornosti

V srpnu, podvodné e-maily využívány globální politické události a jména slavných lidí v Ruské federaci. Škodlivé soubory byly rozšířeny prostřednictvím e-mailu, včetně těch, které napodobovaly soudní předvolání. Spammeři, kteří vydělávají peníze tím, že reklama léky používané populární služby upoutat pozornost příjemců. Spammeři také aktivně inzerována cestovní služby a inkasních agentur.

Škodlivé soudní předvolání

V srpnu jsme zaznamenali několik hromadnou korespondenci napodobovat soudní předvolání v různých jazycích. Anglická jazyková verze informován, že uživatel byl přijata k soudu a měli studovat případové materiály na pomoc podat obranu. Tyto materiály byly údajně v příloze, která ve skutečnosti obsažené Trojan Backdoor.Win32.Kuluoz schopen stáhnout a spustit další malware na oběti počítače. Srovnáním několik e-mailů z jednoho hromadnou korespondenci jsme potvrdili, že některé informace, jako je čas, datum a místo konání jednání, a názvy archivů škodlivých souborů se pohybovaly od e-mailu na e-mail. Odesílatele, adresy byly generovány z jedné šablony, ve které podvodníci prostě vstoupil slova z předem stanoveného seznamu. Změny v textu, který byl určen pro větší individualitu a filtrování spamu bypass.

srpen-2014_spam-report_en_1

Stejně jako anglické jazykové verze, podobně jako škodlivý spam se objevil v ruštině a češtině. Podvodníci pokusili přesvědčit uživatele, že oni měli nezaplacené dluhy se splatností do 15 dnů. Pokud by nezaplatil, příjemci byli varováni, že jejich majetek mohl být zabaven a jejich bankovní účty frozen.The připojen archiv obsahoval trojského-Downloader.Win32.Agent.heva, soubor škodlivý předložený podvodníky jako finanční a právní dokumenty. Jakmile uživatel běžel Trojan, RTF soubor byl vystaven, když škodlivý program stahovat a instalovat Trojan.Win32.Tinba.ei ještě další Trojan navržen tak, aby ukrást finanční informace, jako pověření účtu bank a údajům o kreditních kartách. Název Trojan je zkratka "Tinybanker". Jedná se o malý kousek assembler kódu, ale to má funkce mnoha větších kusů podobného malwaru.

srpen-2014_spam-report_en_2

Politika v "nigerijský" spam

V srpnu jsme opět narazili na "nigerijské dopisy" využívajících události na Ukrajině. V e-mailu napsaný v angličtině podvodníci používají jméno bývalého prezidenta Ukrajiny Viktora Janukovyče, aby prodat svůj příběh. Tentokrát se populární "nigerijské" trik s žádostí o pomoc při investování peněz na podstatné odměnu přišel z bývalého finančního poradce prezidenta, jehož peníze byly tajně přenesl na osobní účet poradce v Londýně.

srpen-2014_spam-report_en_3

Po dlouhém mlčení jméno Michaila Chodorkovského byl zase zpátky. Narazili jsme na "nigerijské dopisy", údajně napsané jménem jeho vnitřního kruhu. Přimět čtenáře, podvodníci se točil standardní příběh nabízí odměnu za pomoc při přenášení a investovat obrovské sumy peněz. Chcete-li e-mail vypadat realističtěji, tělo zprávy obsahovaly odkazy na oficiální články o Chodorkovského. Kromě toho bylo zdůrazněno, že všechny budoucí transakce jsou legální a nepředstavoval žádné riziko pro oběť.

srpen-2014_spam-report_en_4

Jeden e-mail obsahuje minimální informace, prostě tím příjemce kontaktovat podvodníci, pokud najde nabízejí zajímavé. Další e-mailu poskytuje detaily lákavé nabídky a příběhy z Chodorkovského života: před zatčením nemohl stáhnout všechny peníze z Ruska a nyní, po vydání, hodlá dokončit převod. Nicméně jako nemilosti miliardář nelze použít jeho bývalou firmu, jak to udělat, že hledá někoho, kdo by mu pomohl. Je zajímavé, že "nigerijské" podvodníci umožnit příjemcům se odhlásit ze svého mailing listu zasláním e-mailu na odkaz na konci zprávy. To je, jak podvodníci shromáždit databázi aktivních e-mailových adres pro budoucí spam hromadnou korespondenci.

Léky inzerátů falešných e-mailů Google Play

Spamy inzerující léky pravidelně nabízejí pilulky, jak zhubnout, zvýšit sílu nebo zlepšení mužské sexuální nutkání. Tělo z těchto e-mailů obsahuje krátký text s odkazem na internetové stránky obchodu, kde může být inzerována výrobek zakoupen. Někdy tam je jen odkaz. Chcete-li odeslat "farmaceutické" inzeráty, podvodníci často používají vizuální spam. Nicméně někdy vidět docela neobvyklé triky inzerovat léky. Například loni na podzim jsme psali v našem blogu o sérii poštovních zásilek, které používaly názvy známých firem a vypadal jako typický phishingových zpráv. V srpnu 2014 jsme zaznamenali další podobnou hromadnou korespondenci.

srpen-2014_spam-report_en_5

Tentokrát phishing e-mail vypadal jako oznámení o koupi z Google Play App Store. Přesvědčit příjemce, že e-mail byl skutečný, spammeři využil realisticky vypadající adresu odesílatele, jakož i oficiální logo obchodu. Odkazy v textu e-mailu, které často vedou na stránky o skutečné webové stránky, byl neaktivní tentokrát, i když byly zvýrazněny. Zdá se, že podvodníci si nemyslel, že jejich falešné oznámení by dostat přes filtry nevyžádané pošty, takže se jejich e-maily vypadají jako klasické phishingové e-maily.

Babí léto spammery "

Anglická jazyková segment internetu viděl spam hromadnou korespondenci, které nabízejí speciální nabídku zájezdy na Havaj nebo Kostarice nebo tropických lesů, jakož i možnost rezervovat si soukromé letadlo pro podnikání nebo potěšení. Tyto zprávy pocházejí z různých adresách a obsahovala odkazy na nově vytvořené stránky, kde uživatelé mohou porovnat ceny a vybrat nejvíce atraktivní nabídku.

srpen-2014_spam-report_en_6

Také poznamenal, poštovní zásilky, které nabízejí k účasti v on-line vydělávat-programy. Tyto takzvané binární možnosti, nabízí rychlý a snadný příjem na pokrytí všech nákladů na dovolenou inzerované jinde.

Jak (ne) splatit půjčku

Dalším společným tématem v srpnu v nevyžádané pošty byl dluh management pro jednotlivce a společnosti. Spammeři odesílat barevné zprávy nutit věci jako "platit jen to, co si můžete dovolit", a slíbil, že vyhladit ochromující dluhy. Hypertextový odkaz v e-mailu vedlo k nově vytvořené prázdné stránky s názvem jako "Zero-dluh-now" s nabídkami konsolidovaných úvěrů (tj se dostat jeden úvěr na zaplacení několik dalších), nebo příznivých úvěrových podmínek.

srpen-2014_spam-report_en_7

Různé sběr a soukromé právníky, mezitím nabízejí opačné: specializované služby vybrat neuhrazené dluhy bez pomalých a nákladná soudní řízení. Reklamní e-maily, za předpokladu, stručný popis činnosti organizace, podrobnosti o své práci, několik statistik (počet odebraných úvěrů, počet spokojených zákazníků, atd) a zahrnoval kontaktní telefonní číslo. Číslice v telefonních číslech byly často záměrně zkreslené nebo uslyšáno jest, aby se vyhnula spam filtry. Autoři zprávy slíbil úspěšný výsledek i v případech, kdy již další specializované služby, byly neúspěšné.

srpen-2014_spam-report_en_8

Statistiky

Podíl nevyžádané pošty v e-mailovém provozu

srpen-2014_spam-report_en_9

Podíl nevyžádané pošty v e-mailovém provozu

Podíl nevyžádané pošty v e-mailovém provozu v srpnu v průměru 67,2%, což je pouze o 0,2 procentního bodu více než od července. Množství nevyžádané pošty vzrostl v průběhu měsíce - na začátku srpna Podíl nevyžádané pošty v průměru 64,9%, zatímco na konci dosáhl 70,4%.

Zdroje spamu podle země

V srpnu, USA zůstal nejpopulárnější zdroj spamu (15,9%), což je o 0,7 procentního bodu oproti předchozímu měsíci. Rusko bylo na druhém místě s 6%; až 0,4 procentního bodu. Čína byla na třetím místě s 4,7% by došlo k 0,6 pb méně spamu než v červenci.

srpen-2014_spam-report_en_10

Zdroje spamu po celém světě

Vietnam byl na 4. místě s 4,7% všech distribuovaných spamu; jeho příspěvek se zvýšil o 1,2 procentního bodu, který tlačil tuto zemi do čtyř míst v žebříčku. To následuje Argentina (4,4%), který viděl malou změnu ve svých číslech a klesl o jednu příčku v tabulce.

Německo (3,6%) zůstal na 6. místě s mírným poklesem v procentech distribuované spamu. Ukrajina klesl na osmé. Mezitím, Brazílie (2,9%), přidáno 0,5 procentního bodu na příspěvek z předchozího měsíce a které v 9. srpna v Top 10, která byla zaokrouhlená s Indií (2,8%).

Za zmínku stojí mírný růst spammer činnost v Jižní Koreji (1,9%), který také vstoupil do top 20 v srpnu.

Škodlivé přílohy v e-mailu

Následující grafické zobrazení ukazuje Top 10 škodlivých programů se šíří prostřednictvím e-mailu v srpnu.

srpen-2014_spam-report_en_11

Top 10 škodlivých programů se šíří prostřednictvím e-mailu

V srpnu Trojan.JS.Redirector.adf trumfl hodnocení škodlivých programů nejčastěji šíří prostřednictvím e-mailu. Jeho jméno mluví samo za sebe: je to HTML stránka obsahující kód, který přesměruje uživatele na podvodníky stránky nabízející ke stažení Binbot, populární službu pro automatické on-line prodej binárních opcí. Tento škodlivý program je distribuován prostřednictvím e-mailu v ZIP archivu, který není chráněn heslem.

Trojan-Downloader.Win32.Upatre.to a Trojan-Downloader.Win32.Upatre.tq byli třetí a šestá místa. Tyto škodlivé programy jsou relativně jednoduché, nejsou ničím jiným než kolem 3,5 KB velikost a obvykle stažení trojského bankéře z rodiny známé jako Dyre / Dyzap / Dyreza. Seznam finančních organizací, které jsou předmětem tohoto bankéře závisí na konfiguraci v souboru, který je na serveru natažený z velitelského centra.

Trojan-Banker.Win32.Fibbit.rq byl čtvrtý. Tento bankovnictví Trojan vloží do Java aplikace pro on-line bankovnictví zaměřeného na autorizační údaje a další informace, jako jsou klíče, transakce náhrad a jejich výsledcích.

Backdoor.Win32.Androm.enji a Backdoor.Win32.Androm.erom byly páté a deváté místo žebříčku. Oba škodlivé programy patří Andromeda - Gamarue, univerzální modulární bot s funkcemi, včetně stahování, ukládání a spouštění spustitelných souborů, stahování DLL (bez uložení na disk) a pluginy, stejně jako možnost vlastní aktualizace a self-mazání. Funkčnost bot lze rozšířit pomocí systému zásuvných modulů, které jsou načteny zločinci podle potřeby.

Trojan.Win32.Bublik.clhs a Trojan.Win32.Bublik.bwbx, úpravy notoricky známý Bublík malware, skončila sedmá a osmá pozice v srpnu. Bublik malware rodina je většinou používán za neoprávněné stahování a instalace nových verzí škodlivého kódu do počítače oběti.

Trojan-Spy.Win32.LssLogger.bos zaokrouhlena Top 10. Je to multifunkční škodlivý program, který je schopen krást hesla z širokého okruhu softwaru. Všechny ukradené informace jsou pak předány podvodníkům prostřednictvím e-mailu.

srpen-2014_spam-report_en_12

Distribuce email antivirových odhalení podle země

V srpnu se ve Velké Británii dostal do vedení s 13,16% všech antivirových odhalení (6,26 procentního bodu). Německo (9.58% -1,49 pb) a USA (7,69% -1,59 procentních bodů) byl druhý a třetí, resp.

Nejvíce neočekávaný výsledek přišel z Ruska, její podíl zvýšil o 3,33 procentního bodu od července a činila 6,73%, který se pohyboval tuto zemi od 8. - 4. místě v žebříčku.

Itálie (3,31%) klesl 5.-8.místo, co ztratil 1,33 procentního bodu. Hong Kong předběhl Austrálie, Turecko a Vietnam s 2,74% všech antivirových odhalení (0,28 procentního bodu).

Zvláštnosti škodlivého spamu

V srpnu, podvodníci znovu použít falešné oznámení z Facebooku distribuovat nebezpečné přílohy. Tentokrát uživatelé obdrželi zprávu od neznámého adresu varování je o případné deaktivaci jejich účtů. Podle textu, v posledních několika dnech (v některých e-mailů - měsíce) sociální síť byla napadena hackery. Aby se zabránilo problémům, vývojáři vyzval uživatele k instalaci nástroje připojené k e-mailu.

srpen-2014_spam-report_en_13

Každý e-mail obsahoval chráněné heslem ZIP archiv se spustitelného souboru a unikátní heslo potřebné k rozbalení. Přiložený archiv nesl jméno uživatele, který e-mail byl řešen (jeho e-mailový účet login) a se stejným názvem byl použit na vytvoření hesla pro archiv. Na konci e-mailu podvodníci řekl, že soubor mohl být otevřen pouze na PC s operačním systémem Microsoft OS. Nástroj v archivu byl ve skutečnosti Trojan downloader, zástupce rodiny Trojan-Downloader.Win32.Haze. Toto stahování malware jiný škodlivý software obvykle vyvíjeny ukrást osobní údaje vlastníka nebo posílat e-maily infikované na adresu uvedenou na jeho seznamu kontaktů.

Phishing

V srpnu 2014 se společnosti Kaspersky Lab je anti-phishing komponenty registrované 32653772 detekcí, která je 12495895 detekce více než v předchozím měsíci. Tento výrazný růst byl pravděpodobně způsoben letní zpomalení poptávky po reklamní spam. Podvodníci, kteří nechtějí přijít o své zisky přepnout do masových phishingových pošty.

Austrálie trumfl hodnocení zemí nejčastěji napadeny phisherů: v průběhu měsíce se počet Anti-Phishing součástí aktivací na počítačích australských uživatelů zdvojnásobil a činil 24,4%. Brazílie byla druhá s 19,5% napadených uživatelů. To bylo následované Velkou Británií (15,2%), Kanada (14,6%) a Indie (14,5%).

srpen-2014_spam-report_en_14

Geografie phishingových útoků *, srpen 2014

* Procento uživatelů, na jejichž počítačích Komponenta Anti-Phishing byl aktivován, z celkového počtu všech uživatelů Kaspersky Lab

Top 10 zemí podle procentního podílu napadených uživatelů:

Země % Uživatelů

1 Austrálie 24,4

2 Brazílie 19.5

3 UK 15.2

4 Kanada 14,6

5 Indie 14.5

6 Spojené arabské emiráty 14.1

7 Ekvádor 13.1

8 Dominikánská republika 13.0

9 Rakousko 12.8

10 Čína 12,7

Cíle útoků organizace

Statistiky o phishingových cíle jsou založeny na zjištěních učiněných Kaspersky Lab anti-phishing složky. To se aktivuje pokaždé, když uživatel zadá stránku phishing, která nebyla dříve součástí Lab databázích Kaspersky. Nezáleží na tom, jak uživatel zadá na tuto stránku - kliknutím na odkaz obsažený v e-mailu nebo phishing ve zprávě na sociální síti nebo například v důsledku aktivitou malwaru. Po aktivaci bezpečnostního systému, uživatel vidí banner ve varování prohlížeče potenciálního ohrožení.

V srpnu došlo k malé změně mezi organizacemi nejčastěji napadeny phisherů. Global Internet Portály zůstal vedoucím kategorii s 30,8%; jeho podíl zvýšil o 1,3 procentního bodu. Sociální sítě přišel na druhém místě s 17,3%, o 3,3 pb pokles z předchozího měsíce. Tyto dvě kategorie tvořily více než polovinu všech phishingových útoků v srpnu.

srpen-2014_spam-report_en_15

Organizace nejčastěji terčem phisherů podle kategorií - srpen 2014

Finanční phishing tvořily 35,2% všech útoků, 6,6 pb pokles v porovnání s předchozím měsícem. Procento zjištěných ovlivňujících Banky, internetové obchody a e-platební systémy se snížil 4,9, 1,2 a 0,6 pb, resp.

Top 3 organizace nejčastěji které se zaměřují phisherů

Organizace % detekce

1 Google 12.61%

2 Facebook 10.05%

3 Yahoo! 6,38%

V srpnu, služby Google se nejvíce zaměřují phishing odkazy: jejich podíl vzrostl o 1 pb a měl 12,61% z celkového počtu zjištěných komponent Anti-Phishing. Druhý byl Facebook, který je tradičně nejoblíbenější phishing cíl. Jeho příspěvek se zvýšil o 0,4 procentního bodu. Dále následuje Yahoo! (6,38%). Pro připomenutí, v červenci třetí místo obsadil Windows Live.