| Bezpečnost a ochrana dat |

| Kategorie : Počítačové sítě | Podkategorie : | Tutoriálů: 1 |

| POPIS:

Zabezpečení informací spočívá v bezpečném zálohování dat. Záloha dat by měla být vytvořena tak, aby ji neohrozil útočník ani přírodní živelní pohroma (požár, záplavy, pád letadla, ...). Zálohovaná data je také potřeba chránit proti neoprávněné manipulaci použitím vhodného šifrovacího systému. |

Bezpečnost a ochrana dat v počítačových sítích malých organizací

Obecné otázky bezpečnosti LAN

Pro správné pochopení nejrůznějších v dalším textu probíraných technik je nutné se seznámit se základními principy fungování počítačových sítí a základními pojmy jako jsou např. síťové protokoly, typické útoky na počítačové sítě, možnosti šifrování, bezpečnostní politika atd.

Lokální počítačové sítě

LAN (Local Area Network) - lokální (místní) počítačová síť je tvořena nejméně dvěma, většinou však více počítači, které jsou spolu propojeny (např. kroucenou dvoulinka, optickým, koaxiálním kabelem, mikrovlnným spojením atd.). Součástí sítě nejsou pouze počítače, ale i další zařízení, které můžeme rozdělit do dvou skupin, a to na aktivní a pasivní zařízení (prvky). Počítače propojené pomocí LAN mohou navzájem sdílet nejen data, ale i různá periferní zařízení jako jsou třeba tiskárny, modemy pro přístup do dalších sítí atd. Připojené počítače bývají nejčastěji ve vlastnictví jedné organizace a nachází se na geograficky omezené ploše, např. v rámci jednoho patra nebo jedné budovy, přičemž jejich počet může dosahovat stovek, či tisíců.

Dle způsobu komunikace mezi počítači, mohou být LAN založeny na modelu:

Client-server - kdy jeden z počítačů (obvykle ten nejvýkonnější) slouží jako server a ostatní v síti zapojené počítače pracují pouze jako stanice.

Peer-to-peer - (rovný s rovným), kdy všechny do sítě zapojené počítače jsou si rovny v tom, že každý z nich může pracovat současně jako pracovní stanice i jako server. V tomto případě mohou tedy všechny počítače nabízet své služby (diskety, tiskárny, přístup na Internet) ostatním počítačům zapojeným do sítě. Dnes se s tímto modelem často setkáváme i v rámci Internetu, kde však tyto sítě bývají „trnem v oku“ organizacím zabývajícími se ochranou autorských práv, neboť právě v těchto sítích jsou často sdíleny soubory chráněné autorskými právy.

Referenční model ISO/OSI

Referenční model ISO/OSI byl vytvořen organizací ISO (International Standards Organization) jako standard pro provoz komunikačních systémů pod názvem Reference Model of Open Systems Interconnection (Referenční model propojování otevřených systémů), proto bývá někdy označován i jako RMOSI. V roce 1984 byl přijat pod označením ISO 7498. Model se skládá ze sedmi vrstev, pro něž stanoví úkoly za jejichž plnění jednotlivé vrstvy zodpovídají. Definování jednotného modelu tedy umožnilo spolupráci produktů různých výrobců [1].

Aplikační vrstva – realizuje aplikačně orientované služby, podporuje různá aplikační rozhraní pro implementaci elektronické pošty, přenosů souborů apod. Její součástí bývají i přímo procesy, které tyto aplikační funkce plní - definuje způsob, jakým komunikuje se sítí aplikace (programy např. databázové systémy, textové editory, el. pošta). Programy, které poskytují služby na úrovni této vrstvy, jsou např. FTP (File Transfer Protocol), SMTP (Simple Mail Transport protocol), DNS (Domain Name Server) a celá řada dalších.

Prezentační vrstva – provádí aplikační funkce, které se požadují dostatečně často na to, aby se pro ně vyplatilo najít obecné řešení místo toho, aby každý uživatel hledal jejich řešení sám. Specifikuje způsob, jakým jsou data formátována, prezentována, transformována a kódována. Zabezpečuje např. funkci konverze, použití speciálních grafických či znakových sad a pod.

Relační vrstva – je zodpovědná za synchronizaci a správné řazení paketů v síťovém spojení, za udržení spojení, za zajištění odpovídající bezpečnosti přenášených dat. Umožňuje, aby si uživatelé (procesy) aktivní v různých uzlech mezi sebou zavedli relace (sessions) a koordinovali svoji činnost v zavedených relacích.

Transportní vrstva – zaručuje adresování koncových komunikujících zařízení působících v uzlech sítě a kvalitu přenosu mezi nimi. Z aplikačních dat připravuje transportní segmenty obsahující mimo jiné adresu koncového zařízení v uzlu, které jsou dále službami síťové vrstvy upravovány na pakety (mj. doplňovány o adresy komunikujících uzlů) respektive jsou z těchto paketů zpět sestavovány.

Síťová vrstva - je označována jako paketová. Úkolem je určit jednoznačnou adresu či přeložit hardwarovou adresu na síťovou, nalézt směr (optimální cestu) od zdroje k cíli, zajistit a udržet logické spojení mezi dvěma uzly. Pro směrování toku dat sítí se zavádí nezávislá identifikace komunikujících partnerů v síti, tzv. síťové adresy, které jsou na fyzickém adresování prakticky vždy nezávislé. Data jsou pro účely směrování toku dat dělena na pakety.

Linková (spojová) vrstva - má za úkol zajistit přenos celých bloků dat (velikosti řádově stovek bajtů), označovaných jako rámce (Frames). Datový spoj se volitelně může chovat jako bezchybový – kontroluje rámce, zda byly přeneseny správně (podle různých kontrolních součtů) a potvrzuje přijetí bezchybně přenesených. Jsou-li poškozeny , vyžádá si jejich opětovné vyslání. Řeší se zde i problém soupeření při přístupu k sdílenému přenosovému médiu při žádostí vysílat.

Fyzická vrstva - zajišťuje přenos na úrovni jednotlivých bitů bez ohledu na jejich význam. Úkolem je předávat tyto bity mezi jednotlivými stanicemi prostřednictvím fyzické přenosové cesty. Na této úrovni se definuje typ použitého kabelu a konektorů, význam jednotlivých jehel konektorů, formát elektrického signálu (kolik mikrosekund trvá přenos jednoho bitu, zda přenos může běžet oběma směry současně) atd.

Síťové protokoly

Protokoly umožňují vzájemnou identifikaci komunikujících uživatelů, upravují formáty přenášených dat, reakce na detekované chyby přenosu atd., umožňují tedy síťovým zařízením, aby se mezi sebou „domluvili“. Existují dvě základní skupiny protokolů a to protokoly založené na modelu ISO/OSI a na modelu TCP/IP. V dnešní době je v sítích LAN nejrozšířenějším protokol TCP/IP, proto mu také věnuji hlavní pozornost. Síťové protokoly ISO/OSI jsou často založeny na proprietálním řešení firem např. protokoly XNS (Xerox Network Systém), Apple Talk, SNA (Sytem Network Architecture) a další.

Obr. 1.2: Přehled umístění protokolů v modelu ISO/OSI

Protokoly TCP/IP

V současnosti jsou nejpoužívanějšími protokoly ve většině počítačových sítí právě skupina protokolů TCP/IP. Velmi často je však TCP/IP považován za jeden protokol. Ve skutečnosti je TCP/IP celá sada protokolů, která se skládá z několika vrstev. Jako příklad protokolů jež jsou součástí sady TCP/IP pracujících na různých vrstvách nad protokolem IP lze uvést protokoly TCP, UDP, HTTP, FTP, SMTP, POP3, IMAP4, SMB/CIFS. Protokol TCP/IP byl vyvinut koncem 70-tých let pro testovací síť amerického ministerstva obrany známou jako ARPANET, která se později rozrostla do dnešního Internetu. Oficiálním protokolem používáným v ARPANETu se stal v roce 1983. Na rozdíl od modelu ISO/OSI obsahujícího sedm vrstev, tak jak bylo uvedeno v předchozí části, model TCP/IP zjednodušuje počet vrstev na čtyři. Neznamená to však, že by v tomto modelu některá vrstva chyběla, pouze některé vrstvy v modelu TCP/IP plní funkci více vrstev podle ISO/OSI.

Obr. 1.3: Srovnání vrstev TCP/IP a ISO/OSI

Otázka bezpečnosti nebyla při návrhu protokolu TCP/IP brána v potaz. Protokol byl navrhován tak, aby byl co možná nejvíce efektivní a flexibilní, proto přenosové cesty založené na tomto protokolu nejsou nikterak zabezpečeny. Data nejsou zabezpečena z hlediska přenosu na úrovni síťové vrstvy (mohou se ztrácet), nejsou zabezpečena proti odposlechu (nejsou šifrována). Tyto problémy je nutné ošetřit na aplikační úrovni, jakož i otázku autentizace uživatele, která je často podceňována např. přenos hesla v nezašifrované podobě. Těmito problémy trpí i běžné protokoly postavené na TCP/IP, proto je velice jednoduché např. poslat e-mail s jiným jménem ze smyšlené adresy. Tyto nedostatky je snaha odstranit použitím vrstvy/protokolu SSL, který zabezpečuje data na úrovni mezi aplikační a transportní vrstvou. Umožňuje tedy zašifrovat přenášená data a ověřit důvěryhodnost serveru, k němuž se připojujeme, pomocí digitálních certifikátů. Další možnost zabezpečení nabízí IPSec. Jde o rozšíření protokolu IP o poskytování šifrovacích služeb. IPSec poskytuje podobné služby jako SSL, ale na síťové vrstvě, takže aplikace vůbec o existenci IPSec nemusí vědět. IPSec můžeme tedy použít na jakýkoliv IP protokol.

Internet Protocol: IP

IP protokol představuje nespojovaný a nespolehlivý protokol s částečnou detekcí (ne však korekcí) chyb. IP pakety jsou základem provozu TCP/IP. Strukturu IP paketu ukazuje obrázek 1.2. Pro nás jsou důležité tyto položky:

Obr. 1.4: Struktura paketu IP

Bit Position | 0 | 4 | 8 | 16 | 24 | 31 |

Version | IHL | Type of Service | Total Length |

Identification | Flags | Fragment Offset |

Time to Live | Protocol | Header Checksum |

Source IP Address |

Destination IP Address |

IP Options (optional) | Padding |

Data |

More Data ....? |

| | | | | | | | | | | | | | | |

IHL délka hlavičky IP paketu v 32-bitových slovech

TOTAL LENGTH délka celého paketu v bytech

• IDENTIFICATION, FLAGS, FRAGMENT OFFSET kontrolují fragmentaci a znovu složení IP paketu

• PROTOCOL označuje, který vyšší protokol byl k vytvoření IP paketu použit

• SOURCE a DESTINATION IP ADDESS určují zdrojovou a cílovou adresu IP paketu

Každý počítač nebo jiné síťové zařízení má v IP síti přidělenou jednoznačnou adresu. Adresa patří síťovému připojení a nikoliv počítači, jedno síťové připojení však může mít přiděleno i několik adres (tyto další jsou vytvořeny jako virtuální adresy). Adresa je určena 32-bitovým číslem1 a nejčastěji je zapsána v tečkové notaci – každý bajt je oddělen tečkou, např. 192.168.0.1. Tato adresa je rozdělena do dvou částí: na identifikátor sítě a identifikátor počítače. Identifikátor sítě určuje adresu sítě, zbytek (identifikátor počítače) adresu počítače v této síti [3].

Tab 1.1: Základní typy adres podle protokolu IP

třída | horní bity | síťová část | ident. počítače | počet adres | obsahuje sítě |

A | 0 | 7 | 24 | 16777214 | 1.0.0.0 – 126.0.0.0 |

B | 10 | 14 | 16 | 65534 | 128.0.0.0 – 191.255.0.0 |

C | 110 | 21 | 8 | 254 | 192.0.0.0 – 223.255.255.0 |

D | 1110 | | multicasting | | 224.0.0.0 – 239.255.255.255 |

E | 1111 | | pro budoucí využití | | 240.0.0.0 – 254.255.255.255 |

Již několik let je slyšet názor, že IP adres umožňujících připojení k Internetu (veřejných IP adres) je nedostatek a že budou velice brzy vyčerpány, což se však dosud nestalo. Vždy se našlo řešení, jak tento problém obejít (připojení přes NAT, proxy servery). Proto byl také navržen protokol IPv6 který má tento a některé další nedostatky původního IP protokolu odstranit. Protokol IPv4 je definován v RFC 791, strukturu adres IPv6 je možné nalézt v RFC 4291.

Kromě výše uvedeného rozdělení mají některé síťové adresy speciální význam:

Adresa 0.0.0.0 se nazývá implicitní směr (default route). Používá se např. u bezdiskových stanic při zavádění operačního systému (bootu), kdy ještě není známa jejich IP adresa, ale už musí pomocí TCP/IP komunikovat.

• Síťová adresa 127.0.0.0 a všechny adresy z této sítě (např. 127.0.0.1) jsou přiděleny speciálnímu rozhraní na počítači nazývajícímu se zpětnovazební rozhraní (loopback interface) a chovajícímu se jako uzavřený obvod.

• Adresa 255.255.255.255 je tzv. hromadná adresa. Pakety s touto adresou jsou určeny všem stanicím na stejném segmentu jako odesílatel.

• Adresa s nulovými bity v části identifikujícími počítač 172.30.169.0/24 vyjadřuje celou síť (segment 172.30.169.1-254), adresa se samými jedničkami v části identifikující počítač vyjadřuje všechny síťové zařízení na této síti 172.30.169.255/24.

• Některé z adres jsou určeny pro sítě, které nejsou dostupné z Internetu. Jsou to tyto adresy: 10.0.0.0–10.255.255.255 (ze sítě A), 172.16.0.0–172.31.255.255 (ze sítě B) a 192.168.0.0–192.168.255.255 (ze sítě C).

Transmission Control Protocol: TCP

TCP je spojový a spolehlivý protokol s detekcí i korekcí chyb. Je protokolem transportní vrstvy definovaným v RFC 793. Kromě něj na této vrstvě bývá používán protokol UDP, který je rychlejší, ale nespolehlivý – nemá korekci chyb, toto přenechává aplikaci. Protokol TCP zajišťuje následující funkce:

Navázání spojení před zahájením přenosu dat a ukončení spojení po skončení přenosu

• Propojení transportní a aplikační vrstvy. Pro identifikaci programů v aplikační vrstvě, kterým náleží data v TCP spojení, používá dvojici tzv. zdrojového a cílového portu.

Číselné kódy portů jsou uvedeny v hlavičce TCP paketu. Porty se rozdělují na vyhrazené, jejichž čísla jsou menší než 1024 a jsou pro jednotlivé služby pevně stanoveny a volné, které slouží pro uživatelské programy.

• Vytváření tzv. proudu dat, kdy data nejsou chápána jako jednotlivé pakety (z pohledu IP protokolu), ale jako spojitý proud dat.

• Kontrolu doručení a správnosti dat za pomoci potvrzení, čísla paketu a kontrolního součtu.

• Řízení toku dat. Příjemce udává, kolik bajtů je schopen ještě přijmout, pak se přenos pozdrží, dokud příjemce neoznámí volnou kapacitu pro příjem.

Protokol TCP vytváří spolehlivý proud dat, který uživatelské aplikace již nemusí dále kontrolovat. Nevýhodou protokolu TCP je vyšší režie na zabezpečení správnosti dat, a tím větší zatížení linek a pomalejší přenos dat [4].

User Datagram Protocol: UDP

Když jsme se zabývali protokolem TCP, nesmíme vynechat druhý nejznámější protokol pracující v transportní vrstvě nad IP a tím je právě UDP. UDP je poměrně jednoduchým rozšířením IP, hodícím se pro aplikace přenášející data po malých nezávislých kvantech. Podobně jako TCP i UDP využívá zdrojový a cílový port. Oproti protokolu IP umožňuje vybavit navíc datagramy kontrolním součtem, takže lze již zjistit případné chyby při přenosu, neumí však stále zajistit potvrzení příjmu paketu. O toto se musí jednotlivé aplikace postarat sami. UDP využívají aplikace, které nevyžadují trvalé spojení komunikujících procesů a pracují s malým objemem přenášených dat (přenos požadavků a odpovědí na ně, apod., je použit např. při komunikaci s DNS serverem). Jeho výhodou je tedy rychlost a jednoduchost, je definován v RFC 768.

Secure Socket Layer: SSL

Stále častěji se dnes setkáváme s použitím SSL. Mnoho běžných uživatelů Internetu si ani neuvědomí, že při navázání zabezpečeného spojení z internetového vyhledávače k webovému serveru využívají právě tento mechanizmus. Zrovna tak i například většina freemailových serverů umožňuje zabezpečit připojení přes SSL. Mezi transportní vrstvu (např. typicky TCP/IP) a aplikační vrstvu (např. HTTP, SMTP, POP3) je vložena ještě další mezivrstva mající za úkol zajistit zašifrování komunikace a autentizaci zúčastněných stran viz. následující obrázek.

Obr. 1.5: Umístění protokolu SSL v modelu TCP/IP

Pramen: Odvárka, Petr: SSL protokol a jeho akcelerace

SSL je protokol dělený na vrstvy, z nichž nejvýznamnější jsou: SSL Record Protocol zodpovědný za zabalení dat protokolů vyšší vrstvy a SSL Handshake Protocol mající na starost vytvoření bezpečné komunikace mezi klientem a serverem.

SSL funguje na principu asymetrického šifrování. Zúčastněné strany mají dva klíče – soukromý a veřejný. Zatímco jak již z názvu vyplývá veřejný klíč je určený ke zveřejnění a tedy i tomu, aby byl ostatním uživatelům dostupný, soukromý je nutno naopak uchovat v tajnosti. Právě tímto klíčem můžeme rozšifrovat data která byla zabezpečena pomocí odpovídajícího veřejného líče.

Navázání SSL spojení citované dle encyklopedie Wikipedia:

„Ustavení SSL spojení (SSL handshake, tedy potřásání rukou) pak probíhá následovně:

Klient pošle serveru požadavek na SSL spojení, spolu s různými doplňujícími informacemi (verze SSL, nastavení šifrování atd.).

• Server pošle klientovi odpověď na jeho požadavek, která obsahuje stejný typ informací a hlavně certifikát serveru.

• Podle přijatého certifikátu si klient ověří autentičnost serveru. Certifikát také obsahuje veřejný klíč serveru.

• Na základě dosud obdržených informací vygeneruje klient základ šifrovacího klíče, kterým se bude kódovat následná komunikace. Ten zakóduje veřejným klíčem serveru a pošle mu ho.

• Server použije svůj soukromý klíč k rozšifrování základu šifrovacího klíče. Z tohoto základu vygenerují jak server, tak klient hlavní šifrovací klíč.

• Klient a server si navzájem potvrdí, že od teď bude jejich komunikace šifrovaná tímto klíčem. Fáze handshake tímto končí.

• Je ustaveno zabezpečené spojení šifrované vygenerovaným šifrovacím klíčem.

• Aplikace od teď dál komunikují přes šifrované spojení. Například POST požadavek na server se do této doby neodešle.“[5].

Citováno dle Petra Odvárky [6]:

Protokol SSL byl vyvinut společností Netscape Communications. Verze, která byla uvedena pro používání, byla označena jako 2.0. Měla poměrně dost slabých míst a byla snadno napadnutelná. První významná úprava bezpečnostních vlastností byla ve verzi 3.0. Později, jako další oprava SSL protokolu provedená v rámci IETF, vznikl protokol TLS (Transaction Layer Security), který je také někdy označován jako SSL 3.1. SSL 3.0 a TSL jsou velmi podobné a mají několik drobných rozdílů.

Internet Protocol Security: IPSec

IPSec vytváří bezpečnostní systém pracující na síťové vrstvě rozšířením IP hlavičky. Umožňuje šifrovat protokoly pracující na vyšších síťových vrstvách včetně libovolného TCP nebo UDP spojení. Jde tedy o soubor mechanizmů vytvořených k zabezpečení provozu na úrovni IP protokolu a to ať již verze 4, nebo 6. IPSec byl vytvořen pracovní skupinou se stejným názvem v rámci organizace IETF (Internet Engineering Task Force) a první verze byla publikována v RFC v roce 1995.

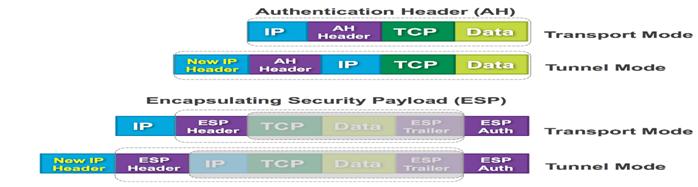

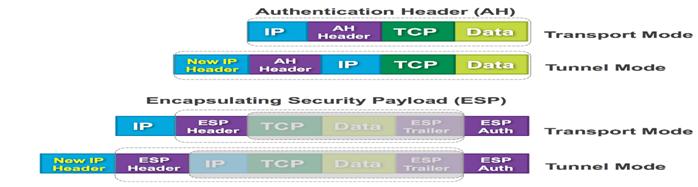

IPSec je možné použít jak v IPv4, kde máme možnost si zvolit zda jej použijeme či nikoliv, tak v IPv6, v němž je jeho použití povinné. Pro vzájemnou komunikaci dvou účastníků je třeba vytvořit dva jednosměrné spoje, které jsou označovány jako Security Association. (SA). Každý z těchto spojů může být zabezpečený pomocí jednoho ze dvou protokolů - AH (Authentication Header) nebo ESP (Encapsulating Security Payload).

Labouret Ghislaine v článku A technical paper giving an overview of the IPsec standard píše:

„These objectives are met through the use of two security mechanisms, the AH and ESP "protocols", which are added to traditional IP processing:

Authentication Header (AH) is conceived to ensure integrity and authentication of IP datagrams, without data encryption (i.e. without confidentiality). The principle of AH is to add an additional field to the traditional IP datagram; this field makes it possible for the receiver to check the authenticity of the data included in the datagram.

• Encapsulating Security Payload (ESP) is primarily designed for ensuring confidentiality, but can also provide data authenticity. The principle of ESP is to generate, from a traditional IP datagram, a new datagram in which the data and eventually the original header are encrypted.“ [7].

Jak tedy z výše uvedeného vyplývá, hlavním cílem je umožnění vzájemné autentizace a zjištění případné modifikace dat při přenosu (kontrola integrity dat), nebo šifrování dat. Tyto oba mechanizmy však mohou být vzájemně kombinovány.

Každý SA spoj je unikátně identifikován následujícími parametry:

Cílovou IP adresou paketů

• Identifikátorem použitého protokolu (AH nebo ESP)

• Security Parameter Index (SPI)

IPSec ukládá aktivní SA spojení do databáze nazvané Security Association Database (SAD). Při použití IPSec můžeme rozlišit tři základní způsoby nasazení v závislosti na tom, na jakém zařízení je použit – zda jde o koncové zařízení (host), nebo o bezpečnostní bránu (security gateway). Na následujícím obrázku vidíme v prvním případě situaci, kdy jsou dvě vzdálené privátní sítě propojeny přes nedůvěryhodnou síť – např. Internet. V tomto případě je Virtual Private Network (VPN) vytvořena mezi dvěmi bezpečnostními bránami. Druhý obrázek zachycuje situaci, v níž se mobilní uživatel připojuje přes Internet do privátní důvěryhodné sítě. A v posledním případě vidíme dva uživatele, kteří potřebují spolu zabezpečeně komunikovat přes nedůvěryhodnou síť.

Obr. 1.6: Možnosti nasazení IPSec

IPSec umožňuje pracovat ve dvou módech:

V transportním módu, kdy jsou zašifrována přenášená data, ale vlastní IP hlavička zůstává nezašifrovaná .

• V tunnelovém módu, kdy i původní IP hlavička je zašifrována a nahrazena novou hlavičkou.

Pro správnou funkci IPSec je nutné zajistit vzájemnou výměnu klíčů mezi komunikujícími stranami. Toto lze provést buď ručně, nebo pomocí protokolu IKE (Internet Key Exchange) pro dynamickou správu klíčů. Původní verze IPSec však tento mechanizmus neobsahovala, byl přidán až později spolu s dalšími vylepšeními [7].

Protokoly založené na TCP/IP

Jelikož rodina protokolů založená na TCP/IP je velice rozsáhlá a stále vznikají další, v této části stručně popíšu pouze některé, které jsou důležité pro fungování v naší síti. Jde hlavně o nastínění jejich funkce a používaných portů, což budeme potřebovat v dalších částech této práce (při konfiguraci firewallu). Jelikož jsem se dosud nezmínil o tom, k čemu porty slouží, musím to zde napravit. Aplikace komunikují s okolními zařízeními tj. nejenom se servery, pracovními stanicemi, ale i síťovými tiskárnami a pod. pomocí tzv. portů. Port si můžeme představit jako adresu, na níž naslouchá některá ze služeb. Pokud potřebujeme použít určitou službu, obrátíme se na ni na adrese kde se nachází tj. na příslušný port. Jelikož není možné, aby každá aplikace používala libovolný port podle toho, jak zrovna programátora při jejím psaní napadlo, organizace s názvem IANA (Internet Assigned Numbers Authority) se stará o jejich přidělování. Protože by však bylo nemožné (a i zbytečné), aby byly veškeré porty registrovány, jsou rozděleny do tří skupin. Je logické, že určité porty musí být standardizovány tak, aby pokud se aplikace obrátí na určitý port bylo vždy jisté, jakou službu zde nalezne. Na druhou stranu však potřebujeme i určitý rozsah portů, které mohou být dynamicky přidělovány a umožnit tak použití právě volného portu (používá se pro odchozí spojení). Proto tedy více skupin.

Cituji z [8]: Porty se dělí na tzv. standardní (Well Known Ports), ty IANA je přiděluje i registruje a jsou vyčleněné pro procesy operačního systému. Druhou skupinou jsou tzv. registrované (Registered Ports). Tuto skupinu IANA nepřiděluje ale registruje ji. Tyto porty jsou využívány běžnými programy. Třetí, poslední, skupinou jsou tzv. dynamické (Dynamic/Private Ports). Ty jsou určeny pro volné použití, IANA nepřiděluje ani neregistruje jejich použití

Na každém portu může běžet pouze jedna služba. Pokud použijeme jako transportní protokol TCP a protokol UDP se stejným portem, není možná jejich záměna. Např. pokud použijeme TCP s portem 53, není možné aby se dostal na UDP port 53 (tyto porty využívá DNS server). Port se může nacházet v otevřeném stavu, tj. běží na něm služba a naslouchá požadavkům, nebo v zavřeném stavu, pokud není daná služba provozována (samozřejmě může být port otevřen a pomocí nastaveného filtru se může tvářit jako zavřený, nebo naopak může být použit jako návnada – tj. tvářit se jako by na něm daná služba běželo, což však není pravda. Toto však už závisí na nastavení firewallu)

Tab. 1.2: Rozdělení portů

Skupina | Rozsah |

Standardní (Well Known Ports) | 0 – 1023 |

Registrované (Registered Ports) | 1024 – 49151 |

Dynamické (Dynamic/Private Ports) | 49152 – 65535 |

Pramen: PeterS, server pcsvet.cz (http://www.pcsvet.cz/art/article.php?id=5242)

Aplikační protokoly, kterými se budeme dále zabývat mají přiděleny standardní porty, na nichž naslouchají příslušné služby. Porty pro jejich zabezpečené verze prostřednictvím SSL však, s výjimkou HTTPs (port 443), nejsou standardizovány, nicméně je zvyklostí použít určité konkrétní porty.

Tab. 1.3: Používané porty

Protocol | Port | Standard dle IANA |

http | 80 | Ano |

Http | 443 | Ano |

SMTP | 25 | Ano |

SMTPs | 995 | Ne |

LDAP | 389 | Ano |

LDAPs | 636 | Ne |

POP3 | 110 | Ano |

POP3s | 465 | Ne |

IMAP4 | 143 | Ano |

IMAP4s | 993 | Ne |

HyperText Transfer Protocol: HTTP

HTTP je jedním z protokolů aplikační vrstvy definovaným v RFC 2616 a používaným pro komunikaci mezi WWW servery a jejich klienty (browsery). Uživatel prostřednictvím prohlížeče (browseru) požádá webový server o zaslání konkrétní WWW stránky a ten mu ji odešle. Tento požadavek a následná odpověď je předána protokolem HHTP. Verze 1.0 byla vytvořena jako bezestavová, tzn. že každý požadavek od klienta byl brán jako jediný (neexistuje zde vztah k předchozím požadavkům). Od rozšíření verze HTTP 1.1 zavádí možnost trvalého spojení, které je ukončeno teprve na základě odpojení klienta, nebo ukončení severem, další vyznamné rozšíření se týká virtuálních serverů. WWW služba pro protokol HTTP naslouchá na portu 80.

Protokol HTTP neobsahuje žádné možnosti zabezpečení jako autentizaci uživatele a šifrované spojení. Tyto nedostatky odstraňuje protokol HTTPs. Jde vlastně o protokol HTTP, který pracuje nad vrstvou SSL/TLS. Abychom mohli navázat zabezpečené spojení se serverem, je nutné, aby tento vlastnil certifikát podepsaný certifikační autoritou a tím bylo zaručeno, že se vlastník certifikátu nevydává za někoho jiného. Hlavička 'Host' protokolu http je pak poslána navázaným SSL spojením. O SSL/TLS budou i zmínky dále, neboť tento protokol je možné (nejen možné ale i velice vhodné) použít nejen pro WEB ale i pro zabezpečení dalších služeb např. pošty, ftp atd. Při použití protokolu HTTPs www služba naslouchá na portu 443.

Simple Mail Transfer Protocol: SMTP

Jde o protokol určený ke vzájemné komunikaci mezi poštovními servery definovaný v RFC 821 tj. slouží k předávání poštovních zpráv mezi těmito servery. Komunikace probíhá tak, že klient MUA (Mail User Agent) předá zprávu prvnímu MTA (Mail Transfer Agent) zabezpečujícímu poštovní provoz v doméně odesilatele a ten ji pošle dále na příslušný MTA, spravující poštu v doméně adresáta zprávy (zpráva však může být předávána přes celou řadu MTA – jde o hledání cesty). Ačkoliv označení MUA se může zdát na první pohled složité, jde o program, v němž klient píše zprávu – nejčastěji asi Microsoft Outlook, pine, nebo celá řada dalších programů, výběr je opravdu obrovský. MTA je označení poštovního serveru, i zde lze nalézt velké množství programů např. Sendmail, Microsoft Exchange atd. Odesílající SMTP server vytvoří dvoucestný kanál k přijímajícímu SMTP serveru - je třeba nejen předat zprávu, ale i informovat odesílatele o neúspěšnosti (úspěšnosti) doručení. U protokolu SMTP však narážíme na celou řadu omezení mezi něž patří i nutnost dostupnosti jak příjemce, tak i odesilatele - pokud je poštovní server adresáta zprávy nedostupný, odesílající server to vyhodnotí jako chybu a pokouší se o opakované doručení zprávy. S touto vlastností se setkal téměř jistě každý uživatel - jde o situaci kdy obdržel správu, že poštovní server není dostupný a pokus o doručení bude opakován v následujících dvou dnech a teprve poté bude poštovní zpráva odstraněna. (Této vlastnosti využívá i poštovní server na Fakultě Managementu jako nejjednoduší ochrany proti spamu – server první zprávu odmítne a teprve na druhý pokus ji přijme, neboť servery k rozesílání spamu pokus o doručení neopakují. Lze však narazit i na problémy, pokud některé servery jako je např. Tiskali pokus neopakují). Protokol SMTP se tedy nepoužívá pro přenos poštovních zpráv až k MUA (koncovým klientům), kteří nejsou trvale dostupní. Doručení koncovému adresátovi zajišťují jiné protokoly a to nejčastěji POP3 (Post Office Protocol, verze 3), nebo IMAP (Internet Message Access Protocol). Kromě vlastního doručení zprávy SMTP zajišťuje i další služby jako ověření, zda adresát existuje, vyplnění zpáteční adresy apod. Zároveň však také umožňuje zjistit informace o správci systému nebo o existenci účtů jednotlivých lidí na daném počítači, což může vést k ohrožení bezpečnosti systému (záleží na nastavení systému a povolených službách). Odesílající klient kontaktuje server na standardním portu 25. Také protokolem SMTP není možné navázat bezpečné spojení, může být lehce odposlechnut. Rovněž neumožňuje ověření odesílatele, neboť údaje o odesílateli zprávy, předmětu, příloze má možnost odesílající vyplnit libovolnými údaji. Příjemce zprávy poté vidí jako odesílatele někoho důvěryhodného, kdo však zprávu neposlal. Toto je samozřejmě možné si ověřit prohlédnutím cesty mailu, přes které poštovní servery zpráva putovala, což však běžného uživatele nemusí napadnout. Obranou je opět zvýšení zabezpečení komunikace použitím SSL. Při použití SSL naslouchá poštovní server na portu 995. Zde pokládám za samozřejmé, že server není tzv. Open-Relay SMTP server akceptující odesílání zpráv z jakékoliv domény do jakékoliv domény, protože takovýto nezabezpečený poštovní server může být využit spamery k rozesílání spamu. V minulosti však s tímto měly problémy i velké freemailové servery, které se tak dostaly na černou listinu (antispammerský seznam). Řešením je pečlivá konfigurace poštovního serveru akceptující odesílání pošty pouze z vlastní domény (rozsahu adres).

Lightweight Directory Access Protocol: LDAP

Citováno z [9]: Protokol určený pro udržování adresářů a práci s informacemi o uživatelích (např. pro vyhledávání adres konkrétních uživatelů v příslušných adresářích, resp. databázích). Protokol LDAP je založen na doporučení X.500, které bylo vyvinuto ve světě ISO/OSI, ale do praxe se ne zcela prosadilo, zejména pro svou "velikost" a následnou "těžkopádnost". Protokol LDAP již ve svém názvu zdůrazňuje fakt, že je "odlehčenou" (lightweight) verzí, odvozenou od X.500.

Protokol LDAP je protokol založený na modelu klient/server. Klient se připojí k serveru a pošle mu svůj požadavek. Server přijme požadavek, zpracuje jej a výsledek vrátí klientovi. LDAP jako služba je vlastně aplikace pro ukládání dat, jejich organizaci a přístup k nim. Jedná se o databázi určenou především pro aplikace, které zacházejí s daty, k nimž je velmi často přistupováno, ale nejsou příliš často měněna. Data jsou uložena uspořádaně do stromové struktury.

Z hlediska bezpečnosti je v rámci protokolu použit mechanizmus autentizace (lze použít základní, nebo poměrně komplexní SASL spočívající v použití autentizačního mechanismu např. Kerberos jímž se budeme zabývat v pozdější části, popř. u veřejných složek žádnou), autorizace - řízení přístupových práv k jednotlivým objektům, vlastní komunikace je zabezpečena pomocí SSL. Protokol LDAP přistupuje standardně k portu 389, pokud je zabezpečen pomocí SSL používá port 636 [10].

Post Office Protocol version 3: POP3

Jde o protokol pracující na aplikační vrstvě TCP/IP spojení, který se používá pro stahování emailových zpráv ze vzdáleného serveru na klienta. POP3 protokol byl standardizován v roce 1996 jako následník protokolů POP1 a POP2 v RFC 1939. Je vhodný zejména pro uživatele mající omezené připojení k Internetu (jako je např. vytáčené připojení), neboť umožňuje stažení poštovních zpráv ze vzdáleného poštovního serveru na místní disk. V offline režimu (odpojen od Internetu) může uživatel si již číst zprávy libovolně dlouho. Jeho hlavní nevýhodou však je skutečnost, že uživatel nemá možnost si vybrat zprávy, které chce stáhnout do svého počítače, tedy i ty které nehodlá číst jako např. spam. Toto omezení však vyplývá z implementace protokolu do poštovních klientů, většina jich však umožňuje ponechat kopie zpráv na serveru. Pokud použijeme příkazy pro komunikaci s POP3 serverem z příkazové řádky, můžeme si např. vypsat informace o jednotlivých zprávách (LIST [n]2), nebo stáhnout pouze určitou zprávu (RETR n3).

POP3 ve svých počátcích podporoval pouze nešifrované přihlašovací mechanismy. Dnes již máme na výběr od asi bohužel stále nejrozšířenějšího nezabezpečeného přenosu hesel (heslo je po zachycení na síti čitelné) po metodu APOP, kdy heslo je již zašifrováno, takže i při odposlechnutí komunikace není možné jej jednoduše na první pohled odhalit. Standardní port používaný protokolem POP3 je 110, je možné ho opět použít v kombinaci s SSL, potom používá port 465. POP3s při použití ve Windows Server 2003 se službou certifikačního úřadu vyžaduje vystavení certifikátu virtuálního POP3 serveru. Po této standardní instalaci mají uživatelé na výběr, zda použijí šifrované spojení, nebo nikoliv. Pokud použijí pro konfiguraci poštovního klienta průvodce, pak tento jim defaultně nabídne nešifrovanou komunikaci, proto je velice pravděpodobné že nevyužijí možnosti POP3s. Server je však možné nakonfigurovat tak, aby vyžadoval zabezpečené připojení a dokonce i nastavit, že se serverem mohou komunikovat pouze klienti podporující 128-bitové šifrování. Server POP3 má po vystavení a instalaci certifikátu k dispozici dvojici klíčů (veřejný a soukromý klíč). Ty bude používat pro bezpečnou výměnu šifrovacího klíče s každým připojeným klientem. Certifikátem se bude zároveň klientům prokazovat při navazování spojení a pro klienty by měl být důvěryhodný (obdobně jako u všech ostatních protokolů zabezpečených pomocí SSL). Certifikát POP3 serveru je možné použít i pro server SMTP za předpokladu stejných názvů POP3 a SMTP serveru, jinak musí mít vystaven jiný vlastní certifikát.

Internet Mail Access Protocol version 4: IMAP4

Také IMAP4 stejně jako POP3 slouží k manipulaci s poštovními zprávami uloženými na poštovním serveru, ale pracuje s nimi odlišným způsobem. Zatímco POP3 stahuje (a podle nastavení i maže) zprávy z poštovního serveru a ukládá je na místní počítač, IMAP4 se zprávami pracuje na serveru. Na serveru zprávy také zůstávají dokud nejsou klientem označeny ke smazání. Jednoduše řečeno, IMAP4 pracuje se vzdálenými poštovními složkami stejným způsobem, jako by byly umístěny přímo na místním disku. Na poštovním serveru používajícím IMAP můžeme mít tedy nejen nově došlou poštu, ale i složky se staršími dopisy a kopie odeslaných dopisů (POP3 samozřejmě také umožňuje ponechat kopie přečtený zpráv na serveru). Jelikož se složky běžně ponechávají na serveru, jsou přístupné po síti z jakéhokoliv počítače, což je hlavní výhodou protokolu IMAP4. Pro zobrazení obsahu složky stačí načíst ze serveru pouze údaje z hlaviček. Ze serveru můžeme přenášet na místní počítač buď celé zprávy (a přečíst si je až po odpojení od serveru), nebo naopak pouze hlavičky zpráv (a nepotřebné zprávy smazat bez stahování). Pokud používáme více počítačů, může každý z nich obsahovat kopii nejen našich poštovních zpráv, ale i celých složek. Složky si můžeme buď jednorázově zkopírovat, nebo výhodnější je nastavit si automatickou synchronizaci složky na serveru s místní. Bezpečnostní mechanizmus použitý u protokolu IMAP4 je stejný jako u protokolu POP3 tj. vždy je vyžadováno ověření uživatele. To je možné od prostého přenosu hesla v textové formě (nešifrovaného), přes APOP až po použití SSL. Nejvhodnější je samozřejmě použít IMAP4 v kombinaci s SSL a komunikovat tak se serverem šifrovaně. IMAP server naslouchá na portu 143, při použití SSL je to port 993. IMAP verze 4 je definován v dokumentu RFC 3501.

Protocol SMB/CIFS

Protokol SMB (Server Message Block) je používán v sítích fy. Microsoft pro sdílení souborů, disků, tiskáren a dalších zařízení po síti. Setkat se s ním však můžeme nejen v těchto sítích s operačními systémy Windows, ale i unixových systémech díky jeho otevřené implementaci vyvíjené v rámci Open source software známé jako Samba. Vznik protokolu je spojen s firmou IBM, která dala protokolu základ v tzv. IBM PC Network SMB Core Protocol [11], další vývoj zajistily firmy Microsoft a INTEL. Tento protokol byl použit již v operačním systému MS-DOS (využíval jej i známý příkaz net use) a od té doby jej můžeme nalézt ve všech systémech Windows. Označení SMB je používáno u starších verzí protokolu, novější (od Windows NT4.0) jsou označeny jako CIFS. „SMB is a client server, request-response protocol.“ [11].

„The Common Internet File System (CIFS), also known as Server Message Block (SMB), is a network protocol whose most common use is sharing files on a Local Area Network (LAN). The protocol allows a client to manipulate files just as if they were on the local computer. Operations such as read, write, create, delete, and rename are all supported – the only difference being that the files are not on the local computer and are actually on a remote server.“ [12].

Použití rozhraní NetBIOS nad protokolem TCP/IP je upraveno v RFC 1001 a RFC 1002. V ISO/OSI modelu je protokol umístěn na aplikační a presenční vrstvě.

Obr. 1.7: Umístění protokolu SMB v modelu ISO/OSI

Z obrázku je patrné umístění protokolu SMB, nicméně odpovídá starším verzím protokolu používajícím rozhraní NetBIOS4, které dnes pro CIFS již není nutné viz.

„In Windows NT it ran on top of NBT (NetBIOS over TCP/IP), which used the famous ports 137, 138 (UDP) and 139 (TCP). In Windows 2000, Microsoft added the possibility to run SMB directly over TCP/IP, without the extra layer of NBT. For this they use TCP port 445.“ [13].

Při použití NetBIOS je port 137 používán pro jmennou službu (NetBIOS názvy počítačů) zajišťovanou WINS serverem (od Windows 2000 již není třeba, jeho úlohu přebírá DNS server, pokud jej tedy někde nalezneme je to z důvodu zpětné kompaktibility se staršími verzemi Windows - v síti jsou použity i starší operační systémy jako WfW3.11, Win95, Win98, WinMe). Port 138 je použit pro komunikaci se síťovým okolím, pokud jej zakážeme, služba procházení síťového okolí nebude funkční, neboť používá tento port k vytvoření seznamu připojených počítačů. Port 139 je použit pro vlastní přenos dat, tedy přenos souborů z disků, ale i přenos úloh do sdílených tiskáren. Pokud zakážeme tento port, nebude také fungovat příkaz net send pro posílání zpráv (pokud je také zablokován port 135, jinak se použije). Od verze Windows 2000 je možné použít port 445.

SMB model definuje dvě úrovně bezpečnosti [11]:

Na úrovni sdílení - zabezpečení je aplikováno na úrovni sdílení. Pro každé sdílení je nastaveno heslo a pouze uživatel, který zná heslo se dostane na tyto soubory. Tento model byl použit ve Windows for Workgroups, Windows 95, 98 a Me.

• Na úrovni uživatele - každý soubor má nastaveny uživatelská přístupová práva. Uživatel se tedy nejprve musí přihlásit k serveru, který ověří jeho totožnost a přístup ke sdíleným souborům je poté povolen podle jeho přístupových práv.

Typické útoky na počítače a počítačovou síť

Každý počítač, který je připojen do sítě, může být z této sítě napaden. V této části popíši možné druhy útoků a způsoby získávání důležitých informací, které jsou k útokům potřebné. V poměrně nedávné době patřil mezi hlavní důvody napadení počítačů jejich výpočetní výkon, paměť a disková kapacita, které tak útočník získal pro vlastní využití. I když by se dnes mohlo zdát že tyto důvody již odpadly, není tomu tak zcela. Vzpomeňme si na velké množství počítačů, na které hackeři pronikli nikoliv proto, aby získali data na nich uložená, ale z důvodu jejich ovládnutí. Takto vytvářené sítě poté zneužívají k rozesílání spamové pošty, nebo DoS útokům - výkon ovládaných počítačů využijí k následným útokům. Dalším častým důvodem je snaha „ukradnout“ cizí identifikaci a získat tak přístup k systémům či informacím, k nimž by normálně neměl přístup. K asi nejčastějším typickým útokům v počítačových sítích patří: Odposlech sítě, odposlech hesel, chybná autentizace, využitích chyb v programech, útoky způsobující nedostupnost služeb, ovlivnění trasy IP paketů a využití sociálního inženýrství a malware.

Odposlech sítě

Pokud získá útočník fyzický přístup k datové kabeláži, aby mohl připojit vlastní počítač (nebo notebook), popřípadě přímo přístup k nezabezpečenému počítači, může pomocí softwaru sledovat všechny pakety, které kabely procházejí. Existuje celá řada programů, které toto umožňují, mezi nejznámnější patří Packet Sniffer, IP Sniffer, Ethereal. Tyto programy však nemusí být určeny pouze k útokům, administrátoři je mohou využít pro analýzu síťového provozu při odhalování závad. Jelikož většina provozu TCP/IP není často šifrována, je velice jednoduché odposlouchávat hesla (POP3, SMTP, HTTP), nebo přenos souborů.

Odposlech hesel

Hesla jsou základním způsobem autentizace. Ochrana a utajování hesel by proto mělo být samozřejmostí. Pokud se útočníkovi podaří zjistit heslo, otevře si tak cestu k získání dat. Zjišťovat hesla je možné následujícími způsoby:

„Odkoukání“ hesla, např. pokud si ho oprávněná osoba píše na klávesnici, nebo pokud si ho poznamenala někam na papír. Při tomto útoku se však útočník nemusí fyzicky

nacházet přímo na místě útoku, může použít např. kameru. Dnes je již běžnou věcí, že si uživatelé pořídí k počítači tzv. „internetovou kameru“, aby při komunikaci se navzájem viděli. Pokud je tato kamera vhodně nasměrovaná (je vidět na klávesnici) a nedostatečně zabezpečená před přístupem z Internetu, může být zneužita útočníkem. Často můžeme narazit na hesla zapsaná v kalendáři, na lístečku přilepením na monitor, nebo na klávesnici. Ochrana před tímto útokem je jednoduchá: hesla si musí každý uživatel pouze pamatovat a při zadávání hesla do počítače jej zadávat tak, aby jej nikdo další nemohl sledovat.

• Útok hrubou silou – útočník se snaží většinou automaticky vygenerovat všechna možná hesla a uhodnout tak správné. I před tímto druhem útoku je ochrana jednoduchá – po několikátém neúspěšném zadání hesla se systém na delší dobu uzamkne. Odemknutí je poté provedeno automaticky po uplynutí určitého času, nebo ještě bezpečnější je nutnost odemknutí správcem systému. Díky tomu je většina těchto útoků časově neproveditelná, neboť jsou odhaleny dříve než mohlo dojít k průniku (např. ze záznamů v logovacích souborech).

• Jelikož však hesla musí být někde fyzicky uloženy, může se útočníkovi podařit jej získat právě z tohoto umístění. Pokud by toto heslo bylo uloženo v nezakódované podobě, útočník by tak mohl s vynaložením minimálního úsilí získat požadovaný přístup (ať již k souborům, různým programům, nebo do systému). Většinou jsou však tyto hesla uložena v zašifrovaném tvaru. Pro jejich rozšifrování může útočník opět použít metodu útoku hrubou silou, kdy se bude pokoušet generovat náhodná hesla, nebo na základě informací o dané osobě bude zkoušet „jednoduchá“ slova. Uživatelé často používají jednoduchá slova, která se snadno pamatují, doplněná o číslovku. Při odhalování takovéhoto hesla může útočník využít některého z programů „slovníkového“ typu, které zkoušejí heslo odhalit použitím slov ze slovníků. Existuje celá řada programů pro získávání hesel např. z *.pdf, *.rar souborů. Obrana je opět jednoduchá – používat dostatečně dlouhá slova, kombinace velkých a malých písmen, čísla a obecně nealfabetické znaky.

Často bývají k získání hesla použity programy monitorující stisknuté klávesy na klávesnici. Takovýto program se může dostat do počítače různými způsoby, často si jej nainstaluje nevědomky sám uživatel např. prostřednictvím trojského koně. Na Internetu je k dispozici celá řada takovýchto programů, asi mezi nejznámější patří Homekey Logger, který je freeware. Mezi další patří např. Stealth Keylogger, Spytech SpyAgent, SpyMyPC PRO, Ardamax Keylogger atd. Tyto programy však již nejsou freeware, ale umožňují celou řadu dalších funkcí jako je monitoring navštívených www stránek, on-line komunikace (chatu), odesílaných a přijatých e-mailů, spuštěných programů, ukládání snímků obrazovky atd. Tyto programy jsou již vyvíjeny komerčně za účelem zabezpečení počítače (sledování veškeré činnosti), takovéto sledování i když pod heslem bezpečnosti však může být lehce zneužito.

• Ačkoliv si uživatel nastaví heslo splňující nároky na složitost, může být velice snadno odhaleno. Uživatelé mívají často ve zvyku si usnadňovat práci s vypisování hesel tím, že si toto heslo uloží (typickým příkladem je ukládání hesel pro přístup na webové stránky) a věří, že toto heslo jim z „těch hvězdiček“ nikdo nemůže ukrást. Potom ovšem stačí si odskočit do vedlejší kanceláře a umožnit tak útočníkovi na pár minut fyzický přístup k PC. Ten pouze spustí program PassView a heslo si bez problémů přečte. Těchto programů opět existuje na Internetu celá řada jako např. Asterisk Key, GrabWinText atd.

Chybná autentizace

Chybná autentizace je předpokladem pro mnohé útoky. Chybná autentizace znamená, že ověřovací mechanizmus mylně identifikoval uživatele. S pojmem autentizace souvisí i pojem autorizace (často bývají spolu zaměňovány). Autorizace znamená, že na základě identifikace (autentizace) jsou uživateli přiděleny příslušná práva a to může být jak k určitým souborům, prováděným akcím atd. Ověřovat uživatele je možné podle celé řady kritérií. Asi nejjednoduší je identifikace podle počítače z něhož se uživatel přihlásil (ověření podle zdrojové adresy), jde ovšem o tak primitivní identifikaci, že zde těžko můžeme mluvit o nějakém zabezpečení.

V případě nulového požadavku na zabezpečení, pouze pro základní odlišení uživatelů můžeme toto použít v místní síti (nemůžeme potom používat DHCP server). Častější je ověření heslem přenášeným po síti, zde lze hovořit již o vyšší spolehlivosti. Pokud však je heslo přenášeno v nezašifrované textové podobě, hrozí nebezpečí jeho zachycení, jak jsme si řekli již v předchozí části. Proto vhodnějším způsobem je zajistit přenos hesla šifrovaně, nejlépe pokud provádíme autentizaci pomocí asymetrického šifrování, kdy uživatel má svůj soukromý klíč uložen na externím médiu např. chipové kartě.

Chyby v programech

Asi nejčastějším způsobem pronikání do počítačových sítí, nebo počítačů je využití známých i neznámých chyb v programech. Na Internetu existují seznamy obsahující známé chyby u jednotlivých verzí programů. Pokud útočník zjistí jaké jsou na počítači, který hodlá napadnout nainstalovány programy, potom může z těchto seznamů zjistit jejich slabiny a pokud nejsou odstraněny, tak je využít. Z tohoto důvodu je nutné aplikovat záplaty na operační systémy i jednotlivé programy ihned po jejich zveřejnění, nejlépe automaticky a nespoléhat se na určitého člověka, který může selhat.

Nedostupnost služby

Doposud popsané útoky znamenaly v případě své úspěšnosti prolomení do systému. Útoky způsobující nedostupnost služby (denial of service attacks) sice prolomení do systému neznamenají, ale znamenají nefunkčnost jedné nebo více nabízených služeb nebo dokonce celého systému. Příkladem takového útoku může být zaslání požadavku, na který neumí služba reagovat a který způsobí pád běžící služby. Poměrně časté jsou i útoky typu zahlcení. Server s běžící službou je zahlcen požadavky tak, že již není schopen v rozumném časovém intervalu reagovat. I když v tomto případě nedojde k proniknutí do systému, škody způsobené takovýmto útokem mohou být veliké. Pokud útočník způsobí nedostupnost serveru společnosti zabývající se prodejem zboží po Internetu, ekonomická ztráta již není zanedbatelná. A nemusí jít pouze o organizace zabývající se obchodem, často jde i o softwarové firmy, jejichž prestiž tím značně utrpí (př. Microsoft). V nedávné době se objevily pokusy o vydírání některých společností právě hrozbou DoS útoku.

Ovlivnění trasy IP paketů

Ovlivnit trasu, kterou prochází IP pakety můžeme zásahy do směrování (směrovacích tabulek). Těchto změn může být zneužito k usnadnění průniku pomocí chybné autentizace. Útočník se přitom vydává za počítač připojený do jiného síťového segmentu (který je ovšem útočníkovi fyzicky nedostupný), čemuž napadený počítač uvěří a považuje počítač za důvěryhodný. Útočník tak může změnou směrování získat přístup povolený pro jiný počítač, nebo může vstoupit mezi dva komunikující počítače a tato komunikace poté prochází přes něj. Tento postup se používá zejména k překonání šifrované komunikace, kdy útočník sdílí šifrovací klíč s každým z napadených strojů a vydává se za jejich protějšek. Často bývá využíván u WiFi sítí, kdy určitý počítač se vydává za bránu a teprve poté předává data skutečné bráně. Díky tomu má přístup ke všem datům, které komunikující počítače zasílají. Pokud útočník dokáže změnit směrovací tabulku v routeru, může způsobit nedostupnost určité podsítě z jiné podsítě – špatné směrování vede ke ztrátě paketů. Ztížit provedení tohoto typu útoku lze tím, že router používá pouze statické směrování – tedy pouze napevno ručně zadané hodnoty směrování v routovací tabulce.

Ochrana před nevítanými prostředníky je možná pomocí komunikace kryptované prostřednictvím soukromého a veřejného klíče. Aby nebylo možné, nebo alespoň obtížné odposlechnout veřejný klíč komunikující stanice, měl by být tento klíč distribuován jinak než po Internetu [14].

Sociální inženýrství, malware

Veškeré firewally, organizační politiky, šifrování, prostě bezpečnostní opatření jsou zbytečné v okamžiku, kdy útočník zaútočí na nejslabší článek celého bezpečnostního systému a tím je právě člověk. Tato nejjednodušší a současně i nejúčinnější metoda útoku se označuje jako sociální inženýrství a právě ona je zodpovědná za velké množství úspěšných průniků do systému. Sociální inženýrství (social engineering) je metoda založená na oklamání uživatele, přesvědčuje jej, aby jednal tak, jak po něm požaduje útočník. Za normálních okolností by uživatel nesdělil heslo žádné cizí osobě, útočník však navodí situaci, ve které uživatel toto heslo útočníkovi prozradí s pocitem, že se zachoval správně. Nemusí se však jednat přímo o prozrazení hesla, stačí i přesvědčit jej o tom, aby např. otevřel soubor v příloze elektronické pošty, vyplnil na webu formulář s citlivými údaji atd. Těchto metod sociálního inženýrství využívají i některé druhy malwaru.

Výraz malware se skládá ze dvou anglických slov - „malicious“ (zákeřný) a „software“. Skupina programů která je takto označována však nevznikla na základě technické specifikace, ale jde o skupinu vyjadřující určitý záměr autora. Patří sem různé programy, přičemž jejich chování a projevy jsou velice rozdílné. Avšak i záměry autorů se mohou odlišovat. Původním cílem tohoto software nemuselo být pouze někomu uškodit, často šlo spíše o dokázání si programátorských schopností a snad i ostatní pobavit. Oproti tomu však vznikaly i viry, jejichž cílem bylo poškodit nejen data, ale i hardware počítače. Dnes je nejdůležitějším motivem těchto autorů patrně zisk - snaží se o získání důvěrných informací, čísel bankovních účtů, hesel a celkové ovládnutí počítače a jeho pozdější využití pro odesílání spamu. Malware tak jednoznačně poškozuje uživatele, od pouhého obtěžování až po krádeže finančních prostředků z účtů. Pod souhrnné označení malware se dle encyklopedie Wikipedia zahrnují počítačové viry, trojské koně, backdoor, spyware, adware a někdy i hoaxy.

Počítačový vir je program, který se šíří bez vědomí uživatele tím, že svůj kód připojí k jiným programům. Právě jeho šíření je základní vlastností virů. Zatímco dříve se viry nejčastěji šířily pomocí disket, dnes se s takovýmto virem můžeme setkat pouze výjimečně. Dnes jich většina využívá připojení k Internetu, šíří se prostřednictvím elektronické pošty a dalších komunikačních programů jako je např. ICQ.

Trojský kůň je jednoduchý program většinou předstírající nějakou užitečnou činnost. Po svém spuštění může skutečně vykonávat činnost která je od něj očekávána, na pozadí však provádí akce pro něž byl vytvořen, což může být destrukční činnost, např. smazat soubory na pevném disku apod., nebo nainstalovat jiný program např. spyware. Trojský kůň sám o sobě nemá schopnost se automaticky šířit a proto jej nelze řadit k počítačovým virům.

Backdoor je program, který jak již z jeho názvu vyplývá, vytvoří v systému "zadní vrátka" umožňující útočníkovy proniknout do počítače. Mimo útočníků, kteří backdoor vytvořili však těchto zadních vrátek často dokáží zneužít i jiné programy, které scanováním portů zjistí bezpečnostní mezeru a pomocí ní proniknou do počítače.

Spyware je špionážní program, který shromažďuje informace o uživatelích. Můžou to být např. údaje o navštěvovaných webových serverech, nainstalovaných aplikacích na počítači apod. Často jsou používány také tzv. keyloggery monitorující veškeré stisknuté klávesy. Spyware se snaží o získání hesel k účtům, k různým aplikacím. Takto získaná data odesílá na definované adresy.

Adware a spyware jsou pojmy spolu často spojované. Za Adware považujeme reklamní okna (popup-okna, reklamní bannery) upozorňující na komerční stránky. Adware bývá i součástí instalací programů, zejména freewareových a bez souhlasu s jeho instalací není možné nainstalovat daný program. Zde je však součástí licenční smlouvy a můžeme to považovat za formu distribuce. Pokud je uživatel řádně upozorněn na jeho instalaci a souhlasí s ní, nelze proti němu nic namítat. V případě že se instaluje tajně, bez upozornění jednoznačně tím uživatele obtěžuje - minimálně tím že zvyšuje objem přenesených dat a zabírá část výpočetního výkonu počítače.

Hoaxem označujeme poplašné zprávy. Ve skutečnosti se nejedná o žádný škodlivý program, je to pouze e-mail varující před určitým nebezpečím (nejčastěji viry, ale nemusí se týkat pouze výpočetní techniky – viz. v nedávné době varování před nastraženými injekčními jehlami na sedadlech v hromadných dopravních prostředcích). Toto varování může vypadat na první pohled velice věrohodně a tak sami uživatelé se starají o šíření této zprávy a zbytečně zvyšují počet mailových zpráv.

Phishing, česky také označovaný jako „rhybaření“ - metody používané na Internetu ke krádeži identity, hesel, údajů o platební kartě. Vše většinou začíná nevyžádaným e-mailem, který Vás varuje před některým nebezpečím, popřípadě Vám oznamuje výhru. Odesílatelem jsou důvěryhodné instituce – banky, poskytovatelé připojení apod., žádající Vás o určité potvrzení, vyžadující odeslání citlivých informací (údajů o platební kartě). Někdy bývá v této zprávě uveden odkaz na podvržené webové stránky, na nichž máte provést svoji autorizaci (na první pohled vypadají jako originální). Člověk, který uposlechne a provede požadované se tak stane další obětí phishingu. Nemusí však jít pouze o e-mail, již se objevily i případy telefonního volání VoIP žádající provedení určitých úkonů.

Jedinou možnou a účinnou obranou proti metodám sociálního inženýrství je opatrnost uživatelů a jejich nedůvěřivost. Hesla zásadně nikomu nesdělovat – administrátor systému je nepotřebuje, je schopen heslo změnit. Nedůvěřovat informacím týkajících se citlivých údajů doručených např. e-mailem, vždy si takové informace ověřovat.

Obrana proti malwaru spočívá nejen na uživatelích, ale i především na správcích počítačových sítí. Samozřejmostí je instalace antivirových programů a jejich pravidelná aktualizace, programů odhalujících spyware. Dodržování pravidel bezpečnostní politiky jako je nastavení firewallů blokujících přístup k některým stránkám, zákaz uživatelů instalovat si na počítače vlastní programy, automatické mazání příloh v elektronické poště podle přípony atd.

Programové možnosti zabezpečení

Mezi důležité prostředky zvyšující bezpečnost celých počítačových sítí, jakož i dat v nich se nacházejících patří kryptografie. Kryptografie je založena na změně dat šifrovacím algoritmem tak, aby data mohly být rozšifrovány do původní podoby pouze osobami (nebo zařízeními), která k tomu mají náležité oprávnění. Pokud tedy již dojde k odcizení zašifrovaných dat, neznamená to automaticky i jejich prozrazení. Důvodem šifrování bývá často nutnost zabezpečit data umístěná na počítači, k němuž mohou získat přístup i jiné osoby (ať už díky útoku z LAN, i z Internetu, popřípadě přímo přístup k fyzickému zařízení počítače), jakož i nutnost ochrany dat při přenosu přes nezabezpečené prostředí. Takovým prostředím může být např. Internet či jiná veřejná datová síť. V zásadě existují dva základní druhy kryptografických technik. Šifrování s jedním klíčem (symetrické šifrování) a šifrování se dvěma klíči (asymetrické šifrování).

Symetrické šifrování

Při symetrickém šifrování se používá pouze jeden klíč a to jak pro zašifrování zprávy, tak i pro její rozšifrování. Hlavní výhodou symetrických algoritmů je jejich rychlost – proto je můžeme najít v aplikacích pro šifrování v reálném čase (např. vytvářejících zašifrované diskové oddíly apod.). Na jedné straně máme tedy výhodu jejich rychlosti, na druhou stranu však symetrické šifrování přináší i určité omezení. Jedním z těchto omezení je nutnost odesílatele i příjemce se domluvit na jednom klíči, který musí uchránit před prozrazením třetí osobě. Při komunikaci zabezpečené pomocí symetrického šifrování se v praxi používá metoda, při níž se i během komunikace mění šifrovací klíč. Tím se samozřejmě sníží riziko prozrazení všech dat, ale nastává další problém – jakým způsobem předat klíč příjemci. Asi nejznámějším příkladem symetrické šifry je DES (Data Encryption Standard), vyvinutý v 70. letech v USA pro americkou vládu firmou IBM, který se stal národním standardem.

Velkým problémem je také nutnost velkého počtu klíčů. Pokud by každá dvojice na Internetu chtěla uskutečňovat bezpečnou komunikaci, bylo by zapotřebí celkem n(n-1)/2 klíčů, což sebou nese problémy jejich bezpečného uložení a správy (např. pro pouhý 1 000 000 uživatelů by bylo třeba celkem 499.999.500.000 klíčů což je již obrovské číslo).

Mezi symetrické algoritmy, které se v současnosti nejvíce používají patří DES, Blowfish, CAST, IDEA, MARS, RC4, RC5, RC6, Skipjack, Twofish.

Asymetrické šifrování

O asymetrických algoritmech bývá také často hovořeno jako o algoritmech s veřejným klíčem. Jsou založeny na existenci dvou klíčů pro každého uživatele - veřejného a soukromého.

Veřejný klíč není nutné tajit, naopak tento klíč je určen k zveřejnění širokému okolí tak, aby byl komukoliv dostupný. Oproti tomu soukromý klíč klade na své zabezpečení a utajení daleko vyšší nároky. Každý uživatel jej musí pečlivě uschovat a chránit před případným prozrazením. Asi základní metodou zabezpečení je ochrana pomocí hesla, přičemž vlastní klíč může být umístěn na disku počítače, na disketě, popř. v flash paměti, toto však vyhoví pouze nejméně náročným požadavkům. Daleko vyspělejší (a samozřejmě i finančně náročnější) je umístění klíče do chipové karty, při němž soukromý klíč tuto kartu nikdy neopustí – k rozšifrování je vždy nutná příslušná chipová karta.

Asymetrické šifrování je založeno na principu jednocestných funkcí. Pojem jednocestné funkce (One-Way-Function) zavedl R. Needham v sedmdesátých letech. Jde o funkci f:x→y=f(x), umožňující snadné vypočítání y=f(x), ale pro všechna y je obtížné vypočítat x. Asymetrická kryptografie využívá tuto asymetrii k vytvoření funkcí, u kterých platí tyto dvě základní pravidla - je snadné provést dopřednou operaci – tedy zašifrování, ale je však velice obtížné tuto operaci invertovat (dešifrovat) bez znalosti potřebných informací.

Kryptografie využívá princip jednocestné funkce s použitím dvou odlišných klíčů, které jsou však ve vzájemné vazbě. Jeden klíč je použit pouze k šifrování, druhý pouze k dešifrování.

Při použití veřejných a soukromých klíčů mohou tedy nastat dvě situace:

Mnoho odesilatelů k jednomu příjemci (many-to-one) - veřejný klíč je dán k dispozici širokému okolí a soukromý klíč se udržuje v tajnosti. To znamená, že kdokoliv může použít veřejný klíč, aby provedl zašifrování dat, avšak pouze osoba vlastnící soukromý klíč, je může dešifrovat (mnoho lidí může šifrovat a zasílat zprávy jednomu příjemci a pouze tento příjemce je dokáže dešifrovat).

Jeden odesílatel k mnoha příjemcům (one-to-many) – osoba mající soukromý klíč může zabezpečit data proti změně doplněním kontrolního součtu, samotná data však nejsou šifrována. Všichni ostatní, kteří mají k dispozici veřejný klíč si mohou ověřit, zda bylo opravdu použito daného soukromého klíče a zda nedošlo od té doby ke změně dat. Toto je princip digitálního podepisování (jedna osoba zprávu podepíše, přičemž její podpis si může ověřit velký počet lidí).

Asymetrická kryptografie snižuje počet klíčů potřebných pro zabezpečení komunikace. Každý uživatel disponuje dvěma klíči (soukromým a veřejným), proto je za předpokladu n uživatelů zapotřebí pouze 2n klíčů. Další výhodou je i jednoduší distribuce veřejného klíče, neboť tento není nutné předávat způsobem, který by zabránil jeho zachycení.

Teoreticky je však možné z veřejného klíče vypočítat klíč tajný. Nemusíme nutně najít hodnotu původního originálního klíče, stačí nalézt klíč dávající stejný výsledek šifrování. K výpočtu této hodnoty je však nutné mít k dispozici velký výpočetní výkon, což je v současnosti nerealizovatelné. Vzhledem k tomu, jak se zefektivňuje kryptoanalýza a jak roste výkon počítačů, je třeba na toto nebezpečí pamatovat.

Kombinace symetrické a asymetrické šifry

V předchozí části jsme si řekli o výhodách i nevýhodách obou metod šifrování. Z nich vyplývá, že šifrování zpráv pomocí symetrické šifry je sice rychlé, avšak problém představuje bezpečné předání šifrovacího klíče druhému účastníkovi. Při použití asymetrické šifry sice odpadá problém předání klíčů, je však výpočetně náročné. Proto se asymetrické šifrování nepoužívá při častém šifrování velkého objemu dat.

Řešení tohoto problému spočívá v použití kombinace symetrické a asymetrické šifry. Symetrická šifra, neboť je velmi rychlá, slouží k samotnému šifrování a dešifrování dat a asymetrická šifra se zase použije na bezpečný přenos klíče symetrické šifry. Jelikož tento klíč není velký a jeho přenos se neprovádí příliš často, výpočetní náročnost zde nevadí. Asymetrická šifra tedy vytváří zabezpečený kanál pro přenos symetrického klíče [15].

Zabezpečení přihlášení - autentizační systém Kerberos

Autentizační systém Kerberos je definován v RFC 1510 a byl přijat jako norma konsorcii OSF (Open System Foundation) a UNIX International. Setkat s ním se můžeme v mnoha systémech, nejen od firmy Microsoft, ale i zejména v open-source produktech. Společnost Microsoft jej začala využívat od verze Windows 2000, v dřívějších systémech nebyl k dispozici. Ačkoliv na první pohled vypadá autentizace jako typický příklad použití asymetrického šifrování, Kerberos je založen na symetrické kryptografii. V rámci autentizačního systému jsou běžně používány kryptografické systémy DES, IDEA a RSA.

Autentizační systém Kerberos zabraňuje zbytečnému přenosu hesel přes počítačovou síť, přičemž tato síť je považována za nedůvěryhodnou (nezabezpečenou). V takovéto síti je však nutné, aby existoval jeden server kterému všichni uživatelé důvěřují. A tím je právě server Kerberos, což je vlastně nezávislá třetí strana, vůči které se účastníci komunikace autentizují.

Postup autentizace v systému Kerberos

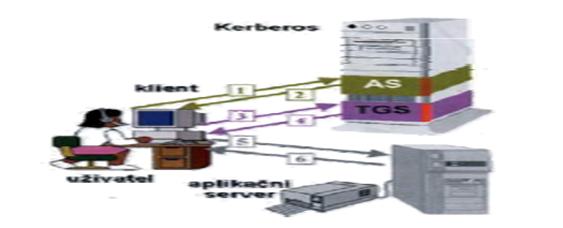

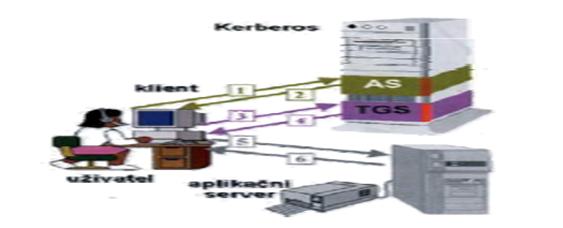

Postup autentizace je zde citován dle Doc. Ing. Jana Staudka, Csc. jak jej uvádí v článku Autentizace a kryptografie v časopise LANcom číslo 12/98. Server Kerberos sdílí s každou síťovou entitou, jejíž identitu potvrzuje, tajný klíč a znalost tohoto klíče je považována za důkaz identity. Kerberos sdílí tajné klíče také s aplikačními servery, jež jím vydávaná potvrzení identity uznávají. Klienti a aplikační servery počátečně nesdílejí žádný klíč. Vnitřně je Kerberos logicky dělen na dvojici serverů:

AS (Authentization Server) – zajišťuje autentizaci uživatelů spouštějících klientské procesy.

• TGS (Ticket Granting Server) – stará se o udělování důvěryhodných identifikačních průkazů (tiketů) klientům žádajícím o služby aplikační servery.

Primárním cílem systému je, aby v doméně, kterou obsluhuje, byl každý aplikační server schopen ověřit identitu klienta a aby se při tom uživatelovo heslo sítí nepřenášelo. Pokud by pokaždé, když uživatel požaduje po aplikačním serveru poskytnutí některých služeb, muselo docházet k přenosu hesla, zvyšovalo by se výrazně bezpečnostní riziko a možnost zachycení hesla. Server Kerberos si proto udržuje vlastní databázi, která obsahuje údaje o každém jím spravovaném uživateli.

Obr. 1.8: Průběh autentizace v systému Kerberos

Uživatel si otevírá relaci na své pracovní stanici udáním svého přihlašovacího jména procesu pro otevření relace. Tento proces vystupuje jako přihlašovací klient, který v kroku (1) předá přihlašovací jméno uživatele autentizačnímu serveru AS, který v databázi Kerbera vyhledá uživatelovo heslo, z tohoto hesla generuje tajný klíč a tímto klíčem zašifruje počáteční pověřovací listiny TGT (Ticket Granting Ticket), které vrátí klientovi.

Jakmile přihlašovací klient počáteční pověřovací listiny TGT přijme (2), vyžádá si od uživatele zadání hesla. Z tohoto hesla generuje stejným postupem jako AS tajný klíč. Pokud tímto klíčem přijaté počáteční pověřovací listiny úspěšně dešifruje, je uživatel oprávněn se přihlásit, neboť udal správné heslo. Může tedy po TGS požadovat vlastní pověřovací listiny pro jednotlivé obsluhované aplikační servery – tikety.

Klient zasílá TGS serveru Kerbera zprávu (3) se žádostí o získání tiketu, který pro aplikační server potvrzuje identitu klienta. Tento tiket bude následně klient používat jako autentizační průkaz při žádostech o provedení služby aplikačním serverem. Důvěryhodnost tiketu je dána šifrováním pomocí tajného klíče sdíleného Kerberem a aplikačním serverem, který je generován na základě hesla uživatele známého jak lokálně v klientovi, tak i v databázi autentizačního serveru Kerberos (heslo se tudíž po síti nepřenáší).

Kerberos generuje tajný klíč pro symetrickou kryptografii použitou pro komunikaci klienta s aplikačním serverem a definuje jeho dobu platnosti. Klientu tyto informace důvěryhodně vrátí ve zprávě (4) společně s identifikátorem aplikačního serveru, identifikačním tiketem klienta pro aplikační server, který umí dešifrovat jenom tento server a který mu sděluje hodnotu klíče pro symetrickou šifrovanou komunikaci mezi serverem a klientem a dobu jeho platnosti. Poté se již může klient po dobu platnosti tiketu opakovaně obracet na aplikační server s žádostmi o provedení služby, aniž by musel opakovaně žádat o vydání nového tiketu.

V okamžiku, kdy klient zprávou (5) žádá aplikační server o provedení služby, aktualizuje si svůj autentizátor uvedením časového razítka, definujícího okamžik generování žádosti. Aplikační server požadovanou službu provede jen tehdy, pokud se identifikace žadatele v autentizátoru a v tiketu shoduje a když autentizátor je v rámci časové platnosti čerstvý tj. dosud nepoužitý. Aplikační server se klientu autentizuje zprávou (6), kterou prokazuje, že umí zpracovat časové razítko.

Cílem systému Kerberos není rozhodnout o tom, zda je uživatel pro určitou službu autorizován, jeho úkolem je pouze provedení autentizace - identity uživatele. O prověření autorizace se již musí postarat aplikační server sám [16].

Organizační a personální otázky zabezpečení

Organizační a personální otázky jsou nedílnou součástí bezpečnostní politiky uplatňované v rámci organizace. Musí být přesně a detailně stanovena pravidla pro zaměstnance, kteří jsou oprávněni k výkonu svých pracovních povinností používat informační a komunikační technologie a data informačního systému.

Informačním systémem je obecně myšlen souhrn prostředků výpočetní techniky, informačních a komunikačních technologií, HW, SW, OS, programového vybavení a dat, tvořících jeden celek používaný zaměstnanci firmy, k němuž mají jednotliví uživatelé rozdílný přístup podle definovaných bezpečnostních opatření. Každý uživatel přebírá spolu s účtem a oprávněními do informačního systému i odpovědnost za svoji činnost. V rámci bezpečnostní politiky musí být stanoveny i postihy a sankce za případné porušení těchto povinností. Požadavky na personální zabezpečení závisí na přístupu k bezpečnostní politice. Můžeme rozlišit základní typy:

Promiskuitní, tedy nejméně omezující. Je postavena na odpovědnosti a uvědomění jednotlivých uživatelů. Spoléhá se na to, že uživatelé budou vykonávat pouze takové činnosti, které jsou jim povoleny. Jejich oprávnění však nejsou technickými prostředky omezeny.

• Liberální dávající uživatelům volnost ve vybraných oblastech mimo výslovně zakázaných činností. Při dodržování těchto zákazů se však již nespoléhá pouze na uvědomění uživatelů, ale vynucuje si je technickými omezeními. Je bezpečnější než promiskuitní politika, ale náročnější na provozní náklady.

• Opatrná zakazuje dělat vše, co není výslovně povoleno. Tato politika již volí opačný přístup k uživatelům. Vychází z toho, že vše je zakázáno a jednotlivým uživatelům na základě jejich pracovních činností a postavení přiděluje oprávnění.

• Paranoidní zakazující dělat vše, tedy i to, co by mohlo být povoleno. Je nejbezpečnější, v konečném důsledku však může vést k izolaci systému, snížení výkonnosti uživatelů, kteří jsou příliš omezováni [17].

V rámci každé organizace je uplatňována určitá bezpečnostní politika jako výsledek rozhodovacích procesů vrcholových manažerů, jejíž součástí je například i stanovení předpisů bezpečnosti práce, požární ochrany atd. Z tohoto vyplývá, že bezpečnostní politika informačního systému není pouze výsledkem rozhodnutí osoby zodpovědné za správu informačního systému. Vždy se jedná o opatření uskutečňovaná v rámci komplexní bezpečnostní politiky – jednotlivá opatření přijatá v nejrůznějších oblastech podobně jako dílky skládačky dávají dohromady v konečném důsledku právě celkovou bezpečnostní politiku. Pokud tedy posuzujeme jednotlivé části, vždy je musíme vidět v rámci celku. Tímto mám na mysli pouze to, že není možné mít sice dokonale zabezpečený informační systém, v němž jsou elektronická data chráněna před zneužitím a současně v papírové formě tyto data jsou komukoliv volně dostupná. Z tohoto příkladu je vidět, že takováto bezpečnostní politika není dobře nastavená a že vykazuje určitou mezeru.

Havarijní plán

Bezpečnostními opatřeními se snaží organizace zabránit selháním a nežádoucím stavům. Navzdory všem opatřením však může k takovémuto selhání dojít a proto musí bezpečnostní politika obsahovat i plán, jakým způsobem v těchto případech postupovat. Tento plán bývá označován jako havarijní plán. Havarijní plán, jelikož je součástí celkové bezpečnostní politiky musí být opět schválen vedením organizace, upravuje různé postupy, jakož i pravomoci konkrétních osob. Součástí můžou být taková opatření jako je možnost nařídit práci přesčas, ve svátky, jakož i odvolat zaměstnance z dovolené. Tento plán by měl v podstatě upravit cíle a jednotlivé postupy vedoucí k nápravě, jakož i odpovědnost osob za jejich dosažení. Za významnou část bezpečnosti je třeba považovat i ochranu hesel a bezpečnostních kódů. Tyto hesla sice zná pouze oprávněná osoba, která k nim má přístup při výkonu své funkce, takže nehrozí jejich zneužití. Co však v případě, že se s touto osobou něco stane? Pokud by došlo ke ztrátě administrátorských hesel do systémů, které nelze jinak změnit (např. vlastník systému, účet root může změnit jiná systémová hesla) byl by to velice vážný problém. V praxi se toto řeší uložením nejdůležitějších hesel do zapečetěné obálky a jejím uložením do trezoru, do něhož má přístup pouze vedoucí organizace.

Mezi základní požadavky, které musí každá bezpečnostní politika informačního systému v návaznosti na personální a organizační uspořádání obsahovat, patří úprava následujících vlastností: roztřídění informací - jejich klasifikace, zřizování a rušení uživatelů, nebo přístupů pro práci s těmito informacemi, školení a vzdělávání a rovněž i otázky zastupitelnosti jednotlivých osob.

Klasifikace informací

Důležitým předpokladem pro práci s daty je jejich klasifikace a zařazení do příslušných tříd -bezpečnostních tříd. Nejčastěji bývají data rozděleny do tří základních tříd:

Bez označení

• Důvěrné

• Přísně důvěrné

Bez označení – jde o běžná data, která nepodléhají žádnému zvláštnímu režimu utajení, oproti tomu přísně důvěrné vyjadřuje nejvyšší míru utajení. U firem patří do této kategorie nejcennější informační aktiva, jako jsou např. projekty, konstrukční plány, výrobní technologie a postupy, data z účetnictví.

Takřka ve všech organizacích dochází ke zpracování osobních údajů, minimálně pro účely evidence zaměstnanců a mezd. Osobní údaje zpracovávané v IS se řídí ustanoveními zákona č. 101/2000 Sb., o ochraně osobních údajů, který rozeznává dva stupně klasifikace údajů a to osobní a citlivé osobní.

Pokud v organizaci dochází ke zpracování utajovaných skutečností podle NBÚ – zákon č. 412/2005 Sb., jsou tyto data rozděleny do čtyř stupňů utajení:

Přísně tajné

• Tajné

• Důvěrné

• Vyhrazené

V rámci organizace musí být určeno, jakým způsobem je s jednotlivými kategoriemi pracováno, stanovení okruhů lidí majících k nim přístup, jakož i sledování jejich pohybu.

Zřizování a rušení uživatelů, nebo přístupů

Ve většině organizací pracovník, který rozhodl o přidělení přístupových práv jak do počítačové sítě tak i jednotlivých aplikací je sám osobně nepřiděluje. Toto má na starosti nejčastěji správce počítačové sítě. I zde by měly být jasně stanovená pravidla a postupy pro přidělování a odebírání přístupových práv do systémů.

Pro zřízení, nebo změny uživatelského přístupu by měl být vytvořen základní profil uživatele pro danou funkci/skupinu uživatelů a jim odpovídající přístupová práva. Vedoucí pracovník poté při zadávání požadavku zvolí pro daného uživatele vhodný profil. Ve většině případů totiž vedoucí pracovník nemá dostatečný přehled o tom, která jednotlivá práva jsou nezbytně nutná pro výkon činnosti a která jsou již nadbytečná a zbytečně mohou vést k ohrožení systému. Tomuto zabráníme právě standardizací práv do jednotlivých oblastí, kdy správce na základě požadavku vedoucího přiděluje již předem odkonzultované a odzkoušené oblasti práv. Jednotlivé odlišnosti je poté možné doladit již pro konkrétní uživatele.

Poměrně důležitou otázkou je také rozdělení kompetencí a s tím souvisejících přístupových práv mezi jednotlivé správce systému v rozsáhlých organizacích. Každý správce IS by měl mít přiděleny administrátorské přístupy pouze k aplikacím, za jejichž provoz zodpovídá. Jako příklad je možné uvést např. oddělení funkce správce operačního systému serveru, který bude mít k němu administrátorský přístup a správce databázového serveru, který bude administrovat DTB server, popř. někdo další může být zodpovědný za server DNS atd.

Školení a vzdělávání

Základním předpokladem pro úspěšné uplatňování bezpečnostní politiky je seznámení všech zúčastněných osob s jejími zásadami. Toto seznámení je nutné provést již při nástupu nového pracovníka do zaměstnání v rámci vstupního školení. Upozornit jej na jeho práva a povinnosti ve vztahu k používání informačního systému a ochraně dat, jakož i na případné sankce za jejich porušení. Průběžná školení jsou pořádána v případech, kdy dochází k implementaci nových informačních a komunikačních technologií, nových systémů či aplikací a je zaměřeno nejen na jejich správné používání, ale i zabezpečení.

Ve větších organizacích, které mají vlastní oddělení zabývající se správou a údržbou informačních systémů, takováto školení často provádí právě pracovníci tohoto oddělení. Nicméně v případě nasazení nových systémů či aplikací, mohou tyto školení být zajišťována externími firmami.

Požadavek zastupitelnosti

V souladu s náplní práce zaměstnanců a pro zajištění procesů kvalifikovaných jako kritické s vysokou prioritou platí požadavek zastupitelnosti a převzetí odpovědnosti v době nepřítomnosti. Není vhodné řešit zastupování formou sdělení hesla zastupující osobě, jak se často stává v praxi. Systémovým řešením v tomto případě je umožnit zástup pomocí přidělení práv k zastupování v rámci aplikace. V budoucnu se tak zamezí dohadům, kdo co v rámci aplikace provedl a kdo za to zodpovídá (nemusí uplynout ani příliš dlouhá doba a lidé si již obtížně vzpomínají na své zásahy do aplikace). Platí zásada, že každý zodpovídá za vykonané úkony a to i v rámci zastupování za jinou osobu a toto vše by mělo být zpětně dohledatelné.

Fyzické zabezpečení IS

Zde musíme samozřejmě rozlišovat mezi přístupem k jednotlivým počítačům nacházejícími se většinou v jednotlivých kancelářích a serverům, popřípadě počítačovým rozvodům a zařízením sítě nacházejících se obvykle v serverovnách. Přístup do serverovny je přísně omezen pouze na oprávněné zaměstnance. Serverovny bývají vždy pečlivě zabezpečeny před neoprávněným vniknutím, počínaje zámkem na dveřích, který bývá mimo klíčový systém (nelze se dovnitř dostat univerzálním klíčem), dveře na otevírání čipovou kartou. Často bývají vybaveny kamerovým systémem monitorujícím vstup do serverovny. Dále bývají standardně vybaveny klimatizací a čidly elektronických požárních hlásičů. K bezpečnosti serveroven přispívá i to, že nejsou označeny a případný útočník nemůže tak lehce zjistit jejich umístění.

Oproti tomu jednotlivé počítače takovéhoto stupně ochrany nedosahují. A zde je právě třeba klást důraz na zodpovědný přístup jednotlivých pracovníků. Pokud zaměstnanec krátkodobě opouští pracoviště, je jeho povinností zabezpečit přístup do IS minimálně:

spořičem obrazovky s nutností zadat heslo,

• uzamčením stanice/odhlášením ze systému, kdy je při opětovném přihlášení heslo povinně vyžadováno,

• uzamčením kanceláře, použitím autentizačních prostředků (např. vyjmutím čipové karty, USB tokenu s certifikátem)

Po skončení pracovní doby, nebo při dlouhodobém opuštění pracoviště je uživatel povinen vždy před odchodem:

řádně ukončit běžící aplikace, odhlásit se ze systému,

• vypnout počítač

Biometrie

V dnešní době se stále častěji v praxi setkáváme s metodami biometrie, jako jedním z významných prostředků fyzického zabezpečení. Zatímco dříve tyto techniky patřily pouze do oblasti science-fiction, dnes musí biometrické prvky obsahovat i taková běžná věc, jakou je pas (v rámci EU bylo k tomuto přistoupeno na nátlak USA). Slovo biometrie pochází z řeckého bios (=život) a metron (=měřit). Studuje metody určené pro unikátní rozpoznávání lidí založené na jednom, nebo více podstatných fyzických nebo behaviorálních (tj. týkajících se chování) rysech. V oblasti informačních technologií biometrií rozumíme technologie, které měří a analyzují lidské fyzické a behaviouristické charakteristiky pro účely ověření (autentizace). Výhodou těchto metod ověření je to, že odpadá nutnost pamatování si hesel, používání chipových karet a dalších prostředků, které je obvykle nutné nosit při sobě. Další podstatnou výhodou je jednoznačnost identifikace, neboť tyto vlastnosti nelze člověku „odcizit“. I u těchto metod však lze proces autentizace ošálit – záleží na vyspělosti technologií a samozřejmě „stupni výzkumu“. Každá nová technologie vyžaduje určitý čas na dostatečné prozkoumání a samozřejmě ověření v praxi.