| IDS a IPS |

| Kategorie : | Podkategorie : | Tutoriálů: |

| POPIS:

Systém prevence průniku (anglicky Intrusion Prevention Systems, zkratkou IPS), také známý jako systém pro detekci a prevenci průniku (anglicky Intrusion Detection and Prevention Systems, zkratkou IDPS), je zařízení pro počítačovou bezpečnost, které monitoruje síť a/nebo aktivity operačního systému na škodlivou činnost. |

IDS/IPS

Základy

Intrusion Detection lze definovat jako "... akt odhalování akce, které se pokoušejí narušit důvěrnost, integritu či dostupnost zdrojů." 1Přesněji řečeno, cílem detekce narušení je identifikovat subjekty, pokoušet se rozvrátit bezpečnostní kontroly na místě.

Běžné typy Intrusion Detection:

Založil síť (Network IDS)

detekce narušení sítě na bázi pokouší identifikovat neoprávněnému nedovolené a anomální chování založenou výhradně na provozu v síti. Síť IDS, buď pomocí síťového kohoutek, span port nebo rozbočovač shromažďuje pakety, které procházejí danou síť. Použití sebraná data, procesy systému IDS a vlajky jakýkoli podezřelý provoz. Na rozdíl od systému prevence narušení, což systém detekce narušení není aktivně blokovat provoz v síti. Role sítě IDS je pasivní, pouze shromažďování, identifikace, logování a varování. Příklady Network IDS:

Hostitelské Based (HIDS)

Často označované jako HIDS, detekce narušení založené hostitel pokouší identifikovat neoprávněnému nedovolené a anomální chování na konkrétní zařízení. HIDS obecně zahrnuje agenta nainstalovaného na každém systému, sledování a upozorňování na lokálním operačním systému a aktivitu aplikace. Instalovaný agent použije kombinace podpisů, pravidly a heuristiky identifikovat neoprávněné aktivity. Role hostitele IDS je pasivní, pouze shromažďování, identifikace, logování a upozorňování. Příklady HIDS:

Fyzikální (Physical IDS)

Fyzikální detekce narušení je akt identifikace hrozeb pro fyzické systémy. Fyzikální detekce narušení bezpečnosti je nejčastěji vidět, jak fyzické kontroly zavedeny s cílem zajistit CIA. V mnoha případech se systémy detekce fyzické neoprávněné vniknutí působit jako systémů prevence stejně. Příklady fyzického narušení detekce jsou následující:

- Ochranka

- Bezpečnostní kamery

- Access Control Systems (Card, Biometrické)

- firewally

- Man Pasti

- pohybové senzory

Intrusion Prevention

prevence narušení následuje stejný proces shromažďování a identifikační údaje a chování, s přidanou schopnost blokovat (zabránění) aktivitu. To lze provést pomocí sítě, hostitele a fyzických systémů detekce narušení.

Jak mohu přispět dotaz na dotazy?

Jedná se o SANS Intrusion Detection a Guide Response FAQ autora. Zakládající přispěvatelé do FAQ jsou:

- Fred Kerby - Naval Surface Warfare Center Dahlgren divize

- Steven Moore - Mitre

- Tim Aldrich - NEXTLINK

- Editor: Stephen Northcutt

- Copyeditor: Sandy J. Burd - Internet Security Advisor

Prosím, dejte mi sdílet naše vize pro tento projekt. Doufám, že společně můžeme vytvořit užitečný dokument k pomoci lidem dozvědět více o detekce narušení. Když uživatel klikne na zápis do seznamu otázek, odpověď bude přesné, jasně napsáno, up-to-date esej, nebo bílý papír ve stylu dokumentu. K tomu, weare žádají lidi, aby přijaly otázky, napsat kvalitní odpovědi, a držet je up-to-date.

Pro účast, prosím, rozhodne se o novém otázce. Příští, napsat dobrou odpověď doplněný odkazy, diagramy a příklady podle potřeby. Obecně platí, že vaše odpověď by měla být tři až pět odstavce dlouhá s úvodem, část těla, a uzavření. Prosím pošlete jednu odpověď na e-mailové zprávy! Adresa pro odeslání odpovědi je následující: info@sans.org s "vniknutí" jako předmět. SANS předá odpověď na mně. Prosím pošlete soubor buď jako ASCII text nebo jako dokument Microsoft Word. Chcete-li být připsány za vaši práci, dát své jméno a organizaci v dolní části souboru.

Poznámka: Pokud si vyberete pre-existující otázku, budu se pokusí sloučit dva kusy, ale je to moji výzvu, jak to udělám. Pokud nechcete, aby se vaše otázka up-to-date, nebo je-li vaše odpovědi neodpovídají celkovou kvalitu FAQ, budu muset nahradit odpovědi jiných autorů. Budu se snažit, aby se zabránilo dělá to, a vy můžete pomoci tím, že i nadále aktualizovat své otázky.

Budeme přezkoumat svou odpověď na přesnost, a pokud si nejsme jistí materiálu, pošlu ho do FAQ etickou komisí, která je složena ze zakladatelů a FAQ kdokoliv jiný mohu donutit :) dostat své číst dál odpověď. Ještě jednou děkuji za dobrovolnictví. Nemohu se dočkat, až uvidím svou odpověď (y)!

Stephen Northcutt

SANS Institute

ředitel výzkumu pro EZS a Response

Mohu použít MAC adresu ethernetového paketu vystopovat útočníka?

V případě, že útok pocházel ze systému, který má přímé napojení do systému s žádným bránu mezi nimi, pak můžete použít adresu MAC. Ale pokud brána je v cestě, pak brána nahradí MAC adresu odesílatele s vlastní adresu. V důsledku toho je možné trasovat útok pouze na bránu. V případě, že brána umožnila rozsáhlá těžba, můžete zvážit hledání souboru protokolu pro více informací.

Sledoval jsem svoje síťové protokoly a vidím spoustu pokusů o mapování. Jsou nedělá žádné skutečné škody, takže bych měl být opravdu obavy o nich?

Budete muset starat. Ber to takhle ...

Předpokládejme, že non-descript auto začíná turné po svém okolí, odepsat adresu každého domu. Lidé v autě jsou zřejmě při pečlivé poznámky o každém domě. A začnete pozorovat, že ti samí lidé vracejí ke kontrole sousedství v různých časech během dne i v noci. By ti to nevadí? To by si jistý obtěžovat mě.

Rozhovory s útočníky odhalit dva významné trendy: Jsou ochotni investovat spoustu času a energie na průzkum, a tam je spousta informací o cíli, který může být snadno detekována. Obránci musí být také informováni o sofistikovanosti moderních síťové skenování nástrojů, jako Nmap. S nmap může útočník zřejmě určit operační systém terče, jeho náchylnost k číselnému predikce TCP sekvence, a jaké služby běží. Thatâs hodně informací, které mají dát pryč, a umožňuje útočníkům umístit exploity specifické cíle, které chtějí zaútočit.

To je to, co tito lidé dělají svým sítím. Jsou kontroluje, jaké stroje jsou žijí na svých sítích, když jsou stroje zapínat a vypínat, a které stroje reagovat na které typy pokusů o mapování. Jediným důvodem, proč shromažďovat tento druh inteligence, o svých sítích je využít informace v nějaké cestě.

Osobně nemám rád využívána, že ne?

Jak je nástroj jako checker integrity používané v Intrusion Detection?

Je velmi obtížné napadnout počítač aniž by se změnila systémový soubor, takže soubor dáma integrity jsou důležitou schopnost detekce narušení. Dáma integrity souboru počítá kontrolní součet pro každý hlídané souboru a uloží toto. V pozdější době si můžete vypočítat kontrolní součet znovu a otestovat aktuální hodnotu proti uloženou hodnotu určit, zda soubor byl změněn. Dáma integrity souborů je schopnost, že byste měli očekávat s jakýmkoli komerčním systémem detekce narušení hostitelské bázi.

Primární kontrolní součet, který byl použit pro to bylo 32 bit CRC (cyklická redundantní kontrola). Útočníci prokázaly schopnost upravit soubor způsoby, kontrolní součet CRC nezjistil, a proto se doporučují silnější kontrolních součtů známé jako kryptografických hash. Příklad kryptografických hash patří MD5 a snefru.

Jedním z problémů při používání kontrolu integrity souborů je falešně pozitivní problém. Při aktualizaci souborů nebo použít systémové záplaty to změní soubor. Vytvoření počáteční databáze signatur je snadné, držet ji v aktuálním stavu je mnohem těžší. Nicméně, i když jen spuštění kontroly jednou (při první instalaci systému) to může být stále velmi cenné. Je-li někdy obavy, že systém byl kompromitován můžete spustit kontrolu znovu určit, které soubory mají, nebo nebyly změněny.

Druhá výzva s dámou integrity souborů je, že musíte mít původní systém při vytváření první referenční databáze. V opačném případě může být vytváření kryptografických hash narušenou systému, zatímco pocit tepla a fuzzy, že jste se provádí dobré zabezpečení. Je také velmi důležité, že budete ukládat referenční databáze v režimu offline nebo útočník může ohrozit systém a skrýt své stopy změnou referenční databázi.

Kontrola integrity nástroje patří nástražného drátu, ( ftp://coast.cs.purdue.edu/pub/tools/unix~~dobj nebo www.tripwiresecurity.com ) L5 a SPI (SPI je k dispozici pro uživatele z vlády USA pouze z http: // ciac.llnl.gov).

Co otevřených standardů existují pro detekci narušení?

Nejsou žádné zcela zralé otevřené standardy ID v současnosti. Nicméně, my se blíží.

Internet Engineering Task Force (IETF) je orgánem, který vyvíjí nové internetové standardy. Mají pracovní skupinu pro vypracování společného formátu pro výstrahy IDS. Skupina se propracoval fázi požadavků, a design je v podstatě upřesněn, přestože detaily i nadále měnit. Předběžný zavádění do praxe je zřejmě možné, i když implementace bude muset změnit, protože standard je dokončena. Konstrukce zahrnuje zasílání upozornění na bázi XML přes HTTP, jako je formát komunikací. Velká pozornost byla věnována potřebám IDS analýzy, a k tomu, že protokol práci přes firewally přímočaře.

Další přispěvatelé jsou vždy vítány. IETF pracovní skupiny jsou otevřena každému odborně způsobilé osoby, která chce přispět. Jednotlivci zastupují své vlastní názory na nejlepší způsob, jak vyřešit problém, spíše než na pořad jednání svého zaměstnavatele.

Přehled o pracovní skupiny je http://www.ietf.org/overview.html a archiv mailing list je http://www.ietf.org/maillist.html .

Všechny dokumenty Pracovní skupina může být dosaženo prostřednictvím http://www.ietf.org/html.charters/wg-dir.html .

K dispozici je také snaha o T4 výboru ISO je vypracovat rámec detekce narušení. Stav tohoto úsilí je v současné době znám, a pokusy podle autora FAQ položky k dosažení významných osobností tohoto úsilí bylo neúspěšné.

Společný Intrusion Detection Framework (CIDF) byl pokus Defense Advanced Research Projects Agency USA Govt je (DARPA) rozvíjet Interchange Format IDS pro použití výzkumníky DARPA. CIDF nebylo zamýšleno jako standard, který by mít vliv na komerčním trhu; to byl výzkumný projekt. Vývoj CIDF je v současnosti nečinná. CIDF používal Lisp jako formátu pro výměnu informací o událostech souvisejících s narušení, a definoval velký soubor primitiv pro použití v těchto zprávách. Více informací lze nalézt na webových stránkách CIDF na http://gost.isi.edu/cidf/ .

Jak si nasadit sítě založené systémy detekce narušení bezpečnosti v přepínané síti?

Obtížnost provádění IDS do přepínané prostředí vychází ze základních rozdílů mezi standardními rozbočovače a přepínače. Náboje nemají žádnou představu o spojení, a proto bude echo každý paket do každého portu na rozbočovači s výjimkou pouze port paket přišel v dál. Spínač je však založen na spojení, když paket přijde do dočasného připojení v přepínači-li se na cílový port, a pakety jsou předány. Takže v náboji prostředí můžeme umístit naše senzory prakticky kdekoliv, zatímco u přepínačů musí být specifické řešení použity k zajištění senzor je schopen vidět provoz potřeba.

Současné možnosti pro toto jsou kohoutky, huby a kostry porty. Překlenutí portu konfiguruje přepínač chovat jako rozbočovač pro určitý port. Například na obr-1, chceme-li sledovat spojení mezi přepínačem a Machine zdrojů. K tomu říci přepínač překlenout data z portu stroje zdrojů do přístavu IDS. To může být provedeno s přenášet data, Příjem dat nebo obojí. Některé současné přepínače nelze spoléhat na projít 100% provozu na rozložený portu, takže útoky mohl jít un-si všiml, i když je systém IDS nakonfigurován tak, aby hledat útoku. Přepínače rovněž umožňují pouze jeden port, které mají být rozložené v čase, takže sledování více počítačů může být obtížné nebo nemožné.

Použití rozbočovačů nebo TAPS je velmi podobné řešení, rozbočovač nebo kohout je umístěn mezi připojením, které mají být monitorovány. To je obvykle mezi buď dva spínače, směrovač a přepínač nebo server a přepínač, atd. Na obrázku 2 je náboj umístěn mezi strojem zdrojů a spínačem. To umožňuje provoz na stále proudit mezi přepínačem a nedostatek zdrojů, zatímco vlastnosti náboje způsobují kopii dopravy, které mají být zkopírovány dolů na IDS. Toto, jako SPAN port je vhodná pouze pro jednotlivé stroje. Několik strojů na náboji by způsobilo problémy v síti a odstranit výhody přepínané řešení. Kromě toho, aby se tolerantní hub poruchy zvýší náklady na řešení dramaticky. Kohouty jsou z konstrukční vadou tolerantní mající hlavní spojení (tj spojení mezi zdrojem a spínačem), hardwired do zařízení, zabraňuje selhání.

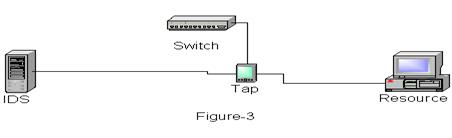

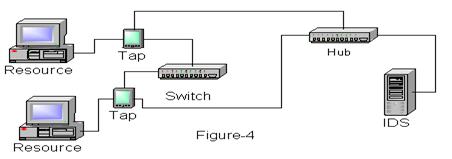

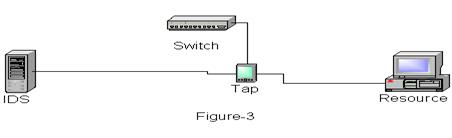

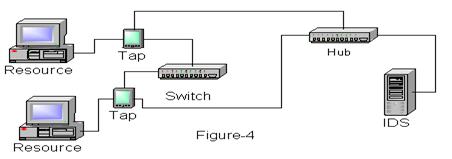

Obrázek 3 ukazuje kohout monitorování jednoho počítače zdrojů. V kohoutku je jednosměrný a předává provoz z přepínače a strojem zdrojů pouze na IDS. Tím se zabrání komunikaci procházející od IDS k přepínači nebo Resource stroji ani nemůže být zaměřena na provoz IDS. Vzhledem k tomu, Tap je jednosměrný můžeme směrovat provoz z několika kohoutků zpět do rozbočovače, které mají být monitorované systémem IDS, aniž by způsobily problémy se sítí, je to znázorněno na obrázku 4.

Co je Honeypot?

Honey Pot Systems vysvětlil

Loras R. I

Přehled

Honey Pot Systems jsou volaví servery nebo instalační systémy, které shromažďují informace týkající se útočník nebo vetřelce do vašeho systému. Je důležité si uvědomit, že Honey Pots nenahrazují dalších bezpečnostních tradiční Internet systémy; jsou další úrovně nebo systému.

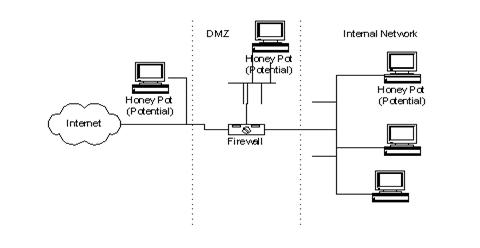

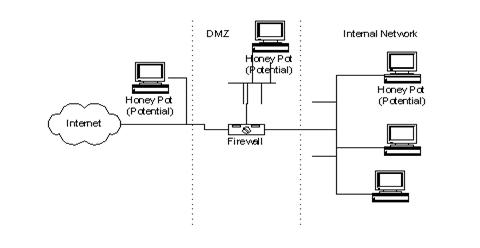

Hrnce medu lze nastavit uvnitř, venku nebo v DMZ z firewallu konstrukci nebo dokonce ve všech místech, ačkoli oni jsou nejvíce často nasazena uvnitř firewall pro účely kontroly. V jistém smyslu, oni jsou varianty standardní Intruder Detection Systems (IDS), ale spíše s důrazem na shromažďování informací a podvod.

Příkladem systémů Honey Pot instalovaných v tradičním zabezpečení Internetu designu:

Systém Honey Pot je nastaven tak, aby bylo snazší kořist pro útočníky než skutečná produkčních systémů, ale s drobnými úpravami systému tak, aby jejich aktivita může být zaznamenána z dohledat. Obecným myšlenka je, že jakmile vetřelec pronikne do systému, budou vracet pro příští návštěvě. Během těchto následných návštěvách, doplňující informace mohou být shromažďovány a další pokusy o souboru, bezpečnost a přístupový systém na medu lze monitorovat a uloží.

Obecně platí, že existují dvě populární důvody nebo cíle za zřízení Honey Pot:

1. Přečtěte si, jak vetřelci sonda a pokoušet se získat přístup ke svým systémům. Hlavní myšlenkou je, že od záznam o intruderâs činností je drženo, můžete získat vhled do metodiky útočných lépe chránit své skutečné výrobní systémy.

2. Shromažďovat soudní údaje potřebné pro pomoc při dopadení nebo stíhání narušitele. Jedná se o druh informací často nutná k zajištění pracovníků donucovacích orgánů s údaji potřebnými ke stíhání.

Společný způsob uvažování při zřizování Honey Pot systémů je, že je přijatelné použít lži nebo podvodu při jednání s vetřelci. Co to znamená pro vás při nastavování Honey Pot je, že některé cíle je třeba zvážit.

Tyto cíle jsou:

1. Systém Honey Pot by měla vypadat jako generické jak je to možné. Pokud zavádíte systém Microsoft NT založené, měl by Zdá se, že potenciální vetřelce, že systém nebyl změněn nebo se mohou odpojit před hodně informace jsou shromažďovány.

2. Musíte dávat pozor na to, co provoz umožníte vetřelec poslat zpět k Internetu pro vás Donát chtít, aby se stal bod startu pro útoky proti jiným subjektům na internetu. (Jedním z důvodů pro instalaci Honey Pot uvnitř firewallu!)

3. Budete chtít, aby váš Honey Pot zajímavé stránky umístěním informací "fiktivní" nebo aby to vypadalo, jako kdyby vetřelec našel server "Intranet", atd. Očekávat, že stráví nějaký čas, aby vaše Honey Pot se objeví legitimní, aby vetřelci bude trávit dostatek času vyšetřování a studoval systém tak, že jste schopni shromáždit co nejvíce informací forenzní jak je to možné.

Některé námitky existují, které by měly být považovány při zavádění systému hrnec medu. Některá ta nejdůležitější patří:

První námitka je úvaha, že v případě, že informace získané ze systému Honey Pot se používá pro účely stíhání, může nebo nemusí být považovány za přípustné u soudu. Zatímco informace týkající se tohoto problému je obtížné sehnat, který byl najat jako soudní znalec pro účely forenzní pro obnovu dat, mám vážné výhrady k zda nebo ne všechny soudy budou akceptovat jako důkaz nebo v případě non-technické poroty jsou schopni pochopit legitimita to jako důkaz.

Druhou hlavní námitka k posouzení, zda je hacking organizace budou demonstrace proti organizaci, která stanovila "pasti" a zpřístupnit je veřejnosti cíl pro ostatní hackery. Příkladem tohoto druhu činnosti lze snadno nalézt na některý z populárních hackerâs míst nebo jejich publikací.

Hladiny nebo vrstvy Tracking

Informace poskytované na vetřelce závisí na úrovních sledování, které youâve povolené na Honey Pot. Společné sledování úrovně zahrnují firewall, systémové protokoly na Honey Pot a cvičenými na bázi nástrojů.

Záznamy Firewall

Firewally jsou užitečné jako součást celkového designu Honey Pot z mnoha důvodů. Většina firewallů poskytuje funkce activity-protokolování, které mohou být použity k identifikaci, jak je narušitel pokouší dostat do Honey Pot. I přirovnávají logy firewallu ke směrovači logů; oba se dají nastavit pro zachycení a uložení paketů předem určeného typu. Nezapomeňte, že při nastavení firewallu, měli byste za normálních okolností chtít zaznamenávat všechny pakety jdoucí do systému Honey Pot, jak by měl být žádný legitimní důvod pro provoz jít do nebo z Honey Pot.

Přezkoumání pořadí, sekvence, časová razítka a druh paketů útočníkem používají k získání přístupu k tobě Honey Pot vám pomůže určit nástroje, metodika používá vetřelcem a jejich záměry (vandalismus, krádeže dat, vzdálený vyhledávací bod startu, atd.). V závislosti na detail možnostech těžby na vašem firewallu může nebo nemusí být schopna získat značné informací z těchto protokolů.

Další užitečnou funkcí mnoha firewallů je jejich schopností oznámení. Většina firewallů může být konfigurován pro odesílání upozornění e-mailem nebo pager vás bude upozorňovat na dopravní jít do nebo z Honey Pot. To může být velmi užitečné při nechat si zkontrolovat vloupání aktivita Ačkoliv ITAS děje.

systémové protokoly

Unix a Microsoft NT Zdá se, že lví podíl na trhu internetových serverů. Naštěstí oba operační systémy mají funkce protokolování zabudované do svých operačních systémů, které pomáhají určit, jaké změny nebo pokusy byly provedeny. Je třeba poznamenat, že out-of-the pole Unix nabízí vynikající funkce protokolování ve srovnání s Microsoft NT.

Některé z jejich out-of-the box protokolování možnosti jsou mimo jiné:

1. Microsoft NT

a. Bezpečnostní A Dostupné z prohlížeče událostí

b. Správa uživatelů â je třeba aktivovat pomocí Správce uživatelů

c. Běh opravuje Netsvc.exe je třeba spustit ručně a ve srovnání s počátečním stavem.

2. Unix

a. Protokoly uživatel aktivita a utmp, wtmp, btmp, lastlog, zprávy

b. Syslogd â významnou možností je, že se může přihlásit ke vzdálenému serveru! Rozsah zařízení a prioritám dostupným prostřednictvím syslogd je velmi dobrá.

Tam jsou také k dispozici, které výrazně zvyšují informace, které mohou být shromážděny několik nástrojů. Mnohé z těchto nástrojů Unix jsou public domain, zatímco mnoho z nástrojů Microsoft NT nejsou.

cvičenými nástroje

Cvičenými nástroje poskytují možnost vidět všechny informace nebo paketech mezi firewallem a systémem Honey Pot. Většina štěnicemi dispozici jsou schopné dekódovat běžné TCP paketů, jako Telnet, HTTP a SMTP. Použití sniffer nástroj vám umožní vyslýchat pakety blíže určit, jaké metody vetřelec se pokouší použít v mnohem více detailů než firewall nebo systémové logování osamocený.

Dalším přínosem pro cvičenými nástroje je, že mohou také vytvářet a ukládat soubory protokolu. Soubory protokolu pak mohou být uloženy a použity pro forenzní účely.

Honey Pot Solutions

Implementace řešení Honey Pot jako součást bezpečnostního systému v první řadě znamená rozhodnutí o tom, zda ke koupi komerční řešení, nebo se rozhodnou vytvořit svůj vlastní.

Budování Honey Pot

Existuje celá řada nástrojů public domain a software k dispozici, které mohou být užitečné pro vás pomoci nastavení Honey Pot, stejně jako mnoho míst věnován na pomoc vás provede celým procesem. Většina nástrojů Zdá se, že vznikl na platformě Unix, přičemž mnoho z nich bylo přeneseno do aplikace Microsoft NT.

Co budete muset vytvořit nebo rozvinout svůj vlastní systém Honey Pot jsou minimálně z následujících složek a značnou dobu konfigurace:

1. Pracovní stanici nebo PC. Zdá se, jako by pracovní stanice s procesorem Intel je v pořádku.

2. Operační systém. Dávám přednost BSD Unixu nebo RedHat protože nejsou k dispozici pro platformu Unix, než NT více nástrojů.

3. Sniffer balíček.

Komerční Honey Pot Systems

Existuje celá řada komerčních systémů Honey Pot k dispozici. Operační systémy nejrozšířenější jsou podporovány Microsoft NT a Unix. Jak mnozí z komerčního produktu byly uvolněny v posledních 12 A 18 měsíců, některé z nich jsou stále ještě v poměrně rané verze. Snažil jsem se najít informace týkající se podílu na trhu, ale wasnât schopni najít žádné publikované statistiky.

Některé z komerčních systémů Honey Pot K dispozici jsou:

1. Network Associates, Cybercop Sting

2. Tripwire, Tripwire

3. Fred Cohen a kolegové, podvod Toolkit

4. Regresní Technologies, ManTrap

Schwartau, Winn. "Lhát hackery je v pořádku podle mě: Část 9 9" 7. července 1999. URL: http://www.nwfusion.com/newsletters/sec/0705sec2.html?nf~~HEAD=pobj 21.června 2000

Young, Kevin. "Schématu Fly-strip zabezpečení." 15.listopadu 1999. URL: http://www.zdnet.com/computershopper/stories/reviews/0,7171,2392030,00.html 21.června 2000

Ranum, Marcus. "Intrusion Detection: Výzvy a mýty." URL: http://www.nfr.net/forum/publications/id-myths.html 21.června 2000

Duvall, Mel. "Nová Decoy Technology navržen tak, aby Sting hackery." 1 června 1998. URL: http://www4.zdnet.com/intweek/daily/980601k.html 21.června 2000

Spitzner, Lance. "Chcete-li Postavit Honeypot." 07.06.2000 7.června 2000. URL: http://www.enteract.com/~lspitz/honeypot.html 22.června 2000

Co je to honeypot a jak se používá?

Honeypot je prostě systém, program nebo soubor, který nemá vůbec žádný smysl ve výrobě. Proto můžeme vždy předpokládat, že pokud je k přístupu ke Honeypot, to je z nějakého důvodu nesouvisejícího s vaší organizaci účelu.

Tahounem všech honeypotů je Honeyd. To simuluje kompletní prostředí a je k dispozici od http://www.honeyd.org/.

Dalším typem honeypot se nazývá Proxypot, což je proxy server bez kontroly přístupu. Otevřená Proxy honeypot umožňuje internetové klientům připojit se a dělat požadavky na proxy server pro připojení k internetu hostitelů, a to i těch, které jsou za proxy server. To umožňuje serveru provoz, které mají být zkoumány odhalit různé hrozby, včetně distribuovaných heslo k účtu quessing, Nessus web zranitelností a proxy, řetězení.

K dispozici je také honeypot program se nazývá podvod Tool Kit, který lze stáhnout z http://www.all.net/dtk/index.html . Můžete nakonfigurovat odpovědi pro každý port.

Honeypots jsou pravděpodobně jedním z posledních bezpečnostních nástrojů by organizace měla realizovat. Je to především kvůli obavám, že někdo může používat Honeypot útočit na jiné systémy.

Co je to honeypot? Proč potřebuji jeden?

A "honeypot" je nástroj, který může pomoci ochránit o síť před neoprávněným přístupem. Honeypot neobsahuje žádná data a aplikace důležité pro společnosti, ale má dost zajímavá data k návnadě hackera. Honeypot je počítač v síti jediným smyslem je vypadat a chovat se jako legitimní počítači, ale ve skutečnosti je nakonfigurován k interakci s potenciálními hackery takovým způsobem, aby zachytit podrobnosti o jejich útoků. Honeypots jsou známé také jako obětní beránek, klamné cíle, nebo léčce. Čím více realističtější interakce, tím déle útočník zůstane obsazené na Honeypot systémech a od svých produkčních systémů. Čím delší je hacker zůstává použití Honeypot, tím více budou zveřejněny informace o jejich techniky. Tato informace může být použita k identifikaci, co jsou po, jaký je jejich úroveň dovedností, a jaké nástroje dělat používají. Všechny tyto informace jsou pak použity k lepší přípravě vaší síti a obranu hostitele.

Honeypot může být použita k rozšíření nasazení systému IDR. Některé z problémů s komerčním IDR zahrnují neschopnost pro detekci nízkou úroveň útoků, technik či nástrojů, které jsou nové nebo dosud známy, nebo použití technik, které se mohou objevit jako legitimní činnost uživatele. Do jisté míry je honeypot je rovněž předmětem chybí nové útoky. Nicméně, honeypot je jednoznačně schopen vám vědět, že někteří hacker je ve vaší síti dělat věci, které nemají obchodní dělá. Honeypot je může všimnout, protože pokud jde o další bezpečnostní opatření (včetně IDR) jsou oprávněným uživatelům.

Proč bych neměl spustit Honeypot?

Jako obecné pravidlo lákadla může být velmi užitečné pro organizace, které mají prostředky k jejich udržení. Pro organizace, které nemají bezpečnostní personál, aby pozorně sledovat Honeypot organizace má, v nejlepším případě, vytvořil zranitelný systém, který není sledován a v nejhorším případě, systém, který může být zneužit a použit k útoku na jiné systémy. Tam je potenciální odpovědnost spočívá v běhu záměrně zranitelné systémy.

Je-li někdo z velké organizaci zavolal a požádal vás o radu, co on nebo ona by měla udělat jako první, abyste mohli začít na EZS, co jedna věc, kterou byste doporučil?

První věc, kterou musíte udělat, je přemýšlet o tom, co je ku prospěchu organizace očekává, že z této investice bude muset udělat. Jedním dobrým výchozím místem je podívat se na dopad minulých průniky. V případě, že společnost byla předmětem nedávné průniky a hacking činnosti, budou vědomi rizik z nutnosti. Studium minulosti vniknutí a reakce společnosti budou užitečné při formulování obchodní případ pro detekce narušení produkty. Například produkty pro detekci narušení by se lovilo vniknutí dříve úspory $ x.xx a rozpaky vniknutí v tisku.

Náklady na předchozí průniků bude přínosem při přípravě předběžné analýzy nákladů a přínosů. Náklady na vniknutí mohou zahrnovat výpadky výroby, negativní vztahy s veřejností, které by mohly ovlivnit cenu akcií dané společnosti, sabotáž kritických informací vede ke špatným rozhodnutím, nebo neoprávněnému přístupu nebo odcizení důvěrných informací vedoucí ke ztrátě konkurenční výhody. Pořizovací cena zahrnuje i náklady spojené s vyšetřováním, právní, soudní a zpravodajství vedení.

Pochopení výhod detekce narušení musí být vyvinut s obecnou známost s detekce narušení bezpečnosti výrobků v současné době na trhu. Cíle a cíle detekce narušení bezpečnosti výrobků je třeba chápat. Pochopení vztahu mezi případových cíli podnikání a zájmů konkrétních produktů pomáhá uvést, v čem je možné dosáhnout a bude také připravit cestu pro výběr produktů, které splňují společnost IDS potřebuje. Bohužel, tam jsou k dispozici na detekci narušení není mnoho referenční textové knihy. Webové stránky, bílé knihy, brožury produktu a detekce narušení konference bude poskytovat dobrý výchozí bod pro sestavení těchto informací. Diskutovat EZS s dalšími organizacemi, které zavedly detekce narušení může ukázat jako velmi užitečné.

Průniky a incidenty není jediný možný přínos IDS. Další zajímavá událost je citlivé informace jsou zaslány v jasné. IDS vám umožní vyzkoušet vody pro Data Loss Prevention (DLP), zvláště v případech, klasické použití, jako jsou čísla sociálního zabezpečení, kreditních karet a podobně. DLP řešení je velmi nákladné a vyžaduje přidání zaměstnance zvládnout počet událostí velká organizace je pravděpodobné, že vidět. Pomocí open source Snort, je možné získat představu o tom, kolik událostí za měsíc se vyskytují. Dalším potenciálním zajímavá událost je případ pracovníků vysílajících citlivé nebo důvěrné informace mimo k Internetu v jasné vybírají technologií, jako je FTP nebo e-mailu, který není šifrován. Je možné pracovat s obchodními jednotkami pro identifikaci slova a fráze, které pravděpodobně indikují citlivé informace.

Dalším krokem je přeložit tento materiál pro správu. Bílé knihy a prezentace jsou dobré mechanismy ke zvýšení povědomí a porozumění detekce narušení managementu. Cílem je vytvořit dobré obchodní případ pro použití detekce narušení. Náklady na nedávné vloupání podle vniknutí do společnosti pomůže podpořit obchodní případ, i když pouze na neoficiální úrovni. Jistě, nedávné související případy z médií by pomohlo posílit potřebu detekce narušení. Vedení budou s větší pravděpodobností jednat, když se obchodní případ silně kloubové a jasně vztaženy k výhodám detekce narušení výrobků.

detekce narušení se nebude zdarma, a to iv případě, že používáte open source produkt. Očekáváme, že čas na výzkum, nabývat, konfigurovat a implementovat být mnohem nižší než celkový každodenní správu informací. Také, přemýšlet o tom, paměťové strategie v předstihu. Chcete zachovat zajímavých událostí, které byly zjištěny? Mohou existovat zákonné požadavky, jak zachovat tyto za pět nebo dokonce sedm let? I když používáte s nižšími náklady softwarový RAID pět udržovat tyto výstrahy, budou náklady měřitelná. Také organizace často chtějí ukládat záznamy v jejich SIEM. Existuje mnoho výhod, ale to taky něco stojí. Když budete prezentovat potenciální přínos pro organizaci, snažím se být co nejpřesnější s přihlédnutím k nákladům.

Pokud komunikace mezi snímačem (nebo jeho zástupcem) a monitor šifrována?

V ideálním případě je senzor na sdělení monitoru měla být zašifrována, aby se zabránilo zachycování nebo změny, které mají být provedeny. Zkušení narušitelé budou vědět, hledat Intrusion Detection související s provozem a mohou mít i schopnost zachytit provoz. detekce narušení senzory mohou posílat tři typy dat na monitoru:

- Výstrahy jsou odesílány na monitoru, když je zjištěna potenciální narušení. Záznamy jsou založeny na konfiguraci productâs.

- protokolování stav je provoz protokolu ze senzoru sám. Protokolování je konfigurovatelný a obecně hlásí, že čidlo je funkční a udržuje revizní výstrah a modifikací.

- Další informace mohou být zaslány do monitoru založené na konfiguraci. Například skutečné pakety nebo záznam dat, které způsobily výstrahy a mohou být kopírovány a poslán do monitoru k přezkoumání.

Jistě, všechny tyto informace narušení by bylo užitečné, aby vetřelce. Například vetřelec mohl zachytit a mazat data ani výstrahy tak, že nikdy dělat to na monitoru. Proto monitor nikdy obdrží upozornění a vniknutí může zůstat nepovšimnuto. Dokonce i v případě, že data nikdy změněn, skutečnost, že to bylo potenciálně zranitelný vůči změnám by mohl dělat to nepoužitelný jako důkaz u soudu. Šifrování komunikace čidla nebudou zakrývat přítomnost senzorů, ale bude zakrývat celý obsah od těch, kteří se mohou zachytit kopie dat ze sítě. Monitor bude vědět, jestli padělané zprávy jsou generovány, protože nebudou zašifrována. Šifrování také ujišťuje, že výstrahy a další pokračovací aktivity nejsou založeny na nepravdivých nebo falešných zpráv.

Dalším řešením pro ochranu tohoto sdělení je to všechno na samostatnou síť určená pro detekci narušení senzory a monitory. Samostatnou sítě nemusí být vyhodnotit potenciální narušitele a snížilo by riziko, ze ne pomocí šifrování. Provoz senzor není ve stejné síti, kde je detekce útoků je vyroben. Další výhodou je, že oddělená síť bude méně náchylné k popření servisních útoků, jejichž cílem je zneškodnit detekce útoku obrany. Nevýhodou této architektury je náklady na údržbu samostatnou síť pro detekci průniků.

Detekce narušení produkty nabízejí různé šifrovací schopnosti. Prosím, poraďte se se svým dodavatelem pro více informací o svých šifrovacích schopností.

Proč je detekce narušení bezpečnosti požaduje v dnešním počítačovém prostředí?

Detekce narušení bezpečnosti je zapotřebí todayâs výpočetních prostředí, protože to je nemožné držet krok se současnými i potenciálními hrozbami a zranitelností v našich výpočetních systémů. Životní prostředí se neustále vyvíjí a mění poháněný nových technologií a internetu. Aby toho nebylo málo, hrozby a zranitelnosti v tomto prostředí jsou také neustále vyvíjí. Detekce narušení produkty jsou nástroje, které pomáhají při zvládání hrozeb a slabých míst v tomto měnícím se prostředí.

Hrozby jsou osoby nebo skupiny, které mají potenciál ohrozit váš počítačový systém. Ty mohou být zvědaví teenager, nespokojený zaměstnanec nebo špionáž od konkurenční společnosti nebo zahraniční vlády. Hacker se stala nemesis pro mnoho firem.

Chyby zabezpečení jsou nedostatky v systémech. Zranitelnosti mohou být zneužity a použity k ohrozit bezpečnost počítače. Nové zranitelná místa se objevují po celou dobu. Každá nová technologie, produktu nebo systému s sebou přináší novou generaci chyb a nezamýšlené konflikty nebo nedostatky. Také možné dopady ze zneužití těchto chyb se neustále vyvíjí. V nejhorším případě k zásahům může způsobit výpadky produkce, sabotáž kritických informací, krádeže důvěrných informací, hotově, nebo jiných aktiv, nebo dokonce negativní public relations, které mohou mít vliv na cenu akcií companyâs.

Výrobky Intrusion Detection jsou nástroje, které mohou pomoci při ochraně společnosti před narušením tím, že rozšíří dostupné možnosti pro řízení rizika před hrozbami a zranitelností. Funkce detekce narušení může firmě pomoci zabezpečit jeho informace. Tento nástroj by mohl být použit k detekci narušitele, identifikovat a zastavit vetřelce, vyšetřování podpory zjistit, jak narušitel dostal dovnitř, a zastavit exploit z používání budoucích vetřelci. Oprava by měla být použita v rámci celého podniku na všechny podobné platformy. Detekce narušení bezpečnosti výrobků se může stát velmi mocný nástroj v soupravě nářadí na informační bezpečnosti practitionerâs.

Může objem síťového provozu dost vysoko, aby nepřekročil schopnost detektorů?

Objem paketů přenášených síťovém segmentu je důležitým aspektem při použití detekce narušení v tomto segmentu. Tam je limit na počet paketů, které senzor detekce narušení sítě lze přesně analyzovat pro potenciální vniknutí v daném časovém období. Část objemu síťového provozu, která přesahuje tuto hranici hlasitosti je předmětem nedostávají úplné a přesné analýzy narušení. Čím vyšší je úroveň dopravní sítě a komplexnější analýzu, tím vyšší je chyba faktor může být.

Je důležité vědět, práh pro detekci vniknutí produktu a konfigurace, které používáte a jak produkt reaguje, když je objem přesáhne tuto hranici výkonu. Selhání detekce narušení monitorů jsou patrné vysoké dopravní situaci a obecně způsobeno nástupem chyby zpracování senzoru před nástupem podobné chyby procesu v samotné síti. Tyto chyby jsou obecně předčasné vyřazení z kopírovaných síťových paketů v analýze fázi zpracování přijmout více příchozích paketů.

Compaq Computer Corporation zveřejnila výsledky analýzy výkonnosti RealSecure od Internet Security Systems, Inc. (ISS) v jejich aktivní odpovědi (11 1998 ECG077 / 1198). Studie je uvedeno:

âPerformance Testování bylo provedeno s použitím nástrojů z Národního Software Testování Labs (NSTL) metodiky softwarový firewall a Netperf společností Hewlett-Packard pro vytváření malých, středních a těžkých datových přenosech zátěže s protokolem HTTP. Program Netperf byl použit pro simulaci Telnet sezení. Použití obou nástrojů povoleny pro standardizaci datových zatížení ve všech třech kategoriích: malé, střední a těžké. Tyto datové zatížení byly použity v každém testu. Odkazují na výkon firewallu bílých knih na http://www.compaq.com pro více informací o NSTL firewall srovnávací methodology.â

v prostředí Windows NT výsledky analýzy výkonu Compaq byly následující:

Zátěžová zkouška | NSTL MB / s load | % Z události zaznamenané RealSecure |

NSTL (~ T1) | ~ 2 Mb / s | 66 |

NSTL (~ 5 Mb) | ~ 5 Mb / s | 67 |

NSTL Small | ~ 13 Mb / s | 75 |

NSTL Medium | ~ 25 Mb / s | 33 |

NSTL Heavy | ~ 49 Mb / s | 10 |

"Jak se zvyšuje zatížení od malých až po těžký, počet útoků zaznamenané RealSecure dramaticky sníží. Za použití velmi malých zátěží pro simulaci provozu v typickém prostředí pod 10 MB / s, oba 2 Mb / s a 5 MB / s zatížení přihlášen 66% ozvěna událostí. pro malé zatížení, RealSecure zaznamenal 75% všech útoků. pro normální zatížení, RealSecure zaznamenal 33% akcí. a konečně, pro těžký náklad, pouze 10% bylo zaznamenáno. "*

Každá detekce narušení výrobek má jinou úroveň prahu účinnosti zpracování a prahová hodnota bude pravděpodobně zlepší s budoucími verzemi svých produktů.

Strategie pro obranu proti této situaci obvykle vyžaduje použití různých místech senzoru (obrany do hloubky) a jejichž cílem je vyhodnotit každý paket na různých místech v architektuře. To může zahrnovat rozmístění senzorů v sítích segmentech od sítě body škrtícího ventilu kdy intenzita dopravy je vysoká. To může mít za následek kontrolu stejném paketu vícekrát, nebo dokonce v některých paketů nikdy níž je prováděna kontrola, v závislosti na tom, jak paket prochází síť. Případně rozdělit analýzu pro útoky mezi skupinami optimalizovaných snímačů s vysokým výkonem na stejném segmentu sítě. Tento koncept je pro rozdělení zátěže analýzy nad těmito více snímačů tak, že celé spektrum analýzy se provádí na každém paketu, ale každý paket zkontrolována na jiné nebezpečí od každého snímače. Pakety, které nejsou předmětem přezkumu v jednom segmentu sítě mohou být přezkoumány v jiných, nebo dokonce v hostitelské nebo databázové úrovni.

Je-li hackeři proniknout do mé síti, jak by se lis někdy zjistit a proč by někdo jiný péče?

Za prvé, že odpověď je založena na tom, že to, co se děje ve virtuálním je zrcadlovým k tomu, co se děje ve fyzickém prostoru. Hackeři proniknout do sítí pro mnoho různých důvodů, většina z nich nezákonné. Hackeři obecně říci svým přátelům, protože jim získává uznání v této skupině. Jejich skupina může být rovněž konkurovat jiným skupinám hackerů na více či lépe úspěšných vloupání. Toto je velmi podobné tomu, jak gangy chovat v našich fyzických městech. Hodně z tohoto chvástání se děje přes internet, kde může být a je sledována mnoha lidí. To zahrnuje každého od zločinců, jiné hackery a tisku, na vymáhání práva, armády, zainteresované občany, bezpečnostní profesionály, a dokonce i vaše companyâs konkurentů.

Ostatní hackeři mohou být ve skutečnosti hacking upozornit na určitou věc, pro kterou se rozhodli šampiona. V tomto případě mohou shromažďovat a zveřejňovat na internetu skutečné důkazy o vloupání a / nebo kontaktujte přímo stiskněte tlačítko. Tato kombinace hacking a aktivismus "hacktivism", často se živí sítí a webových stránek, které nemají nic společného s problémem, který podporují. Nejviditelnější příčinou je na protest proti tomu, že mnoho z jejich přátel hackerů již byly uloveny a jsou ve vězení. Ostatní hackeři mohou být ve skutečnosti copycats. Mohou být aktivisty, kteří si přejí, aby protestovali nějaké sociální nespravedlnosti nebo ekologický problém, nebo obhajovat své stanovisko nebo víru. V obou případech se to stalo způsob, jak vzít jejich příčinu a to jak do kyberprostoru, as pomocí lisu, vzít záležitost zpět do fyzické říši ve formě, která tisk bude psát o, a že veřejnost bude číst o.

Někdy dobře míněné zaměstnanci jedné společnosti může být hacknutý řekne tisku. Zaměstnanec je opravdu znepokojen společnosti a domnívá se, že říkat tisku vyzve další kroky a pomoci společnosti. Tato informace je obvykle spolehlivější než údaje před hackery.

Tisková nadchl se pro vykazování hackerů vloupání. Možná proto, že více lidí jsou obeznámeni s touto technologií, takže tyto příběhy jsou srozumitelnější pak v minulosti. Možná, že lis má pocit, že více lidí cítí zranitelnost jejich systému. Možná, tisk rád aspekt "David a Goliáš", kde vzít malé hackery s omezenými prostředky na velké společnosti s velkým množstvím zdrojů. Skutečným důvodem, že tisk má rád hackerů vloupání příběhů je pravděpodobně kombinace všech těchto důvodů.

Jaké je riziko pro Windows 9x z dedikovaných připojení k Internetu?

Jedním z nejnebezpečnějších a nejméně uznávané zranitelnosti pro domácí uživatele PC a podnikových sítí LAN / WAN je neoprávněný přístup přes vyhrazené připojení k Internetu. I když tento problém může existovat v rámci celé řady operačních systémů a typů připojení k internetu, bude tento dokument zaměří na Windows 9x s digitální účastnická linka (DSL) nebo kabelový modem internetové služby.

Probuzení

přístup k cenově dostupným vysokorychlostní internetové služby pro veřejnost má za následek exodus z tradičního připojení modemu - prostředí, v němž dynamické IP adresování poskytl často nepotvrzované vrstvu zabezpečení pro nechráněné systémy. I když si uvědomil, vynikající výkon, tito uživatelé jsou také stále více uvědomují bezpečnostní důsledky spojené s statické adresování a na plný úvazek připojení. Stává se znepokojivě běžné slyšet incidentů, kde domácí Anet připojeny systémy byly přístupné od sousedů nebo neznámými osobami.

Otevřenost systému Windows 9x

funkce v rámci Windows 9x byly navrženy tak, aby snadnost používání a sdílení informací (security rozhodně nebyl prioritou). Jednou z těchto funkcí je sdílení souborů a tiskáren - funkce, které vyžadují využití NetBIOS. Nesprávně podávané akcie mohou představovat jen mírné riziko v UseRAS lokální síti, avšak toto riziko se může rychle eskalovat po připojení k Internetu. DSL a servis kabelový modem může umožnit ostatním uživatelům na společné podsíti nebo segmentu přístup k těmto sdíleným prostředkům stejně snadno jako kliknutí na Okolní počítače. Všichni příliš často akcie nejsou chráněny heslem. Škodlivý činnost včetně montáže BackOrifice, Netbus nebo jiných takových programů může následovat, a v konečném důsledku narušení bezpečnosti ostatních připojených systémů - tj zajištěných vzdálený přístup sezení s podnikové sítě.

DSL a kabelový modem charakteristiky sítě

DSL a kabelových modemů sítě se může lišit v designu a uspořádání. Zásadní rozdíl mezi těmito dvěma je, že DSL sítě jsou zapnuté a uživatelé nesdílejí přepravní médium. Je možné, aby uživatel vidět další systémy v jejich podsíti, ale provoz je omezen na vysílání zdroje.

Kabelového modemu, sítě, na druhé straně, lze považovat za LAN. Mnoho uživatelů může sdílet společnou segmentu, a může tedy nejen vidět další vysílání UseRAS zdrojů, ale skutečná data proudy stejně. To nemusí být vždy případ, nicméně v případě, že ISP zavedla zvýšenou techniky filtrování, jako je DOCSIS (údaje o Cable Service Interface Specification). Důležité je, že člověk musí pochopit, že přístupová síť nechrání systém před útokem. Uživatel musí přijmout opatření k zajištění jejich počítač.

Ochrany systému

chránění k internetu připojen systém Windows 9x na plný úvazek nemusí být skličující úkol. Klíčové úvahy, které by měly být řešeny, jsou:

- Určit, zda je skutečně zapotřebí sdílení souborů a tiskáren. Většina systémů založených domácí Donat to vyžadují. Doporučuje se, aby NetBIOS být nevázané ze TCP / IP (účinně zakázat souboru Windows (SMB) a sdílení tisku).

- Nainstalovat software nebo zařízení na bázi firewall a. Funkčnost a výkon se bude lišit mezi různými produkty. Některé firewally bude poskytovat NAT (Network Address Translation) služby, které dobře ladí s více uživatelů sdílejících jedno připojení k Internetu - však být vědomi, že NAT neposkytují služby firewallu. Rostoucí počet osobních výrobků firewall jsou snadno dostupné. Concept, metody a vlastnosti se liší, takže vyhodnocení potřeb by měla být provedena před výběrem produktu.

- Potvrzují, že "chráněné" systém je ve skutečnosti chráněna. Testování vniknutí nástroje lze spustit proti připojení. I když není tak komplexní jako nástroje, jako je Network Associates "Cybercop", webové služby, jako je Gibson Researchâs "Zvednout štíty!" na adrese http://grc.com/default.htm mohou být použity pro tento účel.

Doporučuje se také, že uživatel zná jeho / její připojení k Internetu. ISP může být kontaktován a požádány, aby poskytly údaje o připojení - tj: Je filtrování provozu k dispozici na UDP / TCP porty 137, 138 a 139, aby se zabránilo náhodnému soubor systému Windows a sdílení tisku? Je DOCSIS prováděny na kabelovém systému? Síť cvičenými může být použit k analýze typ provozu v místě připojení.

Bibliografie

McClure Stuart & Scambray, Joel. "Nové vysokorychlostní přístup k síti služby dát nechtěné čichačům opravdovou příležitost". 25. 01. 1999

http://www.infoworld.com/cgi-bin/displayArchive.pl?/99/04/o08-04.75.htm (11 Nov. 1999).

Livingston, Brian. "Bezpečnostní zařízení nabízejí uživatelům ochranu během" vždy "vysokorychlostního přístupu". 25.října 1999.

http://www.infoworld.com/cgi-bin/displayArchive.pl?/99/42/o10-43.60.htm (11 Nov. 1999).

Bezpečnostní psi. "Sdílení Internetu a zabezpečení kabelových modemů a xDSL výrobků."

http://www.securitydogs.com/secdog_sharing_prod.html (10 Nov. 1999).

CableLabs. "Bezpečnost v DOCSIS na bázi kabelového modemu Systems." 26.srpna 1999.

http://cablemodem.com/DOCSIS_Security.html (10 Nov. 1999).

Proč se vaše zapnutý síť není bezpečné.

Steven Sipes

10.09.2000

Úvod

Arzenál nástrojů k dispozici pro oba ochraně a proniká naše prostředí je skličující kvantitativně i schopností. Některé z těchto nástrojů jsou vysoce specializovaná na účely, zatímco ostatní jsou víceúčelové a slouží jako stavební kameny pro větší sady nástrojů. Jedním z takových nástrojů je síť cvičenými. Síť šňupání, ve své nejobecnější formě, se skládá ze zachycení snímků ze sítě a sledování jejich obsah. Schopnost to bylo rozšířeno na nějakou dobu a byl používán každý ze správců sítí (kteří byli řešení potíží) se sušenkami (kteří byli tahání hesla a soubory z drátu). Pokud budeme měřit naši časový rámec daty propuštění některých z novějších čichání nástrojů, to bylo teprve nedávno, že síť čichání byla zveřejněna, aby bylo možné v přepínané síti. Toto zpoždění v šíření informací vedl k, stále převládá, myšlenkový, že migraci prostředí přepínané síti by zabránila komukoli čichání síťový provoz (není-li, samozřejmě, mohli připojit k / uplink portu na základní desce na přepínači) , Netřeba říkat, že díky úsilí bezpečnostní komunitou (nebo anti-bezpečnostní komunity, v závislosti na úhlu pohledu), nástroje objevily které umožňují síť šňupání na přepínaných sítí. Chcete-li získat lepší pochopení toho, potřebujeme stručné vysvětlení toho, jak non-měnil sítě pracovat a jak jsou přičichl. Budu pak přejít na ukázat, jak přepínaných sítí pracovat a ukázat, jak jsou přičichl. Budu skončit s diskusí o tom, jak chránit svůj provoz v obou non-měnil nebo spínané prostředí.

Čichání Non-přepínaných sítí

V nepodnikatelské zapnutém síťovém prostředí, nosíme koncept síťovém segmentu. Segment1 je síťová architektura, který je umístěn za routerem, mostů, železničních uzlů nebo přepínači, ve kterém každý uzel je přímo adresovatelné od každého jiného uzlu. V non-měnil prostředí, rámy jsou zpracovány ve vysílání způsobem. To znamená, že když uzel vysílá rám, to je "vidět" každý uzel na segmentu. Každý uzel, podle pořadí, krátce zkouška rám aby zjistil, zda je určeno k nim. Pokud tomu tak není, je zlikvidován. Nicméně, pokud jsou zamýšleným příjemcem, že přijímají rámec pro zpracování. I přirovnat k (nyní méně časté) účastník-line telefonní hovor, kde může jeden telefonát najednou zazvoní na více telefonů. Každý, kdo odpoví a po zjištění, že výzva není pro ně zavěsí (alespoň zavěsí pokud respektují soukromí ostatních, které sdílejí strany linii). Pro účely tohoto dokumentu, bude uzel B se označují jako hostitel, které mají být použity jako činidla šňupání. Uzel A i uzel C bude zastupovat "nevinné", kteří se jen snaží komunikovat mezi sebou navzájem. To je znázorněno na obrázku 1.

Normální tok provozu v non-přepínané síti je následující:

- Krok 1: Uzel A přenáší rámeček uzlu C.

- Krok 2: Náboj bude vysílat tento rámec ke každému aktivnímu portu.

- Krok 3: Node B obdrží rámeček a posoudí adresu do rámečku. Po zjištění, že není zamýšlený hostitel, bude to vyřadit rámu.

- Krok 4: Uzel C obdrží také rámeček a bude zkoumat adresu. Po zjištění, že se jedná o zamýšlené hostitel, bude zpracovávat rám dále.

Pro úplnost je třeba poznamenat, že kroky 3 a 4 může být obrácen tak, aby, jak předpovědi o tom, který uzel obdrží rám První z nich je mimo rozsah tohoto dokumentu. Z praktických důvodů, lze předpokládat, že k nim dochází ve stejnou dobu.

Aby hostitele, které mají být použity jako šňupání činidla, musí být síťové rozhraní nastaven na "promiskuitní" režim. Nastavení tohoto režimu vyžaduje uživatele root nebo správce přístup. Poté, co je nastaven tento režim, síťové rozhraní již nebude klesat síťových rámců, které jsou adresovány do ostatních hostitelů. Spíše to bude předávat je do vyšších vrstev sítě s očekáváním, že nějaký software na vyšší vrstvě je bude zpracovávat. Při odkazování na obrázek 1, kroky tohoto procesu by takto:

- Krok 1: Uzel A přenáší rámeček uzlu C.

- Krok 2: Náboj bude vysílat tento rámec ke každému aktivnímu portu.

- Krok 3: Node B obdrží tento rámec a bude akceptovat, protože síťové rozhraní byl nastaven na "promiskuitní" režim. To umožňuje síťové rozhraní přijmout žádnou rámy, bez ohledu na MAC (Media Access Control) adresa v rámečku. I přesto, že rozhraní ušetří rámeček, některé vyšší úrovni software je nutné zpracovávat data.

- Krok 4: Uzel C obdrží také rámeček a bude jej zpracovávat, jak se očekávalo. To nemá žádnou možnost zjistit, že jiný hostitel zpracovávat i rám.

Opět platí, že kroky 3 a 4 mohou být provedeny.

Můžete vidět, že non-měnil prostředí půjčuje sebe docela pěkně na čichání. To vyžaduje trochu více úsilí na straně šňupání činidla, protože náboj vysílá rámy na všechny aktivních portů. Existuje několik čichání pomůcky. Některé z veřejně dostupných nástrojů používaných čichat non-přepínaných sítí patří:

- ADMsniff - Sniffer buď Linux nebo SunOS2

- esniff - nezávislé sniffer2 platforma

- linsniffer - Linux specifický ethernet sniffer2

- cvičenými - se specializuje na čichání jednotlivé porty. Běží pod Windows2

- sniffit - síť cvičenými, které běží pod operačním systémem Linux, SunOS, Solaris, FreeBSD a IRIX.3

- snmpsniff - se specializuje na čichání SNMP DATE2

- solsniffer - Solaris specifické ethernet sniffer2

- sunsniff - SunOS specifické ethernet sniffer2

- websniff - se specializuje na čichání webserver přihlášení / auth information2

- Tento seznam není v žádném případě vyčerpávající.

Vyzbrojeni těmito základními znalostmi o tom, jak non-měnil sítě pracovat a jak jsou přičichl, budu teď dělat paralelní srovnání s přepínaných sítí.

Čichání přepínaných sítí

v zapnutém síťovém prostředí, stále nesou představu o síťovém segmentu, ale segment zahrnuje pouze uzel a vypínač. Datové rámce jsou zpracovány v přímém způsobem. To znamená, že snímky z uzlu A do uzlu C jsou odesílány pouze po okruzích v přepínači, které jsou nezbytné k dokončení spojení mezi uzlu A a uzlu C. I přirovnat ke společnému volání z osoby na osobu, která žádá osobou osoba C. To je znázorněno na obrázku 2.

- Krok 1: Uzel A přenáší rámeček uzlu C.

- Krok 2: Přepínač přezkoumá tento rámec a stanovit, co je zamýšlený hostitel. To se pak nastavit připojení mezi uzlu A a C uzlu tak, že mají "soukromé" spojení.

- Krok 3: Uzel C obdrží rámeček a bude zkoumat adresu. Po zjištění, že se jedná o zamýšlené hostitel, bude zpracovávat rám dále.

Upozorňujeme, že hostitelé ještě provést vyšetření cílovou adresu, přestože spínacích "záruku", že jsou zamýšlené host. I když to může způsobit velmi malé množství zbytečných režie pro hostitele, je to nezbytný krok, protože hostitelé mohou migrovat z bodu A přešel na non-měnil prostředí (tj zvažovat případ notebooku).

Tento režim nese několik přirozených výhod:

- Dolní síťový provoz, protože nejsme vysílání do každého uzlu, který se promítá do vyššího pásma snížením kolizní domény.

- Nižší uzlu pro zpracování nad hlavou, protože uzel má pouze ke zpracování rámců, které jsou určeny pro něj.

Nicméně, tam jsou některé kompromisy:

- Vyšší režijní zpracování na spínači protože musí vytvořit, za běhu, virtuální spojení mezi stroji.

Jak můžete vidět, spínaný síťový nehodí k čichání stejně snadno, jako non-měnil sítě dělá, protože nevysílá většinu snímků. Budete také všimnout, že v oddílu "přirozených výhod ', jsem neudal, že prostředí bylo bezpečnější. Vývoj přepínaných sítí byl řízen potřebou větší šířku pásma, nikoli pro potřebu více zabezpečených sítí. Ve skutečnosti, vyšetřování odhalí, že některé metody jsou k dispozici čichat přepínané sítě. Některé z těchto metod jsou:

- ARP Spoofing4

- MAC Flooding5

- MAC Duplicating4

Budu stručně diskutovat tyto tři možnosti. Vezměte prosím na vědomí, že existuje více způsobů, jak čichat přepínaných sítí, které jsou uvedeny v dokumentaci zmíněných nástrojů. Prostě jsem se rozhodl vyvinout tři případy jako úvod.

ARP Spoofing

Jedním ze základních operací protokolu Ethernet se točí kolem ARP (Address Resolution Protocol) žádostí a odpovědí. Obecně platí, že pokud uzel A chce komunikovat s uzlem C v síti, pošle požadavek ARP. Uzel C odešle odpověď ARP, která bude obsahovat MAC adresu. Dokonce i v komutované prostředí, tento počáteční požadavek ARP je odeslána ve vysílání způsobem. Je možné, že Node B k řemeslu a odeslat nevyžádaný, falešné ARP odpověď na uzlu A. Toto falešné ARP odpověď bude specifikovat, že Uzel B má MAC adresu uzlu C. uzlu A bude nevědomky posílat provoz na uzlu B protože se hlásí mít zamýšlený MAC adresu. Některé dostupné nástroje se specializuje na posílání falešnou ARP odpovědí na tříd strojů (tj servery NFS, HTTP servery atd.) Jedním z takových nástrojů je dsniff5 a funguje to dobře čichat pro určité druhy dopravy. Další nástroje poslouchat obecné požadavek ARP a odeslat odpověď ARP falešnou v té době. Parasite4 Program spadá do této kategorie, a to slouží dobře čichat celou síť. Pro tento typ útoku do práce, musíme schopnost vpřed na rámech, které dostáváme k určenému hostiteli. To je nejčastěji dosaženo určitého typu IP předávání, a to buď na jádra nebo aplikační úrovni.

MAC Záplavy

Vzhledem k tomu, přepínače jsou odpovědné za zřízení virtuální okruhy z jednoho uzlu do jiného, musí uchovávat převodní tabulku, která sleduje, které řeší (konkrétně, který MAC adresy) jsou na kterém fyzického portu. Velikost paměti pro tento převodní tabulky je omezená. Tato skutečnost umožňuje přepínači být využit k čichání účely. Na některých přepínačů je možné bombardují přepínač s daty falešný MAC adresou. Přepínač, neví, jak zacházet s nadbytečná data, bude 'selhání otevřený ". To znamená, že se vrátí k rozbočovači a bude vysílat všechny síťové rámečky na všech portech. V tomto bodě, jeden z více generických sítě sniffers bude fungovat.

MAC kopírovací

Není těžké si představit, že, protože všechny rámečky v síti jsou vedeny na základě jejich MAC adresy, že schopnost vydávat se za jiného hostitele bude pracovat v náš prospěch. To je právě to, co MAC kopírovací dělá. Překonfigurovat Node B mít stejnou adresu MAC jako stroj, jehož provoz se snažíte čichat. To je snadné dělat na poli Linuxu, pokud máte přístup k příkazu "ifconfig. Tím se liší od ARP spoofing, protože v ARP spoofing, my jsme "matoucí" hostitel tím, že otráví, že je to ARP mezipaměť. Při útoku MAC duplikování, jsme vlastně plést přepínač sám do myšlení dva porty mají stejnou adresu MAC. Vzhledem k tomu, že údaje budou předány oběma porty, ne forwarding IP není nutná.

Ochrana

Existuje několik metod znovu chránit tyto útoky. Některé z těchto metod jsou použitelné pro oba non-měnil a přepínaných prostředích.

Filtrování IP

Povolením filtrování IP na přepínači, přímo určit, který provoz je umožněno proudit do az každý port. To může být monumentální úsilí zavést a spravovat, zvláště pokud vaše prostředí je dynamické.

Port Security

-li rozbočovač nebo přepínač má možnost povolit bezpečnosti přístavů, to pomůže chránit vás z obou MAC Flood a MAC spoofing útoky. Ty mají účinně brání hub nebo přepínač rozpoznat více než 1 MAC adresu na fyzickém portu. To, stejně jako mnoho bezpečnostních postupů, omezuje na životní prostředí a zesiluje potřebu procesu řízení, stejně jako proces auditu.

Směrování zabezpečení

směrování by mělo být prováděno pouze určené routery. To znamená, že žádné pracoviště by mělo být umožněno spuštění směrovacího protokolu, protože mohou být ohrožena. Také je samozřejmé, že vedení některý z vašich síťové zařízení by mělo být přes zabezpečené připojení, a ne přes telnet, který prochází administrativní login / heslo do prostého textu.

Závěr

Věřím, že tato zkouška poskytuje další důvody pro "obranu do hloubky". Sítě jsou enabler infrastruktura pro nás plnit náš každodenní funkce. Obecné sítě, které používáme byli nikdy chtěl být používán jako bezpečnostní prvek; i, i nadále používat tímto způsobem. Poskytování spravované síťové infrastruktury je klíčovou součástí každého dobrého obranné pozice. I když by byla ohrožena jediného hostitele může získat přístup útočníkovi několika systémů, schopnost čichat userids a hesel pro několik strojů bude účinně rozdávat klíče ke království. Správci sítí musí být vědomi, že mají 2 realistické možnosti. Mohou buď správu sítě vhodně a být součástí týmu, se snaží chránit životní prostředí, nebo mohou konfigurovat prostředí tak, že je "hands-off" nebo "self-udržovat", který se obvykle překládá do laxní bezpečnost.

Reference

"Webopedia"http://webopedia.internet.com/TERM/s/segment.html

"AntiCode webové stránky"http://www.AntiOnline.com/cgi-bin/anticode/anticode.pl

"Nejisté webové stránky"http://www.insecure.org/

van Hauser. "Parazit 0,5"http://thc.inferno.tusculum.edu/files/thc/parasite-0.5.tar.gz

Song, Dug. "Dsniff"http://www.monkey.org/~dugsong/dsniff/

Co děláte po nasazení Systém detekce narušení?

Chris Morris

03.01.2001

Vaše firma se nakonec rozhodla zavést systém detekce narušení (IDS). Jste vyslechli prodejce po prodejce popsat své zboží v detailu a vysvětlit, proč se jejich systém funguje nejlépe ve vašem prostředí. Vybrali jste si své IDS založený na ceně, podpora, snadnost použití, instalaci a nejlepší společnost t-shirt design. Jste vyzkoušeli nové IDS úspěšně a nyní nasazeno do produkčního prostředí. Otázkou je, co teď?

Doufejme, že předtím, než jste nasadili své IDS do vašeho prostředí, jste si našli čas, aby vytvořila stabilní politiku IDS sledování a řízení. Tyto dokumenty jsou psány odpovědět na tuto "Co teď" otázku. Je nutné určit, jak budete sledovat vaše systémy, který bude sledovat, co budete dělat, když se dostanete upozornění a kdo se chystá opravit chybu. Navíc je nutné určit úroveň odezvy, které umožní, jakmile byla zjištěna vniknutí do vozidla. Myšlenky uvedené v tomto dokumentu by měly být užitečné pro síť, host-based a takzvané hybridní systémy detekce vniknutí a pro rozvoj postupů odezvy.

IDS Monitoring

Cílem IDS je pozitivně identifikovat skutečné útoky, zatímco negativně identifikaci takzvané falešné poplachy (události, nesprávně označen jako IDS vniknutí do vozidla, pokud došlo none). Proto IDS bude muset být monitorován. Účinně kontrolovat IDS, budete muset vyvinout účinné plány v těchto oblastech:

- monitorování a reakce IDS

- manipulace s Incident

- Forenzní analýzu a uchovávání údajů

- Hlášení

Pokud je vaše společnost jako většina nebudete mít prospěch z vysoce kvalifikovaných bezpečnostních expertů monitorujících konzole 24/7. Tento úkol je pravděpodobné, že spadnou na úrovni jednoho operátora práci v síti Operations Center. Tato osoba bude obvykle nemají formální bezpečnostní školení a s největší pravděpodobností nebudou vědět, co dělat s záznamu. Proto je důležité poskytnout této osobě s dobře dokumentovaných kontrolních postupů, které podrobně akce pro zvláštní záznamy. Další taktikou pro monitorování IDS je mít stránku systému nebo e-mailové určený personálu specifické výstrahy. Ať tak či onak vedení IDS by měla vypracovat seznam hrozeb, které chcete být upozorněni na a mají operátorovi nebo analytikovi hodinky pro ně. Tyto hrozby se může pohybovat od skenování portů neautorizovaným ftp akce až po odmítnutí pokusů služeb.

Incident Handling

Proč se obtěžovat detekci útoku na prvním místě, pokud víte, že se nebude dělat nic o tom? Dobrá otázka. Budete muset vyvinout dopadající postup manipulační dobře zdokumentovaný, pokud se chystáte využít informace, které jste zachycené během monitorování. Manipulační postupy události je třeba chápat, přístupné a zkoušel. To může mít hodnotu vyvíjet nástin cílů a záměrů podobné následující v tom, jak bude vaše firma zvládnout incident:

- Určete, jak k události došlo.

- Stanovit postup s cílem zabránit dalšímu exploitations stejného zranitelnosti.

- Vyhnout se eskalaci a dalším případům.

- Posoudit dopad a poškození incidentu.

- Zotavit se z incidentu.

- Aktualizovat postupy podle potřeby.

- Určit, kdo byl zodpovědný (je-li to vhodné a možné). Samozřejmě, v závislosti na závažnosti napadení, všechny z výše uvedených cílů nemusí být podnítil. Stupňovitý reakce a eskalace postup zjištěných potenciální narušení bezpečnosti může být implementován jako součást reakce na mimořádné události. Tyto limity by měly být uvedeny v dobře dokumentovaným postupem ruční manipulací incidentu. Příkladem událostí, za kterým následuje reakce jsou uvedeny níže.

Level 1 Jedna instance potenciálně nepřátelské činnosti (prstem, neoprávněným telnet, skenování portů, atd.).

- Záznam user / IP adresa / doména vetřelce.

- Zachovat obezřetnost pro budoucí zvýšení odolnosti proti vloupání v pokusech od tohoto uživatele.

Level 2 Jedna instance jasné snaze získat neoprávněný informace nebo přístup (stahování souborů hesla, přístupového zakázané prostory, atd) nebo druhé úrovně 1 útok.

- Shromažďovat a chránit informace spojené s vniknutí.

- Výzkum původ spojení.

- Obraťte se na poskytovatele služeb Internetu a požádat o další informace týkající se pokusu a vetřelce.

- Výzkumné potenciální rizika spojená s metodou pokus o narušení.

- Po identifikaci vetřelce, informují vetřelce našich znalostí svých činů a varovat ho proti budoucím obviňování, je-li pokus opakovat.

Level 3 vážný pokus prolomit zabezpečení (multi-pronged útok, odmítnutí pokusu servis atd) nebo druhé úrovně 2 útoku.

- Obsahují vniknutí a rozhodne o dalším postupu.

- Shromažďovat a chránit informace spojené s vniknutí.

- Informujte svého klienta (je-li v datovém centru nebo podobně) byl napaden situace a udržovat oznámení o pokroku v každém následujícím kroku.

- Eliminovat útočníka přístupovou cestou a veškeré související zranitelná místa.

- Výzkum původ spojení.

- Obraťte se na poskytovatele služeb Internetu a požádat o další informace týkající se pokusu a vetřelec, připomíná jim jejich odpovědnosti, které nám pomáhají v tomto ohledu.

- Výzkumné potenciální rizika spojená s nebo škody způsobené metodou pokus o vniknutí.

SIRT

Samozřejmě, že všichni potenciální, podezřelé nebo známé bezpečnostní incidenty informace by měly být hlášeny společnosti Security Incident Response Team Information (SIRT) nebo určeného bezpečnostního jednotlivce (ů). Tito pracovníci budou identifikovány v rámci postupu dokumentu pro manipulaci incidentů. SIRT přiřadí pracovníky, kteří budou shromáždit všechny potřebné zdroje zvládnout incident. Koordinátor incidentu bude rozhodovat, pokud jde o výklad politiky, norem a postupů při aplikaci na incidentu.

Vymáhání práva a vyšetřovacích agentur budou oznámeny, podle potřeby a potřeby, které SIRT. V případě mimořádné události, která má právní důsledky, je důležité navázat kontakt s vyšetřovacími orgány (např FBI v USA) co nejdříve. Vymáhání Místní zákony by měly být rovněž informován podle potřeby. Právní zástupce by měl být informován o incidentu, jakmile je hlášena. Minimálně právní zástupce by měl být zapojen k ochraně právní a finanční zájmy vaší firmy.

Dokumentace

Veškeré bezpečnostní incidenty informace musí být doloženy. Tato dokumentace obsahuje odkaz, který bude použit v případě jiných podobných incidentů. Systémových a ladících síť soubory, síťové zprávy provozu, uživatelské soubory, výsledky získané na základě detekce narušení nástroje, výsledky analýzy, protokolů konzole pro správu systému a poznámkami a zálohovacích pásek, které zachycují před-vniknutí a následné narušení stavů postiženého systému musí být pečlivě shromážděny, označené katalogizovat, a bezpečně uloženy v každé fázi analýzy narušení.

Důkazy a protokoly o činnosti by měly být chráněny před, v průběhu a po incidentu. Aby bylo zajištěno, že důkaz bude přijatelné pro právníky, by mělo být shromažďování důkazů provede podle předem definovaných postupů.

Response Akce

Tento proces manipulace incident poskytnout nějaké eskalace mechanismy. Aby bylo možné definovat takový mechanismus je SIRT by měl vytvořit vnitřní klasifikační schéma pro mimořádné události. Spojená s každou úroveň incidentu budou vhodné postupy. Níže je uveden příklad množstvím incidentů s odpovídajícími definicemi:

- Priorita Jeden â chránit lidský život a peopleâs bezpečnosti; Lidský život má vždy přednost před všemi ostatními aspekty.

- Priorita Dva Chraňte omezené a / nebo interních dat. Zabránění využívání omezených systémů, sítí nebo lokalit. Informovat dotčené omezené citlivých systémů, sítí nebo stránky o již došlo prostupů při zachování všech platných vládních předpisů.

- Priorita Tři Chraňte další údaje, včetně manažerských, protože ztráta dat je nákladné z hlediska zdrojů. Zabránit exploitations dalších systémů, sítí nebo stránky a informovat již postižených systémů, sítí nebo stránky o úspěšných průniků.

- Priorita čtyři â nedošlo k poškození systémů (např ztrátou nebo změnou systémových souborů, poškození diskové jednotky, atd.). Poškození systému může mít za následek nákladné odstávky a zotavení.

- Prioritní pět â minimalizaci závad výpočetních zdrojů (včetně procesů). Je lepší v mnoha případech k vypnutí systému dolů nebo odpojit od sítě, než k poškození rizik ve vztahu k údajům nebo systémům. Každý data a systém vlastník musí vyhodnotit kompromis mezi vypínání a odpojování, a zůstat vzhůru. Toto rozhodnutí musí být provedena před mimořádné události. Tam může být servisní smlouvy v místě, které mohou vyžadovat udržování systémů nahoru i ve světle dalších škod. Nicméně, poškození a rozsah incidentu může být tak rozsáhlá, že smlouvy o službách mohou být potlačena.

Závěr

vniknutí Detection System je nástroj, který je součástí dobrého bezpečnostní architektury a strategie mnohovrstevný obrany. Nicméně, jakmile IDS je nasazen do sítě systém musí být sledovány a výstrahy reagoval na. Dokumentované pokyny pro monitorování a varovné kritéria musí být vyvinuty, takže můžete efektivně reagovat na mimořádné události. Akce reakce by měly být vypracovány postupy manipulace incidentu.

Reference

BACE, Rebecca. "Úvod do detekce a posuzování".

URL:http://www.secinf.net/info/ids/intrusion/

Carnegie Mellon, CERT Coordination Center ", stanoví zásady a postupy pro reagování na průniky".

URL:http://www.cert.org/security-improvement/practices/p044.html

Carnegie Mellon, CERT Coordination Center "Připravte se zřetelem k průniky".

URL:http://www.cert.org/security-improvement/practices/p045.html

Carnegie Mellon, CERT Coordination Center, "Reakce na průniky". 30.července 1999

URL:http://www.cert.org/security-improvement/modules/m06.html

Carnegie Mellon, CERT Coordination Center, "Stav praxe Intrusion Detection Technologies". 16.listopadu 2000

URL:http://www.sei.cmu.edu/publications/documents/99.reports/99tr028/99tr028chap01.html

FAQ: Systems Network Intrusion Detection. Verze 0.8.3, 21.března 2000

URL:http://www.ticm.com/kb/faq/idsfaq.html#3.6

Ranum, Marcus J. "Intrusion Detection: výzvy a mýty". 1998

URL:http://secinf.net/info/ids/ids_mythe.html

Sondra Schneider, Erik Schetina a Donald Stahl. "Život po IDS". Září 1999

URL:http://www.infosecuritymag.com/sept99/cover.htm

Existují omezení Intrusion podpisů?

Matthew Richard

05.04.2001

Úvod

Mnoho podnikových sítí a firemní bezpečnostní spoléhají na detekci narušení upozornit administrátory vniknutí. Se všemi rysy moderních systémů detekce narušení bezpečnosti existují některé tragické chyby tkvící v jejich designu. Tyto nedostatky se vztahují na Snort a všechny ostatní motory detekce narušení podpis založen. Snort je vybrán v tomto dokumentu kvůli jeho popularitě a její známosti mezi komunitou SANS.

Co je Snort

Snort je Intrusion Detection System napsal Martin Roesch. Snort je byl napsán jako open source projekt a je k dispozici zdarma pod GNU veřejnou licencí. Tento software je založen na porovnání podpis optimalizovaný pro rychlost. Snort nabízí mnoho funkcí, které z něj činí ideální volbu v boji proti internetovým útočníkům dělají. Zde je popis Snort z internetových stránek Snortu:

Snort je lehký systém detekce Network Intrusion, schopné provádět analýzu provozu v reálném čase a protokolování paketů na IP sítích. Je možné provádět analýzu protokolu, obsah vyhledávací / párování a mohou být použity k detekci různých útoků a sond, jako je přetečení zásobníku, tajnosti skenování portů, CGI útoky, SMB sondami, pokusy o OS snímání otisků prstů, a mnohem více. Snort využívá flexibilní pravidla jazykem popsat provoz, který by měl shromažďovat nebo projít, stejně jako detekční engine, který využívá modulární modulární architekturou.

Síla Snortu

Snort byl napsán využít vysoce modulární konstrukci. Aplikace mohou využít několika různých pre-procesorů normalizovat, filtrovat a třídit data. Snort má rovněž velmi silné post-procesorů, nebo výstup plug-inů, které mohou být použity k přihlášení údaje získané Snort v několika různými způsoby. Vzhledem k tomu, Snort je open source projekt a že má mnoho uživatelů jeho podpis databáze je aktualizována často a jsou jednoduché aktualizovat.

Jak Podpisy práce

Pochopení toho, jak je nezbytné pro pochopení toho, jak je porazit podpisy práce. Je-li Snort dána příchozí paket z ovladače pro zachycování paketů se srovnává tento paket do své databáze známých podpisů. Podpis má nějaký klíčový aspekt paketu, že se porovná se podívat na zápas. Dojde-li ke shodě, než Snort odešle výstup na standardní výstup mechanismu nebo k jednomu z nakonfigurovaných post-procesorových výstupních plug-inů. Například je-li Snort obdržel následující paket, pak by to porovnat ji proti své databáze:

03 / 21-13: 02: 34,978853 10.1.114.88:1272 -> 10.1.114.220:54320

TCP TTL: 128 TOS: 0x0 ID: 48408 IpLen: 20 DgmLen: 44 DF

****** S * Seq: 0x2BC3D9 Ack : 0x0 Win: 0x2000 TcpLen: 24

Možnosti TCP (1) => MSS: 1460

a porovnejte ji k pravidlu:

alert tcp $ EXTERNAL_NET jakýkoliv -> $ HOME_NET 54320 (msg: "Backdoor SIG - BO2K";)

Tato událost by vyvolat varovnou zprávu. Většina podpisy nejsou jen podívat na to, co portu paket je do nebo z, ale také zkoumá část užitečného zatížení. Jak se nacházejí nové bezpečnostní díry a využije nové podpisy jsou zapsány neutralizovat nebezpečí.

Problém s podpisy

Co Snort a dalších systémů detekce narušení podpisem založeným počítají, že škodlivý provoz bude mít jedinečné vzory na to, aby může být uzavřeno v rozporu s pravidly v databázi. Například Snort používá následující pravidlo hledat SubSeven Trojan:

alert tcp $ EXTERNAL_NET jakýkoliv -> $ HOME_NET 27374 (msg: "Backdoor SIG - SubSseven 22"; flags: A +, obsah: "| 0d0a5b52504c5d3030320d0a |"; referenční: pavouků, 485;)

ve střehu

Důležitou součástí tohoto pravidla je třeba uvést, že Snort hledá podpis hex "0D 0A 5b 52 50 4c 5d 30 30 32 0d 0A", která je umístěna kdekoliv v datové části paketu.

To pak zřejmé, že existuje mnoho způsobů, jak obejít tento podpis. První věc, kterou bychom mohli udělat, je měnit cílový port. To je obvykle nežádoucí, i když, protože infikovaný počítač pravděpodobně používá výchozí port pro SubSeven, aby bylo snazší vyhledávat. V případě, že útočník ví, co portu SubSeven by měl být spuštěn pak mohli rychle a snadno skenovat velké bloky adres pro stroje naslouchání na tomto portu. Dalším úniky techniku, která by útočník mohl použít by byla změna nebo šplhat na obsah, který je senzor hledá. To by mohlo být dosaženo použitím některé velmi jednoduchou formu šifrování. Zde je, jak jednoduchý šifrování paketů může fungovat:

první byte užitečného obsahu paketu je hodnota, která bude přidána ke každému následnému byte. Pokud budeme používat 3 pak náš užitečné zatížení "0d 0a 5b 52 50 4c 5d 30 30 32 0d 0a" se stává "31 3d 8e 85 83 7F 81 63 63 65 31 3e", která nemá Mach některý ze známých signatur. Útočník se nyní vyhnul náš systém detekce narušení. Další kroucení této techniky by mohly zahrnovat veřejný klíč / soukromý klíč šifrování. Soukromý klíč pro server a veřejného klíče pro klienta by mohlo být odeslán, nebo svázaný s původní instalace. To by způsobilo veškerou komunikaci mezi 2 hostiteli nesrozumitelný a nezjistitelná systémů detekce narušení bezpečnosti.

Jak to jít znovu?

Nové techniky jsou rovněž vyvíjeny změnit způsob, jakým spustitelný kód, který běží trojské koně a další aplikace vypadá. Jak bylo uvedeno v nedávném článku ZDNet:

Během semináře minulý týden na konferenci CanSecWest ve Vancouveru, British Columbia, hacker s názvem "K2" prozradil program, který vytvořil, které mohou maskovat malé programy, které hackeři zpravidla používají k praskání přes zabezpečení systému.

Podle K2 sám, "Toto je způsob, jak udržet využije zbrusu nový, po celou dobu." To zvyšuje možnost, že není dostatek času aktualizovat signatury pro IDS jako změna rozpoznatelnosti. Již volně k dispozici pro hackery jsou nástroje na "přebalit" spustitelné soubory, které používají. Tento přebalování změní spustitelný, takže již není rozpoznatelný pro anti-virus a vniknutí motorů detekce.

Útoky na službách

Snort a dalších systémů pro detekci narušení se vynikají při odhalování útoků na služby, které vyžadují exploit, který nemůže být šifrována. Útoky, jako je tato by měla zahrnovat přetečení zásobníku, adresář Traversal a pokusí skenování. Tyto typy útoků spoléhat na stávající nedostatky v rámci počítač oběti. Tyto chyby mohou být obvykle využívány pouze použití určitého útok mechanismus, který bude mít určitý podpis. V těchto zjištění vychází narušení případy podpisu dělá velmi dobře při odhalování tyto vzory a upozorňování nebo jejich zastavení.

Problém s detekcí narušení, neboť se vztahuje k útokům na služby je, že to může trvat nějakou dobu pro nové využití, aby se stal známý. Po exploit je znám pak nový podpis může být psán pro něj a distribuovány. To ponechává mnoho systémů náchylné k napadení nevědomého po určitou dobu. Je možné, že dobře provedený útok zanechá žádné stopy vniknutí proto skýtat veškeré úsilí umístěny do detekce narušení zbytečný. IDS jsou také zraněn nedostatkem podpůrné údaje pro útoky, které nebyly okamžitě poznal. Autorem Stick, Cortez Giovanni říká:

Také většina IDS nezačnou záznam útok, dokud se spustí alarm. To znamená, že nebude zaznamenán původní chyba, která umožnila přístup. Některé IDS vyrovnávací paměti, že data, tak, že IDS budou mít poslední X počet bajtů, než poplachu vidět, co došlo před ním. Bez ohledu na to, IDS obvykle nezachycují paket velmi podrobně vzhledem k požadavkům na nahrávání na IO a vzdálenou správu.

Denial of Service

Ačkoliv popření servisních útoků jsou obvykle spojeny s jednotlivými stroji či sítí, je také možné uplatnit popření servisních technik proti systémech detekce narušení podpis založen. Jerry Marsh uvádí jednu takovou možnou techniku v článku napsal:

mnoho systémů Nids pracují tím, že upozorní někoho, u nichž existuje podezření činy se dějí. Jak bylo prokázáno v Monterey SANS konferenci v říjnu 2000, toto může být zmařen zahlcení informacemi. V tomto příkladu je útočník vytvořil tolik "šum" útok pokusy, které lidé dívají na útoky byly přetížené. Skutečný útok byl injikován ve středu hluku a dokončena před tím, než by mohlo být stanoveno, co je skutečný cíl byl.

To je jen jeden způsob provádění odmítnutí služby útoku na detekce narušení systému.

Další možný způsob, kterým se provádí odmítnutí služby proti IDS by vyčerpat prostředky tohoto IDS. Toto odmítnutí služby zaplaví IDS s provoz, který bude generovat upozornění, dokud IDS dojdou zdroje. To by způsobilo IDS mají neúplný záznam událostí, které se odehrály. Zde je příspěvek autora, který tvrdí, že napsal nástroj pro automatické přemoci IDS systémy.

Tento nástroj používá pravidlo Snort nastavit a vytváří program v jazyce C přes Lex, že při kompilaci bude vyrábět IP paket schopen spustit toto pravidlo z falešnou IP rozsahu (nebo všech možných adres IP) do cílového rozsahu IP adres. Funkce se vyrábí pro každé pravidlo a smyčka pak provede tato pravidla v náhodném pořadí. Nástroj se v současné době vyrábí tyto na asi 250 alarmů za sekundu. Linux snort založená zasáhne 100% CPU a začít svržení pakety. Důraz na nahrávání a disku IO je další problém. ISS RealSecure umírá dvě sekundy po začátku útoku. Tento test byl proveden několikrát. Ostatní IDS a dokonce štěnicemi (zejména s vyhledávání DNS) měl problémy s jejich vlastní.

Závěr

Přestože podpis založený IDS poskytují užitečnou službu, aby správce ví, že on / ona byla nebo je napaden neměly by se na ně spoléhat. Je to příliš snadné oklamat nebo vypnout libovolný stroj IDS dolů, aby mohly být využity jako primární linii obrany proti narušiteli. Některá doporučení, které byly dány Lawrence R. Halme a R. Kenneth Bauer ve svém článku "Aint nechová: taxonomie Anti-Intrusion technikami" použít následující postupy v souvislosti s detekce narušení:

- Prevence

- Preemption

- Zastrašování

- Výchylka

- protiopatření

Detekce narušení bezpečnosti by měly být součástí obrany v hloubce strategii a žádný jednotlivý nástroj nebo technologie by měla být spoléhat výhradně.

Odkazy

[1] Srisuresh, P. a M. Holdrege. "IP Network Address Translator (NAT) Terminologie a úvahy." RFC 2663. 08. 1999.http://www.geektools.com/rfc/rfc2663.txt (20.března 2001)

[2] "Co je Snort."http://www.snort.org/what_is_snort.htm (2 Apr. 2001)

[3] Lemos, Robert. "Nová pláštích kódu hrozbu pro bezpečnost." 2.4.2001.http://www.zdnet.com/zdnn/stories/news/0,4586,5080532,00.html (3 Apr. 2001)

[4] Marsh, Jerry. "Mýty manažeři věří o bezpečnosti." 25.ledna 2001.http://www.sans.org/infosecFAQ/start/myths.htm (02.04.2001)