Sítě Frame Relay

Frame Relay i nadále patří k nejoblíbenějším službám WAN zaváděným v uplynulém desetiletí, což má dobrý důvod - cenu. Málokterý návrhář sítě si totiž může dovolit ignorovat tak důležitý faktor, jakým jsou náklady. Sítě Frame Relay se standardně klasifikují jako jiné než všesměrové sítě s vícenásobným přístupem (NBMA - non-broadcast multi-access). To znamená, že se v síti nepřenášejí žádná všesměrová vysílání typu aktualizací protokolu RIP. Žádné obavy - vše si vysvětlíme. K podrobnostem se dostaneme zakrátko.

V základech sítí Frame Relay je technologie označovaná jako X.25. Tyto sítě v zásadě zahrnují komponenty technologie X.25, které zůstávají relevantní pro dnešní spolehlivé a relativně "čisté" telekomunikační sítě, zatímco vypouštějí již nepotřebné komponenty korekce chyb. Jsou výrazně složitější než jednoduché sítě s pronajatými linkami, které jsme si popsali v části o protokolech HDLC a PPP. Sítě s pronajatými linkami lze snadno modelovat, ale sítě Frame Relay se tomu poněkud vymykají. Mohou být zásadně složitější a všestrannější, takže se graficky často znázorňují jako "obláček". Dostaneme se k tomu za chvíli. Zatím si představíme koncepci sítí Frame Relay a ukážeme si, jak se liší od jednoduchých technologií s pronajatými linkami. Spolu s úvodem do této technologie získáte virtuální slovník nové terminologie, kterou pro úspěšné zvládnutí základů sítí Frame Relay budete potřebovat. Následně projdeme několik jednoduchých implementací sítí Frame Relay.

Úvod do technologií Frame Relay

Jako kandidát titulu CCNA musíte rozumět základům technologie Frame Relay a dokázat ji nakonfigurovat v jednoduchých scénářích. Nejdříve je nutné si uvědomit, že Frame Relay je technologie s přepínáním paketů. Z toho, co zatím víte, byste na základě této informace měli odvodit několik věcí:

• Při konfiguraci se nebudou používat příkazy encapsu 1 at i on hdl c ani encapsul a t i on ppp. • Síť Frame Relay nefunguje jako pronajatá linka typu point-to-point (ačkoli lze zajistit, aby tak vypadala a chovala se). • Síť Frame Relay je obvykle levnější než pronajaté linky, ale tyto úspory jsou vykoupeny určitými nevýhodami.

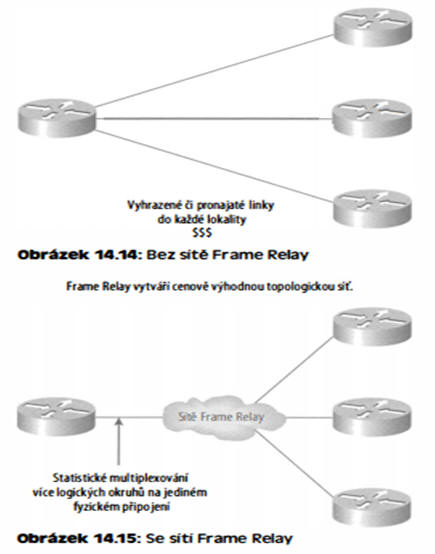

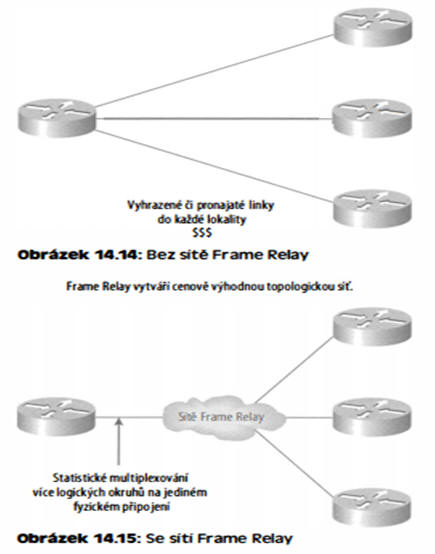

Proč tedy uvažovat o nasazení sítě Frame Relay? Podívejte se na obrázek 14.1 4, kde získáte představu o podobě sítí před příchodem technologie Frame Relay. Toto schéma porovnejte s obrázkem 14. 15. Je zřejmé, že nyní existuje pouze jedno připojení mezi směrovačem Corporate a přepínačem Frame Relay. To představuje značnou finanční úsporu.

Pokud byste například k ústředí firmy potřebovali připojit sedm vzdálených poboček a měli u směrovače jen jeden volný sériový port, můžete vzít na pomoc síť Frame Relay. Samozřejmě bychom měli zmínit, že se tím zároveň vytváří jediný bod selhání, což není příliš dobré. Technologie Frame Relay však umožňuje ušetřit, nikoli zlepšit odolnost sítě.

získáte informace o technologii Frame Relay, které potřebujete k přípravě na zkoušku CCNA.

Committed Information Rate (CIR)

Technologie Frame Relay poskytuje síť s přepínáním paketů, která je současně k dispozici mnoha různým zákazníkům. To je velmi výhodné, protože se tím náklady na přepínače rozkládají mezi mnoho klientů. Pamatujte však, že síť Frame Relay je postavena na předpokladu, že zákazníci nebudou přenášet data trvale ani všichni současně. Frame Relay funguje tak, že každému uživateli poskytuje část vyhrazené šíprostředky momentálně k dispozici. Poskytovatelé sítí Frame Relay tedy v praxi zákazníkům umožňují, aby si pořídili menší šířku pásma, než kterou skutečně použijí. U sítí Frame Relay existují dvě nezávislé specifikace šířky pásma: řky pásma a umožňuje také uživatelům překročit svou garantovanou šířku pásma, jsou-li telekomunikační

Přístupová rychlost - maximální rychlost, se kterou rozhraní Frame Relay dokáže přenášet data.

CIR - maximální šířka pásma dat, u které je garantováno doručení. Ve skutečnosti se jedná o průměrný objem, který poskytovatel služby dovolí přenést.

Jestliže jsou obě hodnoty stejné, je připojení Frame Relay velmi podobné pronajaté lince. Lze je však také nastavit odlišně. Uveďme si příklad: Řekněme, že si pořídíte přístupovou rychlost Tl ( 1,544 Mb/s) a CIR 256 kb/s. Při této konfiguraci je zaručeno doručení prvních 256 kb/s provozu, který odešlete. Vše nad tento rámec se označuje jako "shlukové přenosy" (burst), tedy přenosy, které překračují garantovanou rychlost 256 kb/s. Může se jednat o libovolný objem až do přístupové rychlosti Tl (pokud je hodnota uvedena ve smlouvě). Zkombinujete-li potvrzený shlukový přenos (základ pro konkrétní ClR) a nadměrný shlukový přenos, což se dohromady nazývá maximální rychlost shlukového přenosu (MBR - maximum burst rate), můžete se s představou dalšího provozu v praxi rozloučit. Pravděpodobně bude zahozen, ačkoli to ve skutečnosti závisí na úrovni předplatného u konkrétního poskytovatele služeb.

V dokonalém světě to vždy funguje hladce, ale pamatujte na jedno důležité slůvko záruka? Např. ve spojení zaručená rychlost - neboli konkrétně řečeno 256 kb/s? To znamená, že každý shlukový přenos dat nad rámec zaručené rychlosti 256 kb/s bude doručen na základě principu, který se označuje jako "nejlepší snaha". Nebo doručen být nemusí - jestliže telekomunikační vybavení nemá kapacitu pro přenos v době, kdy data vyšlete, budou rámce zahozeny a terminálové zařízení o tom dostane oznámení. Časování je zde klíčové - teoreticky lze vysílat data šestinásobnou rychlostí oproti garantované rychlosti 256 kb/s (rychlostí Tl), ale pouze za předpokladu, že má telekomunikační poskytovatel v daném okamžiku dostupnou kapacitu svého zařízení. Pamatujete si, jak jsme se zmínili o "překročení předplatného"? Zde se projevuje v praxi!

Poznámka CIR je rychlost v bitech za sekundu, se kterou přepínač Frame Relay souhlasí s přenosem dat.

Typy zapouzdření Frame Relay

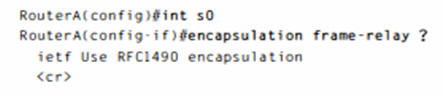

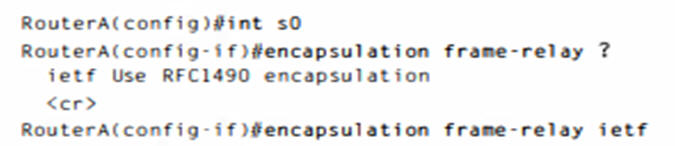

Při konfiguraci Frame Relay u směrovačů Cisco je nutné tuto technologii nastavit jako zapouzdření na sériových rozhraních. Jak jsme již zmínili, protokoly HDLC či PPP nejsou se sítěmi Frame Relay kompatibilní. Při konfiguraci sítí Frame Relay se specifikuje zapouzdření Frame Relay (jak je patrné z následujícího výstupu). Oproti protokolům HDLC nebo PPP však technologie Frame Relay nabízí dva typy zapouzdření: Cisco a IETF (Internet Engineering Task Force). Následující výstup směrovače ukazuje tyto dvě odlišné metody zapouzdření, pokud je u směrovače Cisco zvolena možnost Frame Relay:

Výchozí je zapouzdření Cisco, pokud ručně nezadáte hodnotu i etf. Hodnota Cisco se používá při propojení dvou zařízení Cisco. Typ zapouzdření IETF zvolte tehdy, jestliže potřebujete pomocí sítě Frame Relay propojit zařízení Cisco se zařízením jiného dodavatele. Ať už vyberete libovolnou možnost, zkontrolujte, zda je zapouzdření Frame Relay na obou koncích stejné.

Virtuální okruhy

Sítě Frame Relay fungují na základě virtuálních okruhů, které se liší od vlastních okruhů používaných pronajatými linkami. Tyto virtuální okruhy spojují tisíce zařízení, která jsou připojena do "oblaku" poskytovatele. Síť Frame Relay vytváří virtuální okruh mezi dvěma terminálovými zařízeními, která jsou zdánlivě propojena okruhem, zatímco ve skutečnosti předávají rámce do velké a sdílené infrastruktury. Komplexitu přenosů v rámci oblaku nelze pozorovat, protože každý zákazník má přehled pouze o svém virtuálním okruhu. Navíc existují dva typy virtuálních okruhů - permanentní a přepínaný. Permanentní virtuální okruhy (PVC) se v současnosti používají zdaleka nejčastěji. Termín "permanentní" zde znamená, že telekomunikační firma vytvoří v rámci svého zařízení určité mapování, které zůstává v platnosti tak dlouho, dokud za ně zákazník platí. Přepínané (switched) virtuální okruhy (SVC) připomínají spíše telefonický hovor. Virtuální okruh je zřízen při požadavku na přenos dat a po dokončení přenosu je zrušen.

Poznámka Telekomunikační poskytovatelé v USA službu Frame Relay s využitím SVC v praxi nenabízejí. Používá se hlavně v privátních sítích Frame Relay.

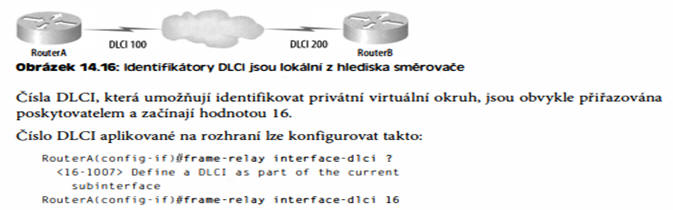

Identifikátory DLCI (Data Link Connection Identifier)

Permanentní virtuální okruhy Frame Relay se pro terminálová zařízení identifikují pomocí identifikátorů DLCl (Data Link Connection ldentifier). Hodnoty OLCI obvykle přiřazuje poskytovatel služeb Frame Relay a tyto hodnoty umožňují na rozhraních Frame Relay rozlišit jednotlivé virtuální okruhy. Vzhledem k tomu, že na jednom vícebodovém rozhraní Frame Relay lze zakončit mnoho virtuálních okruhů, je k němu často přidruženo více identifikátorů OLCI. Uveďme si příklad. Předpokládejme, že máte centrálu firmy a tři pobočky. Pokud byste připojovali každou pobočku k centrále pomocí linky Tl, potřebovali byste na rozhraní směrovače v ústředí tři sériová rozhraní - jedno pro každou linku Tl. To je zřejmé. Řekněme, že však místo toho použijete privátní virtuální okruhy Frame Relay. Můžete mít každou pobočku připojenou pomocí linky TI k poskytovateli služeb a pouze jedinou linku Tl v ústředí. Na jediné lince Tl v centrále budou tři privátní virtuální okruhy, každý okruh pro jednu pobočku. Ačkoli je zde pouze jediné rozhraní a jediná jednotka kanálových služeb a jednotka datových služeb, fungují privátní virtuální okruhy jako tři samostatné okruhy. Vzpomeňte si na zmínku o finančních úsporách. Kolik by stála dvě dodatečná rozhraní Tl a dvojice jednotek kanálových služeb a jednotek datových služeb? Odpověď: Hodně! Proč tedy nepožádat šéfa, aby vám k platu přidal nějaké procento z ušetřených peněz? Než budeme pokračovat, definujeme inverzní ARP (lARP) a rozebereme, jak se používá s identifikátory DLCI v sít! Frame Relay. Opravdu se jedná o něco podobného jako ARP v tom, že mapuje identifikátor DLCI na IP adresu - lze to přirovnat k mapování MAC adres na IP adresy pomocí protokolu ARP. Protokol IARP sice nelze nakonfigurovat, ale je možné jej zakázat. Funguje u směrovače Frame Relay a pro síť Frame Relay mapuje identifikátor DLCI na IP adresu, aby síť Frame Relay dokázala najít trasu k přepínači. Mapování IP na DLCI lze zobrazit pomocí příkazu s h ow f rame - rel ay ma p. Pokud však v síti funguje směrovač jiné značky než Cisco, který protokol IARP nepodporuje, je nutné staticky definovat mapování IP na DLCI příkazem f ra me - re 1 ay ma p, což si zakrátko ukážeme.

Poznámka Inverzní ARP (IARP) slouží k mapování známého identifikátoru DLel na IP adresu_

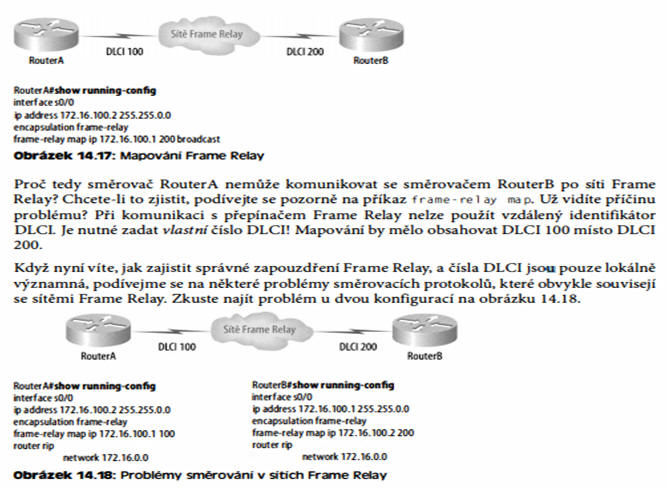

Věnujme se nyní identifikátorům DLCI poněkud podrobněji. Jsou lokálně významné - globální význam vyžaduje, aby celá síť používala rozšíření LMI, která poskytují globální význam. Globální identifikátory DLCI proto obvykle naleznete pouze v privátních sítích. Identifikátor DLCI však nemusí být globálně významný, aby dokázal doručit rámec po síti. Vysvětleme si to: Když směrovač RouterA požaduje odeslání rámce směrovači RouterB, vyhledá mapování IARP nebo ruční mapování identifikátoru DLCI na IP adresu, kterou se pokouší kontaktovat. Na základě zjištěného identifikátoru DLCI poté odešle rámec s hodnotou DLCI, kterou nalezl v poli DLCI hlavičky FR. Vstupní přepínač poskytovatele obdrží rámec a vyhledá zjištěnou kombinaci identifikátoru DLCI a fyzického portu. Na základě přidružení k této kombinaci zjistí nový "lokálně významný" (tzn. mezi sebou samým a přepínačem dalšího přeskoku) identifikátor DLCI, který použije v hlavičce. Ve stejné položce tabulky nalezne odchozí fyzický port. To se děje po celé trase ke směrovači RouterB. V zásadě bychom tedy mohli říci, že identifikátor DLCI směrovače RouterA identifikuje celý virtuální okruh ke směrovači RouterB, i když může být každý identifikátor DLCI mezi každou dvojicí zařízení zcela jiný. Důležité je si uvědomit, že směrovač RouterA o těchto rozdílech neví. Proto je identifikátor DLCI významný jen lokálně. Zapamatujte si tedy, že identifikátory DLCI v praxi slouží pouze telekomunikačnímu poskytovateli, aby mohl "najít" druhý konec vašeho privátního virtuálního okruhu. Chcete-li si ujasnit, proč se identifikátory DLCI považují za lokálně významné, podívejte se na obrázek 14. 1 6. Na tomto obrázku se identifikátor DLCI 1 00 považuje za lokálně významný pro směrovač Router A a označuje okruh mezi směrovačem Router A a vstupním přepínačem Frame Relay. Identifikátor DLCI 200 poté označuje okruh mezi směrovačem RouterB a jeho vstupním přepínačem Frame Relay.

Poznámka Hodnoty DLCI identifikují logický okruh mezi lokálním směrovačem a přepinačem sítě Frame Relay_

Rozhraní LMI (Local Management Interface)

Rozhraní LMl (Local Management lnterface) je signalizační standard, jenž se používá mezi směrovačem a prvním přepínačem sítě Frame Relay, ke kterému je připojen_ Umožňuje předávat informace o provozu a stavu virtuálního okruhu mezi sítí poskytovatele a terminálovým zařízením (lokálním směrovačem). Sděluje informace o těchto faktorech:

Hodnoty keepalive: Ověřují, zda se přenášejí data_

Vícesměrové vysílání: Jedná se o volitelné rozšíření specifikace LMI, které dovoluje například efektivně distribuovat informace směrování a požadavky ARP po síti Frame Relay_ Vícesměrové vysílání používá vyhrazené identifikátory DLCI od 1019 do 1 022.

Globální adresování: Poskytuje identifikátorům DLCI globální význam a umožňuje, aby oblak Frame Relay fungoval přesně stejně jako síť LAN_

Stav virtuálních okruhů: Poskytuje stav identifikátorů DLCL Když není k dispozici žádný normální provoz LMI pro odeslání, používají se jako zprávy keepalive stavové dotazy a zprávy_

Pamatujte však, že LMI není komunikace mezi směrovači - jedná se o komunikaci mezi lokálním směrovačem a nejbližším přepínačem sítě Frame Relay. Je tedy docela dobře možné, že směrovač na jednom konci privátního virtuálního okruhu přijímá LMI, zatímco směrovač na druhém konci tohoto okruhu nikoli. Privátní virtuální okruhy samozřejmě nefungují, když jeden jejich konec není aktivní. (Komunikace LMI má totiž lokální povahu_) Existují tři různé typy formátů zpráv LMI: Cisco, ANSI a Q_933A. Různé použité typy závisejí na typu a konfiguraci přepínacích zařízení u telekomunikační společnosti. Je proto nutné, abyste při konfiguraci svého směrovače použili správný formát, který vám sdělí telekomunikační poskytovatel.

Poznámka Sítě Frame Relay 781 Počínaje verzí 11.2 systému 105 je typ LMI detekován automaticky. Rozhraní tam může určit typ LMI podporovaný přepínačem. POkud funkci a utomatické detekce nebudete používat, musíte u svého poskytovatele sítě Frame Relay zjistit, jaký typ je nutné nastavit.

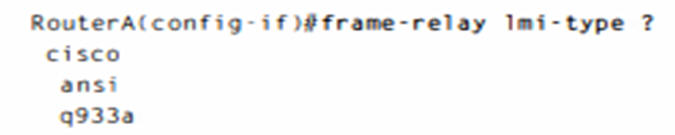

Asi nepřekvapí, že standardní nastavení u zařízení Cisco je Cisco, ale někdy může být nutné zvolit ANSI či Q.933A v závislosti na informacích od poskytovatele služeb. V následujícím výstupu směrovače jsou uvedeny tři různé typy LMI:

Jak je zřejmé z tohoto výstupu, jsou podporovány všechny tři standardní formáty signalizace LMl. Uveďme si jejich popis:

Cisco - LMI definované skupinou "Gang of Four" (výchozí). Rozhraní LMI (Local Management Interface) vyvinuly roku 1 990 společnosti Cisco Systems, StrataCom, Northern Telecom a Digital Equipment Corporation a začalo se mu říkat "Gang-of-Four LMI" nebo také Cisco LMl.

ANSI - dokument Annex D, který je součástí standardu ANSI T1.617.

ITU-T (Q.933A) - dokument Annex A, který patří do standardu ITU-T a definuje se pomocí klíčového slova příkazu Q.933a.

Směrovače přijímají informace LMI od přepínače sítě Frame Relay poskytovatele na rozhraní se zapouzdřením rámců a aktualizují stav virtuálního okruhu do jednoho ze tří odlišných stavů:

Aktivní stav - vše funguje a směrovače si mohou vyměňovat informace.

Neaktivní stav - rozhraní směrovače je aktivní a spolupracuje s připojením do ústředny, ale vzdálený směrovač není aktivní.

Odstraněný stav - na rozhraní nejsou z přepínače přijímány žádné informace LMI, což může být způsobeno problémem mapování nebo výpadkem linky.

Řízení zahlcení v sítích Frame Relay

Pamatujete si na diskusi o rychlosti CIR? Z ní by mělo být zřejmé, že čím nižší rychlost CIR je nastavena, tím vyšší je riziko ztráty dat. Tomu se lze snadno vyhnout s využitím klíčové informace - kdy lze velké shluky dat přenášet a kdy nikoli! Nabízí se tedy otázka, zda je nějakým způsobem možné zjistit, kdy je sdílená infrastruktura telekomunikačního operátora volná a kdy je zahlcena. Pokud je to možné, jakým způsobem lze stav monitorovat? Právě na to se zaměříme v následujícím textu a ukážeme si, jak přepínač sítě Frame Relay informuje terminálové zařízení o potížích se zahlcením sítě. K dispozici jsou tři bity týkající se zahlcení, které mají odlišný význam:

Discard Eligihility (DE) - jak víte, když použijete shlukové přenosy (přenos paketů privátním virtuálním okruhem s vyšší rychlostí než CIR), je přípustné zahození všech paketů nad rámec CIR, pokud je síť poskytovatele v danou chvíli zahlcena. Vzhledem k tomu jsou nadměrné bity označeny v hlavičce Frame Relay bitem Discard Eligibility (DE). Když se ukáže, že je síť poskytovatele zahlcena, přepínač sítě Frame Relay zahodí pakety s prvním nastaveným bitem DE. Je-li tedy u šířky pásma nastavena nulová rychlost CIR, bude bit DE vždy zapnutý.

Forward Explicit Congestion Notification (FECN) - když síť Frame Relay zjistí zahlcení v oblaku, přepínač nastaví v hlavičce paketu Frame Relay bit Forward Explicit Congestion Notification (FECN) na hodnotu 1. Tím cílovému terminálovému zařízení oznámí, že trasa, kterou rámec právě absolvoval, je zahlcena.

Backward Explicit Congestion Notification (BECN) - když přepínač zjistí zahlcení sítě Frame Relay, nastaví v hlavičce paketu Frame Relay, který je určen pro zdrojový přepínač, bit Backward Explicit Congestion Notification (BECN) na hodnotu l. Směrovač je tím informován o zahlcení směrem vpřed. Směrovače Cisco však tuto informaci o zahlcení nevyužívají, dokud to po nich nepožadujete.

Poznámka Chcete-Ii se o této problematice dozvědět více, vyhledejte na webu společnosti Cisco termín "Frame Relay Traffic Shaping".

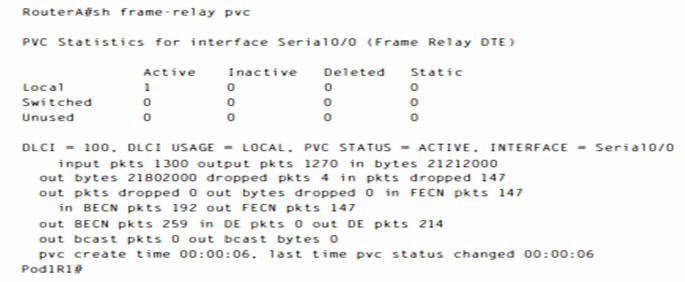

Řešení problémů pomocí řízení zahlcení v sítích Frame Relay Předpokládejme nyní, že si uživatelé stěžují na mimořádnou pomalost svého připojení Frame Relay k podnikové síti. Máte silné podezření na přetížení linky a proto ověříte řídicí informace o zahlcení sítě Frame Relay pomocí příkazu show frame - rel ay pvc. Dostanete tento výstup:

Požadované informace jsou na řádku BECN pkts 1 92, který sděluje lokálnímu směrovači, že při odesílání dat do podnikové sítě se objevuje zahlcení. BECN znamená, že je zahlcena trasa, kterou se rámec "vrací" k odesilateli.

Implementace a monitorování sítí Frame Relay

Jak jsme již uvedli, existuje mnoho příkazů a možností konfigurace sítí Frame Relay. Zaměříme se však pouze na ty, které skutečně potřebujete k přípravě podle okruhů zkoušky CCNA. Začneme u nejjednodušších variant konfigurace - dvou směrovačů, mezi nimiž je jediný privátní virtuální okruh. V dalších krocích si ukážeme složitější konfiguraci s použitím dílčích rozhraní a předvedeme si některé příkazy pro monitorování, jež jsou při kontrole konfigurace k dispozici.

Jediné rozhraní

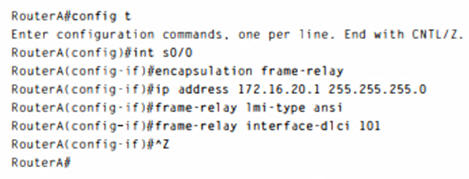

Podívejme se nejdříve na jednoduchý příklad. Řekněme, že chceme připojit dva směrovače s jediným privátním virtuálním okruhem. Konfigurace bude vypadat následovně:

První krok určuje zapouzdření Frame Relay. Všimněte si, že jsme nenastavili konkrétní typ zapouzdření (Cisco nebo IETF), takže se uplatní výchozí typ Cisco. Pokud by byl druhý směrovač jiné značky než Cisco, zadali bychom IETF. V dalším kroku jsme přiřadili rozhraní IP adresu a poté zadali typ LMI jako ANSI (výchozí hodnota je Cisco) na základě informací, které jsme dostali od telekomunikačního poskytovatele. Na konec jsme přidali DLCI 101, což označuje požadovaný privátní virtuální okruh (údaj opět poskytl poskytovatel služeb Internetu). Předpokládá se, že na tomto fyzickém rozhraní je pouze jeden privátní virtuální okruh. To je vše - pokud jsou obě strany nakonfigurovány správně, okruh začne fungovat.

Tip ------ V praktickém cvičeni 14.3 naleznete úplný příklad tohoto typu konfigurace včetně pokynů, jak ze směrovače vytvořit vlastní přepínač sítě Frame Relay.

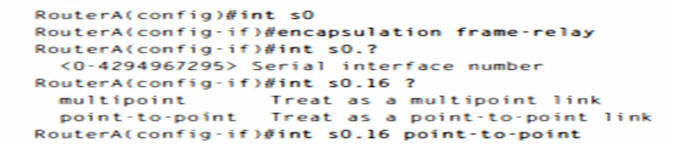

Dílčí rozhraní

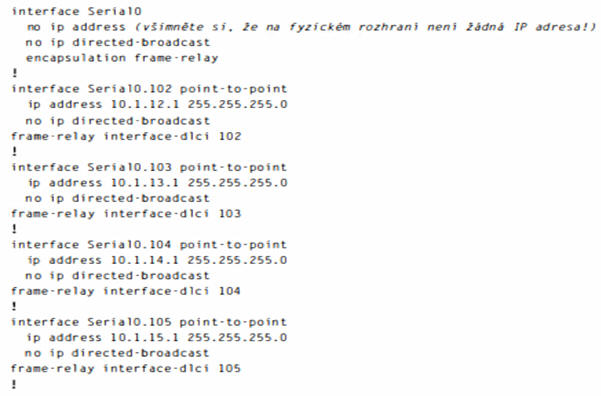

Již jsme zmínili, že na jediném rozhraní může být více virtuálních okruhů a s každým z nich lze pracovat jako se samostatným rozhraním. Můžete to zajistit vytvořením dílčích rozhraní. Dílčí rozhraní si představte jako logické rozhraní, které je definováno softwarem lOS. Několik dílčích rozhraní sdílí jediné hardwarové rozhraní, ale pro účely konfigurace fungují tak, jako by se jednalo o samostatná fyzická rozhraní, což se označuje jako multiplexování. Chcete-li nakonfigurovat směrovač v síti Frame Relay tak, aby nebyly povoleny aktualizace směrování a nedocházelo tedy k potížím s rozdělením horizontu, stačí pro každý privátní virtuální okruh nakonfigurovat samostatné dílčí rozhraní. Každému dílčímu rozhraní bude přitom přiřazen jedinečný identifikátor DLCI a podsíť. Dílčí rozhraní se definují pomocí příkazu typu i nt s O . čí s l o dí I číh o rozh ran í. Nejdříve je potřeba nastavit zapouzdření na fyzickém sériovém rozhraní a poté je možné definovat dílčí rozhraní - obvykle jedno dílčí rozhraní na jeden privátní virtuální okruh. Uveďme si příklad:

Poznámka Pokud jste nakonfigurovali dílčí rozhraní, zkontrolujte, zda nemáte IP adresu v konfiguraci fyzického rozhraní!

Na každém fyzickém rozhraní lze nadefinovat mnoho dílčích rozhraní, ale pamatujte, že je k dispozici pouze asi tisíc dostupných identifikátorů DLCl. V předchozím příkladu jsme zvolili dílčí rozhraní 16, protože označuje číslo DLCI přiřazené tomuto privátnímu virtuálnímu okruhu poskytovatelem. K dispozici jsou dva typy dílčích rozhraní:

Dvoubodové spojení - používá se při připojení dvou směrovačů pomocí jediného virtuálního okruhu. Každé dvoubodové dílčí rozhraní vyžaduje svou vlastní podsíť.

Poznámka Dvoubodové dílčí rozhraní mapuje jedinou podsíť IP na identifikátor DLel a adresu a řeší potíže s rozdělením horizontu v sítích NBMA.

Vícebodové spojení - v této konfiguraci je směrovač uprostřed hvězdice virtuálních okruhů, které používají jedinou podsíť pro sériová rozhraní všech směrovačů připojených k přepínači sítě Frame Relay. Tuto implementaci obvykle naleznete u centrálního směrovače v tomto režimu a u periferních směrovačů na fyzickém rozhraní (vždy dvoubodové připojení) nebo ve dvoubodovém režimu dílčího rozhraní.

Dále si ukážeme příklad produkčního směrovače, na kterém funguje více dílčích rozhraní. V následujícím výstupu si všimněte, že číslo dílčího rozhraní odpovídá číslu DLCI. Není to povinné, ale v praxi to pomáhá při správě rozhraní:

Všimněte si, že není definován žádný typ LMI. To znamená, že směrovače buď používají výchozí hodnotu Cisco, nebo pracují s automatickou detekcí (je-Ii nainstalován systém Cisco lOS verze 1 1.2 nebo novější). Je také potřeba zdůraznit, že každé rozhraní mapuje na jediný identifikátor DLCI a definuje se jako samostatná podsíť. Pamatujte, že dvoubodová dílčí rozhraní řeší také potíže s rozdělením horizontu.

Monitorování sítí Frame Relay

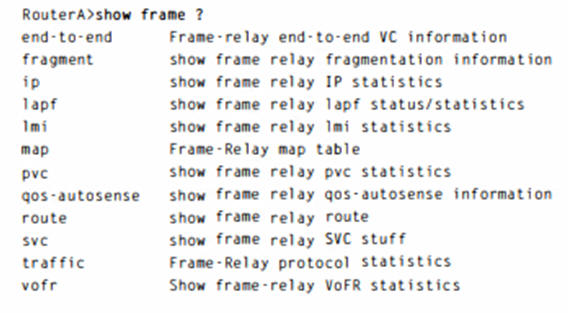

Jakmile je nastaveno zapouzdření Frame Relay a funguje, používá se často několik příkazů pro kontrolu stavu rozhraní a privátních virtuálních okruhů. Jejich seznam zobrazíte příkazem s h ow f rame ?:

Nejčastěji se s příkazem show frame - relay zobrazují parametry lmi. pvc a map. Podívejme se nyní na nejpoužívanější příkazy a na informace, které poskytují.

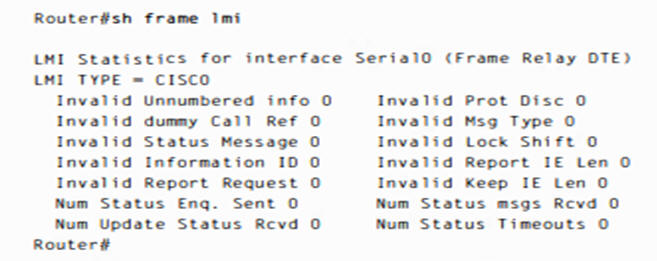

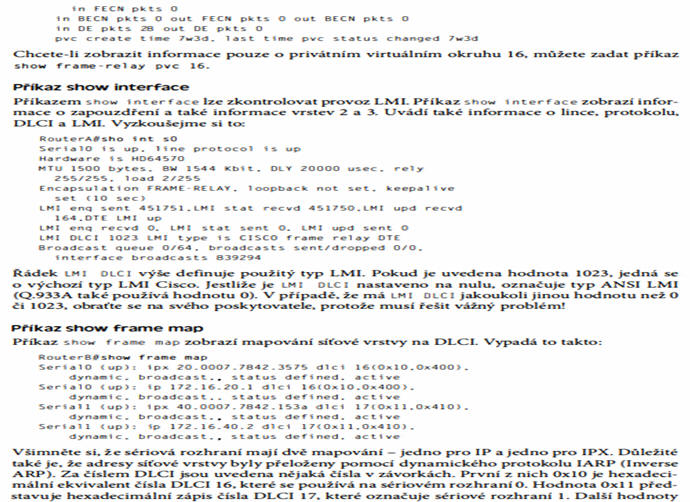

Příkaz show frame-relay Imi

Příkaz show frame - rel ay 1 m i poskytuje statistiky provozu LMI v rámci výměny mezi lokálním směrovačem a přepínačem sítě Frame Relay. Uveďme si příklad:

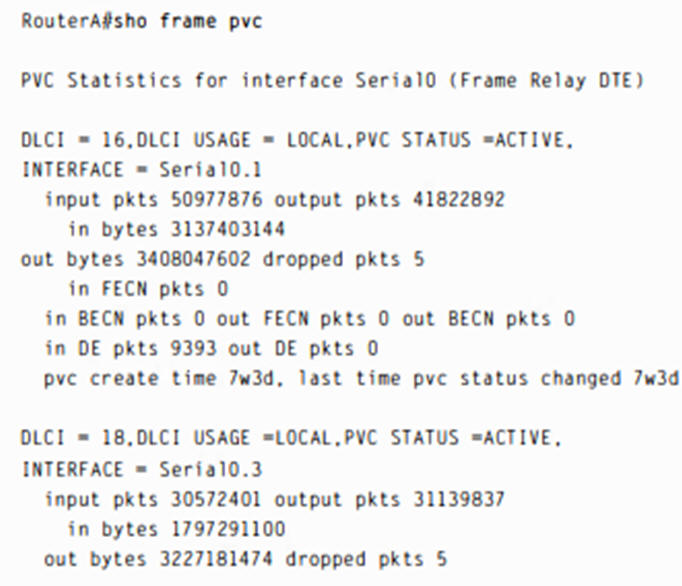

Příkaz show frame pvc

Příkaz show frame pvc

Příkaz show frame pvc poskytuje seznam všech nakonfigurovaných privátních virtuálních okruhů a čísel DLCI. Uvádí stav každého připojení privátním virtuálním okruhem a také statistiky provozu. Informuje také o počtu paketů BECN a FECN, které směrovač přijal každým privátním virtuálním okruhem. Uveďme si příklad:

Ox400 a Ox41O udávají čísla DLCI nakonfigurovaná v rámci Frame Relay. Čísla jsou odlišná kvůli tomu, jakým způsobem jsou bity rozloženy v rámci.

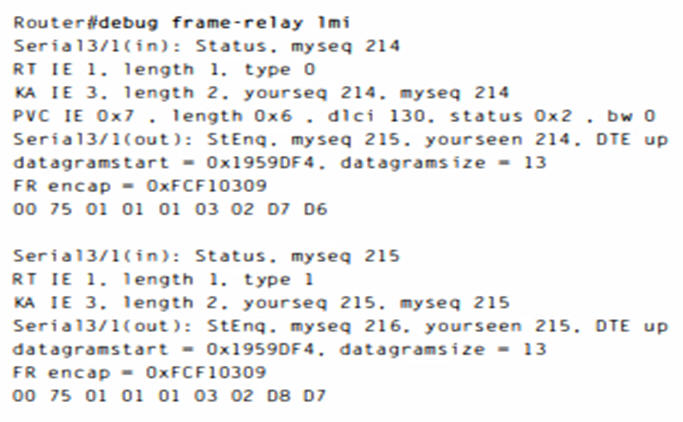

Příkaz debug frame Imi

Příkaz debug frame 1 mi standardně zobrazí výstup konzol směrovačů (jako u libovolného příkazu debug). Informace poskytované tímto příkazem umožňují zkontrolovat a vyřešit problémy připojení Frame Relay, protože pomáhají určit, zda si směrovač s přepínačem vyměňují správné údaje LMI. Uveďme si příklad:

Řešení problémů v sítích Frame Relay

Řešení potíží v sítích Frame Relay není o nic těžší než v jiných typech sítí za předpokladu, že víte, co hledáte. Tím se budeme zabývat v následujících odstavcích. Projdeme si několik základních problémů, které se v konfiguracích Frame Relay často objevují, a ukážeme si postupy jejich řešenÍ. Jako první jsou na seznamu problémy se sériovým zapouzdřením. Jak jsme již uvedli, existují dva typy zapouzdření Frame Relay: Cisco a lETE Hodnota Cisco je výchozí a znamená, že je na obou koncích sítě Frame Relay připojen směrovač Cisco. Pokud na vzdáleném konci sítě Frame Relay funguje směrovač jiné značky než Cisco, musíte spustit zapouzdření IETF podle následující ukázky:

Jakmile ověříte, ž e s e používá správné zapouzdření, je nutné zkontrolovat mapování Frame Relay. Podívejte se například na obrázek 1 4.17.

Konfigurace vypadají docela dobře_ Dokonce se dá říci, že skvěle. V čem je tedy problém? Pamatujte si, že Frame Relay je standardně jiná než všesměrová síť s vícenásobným přístupem (NBMA - non-broadcast multi-access). To znamená, že se v rámci privátního virtuálního okruhu nepřenášejí žádná všesměrová vysílání. Vzhledem k tomu, že příkazy mapování nemají na konci řádku argument všesměrového vysílání, nebudou se tedy po privátním virtuálním okruhu přenášet všesměrová vysílání ani aktualizace RIP. Vyzkoušejme nyní konfiguraci sériového připojení WAN pomocí nástroje SDM, což by mělo být docela jednoduché

Připojení k síti WAN z nástroje SDM

Nyní si ukážeme, jak nastavit sériová připojení WAN pomocí nástroje SDM. K dispozici jsou pouze možnosti HDLC (výchozí), PPP a Frame Relay_ Směrovač může mít odlišné možnosti v závislosti na nainstalovaných rozhraních.

Vzhledem k tomu, že protokol HDLC již funguje, není u tohoto protokolu příliš ke konfigurování ani zobrazení. Mezi dvěma směrovači nakonfigurujeme protokol PPP, použijeme autentizaci a poté si ukážeme, jak nastavit Frame Relay na rozhraní směrovače pomocí nástroje SDM.

Konfigurace protokolu ppp a autentizace ze SDM

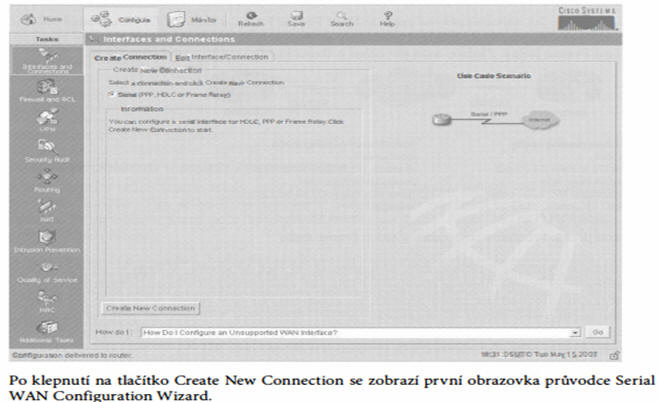

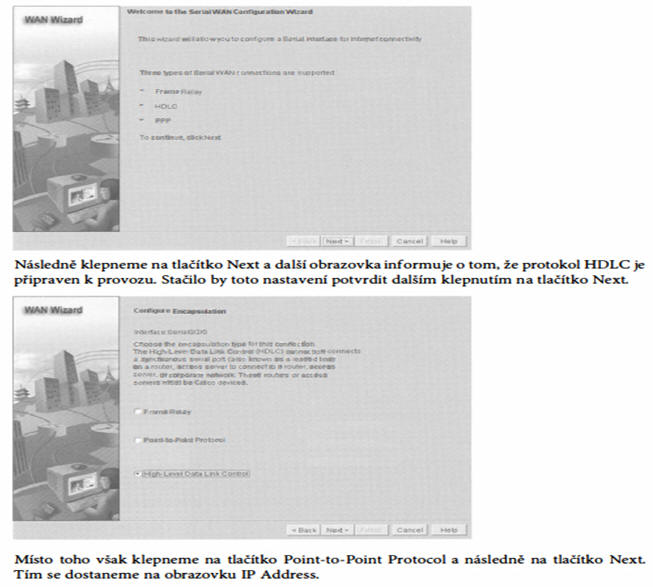

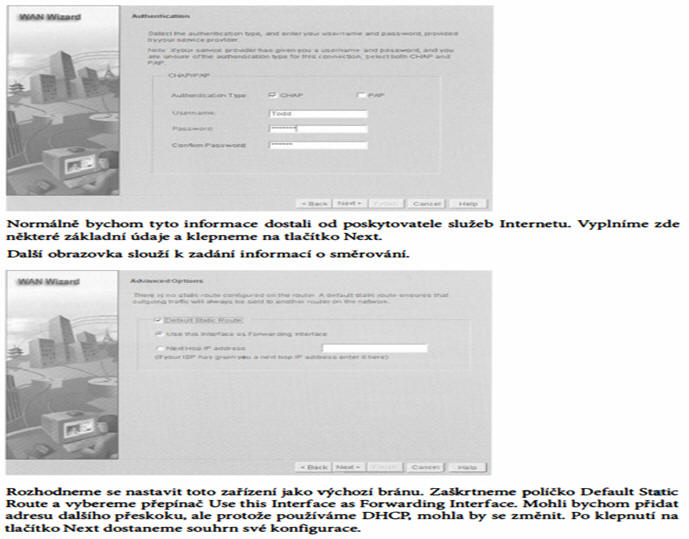

Nejdříve nakonfigurujeme sériovou linku WAN mezi směrovačem Corp a směrovačem R3 pomocí protokolu PPP s autentizací. V prvé řadě je nutné odstranit rozhraní ze seznamu Interfaces and Connections Tasks. Poté klepneme na kartu Edit Interface Connection a na tlačítko Delete. Pokud bychom to neudělali, rozhraní by se nezobrazilo jako dostupné pro konfiguraci z nástroje SDM. Snadno bychom to mohli provést z rozhraní příkazového řádku, ale to není naším cílem. Po vymazání konfigurace rozhraní klepneme na kartě Create Connection na tlačítko Create New Connection Create New Connection.

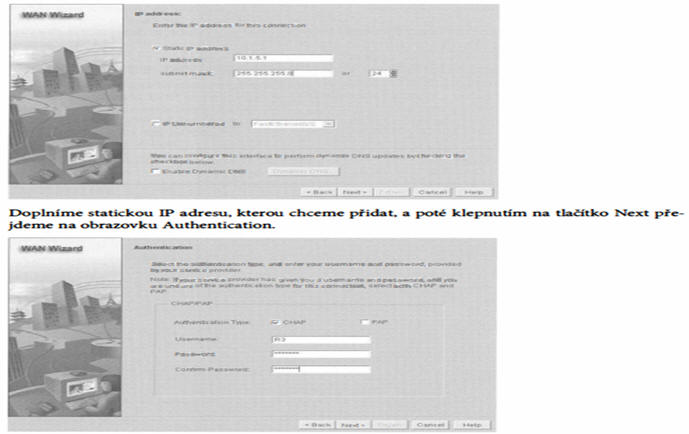

Žádné autentizační informace zde sice zadávat nemusíme, ale přesto to tentokrát uděláme. Pole Username je určeno pro název vzdáleného směrovače (R3) nebo libovolný údaj sdělený poskytovatelem služeb Internetu. Totéž platí pro heslo. (Vzpomeňte si na konfiguraci protokolu PPP, kterou jsme si ukázali u rozhraní příkazového řádku výše.) Poté klepneme na tlačítko Next. Zobrazí se okno se souhrnem konfigurace. Zde stačí klepnout na tlačítko Finish.

Přejdeme tedy ke směrovači R3 a implementujeme stejnou konfiguraci, kterou jsme si právě ukázali u směrovače Corp. Zadáme uživatelské jméno Corp a přiřadíme stejné heslo (tak, jak jsme si předvedli u konfigurace protokolu PPP z rozhraní příkazového řádku výše).

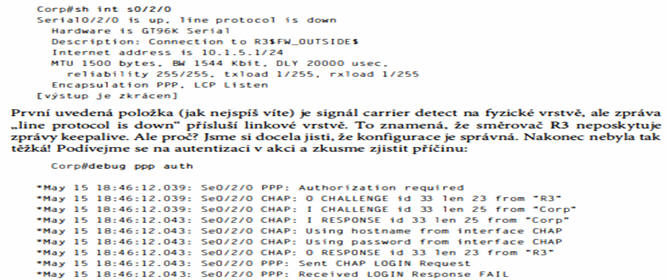

Následuje výstup rozhraní příkazového řádku u směrovače Corp poté, co byly nakonfigurovány oba směrovače:

Mohli bychom si myslet, že je konfigurace dokončena. Linky jsou nakonec nastaveny a vše funguje. Není to ale vše. Byli bychom u cíle, pokud bychom byli připojeni k poskytovateli služeb Internetu a neměli ve skutečnosti dvoubodové připojení typu Tl (které nyní simulujeme). V praxi by tedy poté autentizační příkazy sdělil poskytovatel služeb Internetu. Situace je však taková, že máme vyhrazené dvoubodové sériové připojení a konfigurace ppp s autentizací pomocí nástroje SDM nefunguje bez určitých úprav pomocí rozhraní příkazového řádku. Závěr si udělejte sami. (Konfigurace pomocí rozhraní příkazového řádku je opravdu snazší.) Následuje příklad nastavení, které není funkční, ačkoli byly oba směrovače nastaveny velmi jednoduše:

Konfigurace protokolu PPPoE ze SDM

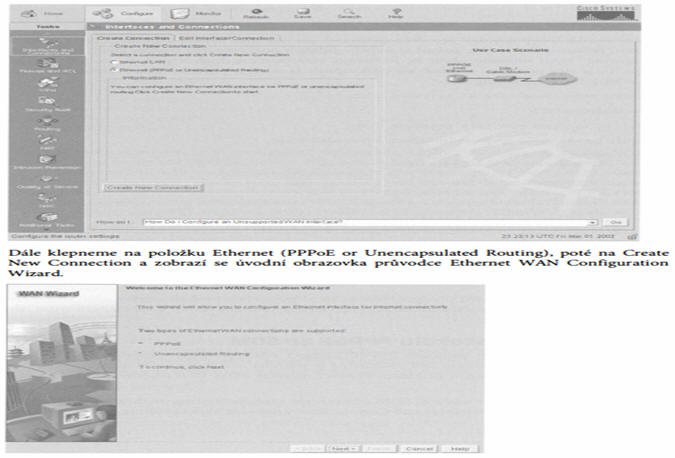

Chceme-li nakonfigurovat protokol PPPoE pomocí nástroje SDM, potřebujeme nejdříve směrovač připojený k modemu DSL. Následně je potřeba nakonfigurovat rozhraní jako klienta stejně jako v předchozím příkladu. Pomocí nástroje SDM to u směrovače 87l W bude hračka. Po připojení ke směrovači z nástroje SDM odstraníme z tohoto nástroje rozhraní FastEthernet. Následně pod příkazem Interfaces and Connections v nabídce Tasks zvolíme možnost Create Connection.

Zde stačí klepnout na tlačítko Next. Na obrazovce Encapsulation zaškrtneme políčko Enable PPPoE Encapsulation a klepneme na tlačítko Next.

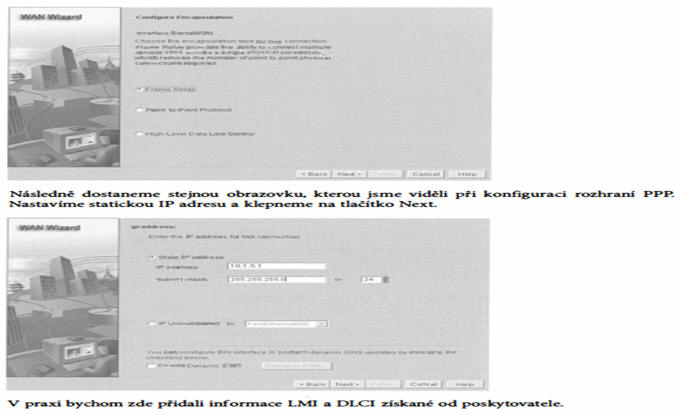

Konfigurace sítě Frame Relay ze SDM

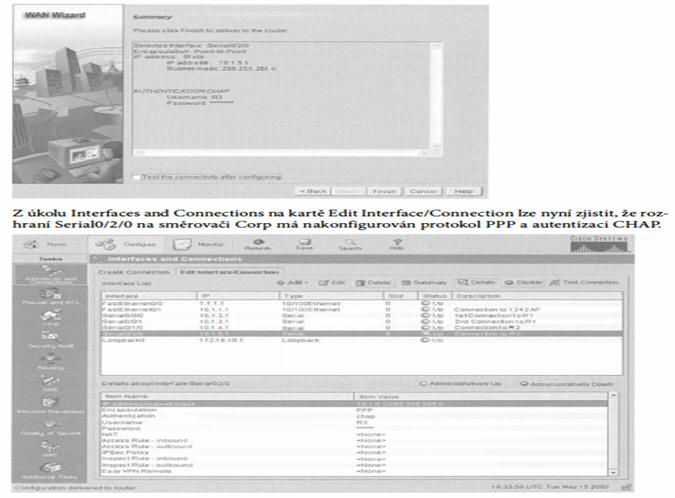

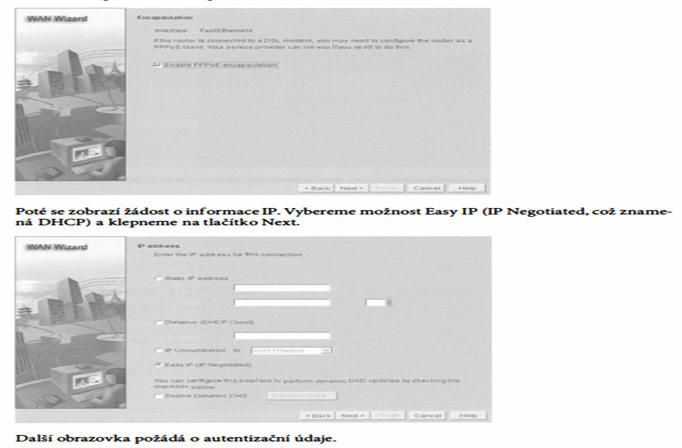

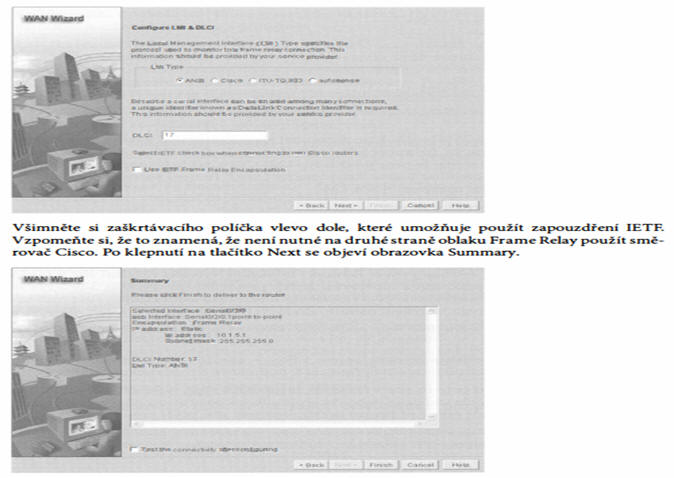

Sériové připojení mezi směrovači Corp a R3 je nyní funkční a využívá protokol PPP. Kromě toho víte, jak nakonfigurovat protokol PPPoE. Ukážeme si tedy nyní, jak snadno lze pomocí nástroje SDM nastavit síť Frame Relay. Po odstranění konfigurace rozhraní z nástroje SDM (mimochodem, tato nutnost před každou novou konfigurací odstraňovat rozhraní je poněkud nepříjemná) můžeme vytvořit nové sériové připojení. Otevřeme průvodce lnterface Wizard a zvolíme možnost Frame Relay pro rozhraní SeriaI0/2/0 směrovače Corp.

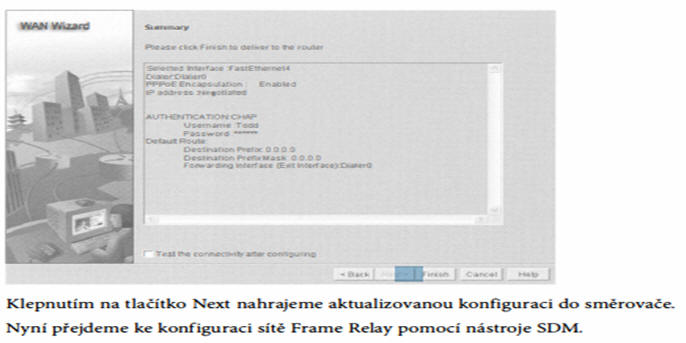

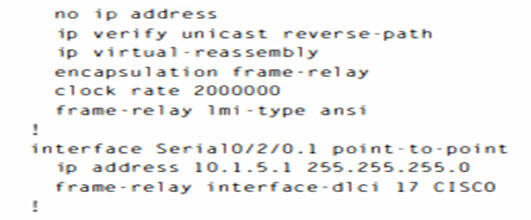

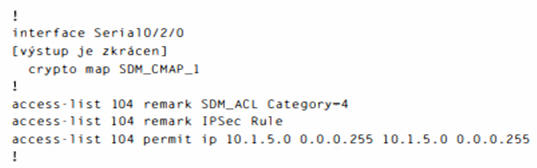

Tato obrazovka poskytuje přehled konfigurace. Klepnutím na tlačítko Finish nahrajeme konfiguraci do směrovače. Podívejme se na rozhraní příkazového řádku, abychom přesně zjistili, co bylo odesláno do směrovače. V předchozím výstupu si všimněte, jak byla IP adresa z fyzického rozhraní přesunuta do dílčího rozhraní vytvořeného nástrojem SDM.

interface Serial O/2/0

description Pripojeni k R3$ FW_OUTSIDE$

Pokud by byl tento směrovač připojen k poskytovateli služeb Internetu a tento poskytovatel by měl správně nastavenou síť (je nutné zdůraznit slovo pokud), měl by privátní virtuální okruh začít fungovat. Pamatujte, že jsme použili typ LMI Cisco, takže by poskytovatel služeb Internetu musel používat přepínač Frame Relay značky Cisco. To není zrovna pravděpodobné. Většinou bychom zvolili nastavení ANSI LMI. Vytvořme nyní virtuální privátní síť mezi směrovači Corp a R3.

Virtuální privátní sítě

Termín virtuální privátní sítě (VPN) jste patrně již slyšeli vícekrát. Možná dokonce víte, co to je. Pro jistotu: síť VPN (virtual private network) umožňuje vytvářet privátní sítě v rámci Internetu, což poskytuje soukromí a tunelování jiných protokolů než TCP/IP. Sítě VPN se každodenně používají k zajištění konektivity vzdálených uživatelů a oddělených sítí prostřednictvím veřejného média typu Internetu namísto dražších trvalých spojů. Sítě VPN se rozdělují na jednotlivé typy podle role, kterou v organizacích plní. Existují tři různé kategorie sítí VPN:

Sítě VPN pro vzdálený přístup (remote access VPN) - umožňují vzdáleným uživatelům (např. pracovníkům z domova) bezpečné připojení k podnikové síti odkudkoli a kdykoli.

Sítě VPN mezi lokalitami (site-to-site VPN) neboli sítě VPN typu intranet - dovolují, aby společnost bezpečně připojila vzdálené pobočky k podnikové páteřní síti přes veřejné médium typu Internet. Není tedy nutné pořizovat dražší připojení sítě WAN typu Frame Relay.

Sítě VPN typu extranet - umožňují všem dodavatelům, partnerům a zákazníkům organizace, aby se připojili k podnikové síti omezeným způsobem za účelem komunikace typu B2B (business-to-business).

Určitě nyní toužíte se dozvědět více! A vzhledem k tomu, že sítě VPN jsou levné a bezpečné, nejspíš se již nemůžete dočkat, až si ukážeme postup jejich vytváření. Síť VPN lze zřídit více způsoby. První přístup využívá protokol IPSec, který zajišťuje služby autentizace a šifrování mezi koncovými body sítě IP. Druhá metoda je založena na tunelovacích protokolech, které vytvářejí mezi koncovými body sítě tunel. Uvědomte si, že tunel sám o sobě představuje prostředek zapouzdření dat nebo protokolů v rámci jiného protokolu, což je velice elegantní.

První metodu s protokolem IPSec si zakrátko ukážeme. Nejdříve si však musíme popsat čtyři nejčastěji používané tunelovací protokoly:

L2F (Layer 2 Forwarding) - proprietární tunelovací protokol společnosti Cisco. Jedná se o první tunelovací protokol této firmy, který vznikl kvůli virtuálním privátním vytáčeným sítím (VPDN - virtual private dial-up network). Sítě VPDN dovolují navázat zabezpečené připojení k podnikové síti pomocí vytáčeného připojení. Protokol L2F byl později nahrazen protokolem L2TP, který je s protokolem L2F zpětně kompatibilní.

PPTP (Point-to-Point Tunneling Protocol) - vytvořila společnost Microsoft k zabezpečenému přenosu dat ze vzdálených sítí do podnikové sítě.

L2TP (Layer 2 Tunneling Protocol) - vyvinuly společnosti Cisco a Microsoft jako náhradu protokolů L2F a PPTP. Protokol L2TP slučuje možnosti protokolů L2F i PPTP do jednoho tunelovacího protokolu.

GRE (Generic Routing Encapsulation) - další tunelovací protokol, jehož autorem je společnost Cisco. Tvoří virtuální dvoubodová spojení a umožňuje do tunelů IP zapouzdřit mnoho různých protokolů. Když jsme si nyní vysvětlili, co to jsou sítě VPN a jaké jejich různé typy jsou k dispozici, je čas se pustit do protokolu IPSec.

Úvod do protokolu IPSec v systému Cisco IOS

Jednoduše řečeno je protokol IPSec oborový standard sady protokolů a algoritmů, které slouží k zabezpečeným přenosům dat v sítích založených na protokolu IP a fungují na síťové vrstvě 3 modelu OSI. Všimněte si spojení "síť založená na protokolu IP". To je opravdu důležité, protože sám o sobě protokol IPSec neumožňuje šifrovat provoz jiných protokolů než IP. Když se tedy dostanete do situace, kdy musíte zašifrovat provoz jiných protokolů než IP, musíte pro tento provoz vytvořit tunel GRE a poté protokolem IPSec zašifrovat celý tunel!

Transformace protokolu IPSec

Transformace protokolu IPSec určuje jediný bezpečnostní protokol s jeho odpovídajícím bezpečnostním algoritmem. Bez těchto transformací by protokol IPSec nedokázal plnit svou funkci. Je důležité těmto technologiím porozumět. Proto se nyní budeme chvíli věnovat definici bezpečnostních protokolů a stručně si představíme podpůrné šifrovací a hešovací algoritmy, na kterých je protokol IPSec založen.

Bezpečnostní protokoly

Dva primární bezpečnostní protokoly používané v protokolu IPSec se nazývají AH (Authentication Header) a ESP (Encapsulating Security Payload).

AH (Authentication Header)

Protokol AH poskytuje autentizaci dat a hlavičky IP paketu pomocí jednosměrné hešové funkce. Tím zajišťuje autentizaci celého paketu. Funguje takto: Odesilatel generuje jedno-směrnou hešovou funkci a příjemce následně generuje stejnou hešovou funkci. Pokud se paket jakýmkoli způsobem změnil, nebude autentizován a místo toho bude zahozen. Protokol IPSec tedy v zásadě spoléhá na to, že protokol AH zaručí autenticitu. Protokol AH kontroluje celý paket, ale nenabízí žádné služby šifrování. To je rozdíl oproti protokolu ESP, který poskytuje pouze kontrolu integrity dat paketu.

ESP (Encapsulating Security Payload)

Protokol ESP poskytuje důvěrnost, autentizaci zdroje dat, nespojovanou integritu, službu ochrany proti opakovanému přehrání a omezenou důvěrnost toku dat díky blokování analýzy toku dat. To jsou téměř magické schopnosti! Protokol ESP má čtyři komponenty:

Důvěrnost - je zajištěna díky použití symetrických šifrovacích algoritmů jako DES nebo 3DES. Důvěrnost lze vybrat nezávisle na všech ostatních službách, ale vybraná hodnota musí být stejná u všech koncových bodů v síti VPN.

Autentizace zdroje dat a nespojovaná integrita - spojené služby, které jsou k dispozici v kombinaci s důvěrností, jež je také volitelná.

Služba ochrany proti opakovanému přehrání - je možné použít jen tehdy, je-li vybrána autentizace původu dat. Výběr ochrany proti opakovanému přehrání je založen na příjemci. To znamená, že služba je efektivní jen v případě, že příjemce kontroluje pořadová čísla. Pokud nevíte, oč jde: útok s opakovaným přehráním spočívá v tom, že hacker zachytí kopii autentizovaného paketu a poté ji přenese do zamýšleného umístění. Když se duplicitní a autentizovaný paket IP dostane do cílového umístění, může narušit službu a způsobit jiné nežádoucí účinky. Pole Sequence Number je určeno k tomu, aby bylo tomuto typu útoku možné zabránit.

Tok provozu - aby fungovala důvěrnost toku provozu, je nutné vybrat tunelovací režim. Tato funkce je nejúčinnější, je-li implementována jako bezpečnostní brána tam, kde prochází rušný provoz. V této situaci může maskovat skutečné vzory přenosu mezi zdrojem a cílem pro útočníky, kteří se pokoušejí narušit zabezpečení sítě.

Konfigurace sítí VPN a protokolu IPSec z nástroje SDM

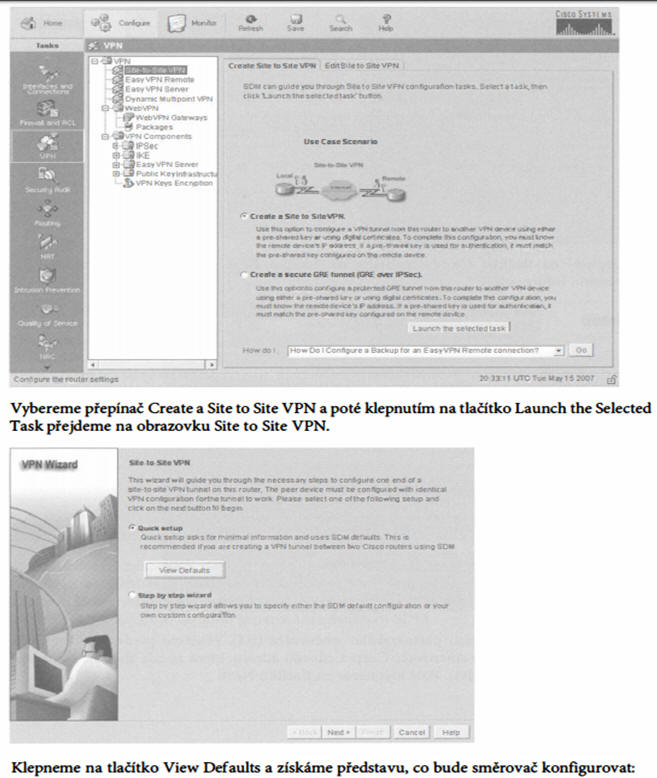

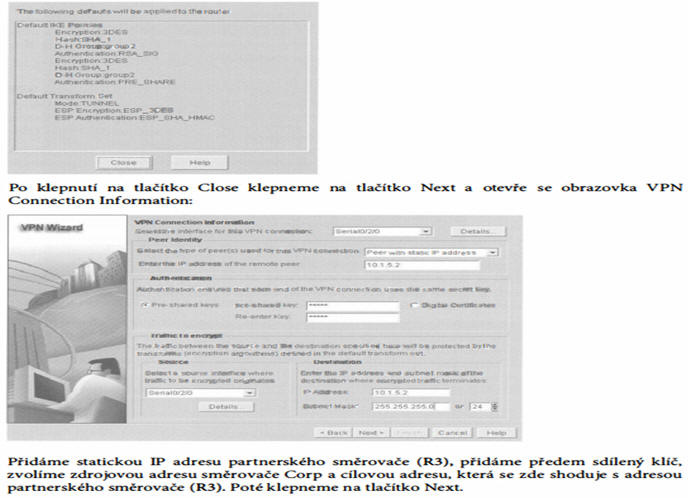

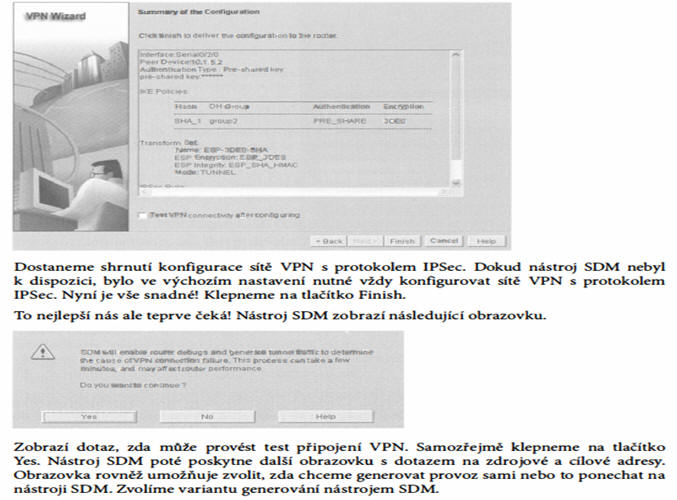

K dispozici je mnoho různých metod konfigurace sítí VPN u směrovače. Zde si ukážeme přidání jednoduchého připojení sítě VPN mezi směrovače Corp a R3. Po klepnutí na položku VPN na panelu Tasks klepneme na možnost Site-to-Site VPN a zobrazí se karta Create Site to Site VPN.

Chtěli byste něco takového dávat dohromady sami bez pomoci geniálního znalce síťových technologií? Rozhodně nikoli! Kdysi to bylo nutné a rozhodně to není procházka růžovým sadem. Vzhledem k tomu, že nyní za nás nejtěžší konfiguraci dokáže snadno vytvořit nástroj SDM, proč toho nevyužít i jinak? Přidejme nastavení QoS!

Konfigurace technologie OoS (Ouality of Service) v rámci tunelu sítě VPN

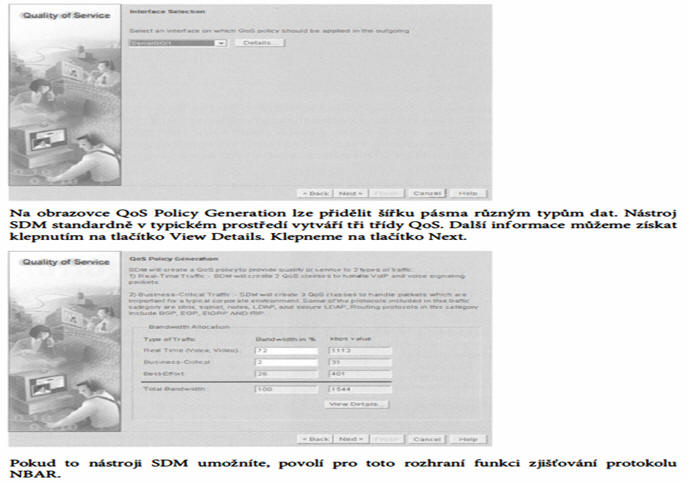

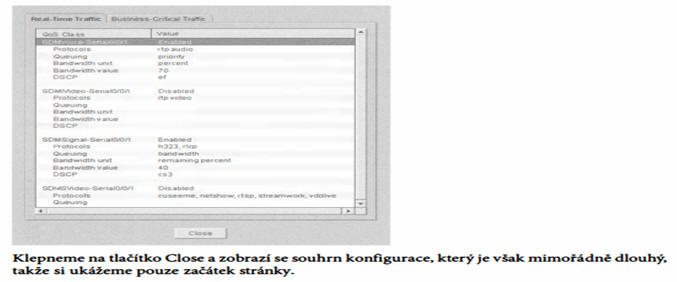

Nyní rozumíme tomu, že zákaznické sítě mají efektivně splňovat požadavky aplikací i uživatelů - alespoň by měly být efektivní. Víme také, že kvůli kombinaci prudkého rozvoje Internetu, podnikových sítí intranet, které se rozmnožují jako králíci, spousty nových aplikací, jež nenasytně hltají šířku pásma, a kombinované zátěže hlasového, datového a obrazového provozu je infrastruktura sítí IP zatěžována na maximum. V zásadě si to uvědomujeme, když sítě nefungují dobře - příznakem je nízký výkon a značná nespolehlivost. Tím se dostáváme k technologii QoS. Věřte nebo ne, ale zavedení technologie QoS je v dnešním síťovém prostředí v praxi bezpečnější, ekonomičtější a dokonce i rychlejší. Proto si nyní ukážeme, jak technologii QoS nakonfigurovat u sériového spojení VPN, což je mimochodem ideální místo pro nastavení QoS v produkční síti. Tentokrát začneme u směrovače R3. Po připojení nástrojem SDM klepneme na tlačítko Configure a poté na panelu Tasks na položku Quality of Service.

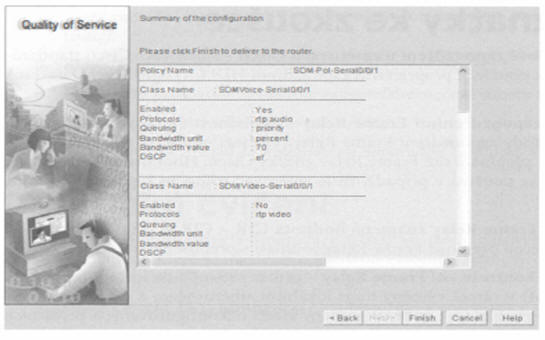

NBAR (Network Based Application Recognition) je velmi výhodná funkce, protože dovoluje přesně identifikovat a klasifikovat kritické a optimalizační aplikace, např. aplikace typu ERP. Jakmile tyto aplikace klasifikujete, můžete jim zaručit minimální dostupnou šířku pásma. V zásadě se jedná o směrování založené na zásadách a jsou-li tyto podnikově kritické aplikace klasifikovány, lze jim zajistit minimální šířku pásma, směrování založené na zásadách a značkování kvůli speciálnímu zacházení. Klepneme na tlačítko Yes a na další obrazovce se zobrazí třída QoS i hodnota provozu v reálném čase a podnikově kritického provozu.

klepneme na tlačítko Finish, nástroj odešle konfiguraci do směrovače. V praxi je konfigurace značně obsáhlá, takže ji není možné v této knize otisknout. Nástroj SDM je velmi účinný a jak jsme si předvedli, značně pomáhá při obtížných úkolech konfigurace.

Shrnutí

V této kapitole jste se seznámili s rozdíly mezi následujícími službami sítí WAN: kabelovými sítěmi, DSL, HDLC, PPP, PPPoE a sítěmi Frame Relay. Dozvěděli jste se také, že po nastavení a zprovoznění libovolné z těchto služeb je možné využít sítě VPN. Je nutné, abyste rozuměli protokolu HDLC (High-Level Data-Link Control) a postupu ověření, zda je protokol HDLC povolen, pomocí příkazu s h ow i nterface. V této kapitole jste získali důležité informace o protokolu HDLC a také o použití protokolu PPP (Point-to-Point Protocol), pokud potřebujete více funkcí, než poskytuje protokol HDLC, nebo používáte dvě různé značky směrovačů. Protokol HDLC je totiž proprietární a neumožňuje propojit směrovače různých dodavatelů. V sekci o protokolu PPP jsme si rozebrali různé možnosti protokolu LCP a také dva dostupné typy autentizace: PAP a CHAP. Diskutovali jsme také podrobně sítě Frame Relay a dvě různé související metody zapouzdření. Zabývali jsme se také možnostmi LM!, mapami sítí Frame Relay a konfiguracemi dílčích rozhraní. Kromě popsaných termínů a funkcí sítí Frame Relay jsme si podrobně ukázali konfiguraci a kontrolu těchto sítí. Kapitolu jsme uzavřeli postupy konfigurace spojení WAN pomocí nástroje SDM. Následně jsme se věnovali sítím VPN a konfiguraci spojení VPN s protokolem IPSec. Zmínili jsme se také o použití technologie QoS v sítích WAN.

Klíčové poznatky ke zkoušce

Pamatujte si výchozí sériové zapouzdření u směrovačů Cisco - směrovače Cisco standardně u všech sériových linek používají proprietární zapouzdření HOLC (High-Level Oata-Link Control).

Seznamte se s různými zapouzdřeními Frame Relay - společnost Cisco používá u svých směrovačů dvě různé metody zapouzdření Frame Relay. Výchozí nastavení Cisco znamená, že směrovač je připojen k přepínači sítě Frame Relay značky Cisco. Hodnota IETF (Internet Engineering Task Force) se používá v případě, že je směrovač připojen k přepínači Frame Relay jiného dodavatele.

Pamatujte si, co v sítích Frame Relay znamená hodnota CIR - CIR je průměrná rychlost v bitech za sekundu, se kterou přepínač Frame Relay souhlasí s přenosem dat.

Pamatujte si příkazy pro kontrolu sítí Frame Relay - příkaz s h ow frame - re 1 ay 1 mi poskytuje statistiky provozu LMI v rámci výměny mezi lokálním směrovačem a přepínačem sítě Frame Relay. Příkaz s h ow frame pvc zobrazí seznam všech nakonfigurovaných privátních virtuálních okruhů a čísel OLCI

Pamatujte si protokoly linkové vrstvy PPP - tři protokoly linkové vrstvy se nazývají NCP (Network Control Protocol), který definuje protokoly síťové vrstvy, LCP (Link Control Protocol), což je metoda zřizování, konfigurace, údržby a ukončování dvoubodových spojení, a HDLC (High-Level Oata-Link Control), tj. protokol na vrstvě MAC, jenž zapouzdřuje pakety.

Pamatujte si různé typy sériových připojení WAN - nejčastěji se používají tato sériová připojení WAN: HOLC, PPP a Frame Relay.

Seznamte se s pojmem virtuální privátní síť - měli byste vědět, kdy a jak použít síť VPN mezi lokalitami.