Windows XP a jejich pastelkové téma Luna Silver na ošetřovně

Britové se chlubí supermoderní letadlovou lodí… S Windows XP uvnitř

28.6.2017 Živě.cz BigBrother

Britové se chlubí supermoderní letadlovou lodí… S Windows XP

Britové vypluli se svoji největší a supermoderní letadlovou loď HMS Queen Elizabeth (technické detaily najdete třeba na Wikipedii), nicméně tamní novináři z The Times a Guardianu při návštěvě na palubě objevili několik zajímavostí, kterými se nyní baví celý internet.

Britské jaderné ponorky jedou na Windows XP

Na mnoha obrazovkách v kontrolní místnosti totiž svítily stará dobrá XPéčka. Ano, ten děravý systém z počátku století, který už je dávno za zenitem. Toto zjištění potvrzuje i pohled do rozsáhlé galerie britského ministerstva obrany, kde najdete stovky fotografií vlajkové lodě včetně jejích útrob.

Windows XP a jejich pastelkové téma Luna Silver na ošetřovně

Britští námořníci mají na Windows XP zjevně slabost, už před devíti lety jsme se totiž podivovali nad modernizací jejich jaderných ponorek, které se dočkaly téhož operačního systému schovaného pod hlavičkou SMCS NG – Submarine Command System Next Generation.

A proč se Britové rozhodli zrovna pro Windows XP? Vysvětlení je vlastně docela prosté. Návrh a poté vývoj vlajkové lodi velikosti královny Alžběty je běh na velmi, opravdu velmi, dlouhou trať.

Klepněte pro větší obrázek

Schéma největší britské letadlové a vlajkové lodi Jejího Veličenstva

Královské námořnictvo si ji objednalo v roce 2008, ovšem veřejnosti se na první plavbě pochlubila teprve před pár dny a nyní začne další mnohaleté kolo testování a dovybavování technologiemi. Suma sumárum, plného nasazení by se měla dočkat až někdy v roce 2020.

Nástupce Windows XP, Visty, přitom Microsoft vypustil do světa teprve rok před objednávkou lodi a její konstruktér by si samozřejmě nemohl dovolit u tak kritického zařízení spoléhat na software, který ještě neprošel dostatečně dlouhým testováním v ostrém podnikovém provozu. Na letadlové lodi prostě nemůžete jen tak spouštět Windows Update a čekat na servisní balíčky.

Tím se ostatně hájí i samotné námořnictvo, které konstatuje, že je Queen Elizabeth navržena s ohledem na kybernetický boj a elektronické války zítřka, takže britský daňový poplatník se rozhodně nemusí obávat, že snad ty tři miliardy liber námořníci prošustrovali na něčem nevhodném.

Na stranu druhou je však pravda, že systém typu Windows XP musí být v takto kritické instalaci dokonale izolovaný od vnějšího internetového světa, bylo by totiž nemilé, kdyby královnu Alžbětu kdesi uprostřed Atlantiku překvapila třeba modrá obrazovka smrti po infekci rasnomwaru WannaCry.

Ukrajina a další země čelí nevídanému kybernetickému útoku. Kdosi útočí na banky, vládu, čerpací stanice i energetiku

28.6.2017 Živě.cz BigBrother

Aktualizováno: Zdá se, že terčem útoku nebyla pouze Ukrajina, podobnou aktivitu neznámých záškodníků totiž hlásí i některé velké společnosti mimo zemi. Wall Street Journal píše třeba o lodní společnosti A.P. Moeller-Maersk A/S, reklamní korporaci WPP Group PLC a na seznamu cílů je i ruský ropný PAO Rosneft.

Ukrajina se dle tamních médií v posledních hodinách potýká s masivním kybernetickým útokem, který zasáhl jak počítačovou síť vlády, tak některé bankovní systémy. Podle ukrajinského zpravodajského webu RBC, nefungovaly v důsledku útoků některé bankovní zákaznické systémy a zpomalily se běžné převody a další operace.

Na pád počítačů si postěžoval i vicepremiér Pavlo Roženko, který na svém facebookovém účtu vystavil všeříkající fotografii znázorňující kontrolu diskových oddílů Windows.

Další obětí se měly stát ukrajinské energetické společnosti Kyivenergo a Ukenergo, jejíž webové stránky jsou nedostupné. Problémy hlásí i letiště Boryspil, síť čerpacích stanic WOG a několik dalších organizací.

Jedná se o nejmasivnější útok za poslední dobu. Ukrajinské úřady se naposledy potýkaly s výpadkem elektrické sítě loni v zimě, který způsobili také hackeři, a antivirové společnosti po rozsáhlém auditu varovaly, že se mohlo jednat pouze o technologickou zkoušku a zemi čeká mnohem masivnější útok.

Hackeři na amerických vládních webech vyhrožovali Trumpovi

26.6.2017 Novinky/Bezpečnost BigBrother

Internetové stránky vládních úřadů amerického státu Ohio napadla v neděli skupina hackerů, která podporuje teroristickou organizaci Islámský stát (IS). Počítačoví piráti na napadených webech, včetně stánek guvernéra státu Ohio Johna Kasicha, vyvěsili výhrůžný vzkaz adresovaný americkému prezidentovi Donaldu Trumpovi a americkému lidu. Informoval o tom v pondělí server BBC.

"Vy, Trumpe, a všichni vaši lidé ponesete zodpovědnost za každou kapku krve, která proteče muslimskými zeměmi," psalo se ve vzkazu s arabským logem skupiny Team System DZ. Vzkaz byl zakončen slovy: "Miluji Islámský stát."

Tato skupina hackerů podle serveru BBC už v minulosti proslula podobnými akcemi, ale s nenávistnými vzkazy vůči Izraeli.

Hnutí Islámský stát (IS) dobylo v roce 2014 značná území v Iráku a Sýrii, v posledních měsících ale v obou zemích zaznamenalo výrazné ztráty. Spojené státy stojí v čele mezinárodní koalice, která v Iráku a Sýrii pomáhá místním silám bojovat proti IS.

Britský parlament se stal terčem kybernetického útoku

24.6.2017 Novinky/Bezpečnost BigBrother

Britský parlament se stal terčem kybernetického útoku. Někdo se pokusil vniknout do osobních účtů, sdělil v sobotu BBC zdroj z Dolní sněmovny. Kvůli snaze o vyřešení problému zákonodárci přišli o vzdálený přístup do své elektronické pošty, informovala agentura Reuters.

Deník The Telegraph napsal, že zákonodárci byli upozorněni na hackerský útok už v pátek a doposud nemají přístup do svých e-mailových účtů.

Mluvčí Dolní sněmovny podle BBC potvrdila, že parlament odhalil "neoprávněné pokusy o přístup k parlamentním uživatelským účtům" a že přerušení přístupu k e-mailům je důsledkem snahy o vyřešení problému.

"Pokračujeme ve vyšetřování tohoto incidentu a podnikáme další opatření na zabezpečení počítačové sítě ve spolupráci s Národním centrem kybernetické bezpečnosti," uvedla mluvčí. Cílem je podle ní ochránit účty zákonodárců i zaměstnanců parlamentu.

V květnu ochromil kybernetický útok britské nemocnice spadající pod Národní zdravotní službu (NHS).

Za útoky na internetu hrozí sankce, varovala EU

19.6.2017 Novinky/Bezpečnost BigBrother

Země Evropské unie varovaly, že by na protiprávní činy v kybernetickém prostoru mohly společně reagovat například uvalením sankcí. Plyne to ze závěrů pondělního jednání ministrů zahraničí osmadvacítky v Lucemburku. Upozornění přichází v době, kdy se v USA i jinde mluví o snaze Ruska prosazovat své cíle právě prostřednictvím různých operací na internetu. V souvislosti s operacemi v kybernetickém prostoru ale bývá zmiňována také Čína nebo Severní Korea.

"EU je znepokojena čím dál větší schopností a odhodláním státních i nestátních aktérů sledovat své cíle prostřednictvím nepřátelských činností v kyberprostoru," uvedli ministři zahraničí osmadvacítky. Pokud by byl takový postup v rozporu s mezinárodním právem, vyhrazuje si podle nich unie možnost společného postupu.

Ministři také zdůraznili, že státy by neměly vědomě umožňovat, aby jejich území bylo využíváno pro páchání mezinárodně protiprávních činů za využití informačních a komunikačních technologií.

Mezinárodní spory v kybernetickém prostoru

Reakce EU na nepřátelské činnosti v kyberprostoru bude podle v pondělí přijatých závěrů schůzky využívat opatření společné zahraniční a bezpečnostní politiky, včetně opatření omezujících, tedy sankcí, pokud by byly nutné.

"Společná reakce EU na nepřátelské činnosti v kyberprostoru bude přiměřená rozsahu, míře, trvání, intenzitě, komplexnosti, propracovanosti a dopadu dané činnosti v kyberprostoru," uvedli ministři zahraničí EU.

Zdůraznili, že unie je odhodlána řešit mezinárodní spory v kybernetickém prostoru mírovými prostředky a snaží se o posilování spolupráce a snižování rizika nesprávného výkladu, eskalace a konfliktů, které mohou z incidentů v oblasti informačních a komunikačních technologií vyvstat.

Na internet se omylem dostala osobní data 200 miliónů Američanů

19.6.2017 Novinky/Bezpečnost BigBrother

Osobní údaje téměř 200 miliónů Američanů byly volně k nahlédnutí na internetu kvůli chybě způsobené při jejich zpracování. Na veřejně přístupný server je omylem umístila analytická firma pracující pro Republikánskou stranu. Data včetně adres či telefonních čísel byla přístupná možná až několik měsíců, informují americká média.

Balík dat o velikosti 1,1 terabytů objevil expert na kybernetickou bezpečnost Chris Vickery v nezakódovaném cloudovém úložišti. Umístila ho tam společnost Deep Root Analytics, která před loňskými volbami pracovala na voličských analýzách pro republikány.

„Bereme na sebe veškerou odpovědnost za tuto situaci. Na základě dosavadních informací se nedomníváme, že by na nás zaútočili hackeři,” řekl zakladatel firmy Alex Lundry webu Gizmodo.com, který o věci informoval. Jak dlouho byla data veřejně přístupná, neuvedl, dodal pouze, že již byla zakódována.

Společnost data podle médií naposledy aktualizovala v lednu. Vedle jmen, adres a telefonů databáze obsahovala mimo jiné data narození či u které politické strany se dotyčný registroval k volbám.

Americké strany běžně využívají obsáhlé databáze voličů, které se před volbami snaží velmi aktivně oslovovat. K podobně rozsáhlému zveřejnění podle dostupných informací ale došlo patrně vůbec poprvé.

„Je to velmi znepokojující. Nejsou to jen citlivé, ale ty nejcitlivější informace, z nichž lze vyčíst, jak se lidé chovají, jaké mají názory a přesvědčení,” řekla stanici BBC Frederike Kaltheunerová z nevládní společnosti Privacy International, podle níž podobně velké objemy dat nesbírají jen politické strany, ale i internetové marketingové firmy.

CIA vyvinula „Třešňový květ,“ který obsadí třeba váš router a bude jej odposlouchávat

16.6.2017 Živě.cz BigBrother

Skupina Wikileaks zveřejnila další uniklé materiály z agentury CIA

Tentokrát popisují útoky na Wi-Fi routeru a AP body

Cherry Blossom je dokáže odposlouchávat

Skupina Wikileaks po dvou týdnech zveřejnila další balík úniků ze CIA. Zatímco na sklonku května se pochlubila materiály o kybernetické zbrani Pandemic, která mohla snadno napadnout podnikové sítě skrze protokoly SMB/CIFS, nový úlovek popisuje balík nástrojů Cherry Blossom – Třešňový květ.

Wikileaks zveřejnil detaily další kyberzbraně CIA. Jmenuje se Pandemic a mohla na přání zasáhnout celé podniky

A není to zrovna kvítek, který byste chtěli mít doma, tento Cherry Blassom totiž zaútočí třeba na váš Wi-Fi router. Tedy pokud se dostanete do hledáčku agentury, což asi nebude příliš pravděpodobné. CIA jej podle dokumentů Wikileaks vyvinula ve spolupráci s SRI International (Stanford Research Institute) a jedná se o typický útok MITM – man in the middle.

To v praxi znamená, že se program usadí přímo na routeru, respektive na něj nahraje vlastní upravený firmware. Útočník, v tomto případě agentura CIA, poté může na dálku router ovládat, ale hlavně odposlouchávat, co přes něj teče, a v případě, že se jedná o šifrovanou komunikaci (HTTPS), může se ji pokoušet oblafnout pomocí falešných certifikátů

Další várka úniků ze CIA. Wikileaks popisuje, jak se Američané údajně vydávají za Rusy, Číňany a další

Cherry Blossom se soustředí na ovládnutí těch síťových krabiček, které umožňují aktualizaci firmwaru z webu. Pakliže se to podaří, agentura může ovládnout router sledované osoby klidně ze svého ústředí pro kybernetické operace.

V rozsáhlém uživatelském manuálu (PDF) od SRI se dočtete třeba o tom, že se Cherry Blossom hodí na sběr používaných e-mailových adres, přezdívek z chatů, MAC adres a čísel pro VoIP. Útočník má ale v podstatě přístup k celé komunikaci, která přes router teče, stejně jako ji má i jeho majitel.

Skutečnost, že podobné nástroje CIA vlastní a používá, není s ohledem na její činnost nikterak překvapující, ve světle nedávné aféry WannaCry, však roste riziko potenciálních škod, které mohou nastat, pokud se podobný software dostane ven.

WannaCry totiž sám pro snadné šíření počítačovou sítí využíval kódu, který už dříve unikl na web a za kterým stála NSA. Ze serverů CIA se sice dostaly k veřejnosti jen manuály, útržky dokumentace a nejrůznějších technických zpráv – použitelné kódy naštěstí nikoliv –, už i to je však alarmující.

Pokud by se ven dostaly podobné aplikace jako Cherry Blossom nebo Pandemic, téměř jistě by brzy došlo k jejich implementaci do nejrůznějších malwarů. Přitom se vlastně nejedná o nic exotického a CIA a NSA, na rozdíl od hollywoodských filmů, nepoužívá jiné postupy, než třeba penetrační testovací linuxová distribuce Kali, která je všem zájemcům k dispozici, a ačkoliv je určená k testování zabezpečení počítačových systémů, je zároveň i oblíbenou hernou script kiddies.

První virtuální velvyslanectví bude v Lucembursku

16.6.2017 Novinky/Bezpečnost BigBrother

Estonsko se stane první zemí na světě, která soubor svých strategicky nejdůležitějších státních dokumentů uloží v elektronické podobě na bezpečném serveru v zahraničí. Oznámila to agentura Interfax. Virtuální velvyslanectví, jak Tallinn systém nazývá, bude umístěno v Lucembursku a bude mít všechny výsady skutečné diplomatické mise.

Podle estonské ministryně pro informační technologie Urve Palové budou lucemburské servery zajištěny mezinárodní imunitou a stanou se zárukou bezpečného uložení státních dokumentů pro případ jakýchkoli krizových situací.

Lucembursko bylo vybráno pro vysokou spolehlivost svých počítačových systémů, a také proto, že je dostatečně daleko od úložiště originálních dat. „Virtuální velvyslanectví bude mít naprosto stejné postavení, jako skutečné, reálné velvyslanectví Estonska v zahraničí," řekla novinářům Palová.

Premiéři Estonska a Lucemburska mají dohodu o digitálním úložišti podepsat příští úterý.

Hackerské útoky na volební systémy v USA zaznamenali v 39 státech

14.6.2017 Novinky/Bezpečnost BigBrother

Hackerské útoky proti elektronickým volebním systémům v rámci loňských prezidentských voleb v USA byly mnohem rozsáhlejší, než se dosud uvádělo. S takovou zprávou přišla v úterý agentura Bloomberg odvolávající se na tři zdroje blízké vyšetřování. Bloomberg informoval, že útoky byly vedeny v 39 federálních státech a stojí za nimi Rusové. Situace prý byla natolik vážná, že si administrativa tehdejšího prezidenta Baracka Obamy prostřednictvím horké linky přímo stěžovala Moskvě.

Hackeři se podle zprávy pokoušeli proniknout do voličských seznamů a dalších softwareových systémů. V Illinois se měli pokusit vymazat nebo změnit voličská data. Pronikli také do softwaru pro volební průzkum a v nejméně jednom státu se ve volební den dostali do finanční databáze volebního štábu.

Rozsah útoků a jejich důmyslnost podle Bloombergu Američany vyděsily natolik, že si Obamova vláda prostřednictvím horké linky stěžovala v Moskvě, což je bezprecedentní.

V říjnu, tedy měsíc před volbami, měl pak Bílý dům prostřednictvím diplomatických kanálů Kremlu nabídnout podrobné dokumenty o ruských zásazích do voleb a varovat Moskvu, že takové vměšování by mohlo přerůst ve větší konflikt. Obama následně v prosinci vyhostil ze Spojených států ruské diplomaty a vysvětlil to právě ruským zasahováním do voleb. Jeho nástupce Donald Trump, který během kampaně prosazoval smíření a spolupráci s Ruskem, tento krok odsoudil, ale zatím ho oficiálně nezvrátil.

Možná vlastenci

Rusko hackerské útoky popírá, prezident Vladimir Putin však nedávno nevyloučil, že by za nimi nějací ruští občané stát mohli. V tom případě by se podle něj jednalo jen o „zapálené vlastence“ jednající na vlastní pěst. [celá zpráva]

Podle Bloombergu je otázka, jak to, že se ruská rozvědka nepokusila volby narušit, když byly prolomeny americké volební systémy na státní i místní úrovni. Odpovědí by podle agentury mohla být buď skutečnost, že Obamovo varování zabralo, anebo pravděpodobněji to, že hackeři neuspěli natolik, aby ovládli tisíce systémů, které jsou v USA rozličné kvůli specifikům volebních pravidel v různých státech.

Americká kybernetická válka proti Islámskému státu selhala

13.6.2017 Novinky/Bezpečnost BigBrother

Snahy americké armády a bezpečnostních služeb narušit internetovou komunikaci Islámského státu (IS) přinesly většinou jen velká zklamání, napsal list The New York Times s odvoláním na experty a bývalé velitele. Islámský stát nadále bez problémů šíří svou propagandu a verbuje lidi.

„Obecně tu panuje pocit rozčarování ohledně schopnosti uštědřit velký úder IS pomoci kybernetických operací,“ řekl Joshua Geltzer, bývalý ředitel protiteroristických operací Národní bezpečnostní rady, kde působil do letošního března. „V praxi je to mnohem těžší, než si lidé myslí. Nikdy to není tak snadné jako se dostat do systému a myslet si – teď uvidíte, jak věci nadobro zmizí.“

Efektivita kybernetických zbraní podle něj narazila na své limity, když se pokusil zabránit tomu, aby Islámský stát přestal na internetu masově šířit svou propagandu a verbovat bojovníky i používat šifrované kanály pro komunikaci.

Globální síť IS je většinou navzdory územním ztrátám v Sýrii a Iráku nedotčená, řekl na jaře Nicholas Rasmussen z Národního protiteroristického centra. Skupina pokračuje v publikování tisíců propagandistických děl a používá aplikace na síti, aby organizovala své příznivce a inspirovala je k útokům.

Jsme schopni je oslepit

Generál Jeffrey Harrigian, velitel spojeneckého letectva v Iráku

Islámský stát je tvrdým protivníkem v oblasti kybernetické války. Džihádisté nepoužívají internet a sociální sítě při vývoji a testech nových zbraní, ale k šíření propagandy a rekrutování bojovníků i k získávání prostředků a koordinování útoků. Takové aktivity nejsou spojeny s jedním určitým místem, jako byly íránské centrifugy, které Spojené státy vyřadily z provozu za pomoci Izraelců. Radikálové navíc mohou využít výhody pokročilých levných šifrovacích zařízení, jako je systém pro posílání vzkazů Telegram.

Úspěch je krátkodobý

Zatím nejrozsáhlejší útok vedený proti IS z USA byla loni v listopadu operace Glowing Symphony. Americké velitelství získalo přístupová hesla k několika účtům islamistů a s jejich pomocí vymazalo nebo zablokovalo propagandistický obsah některých serverů. Zpočátku to vypadalo, že je operace úspěšná, protože videa z bojů zmizela, leč úspěch byl jen dočasný. Američtí představitelé záhy zjistili, že se materiál radikálům podařilo obnovit nebo byl přesunut na jiné servery. Důvodem také je, že často mají uložený materiál zašifrovaný v cloudu, takže ho jen znovu stáhnou a nahrají.

Dým stoupající ze čtvrti Mišláb na jihovýchodě Rakky

Kybernetické operace pomáhají i v operaci proti Islámskému státu v Rakce.

Protože jsou bojovníci mobilní a jejich vybavení je celkem běžné, mohou se přesunout a pracovat z jiného místa. Veterány kybernetických operací to nepřekvapuje, podle nich nejsou kybernetické zbraně na internetu dokonalým řešením.

Internet je semeniště radikální ideologie

I britská premiérka Theresa Mayová si stěžovala po útoku na London Bridge, že na internetu vznikl bezpečný přístav pro radikální ideologie a že „velké společnosti, které poskytují internetové služby, by se se měly plně zapojit do boje proti radikalismu”. List The New York Times ale upozorňuje, že v USA je to těžší, protože by to mohlo být v rozporu s prvním dodatkem ústavy, který garantuje svobodu projevu.

Kybernetické velitelství narušuje nepřátelské velení během našich ofenzivních operací

Generál Sean MacFalrand, bývalý velitel v Iráku

Zklamání z nedostatečné účinnosti elektronického boje vedlo už vládu Baracka Obamy k pokusům sesadit ředitele Národní agentury pro bezpečnost (NSA) Michaela Rogerse, píše The New York Times. Byl kritizován, že se soustředil na tradiční špionáž a vysoce sofistikované údery proti jednotlivým místům.

V poli se vede lépe

Situace se podle amerického listu v poslední době zlepšila alespoň při operacích přímo na bojišti. Kybernetické útoky armáda v Iráku synchronizuje s pozemními operacemi, zlepšuje se vybavení i kvalita „kybernetických zbraní”. Mazání účtů nebo blokování islamistické komunikace během útoků bezpilotními aparáty je už dnes v Iráku standardní operační postup, napsal The New York Times.

„Jsme schopni je oslepit,“ řekl generál Jeffrey Harrigian, který velí spojeneckému letectvu v oblasti. „Jsou tu věci, které děláme spolu s kosmickým a kybernetickým velitelstvím a jsme schopni je synchronizovat, abychom dosáhli velkých výsledků dokonce i v Mosulu a Rakce.“

Další generál Sean MacFalrand, který velel v Iráku, naznačil, jak vše funguje: „Kybernetické velitelství narušuje nepřátelské velení během našich ofenzivních operací a tato podpora se zlepšila během doby, co jsem velel.“

Také se využívá údajů o poloze získaných z mobilních telefonů k útokům dronů na propagandisty IS.

Eset nejspíše odhalil nebezpečnou ruskou kyberzbraň. Možná nás všechny odpojí od elektřiny

13.6.2017 Živě.cz BigBrother

Říkají mu Crash Override/Industroyer

Je to možná nejpokročilejší virus, který útočí na elektrickou síť

Loni v prosinci odpojil od elektřiny Kyjev

Schéma uzlu elektrické sítě napojeného na internet a vhodného pro útok, pokud není dostatečně zabezpečenýÚtočníci pronikli do uzlu ukrajinské elektrické sítě z internetuSchéma malwaru, který měl několik různých jištění, aby s ním operátor neztratil kontaktAnalytici ze společnosti Dragos popsali útok v detailní zprávěKyjevské domácnosti se na sklonku loňského roku ponořily do tmy. Pravděpodobně ruští hackeři zde totiž testovali svůj malware.5 FOTOGRAFIÍ

zobrazit galerii

Loni 17. prosince se v hlavním ukrajinském městě krátce před půlnoci odporoučela elektrická síť a tisíce domácností se ponořily do tmy. Nebyl to ojedinělý případ, podivné výpadky totiž trápily energetiky už od 6. prosince a vypořádali se s nimi až krátce před Vánocemi.

Teprve později se přišlo na to, že se s největší pravděpodobností jednalo o útok neznámých hackerů. Kyjev tehdy obvinil Rusko, nebezpečná situace totiž až příliš připomínala podobný kybernetický útok z prosince 2015, během kterého přišlo o elektřinu více než 200 000 Ukrajinců.

Specialisté z Esetu nejspíše zachytili ruskou zbraň pro kybernetickou válku

Specialisté ze slovenského Esetu a společnosti Dragos, která se orientuje na bezpečnost průmyslových systémů, nyní přišli se zjištěním, ze kterého zamrazí. Anebo by mělo – přinejmenším správcům nejedné elektrické sítě po celém světě.

Zatímco během útoků z roku 2015 se nejspíše jednalo pouze o hrubou sílu uplatněnou na ukrajinské počítačové systémy, loňský útok po důkladné analýze všechny překvapil svoji sofistikovaností, až příliš totiž připomíná třeba nechvalně proslulý Stuxnet.

Mnohem nebezpečnější než někdejší Stuxnet

Malware Stuxnet, za kterým pravděpodobně stály USA a Izrael, měl cíleně útočit na íránské průmyslové systémy a zkomplikovat tak tamní jaderné ambice. To bychom sice mohli na jednu stranu považovat za chvályhodné, ovšem už tehdy si mnozí kladli otázku, kdy někdo podobným způsobem zaútočí i na nás.

Bezpečnost

A tak se nakonec i stalo – loni na Ukrajině, která opět viní Rusko, jenž se skutečně nabízí, má k tomu totiž kvůli letitému vzájemnému sporu dostatek motivů. A hlavně kapitál. Nejen finanční, ale i znalostní, malware Crash Override/Industroyer se totiž od mnoha ostatních liší v tom, že na stroje elektrické sítě útočí přímo.

Malware útočí přímo na systémy rozvodné sítě

Analytici, kteří zachytili jeho kód, přišli na to, že jakmile pronikne firewallem do nitra správy elektrické sítě a zneužije třeba nejrůznějších chyb v systémech od Siemensu, použije následně přímo průmyslové ovládací protokoly jednotlivých komponent. Jinými slovy, nezahltí hrubou silou třeba nějaký vedlejší webový systém, kvůli jehož havárii pak nemohou operátoři pracovat, ale vyšle do střediska rozvodné sítě přímý příkaz, aby ovládací mašina odpojila nějaký úsek.

A co je nejhorší, Crash Override/Industroyer se umí i maskovat, takže operátor špatně zabezpečeného systému bude chvíli tápat, než pochopí, která bije. Industroyer nakonec může nestandardními chování stroje i poničit.

Analytici varují, že malware jednoduše zneužívá základních vlastností podobných průmyslových strojů, jejichž ovládací protokoly nepočítaly s přílišnou bezpečností, protože pocházejí z dob, kdy nebyla centra rozvodné elektrické sítě napojená na internet.

Kód malwaru zároveň napověděl, že není určen pouze k útokům na jednu konkrétní – ukrajinskou – elektrickou síť, ale rozumí hned několika počítačovým systémům rozvodných sítí, a tak by mohl způsobit pohromu i v dalších zemích.

Ostatně, analytici se domnívají, že útok z loňského prosince byl jen zkouškou (proof of concept) a cílem může být ve skutečnosti někdo jiný. Zbraně pro případný kybernetický válečný konflikt budoucnosti se tedy rok od roku zlepšují a ve svém zásahu se už vyrovnávají konvenčním zbraním. Pokud totiž dokážeme v roce 2017 odpojit v cíli elektřinu, sic třeba kvůli neadekvátně zabezpečené infrastruktuře, proč bychom rozvodnou síť ničili konvenčním útokem?

Rjabkov: USA za Obamy vyhrožovaly hackerskými útoky na ruskou infrastrukturu

7.6.2017 ČT24 BigBrother

Americké bezpečnostní složky za vlády prezidenta Baracka Obamy podle náměstka ruského ministra zahraničí Sergeje Rjabkova vyhrožovaly hackerskými útoky na infrastrukturu Ruska. Rjabkov to řekl na zasedání Rady federace, horní komory ruského parlamentu, napsala agentura TASS. Kdy přesně Američané Rusku vyhrožovali, Rjabkov ale neupřesnil.

Americký prezident Obama loni obvinil Rusko z hackerských útoků namířených proti Demokratické straně během prezidentské předvolební kampaně. Na zářijovém summitu G20 pak svému ruskému protějšku Vladimiru Putinovi řekl, že akce ruských hackerů nezůstanou bez odpovědi.

„Washington se s pomocí Pentagonu stal významným hráčem na trhu s programy, které umožňují hackerům snazší průnik do počítačových systémů. Přes média nám americké orgány během vlády Baracka Obamy vyhrožovaly, že pomocí těchto programů můžou kdykoliv způsobit masivní útoky na ruskou infrastrukturu,“ prohlásil Rjabkov.

Rjabkov také dodal, že Rusko se od roku 2015 nejednou snažilo navázat dvoustranné konzultace na téma boje s kybernetickými útoky. USA však podle něj neměly o iniciativu zájem.

V USA v současné době čtyři výbory Kongresu a FBI vyšetřují údajné ruské ovlivňování amerických prezidentských voleb, a to i hackerskými útoky. Kreml obvinění popírá s tím, že pro ně nejsou důkazy.

Ke sporům arabských zemí s Katarem přispěli ruští hackeři, uvedla CNN

7.6.2017 Novinky/Bezpečnost BigBrother

Představitelé amerických tajných služeb jsou podle CNN přesvědčeni, že ruští hackeři rozšířili falešné zprávy, které vedly k tomu, že Saúdská Arábie a některé další arabské země přerušily diplomatické vztahy s Katarem. Cílem Ruska podle americké rozvědky zřejmě bylo vyvolat neshody mezi USA a jejich spojenci. Kreml to v reakci odmítl s tím, že o pirátském útoku proti Kataru nejsou žádné důkazy.

Stávající roztržka mezi blízkovýchodními ropnými velmocemi vznikla poté, co se v květnu na stránkách katarské oficiální tiskové agentury objevila kontroverzní prohlášení, která prý pronesl vládnoucí emír šajch Tamim bin Hamad bin Chalífa Sání.

Ten údajně vyjádřil pochopení pro palestinské radikální hnutí Hamás a libanonské radikální hnutí Hizballáh a řekl, že Írán je „islámská velmoc, kterou nelze ignorovat a ke které není rozumné se chovat nepřátelsky”. Katar následně oznámil, že stránky jeho tiskové agentury napadli hackeři.

V pondělí pak Saúdská Arábie, Egypt, Bahrajn, Spojené arabské emiráty a některé další státy přerušily s Katarem diplomatické vztahy. Jako důvod uvedly, že Katar podporuje teroristické a sektářské skupiny, jako je Islámský stát, Al-Káida a Muslimské bratrstvo, a šíří prostřednictvím médií jejich ideologii. [celá zpráva]

Katar podle nich rovněž financuje radikální skupiny napojené na šíitský Írán, který je regionálním rivalem sunnitské Saúdské Arábie. Zmíněné země rovněž sdělily, že přerušují pozemní, letecké i námořní spojení s Katarem.

Katar má vazby na palestinský Hamás a v jeho hlavním města Dauhá sídlí politická odnož Tálibánu.

Už nás to unavuje, ozvali se Rusové

Experti amerického Federálního úřadu pro vyšetřování (FBI) navštívili Katar koncem května, aby údajný kybernetický útok prošetřili, napsal server CNN. Katarský ministr zahraničí šajch Muhammad bin Abdar Rahmán Sání CNN řekl, že FBI hackerský útok a publikaci falešných zpráv potvrdil.

BEZ KOMENTÁŘE: Saúdská Arábie uzavřela hraniční přechod pro silniční dopravu s Katarem

Kreml tato obvinění ve středu odmítl s tím, že pro ně nejsou žádné důkazy. „Už nás unavuje reagovat na taková obvinění bez důkazů. Tato obvinění ve skutečnosti diskreditují ty, kdo je vznášejí," prohlásil podle agentury AFP poradce ruského prezidenta Vladimira Putina pro kybernetickou bezpečnost.

Ruská rozvědka napadla server dodavatele softwaru pro americké volby

6.6.2017 Novinky/Bezpečnost BigBrother

Ruští hackeři napadli před prezidentskými volbami v USA server nejméně jednoho dodavatele hlasovacího softwaru, tvrdí uniklá zpráva americké Národní bezpečnostní agentury (NSA), která se objevila na webu The Intercept.

Datové středisko tajné služby NSA

Zpráva podrobně popisuje použité schéma pomocí cíleného phishingu, kdy se podvodná stránka pošle jen zaměstnancům určité firmy. Hackeři se tak dostali do počítačové sítě spojené s americkými volbami hlouběji, než se dříve myslelo.

Zprávu potvrdila vláda, která v pondělí uvedla, že byla o víkendu zadržena 25letá Reality Leigh Winnerová, která je údajně odpovědná za únik tajného materiálu. Pracovala v NSA v Georgii, tajnou zprávu vynesla a předala tisku. Motiv zatím není známý, uvedla televize NBC.

Reality Leigh Winnerová, obviněná kvůli úniku zprávy NSA

Podle zprávy NSA útočila ruská vojenská rozvědka GRU loni v srpnu, kdy napadla účty zaměstnanců ve floridské společnosti VR System, jež dodávala software a vybavení pro volby v osmi státech. Další útok se odehrál koncem října.

„Příslušníci ruské Hlavní rozvědné správy generálního štábu podnikli kybernetické špionážní operace proti výše jmenované americké společnosti v srpnu 2016 s cílem získat informace o softwarových a hardwarových řešeních volebního systému,” stojí v uniklém textu.

Podkopat důvěru a zostudit Clintonovou

Útok koncem října byl rozsáhlejší, cílil na 122 místních úřadů vlády. I když úspěšné byly jen některé pokusy o průnik, a to ještě krátkodobě, otevřely Rusům zadní vrátka do systému, takže hackeři mohli ovládnout jejich počítače, uvedla uniklá zpráva.

Dokument NSA ale neříká, zda měl kybernetický útok nějaký efekt na výsledky voleb, a přiznal, že se toho více neví, než ví. Připustil ale možnost, že ruský hackerský útok možná vedl k prolomení některých prvků volebního systému s nejistým efektem.

Podle NSA bylo ruskou snahou „podkopat důvěru veřejnosti v proces americké demokracie, zostudit (demokratickou kandidátu Hillary) Clintonovou a poškodit její zvolitelnost“.

Uniklá zpráva je z 5. května a je zatím nejdetailnější informací o ruských hackerských útocích.

Ruský prezident Vladimir Putin v rozhovoru v neděli opět popřel, že by Rusko něco takového udělalo. 4.6.2017 Nevyloučil, že může jít o osobní aktivitu ruských vlastenců. 4.6.2017

Wikileaks zveřejnil detaily další kyberzbraně CIA. Jmenuje se Pandemic a mohla na přání zasáhnout celé podniky

5.6.2017 Živě.cz BigBrother

Skupina Wikileaks minulý týden zveřejnila další únik z CIA, Tentokrát se jedná o kybernetickou zbraň, která měla sloužit pro snadné napadení počítačů v lokální síti, které přistupují ke sdíleným souborům.

Zatímco se svět děsil WannaCry, Wikileaks zveřejňoval další a další kyberzbraně CIA

Program se jmenuje Pandemic a fungoval jako speciální vrstva nad protokolem SMB/CIFS. V praxi se mohl chovat třeba tak, že pokud oběť požádala o soubor X z počítače, kde běžel Pandemic, program tento požadavek zachytil a namísto souboru X poslal oběti nejprve jiná data – třeba virus.

Správci takového útoku zároveň měli možnost nastavit, na jaké hosty v síti bude Pandemic útočit a které bude naopak ignorovat. Pandemic přitom bylo složité odhalit, protože všem ostatním při požadavku na soubor X skutečně předával soubor X a nic jiného.

Kdyby tedy Pandemic běžel v podnikové síti na klíčovém serveru/NASu, ke kterému neustále přistupují všechny klientské počítače, operátor Pandemiku mohl snadno ovládnout téměř jakoukoliv mašinu.

Jednotka 180: Severokorejská úderka kybernetické války, která straší Západ

23.5.2017 Novinky/Bezpečnost BigBrother

Hlavní severokorejská špionážní agentura má svou speciální buňku zvanou Jednotka 180, která stojí za několika nejtroufalejšími a úspěšnými kyberútoky Severní Koreje (KLDR). S odkazem na přeběhlé Severokorejce, úřady i experty na internetovou bezpečnost to uvedla agentura Reuters.

Severní Koreji byla v posledních letech dávána za vinu série online útoků, většinou na finanční sítě v USA, Jižní Koreji a více než tuctu dalších zemí.

Vyšetřovatelé také uvedli, že našli technické důkazy, které mohou spojovat Severní Koreu s nedávným útokem virem WannaCry, který postihl více než tři sta tisíc počítačů ve 150 zemích. Pchjongjang obvinění označil za „směšné“.

Podstata těchto obvinění je napojení Severní Koreje na hackerskou skupinu Lazarus, která je spojována s loňskou kyberkrádeží 81 miliónů dolarů (téměř dvě miliardy korun) z bangladéšské centrální banky a s útokem na hollywoodské studio společnosti Sony.

Vláda Spojených států z útoku na Sony obvinila Severní Koreu, podle některých vládních činitelů vyšetřovatelé připravují proces proti Pchjongjangu v případu bangladéšské banky. V obou případech zatím nebyly předloženy žádné přesvědčivé důkazy ani nebyla vznesena oficiální obvinění. KLDR odmítla, že by za oběma útoky stála.

Do ciziny za lepším internetem

KLDR je jednou z nejvíce uzavřených zemí světa a jakékoliv podrobnosti o jejích utajovaných operacích je velmi obtížné získat. Nicméně nějaká vodítka poskytují jednak experti, kteří samotářskou zemi studují, a jednak Severokorejci, kterým se podařilo dostat za hranice do Jižní Koreje nebo na Západ.

Jedním z nich je bývalý profesor informatiky Kim Hjong-kuang, který přeběhl do Jižní Koreje v roce 2004 a stále má své zdroje v KLDR. Podle Kima byly kyberútoky Pchjongjangu vedené za účelem získání peněz a s největší pravděpodobností organizované Jednotkou 180, která je součástí Generálního průzkumného úřadu, severokorejskou zpravodajskou špionážní agenturou.

„Jednotka 180 byla zapojena do hackování finančních institucí, kde prolomí zabezpečení a z bankovních účtů vybírá peníze,“ řekl Reuters Kim, který už v minulosti uvedl, že jeden z jeho bývalých studentů je ve Strategickém kybervelitelství, tedy jakési kyberarmády KLDR.

„Hackeři jezdí do ciziny, aby někde našli lepší internetové připojení, než má KLDR, aby za sebou nenechávali stopy,“ dodal Kim. Podle něj pracují v utajení, coby zaměstnanci obchodních společností.

Podle experta na Severní Koreu z amerického Centra pro strategické a mezinárodní studia Jamese Lewise Pchjongjang nejprve hackování používal jako nástroj pro špionáž a poté k politickým provokacím Jižní Koreje a Spojených států.

Útok na jaderný reaktor

Jihokorejské úřady tvrdí, že mají důležité důkazy o severokorejských válečných kyberoperacích. „Severní Korea podniká kyberútoky ze zemí třetího světa, aby zakryla původ těchto operací,“ řekl Reuters An Čong-hi, náměstek jihokorejského ministra zahraničí. Kromě útoku na bangladéšskou banku je podle něj Pchjongjang podezřelý z útoků na banky na Filipínách, ve Vietnamu nebo v Polsku.

Podle jihokorejské policie se Severní Korea nabourala do více než 140 tisíc počítačů 160 jihokorejských společností a vládních úřadů, do kterých nainstalovala škodlivý kód, který má připravit půdu pro budoucí masívní kyberútok.

Severní Korea je také podezřelá z útoků na operátora jihokorejského jaderného reaktoru v roce 2014. KLDR jakoukoliv účast na útocích odmítla.

Podle Michaela Maddena, amerického experta na severokorejské vedení, je Jednotka 180 jednou z mnoha kyberválečných skupin v severokorejské zpravodajské komunitě.

„Personál je rekrutován ze středních škol a je trénován v elitních institucích,“ řekl Madden. „Mají určitou autonomii ve svých misích a úkolování,“ dodal s tím, že mohou pracovat například z hotelů v Číně nebo Východní Evropě.

WikiLeaks pokračuje v odhalování nástrojů od CIA. Spyware Athena napadá Windows XP až 10

22.5.2017 CNEWS.cz BigBrother

Hackování počítačů ve prospěch státu. Nebo ne?

Tématem posledních dní byl masivní útok ransomwaru, který svět zná pod označením WannaCry. Zpráv o napadených počítačích ale nejspíš nebylo dost, protože organizace WikiLeaks před několika dny zveřejnila informace o projektu Athena. Jedná se o malware vyvinutý americkou CIA ve spolupráci s firmou Siege Technologies.

Z jeho povahy můžeme říct, že se tento škodlivý kód chová jako spyware. Hlásí se z infikovaného počítače a umožňuje svému tvůrci na daném stroji spouštět další škodlivé kódy podle potřeby. V neposlední řadě Athena umožňuje přijímat a hlavně odesílat soubory z nakaženého počítače. Tento spyware je designován pro použití ve Windows od Ikspéček až po Desítky.

Jedná se již o několikáté odhalení škodlivého softwaru od CIA za sebou. Na začátku bylo rozsáhlé odhalení projektu s kódovým označením Vault 7, jenž lze charakterizovat jako sbírku hackovacích nástrojů pro různé platformy. K odhalení došlo 7. března 2017. Od té doby organizace WikiLeaks zveřejnila informace o těchto souvisejících projektech:

Dark Matter (23. března 2017)

Marble Framework (31. března 2017)

Grasshopper (7. dubna 2017)

Hive (14. dubna 2017)

Weeping Angel (21. dubna 2017)

Scribbles (28. dubna 2017)

Archimedes (5. května 2017)

AfterMidnight (12. května 2017)

Athena (19. května 2017)

Exploity či tajné informace NSA – za předplatné mohou být i vaše

19.5.2017 SecurityWorld BigBrother

Skupina hackerů známá jako Shadow Brokers, která na sebe upozornila již před časem zveřejněním údajných exploitů NSA, oznámila vlastnictví řady dalších nástrojů určených ke kyberútokům. Ty plánuje šířit na základě předplatného.

Tvrdí rovněž, že má údaje sesbírané NSA týkající se cizích bank a balistických raketových programů.

Shadow Brokers jsou například zodpovědní také za EternalBlue, SMB exploit pro Windows, který již útočníci využili k infikování stovek tisíc počítačů po celém světě skrze masivně se šířící ransomware WannaCry.

Skupina je na hackerské scéně relativně nová, poprvé o sobě dala vědět v srpnu tvrzením, že se jí podařilo dostat k arzenálu kyberšpionážní skupiny v bezpečnostních kruzích známé jako The Equation; o té se běžně hovoří jako o hackerské divizi NSA.

V úterý po rychlém rozšíření WannaCry ransomwaru publikovali Shadow Brokers nový příspěvek, ve kterém tvrdí, že spoustu z exploitů skupiny Equation ještě nevyužili a nepublikovali. Skupina je chce zpřístupnit pomocí předplatného, spustit službu chtějí Shadow Brokers už v červnu.

Jako první skupina poskytla skupiny nástrojů na prolomení zabezpečení routerů a firewallu, tvrdila však, že má mnohem více podobných produktů a chce je prodat za 10 000 nebo více bitcoinů (kolem 12 milionů amerických dolarů). Protože však žádného kupce nepřilákali, poskytla skupina více informací včetně IP adres systémů, na které mířila Equation.

Zdálo se, že Shadow Brokers ze scény zmizeli v lednu po zrušení svých online účtů. V dubnu se však překvapivě navrátili a publikovali hesla k zašifrovanému archivu, který obsahuje mnoho exploitů pro Linux a Windows, stejně jako malware údajně využívaný hackery Equation.

Většina zranitelností, které uniklé exploity využívají, je však již opravena – včetně EternalBlue, který Microsoft rychle záplatoval v březnu.

Podle hackerů budou data postupně uvolňována každý měsíc skrze předplatné; služba má zahrnovat exploity pro webové prohlížeče, routery, mobilní zařízení a Windows 10, rovněž má zahrnovat data extrahovaná skupinou Equation během její kyberšpionáže. Informace má zahrnovat například data ukraděná ze SWIFT providerů a centrálních bank a také data z „Ruských, Čínských, Íránských a Severokorejských jaderných a raketových programů“.

Co předplatitelé s těmito exploity a informacemi udělají, bude na nich, říkají Shadow Brokers.

Nezdá se však, že by pro přístup do arzenálu Equation už někdo v minulosti zaplatil, nebo to alespoň není veřejně známo. Skupina dokonce ve svých nabídkách vyjádřila svou frustraci nad očividným nezájmem – ten však není neobvyklý.

Velká část podobně šokujících oznámení a nečekaných úniků bývá zcela nebo z části nerealistických, a částky jsou obvykle zcela přemrštěné – velká ochota hackerů o částce debatovat, měnit způsob prodeje nebo rapidně snižovat cenu také zrovna nebudí důvěru.

Mimo zjevné ilegality je problematické také uplatnění exploitů a jiných hacků, které jsou obvykle velmi rychle opraveny.

Není jisté, zda systém předplatného vzbudí větší zájem, částku ještě skupina nezveřejnila. Shadow Brokers nicméně v minulosti zveřejnili opravdu legitimní informace a skutečně exploty, o kterých mnoho věří, že mohou z NSA pocházet.

Je tak pravděpodobné, že se tato data dříve nebo později dostanou do veřejných končin internetu – jakoukoli cestou.

Exploity či tajné informace NSA – za předplatné mohou být i vaše

17.5.2017 SecurityWorld BigBrother

Skupina hackerů známá jako Shadow Brokers, která na sebe upozornila již před časem zveřejněním údajných exploitů NSA, oznámila vlastnictví řady dalších nástrojů určených ke kyberútokům. Ty plánuje šířit na základě předplatného.

Tvrdí rovněž, že má údaje sesbírané NSA týkající se cizích bank a balistických raketových programů.

Shadow Brokers jsou například zodpovědní také za EternalBlue, SMB exploit pro Windows, který již útočníci využili k infikování stovek tisíc počítačů po celém světě skrze masivně se šířící ransomware WannaCry.

Skupina je na hackerské scéně relativně nová, poprvé o sobě dala vědět v srpnu tvrzením, že se jí podařilo dostat k arzenálu kyberšpionážní skupiny v bezpečnostních kruzích známé jako The Equation; o té se běžně hovoří jako o hackerské divizi NSA.

V úterý po rychlém rozšíření WannaCry ransomwaru publikovali Shadow Brokers nový příspěvek, ve kterém tvrdí, že spoustu z exploitů skupiny Equation ještě nevyužili a nepublikovali. Skupina je chce zpřístupnit pomocí předplatného, spustit službu chtějí Shadow Brokers už v červnu.

Jako první skupina poskytla skupiny nástrojů na prolomení zabezpečení routerů a firewallu, tvrdila však, že má mnohem více podobných produktů a chce je prodat za 10 000 nebo více bitcoinů (kolem 12 milionů amerických dolarů). Protože však žádného kupce nepřilákali, poskytla skupina více informací včetně IP adres systémů, na které mířila Equation.

Zdálo se, že Shadow Brokers ze scény zmizeli v lednu po zrušení svých online účtů. V dubnu se však překvapivě navrátili a publikovali hesla k zašifrovanému archivu, který obsahuje mnoho exploitů pro Linux a Windows, stejně jako malware údajně využívaný hackery Equation.

Většina zranitelností, které uniklé exploity využívají, je však již opravena – včetně EternalBlue, který Microsoft rychle záplatoval v březnu.

Podle hackerů budou data postupně uvolňována každý měsíc skrze předplatné; služba má zahrnovat exploity pro webové prohlížeče, routery, mobilní zařízení a Windows 10, rovněž má zahrnovat data extrahovaná skupinou Equation během její kyberšpionáže. Informace má zahrnovat například data ukraděná ze SWIFT providerů a centrálních bank a také data z „Ruských, Čínských, Íránských a Severokorejských jaderných a raketových programů“.

Co předplatitelé s těmito exploity a informacemi udělají, bude na nich, říkají Shadow Brokers.

Nezdá se však, že by pro přístup do arzenálu Equation už někdo v minulosti zaplatil, nebo to alespoň není veřejně známo. Skupina dokonce ve svých nabídkách vyjádřila svou frustraci nad očividným nezájmem – ten však není neobvyklý.

Velká část podobně šokujících oznámení a nečekaných úniků bývá zcela nebo z části nerealistických, a částky jsou obvykle zcela přemrštěné – velká ochota hackerů o částce debatovat, měnit způsob prodeje nebo rapidně snižovat cenu také zrovna nebudí důvěru.

Mimo zjevné ilegality je problematické také uplatnění exploitů a jiných hacků, které jsou obvykle velmi rychle opraveny.

Není jisté, zda systém předplatného vzbudí větší zájem, částku ještě skupina nezveřejnila. Shadow Brokers nicméně v minulosti zveřejnili opravdu legitimní informace a skutečně exploty, o kterých mnoho věří, že mohou z NSA pocházet.

Je tak pravděpodobné, že se tato data dříve nebo později dostanou do veřejných končin internetu – jakoukoli cestou.

Stopy hackerského útoku na Macrona vedou k americké krajní pravici

12.5.2017 Novinky/Bezpečnost BigBrothers

Stopa hackerského útoku, jehož terčem se těsně před nedávnými prezidentskými volbami ve Francii stalo hnutí Emmanuela Macrona, vede k americkým neonacistům, kteří sympatizují s ruským prezidentem Vladimirem Putinem a americkým prezidentem Donaldem Trumpem. Uvedl to na své internetové stránce francouzský list Le Monde.

V závěru kampaně měly Macrona zdiskreditovat také falešné dokumenty o údajném kontu v daňovém ráji v Karibiku, které se rozšířily rovněž nejprve přes weby americké krajní pravice.

Tato nařčení měla posílit šance Macronovy soupeřky ve druhém kole prezidentské volby, vůdkyně francouzské krajní pravice Marine Le Penové.

„Ať je původ těchto dokumentů jakýkoli, jejich šíření bylo zorganizováno v prostředí americké extrémní pravice s udivující pečlivostí,” napsal deník o poznatcích z dosavadního vyšetřování.

Diskusní fórum, web, sociální sítě

Jakkoli původ falešných dokumentů má vyšetřování teprve odhalit, lze podle listu přinejmenším vysledovat, jak se organizovalo šíření informací.

Odkazy na ukradené e-maily Macronova hnutí se nejprve objevily na diskusním fóru 4chan, využívaném americkou krajním pravicí.

První článek o úniku se následně objevil na webu Disobedient Media, který je rovněž blízký „alternativní pravici”. Propagoval je kontroverzní publicista akreditovaný v Bílém domě Jack Posobiec mezi 100 tisíci fanoušky na Twitteru a na svém webu, který má rovněž francouzskou verzi.

Podle francouzského listu nelze vyloučit ani „ruskou stopu”, protože „existují vazby mezi americkou krajní pravicí a Ruskem”. Právě ruská státní média věnovala útokům na Macrona velkou pozornost.

Trump chce posílit kybernetickou bezpečnost USA

12.5.207 Novinky/Bezpečnost BigBrother

Prezident Spojených států Donald Trump ve čtvrtek podepsal exekutivní nařízení, které má kvůli hrozbě kybernetických útoků posílit a modernizovat americkou počítačovou síť. Oznámil to prezidentův poradce pro otázky národní bezpečnosti Thomas Bossert. Agentura Reuters poznamenala, že Trump tímto rozhodnutím v kybernetické oblasti, kterou označil za jednu ze svých priorit, učinil první významný krok.

Opatření, které dekret předpokládá, podle Bosserta přispějí k americké bezpečnosti. Dokument mimo jiné přenáší odpovědnost za vyhodnocování rizik a jejich předcházení na představitele vládních agentur.

Předpokládá se, že v reakci na dekret čeká federální vládu podrobná prověrka, která by měla odhalit americké slabiny v digitální sféře. Americká média označují vládní sítě za propustné, neboť do nich v minulosti opakovaně pronikli hackeři či zloději dat.

Portál Politico s odvoláním na své zdroje uvedl, že výraznou roli na modernizaci federální kybernetické infrastruktury bude mít Jared Kushner, který je Trumpovým poradcem a manželem jeho dcery Ivanky.

Za hackerským útokem na Macrona je možná Rusko, tvrdí Wikileaks

7.5.2017 Novinky/Bezpečnost BigBrother

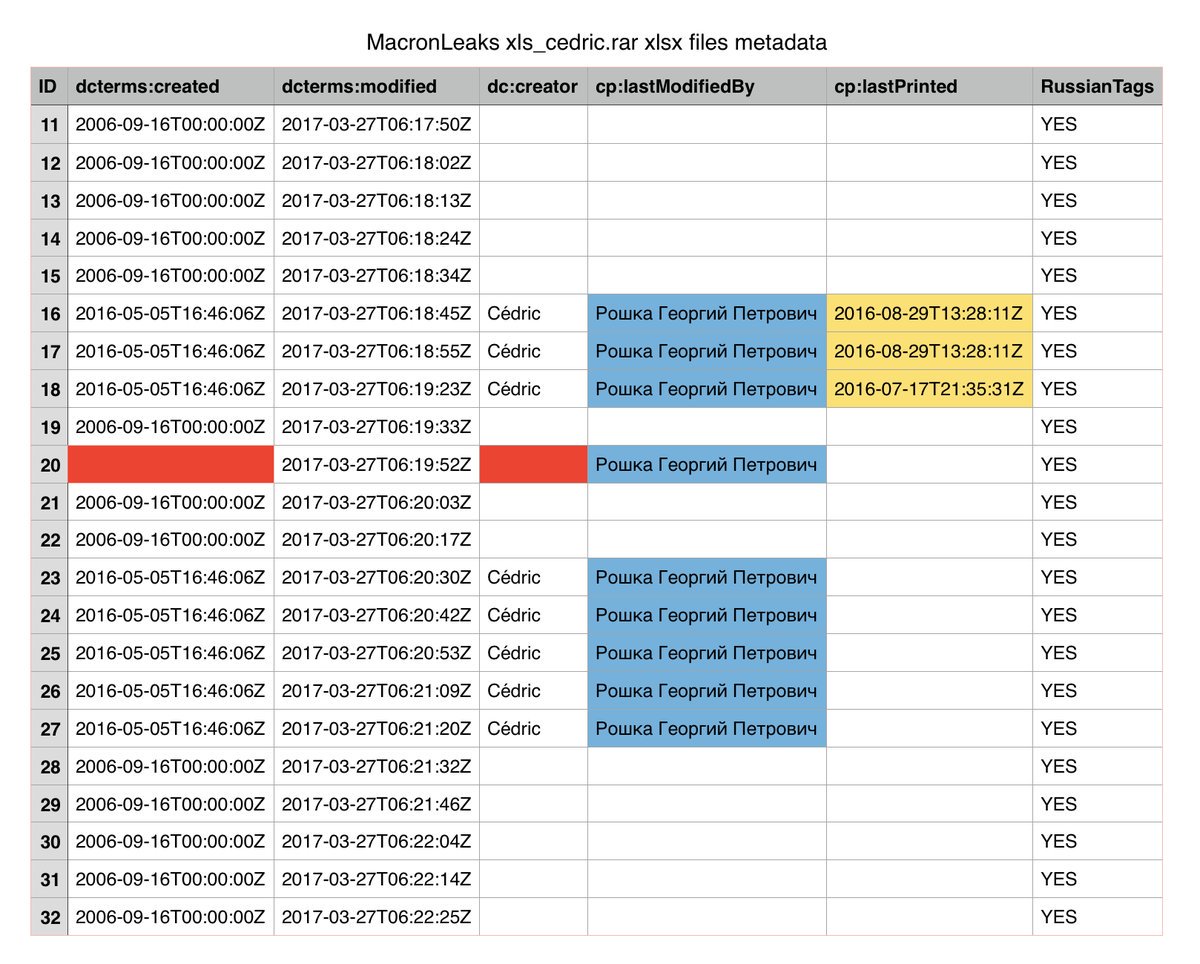

Portál WikiLeaks, který se zaměřuje na zveřejňování tajných informací, naznačil možnou ruskou stopu za únikem dokumentů ze štábu francouzského prezidentského kandidáta Emmanuela Macrona. V metadatech k uniklým materiálům se podle serveru objevuje jméno pracovníka bezpečnostní společnosti spojené s ruskou vládou. Ukradené e-maily, snímky, faktury a další dokumenty se objevily na internetu dva dny před nedělním rozhodujícím kolem francouzských prezidentských voleb.

WikiLeaks v noci na neděli na twitteru zveřejnil tabulku s metadaty, v nichž je devětkrát uvedeno v azbuce jméno Georgij Petrovič Roška. Podle serveru jde o zaměstnance společnosti Evrika, která smluvně pracuje pro ruskou vládu.

Informaci zaznamenala ruská agentura RIA Novosti, podle níž WikiLeaks neupřesnil, o jakou společnost Evrika konkrétně jde. Nicméně WikiLeaks v následujícím tweetu s odkazem na článek portálu lenizdat.ru dodal, že se jedná o společnost, která získala od ruské tajné služby FSB licence k činnosti zaměřené na ochranu státního tajemství.

WikiLeaks ✔ @wikileaks

#MacronLeaks: name of employee for Russian govt security contractor Evrika appears 9 times in metadata for "xls_cendric.rar" leak archive

11:44 PM - 6 May 2017

2,238 2,238 Retweets 2,093 2,093 likes

RIA Novosti k tomu poznamenala, že mezi ruskými firmami v oblasti IT je skutečně společnost Evrika, která na oficiálním webu uvádí své stálé klienty. Jsou mezi nimi například ruská ministerstva zahraničí a zdravotnictví. Reakci společnosti se zatím získat nepodařilo.

Na internetu se v pátek večer objevil velký balík dokumentů patřících štábu prezidentského kandidáta Macrona, jehož volebním protivníkem je nacionalistka Marine Le Penová. Zástupci Macronovy kampaně následně potvrdili, že jde o výsledek masivního a koordinovaného hackerského útoku, jehož obětí se stali před několika týdny.

Kvůli zákazu politické agitace, který platí s ukončením kampaně od půlnoci z pátku na neděli až do konce hlasování v neděli ve 20:00, zakázaly úřady sdělovacím prostředkům zveřejňovat podrobnosti o uniklých dokumentech.

Macronovi chtěli ukrást hesla hackeři napojení na Rusko, potvrdila japonská firma

25.4.2017 ČT24 BigBrother

Šéf digitální sekce Macronovy kampaně potvrdil, že štáb vítěze prvního kola francouzských prezidentských voleb byl vystaven útokům hackerů napojených na Rusko. Elektronickou špionáž odhalila japonská protivirová společnost Trend Micro. Všechna napadení se ale údajně podařilo odvrátit. Moskva obvinění odmítá.

Francii čeká ve 2. kole duel bořičů tradičního systému zavedených politických stran

Za útoky měla stát skupina Pawn Storm (Útok pěšcem), kterou podle amerických zpravodajských služeb řídí ruská špionáž. Útoky byly zaznamenány už loni v prosinci, v té době ovšem neměl Macronův štáb o jejich původu žádné důkazy.

Nezávislá zpráva Trend Micro nyní vypočítává 160 pokusů o elektronickou špionáž proti různým cílům. Hackeři se například pokoušeli získat hesla k účtům členů Macronova volebního štábu.

Macron vzešel z vlády, která na Moskvu kvůli Ukrajině uvalila sankce a odmítla jí dodat už zaplacené vojenské lodě. Politik také ze všech kandidátů nejhlasitěji hájí Unii.

Reformista Macron cílí na umírněné a progresivní voliče. Francii chce "posunout dopředu"

Francouzští experti pečlivě sledovali jakékoli známky kybernetických útoků na první volební kolo. Už v lednu francouzský ministr obrany Le Drian varoval, že počet kybernetických útoků cílených na Francii v uplynulých třech letech dramaticky vzrostl.

Mnozí se obávali, aby se neopakoval americký scénář. Tajné služby v USA už dříve oznámily, že kampaň, která měla ovlivnit loňské prezidentské volby, nařídil přímo ruský prezident Vladimir Putin. Jejím cílem bylo podkopat demokratický proces v zemi a pošpinit demokratickou kandidátku na prezidenta Hillary Clintonovou. Moskva to odmítá a mluví o „absurdních obviněních bez důkazů“.

Tajné služby: Kampaň, která měla ovlivnit prezidentské volby v USA, nařídil Putin

Francouzský ministr zahraničí Jean-Marc Ayrault varoval, že v případě nějakého zásahu do voleb ze zahraničí může přijít odveta. „Nebudeme akceptovat žádné zásahy do našeho volebního procesu, a to ani ze strany Ruska, ani z jakéhokoli jiného státu,“ zdůraznil šéf diplomacie v polovině února.

Také v případě Francie ale Rusko popírá, že by s hackery mělo něco společného. „Je vyloučeno, že by Moskva hrála roli v těchto útocích, ať už k nim došlo, nebo ne. A jakákoli obvinění, že Moskva v tom nějakou roli sehrála, jsou absurdní,“ prohlásil mluvčí Kremlu Dmitrij Peskov.

Obavy přetrvávají i před druhým kolem francouzských voleb plánovaným na 7. května, v němž se Macron utká s šéfkou krajní pravice Marine Le Penovou. Ta chválí Putina a nechala se slyšet, že by Francie měla uznat Krym jako součást Ruské federace. Její Národní fronta před lety dostala půjčku devět milionů eur (249 milionů korun) od První česko-ruské banky, což vyvolalo v Evropě pozdvižení.

Rusko špehovalo e-maily příslušníků dánské armády

24.4.2017 Novinky/Bezpečnost BigBrother

Rusko pomocí skupiny hackerů proniklo do systémů dánské armády a v letech 2015 a 2016 mělo přístup k e-mailům některých jejích příslušníků. Informoval o tom v neděli dánský list Berlingske s odvoláním na dánského ministra obrany Clause Hjorta Frederiksena.

Za útokem podle listu stála ruská státem kontrolovaná skupina hackerů ATP 28, která prý loni získala přístup k e-mailovým účtům americké Demokratické strany. "Nejde tu o malé skupinky hackerů, které by takové věci dělaly jen pro zábavu. Je to spojeno se zpravodajskými službami či ústředními elementy v ruské vládě," cituje list ministra.

Podle dánské zpravodajské služby představuje útok významné bezpečnostní riziko, a to mimo jiné proto, že informace získané z e-mailů by mohly být Ruskem využity k rekrutování agentů v dánské armádě, píše Berlingske.

V Rusku zvažují zákaz VPN a proxy, které umožňují přístup na blokované weby

20.4.2017 Živě.cz BigBrother

Rusko patří k zemím s největším počtem blokovaných webů. Na černé listině tamního úřadu Roskomnadzor je téměř 70 tisíc stránek, které musí být zablokovány na úrovni poskytovatelů. Uživatelé však tato opatření obchází díky prostředkům jako VPN nebo proxy serverů, což se ruským institucím nelíbí. I proto se nyní na vládní úrovni začne projednávat návrh pro jejich zablokování – informoval o tom TorrentFreak.

Ruský Roskomnadzor chce po Opeře vestavěný blacklist. Uživatelé ji využívají pro prohlížení blokovaných webů

Nový zákon by ukládal poskytovatelům zablokovat všechny nástroje, které mohou být využity pro návštěvu zapovězených stránek – primárně jde o zmíněné VPN a proxy servery, zároveň to však mohou být i webové služby pro mirroring stránek nebo Tor. Do této definice by mimo jiné spadala také Opera, která obsahuje funkci VPN pro změny IP adresy.

Nový návrh následuje jiné opatření, které by mělo ovlivnit zobrazování výsledků ve vyhledávačích. Veškeré služby sloužící pro prohledávání webu by měly mít zakázáno zobrazit odkazy na blokované weby. V opačném případě jim bude hrozit pokuta v přepočtu asi 310 tisíc korun.

NSA už Windows ke špehování nezneužije, tvrdí Microsoft

20.4.2017 SecurityWorld BigBrother

Microsoft reaguje na kauzu s NSA a opravuje zranitelnosti, které toto agentura využívala ke svým špionážním účelům. Starší verze Windows však jsou – a zůstanou – zranitelné.

Microsoft oznámil, že opravil většinu kritických míst ve Windows, které údajně zneužívala ke špehování uživatelů Národní bezpečnostní agentura (NSA). Na její počínání před pár dny upozornila hackerská skupina Shadow Brokers, zveřejněním obsáhlé dokumentace svědčící o aktivitách agentury.

„Většinou šlo o mezery spadající do kategorie rizik, které jsme už dříve záplatovali v rámci našich dalších produktů,“ uvedl Philip Misner, jeden z bezpečnostních pracovníků Microsoftu, v internetovém příspěvku, v němž devět konkrétních případů přibližuje a to včetně nápravných aktualizací, spadajících do období října 2008 – března 2017.

Zmiňuje se však také o tom, že tři z kritických míst, na které Shadow Brokers poukazují, záplatovány nebyly a ani nebudou.

„Uživatelé Windows 7 a novějších, respektive Exchange 2010 a novějších, nejsou v ohrožení. Ti, kteří používají starší verze těchto produktů, by si je měli aktualizovat na novější, aby mohli být zahrnuti do naší podpory.“ Z jeho slov tedy jasně vyplývá, že uživatelé Windows starších než jsou „Sedmičky“ se mohou vystavovat riziku, kvůli ukončené podpoře Microsoftu.

Matt Suiche, zakladatel bezpečnostní společnosti Comae Technologies, v návaznosti na uniklé dokumenty dodává, že Národní bezpečnostní agentura využívala ve velkém mimo jiné chyb ve starších verzích Windows Server, především Windows Server 2003.

Uživatelům proto důrazně doporučuje aktualizaci svých systémů nebo rovnou update na nejnovější Windows 10. „Zneužít chyb ve Windows 10 je výrazně těžší než v případě Windows 7,“ dodává Suiche.

Nástroje na ovládnutí Windows jsou volně dostupné. Hackeři je prý získali od NSA

18.4.2017 Živě.cz BigBrother

Hackerská skupina The Shadow Brokers tvrdí, že získala velké množství hackerských nástrojů, které údajně vytvořila a aktivně využívala Americká bezpečnostní agentura NSA. Hackeři v příspěvku nazvaném na serveru steemit.com zveřejnili trojici souborů s prolamovacími programy.

Hackli hackery NSA a chtějí milión Bitcoinů

Soubory s názvy Windows, Swift a OddJob jsou sice zašifrovány prostřednictvím softwaru GnuPG. K obsahu archivů se však aktuálně dostanou i méně technicky zdatní uživatelé. Hacker s přezdívkou Misterch0c totiž vložil do služby GitHub jejich dešifrovánou podobu.

Sbírka nástrojů ovládne Windows

Složka „Windows“ obsahuje působivou sbírku útočných modulů, které slouží k převzetí úplné kontroly nad cílovým počítačem nebo k vytvoření zadních vrátek. Hackerský nástroj je ve velké míře automatizovaný, takže by ho mohl zneužít kdokoliv s dostatečnými technickými znalostmi.

Například bezpečnostní expert Matthew Hickey už stihl otestovat jeden z modulů (FuzzBunch), přičemž zveřejnil i názorné video. Na něm je vidět, jak se mu podaří ovládnout Windows Server 2008 R2 SP1 za méně než dvě minuty.

Podle více informací byl útočný software účinný na systémech Windows 2000, XP, 7, 8, jakož i na jejich serverových edicích (Server 2000, 2003, 2008, 2008R2 a 2012). Windows 10 a Server 2016 jsou vůči této hrozbě imunní.

Microsoft vydal v této souvislosti prohlášení, v němž uvedl, že většina ze zranitelností byla opravena již v minulosti. Poslední záplaty aktivně využívaných chyb byly přitom uvolněné před měsícem, 14. března.

Další várka úniků ze CIA. Wikileaks popisuje, jak se Američané údajně vydávají za Rusy, Číňany a další

Trojice z útočných modulů, konkrétně EnglishmanDentist, EsteemAudit a ExplodingCan údajně nefunguje na v současnosti podporovaných systémech (Windows 7 a novější). V zastaralých systémech (Windows XP a podobně) zůstanou uvedené hackerské nástroje nadále funkční.

Malware na míru a banky pod kontrolou

Druhý nástroj s názvem OddJob nebyl zatím důkladně prozkoumán. Jeho hlavním účelem je vytvoření a následné nastavení škodlivého kódu na míru - podle specifických požadavků. Součástí útočného softwaru je i řídicí server. Podrobnosti o jeho reálné funkčnosti nejsou aktuální známé.

Podle informací zveřejněných na GitHubu je hackerský nástroj určený pro operační systém Windows 2000 a novější. Výsledné infikované soubory prý nejsou detekovány žádným antivirovým softwarem.

Poslední z archivů obsahuje citlivé informace pocházející od jednoho z největších poskytovatelů služby SWIFT na Středním východě.

SWIFT (Society for Worldwide Interbank Telecommunication) je celosvětový počítačový systém sdružující více než 9 tisíc bank a finančních organizací na celém světě. Slouží k provádění jednotlivých transakcí, přičemž zpracuje platební příkazy ve výši šesti miliard eur denně.

Mezi soubory se nacházejí rozsáhlé seznamy intranetových IP adres jednotlivých klientů - včetně názvu připojeného počítače (serveru). Figuruje zde i několik veřejných IP adres, stejně i jména a hesla pro přístup do systému. Nechybí ani SQL skripty sloužící k prohledávání Oracle databází.

Pokud software skutečně pochází od NSA, měl v roce 2013 tato organizace přístup k serverům mnoha bank. Většina dat přitom pochází z finančních institucí sídlících v Kuvajtu, Palestině, Jemenu, Kataru a podobně.

Další várka úniků ze CIA: „Temná hmota“ a „sonický šroubovák“ jsou postrachem jablíčkářů

Společnost EastNets zastřešující SWIFT vydala v souvislosti s touto aférou oficiální prohlášení. V něm uvedla, že informace o útocích jsou nepravdivé a nepodložené. „Na základě interního bezpečnostního auditu nebyla odhalena žádná zranitelnost, ani neoprávněný přístup“, uvádí EastNets na svém webu.

Část prohlášení však nepřímo potvrzuje původ uniklých materiálů. V něm se uvádí, že citlivé informace pocházejí z jednoho ze serverů, který se již od roku 2013 nevyužívá.

CIA přišla o mnoho citlivých materiálů

Připomeňme, že nejde o ojedinělý případ, kdy státní bezpečnostní organizace přišla o citlivé informace či dokonce software. V posledním období snad nejvíce rezonovaly zprávy o uniklých materiálech pocházejících ze zákulisí americké CIA.

Skupina Wikileaks zveřejnila další úniky ze CIA. Popisují tvorbu virů pro Windows

Ještě počátkem března zveřejnila organizace WikiLeaks první část informací o hackerských nástrojích, které údajně využívá CIA. Sbírka materiálů dostala označení Vault 7, přičemž obsahuje 8 761 dokumentů a souborů.

Podle odhalení disponují její pracovníci širokým spektrem různých hackerských nástrojů. Díky nim dokáží převzít kontrolu nad libovolným operačním systémem (Windows, Linux či MacOS), ovládnout smartphone se systémem iOS a Android či hacknout chytré televizory.

NSA podle hackerů nabourala bankovní systém SWIFT

15.4.2017 Novinky/Bezpečnost BigBrother

Skupina hackerů zvaná Shadow Brokers zveřejnila v pátek dokumenty budící podezření, že americká Národní agentura pro bezpečnost (NSA) dokázala proniknout do bankovní sítě SWIFT, sloužící k mezinárodním převodům. Oznámily to v sobotu tiskové agentury.

Mnozí experti považují únik údajů za věrohodný, přestože dotčené firmy a instituce jej popřely, anebo se odmítly vyjádřit, uvedla na svém webu stanice BBC pod titulkem "Vláda Spojených států 'nabourala globální bankovní systém'". NSA se nevyjádřila.

NSA údajně prostřednictvím přísně tajné jednotky počítačových pirátů sledovala především blízkovýchodní banky kvůli případným transakcím teroristů – a prý využila slabin v produktech firmy Microsoft, používaných v počítačích po celém světě, uvedla agentura AFP.

SWIFT (Society for Worldwide Interbank Financial Telecommunication - Společnost pro celosvětovou mezibankovní finanční telekomunikaci) slouží zejména k mezinárodnímu platebnímu styku. Jde o počítačově řízený systém pro dálkový přenos dat mezi bankami a dalšími finančními i nefinačními institucemi. V rámci SWIFTu má každá zúčastněná banka svůj jedinečný kód, kterým se identifikuje - BIC. Zdroj: Wikipedia

„Nezaznamenali jsme žádné známky neoprávněného přístupu do naší sítě či do služby přenosu zpráv,” tvrdí SWIFT sídlící v Belgii. BBC připomněla, že hackeři systém úspěšně napadli, když loni zločinci ukradli bangladéšské ústřední bance 81 miliónů dolarů (asi dvě miliardy Kč).

Slabiny za padesát miliónů

Dubajská kancelář EastNets, sloužící při převodech blízkovýchodním bankám, zprávu o svém údajném nabourání popřela jako "zcela falešnou a nepodloženou".

Microsoft prostřednictvím blogu svého manažera pro bezpečnost Phillipa Misnera ujistil své zákazníky, že jsou v bezpečí, pokud si své počítačové programy řádně aktualizují. Programový gigant už vyvinul obranu v případě devíti z 12 nástrojů zmíněných hackery, zbývající tři představují zastaralé a nepodporované výrobky.

Zmíněné "bezpečnostní slabiny" by podle BBC mohly na černém trhu vynést více dva milióny dolarů (asi 50 miliónů Kč).

Follow

Edward Snowden ✔ @Snowden

The Mother Of All Exploits escaped from an NSA laboratory and is wrecking the internet. https://motherboard.vice.com/en_us/article/your-governments-hacking-tools-are-not-safe …

12:54 AM - 15 Apr 2017

Photo published for Your Government's Hacking Tools Are Not Safe

Your Government's Hacking Tools Are Not Safe

From Cellebrite, to Shadow Brokers, to the CIA dump, so many recent data breaches have shown there is a real risk of exposure of government hacking tools.

motherboard.vice.com

2,711 2,711 Retweets 2,943 2,943 likes

Pokud tato odhalení odpovídají pravdě, jsou podle BBC nejvážnější od dob bývalého spolupracovníka amerických rozvědek Edwarda Snowdena, který informoval o rozsahu globálního špehování v roce 2013. Ten na svém twitterovém účtu označil čin NSA za „mother of all exploits”, tedy matku všech zneužití bezpečnostních trhlin, a to s jasným odkazem na čtvrteční svržení nejsilnější americké nejaderné bomby na Afghánistán, které se přezdívá matka všech bomb. [celá zpráva]

Skupina Wikileaks zveřejnila další úniky ze CIA. Popisují tvorbu virů pro Windows

10.4.2017 Živě.cz BigBrother

Organizace Wikileaks uvolnila další várku úniků z americké Centrální zpravodajské agentury. Tentokrát se dokument věnuje sadě nástrojů Grasshopper, které údajně v CIA sloužily k tvorbě malwaru na míru pro operační systémy Windows.

Další várka úniků ze CIA. Wikileaks popisuje, jak se Američané údajně vydávají za Rusy, Číňany a další

Grasshopper tedy připomíná některé známé linuxové balíky jako třeba Metasploit. V obou případech se jedná o prostředí, ve kterém si pomocí desítek modulů sestavíte konkrétní útok, který pak skrze další nástroje a zranitelností dostanete na cíl oběti.

Vytvořili jsme malware pro Android, ovládli telefon a odposlouchávali jej

Grasshopper podle zveřejněných dokumentů dělá úplně to samé. CIA, NSA a další agentury nejen v USA tedy používají principiálně stejné postupy jako každý jiný bezpečnostní hacker a analytik. Podobně jako další podobné balíky i Grasshopper podle uniklé dokumentace běží v Pythonu

Až 90 % chytrých televizorů lze hacknout. Přes DVB-T!

3.4.2017 Živě.cz BigBrothers

Bezpečnostní expert vytvořil nový koncept sofistikovaného útoku, jehož terčem jsou tzv. chytré televizory. Stačí k tomu falešný DVB-T vysílač a potenciální útočník dokáže získat administrátorská oprávnění nebo možnost spustit libovolný škodlivý kód. Na hrozbu upozornila Ars Technica.

Ohrožena je většina chytrých televizorů

Rafael Scheel prezentoval své odhalení na bezpečnostní konferenci EBU (European Broadcasting Union). Jeho způsob útoku se přitom výrazně odlišuje od podobných pokusů o ovládnutí chytrých televizorů. Lze ho totiž provést ze vzdáleného místa, bez jakékoli interakce s uživatelem a navíc na pozadí.

CIA prý útočila na chytré televizory a nejspíše se vydávala i za Rusy

3.4.2017 Živě.cz V praxi je tato technika nenápadná a téměř neodhalitelná. Nejhorší na celé situaci je to, že podle vyjádření bezpečnostního experta trpí zranitelností až 90 procent televizorů prodaných v posledních letech. Seznam testovaných či ohrožených modelů však nebyl zveřejněn.

Hlavním předpokladem pro úspěšné provedení útoku je chytrý televizor s připojením na internet a podporující standard HbbTV. Nezáleží přitom, jakým způsobem je přijímán samotný signál, technologii HbbTV lze úspěšně zneužít prostřednictvím standardů DVB-T, DVB-C i přes IPTV.

Novinky u České televize: iVysílání konečně bez Flashe a zpravodajství kompletně v HD

Výzkumník v rámci demonstrace využil miniaturní DVB-T vysílač, který sestrojil z běžně dostupných elektronických součástek. Útočné zařízení ho přitom nestálo více než 150 dolarů (tj. cca 3 800 Kč).

Útoky lze realizovat v masivním měřítku

Falešný terestriální vysílač může mít dosah až na stovky domácností. Kromě toho, někteří poskytovatelé kabelové televize využívají právě DVB-T vysílání pro retransmisi. Tím se potenciální dosah výrazně zvyšuje. V krajním případě by však mohl posloužit například i dron nesoucí DVB-T vysílač.

Na místě je otázka, jak přimět televizor, respektive oběť, aby si naladila vysílání obsahující nebezpečný HbbTV obsah. Odpovědí je jedna ze základních vlastností moderních televizorů – upřednostní vždy silnější zdroj digitálního pozemního vysílání. Divák tak nedokáže zjistit, zda je zařízení připojeno k legitimnímu vysílači nebo ne.

Závěrečnou fází je samotný útok. HbbTV je součástí DVB-T signálu, který televizor zpracovává ihned po zvolení televizní stanice. Nejčastějším příkazem využívaným v HbbTV je inicializace a načtení cílové webové stránky na pozadí.

Právě díky této funkci lze vytvořit nenápadný přístup do televizoru nic netušícího uživatele. Rafael Scheel vytvořil speciální internetové stránky, jejichž součástí byl i škodlivý kód. Ten využil dvojici starších zranitelností v jádru webového prohlížeče integrovaného v chytrých televizorech.

Výsledkem bylo získání administrátorského přístupu a plné kontroly nad infikovaným televizorem. Kyberzločinci by následně mohli do zařízení nainstalovat jakýkoliv další malware, špehovat cílovou osobu s využitím integrované kamery či mikrofonu, krást uložené přihlašovací údaje, provádět DDoS útoky proti webovým stránkám a mnoho jiného.

Nezjistitelný a napořád

Uvedený typ útoku je prakticky nemožné vystopovat. Stačí přibližně jedna minuta falešného vysílání a zařízení se automaticky infikuje. Přítomné nejsou žádné stopy či indicie, že infiltrace proběhla právě prostřednictvím DVB-T vysílání.

Samostatnou kapitolou jsou bezpečnostní chyby. V tomto konkrétním případě byly zneužity zranitelnosti staré více než dva roky. Problémem je, že výrobci televizorů nejsou nuceni pravidelně opravovat svůj firmware a ten zůstává i několik let děravý.

Navíc, škodlivý kód může být vytvořen takovým způsobem, že bude blokovat všechny pokusy o kontrolu a instalaci aktualizací. Bezpečnostní expert na závěr uvedl, že jeho koncept malwaru zůstal v televizoru přítomen i po obnovení na tovární nastavení.

Další várka úniků ze CIA. Wikileaks popisuje, jak se Američané údajně vydávají za Rusy, Číňany a další

3.4.2017 Živě.cz BigBrother

Skupina Wikileaks přitvrdila a na sklonku března vypustila další várku uniklých dokumentů ze zpravodajské agentury CIA. Tentokrát však nejde o vágní dokumentaci nejrůznějších vládních nástrojů pro kybernetickou špionáž, ale konečně něco konkrétního – části zdrojových kódů Marble Framework.

Další várka úniků ze CIA: „Temná hmota“ a „sonický šroubovák“ jsou postrachem jablíčkářů

V tomto případě se nejedná o kybernetickou zbraň, ale spíše technologii stealth, která má zakrýt stopy. Dejme tomu, že kybernetičtí operativci budou potřebovat dostat do počítače cíle nějaký malware, který jim otevře vrátka do systému. Kdyby použili vlastní řešení, mohla by druhá strana forenzní analýzou vyčmuchat, kdo za tím vším stojí.

Jedna z technik frameworku Marble, která vloží do vládního malwaru textové řetězce třeba v ruštině. Marble je v tomto ale zjevně povrchní, jak totiž napovídají slovíčka „lorem ipsum,“ věty nejspíše nedávají příliš smysl.

Právě od toho je tu Marble Framework, který z amerického malwaru udělá třeba ruský. Jak? CIA na to může jít různými cestami. Buď jednoduše upraví nějaký ruský malware, který původně sloužil k něčemu úplně jinému, anebo zapojí Marble, který jejich malware šitý na míru upraví tak, aby si třeba analytici z antivirových firem mysleli, že se jedná o virus odkudsi z východní Evropy.

Marble Framework to provede třeba tak, že do dat viru vloží různé textové řetězce v jazyce, který potřebují. Může to být čínské písmo, azbuka, arabština… Záleží na aktuální potřebě.

Ve výsledku tedy může malware vypadat opravdu jako každý jiný, kterých po síti poletují tisíce a snaží se cílový počítač zapojit do botnetu. Že jej ve skutečnosti vyslala do světa CIA a o klasický botnet ji vůbec nejde, se přitom v ideálním případě vůbec nikdo nedozví¨, protože Marble zamete všechny stopy.

Šifrované zprávy jsou na internetu nepřijatelné, burcuje britská ministryně

27.3.2017 Novinky/Bezpečnost BigBrother

Proti vyspělým metodám šifrování při šíření zpráv v globální počítačové síti se v neděli v Londýně vyslovila britská ministryně vnitra Amber Ruddová. Podobnou metodu, kterou mimo jiné nabízí komunikační síť Whatsapp, podle agentury Reuters využil těsně před středečním útokem v Londýně atentátník Khalid Masood.

Ruddová kritizovala zejména šifrovací metodu E2EE (end-to-end encryption), která umožňuje číst zprávy posílané přes internet výhradně odesilateli a adresátovi. Poskytovatel připojení, který přenos zajišťuje, nemá možnost informaci rozumět a zprostředkovat její obsah komukoli jinému, například tajným službám nebo protiteroristickým složkám.

Ruddová podobné šifrovací metody označila za "absolutně nepřijatelné", protože pro komunikaci teroristů vytvářejí uzavřenou síť. "Je to absolutně nepřijatelné, teroristé by neměli mít žádný úkryt. Musíme zajistit, aby služby jako je Whatsapp neumožňovaly teroristům vzájemně komunikovat," řekla britská ministryně stanici BBC. Britské tajné služby podle ní musejí mít možnost do šifry proniknout.

Masood ve středu u britského parlamentu zabil čtyři lidi a dalších 50 zranil. Nejdřív najel do kolemjdoucích autem, a pak zaútočil nožem, než ho zastřelila policie.

Další várka úniků ze CIA: „Temná hmota“ a „sonický šroubovák“ jsou postrachem jablíčkářů

24.3.2017 Živě.cz BigBrother

Po dvou týdnech je tu další várka uniklých dokumentů

Tato nepotěší majitele macbooků

CIA má celý balík nástrojů na jejich odposlech

Skupina Wikileaks dodržela slib a po první velké várce tajných dokumentů s kódovým označením Vault 7: Year Zero před pár hodinami vypustila do světa další a tentokrát o něco menší balík Dark Matter, který se skládá z několika návodů pro zaměstnance americké zpravodajské agentury CIA.

A těmi zaměstnanci samozřejmě nemáme na mysli uklízečky a kuchařky v kantýně, ale specialisty a operativce, kteří používají nejrůznější kybernetické zbraně k odposlechům a sledování svých cílů pomocí nejrůznějších odhalených slabin na počítači.

Stejně jako minule i tentokrát se jedná spíše o staré zranitelnosti, které budou touto dobou už dávno opravené, nicméně lze předpokládat, že CIA své nástroje průběžně vylepšuje tak, jak její inženýři objevují nové a nové zranitelnosti.

DarkSeaSkies

Na stranu druhou, ani oni nejsou tak dokonalí jako hackeři z filmů, a tak se inspirují na nejrůznějších bezpečnostních konferencích. To se týká třeba balíku nástrojů DarkSeaSkies, jehož komponenty se až podezřele podobají útoku na EFI zavaděč v jablečných počítačích, jehož postup byl zveřejněn na konferenci Black Hat 2012. Zdá se tedy, že se CIA inspirovala právě zde.

DarkSeaSkies se skládá ze tří částí, přičemž ta hlavní, DarkMatter, podle které Wikileaks pojmenoval i tuto várku úniků, představuje speciální ovladač, který se bez vědomí uživatele usadí v zavaděči jablečného počítače a nainstaluje zbývající komponenty. Tou první je SeaPea, která se usadí v jádře Mac OS 10.5, a tou druhou pak NightSkies.

Dohromady umožní prakticky kompletně ovládnout jablečný systém, aniž by to jeho majitel vůbec zaregistroval. To znamená, že agenti mohli odposlouchávat a posílat vlastní příkazy do macbooků s danou verzí operačního systému, do kterých se jim podařilo dostat jejich malware ať už ručně, nebo běžnou infekční cestou skrze nějakou další zranitelnost třeba ve webovém prohlížeči.

Sonic Screwdriver

Dalším zajímavým nástrojem z Langley je i sonický šroubovák, který pro změnu používá k průniku do systému zranitelnosti thunderboltového adaptéru pro ethernet. V jeho firmwaru je totiž speciální kód, který umožní instalaci dalšího ovládacího implantátu pojmenovaného Der Starke, který má být vylepšenu verzí malwaru Triton.

Thunderboltový adapter pro ethernet. CIA používala upravenou verzi s malwarem uvnitř jeho firmwaru.

Ale dost slovíčkaření, k instalaci Tritonu je třeba mít patřičná práva a Sonic Screwdriver to společně s Der Starke obejdou. Stačí, aby byl a v macbooku během startu připojený onen zákeřný zavaděč a systém se pak sám nakazí i bez znalosti hesla. CIA tedy musí mít fyzický přístup k laptopu, instalace je však nejspíše velmi rychlá, takže stačí jen chvilka.

Jakmile se to podaří, agenti mohou opět odposlouchávat dění v počítači a spouštět vlastní kód.

A to je protentokrát vše. Na webu Wikileaks najdete uniklé úryvky dokumentací jednotlivých nástrojů s bizarními kódovými jmény, které se tentokrát orientují výhradně na jablečnou platformu. Jedná se sice o starší útoky, které už dnes nemusejí být k ničemu, podstatné je však to, že s nimi CIA operovala v době, kdy to mělo svoji cenu. Zároveň je skoro jisté, že dnes operativci z Langley útočí zase na aktuální jablečnou platformu.

Kreml dává od útoku na Yahoo ruce pryč

16.3.2017 Novinky/Bezpečnost BigBrother

Kreml ve čtvrtek vyloučil jakoukoli účast ruských tajných služeb na nezákonné kybernetické akci. Mluvčí prezidenta Vladimira Putina Dmitrij Peskov to řekl v reakci na obvinění dvou ruských špionů a dvou dalších osob ministerstvem spravedlnosti USA z útoku na internetovou společnost Yahoo před třemi lety.

Peskov novinářům sdělil, že zatím nemá žádné oficiální informace o tomto obvinění a že vše, co o tom dosud ví, se dozvěděl ze sdělovacích prostředků.

"Opakovaně jsme řekli, že nemůže být řeči o nějakém zapojení některého ruského úřadu, včetně FSB (Federální bezpečnostní služby), do jakýchkoli nezákonných počítačových aktivit," zdůraznil Peskov.

Americké ministerstvo spravedlnosti ve středu oznámilo, že obvinilo dva ruské špiony a dva hackery původem z bývalých sovětských republik v souvislosti s ukradením dat z účtů internetové společnosti Yahoo z roku 2014.

Podle deníku The Washington Post jde o vůbec první obvinění svého druhu "ruských vládních činitelů". Týká se dvou pracovníků ruské tajné služby FSB a dvou hackerů, které si Rusové údajně najali.

Více než miliarda přihlašovacích údajů

Loni v září vedení Yahoo oznámilo, že v roce 2014 byla z jeho serverů odcizena data z 500 miliónů účtů. V prosinci pak zástupci Yahoo potvrdili, že při dalším útoku z roku 2013 byla odcizena více než miliarda přihlašovacích údajů. [celá zpráva]

Yahoo dosud neuvedla, zda oba útoky souvisely. Útoky také měly dopad na prodej hlavního podnikání Yahoo komunikačnímu gigantovi Verizon. [celá zpráva]