Definice phishingu

Phishing, z počátku označovaný jako carding6 nebo brand spoofing7, má jako většina pojmů používaných v informatice mnoho různých definic, z nichţ se kaţdá trochu liší.

„Phishing je metoda krádeže online identity uživatele, využívající sociálního inženýrství a technických lstí k odcizení uživatelských přihlašovacích údajů, jako jsou uživatelská jména a hesla“ (Badra, El-Sawda a Hajjeh, 2007 str. 1).

Podstatou této metody je „způsob odeslání falšovaného e-mailu příjemci, který klamavým způsobem napodobuje legální instituci s úmyslem vyzvědět od příjemce důvěrné informace jako číslo platební karty nebo heslo k bankovnímu účtu. Takový e-mail většinou navádí uživatele, aby navštívil nějaké webové stránky a zadal zde tyto důvěrné informace. Tyto stránky mají design podobný jako instituce, za kterou se scammer vydává, aby získal vaši důvěru. Stránky této instituci samozřejmě nepatří a výsledkem je ukradení vašich důvěrných údajů za účelem finančního zisku. Proto je slovo phishing evidentně variací na slovo fishing (rybaření), kde scammer nahazuje háčky v naději, že se do nich pár jeho obětí „zakousne“.“. (James, 2007, s. 28)

Vznik samotného pojmu je do jisté míry spjatý s analogií k výrazu phreaking8, coţ je slovní hříčka spojující anglické výrazy freak (blázen) a phone (telefon). Obdobnou slovní hříčkou je právě i phishing, vycházející z anglického výrazu fishing. I zde je původní písmeno f nahrazeno za dvojici písmen ph. (Liberman, 2004) Do českého jazyka se pojem zpravidla nepřekládá, ale občas se lze setkat s výrazem rybaření (Jirovský, 2007, s. 112). Ty vložené hlásky, resp. dvojhlásky, mají také zdůrazňovat, ţe metody phisherů9 jsou mnohem detailnější a sofistikovanější neţ aktivity spadající do zdaleka ne tak propracovaného fishingu (James, 2007, s. 22).

Phishing se tedy řadí mezi nevyžádané sdělení neboli spam, masivně šířené nebo i individuálně cílené prostřednictvím internetu. Spam se dělí na několik různých skupin a podskupin. Rozlišujeme mimo jiné:

‒ nevyžádanou obchodní elektronickou poštu (UCE10);

‒ neodpovídající obchodní elektronickou poštu (NCE11);

‒ producenty seznamů;

‒ scamy12 (James, 2007, s. 25-26).

UCE jsou takové spamy, jenž „vytvářejí skutečné firmy, které se snaží oslovit stávající nebo potenciální zákazníky. Skutečná UCE se vyskytuje velmi zřídka a čítá méně než 0,1 % veškerého spamu.“ (James, 2007, s. 25)

NCE „zasílají skutečné firmy, které pokračují v oslovování uživatele i poté, co byly požádány o ukončení zasílání pošty“ (James, 2007, s. 25) ze strany uživatele.

Producenti seznamů jsou spammerské skupiny, které shromažďují e-mailové adresy do seznamů a dále je prodávají na marketingové účely (James, 2007, s. 26).

Největší skupinou spamů jsou však tzv. scamy. „Jejich účelem je získávání finančních prostředků prostřednictvím oklamání uživatelů. Mezi podskupiny scamu patří 419 (scam nigerijského typu)13, malware14 a phishing.“ (James, 2007, s. 26)

Historický vývoj

Sofistikovanost útoků vs. odborné znalosti útočníků

Při pohledu na historický vývoj sofistikovanosti kybernetické kriminality do konce tisíciletí (viz obr. 1) zjistíme, že většina dnešních crackerů15 se významně liší od těch, kteří na cizí počítače útočili před deseti, patnácti lety. Dříve nebyli útočníci ani zdaleka tak troufalí, jako jsou dnes a jejich, i když bezpochyby rovněž nelegální, útoky byly motivovány více zvídavostí než čirou destrukcí a honbou za ziskem. Jednalo se zpravidla o velice inteligentní počítačové experty, kteří své škodlivé kódy sami vytvářeli a zdokonalovali. To však není případ velké části dnešních útočníků. Těmi jsou mnohdy i velmi mladí lidé, kteří těmito odbornými znalostmi zdaleka tolik neoplývají a jen se „přiživují“ na dávno vytvořeném a ozkoušeném. Jejich nespornou výhodou jsou však tři zásadní atributy:

‒ dostatek volného času;

‒ vytrvalost, dána zejména dostatkem času;

‒ vyzkoušené a dostupné kódy. (James, 2007, s. 26-27)

Velkou měrou se na té zmíněné troufalosti dnešních crackerů podepsalo i rozšíření širokopásmového připojení k internetu, které umožnilo významně snazší a rychlejší přístup k vyhlédnutým cílům (James, 2007, s. 27).

Obrázek 1: Historie sofistikovanosti kyberútoků vs. technické znalosti útočníků

Počátky phishingu v 90. letech

Vznik phishingu se datuje k počátku 90. let 20. století a umožnil jej zejména americký poskytovatel internetových služeb, společnost America Online (AOL). V té době si ještě mohli útočníci libovolně vytvářet falešné zákaznické účty u společnosti AOL. Princip byl takový, ţe si cracker zaregistroval falešné osobní údaje16 a automaticky vygenerované, nereálné číslo kreditní karty. A vzhledem k tomu, ţe ověřovací systémy u AOL (i jiných obchodníků té doby) byly velice jednoduché, prošly tyto falešné účty s neodpovídajícími údaji verifikací, společnost uvěřila, ţe jsou pravé a účty aktivovala. Tyto účty mohly být poté pouţity k přístupům ke zdrojům AOL, a to bez rizika či jakýchkoli nákladů pro útočníka. (Jakobsson a Myers, 2006, s. 2)

Do poloviny roku 1990 vyvinula společnost AOL protiopatření, které jiţ ověřovalo pravost čísel kreditních karet. Tím způsobila, ţe crackeři byli nuceni změnit metodu získávání přístupů k AOL účtům a namísto tvorby primitivních falešných účtů se začali zaměřovat na krádeţe účtů skutečných zákazníků. Aby toho mohli dosáhnout, začali crackeři vystupovat jako administrátoři AOL, kteří kontaktovali legitimní zákazníky s ţádostmi o přístupová hesla pod různě důmyslnými záminkami. Příkladem byly například zprávy nabádající k nutnému ověření hesla. Tyto zprávy byly také patřičně zamaskovány, aby to vypadalo, ţe přichází od skutečného administrátora AOL, coţ zapříčinilo, ţe mnoho důvěřivých zákazníků své údaje skutečně útočníkům odevzdalo. (Jakobsson a Myers, 2006, s. 2-3)

Výše popsaný případ je povaţován za vůbec první úspěšně provedený phishing na světě. Tímto relativním úspěchem se posléze inspirovalo značné mnoţství crackerů a metoda phishingu se začala pomalu vyvíjet a zdokonalovat. Oběťmi od té doby nebyli jen uţivatelé AOL, nýbrţ uţivatelé napříč celým internetem. (Jakobsson a Myers, 2006, s. 3)

Vývoj v novém tisíciletí

Od dob svého prvního rozmachu u společnosti AOL se princip phishingu na počátku nového tisíciletí příliš nezměnil. Avšak změnily se cíle, na které se phishing začal primárně zaměřovat. Těmito cíli se stali poskytovatelé finančních sluţeb.

První známé útoky, uskutečněné proti finančnímu provozovateli, byly zaznamenány v červnu a později v září roku 2001 a byly vedené proti elektronickému platebnímu systému E-gold17. Uţivatelé zde byli oklamáni spammery a byli přesvědčeni k zadání svých přihlašovacích údajů na podvodných webových stránkách. (Financial Cryptography, 2005)

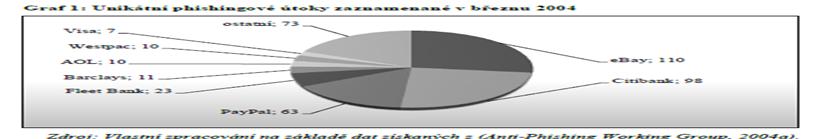

Velký zlom v počtu útoků poté nastal na přelomu let 2003 a 2004. Ještě v listopadu 2003 bylo zaznamenáno pouhých 27 unikátních phishingových útoků. V březnu roku 2004 jich uţ bylo celkem 402, z nichţ více neţ dvě třetiny byly cíleny na společnosti eBay18, Citibank19 a PayPal20 (viz graf 1). (Anti-Phishing Working Group, 2004a)

Graf 1: Unikátní phishingové útoky zaznamenané v březnu 2004

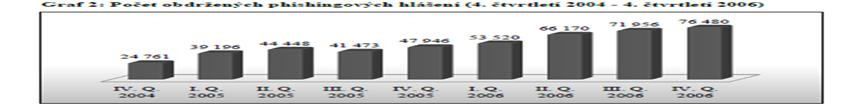

Počet phishingových hlášení dále narůstal i mezi roky 2004 a 2006. Zatímco ve 4. čtvrtletí roku 2004 bylo zaznamenáno necelých 25 tisíc phishingových hlášení, o tři roky později to jiţ bylo více neţ třikrát tak velké mnoţství (viz graf 2).

V tomto období můţeme zaznamenat i první phishingové útoky proti bankovním institucím v ČR. Cílem útočníků se stali nejprve v březnu roku 2006 tuzemští klienti Citibank a o pár měsíců později i klienti České spořitelny. (Jirovský, 2007, s. 113)

Současnost a očekávaný vývoj

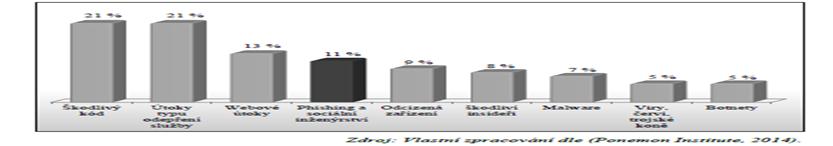

Kybernetická kriminalita kaţdoročně způsobí ohromné mnoţství škod u řady malých i velkých firem a značnou měrou se na tom podílí také phishing. Názorně to ukazuje následující graf, na kterém je vidět pozice phishingu mezi nejpouţívanějšími nástroji kybernetické kriminality v USA v roce 2013.

Dalo by se očekávat, ţe s neustálým vývojem bezpečnostních technologií by měla úspěšnost phishingu kaţdým rokem pomalu klesat. Je tomu však zcela naopak a phishing je od svého zrození u AOL neustále rozvíjen a vylepšován. Kaţdým dnem narůstají počty útočníků i phishingových webových stránek. Například počty nově detekovaných stránek (z nichţ více neţ 50 % spadá pod hosting21 na území USA) se v posledních letech pohybují okolo 45 tisíc měsíčně. Počet značek, na něţ cílí phishingové kampaně se stabilně pohybuje okolo čtyř set za měsíc a APWG22 obdrţí měsíčně od zákazníků okolo 60 tisíc phishingových hlášení. (Anti-Phishing Working Group, 2013a)

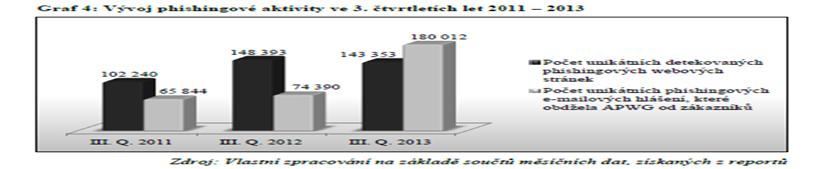

Pro srovnání posledních tří let slouţí následující graf, který znázorňuje vývoj phishingové aktivity v letních měsících mezi roky 2011 – 2013.

Z grafu je patrné, ţe vývoj a vliv phishingu zatím rozhodně neklesá. A aţ na občasné výjimky, kdy je v roce následujícím situace stejná či nepatrně příznivější neţ v roce předcházejícím, se jedná o neustále se rozvíjející odvětví kybernetické kriminality, které rozšiřuje svou sféru vlivu prakticky kaţdým dnem.

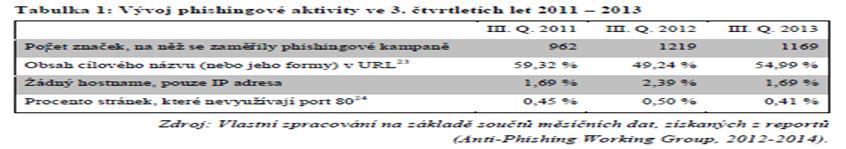

Pravidelná hlášení o vývoji a aktivitách phishingu od APWG však obsahují daleko více hodnot neţ jen počty detekovaných webových stránek či počty e-mailových hlášení. Vývoj některých těchto dalších hodnot zobrazuje následující tabulka (viz tab. 1), z níţ lze poměrně snadno vyčíst, ţe tyto hodnoty se za poslední tři roky příliš nezměnily.

Vzhledem k neustálému rozšiřování vlivu phishingu, který je patrný z předcházejících grafů, není příliš těţké odhadnout, jak se tato metoda bude vyvíjet v letech následujících. Dá se vcelku s jistotou očekávat, ţe phishing bude i nadále pouţíván jako jedna ze zásadních scammerských technik, a ţe nové phishingové webové stránky či útoky na nejrůznější uţivatele a společnosti z celého světa budou kaţdým dnem přibývat.

Phishingové techniky a typy útoků

Kategorizovat phishingové techniky a typy útoků není zdaleka tak snadný úkol, jak by se mohlo na první pohled zdát. Dokazuje to i fakt, ţe se v tomto ohledu jednotlivé publikace liší, a přestoţe všechny popisují v podstatě to samé, mnohdy mají phishingové techniky odlišné názvy nebo jsou rozděleny do různých kategorií.

Za důleţité však nepovaţuji kategorizovat phishing do skupin, nýbrţ popsat princip jednotlivých technik, se kterými se mohou uţivatelé setkat. Tato kapitola je proto věnována nejpouţívanějším phishingovým technikám a popisům jejich fungování.

Základní typy útoků

Falešná identita

Falešná identita25 je technika, při které jsou uţivatelé prostřednictvím hromadně rozesílané podvodné zprávy nabádáni k „odevzdání“ svých osobních údajů na falešných webových stránkách (Badra, El-Sawda a Hajjeh, 2007, s. 2). Přípravu tohoto útoku můţeme rozčlenit do tří základních fází:

‒ odzrcadlení a modifikace webové stránky;

‒ registrace domény;

‒ tvorba podvodného e-mailu.

Fáze 1: odzrcadlení a modifikace webové stránky

Útok obvykle začíná vytvořením podvodné webové stránky, na kterou phisher posléze láká své oběti. Aby však takovou stránku mohl vytvořit, potřebuje phisher nejprve získat kopii stránky skutečné, k čemuţ lze vyuţít metody odzrcadlení stránky.

Toto odzrcadlení můţe být provedeno například vyuţitím „webového crawleru26, který se zaměří na stránku, rekurzivně v ní vyhledá hypertextové odkazy27 a pokusí se je stáhnout. V závislosti na nastavení přístupových práv stránky může phisher jednoduše získat odzrcadlenou stránku“ (James, 2007, s. 45), kterou si později upraví pro potřeby útoku. To znamená, ţe upraví přihlašování na stránce tak, aby se zadané přihlašovací údaje oběti odesílaly do jeho databáze nebo do anonymní schránky28.

Fáze 2: registrace domény

Po dokončení úprav si phisher zaregistruje internetovou doménu29, na kterou tyto podvodné stránky umístí. K věrohodnosti vytvořené stránky je však dobré, aby název domény byl co nejpodobnější názvu té skutečné, na coţ existují dvě základní řešení. Prvním z nich je náhrada textu v adresním řádku za text jiný, čehoţ lze docílit pouţitím techniky address bar spoofing30. Druhou metodou je tzv. cousin domain attack (útok bratrancovou doménou), při které si phisher zaregistruje takový název domény, který na první pohled vypadá jako ten skutečný (Jakobsson a Myers, 2006, s. 33). Příkladem můţe být buďto odlišná koncovka domény (doména nejvyššího řádu), kdy si například phisher k napodobení www.vse.cz zaregistruje doménu www.vse.eu nebo nenápadně pozměněný název domény, jako například www.facedook.com namísto www.facebook.com. Velké společnosti se však proti takovýmto případům brání tím, ţe podobné adresy často skupují a při zadání chybného názvu domény uţivatele automaticky přesměrují na stránky skutečné.

Fáze 3: tvorba podvodného e-mailu

Poslední fází před uskutečněním útoku je tvorba podvodného e-mailu. Tento e-mail má za cíl vyzvat příjemce k určité akci kliknutím na přiloţený odkaz (Jakobsson a Myers, 2006, s. 32). Vzhledem k obezřetnosti lidí jsou však útočníci nuceni k určité vynalézavosti a vytváření důmyslných a urgentních záminek, majících přesvědčit případné příjemce o věrohodnosti zprávy. Mezi nejčastěji vyuţívané záminky patří například:

‒ prohlášení o vzniklém problému s uţivatelským účtem příjemce, které vyzývá k nápravě problému přihlášením se do daného účtu prostřednictvím přiloţeného odkazu (viz obr. 2);

‒ zaslání fiktivní informace o zásilce zboţí, které si příjemce neobjednal, s moţností úpravy či zrušení objednávky skrze přiloţený

‒ oznámení o provedené změně na uţivatelském účtu příjemce s odkazy k potvrzení či vyvrácení této změny. (Jakobsson a Myers, 2006, s. 32)

Důleţitou součástí přípravy e-mailu je samotný odkaz v těle e-mailu, který musí působit tak, ţe skutečně vede na legitimní webové stránky. Toho lze dosáhnout velice snadno záměnou textu hypertextového odkazu, coţ dnes umoţňuje většina e-mailových klientů. Webové prohlíţeče jsou však na takový případ připravené a při pouhém přejetí myší přes odkaz se v dolním rohu prohlíţeče zobrazí skutečný cíl, na který daný odkaz vede.

Obrázek 2: Příklad podvodného e-mailu cíleného klientům České spořitelny

V kaţdém z těchto případů jsou skrze přihlášení přes přiloţený odkaz sbírány důvěrné informace, které útočníci dále zneuţívají ve svůj prospěch. Můţe jít například o nákup zboţí a převod peněz z účtu oběti nebo prodávání nezákonně získaných důvěrných informací o oběti jiným společnostem na marketingové či jiné účely. (Jakobsson a Myers, 2006, s. 32-33)

Tento nejpouţívanější typ phishingu má samozřejmě mnoho různých podob, coţ znamená, ţe ne vţdy se jedná o e-mail s vloţeným odkazem na podvrţené webové stránky. Jednou z dalších metod můţe být například umístění přihlašovacího formuláře přímo do těla e-mailu, coţ umoţňuje vynechání hypertextového odkazu a nemusí se tedy spouštět příjemcův webový prohlíţeč (Jakobsson a Myers, 2006, s. 33). Další metodou je tzv. technika vyskakovacích oken, spočívající v klepnutí na odkaz v e-mailu, který oběti zobrazí přihlašovací okno v prohlíţeči (James, 2007, s. 74). Za tímto infikovaným oknem je však v pozadí legitimní webová stránka, coţ přidává na věrohodnosti pro uţivatele. Většina prohlíţečů dnes ale vyskakovací okna blokuje, takţe tato technika jiţ není příliš vyuţívána.

Malwarový Phishing

„Mezi malwarový phishing obecně řadíme jakýkoli typ phishingu, který je založen na spuštění škodlivého softwaru na uživatelově zařízení.“ (Jakobsson a Myers, 2006, s. 34) Šířen můţe být v podstatě dvěma způsoby, vyuţitím zranitelnosti v zabezpečení systému s vyuţitím virů a červů nebo pomocí sociálního inţenýrství (Jakobsson a Myers, 2006, s. 34). Tento specifický druh phishingu existuje v mnoha podobách, z nichţ některé jsou rozebrány níţe v této kapitole.

Nejčastějším typem šíření malwaru pomocí sociálního inţenýrství bývá zaslání e-mailu, který nabádá oběti ke staţení přílohy buď přímo z e-mailu, nebo z webových stránek pomocí přiloţeného odkazu (viz obr. 3). Jako záminka se pouţívá například erotická či pornografická tématika, často zaměřená na celebrity. Tyto soubory obvykle obsahují malware, který se tak v případě staţení souboru velice snadno dostane do zařízení oběti. (Jakobsson a Myers, 2006, s. 34)

Obrázek 3: Příklad malwarového phishingu šířeného e-mailem klientům České pošty

Obrázek výše zobrazuje podobu e-mailu, který byl hromadně rozesílán klientům České pošty v září 2013. Odkaz v e-mailu směřoval ke staţení souboru s fiktivními informacemi o zásilce na zfalšovaných webových stránkách České pošty. Tento soubor obsahoval zákeřný malware Hesperbot31, který se tak v případě staţení snadno dostal do zařízení příjemce. Struktura ani text e-mailu nejsou zrovna nejpropracovanější a je evidentní, ţe text byl překládán nějakým robotem. Přesto se jedná o jeden z věrohodnějších scamů šířených v českém jazyce. (Moos, 2013)

Odcizení dat

Mezi nejzákladnější formy malwarového phishingu lze s jistotou zařadit odcizení dat, coţ je jedna z phishingových technik, která se hojně vyuţívá například při průmyslové špionáţi (Jakobsson a Myers, 2006, s. 35).

Poté co se do uţivatelova počítače infiltruje škodlivý malware, záleţí uţ jen na tom, čeho je schopný. Mnoho těchto škodlivých programů dokáţe přímo procházet a prohledávat soubory na disku nebo upravovat počítačové registry. Odcizení dat se týká zejména dat osobních, jako jsou přihlašovací údaje do různých webových účtů či licence k nákladným softwarům. K odcizení těchto dat pouţije škodlivý program různě přednastavené filtry, jeţ mu umoţní vyhledat data taková, která by mohla podobné informace obsahovat. Případné výsledky program následně zašle phisherovi ke zneuţití. (Jakobsson a Myers, 2006, s. 35)

Snímače kláves a obrazovek

Snímače kláves neboli keyloggery, jsou spywarové32 programy určené k záznamu stisknutých kláves. Instalují se buďto přímo do webového prohlíţeče nebo jako ovladače zařízení. (Badra, El-Sawda a Hajjeh, 2007, s. 2) Vedle softwarových keyloggerů existují i snímače hardwarové.

Keyloggery jsou navrţeny tak, aby zaznamenávaly uţivatelovy aktivity monitorováním vstupů z klávesnice a myši. Tyto vstupy se poté odesílají útočníkovi na phishingový server. Keyloggery se vyskytují v mnoha různých podobách a jednou z těch sofistikovanějších jsou tzv. screenloggery. Jedná se o software, který vedle vstupů z klávesnice a myši monitoruje také části uţivatelovy obrazovky, aby zachytil i případné alternativní vstupy, například z virtuální klávesnice na obrazovce. (Badra, El-Sawda a Hajjeh, 2007, s. 2) (Jakobsson a Myers, 2006, s. 34)

Únos relace

„Klientské části webových aplikací se svými serverovými protějšky komunikují pomocí protokolu HTTP, který je ovšem bezstavový. Aplikace však často potřebují udržovat záznamy o svém stavu vzhledem ke konkrétnímu uživateli aplikace. Tímto stavem je například to, zda je uživatel přihlášen v systému nebo co je obsahem jeho nákupního košíku, jedná-li se o internetový obchod. Pokud by neexistovaly relace, uživatel by se musel při každému dotazu na server autentizovat nebo serveru posílat veškerý obsah svého nákupního košíku. Díky relacím nemusí.“ (Rubyn, 2013)

Únos relace neboli session hijacking je typem útoku, při kterém jsou uţivatelské aktivity monitorovány prostřednictvím škodlivého kódu v prohlíţeči. Kdyţ se uţivatel přihlásí do svého účtu nebo kdyţ například provádí transakci, malware jeho relaci „unese“ a s její pomocí můţe například převést peníze z účtu oběti, nebo odcizit její osobní a citlivá data. (Jakobsson a Myers, 2006, s. 34)

Bankovní trojan

Jedná se o typ trojského koně (tzv. trojana33) jako je například Torpig, ZeuS, Hesperbot nebo SpyEye. Takový trojan monitoruje skrze zařízení oběti webové stránky významných bank na celém světě s cílem odcizit osobní data jejich uţivatelů.

Takový scénář je poměrně jednoduchý, uţivatel, který si samozřejmě není vědom, ţe mu v počítači působí škodlivý malware, se chce standardně přihlásit na webové stránky své banky. Po kliknutí na přihlášení se zobrazí přihlašovací okno, které infiltruje zmíněný trojan. Uţivatel zde zadá své přihlašovací údaje a čeká na přihlášení do účtu. Trojan však tyto údaje „ukradne“ a zašle phisherovi. (Jakobsson a Myers, 2006, s. 35)

Lokální pharming

Jednou z těch důmyslnějších forem útoků je tzv. lokální pharming. Jedná se o napadení systémového souboru hosts (bez přípony), který obsahují všechny počítače s operačním systémem Windows.

Soubor hosts, který je umístěn v adresáři C:\Windows\System32\drivers\etc\hosts34, je určen k přesměrovávání domén na IP adresy a je moţné ho jednoduše editovat například s pomocí poznámkové bloku. Pokud se tedy škodlivý malware do souboru dostane, můţe jej upravit tak, ţe nastaví přesměrování určité domény na IP adresu serveru, který oběť přivede na falešnou webovou stránku bez jejího vědomí. A pokud je vzhled falešné stránky dostatečně věrohodný, je pro uţivatele velmi sloţité rozpoznat, zda se jedná o podvod. (Bednář, 2007) (Jakobsson a Myers, 2006, s. 35)

Pharming

Jednou z nástupnických metod phishingu, která se často uvádí i jako samostatná disciplína kybernetické kriminality, je tzv. pharming. I tato metoda je však zaměřena na odcizení online identity uţivatele, a tudíţ je moţné ji zařadit mezi jednotlivé techniky spadající pod phishing.

Princip pharmingu v „globálním“ měřítku se hodně podobá pharmingu lokálnímu, který byl rozebrán v předchozí kapitole. Tentokrát se však nejedná o malwarový útok na zařízení jedince, nýbrţ o útok přímo na DNS server35. Pokud se do takového DNS serveru útočník dostane a změní zde IP adresy přiřazené k určitým doménám, budou všichni uţivatelé, kteří jsou napojeni na tento DNS server, při zadání daného doménového jména do adresního řádku prohlíţeče, přesměrováni na IP adresu útočníkovy domény. A pokud bude falešná stránka, na kterou budou uţivatelé přesměrováni vypadat věrohodně, bude stejně tak jako v případě lokálního pharmingu velmi obtíţné detekovat podvod. (Jakobsson a Myers, 2006, s. 35) (Bednář, 2007)

Injekce

Injekční phishing je technikou útoku, při které se škodlivý kód „vstřikuje“ přímo do legitimní webové stránky či aplikace. Rozlišují se tři základní techniky:

‒ SQL injekce;

‒ Cross-site scripting;

‒ HTML injekce.

SQL36 injekce je typem útoku, při kterém je napadena databázová vrstva webové aplikace přes neošetřené vstupy, jako jsou například formulářová pole. Jedná se o způsob získávání dat z databáze na vzdáleném serveru (Jakobsson a Myers, 2006, s. 36). Pomocí vloţených SQL dotazů na vstupu aplikace tak můţe phisher snadno získat výpis dat z databáze nebo získat autorizaci k nějaké akci (Rubyn, 2013).

Cross-site scripting (XSS) je technika napadení webových aplikací vloţením javascriptového37 či jiného kódu, který se provede na klientské straně aplikace. Vstupním bodem je v tomto případě zranitelná URL. Moţnosti k provedení útoku nabízí veškerá místa aplikace, do kterých můţe uţivatel něco vloţit. (Rubyn, 2013) „V momentě objevení nezabezpečeného vstupního bodu je útok snadný. Útočník do vstupu vloží kód, aplikace jej uloží a později někde vypíše, čímž se kód spustí. Takto může útočník ukrást něčí cookie38, unést relaci, změnit obsah stránky nebo oběť přesměrovat na falešnou stránku.“ (Rubyn, 2013)

HTML39 injekce je technika, při které phisher namísto javascriptových kódů vyuţívá pouze HTML k modifikaci webových stránek a aplikaci svého vlastního obsahu na stránce.

Nejúčinější obranou proti všem těmto typům injekcí je ošetření všech aplikačních vstupů před vkládáním javascriptových kódů či SQL dotazů, čehoţ lze docílit dvěma způsoby. Buďto zachytáváním a následným odstraněním všech neţádoucích vstupů nebo propouštěním pouze povolených vstupů. Toto filtrování není co se týká implementace nijak sloţité, ale vzhledem k tomu, ţe spousta tvůrců webových stránek nemá o podobných technikách ponětí, jsou injekce z pohledu útočníků často úspěšné metody získávání osobních dat.

Prostředník

Prostředník, z anglického Man-In-The-Middle, je, jak uţ název napovídá, technikou útoku, ve které je phisher v roli prostředníka mezi uţivatelem a webovou stránkou (viz obr. 4). Informace, které jsou určeny legitimní webové stránce, jsou zachyceny nejprve phisherem, který si z nich vyfiltruje potřebná data a aţ poté je zašle webové stránce (a naopak). (Jakobsson a Myers, 2006, s. 36)

Lance James dokonce vyslovil názor, ţe: „všechny formy phishingového útoku jsou v zásadě technikami MITM (man-in-the-middle - prostředník), jelikož phisher je útočníkem uprostřed, snažícím se zachytit přenos mezi vámi a skutečnou webovou stránkou. Existuje mnoho způsobů, jak provést útok MITM, od velmi jednoduchých po nesmírně komplikované, ale vždy se jedná o aktivní útok.“ (James, 2007, s. 74) Osobně jsem však toho názoru, ţe ne všechny typy útoků lze takto souhrnně kategorizovat. V některých typech malwarového phishingu, jako v případě odcizení dat nebo v případě phishingu ve vyhledávačích, který je rozebrán níţe, vystupuje phisher nikoli jako typický prostředník, ale aţ jako cíl v závěru útoku.

Obrázek 4: Schéma útoku Man-In-The-Middle

Phishing ve vyhledávačích

Následující technika je zaloţena na výskytu podvodných webových stránek v internetových vyhledávačích.

Útok spočívá ve vytvoření například podvodného e-shopu, ve kterém bude nabízen nějaký produkt za výhodnou cenu. E-shop postupem času zaindexují40 vyhledávací roboti a bude se vyskytovat v internetových vyhledávačích. Zákazník tak při objednávce zboţí v podvodném e-shopu odevzdává přímo své osobní údaje (například údaje z kreditní karty) do rukou phisherovi. (Jakobsson a Myers, 2006, s. 37)

Moderní typy útoků

Zlé dvojče

Zlé dvojče neboli Phishing‘s Evil Twin není sice aţ tak novým typem útoku, ale vzhledem k dnešnímu rozšíření veřejných Wi-Fi sítí mezi moderní útoky rozhodně patří.

Technika zlého dvojčete je zaloţena na faktu, ţe sice „mnoho Wi-Fi sítí ověřuje své uživatele, avšak málo uživatelů ověřuje tyto sítě“ (Dornan, 2005). Princip útoku spočívá v tom, ţe útočník vytvoří falešný veřejný hotspot41, který vypadá jako legitimní bezdrátová síť, dostupná na veřejných místech, jako jsou restaurace, knihovny, školy apod. Po připojení do této sítě je útočník schopen sledovat a odchytávat informace mezi připojenými subjekty a webovými stránkami, které můţe posléze zneuţít.

Cílený phishing a APT

APT42 skupiny jsou dnes podstatnou součástí kybernetických hrozeb. „APT je označení pro skupinu útočníků (pokud se jedná o jednotlivce, neoznačuje se jako APT), která cíleně napadá konkrétní společnosti s cílem získat úplný přístup k celé síti a všem jejím datům." Ke svým útokům vyuţívají tyto skupiny nejrůznějších podvodných technik a postupů. (RubberDuck, 2013)

Útok skupinou APT se dělí do tří základních fází:

‒ sběr informací o vytyčené oběti;

‒ útok a převzetí kontroly nad organizační sítí;

‒ shromaţďování dat ze serverů a odesílání útočníkům. (RubberDuck, 2013)

Při samotném útoku záleţí na tom, jestli jsou systémy společnosti dostupné z venku nebo ne. Pokud ano, dojde k postupnému napadení a obsazení celé organizační sítě. V případě, ţe jsou systémy z venku nedostupné, je nutné zapojit sociální inţenýrství s vyuţitím tzv. cíleného phishingu43. Při cíleném phishingu se nevyuţívá hromadně rozesílaných e-mailů jako v ostatních případech, nýbrţ na míru připravovaných e-mailů pro konkrétní příjemce, aby oběti postupně uvěřily, ţe zprávy jsou cílené právě jim. Takové zprávy obsahují informace, které úzce souvisí buď přímo s příjemcem, nebo se společností obecně. V okamţiku, kdy oběť uvěří, ţe je e-mail cílený právě jí a odpoví na něj, odešle útočník další e-mail s infikovanou přílohou ke staţení. Po otevření souboru se spustí malware, který okamţitě začne vykonávat příkazy útočníka. (RubberDuck, 2013)

Ve chvíli, kdy útočník převezme kontrolu nad organizační sítí a shromáţdí odcizená data, můţe je dále vyuţívat k dalším nelegálním činnostem nebo prodávat na marketingové účely. Vzhledem k tomu, ţe APT skupiny cílí na malé mnoţství obětí, je detekce jimi vyuţívaných nástrojů velmi sloţitá. APT tedy patří mezi přetrvávající hrozby, které mohou skupině útočníků zajistit přístup k organizaci i po několik let. (RubberDuck, 2013)

Tabnabbing

Metoda tabnabbing neboli phishing za pomoci změny neaktivní záloţky, je poměrně čerstvou metodou, kterou prezentoval odborník Aza Raskin v roce 2010 (De Ryck, Nikiforakis, Desmet a Joosen, 2013, s. 447).

Takový útok spočívá v tom, ţe se „neškodně vypadající stránka, otevřená v záložce prohlížeče, přemění na přihlašovací stránku populární webové aplikace tehdy, když má uživatel zobrazenu záložku jinou.“ (De Ryck, Nikiforakis, Desmet a Joosen, 2013, s. 447) Jedná se tedy o přeměnu momentálně neaktivní záloţky v prohlíţeči.

Průběh útoku je následující. Nejprve se uţivatel dostane nějakou cestou na útočníkovy podvodné stránky s potenciálně neškodným obsahem. Po prohlédnutí stránek se přepne v prohlíţeči na jinou záloţku a tu původní nechá stále otevřenou jako neaktivní. V ten moment rozpozná skript na útočníkově stránce, ţe se uţivatel „dívá jinam“ a stránku přemění. Skript změní titulek záloţky, favicon44 i obsah na stránce tak, ţe stránka najednou vypadá jako přihlašovací stránka do nějaké webové sluţby jako je například Gmail45. Po přepnutí zpět na záloţku si uţivatel pomyslí, ţe jej Gmail z důvodu nečinnosti patrně odhlásil a zadá zde své přihlašovací údaje. Po zadání je uţivatel přesměrován na skutečný Gmail, ze kterého ve skutečnosti odhlášený nebyl a jeho údaje jsou tak zaslány phisherovi. Pro uţivatele je v tomto případě velmi obtíţné rozpoznat, ţe k nějakému útoku vůbec došlo. (Malý, 2010)

Phishing po telefonu

Vishing

Vishing je technika kombinující tradiční phishingové scamy a sociální inţenýrství přes telefonní systém, nejčastěji přes technologii VoIP46.

Vishingový útok probíhá následovně. Nejprve přijde oběti tradiční podvodný e-mail s textem, který naléhavě informuje o vzniklém problému, například s bankovním účtem. Uţivatel je v e-mailu vyzván, aby zavolal na bezplatnou telefonní linku a ověřil zde své údaje. Kdyţ na tuto linku důvěřivý uţivatel zavolá, automatický hlas ho v jednotlivých krocích dovede aţ k zadání osobních údajů pro ověření platnosti. (Zlo.st, 2010)

Sofistikovanější verze útoku kombinuje techniku vishingu společně s technikou falešné identity, kdy je v textu e-mailu uvedený jak odkaz na podvodnou webovou stránku, tak telefonní číslo na asistenční sluţbu (viz obr. 5).

Obrázek 5: Ukázka vishingového scamu

Smishing

SMiShing neboli SMS phishing je novější variantou phishingového scamu, kdy útočník namísto e-mailů zasílá obětem textové zprávy na jejich chytré mobilní telefony s odkazy na falešné webové stránky či s telefonními čísly na asistenční sluţby.

Princip útoku je v podstatě stejný jako v případě jakéhokoli jiného typu phishingu. Jen s tím rozdílem, ţe namísto podvodného e-mailu přijde oběti podvodná SMS. Kdyţ se na takovou zprávu uţivatel „chytí“, můţe útočník snadno získat uţivatelovy osobní údaje nebo mu „nasadit“ do smartphonu47 zákeřný malware. (Musthaler, 2013)

Mobilní trojan

Škodlivé kódy jako jsou trojské koně apod., jsou v dnešní době vyuţívány nejen k napadání počítačů, ale také k útokům na chytré mobilní telefony nebo tablety. Jedním z takových útoků je i druh phishingu, zaměřený na zachycení a přesměrování autorizačních SMS s jednorázovým heslem (OTP48), vyuţívaných v mnoha webových aplikacích v čele s elektronickým bankovnictvím.

K tomu, aby mohl phisher získat SMS s OTP, potřebuje nejprve infikovat zařízení oběti škodlivým kódem. Toho lze opět dosáhnout zasláním urgentní zprávy s odkazem vybízejícím ke staţení různých souborů jako je například aktualizovaný certifikát.

Jedním z prvních trojanů tohoto typu byl ZitMo49, který byl v září 2010 detekován ve verzích pro operační systémy Symbian, Windows Mobile, BlackBerry a Android. (Mulliner, Borgaonkar, Stewin a Seifert, 2013) (Kaspersky Lab, 2011)

Sofistikovanost tohoto útoku lze ještě zvýšit zkombinováním trojana ZitMo s jeho „mateřským“ trojanem ZeuS50, který je určen pro PC. Útočník nejprve pouţije ZeuS k získání přihlašovacích údajů do bankovního účtu oběti, odkud si posléze zkopíruje potřebné informace včetně čísla mobilního telefonu. Na toto číslo zašle oběti urgentní SMS s odkazem ke staţení nezbytného softwaru, který ve skutečnosti stáhne ZitMo, jenţ je schopen přesměrovat autorizační SMS s OTP na mobilní číslo útočníka. ZitMo tuto SMS dokáţe i smazat, takţe pro oběť je velmi sloţité útok odhalit. Kombinací ZitMo a ZeuS získává útočník prakticky plnou moc k provádění transakcí z účtu oběti, které si sám autentizuje pomocí OTP z přesměrovaných SMS. (Kaspersky Lab, 2011)

Na principu ZitMo vzniklo i několik dalších trojanů s rozšířenými vlastnostmi, mezi které patří například Hesperbot, popsaný v kapitole 4.3.

Obrana a prevence

Vzhledem k rozsáhlému rozšíření phishingu napříč internetem je dnes naprosto nezbytné, umět se proti těmto technikám bránit a vyvarovat se tak případnému odcizení vlastních osobních a citlivých dat. K tomuto účelu existuje mnoho způsobů obrany, od preventivních doporučení pro uţivatele, přes nejrůznější softwarové programy a nástroje aţ po mezinárodní organizace, zabývající se problematikou phishingu v globálním měřítku.

Tato kapitola je proto věnována jednotlivým způsobům obrany a prevence, rozčleněných na uţivatelskou, softwarovou a organizační úroveň.

Uživatelská úroveň

Uţivatelská úroveň obrany proti phishingu se zakládá především na obecných pravidlech a doporučeních, určených pro široké spektrum uţivatelů. Tato pravidla v podstatě říkají, co všechno by měl uţivatel dodrţovat, aby hrozbu phishingového útoku na svou osobu co nejvíce minimalizoval.

Opatrnost s odkazy

Jak uţ bylo zmíněno v předchozích kapitolách, většina phishingových scamů vyuţívá ke svým útokům maskování odkazů v textu e-mailu. Odkaz sám o sobě je samozřejmě vhodná metoda urychlující procházení na webu, ale v případě odkazu v e-mailu či v jiné textové zprávě je dobré zůstat zdrţenlivý.

Uţivatel by neměl bez rozmyslu klikat na odkazy, maskované slovním spojením typu „klikněte zde“ či na odkazy mající přesměrovat uţivatele do jeho osobního účtu. V případě, ţe chce uţivatel přesto odkaz pouţít, měl by nejprve najet kurzorem myši na odkaz a podívat se, na jakou adresu ho skutečně zavede. Moderní prohlíţeče, jako jsou Google Chrome, Mozilla Firefox, Opera nebo Internet Explorer, zobrazují skutečný cíl odkazu ve svém levém dolním rohu.

Firma, která rozesílá e-maily svým zákazníkům, by se měla rovněţ vyvarovat pouţívání odkazů typu „klikněte zde“ či poţadování aktualizace informací v účtu prostřednictvím e-mailu. Zprávy určené zákazníkům by neměly působit ani nijak urgentně a celková podoba zprávy by měla být co nejvíce odlišná od typického phishingového scamu. (James, 2007, s. 166)

Ověřování stránek

Kdykoli se uţivatel nachází na webových stránkách finanční instituce nebo jakékoli jiné podobné sluţby umoţňující přihlášení do osobního účtu, měl by si zkontrolovat tři základní věci:

‒ doménu v adresním řádku;

‒ protokol v adresním řádku;

‒ bezpečnostní certifikát.

Doména v adresním řádku podvodného webu můţe být mimo jiné důmyslně maskována vyuţitím tzv. subdomén51. Následující obrázek zobrazuje adresu jednoho phishingového webu, napodobujícího přihlašovací stránky Apple Store (viz obr. 6). Doménou II. řádu v tomto případě není apple.com, nýbrţ oomdemobile.ir. Doménová jména store, apple i com jsou pouze subdoménami.

Obrázek 6: Maskování doménového jména subdoménami

![]()

Internetová bankovnictví, platební systémy nebo i velké sociální sítě dnes pouţívají pro komunikaci sluţby se zákazníkem zabezpečený protokol HTTPS52, který je na začátku kaţdého takového URL v adresním řádku. Některé prohlíţeče toto zabezpečení zvýrazňují ikonou zámku vedle adresního řádku, aby uţivatel okamţitě poznal, ţe komunikuje pomocí zabezpečeného protokolu. (Phishing, 2004-2014a)

Při komunikaci pomocí protokolu HTTPS vyţaduje prohlíţeč také digitální certifikát, který „může být podepsán tzv. certifikační autoritou zaručující pravost certifikátu, nebo si jej vlastník serveru může vydat sám. V takovém případě pak prohlížeč zobrazí uživateli varování“. (Adaptic, 2005-2014) Dostupné informace o certifikátu lze snadno zjistit kliknutím na ikonu zámku vedle adresního řádku v prohlíţeči (viz obr. 7).

Obrázek 7: Informace o šifrovaném připojení v prohlíţečích Chrome, Firefox, IE a Opera

Ochrana osobních informací

Obecně platí, ţe by uţivatel nikdy neměl sdílet své osobní nebo citlivé informace na internetu. Toto pravidlo platí od prvního úspěšného phishingu u AOL aţ dodnes. (Phishing, 2004-2014a) Osobní a finanční údaje jako jsou přihlašovací jména a hesla k platebním systémům nebo čísla kreditních karet jsou informace, jeţ je bezpečné zadávat pouze při zabezpečené a ověřené komunikaci, jako je například finanční transakce v internetovém bankovnictví komunikující přes šifrovaný protokol s ověřeným certifikátem. Tedy nikdy prostřednictvím e-mailu a jiných textových zpráv.

Ostatní pravidla a doporučení

Obecných pravidel pro dodrţování uţivatelské bezpečnosti proti hrozícím útokům existuje celá řada. Mezi další typy prevence patří například:

‒ pravidelná kontrola online účtů;

‒ pravidelná aktualizace přihlašovacích hesel;

‒ odlišná přihlašovací jména a hesla na různých webových sluţbách;

‒ dvoufaktorová, případně multi-faktorová autentizace53;

‒ biometrické metody autentizace54;

‒ obezřetnost a blokování vyskakovacích oken;

‒ aktualizace webových prohlíţečů;

‒ pouţívání antivirových a antispywarových programů;

‒ dostatečná informovanost o problematice. (Phishing, 2004-2014a)

Dodrţování těchto pravidel a zodpovědné chování uţivatele nejen na internetu výrazně sniţuje riziko hrozby phishingu. Ani všechny tyto preventivní snahy však nemusí zaručit stoprocentní bezpečí, neboť jak uţ bylo zmíněno v předchozích kapitolách, existují i takové techniky útoků, které jsou z uţivatelova pohledu prakticky neodhalitelné. K detekci takových útoků přispívají specializované organizace a anti-phishingové softwarové nástroje.

Softwarová úroveň

I kdyţ je bezesporu vhodné uvědomovat si existenci phishingových hrozeb a dodrţovat uţivatelská bezpečnostní doporučení, není na škodu vyzbrojit se k tomuto účelu i patřičnými softwarovými nástroji. Existuje spousta speciálních anti-phishingových programů, placených i neplacených, jejichţ pouţívání hrozbu phishingu opět o něco více sniţuje. (Phishing, 2004-2014b)

Tyto programy můţeme rozdělit do dvou základních kategorií. Jsou to programy pracující samostatně a programy integrované do webového prohlíţeče. Princip fungování je v obou případech zaloţen na seznamu známých phishingových scamů či webových stránek, který je uloţen v rámci těchto programů. Upozornění potenciální hrozby se poté zobrazí kdykoli kdyţ uţivatel na známý phishing narazí. (Phishing, 2004-2014b)

Následující podkapitola je věnována stručnému přehledu anti-phishingových programů a jejich vzájemného porovnání.

Anti-phishingové programy

Samostatných anti-phishingových programů existuje celá řada. Mezi populární paří například PhishPatrol55 nebo GFI MailEssentials56, coţ jsou specializované programy určené zejména pro firemní sítě k filtrování e-mailů. V obou případech se jedná o tzv. shareware, tedy o program s bezplatnou zkušební licencí po určitou dobu, po které je v případě dalšího vyuţívání nutné licenci zaplatit.

Anti-phishingovými nástroji v dnešní době disponují i některé antivirové programy, coţ je vhodným řešením zejména pro uţivatele, kteří chtějí mít svá data chráněna jediným balíčkem sluţeb a nechtějí si kupovat a instalovat stále další a další programy.

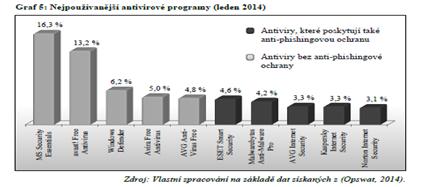

Následující graf zobrazuje deset nejpouţívanějších antivirových programů na světě s ochranou v reálném čase a jejich procentuální podíl na trhu v lednu 2014 podle průzkumu společnosti Opswat (Opswat, 2014). První polovinu těchto antivirů tvoří nejvíce rozšířené programy distribuované zdarma. Druhá polovina je jiţ placená, avšak vedle antivirové ochrany nabízí i ochranu anti-phishingovou.

Graf 5: Nejpouţívanější antivirové programy (leden 2014)

Anti-phishingová ochrana v prohlíţečích

Anti-phishingová ochrana nemusí být nutně řešena pomocí samostatných programů nebo antivirových balíčků. Automatickou součástí prohlíţečů Google Chrome nebo Firefox je anti-phishingová ochrana Google Safe Browsing (bezpečné prohlíţení). (Phishing, 2004-2014b) Tento nástroj porovnává URL webových stránek, na které uţivatel přichází, s neustále aktualizovanou databází známých phishingových webů a v případě shody zobrazí uţivateli bezpečnostní upozornění (viz obr. 8). (Google, 2013) Podobnou ochranou je dnes vybavený i Internet Explorer, který nejprve vyuţíval ve verzi 7 funkci Phishing Filter a v novějších verzích pak SmartScreen Filter. Opera je od verze 9.1 vybavena anti-phishingovým filtrem Fraud Protection.

Obrázek 8: Bezpečnostní upozornění v Google Chrome

Vedle automatických řešení poskytovaných přímo v prohlíţečích existují i různé doplňky, které se instalují do webového prohlíţeče jako nástrojové lišty. Příkladem takového doplňku je například Netcraft Extension nebo PhishTank SiteChecker.

Počítače dnes ale nejsou jedinou oblastí, ve které je třeba se proti phishingu bránit. Vývojáři aplikací pro chytré telefony a tablety dnes rovněţ nabízí nejrůznější anti-phishingové programy a doplňky. Jedním z takových je například prohlíţeč Kaspersky Safe Browser pro iOS57 nebo antivirový program Norton Mobile Security pro Android58.

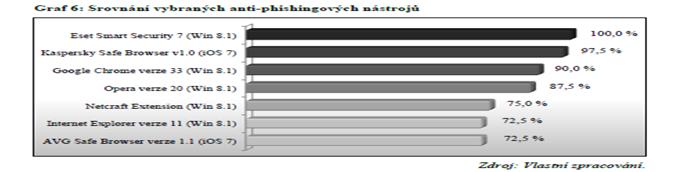

Srovnání vybraných anti-phishingových programů.

Abych mohl ohodnotit výše zmíněné anti-phishingové nástroje, rozhodl jsem se některé z nich vyzkoušet a porovnat. K tomuto účelu jsem vytvořil seznam čtyřiceti náhodně vybraných phishingových stránek, dostupných na webu www.phishtank.com. Do testu jsem zahrnul jeden antivirový program s anti-phishingovou ochranou, tři webové prohlíţeče s vlastními filtry, jednu rozšiřující nástrojovou lištu a dva anti-phishingové prohlíţeče pro mobilní platformu.

Všech těchto sedm programů bylo postupně testováno na průchod čtyřiceti phishingovými weby, tedy jestli jsou programem blokovány a ohlášeny varovnou zprávou pro uţivatele nebo jestli jsou zobrazeny bez reakce. Následující graf (viz graf 6) zobrazuje procentuální úspěšnost testovaných programů.

Graf 6: Srovnání vybraných anti-phishingových nástrojů

V testu se nejlépe umístil antivirový program Eset Smart Security 7, testovaný na Windows 8.1, který blokoval všechny testované webové stránky. Podobně dobře si vedl i Kaspersky Safe Browser, testovaný na tabletu s iOS 7, který chyboval pouze jednou. Naopak nejhůře se v testu umístil SmartScreen Filter v Internet Exploreru a AVG Safe Browser pro iOS. Oba tyto nástroje nerozpoznaly jedenáct ze čtyřiceti testovaných phishingových stránek, tedy více neţ čtvrtinu.

Součástí příloh bakalářské práce jsou detailní výsledky srovnávacího testu. Výsledky zobrazují úspěšnost blokace jednotlivých programů na všech čtyřiceti testovaných phishingových webech.

Organizační úroveň

Vedle softwarových nástrojů a uţivatelských doporučení existují i specializované anti-phishingové organizace, které se zabývají hrozbou phishingu v globálním měřítku.

Anti-phishing Working Group

„APWG je mezinárodní koalice sjednocující globální reakce na kybernetickou kriminalitu napříč průmyslovými odvětvími, vládními sektory a orgány prosazujícími právo.“ (Anti-Phishing Working Group, 2003-2014)

APWG zaloţil v roce 2003 David Jevans a za dobu její existence narostl počet členských institucí na více neţ 2000. Mezi spolupracující členy se mimo jiné řadí i vládní instituce nebo nejrůznější globální orgány pro bezpečnost proti počítačové kriminalitě. (Anti-Phishing Working Group, 2003-2014)

Díky APWG je moţné bojovat proti phishingu v globálním měřítku, coţ zahrnuje i blokování podvodných stránek nebo vyhledávání a předávání informací o útočnících bezpečnostním sloţkám. Prostřednictvím webových stránek www.apwg.org můţe jakýkoli uţivatel snadno nahlásit phishingový útok, který je poté organizací ověřován. Informace o aktuálních phishingových aktivitách lze získat pomocí pravidelně vydávaných reportů, dostupných na adrese www.apwg.com/resources/apwg-reports.

PhishTank

„PhishTank je bezplatná webová stránka, kde každý může vkládat, ověřovat, sledovat nebo sdílet phishingová data.“ (PhishTank, 2006-2014a) Stránku zaloţil v roce 2006 David Ulevitch, ředitel a zakladatel provozující společnosti OpenDNS59 (PhishTank, 2006-2014a).

Webové stránky www.phishtank.com jsou primárně určeny k rozšiřování povědomí o existujících podvodných stránkách. Po registraci a přihlášení zde můţe kaţdý uţivatel hlasovat o validitě nahlášených stránek nebo vkládat nové phishingové hrozby. Na základě hlasování ostatních uţivatelů jsou poté nahlášené podvody rozřazeny na platné a neplatné. Seznam a informace o těchto podvodech lze zobrazit i bez registrace.

Data z PhishTank jsou vyuţívána také mnoha anti-phishingovými programy, jako je například Kaspersky Lab, nebo organizacemi v čele s APWG (PhishTank, 2006-2014b).

Analýza útoků na klienty České pošty

Počátkem srpna loňského roku se mezi tuzemské terče phishingových útoků, zařadili i klienti České pošty (ČP). Útočníci se pod maskou této instituce pokoušeli infikovat počítače příjemců zákeřným bankovním trojanem za pomoci hromadně rozesílaných e-mailů, informujících o nedoručených zásilkách. Za poslední rok zaznamenala ČP celkem sedm phishingových útoků.

Struktura a podoba e-mailů

Klienty ČP si vybrali útočníci poprvé jako cíl počátkem srpna 2013. Od této doby začaly na tuzemské e-mailové účty chodit podvodné zprávy z adresy cpost@ceskaposta.net, přičemţ e-mailová adresa ČP je ve skutečnosti info@cpost.cz (Česká pošta, 2013a). Samozřejmě, ţe tyto scamy nechodily jen klientům ČP, ale mohl je obdrţet jakýkoli potenciální zákazník.

Všechny tyto zprávy informovaly příjemce o fiktivních nedoručených zásilkách. V těle zprávy byl umístěn hypertextový odkaz, nabádající oběti nejprve ke staţení informací o zásilce a poté k vyzvednutí balíčku na pobočce ČP. Útočníci si byli samozřejmě vědomi, ţe si příjemce ţádný balíček neobjednal a mohl by tedy e-mail jednoduše ignorovat. Z toho důvodu umístili ke zprávě ještě varování o moţných sankcích, které mělo příjemce donutit na přiloţený odkaz skutečně kliknout (viz obr. 9).

Obrázek 9: Původní podoba phishingového scamu cíleného klientům ČP

Z výše uvedeného obrázku je zřejmé, ţe první podoba e-mailu nebyla nijak dokonalá. Struktura zprávy sice mohla působit částečně věrohodně, ale překlad byl evidentně strojový, coţ způsobilo, ţe text místy zcela postrádal smysl a namísto diakritiky byl pouţit apostrof.

Podoba e-mailu však nebyla finální. Během srpna a září byly zaznamenány další tři útoky, jejichţ věrohodnost byla jiţ o poznání vyšší. Útočníci tentokrát zasílali zprávy z nových e-mailových adres cpost@ceska-posta.net (Česká pošta, 2013b), noreply@ceska-posta.org (Česká pošta, 2013c) a noreply@ceskaposta.info (Česká pošta, 2013d). Podoba e-mailu byla ve všech třech případech podobná jako v první vlně, avšak text jiţ obsahoval správnou českou diakritiku, coţ silně zvýšilo věrohodnost celého scamu. Přesto text v určitých místech stále nedával logický smysl a při bliţším pohledu nebylo těţké podvod odhalit (viz obr. 10).

Obrázek 10: Novější podoba phishingového scamu cíleného klientům ČP

V říjnu a v prosinci ještě proběhly další dva obdobné útoky a zatím poslední, v pořadí sedmý, byl zaznamenán v polovině února letošního roku. Útočné zprávy byly stejně jako ty předešlé zasílány z nových e-mailových adres, konkrétně se jednalo o adresy noreply@cpost.net (Česká pošta, 2013e), info@czposta.eu (Česká pošta, 2013g) a info@csposta.com (Česká pošta, 2014).

Samotný odkaz v těle e-mailu byl ve všech sedmi případech maskován tak, aby vypadal, ţe skutečně vede na web České pošty, do sekce sledování zásilky (viz obr. 11). Ve skutečnosti však odkazoval na odzrcadlené webové stránky, operující nejprve na doméně www.ceskaposta.net a poté na šesti dalších doménách (stejných jako ty, z nichţ se skládaly e-mailové adresy zmíněné výše).

Obrázek 11: Maskování hypertextového odkazu v e-mailu

Odzrcadlené stránky

Hypertextové odkazy v tělech výše zmíněných scamů zobrazovaly po kliknutí velice povedeně odzrcadlené stránky ČP, konkrétně sekci sledování zásilek.

Webové stránky ČP však v březnu letošního roku prošly kompletní rekonstrukcí, díky čemuţ nebylo moţné porovnat rozdíly mezi falešným phishingovým webem a tím skutečným. Z tohoto důvodu bylo nutné vyuţít webovou sluţbu Wayback Machine60 a její historické záznamy dřívějších obsahů a podob webových stránek.

Obrázek 12: Falešné webové stránky ČP, sekce Sledování zásilek (podzim 2013)

Obrázek 13: Skutečné webové stránky ČP, sekce Sledování zásilek (podzim 2013)

Hlavní rozdíly mezi skutečnou a falešnou webovou stránkou byly celkem čtyři, z nichţ tři jsou vyznačené na výše zobrazených obrázcích (viz obr. 12 a 13) a tím čtvrtým byl jiţ zmíněný název domény, resp. kompletně odlišná adresa URL.

Prvním a zároveň nejdůleţitějším rozdílem byla hlavní část stránky, určená k samotnému získání informací o příslušné zásilce. U skutečné webové stránky je toto místo určené k vloţení podacího čísla zásilky a k odeslání formuláře, který informace o zásilce zobrazí přímo ve webovém prohlíţeči. Od září 2013 dokonce na stránce přibylo varování před podvodnými e-maily. Naproti tomu v případě falešné stránky byl na tomto místě zobrazen „verifikační kód“, po jehoţ vloţení došlo ke staţení infikovaného souboru do počítače oběti. Druhým rozdílem byl nepřesně odzrcadlený design, který byl nejspíše způsoben odlišně definovanou minimální šířkou stránky. Díky tomu byl text na několika místech zalomen a v případě horní navigační lišty s ním byl chybně zkopírován i kus této lišty navíc. Posledním z vyznačených rozdílů je zcela chybějící část s postupem a nápovědou k vloţení čísla zásilky na falešné stránce. Tato chyba je ale zcela logická, neboť jak bylo uvedeno u prvního rozdílu, část s informacemi o zakázce zde byla zcela odlišně zpracována. Kdyby však útočníci vytvořili vlastní text s postupem a nápovědou, zcela jistě by to přidalo na důvěryhodnosti celého webu.

Infikovaný soubor

Soubor, který se v případě staţení z podvodných stránek dostal do zařízení oběti, byl maskován dvojitou příponou, aby na první pohled působil jako neškodné PDF61. Jedná se o triviální maskování souboru ve stylu zasilka.pdf.exe, coţ průzkumník ve Windows zobrazí jen jako zasilka.pdf a skutečná koncovka .exe je viditelná jen při zobrazení vlastností souborů nebo přímo v průzkumníku jako typ Aplikace. (Moos, 2013)

Kaţdé z obětí, která se pokusila staţený soubor otevřít, se do počítače nainstaloval nový druh nebezpečného trojského koně, známý jako Hesperbot. Tento typ trojana patří stejně tak jako dříve zmíněný ZeuS (viz kap. 2.2.4.3) mezi bankovní trojany, vytvořené za účelem vykrádání bankovních účtů. O tom, ţe je Hesperbot skutečně zákeřný trojan svědčí zejména mnoţství schopností, kterými je vybaven. Vedle klasického keyloggeru a screenloggeru dokáţe například nastavovat proxy servery62, sledovat komunikaci na síti, vstřikovat HTML injekce nebo i vytvářet skrytá VNC připojení63 (Skýpala, 2013). Ve spojení se svou mobilní verzí navíc dokáţe i úspěšně přesměrovávat autorizační SMS do elektronického bankovnictví, podobně jako ZeuS a ZitMo.

Následující tabulka zobrazuje seznam internetových bankovnictví v ČR, na které Hesperbot cílil na podzim 2013.

Tabulka 2: Internetová bankovnictví v ČR cílená Hesperbotem

Název instituce | Internet banking URL |

ČSOB | https://ib24.csob.cz/ |

https://bb24.csob.cz/ | |

Česká spořitelna | https://www.servis24.cz/ebanking-s24/ib/base/usr/aut/login |

https://www.business24.cz/ebanking-b24/ib/base/usr/aut/login | |

Komerční banka | https://www.mojebanka.cz/InternetBanking/ |

https://www.mojebanka.cz/BusinessBanking/ | |

UniCredit Bank | https://cz.unicreditbanking.net/ |

https://www1.netbanka.cz/ZIBAIBS32/ControllerServlet | |

https://uctrader.unicreditgroup.eu/ | |

Raiffeisenbank | https://klient4.rb.cz/ebts/version_02/eng/ |

https://klient1.rb.cz/ebts/version_02/eng/ | |

https://ibs.rb.cz/ | |

Podle informací uvedených na stránkách antivirové společnosti ESET byl dokonce Hesperbot, vyuţívaný na přelomu srpna a září 2013, jen pouhou beta verzí, mající testovat jeho účinnost, a to zejména na území Turecka a České Republiky (viz graf 7). To by vysvětlovalo jinak téměř nepochopitelný záměr, cílit takto zákeřným trojanem pouze potenciální klienty ČP, jelikoţ počet obětí je zde odhadován pouze v řádu desítek v kaţdém ze sedmi případů. (Skýpala, 2013)

Graf 7: Statistika detekce Win32/Spy.Hesperbot64 podle společnosti ESET (září 2013)

Praktické ukázky útoků

Následující kapitola je věnována bliţšímu přiblíţení phishingových hrozeb pomocí dvou praktických ukázek vysvětlujících průběh útoků od přípravy aţ po reálná nasazení. Součástí ukázek jsou také rozšířené moţnosti obrany a detekce před těmito útoky.

Oba postupy přípravy a průběhu útoků jsou uvedeny pouze pro akademické účely. Z důvodu moţných přečinů proti legislativě jsou také oba útoky předvedeny jen jako ukázky na neveřejném internetovém serveru s omezeným přístupem. Jako první je předvedena základní technika falešné identity a poté moderní pokročilá metoda tabnabbing.

Instalace serveru

K přípravě obou ukázkových útoků je nejprve nutné nainstalovat internetový server, k čemuţ poslouţil český program Complex Web Server, verze 2.0.1, dostupný na adrese http://ponkrac.net/complex-web-server/cs. Jedná se o freewarový balíček obsahující webový server Apache65 s podporou PHP skriptů a MySQL databází66 s administračním systémem phpMyAdmin67.

Při instalaci serveru lze nastavit různé předvolby jako přihlašovací údaje do phpMyAdmin, síťové porty a další. Pro účely praktických ukázek byl server také nainstalován bez moţnosti přístupu z jiných zařízení.

Falešná identita vs. Facebook

Vzhledem k tomu, ţe falešná identita je tou nejběţnější formou phishingu, je vhodné vědět, jak se takový útok tvoří, jak probíhá a jak se proti němu bránit. K tomuto účelu slouţí následující praktická ukázka, skládající se z pěti základních kroků:

‒ odzrcadlení webové stránky;

‒ modifikace kódu;

‒ nastavení databáze;

‒ tvorba podvodného e-mailu;

‒ průběh útoku.

Odzrcadlení webové stránky

Pro účely první praktické ukázky byla vybrána přihlašovací stránka Facebooku68. Jedná se o jednu z verzí přihlašovací stránky, která se uţivateli zobrazuje například po odhlášení z důvodu nečinnosti. K odzrcadlení stránky poslouţil program HTTrack Website Copier, verze 3.47-27, dostupný na adrese http://www.httrack.com/. Tento freeware69 slouţí ke stahování kompletních webových stránek na harddisk uţivatele včetně všech obrázků, videí a dalších souborů, které obsahují. Ke staţení stačí v programu vyplnit pouhé tři základní údaje, a to název projektu, adresář na disku, do kterého se mají soubory stahovat a URL adresu vybraných stránek, v tomto případě https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com.

Po dokončení stahování následuje vyhledání souboru, který chceme modifikovat. V našem případě jde o soubor loginf10a.html, nacházející se v adresáři www.facebook.com. Všechno ostatní vyjma sloţky fbstatic-a.akamaihd.net s CSS styly70 v kořenovém adresáři lze smazat.

Modifikace kódu

K samotné editaci kódu je nejprve nutné otevřít soubor loginf10a.html v příslušném editačním programu jako je například PSPad71 a uloţit jej s novou koncovkou .php, neboť k editaci je potřeba pouţít skriptovací programovací jazyk PHP. Celý soubor je vhodné i přejmenovat na obecně vyuţívaný název pro přihlašovací stránky login.php.

Hlavní úprava souboru spočívá v modifikaci formuláře pro odesílání přihlašovacích údajů, který je nutné doplnit php skriptem, jenţ bude zadané přihlašovací údaje zasílat nejprve do naší databáze a poté přesměruje oběť na skutečné stránky Facebooku (viz obr. 14 a 15).

Obrázek 14: Původní kód přihlašovacího formuláře ke sluţbě Facebook

Obrázek 15: Upravený kód přihlašovacího formuláře ke sluţbě Facebook

K upravenému kódu na předchozím obrázku je potřeba vytvořit ještě jeden soubor, pomocí kterého se bude php skript připojovat k databázi (viz obr. 16). Tento soubor, fb.db.php je připojený ke skriptu na předchozím obrázku (řádek č. 3).

Obrázek 16: PHP skript souboru fb.db.php slouţící k připojení k databázi

Výše zmíněné úpravy jsou nezbytné pro bezchybné zasílání přihlašovacích údajů do naší databáze. Pro vyšší věrohodnost lze však stránky ještě doladit další editací, jako je:

‒ odmazání nepotřebných souborů ze sloţky s CSS styly;

‒ úprava několika atributů v CSS souborech;

‒ odmazání všech nadbytečných řádků v kódu, zejména javascript apod.;

‒ celkové zjednodušení přihlašovací stránky;

‒ nahrazení relativních adres absolutními72, směřujícími na skutečné stránky;

‒ přidání favicon do kořenového adresáře namísto odkazu;

‒ přesměrování uţivatele po „úspěšném“ přihlášení.

Toto přesměrování je vhodné zejména z toho důvodu, ţe pokud jiţ oběť byla na Facebooku přihlášena, přesměruje ji kód zpět na skutečné stránky, aniţ by zaznamenala, ţe došlo k podvodu. V případě, ţe oběť přihlášena nebyla, kód ji přesměruje na skutečné přihlašovací stránky Facebooku, na kterých v domnění, ţe při předchozím přihlašování udělala chybu, zadá údaje znovu (viz obr. 15, řádek: header: ‘Location: https://www.facebook.com‘);).

Nastavení databáze

Dalším krokem k přípravě útoku je nastavení MySQL databáze v administračním prostředí phpMyAdmin, které je přístupné přes náš nainstalovaný server na adrese http://localhost/-----server-admin-----/mysql-phpmyadmin/73. V administraci si nejprve zaloţíme novou databázi a poté do ní umístíme tabulku (viz obr. 17 a 18).

Obrázek 17: Zaloţení nové databáze v phpMyAdmin

Obrázek 18: Zaloţení tabulky facebook v phpMyAdmin

Tabulka musí mít celkem tři pole (sloupce). První sloupec je primárním klíčem74 a je určený pro automaticky doplňovaná identifikační čísla. Druhý sloupec je pro přihlašovací jména k Facebooku a třetí pro hesla. Další nezbytné nastavení tabulky jako jsou datové typy nebo úloţiště zobrazuje následující obrázek (viz obr. 19).

Obrázek 19: Nastavení tabulky facebook v phpMyAdmin

Po dokončení nastavení tabulky zbývá uţ jen nakopírovat adresář s upravenou phishingovou stránkou do sloţky www v kořenovém adresáři programu Complex Web Server. Stránka je poté dostupná na http://localhost/www.facebook.com/login.php. Pro srovnání skutečné a upravené stránky slouţí následující obrázky (viz obr. 20 a 21).

Obrázek 20: Skutečná přihlašovací stránka Facebooku

Obrázek 21: Upravená přihlašovací stránka Facebooku

Tvorba podvodného e-mailu

Posledním krokem přípravy před spuštěním útoku je tvorba e-mailu, pomocí kterého bychom se snaţili nalákat příjemce na naše upravené webové stránky. Z legislativních důvodů, týkajících se zejména moţného pouţití názvu akciové společnosti Facebook Inc. v e-mailové adrese, však není součástí práce registrace skutečného e-mailu.

K provedení opravdového útoku by si musel phisher nejprve vytvořit dostatečně věrohodný e-mailový účet, který bude na první pohled vypadat jako by patřil technickému či marketingovému oddělení Facebooku. Pro naši ukázku bychom teoreticky mohli zvolit sluţbu www.mail.com, nabízející dostatečně rozsáhlou nabídku bezplatných adres s poměrně přijatelnými koncovkami jako je @mail.com, @europe.com nebo @tech-center.com. Před koncovku bychom vloţili naši cílenou sluţbu Facebook a v neposlední řadě také standardně vyuţívané no-reply, neboli označení pro zprávy generované systémem, na které se neodpovídá. Spojením těchto údajů bychom mohli eventuálně zaloţit některý z dostupných účtů jako například no-reply.facebook@europe.com nebo noreply.facebok@tech-center.com.

Nyní uţ jen stačí vytvořit dostatečně věrohodnou zprávu, jejíţ text i grafická podoba bude působit přesvědčivě a urgentně. K tomu lze vyuţít skutečné zprávy zasílané cílenou institucí a jen upravit jejich obsah pro účely útoku (viz obr. 22 a 23).

Obrázek 22: Skutečný e-mail od společnosti Facebook

Obrázek 23: Podvodný e-mail napodobující vzhled toho skutečného

Průběh útoku - falešná identita

Ukázkový průběh útoku neobsahuje skutečné zaslání podvodného e-mailu. Pokud bychom však e-mail odeslali a příjemce by klikl na jeden z dvou maskovaných odkazů v těle e-mailu (viz obr. 23), útok by pokračoval následujícím přihlášením na podvodných stránkách (viz obr. 24).

Obrázek 24: Útok falešnou identitou – přihlášení na podvodných stránkách

Po přihlášení oběti záleţí na tom, jestli je v daném okamţiku jiţ přihlášena k Facebooku či nikoli. Pokud ano, skript ji přesměruje na úvodní stránku Facebooku tak, ţe ani nepozná, ţe nějaký útok proběhl. V opačném případě ji jen přesměruje na skutečnou přihlašovací stránku, takţe ji nezbyde neţ údaje zadat znovu s domněním, ţe v předchozím případě došlo k překlepu. V obou dvou případech zašle skript přihlašovací údaje do phishingové databáze (viz obr. 25).

Obrázek 25: Útok falešnou identitou – zachycení přihlašovacích údajů

Obrana a detekce

Způsoby obrany jsou v případě falešné identity stejné jako ty, které jsou rozebrány ve třetí kapitole této práce. Jestliţe je však útok nový a doposud nenahlášený organizacím jako je PhishTank, nemůţe uţivatel spoléhat na softwarovou ochranu, která falešný e-mail ani webové stránky nemá v databázi podezřelých, ale musí být schopen detekovat podvod sám, a to pomocí ověřování příchozího e-mailu a přihlašovací stránky.

Pokud příjemce obdrţí e-mail, zobrazený na obrázku 23, neměl by v ţádném případě reflektovat hypertextové odkazy, které jsou v něm umístěné. V první řadě se jedná o klasickou podobu phishingového scamu, nabádající ke kliknutí na odkaz a k vykonání nějaké činnosti, kterou skutečné společnosti k oslovování svých zákazníků nepouţívají. V druhé řadě si můţe příjemce snadno zjistit, na jaké stránky tyto odkazy skutečně směřují, například v levém dolním rohu prohlíţeče, jak bylo v práci jiţ několikrát zmíněno. Pokud by však příjemce skutečně chtěl vykonat činnost, ke které ho e-mail nabádá, nemusí vůbec vyuţívat hypertextové odkazy v e-mailu. Stačí jen přímo přejít na poţadované webové stránky pomocí záloţky nebo adresního řádku prohlíţeče.

Jednou z metod obrany můţe být i nastavení blokování odkazů v e-mailech od všech neznámých odesílatelů. Tuto moţnost nabízí například sluţba AOL Mail a následující obrázek demonstruje příklad takovéto blokace (viz obr. 26).

Obrázek 26: Blokování odkazů v příchozích e-mailech

V případě, ţe se příjemce přesto dostane skrze hypertextový odkaz na falešné stránky, které nejsou blokované anti-phishingovou ochranou, měl by zde zkontrolovat alespoň URL adresu a protokol, jelikoţ naprostá většina phishingových webů vyuţívá pouze standardní HTTP, který není v prohlíţečích nijak odlišně vyznačen. Ideální metodou prevence je však kombinace všech bezpečnostních pravidel v čele s ověřováním digitálního certifikátu webové stránky.

Shrnutí a zhodnocení

Jak uţ bylo zmíněno v úvodu kapitoly, výše popsaný postup i průběh útoku slouţí pouze pro akademické účely a upravené webové stránky byly dostupné pouze na lokálním (neveřejném) internetovém serveru bez moţnosti přístupu z jiných zařízení.

Samotný útok falešnou identitou je nejčastěji se vyskytujícím typem útoku, který můţe mít v detailech mnoho různých podob. Příchozí e-mail nemusí nutně přesměrovávat na falešné přihlašovací stránky, ale můţe například obsahovat infikovaný soubor ke staţení nebo na něj odkazovat. Stejně tak můţe být přihlašovací formulář umístěn přímo v těle e-mailu a ţádná falešná stránka tak nemusí vůbec existovat.

Pro zachování bezpečnosti je proto vhodné dodrţovat všechna obecná doporučení a pravidla, popsaná ve třetí kapitole této práce, spolu s vyuţíváním vhodných bezpečnostních nástrojů umoţňujících detekci maskovaných odkazů v e-mailech či odhalení falešných webových stránek. Hlavním zdrojem bezpečnosti však v tomto případě vţdy bude logický úsudek. Pokud bude uţivatel dostatečně obezřetný a bude obeznámen s běţnými postupy a průběhem falešné identity, měl by se dokázat útoku ubránit a detekovat jej dříve, neţ dojde k odcizení jeho osobních údajů.

Tabnabbing vs. Gmail

Druhá praktická ukázka je věnována podstatně důmyslnější a modernější technice, kterou je phishing za pomoci změny neaktivní záloţky neboli tabnabbing. Cíl této metody je naprosto stejný jako cíl falešné identity, avšak průběh útoku se liší. Přípravu tabnabbingu můţeme stejně jako v předchozí ukázce rozdělit na pět základních fází, kterými jsou:

‒ odzrcadlení webové stránky;

‒ modifikace kódu;

‒ nastavení databáze;

‒ tvorba klíčové stránky se zákeřným kódem;

‒ průběh útoku.

Vzhledem k tomu, ţe první tři fáze jsou prakticky totoţné jako u falešné identity, je jejich příprava vysvětlena jen okrajově. Rozdíl nastává nejprve ve čtvrté fázi a poté v samotném průběhu útoku.

Odzrcadlení webové stránky

K odzrcadlení cílové webové stránky byl stejně jako v předchozím případě vyuţit program HTTrack Website Copier. Cílem byla tentokrát přihlašovací stránka ke sluţbě Gmail, dostupná na adrese https://accounts.google.com, na jejíţ modifikovanou kopii bude následně odkazovat naše „neškodná“ webová stránka se zákeřným skriptem.

Stránka, kterou budeme modifikovat, se nachází v adresáři accounts.google.com pod názvem ServiceLogin+vygenerovaný_kód.html. Tentokrát však nejsou CSS styly připojeny externě k souboru, nýbrţ jsou psány tzv. stylopisem přímo v HTML kódu, takţe ostatní staţené soubory i sloţky lze bez výjimky odstranit.

Modifikace kódu

Postup modifikace webové stránky je obdobný jako u první ukázky. Nejprve si otevřeme původní soubor ServiceLogin+vygenerovaný_kód.html v editačním programu a uloţíme jej jako nový soubor login.php.

Klíčovou úpravou kódu je opět nahrazení původního formuláře novým, který bude odesílat zadané přihlašovací údaje do naší MySQL databáze (která bude nastavena v dalším kroku) a poté přesměrovávat oběť na oficiální stránky Gmailu (viz obr. 27 a 28).

Obrázek 27: Původní kód přihlašovacího formuláře ke sluţbě Gmail

Obrázek 28: Upravený kód přihlašovacího formuláře ke sluţbě Gmail

K upravenému souboru je opět nutné vytvořit ještě další soubor, pomocí kterého se bude php skript připojovat k MySQL databázi. K oběma ukázkám by šlo teoreticky vyuţít ten samý soubor, ale aby byly ukázky funkční kaţdá samostatně, vytvoříme jeden soubor zvlášť i pro tabnabbing a nazveme jej gmail.db.php (viz obr. 29).

Obrázek 29: PHP skript souboru gmail.db.php slouţící k připojení k databázi

I v tomto případě lze pro vyšší věrohodnost phishingového webu upravit několik dalších věcí jako je odmazání javascriptových kódů, připojení favicon nebo přepsání relativních adres absolutními apod. Dále bylo při této ukázce nutné stáhnout i několik obrázků, které se zobrazují na přihlašovací stránce Gmailu a odkázat na ně v upraveném kódu. Po přihlášení je oběť stejně jako v předchozí ukázce přesměrována na skutečný Gmail řádkou header: ‘Location: https://mail.google.com‘);.

Nastavení databáze

Po dokončení úprav webové stránky musíme opět nastavit novou tabulku v příslušné databázi MySQL. Postup vytvoření i nastavení tabulky je stále stejný, pouze si pro přehlednost odlišíme názvy jednotlivých sloupců (viz obr. 30 a 31).

Obrázek 30: Zaloţení tabulky gmail v phpMyAdmin

Obrázek 31: Nastavení tabulky gmail v phpMyAdmin

Po vytvoření tabulky nakopírujeme adresář accounts.google.com s upravenou stránkou do sloţky www v kořenovém adresáři Complex Web Server. Výsledná stránka je poté dostupná na adrese http://localhost/accounts.google.com/login.php (viz obr. 33).

Obrázek 32: Skutečná přihlašovací stránka Gmailu

Obrázek 33: Upravená přihlašovací stránka Gmailu

Tvorba klíčové stránky se zákeřným kódem

Abychom přiměli potenciální oběti k odevzdání přihlašovacích údajů, musíme nejprve vytvořit klíčovou webovou stránku, pomocí které tyto oběti přesměrujeme na falešný Gmail. Po vytvoření takové stránky přejmenujeme její adresář na tabnabbing75 a umístíme jej do sloţky www v kořenovém adresáři Complex Web Server. Následující obrázek zobrazuje vytvořenou klíčovou stránku76 (viz obr. 34).

Obrázek 34: Webová stránka slouţící k přesměrování na falešný Gmail

Dalším krokem je vytvoření samotného tabnabbingového skriptu, který bude „měnit“ obsah na stránce. Průkopník tabnabbingu Aza Raskin definuje tuto metodu jako změnu obsahu na stránce při zachování původní URL adresy dříve navštíveného webu. Osobně mi však přijde vhodnější namísto pouhé změny obsahu přesměrovat stránku na zcela jinou, čímţ se dosáhne nové a věrohodnější URL adresy v adresním řádku.

Následující podkapitoly ukazují dva odlišné způsoby, kterými lze tohoto automatického přesměrování dosáhnout.

Přesměrování meta tagem

Nejjednodušším způsobem jak po určité době přesměrovat webovou stránku na zcela jinou je přesměrování pomocí meta tagu77 s atributem http-enquiv v hlavičce kódu.

Výhodou tohoto způsobu je jednoduchá editace, která nevyţaduje ţádné skriptování. Jediné co se musí udělat, je umístit nový meta tag do hlavičky klíčové stránky. V našem případě by to byl řádek:

<meta http-equiv="refresh" content="10;url=http://localhost/accounts.google.com/login.php">.

V případě, ţe v meta tagu chybí URL, je určený pouze pro automatickou obnovu současné webové stránky po uplynutí nastavené doby (zde 10 sekund). V případě připojení URL se však stránka namísto obnovy přesměruje na zcela jinou webovou stránku, která můţe být i falešná.

Nevýhodou této metody je nemoţnost zjištění, jestli je záloţka s webovou stránkou momentálně aktivní či neaktivní, takţe k přesměrování dojde i v případě, ţe uţivatel stránku vůbec neopustí. Skutečný tabnabbing tak představuje aţ přesměrování pomocí javascriptu.

Přesměrování javascriptem

Mnohem propracovanější metodou je přesměrování pomocí javascriptového kódu, který lze editovat nekonečně mnoha způsoby. Jeden takový skript uveřejnil Aza Raskin jako ukázku na svém blogu http://www.azarask.in/blog/post/a-new-type-of-phishing-attack/, odkud si ho lze zdarma stáhnout a editovat jej pro vlastní potřeby.

Z tohoto kódu nám pro účely praktické ukázky postačí ta část, která zjišťuje, jestli je webová stránka momentálně aktivní či nikoli a také ta, která spouští časovač. Následně do kódu připojíme řádku, která namísto přepsání obsahu na stránce přesměruje uţivatele přímo na falešný web (viz obr. 35):

window.location.replace("http://localhost/accounts.google.com/login.php").

Moţné je vyuţít také window.location.href, avšak v tomto případě by byla stránka, ze které byl uţivatel přesměrován, standardně zařazena do historie. V případě replace se po přesměrování a kliknutí na tlačítko zpět dostane uţivatel ještě o další krok zpátky, takţe stránka, ze které byl automaticky přesměrován, se mu vůbec nezobrazí.

Obrázek 35: Javacriptový kód tabnabbingové ukázky

Na závěr připojíme výše zmíněný kód do hlavičky naší klíčové webové stránky řádkou:

<script type="text/javascript" src="scripts/tabnab.js"></script>78.

Průběh útoku - tabnabbing

Průběh útoku začíná vţdy na klíčové stránce, jejíţ obsah si prohlíţí potenciální oběť. Uţivatel zůstává „v bezpečí“ do té doby, dokud je záloţka s klíčovou stránkou aktivní a dokud je aktivní i okno prohlíţeče (viz obr. 36).

Obrázek 36: Průběh tabnabbingu – prohlíţení klíčové stránky

Jakmile uţivatel stránku opustí jiným způsobem neţ jejím zavřením, javascriptový kód spustí časovač nastavený na 10 sekund79 (viz obr. 37).

Obrázek 37: Průběh tabnabbingu – přepnutí se na jinou záloţku

Po uplynutí deseti sekund se klíčová stránka zobrazená v neaktivní záloţce přesměruje na falešnou přihlašovací stránku Gmailu (viz obr. 38).

Obrázek 38: Průběh tabnabbingu – přesměrování klíčové stránky v neaktivní záloţce

V případě, ţe se uţivatel přepne zpět na záloţku, kde byla původně zobrazena klíčová stránka, zobrazí se mu namísto ní falešná přihlašovací stránka ke sluţbě Gmail. Tato stránka můţe vyvolat standardní dojem, ţe Gmail uţivatele pouze odhlásil z důvodu delší nečinnosti a musí zde tedy znovu zadat své přihlašovací údaje. Tento typ odhlášení dnes vyuţívá mnoho webových sluţeb, takţe je moţné, ţe se oběť vůbec nepodívá na adresní řádek a jen bezhlavě údaje vyplní (viz obr. 39).

Obrázek 39: Průběh tabnabbingu – přihlášení na podvodných stránkách

Po přihlášení opět záleţí na tom, jestli je oběť v daný moment jiţ přihlášena ke sluţbě Gmail či nikoli. Pokud ano, php skript na webu ji přesměruje přímo do její poštovní schránky. Pokud ne, přesměruje ji na skutečnou přihlašovací stránku, kde opět zadá své přihlašovací údaje v domnění, ţe došlo k překlepu. V obou případech zašle skript tyto údaje do phishingové databáze (viz obr. 40).

Obrázek 40: Průběh tabnabbingu – zachycení přihlašovacích údajů

Obrana a detekce

Bránit se proti tabnabbingu není nic snadného, jelikoţ tento phishing cílí na moderní uţivatele, kteří mají standardně otevřené velké mnoţství záloţek, mezi nimiţ ztrácí přehled. Jedním z řešení můţe být zakázání javascriptu v nastavení prohlíţeče, coţ však značně omezí zobrazování obsahu na webových stránkách, které dnes javascript hojně vyuţívají. Skutečné a funkční řešení v tomto směru přináší aţ utilita80 TabShots.

TabShots

TabShots je prototyp rozšíření pro prohlíţeč Google Chrome. Jedná se o utilitu, která na základě screenshotů záloţek při jejich opuštění a znovu zobrazení porovnává vizuální změny obsahů. (De Ryck, Nikiforakis, Desmet a Joosen, 2013, s. 449) V případě, ţe se obsah na stránce v neaktivní záloţce změní nebo se stránka přesměruje na zcela jinou, TabShots při opětovném zobrazení vyznačí červeným ztmavením, kde všude proběhly změny a tím upozorní uţivatele, ţe je něco jinak.

Na adrese http://people.cs.kuleuven.be/~philippe.deryck/papers/asiaccs2013/ lze tuto utilitu bezplatně stáhnout a přidat do Google Chrome81. Následující obrázek ukazuje opětovný pokus o útok, tentokrát však s aktivovaným rozšířením TabShots (viz obr. 41).

Obrázek 41: Detekované změny na znovu zobrazené záloţce pomocí TabShots

Shrnutí a zhodnocení

Výše popsaný postup je opět určený výhradně akademickým účelům a všechny modifikované stránky včetně upravených skriptů byly dostupné pouze na neveřejném internetovém serveru bez moţnosti přístupu z jiných zařízení.

Vzhledem k tomu, ţe tabnabbing je technikou, která byla objevena teprve před čtyřmi lety a v povědomí běţných uţivatelů je prakticky neznámá, představuje výše popsaná simulace přínosné informace ohledně principu jejího fungování. Obeznámení uţivatele s klasickým průběhem útoku můţe výrazně zvýšit jeho povědomí o hrozícím nebezpečí, kterému se tak dokáţe lépe bránit a včas jej detekovat buď pomocí utility TabShots nebo za pomoci logického úsudku.

Vedle základních bezpečnostních pravidel, která jsou popsána ve třetí kapitole této práce, je významnou obranou proti tabnabbingu také dodrţování pravidla ohledně přepínání aktivních záloţek. Kdykoli se uţivatel přepne na jinou záloţku, která mu zobrazí přihlašovací formulář do webové aplikace, měl by zkontrolovat, zda se skutečně nachází na pravé přihlašovací stránce pomocí kontroly URL či ověření digitálního certifikátu. Pro úplnou jistotu se jeví jako nejlepší obrana otevření nové záloţky s následným zadáním adresy této konkrétní sluţby. V případě zadání přihlašovacích údajů do nově zobrazeného formuláře v nové záloţce tak uţivateli nehrozí, ţe by byla jakkoli změněna tabnabbingovým skriptem. Ignorování přihlašovacích formulářů ve znovu zaktivněných záloţkách tak představuje vůbec nejbezpečnější ochranu před tabnabbingovou hrozbou.