Kybernetické bezpečnosti

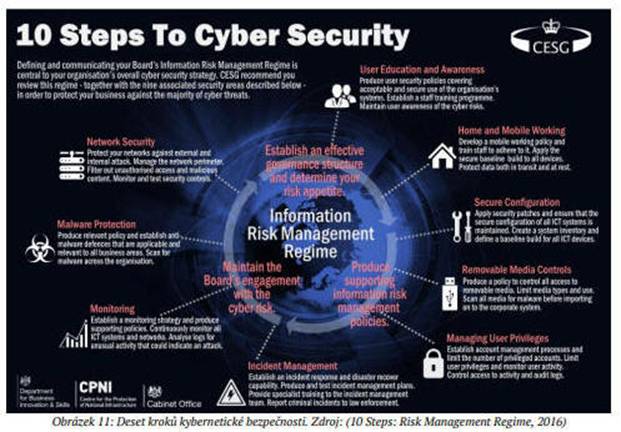

Zajímavý a fundovaný pohled na kybernetickou bezpečnost nabízí Národní technický úřad pro informační zabezpečení (CESG) britské vlády. V deseti krocích je popsaný směr, jak v organizaci dosáhnout zavedení bezpečnosti a její vysoké úrovně.

Vzdálený a mobilní přístup (Home and mobile working) – Vzdálený přístup do zabezpečené sítě může uživatelům skýtat výhodu, jako je neomezený přístup k informacím kdykoliv a odkudkoliv. Zároveň s výhodami je třeba vnímat i možná rizika, která je třeba zvládnout zavedením vhodných zásad a opatření. Rizika je nutné vyhodnotit, a vytvořit politiku pro práci v režimu vzdáleného připojení. Politiky by se měly dotknout způsobu autorizace, použití šifrování, minimalizace dat, která jsou ukládaná v zařízení, stanovením postupů při ztrátě zařízení a zvýšenému sledování aktivit a úrovní kontrol (10 Steps: Home and Mobile Working, 2016).

Řízení incidentů (Incident management) – Pokud nejsou v organizaci implementovány nástroje a politiky řízení bezpečnostních incidentů, lze předpokládat, že v případě incidentu nastane závažný problém. To se může projevit jako právní spor, finanční ztráty, újma na pověsti organizace, zhoršení vztahů s okolím, narušení běžného fungování a snížení výkonnosti nebo ohrožení samotné existence organizace. Proces řízení incidentů napomáhá zlepšování odolnosti systémů, posiluje a stabilizuje kontinuitu, příznivě ovlivňuje důvěru zákazníků i všech zúčastněných stran a napomáhá snižovat potenciální dopady a škody. Obranou proti projevům bezpečnostních incidentů je efektivní schopnost reagovat na incidenty v celé organizaci stanovením rolí a odpovědností, zavedením mechanismů zálohování na fyzicky bezpečném místě a procesů obnovy dat. Fungující systém řízení incidentů využívá otestované plány řízení incidentů, kontinuity provozu a plánů obnovy (10 Steps: Incident Management, 2016).

Ochrana před škodlivým kódem (Malware protection) – Působení škodlivého kódu (malware) může poškodit systémy organizace například narušením fungování systémů a služeb, neoprávněným zacházením s daty, jejich nežádoucími změnami, zničením nebo znepřístupněním. Nezbytnými opatřeními je kontrola a dohled nad komunikací s vnějším světem prostřednictvím e-mailů, webů a výměnných zařízení. Opatření zahrnují instalaci antivirových programů, správu blacklistu nedoporučených či zakázaných webových stránek, řízení přístupů k portům USB, posouzení spustitelnosti maker a scriptů, správnou konfiguraci systému, aktualizaci nastavení firewallu, implementaci nástrojů ochrany a monitorování sítí nebo provoz dohledových aplikací (10 Steps: Malware Prevention, 2016)

Řízení privilegovaných oprávnění (Managing user privileges) – Je důležité přesně vědět, jaká oprávnění uživatelé skutečně potřebují. Východiskem pro přidělování oprávnění je uplatnit politiku „nejmenších oprávnění“ a použít vhodný způsob přidělování systémových oprávnění, práv přístupu k datům, odpovídající konkrétním rolím a jejich potřebám. Pokud jsou přidělovaná práva silně privilegovaná, je nutností zajistit, aby nedošlo ke zneužití nebo ke změnám bezpečnostních kontrol pro přípravu budoucích útoků. Důležitá je aplikace efektivních procesů v případech změny role uživatele například odebrání rolí propouštěného zaměstnance (10 Steps: Managing User Privileges, 2016).

Síťová bezpečnost (Network security) – Systémy zapojené do internetu nebo do partnerských sítí mohou být vystaveny útokům. Důležité je rozpoznání, jaké příležitosti může útočník využít k napadení infrastruktury, a tím snížit šance úspěchu útoku. Nedostatečně zabezpečená síť dává útočníkům příležitost k ohrožení systémů, což může vést k problémům ve fungování organizace nebo komunikaci s vnějším světem (s partnery a zákazníky) (10 Steps: Network Security, 2016).

Kontrola výměnných zařízení (Removable media controls) – Výměnná média většinou slouží k přenosu dat mezi stanicemi. Každá stanice může mít rozdílnou úroveň ochrany před malware, zvlášť pokud se medium připojilo ke stanici mimo organizaci, což zvyšuje riziko zanesení malware do prostředí organizace. Hrozbu představují data získaná z odcizeného media, nebo taky úmyslně poskytnutá data. Zvládání rizik vychází z omezení přenášení dat na výměnných mediích a používání šifrování. Při opětovnému použití média by mělo předcházet ověření, že původní data jsou prokazatelně smazána, a nehrozí jejich zneužití (10 Steps: Removable Media Controls, 2016).

Režim řízení rizik (Risk Management Regime) – Organizace spoléhají na technologie a systémy, a proto musí být posouzena a následně vyhodnocena jejich rizika. Zvládnutí rizik vychází z vytvořeného rámce řízení (podle Obrázku č. 11), politik řízení rizik a odpovědností za procesy řízení rizik. Výchozím krokem je analýza rizik a stanovení kategorií rizik (stupně od tolerovaných rizik až po zásadně nepřijatelná rizika), na to navazuje sestavení plánu řešení rizik a cílů, kterých má být dosaženo. V procesech řízení rizik je třeba přihlédnout ke změnám technologií a systémů. Rizika by měla být pravidelně přezkoumávána, aby bylo možné sledovat účinnost opatření a současný stav. Kontroly bezpečnosti, aby zůstaly účinné, musí probíhat jako nepřetržitý proces, který zajistí žádoucí stav bezpečnosti a minimalizaci rizik (10 Steps: Risk Management Regime, 2016).

Bezpečná konfigurace (Secure configuration) – Oprávnění konfigurovat systémy by měla mít jen omezená skupina uživatelů s patřičnými právy a pověřením organizace. Nevhodně spravované systémy mohou být zranitelné, čímž se vytváří příležitost k napadení systému a jeho neoprávněným změnám. Bezpečnost vyžaduje odpovědný přístup využívání bezpečnostních záplat k eliminaci zneužití kritických chyb v softwaru, používání podporovaných verzí programového vybavení, stanovení postupů pro aktualizování bezpečnostních záplat a opravných balíků nebo správa inventáře hardwaru i softwaru. Důležité je pravidelné přehodnocení a prověření zranitelností, implementace zásad pro konfigurace a řízení změn, udržování spolehlivého a důvěryhodného systému správy povoleného softwaru a omezení instalace neoprávněných nebo nebezpečných aplikací (10 Steps: Secure Configuration, 2016).

Vzdělávání a povědomí uživatelů (User education and awareness) – Uživatelé představují jednu z nejkomplikovanějších oblastí řízení bezpečnosti. Pravidla bezpečnostních zásad by měla zajistit požadovanou minimální úroveň bezpečnosti. Uživatelé by měli být opakovaně seznámeni s bezpečnostní politikou a ve svém jednání si počínat v jejím souladu. Měli být si vědomi osobní odpovědnosti za dodržování zásad firemní bezpečnostní politiky (10 Steps: User Education and Awareness, 2016).

AUDIT KYBERNETICKÉ BEZPEČNOSTI

Oblast kybernetické bezpečnosti je v České republice regulována zákonem č. 181/2014 Sb. a jeho prováděcími vyhláškami. Povinné osoby mají podle § 4 tohoto zákona povinnost zavést a provádět bezpečnostní opatření pro zajištění kybernetické bezpečnosti. Obsah a rozsah opatření stanovuje Národní úřad pro kybernetickou a informační bezpečnost vyhláškou 82/2018 Sb., která od 28.května 2018 nahrazuje vyhlášku 316/2014 Sb.

Vyhláška o bezpečnostních opatřeních, kybernetických bezpečnostních incidentech, reaktivních opatřeních, náležitostech podání v oblasti kybernetické bezpečnosti a likvidaci dat (VoKB, vyhláška o kybernetické bezpečnosti) upravuje:

obsah a strukturu bezpečnostní dokumentace,

obsah a rozsah bezpečnostních opatření,

typy, kategorie a hodnocení významnosti kybernetických bezpečnostních incidentů,

náležitosti a způsob hlášení kybernetického bezpečnostního incidentu,

náležitosti oznámení o provedení reaktivního opatření a jeho výsledku,

vzor oznámení kontaktních údajů a jeho formu a

způsob likvidace dat, provozních údajů, informací a jejich kopií.

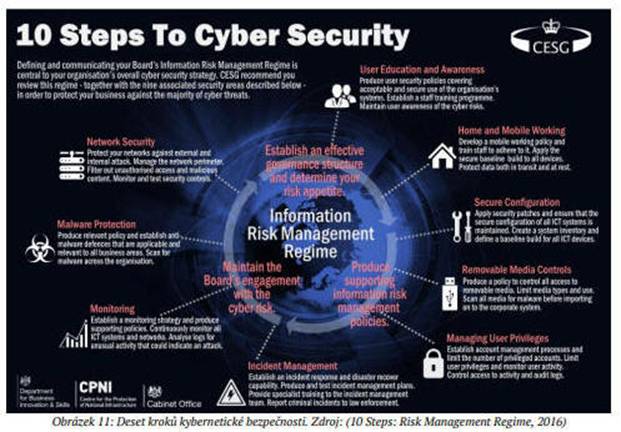

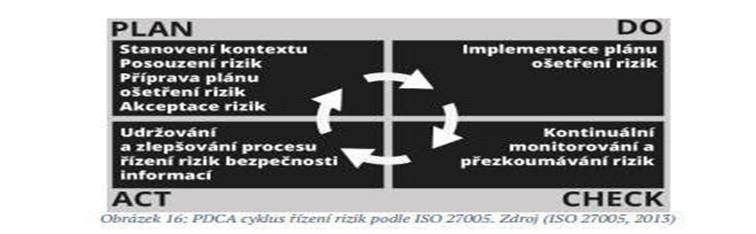

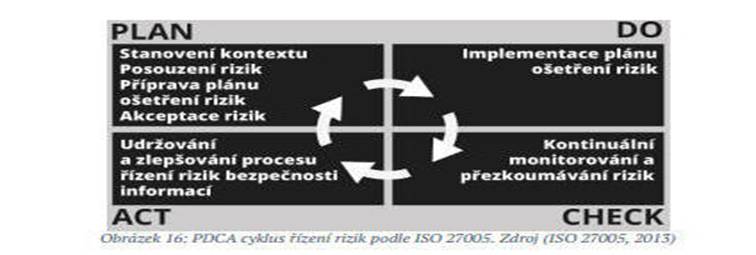

Systém řízení informační bezpečnosti neboli ISMS (Information Security Management System) je součástí organizačních opatření, které je uvedeno ve VoKB v § 3 této vyhlášky. Systém je založen na přístupu k řízení rizik a při tom se využívají principy Demingova modelu PDCA.

Principy Demingova modelu PDCA. Zdroj: ISO 27000

Principy Demingova modelu PDCA. Zdroj: ISO 27000

Standardem systému řízení informační bezpečnosti je norma ISO 27001, která stanovuje požadavky bezpečnosti a je výchozím souborem kritérií pro certifikaci a audity. Splnění těchto požadavků organizace prokazuje odpovědnost k řízení bezpečnosti informací všem zainteresovaným stranám a buduje vzájemnou důvěru. Efektivní zavedení ISMS využívá základní principy, jako je povědomí o potřebě informační bezpečnosti, určení odpovědností, posuzování rizik a přijetí opatření pro dosažení přijatelné úrovně rizika a zajištění komplexního přístupu k řízení informační bezpečnosti a neustálé zlepšování ISMS.

Prvkem zpětné vazby řízení informační bezpečnosti je podle § 16 VoKB kontrola a audit kybernetické bezpečnosti. Audit prověřuje, že jsou plněny legislativní požadavky, mezi které patří ustanovení bezpečnostní politiky, vedení bezpečnostní dokumentace, ale i zlepšování systému bezpečnosti a odstraňování nedostatků nebo informování vedení organizaci o úrovni kybernetické bezpečnosti.

Řízení rizik

Řízení rizik a řízení aktiv jsou neoddělitelnými opatřeními ve vyhlášce o kybernetické bezpečnosti. V této kapitole budou podrobněji diskutovány oblasti řízení rizik, související procesy a pozornost bude věnována také výkladu terminologie.

Riziko jako pojem má mnoho možných interpretací. Rizika, která souvisejí se zajištěním informační bezpečnosti, uvádějí (Smejkal, Rais, 2013) jako:

• pravděpodobnost či možnost vzniku ztráty, obecně nezdaru,

• variabilitu možných výsledků nebo nejistota jejich dosažení,

• možnost, že specifická hrozba využije specifickou zranitelnost systému,

• odchýlení skutečných a očekávaných výsledků,

• kombinace pravděpodobnosti události a jejího následku.

Poslední zmiňovaná definice je výkladem významu rizika, který platí také v normě ISO 27000. V ISO normě zabývající se managementem rizik je pak riziko chápáno jako účinek nejistoty na dosažení cílů (ISO 31000, 2010).

Podle uvedené definice rizika, která říká, že riziko je možnost, že specifická hrozba využije specifickou zranitelnost systému v případě překonání bezpečnostních opatření dochází narušení dostupnosti, důvěrnosti nebo integrity. Překonáním opatření, která jsou v kontextu zákona o kybernetické bezpečnosti chápána jako bezpečnostní incident nebo bezpečnostní událost, vede k možnosti vzniku škody nebo nějakého negativního projevu (Čermák, 2009). Čím je utvářen sytém působení rizik je nastíněn na Obrázku č. 13. Na tomto obrázku jsou použité vztahy a další pojmy, které budou dále blíže vyjasněny.

Vztahy uvedené na obrázku naznačují způsob, jak riziko působí na komponenty nebo části systému, tedy aktiva, která vlastník používá a snaží se je zhodnocovat. Vlastník je osoba, která je pověřena správou aktiva a dohlíží na jeho bezproblémový stav, navíc vlastník, který má prvořadý zájem na zachování kontinuity své společnosti, potřebuje vědět, jaká rizika ho ohrožují a jak jim čelit (Čermák, 2009, s. 18). Podle vyhlášky o kybernetické bezpečnosti je vlastník označen jako garant aktiva s odpovědností za zajištění rozvoje, použití a bezpečnosti aktiva. Pro vlastníka má každé aktivum svou hodnotu, kterou vhodnými opatřeními ochraňuje před riziky, která by omezila nebo zcela vyloučila používat aktiva a zhodnocovat je. Smyslem přijímání opatření je účinným a efektivním způsobem snížit zranitelnost systémů a komponent tak, aby hrozby vyvolané agentem hrozby byly potlačeny na nejnižší možnou, přijatelnou úroveň (Čermák, 2009).

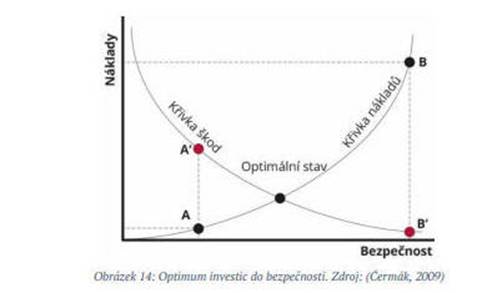

Zajištění požadovaného stavu bezpečnosti je pro organizace také nákladem, který musí být opodstatněný natolik, aby odpovídal požadované úrovni bezpečnosti, a přitom byl brán ohled na úroveň potenciálních škod. Pokud k budování systému informační bezpečnosti přistupujeme systematicky a podle logicky navazujícího plánu, jsme schopni dosáhnout určité rovnováhy mezi vynaloženými náklady na bezpečnost a potencionálními škodami, které vyplývají ze známých rizik (Nádeníček, 2006). Na Obrázku č. 14 je znázorněn vztah nákladů a možných následků v poměru k úrovni bezpečnosti.

Optimální stav představuje stav efektivního poměru mezi veličinami. Obrázek ilustruje příklad, kdy vynaložené náklady zajišťují nízkou úroveň bezpečnosti (bod A) mohou mít za následek poměrně značné škody (bod A’). Samozřejmě absence jakékoliv bezpečnosti znamená, že škody mohou být velmi rozsáhlé. Oproti tomu velmi vysoká úroveň bezpečnosti znamená, že vynaložené náklady (bod B) mohou být velmi vysoké, přičemž škody, které by mohly vzniknout, jsou poměrně

nízké (bod B’). Škody sice budou stále nižší, ale cena bude stále více narůstat neúměrně ke zlepšení bezpečnosti, a to přitom nelze všechna rizika zcela vyloučit. Proto musejí organizace najít vhodnou a rozumnou rovnováhu mezi oběma veličinami. Bezpečnostní incident může podnítit k nesystematickým pokusům zlepšit stav bezpečnosti zaváděním izolovaných a přehnaných opatření (Nádeníček, 2006). Takové pokusy jsou neefektivní a zvyšují náklady na bezpečnost.

Proces řízení rizik a jeho úspěšnost závisí na použitém rámci managementu rizik, který je má efektivně řídit. Atributem efektivního managementu rizik je neustálé zlepšování managementu rizik, ustanovení odpovědností za rizika, včetně způsobilosti řídit rizika, neustálá komunikace se všemi zainteresovanými stranami managementu rizik o úrovních rizika a opatřeních, integrace s řídícími procesy a zohledňování rizik při veškerém rozhodování v organizaci (ISO 31000, 2010).

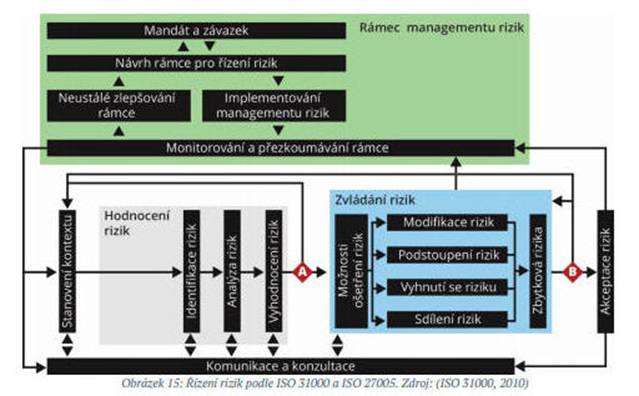

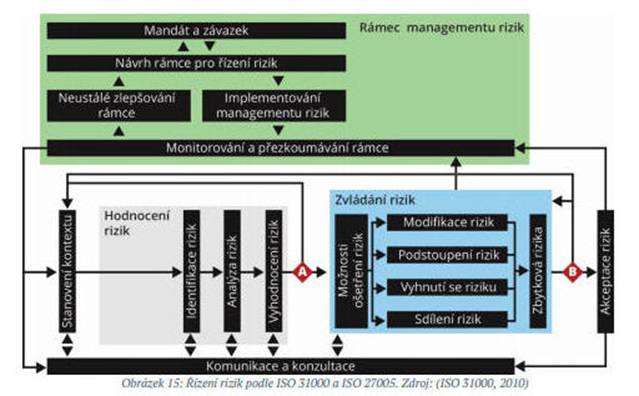

Rámec managementu rizik, který je zobrazen na Obrázku č. 15, vyžaduje, aby vedení udělilo trvalý mandát pro zavedení procesu řízení rizik a jeho efektivní udržování a zachování. Rámec řízení rizik vyžaduje, aby návrh bral v úvahu vnitřní i vnější kontext organizace a všechny aspekty ovlivňující organizaci, a tak návrh odpovídal všem těmto okolnostem. Návrh rámce jasně stanoví cíle organizace a politiku řízení rizik, způsoby vnitřní a vnější komunikace, odpovědnosti, pravomoci a kompetence pro řízení rizik. Zohledňuje také, jaké zdroje budou pro průběh procesu řízení rizik potřeba. Implementace procesu managementu rizik uplatňuje plány řízení rizik jako součást všech procesů a postupů. Ve fázi monitorování a přezkoumání rámce je pomocí indikátorů měřena výkonnost řízení rizik, sledují se pokroky vzhledem k plánu nebo odchylky od plánu, ověřuje se, zda rámec odpovídá svému účelu a přístupu k rizikům a hodnotí se efektivnost rámce. Výstupy měření a přezkoumávání jsou podkladem pro zlepšování rámce řízení rizik (ISO 31000, 2010).

Přístup, který uplatňuje ISO 27005 pro řízení rizik, vychází z PDCA cyklu systému řízení bezpečnosti informací (viz Obrázek č. 9). Proces řízení rizik bezpečnosti informací a jeho propojení s ISMS zobrazuje Obrázek č. 15.

Řízení rizik bezpečnosti informací jsou koordinované činnosti k vedení a řízení organizace s ohledem na rizika (ISO 27005, 2013, s. 11). Účinný systém ISMS, odpovídající prostředí organizace, vyžaduje systematický přístup k identifikovaným potřebám v oblasti řízení rizika a měl by být v souladu bezpečností organizace jako celku, jeho částmi, jakýchkoliv informačních systémů a stávajících i plánovaných opatření. Řízení rizik by mělo přispět k tomu, aby (ISO 27005, 2013):

▪ byla provedena identifikace rizik,

▪ bylo provedeno posouzení rizik z hlediska jejich důsledků na činnosti organizace a pravděpodobnost jejich výskytu,

▪ byla pravděpodobnost a důsledky těchto rizik komunikovány a chápány,

▪ bylo při ošetření rizik stanoveno pořadí priorit,

▪ byla stanovena priorita u činností vedoucích k redukci výskytu rizik,

▪ byly do rozhodnutí o řízení rizik zapojeny i zainteresované strany, a aby o stavu řízení rizik byly stále informovány,

▪ byla sledována účinnost ošetření rizik,

▪ byla rizika a procesy ošetření rizik sledovány a pravidelně přezkoumávány,

▪ byly získávány informace ke zlepšení přístupu k řízení rizik,

Řízení rizik podle norem ISO

Proces řízení rizik a jeho úspěšnost závisí na použitém rámci managementu rizik, který je má efektivně řídit. Atributem efektivního managementu rizik je neustálé zlepšování managementu rizik, ustanovení odpovědností za rizika, včetně způsobilosti řídit rizika, neustálá komunikace se všemi zainteresovanými stranami managementu rizik o úrovních rizika a opatřeních, integrace s řídícími procesy a zohledňování rizik při veškerém rozhodování v organizaci (ISO 31000, 2010).

Rámec managementu rizik, který je zobrazen na Obrázku č. 15, vyžaduje, aby vedení udělilo trvalý mandát pro zavedení procesu řízení rizik a jeho efektivní udržování a zachování. Rámec řízení rizik vyžaduje, aby návrh bral v úvahu vnitřní i vnější kontext organizace a všechny aspekty ovlivňující organizaci, a tak návrh odpovídal všem těmto okolnostem. Návrh rámce jasně stanoví cíle organizace a politiku řízení rizik, způsoby vnitřní a vnější komunikace, odpovědnosti, pravomoci a kompetence pro řízení rizik. Zohledňuje také, jaké zdroje budou pro průběh procesu řízení rizik potřeba. Implementace procesu managementu rizik uplatňuje plány řízení rizik jako součást všech procesů a postupů. Ve fázi monitorování a přezkoumání rámce je pomocí indikátorů měřena výkonnost řízení rizik, sledují se pokroky vzhledem k plánu nebo odchylky od plánu, ověřuje se, zda rámec odpovídá svému účelu a přístupu k rizikům a hodnotí se efektivnost rámce. Výstupy měření a přezkoumávání jsou podkladem pro zlepšování rámce řízení rizik (ISO 31000, 2010).

Přístup, který uplatňuje ISO 27005 pro řízení rizik, vychází z PDCA cyklu systému řízení bezpečnosti informací (viz Obrázek č. 9). Proces řízení rizik bezpečnosti informací a jeho propojení s ISMS zobrazuje Obrázek č. 15.

Řízení rizik bezpečnosti informací jsou koordinované činnosti k vedení a řízení organizace s ohledem na rizika (ISO 27005, 2013, s. 11). Účinný systém ISMS, odpovídající prostředí organizace, vyžaduje systematický přístup k identifikovaným potřebám v oblasti řízení rizika a měl by být v souladu bezpečností organizace jako celku, jeho částmi, jakýchkoliv informačních systémů a stávajících i plánovaných opatření. Řízení rizik by mělo přispět k tomu, aby (ISO 27005, 2013):

▪ byla provedena identifikace rizik,

▪ bylo provedeno posouzení rizik z hlediska jejich důsledků na činnosti organizace a pravděpodobnost jejich výskytu,

▪ byla pravděpodobnost a důsledky těchto rizik komunikovány a chápány,

▪ bylo při ošetření rizik stanoveno pořadí priorit,

▪ byla stanovena priorita u činností vedoucích k redukci výskytu rizik,

▪ byly do rozhodnutí o řízení rizik zapojeny i zainteresované strany, a aby o stavu řízení rizik byly stále informovány,

▪ byla sledována účinnost ošetření rizik,

▪ byla rizika a procesy ošetření rizik sledovány a pravidelně přezkoumávány,

▪ byly získávány informace ke zlepšení přístupu k řízení rizik,

Stanovení kontextu vychází z účelu řízení rizik, protože stanovení účelu ovlivňuje celý proces řízení rizik. Účelem může být podpora systému řízení bezpečnosti informací, soulad s legislativou, definice požadavků na bezpečnost služby nebo produktu případně může být účelem určení výchozích poznatků pro plánování zvládání bezpečnostních incidentů nebo kontinuity podnikání (BCM – Business Continuity Management). Kontext zahrnuje přístup, který bude uplatněn pro řízení rizik, a to stanovením, jaká budou kritéria hodnocení rizik, dopadu rizik a akceptace rizik. Stanovení kontextu rovněž definuje rozsah a hranice řízení rizik, aby bylo jasně určeno, která rizika budou v rámci procesu brána v úvahu, a také s odůvodněním uvést všechna vyloučení z procesu v uvedeném rozsahu. Zavádění procesu řízení rizik a účinné provozování systému řízení rizik samozřejmě vyžaduje podporu managementu. Celý proces řízení rizik v ISO 27005 předpokládá, že vedoucí pracovníci i zaměstnanci budou informování o rizicích a způsobech jejich ošetření ke zmírnění rizik. Aby incidenty a události bylo možné řešit co možná nejúčinněji, je informovanost vedoucích a zaměstnanců důležitým aspektem, stejně jako definování rolí a odpovědností, stanovení vztahů zainteresovaných stran, eskalace rozhodování a podpora rozvoje procesu řízení rizik (ISO 27005, 2013).

Stanovení kontextu

Stanovení kontextu vychází z účelu řízení rizik, protože stanovení účelu ovlivňuje celý proces řízení rizik. Účelem může být podpora systému řízení bezpečnosti informací, soulad s legislativou, definice požadavků na bezpečnost služby nebo produktu případně může být účelem určení výchozích poznatků pro plánování zvládání bezpečnostních incidentů nebo kontinuity podnikání (BCM – Business Continuity Management). Kontext zahrnuje přístup, který bude uplatněn pro řízení rizik, a to stanovením, jaká budou kritéria hodnocení rizik, dopadu rizik a akceptace rizik. Stanovení kontextu rovněž definuje rozsah a hranice řízení rizik, aby bylo jasně určeno, která rizika budou v rámci procesu brána v úvahu, a také s odůvodněním uvést všechna vyloučení z procesu v uvedeném rozsahu. Zavádění procesu řízení rizik a účinné provozování systému řízení rizik samozřejmě vyžaduje podporu managementu. Celý proces řízení rizik v ISO 27005 předpokládá, že vedoucí pracovníci i zaměstnanci budou informování o rizicích a způsobech jejich ošetření ke zmírnění rizik. Aby incidenty a události bylo možné řešit co možná nejúčinněji, je informovanost vedoucích a zaměstnanců důležitým aspektem, stejně jako definování rolí a odpovědností, stanovení vztahů zainteresovaných stran, eskalace rozhodování a podpora rozvoje procesu řízení rizik (ISO 27005, 2013).

Identifikace a hodnocení aktiv

Aktivem je vše, co má pro organizaci nějakou hodnotu a působením hrozeb může být hodnota aktiva snížena. Rozdělení aktiv může být členěno podle toho, jestli mají hmotnou či nehmotnou podobu. Hmotná aktiva jsou například hardware nebo software, nehmotná aktiva představují například informace či know-how (Čermák, 2009). Norma ISO 27005 dělí aktiva na primární a podpůrná (na ně se primární aktiva spoléhají). Primární aktiva jsou obchodní procesy a činnosti a informace, podpůrná aktiva pak jsou hardware, software, sítě, pracovníci, lokalita a další. Pro potřeby řízení rizik je třeba identifikovat všechny aktiva a zařadit je do registru, který obsahuje jejich popis a vlastnosti. Každé aktivum musí mít přiděleného právě jednoho vlastníka. Na identifikaci aktiv navazuje proces ohodnocení aktiv.

Hodnocení využívá škály, které na základě určujících kritérií stanoví hodnotu aktiv. Hodnota aktiva může být stanovena například finančním vyjádřením, nebo muže být nějakou kvalitativní formou – stupnicí, která například zařadí aktiva podle hodnoty. Stupnice může třídit hodnoty od velmi nízké po velmi vysokou. Hodnotu aktiva ovlivňuje také závislost na procesech nebo jiných aktivech. Rozsahy stupnic, stanovení počtu úrovní a jejich vyjádření závisí na specifických potřebách. Větší počet stupňů umožňuje jemnější zařazování hodnot aktiv, ale také to může přiřazování hodnot komplikovat. Použití kvalitativních nebo kvantitativních stupnic vychází z rozhodnutí organizace, které stanoví, jakou stupnici budou k hodnocení aktiv používat, případně jestli budou využívat obě. Výstupem řízení aktiv je seznam aktiv a jejich hodnot vztahující se k vyzrazení (zachování důvěrnosti), modifikaci (zachování integrity, autentičnosti, nepopiratelnosti a odpovědnosti), nedostupnosti a destrukci (zachování dostupnosti a spolehlivosti) a nákladům na výměnu (ISO 27005, 2013, s. 41). Při hodnocení aktiva se podle (Smejkal, Rais, 2013) berou v úvahu:

▪ pořizovací náklady či jiná hodnota aktiva,

▪ důležitost aktiva pro existence či chování subjektu,

▪ náklady na překlenutí případné škody na aktivu,

▪ rychlost odstranění případné škody na aktivu,

▪ jiná hlediska (mohou být specifická případ od případu).

Identifikace hrozeb a zranitelností

Fáze identifikace hrozeb vychází ze seznamu hrozeb, které by mohly ohrožovat aktiva. Seznam hrozeb může být sestaven na základě rešerší odborné literatury, vlastních zkušeností nebo vyhodnocením dřívějších analýz. Některé hrozby mohou souviset také se subjektem a jeho statusem (podnikatelský subjekt, orgán státu, neziskové organizace a jiné), postavením na trhu, hospodářských výsledků, záměrů podnikatele (Smejkal, Rais, 2013) nebo specifickými motivy. Příklady typických hrozeb a zranitelností uvádí ve svých přílohách norma ISO 27005. Posouzení technických zranitelností, které závisejí na kritičnosti informačních a komunikačních technologií, peněžních a personálních zdrojích, je možné provádět testy informačních systémů, které zahrnují metody (ISO 27005, 2013):

▪ automatizovaný nástroj pro skenování zranitelností,

▪ testování a vyhodnocení stavu bezpečnosti,

▪ penetrační testování,

▪ analýzy zdrojových kódů

Na tomto místě je třeba zdůraznit, že předcházející text se věnoval rizikům obecněji, ale dále v textu budou pod pojmem rizika brána v úvahu jen rizika, která se týkají informací, informační bezpečnosti, informačních systémů a informačních a komunikačních technologií, tedy všeho, co by na tyto oblasti mohlo mít nějaký identifikovatelný dopad. Posuzování hrozeb počítá s původem hrozby (viz kapitola 3.10 Bezpečnostní hrozby). Vznik hrozby má původ environmentální, náhodný nebo úmyslný čin a dále posuzování zahrnuje, jaké zranitelnosti by mohla hrozba využít. Příklad, který uvádí Čermák (2009) ukazuje, že blesk je environmentální hrozbou (v případě hrozby blesku lze vyloučit úmyslné a náhodné působení) a zranitelnými jsou v tomto případě aktiva hardwaru, sítí a prostorů6 (například software využívá aktiva lokality, hardware, případně aktiva sítí, a hrozba blesku zasahuje právě je, což je věcí stanovení vzájemných závislostí aktiv). Další přístup k posuzování hrozeb zahrnuje rozsah a následný dopad. V případě požáru je rozdíl, jestli hoří celá budova, nebo její část. Pak mohou následně vzniknout navazující rizika v podobě možnosti poškození vodou při likvidaci požáru, nebo snížení úrovně zabezpečení chráněných prostor uvnitř perimetru. V hodnocení lze také určit na kterou složku bezpečnosti informací (dostupnost, důvěrnost, integrita) má hrozba dopad. Například přerušení komunikace má dopad na dostupnost, ale integrita a důvěrnost nemusí být dotčena.

Pokud je zaveden systém řízení rizik, a jedná se o opakovanou činnost identifikace hrozeb a zranitelností (ale stejně tak i identifikaci aktiv), lze podle (ISO 27005, 2013) využít již získané informace a vyhnout se tak zbytečné, opakované práci, nebo přijímání duplicitních opatření. Kompletně musí být zpracovány všechny aspekty, týkající se nových aktiv, a v případě změn provést přezkoumání vlivu těchto změn. Zdrojem informací jsou také výsledky provedených auditů, které poskytují zpětnou vazbu a pohled na účinnost zavedených opatření.

Možným způsobem, jak vyjádřit hrozby a zranitelnosti pro jednotlivá aktiva, je forma hodnotícího formuláře (Tabulka č. 5). Předpokládá se aktuální a vhodně spravovaný seznam aktiv, udržované seznamy hrozeb a zranitelností, které jsou využívány v procesu zpracování hodnocení všech hrozeb a zranitelností pro každé aktivum. Nezbytným vstupem pro hodnocení podle Tabulky č. 5 je definice všech používaných stupnic. Hodnocení aktiv je komplexní přehled možných rizik, a na základě výsledků z procesu hodnocení lze určit priority pro další postup řízení rizik. Pro možnost stanovení priorit všech aktivit obsahuje sloupec Riziko v Tabulce č. 5 pomocnou hodnotu, která počítá i s Hodnotou aktiva. Další vlastností tohoto způsobu hodnocení je, že je v něm počítáno se všemi hrozbami a všech možných zranitelností, které souvisí s konkrétní hrozbou pro každé aktivum. Takto hodnocená jsou všechna aktiva, což má za výstup kompletní přehled všech rizik a zároveň je východiskem pro analýzu rizik. Součástí výstupu by měl být i popis dopadu způsobený ztrátou dostupnosti, důvěrnosti a integrity v podobě scénáře incidentu a jeho následků, jak doporučuje (ISO 27005, 2013).

Analýza rizik

Pro účely analýzy rizik je nutné znát, jaké hrozby mohou využít některou ze zranitelností a jejich slabin, které by měly nějaký nepříznivý dopad na aktiva. Opět se lze odkázat na Obrázek č. 15, kde je zobrazen cyklus procesu řízení rizik. Na obrázku jsou vyznačeny body A a B, tedy kontrolní body procesu řízení rizik. Bod A je bodem rozhodnutí o uspokojivém hodnocení rizika. Pokud jsou získané informace z hodnocení rizik nedostatečné, bude nutné provést další opakovaná posouzení rizik. Opakované hodnocení rizik musí vycházet z revidovaného kontextu (ISO 27005, 2013). Tato část řízení rizik zahrnuje stanovení kontextu a hodnocení rizik. Výstup je posouzen z hlediska upokojivého hodnocení (vyznačeného bodu A).

V závislosti na okolnostech kritičnosti a rozsahu zranitelností volí organizace kvalitativní nebo kvantitativní metodiku analýzy rizik, případně kombinaci obou uvedených. Kvalitativní analýza využívá k popisu dopadu stupnice (například nízký, střední, vysoký) a spojuje dopad s kvalitativním vyjádřením pravděpodobností, s jakou by mohly incidenty nastat. Kvalitativní metodika je snadno pochopitelná, ale nese s sebou prvky subjektivní povahy, zvláště u zatřídění do hodnotících stupnic. Kvalitativní metodiky se využívají v případech, kdy je obtížná kvantifikace rizika. Kvantitativní metodiky pracuji s čísly, respektive s číselnými škálami. Tento způsob analýzy je závislý na dostupnosti konkrétních, aktuálních, přesných a úplných číselných hodnot, což může být zároveň nevýhodou této metodiky. Jako vstup pro posouzení následků uvažovaného dopadu rizika jsou výstupy z procesů identifikací a hodnocení aktiv, hrozeb a zranitelností, scénářů incidentů a výstup z analýzy rizik. Posouzení následků určuje, jaký dopad může mít následek incidentu na organizaci a jejích fungování, náklady na obnovení provozu a ztráty v obchodních oblastech. Analýzy dopadů incidentů uvažují při hodnocení také jakou měrou se na aktivu projeví, zda bude aktivum ovlivněno jen částečně, nebo zda se vzájemné propojení aktiv projeví i dopadem na závislých aktivech. Samotný dopad incidentu je závislý na pravděpodobnosti, s jakou se daný scénář může projevit. Pravděpodobnost zohledňuje četnost možného výskytu za časovou jednotu a v úvahu jsou brány zkušenosti a statistiky, aspekty úmyslných a neúmyslných činů a vlastnosti samotných zranitelností (ISO 27005, 2013). Výstupem je přiřazení pravděpodobnosti každému z posuzovaných scénářů, například způsobem, který nastiňuje Tabulka č. 5.

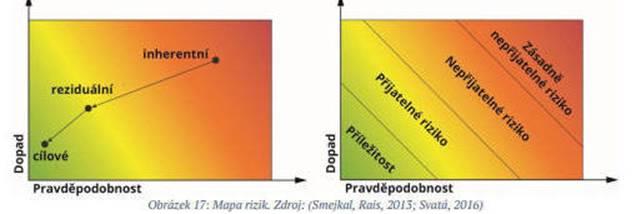

Na každé riziko (scénář incidentu a jeho dopad) lze aplikovat nástroj mapy rizik. (Svatá, 2016) uvádí příklad mapy rizik, která je uvedena na Obrázku č. 17 v pravé části. Výsledné riziko v závislosti na pravděpodobnosti a dopadu rizika je vyjádřeno v mapě na základě obou veličin. Je tak graficky znázorněno, ve kterém pásmu rizikové oblasti se dané riziko nachází. Oblasti zahrnují pásma, jejichž parametry rizikového apetitu7 , určují, jaký postoj zastává organizace k rizikům, a pro každou organizaci jsou jiná. Vyhodnocení rizika, které bude zařazeno do oblasti „zásadně nepřijatelného rizika“ (viz pravá část Obrázku č. 17) vyžaduje maximální úsilí a okamžité řešení rizika. Zásadně nepřijatelná rizika by měly mít dopad na priority v řízení rizik. Riziko, které má vysokou pravděpodobnost a značný dopad, může být pro organizaci velkým problémem. Organizace proto musí přijmout taková opatření, aby nebyla vystavena tak vysoké míře rizika. Postup a cíl ošetření významných rizik je zobrazen v levé části Obrázku č. 17.

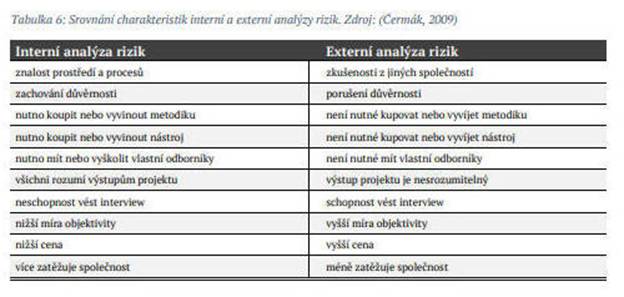

V rámci přístupu k analýze rizik mohou organizace zvolit přístup, zda provedou analýzu s pomocí vlastních zdrojů, nebo využijí služeb externích specialistů. Rozdíly, které s sebou nese rozhodnutí, jak organizace přistoupí k analýze rizik a možné výhody a nevýhody zvoleného přístupu shrnuje Tabulka č. 6.

Zvládání rizik

Zvládání rizika, nebo podle terminologie normy ISO 27005 ošetření rizik bezpečnosti informací, je opět znázorněno na Obrázku č. 15 a v něm vyznačené sekci Zvládání rizik. Účinnost zvládání rizik je v obrázku naznačeno bodem B. Tento bod označuje na fázi procesu, který hodnotí, zda jsou přijatá opatření uspokojivá a zbytková rizika jsou akceptovatelná, což vychází z návrhu ošetření rizik. Možnosti ošetření rizika zahrnují (IOS 27005, 2013):

▪ Modifikaci rizik – přijaté změny v opatření nebo zavedení nových opatření má vést k tomu, že úroveň rizika bude přehodnoceno jako akceptovatelné. ▪ Podstoupení rizik – v tomto případě přijímá organizace rozhodnutí, že úroveň rizika je přijatelná a je splněno kritérium akceptace rizika. ▪ Sdílení rizik – sdílením rizika lze ve spolupráci s jinou stranou dosáhnout změny rizika. Změna rizika může znamenat snížení úrovně rizika, ale také vnik nových rizik a zvládání tohoto rizika může vyžadovat další ošetření rizik. Příkladem sdílení rizik je dohoda mezi obchodními partnery nebo pojištěním. ▪ Vyhnutí se riziku – tento přístup vyžaduje identifikaci podmínky, která umožní vyhnout se riziku například ukončením vysoce rizikových procesů nebo odstěhováním se z lokality, která je svým umístěním nevhodná pro bezproblémový chod organizace.