K A P I T O L A 9 Virtuální sítě LAN (VLAN)

Následující pravidlo už jsme zmínili mnohokrát, ale abyste jej stoprocentně nezapomněli, zde jej máte ještě jednou: Přepínače standardně rozdělují kolizní domény a směrovače rozdělují všesměrové domény. Nyní můžeme přejít dále. Oproti dřívějším sítím, které byly založeny na sbalené páteřní síti, jsou dnešní sítě typické plošší architekturou, kterou umožnily přepínače. Jak lze nyní dělit všesměrové domény v čistě přepínané datové síti? Vytvořením sítě VLAN (virtual local area network). Síť VLAN je logické seskupení síťových uživatelů a prostředků s připojením k administrativně definovaným portům přepínače. Když vytvoříte síť VLAN, máte možnost v rámci přepínané datové sítě vrstvy 2 vytvořit menší všesměrové domény tak, že přiřadíte různé porty přepínače k různým dílčím sítím. Síť VLAN se považuje za vlastní podsíť nebo všesměrovou doménu. To znamená, že rámce vysílané do sítě jsou přepínány pouze mezi porty, které jsou logicky seskupeny do stejné sítě VLAN.

Znamená to tedy, že již nepotřebujeme směrovače? Možná ano, možná ne. Závisí to na tom, jaké máte požadavky. Hostitelé v konkrétní síti VLAN nemohou standardně komunikovat s hostiteli, kteří jsou členy jiné sítě VLAN. Potřebujete-li tedy zajistit komunikaci mezi sítěmi VLAN, odpověď zní, že se bez směrovače neobejdete. V této kapitole se dozvíte podrobnosti o tom, jak přesně jsou sítě VLAN definovány a jak se členství v síti VLAN používá v přepínané síti. Popíšeme si také kompletně aktualizaci informací o sítích VLAN v databázích přepínačů pomocí protokolu VTP (VLAN Trunk Protocol) a odesílání informací ze všech sítí VLAN po jediné lince s použitím trunkingu. Závěrem si ukážeme, jak zajistit komunikaci mezi sítěmi VLAN instalací směrovače do přepínané sítě. Samozřejmě budeme v ukázkové přepínané síti konfigurovat sítě VLAN a směrování mezi nimi a na konci kapitoly si předvedeme konfiguraci sítí VLAN u přepínačů pomocí nástroje CNA (Cisco Network Assistant).

Základy sítí VLAN

Obrázek 9. 1 znázorňuje typický návrh přepínané sítě vrstvy 2 v podobě ploché sítě. U této konfigurace je každý všesměrový paket zachycen každým zařízením v síti bez ohledu na to, zda dané zařízení data potřebuje přijmout nebo nikoli. Směrovače ve výchozím nastavení umožňují všesměrová vysílání pouze v rámci zdrojové sítě, zatímco přepínače předávají všesměrová vysílání do všech segmentů. Mimochodem: tato konfigurace se označuje jako plochá síť proto, že tvoří jedinou všesměrovou doménu, nikoli proto, že by vlastní návrh byl fyzicky v jedné rovině. Hostitel A na obrázku 9. 1 odesílá všesměrové vysílání, které předávají všechny porty všech přepínačů - s výjimkou portu, jenž je původně přijal.

Nyní si prohlédněte obrázek 9.2. Zobrazuje přepínanou síť a znázorňuje, jak hostitel A odesílá rámec do cílového umístění hostiteli D. Důležité je, že rámec je zjevně předán pouze z portu, kde se hostitel D nachází. To představuje velké zlepšení oproti starým sítím s rozbočovači, pokud se ovšem nesnažíte standardně mít jedinou kolizní doménu. (Pravděpodobně nikoli!) A nyní víte, že největší výhoda přepínané sítě vrstvy 2 spočívá v tom, že vytváří individuální segmenty kolizních domén pro všechna zařízení připojená ke každému portu přepínače. Tento scénář odstraňuje omezení vzdálenosti sítě Ethernet, takže lze nyní budovat větší sítě. Každý pokrok však obvykle přináší nové problémy. Například čím více uživatelů a zařízení, tím větší objem všesměrového vysílání a paketů musí každý přepínač zvládnout.

A je třeba myslet i na další komplikaci: zabezpečení! Tento problém je opravdu závažný, protože v typické přepínané datové síti vrstvy 2 vidí všichni uživatelé standardně všechna ostatní zařízení. Zařízením nelze zakázat všesměrová vysílání a nemůžete ani zabránit uživatelům, aby se na tato všesměrová vysílání nepokoušeli reagovat. To znamená, že možnosti zabezpečení jsou zásadně omezeny jen na nastavení hesel k serverům a jiným zařízením. Není však nutné házet flintu do žita. Existuje možnost vytvořit sítě VLAN (virtual LAN). Jak se brzy přesvědčíte, lze pomocí sítí VLAN vyřešit mnoho problémů, které souvisejí s přepínáním vrstvy 2. Následuje krátký přehled způsobů, kterými sítě VLAN zjednodušují správu sítě:

• Přidávání, přesuny a změny sítí lze snadno provést pouhou konfigurací portu do příslušné sítě VLAN. • Skupinu uživatelů, kteří vyžadují mimořádnou úroveň zabezpečení, lze přesunout do vlastní sítě VLAN, aby s nimi uživatelé vně dané sítě VLAN nemohli komunikovat. • Sítě VLAN, jejichž funkcí je logické seskupení uživatelů, nejsou závislé na svém fyzickém nebo geografickém umístění. • Sítě VLAN značně posilují zabezpečení sítě. • Tyto sítě zvyšují počet všesměrových domén a zároveň omezují jejich velikost.

V následující sekci se komplexně zaměříme na vlastnosti přepínání a podrobně popíšeme, jak přepínače poskytují lepší síťové služby, než mohou v dnešních sítích zajistit rozbočovače.

Řízení všesměrového VYSílání

Všesměrová vysílání se vyskytují v každém protokolu, ale jejich četnost závisí na třech faktorech:

• Typ protokolu • Aplikace spuštěné v datové síti • Způsob využití těchto služeb

Některé starší aplikace byly přepsány tak, aby se snížila jejich náročnost na šířku pásma. Objevuje se však nová generace aplikací, které mají mimořádnou spotřebu šířky pásma a dokáží zkonzumovat veškerou kapacitu, která je k dispozici. Těmito žrouty šířky pásma jsou multimediální aplikace, které intenzivně pracují s všesměrovým i vícesměrovým vysíláním. Problémy s těmito aplikacemi, které nadměrně používají všesměrové vysílání, se mohou ještě prohloubit kvůli chybám zařízení, neodpovídající segmentaci a špatně navrženým firewallům. Všechny uvedené faktory dávají návrhu sítí zásadní novou dimenzi a kladou na správce zcela nové nároky. Je zásadně důležité zajistit vhodnou segmentaci sítě, abyste mohli rychle izolovat potíže v jediném segmentu a zabránit jejich šíření do celé datové sítě! Nejúčinnější způsob je přitom založen na strategickém přepínání a směrování. Přepínače jsou v poslední době dostupnější, takže mnohé společnosti nahrazují své ploché sítě rozbočovačů za čistě přepínané sítě a prostředí sítí VLAN. Všechna zařízení v rámci sítě VLAN jsou členy stejné všesměrové domény a přijímají všechna všesměrová vysílání. Tato všesměrová vysílání jsou standardně filtrována ze všech portů přepínače, které nejsou členy stejné sítě VLAN. To je skvělá zpráva, protože získáváte všechny výhody přepínaného návrhu, aniž byste museli řešit související problémy způsobené umístěním všech uživatelů do stejné všesměrové domény!

Zabezpečení

Všechno má nějaký háček, že? Je čas přejít zpět k záležitostem bezpečnosti. Zabezpečení ploché datové sítě se obvykle řešilo propojením rozbočovačů a přepínačů pomocí směrovačů. Za zachování bezpečnosti tedy v zásadě odpovídaly směrovače. Toto uspořádání bylo z několika důvodů poměrně neefektivní. Za prvé každý, kdo se připojil k fyzické síti, mohl přistupovat k síťovým prostředkům umístěným v dané fyzické síti LAN. Za druhé mohl kdokoli pozorovat veškerý provoz přenášený v příslušné síti. Stačilo k tomu pouze připojit k rozbočovači síťový analyzátor. Podobně jako v předchozí zmíněné situaci, která je z hlediska správy velmi nežádoucí, se mohli uživatelé připojit k pracovní skupině jednoduše tak, že připojili svou pracovní stanici ke stávajícímu rozbočovači. To je asi stejně bezpečné jako otevřený sud s medem v medvědím výběhu! Přesně z tohoto důvodu jsou však sítě VLAN tak atraktivní. Pokud je definujete a vytvoříte více všesměrových skupin, máte naprostou kontrolu všech portů a uživatelů! Dny, kdy kdokoli mohl připojit svůj počítač k libovolnému portu přepínače a získat přístup k síťovým prostředkům, jsou tedy sečteny. Nyní máte totiž přehled o každém portu a můžete určovat, k jakým prostředkům má daný port přístup. U nových přepínačů řady 2960/3560 jsou tyto funkce navíc dostupné automaticky!

A to není vše. Sítě VLAN lze vytvořit v souladu se síťovými prostředky, které daný uživatel požaduje. K tomu je možné nakonfigurovat přepínače tak, aby informovaly systém NMS (network management station) o jakémkoli neautorizovaném přístupu k síťovým prostředkům. Pokud současně požaduj ete komunikaci mezi sítěmi VLAN, můžete pro ni ve směrovači implementovat vhodná omezení. Lze také nastavit omezení na hardwarové adresy, protokoly a aplikace. Nyní máme k dispozici pořádnou bezpečnost - sud s medem je nyní zamčený, omotaný ostnatým drátem a vyrobený z titanu!

Flexibilita a škálovatelnost

Pokud jste věnovali pozornost předchozímu výkladu, již víte, že přepínače vrstvy 2 čtou při filtrování pouze rámce - nekontrolují protokol síťové vrstvy. Ve výchozím nastavení navíc přepínače předávají všechna všesměrová vysílání. Když však navrhnete a implementujete sítě VLAN, v zásadě tím vytvoříte všesměrové domény na vrstvě 2. To znamená, že všesměrová vysílání odeslaná z uzlu v jedné síti VLAN se nebudou předávat na porty, které patří do jiné sítě VLAN. Přiřadíte-li tedy porty nebo uživatele do skupin VLAN jednoho přepínače nebo skupiny propojených přepínačů, získáte možnost přidat do dané všesměrové domény pouze požadované uživatele bez ohledu na jejich fyzické umístění. Toto schéma také pomáhá blokovat všesměrové bouře způsobené vadnými síťovými kartami (NIC) a také zabraňuje tomu, aby mezilehlá zařízení šířila všesměrovou bouři po celé datové síti. Příslušné komplikace se mohou i nadále projevovat v síti VLAN, kde problém vznikl, ale nákaza bude izolována pouze na jedinou postiženou síť VLAN.

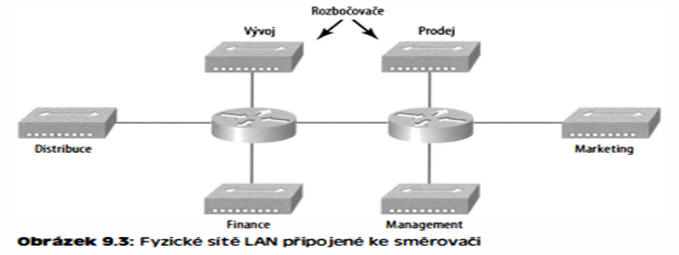

Další výhoda spočívá v tom, že když síť VLAN příliš naroste, můžete vytvořit více sítí VLAN, aby všesměrová vysílání nekonzumovala příliš velkou část šířky pásma - čím méně uživatelů v síti VLAN, tím méně uživatelů je dotčeno všesměrovým vysíláním. Všechny uvedené vlastnosti jsou velmi výhodné, avšak při vytváření sítí VLAN musíte mít na paměti v prvé řadě síťové služby a rozumět tomu, jak se uživatelé k těmto službám připojují. Všechny služby s výjimkou přístupu k e-mailu a Internetu, který potřebují všichni uživatelé, je vhodné pokud možno ponechat na místní úrovni. Chcete-li pochopit, jaký vztah má síť VLAN k přepínači, je vhodné se nejdříve podívat na tradiční síť. Obrázek 9.3 znázorňuje síť, která pomoCÍ rozbočovačů připojuje fyzické sítě LAN ke směrovači.

Je patrné, že každá síť je připojena ke směrovači pomoCÍ portu rozbočovače (každý segment má také vlastní číslo logické sítě, ačkoli to není z obrázku zjevné). Každý uzel připojený ke konkrétní fyzické síti musí odpovídat číslu dané sítě, aby mohl v rámci datové sítě komunikovat. Všimněte si, že každé oddělení má vlastní lokální síť. Pokud tedy potřebujete přidat nové uživatele například do sítě Prodej, stačí je zapojit do příslušné lokální sítě a automaticky se stanou součástí kolizní a všesměrové domény Prodej. Tento návrh skutečně po mnoho let dobře sloužil. Vyznačuje se však jednou zásadní vadou: Co se stane, když je rozbočovač sítě Prodej obsazen a potřebujeme do této lokální sítě přidat dalšího uživatele? Případně jak postupovat, pokud v prostorách týmu Prodej již není místo, kde by mohl nový zaměstnanec pracovat? Řekněme tedy, že v oddělení Finance je ještě spousta volných kanceláří. Tento nový člen týmu Prodej bude tedy sedět ve stejné části budovy jako zaměstnanci oddělení Finance a chudák se musí smířit s tím, že bude připojen k rozbočovači tohoto oddělení.

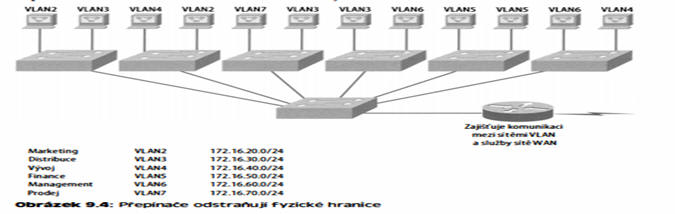

Nový uživatel se tím samozřejmě připojuje k lokální síti Finance, což je z mnoha důvodů velmi nežádouCÍ. V prvé řadě zde máme zásadní bezpečnostní problém. Vzhledem k tomu, že je nový zaměstnanec členem všesměrové domény Finance, může kontaktovat stejné servery a přistupovat ke všem síťovým službám jako osoby z oddělení Finance. Za druhé: aby tento uživatel mohl přistupovat k síťovým službám oddělení Prodej, které potřebuje ke své práci, musí se přihlašovat k serveru oddělení Prodej prostřednictvím směrovače, což není právě nejefektivnější. Nyní se podíváme, jak nám může pomoci přepínač. Obrázek 9.4 dokládá, jak přepínače s výhodou řeší uvedený problém odstraněním fyzické hranice. Ukazuje také, jak šest sítí VLAN (s čísly od 2 do 7) vytváří všesměrové domény pro jednotlivá oddělení. Každému portu přepínače je poté administrativně přiděleno členství v síti VLAN v závislosti na hostiteli a příslušné všesměrové doméně, ve které je umístěn.

Pokud tedy nyní potřebujeme přidat dalšího uživatele do sítě VLAN oddělení Prodej (VLAN 7), stačí přiřadit port k síti VLAN 7 bez ohledu na to, kde se tento člen týmu Prodej fyzicky nachází. Z toho je patrná jedna z hlavních výhod návrhu sítě pomocí sítí VLAN oproti staré koncepci sbalené páteřní sítě. Nyní je vše čisté a jasné a každý hostitel, kterého je potřeba připojit do sítě VLAN oddělení Prodej, je pouze přiřazen síti VLAN 7. U nových přepínačů s předem definovanými makry stačí navíc pomocí nástroje CNA a funkce Smartports nakonfigurovat port jako připojení typu Desktop! Konfigurace portu je poté dokončena automaticky. Všimněte si, že jsme začali sítě VLAN přiřazovat počínaje číslem 2. Na čísle nezáleží, ale možná přemýšlíte nad tím, co se stalo se sítí VLAN I? Tato síť VLAN je tzv. síť VLAN pro správu a i když ji můžete použít pro pracovní skupinu, společnost Cisco doporučuje, abyste ji vyhradili pouze pro administrativní účely. Název sítě VLAN 1 nelze odstranit ani změnit a ve výchozím nastavení jsou všechny porty přepínače členy sítě VLAN I, dokud jejich konfiguraci nezměníte.

Každá síť VLAN se považuje za všesměrovou doménu, takže má i vlastní číslo podsítě (znovu se podívejte na obrázek 9.4). Jestliže navíc pracujete s protokolem IPv6, je také nutné každé síti VLAN přiřadit její vlastní číslo sítě IPv6. Není na tom nic složitého - stačí, když si sítě VLAN představíte jako samostatné podsítě nebo sítě. Nyní se vraťme k oblíbenému omylu "díky přepínačům už nepotřebujeme směrovače". Na obrázku 9.4 si můžete všimnout, že síť zahrnuje sedm sítí VLAN neboli všesměrových domén (se započtením sítě VLAN I). Uzly v rámci každé sítě VLAN mohou komunikovat mezi sebou, ale nikoli s libovolným uzlem v jiné síti VLAN. Uzly v konkrétní síti VLAN se totiž "domnívají", že jsou ve skutečnosti součástí sbalené páteřní sítě, jak je znázorněno na obrázku 9.3. Který praktický nástroj tedy umožní hostitelům na obrázku 9.4 komunikovat s uzly či hostiteli v odlišné síti VLAN? Uhádli jste - směrovač! Tyto uzly rozhodně potřebují k propojení směrovač nebo jiné zařízení vrstvy 3, stejně jako v případě, že jsou nastaveny pro komunikaci mezi sítěmi (jak je patrné na obrázku 9.3). Stejným způsobem by bylo možné propojit různé fyzické sítě. Komunikace mezi sítěmi VLAN musí procházet zařízením vrstvy 3. Zatím tedy nelze očekávat, že by se směrovače ocitly na smetišti dějin.

Poznámka V ukázkové přepínané sítí si v závěrečné části kapítoly předvedeme směrování mezi sítěmí VLAN pomocí směrovače i přepínače 3 560. V praxí lze směrovač 3560 nasadit jako přepínač vrstvy 3 obdobně jako směrovač.

Členství v síti VLAN

Sítě VLAN zpravidla vytváří správce systému, který poté přiřazuje každé síti VLAN porty přepínače. Sítě VLAN tohoto typu se označují jako statické sítě VLAN. Pokud vám nevadí, že na začátku celého procesu budete mít trochu víc práce, můžete přiřadit do databáze všechny hardwarové adresy hostitelských zařízení, aby bylo možné přepínače nakonfigurovat pro dynamické přiřazení sítí VLAN kdykoli, kdy připojíte hostitele k přepínači. Tento typ sítě VLAN se pochopitelně označuje jako dynamická síť VLAN. Statickými i dynamickými sítěmi VLAN se budeme zabývat v následujících několika sekcích.

Statické sítě VLAN

Statické sítě VLAN představují nejčastější způsob vytváření sítí VLAN. Mezi důvody patří fakt, že statické sítě VLAN jsou nejbezpečnější. Tato bezpečnost pramení z toho, že každý port přepínače, který přiřadíte k síti VLAN, toto přiřazení portu zachová trvale, dokud je ručně nezměníte. Statické sítě VLAN se snadno konfigurují a spravují a fungují velmi dobře v síťovém prostředí, kde je nutné kontrolovat pohyb uživatelů v rámci sítě. Konfiguraci portů si můžete usnadnit pomocí softwaru pro správu sítě, ale nechcete-li, nemusíte tyto programy používat.

Každý port přepínače na obrázku 9.4 byl ručně nastaven pro členství v síti VLAN na základě toho, do které sítě VLAN je potřeba příslušného hostitele připojit. Nezapomeňte, že na skutečném fyzickém umístění přitom vůbec nezáleží. Je jen na vás, do které všesměrové domény hostitele umístíte. Znovu si uvědomte, že každý hostitel také potřebuje správný údaj IP adresy. Je například nutné nakonfigurovat všechny hostitele v síti VLAN 2 v rámci sítě 1 72. 1 6.20.0/24, aby se mohli stát členy dané sítě VLAN. Je také vhodné pamatovat, že pokud připojíte hostitele k přepínači, musíte ověřit členství daného portu v síti VLAN. Pokud je port členem jiné sítě, než kterou potřebuje příslušný hostitel, nedokáže daný hostitel získat přístup k požadovaným síťovým službám, např. k serveru pracovní skupiny.

Poznámka

Statické přístupové porty se přiřazují k síti VLAN ručně, nebo pomocí serveru RADIUS pro použití s protokolem IEEE 802.1 x

Dynamické sítě VLAN

Oproti statickým sítím VLAN určují dynamické sítě VLAN přiřazení uzlu k síti VLAN automaticky. Pomocí inteligentního softwaru pro správu můžete založit přiřazení k sítím VLAN na hardwarových (MAC) adresách, protokolech nebo dokonce aplikacích, které vytvářejí dynamické sítě VLAN. Předpokládejme například, že MAC adresy byly zadány do centralizované aplikace pro správu sítí VLAN a poté připojíte nový uzel. Pokud byste jej připojili k nepřidělenému portu přepínače, může databáze pro správu sítí VLAN vyhledat hardwarovou adresu a současně přiřadit a nakonfigurovat port přepínače do správné sítě VLAN. Není potřeba dodávat, že se tím značně zjednodušuje správa a konfigurace, protože při přesunu uživatelů je přepínač prostě automaticky přiřadí do správné sítě VLAN. Opět je zde ale háček: Tento postup vyžaduje mnohem více práce při počátečním naplnění databáze. Tato činnost se však může později vyplatit!

Má to i další výhody: Pomocí služby VMPS (VLAN Management Policy Server) lze nastavit databázi MAC adres, které se použijí při dynamickém adresování sítí VLAN. Databáze VMPS automaticky mapuje MAC adresy na sítě VLAN. Dynamický přístupový port může patřit jedné síti VLAN (VLAN s ID od 1 až do 4 094) a jak již bylo uvedeno, jeho dynamické přidělení zajišťuje služba VMPS. Přepínač Catalyst 2960 může fungovat pouze jako klient služby VMPS. Porty stejného přepínače lze nastavit jako dynamické přístupové porty a trunkové porty, ale dynamický přístupový port je nutné připojit ke koncové stanici nebo rozbočovači - nikoli k jinému přepínači!

Identifikace sítí VLAN

Porty přepínače jsou výhradní rozhraní vrstvy 2, která jsou přidružena k fyzickému portu. Port přepínače může patřit pouze k jediné síti VLAN, jedná-li se o přístupový port, nebo ke všem sítím VLAN, pokud se jedná o trunkový port. Port je možné ručně nakonfigurovat jako přístupový nebo trunkový, případně můžete pro jednotlivé porty aktivovat protokol DTP (Dynamic Trunking Protocol), který umožňuje nastavit režim portu přepínače. Protokol DTP přitom vyjednává s portem na druhém konci linky. Přepínače jsou v každém případě velmi vytížená zařízení. Při přepínání rámců v síti musí sledovat všechny odlišné typy rámců a navíc rozhodovat o jejich zpracování v závislosti na hardwarové adrese. Pamatujte také - rámce se zpracovávají odlišně podle typu linky, kterou procházejí.

V přepínaném prostředí existují dva odlišné typy linek:

Přístupové porty (access port) - patří do jediné sítě VLAN a přenáší pouze provoz této sítě. Provoz se přijímá a odesílá v nativním formátu bez jakéhokoli značkování sítě VLAN.

Jakákoli data doručená na přístupový port se jednoduše považují za data, která patří síti VLAN přiřazené k portu. Co se tedy podle vašeho názoru stane, pokud přístupový port přijme označený paket, např. paket se značkou protokolu IEEE 802. 1 Q? Správně - takový paket bude prostě zahozen. Ale proč? Nu proto, že přístupový port nekontroluje zdrojovou adresu, takže značkovaný provoz lze předávat a přijímat pouze na trunkových portech. U přístupové linky to lze označit jako konfigurovanou sít" VLAN portu. Žádná zařízení připojená k přístupové lince nemají přehled o členství v síti VLAN. Zařízení jednoduše předpokládá, že je součástí stejné všesměrové domény, ale nezná širší kontext, takže vůbec nerozumí fyzické topologii sítě. Další dobrou zprávou je, že než je rámec předán ze zařízení přístupové linky, přepínače z něj odebírají všechny informace sítě VLAN. Pamatujte, že zařízení přístupové linky nemohou komunikovat se zařízeními mimo svou síť VLAN, pokud není paket směrován. Port přepínače lze přitom nastavit pouze bud" jako přístupový, nebo trunkový - obě možnosti se vylučují. Musíte si tedy zvolit jednu nebo druhou variantu. Přitom je potřeba si uvědomit, že při výběru přístupového portu lze daný port přiřadit pouze jedné síti VLAN.

Hlasové přístupové porty - právě jsme uvedli, že přístupový port lze přiřadit pouze k jedné síti VLAN. Toto pravidlo však platí pouze částečně. Většina současných přepínačů umožňuje přidat k přístupovému portu přepínače druhou síť VLAN pro hlasový provoz, která se označuje jako hlasová síť VLAN. Hlasová síť VLAN se dříve označovala jako pomocná síť VLAN, protože ji bylo možné položit přes datovou síť VLAN a umožnit přenos obou typů provozu prostřednictvím stejného portu. Technicky se to sice považuje za odlišný typ linky, ale stále se jedná o přístupový port, který byl nakonfigurován pro datové i hlasové sítě VLAN. Můžete díky tomu připojit k jednomu portu přepínače telefon i počítač a každé zařízení se přitom bude nacházet v samostatné síti VLAN. Ke hlasovým sítím VLAN se podrobně vrátíme a problematiku vyjasníme v sekci "Telefonování po síti: Konfigurace hlasových VLAN" dále v této kapitole.

Trunkové porty - věřte nebo ne, ale termín trunkový port byl inspirován meziměstskými telefonními linkami, které současně přenášejí více telefonických hovorů. Z toho tedy vyplývá, že trunkové porty dokáží současně přenášet více sítí VLAN. Trunková linka je dvoubodové spojení mezi přepínači, přepínačem a směrovačem nebo dokonce mezi přepínačem a serverem s kapacitou 1 00 až 1 000 Mb/s, která přenáší provoz více sítí VLAN - od 1 do 4 094 současně (ačkoli maximální počet je v praxi pouze 1 005, nepoužijete-Ii rozšířené sítě VLAN). Trunking může představovat značnou výhodu, protože se díky němu může jediný port zapojit do více různých sítí VLAN zároveň. Jedná se o skvělou funkci, protože můžete v praxi nastavit porty tak, aby měly server ve dvou samostatných všesměrových doménách současně. Uživatelé tak nemusejí pro přihlášení a přístup k serveru procházet přes zařízení vrstvy 3 (směrovač). Další výhoda trunkingu se projeví při připojení přepínačů. Trunkové linky mohou přenášet různé objemy informací sítě VLAN, ale ve výchozím nastavení platí, že pokud linky mezi přepínači nejsou trunkovány, jsou v rámci dané linky přepínány pouze informace z konfigurované sítě VLAN.

Je dobré vědět, že všechny sítě VLAN odesílají data po trunkové lince, pokud jednotlivé sítě VLAN ručně nevymažete. Žádné obavy: postup odstranění jednotlivých sítí VLAN z trunkové linky si zakrátko ukážeme. Podívejte se na obrázek 9.5. Znázorňuje použití různých linek v přepínané síti. Všichni hostitelé připojení k přepínačům mohou komunikovat se všemi porty ve své síti VLAN, protože mezi nimi vede trunková linka. Pamatujte, že kdybychom mezi přepínači použili přístupovou linku, mohla by mezi přepínači fungovat pouze jediná síť VLAN. Jak vidíte, připojují se tito hostitelé k přepínači pomocí přístupových linek, takže komunikují pouze v jediné síti VLAN. To znamená, že bez směrovače nemůže žádný hostitel komunikovat mimo svou síť VLAN, avšak může po trunkových linkách odesílat data hostitelům na jiném přepínači, který je nakonfigurován ve stejné síti VLAN.

Nastává vhodná chvíle seznámit se se značkováním rámců a metodami identifikace VLAN, které se přitom používají

Značkování rárnců

Jak již nyní víte, sítě VLAN lze nakonfigurovat tak, aby zahrnovaly více připojených přepínačů. Takové funkční schéma představuje obrázek 9.4, který znázorňuje hostitele z různých sítí VLAN připojených k řadě přepínačů. Tato všestrannost a pružnost představuje nejspíš hlavní výhodu nasazení sítí VLAN. Síť se však může poněkud zkomplikovat - i z hlediska přepínače - takže musí existovat způsob, jak sledovat všechny uživatele a rámce při jejich přenosu v přepínané síti a sítích VLAN. Pojem "přepínaná sít"' znamená pouze skupinu přepínačů, které sdílejí stejné informace sítě VLAN. V této fázi se na scéně objevuje značkování rámců (frame tagging). Tato metoda identifikace rámců přiřazuje každému rámci jedinečnou uživatelsky definovanou hodnotu ID. Někdy se tato vlastnost označuje jako "ID sítě VLAN" nebo dokonce "barva".

Funguje to následovně: Každý přepínač, kterému je rámec doručen, musí nejdříve ze značky rámce zjistit ID sítě VLAN. Poté na základě informací v tzv. tabulce filtrování určí, co je potřeba s rámcem provést. Pokud rámec dosáhne přepínače s další trunkovou linkou, bude rámec předán z portu trunkové linky. Jakmile rámec dosáhne výstupního bodu, který je v tabulce předávání a filtrování definován jako přístupová linka odpovídající ID sítě VLAN v rámci, je identifikátor sítě VLAN přepínačem odstraněn. Tato operace zajišťuje, aby mohlo cílové zařízení rámce přijmout a nemuselo přitom rozumět příslušným identifikátorům sítě VLAN.

Ohledně trunkových portů je dále nutné uvést, že souběžně podporují provoz se značkami i bez nich (používáte-Ii trunking protokolu 802. 1 Q, o kterém si více povíme v další sekci). Trunkovému portu je přiřazen výchozí identifikátor portu sítě VLAN (PVID) pro síť VLAN, ve které se bude přenášet veškerý provoz bez značek. Tato síť VLAN se také označuje jako nativní síť VLAN a ve výchozím nastavení se vždy jedná o síť VLAN 1 (můžete ji však změnit na libovolné číslo VLAN).

Podobně v případě libovolného provozu se značkami či bez nich a nepřiřazenou hodnotou ID sítě VLAN (NULL) se předpokládá, že patří do sítě VLAN s výchozím identifikátorem PVID (opět standardně VLAN 1). Paket s ID sítě VLAN shodným s výchozím identifikátorem PVID se odešle bez značky a může komunikovat pouze s hostiteli nebo zařízeními v síti VLAN l. Všechen zbývající provoz sítí VLAN je nutné odesílat se značkou VLAN, aby jej bylo možné doručit do konkrétní sítě VLAN, která odpovídá dané značce.

Metody identifikace VLAN

Díky identifikaci sítí VLAN mohou přepínače sledovat všechny rámce při průchodu přepínanou sítí. Přepínače zjišťují, které rámce patří do jaké sítě VLAN, a k dispozici je více metod trunkování.

Inter-Switch Link

lnter-Switch Link dovoluje explicitně značkovat informace sítě VLAN do rámce Ethernet. Tato značkovací informace umožňuje multiplexovat sítě VLAN v trunkové lince prostřednictvím externí metody zapouzdření (lSL), díky níž dokáže přepínače identifikovat členství rámce v síti VLAN po trunkové lince. Pokud je Inter-Switch Link aktivní, lze propojit více přepínačů a přitom zachovat informace sítí VLAN při přenosu dat mezi přepínači po trunkových linkách. Inter-Switch Link funguje na vrstvě 2 tak, že zapouzdřuje datový rámec s novou hlavičkou a kontrolním součtem CRC (cyclic redundancy check). Za pozornost stojí fakt, že se jedná o specifickou vlastnost přepínačů Cisco, která se používá pouze u spojů Fast Ethernet a Gigabit Ethernet. lnter-Switch Link je velmi flexibilní a lze jej při trunkování serveru nasadit u portu přepínače, rozhraní směrovače a karet síťového rozhraní serveru.

IEEE 802.1Q

Protokol IEEE 802. 1 Q, který organizace IEEE vytvořila jako standardní metodu značkování rámců, vkládá do rámce pole identifikující síť VLAN. Pokud používáte trunking mezi přepínanou linkou Cisco a přepínačem jiné značky, musíte ke zprovoznění trunkové linky použít protokol 802. 1 Q. Funguje takto: Nejdříve určíte každý port, který se bude používat jako trunková linka se zapouzdřením 802. 1 Q. Aby mohly porty komunikovat, je nutné je přiřadit ke konkrétní ID sítě VLAN, takže slouží jako nativní síť VLAN. Porty, které patří do stejné trunkové linky, vytvářejí skupinu v rámci této nativní sítě VLAN. Každý port je pak označen odpovídajícím identifikačním číslem, přičemž jako výchozí se opět používá síť VLAN 1. Nativní síť VLAN umožňuje, aby trunkové linky přenášely informace přijaté bez identifikace sítě VLAN nebo značky rámce. Přepínač 2960s podporuje pouze trunkový protokol IEEE 802. I Q, ale zařízení 3560s je kompatibilní s metodami ISL i IEEE.

Poznámka Základním účelem metod značkování rámců ISL a 802.10 je zajisitt komunikaci sítí VLAN mezí přepínači. Pamatujte také, že všechny značky ISL nebo 802.10 jsou odstraněny, když je rámec předán z přístupové linky - značkování se pOUŽívá pouze v rámci trunkových linek!

Protokol VTP (VLAN Trunking Prototol)

Společnost Cisco vytvořila i tento protokol. Základním úkolem protokolu VTP (VLAN Trunking Protocol) je správa všech konfigurovaných sítí VLAN v rámci přepínané datové sítě a údržba konzistence v celé síti. Protokol VTP umožňuje přidávat a odstraňovat sítě VLAN a měnit jejich názvy. Příslušné informace pak šíří všem ostatním přepínačům v doméně VTP. Následuje seznam některých užitečných funkcí, které protokol VTP poskytuje:

• Konzistentní konfigurace sítí VLAN přes všechny přepínače v síti • VLAN trunking ve smíšených sítích, např. Ethernet s ATM LANE nebo dokonce FDDI • Přesné sledování a monitoring sítí VLAN • Dynamické oznamování přidaných sítí VLAN všem p

Zní to velmi lákavě, ale než začneme spravovat sítě VLAN v rámci datové sítě pomocí protokolu VTP, musíme vytvořit server VTP. Všechny servery, které mají sdílet informace sítí VLAN, musí používat stejný název domény, a přepínače mohou být v konkrétním okamžiku pouze v jediné doméně. To v praxi znamená, že přepínač může sdílet informace domény VTP s jinými přepínači pouze v případě, že má nastavenu stejnou doménu VTP. Doménu VTP je možné použít v případě, že je do sítě připojeno více přepínačů, ale pokud se všechny přepínače nacházejí pouze v jediné síti VLAN, není protokol VTP potřebný. Pamatujte, že informace protokolu VTP se odesílají mezi přepínači pouze prostřednictvím trunkového portu. Přepínače propaguje informace domény VTP pro správu a také číslo revize konfigurace a všechny známé sítě VLAN s případnými konkrétními parametry. K dispozici je také takzvaný transparentní režim VTP. V tomto režimu můžete přepínače nakonfigurovat tak, aby předávaly informace protokolu VTP přes trunkové porty, ale nepřijímaly aktualizace informací, ani neaktualizovaly své databáze protokolu VTP. Pokud se někteří uživatelé sítě snaží přidávat do domény VTP přepínače bez vědomí správce, můžete nastavit hesla, ale nezapomínejte, že u každého přepínače je potřeba nastavit stejné heslo. Jak si asi dovedete představit, tento malý háček dokáže pořádně zkomplikovat správu.

Přepínače detekují všechny přidané sítě VLAN na základě oznámení VTP. Poté na svých trunkových portech připraví k odeslání informaci o nově definované síti VLAN. Aktualizace se odesílají jako čísla revizí, která jsou tvořena číslem oznámení zvýšeným o jednotku. Kdykoli přepínač zjistí vyšší číslo revize, může z toho odvodit, že informace je aktuálnější, takže pomocí nových údajů přepíše obsah stávající databáze. Měli byste znát tyto tři požadavky protokolu VTP na přenos informací sítí VLAN mezi přepínači:

• U obou přepínačů musí být nastaven stejný název domény pro správu VTP. • Jeden z přepínačů je nutné nakonfigurovat jako server VTP. • Není potřeba žádný směrovač.

Když nyní znáte požadavky, podrobněji se zaměříme na následující aspekty protokolu VTP: režimy VTP a redukce VTP.

Režimy činnosti VTP

Obrázek 9.6 znázorňuje tři různé provozní režimy v doméně VTP:

Server: Jedná se o výchozí režim všech přepínačů Catalyst. V každé doméně VTP musí být alespoň jeden server, který šíří informace sítí VLAN v rámci dané domény. Kromě toho je důležité: Přepínač se musí nacházet v serverovém režimu, aby mohl vytvářet, přidávat a odstraňovat sítě VLAN v doméně VTP. Informace VTP je nutné měnit v serverovém režimu. Libovolná změna provedená v serverovém režimu přepínače je oznámena do celé domény VTP. V serverovém režimu VTP jsou konfigurace sítí VLAN uloženy do paměti NVRAM

Klient: V klientském režimu přepínače přijímají informace ze serverů VTP, ale zároveň odesílají a přijímají aktualizace. Z tohoto hlediska se tedy chovají jako servery VTP. Rozdíl spočívá v tom, že neumožňují vytvářet, měnit či odstraňovat sítě VLAN. Do nové sítě VLAN navíc nelze přidat žádné porty klientského přepínače dříve, než novou síť VLAN klientskému přepínači oznámí server VTP. Je také dobré vědět, že informace sítě VLAN odeslané ze serveru VTP se neukládají do paměti NVRAM. To je důležité, protože z toho vyplývá, že v případě resetu nebo restartu přepínače jsou informace o síti VLAN odstraněny. Malá nápověda: Chcete-li použít přepínač jako server, nejdříve jej nastavte jako klienta, aby přijal všechny správné informace sítí VLAN, a poté jej přepněte do režimu serveru. Tento postup je mnohem snazší.

Přepínač v klientském režimu VTP tedy v zásadě předává souhrnná oznámení VTP a zpracovává je. Přepínač má k dispozici konfiguraci protokolu VTP, ale neukládá ji do aktivní konfigurace ani do paměti NVRAM. Přepínače v klientském režimu VTP pouze zjišťují a předávají informace protokolu VTP

Z praxe Kdy je tedy vhodné uvažovat o nasazení protokolu VTP? Představme si následující scénář. Karel, který pracuje jako správce sítě v brněnské pobočce společnosti Kapitál, má asi 25 propojených přepínačů a chce nakonfigurovat sítě VLAN tak, aby rozdělil všesměrové domény. Kdy by měl podle vašeho názoru začít uvažovat o použití protokolu VTP? Správná odpověď zní, že protokol VTP měl být nasazen v okamžiku, kdy se v síti objevilo vice přepínačů a sítí VLAN. Pokud máte pouze jediný přepínač, je protokol VTP zbytečný. Nevyužijete jej ani v situaci, kdy neprovádíte konfiguraci síti VLAN ve své síti. Jestliže však máte více přepínačů, které používaji více síti VLAN, rozhodně se vám vyplatí nakonfigurovat server a klienty protokolu VTP. Když zapojite svou přepínanou síť, zkontrolujte, zda hlavní přepínač plní roli serveru VTP a všechny ostatni přepinače jsou nastaveny jako klienti VTP. Při vytvoření sítí VLAN na hlavním serveru VTP bude všem přepínačům odeslána databáze sítí VLAN. Chcete-Ii přidat nový přepinač do stávající přepínané sítě, nezapomeňte jej před instalací nakonfigurovat jako klienta VTP. Pokud to neuděláte, je možné (dokonce vysoce pravděpodobné), že nové zařízení rozešle všem ostatním přepínačům svou vlastní databázi protokolu VTP, což v praxi vymaže všechny stávající sítě VLAN. Tomu je lepší předejít.

Transparentní - přepínače v transparentním režimu se neúčastní domény VTP ani nesdílejí databázi sítí VLAN, ale předávají oznámení protokolu VTP pomocí konfigurovaných trunkových linek. Mohou vytvářet, upravovat a odstraňovat sítě VLAN, protože udržují svou vlastní databázi, kterou však neposkytují jiným přepínačům. I když je databáze sítí VLAN v transparentním režimu uložena v paměti NVRAM, má pouze lokální význam. Transparentní režim slouží v zásadě k tomu, aby mohly vzdálené přepínače přijmout databázi sítí VLAN z přepínače nakonfigurovaného jako server VTP prostřednictvím přepínače, který se neúčastní na stejném přiřazení sítí VLAN.

Protokol VTP zjišťuje pouze sítě VLAN v normálním rozsahu s ID od 1 do 1 005. Sítě VLAN s hodnotou ID vyšší než 1 005 se označují jako sítě VLAN v rozšířeném rozsahu a do databáze sítí VLAN se neukládají. Chcete-li vytvořit ID sítě VLAN do 1 006 do 4 094, musí být přepínač v transparentním režimu protokolu VTP. Tyto sítě se proto používají velmi vzácně. Ještě jedna informace: ID sítě VLAN 1 a 1 002 až 1 005 jsou automaticky vytvořeny u všech přepínačů a nelze je odebrat.

Redukce VTP

Protokol VTP umožňuje šetřit šířku pásma díky redukci množství paketů všesměrového, vícesměrového a jednosměrového vysílání. Tato operace se označuje jako redukce (pruning). Přepínače s redukcí protokolu VTP odesílají všesměrová vysílání pouze na trunkové linky, které příslušné informace potřebují. To v praxi znamená: Pokud přepínač A nemá žádné porty konfigurované pro síť VLAN 5 a všesměrové vysílání je odesláno po této síti VLAN, nebude se příslušné všesměrové vysílání přenášet po trunkové lince na přepínač A. Ve výchozím nastavení je redukce VTP u všech přepínačů zakázána, ačkoli by to mohlo být vhodné výchozí nastavení. Když povolíte redukci u serveru VTP, povolíte ji zároveň pro celou doménu. Sítě VLAN 2 až 1 00 1 standardně podporují redukci, ale v případě sítě VLAN 1 nelze redukci uplatnit, protože se jedná o síť VLAN pro správu. Redukce VTP je k dispozici jak u verze 1, tak verze 2 protokolu VTP.

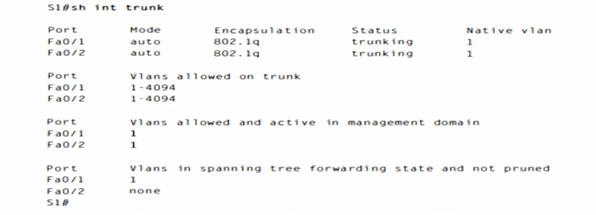

Pomocí příkazu show interface trunk lze zkontrolovat, že všechny sítě VLAN mají standardně povolen přenos po trunkové lince:

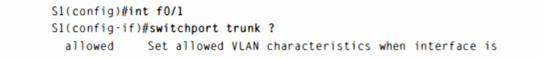

Při pohledu na předchozí výstup je patrné, že redukce protokolu VTP je ve výchozím nastavení vypnuta. Nyní redukci zapneme. Stačí jediný příkaz a redukce pro uvedené sítě VLAN je povolena v celé přepínané síti. Podívejme se, co se stane:

Platné sítě VLAN, které lze zredukovat, mají ID od 2 do 1 00 1. Sítě VLAN v rozšířeném rozsahu (ID sítě VLAN 1 006 až 4 094) redukovat nelze a tyto sítě VLAN bez možnosti redukce mohou být zaplaveny daty.

Směrování mezi sítěmi VLAN

Hostitelé v síti VLAN fungují v rámci své vlastní všesměrové domény, kde mohou bez omezení komunikovat. Sítě VLAN rozdělují síťový provoz na vrstvě 2 modelu OSI. Jak už jsme uvedli v rámci vysvětlení toho, proč jsou směrovače stále užitečné: potřebujete-li zajistit komunikaci hostitelů nebo jiných zařízení s IP adresami mezi různými sítěmi VLAN, jednoduše se neobejdete bez zařízení vrstvy 3. Lze k tomu využít směrovač, který má rozhraní pro každou síť VLAN, nebo směrovač s podporou Inter-Switch Link či 802. 1 Q. Nejlevnější směrovač kompatibilní s Inter-Switch Link nebo 802. 1Q patří do řady 2600. (Tato zařízení však musíte koupit v bazarovém prodeji, protože je výrobce již nenabízí.) Směrovače řady 1 600, 1 700 a 2500 nepodporují Inter-Switch Link ani 802. 1 Q. Jako základní minimum lze doporučit směrovač řady 2800, který nabízí pouze protokol 802. 1 Q. Společnost Cisco od Inter-Switch Link ustupuje, takže byste asi měli zvolit protokol 802. 1 Q tak jako tak. (Některé systémy lOS ve směrovačích řady 2800 mohou podporovat Inter-Switch Link i 802. 1 Q, avšak první možnost zpravidla nebývá dostupná.)

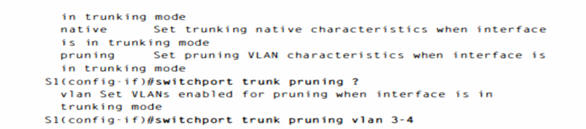

Jak je patrné z obrázku 9.7, máte-li pouze několik sítí VLAN (dvě nebo tři), postačuje směrovač vybavený dvěma nebo třemi připojeními Fast Ethernet. Připojení l OBaseT postačuje výhradně pro domácí účely, ale pro jakékoli jiné nasazení lze rozhodně doporučit rozhraní Fast Ethernet nebo Gigabit.

Na obrázku 9.7 je zřejmé, že každé rozhraní směrovače je zapojeno do přístupové linky. To znamená, že všechny IP adresy rozhraní směrovače poté budou sloužit jako adresy výchozí brány pro všechny hostitele v každé síti VLAN. Pokud máte k dispozici více sítí VLAN než rozhraní směrovače, můžete na jednom rozhraní Fast Ethernet nakonfigurovat trunking, nebo pořídit přepínač vrstvy 3 jako Cisco 3560 nebo přepínač vyšší třídy typu 6500.

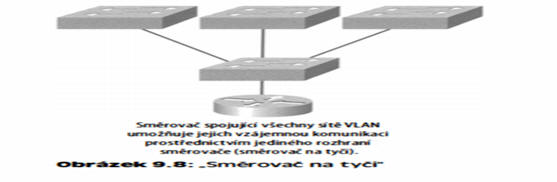

Místo použití rozhraní směrovače pro každou síť VLAN lze použít jedno rozhraní Fast Ethernet a nastavit trunking ISL či 802. 1 Q. Obrázek 9.8 znázorňuje, jak bude vypadat rozhraní Fast Ethernet směrovače nakonfigurované s trunkingem ISL nebo 802. 1 Q. Všechny sítě VLAN pak mohou komunikovat prostřednictvím jednoho rozhraní. Společnost Cisco tomu říká "směrovač na tyči".

Je nutné zdůraznit, že tato konfigurace vytváří úzké hrdlo a také jediné místo selhání, což omezuje počet hostitelů a sítí VLAN. Kolik? To závisí na intenzitě provozu. Chcete-li zajistit správné fungování sítě, je lepší použít výkonnější přepínač a směrování na propojovacím rozhraní. Pokud však náhodou máte nevyužitý směrovač, tato metoda nic nestojí.

Konfigurace sítí VLAN

Možná vás to překvapí, ale sítě VLAN se ve skutečnosti konfigurují velmi snadno. Horší je určit, kteří uživatelé mají být členy jaké sítě VLAN. Tento úkol je velmi časově náročný. Jakmile se však rozhodnete, kolik sítí VLAN chcete vytvořit, a vyberete uživatele, kteří budou patřit do každé sítě, je načase první síť VLAN zveřejnit.

Chcete-li konfigurovat sítě VLAN u přepínače Cisco Catalyst, použijte příkaz globální konfigurace vl ano V následujícím příkladu si ukážeme, jak konfigurovat sítě VLAN u přepínače Sl vytvořením tří samostatných sítí VLAN pro tři odlišná oddělení. Opět je vhodné připomenout, že síť VLAN 1 slouží ve výchozím nastavení jako nativní síť VLAN pro správu:

Z předchozího výstupu je patrné, že lze vytvářet sítě VLAN s ID od 2 do 4 094. To platí pouze zčásti. Jak jsme již uvedli, lze v praxi vytvářet sítě VLAN pouze do čísla 1 005 a není možné používat, měnit, přejmenovávat ani odstraňovat sítě VLAN s ID 1 a 1 002 až 1 005, protože jsou vyhrazené. Výše zmíněná čísla sítí VLAN označují tzv. rozšířené sítě VLAN a neukládají se do databáze, není-li přepínač nastaven do transparentního režimu protokolu VTP. Tato čísla sítí VLAN se v produkčním prostředí příliš často nevyskytují. Následuje příklad nastavení přepínače Sl do sítě VLAN 4000, když se přepínač nachází v serverovém režimu protokolu VTP (výchozí režim VTP):

Po vytvoření požadovaných sítí VLAN je můžete zkontrolovat pomocí příkazu show vl ano Všimněte si však, že všechny porty přepínače náleží ve výchozím nastavení do sítě VLAN L Chcete-li změnit síť VLAN přidruženou k portu, musíte přejít na každé rozhraní a uvést, do které sítě VLAN má patřit.

Poznámka pamatujte, že vytvořená síť VLAN se nepoužívá, dokud jí nepřiřadíte port nebo porty přepínače. Všechny porty jsou přitom standardně přidruženy k síti VLAN 1, není-li uvedeno jinak.

Po vytvoření sítí VLAN zkontrolujte konfiguraci příkazem show vlan (zkráceně sh vlan):

Možná vám připadá, že se zbytečně opakuji, ale tato informace je důležitá a měli byste si ji pamatovat: Síť VLAN I nelze změnit, odstranit ani přejmenovat, protože se jedná o výchozí síť VLAN, kterou prostě není možné editovat. Tato síť VLAN standardně slouží jako nativní síť všech přepínačů a společnost Cisco doporučuje, abyste ji používali jako síť VLAN pro správu. Všechny pakety, které nejsou konkrétně přiřazeny jiné síti VLAN, jsou standardně odeslány pomocí nativní sítě VLAN.

V předchozím výstupu přepínače Sl je patrné, že porty FaO/3 až FaO/8 a odchozí připojení GiO/1 vesměs patří do sítě VLAN 1, ale kde jsou porty 1 a 2? Vzpomeňte si, že v předchozí kapitole jsme použili trunking a vytvořili jsme komplet EtherChannel. Trunkové porty se v databázi sítí VLAN neobjevují. Chcete-li trunkové porty zobrazit, musíte zadat příkaz show i nterface trunk.

Po zobrazení vytvořených sítí VLAN lze konkrétním sítím přiřadit porty přepínače. Každý port může být součástí pouze jediné sítě VLAN, s výjimkou hlasových přístupových portů. Pomocí funkce trunkingu, kterou jsme si vysvětlili výše, lze port zpřístupnit provozu ze všech sítí VLAN. Touto problematikou se budeme zabývat dále.

Přiřazení portů přepínače do sítí VLAN

Chcete-li nastavit port jako člen sítě VLAN, přiřadíte mu režim členství, který určuje typ provozu přenášený portem a počet sítí VLAN, do nichž může patřit. Každý port přepínače lze nakonfigurovat pro konkrétní síť VLAN (přístupový port) pomocí příkazu rozhraní switchport. Je také možné současně nastavit více portů příkazem i nterface range, kterým jsme se zabývali v kapitole 8. Pamatujte, že lze konfigurovat buď statické, nebo dynamické členství portu. Pro účely této publikace zůstaneme u statické varianty. V následujícím příkladu nakonfigurujeme rozhraní faO/3 pro síť VLAN 3. Připojení přepínače Sl k zařízení HostA vypadá takto:

C oto tady máme? V předchozím výstupu se objevují nové položky. Můžete si všimnout různých příkazů. Některé z nich už jsme si popsali, ale žádný strach: k příkazům access . mode . nonegot i a t e . trunk a voi ce se v této kapitole brzy dostaneme. Nejdříve nastavme přístupov port přepínače Sl. Jedná se nejspíš o nejčastěji používaný typ portu u produkčních přepínačů s nakonfigurovanými sítěmi VLAN:

Počáteční příkaz switchport mode access informuje přepínač, že se jedná o port vrstvy 2. Poté můžete portu přiřadit síť VLAN pomocí příkazu switchport access. Pamatujte, že příkaz interface range umožňuje zvolit a konfigurovat více portů současně. Příkazy dynam; c a trunk se používají výhradně pro trunkové porty.

To je vše. Tedy skoro vše. Pokud zapojíte zařízení do jednotlivých portů sítě VLAN, mohou komunikovat pouze s jinými zařízeními ve stejné síti VLAN. Samozřejmě si ukážeme, jak povolit komunikaci mezi sítěmi VLAN, ale nejdříve se musíme seznámit s dalšími hledisky trunkingu.

Konfigurace trunkových portů

Přepínač 2960 používá pouze metodu zapouzdření IEEE 802. 1Q. Chcete-li nastavit trunking u portu Fast Ethernet, zadejte příkaz rozhraní trunk [ parametr]. Postup u přepínače 3560 se poněkud liší, jak si předvedeme v další sekci. Následující výstup přepínače ukazuje konfiguraci trunkové linky na rozhraní faO/8 nastaveném pro trunking:

Následující výstup přepínače ukazuje konfiguraci trunkové linky na rozhraní faO/8 nastaveném pro trunking:

Při konfiguraci rozhraní přepínače jsou k dispozici různé možnosti:

switchport mode access - jak jsme uvedli v předchozí sekci, tato možnost nastaví rozhraní (přístupový port) do trvalého režimu bez trunk.ingu a vyjedná převod linky na netrunkovou. Rozhraní se změní na netrunkové rozhraní bez ohledu na to, zda je sousední rozhraní trunkové či nikoli. Port bude fungovat jako vyhrazený port vrstvy 2.

switchport mode dynamic auto - tento režim zajistí, že rozhraní dokáže převést linku na trunkovou. Rozhraní se změní na trunkové rozhraní, jestliže je sousední rozhraní nastaveno do trunkového nebo žádoucího (desirable) režimu. V současnosti se jedná o výchozí režim switchport všech rozhraní Ethernet u všech nových přepínačů Cisco.

switchport mode dynamic desirable - tato možnost zajistí, že se rozhraní aktivně pokusí převést linku na trunkovou. Rozhraní se změní na trunkové rozhraní, jestliže je sousední rozhraní nastaveno do trunkového, žádoucího (desirable) nebo automatického režimu. U starších přepínačů se tento režim někdy používal jako výchozí. V současnosti představuje doporučené nastavení režim "dynamic auto".

switchport mode trunk - převede rozhraní do trvalého trunkového režimu a vyjedná převod sousední linky na trunkovou. Rozhraní se změní na trunkové rozhraní i v případě, že sousední rozhraní není trunkové.

switchport nonegotiate - zabrání generování rámců DTP rozhraním. Tento příkaz lze použít pouze v případě, že je režim switchport rozhraní nastaven na "access" nebo "trunk". Chcete-Ii ustavit trunkovou linku, musíte ručně nakonfigurovat sousední rozhraní jako trunkové.

Poznámka Při vyjednání trunkingu u linky mezi dvěma zařízeními a rovněž při vyjednání typu zapouzdření 802.1 Q či ISL se používá protokol DTP (Dynamic Trunking Protocol). Jste-Ii rozhodnuti nastavit vyhrazené trunkové porty, zadejte příkaz nonegotiate.

Pokud požadujete vypnutí trunkingu u rozhraní, použijte příkaz swi tchport mode a ccess, který změní port zpět na vyhrazený port přepínače vrstvy 2.

Trunking S přepínačem Cisco Catalyst 3560

Přejděme nyní k dalšímu přepínači - Cisco Catalyst 3560. Konfigurace je v zásadě stejná jako u přepínače řady 2960 s tou výjimkou, že přepínač 3560 dokáže na rozdíl od typu 2960 poskytovat služby vrstvy 3. Zařízení řady 3560 také podporuje metody zapouzdření trunkingu ISL i IEEE 802. 1 Q, zatímco přepínače 2960 jsou kompatibilní pouze s protokolem 802. 1Q. Se znalostí těchto faktů se nyní zběžně podíváme na rozdíly v zapouzdření sítí VLAN u přepínače 3560.

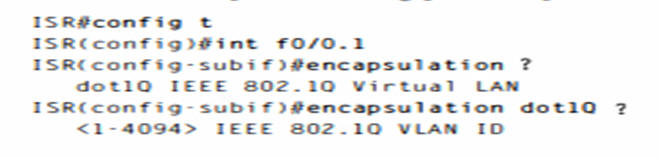

Přepínač 3560 poskytuje příkaz enca ps ul a t i on, který u přepínače 2960 není k dispozici:

Jak je zřejmé, lze u přepínače 3560 přidat buď zapouzdření IEEE 802. 1Q (dot 1 q), nebo zapouzdření ISL. Po nastavení zapouzdření je i nadále nutné nastavit režim rozhraní na "trunk". Po pravdě řečeno není příliš pravděpodobné, že byste nadále potřebovali používat metodu zapouzdření ISL. Společnost Cisco od Inter-Switch Link ustupuje - nové směrovače tuto metodu dokonce již vůbec nepodporují.

Definování povolených sítí VLAN u trunkové linky

Jak jsme uvedli, trukové porty standardně odesílají a přijímají informace ze všech sítí VLAN a pokud není rámec označen, je odeslán do sítě VLAN pro správu. To platí i pro sítě VLAN v rozšířeném rozsahu.

Je ale možné odebrat sítě VLAN ze seznamu povolených sítí a tím zabránit tomu, aby provoz určité sítě VLAN procházel trunkovou linkou. Postup vypadá takto:

S1#tconfi g t

S1(config )#int fO /1

Předchozí příkaz zastaví trunkovou linku nakonfigurovanou na portu fO/1 přepínače Sl, který tak zahodí veškerý odeslaný a přijatý provoz sítě VLAN 4. U trunkové linky se můžete pokusit odebrat i síť VLAN 1, která však stále bude odesílat a přijímat data správy (např. protokolů CDP, PAgP, LACP, DTP a VTP), takže to nemá příliš smysl. Chcete-li odstranit rozsah sítí VLAN, zadejte pomlčku:

S1( config-if) #switchport trunk allowed vlan remove 4-8

Stejného výsledku je možné dosáhnout i tímto příkazem:

S1( config-if) #switchport trunk allowed vlan all

Stejného výsledku je možné dosáhnout i tímto příkazem:

S1( config-if) #no switchport trunk allowed vlan

Dále si ukážeme, jak konfigurovat redukci sítí VLAN, a poté přejdeme ke směrování mezi sítěmi VLAN.

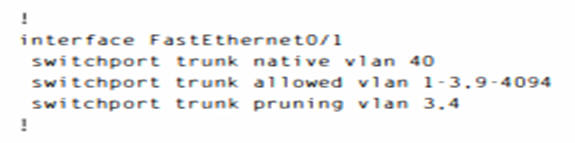

Změny nebo úpravy nativní trunkové sítě VLAN

Skutečně není potřeba měnit nativní síť VLAN trunkového portu z hodnoty VLAN 1, ale je to možné a někteří správci k tomu přistupují z bezpečnostních důvodů. Chcete-li změnit nativní síť VLAN, použijte tento příkaz:

Změnili jsme tedy číslo nativní sítě VLAN u trunkové linky na hodnotu 40. Pomocí příkazu s h ow runni n9 - config můžeme konfiguraci trunkové linky zkontrolovat:

Moment! Snad jste si nemysleli, že to bude tak snadné a hned to bude fungovat? Určitě ne. Zde je nevýhoda tohoto postupu: Pokud není u všech přepínačů nastavena na trunkových linkách stejná nativní síť VLAN, začne se objevovat tato chyba:

19:23:29: %CDP-4-NATIVE_ VLAN_MISMATCH: Native VLAN mismatch discovered on FastEthernetOll (40), with Core FastEthernetO/7 (1).

19:24:29: %CDP-4-NATIVE_ VLAN_MISMATCH: Native VLAN mismatch discovered on FastEthernetOll (40), with Core FastEthernetO/7 (1). To je v praxi dobrá a srozumitelná chybová zpráva, takže máme dvě možnosti: buď přejít na druhou stranu trunkové linky či linek a změnit nativní síť VLAN i tam, nebo obnovit výchozí nastavení nativní sítě VLAN. Přitom bychom postupovali následovně:

S1( config-if)#no switchport trunk native vlan

Trunková linka nyní jako nativní síť VLAN používá výchozí síť VLAN 1. Stačí si pamatovat, že všechny přepínače musí pracovat se stejnou nativní sítí VLAN, protože jinak by mohlo dojít k vážným potížím. Nyní pro změnu připojme do přepínané sítě směrovač a nakonfigurujme komunikaci mezi sítěmi VLAN

Konfigurace směrování mezi různými VLAN

Ve výchozím nastavení mohou komunikovat pouze hostitelé, kteří jsou členem stejné sítě VLAN. Chcete-li toto omezení odstranit a umožnit komunikaci mezi různými sítěmi VLAN, potřebujete směrovač nebo přepínač vrstvy 3. Nejdříve si ukážeme přístup se směrovačem. Kvůli podpoře Inter-Switch Link nebo 802. 1Q na rozhraní Fast Ethernet je rozhraní směrovače rozděleno na logická rozhraní - jedno pro každou síť VLAN. Tato logická rozhraní se označují jako dílčí rozhraní (subinterface). Z rozhraní Fast Ethernet nebo Gigabit můžete nastavit rozhraní pro trunking pomocí příkazu

encapsulation:

Všimněte si, že směrovač 28 11 (s názvem ISR) podporuje pouze zapouzdření 802. 1 Q. Chcete-li zprovoznit zapouzdření ISL, potřebujete starší model směrovače, ale proč si komplikovat život? Číslo dílčího rozhraní je významné pouze lokálně, takže nezáleží na tom, jaká čísla dílčích rozhraní jsou u směrovače nakonfigurována. Většinou je vhodné nastavit u dílčího rozhraní stejné číslo, jaké má síť VLAN, kterou bude rozhraní směrovat. Toto číslování se snadno pamatuje, protože číslo dílčího rozhraní se používá pouze pro účely správy.

Je velmi důležité, abyste si uvědomili, že každá síť VLAN představuje samostatnou podsíť. Samozřejmě to není povinné. V praxi je však vhodné konfigurovat sítě VLAN jako samostatné podsítě, takže tento princip dodržujte. Nyní byste měli být plně připraveni na konfiguraci směrování mezi sítěmi VLAN. Měli byste také umět určit IP adresy portů hostitelů s připojením do přepínaného prostředí sítí VLAN. Jako vždy je také vhodné umět vyřešit případné potíže. Následujících několik příkladů vám při úspěšném zvládání problematiky pomůže.

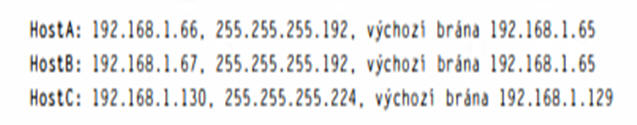

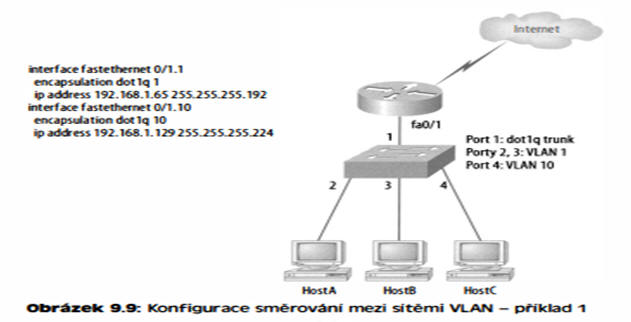

Nejdříve se podívejte na obrázek 9.9 a přečtěte si konfiguraci znázorněného směrovače a přepínače. V této fázi studia knihy byste již měli dokázat určit IP adresy, masky a výchozí brány všech hostitelů v sítích VLAN. Poté následuje analýza toho, které podsítě se používají. Z konfigurace směrovače na obrázku je patrné, že se používá maska 1 92. 1 68. 1 .64/26 u sítě VLAN 1 a 1 92. 1 68. l.l28/27 v případě sítě VLAN 1 0. Při pohledu na konfiguraci přepínače lze zjistit, že porty 2 a 3 se nacházejí v síti VLAN 1 a port 4 je součástí sítě VLAN 1 0. To znamená, že počítače HostA a HostB leží v síti VLAN 1 a počítač HostC je zapojen do sítě VLAN 1 0.

Hostitelé by měli mít následující IP adresy:

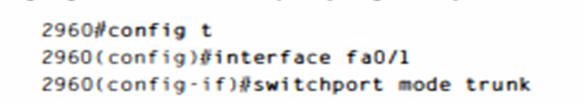

Hostitelé mohou mít libovolnou adresu z rozsahu, ale v tomto příkladu se používá první dostupná IP adresa za adresou výchozí brány. Tato část jistě nebyla příliš těžká. Vraťme se nyní k obrázku 9.9 a projděme příkazy, které jsou potřebné při konfiguraci portu 1 přepínače tak, aby navázal spojení se směrovačem a zajistil komunikaci mezi sítěmi VLAN pomocí verze zapouzdření podle standardu IEEE. Pamatujte, že příkazy se mohou mírně lišit podle použitého typu přepínače.

U přepínače 2960 zadejte tyto příkazy:

Jak již víte, přepínač 2960 umožňuje pracovat pouze se zapouzdřením 802. 1 Q, takže jej ani nemusíte uvádět. Ve skutečnosti to ani nelze. Postup u přepínače 3560 je prakticky stejný, ale vzhledem k tomu, že podporuje zapouzdření ISL i 802. 1 Q, musíte upřednostňovaný trunkový protokol uvést.

Poznámka Nezapomínejte. že při vytvoření trunkové linky mohou ve výchozím nastavení přenášet data všechny sitě VLAN.

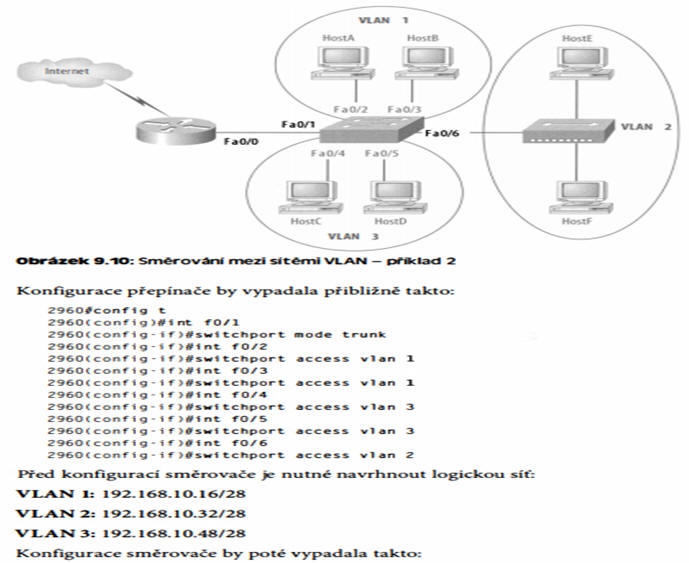

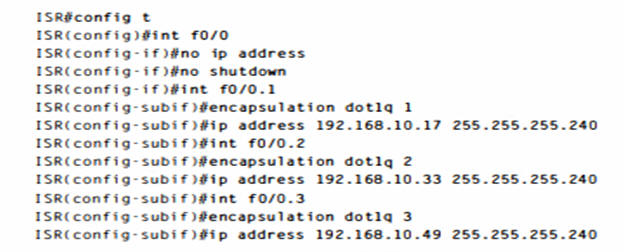

Podívejme se, co lze vyčíst z obrázku 9. 1 0. Schéma znázorňuje tři sítě VLAN, z nichž každá obsahuje dva hostitele. Směrovač na obrázku 9. 10 je připojen k portu přepínače faO/1 a síť VLAN 2 je nakonfigurována na portu fO/6. V souvislosti s tímto diagramem od vás společnost Cisco očekává, že dokážete odvodit následující fakta:

• Směrovač je připojen k přepínači pomocí dílčích rozhraní. • Port přepínače, který je připojen ke směrovači, je trunkový. • Porty přepínače, které propojují klienty a rozbočovač, jsou přístupové, nikoli trunkové porty.

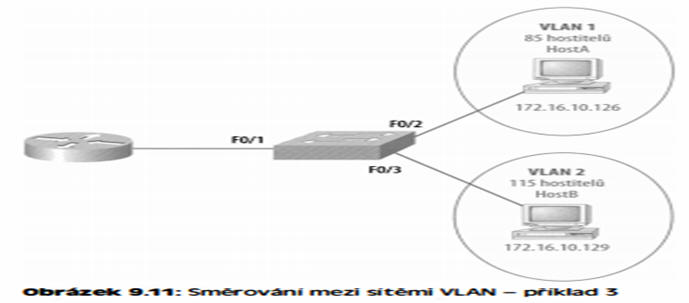

Hostitelům v každé síti VLAN by se přiřazovaly adresy z jejich rozsahu podsítě a výchozí brána by odpovídala IP adrese přiřazené dílčímu rozhraní směrovače v dané síti VLAN. Nyní se zaměřte na další obrázek a zkuste určit konfiguraci přepínače a směrovače, aniž byste se podívali na uvedenou odpověď. Obrázek 9. 11 znázorňuje směrovač připojený k přepínači 2960 se dvěma sítěmi VLAN. Jednomu hostiteli v každé síti VLAN je přiřazena IP adresa. Jakou konfiguraci má směrovač a přepínač na základě těchto IP adres? U hostitelů není uvedena maska podsítě, takže je nutné určit velikost bloku podle počtu hostitelů v každé síti VLAN. Síť VLAN 1 má 85 a síť VLAN 2 obsahuje 1 1 5 hostitelů. Obě sítě se vejdou do velikosti bloku 1 28, což odpovídá masce /25 neboli 255.255.255. 1 28.

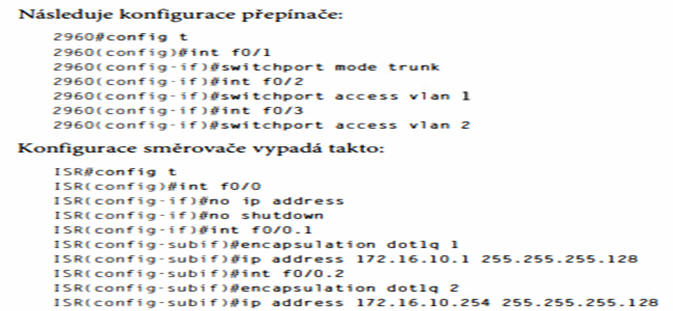

Nyní byste již měli vědět, že podsítě mají čísla O a 1 28. Podsíť O (VLAN 1) má rozsah hostitelů 1-126 a podsíť 1 28 (VLAN 2) má rozsah 1 29-254. Může vás zmást, že počítač HostA má IP adresu 126, takže to téměř vypadá tak, jako by se počítače HostA a B nacházely ve stejné podsíti. To však není pravda a nyní již máte dostatek praxe, abyste tomuto klamu nepodlehli. Následuje konfigurace přepínače:

V tomto příkladu se pro síť VLAN 1 používá první adresa v rozsahu hostitelů a pro síť VLAN 2 poslední adresa v rozsahu, nic však nebrání zvolit libovolnou adresu z tohoto rozsahu. Stačí nakonfigurovat výchozí bránu hostitele na adresu nastavenou pro směrovač. Než nyní přejdeme k dalšímu příkladu, zopakujeme si postup nastavení IP adresy přepínače. Vzhledem k tomu, že síť VLAN 1 obvykle slouží jako síť VLAN pro správu, použijeme IP adresu z tohoto fondu adres. IP adresu přepínače je možné nastavit následujícím postupem (každopádně byste to již měli umět):

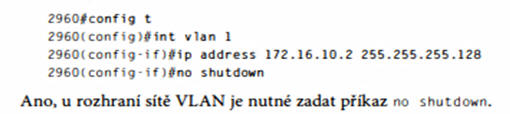

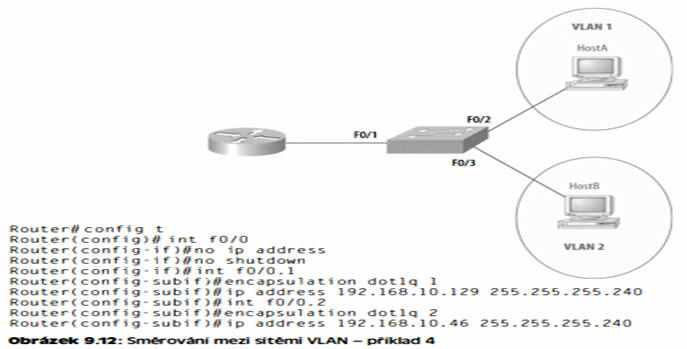

Ještě jeden příklad a poté přejdeme k protokolu VTP, což je další téma, které byste rozhodně neměli vynechat. Na obrázku 9. 12 jsou znázorněny dvě sítě VLAN. Dokážete při pohledu na konfiguraci směrovače určit IP adresu, masku a výchozí bránu počítače HostA? Pro adresu stroje HostA zvolte poslední IP adresu z rozsahu:

Když si konfiguraci směrovače prohlédnete pozorně (hostitelský název je v tomto případě prostě Router), rychle a snadno najdete odpověď. Obě podsítě používají masku /28 neboli 255.255.255.240, která vytváří bloky velikosti 1 6. Adresa směrovače v síti VLAN 1 leží v podsíti 1 28. Další podsíť má číslo 1 44, takže všesměrová adresa sítě VLAN 1 je 1 43 a platný rozsah hostitelů je 1 29- 1 42. Hostitelská adresa by tedy vypadala takto:

IP adresa: 192. 168. 10. 142

Maska: 255.255.255.240

Výchozí brána: 192. 168. 10.129

Konfigurace protokolu VTP

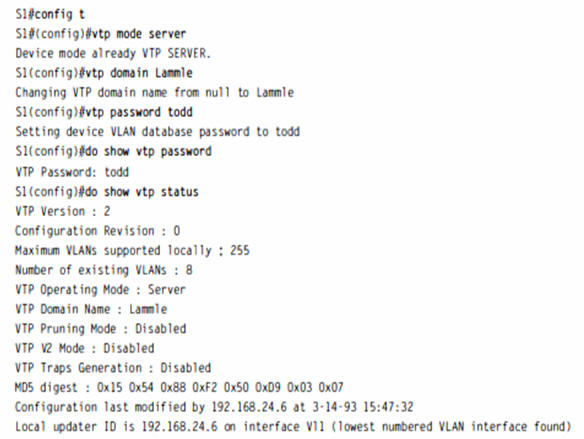

Všechny přepínače Cisco jsou ve výchozím nastavení nakonfigurovány jako servery VTP. Chcete-li nastavit protokol VTP, musíte nejdříve nakonfigurovat požadovaný doménový název. Jakmile u přepínače nadefinujete parametry protokolu VTP, měli byste je samozřejmě ověřit. Při vytváření domény protokolu VTP máte mnoho možností včetně nastavení doménového názvu, hesla, provozního režimu a funkcí redukce u přepínače. Veškeré uvedené informace lze nastavit pomocí příkazu vtp v režimu globální konfigurace. V následujícím příkladu nastavíme přepínač Sl na vtp server, doménu VTP na Lamml e a heslo VTP na hodnotu todd:

Rozhodně byste neměli zapomínat, že všechny přepínače jsou standardně nastaveny do serverového režimu protokolu VTP. Pokud chcete jakékoli informace sítě VLAN u přepínače měnit, je nutné, aby byl v serverovém režimu VTP. Po konfiguraci informací protokolu VTP můžete nastavení zkontrolovat příkazem show vtp (viz předchozí výstup). Předchozí výstup přepínače udává doménu VTP, heslo VTP a režim přepínače.

Než postoupíme ke konfiguraci protokolu VTP u přepínačů Core a S2, věnujte pozornost následujícímu faktu: z výstupu příkazu s h ow vtp status je zřejmé, že maximální počet lokálně povolených sítí VLAN dosahuje pouze 255. U přepínače je však možné vytvořit více než I 000 sítí VLAN. Zdá se tedy, že pokud budete mít více než 255 přepínačů a použijete protokol VTP, musí nastat potíže. Skutečně se jedná o problém: pokusíte-Ii se u přepínače nakonfigurovat 256. síť VLAN, zobrazí se stručná chybová zpráva s informací, že není dostatek hardwarových prostředků. Síť VLAN se poté vypne a 256. síť VLAN se ve výstupu příkazu show v 1 a n zobrazí v pozastaveném stavu. To příliš nepotěší.

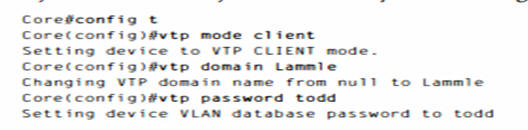

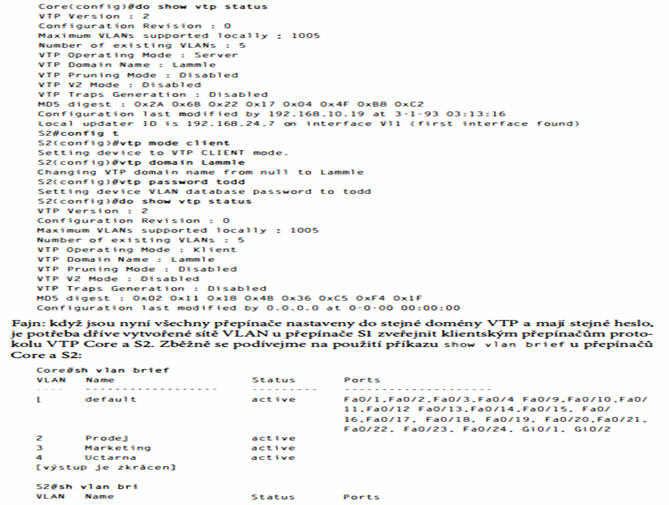

Přejděme k přepínačům Core a S2 a nastavme je do domény Lammle protokolu VTP. Je klíčové vědět, že v názvech domén protokolu VTP se rozlišují velká a malá písmena! Protokol VTP je velmi striktní - jedna drobná chybička a konfigurace nebude funkční.

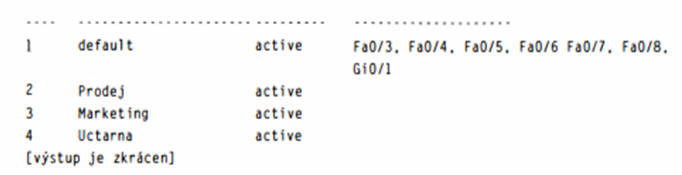

Databáze sítí VLAN vytvořená u přepínače Sl (2960) v předchozí části této kapitoly byla odeslána do přepínačů Core a S2 pomocí oznámení protokolu VTP. Protokol VTP velmi pomáhá při udržování konzistentních názvů sítí VLAN v rámci přepínané sítě. Nyní lze sítě VLAN přiřadit portům přepínačů Core a Sl a následně budou komunikovat s hostiteli ve stejných sítích VLAN u přepínače Sl prostřednictvím trunkových portů mezi přepínači.

Poznámka --- Je velmi důležité, abyste přiřadili doménový název VTP, nastavili přepinač do serverového režimu VTP a vytvořili siť VLAN!

Řešení problémů s protokolem VTP

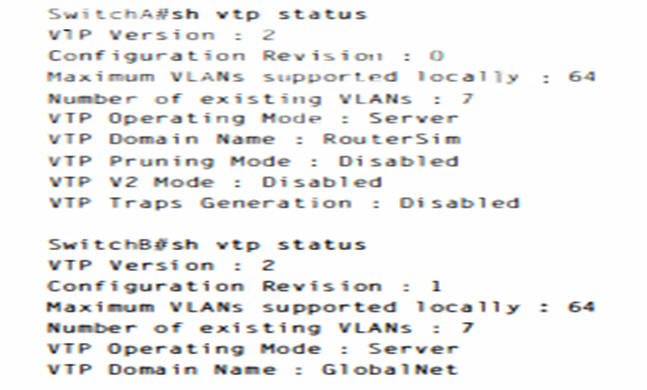

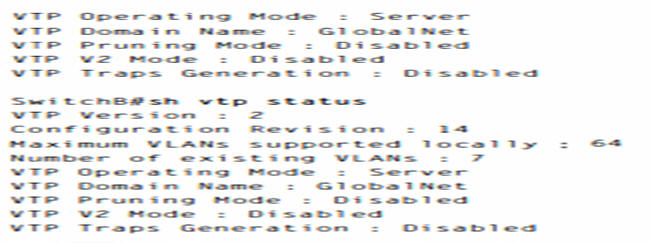

Připojíte přepínače překříženými kabely, kontrolky na obou koncích se rozsvítí zeleně a vše správně funguje. Alespoň v dokonalém světě. Že byste chtěli, aby to bylo tak jednoduché? V praxi to skutečně jednoduché je - když si ovšem odmyslíme sítě VLAN. Pokud však používáte sítě VLAN (což byste rozhodně měli) a máte v přepínané síti nakonfigurováno více těchto sítí, musíte zprovoznit protokol VTP. Má to ale háček: Pokud není protokol VTP nakonfigurován správně, nebude fungovat (kupodivu). Neobejdete se tedy bez znalostí řešení potíží, které s tímto protokolem souvisejí. Podívejme se na několik konfigurací a ukažme si, jak řešit příslušné problémy. Prostudujte si výstup následujících dvou přepínačů:

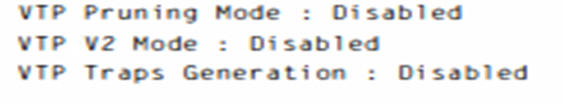

Co se tedy s těmito dvěma přepínači děje? Proč nechtějí sdílet data sítí VLAN? Na první pohled to vypadá, že oba servery jsou v serverovém režimu protokolu VTP, což však není příčina problému. Servery v serverovém režimu VTP sdílejí informace sítí VLAN pomocí protokolu VTP. Problém spočívá v tom, že se nacházejí ve dvou různých doménách VTP. Přepínač SwitchA je umístěn v doméně VTP s názvem RouterSim a přepínač SwitchB je připojen do domény VTP GlobalNet. Tyto přepínače za žádných okolností nebudou sdílet informace protokolu VTp, protože mají nastaveny odlišné doménové názvy protokolu VTP. Když nyní víte, jak vyhledat běžné chyby konfigurace domén VTP u přepínačů, přejděte k další konfiguraci přepínače:

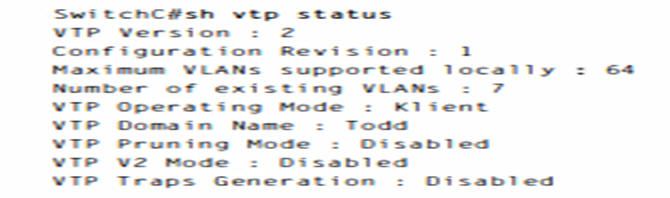

Zde se u přepínače SwitchC pilně snažíte vytvořit novou síť VLAN, a jaká je vaše odměna? Ošklivá chyba! Proč nelze u přepínače SwitchC vytvořit síť VLAN? V tomto příkladu nezáleží na doménovém názvu VTP. Klíčový je zde režim VTP. Protokol VTP je nastaven v klientském režimu a jak si jistě vzpomenete, klient VTP nemůže sítě VLAN vytvářet, odstraňovat, přidávat ani měnit. Klienti protokolu VTP mohou pouze uchovávat databázi VTP v paměti RAM a neukládají data do paměti NVRAM. Chcete-li tedy u tohoto přepínače vytvořit síť VLAN, musíte jej nejdříve přepnout do serverového režimu VTP. PředchoZÍ konfigurace protokolu VTP poskytne tento výstup:

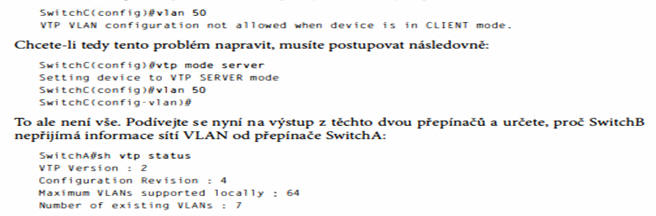

Možná vás napadne, že je to tím, že jsou oba servery protokolu VTP, ale to není skutečná příčina. Všechny přepínače mohou být v serverovém režimu a přesto dokáží data o sítích VLAN sdílet. Společnost Cisco ve skutečnosti doporučuje, abyste všechny přepínači ponechali v nastavení serverů VTP. Pouze je potřeba zkontrolovat, zda přepínač, který má zveřejňovat informace sítí VLAN protokolem VTP, má nejvyšší číslo revize. Jsou-li všechny přepínače servery VTP, budou všechny také ukládat databázi sítí VLAN. Přepínač SwitchB však nepřijímá informace sítí VLAN od přepínače SwitchA, protože SwitchB má vyšší číslo revize než SwitchA. Je velmi důležité, abyste tento problém dokázali rozpoznat.

Tyto potíže lze vyřešit několika způsoby. V prvé řadě můžete změnit doménový název protokolu VTP u přepínače SwitchB a poté obnovit název GlobalNet. Tím vynulujete číslo revize přepínače SwitchB. Druhý přístup spočívá v opakovaném vytváření nebo odstraňování sítí VLAN u přepínače SwitchA, dokud číslo revize nepřekročí číslo u přepínače SwitchB. Nikdo netvrdí, že druhý postup je lepší. Každopádně je pravda, že další způsob řešení problému existuje.

Telefonování po síti: konfigurace hlasových VLAN

Pokud řešíte stres pomocí jógy, zapalujete jednu cigaretu od druhé nebo se cpete kalorickými pochoutkami, můžete si právě teď udělat přestávku a toto potěšení si dopřát. Upřímně řečeno: následující pasáž rozhodně není nejsnazší z této kapitoly a už vůbec ne z celé knihy. Pokusíme se ji však podat co nejsrozumitelněji. Funkce hlasových VLAN umožňuje, aby přístupové porty přenášely hlasový provoz protokolu IP z IP telefonu. Když je přepínač připojen k IP telefonu Cisco, odesílá IP telefon hlasový provoz s hodnotami priority IP vrstvy 3 a třídy služby (class of service - CoS) vrstvy 2. Obě tyto hodnoty jsou v případě hlasového provozu nastaveny na 5. Veškerý jiný provoz přitom využívá výchozí hodnotu O.

Kvalita zvuku u IP telefonického hovoru se může zhoršit, pokud nejsou data odesílána rovnoměrně. Přepínač proto podporuje technologii QoS (quality of servi ce) založenou na třídě služby IEEE 802.1 p. (802. 1p umožňuje implementovat technologii QoS na úrovni MAC.) Pole 802. 1 p se přenáší v trunkové hlavičce 802. 1 Q. Mezi poli ve značce protokolu 802. 1 Q naleznete i pole označené jako "priority", kde jsou umístěna data 802. 1 p. Technologie QoS odesílá pomocí klasifikace a plánování síťový provoz z přepínače organizovaným a předpověditelným způsobem.

IP telefon Cisco je konfigurovatelné zařízení a můžete je nastavit tak, aby předávalo provoz s prioritou IEEE 802. 1 p. Lze také nastavit přepínač tak, aby přebíral nebo upravoval prioritu provozu přiřazenou IP telefonem a právě to nyní vyzkoušíme. Telefon Cisco v praxi obsahuje tříportový přepínač: jeden port je připojen k přepínači Cisco, druhý k zařízení PC a třetí k vlastnímu integrovanému telefonu. Přístupový port s připojeným IP telefonem Cisco můžete také nakonfigurovat tak, aby používal jednu síť VLAN pro hlasový provoz a druhou síť VLAN pro datový provoz ze zařízení připojeného k telefonu - např. pc. Přístupové porty přepínače lze nastavit k odesílání paketů protokolu CDP (Cisco Discovery Protocol), které informují připojený IP telefon Cisco, aby odesílal hlasový provoz přepínači jedním ze třech způsobů:

• V hlasové síti VLAN označené hodnotou priority třídy služby vrstvy 2 • V přístupové síti VLAN označené hodnotou priority třídy služby vrstvy 2 • V přístupové síti VLAN bez značek (bez hodnoty priority třídy služby vrstvy 2)

Přepínač může také zpracovávat značkovaný datov)' provoz (provoz v typech rámců IEEE 802 . 1 Q nebo IEEE 802. 1 p) ze zařízení připojeného k přístupovému portu na IP telefonu Cisco. Přístupové porty vrstvy 2 u přepínače lze nastavit k odesílání paketú protokolu COP, které informují připojený IP telefon Cisco, aby nastavil přístupový port IP telefonu do jednoho ze tří režimú:

• V dúvěryhodném režimu veškerý provoz přijatý prostřednictvím přístupového portu IP telefonu Cisco prochází přes IP telefon beze změny. • V nedůvěryhodném režimu veškerý provoz v rámcích I EEE 802. I Q nebo IEEE 802 . 1 P přijatých pomocí přístupového portu I P telefonu získá nakonfigurovanou hodnotu třídy služby vrstvy 2. Výchozí hodnota třídy služby vrstvy 2 se rovná O. Nedůvěryhodný režim je výchozí.

Konfigurace hlasové VLAN

Funkce hlasových sítí VLAN je ve výchozím nastavení zakázána. Můžete ji povolit příkazem rozhraní swi tchport vDi ce vl ano Když je funkce hlasových sítí VLAN povolena, odesílá se veškerý neznačkovaný provoz podle výchozí priority třídy služby portu. Hodnota třídy služby se ignoruje u značkovaného provozu protokolů IEEE 802. 1p nebo IEEE 802. 1 Q. Při konfiguraci sítí VLAN platí tyto pokyny:

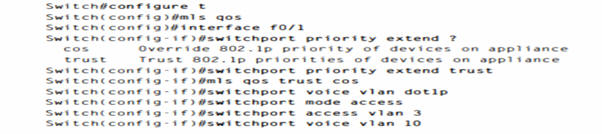

• Hlasové sítě VLAN je vhodné konfigurovat u přístupových portů přepínače. Hlasové sítě VLAN nejsou podporovány u trunkových portů, i když je lze v praxi nastavit! • Aby mohl IP telefon správně komunikovat v hlasové síti VLAN, musí být tato síť u přepínače k dispozici a aktivní. Pomocí privilegovaného příkazu EXEC show vl an je možné zobrazit, zda je síť VLAN přítomna. V kladném případě je síť uvedena ve výpisu. • Než povolíte hlasovou síť VLAN, měli byste povolit technologii QoS u přepínače zadáním příkazu ml s qos globální konfigurace a nastavit stav důvěryhodnosti portu pomocí příkazu konfigurace rozhraní mlsqos trust cos. • Kvůli odeslání konfigurace je potřeba ověřit, zda je u portu přepínače připojeného k IP telefonu Cisco povolen protokol CDP. Tento protokol je standardně zapnutý, takže pokud jste jej nezakázali, mělo by být nastavení v pořádku. • Při konfiguraci hlasové sítě VLAN je automaticky povolena funkce PortFast, ale když hlasovou síť VLAN zakážete, funkce PortFast tím zároveň vypnuta není. • Chcete-li obnovit výchozí nastavení portu, zadejte příkaz konfigurace rozhraní no switchport voi ce vlan.

Konfigurace hlasového provozu IP telefonů

Port připojený k IP telefonu Cisco lze nakonfigurovat k odeslání paketů CDP do telefonu, které určí, jakým způsobem bude telefon přenášet hlasový provoz. Telefon může přenášet hlasový provoz v rámcích IEEE 802. 1 Q pro konkrétní hlasovou síť VLAN s hodnotou kvality služby vrstvy 2. Může pomocí značkování priority IEEE 802. 1 P zvýšit prioritu hlasového provozu a také předávat veškerý hlasový provoz přes nativní (přístupovou) síť VLAN. IP telefon také dokáže odesílat neznačkovaný hlasový provoz nebo na základě vlastní konfigurace přenášet hlasový provoz v přístupové síti VLAN. U všech konfigurací přenáší hlasový provoz hodnotu priority IP vrstvy 3 - opět platí, že hlas má obvykle nastavení 5. Aby bylo vše jasnější, je nejvyšší čas uvést nějaké konkrétní příklady. Tento příklad ukazuje čtyři aspekty postupu konfigurace:

1. Jak konfigurovat port připojený k IP telefonu, aby klasifikoval příchozí provoz pomocí hodnoty kvality služby.

2. Jak konfigurovat port, aby používal značkování priority hlasového provozu IEEE 802.1 p.

3. Jak jej nakonfigurovat pro přenos veškerého hlasového provozu pomocí hlasové sítě VLAN ( 10).

4. A nakonec, jak nakonfigurovat síť VLAN 3 pro přenos dat pc.

Příkaz mls qos trust cos nakonfiguruje rozhraní pro klasifikaci příchozích paketů na základě jejich hodnoty třídy služby. U neoznačených paketů se použije výchozí hodnota třídy služby portu. Před konfigurací stavu důvěryhodnosti portu je však nutné nejdříve globálně povolit technologii QoS pomocí příkazu globální konfigurace ml s qos. Všimněte si, že ke stejnému portu byly přidány dvě přístupové sítě VLAN. To lze provést pouze v případě, že jedna síť VLAN slouží jako datová a jiná funguje jako hlasová síť VLAN. Tato sekce byla pravděpodobně nejtěžší částí celé knihy, ačkoli by stěží bylo možné připravit jednodušší ukázkovou konfiguraci! Můžete si tedy poněkud oddechnout, protože konfigurace telefonů připojených k přepínači pomocí nástroj e CNA s předem nakonfigurovanými makry bude oproti tomu procházkou růžovým sadem. Měli byste však rozhodně vědět, jak postupovat v obou případech. Konfiguraci pomocí nástroje CNA si ukážeme v následující sekci.

Konfigurace sítí VLAN a směrování mezi různými VLAN z nástroje CNA

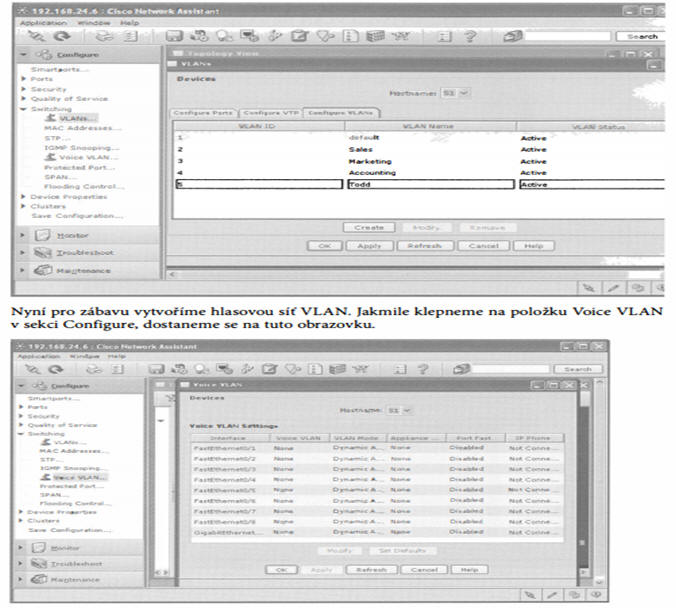

V této kapitole klademe důraz na zajištění směrování mezi sítěmi VLAN pomocí skutečného směrovače. Stále častěji se však setkáte s konfigurací, kdy se ve velkých podnikových sítích ke směrování používá propojovací rozhraní s přepínači. Tentokrát však místo rozhraní příkazového řádku vyzkoušíme nástroj CNA jak při konfiguraci sítí VLAN u přepínače 2960, tak při zajištění směrování mezi sítěmi VLAN u přepínače 3560. Poté nakonfigurujeme porty přepínače s porty telefonu pomocí funkce Smartports nástroje CNA. Budete tak moci sami porovnat, nakolik je tato operace pomocí nového nástroje CNA snazší oproti složitému laborování v předchozí sekci. A i když se vám možná zdá, že jsme toho v této kapitole udělali hodně, ve skutečnosti jsme u telefonování zůstali pouze na povrchu. Nejdříve připojíme přepínač 2960 (S l), u kterého jsme již v předchozí části této kapitoly nakonfigurovali tři nové sítě VLAN, a podíváme se na ně podrobněji. Poté přidáme novou hlasovou síť VLAN. Na první obrazovce klepneme na položky Configure, Switching a VLANs a zobrazí se obrazovka se stavem portů.

Je zřejmé, že porty 1 a 2 jsou dynamicky trunkovány a protože jsou standardně nastaveny do režimu "dynamic auto", automaticky se změní na trunkové linky s připojením k přepínači Core. Aby k tomu mohlo dříve dojít, vymazali jsme konfiguraci přepínače a restartovali jej. Přitom byla samozřejmě odstraněna konfigurace EtherChannel. Databáze sítí VLAN však zůstala v paměti flash uložena. Můžete si také všimnout, že port 3 je členem sítě VLAN 3 - jedná se o přístupový port sítě VLAN nastavený dříve v této kapitole. Užitečnou funkci této obrazovky představuje tlačítko Modify poblíž pravého dolního rohu. Po zvýraznění portu 1 a klepnutí na tlačítko Modify se objeví následující nová obrazovka.

Pomocí této obrazovky je možné změnit různé režimy pro správu a zapouzdření a také vybrat sítě VLAN povolené u trunkového portu a nastavit redukci protokolu VTP. Momentálně nej zajímavější funkce je ale umístěna na kartě Configure VLANs obrazovky VLANs

Nyní klepneme na tlačítko Create, přidáme novou síť VLAN s názvem Todd (jak nápadité) a klepneme na tlačítko OK.

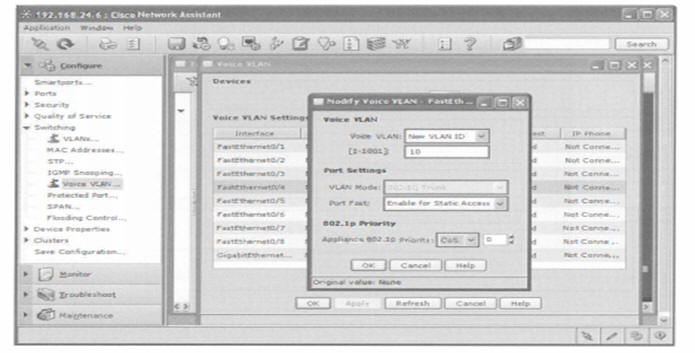

Následně zvýrazníme port 4, ke kterému je připojen telefon, a klepneme na tlačítko Modify. Vytvoříme novou hlasovou síť VLAN (Voice VLAN 1 0) a klepneme na tlačítko OK.

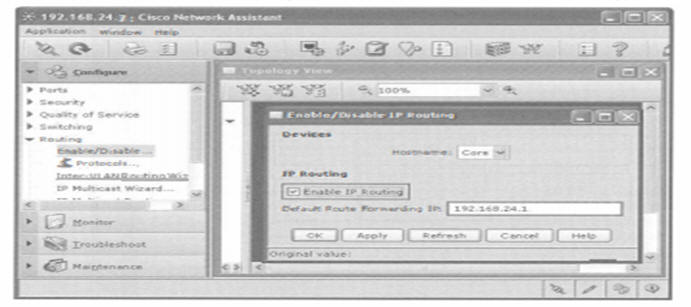

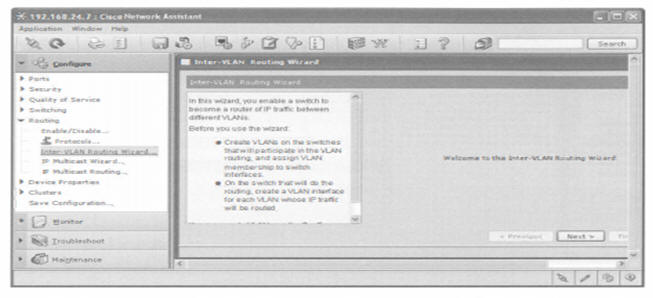

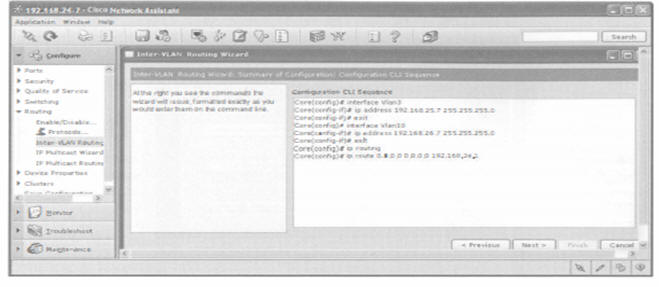

Po klepnutí na tlačítko OK klepneme na možnost Inter-VLAN Routing Wizard a objeví se tato obrazovka průvodce.

Zde narážíme na možnosti nástroje CNA - dostali jsme se do fáze, kdy konfigurace není příliš snazší než pomocí rozhraní příkazového řádku. Když si prohlédnete dokončenou konfiguraci v paměti RAM, bude vám to jasné. Po klepnutí na tlačítko Next se tedy objeví tato obrazovka.

Neposkytuje příliš možností nastavení, takže je potřeba klepnutím na tlačítko Next přejít na další obrazovku.

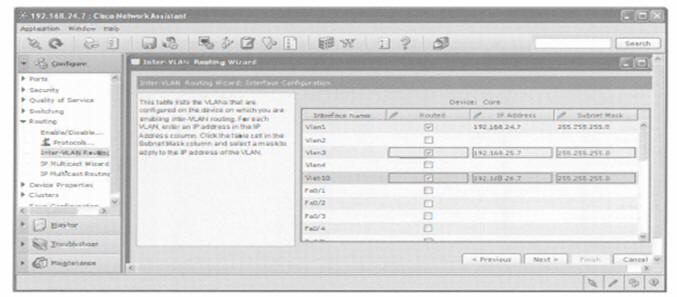

Tato obrazovka je klíčová - zde se konfiguruje směrování mezi sítěmi VLAN. Stačí klepnout na sítě VLAN, které mají mezi sebou komunikovat, přidat pro každou samostatnou síť VLAN nové podsítě a masky podsítě a poté klepnout na tlačítko Next. Zobrazí se následující obrazovka.

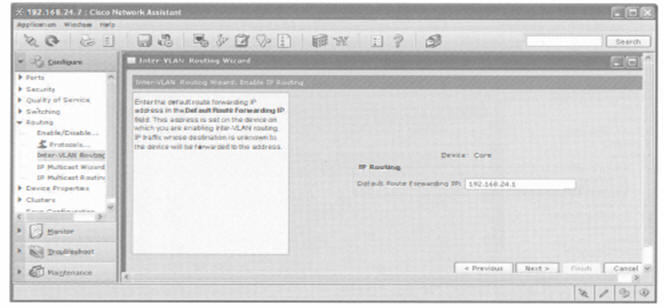

Zde je již jako výchozí trasa k přepínači nastavena výchozí brána IP, což je v pořádku, takže znovu klepneme na tlačítko Next.

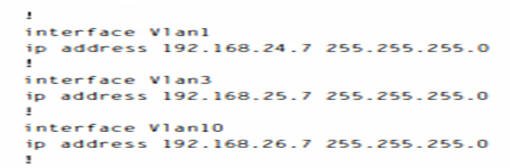

V této fázi to opět začíná být zajímavé - můžeme pouze pozorovat, jak se směrovač automaticky konfiguruje. Je zřejmé, že každá síť VLAN má samostatné logické rozhraní s nastavenou IP adresou. Je povoleno směrování IP a poté nastavena výchozí trasa. Po pravdě řečeno by tuto konfiguraci bylo možné rychleji zadat pomocí rozhraní příkazového řádku, ale na základě těchto příkazů nyní alespoň umíte konfigurovat směrování mezi sítěmi VLAN u přepínače oběma způsoby. Postup dokončíme dalším klepnutím na tlačítko Next a konfigurace je následně odeslána do souboru running-config. Následuje výstup z tohoto souboru:

Docela jednoduché, prosté a elegantní - všichni hostitelé a všechny telefony by nyní měli bez problémů komunikovat přes hranice sítí VLAN. Měli byste si však uvědomit, že v praxi rozhodně není potřeba zprovoznit směrování mezi všemi sítěmi VLAN. Pro demonstrační účely však tato konfigurace funguje výborně. Na závěr kapitoly se připojíme k přepínači 2960 a pomocí makra Smartport nakonfigurujeme port, k němuž je připojen telefon. Oproti konfiguraci směrování u zařízení 3560, které lze snadno provést z rozhraní příkazového řádku, je konfigurace telefonu tímto způsobem velmi náročná, takže zvolíme snazší cestu.

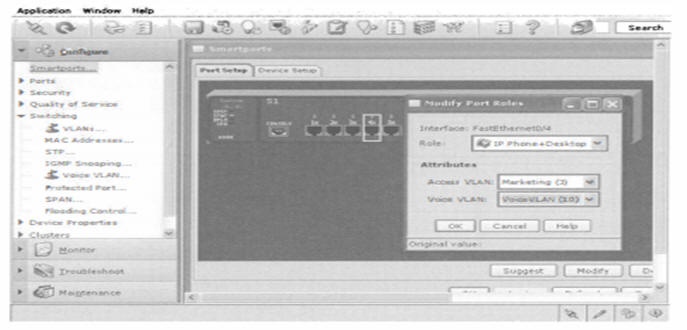

Otevřeme nástroj CNA přepínače 2960 (S l) a klepneme na položku Smartports. Zvýrazníme port 4, klepneme na něj pravým tlačítkem myši a zvolíme příkaz IP Phone+ Desktop.

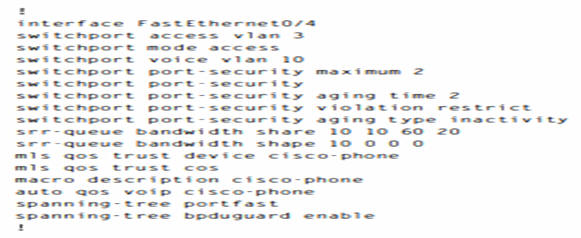

Poté vybereme přístupovou síť VLAN - VLAN 3, kterou používá lokální počítač - a dříve vytvořenou hlasovou síť VLAN ( I O). Po klepnutí na tlačítko OK se makro spustí a konfigurace je načtena do souboru running-config. Následuje výstup souboru running-config po spuštění makra ciscophone na portu 4:

To je poměrně rozsáhlá konfigurace - nyní už počet řádků konfigurace přidaný makrem Desktop do rozhraní směrovače nevypadá tak vysoký! A to neuvažujeme 44 - správně, čtyřicet čtyři - řádků fronty přidaných navíc do souboru running-config. Pokud se někdo podívá na vaši konfiguraci a zatajíte, že jste použili nástroj CNA, budete určitě působit jako génius!

Nyní můžeme ke stejnému portu připojit zařízení typu PC i telefon, které budou fungovat v samostatných sítích VLAN. Tato kapitola nám dala zabrat! Nelze dostatečně zdůraznit, že potřebujete získat praktické zkušenosti alespoň s přepínači 2960 a musíte zvládnout konfiguraci přepínačů jak z rozhraní příkazového řádku, tak pomocí nástroje CNA.

Shrnutí

V této kapitole jsme si představili svět virtuálních sítí LAN a ukázali jsme si, jak s nimi dokáží pracovat přepínače Cisco. Vysvětlili jsme si, jak sítě VLAN rozdělují všesměrové domény v přepínané síti, což je velmi důležité a potřebné, protože přepínače vrstvy 2 rozdělují pouze kolizní domény a ve výchozím nastavení jsou všechny přepínače součástí jediné všesměrové domény. Popsali jsme také přístupové linky a rozebrali jsme fungování trunkových sítí VLAN na linkách Fast Ethernet. Trunking je klíčová technologie, které musíte dobře rozumět, máte-li na starosti síť s více přepínači, kde je nakonfigurováno několik sítí VLAN. Podrobně jsme se také zabývali protokolem VTP (VLAN Trunk Protocol), který ve skutečnosti s trunkingem nijak nesouvisí. Dozvěděli jste se, že protokol odesílá informace sítí VLAN po trunkové lince, ale vlastní konfigurace trunkingu není součástí tohoto protokolu.

Poté jsme se dostali k problematice telefonování. Možná byste ji raději vypustili, ale chcete-li uspět, musíte ji skutečně zvládnout, i kdybyste měli celou tuto kapitolu číst znovu! Na závěr kapitoly jsme si předvedli ukázky řešení potíží a konfigurace protokolu VTP, trunkingu a sítí VLAN a také konfiguraci přepínačů 2960 a 3560 pomocí nástroje CNA.

Klíčové poznatky ke zkoušce

Seznamte se s obsahem termínu značkování rámců - značkování rámců se vztahuje k identifikaci sítí VLAN. Tímto způsobem přepínače sledují všechny rámce, které cestují přepínanou sítí. Přepínače díky značkování také poznají, které rámce patří do jaké sítě VLAN.

Naučte se metodu ISL pro identifikaci sítí VLAN - Inter-Switch Link dovoluje explicitně značkovat informace sítě VLAN do rámců Ethernet. Tato značkovací informace umožňuje multiplexovat sítě VLAN v trunkové lince prostřednictvím externí metody zapouzdření, díky níž dokáže přepínače identifikovat členství rámce v síti VLAN po lince. 1SL je firemní metoda značkování rámců společnosti Cisco, kterou lze použít pouze u přepínačů a směrovačů této značky.

Naučte se metodu S02.IQ pro identifikaci sítí VLAN - jedná se o oborově standardní metodu značkování rámců, kterou vyvinula organizace 1EEE. Pokud používáte trunking mezi přepínanou linkou Cisco a přepínačem jiné značky, musíte ke zprovoznění trunkové linky použít protokol 802. 1 Q.

Pamatujte si, jak nastavit trunkový port u přepínače 2960 - chcete-li nastavit trunking u portu přepínače 2960, zadejte příkaz swi tchport mode t runk.

Při zapojení nového hostitele nezapomínejte zkontrolovat přiřazení sítí VLAN portu přepínače - jestliže k přepínači připojíte nového hostitele, musíte ověřit členství daného portu v síti VLAN. Pokud je port členem jiné sítě, než kterou potřebuje příslušný hostitel, nedokáže daný hostitel získat přístup k požadovaným síťovým službám, např. k serveru pracovní skupiny.

Seznamte se s účelem a konfigurací protokolu VTP - protokol VTP zajišťuje šíření databáze sítí VLAN v rámci přepínané sítě. Všechny přepínače se musí nacházet ve stejné doméně VTP.