TESTOVÁNÍ SOFTWARU A ZAJIŠTĚNÍ KVALITY

Softwarové systémy jsou rozšiřující se součástí života, od obchodních aplikací (např. bankovnictví) až po spotřebitelské produkty (např. automobily). Bohužel, ne vždy tyto systémy pracují správně a většina lidí má tak zkušenosti se softwarem, který nepracoval,jak se očekávalo. Software, který nepracuje správně, může způsobit mnoho problémů, včetně ztráty peněz, času nebo obchodní reputace, může dokonce způsobit

zranění nebo smrt.

Důsledné testování softwaru a dokumentace mohou pomoci snížit riziko těchto problémů. Tím přispívají ke kvalitě softwarového systému (jestliže jsou zjištěné defekty opraveny dřív, než je systém uvolněn do provozu).

Pomocí testování je možné měřit kvalitu softwaru ve smyslu zjištěných defektů, pro funkcionální a také pro nefunkcionální softwarové požadavky a charakteristiky (např. spolehlivost, použitelnost, účinnost, udržovatelnost a přenositelnost). Samozřejmě, že testování SW má i svá pravidla a ověřené postupy. Pro pochopení celé problematiky jsou v dalších kapitolách definovány základní pojmy .

Definice chyby

Případová studie – Problém roku 2000 (Y2K)

V sedmdesátých letech pracoval pro svoji firmu jistý počítačový programátor. Jeho úkolem bylo vyvinout mzdový systém, který by usnadnil práci administrativnímu oddělení. V této době však počítače disponovaly relativně malou operační pamětí, a proto bylo nutné psát co nejúspornější programy. Zmíněný programátor tento problém vyřešil tak, že údaje o datech zkrátil ze čtyř cifer (např. „1973“) na pouhé cifry dvě (tedy „73“). Díky této úpravě bylo ušetřeno velké množství místa v paměti. To vše v domnění, že za 25let bude program jistě nahrazen novým, rychlejším. V roce 1995 byl však program i nadále používán. Jeho autor mezitím odešel do důchodu a nik nevěděl, zda program zvládne přechod na rok 2000. Odhaduje se, že v rámci náhrady a aktualizace počítačových programů jako byl tento a v rámci potenciálního selhání z důvodu problému roku 2000 (Y2K) bylo nutné investovat několik stovek miliard dolarů po celém světě.

Případová studie – Webové stránky Ministerstva průmyslu a obchodu ČR

Jedna nejmenovaná společnost, která se zabývá mj. i zajišťováním kvality, realizovala bezpečnostní testování modernizovaných webových stránek Ministerstva průmyslu a obchodu ČR. Díky svým zkušenostem a vhodně zvoleným postupům byla schopna provést svou práci během několika dní. Výstupem tohoto testování bylo odhalení několika chyb, které tak mohly být odstraněny ještě před nasazením stránek do ostrého provozu. Odhaduje se, že při neopravení nalezených chyb by vzniklé škody mohly dosáhnout až několika milionové částky.

Tento případ naopak dokazuje, že kvalitní testování pomáhá předejít případným budoucím problémům (např. Útok hackera) a s tím spojené např. nemalé finanční náklady.

Co je to chyba?

Z předchozích kapitol je jasné, co všechno se může stát při selhání softwaru a jak může kvalitní testování tomuto selhání předcházet. Ve všech těchto případech je totiž zřejmé, že software nepracoval v souladu s původním záměrem. Většina selhání je docela malých a některé z nich dokonce tak bezvýznamné, že není úplně vždy jasné jestli se jedná o skutečné selhání – chybu. Důsledkem selhání softwaru může být tedy určité nepohodlí = chyba. Tímto nepohodlím může být cokoli od znechucení uživatele až po milionové ztráty či dokonce katastrofu, která může zapříčinit ztrátu na životech.

Co je cílem testera?

Cíl (nejen) softwarového testera je definován poměrně jednoduše: „vyhledávat chyby, a to vyhledávat je co nejdříve a zajistit jejich nápravu“. Jednotlivé části této definice budou rozebrány v následujících kapitolách.

Cíl softwarového testera: „…vyhledávat chyby…“

Pro softwarového testera je prioritou vyhledávat chyby. Pokud chybu nenajde, pak existují jen dva důvody. Buď je systém bezchybný (v praxi méně obvyklé až nemožné) nebo tester neprovedl svou práci dobře (bohuže nejčastější). Je proto nutné vytvářet testy, které se snaží chybu skutečně odhalit a tím snížit možné budouc prodražení celého projektu a s tím spojené zvýšení nákladů na odstranění chyby.

Cíl softwarového testera: „…vyhledávat chyby co nejdříve…“

Kvalitní testování je spojeno nejen se schopností vyhledávat chyby, ale i s rychlostí jejich vyhledání. S rostoucím časem totiž rostou i náklady na opravu chyby (viz Obrázek 1). Pokud například chybu objevíme již během vývoje, může oprava zabrat vývojáři 30 minut jeho času. Pokud však na chybu narazí až zákazník, budou náklady patrně vyšší, a to včetně možné ztráty zákazníkovy důvěry.

Cíl softwarového testera: „…zajistit opravu chyb…“

Nalezením chyby testerova práce nekončí. Chybu je totiž nutné oznámit např. vývojáři (ve

formě zdokumentování chyby do reportovacího systému týmu) a jakmile tento vývojář

chybu opraví, je nutné opět zkontrolovat, že vše bylo opraveno správně a oprava nezasáhla ostatní části systému.

Zajišťování kvality (QA)

Následující text se zabývá vysvětlením pojmu „QA“ a popisem některých systému řízení jakosti.

Co je QA?

QA neboli „Quality Assurance“ se dá do českého jazyka volně přeložit jako zajišťování kvality. Hlavním úkolem osoby odpovědné za zajišťování kvality softwaru je zkoumání a měření současného procesu vývoje softwaru a nalezení způsobů jeho zdokonalení, jejichž cílem je zabránit vzniku chyb. Skupina zajišťování kvality softwaru má mnohem širší záběr a odpovědnost než skupiny určené pro testování softwaru – anebo by podle své pracovní náplně aspoň měla mít. Kromě toho, že provádí testování softwaru nebo jeho část, má také za úkol předcházení vzniku chyb a zajišťovat určitou, samozřejmě vysokou, kvalitu a spolehlivost softwaru. To znamená, že neprovádí jen testování a oznamování chyb – její povinnosti jdou mnohem dále – například zavádění a udržování různých systémů řízení kvality.

Příklady systémů řízení kvality (QMS) v softwarových společnostech

S častějším využívaním testování a sledování kvality jako součásti vývoje, vznikla potřeba ucelených pravidel pro tuto činnost. Proto vznikly různé typy systémů řízení kvality (Quality Management Systems, QMS), které umožňují v organizaci rozpoznávání, měření a zlepšování různorodých procesů tak, že vedou ke zlepšení výkonu společnosti. V následujících kapitolách budou uvedeny některé z takových systémů.

EN ISO 9000

ISO 9000 popisuje základní principy systémů managementu kvality a specifikuje terminologii systémů managementu kvality.

EN ISO 9001

ISO 9001 specifikuje požadavky na systém managementu kvality pro případ, že organizace musí prokázat svoji schopnost poskytovat produkty, které splňují požadavky zákazníka a aplikovatelné požadavky předpisů a že má v úmyslu zvýšit spokojenost zákazníků.

EN ISO 9003

Tato mezinárodní norma specifikuje, jaké požadavky na systém jakosti mají být použity v případech, kdy je třeba prokázat způsobilost dodavatele zjišťovat a řídit vypořádání každé neshody výrobku v průběhu výstupní kontroly a zkoušení. Tato norma je v současné době neplatná. [19]

EN ISO 9004

ISO 9004 poskytuje směrnice, které berou v úvahu jak efektivnost, tak účinnost systémů managementu kvality. Cílem této normy je zlepšování výkonnosti organizace, spokojenosti zákazníků a jiných zainteresovaných stran.

EN ISO 20000

Norma ISO/IEC 20000:2005 je první celosvětový standard, který se speciálně vztahuje k managementu služeb IT a zaměřuje se na zlepšování kvality, zvyšování efektivity a snížení nákladů u IT procesů. ISO 20000, které vzešlo ze standardu BS 15000, popisuje integrovanou sadu procesů řízení pro poskytování služeb IT [20]. Jedná se také o normu, která reaguje na potřebu zavedení českého ekvivalentu normy ITIL.

CMMI

Model zralosti a schopnosti (Capability Maturity Model Integration) se zabývá definicí, standardizací a postupným zlepšováním organizace, která se zabývá obecně vývojem, nejčastěji vývojem softwaru. Tento model je obecný a lze jej uplatnit v softwarové společnosti jakékoliv velikosti. Jeho pět úrovní (viz. Obrázek 2) představuje jednoduchý prostředek ohodnocení zralosti procesu vývoje softwaru v dané společnosti a určuje klíčové postupy, které je třeba přijmout pro přechod na další úroveň zralosti.

Testovací dokumentace

Existují dva hlavní dokumenty, které spravuje test analytik popřípadě tester:

· System Test Specification (STS) – obsahuje kompletní dokumentaci k testování (jednotlivá pravidla, definice, na čem se má testovat, jednotlivé testovací scénáře apod.). Zjednodušeně říká „co a jak testovat“.

· System Test Report (STR) – slouží jako závěrečná zpráva po testování –

(obsahuje tedy informace, co a jak bylo otestováno a především s jakými výsledky).

Navíc existuje ještě jeden dokument, ke kterému by měl mít test analytik i tester neustál přístup a na jehož tvorbě (testování) by se měl zčásti i podílet:

· System Requirements Specification (SRS) – skládá se ze specifikace požadavků na vyvíjený systém (tedy jak má konečná aplikace vypadat)

ZPŮSOBY TESTOVÁNÍ

Aby mohl tester softwaru správně provádět svou práci, musí znát určitá pravidla. V následujících kapitolách jsou uvedena základní rozdělení přístupů k testování a s nimi spojené aktivity a nástroje.

Rozdělení přístupů k testování

Testy můžeme rozdělit do několika kategorií. Dále jsou rozebrány ty nejpoužívanější.

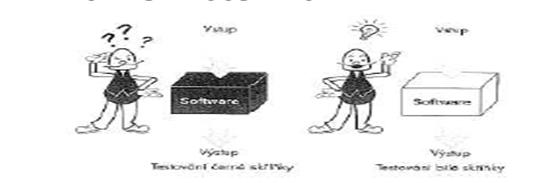

White box a Black box testování

Celkový postup při testování softwaru se charakterizuje jedním z následujících dvou pojmů: testování černé skříňky a testování bílé skříňky. Rozdíl mezi oběma pojetími ukazuje Obrázek 3. Při testování černé skříňky ví tester jen to, co má předložený software dělat – dovnitř skříňky se podívat nemůže a neví tedy, jak pracuje uvnitř. Jestliže napíše nějaký údaj na vstupu, dostane určitý odpovídající výsledek na výstupu. Neví, proč a jak se zrovna tento výsledek objevil, pouze jej pozoruje.

U testování bílé skříňky má oproti tomu softwarový tester přístup ke zdrojovému kódu programu a jeho zkoumání mu může pomoci při testování – vidí tedy jakoby „dovnitř“ skříňky. Z tohoto pohledu pak tester může odhadnout, jestli určitá kombinace vstupů způsobí chybu a podle těchto informací může lépe přizpůsobit další testování.

Statické a dynamické testování

Při statickém testování se testuje něco, co neběží – to znamená, že zkoumaný objekt pouze prohlížíme a kontrolujeme (revidujeme). Statické testy (revize) jsou způsobem testování softwarových pracovních produkt (včetně kódu) a mohou se vykonat mnohem dříve než dynamické testy. Defekty nalezené během revizí v časných fázích životního cyklu jsou často odstranitelné mnohem levněji než ty, které jsou nalezeny až během vykonání testů (např. defekty nalezené v požadavcích). Dynamické testování je nejčastějším typem testování – software je spuštěn a tester s ním tedy pracuje v dynamickém stavu.

Funkční a nefunkční testování

Funkce, které systém, subsystém nebo komponenta má vykonávat, mohou být popsány v pracovních produktech, jako jsou specifikace požadavků, případy užití nebo funkční specifikace nebo mohou být nedokumentované. Funkce představují to, co systém dělá. Funkční testy jsou založeny na funkcích a vlastnostech (jak jsou popsány v dokumentech nebo chápány testery) a jejich spolupůsobení se specifickými systémy a mohou být

vykonávány na všech úrovních testování (např. testy komponent mohou být založeny na specifikaci komponent).

Nefunkční testování zahrnuje testování výkonu, zátěžové testování, stres testování, testování použitelnosti, testování udržovatelnosti, testování spolehlivosti a testování přenositelnosti, neomezuje se ale jen na ně. Je testováním toho, jak systém pracuje. Nefunkční testování může být vykonáváno na všech úrovních testování. Termín nefunkční testování popisuje testy vyžadované pro měření charakteristik systému a softwaru, které mohou být kvantifikovány vůči různým stupnicím měření, jako například doby odezvy pro testování výkonu.

Regresní a konfirmační testování

Poté, co je defekt nalezen a opraven, by měl být software retestován za účelem potvrzení, že původní defekt byl úspěšně odstraněn. Takovéto testování se nazývá konfirmační testování. Regresní testování je opakované testování již testovaného programu po modifikaci s cílem najít všechny defekty, které mohly být zaneseny nebo objeveny jako důsledek jiné změny (změn). Tyto defekty se mohou nacházet v testovaném softwaru nebo v jiné související nebo nesouvisející softwarové komponentě. Regresní testování se provádí, když je změněn software nebo jeho prostředí. Rozsah regresního testování je odvozen od rizika nenalezení defektů v softwaru, který předtím fungoval. Testy by měly být opakovatelné, pokud se mají používat v konfirmačním testovaní a pomáhat regresnímu testování. Regresní testování může být vykonáváno na všech úrovních testování a využívá se na funkcionální a nefunkcionální testy produktu. Sady regresních testů jsou spuštěny mnohokrát a všeobecně se vyvíjejí pomalu, proto je regresní testování silným kandidátem na automatizaci.

Automatické testy a testovací nástroje

postupem času byly a jsou vyvíjeny stále rozsáhlejší systémy a to má samozřejmě za následek i růst objemu testů. Při testování takových rozsáhlých systémů již není možno vystačit s obyčejným poznámkovým blokem nebo jednoduchou tabulkou - vznikají tak SW nástroje (např. Microsoft Test Manager či Testlink) a technologie (Selenium), které se testerovi snaží jeho práci jak ulehčit, tak zvýšit její efektivitu. Pro účely testování

mobilních aplikací pro Android je možné využít např. Robotium (http://code.google.com/p/robotium), jenž se velmi podobá technologii Selenium, ale je určeno pro Android.

Vlastnosti automatických testovacích nástrojů

Nejdůležitější vlastnosti a výhody testovacích nástrojů a automatizace jsou:

Rychlost

Zřejmě nejdůležitější vlastnost automatických nástrojů. Všechny úkoly jsou zpracovány strojově a bez prodlev. Je prokázáno, že při správně napsaných testech dokáže automatický nástroj urychlit testování až 15x.

Efektivita

Tato výhoda spočívá v tom, že testování přebere jakoby další tester (stroj). Fyzický tester se tak může věnova úpravě stávajících testů či testováním testovacích případů, které nemohly být zautomatizovány.

Správnost a přesnost

Člověk je mnohdy ovlivněn stresem či únavou, které se mohou negativně projevit na jeho pozornosti při testování. Výhodou stroje oproti člověku je jeho neúnavnost. Všechny úkoly vykonává tak, jak jsou nadefinovány a ať

jsou spuštěny kdykoliv, vždy je výsledek zpracován naprosto stejně a správně.

Výhody a nevýhody automatických testů

Výhody automatizovaného testování jsou zejména tyto:

+Eliminuje vyšší náklady spojené s dodatečnou údržbou testů

Zvýšení produktivity (až 15x rychleší než manuální testování)

Zvýšení kvality (větší pokrytí, vyloučení chyb lidského faktoru)

Naopak nevýhody lze definovat následovně:

-Komplikace při rozpoznání objektů (stroj není schopen „vidět“ to, co člověk např. díky nemožnosti algoritmizace)

Komplikace při synchronizaci (je stroj schopný vyčkat do vykreslení

obrazovky?)

Vhodné pouze pro regresní testování

Vyšší počáteční časové náklady pro psaní automatických skriptů

Srovnání softwarového testování a testování mobilních aplikací

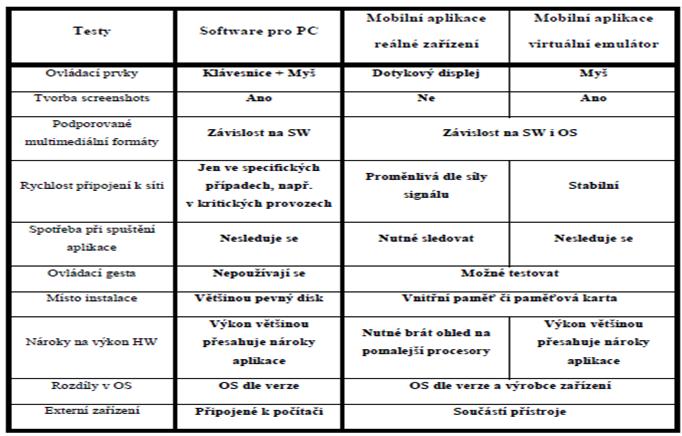

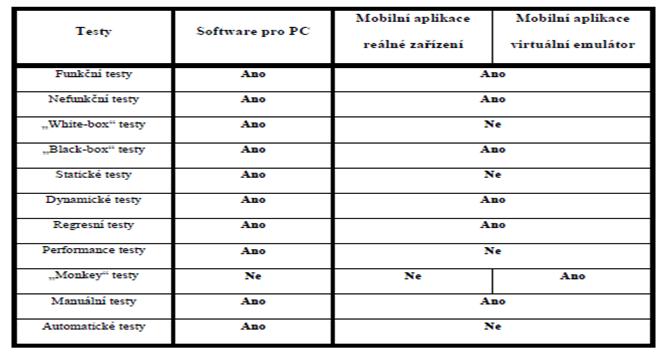

Ačkoli je testování aplikací pro mobilní zařízení velmi podobné klasickému testování počítačového software, tak v žádném případě není totožné. Existuje tedy několik, občas dokonce zásadních, rozdílů. První z následujících tabulek uvádí rozdíly mezi počítačovým software a aplikacemi pro mobilní zařízení. Druhá tabulka pak uvádí rozdíly v samotných testech.

Tabulka 1 – Srovnání SW testování a testování aplikací pro mobilní zařízení -

činnosti

Tabulka 2 - Srovnání SW testování a testování aplikací pro mobilní zařízení –

typy testů

PROBLÉMY PŘI TESTOVÁNÍ

Následující text definuje a analyzuje nejčastější problémy a překážky, se kterými se tester může v praxi setkat.

Testovací data

Testovací data, převážně jejich vhodný výběr a kvalitní příprava, jsou jednou z nejdůležitějších částí tvorby testů. Vhodný výběr může přispět nejen ke zrychlení práce s testy (využití stejných dat pro kontrolu více funkcionalit testovaného programu), ale také zkvalitnit finální výsledky testů. Naopak jejich špatný výběr může způsobit řadu problémů, od neshody s produkčními daty až po narůstání objemu testů a tudíž i jejich následnou

problematickou údržbu. Testovací data samotná vyjadřují data, se kterými vyvíjená aplikace pracuje. Tato data se

mohou vyskytovat na vstupu (nejčastější) nebo na výstupu.

Způsob získávání testovacích dat

V praxi se využívají převážně tři způsoby získávání dat.

Data od zákazníka

Zákazník nejlépe ví, kam přesně bude vyvíjený systém umístěn a jaká data bude zpracovávat – díky tomu má jasný přehled o tom, jaká data budou do systému vstupovat a jaké výsledky (výstupní data) budou ze systému vystupovat. Pokud je to tedy možné, je nejsnazší zákazníka požádat o reálný vzorek těchto dat a ty si případně dál upravit dle vytvořených testovacích případů (TCs - test cases). Takový přístup ušetří spoustu času, který bylo nutné vynaložit na manuální tvorbu dat a zároveň zajistí, že data se velmi podobají reálným datům, se kterými bude systém pracovat po jeho uvedení do provozu. Je tedy z uvedených možností nejvhodnější.

Generátor testovacích dat

Pokud není možnost získat data od zákazníka, je možné si vytvořit generátor testovacích dat, který vytváří umělá testovací data např. na základě specifikace. Data je nutné generovat tak, aby kvalitativně pokryla celé spektrum dat reálných (např. pomocí využití vzorkování, viz [28]). Tento způsob se může jevit pro testera jako ideální, není však úplně ideální pro projekt - na tvorbu generátoru je totiž nutné alokovat nějakou pracovní sílu a spotřebovaný čas pak může chybět jinde, hrozí pak nedodržení termínů, vyšší náklady apod. Tento způsob je tedy vhodný pro dlouhodobější projekty či pro větší balíky testovacích dat.

Vlastní tvorba

Časově velmi náročný a chybově velmi náchylný způsob tvorby testovacích dat. Výhodu má snad jen v tom, že tester se při jejich tvorbě dokonalé seznámí s typem (formátem) těchto dat a tudíž s nimi dokáže v budoucnu rychleji a lépe pracovat.

Verifikace a validace testovacích dat

Při verifikaci se provádí kontrola, že postupujeme správně, tzn. zda používáme pro testování správná data. Toto je nutné provést ideálně ještě před započetím tvorby dalších testů či testováním samotným. Někdy bývá pojem verifikace nahrazen pojmem „kontrola správnosti“. U validace se naopak snažíme potvrdit, že výstup testovacích dat odpovídá požadavkům, případně se jim maximálně přibližují a to v případě, že je tester testovací data nucen vytvářet uměle. Validaci lze provést matematickými postupy, typicky se také provádí konzultace se zákazníkem. Ideálním případem je tedy při zasílání náhledu testovacích scénářů poslat zákazníkovi i vzorek testovacích dat pro jejich validaci.

Typy a formáty

Testovací data můžou být nejrůznějších typů a formátů. Můžou existovat v některém ze známých formátu jako BMP či JPG (například pro obrázkové editory), TXT (textové prohlížeče), AVI či MP3 (audiovizuální nástroje) či XML (univerzální použití). Případně může být využit formát přesně na míru dané aplikace s kódováním například do

hexadecimálního formátu.

Statická data

Tato data se nacházejí ve statické (časově neměnné) formě a jsou fyzicky přítomna v testovaném zařízení (na pevném disku počítače či paměťové kartě mobilního telefonu) nebo můžou být umístěny na vzdáleném serveru, odkud jsou čteny pomocí připojené sítě. Výhoda těchto dat je, že je lze připravit dopředu a využívat ve zvolený okamžik. Další výhodou je, že je lze dle libosti upravovat.

Dynamická data

Dynamická data jsou měněna dynamicky v čase (většinou produkována systémy třetích stran) a jsou tedy velmi těžko predikovatelná. To velmi ztěžuje práci testera, protože ten pak není schopen přesně určit předpokládaný výstup programu ve zvolený okamžik a tím není také někdy schopen chybu zreprodukovat. Tomuto se dá předcházet tvorbou tzv. klonů (generátorů dat). Tyto klony pak produkují totožná data jako systémy třetích stran, ale jsou plně konfigurovatelné a tester tak může ovlivňovat jejich výstupy. Takový způsob ale stejně jako při ruční tvorbě testovacích dat zabere určitý čas, a proto je vhodný pouze při déletrvajících projektech, kde je taková snaha odůvodněná návratem takové investice (ROI – return of investments).

Nemožnost pokrytí veškerých dat

Jeden z velkých problémů u tzv. mass systémů je problém nemožnosti pokrytí kompletních dat. Jedná se o systémy, které zpracovávají obrovské množství nejrůznějších dat (např. burzovní nebo telekomunikační systémy). Zde je nutné volit optimální vzorek dat tak, abychom například v již zmíněném burzovním systému „zasáhli“ všechny obchodní skupiny, v případě jejich vysokého počtu pak ty nejpoužívanější. Je tedy důležité si zachovat jistou úroveň abstrakce, tedy udržet velikost testovacích dat na minimální možné úrovni při získání maximální efektivity. Proto je pozice test analytiků a lidí, kteří test data a testy samotné připravují, možná nejnáročnější vůbec.

Testovací prostředí

Stejně jako je důležité vhodně volit testovací data, je stejně důležité volit vhodné testovací prostředí a to v nejvyšší možné míře shodné s prostředím produkčním. S tímto je nutné počítat i v rámci finančních nákladů v rámci projektů (nákup dalšího HW či modelů mobilních zařízení, licence apod.). Důraz je nutné klást jak na kvalitu HW, tak i na jeho firmware (malá změna ve verzi může způsobit vyřazení instrukce z instrukčního setu a tím vyřadit z provozu celý systém). Na přesnou specifikaci cílového prostředí je nutno se zaměřit již v procesu definice požadavků anebo dokonce již při podepisování kontraktu.

Tester by měl mít pro svou práci opět k dispozici konfigurovatelné testovací prostředí. Díky konfigurovatelnosti je pak schopen simulovat například selhání či odpojení některého HW prvku či např. změnu firmware klíčového zařízení.

Způsob definování testovacího prostředí

Opět existuje několik způsobů, jak získat či vytvořit testovací prostředí.

Zařízení zapůjčené zákazníkem

Pokud zákazník dodá/zapůjčí vlastní zařízení, či k nim povolí přístup, pak má tester jistotu reálných zařízení s předem definovaným firmware a konfigurací. Určitá nevýhoda může být ta, že například oproti virtualizaci se hůře simulují defekty a také se zařízení obvykle pomaleji dostává do původního nastavení/stavu. Jedná se

však o nejvhodnější řešení.

Zakoupení vlastních zařízení

Obvykle nejnákladnější možnost. Jednoduše spočívá v tom, že se pro projekt nakoupí zákazníkem předem definovaný hardware a software (včetně licencí) a ten se pak po celou dobu života projektu využívá dle potřeb týmu. Jedinou výhodou je to, že po skončení kontraktu se všechna tato zařízení dají využít v projektech dalších. Je zřejmé, že tento způsob je tedy vhodný pro projektové týmy, jež se specializují na určitý obor (například vývoj aplikací pro mobilní telefony běžící na OS Android).

Virtualizace

V rámci úspor je pak možné vytvořit či zakoupit virtuální přístroje, které umožňují plnou konfiguraci prostředí na programové úrovni a jsou tak schopny simulovat různé podmínky a chyby v prostředí. Jejich velkou výhodou je také to, že se dají velmi rychle uvést do původního, tzv. čistého stavu a tím tak urychlit přechod na

další iteraci testů.

Nemožnost pokrytí veškerého HW

Tester ani nikdo jiný nikdy nebude schopen zákazníkovi zaručit, že vytvořený software poběží na jakémkoli stroji za jakýchkoli podmínek. Kdykoliv se totiž v budoucnu může stát, že nastane porucha starší komponenty, která už se nebude vyrábět, a proto bude nutné systém migrovat na úplně jiný HW, který se sice podobá původnímu, ale díky odlišnému výrobci může postrádat možnost některého nastavení. V případě volby testovacího prostředí je tedy nutné (stejně jako u testovacích dat), aby zvolené zařízení nijak výrazně nepřesahovalo náklady projektu a zároveň splňovalo všechny potřebné požadavky pro kvalitní otestování finálního produktu.

Požadavky od zákazníka

Požadavky od zákazníka (tzv. URD – user requirements definition) musí být zejména při vývoji na zakázku základní kámen celého projektu. Je velmi důležité v něm definovat tyto

informace:

Přesné verze podporovaných prostředí (OS) – v případě mobilních zařízení tedy

například Android 2.3 či iOS 4.2.1

Typ použitých zařízení – zde se jedná především o výrobce, model, verze

firmware (jednotlivé modely se totiž mohou lišit jak v klávesách tak třeba

v rozlišení a velikosti displeje a dalším HW)

Jaké externí zdroje budou využity – Internet, GPS, senzor gyroskopu a další

připojitelné zařízení

Specifikace objemu přenášených dat – umožní optimalizaci aplikace pro

vysokorychlostní sítě WiFi (jaké pásma), či pomalejší 3G nebo GPRS

Cílová země a jazyk – týká se dvou problémů: jedním jsou rozdíly v HW a SW

zařízení pro různé trhy a druhým jsou podporované jazykové balíčky a tím rozdílné

uživatelské prostředí (UI – user interface) vyvíjené aplikace

Jakými způsoby bude aplikace distribuována – FTP, web, USB, Bluetooth či

jiné

Přesná specifikace požadavků – nejlépe podložená grafickými návrhy a v jazyce,

kterému je schopen porozumět každý člen týmu.

Na co si zákazník často stěžuje

Následující text je zaměřen zejména na fázi získávání prvních požadavků od zákazníka a předprojektového plánování. Upozorňuje především na časté problémy, ke kterým je v této fázi potřeba velmi pozorně přihlížet.

Mobilní telefony jsou silně závislé na signálu, a proto se internetové aplikace

mohou často potýkat se zamrzáváním či přerušením stahování

Problémy s časovými limity u ověřování kreditních karet se vyskytují u

bankovních mobilních aplikací

Rychlost aplikace během slabého signálu připojení k internetu či mobilní síti

Nekonzistentní tlačítka, fonty, nadměrná „barevnost“

Chybějící nebo poškozené linky – mobilní provedení funkce copy+paste je na

rozdíl od PC obtížněji proveditelná

Aplikace není podporována zvoleným zařízením

Zastaralé verze – a tudíž staré chyby v aplikaci

Nemožnost blíže upřesnit nalezené problémy – zákazník obvykle nemá možnost

zasílat jakékoli screenshots či logy nalezených chyb v mobilním zařízení

Nevyslovené požadavky

Největším problémem při definici požadavků na produkt jsou tzv. zažitá pravidla, tedy

něco, o čem se předpokládá, že to každý zná. Příkladem mohou být potvrzovací dialogová

okna v MS Windows - v drtivé většině dokumentací projektů se dočtete, že po vykonání

určité operace se má zobrazit potvrzovací okno s možnostmi „OK“ a „Cancel“, případně dokumentace obsahuje i funkcionalitu jednotlivých tlačítek. Absolutní většina uživatelů je zvyklá na to, že tlačítko „OK“ je vždy vlevo, zatímco tlačítko „Cancel“ vždy vpravo. Je to standard, který ale není nikde definován, tedy nevyslovený požadavek. Je nezbytně nutné, aby tyto standardy byly známé také vývojovému týmu. Proto je doporučeno dokumentaci doplňovat ideálně o grafické náhledy všech dostupných oken, případně uvádět i jejich rozměry či barevný odstín. Zároveň je ideální uvádět průměrnou požadovanou dobu reakce aplikace při specifických úkonech Vývojový tým se díky tomu pak vyvaruje budoucí dodatečné úpravě kódu a dokumentace. Nevyslovené požadavk bývají velkým problémem převážně u společností/zákazníků, kteří s vývojem nemají příliš zkušeností. Takové společnosti se typicky vyznačují tím, že jsou chaotické, nemají žádný systém řízení kvality, jsou příliš malé, špatně organizované či mají nejasné kompetence jednotlivých zaměstanců. Jejich požadavky pak mají tendenci se často

měnit a mají nepřesnou formu.

Uchování testů

Všechny pracně vytvořené testy je samozřejmě nutné někde uchovávat. V dnešní době, kdy se vyvíjejí rozsáhlé informační systémy, již není možné uchovávat testy v papírové formě. Ke slovu pak přicházejí různé programy pro podporu ukládání testovací dokumentace. Tyto nástroje jsou většinou připojeny k databázi testů a umožňují tak přes uživatelské rozhraní jejich správu. Ty nejzákladnější nástroje (většinou také jako freeware) umožňují právě takové uchování a editaci. Ty robustnější umožní testy nejen spravovat, ale také spouštět, reportovat chyby či dokonce tvořit plně automatizované testy. Takových nástrojů je velké množství, v následujících kapitolách se proto zmíním o těch nejfrekventovanějších

TestLink

TestLink je jeden z webových nástrojů pro uchování, správu a spouštění testů. Jako jeden z mála je bezplatně dostupný a jeho vývoj je financován výhradně z dobrovolnýchpříspěvků uživatelů. Existuje ve formě webové aplikace, a tudíž nabízí i možnost tvorby a správy přístupových účtu jednotlivých testerů, jejich alokace n projektu a správu projektů samotných. Každý uživatel pak může dle svých práv v rámci přiřazeného projektu spravovat požadavky od zákazníka, vytvářet test cases a test suites a z nich následně tvořit kompletní test plány – samozřejmě včetně verzování. Pro připravené testy pak TestLink umožňuje vyplnění výsledků spuštěných testů, které ukládá a následně připraví nejrůznější

metriky a test reporty.

Microsoft Test Manager

Test Manager (někdy též Test Professional) je distribuován jako doplněk k Microsoft Visual Studio. Nástroj spolupracuje jak s balíkem TFS (Team Foundation Server), tak s Visual Studiem. Kromě klasického managementu testů umí Test Manager i testy spouštět a to jak manuálně, tak dokonce i automatizovaně. Automatizace spočívá v tom, že při prvním spuštění manuálních testů nástroj nabídne možnost nahrání testerovy práce. Při každém dalším spuštění pak Test Manager „nakliká“ většinu test kroků sám. Jednou z nevýhod tohoto nástroje (například oproti TestLinku) je jeho vysoká HW náročnost, a proto se nehodí pro firmy se starším HW. Další nevýhodou je velmi špatná dostupnost informací a nepřehledná nápověda. Uplatnění však nalezne ve větších společnostech, kde projektové týmy využívají různých SW balíků firmy Microsoft.

HP QuickTest Professional (QTP)

Tento nástroj poskytuje možnost automatizace funkčních a regresních testů pro nejrůznější aplikace a prostředí. Je součástí balíku HP Quality Center, který je určen pro zajišťování kvality ve společnostech. [29] QTP podporuje klíčová slova a tvorbu skriptů pro testování SW na uživatelské i programové úrovni. Ke specifikaci testovacího procesu a k manipulaci s jednotlivými objekty a kontrolními prvky v aplikaci využívá skriptovací edici Visual Basic (VBScript).

Borland SilkTest

SilkTest je dalším z nástrojů pro automatizaci funkčního a regresního testování. Je určen

také pro business analytiky, test analytiky i vývojáře. Kromě testování klasického uživatelského rozhraní jeho prostředí podporuje tvorbu skriptů, které mohou být využity pro opakované testování aplikací ve většině z dostupných webových prohlížečů. Umožňuje také rychlé spouštění testů.

IBM Rational Robot

Rational Robot je automatizační tool pro funkční testování klient/server aplikací. Je určen kompletním QA týmům, kterým umožňuje detekování chyb, správu testovacích případů i celého testovacího procesu. Jeho výhodou je tak podpora více UI (user interface) technologií.

Ostatní nástroje

Z dalších nástrojů pak například:

o TestComplete (SmartBear Software)

o Parasoft SOAtest (Parasoft)

o Ranorex (Ranorex GmbH)

o Selenium (Open source)

o WATIR (Open source)

Problémy při testování mobilních aplikací

V následujících několika kapitolách budou uvedeny kritické body a procesy, kterých j nutné si všímat při navrhování, vývoji a testování mobilních aplikací. Tyto údaje jsou získány převážně z praktických zkušeností.

Problémy při testování funkčních požadavků

Zde je uvedeno několik bodů, ke kterým je třeba přihlížet obzvláště během testování aplikací pro mobilní zařízení.

Ovládání klávesnicí, prstem či pointerem – nutno vyzkoušet všechny možnosti

Gesta1 – především u aplikací pro iOS a Android

Využití simulátorů – simulátory jsou vhodné pro rané testování či při

nedostupnosti fyzického zařízení. Zároveň jsou schopny provádět stress testy či

monkey testy (viz. Níže.

o Stress a „monkey“ testy – monkey test spočívá v chaotickém „klikání“ do

různých oblastí obrazovky – může odhalit skryté slabiny UI

o Benchmarking – aneb testování výkonu a měření množství paměti

využívané aplikací (včetně doby načítání jednotlivých obrazovek)

Propojení mezi aplikacemi – test komunikace a předávání dat mezi aplikacemi

(nutno otestovat, co se stane, pokud druhá aplikace chybí, je poškozena či existuje

v jiné verzi – např. rozmanitost multimediálních přehrávačů v mobilních

zařízeních)

Změna rozlišení a orientace – mnohá zařízení dnes během změny jejich polohy

podporují dynamické otáčení displeje – je nutné zjistit, zda je obrazovka

překreslena správně

Dynamické změny konfigurace – změny v dostupnosti klávesnice, změna času či

jazyka

Závislost na externích zdrojích – pokud je aplikace závislá na přístupu do sítě,

SMS, gyroskopu či datech z GPS, je nutné otestovat, zda se dokáže vypořádat

s nedostupností těchto dat (tedy například pokud je jejich externí zdroj vypnut)

Závislost na internetovém připojení a jeho rychlosti – tedy například změna

připojení z rychlého na pomalé (WiFi na GPRS)

Podporované formáty – pokud se aplikace zabývá např. multimediálními formáty,

je třeba ověřit dostupné formáty v rámci platformy/OS

Crowdsourced aneb davové testování – jestliže je aplikace určena pro široké

masy, je vhodné zajistit patřičný vzorek testerů pro daný projekt (přínosné

především pro testování UI)

Zjistit možnosti pro reportování chyb – jakým způsobem budou tvořeny logy či

screenshots z aplikace

Možnosti instalace/odinstalace aplikace a její ukončování/spouštění – test, zda

je aplikace vždy správně ukončena či smazána

Verze firmware – testy pro všechny požadovaná zařízení a jejich konfigurace

Přerušení běhu aplikace – například přesunutím na pozadí pomocí uživatelovy

aktivity či během příchozího hovoru, SMS, slabá baterie, připojení/vypojení baterie

Využití skrytých údajů o telefonu – může se hodit např. při performance testování

(u OS Android je takové menu dostupné pomocí vytočení „*#*#4636#*#*“)

Look and Feel – závisí především na zkušenostech testera a jeho znalosti dané

platformy – je nutné zajistit, aby aplikace fungovala (a dala se ovládat) pomocí

uživatelsky zažitých tradic (tedy např. gestikulace prstů, velikost klikatelných tlačítek, čitelnost údajů, způsoby prohlížení galerií či vzhled menu)

Problémy při testování nefunkčních požadavků

V této kapitole je uvedeno několik praktických rad určených pro vývojáře (nejen však pro ně), které jim můžou být užitečné a především jim mohou pomoci předejít negativní kritice jejich práce.

Operační a úložná paměť – mobilní zařízení mají limitovanou velikost operační a

úložné paměti, při testování aplikace je tedy nutné sledovat i tuto veličinu

Výkon – starší telefony mají pomalejší procesory, pokud se vyvíjí aplikace i pro ně, mělo by s tím být počítáno při optimalizaci (např. Android 3.0 podporuje více procesorů, starší verze nikoli), tester tedy musí sledovat, jak moc se aplikace promítá do aktuálního výkonu daného zařízení

Kompatibilita – je nutné zjistit informace o všech zařízeních, pro které je aplikace

určena (pro OS Android jsou tyto informace specifikovány v manifest-file aplikace)

Spotřeba – potřeba testů pro měření spotřeby baterie

Podpora zařízení s rozdílným rozlišením či více displeji – jedná se o nový trend

na poli mobilních zařízení, se kterým je nezbytné počítat

Neinstalovat aplikaci na externí úložiště – taková instalace může způsobit

problémy při přepnutí do režimu „USB mass storage“ během běžící aplikace

UnitTesty2 – specializace pro každý OS (např. JUnit3 pro Android)

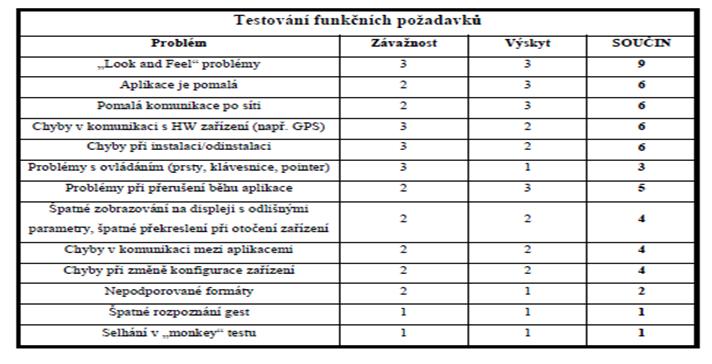

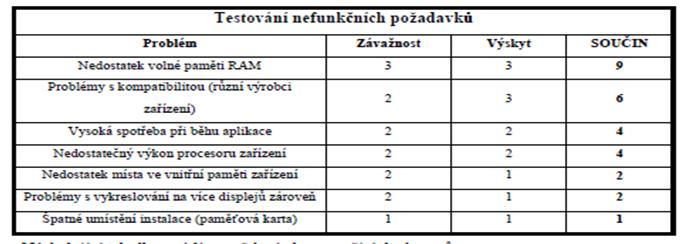

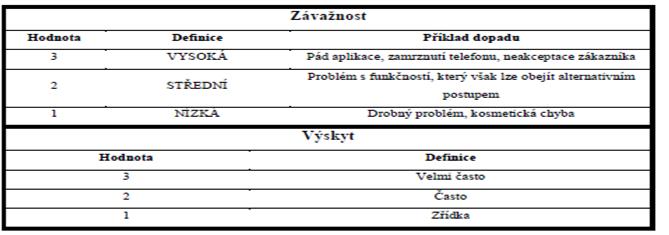

Srovnávací tabulka výskytů a závažností

Následující tabulka uvádí pro jednotlivé body z předcházejících kapitol jejich závažnost (tj.

jak moc mohou ovlivnit úspěch projektu) a výskyt (tj. jak často se problém vyskytuje). Na

konci kapitoly je pak uvedena tabulka s vysvětlením hodnot pro tyto pojmy. Poslední

sloupec tabulky pak uvádí součet hodnot přecházejících obou hodnot (čím vyšší je hodnota,

tím větší riziko daný problém představuje).

Tabulka 3 – Závažnost a výskyt problémů při testování funkčních požadavků

Tabulka 4 – Závažnost a výskyt problémů při testování nefunkčních požadavků

Následující tabulka uvádí vysvětlení obou použitých sloupců.

Tabulka 5 – Vysvětlení značení

OPERAČNÍ SYSTÉMY MOBILNÍCH TELEFONŮ

Android od firmy Google

Google Android je jedním z nejmladších operačních systémů pro mobilní zařízení („chytré“ telefony, PDA, navigace). I přesto je však v současné době jedním z nejpoužívanějších OS pro mobilní zařízení a dá se říct, že jediným větším konkurentem je pro něj iOS (systém běžící na mobilních zařízeních od firmy Apple).

Historie a základní informace

Jak již jeho úplný název napovídá, jedná se o systém od firmy Google. Jde o OS na linuxovém jádře, má však kořeny sahající mimo Google – pochází totiž z dílny firmy Android Inc, kterou v roce 2005 převzal právě Google. Ten pak veškeré zdrojové kódy předal sdružení firem Open Handset Alliance (uskupení původně 34 výrobců mobilních telefonů, telekomunikačních operátorů a technologických firem, které prosazují používání otevřených standardů na poli mobilních zařízení). Za vznikem tohoto sdružení stojí též sám Google, který také financoval odměny pro autory prvních aplikací pro tento OS (např. v rámci soutěže Android Developer Challenge).

Vývoj aplikací se provádí v jazyce Java a za pomoci speciálních knihoven od Google (to

vše v rámci vývojářského balíku Android SDK, které je zároveň plně podporováno

vývojovým prostředím Eclipse včetně Android simulátoru). Android však Javu nativně

nepodporuje. Oficiální ohlášení platformy proběhlo 5. listopadu 2007 a od počátku roku 2008 byla

k dispozici první veřejně dostupná verze platformy a to jak pod licencí Apache, tak pod licencí GPLv2 (jedná se tedy o open-source software). Android 1.0 včetně vývojového

prostředí pak spatřil světlo světa 28. září 2008.

Distribuce - Android Market

Jedná se o aplikaci v každém telefonu s OS Android, která skrze internetové připojení zařízení slouží k distribuci aplikací pro tento operační systém. Uživatel si tak může skrze něj stahovat do mobilu nejrůznější aplikace, které jsou pro přehlednost rozděleny do patřičných kategorií. V současné době je na něm k dispozici přes 150 000 aplikací a to jak placených, tak bezplatných. Díky open-source licenci je však možné instalovat aplikace i pomocí zkopírování na paměťovou kartu a následné instalace pomocí některého za správců souborů telefonu.

Upgrade a downgrade systému

Upgrade je možný, pokud je zařízení kompatibilní s novým systémem. Záleží tedy pouze na výrobci, zda a kdy nový systém pro své zařízení zpřístupní. S downgradem je to bohužel horší, protože jsou potřeba pokročilé znalosti systému a v neposlední řadě záleží i na možnostech daného mobilního zařízení. Seznam podporovaných zařízení lze nalézt zde .

iOS od firmy Apple

Operační systém iOS pochází od firmy Apple, která jej vyvíjí primárně pro svá mobilní zařízení typu iPhone, iPad či iPod.

Historie a základní informace

Historie tohoto operačního systému se začala psát 9. ledna 2007, kdy byl vydán první iPhone. Tehdy ještě známý pod názvem iPhone OS. Název iOS se začal používat až od čtvrté verze tohoto operačního systému . iOS je odnoží klasického MacOS X a je tedy postaven na UNIXovém systému, ke kterému přidává multi-touch podporu (podpora

ovládání více prsty). Původně tento systém nepodporoval žádné z aplikací třetích stran, a proto vůbec první oznámení o vývoji SDK přišlo až ke konci roku 2007. Vývoj aplikací mimo Apple začal až 6. března 2008,což je datum vydání SDK (software development kit) pro iOS. Vývojáři si tak mohli vytvářet a ladit aplikace na iPhone simulátoru, který je součástí SDK. iOS však zůstal i pak poněkud uzavřeným systémem a je možné do něj instalovat jen „ověřené“ aplikace. Pro získání této „ověřovací“ licence je nutné se přidat do iPhone Developers Programu a samozřejmě zaplatit poplatek. Apple se tím údajně snaží bránit psaní neoptimalizovaných aplikací.

Vývoj probíhá v jazyce Objective-C ve vývojovém prostředí Xcode od Apple. Zároveň toto IDE běží pouze na počítačích Mac s procesory Intel. Jak již bylo zmíněno, přejmenování na iOS přišlo v červnu roku 2010. Tato zkratka zároveň pobouřila společnost Cisco Systems, jenž název IOS používala u SW, který byl instalován na jejích zařízeních.

Distribuce - App Store

Každému vývojáři z iPhone Developers Programu je umožněno zveřejnit svou aplikaci skrze App Store (podobný Android Marketu) a také si nastavit cenu, za stažení této aplikace. Z každé prodané licence pak získá 70% podíl (zbytek připadá společnosti Apple). V současné době je v App Store k dispozici něco přes 300 000 aplikací (což je zhruba dvakrát tolik než u Androidu). Na iOS nelze oficiálně instalovat jiné než ověřené aplikace. Neoficiální cesta samozřejmě existuje a to pomocí tzv. jailbreaku. Jedná se o instalaci speciálního exploitu, který daný přístroj odemkne a uživatel pak může instalovat veškeré aplikace. Tyto exploity jsou pak většinou zveřejňovány různými hackerskými skupinami většinou několik týdnů až měsíců po vydání nové verze iOS. Apple se však brání vydáváním nových systémů a zároveňneuznáváním reklamací takto odemknutých přístrojů.

Upgrade a downgrade systému

Upgrade systému se děje většinou automaticky skrze připojení k počítači s iTunes (multimediální program pro správu zařízení firmy Apple) a Internetem. Ten při zjištění nové verze iOS na ni sám upozorní, případně stáhne a nainstaluje do připojeného zařízení. Pokud jde o downgrade, tak nastává problém. Je nutné totiž mít IPSW (jedná se o jakýsi popis předchozích iOS). Problémem je, že je nutné mít tato data přesně pro konkrétní model (IPSW je tedy vázáno na sériové číslo telefonu). A i pokud tato záložní data jsou k dispozici, tak je downgrade ne zrovna snadnou záležitostí (některé společnosti pak mají pro účely vývoje a testování hned několik iPhonů s různými verzemi iOS a přísným zákazemjejich upgradu). Neoficiální seznam podporovaných zařízení (samozřejmě pouze od firmy Apple) je zveřejněn na stránkách Wikipedie

Ostatní

Kromě již zmíněných nejrozšířenějších operačních systému se samozřejmě používají i další, které přímo či nepřímo podporují někteří výrobci mobilních zařízení.

Windows Phone (Windows Mobile)

Windows Mobile byl jeden z prvních systému právě pro „chytré telefony“, ale v současnosti (a ve verzi Windows Phone 7) však tento mobilní systém stojí spíše ve stínu ostatních. Používá se stále především v USA. nicméně slibnější budoucnost se mu nabízí ve formě smlouvy s firmou Nokia - pokud by totiž k této dohodě skutečně došlo, tak by tato finská společnost mohla tento operační systém začít prosazovat u většiny svých zařízení (což by znamenalo zřejmě také zánik Symbianu, viz dále).

BlackBerry

O tomto systému se v České republice příliš neví, důvodem je zřejmě malé rozšíření těchto smartphonů. Doménou těchto zařízení je především severoamerický trh, kde zaujímá přední místa v popularitě spolu se zařízeními pro Windows Mobile. Autorem tohoto systému je kanadská společnost RIM (Research in Motion). Mobilní zařízení BlackBerry si vybírají především uživatelé z oblasti managementu a to z důvodu velmi dobrého zabezpečení, kterým toto zařízení disponuje. Aby byl totiž BlackBerry využit na maximum, je nutný dodatečný SW na některém ze vzdálených serverů, který umožňuje propojení jednotlivých zařízení například v rámci společnosti (funguje jako intranet).

Symbian

Posledním jmenovaným OS pro mobilní zařízení je Symbian. Jeden z nejstarších a možná i nejznámějších operačních systémů, který však po obrovském boomu Google Android upadl téměř v zapomnění (ačkoli je, stejně jako Android, postaven na svobodné licenci). I nadále však probíhá jeho vývoj - v současné době je k dispozici Symbian OS 9.4 a to především na mobilních telefonech značky Nokia. Nevýhoda tohoto systému spočívá v časté nekompatibilitě se staršími verzemi nebo také v omezení převážně na procesory ARM.

PRAKTICKÁ ČÁST

TESTING SKELETON

Pojem Testing skeleton by se dal do češtiny volně přeložit jako „kostra testování“. Jedná se tedy o jakýsi manuál či popis toho, jak by měl tester/test analytik postupovat při své práci (tedy zejména přípravě, spouštění a vyhodnocení testů) na projektu. Následující kapitoly by měly sloužit právě jako takový testing skeleton (v tomto případě má však svá specifika, která jsou zaměřena primárně na testování mobilních aplikací). Postupy a myšlenky z tohoto manuálu však může využít například i tester webových či desktopových aplikací. Následující podkapitoly slouží jako jednotlivé procesy testing skeletonu. Součástí každé podkapitoly/procesu bude vysvětlení kroků, důvod jejich zavedení a rizika, která s sebou přináší při nedodržení. V každé podkapitole je zároveň uveden výstup neboli výsledek po ukončení daného procesu. Náročnost je odhadována jako procento z celkové alokace

testera na daném projektu. Jednotlivé kroky procesu jsou pro lepší orientaci číslovány (sekundární kroky, tedy nepovinné, jsou na začátku označeny hvězdičkou).

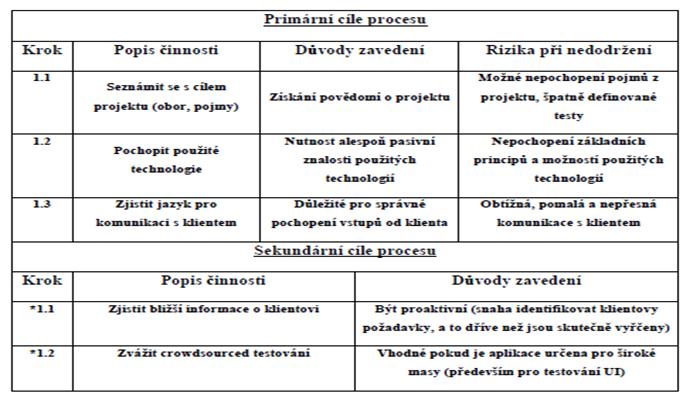

Projektová příprava

Popis: Na počátku každého projektu by se měl tester seznámit s projektem. Mělo by jej zajímat pro koho projekt, použité technologie, složení týmu a také jazyk pro komunikaci s klientem.

Výstup: Tester by měl získat základní pojem o připravovaném projektu a především se rozhodnout (případně přispět k rozhodování), zda je pro něj vhodným kandidátem (dostatečné znalosti).

Náročnost: cca 1-3%

Tabulka 6 – Popis procesu Projektové přípravy

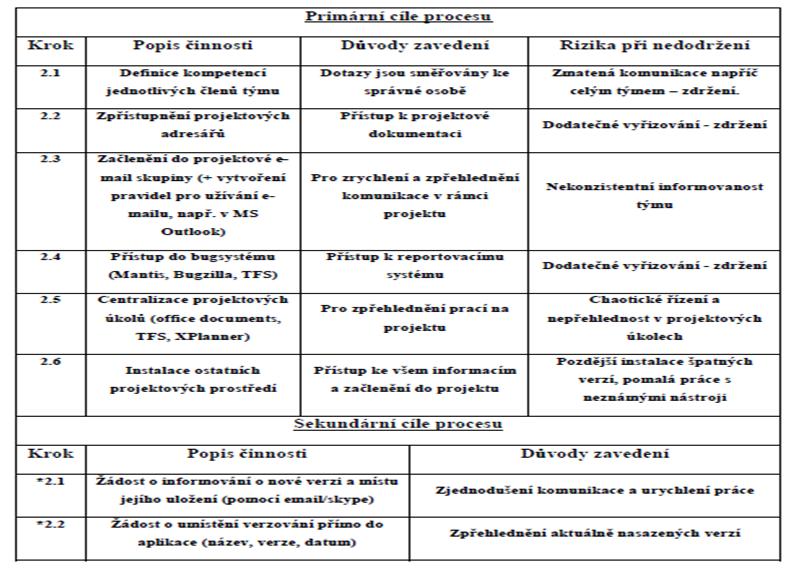

Seznámení se s týmem

Popis: Cílem tohoto procesu je základní seznámení s týmem (tedy vývojáři, designery a vedoucím týmu nebo projektovým manažerem). To zahrnuje definici způsobu komunikace a specifikaci co vyžaduje tým od testera a naopak.

Výstup: V tomto případě by měl tester získat přehled o kompetencích jednotlivých členů týmu a sjednotit se s týmem jak v komunikaci, tak v nastavení jednotlivých projektových nástrojů.

Náročnost: cca 5-7%

Tabulka 7 – Popis procesu Seznámení se s týmem

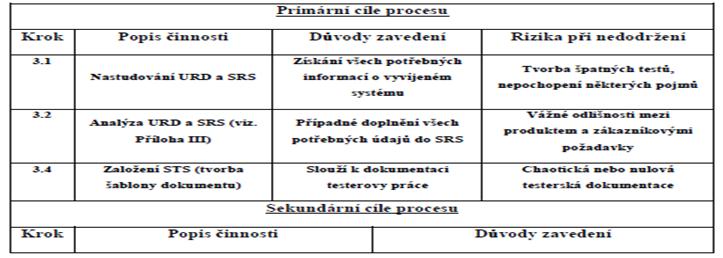

Analýza požadavků a SRS

Popis: V tomto procesu má tester za úkol si nastudovat specifikaci systému (SRS), analyzovat zákazníkovy požadavky a případně specifikovat nedostatky, které musejí být v SRS doplněny či opraveny.

Výstup: Tester získá kompletní znalosti o vyvíjeném systému a případně doplní či opraví patřičnou dokumentaci.

Náročnost: cca 5-7%

Tabulka 8 – Popis procesu Analýza požadavků a SRS

Definice testovacího prostředí

Popis: Tento proces se zabývá instalací a nastavením testovacího prostředí. Jedná se nejen

o počítače, ale také o rezervaci a přípravu mobilních zařízení.

Výstup: Po tomto procesu by měl mít tester k dispozici plně funkční a nastavená testovací

zařízení i počítač, což mu bude velmi užitečné jak při tvorbě a ladění testů tak při testování

samotném.

Náročnost: cca 3-5%

Tabulka 9 – Popis procesu Definice testovacího prostředí

Definice testovacích dat

Popis: Je nutné před samotným testováním získat specifikaci testovacích dat. Tento proces

se zabývá jejich specifikací, získáním (zákazník či vlastní generátor) a vybráním kvalitního vzorku pro testy.

Výstup: Tester získá výchozí vzorek testovacích dat, ze kterého pak bude vycházet při tvorbě testů i při testech samotných.

Náročnost: cca 3-5%

Tabulka 10 – Popis procesu Definice testovacích dat

Definice testovacích dat

Popis: Je nutné před samotným testováním získat specifikaci testovacích dat. Tento proces

se zabývá jejich specifikací, získáním (zákazník či vlastní generátor) a vybráním kvalitního vzorku pro testy.

Výstup: Tester získá výchozí vzorek testovacích dat, ze kterého pak bude vycházet při tvorbě testů i při testech samotných.

Náročnost: cca 3-5%

Tabulka 10 – Popis procesu Definice testovacích dat

Specifikace testovacích činností

Popis: Cílem je zjistit, co vlastně bude náplní testerovy práce – definice typů testů na základě výstupu předchozích kroků, případně na základě další domluvy. Zahájení práce na STS.

Výstup: Výstupem tohoto procesu je základní orientace jaké typy a rozsahy testů budou použity a jaké další činnosti bude tester provádět.

Náročnost: cca 3-5%

Tabulka 11 – Popis procesu Specifikace testovacích činností

Specifikace testovacích činností

Popis: Cílem je zjistit, co vlastně bude náplní testerovy práce – definice typů testů na základě výstupu předchozích kroků, případně na základě další domluvy. Zahájení práce na STS.

Výstup: Výstupem tohoto procesu je základní orientace jaké typy a rozsahy testů budou použity a jaké další činnosti bude tester provádět.

Náročnost: cca 3-5%

Tabulka 11 – Popis procesu Specifikace testovacích činností

Plánování testů

Popis: Na základě předcházejících kroků je tester povinen vytvořit odhady na časovou náročnost své činnosti. Jedná se o jednu z nejtěžších činností a je třeba ji vyhradit dostatek času, aby byla provedena správně.

Výstup: Časové odhady jsou užitečné především pro vedoucí týmu, kteří mají na starost plánování a chod celého projektu.

Náročnost: cca 3-5%

Tabulka 12 – Popis procesu Plánování testů

Implementace manuálních testů

Popis: Implementace manuálních testů je zřejmě nejobtížnější fází přípravy testování. Jedná se o sepsání TS a TC všech typů testů z kapitoly 5.6. Testy (především funkční a nefunkční) jsou psané dle SRS.

Výstup: Sepsané testy jsou po revizi určené k otestování kvality vyvíjeného SW.

Náročnost: cca 12-25%

Tabulka 13 – Popis procesu Implementace manuálních testů

Implementace automatických testů

Popis: Automatické testy na poli mobilních zařízení jsou stále ve fázi vývoje a veškeré nástroje pro tento druh testování mají v držení externí firmy, které nabízejí pouze své služby testování – nikoli však nástroje.

Výstup: Pokud jsou automatické testy využity, mohou velmi usnadnit testerovu práci (hlavně v oblasti regresního testování).

Náročnost: cca 25-37%

Pozn.: Postup v této kapitole lze aplikovat pouze ve specifických případech a její obsah je nad rámec původního zadání.

Tabulka 14 – Popis procesu Implementace automatických testů

Revize testů

Popis: Revize testů má za úkol zjistit, zda připravené testy pokrývají všechny funkcionality systému, které mají být implementovány v testované verzi. Tuto revizi by měla provádět jiná osoba než autor testů. Nalezené nedostatky je třeba opravit před spuštěním testů.

Výstup: Výstupem jsou revidované testy, které jsou připraveny pro kompletní otestování aktuálně vydané verze.

Náročnost: cca 7-12%

Tabulka 15 – Popis procesu Revize testů

Provedení testů – virtuální emulátor

Popis: Tento proces se zabývá samotným spouštěním testů na virtuálním zařízení. Toto testování by však mělo být pokud možno vždy doplněno i o testování na zařízení reálném.

Výstup: Výstupem jsou výsledky spuštění jednotlivých testů na reálném zařízení.

Náročnost: cca 7–12%

Tabulka 16 – Popis procesu Provedení testů – virtuální simulátor

Provedení testů – reálné zařízení

Popis: Tento proces se zabývá samotným spouštěním testů na reálném zařízení.

Výstup: Výstupem jsou výsledky spuštění jednotlivých testů na reálném zařízení.

Náročnost: cca 7–12%

Tabulka 17 – Popis procesu Provedení testů – reálné zařízení

Report a verifikace chyb

Popis: Po testování (pokud nebylo realizováno během něj) přichází na řadu reportování a verifikace chyb. Tento proces se zabývá popisem činností, na které je třeba brát ohled. Tester by měl chyby reportovat tak, aby chyb byla již z reportu jasně a přesně pochopitelná.

Výstup: Tester bude schopen reportovat chyby přesně a jasně, aby je vývojáři byli schopni identifikovat a opravit bez dodatečné komunikace s testerem.

Náročnost: cca 5–7%

Tabulka 18 – Popis procesu Report a verifikace chyb

Vyhodnocení výsledků testů

Popis: Po dokončení všech testů je nutné vypracovat tzv. System Test Report (STR). Tento dokument slouží jako doklad o provedené práci jak pro zákazníka, tak pro vedoucího týmu a vývojářský tým.

Výstup: Výstupem tohoto procesu bude STR, který bude obsahovat veškeré údaje o dosavadním testování.

Náročnost: cca 3–5%

Tabulka 19 – Popis procesu Vyhodnocení výsledků testů

Údržba testů

Popis: Pokud bylo testování jen pro určitý vývojový cyklus (např. tzv. sprint v metodice

SCRUM), či pokud byly v průběhu testů nalezeny chyby, bude nutné testy (nebo jejich část) spustit znova. Před tímto spuštěním by však měla proběhnout určitá údržba (aktualizace/oprava) testů.

Výstup: Tento proces se zabývá identifikací kroků, které je nutné provést před další testovací iterací.

Náročnost: cca 5–7%

Tabulka 20 – Popis procesu Údržba testů

Závěr testování

Popis: Tento proces následuje po skončení testovacích prací na projektu a slouží spíš jako doporučení pro testera, kterých kroků by se měl v takovém případě držet.

Výstup: Výstupem je tzv. čisté ukončení působnosti testera na daném projektu.

Náročnost: cca 7–12%

Tabulka 21 – Popis procesu Závěr testování

Vývojový diagram

Vývojový diagram testing skeletonu skládající se z jednotlivých kroků z předchozí kapitoly

a jejich posloupnosti.

TESTOVÁNÍ APLIKACE PRO ANDROID

Tato kapitola se zabývá simulací praktického nasazení předcházejícího testing skeletonu při testování aplikace pro zařízení s operačním systémem Android.

Popis aplikace

Pro účely otestování byla zvolena aplikace ThinkFree Office. Jedná se o mobilní provedení kancelářského balíku, který umožňuje otevírání, editaci a tvorbu dokumentů typu *.ppt, *.doc, *.xls.

Obrázek 7 – Náhledy aplikace ThinkFree Office pro Android [32]

Vstupy

V tomto testu bude testována jeho verze ThinkFree Mobile Viewer, která umožňuje pouze čtení dokumentů a je často k dispozici na nových mobilních zařízeních (čili bez nutnosti dodatečné instalace).

Vstupní požadavky

N/A – nejedná se o zákaznický projekt, v tomto případě budou tedy uvažovány pouze dva

zdroje požadavků:

1. Help (pro funkční testování)

2. Obecná funkcionalita (viz kapitola Nevyslovené požadavky)

Testovací prostředí

Aplikace je určena pro nový mobilní telefon na trhu – LG Optimus One, na kterém bude distribuována již při koupi. Z tohoto důvodu je nutné aplikaci otestovat právě na tomto zařízení a při jeho továrním nastavení.

Testovací data

Testovací data nejsou dodána. Je nutné si je vytvořit manuálně. Dle zadání mají být otestovány formáty *.doc, *.docx, *.ppt, *.pptx, *.xls, *.xlsx, *.pdf.

Výstup podle testing skeletonu

Tato kapitola uvádí samotný postup činnosti testera dle navrhnutého testing skeletonu. Každá podkapitola obsahuje tabulku procesů a určitý výstup. Z hlediska objemu výstupních dat a dokumentace je výstup omezen na slovní vyjádření či odkaz na přílohu této práce.

Projektová příprava

Tabulka 22 – Projektová příprava - Výstup

Seznámení se s týmem

Tabulka 23 – Seznámení se s týmem - Výstup

Analýza požadavků a SRS

Jak rozumně začít testovat malý nebo středně velký softwarový projekt? Jako specialista na oblast testování a kvality se čas od času dostanu do rozjetého projektu, kde mám pomoci při testování aplikací. Povětšinou se nejedná bohužel o výpomoc, ale o záchranu projektu. Proč k tomu dochází?

Málokdy jsem se setkal s rozumnou přípravou práce pro testery. Povětšinou neexistovaly ani definované cíle testování, natož popsané jednotlivé testované případy apod. Ale ve většině případů testeři netestovali to, co bylo skutečně zapotřebí. Pokud začínáte projekt a potřebujete začít nějakým rozumným způsobem řídit testování a aktivity testerů, právě pro vás je určena tato série článků. Provede vás postupně celým procesem testování.

Jak začít?

Máme projekt, vyhranou zakázku nebo prostě potřebujeme začít testovat. Jak začít? Co dát testerům?

Potřebujete klíčové vlastnosti

Začněte tím, že si definujte (pokud ještě nemáte) podmínky úspěchu. Odpovězte si na otázku: Co musí software (produkt) splňovat, aby byl úspěšný? Co musí umět?

Příklad:

Představme si implementaci systému správy výpůjček do knihovny. Co náš systém musí splňovat?

o Systém umožní vyhledat konkrétního klienta knihovny.

o Systém umožní vyhledat konkrétní knihu k vypůjčení.

o Systém umožní zobrazit historii výpůjček daného klienta.

o Systém poskytne statistiku o vypůjčovaných knihách.

Co se může stát

Nyní si projděte seznam těchto klíčových vlastností a definujte, co všechno se může zkazit, přerušit, přestat fungovat a tím ohrozit splnění požadavků na produkt. Jinými slovy, identifikujte produktová rizika.

Příklad:

Co se může přihodit v našem knihovním systému?

o

o Seznam uživatelů nemusí být dostupný.

o Seznam knih nemusí být dostupný.

o Systém neuloží výpůjčku, knihy nepůjde půjčit.

o Systém neuloží vrácení knihy, uživatelé budou následně pokutováni.

Ohodnoťte rizika

Dopad: | |

Jednotky uživatelů | 1 |

Skupiny uživatelů | 2 |

Všichni uživatelé | 3 |

Pravděpodobnost: | |

Pravděpodobně nenastane | 1 |

Může nastat | 2 |

Velmi pravděpodobně nastane | 3 |

Nyní provedeme kvalifikaci rizik. Není to nic těžkého. Pouze ohodnotíme, jak jsou daná rizika pro nás podstatná. Jinými slovy, jak moc si jich musíme všímat. Ohodnotíme si rizika například od 1 do 3, a to dle dopadu a pravděpodobnosti výskytu. S tím, že 1 bude nejméně vážný stav a 3 nejhorší možnost. Můžete si zvolit svoje rozsahy a zvolit dokonce vlastní typ rizika. Například místo dopadu, můžete v určitých aplikacích kalkulovat s finanční ztrátou.

Příklad:

Riziko | Dopad | Pravděpodobnost |

Systém uživatelů nemusí být dostupný. | 3 | 1 |

Seznam knih nemusí být dostupný. | 2 | 1 |

Systém neuloží výpůjčku, knihy nepůjde půjčit. | 3 | 2 |

Systém neuloží vrácení knihy, uživatelé budou následně pokutováni | 3 | 3 |

Definujte si tabulku závažností

Zde doporučuji použít metodu MoSCoW. Metoda dělí jednotlivá rizika na Must test, Should test, Could test a Won’t test. Hodnoty v tabulce jsou součinem jednotlivých vah vynesených na jednotlivých osách tabulky.

Závažnost = Dopad * Pravděpodobnost

Bodové hodnocení je čistě na vás. Zde pro názornost jsme je zvolili následovně:

Příklad:

| Pravděpodobnost | |||

1 | 2 | 3 | ||

Dopad | 1 | 1 | 2 | 3 |

2 | 2 | 4 | 6 | |

3 | 3 | 6 | 9 | |

Závažnost | Zvolená kategorie |

1 | Won’t test (nemusíme testovat) |

2-3 | Could test (můžeme testovat) |

4-5 | Should test (měli bychom testovat) |

6-9 | Must test (musíme testovat) |

K čemu to bylo dobré

Nyní máme identifikovaná produktová rizika projektu, máme definovanou jejich závažnost a víme, které jsou pro nás z hlediska úspěšnosti projektu důležité a kterým je zapotřebí věnovat nejvíce síly a energie. Můžeme rovněž prohlásit, že ověření těchto rizik jsou naše cíle testování (Test target).

Příklad:

Riziko | Závažnost | Kategorie |

Systém uživatelů nemusí být dostupný. | 3 | Should test |

Seznam knih nemusí být dostupný. | 2 | Could test |

Systém neuloží výpůjčku, knihy nepůjde půjčit. | 6 | Must test |

Systém neuloží vrácení knihy, uživatelé budou následně pokutováni. | 9 | Must test |

Co dále

Pokud máte k dispozici test analytika, ten by měl být schopen s tímto vstupem efektivně pracovat. Pokud ho nemáte a není k dispozici senior tester, musíme ještě naši práci doplnit testovanými scénáři (test cases). Získání „Test case“ z „Use case“ a další metody získávání potřebných scénářů pro testování budou náplní

Testujeme s rozumem (2.) – Jak z UC získat TC

Při přípravě na testování projektu je zapotřebí vytvořit scénáře (postupy), které budou testeři procházet při testování. Scénáře by v optimálním případě měly pokrývat případy užití, pro které je aplikace vyvíjena. Máme-li rozumně zpracovanou analýzu, může být získání těchto scénářů relativně snadné.

Tyto scénáře testů nazýváme „testovanými scénáři“, anglicky test case, zkratkou TC. Co je to TC? Co by měl obsahovat? TC je soubor vstupů, kroků i podmínek a očekávaných výstupů. Ale kde ho vezmeme? Každá analýza vyvíjeného systému by měla obsahovpat případy užití (use cases), dále UC. Tyto scénáře užití lze s výhodou použít pro vytvoření seznamu TC. Jak na to? Ukážeme si na následujícím příkladu.

Představte si jednoduchý systémový UC na evidenci vydané faktury v nějakém systému. Daný uživatel má právo zadávat faktury pouze do 100 tisíc.

Basic Flow

o 1. Uživatel zadá číslo faktury.

o 2. Systém provede kontrolu čísla faktury.

o 3. Uživatel vyplní fakturovanou částku.

o 4. Systém provede kontrolu výše částky.

o 5. Uživatel vyplní datum splatnosti.

o 6. Systém provede kontrolu data splatnosti.

o 7. Systém vytvoří fakturu a podá uživateli zprávu o jejím úspěšném zaevidování.

Nyní máme zpracovaný zcela jednoduchý UC, kde máme základní průchod aplikací. Bohužel svět není jednoduchý a ani náš příklad nemůže být takto jednoduchý. Je zapotřebí se zamyslet a definovat další toky, kterými může tento scénář být přerušen, či pokračovat zcela jinou cestu. Jedná se o tzv. Alternate flows.

Alternate flow 1

Faktura v systému již existuje, nelze přidat.

o Basic Flow v bodě 2. Systém podá uživateli zprávu o existenci faktury tohoto čísla a UC se tímto ukončí (faktura se nevytvoří).

Alternate flow 2

Co když částka na faktuře přesáhne hodnotu 100 tis Kč?

o Basic Flow v bodě 4. Systém podá uživateli zprávu o převýšení maximální hodnoty faktury a UC se tímto ukončí (faktura se nevytvoří).

Alternate flow 3

Co když zadáme datum splatnosti v minulosti?

o Basic Flow v bodě 6. Systém podá uživateli zprávu o špatné hodnotě data splatnosti a UC se tímto ukončí (faktura se nevytvoří).

Nyní si sepíšeme do tabulky pod sebe všechny možné scénáře, a pojmenujeme si je. Pojmenování volte rozumně, neboť by se mělo používat skrze celé testování.

Sestavení a pojmenování scénářů

Scénář 1 – založení faktury | Basic Flow |

|

Scénář 2 – faktura tohoto čísla již v systému existuje | Basic Flow | Alternate flow 1 |

Scénář 3 – částka vyšší než 100 tisíc | Basic Flow | Alternate flow 2 |

Scénář 4 – datum splatnosti v minulosti | Basic Flow | Alternate flow 3 |

Teď již máme identifikovány hlavní scénáře, které budeme potřebovat otestovat. Pro vlastní testování však toto ještě nestačí. Musíme definovat vstupy a očekávané výstupy jednotlivých TC. Vstupy lze identifikovat dle rozhodovacích bloků v UC. Každé alternative flow by mělo být způsobeno nějakou příčinou, vstupem. V našem případě máme situaci poněkud zjednodušenou. V reálných systémech jsou i desítky vstupů. Zde lze s výhodou použít excel, či vhodný TC management nástroj. V našem případě dochází k startu alternate flow 3 v scénáři č.4: Datum splatnosti v minulosti. Je tedy evidentní, že v tomto scénáři se rozhodne o provedení alternativního scénáře v bodě 6. Tudíž je zapotřebí zadat číslo faktury, částku a datum splatnosti. Číslo faktury a částka je validní a datum splatnosti je neplatné (Invalid). Další vstupy jsou již pro tento scénář irelevantní a v tabulce se neobjeví. Nyní vyplňme tabulku. „V“ představuje potřebný validní vstup a „I“ invalidní vstup. Pokud na vstupech nezáleží nebo jsou irelevantní, zanechte příslušné buňku tabulky prázdnou. Názvy jednotlivých TC volíme ve sloupci TC ID# tak, aby odpovídaly testovanému scénáři. V našem případě jde o evidenci faktury, zvolil jsem tedy zkratku IE (Invoice Evidence). V případě velkých systémů nám toto pojmenování pomůže v orientaci.

TC ID# | Scénář | číslo faktury | částka | datum splatnosti | Očekávaný výsledek |

IE 1 | Scénář 1 – založení faktury | V | V | V | Faktura úspěšně založena |

IE 2 | Scénář 2 – faktura tohoto čísla již v systému existuje | I |

|

| Faktura nezaložena, uživatel informován. |

IE 3 | Scénář 3 – částka vyšší než 100 tisíc | V | I |

| Faktura nezaložena, uživatel informován. |

IE 4 | Scénář 4 – datum splatnosti v minulosti | V | V | I | Faktura nezaložena, uživatel informován. |

Nyní máme tabulku validních a nevalidních vstupů. Víme, na kterých vstupech záleží úspěšnost dané operace. Připravíme si testovací prostředí tak, abychom mohli splnit tyto scénáře. Dost často mají UC tzv. preconditions. Tyto precondititons například říkají, že uživatel, který chce založit jiného uživatele, musí mít administrátorská práva. Musíte tedy do systému před začátkem testovaní založit uživatele s administrátorskými právy. Na základě takto připraveného testovacího prostředí jste již schopni definovat konkrétní tabulku s konkrétními vstupy. V našem případě vypadá například takto. Pokud používáte excel, doplňte si tabulku o sloupce precondition a postconditions. Tam definujte, co je zapotřebí udělat před spuštěním testu a zároveň co má tester udělat po ukončení testu. (například po sobě v aplikaci uklidit).

TC ID# | Scénář | číslo faktury | částka | datum splatnosti | Očekávaný výsledek |

IE 1 | Scénář 1 – založení faktury | 20 | 45 000 | 15.1.2010 | Faktura úspěšně založena |

IE 2 | Scénář 2 – faktura tohoto čísla již v systému existuje | 20 |

|

| Faktura nezaložena, uživatel informován. |

IE 3 | Scénář 3 – částka vyšší než 100 tisíc | 21 | 150 000 |

| Faktura nezaložena, uživatel informován. |

IE 4 | Scénář 4 – datum splatnosti v minulosti | 22 | 23 000 | 11.9.2001 | Faktura nezaložena, uživatel informován. |

Dost často na svých školeních se setkávám s názorem, že tento postup je příliš přebyrokratizovaný a prý zdržuje. Praxe ovšem ukazuje, že problémem není vyplnění tabulky, ale neochota některých (test) analytiků se dopředu zamyslet a definovat tyto scénáře a vstupy. Pokud se ovšem nechcete smířit s intuitivním testováním a postoupit například až k objektivnímu měření kvality, zavedení podobných pravidel vás nejspíše nemine. Pozorný čtenář teď zareaguje: Vždyť v těch TC nemám přeci kroky, jak mám postupovat? Tehdy ale nehledáme artefakt TC ale Test Script. Čili postup, kterým bude tester postupovat při ověřování konkrétního testovaného případu. Test Scripty psát je časově náročné a mnohdy se musí s měnící aplikací znovu přepisovat. Proč je tedy píšeme? Rozdíl mezi TC a Test Script je v době jejich vzniku a v tom, kdo tyto artefakty vytváří. Zatímco k definici TC dochází na začátku projektu a provádí je test analytik (dosti často i analytik projektu), tak Test Scripty si píší sami testeři. Oblast okolo názvů, tvorby TC a organizace práce je natolik rozsáhlá, že by vydala na několik článků. Pokud máme menší projekty a sdílené role, potřebujeme relativně malý aparát. Pokud ovšem projekt přerůstá určitou hranici, je zapotřebí zvolit adekvátní metody přístupu k testování.

Testujeme s rozumem (2.) – Jak z UC získat TC

Při přípravě na testování projektu je zapotřebí vytvořit scénáře (postupy), které budou testeři procházet při testování. Scénáře by v optimálním případě měly pokrývat případy užití, pro které je aplikace vyvíjena. Máme-li rozumně zpracovanou analýzu, může být získání těchto scénářů relativně snadné.

Tyto scénáře testů nazýváme „testovanými scénáři“, anglicky test case, zkratkou TC. Co je to TC? Co by měl obsahovat? TC je soubor vstupů, kroků i podmínek a očekávaných výstupů. Ale kde ho vezmeme? Každá analýza vyvíjeného systému by měla obsahovpat případy užití (use cases), dále UC. Tyto scénáře užití lze s výhodou použít pro vytvoření seznamu TC. Jak na to? Ukážeme si na následujícím příkladu.

Představte si jednoduchý systémový UC na evidenci vydané faktury v nějakém systému. Daný uživatel má právo zadávat faktury pouze do 100 tisíc.

Basic Flow

o 1. Uživatel zadá číslo faktury.

o 2. Systém provede kontrolu čísla faktury.

o 3. Uživatel vyplní fakturovanou částku.

o 4. Systém provede kontrolu výše částky.

o 5. Uživatel vyplní datum splatnosti.

o 6. Systém provede kontrolu data splatnosti.

o 7. Systém vytvoří fakturu a podá uživateli zprávu o jejím úspěšném zaevidování.

Nyní máme zpracovaný zcela jednoduchý UC, kde máme základní průchod aplikací. Bohužel svět není jednoduchý a ani náš příklad nemůže být takto jednoduchý. Je zapotřebí se zamyslet a definovat další toky, kterými může tento scénář být přerušen, či pokračovat zcela jinou cestu. Jedná se o tzv. Alternate flows.

Alternate flow 1

Faktura v systému již existuje, nelze přidat.

o Basic Flow v bodě 2. Systém podá uživateli zprávu o existenci faktury tohoto čísla a UC se tímto ukončí (faktura se nevytvoří).

Alternate flow 2

Co když částka na faktuře přesáhne hodnotu 100 tis Kč?

o Basic Flow v bodě 4. Systém podá uživateli zprávu o převýšení maximální hodnoty faktury a UC se tímto ukončí (faktura se nevytvoří).

Alternate flow 3

Co když zadáme datum splatnosti v minulosti?

o Basic Flow v bodě 6. Systém podá uživateli zprávu o špatné hodnotě data splatnosti a UC se tímto ukončí (faktura se nevytvoří).

Nyní si sepíšeme do tabulky pod sebe všechny možné scénáře, a pojmenujeme si je. Pojmenování volte rozumně, neboť by se mělo používat skrze celé testování.

Sestavení a pojmenování scénářů

Scénář 1 – založení faktury | Basic Flow |

|

Scénář 2 – faktura tohoto čísla již v systému existuje | Basic Flow | Alternate flow 1 |

Scénář 3 – částka vyšší než 100 tisíc | Basic Flow | Alternate flow 2 |

Scénář 4 – datum splatnosti v minulosti | Basic Flow | Alternate flow 3 |

Teď již máme identifikovány hlavní scénáře, které budeme potřebovat otestovat. Pro vlastní testování však toto ještě nestačí. Musíme definovat vstupy a očekávané výstupy jednotlivých TC. Vstupy lze identifikovat dle rozhodovacích bloků v UC. Každé alternative flow by mělo být způsobeno nějakou příčinou, vstupem. V našem případě máme situaci poněkud zjednodušenou. V reálných systémech jsou i desítky vstupů. Zde lze s výhodou použít excel, či vhodný TC management nástroj. V našem případě dochází k startu alternate flow 3 v scénáři č.4: Datum splatnosti v minulosti. Je tedy evidentní, že v tomto scénáři se rozhodne o provedení alternativního scénáře v bodě 6. Tudíž je zapotřebí zadat číslo faktury, částku a datum splatnosti. Číslo faktury a částka je validní a datum splatnosti je neplatné (Invalid). Další vstupy jsou již pro tento scénář irelevantní a v tabulce se neobjeví. Nyní vyplňme tabulku. „V“ představuje potřebný validní vstup a „I“ invalidní vstup. Pokud na vstupech nezáleží nebo jsou irelevantní, zanechte příslušné buňku tabulky prázdnou. Názvy jednotlivých TC volíme ve sloupci TC ID# tak, aby odpovídaly testovanému scénáři. V našem případě jde o evidenci faktury, zvolil jsem tedy zkratku IE (Invoice Evidence). V případě velkých systémů nám toto pojmenování pomůže v orientaci.

TC ID# | Scénář | číslo faktury | částka | datum splatnosti | Očekávaný výsledek |

IE 1 | Scénář 1 – založení faktury | V | V | V | Faktura úspěšně založena |

IE 2 | Scénář 2 – faktura tohoto čísla již v systému existuje | I |

|

| Faktura nezaložena, uživatel informován. |

IE 3 | Scénář 3 – částka vyšší než 100 tisíc | V | I |

| Faktura nezaložena, uživatel informován. |

IE 4 | Scénář 4 – datum splatnosti v minulosti | V | V | I | Faktura nezaložena, uživatel informován. |

Nyní máme tabulku validních a nevalidních vstupů. Víme, na kterých vstupech záleží úspěšnost dané operace. Připravíme si testovací prostředí tak, abychom mohli splnit tyto scénáře. Dost často mají UC tzv. preconditions. Tyto precondititons například říkají, že uživatel, který chce založit jiného uživatele, musí mít administrátorská práva. Musíte tedy do systému před začátkem testovaní založit uživatele s administrátorskými právy. Na základě takto připraveného testovacího prostředí jste již schopni definovat konkrétní tabulku s konkrétními vstupy. V našem případě vypadá například takto. Pokud používáte excel, doplňte si tabulku o sloupce precondition a postconditions. Tam definujte, co je zapotřebí udělat před spuštěním testu a zároveň co má tester udělat po ukončení testu. (například po sobě v aplikaci uklidit).

TC ID# | Scénář | číslo faktury | částka | datum splatnosti | Očekávaný výsledek |

IE 1 | Scénář 1 – založení faktury | 20 | 45 000 | 15.1.2010 | Faktura úspěšně založena |

IE 2 | Scénář 2 – faktura tohoto čísla již v systému existuje | 20 |

|

| Faktura nezaložena, uživatel informován. |

IE 3 | Scénář 3 – částka vyšší než 100 tisíc | 21 | 150 000 |

| Faktura nezaložena, uživatel informován. |

IE 4 | Scénář 4 – datum splatnosti v minulosti | 22 | 23 000 | 11.9.2001 | Faktura nezaložena, uživatel informován. |

Dost často na svých školeních se setkávám s názorem, že tento postup je příliš přebyrokratizovaný a prý zdržuje. Praxe ovšem ukazuje, že problémem není vyplnění tabulky, ale neochota některých (test) analytiků se dopředu zamyslet a definovat tyto scénáře a vstupy. Pokud se ovšem nechcete smířit s intuitivním testováním a postoupit například až k objektivnímu měření kvality, zavedení podobných pravidel vás nejspíše nemine. Pozorný čtenář teď zareaguje: Vždyť v těch TC nemám přeci kroky, jak mám postupovat? Tehdy ale nehledáme artefakt TC ale Test Script. Čili postup, kterým bude tester postupovat při ověřování konkrétního testovaného případu. Test Scripty psát je časově náročné a mnohdy se musí s měnící aplikací znovu přepisovat. Proč je tedy píšeme? Rozdíl mezi TC a Test Script je v době jejich vzniku a v tom, kdo tyto artefakty vytváří. Zatímco k definici TC dochází na začátku projektu a provádí je test analytik (dosti často i analytik projektu), tak Test Scripty si píší sami testeři. Oblast okolo názvů, tvorby TC a organizace práce je natolik rozsáhlá, že by vydala na několik článků. Pokud máme menší projekty a sdílené role, potřebujeme relativně malý aparát. Pokud ovšem projekt přerůstá určitou hranici, je zapotřebí zvolit adekvátní metody přístupu k testování.

V tomto příspěvku se dozvíte, co je to testovací případ, jaké typy testovacích případů máme a jaké informace by měl testovací případ obsahovat.

Testovací případ (test case) definuje postup, jak otestovat daný požadavek. Pokud hovoříme o požadavcích, máme na mysli funkční a nefunkční požadavky uváděné většinou v SRS (Software Requirements Specification) dokumentu. Testovací případ popisuje, jak otestovat požadovanou funkčnost, to znamená, co má být zadáno na vstupu a co lze očekávat na výstupu. Testovací případy si můžeme rozdělit na logické a fyzické.

Logický testovací případ (logical test case) je abstraktní popis toho, co se má otestovat, definuje obor a množinu hodnot.

Fyzický testovací případ (physical test case) je konkrétní popis toho, co se má otestovat, definuje jaké hodnoty se mají zadat.

Doporučuji vždy začít návrhem logického testovacího případu a poté k němu vytvořit odpovídající fyzické testovací případy (obvykle k jednomu logickému případu existuje několik fyzických). Každý testovací případ by měl:

mít přidělen jednoznačný identifikátor,

mít stanovenu prioritu,

obsahovat stručný popis předmětu testu,

uvádět, jaké hodnoty se mají zadat na vstupu,

uvádět, jaká je očekávaná doba zpracování,

uvádět, jaké hodnoty je možno očekávat na výstupu,

mít předepsáno na jaké HW a SW konfiguraci se má test provést,

uvádět, jaký test má tomuto testu předcházet.

Nyní si výše uvedené požadavky na ideální testovací případ stručně popišme.

Jednoznačná Identifikace testovacího případu

Aby bylo možné jednotlivé testovací případy vyhodnotit a případně zopakovat, musí mít každý testovací případ přidělen jednoznačný identifikátor. Nezapomínejte na to, že stejný test může být prováděn více testery. To je další důvod, proč je jednoznačná identifikace nutná.

Priorita testovacího případu

Pokud nebyla ve fázi requirements development podceněna prioritizace požadavků, stačí již jen přihlédnout k tomu, jaký dopad by měla chyba na business zákazníka a podle toho výslednou prioritu testovacího případu stanovit.

Popis testovacího případu

Doporučuji u každého testovacího případu uvádět kromě stručného popisu i odkaz na dokumentaci, kde je uveden detailní popis vlastnosti, která má být testována. Jedině tak lze zajistit, že předmětné vlastnosti budou pokryty odpovídajícími testovacími případy. Další důvod je ten, že lidé obvykle dosahují lepších výsledků, pokud rozumí tomu, co vlastně dělají.

Vstup

Vstupem je obvykle hodnota zadaná z klávesnice, vybrána myší nebo načtená ze souboru. Doporučuji věnovat zvýšenou pozornost datovému typu, jeho syntaxi, délce a hraničním hodnotám. Testujte také, jak se aplikace zachová a jaký je výsledek operace pokud zadáte číslo mimo rozsah, desetinnou čárku místo tečky a naopak, číslo se zápornou hodnotou, matematický výraz nebo textový řetězec tam, kde aplikace očekávala číslo.

Zpracování

Mezi vstupem a výstupem obvykle dochází k nějakému zpracování. U některých typů testů nás zajímá i doba zpracování, v takovém případě by měla být uvedena konkrétní hodnota, které se má dosáhnout. Pokud je v SRS dokumentu požadována okamžitá odezva, jedná se sice o nefunkční požadavek, ale špatně definovaný, protože každý z nás může mít o okamžité odezvě zcela jinou představu. Takový požadavek by měl být vrácen a upřesněn.

Výstup

Výstup je obvykle zobrazen na obrazovce nebo zapsán do souboru. Pokud máme výstup porovnávat s očekávanou hodnotou, musí být očekávaná hodnota nebo alespoň její rozsah uveden.

HW a SW konfigurace