Ransomware Vývoj -

Historie a vývoj ransomwaru: všechno to začalo s AIDS

Zdroj: Lupa.cz

Ransomware není ve světě malwaru nováčkem. První zdokumentovaná nákaza se šířila už v roce 1989. A byl to dost bizarní příběh.

V úvodním dílu našeho seriálu jsme se pokusili o zevrubné shrnutí základní problematiky ransomwaru, v tomto díle se budeme soustředit na jeho historii a vývoj v čase.

V rámci historie se nejčastěji objevují dva, v předchozím díle již zmíněné, typy ransomwaru: tzv. cryptory nebo lockery. Zatímco zástupci tzv. cryptorů uživateli šifrují data, lockery znemožní uživateli práci se systémem. Na této časové ose jsou znázorněni někteří nejznámější zástupci obou skupin. Mnohými z nich se budeme dále zabývat níže, často protože jim patří nějaké prvenství.

Začalo to s AIDS

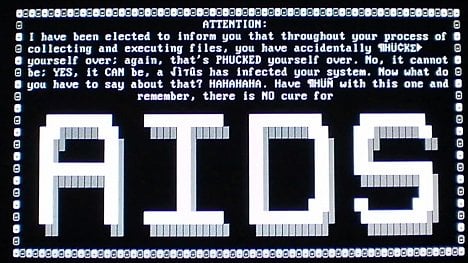

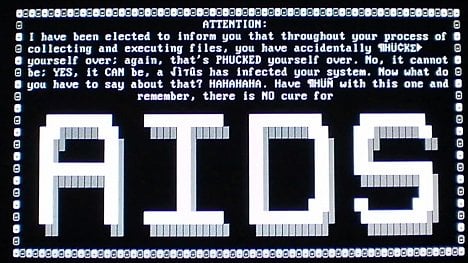

Abychom se podívali na první známý případ ransomwaru, musíme

se vrátit až do roku 1989, kdy se odehrál poměrně bizarní příběh. V tomto roce

se totiž objevil AIDS trojan, také nazývaný PC Cyborg virus – první

zdokumentovaný případ vyděračského malwaru.

Check Point

Check Point Software Technologies Ltd. je největší celosvětový

dodavatel čistě bezpečnostních řešení. Chrání zákazníky před kyberútoky

prostřednictvím unikátních řešení, která nabízí bezkonkurenční úspěšnost

zachycení malwaru a jiných typů útoků. Check Point nabízí kompletní bezpečnostní

architekturu, která chrání vše od podnikových sítí až po mobilní zařízení, a

navíc Check Point poskytuje i nejkomplexnější a nejintuitivnější správu

zabezpečení. Check Point chrání více než 100 000 organizací všech velikostí. Ve

společnosti Check Point zabezpečujeme budoucnost.

Check Point Software Technologies Ltd., hlavní partner speciálu o ransomwaru.

AIDS trojan byl vytvořený evolučním biologem Josephem Poppem, který 11. prosince

1989 odeslal z pošty v Londýně 20 tisíc 5 1/4" disket účastníkům konference o

AIDS pořádané Světovou zdravotnickou organizací (WHO). V duchu sociálního

inženýringu byly všechny diskety opatřeny etiketou sdělující, že se jedná o

disketu s informacemi o AIDS a úvodem do problematiky. Nutno podotknout, že k

disketám byl také přibalený letáček s instrukcemi a licenčními podmínkami, kde

bylo poměrně jasně, leč velice malým písmem, zmíněno, že software je placený a

uživatel by měl poslat 189 dolarů na adresu v Panamě. Při nedodržení podmínek

licence pak prý uživateli nedá jeho svědomí spát po zbytek života.

Autor: Jan Hruska, Computer viruses and anti-virus warfare

V případě, že

uživatel bez podezření a samozřejmě bez přečtení licenční podmínek následoval

instalační proces, AIDS trojan modifikoval AUTOEXEC.BAT, aby začal odpočítávat,

kolikrát byl od toho okamžiku počítač nastartovaný. Jakmile odpočet dosáhl

náhodného čísla někde kolem 90, uživatel byl instruován k trpělivosti, zatímco

trojan v poklidu měnil a šifroval názvy všech souborů na disku symetrickou

šifrou a zároveň všechny soubory nastavil jako skryté.

Uživateli pak jen zobrazil výzvu k obnově licence a kontaktování PC Cyborg

Corporation na jejich adrese v Panamě.

Po čase ovšem došlo i na autora, dr. Poppa. Úřady na sebe upozornil mimo jiné na letišti v Amsterdamu, kde naškrábal na kufr spolucestujícího nápis „DR. POPP BYL OTRÁVEN“. Po prohledání jeho zavazadla bylo objeveno razítko společnosti Cyber Corp. Ups. Brzy poté byl Joseph Popp zatčen v USA a předán do Británie, kde byl obviněn z vydírání. Popp se aktivně bránil, že všechny peníze byly určeny na výzkum AIDS, ale nakonec se jako mnohem účinnější ukázala jeho další taktika, kdy nosil na hlavě papírovou krabici, na nos si navlékal kondom a ve vousech nosil natáčky. Posléze byl v listopadu 1991 soudcem Geoffreym Rivlinem prohlášen mentálně nezpůsobilým, soudu se nadobro vyhnul a vrátil se k přírodním vědám – mimo jiné v USA založil motýlí „skleník“, který nese jeho jméno.

Přes celý podivný případ AIDS trojanu nelze panu dr. Poppovi upřít vytvoření pomyslného milníku.

Nenechte se vystrašit

Co se týká ransomwaru, dlouhá léta se nic nedělo. Až v

roce 2005 se vynořilo velké množství tzv. scareware programů, což je v podstatě

typ ransomwaru, který se snaží uživatele, jak název napovídá, vyděsit. Děsí ho

např. hojným využíváním frází jako „KRITICKÁ CHYBA“, „DŮLEŽITÉ SYSTÉMOVÉ

VAROVÁNÍ“, čímž se snaží uživatele přesvědčit, že s jeho počítačem se děje něco

špatného a je to potřeba řešit. Naštěstí je mu vzápětí nabídnut nástroj, který

všechny jeho problémy vyřeší za pár korun, průměrně kolem 50 dolarů. Příkladem

je např. SpySheriff.

Pro zdatnější uživatele bylo nicméně poměrně snadné se ho zbavit. Stačilo nastartovat v tzv. safe módu a vymazat specifický klíč v registrech.

Oči pro pláč

Na počátku roku 2006 se vyskytl, především v rusky mluvících

zemích, zajímavý ransomware – Cryzip. Vir cílil na tehdy populární a rozšířené

verze operační systému Windows 98, ME, NT, 2000, XP a Server 2003.

Jakmile si ho oběť-uživatel stáhnul a spustil, Cryzip si proskenoval systém, našel si soubory specifických přípon, ty zazipoval do archivu chráněného heslem a originály smazal. Po uživatelích požadoval kolem 300 dolarů, které měl převést na E-Gold účet.

Tato platební metoda stojí za zmínku. E-Gold byl jakási digitální měna krytá zlatem a stříbrem, kterou spravovala firma s poměrně složitou strukturou, což nabízelo relativní anonymitu. Rychle se stala oblíbenou mezi zločinci, kteří ji využívali k praní špinavých peněz. Není překvapivé, že jí byla v roce 2009 americkou vládou pozastavena činnost a zakladatel dostal fešnou ozdobu na kotník.

O krok dál s asymetrickou šifrou

Rok 2006 byl celkově bohatý na vynalézavé

záporňáky. Na scéně se objevil malware Archievus, který je dalším milníkem v

historii ransomwaru. Poprvé zde byl k zašifrování souborů použit algoritmus RSA

– tedy šifra s veřejným klíčem. Obecně je Archievus také považován za první

ransomware, který využil asymetrické šifrování.

Dokud ransomware používal k šifrování symetrické šifry, byly antivirové společnosti schopné pomocí tzv. sandboxů poměrně rychle získat klíč, který musel být nutně součástí samotného malwaru. Klíčem sice může být i nějaký soubor, který není přímou součástí viru, ale je nutné, aby byl k souboru zajištěn stálý přístup.

Protože tímto klíčem lze pak data i dešifrovat, takový malware nepředstavuje větší hrozbu. Jakmile je tento klíč známý, mohou být zašifrovaná data zachráněna. V případě ransomware Archievus, který uživateli zašifroval celý obsah složky s dokumenty (My Documents) a požadoval platbu výměnou za heslo k dešifrování souborů, tedy byla situace již o poznání složitější.

Policejní vir

O pár let později, v letech 2011 až 2013, se rozšířil

ransomware fungující na podobném principu jako již zmíněné varianty scarewaru.

Vyhrožoval problémem v systému, ale tentokrát se snažil hrát na špatné svědomí

uživatelů a strach z úřadů. Tento ransomware byl nejspíš prvním svého druhu

rozšířeným výrazně i u nás a říkalo se mu policejní vir.

Autor: Policie ČR

Jinak byl také známý pod jménem Reveton a uživateli velice

stručně sděloval, že jeho počítač je uzamčen a všechny soubory jsou zašifrovány.

Další text oznamuje, že uživatel je obviněn ze sledování dětské pornografie, za

což dle trestního zákoníku ČR hrozí až 11 let vězení. Naštěstí je zrovna v tomto

případě možné se prostě vykoupit a za dva tisíce počítač odblokovat. Uf.

Tento ransomware byl velice populární nejen u nás a existovalo obrovské množství více či méně vyvedených jazykových mutací.

CryptoLocker

Den 5. září 2013 znamená v historii ransomwaru přelomový

okamžik. Je to moment, ke kterému se datuje vznik přelomového ransomwaru

Cryptolocker.

Šlo o první kryptografický ransomware, který se šířil skrz kompromitované webové stránky, případně e-mailovými přílohami cílenými především na podniky, kde byl design e-mailů upraven pečlivě, dle poslední módy sociálního inženýrství. Přiložený ZIP obsahoval spustitelný soubor, který měl pozměněnou ikonu a název přizpůsobený tak, že ve výsledku soubor na první pohled vypadal jako obyčejné PDF. Ke skrytí reálné spustitelné přípony tento ransomware využil funkci Windows, která ve výchozím nastavení uživatele „neobtěžuje“ zobrazováním známých přípon.

Po samotném spuštění se již škodlivý kód nainstaloval do registrů, do uživatelova profilu i dalších systémových zákoutí a pokusil se spojit s jedním ze svých serverů, na kterém byl následně vygenerován 2048bitový pár RSA klíčů. Zpět byla poslána jeho veřejná část a pak již nic nebránilo zašifrování uživatelových dat. Vydání privátního klíče nutného ke zpětnému dešifrování souborů bylo samozřejmě tradičně podmíněno zaplacením výkupného zhruba 400 dolarů nebo eur. Čas na zaplacení byl přesně definován a na obrazovce běžel stresující odpočet.

CryptoLocker se šířil nezvykle rychle, a to díky tomu, že využíval již existující infrastrukturu botnetu GamerOver Zeus. Tomu byla částečně učiněna přítrž dne 2. června 2014, kdy Ministerstvo spravedlnosti Spojených států amerických uvedlo, že spolu s dalšími subjekty z řad státních i soukromých organizací provedlo operaci Tovar, která vedla ke zničení tohoto botnetu. V srpnu 2014 některé z firem, které se na zásahu podílely, zprovoznily portál Decrypt CryptoLocker, který na základě uploadu zašifrovaného vzorku dodal oběti privátní klíč k dešifrování. Těchto klíčů bylo celkem 500 tisíc. Udává se, že zhruba 1,3 % obětí výkupné zaplatilo, ale i přes toto poměrně nízké procento „platičů“ byl předpokládaný zisk kriminálníků 3 miliony dolarů.

Severští bohové stále vládnou

Zrychleným přesunem do současnosti míjíme

CTB-Locker, který jako první začal využívat výhod sítě Tor, Sypeng (také

nazývaný ColdBrother) – vůbec první ransomware pro Android, dále SimplLocker,

který už telefon s žádostí o výkupné i zašifroval, následovaný LockerPinem,

který navíc dokázal změnit i PIN. Překvapil i multiplatformní, v JavaScriptu

napsaný Ransomware32 a TeslaCrypt zase nepotěšil hráče více než 40 her, protože

vyhledával specifické přípony herních souborů Call of Duty, World of Warcraft,

Minecraft, World of Tanks a dalších.

Poskočíme-li opět blíže současnosti, stále se na nás čas od času obracejí lidé,

u kterých se posléze ukáže, že se stali oběťmi některé z variant ransomwaru

Locky, což může být kromě poukázání na „uzamčení“ souborů oběti také odkaz na

jméno severského boha Lokiho. Spojení s bohy nahrává i fakt, že soubory

zašifrované tímto ransomware mívají připony jako .odin, .thor či .aesir. Locky

se šíří především pomocí rozsáhlých e-mailových kampaní, obsahujících přílohu s

wordovským dokumentem, který se snaží různými triky přesvědčit uživatele, aby

povolil v dokumentu makra („Pokud je dokument nečitelný, je nutné povolit

makra.“), což vede ke spuštění všech procesů potřebných k infekci zařízení.

Na ransomware Locky doslova doplatila také Presbiterial Medical Center, která nakonec také zaplatila výkupné 17 000 dolarů; další zasažená nemocnice v Kentucky ale platit odmítla.

Ransomware na klíč

Je to jen pár týdnů, co všemi médii rezonovaly zprávy o

novém ransomwaru WannaCry a o něco později Petya (NotPetya). Detaily o nich mají

nejspíš všichni v živé paměti a jejich případy jsme rozebírali i my v „Aktuálně

z bezpečnosti“, kde na aktuální hrozby reagujeme.

Od prvního ransomwaru z roku 1989 uběhlo hodně let a vývoje, ve kterém útočníkům leccos nahrává – přišly prostředí Tor sítě nebo kryptoměny (z nichž stále převládá bitcoin) a anonymita, kterou poskytují. Přesto lze říci, že se ransomware šíří nejen díky novým sofistikovaným metodám (jako např. přešifrování již zašifrovaných souborů nebo mazání Volume Shadow Copies), ale také díky stále tolik spolehlivému sociálnímu inženýringu a běžnému zanedbání údržby sítí a stanic či vzdělávání uživatelů.

Jak jinak si lze vysvětlit, že právě poslední propíraný ransomware (později se ukázalo, že šlo o wiper) Petya zneužíval jednu ze zranitelností, která byla zneužita už u WannaCry pár týdnů před tím a na niž už navíc existovala i oficiální záplata?

Dnešní trendy ukazují, že vývoj se bude ubírat především cestou Ransomware-as-a-Service (jako příklad může posloužit Cerber), tedy že si celou ransomware infrastrukturu v podstatě pronajmete na míru a navíc třeba i s vlastním logem. Nedávno se objevily ukázky takového RaaS, kde stačilo vyplnit velice jednoduchý formulář a mít dostatečný kapitál a vlastní ransomware byl na světě.

Je možné, že právě tohoto využil nějaký nespokojený student, který přinutil Los Angeles Valley College zaplatit výkupné 28 000 dolarů, nebo třeba nedoceněný profesor z Univerzity of Calgary se zaplaceným výkupným 20 000 dolarů?