Audit informační bezpečnosti

Informační a komunikační technologie se staly neoddělitelnou součástí našich životů. Ať sami pracujeme s výpočetní technikou nebo cestujeme mimo informační svět, informace o našich osobách putují přes množství technologických zařízení. V určitých případech se může jednat o velmi důvěrné informace, u kterých je zapotřebí zajistit náležitou ochranu. A právě zajištěním této ochrany se zabývá množství vydaných standardů, legislativních opatření a požadavků regulačních orgánů.

V serii několika článků se budu snažit popsat informační bezpečnost v prostředí informačních a komunikačních technologií vycházející z Demingova modelu PDCA opírajícího se o normativní rámec ISO/IEC 27000. V první části bude vysvětlen pojem informační bezpečnost se všemi jeho aspekty a atributy. Druhá část osvětluje existenci norem a legislativního rámce jak České republiky, tak

Evropské unie a některých dalších důležitých států a unií. Třetí část popisuje problematiku analýzy a řízení rizik následovaná popisem systému

řízení informační bezpečnostia

PDCA již zmíněným cyklem. Závěr tvoří představení metodik a pracovních rámců využívaných pro systém řízení informační bezpečnosti, jako jsou ITIL a CobiT, a informace o průběhu

auditusystému řízení informační bezpečnosti.

1. Informační bezpečnost

Informace jsou komoditou, jejíž důležitost a hodnota jsou pro moderní podnik stejně velké a často i větší než další využívané komodity. Informační bezpečnost představuje ochranu informace před širokým spektrem možných hrozeb ve všech jejích formách a po celý její životní cyklus. Tato ochrana tedy pokrývá část vzniku, zpracování, přenosu, uchování a samozřejmě i likvidaci či znehodnocení informace. Z pohledu informační bezpečnosti jsou informace chráněny bez ohledu na jejich umístění a formu. Mohou tedy být uloženy v informačním systému, vytištěné na papíře

nebo mohou být jako známý fakt předávány ústně. Na informace je z pohledu informační bezpečnosti nahlíženo jako na podniková aktiva.

Informace jsou aktiva, které stejně jako ostatní důležitá obchodní aktiva, mají pro organizaci hodnotu, a proto potřebují být dostatečně chráněna. [ISO/IEC 27002:2005 Info Code of practice for information security management, ISO]

S informacemi může být nakládáno různým způsobem. Informace může být vytvořena, uchována, zpracována, přenesena, využita, poškozena ztracena, ukradena ale také zničena. Pro ochranu informací je důležité si položit několik zásadních otázek. První z nich je definice co chránit. Každá informace má svoji důležitost a relevanci, existenční prostředí, cenu a klasifikaci. Dále je nutné vědět, proč informaci chránit. Každé ohrožení informace může mít negativní důsledky vzniklé bezpečnostní události. Důležitá je i určení časového rámce nebo platnost takového

ohrožení, zda se jedná o dopad krátkodobý či dlouhodobý. V takovém případě je ve většině případů nutné případné dopady vyčíslit. Identifikované dopady mohou náležet do několika kategorií. Mohou mít za následek ohrožení zdraví nebo dokonce životů, finanční ztráty, mohou vést k porušení legislativy, ztrátě dobrého jména, důvěry zákazníků a partnerů, ohrožení pozice na trhu a dokonce vést k ohrožení existence podniku. Nutnou identifikací je i specifikace proti jakým hrozbám informace chránit, tedy jaké bezpečnostní události vedou k narušení informační bezpečnosti a jaké povahy takový incident může být. Poslední otázkou je, jakým způsobem budeme informace účinně chránit. Tato ochrana zahrnuje určení cílů, strategie, základní koncept ochrany, jakým je

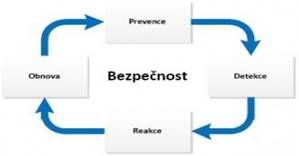

bezpečnostní politika, realizace systému řízení informační bezpečnosti, monitorování provozu a současně jeho vyhodnocování a periodické kontroly. Prostředky a nástroji realizace ochrany informací mohou být jak bezpečnostní funkce, tedy způsoby zajištění protiopatření, tak bezpečnostní mechanismy, jakými jsou různá technologická řešení.

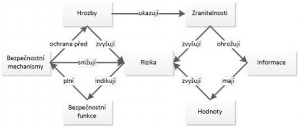

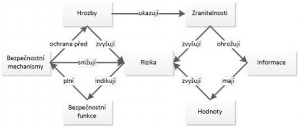

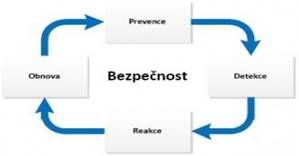

Následující obrázek zobrazuje vztahy v rámci informační bezpečnosti. Obrázek zachycuje, jakým způsobem jsou ovlivněny všechny prvky informační bezpečnosti. Tzn., čím jsou bezpečnostní rizika posilovány či naopak oslabovány.

Rizikem je myšlena možnost, že hrozba využije zranitelnosti informace a způsobí škodu nebo ztrátu. Hrozba může potenciálně poškodit podnik, IT systém nebo komunikační zařízení. Zranitelnost představuje slabost, která může být zneužita hrozbou.

Informační bezpečnost je de facto proces, který by měl být stále a vědomě řízen, kontrolován a vylepšován za účelem zajištění kontinuity podnikání, minimalizace obchodních ztrát a zvyšování či urychlování návratnosti investic a obchodních příležitostí. Informační bezpečnost není něco, co se koupí, je to něco, co je děláno. Proces zavádění systému informační bezpečnosti probíhá v několika definovaných a popsaných etapách, kde má každá z etap předepsané vstupy, kterými mohou být dokumenty nebo také vzájemná konzultace, výstupy a nechybí ani terminování zahájení a ukončení jednotlivých etap.

Analýza rizik je základní aktivitou procesu. Cílem je vytvoření dokumentu s definovanými situacemi, pravděpodobnostmi a vzniklými riziky. Na základě výstupů je možné s určitostí definovat konkrétní mechanismy a určit jejich nezbytnost, anebo naopak nadbytečnost.

Bezpečností politika obsahuje soubor pravidel, opatření a postupů, jejímž úkolem je zabezpečit informační bezpečnost na požadované úrovni, s přihlédnutím k minimalizaci spotřeby zdrojů, tady k nákladové efektivitě. Bezpečnostní politika odpovídá na otázky vztahující se k principu odpovědnosti, principu efektivity, určení časového rámce účinnosti a vynucení a způsob uvedení do praxe.

Implementace protiopatření obsahuje studii bezpečnostních opatření a jejich zavedení do praxe. Bezpečnostní politika obsahuje obecné prvky informační bezpečnosti, které je nutné před zavedení přeformulovat a upravit. Tato etapa zahrnuje plány nákupu hardware, software, proškolení zaměstnanců, plán tvorby pravidel, konfigurační změny apod. Implementační studie je pro každé konkrétní prostředí jedinečná.

Bezpečnostní audit periodicky ověřuje stav implementace bezpečnostní politiky a její správné naplňování. Toto opakující se ověřování je nutné i z důvodu neustále se měnícího prostředí uvnitř podniku nebo pro zachování shody s lokální i mezinárodní legislativou a normami.

1.1. Bezpečnostní atributy

Cíle bezpečnostní politiky lze charakterizovat jako sadu bezpečnostních atributů zajištění ochrany informací. Tyto cíle mohou přímo vést k zajištění informační bezpečnosti, nebo také k zajištění jakosti informačních a komunikačních systémů a nemálo důležité efektivní využívání zdrojů organizace.

Cíle k zajištění atributů informační bezpečnosti mohou být například:

- důvěrnost/diskrétnost – ochrana před neoprávněným čtením osobou či systémem, které nejsou vlastníkem, zpracovatelem ani uživatelem informace;

- integrita – ochrana před neoprávněnými úpravami či zničením ať již úmyslně nebo při přenosu či uchování informace;

- dostupnost – zajištění možnosti přístupu a ochrana před jeho neoprávněným zamezením. Je tedy důležité zachovat přístup k relevantním uloženým informacím.

Dále můžeme zahrnout také:

- individuální zodpovědnost – individuální zodpovědnost nebo také nepopiratelnost je vyloučení možnosti popřít provedení nějaké operace v minulosti;

- autenticita – ověření informace nebo její autentický původ.

Cíle vedoucími k zajištění jakosti:

- spolehlivost – poskytuje jistotu spolehlivého provozu komplexností, nepřetržitou dostupností a včasností;

- efektivita – vyjadřuje praktickou účinnost, výkon a využitelnost informace; efektivita je sekundárním kritériem pro posouzení jakosti;

- jakost – kvalita informace a jejího vzniku, zpracování, přenosu, uchování a likvidaci; základem pro informační bezpečnost jsou normy zajištění bezpečnosti, tedy ISO 9000;

- shoda – shodou se rozumí dodržování příslušných norem, ustálených postupů, metod, standardů a směrnic.

1.2. Bezpečnostní principy

Pro informační bezpečnost jsou typické bezpečnostní principy, které jsou následně aplikovány v podniku většinou jako součást komplexního systému řízení informační bezpečnosti. Tyto principy jsou nicméně obecné a lze se s nimi popisně setkat například i ve skupinách norem ISO/IEC 27000 nebo ISO/IEC 20000:

- princip odpovědnosti – přesně identifikuje individuální jednoznačně stanovenou osobu nebo skupinu osob, které jsou zodpovědné za prosazování a dodržování stanovených zásad, pravidel a postupů informační bezpečnosti;

- princip integrace – prosazování informační bezpečnosti je řízeno komplexním systémem řízení informační bezpečnosti (ISMS), který integruje a koordinuje činnosti všech dotčených útvarů jak na straně podniku, tak i třetích stran, které jsou účastny;

- princip znalosti – všechny zainteresované strany musí být v přiměřené míře seznámeny se zásadami informační bezpečnosti stanovené bezpečnostní politikou;

- princip uvědomění – všechny zainteresované strany jsou schopny interpretovat a aplikovat stanovenou bezpečnostní politiku podniku;

- princip kontroly – zavádění a dodržování zásad a postupů informační bezpečnosti musí být pravidelně kontrolováno a zjištěné nedostatky musí být předepsaným způsobem zdokumentovány a následně odstraněny; tyto kontroly mohou být prováděny i formou nezávislého auditu, který důsledně ověří míru a kvalitu realizace a přijatých opatření;

- princip kontinuity – přijatá bezpečnostní opatření musí být uplatňována v celém podniku;

- princip formalizace – prosazování a řízení informační bezpečnosti je spojeno s formalizovanými a jednoznačně definovanými postupy, jejichž uplatňování je náležitě dokumentováno;

- princip efektivity – jsou voleny takové postupy a bezpečnostní opatření, která zajišťují maximální účinnost při minimální spotřebě vynakládaných zdrojů;

- princip nejlepších praktik – přijaté postupy a bezpečností opatření jsou uváděny na základě ověřených praktik definovaných skupinami norem a doporučení;

- princip soustavného rozvoje – nasazení informační bezpečnosti počítá se soustavným rozvojem, zkvalitňováním a zvyšováním její úrovně.

1.3. Bezpečnostní politika

Bezpečnostní politiku tvoří dokumentace popisující strategii zajišťující informační bezpečnost. Jejím obsahem je pokrytí všech aspektů zabezpečení ochrany organizace v oblasti informační bezpečnosti a zpravidla vychází ze standardů ISO/IEC 27001 a ISO/IEC 2002. Při definici bezpečnostní politiky je důležité ukázat jasný směr politiky a podporu řízení pro implementaci a správu informační bezpečnosti. Pro zajištění efektivity politiky musí být jasně a srozumitelně komunikována přes celou organizaci. Potřeby politiky musí být podporovány řízením organizace,

nastaveny potřebné podpůrné procesy s odpovídajícím technickým rámcem, a vhodně zvoleny autority a prostředky, které slouží pro dodržování specifikovaných reakcí v případě ohrožení informační bezpečnosti. Bezpečnostní politika je základem pro kvalitní informační bezpečnosti a je tedy hlavním úkolem zajistit správné zaměření a směr působení jako prvku, který spojuje všechny aspekty řízení informační bezpečnosti.

Charakteristiky jakékoli politiky závisí na mnoha faktorech. To bývají zpravidla všeobecně popsány jako kultura organizace. Některé organizace mají silnou podporu vedení a řízení, které může mít za následek definici politik, které obsahují striktní definice příkazového charakteru. Příkladem může být vyžadování odhlášení z informačních systémů po ukončení pracovní doby. Jiné organizace používají jemnější fráze přesvědčující všechny, jež jsou předmětem politiky a objasňující specifické části politiky a vyzívající k jejich dodržování. Bez ohledu na kulturu nebo styl řízení organizace je účelem politiky informační bezpečnosti pomáhat řídit rizika a zmírňovat je na přijatelnou úroveň.

S růstem organizací se stávají předchozí metody komunikace bezpečnostní politiky méně efektivní. Současně roste i tlak legislativy a regulačních orgánů. Pro správné zajištění jejich požadavků a identifikaci přínosů pro organizaci včetně zvýšení účinnosti a dalšího omezení rizik spojených s informační bezpečností je potřeba:

- snížit nesrozumitelnost politik informační bezpečnosti;

- poskytnout jasný směr řízení a závazků;

- zavést dohodnuté role a odpovědnosti.

Posouzení výše uvedených bodů poskytuje prostředky pro řízení nevyhnutelných problémů, které se zpravidla objevují při procesu řízení informací. Toto problémy mohou být vyváženy potřebou sdílet informace s ohledem na nutnost omezení přístupů k těmto informacím. Politika je výrazem vůle a je potřeba podporovat vznik dalších podřízených politik s ohledem na pragmatické postupy při řízení organizace. Následující obrázek zachycuje příklad kompletního souboru politik využívaných v organizaci.

Existuje mnoho termínů při popisu politiky informační bezpečnosti. Například v USA je běžně využíván termín „politika“ pro dokumenty, které jsou ve Velké Británii označována jako normy. Tato odlišnost terminologie může často vést k nedorozumění v rámci organizace působící současně na několika trzích.

V našich podmínkách využíváme následující model terminologie:

- podnikové politiky informační bezpečnosti;

- konkrétní politiky;

- normy/specifikace/standardy;

- postupy.

Firemní politika informační bezpečnosti stanovuje záměry a zásady týkající se informační bezpečnosti. Mělo by se jednat o dokument, který bude nadčasového charakteru, což znamená, že bude politika informační bezpečnosti měněna pouze minimálně. Firemní politika informační bezpečnosti musí:

- být jasná a jednoznačná;

- obsahovat prohlášení týkající se:

· rozsahu;

· legislativní a regulační povinnosti;

· role a odpovědnosti;

· strategický přístup a principy;

· přístup k řízení rizik;

· postup v případě porušení politiky.

Tato politika musí být schválena na nejvyšší organizační úrovni, například generálním ředitelem, jednatelem nebo jiným statutárním orgánem.

V případě specifických politik lze předpokládat, že jejich změny budou probíhat častěji než v případě firemní politiky informační bezpečnosti. Tyto politiky jsou detailnějšího charakteru, a proto musí jejich obsah efektivně reagovat na měnící se prostředí jak uvnitř organizace, tak i ve vztahu s okolím. Mezi zástupce těchto politik patří:

- klasifikace informací;

- řízení přístupu;

- řízení provozu;

- řízení incidentů;

- fyzická bezpečnost;

- lidské zdroje;

- přístupy třetích stran;

- řízení kontinuity provozu.

Bezpečnostní standardy poskytují návod vedoucí k definování a přípravě specifických politik a jsou často spojené s konkrétní technologií či službou. Velmi často jsou používané jako reference pro účely auditu a vycházejí zpravidla z:

- zkušenosti;

- best practice;

- interní testování;

- podnikatelské prostředí;

- výzkum.

Vývoj norem jako takových je nutné sledovat, jelikož obsahují odraz aktuálních problémů informační bezpečnosti, jejich předcházení a odstraňování.

Postupy jsou definovanou posloupností kroků či proces, které slouží pro jasné definování, jak lze docílit určitého cílového stavu. Každý postup by měl být:

- jasný;

- jednoznačný;

- proveditelný;

- aktuální;

- testovaný;

- zdokumentovaný.

Každá politika, která je v organizaci vytvořena by měla mít určitý zavedený harmonizovaný formát, aby bylo možné se v každé z těchto politik dobře orientovat. To platí jak pro firemní politiku informační bezpečnosti, tak i pro všechny ostatní politiky a postupy, které z politiky informační bezpečnosti vycházejí. Obecně zavedený formát těchto dokumentů je následující:

- název politiky – identifikace politiky;

- shrnutí účelu politiky – jednoduché a stručné shrnutí účelu politiky, které umožní čtenáři rychle pochopit účel a působnost;

- číslo verze a změnový list – slouží pro zajištění komunikace vždy poslední aktuální platné verze;

- úvod;

- definice – definice převážně technických termínů mající vztah k politice a mající specifický význam v kontextu informační bezpečnosti;

- oblast působnosti – definuje skupinu zainteresovaných osob, na které se konkrétní politika vztahuje;

- definice orgánů včetně legislativních a regulačních – identifikuje oblast autorit, které mají na politiku vliv, tedy vedení organizace, legislativa a regulátoři;

- cíle a základní principy – každá politika by měla obsahovat soubor cílů, na které se politika vztahuje a které pomáhají definovat zásady, se kterými se pracuje;

- role a odpovědnosti – role a povinnosti se vztahují na oblast působnosti politiky;

- politiky – část sloužící k popisu a komunikaci konkrétní politiky;

- další sdělení – zde se nejčastěji uvádí reference na další politiky, které jsou touto politikou ovlivněny nebo které ovlivňují tuto politiku.

1.4. Klasifikace aktiv

Jedním z kroků zavádění informační bezpečnosti v organizaci je vytvoření seznamu aktiv, která vyžadují ochranu. Taková aktiva jsou následně posouzena z hlediska rizika, klasifikována a zabezpečena.

Má-li být řízení informační bezpečnosti komplexní, je důležité, aby inventarizace aktiv byla více méně úplná. Nelze přesně definovat obecnou strukturu, která by obsáhla všechna aktiva. Vždy záleží na konkrétní organizaci, v rámci které je nutné přizpůsobit inventární seznam konkrétním potřebám. To samozřejmě souvisí i s výchozím bodem inventarizace. Je obecně známým faktem, že nejvíce ceněným aktivem v organizaci jsou informace. Proto se často v tomto ohledu hovoří jako o informačních aktivech. V rámci ISO/IEC 27000 jsou aktiva definována jako aktiva čistě informační, aktiva neinformační nebo také aktiva fyzická a lidské zdroje.

1.4.1. Informační aktiva

Informační aktiva mohou být dále rozdělena na digitální data, hmotný majetek, dlouhodobý nehmotný majetek, aplikační software a operační systémy.

Z pohledu klasifikace informačních aktiv lze rozlišovat tato aktiva jako:

- důvěrné/citlivé – únik takových aktiv mimo organizaci může mít za následek velké finanční ztráty; přístup k takovým aktivům musí být zajištěn na principu oprávněnosti osoby, tzn., že existuje přesně definovaná skupina osob, která může s aktivy manipulovat; v případě poskytnutí aktiva třetí osobě, musí být těmito osobami podepsána smlouva o utajení; za důvěrná aktiva jsou považována zejména ta aktiva, na která se vztahuje povinnost mlčenlivosti dle zvláštních předpisů; těmito zvláštními právními předpisy jsou zejména zákon č.

412/2005 Sb., o ochraně utajovaných informací a o bezpečnostní způsobilosti, zákon č. 127/2005 Sb., o elektronických komunikacích a o změně některých souvisejících zákonů a zákon č. 101/2000 Sb., o ochraně osobních údajů a o změně některých zákonů; důvěrnými aktivy jsou také taková aktiva, která jsou předmětem obchodního tajemství organizace;

- interní – pokud dojde k úniku takových aktiv, bude to mít za následek zanedbatelné finanční ztráty. Zveřejnění takových aktiv nesmí způsobit vážné poškození organizace a přístup k takovým aktivům je zpravidla poskytován všem zaměstnancům organizace nebo třetím stranám;

- veřejné – nedostupnost aktiva nebude mít žádné negativní efekt; pokud takové aktivum unikne mimo organizaci, nezpůsobí takový únik organizaci žádnou ztrátu; veřejná informační jsou zpravidla označena jako firemní komunikace a schválena příslušným oddělením; na tyto aktiva nejsou kladeny žádné požadavky z pohledu jejich zpracování.

Na informační aktiva je nutné nahlížet i z pohledu atributů informační bezpečnosti. Tedy na jejich důvěrnost, integritu a dostupnost.

Důvěrnost informačních aktiv se vztahuje k ochraně aktiv před neoprávněným zveřejněním. Dopad neoprávněného zveřejnění důvěrných informačních aktiv může být různý pro aktiva týkající se organizace nebo osobních údajů jak zaměstnanců, tak i zákazníků. Proto je definována povinnost mlčenlivosti:

- nízká – informační aktiva nemající povahu důvěrných informačních aktiv; únik takových aktiv nemůže poškodit organizaci; příkladem mohou být tiskové zprávy, firemní brožury a letáky nebo informace zveřejněné na internetových stránkách;

- střední – informační aktiva týkající se organizace, které nejsou zpřístupněna veřejně a mají povahu interních dokumentů; neoprávněné zveřejnění může vést k poškození organizace; příkladem může být projektová dokumentace, interní telefonní seznam, atd.;

- vysoká – informační aktiva, která jsou velmi citlivá nebo osobního charakteru; zaměstnanci jsou povinni dodržovat pravidla ochrany takových aktiv a jsou tedy povinni postupovat tak, aby nedošlo k neoprávněnému nakládání s takto klasifikovanými aktivy; neoprávněné nakládání může závažným způsobem poškodit organizaci; příkladem mohou být informace o cenách, fúze a akvizice, marketingové strategie a informace o zákaznících.

Integrita informačních aktiv odkazuje na úplnost a přesnost informací. Ke ztrátě integrity dojde, pokud je informace neoprávněně změněna. Tato změna může být provedena úmyslně nebo neúmyslně. Pokud není integrita informačního aktiva opět obnovena, může mít využívání obsažených informací za následek nepřesnosti či chybná rozhodnutí. Míra porušení integrity může být rozdělena do následujících skupin:

- nízká – v případě porušení integrity informačních aktiv je zde minimální nebo žádný dopad na fungování organizace;

- střední – v případě porušení integrity informačních aktiv je zde výrazný dopad na organizaci;

- vysoká – porušení integrity informačních aktiv je zcela nepřípustné.

Dostupnost informačních aktiv definuje, jak rychle jsou v případě ztráty požadované informace potřeba. Obecné zásady pro stanovení kritérií dostupnosti informačních aktiv lze definovat jako:

- nízká – minimální dopad na organizaci v případě, že nejsou informační aktiva dostupná až 7 dní;

- střední – v tomto případě je značný dopad na organizaci a podnikání, pokud nejsou informační aktiva dostupná do 48 hodin;

- vysoká – informační aktiva jsou bezpodmínečně potřeba na bázi 24×7; jejich ztráta je tedy nepřípustná.

1.4.2. Neinformační aktiva

V případě neinformačních aktiv jsou tato aktiva využívána pro vytváření, zpracování a uložení informace. Tato aktiva musí být identifikována a oceněna za účelem vyhodnocení jejich potřeby v rámci příslušných obchodních procesů. Ocenění aktiv, které nejsou informačními aktivy, jako je software, hardware a služby, se provádí na základě různých kritérií pro určené skupiny těchto fyzických aktiv. I na neinformační aktiva je nutné nahlížet z pohledu atributů informační bezpečnosti. Tedy na jejich důvěrnost, integritu a dostupnost.

Důvěrnost neinformačních aktiv je takovým faktorem, který dané aktivum v konkrétních procesech organizace zabezpečuje. Lze definovat několik možností pro rozlišení důvěrnosti neinformačních aktiv:

- nízká – informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má nízké požadavky na důvěrnost;

- střední – informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má stupeň důvěrnosti identifikován jako střední;

- vysoká – informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má v rámci podnikových procesů identifikován nejvyšší stupeň důvěrnosti.

Integrita neinformačních aktiv určuje bezpečnost a spolehlivost jednotlivých aktiv figurujících ve specifických obchodních procesech dle požadavku na integritu informací. Požadavky na integritu neinformačních aktiv:

- nízké – závislost a spolehlivost služeb poskytujících konkrétní aktivum vzhledem k obchodním procesům je nízká; informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má požadavky na stupeň důvěrnosti nízký;

- střední – závislost a spolehlivost služeb poskytujících konkrétní aktivum vzhledem k obchodním procesům je střední; informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má střední stupeň požadavků na důvěrnost;

- vysoké – závislost a spolehlivost služeb poskytujících konkrétní aktivum vzhledem k obchodním procesům je vysoká; informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má vysoký stupeň požadavků na důvěrnost.

Dostupnost neinformačních aktiv se opět určuje na základě dopadu nedostupnosti aktiva v rámci organizace a podnikových procesů. Tato nedostupnost může dosahovat následujících stupňů:

- nízký – vliv na dostupnost informačních aktiv v rámci podnikových procesů a informace která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva je nízká;

- střední – vliv na dostupnost informačních aktiv v rámci podnikových procesů a informace která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva je střední;

- vysoká – vliv na dostupnost informačních aktiv v rámci podnikových procesů a informace která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva je vysoká.

Neinformační aktiva jsou dále klasifikována dle následujících skupin:

A. IT aktiva (hardware):

i. servery;

ii. kritické desktopy;

iii. notebooky, mobilní komunikační zařízení;

iv. ostatní desktopy;

B. síťové komunikační vybavení:

i. přepínače, směrovače;

ii. firewally;

iii. pronajaté datové okruhy;

iv. telefonní ústředny;

C. software, nástroje:

i. operační systémy;

ii. aplikace;

iii. softwarové nástroje;

iv. databáze;

D. média:

i. záložní média – data;

ii. záložní média – OS, aplikace, softwarové nástroje;

iii. pracovní kopie – OS, aplikace, softwarové nástroje;

iv. záložní média – zdrojové kódy;

v. archivní média;

E. podpůrné služby:

i. napájení;

ii. klimatizace;

iii. systém ochrany objektů;

iv. požární systém;

v. voda;

vi. přístupový systém;

vii. únikové cesty.

1.4.3. Lidské zdroje

Informační aktiva jsou v rámci organizace zpřístupněna zaměstnanců, stejně jako osobám mimo organizaci, které tato aktiva využívají pro plnění obchodních vztahů. Proto je potřeba identifikovat a popsat všechny osoby, které s takovými aktivy manipulují nebo manipulovat mohou. Analýzu požadavků konkrétních osob z pohledu informačních aktiv musí provést vlastník příslušného podnikového procesu. Definované lidské zdroje mohou být zaměstnanci, kontraktoři nebo dodavatelé a jejich zaměstnanci. I na lidské zdroje je z pohledu informační bezpečnosti nahlíženo jako

na aktiva s jejich vlastními atributy informační bezpečnosti.

Důvěrnost:

- nízká – přístup k informačním aktivům neohrozí zájmy a fungování organizace; z pohledu rolí uvnitř organizace a třetích stran jsou tato aktiva klasifikována jako veřejná;

- střední – přístup k informačním aktivům je omezen a informační aktiva jsou identifikována jako interní;

- vysoká – v tomto případě jsou informační aktiva dostupná pouze velmi omezené skupině osob a jejich klasifikace je důvěrné nebo citlivé.

Integrita:

- nízká – narušení bezpečnosti osobou, které je přiřazena role, neovlivní fungování organizace nebo podnikatelskou činnost; informační aktivum je klasifikováno jako veřejné nebo interní;

- střední – narušení bezpečnosti osobou, které je přiřazena určitá role, má mírný vliv na podnikatelskou činnost; informační aktivum je klasifikováno jako veřejné nebo interní;

- vysoká – narušení bezpečnosti osobou, které je přiřazena určitá role, má zásadní vliv na fungování organizace nebo podnikatelskou činnost; informační aktivum je klasifikováno jako důvěrné nebo citlivé.

Dostupnost:

- nízká – nedostupnost osoby, které je přiřazena konkrétní role nemá vliv na fungování organizace nebo podnikatelskou činnost;

- střední – nedostupnost osoby, které je přiřazena konkrétní role má mírný vliv na fungování organizace nebo podnikatelskou činnost;

- vysoká – nedostupnost osoby, které je přiřazena konkrétní role má zásadní vliv na fungování organizace nebo podnikatelskou činnost.

Jak je z popisu klasifikace jednotlivých typů aktiv, tedy informačních, neinformačních i lidských zdrojů, patrné, všechny typy aktiv spolu navzájem souvisí, jelikož se vyskytují ve všech fázích životního cyklu informace v rámci informační bezpečnosti.

2. Normy a legislativa

V současném globálním světě již není možné v řadě oborů spoléhat na vlastní zkušenosti a zkušenosti pracovníků pracujících v podniku při sestavování jasných a fungujících pravidel. Tím více toto platí v souvislosti s informační bezpečností, kde je důležitá harmonizace v rámci místní legislativy, tak i v rámci integrace do EU. Existuje proto množství specifických požadavků a doporučení, která je nutné vzít za vlastní. Ve spolupráci s evropskými normalizačními institucemi byly vyvinuty normy a legislativa, kterými se musí každý subjekt realizující informační

bezpečnost řídit. Specifické normy také slouží i jako metrika zaručující srovnatelnost implementace mezi jednotlivými podniky. Měly by ale také zaručit stejný pohled několika nezávislých konzultantů či auditorů na stejný podnik.Pro oblast informační bezpečnosti byla organizací ISO (International Organization for Standardization), která řídí proces vydávání norem, rezervována série ISO/IEC 27000. Tato rodina norem se v rámci integrovaného systému řízení postupně propojuje s rodinami norem pro řízení jakostí, tedy ISO/IEC 9000, a systému řízení vztahu k okolí, ISO/IEC 14000. Každá z norem je označena číslem a rokem jejího vydání. Normy ISO bývají v ČR přebírány jako ČSN.

Vedle norem vydávaných pro oblast informační bezpečnosti organizací ISO jsou zde i další subjekty, plnící stejnou úlohu. Příkladem může být standardizační institut USA NIST se svými dokumenty. Informační bezpečností se ale zabývá také český NBÚ, německý BSI nebo NATO. Tyto organizace také vydávají vlastní standardy, které jsou však platné pouze územně.

2.1. Historie norem pro řízení informační bezpečnosti

Na počátku roku 1990 byla ve Velké Británii zřízena pracovní skupina, která vytvořila soubor postupů řízení informační bezpečnosti. V roce 1995 byl tento dokument vydán jako britský standard BS 7799. Následně došlo v roce 1999 k vytvoření druhé verze s názvem BS 7799-1:1999. Roku 2000 byl standard akceptován organizací ISO a vydán jako ISO/IEC 17799. Roku 2005 byl standard ISO/IEC 17799 přepracován a přejmenován na ISO/IEC 2002:2005. Ještě téhož roku byl vydán i ISO/IEC 27001:2005, který definuje požadavky na řízení informační bezpečnosti a vychází z BS

7799-2:2002.

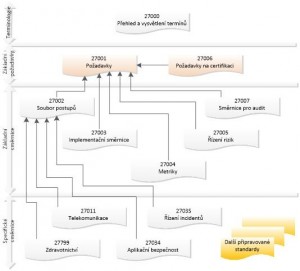

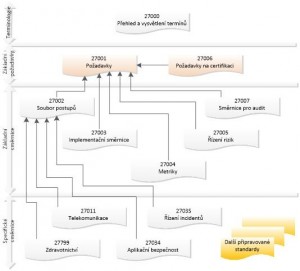

2.2. Normy pro řízení informační bezpečnosti

Obrázek zobrazuje hierarchii rodiny norem ISO 27000. Jak je možné pozorovat, sestává se ze čtyř částí. První část představuje standardy obsahující přehled a terminologii využívanou v ISO/IEC 27000. Zde je uveden pouze standard ISO/IEC 27000. Část druhá definuje standardy obsahující závazné požadavky využívané při certifikacích. Zástupci jsou ISO/IEC 27001 a ISO/IEC 27006 (tyto standardy jsou označovány jako normativní. O ostatních se hovoří jako o standardech informativních). Základní generické směrnice obsahuje část třetí, kde nalezneme standardy pro

implementaci, audit, řízení rizik anebo i využívané metriky. V části poslední jsou standardy využívané pro specifickou oblast, tedy například telekomunikace a zdravotnictví. Ve stádiu vývoje jsou specifické standardy pro automobilový průmysl a loterie.

Norma ISO/IEC 27000:2009 Overview and vocabulary, česky Přehled a slovník, vysvětluje terminologii provázející veškeré specifikace ISO/IEC 27000. Tato terminologie je adaptována i dalšími pracemi, jako CobiT nebo ITIL z důvodu předejití nepochopení při popisu souvislostí.

Klíčovou normou se stala ISO/IEC 27001:2005, která nese název Information security management system – Requirements, česky Systém řízení bezpečnosti informací – Požadavky. Jak již bylo uvedeno, vychází z BS 7799-2 a obsahuje formální soubor specifikací, které slouží pro nezávislou certifikaci podniku v rámci systému řízení informační bezpečnosti. ISO/IEC 27001 specifikuje požadavky na zřízení, implementaci, monitorování a přezkoumání, udržování a zlepšování systému řízení, tedy celkový rámec řízení a kontroly pro řízení rizik informační bezpečnosti uvnitř podniku. Standard se vztahuje na všechny typy organizací, např. obchodní společnosti, vládní agentury a neziskové organizace, všech velikostí. Informační bezpečnost je řízena režimem neustálého

zlepšování. ISO/IEC 27001 proto obsahuje několik PDCA cyklů.

Druhou neméně důležitou normou je ISO/IEC 27002:2005 Code of practice for information security management, česky Soubor postupů pro řízení bezpečnosti informací, vycházející z BS 7799-1:1999, tedy ISO/IEC 17799. Standard obsahuje množství bezpečnostních opatření, kterými se řídí celosvětově velké množství organizací. Obsahem je 11 kategorií bezpečnosti, které jsou dále rozděleny do 39 cílů opatření:

- bezpečnostní politika;

- organizace bezpečnosti;

- klasifikace a řízení aktiv;

- bezpečnost lidských zdrojů;

- fyzická bezpečnost a bezpečnost prostředí;

- řízení komunikací a řízení provozu;

- řízení přístupu;

- vývoj, údržba a rozšíření informačního systému;

- zvládání bezpečnostních incidentů;

- řízení kontinuity činností organizace;

- soulad s požadavky.

Norma dále obsahuje 133 základních opatření, které jsou reprezentovány stovkami dalších bezpečnostních opatření.

Návodem na implementaci ostatních norem se stala ISO/IEC 27003:2010 Information security management system implementation guidance, česky Směrnice pro implementaci systému řízení bezpečnosti informací. Popisuje proces specifikace ISMS a design plánů realizace projektu, který zahrnuje přípravu a plánování činností před vlastní realizaci, a zabývá se klíčovými prvky, jako řízení schválení a svolení k realizaci projektu, hodnocení a vymezení rizik informační bezpečnosti, projektování systému řízení informační bezpečnosti a plánování realizace projektu. BSI během posledních let publikoval několik podobných návodů k implementaci známých jako BSI/DISC PD 3001-3005, které jsou do dnešní doby využívány jako efektivní příručka pro celý životní cyklus projektů

zahrnujících BS 7799.

ISO/IEC 27004:2009 Information security management measurements, v překladu Měření účinnosti řízení bezpečnosti informací, je pro organizace pomůckou k měření a prezentaci efektivity jejich systémů řízení bezpečnosti informací, zahrnující řídící procesy definované v ISO/IEC 27001 a opatření z ISO/IEC 27002. Obsahem standardu je přehled měření informační bezpečnosti, odpovědnost za řízení, definice jednotlivých metrik a jejich měření a dále následná analýza dat a vyhodnocování výsledků měření.

ISO/IEC 27005:2011 Information security risk management, česky Řízení rizik bezpečnosti informací, poskytuje doporučení a techniky pro analýzy informačních rizik. Jejím základem jsou revize dříve vydaných norem ISO/IEC TR 13335-3:1998, ISO/IEC TR 13335-4:2000 a využití některých pasáží BS 7799-3.

ISO/IEC 27006:2007 Requirements for the accreditation of bodies providing audit and certification of information security management systems, česky Požadavky na akreditaci osob poskytujících audit a certifikaci systémů řízení bezpečnosti informací, poskytuje doporučení určená akreditovaným certifikačním autoritám. Týká se zejména průběhu certifikace systému řízení informační bezpečnosti a doplňuje požadavky obsažené v ISO/IEC 17021 a ISO/IEC 27001.

ISO/IEC 27011:2008 Information security management guidelines for telecommunications organizations based on ISO/IEC 27002, česky Řízení informační bezpečnosti pro telekomunikační organizace založené na základě ISO/IEC 27002, je norma připravená současně s ITU, kde nese označení ITU-T X.1051. Tato norma je založena na normách ISO 9001:2000 (Quality management systems – Requirements), ISO 14001:1996 (Environmental management systems – Specification with guidance for use), ISO/IEC 17799:2000/27002 (Information technology – Code of practice for information security management), BS 7799-2:2002/ISO/IEC 27001 (Information Security Management Systems – Specification with Guidance for use) a doporučeních ITU-T Recommendation X.800 (Security architecture for

Open Systems Interconnection for CCITT applications), ITU-T Recommendation X.805 (Security architecture for systems providing end-to-end communications). ISO/IEC 27011:2008 přidává k ISO/IEC 27002 1 další cíl opatření a 13 základním opatření.

ISO/IEC 27031:2011 Guidelines for information and communications technology readiness for business continuity, česky Pravidla pro informační a komunikační technologii – zajištění kontinuity provozu, obsahuje procedury a metody BCM použitelné ve všech organizacích s identifikací jejich významných aspektů a způsobů měření.

ISO 27799:2008 Health informatics — Information security management in health using ISO/IEC 27002, česky Řízení informační bezpečnosti ve zdravotnických zařízeních dle ISO/IEC 27002, obsahuje doporučení pro implementaci ISO/IEC 27002 a nejlepší praktiky pro řízení bezpečnosti informací ve zdravotnictví.

V současné době jsou připravovány další ISO/IEC normy doplňující rodinu norem pro systém řízení informační bezpečnosti:

ISO/IEC 27007 Guidelines for information security management systems auditing

ISO/IEC TR 27008 Guidelines for auditors on information security management systems controls

ISO/IEC 27010 Information security management for intersector and inter-organisational communications

ISO/IEC 27013 Guideline on the integrated implementation of ISO/IEC 20000-1 and ISO/IEC 27001

ISO/IEC 27014 Governance of information security

ISO/IEC 27015 Information security management guidance for financial services

ISO/IEC TR 27016 Organizational economics

ISO/IEC 27032 Guidelines for cybersecurity

ISO/IEC 27033 Network security

ISO/IEC 27034 Application security

ISO/IEC 27035 Information security incident management

ISO/IEC 27036 Information security for supplier relationships

ISO/IEC 27037 Guidelines for identification, collection and/or acquisition and preservation of digital evidence

ISO/IEC 27038 Specification for digital redaction

ISO/IEC 27040 Storage security

Kromě standardů rodiny ISO/IEC 27000 existují i další normy, které se například zabývají problematikou soukromí, jakou je ISO/IEC 29000. Pro audit bezpečnosti IT je používána norma ISO/IEC 154408 Evaluation criteria for IT security. Tato norma je často využívána při certifikaci operačních systémů.

Normy německého bezpečnostního úřadu BSI:

BSI Standard 100-1 Information Security Management Systems (ISMS)

BSI-Standard 100-2 IT-Grundschutz Methodology

BSI-Standard 100-3 Risk Analysis based on IT-Grundschutz

BSI-Standard 100-4 Business Continuity Management

Normy standardizačního úřadu USA – NIST:

SP 800-30 Risk Management Guide for Information Technology Systems

SP 800-146 Cloud Computing Synopsis and Recommendations

SP 800-145 A NIST Definition of Cloud Computing

SP 800-132 Recommendation for Password-Based Key Derivation

SP 800-127 Guide to Securing WiMAX Wireless Communications

SP 800-126 The Technical Specification for the Security Content Automation Protocol

SP 800-125 Guide to Security for Full Virtualization Technologies

SP 800-123 Guide to General Server Security

2.3. Legislativa v České republice a Evropské unii

O normy vydávané normalizačními organizacemi a národními bezpečnostními úřady se opírá celá řada zákonů a vyhlášek jak v České republice, tak i Evropské unii.

Legislativa ČR:

ústavní zákon č. 110/1998 Sb., o bezpečnosti ČR;

zákon č. 148/1998Sb., o ochraně utajovaných skutečností;

zákon č. 106/1999 Sb., o svobodném přístupu k informacím;

zákon č. 101/2000 Sb., o ochraně osobních údajů;

zákon č. 227/2000 Sb., o elektronickém podpisu;

zákon č. 365/2000 Sb., o informačních systémech veřejné správy;

zákon č. 480/2004 Sb., o některých službách informační společnosti;

zákon č. 499/2004 Sb., o archivnictví a spisové službě;

zákon č. 127/2005 Sb., o elektronických komunikacích;

zákon č. 412/2005 Sb., o utajovaných informacích;

usnesení vlády c. 624 z 20. 6. 2001, o pravidlech, zásadách a způsobu zabezpečování kontroly užívání počítačových programů;

vyhláška NBÚ 56/1999 Sb., o zajištění bezpečnosti informačních systému nakládajících s utajovanými skutečnostmi, provádění jejich certifikace a náležitostech certifikátu.

Legislativa EU:

směrnice rady 1991/250/EHS, o právní ochraně počítačových programů;

směrnice 1995/46/ES, o ochraně osobních dat;

směrnice 1997/66/ES, o ochraně dat v telekomunikacích;

směrnice 1999/93/ES, o zásadách Společenství pro elektronické podpisy;

nařízení 2001/45/ES, o ochraně fyzických osob při zpracování osobních údajů orgány a institucemi;

směrnice rady 2001/264/EC, o ochraně utajovaných informací;

směrnice 2002/58/ES, o zpracování osobních údajů a ochraně soukromí.

3. Analýza a řízení rizik

Organizace řešící informační bezpečnost musí dobře porozumět rizikům spojených s jejich podnikáním a současně musí rozvíjet oblasti související s řízením rizik a jejich hodnocením. Proces řízení umožňuje určit konkrétní hrozby, zranitelnosti a dopady a určit příslušná nápravná opatření pro jejich detekci a nápravu. Je potřeba se ujistit, že rizika související s příslušnými procesy a programy jsou správně koordinovány. Tato koordinace probíhá napříč obnov při haváriích, plánování kontinuity podnikání a řízením podnikatelských rizik. Je zpravidla nutné

vybrat techniky vyhodnocování rizik, které splňují konkrétní požadavky.Řízení rizik je neustálý proces identifikace, sledování a výběru vhodných opatření pro omezení rizik v organizaci. Vzhledem k tomu, že se informační bezpečnost stala nedílnou součástí podnikání, musí být proces řízení rizik aplikováno i na správu majetku a administrativu spojenou s firemními procesy. Informační bezpečnost má dnes hlavní odpovědnost při hodnocení, komunikaci a zmírnění rizik. Informační bezpečnost musí při přechodu ze starého řízení ochrany informační bezpečnosti organizace, kde se řízení rizik informační bezpečnosti oddělovalo od například finančních a HR procesů, na nový systém, dělat při vědomí zbytkového rizika nejrůznější kompromisy. Organizace musí brát v

úvahu, že se nelze chránit před veškerými potencionálními riziky a podle toho se náležitě rozhodovat. Pro mnoho organizací je však toto rozhodování velkým problémem a obtížně se jej dosahuje.

Přístupy k řízení rizik jsou cílem a předmětem výzkumu a specifikováním například CobiT, ISO nebo NIST a vydávané dokumenty jsou brány jako reference pro posuzování shod nejrůznějšími regulátory. Proces řízení rizik může být využíván organizacemi k výkonu správy integrity a shod se strategií řízení podnikatelských rizik a dále může sloužit k ospravedlnění výdajů so informační bezpečnosti. Informační bezpečnost v organizaci musí být zapojena do posuzování rizik v rámci stávajícího IT, tak i při nasazování nových aplikací a systémů. Kromě toho musí informační bezpečnost zajistit koordinaci IT rizik souvisejícími s programy, jakými jsou plánování kontinuity podnikání nebo disaster recovery.

Řízení rizik se stává důležitým aspektem a součástí informační bezpečnosti a jeho nasazování je možné sledovat u stále většího počtu organizací. Metody řízení rizik, které nejsou součástí klíčových kompetencí specialistů na informační bezpečnost, může vést k nejednotnému chápání řízení rizik, terminologie a souvisejících procesů. Jistou překážkou může být nedostatek znalostí při uplatňování metod hodnocení rizik, stejně jako matoucí využívání těchto metod a nástrojů.

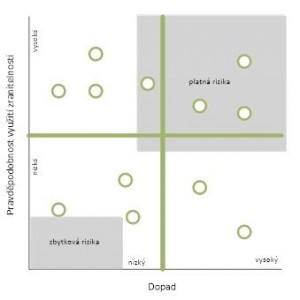

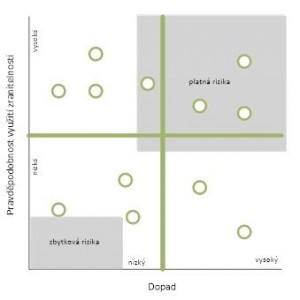

Hodnocení rizik se zaměřuje na shromažďování, analýzu a hodnocení informací o riziku tak, aby bylo možné rozhodnou o jeho eliminaci. Po té, co jsou rizika identifikována, je vyhodnocena pravděpodobnost výskytu a jejich vliv na informační bezpečnost v organizaci. Pravděpodobnost výskytu a jeho závažnost je u každého rizika rozdílná. Jiný je také i jejich vliv na organizaci. Míra ohrožení a náklady se liší v celém rozsahu rizika a tyto parametry mohou být rozdílné pro různé divize či lokality. Hodnocení rizik se skládá z analýzy rizik a jejich hodnocení. Analýza využívá známých hrozeb a zranitelností, ale také zpracovává informace o aktivech. Hodnocení porovnává dané riziko s předem stanovenými kritérii. Toto hodnocení může být kvalitativního nebo

kvantitativného rázů a provedeno automatickými nebo manuálními metodami.

Jakmile jsou rizika identifikována a stanoveny jejich priority, musí být přijata vhodná opatření na jejich odstranění nebo zmírnění. V některých případech jsou z pohledu podnikání rizika akceptována. Pro každé jednotlivé riziko musí organizace zvážit několik základních možností:

- přijetí rizika – pokud je výskyt rizika nepravděpodobný nebo jeho vliv minimální, může organizace rozhodnout, že bude nést v případě potřeby náklady spojené s obnovou;

- zabránění riziku – pokud jsou náklady na obnovu a pravděpodobnost výskytu rizika velké, pracuje se na aktivitách spojených s předejitím rizikové situaci.

- přenos nebo sdílení rizika – pokud je riziko součástí podnikání organizace, může být riziko převedeno nebo sdíleno na základě pojištění nebo dohod s dalšími organizacemi;

- zmírnění rizika – riziko může být součástí podnikání a je nutné zavést systémy pro snížení dopadu rizika;

- ignorování rizika – vědomé ignorace rizika je pro organizaci nebezpečné. V tomto případě nejsou vyvíjeny žádné aktivity spojené s konkrétním rizikem.

Řízení rizik musí být koordinováno přes mnoho organizačních jednotek, protože výskyt rizika může ovlivňovat i další oblasti organizace. Identifikovaná rizika musí být prioritou ve vztahu ke strategickým cílům organizace. Proto je nutná vhodná komunikace napříč organizací.

Jak již bylo zmíněno, hodnocení rizik může být kvantitativní nebo kvalitativní. Kvantitativní analýza přiřadí hodnotu ke každému prvku rizika, například hodnotu aktiv, frekvenci výskytu, závažnost zranitelnosti, dopad a kontrolu nákladů. Rizikové rovnice slouží k určení celkového a zbytkového rizika a zpravidla poskytují informaci o ztrátě vztažené k jednomu kalendářnímu roku. Nicméně, nelze zaručit přesnou návratnost investic, která je založena na čistě kvantitativním přístupu. Tento přístup často vyžaduje použití kvalitativního nebo subjektivního vstupu.

Kvalitativní přístup spojuje omezené kvantitativní údaje se zkušenostmi a osobním míněním. Kvalitativní analýza nevyžaduje pravděpodobnost dat a využívá pouze odhad potenciální ztráty. Tento přístup se často používá k popisu hrozeb a pravděpodobných ztrát. Výsledkem analýzy je zpravidla pořadí pravděpodobnosti a dopadu v relativním měřítku. Kvalitativní přístup je jednodušší a vyhodnocení rychlejší nežli v případě kvantitativního hodnocení.

Z pohledu informační bezpečnosti je řízení rizik předmětem normy ISO/IEC 27005:2008, která definuje a zavádí metodologii řízení rizik do systému řízení informační bezpečnosti. Další používanou metodologii je možné nalézt v NIST SP 800-30.

4. Systém řízení informační bezpečnosti (ISMS)

Informační bezpečnost jako taková nemůže sama o sobě efektivně zastávat všechny úkoly v ochraně informací bez jejího řízení. Právě řízením informační bezpečnosti se zabývá systém řízení informační bezpečnosti (ISMS – Information Security Management System). Zásady budování a využívání systému řízení bezpečnosti informací jsou zakotveny v normách ISO/IEC 17799 a ISO/IEC 27001:2005.Norma ISO/IEC 17799 vychází z britského standardu BS 7799, který se stal pro oblast informační bezpečnosti best practice, a později byla norma přejmenována na ISO/IEC 27002:2005.

Se systémem řízení informační souvisí i následný audit a certifikace. Tyto procesy se řídí několika hlavními předpoklady, které jsou náležitě popsány v příslušných dokumentech týkajících se ISO/IEC 27001:2005, standardu prohlášení o auditu č. 70 (SAS 70) typ I a II, Sarbanes-Oxley (SOX), standardu datové bezpečnosti platebních karet (PCI DSS) či FISMA. Příloha A obsahuje kompletní plán implementace systému řízení informační bezpečnosti dle ISO/IEC 27001.

4.1. Politika ISMS

Politika ISMS je základní dokument, který definuje strategii podniku v oblasti ochrany informací. Obsahuje formulace jasné koncepce řešení informační bezpečnosti a vytváří základ pro tvorbu vnitřních norem, kterými mohou být bezpečnostní zásady a postupy, bezpečnostní standardy a směrnice a v neposlední řadě definuje chování všech účastníků. Těmito účastníky jsou jak uživatelé, tak i správci, vedoucí pracovníci a samozřejmě často opomíjené třetí strany. Vedení podniku deklaruje bezpečnostní politikou svou strategii trvalého zajišťování informační

bezpečnosti jako nedílné součásti všech řídících procesů.

Politika systému řízení informační bezpečnosti bývá často velmi podobná politice informační bezpečnosti. Je založena na několika základních pilířích. Jedním z nich je podniková strategie. Podniková strategie koncept chování organizace, dlouhodobý program a pojetí činnosti organizace včetně alokace jejích zdrojů potřebných k dosažení předem definovaných záměrů. Kromě podnikové strategie jsou zde také požadavky na informační bezpečnost, bezpečnostní požadavky obchodních partnerů a třetích stran a požadavky legislativy.

Obsahem politiky systému řízení bezpečnosti informací je několik kapitol. Definice informační bezpečnosti, její cíle, rozsah a důležitost obsahuje elementární strategii informační bezpečnosti v organizaci. Informační bezpečnost musí být nutně podporována managementem organizace, proto je součástí politiky ISMS i deklarace o podpoře managementem. Jak již bylo uvedeno, politika ISMS je založena na požadavcích legislativy, a právě tyto konkrétní požadavky nebo jejich krátké shrnutí obsahuje i politika systému řízení bezpečnosti informací. Kromě podpory managementu jsou v systému zapojeny i další zainteresované osoby či strany se svojí vlastní odpovědností. Tato matice zainteresovaných a odpovědností se také nalézá v popisovaném dokumentu. Politika ISMS

dále obsahuje kritéria pro ohodnocování bezpečnostních rizik a systém pro reportování vzniklých bezpečnostních incidentů. V závěru mohou být uvedeny odkazy na další související dokumenty s politikou systému řízení informační bezpečnosti.

4.2. Model PDCA

Podniková politika nebo také již ustálené označení enterprise governance, tedy systém, v němž podniky řídí a kontrolují, a IT governance, systém řízení IT, jsou navzájem velice provázané. Prakticky nenastane situace, kdy by oba systémy byly vzájemně oddělené. V této souvislosti došlo k zavedení tzv. PDCA cyklu, což je zkratka z počátečních písmen anglických slov plan-do-check-act, česky plánuj-dělej-kontroluj-jednej [7]. Tento koncept je obvykle používán ve spojení se strukturovaným řešením problémů nebo neustálém zlepšování procesů. Cyklus PDCA je také

označován jako Demingův cyklus. Systém řízení podniku i systém řízení IT musí být plánovány s jasně měřitelnými a konstruktivními ukazateli (P). Informace a případně informační systémy musí být dodány a využívány (D), informace odebrané na výstupu je nutné zkontrolovat (C) a odchylky jsou následně přezkoumány a korigovány (A).

V případě, že má být celý systém řízení informační bezpečnosti správně implementován a posléze i certifikován, je možné vycházet z doporučení a postupů navržených ISO27k fórem. Tyto doporučení jsou součástí tzv. ISO27k toolkitu, který je možné bezplatně získat z internetových stránek ISO27001security.com. Toolkit obsahuje více než 60 dokumentů zabývajících se implementací systému řízení informační bezpečnosti včetně jeho pozdější certifikace a popisuje kompletně celý PDCA cyklus.

4.2.1. Ustanovení ISMS

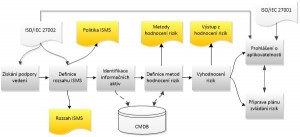

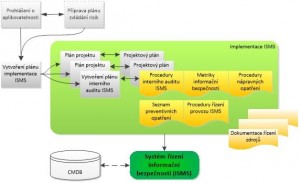

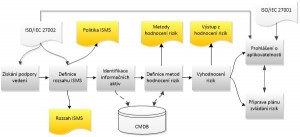

Ustanovení ISMS je první fází PDCA cyklu, jejímž úkolem je definice rozsahu, politiky a systematického přístupu k ohodnocení rizik. Obrázek zachycuje celý proces ustanovení fáze systému řízení informační bezpečnosti. Vedle několika úkolů je možné pozorovat i množství dokumentů, které jsou výstupem této fáze.

Zajištění plné podpory vedení organizace často naráží na nedostatečné povědomí o výhodách plynoucích z nasazení ISMS dle ISO/IEC 27001. V tomto kroku plánování systému řízení informační bezpečnosti je potřeba přesvědčit vedení o těchto výhodách, podpořených doporučeními a návody uvedenými v ISO/IEC 27002, následované vysvětlením analýzy rizik a vytvořením obchodního případu zavedení ISMS. Definice rozsahu ISMS ukazuje, jaká oddělení či systémy budou pokryty systémem řízení informační bezpečnosti. Výstupem této definice je politika ISMS a dokument popisující konkrétní rozsah a dosah ISMS uvnitř organizace i v rámci třetích stran. Identifikace informačních aktiv slouží pro vytvoření seznamu sítí, databází, datových entit, dokumentů, atp. Tento seznam

se zpravidla nachází i konfigurační databázi (CMDB) a bývá využíván jako výchozí zdroj obsahující kompletní aktiva organizace. S tímto seznamem následně pracuje krok definice hodnocení rizik a vyhodnocení rizik. Zde je využito metod hodnocení rizik, jako například CRAMM, a připraveno prohlášení o aplikovatelnosti systému řízení informační bezpečnosti a současně připraven plán zvládání v případě ohrožení informační bezpečnosti. Vyhodnocení rizik je vstupem pro vyhodnocení projektu vedením organizace a následný souhlas vedení s navrhovanými zbytkovými riziky a oprávnění k zavedení a provozu ISMS.

4.2.2. Zavádění a provoz ISMS

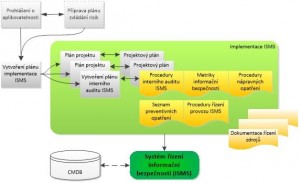

Po fázi ustanovení ISMS přichází fáze zavádění a provozu systému řízení informační bezpečnosti, jejíž součástí je vytvoření plánu implementace ISMS a vlastní implementace skládající se v implementaci dílčích projektů, vytvoření plánu interního auditu, zavedení definovaných strategií do praxe, tvorba, případně aktualizace směrnice a procesů a budování povědomí o ISMS v rámci organizační struktury a definovaných rolí uvnitř organizace. Následující obrázek zachycuje celý proces zavádění a provozu systému řízení informační bezpečnosti:

Vytvoření plánu implementace ISMS navazuje na prohlášení o aplikovatelnosti a přípravy plánu zvládání rizik. Vzhledem k rozsahu ISMS je obecně vhodné při implementaci ISO/IEC 27002 rozdělit části tohoto standardu na individuální projekty, každý se svým vlastním projektovým plánem. Výstupem této fáze je zavedení systému řízení informační bezpečnosti, vytvoření procedur pro provádění interního auditu ISMS, definice metrik informační bezpečnosti, vytvoření seznamu nápravných opatření pro zjištěná rizika včetně seznamu preventivních opatření, procedury zabezpečující vhodné řízení provozu ISMS a dokumentace řízení zdrojů.

Vlastní nasazení a spuštění systému řízení informační bezpečnosti včetně vytvoření souvisejících politik, standardů, procedur a doporučení není jednorázová aktivita, ale je nutné zavést soustavné vyhodnocování relevantních aktivit. Informační bezpečnost se musí stát částí pracovní rutiny každého zaměstnance. O prohloubení a udržování povědomí o informační bezpečnosti a systému řízení informační bezpečnosti ve vztahu k podnikání organizace je potřeba zaměstnance vést, a to jak odbornými kurzy, tak i jinými firemními aktivitami.

4.2.3. Monitorování a přezkoumání ISMS

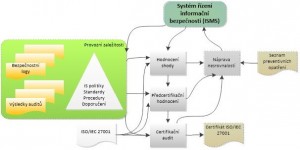

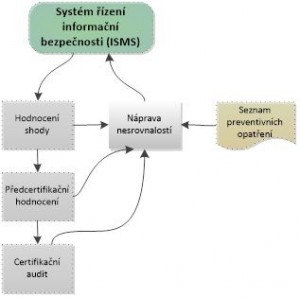

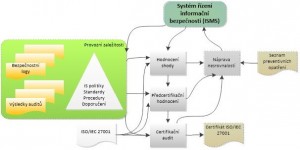

Pro vyhodnocení shody s požadavky při zavedení systému řízení informační bezpečnosti je nutné zajistit monitorování systému a provádění dalších souvisejících kontrol. Tyto kontroly jsou prováděny interními nebo externími auditory na přesně definované časové bázi. Součástí hodnocení shody implementace je přehodnocení zbytkového a akceptovatelného rizika s ohledem na změny týkající se změn v organizaci, legislativní změny nebo změny v požadavcích regulačních orgánů. Obrázek zobrazuje proces monitorování a přezkoumávání systému řízení informační bezpečnosti z

pohledu PDCA modelu. K této fázi se vztahují úkoly hodnocení shody, předcertifikační hodnocení a certifikační audit.

Pro účely provádění kontrol a auditů musí být o ISMS k dispozici dostatek informací. Tyto informace jsou získány na základě politik, standardů, procedur a doporučení, následně zpracovány a vyhodnoceny. Provozní informace mohou tvořit bezpečnostní logy z přístupových systémů, firewallů, konfigurační soubory ze získané síťové infrastruktury a výstupy z procesu hodnocení rizik. Ve stručnosti se jedná o evidenci všech činností a událostí, které mohou mít dopad na ISMS.

Hodnocení shody má za úkol ověřit, zda je systém řízení informační bezpečnosti implementován dle původních propozic a návrhů a zajišťuje shodu jak s interními, tak i externími požadavky. Tento úkol je zakotven v sekci 15 standardu ISO/IEC 27002.

Předcertifikační hodnocení, nebo také první úroveň certifikace systému řízení informační bezpečnosti se provádí po stabilizaci systému a poskytuje nezávislý pohled na fungování ISMS a pokrytí rozsahu definovaného v etapě plánovaní.

Certifikační audit je nejpečlivější ověření ISMS s požadavky ISO/IEC 27001. Výsledkem je výrok, který (a) potvrdí, že systém řízení informační bezpečnosti je implementován ve shodě s ISO/IEC 27001 v teoretické rovině a (b) systém je ve shodě s aktuálními praktickými požadavky a pracuje dle definovaných požadavků.

Pokud dojde při kontrole shody ke zjištění jakýchkoli nedostatků, jsou tyto nedostatky následně odstraněny ve fázi udržování a zlepšování ISMS.

4.2.4. Udržování a zlepšování ISMS

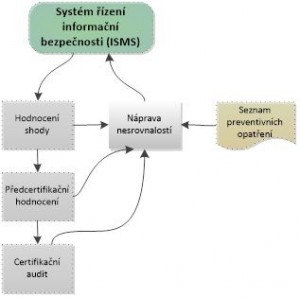

Poslední fází v celém cyklu PDCA je udržování a zlepšování ISMS. Významem této fáze je vyhodnotit jak výsledky auditu a kontrol funkčnosti implementovaných bezpečnostních opatření, tak i samotného ISMS a dát podnět k nastartování dalšího cyklu PDCA, ve kterém budou naplánovány, implementovány, zkontrolovány a opět vyhodnoceny všechna nápravná a preventivní opatření. Obrázek obsahuje poslední fázi, která je navázána na veškerá hodnocení systému řízení informační bezpečnosti.

Proces udržování a zlepšování ISMS pokračuje ve sladění mezi obchodními požadavky, riziky a možnostmi informační bezpečnosti. Společně se systémy řízení kvality přináší vedení organizací možnost systematicky řídit procesy informační bezpečnosti.

Kromě zavádění identifikovaných možností vylepšení ISMS obsahuje také provádění odpovídajících nápravných a preventivních opatření a slouží k projednávání činností a výsledků se všemi zainteresovanými stranami.

4.3. Odpovědnosti, úlohy managementu a zaměstnanců

Jak již bylo několikrát zmíněno, systém řízení informační bezpečnosti musí mít rozsáhlou podporu vrcholového managementu, který má za úkol nejenom podporovat zavedení systému informační bezpečnosti, ale také spolupracovat na bezpečnostní politice organizace, zajišťování vytvoření bezpečnostních cílů, principů a plánů a v neposlední řadě musí být schopen vysvětlit základní principy informační bezpečnosti a zajistit správnou komunikaci a rozšiřování povědomí o informační bezpečnosti v rámci konkrétní organizace s ohledem na vytyčené strategické cíle v rámci

řízení celé organizace.

Naproti tomu zaměstnanci a osoby s přidělenými konkrétními rolemi, kteří se podílí na informační bezpečnosti, musí mít alespoň základní povědomí o politice systému řízení informační bezpečnosti a příslušných pravidel týkajících se procesů a úkolů, které jsou jim svěřeny. Dodržování interních pravidel a nařízení je jedním z nejčastějších problémů organizací mající vlastní systém řízení informační bezpečnosti. Z tohoto pohledu je možné v krátkosti zviditelnit některá hlavní pravidla dodržování informační bezpečnosti, které jsou více či méně poplatné ve všech organizacích. Ať se jedná o soukromé, státní, neziskové, malé i velké. Těmito pravidly jsou:

- pravidelná změna a ochrana hesel pro přístup do interních informačních systémů a aplikací;

- nepoužívat soukromých IT prostředků pro přístup k informačním zdrojům organizace;

- nepoužívat firemních IT prostředků v rozporu s definovanými pravidly a předpisy;

- chovat se dle principu „need-to-know“ při poskytování důvěrných informací;

- poskytovat součinnost při auditech ISMS;

- neprodleně hlásit incidenty či rizika v oblasti bezpečnosti informací.

4.4. Metriky ISMS

Pro zajištění efektivity bezpečnostních opatření a jejich účinnost je důležité definovat vhodné metriky, provádět měření a náležitě vyhodnocovat. Metrikou je jakýkoli ukazatel nebo kritérium, které se používá pro hodnocení efektivity v oblasti řízení výkonu. V případě informační bezpečnosti se pojem metrika vztahuje k měření efektivity atributů informační bezpečnosti, tedy důvěrnosti, integritě a dostupnosti. Obrázek zobrazuje životní cyklus vývoje metrik v oblasti informační bezpečnosti.

Při hodnocení informační bezpečnosti je potřeba brát v úvahu různá hodnotící kritéria, která se projevují při následném rozhodování. Tato kritéria mohou být vztaženy podpoře strategického rozhodování, hodnocení kvality nebo taktickému a operativnímu nadhledu. V případě podpory strategického rozhodování se jedná například o plánování, alokaci zdrojů nebo výběru vhodných produktů a služeb. Hodnocení kvality vyžaduje soulad s bezpečnostními standardy, měření a identifikaci zranitelností a analýzu známých bezpečnostních hrozeb. Taktický a operativní nadhled je založen na monitorování a reportování bezpečnosti a její soulad s příslušnými požadavky. Současně identifikuje specifické oblasti, které je potřeba zlepšit.

Pro systém řízení informační bezpečnosti je tedy vhodné zvolit takové metriky, které poskytnou co nejvíce relevantních informací pro další fáze řízení, udržování a zlepšování ISMS.

5. Metodiky a pracovní rámce

Každá organizace musí přizpůsobit používání norem a postupů tak, aby vyhovovaly jejich specifickým požadavkům. A právě v tomto případě je místo na využití nejrůznějších ověřených praktik a metod, které jsou po dlouhá léta vyvíjeny a navržený tak, aby byly aplikovatelné ve stále se měnícím podnikovém klimatu, ale i s ohledem na okolní dění. Pravděpodobně nejpoužívanějšími metodikami a nejlepšími praktikami jsou CRAMM, jež je metodikou a současně nástrojem pro analýzu a řízení rizik, CobiT, obsahující praktiky využívané při auditu informačních technologií a

ITIL, knihovna nejlepších praktik popisující kompletní vývojový cyklus služeb.

CRAMM

Metodika CRAMM je pravděpodobně nejpoužívanější komplexní metodikou analýzy rizik v systému řízení informační bezpečnosti, která je plně v souladu se specifikacemi ISO/IEC 27001 a ISO/IEC 27002. CRAMM není pouze metodikou pro analýzu rizik, ale také sadou nástrojů sloužící k provedení analýzy informačního systému umožňující kontrolu souladu s bezpečnostními standardy včetně přípravy na následnou certifikaci systému řízení informační bezpečnosti. CRAMM díky své jednoduchosti dokáže při auditech ISMS poskytnout jednoduchou kontrolu, že byla příslušná

metodika správně aplikována a že byla přijata vhodná protiopatření.

V ČR existuje modifikovaná verze, která poskytuje vhodné návaznosti na lokální ekonomické prostředí, která je označována jako CRAMM CZ. Tato verze také obsahuje databázi veškerých hrozeb přizpůsobenou české legislativě. Tato verze bude využita v následujících kapitolách pro příklad analýzy a hodnocení rizik v telekomunikačním prostředí.

CobiT

CobiT poskytuje návody a praktiky pro řízení informačních a souvisejících technologií. Jedná se o nejlepší praktiky pro řízení příslušných procesů informačních technologií. CobiT je vydáván pod záštitou IT Governance Institute. První verze se datuje na rok 1996. Jako reakce na krizi dotCOM vznikla poptávka po nástroji řízení informační technologie v souladu se SOX, kde se ukázal CobiT díky přístupu TOP>DOWN jako nejlepší volba. CobiT nemá za úkol, v kontrastu s například ITIL, řešit jak se má postupovat, ale co se má v konkrétním případě udělat. Z toho

důvodu je CobiT využíván jako nástroj auditu informačních technologií a strategického řízení. CobiT poskytuje osvědčené postupy a nástroje pro sledování a řízení aktivit v informačních technologiích. Využívání IT je významná investice, která musí být náležitě řízena. CobiT pomáhá vedení organizace pochopit a řídit investice do informačních technologií v průběhu jejich životního cyklu a poskytuje metody pro posouzení, zda služby a aktivity splňují obchodní požadavky a očekávané výnosy.

Díky zavedení CobiT budou zaměstnanci IT oddělení a vedoucí pracovníci lépe rozumět podnikání a aktivně spolupracovat při dodávání požadovaných iniciativ IT. Vedoucí pracovníci během celého životního cyklu IT uvidí transparentní a předvídatelné výdaje do informačních technologií a současně se stane efektivnější i proces řízení rizik. Nespornou výhodou zavedení CobiT je i hledisko auditů, které se stanou efektivnějšími a úspěšnějšími. Soulad IT s regulačními požadavky se stane běžnou praxí při řízení organizace.

ITIL

S rostoucí složitostí a závislostí na informačních technologiích, stále více nabývá na důležitosti potřeba koncepce osvědčených postupů. A právě ITIL se stal onou sadou nejlepších praktik správy služeb informačních technologií. Tato knihovna se skládá z celé řady publikací poskytujících návody pro zajištění kvality ve službách informačních technologií. Součástí je i definice procesů a prostředků potřebných k jejich poskytování. V průběhu doby prošla tato knihovna množstvím revizí s cílem začlenit nové myšlenky a postupy a plynně tak reaguje na nové

obchodní podmínky a požadavky, které se stále objevují. Jedním z důležitých faktorů je, že ITIL není formálním standardem. S tím souvisí i fakt, že žádná organizace nemůže vlastnit podnikové procesy ve shodě s ITIL. Zatímco informace prezentované v knihovně ITIL pochází z mnoha zdrojů, nemusí být vždy platné pro konkrétně řešenou situaci. ITIL však není jedinou dostupnou knihovnou poskytující nejlepší praxi. Je zde například již zmíněný CobiT nebo eTOM.

Původně byla tato knihovna ve verzi 2 vytvořena ve Velké Británii agenturou CCTA na začátku roku 1990. V současné době je knihovna ITIL vlastněna organizací OGC, která jí dále rozvíjí a prosazuje. ITILv2 poskytuje praktické návody na provoz ITSM, řešení incidentů, vedení evidence a plánování. Velká část práce byla později převedena do ISO/IEC 20000. Roku 2007 však byla knihovna revidována a vydána aktuální verze ITILv3, která řeší procesně orientované řízení služeb poskytovaných prostřednictvím nejen informačních, ale i komunikačních technologií. ITILv3 poukazuje na životní cyklus každé služby a identifikuje jej jako 5 vzájemně navazujících fází nezávislých na dodavateli a využité infrastruktuře, které jsou rozděleny do pěti knih:

- strategie služeb;

- návrh služeb;

- přechod služeb;

- provoz služeb;

- neustálé zlepšování služeb.

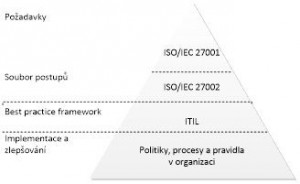

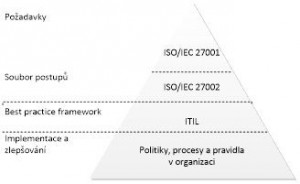

Aby byla v rámci knihovny ITIL zajištěna informační bezpečnost, je vytvořena jako komplexní rámec opírající se o standardy ISO/IEC 27001 a ISO/IEC 27002. Obrázek zachycuje pyramidu návaznosti ITILv3 na ISO/IEC 27000 vztahující se k řízení služeb informační technologie.

ITIL obecně je obvykle využíván ve spojení nejenom s ISO/IEC 27000, ale i s jinými osvědčenými postupy, jako například CobiT, Six Sigma nebo TOGAF.

ITIL se stává stále více přínosem pro podnikání, kde je schopen aktivně doporučit řešení na základě požadavku jedné nebo více obchodních potřeb.

6. Audit informační bezpečnosti

Audit informační bezpečnosti zkoumá, identifikuje a porovnává shodu skutečného aktuálního stavu procesů a opatření z pohledu informační bezpečnosti nebo systému řízení informační bezpečnosti. Jeho cílem je posouzení míry dosažené shody informační bezpečnosti vhledem k plánu implementace, nebo nápravných opatření. Dalším cílem je zdokumentování nalezených rozdílů a případných nedostatků a upozornění na potenciální rizika.Audit informační bezpečnosti můžeme rozdělit na certifikační audit informační bezpečnosti a obecný audit informační bezpečnosti. Rozdíl

mezi těmito typy auditu je v zásadě propozice, že certifikační audit je založen na shodě s příslušnými standardy týkající se informační bezpečnosti, kdežto obecný audit kontroluje shodu s bezpečnostní politikou dané organizace. Tato bezpečností politika ale může být vypracována na příslušném normativním základě.

Obrázek ukazuje jednotlivé fáze auditu systému řízení informační bezpečnosti, jak jsou definovány v ISO/IEC 27007 až ISO/IEC 27009.

Fáze zahájení auditu obsahuje zformování projektového týmu, definice rozsahu a cílů a vyhodnocení proveditelnosti auditu. Tato fáze je pouze přípravná a nejsou zde prováděny žádné přímé kroky s prováděním auditu. Ve fázi analýzy dokumentace se tým již zaobírá specifickou dokumentaci vytvořenou během zavádění systému řízení informační bezpečnosti a provádí hodnocení definovaných kritérií. Fáze přípravy na audit již probíhá v místě, kde je systém řízení bezpečnosti informací nasazen a obsahuje detailní přípravu plánu auditu. Fáze provedení auditu spočívá v testování kontrol, které byly identifikovány a analyzovány jako efektivní. O veškerých výsledcích realizovaných testů je vedena podrobná dokumentace. Výsledek auditu obsahuje závěrečná zpráva nebo

také auditorský výrok. Tato zpráva je nejčastěji určena vedení organizace, které provede následné kroky. Ve fázi plnění kontroly je vytvořen plán sledování a ten následně pravidelně realizován.

Auditorská zpráva, která je výsledkem auditu je formální písemná komunikace mezi auditorem a vedením organizace. Je základním výstupem auditora a má za cíl:

- informovat management;

- zdůraznit dodržování politik;

- definovat rozsah a omezení závěrů;

- ukázat na zjištěné nedostatky.

7. Využití softwarových nástrojů

Pro audit informační bezpečnosti a analýzu rizik lze softwarové nástroje rozdělit do několika kategorií. Jedním typem nástrojů jsou běžné kancelářské aplikace sloužící pro analýzu dat (Microsoft Excel), vizualizaci (Microsoft Visio), plánování projektů (Microsoft Project) a tvorbu dokumentů a prezentací (Microsoft Word a Microsoft PowerPoint). Existuje samozřejmě nepřeberné množství open source projektů, mezi které patří například rodina kancelářských aplikací OpenOffice. Další skupinou softwarových nástrojů jsou nástroje sloužící pro forenzní audit

informačních systémů, penetrační testování a jako sondy přímo umisťované mezi aktivní prvky IT infrastruktury. Třetí skupinou jsou specializované nástroje vytvořené s cílem pomoci například při analýze a řízení rizik. Tyto nástroje zpravidla podporují potřebné standardy, kterými je například rodina norem ISO/IEC 27000, metodiky (CobiT) a pracovní rámce (ITIL).

Jednotlivé organizace musí aplikovat rozdílné přístupy pro řešení různých aspektů analýzy rizik. Metody jako FIRM a FRAP, stejně jako například nástroj RiskPAC, se používají pro vytvoření high-level pohledu na analýzu rizik. Detailní analýzu identifikující specifická měření s následným zmírněním rizik a analýzu pravděpodobnosti ohrožení nejlépe podporují metody jako OCTAVE a Fault Tree Analysis, anebo nástroje typu RiskWatch, CRAMM a COBRA. Následující tabulka obsahuje se seznam nejpoužívanějších metod a nástrojů využívaných pro audit informační bezpečnosti a řízení rizik.

|

|

Formální model |

Automatický model |

Kvalitativní analýza |

Kvantitativní analýza |

Popis |

|

FRAP |

|

|

x |

|

Podnikové procesy |

|

FIRM |

|

|

x |

|

Autorizováno ISF |

|

Citicus |

|

x |

x |

|

Zjednodušený FIRM |

|

OCTAVE |

x |

|

x |

|

Autorizováno SEI |

|

Fault Tree Analysis |

|

|

x |

|

Intuitivní, pragmatický |

|

Securtree |

|

x |

x |

|

Automatizovaná metoda Fault Tree Analysis |

|

RiskWatch |

|

x |

x |

x |

ISO/IEC 27000 |

|

RiskPAC |

|

x |

x |

x |

ISO/IEC 27000 |

|

COBRA |

|

x |

x |

x |

ISO/IEC 27000 |

|

CRAMM |

x |

x |

x |

x |

ISO/IEC 27000 |

|

Buddy System |

|

x |

x |

x |

Řízení rizik |

Posledním typem softwarových nástrojů jsou aplikace a systémy sloužící pro správu informační technologie se zabudovanou podporou compliance managementu. Zástupci jsou například EMC eGRC, rodina IBM Tivoli či VMware vSphere. Tyto nástroje se používají zejména ve spojení s IaaS, PaaS a SaaS. Cílovou skupinou jsou bankovní a státní organizace mající tuto povinnost danou legislativou či mezinárodními dohodami (SOX, HIPAA, DISA, ISO, BASEL II, PCI DSS, NIST). Neslouží přímo pro audit informační bezpečnosti, ale pro jeho podporu a automatickou kontrolu.

Použité zdroje

[1] DOSEDĚL , Tomáš. Počítačová bezpečnost a ochrana dat. Libor Pácl. Brno : Computer press, c2004. 187 s. ISBN 80-251-0106-1.

[2] DOUCEK, P., NOVOTNÝ, O.: Standardy řízení podnikové informatiky, Standardy řízení podnikové informatiky. E+M. Ekonomie a Management, 2007, roč. X, č. 3, s. 132–146. ISSN 1212-3609

[3] DOUCEK, P.: Bezpečnost informační systémů a její prosazování v České republice, In: Informatika 2003, pp. 141 – 146, Bratislava 2003, ISBN 80-233-0491-7.

[4] HANÁČEK, Petr a STAUDEK, Jan. Bezpečnost informačních systémů, Úřad pro státní bezpečnostní systém 2000

[5] ISO/IEC 27000:2009 Information security management systems – Overview and vocabulary, ISO

[6] ISO/IEC 27001:2005 Information security management systems – Requirements, ISO

[7] ISO/IEC 27002:2005 Info Code of practice for information security management, ISO

[8] ISO/IEC 27003:2010 Information security management system implementation guidance, ISO

[9] ISO/IEC 27005:2008 Information security risk management, ISO

[10] ISO/IEC 27011:2008 Info Information security management guidelines for telecommunications organizations based on ISO/IEC 27002, ISO

[11] ISO/IEC 27035 Security incident management, ISO

[12] ISO/IEC 9001:2004 Quality management systems – Requirements, ISO

[13] KOPÁČIK, Ivan, et al. Management and audit of Information security : Manual for Manager. Brtatislava, Slovensko : Sineal s.r.o., 2007. 322 s. ISBN 978-80-969747-0-2.

[14] Management služeb IT Komentované vydání souboru ISO/IEC/DIS 20000:2004 (Ing. Marie Šebestová, Ing. Vladimír Váňa, Mgr. Miroslav Sedláček), Český normalizační institut

[15] ŠABATOVÁ, I.: Systémy správy identity a řízení přístupu, In: VOŘÍŠEK, Jiří (ed.). Systems