Zabezpečení nasazení IoT -

Sady šifer akcelerátorů řešení IoT

Další informace najdete v

tématech

Tento článek poskytuje další úroveň podrobností pro zabezpečení

infrastruktury založené na Azure IoT Internet of Things (IoT). Odkazuje na

úroveň podrobností implementace pro konfiguraci a zavádění jednotlivých

komponent. Také poskytuje porovnávání s rozlišením a se nemusíte rozhodovat mezi

různé konkurenční metody.

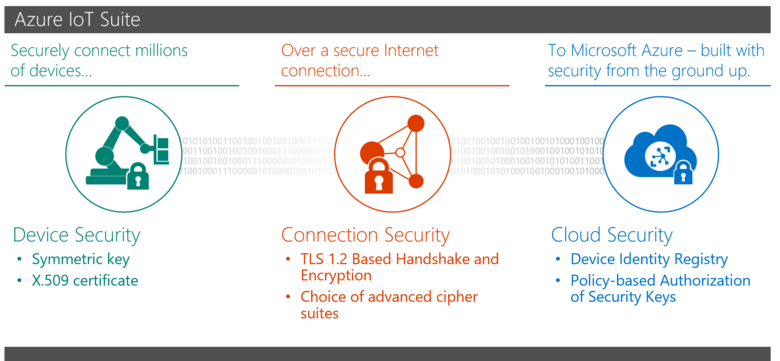

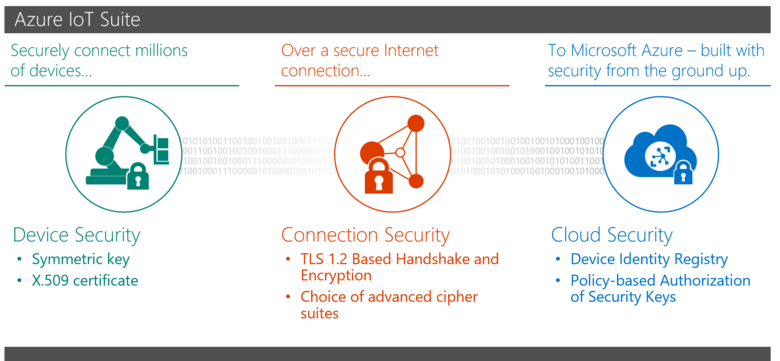

Zabezpečení nasazení Azure IoT je možné rozdělit do

těchto tří zabezpečení oblastí:

Zabezpečení zařízení: zabezpečení zařízení

IoT, když je nasazena v reálném světě.

Zabezpečení připojení: zajištění

všechna data přenášená mezi zařízení IoT a centrem IoT je důvěrný a odolný proti

manipulaci.

Cloud Security: poskytnout způsob jejich zabezpečení dat prochází

přes, a je uložen v cloudu.

Zabezpečené zřizování zařízení a ověřování

Akcelerátory řešení

IoT zabezpečit zařízení IoT tím, že těchto dvou metod:

Zadáním klíče

jedinečné identity (tokeny zabezpečení) pro každé zařízení, která umožňuje

zařízením komunikovat s centrem IoT.

Na zařízení pomocí certifikát X.509 a

privátního klíče jako prostředek k ověření zařízení do služby IoT Hub. Tato

metoda ověřování zajišťuje, že privátní klíč v zařízení není znám mimo zařízení

v okamžiku, poskytuje vyšší úroveň zabezpečení.

Případě metody token

zabezpečení poskytuje ověřování pro každé volání prováděných zařízení do služby

IoT Hub tím, že přidružíte ke každému volání symetrický klíč. Ověřování založené

na X.509 umožňuje ověřování zařízení IoT ve fyzické vrstvě jako součást

navazování připojení protokolu TLS. Metodu založenou na bezpečnostní token, je

možné bez ověřování X.509, což je méně bezpečné vzor. Volba mezi těmito dvěma

metodami je primárně určený zabezpečené zařízení ověřování musí být a dostupnost

služby Zabezpečené úložiště v zařízení (bezpečně uložit privátní klíč).

Tokeny zabezpečení IoT Hub

IoT Hub používá tokeny zabezpečení k ověření

zařízení a služeb se odesílání klíče v síti. Kromě toho mají omezenou dobu

platnosti a rozsahu tokenů zabezpečení. Sady Azure IoT SDK automaticky generovat

tokeny nevyžaduje žádnou zvláštní konfiguraci. Některé scénáře však vyžadují

uživateli generovat a používat přímo tokeny zabezpečení. Mezi tyto scénáře patří

přímému použití povrchy protokol MQTT, AMQP nebo HTTP, nebo k implementaci

modelu služby tokenů.

Další informace o struktuře tokenu zabezpečení a jejich

využití najdete v následujících článcích:

Struktura tokenu zabezpečení

Použití tokenů SAS jako zařízení

Každé centrum IoT má registr identit , který

slouží k vytváření prostředků na zařízení ve službě, jako jsou fronty, která

obsahuje neukládají žádné zprávy typu cloud zařízení a povolit přístup k Koncové

body přístupem k zařízení. Registr identit služby IoT Hub poskytuje zabezpečené

úložiště identit zařízení a zabezpečení klíčů pro řešení. Osoby nebo skupiny

identit zařízení můžete přidat na seznam povolených nebo blokovaných webů,

umožňuje úplnou kontrolu přístupu zařízení. Následující články poskytují další

informace o struktuře registru identit a podporované operace.

IoT Hub

podporuje protokoly, například MQTT, AMQP a HTTP. Každá z těchto protokolů jinak

používá tokeny zabezpečení IoT zařízení do služby IoT Hub:

AMQP: SASL prostý

a založené na deklaracích AMQP zabezpečení ({policyName}@sas.root.{iothubName} s

IoT hub úrovně tokeny; {deviceId} s rozsahem zařízení tokeny).

MQTT:

Připojení používá paketů {deviceId} jako {ClientId}, {IoThubhostname}/{deviceId}

v uživatelské jméno pole a SAS token v heslo pole.

HTTP: Je platný token v

hlavičce autorizace požadavku.

Registr identit služby IoT Hub je možné

konfigurovat jednotlivá zařízení zabezpečovacích přihlašovacích údajů a řízení

přístupu. Nicméně pokud je řešení IoT už významnou investici schéma registru

a/nebo ověření identity vlastní zařízení, je možné integrovat do existující

infrastruktury pomocí služby IoT Hub Po vytvoření služby tokenů.

Ověřování

pomocí certifikátu zařízení X.509

Použití na základě zařízení certifikát

X.509 a jeho přidružený privátní a veřejné pár klíčů umožňuje dodatečné ověření

ve fyzické vrstvě. Privátní klíč je bezpečně uložen v zařízení a není mimo

zařízení zjistitelné. Certifikát X.509 obsahuje informace o zařízení, jako je

například ID zařízení a další údaje o organizaci. Podpis certifikátu je

generována pomocí privátního klíče.

Toku zřizování zařízení vysoké úrovně:

Přidružte identifikátor na fyzické zařízení – identitu zařízení a/nebo

certifikát X.509, které jsou přidružené k zařízení během výrobního nebo uvedení

do provozu na zařízení.

Vytvořte položku odpovídající identitu ve službě IoT

Hub – identitu zařízení a informace o přidružené zařízení v registru identit

služby IoT Hub.

Bezpečné ukládání kryptografický otisk certifikátu X.509 v

registru identit služby IoT Hub.

Kořenový certifikát na zařízení

Při

navazování zabezpečeného připojení TLS službou IoT Hub, IoT zařízení ověřuje

pomocí kořenového certifikátu, který je součástí sady SDK pro zařízení služby

IoT Hub. C klientskou sadou SDK, certifikát se nachází ve složce

"\c\certifikáty" v kořenovém adresáři úložiště. I když jsou dlouhodobé kořenové

certifikáty, jsou stále může vypršet jejich platnost nebo odvolat. Pokud

neexistuje žádný způsob aktualizace certifikátu na zařízení, zařízení nemusí být

následně připojit k službě IoT Hub (nebo jiné cloudové služby). S prostředky

aktualizovat kořenový certifikát po zařízení IoT nasazení efektivně zmírňuje

rizika.

Zabezpečení připojení

Připojení k Internetu mezi zařízení IoT a

centrem IoT je zabezpečený pomocí standardu zabezpečení TLS (Transport Layer).

Azure IoT podporuje TLS 1.2, TLS 1.1 a TLS 1.0, v uvedeném pořadí. Podpora

protokolu TLS 1.0 se poskytuje pouze z důvodů zpětné kompatibility. Použití

protokolu TLS 1.2, pokud je to možné, protože poskytuje nejvyšší zabezpečení.

Zabezpečení cloudu

Azure IoT Hub umožňuje definici zásad řízení přístupu pro

každý klíč zabezpečení. Používá následující sadu oprávnění pro udělení přístupu

k jednotlivým koncové body IoT Hubu. Oprávnění omezují přístup do služby IoT

Hub, v závislosti na funkcích.

RegistryRead. Uděluje přístup pro čtení k

registru identit. Další informace najdete v tématu registr identit.

RegistryReadWrite. Uděluje přístup čtení a zápis do registru identit. Další

informace najdete v tématu registr identit.

ServiceConnect. Uděluje přístup

ke cloudovým komunikace a monitorování koncových bodů služby přístupem.

Například uděluje oprávnění k back endové cloudové služby pro příjem zpráv typu

zařízení cloud, odesílat zprávy typu cloud zařízení a načtení odpovídajícího

doručení potvrzení.

DeviceConnect. Uděluje přístup ke koncovým bodům

přístupem k zařízení. Například uděluje oprávnění k odesílání zpráv typu

zařízení cloud a příjem zpráv typu cloud zařízení. Toto oprávnění se používají

zařízení.

Existují dva způsoby, jak získat DeviceConnect oprávnění službou

IoT Hub s tokeny zabezpečení: klíč identity zařízení nebo sdílený přístupový

klíč. Kromě toho je důležité si uvědomit, že všechny funkce, které jsou

přístupné ze zařízení je zveřejněna rozhraním návrhu na koncové body s předponou

/devices/{deviceId}.

Součásti služby můžou jenom generovat tokeny zabezpečení

pomocí sdílené zásady přístupu k udělení příslušných oprávnění.

Azure IoT Hub

a dalším službám, které mohou být součástí řešení povolit správu uživatelů

pomocí Azure Active Directory.

Dat přijatý službou Azure IoT Hub můžete

využívat širokou škálu služeb, jako je Azure Stream Analytics a Azure blob

storage. Tyto služby umožňují přístup ke správě. Další informace o těchto služeb

a dostupných možností:

Azure Cosmos DB: škálovatelná, plně indexované

databázovou službu pro částečně strukturovaná data, která spravuje metadat pro

zařízení si zřídíte, jako jsou atributy, konfigurace a vlastnosti zabezpečení.

Azure Cosmos DB nabízí vysoce výkonné a vysoce propustné zpracování, schématu

nezávislé indexování dat a také bohaté rozhraní příkazů jazyka SQL.

Azure

Stream Analytics: v reálném čase v cloudu, která umožňuje rychlý vývoj a

nasazení nízkonákladového analytického řešení pro odhalení informací v reálném

čase ze zařízení, senzorů, infrastruktury, pro zpracování datových proudů a

aplikace. Data z této plně spravované služby můžete škálovat pro jakýkoli

svazek, zatímco stále dosahuje vysoké propustnosti, nízké latence a odolnost

proti chybám.

Služba Azure App Services: cloudovou platformou můžete tvořit

výkonné webové a mobilní aplikace, které se připojují k datům bez ohledu na; v

cloudu nebo místně. Vytvářejte poutavé mobilní aplikace pro iOS, Android a

Windows. Integrate váš Software jako služba (SaaS) a podnikové aplikace s

out-of-the-box připojení k desítkám cloudových služeb a podnikových aplikací.

Kódování v oblíbeném jazyce a integrovaném vývojovém prostředí (.NET, Node.js,

PHP, Python nebo Java) k vytváření webových aplikací a rozhraní API rychleji než

kdy dřív.

Logic Apps: funkci Logic Apps služby Azure App Service pomáhá

vašemu řešení IoT umožní vaše stávající systémy z podnikové integrace a

automatizace pracovních postupů. Logic Apps umožňuje vývojářům navrhovat

pracovní postupy, které začínají spouštěčem událostí a provádějí sérii kroků,

pravidla a akce, které používají výkonné konektory pro integraci s obchodními

procesy. Logic Apps nabízí out-of-the-box připojení k rozsáhlému ekosystému

aplikací SaaS, cloudové a místní aplikace.

Úložiště objektů blob v Azure:

spolehlivé, úsporné cloudové úložiště pro data, která vaše zařízení odesílají do

cloudu.

Závěr

Tento článek poskytuje přehled implementace úroveň

podrobností pro navrhování a nasazení infrastruktury IoT pomocí Azure IoT.

Konfigurace jednotlivých komponent zabezpečení je klíč při zabezpečení celkovou

infrastrukturu IoT. Volby návrhu k dispozici ve službě Azure IoT poskytovat

určitou úroveň Flexibilita a možnost volby; každou volbu však může mít vliv na

zabezpečení. Doporučuje se, že každý z těchto možností vyhodnocen

prostřednictvím posuzování rizik a náklady.

Sady šifer akcelerátorů řešení

IoT

Akcelerátory řešení IoT se podporují následující šifrovací sada, v

uvedeném pořadí.

Šifrovací sada Délka

Protokol

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 secp384r1 ECDH (0xc028) (ekvalizéru Služba

FS 7680 bits RSA) 256

Protokol TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027)

ECDH secp256r1 (ekvalizéru Služba FS 3072 bits RSA) 128

Protokol

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (0xc014) ECDH secp384r1 (ekvalizéru Služba FS

7680 bits RSA) 256

Protokol TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013) ECDH

secp256r1 (ekvalizéru Služba FS 3072 bits RSA) 128

TLS_RSA_WITH_AES_256_GCM_SHA384 (0x9d) 256

TLS_RSA_WITH_AES_128_GCM_SHA256

(0x9c) 128

TLS_RSA_WITH_AES_256_CBC_SHA256 (0x3d) 256

TLS_RSA_WITH_AES_128_CBC_SHA256 (0x3c) 128

TLS_RSA_WITH_AES_256_CBC_SHA

(0x35) 256

TLS_RSA_WITH_AES_128_CBC_SHA (0x2f) 128

Protokol

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0xa) 112