Monitorování informací a událostí bezpečnosti (SIEM)

Monitorování informací a událostí bezpečnosti (SIEM)

Zvolené metody zpracování

Práce si klade za cíl představit technologii SIEM, protože je úzce specializovaná a odborné veřejnosti není tak známá. Práce popisuje obecné důvody k jejímu použití, dále rozpracovává její technologické principy a následně porovnává dostupné SIEM nástroje na trhu. Zdrojem informací k této části je odborná literatura a webové stránky výrobců těchto daných produktů. Dále k určení zralosti technologie SIEM a porovnání předních výrobců jsou použity materiály vybrané uznávané poradenské společnosti.

Práce vybírá jeden konkrétní SIEM produkt od výrobce Enterasys, který detailně vyhodnocuje z pohledu funkcí a přínosů pro uživatele. Zdrojem informací jsou oficiální produktové informace výrobce Enterasys, praktické zkušenosti autora s technologií i reálné výstupy z provozovaného demo prostředí. K poskytnutí kompletního obrazu problematiky je zde i doplněna vazba na další navazující bezpečnostní a komunikační produkty.

Práce se dále zaměřuje na návrh a realizaci vzorového řešení SIEM v testovacím prostředí, které má autor k dispozici a v kterém je praktickými testy ověřena účelnost řešení. V této části je použita reálná technologie SIEM výrobce Enterasys a jsou popisovány použité principy k jejímu zprovoznění

Práce se zaměřuje i na ověření vhodnosti Enterasys SIEM ve spojení s hlasovými produkty výrobce Siemens Enterprise Communications. Praktické testy ověřují, zda-li je jejich spojení vhodné i když se jedná o zcela odlišné technologie. Výsledek podpoří hypotézu účelnosti SIEM ve zcela heterogenním prostředí. V praktických testech bylo použito laboratorní prostředí s reálnými produkty a volně dostupný nástroj pro penetrační testování bezpečnosti hlasových služeb.

Závěr práce hodnotí technologii SIEM a shrnuje její hlavní přínosy.

Důvody k použití technologie SIEM

Technologie SIEM má význam u subjektů, kde dochází ke kumulaci informací, technologií nebo uživatelů při použití elektronických prostředků komunikace nebo kde se vyskytuje riziko vzniku škody při jejich provozu. Proto primární použití SIEM je v podnikovém prostředí, kde přenos informací má významnou roli a kde cena informace jakožto aktiva je vysoká. V případě státní správy je důležitým faktorem soulad s legislativními požadavky, především se zákonem č. 101/2000 Sb., o ochraně osobních údajů. Dalšími uživateli řešení mohou být veřejní poskytovatelé ICT služeb, organizace a agentury zaměřené na bezpečnost nebo i akademická sféra. SIEM není vhodný pro malé firmy či jednotlivce, kde množství elektronické komunikace je nízké a informace nejsou významným aktivem.

Požadavky na SIEM lze členit dle pohledu ze:

§ shora – dle strategie organizace,

§ zdola – dle provozu ICT v organizaci.

Pohled se shora je odvozen ze strategie organizace, kdy organizace jako taková musí prokazovat, že práce s informacemi je postavena na dodržování bezpečnostních zásad. Pohled zdola reflektuje provozní požadavky k zajištění trvalého, řízeného, kontrolovaného a predikovaného provozu s minimálními náklady na provoz a s maximálně efektivními nástroji.

Regulatorní požadavky

Jedním z důvodů proč organizace provozují SIEM je zajištění souladu s požadavky na dodržování zákonů, norem, standardů a nejlepších praktik. SIEM poskytuje sadu předdefinovaných reportů, které slouží k ujištění, že organizace je ve shodě s regulativy a že není vystavena žádné potencionální sankci.

To souvisí s hodnocením organizace v očích zainteresovaných stran (stakeholderů). SIEM může sloužit k ujištění, že provoz je dlouhodobě bezpečný a trvale kontrolovaný, že nemůže dojít k situaci, která hodnotu organizace negativně ovlivní ve smyslu promítnutí do jejího veřejného profilu s dopadem na její prosperitu nebo důvěryhodnost.

Řešení SIEM poskytuje řadu předdefinovaných reportů pro pravidelné automatizované hodnocení souladu s regulativy. Soulad s regulativy slouží primárně bezpečnostnímu týmu a internímu i externímu auditu organizace potažmo managementu organizace. Problematiku dobře přibližuje kniha Network Security Auditing1 zabývající se touto problematikou

Legislativní požadavky

Obecně nejvíce zákonných požadavků přirozeně vychází z nejmocnější ekonomiky – USA, která rovněž produkuje klíčové ICT technologie. Jedná se především o: GLB, HIPAA, PCI, SOX nebo v neposlední řadě diskutovaný ACTA.

Tyto legislativní požadavky se aplikují i na firmy působící v zemích mimo USA, a tak mohou být důležité i pro české prostředí. Podobné požadavky mají další země včetně Ruska a Číny, kde například není možné svévolně zabezpečovat soukromý provoz šifrováním bez patřičného povolení a použití příslušných šifrovacích algoritmů. Nedodržení legislativních požadavků v organizaci může v těchto zemích znamenat významné finanční postihy a tresty odpovědných osob včetně ukončení činnosti organizace2 .

V případě České republiky se jedná především o soulad se zákonem č. 101/2000 Sb. o ochraně osobních údajů, zákonem č. 227/2000 Sb. o elektronickém podpisu a zákonem č. 412/2005 Sb., o ochraně utajovaných informací a o bezpečnostní způsobilosti.

Řada dalších podstatných zákonů se vztahuje k oblasti finančnictví, bankovnictví a pojišťovnictví, kde významnou částí je zajištění bezpečného provozu nebo ochrana proti různým typům podvodů. Příkladem může být zabezpečení finančních transakcí a klientských údajů nebo praní špinavých peněz.

Požadavky ČR související s členstvím s NATO a EU

Dále jsou zajímavé požadavky související s členstvím České republiky v EU a NATO. EU stanovuje požadavky na zabezpečení členských států v nařízeních EK. EK k řešení konkrétních bezpečnostních opatření a sledování bezpečnosti vytvořila agenturu ENISA3 , která vytváří bezpečnostní doporučení a standardy pro všechny členské státy EU. Příkladem může být požadavek na zřízení národních bezpečnostních center kybernetické ochrany CERT / CSIRT (EU) a CIRC (NATO), kdy bezpečnostní centra musí být náležitě vybaveny technologiemi ke sledování bezpečnosti ve spravované oblasti a rychlé výměně informací v případě zaznamenané kybernetické události4 .

Normativní požadavky

Organizace aplikují řadu norem, které vyžadují její zákazníci, dodavatelé, mateřská společnost nebo jiné zainteresované osoby (stakeholders). Důležitým faktorem aplikování normy je i její trvalé a efektivní použití. SIEM umožňuje kontrolovat shodu s normativními požadavky. Především se jedná o shodu s mezinárodními ISO normami, zaměřenými na bezpečnost ICT provozu. Nejčastějšími normativními požadavky je soulad s normami řady ISO/IEC 270xx. Např. účelem ISO/IEC 270045 je pomoci organizacím měřit, reportovat a systematicky zlepšovat efektivnost systému řízení bezpečnosti informací (ISMS). Dále se jedná o ISO/IEC 200006 , která přejímá nejlepší praktiky ITIL a firmám v tomto směru poskytuje certifikaci. Dále v případě řízení kontinuity činností v organizaci může být vyžadována norma ČSN BS 25999-1 7 .

Požadavky na nejlepší praktiky

Organizace aplikují všeobecně uznávané nejlepší praktiky zaměřené na provoz z pohledu ICT služeb i samotných technologií. To je důležité při řízení provozu na základě ICT služeb při aplikaci outsourcingu nebo Managed Services. Příkladem může být sada nejlepších doporučení ITIL a sada kontrol COBIT. Rovněž se jedná o nejlepší praktiky samotných výrobců, jejichž technologii zákazníci provozují. Typicky se jedná o seznam požadavků, které musí být zajištěny, aby provozované ICT prostředí bylo bezpečné.

Provozní požadavky

Obecně SIEM sbírá, normalizuje, koreluje a zobrazuje přijatá data z různých částí ICT. Těmito daty se rozumí bezpečnostní logy, události, incidenty, statistiky toků přenosové datové sítě a další doplňkové informace. Častým důvodem je i kontrola politiky přístupu do aplikací, adresářů a databází, kde se nacházejí citlivá data.

Proto organizace aplikují SIEM ke kontrole jejich provozu. Příkladem použití může být kontrola správné funkce bezpečnostních opatření ICT včetně komunikační infrastruktury, bezpečnostních nástrojů, operačních systémů a aplikací. V případě vzniku události nebo konkrétního bezpečnostního incidentu SIEM zajistí podklady k vyhodnocení příčiny, dále vygeneruje příslušnou reakci a informuje patřičné osoby. Data o provozu jsou poskytována správcům v online výstupech a reportech. Přijatá data jsou ukládána v nezměněném (Raw) formátu, proto mohou být kdykoliv zpětně analyzována a využita např. pro potřeby forenzní analýzy.

SIEM používají pracovníci provozu k různým dalším účelům. SIEM poskytuje nástroje ke sledování chování sítě, systémů a aplikací, kde SIEM poskytuje ujištění, že provoz ICT je v normě a nevybočuje z požadovaného provozního stavu. SIEM může například ověřit, že došlo k požadovanému přenosu monitorovaných dat mezi danými uzly ICT, že přenášený provoz obsahuje požadovaná data bez chyby.

SIEM může být nasazen i ve specifickém prostředí. Příkladem mohou být vodohospodářské organizace v ČR, které požadují ujištění, že dochází k přenosu dat z limnigrafů8 umístěných podél vodních cest do centrálních monitorovacích vodohospodářských nástrojů. SIEM byl konkrétně použit v řešení jako nástroj kontroly k ujištění o plnění zákonných, kontrolních a informačních požadavků v souvislosti s povodňovými stavy9 . SIEM poskytuje komplexní pohled na ICT a ukazuje, co se v něm děje. O SIEM se dá říci s nadsázkou, že je „oknem“ do provozu ICT organizace.

Definice

Ačkoliv jsou pro SIEM veřejně dostupné různé definice, ke zjednodušení pohledu na problematiku byla autorem vytvořena následná forma:

SIEM je soubor monitorovacích nástrojů a sofistikovaných metod k dosažení kontroly nad bezpečností ICT. Nástroji se rozumí podpůrné technické prostředky, bez kterých by nebylo možné tyto kontrolní metody efektivně aplikovat. Historicky se používaly různé oddělené části s názvy SIM a SEM, které postupně splynuly v jedinou technologii SIEM.

Základními SIEM funkcemi jsou:

§ řízení logů (Log Monitoring / Management),

§ řízení bezpečnostních událostí (Event Monitoring / Management),

§ sledování síťového provozu (Flow Monitoring / Management / NBA),

§ detailní analýza zajištěných dat,

§ sledování bezpečnosti v reálném čase pomocí statistických výstupů,

§ generování reportů k zajištění shody s regulativy.

Logy, události a síťový provoz ze všech podstatných komponent sítě jsou centrálně sbírány, korelovány a vyhodnocovány. Vyhodnocení všech získaných dat se provádí v reálném čase nebo zpětně např. pro potřeby forenzní analýzy, výstupy jsou dostupné přes grafické rozhraní bezpečnostního týmu a interního auditu. Výstupy slouží k zajištění shody s regulativy. SANS Institut popisuje problematiku souladu s regulativy následovně:

„Analýza nejen pomáhá k souladu s regulativy, ale stává se nástrojem proaktivní ochrany. Log analýzy použité tímto způsobem mohou být použity k detekci nových hrozeb a trendů, a dokonce umožní vyladit a zlepšit celkovou bezpečnost.“

V současnosti se navíc do SIEM přidávají další funkce, které byly dříve zcela oddělené v samostatných nástrojích. Tyto funkce jsou obsaženy v SIEM nebo jsou dosažitelné integrací do dalších systémů.

Jedná se především o:

§ řízení incidentů (Incident Management),

§ rozhraní na Tiketový systém / Help Desk,

§ řízení rizik / hrozeb (Risk / Threat Management),

§ vyhodnocení zranitelností (Vulnerability Assessment),

§ forenzní analýza,

§ integrace s bezpečnostními a komunikačními technologiemi

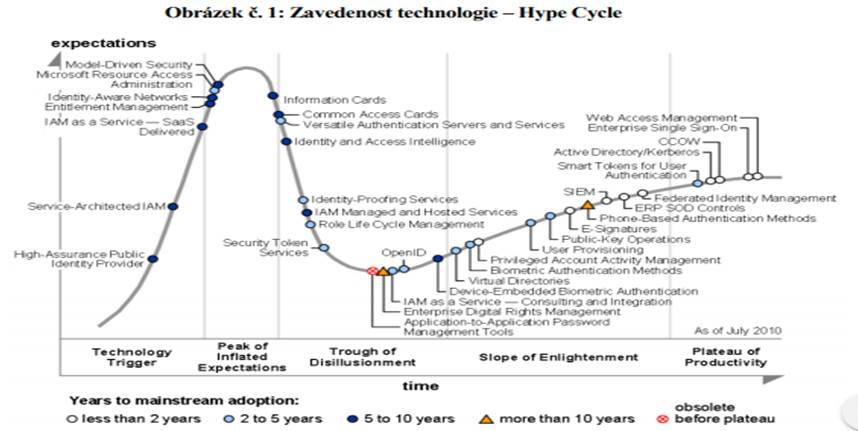

To, že je SIEM již zavedenou technologií dokládá i umístění této technologie téměř na konci křivky Hype Cycle pohledu na IAM technologie poradenské firmy Gartner12 . Technologie již dávno překonala fázi očekávání (PIE) i deziluzí (ToD) a pokračuje směrem k fázi zavedené technologie jako de facto standardu (PoP).

Zdroj: Gartner, Hype Cycle for Identity and Access Management Technologies, 2011, http://www.gartner.com/id=1744316 (placený přístup) Poznámka: Jedná se o placený přístup k dokumentu, přední firmy si kupují právo dále dokument distribuovat svým zákazníkům.

Porovnání s Chybovým monitoringem / management

Je nutné odlišovat princip funkce SIEM od běžného řešení Chybového monitoringu / managementu (Fault Monitoring / Management). Řešení FM je obyčejně postaveno jen na sběru chybových stavů protokolem SNMP metodami Trap nebo Inform, případně aktivně periodickým dotazováním stavu dané komponenty protokolem SNMP metodou Get nebo přímým ověřováním funkčnosti komunikačních služeb (jejich listenerů) sadou použitých aplikačních protokolů. FM může být konfigurován k předávání relevantních událostí do SIEM např. na základě zprávy v SNMP Trap, alternativně lze konfigurovat vazbu i opačně a předávat vybrané události do FM. Obyčejně SIEM a FM slouží k jinému účelu.

Dostupné nástroje na trhu

SIEM technologie v současnosti produkuje řada světových firem zaměřených na oblast bezpečnosti s vazbou na další bezpečnostní, síťové nebo aplikační nástroje. Zajímavé je, že přední SIEM nástroje byly původně vytvořeny menšími hbitými specializovanými firmami úzce zaměřenými na bezpečnostní analýzu dat s použitím principu dolování dat / data mining, které svými produkty zaplnily prázdné místo na trhu. Velké firmy se je snažily následovat, ale díky své nízké flexibilitě neuspěly. Proto obecně platí, že pokud daný produkt byl vytvořen menší firmou a vynikal svými vlastnostmi, byl pak následně koupen významnou světovou nadnárodní firmou.

Příkladem je přední produkt ESM od ArcSight13, který koupila firma HP14. Podobně je to s vynikajícím produktem QRadar od Q1Labs15 aktuálně zakoupený firmou IBM. Na základě této akvizice vznikne v IBM nová bezpečnostní divize, původní produkt Tivoli SIEM bude utlumen16. Produkt QRadar je dále prodáván firmami Enterasys a Juniper jako OEM. Trojici nejvýznamnějších produktů uzavírá enVision od firmy RSA s většinovým vlastníkem EMC. Ještě lze dodat, že historicky firma Cisco nabízela SIEM produkt nazývaný MARS, který však byl komerčně neúspěšný. Ačkoliv velké množství zákazníků díky silnému marketingu firmy Cisco produkt implementovalo, v zápětí ho kvůli jeho nedostatkům rychle opustilo, Cisco v současnosti nabízí řízený přechod z MARS na SIEM produkty 3-tích stran17 .

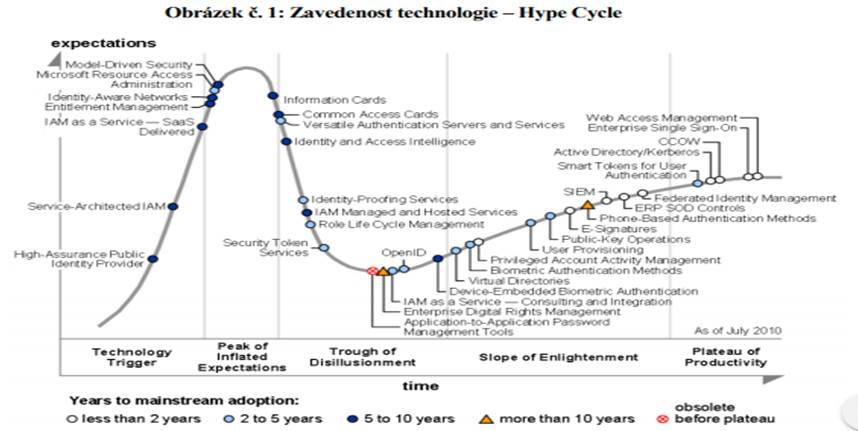

K ohodnocení SIEM nástrojů na trhu můžeme např. použít Magický kvadrant poradenské firmy Gartner18, kde dominuje trojice výše popisovaných výrobců produktů HP / ArcSight ESM, IBM / Q1 Labs QRadar a EMC / RSA enVision.

Poznámka: Na obrázku výše ještě není vidět akvizice Q1Labs firmou IBM, IBM do té doby používala vlastní nástroj Tivoli SIEM (TSIEMv2). Vhodným zdrojem k porovnání SIEM nástrojů na trhu může být i kniha Security Information and Event Management (SIEM) Implementation19, která blíže specifikuje produkty AlienVault OSSIM, Q1 Labs QRadar a ArcSight ESM. Produkt Cisco MARS je dobře popsán v knize Security Monitoring with Cisco Security MARS20 .

Produkty flow analýzy / NBA

V případě České republiky je zajímavým nástrojem produkt FlowMon ADS od společnosti AdvaICT21, který navazuje na FlowMon sondy (s formáty NetFlow/IPFIX) od společnosti Invea-Tech22. Obě společnosti vybudovaly své řešení na základě výzkumu v Masarykově univerzitě v Brně. Produkt FlowMon ADS však není typický SIEM, protože se pouze specializuje na analýzu chování přenášeného provozu – Network Behavior Analysis (NBA), analýza a korelace logů a dalších informací není v tomto řešení obsažena. Jsou možnosti společného nasazení, kdy SIEM přenechá funkce detailní analýzy provozu komponentě NBA a až následně koreluje výstupy z NBA s logy a informacemi z dalších zdrojů. Problematiku Flow formátů a sběru Flow dat dobře popisuje kniha Network Flow Analysis23 .

Produkty analýzy přenášeného obsahu dat

Další specialitou podobnou technologii SIEM jsou nástroje pro vyhodnocení analýzy obsahu přenášeného provozu. Ty se na rozdíl od Flow analýzy na základě NetFlow a podobných formátů zabývají samotným obsahem, který po jeho zaznamenání rekonstruují a tak poskytnou správci přístup k přenášeným datům ve stejné formě jakou využívá vlastní uživatel komunikace. Správce pak může procházet, otvírat a prohledávat přenášené soubory, dokonce si může zobrazovat a přehrávat multimediální komunikaci na bázi obrázků, schémat, VoIP nebo videa v požadovaném detailu a okamžiku. Takovýto nástroj je například produkt NetWitness24 od společnosti NetWitness / RSA / EMC25 .

Vedle reportů a sběru a korelace dat je zajímavý především modul vizualizace NetWitness Visualize, který slouží jako nástroj pro:

§ rekonstrukci a analýzu přenosu interních informací,

§ monitorování potencionálních úniků dat,

§ vyšetřování a dokazování činností uživatelům.

Avšak použití takovéhoto produktu v českém prostředí může být nezákonné, protože svévolné použití analýzy a rekonstrukce obsahu uživatelských dat (např. čtení emailů, odposlouchávání hlasové komunikace) naráží na problematiku lidských práv a svobod potažmo na ochranu osobních údajů.

Přehled a popis funkcí

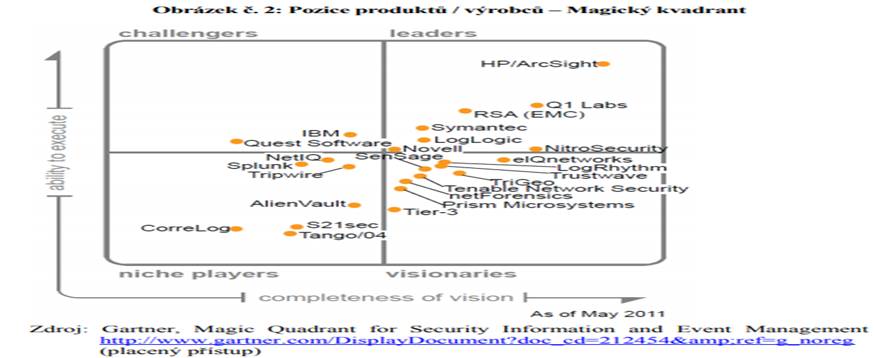

Obecně monitorovací systém musí sledovat, kontrolovat, vyhodnocovat, porovnávat a reagovat na průběh činností vůči daným metrikám v ICT oblasti organizace způsobem srozumitelným pro její specializované útvary i pracovníky. Implementací takového to řešení musí být zajištěna schopnost organizace kvalifikovaně hodnotit jak charakteristiky provozní sítě prostředí z pohledu poskytovaných služeb a spolehlivosti, tak z pohledu kritérií k její celkové bezpečnosti. SIEM slouží pro komplexní dohled a monitorování všech kritických komponent a datových toků v síti se zaměřením na bezpečnost, spolehlivost a efektivnost ICT infrastruktury. SIEM může být použit i k plnění specifických úkolů jako je monitoring stability a dostupnosti koncových technologických zařízení sloužících ke sběru a vyhodnocení dat z geograficky rozmístěných ICT aktiv. V obecné rovině se technologie SIEM skládá z dodávky a zprovoznění specializovaného zařízení, které zajistí monitorování a vyhodnocování síťového provozu, událostí z technologických zařízení a konfiguraci systému pro využívání informací v systému řízení ICT organizace.

Obrázek výše specifikuje řadu úkonů, které SIEM automatizovaně provádí. Jedná se o:

§ sběr logů, událostí a toků z aktiv,

§ filtraci dle definovaných pravidel,

§ korelaci neboli spojování získaných dat,

§ normalizaci do jednotného formátu,

§ agregaci (sumarizaci) k poskytování pohledů na data,

§ prezentaci dat směrem k uživateli.

Uživatelsky přívětivý výstup z monitoringu

Obecně správci bezpečnosti čelí stále častěji tlaku na větší kontrolu monitorování přenosu, zpracování, uchovávání a zabezpečení informací v organizaci. Vzhledem k narůstající hodnotě těchto informací je nutné sledovat požadované chování komunikačního prostředí při jejich přenosu, účinnost aplikovaných bezpečnostních opatření i návazná rizika. V případě nenadálé provozní situace různé výstupy z ICT prostředí organizace slouží jako cenné informace, ze kterých je v SIEM automaticky prováděna analýza událostí, určí se závažnost situace i odhadují se škody. Řešení využívá informace ze síťových toků a přijatých log dat v odpovídající podrobnosti a kvalitě k jejich vyhodnocení. Převážně se jedná o informace z heterogenního prostředí, které je SIEM schopen kompletně zpracovat a poskytne na ně ucelený náhled v požadované abstrakci či naopak v maximálním detailu. Ke korelaci a spojování relevantních stop o incidentu jsou použity SIEM filtrovací a vyhledávací mechanismy, pravidla a statistické metody. Incidenty mohou být v SIEM zpracovávány a dále předávány na HelpDesk organizace nebo jejího poskytovatele. Obecně platí, že k analýze incidentů nejsou potřebná pouze vstupní data, ale také odpovídající nástroje a metodiky.

Reporting o efektivitě monitoringu

Nikdo nemůže od vedení společnosti očekávat, že bude investovat do projektu, z kterého se mu nedostává informací k jeho kontrole. K plánování adekvátní úrovně bezpečnostních kontrol jsou nastaveny příslušné mezní limity a indikátory, které poskytnou jednotkové i sumarizované informace o dané provozní situaci s reflektováním vývoje posledních bezpečnostních předpisů, směřujícím k zákonným, normativním a regulatorním požadavkům. Moderní SIEM systémy poskytují nástroje ke sledování bezpečnostních metrik a generování reportů. Na základě dat sbíraných z logů je možné získávat sumarizované výstupy, které jsou automaticky vypočítávány, připravovány a dál řízeně předávány bezpečnostnímu týmu. Ve srovnání s manuálními postupy se jedná o automatizované metody nepoměrně výkonnější a efektivnější. Zvyšuje se rychlost zpracování, kvalita, přesnost a přehlednost výstupů i použitelnost z pohledu dlouhodobě korelovaných informací. Mezinárodní norma ISO 27004 požaduje agregované informace o bezpečnostních kontrolách v organizacích. Lze tak jasně doporučit použití SIEM a příslušnou kvalitní správu zpracovávaných informací.

Platforma Enterasys SIEM

Pro praktickou část vzorového nasazení technologie SIEM byla vybrána autorem platforma Enterasys SIEM26, která je OEM produktem QRadar společnosti Q1Labs / IBM. Platforma Enterasys SIEM byla zvolena díky tomu, že se jedná o vynikající produkt, díky těsné podpoře integrace s dalšími bezpečnostními produkty téhož výrobce vč. Enterasys NAC, Enterasys IDS / IPS (Dragon), Enterasys ASM a konečně i díky tomu, že autor tuto technologii dobře zná a je na ní dlouhodobě školen.

Konstrukce zařízení

Řešení Enterasys SIEM je postaveno na dedikovaném zařízení konstrukce serveru obsahující hardware i software s parametry k plnění garantovaných výkonnostních parametrů. HW je OEM server výrobce Dell s logem Enterasys. K aktivaci funkce a požadovaného výkonu si uživatel kupuje patřičnou licenci. Enterasys SIEM umožňuje použít zařízení „vše v jednom“ (DSIMBA7-SE) nebo provozovat dvě modulární systémové architektury (DSIMBA7-LX nebo DSIMBA-LU), které podporují rozšiřitelnost výkonu rozložením procesů zpracování přes více zařízení, zároveň umožňuje poskytnout patřičnou dostupnost služeb redundantními komponentami a odolnost vůči závadě. Komponenty (DSIMBA7-LX a DSIMBA-LU) se liší svojí škálovatelností. Volbu patřičně výkonného zařízení určují dva následující parametry:

§ Počet sbíraných událostí (logů) – určuje podporu pro výkonnostní ukazatel EPS (event per second) v prostředí nasazení – např. zařízení „vše v jednom“ (DSIMBA7-SE) je dimenzováno na 1000 EPS, v případě použití distribuované architektury (SDIMBA7-LX/LU) s komponentami Event Processor lze počítat s násobky až do 10000 EPS.

§ Počet sbíraných toků – určuje podporu pro výkonnostní ukazatel FPM (flow per minute) v prostředí nasazení – např. zařízení „vše v jednom“ (DSIMBA7- SE) je dimenzováno na 100000 jednosměrných toků NetFlow nebo 50000 QFlow, v případě použití distribuované architektury (DSIMBA7-LX/LU) s komponentami Flow Anomaly Processor a Behaviour Flow Sensor lze počítat s násobky až do 1200000 FPM.

Pro typicky české střední i velké podniky plně dostačuje zařízení „vše v jednom“ (DSIMBA7-SE) s výše uvedenými výkonnostními parametry. Distribuované řešení (DSIMBA7-LX/LU) je vhodné pro geograficky rozmístěné velké nadnárodní korporace

Přehled komponent v architektuře řešení

V případě systému „vše v jednom“ je vše postaveno na jediné komponentě, v případě distribuovaného systému se používá řada následujících modulárních komponent vybíraných podle požadovaného výkonu a geografického rozložení:

Dedikovaný Event Processor (EVP) obsahuje:

§ sběr událostí využívající podporované standardy (např. SNMP, Syslog, tailfile) a formáty výrobců zařízení třetích stran, § specializované Device Support Modules (DSMs) normalizující a mapující události ze specializovaných zdrojů do jednotného formátu, § spojování událostí.

Dedikovaný Flow Anomaly Procesor (FAP) obsahuje:

§ sběr flow dat z monitorovaného síťového provozu v dané části sítě, § schopnost zachytit informace z aplikací pracujících na 7. vrstvě OSI modelu, § monitorování o rychlostech 100 Mbit/s a 1 Gbit/s, § spojování toků.

Behaviour Flow Sensor (BFS) obsahuje:

§ deduplikaci (efektivní přenos) toků, § vytváření agregovaných tzv. supertoků, § podporu vícenásobných Flow procesorů pro podporu vyššího počtu toků.

Samotný SIEM systém obsahuje:

§ vlastní pravidla pro řazení vícenásobných, nebo sekvenčních událostí, § korelaci incidentů a definování informační zprávy, § korelaci více typů útoků na více cílů a od více útočníků v rámci jednoho incidentu, § dlouhodobé analýzy / hodnocení všech nových stop, § sledování dopadů útoků D/DoS a červů na síť nebo klienty, § sledování aplikačních exploitů na existující nebo nová spojení (např. IRC), § vytváření incidentů na základě kontextu z událostí flow analýzy a prvků třetích stran, § nástroje údržby DB, § sumarizaci a vizualizaci dat, § grafickou konzoli uživatelského přístupu.

Důležitou komponentou v řešení Enterasys SIEM je grafická konzole, která poskytuje flexibilní grafické zobrazení korelovaných dat pomocí předdefinovaných nebo na míru vytvořených oken prostřednictvím různých grafů a statistik s volitelnou mírou abstrakce.

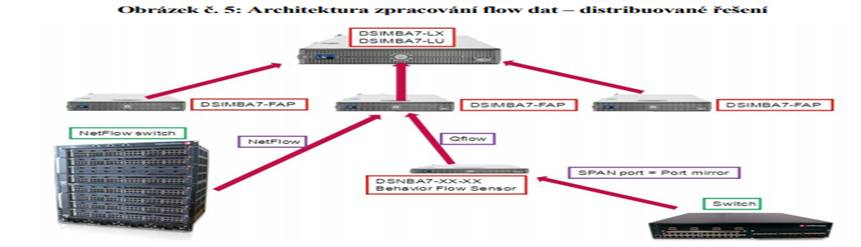

Architektura zpracování flow dat

Architektura zpracování flow dat je na následujícím obrázku:

Výše je zobrazeno základní řešení „vše v jednom“ s komponentou DSIMBA7-SE, která poskytuje kapacitu až do 100000 FPM typu NetFlow nebo 50000 typu QFlow. Obrázek ukazuje zjednodušeně přenos NetFlow dat z LAN přepínače s hardwarovou podporou NetFlow a zrcadlený provoz z běžného LAN přepínače do samostatného prvku Enterasys SIEM.

Výše je zobrazeno distribuované řešení s komponentou DSIMBA7-LX/LU, která využívá dedikované komponenty Flow Anomaly Procesor a Behaviour Flow Sensor a poskytuje kapacitu až do 1200000 FPM typu NetFlow nebo 600000 typu QFlow. Obrázek zjednodušeně ukazuje přenos NetFlow dat z LAN přepínače s hardwarovou podporou NetFlow a zrcadlený provoz z běžného LAN přepínače do distribuovaného řešení Enterasys SIEM.

Architektura zpracování událostí (logů)

Architektura zpracování událostí (logů) je na následujícím obrázku.

Výše je zobrazeno základní řešení „vše v jednom“ s komponentou DSIMBA7- SE/LX/LU, samotná komponenta SE poskytuje kapacitu až do 1000 EPS. Obrázek ukazuje přenos událostí a logů z různých bezpečnostních a komunikačních prvků, serverů a aplikací standardizovanými i proprietárními protokoly a rozhraními.

Výše je zobrazeno základní řešení „vše v jednom“ s komponentou DSIMBA7- SE/LX/LU, samotná komponenta SE poskytuje kapacitu až do 1000 EPS. Obrázek ukazuje přenos událostí a logů z různých bezpečnostních a komunikačních prvků, serverů a aplikací standardizovanými i proprietárními protokoly a rozhraními.

Výše je zobrazeno distribuované řešení s komponentou DSIMBA7-LX/LU, která využívá dedikované komponenty Event Processor a poskytuje kapacitu až do 10000 EPS. Obrázek ukazuje přenos událostí a logů z různých bezpečnostních a komunikačních prvků, serverů a aplikací standardizovanými i proprietárními protokoly do distribuovaného řešení Enterasys SIEM.

Komunikace mezi komponentami

Komunikace mezi všemi komponentami Enterasys SIEM DSIMBA7-LX/LU je založená na základech TCP/IP, zajišťuje integritu dat a provoz může být šifrován. Každý proces obsahuje určité formy záznamu pro snížení celkového zatížení sítě a survival mechanismus k zajištění správné funkcionality v extrémních případech – závady a/nebo chyby. Klient-server komunikace je vždy vedena směrem z okrajových komponent na jádro samotného systému. Enterasys SIEM je spravován z centrálního konfiguračního nástroje pro správu a veškerá data jsou přenášena na toto centrální místo k analýze. Každý uživatel systému Enterasys SIEM má povolen přístup pouze k datům spojených s jeho přiřazenou rolí a oprávněním. To umožňuje vytvořit tzv. multi-tenant model, kdy je správa rozdělena dle monitorovaných subjektů nebo interních útvarů dle přidělené odpovědnosti jednotlivých bezpečnostních správců.

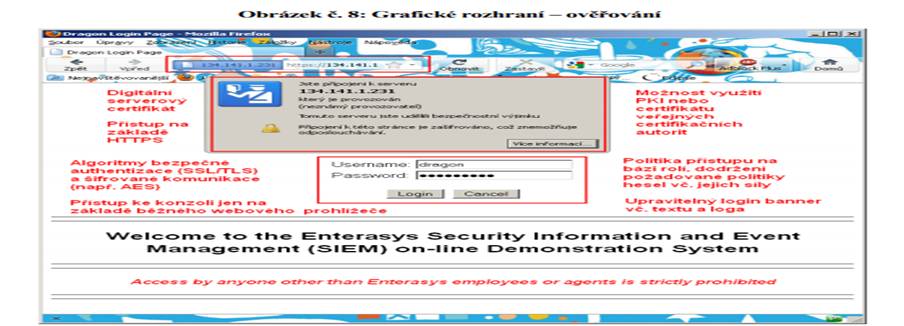

Uživatelské rozhraní – konzole

Přístup na konzoli je umožněn prostřednictvím běžného webového prohlížeče. Přístup je zabezpečen na bázi HTTPS s využitím mechanizmu SSL / TLS, přenášená data jsou pak šifrována symetrickou šifrou s algoritmem AES. Pro server lze použít serverový digitální certifikát firemního PKI nebo renomovaných veřejných certifikačních autorit. Úvodní přístupová stránka je modifikovatelná dle firemních pravidel včetně vzhledu, upozornění a loga. Dále je vidět úvodní stránka webové konzole demo systému s konkrétním popisem funkcí.

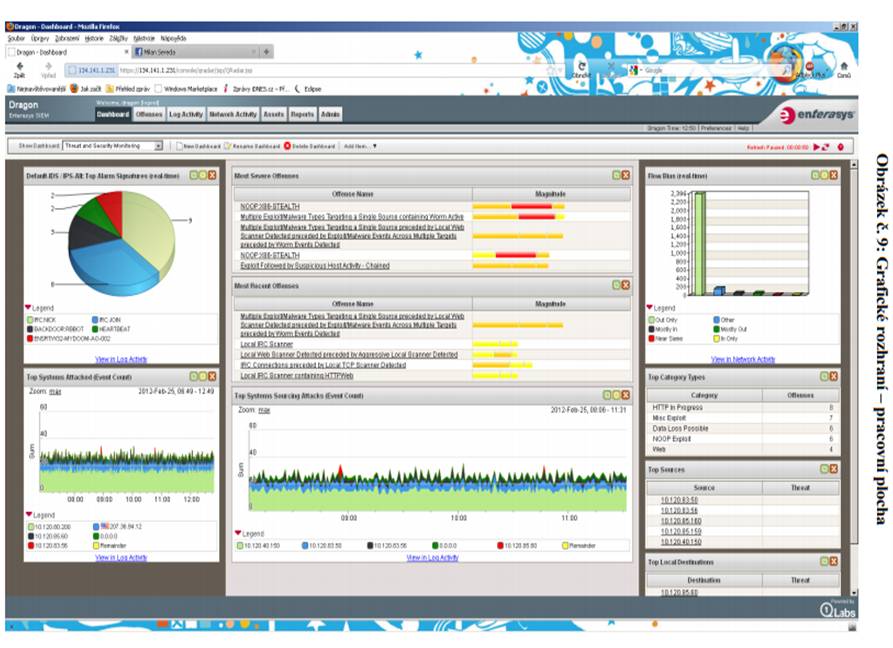

Jakmile je uživatel po připojení na webovou konzoli náležitě autorizován, může používat přizpůsobený vzhled konzole podle jeho požadavků a náplně práce. Uživatel vidí řadu oken se statistickými výstupy. Zobrazení pracovní plochy si může každý uživatel upravit podle svého s ohledem na omezení jen na ty části sítě a aktiva, pro které je autorizován. Na pracovní ploše lze zobrazovat různé typy grafů pro okamžitý a přehledný přístup k nejdůležitějším informacím z pohledu daného uživatele. Všechny informace na pracovní ploše jsou zobrazovány v reálném čase. Příkladem z možných pohledů je následující obrázek pracovní plochy.

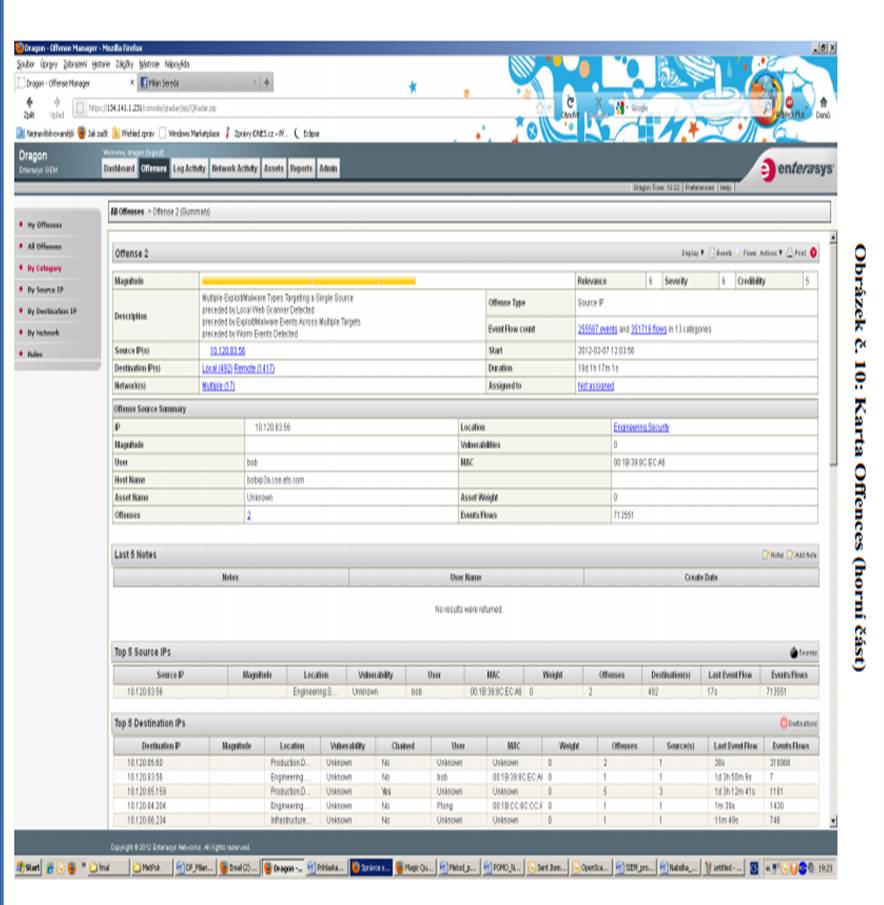

Dalším důležitým příkladem je pohled na řešení konkrétního bezpečnostního incidentu přes tzv. offense kartu. Offense karta ukazuje, kolik informací za pomocí SIEM může být získáno do jediného pohledu s možností zaměření na detail na jakoukoliv část informace, a zároveň se zachováním jednoduchosti použití intuitivního nastavení.

Offense karta zobrazuje daný incident (offense), jeho dopad (magnitude) je složen z hodnot relevance (relevance), důležitost (severity) a důvěryhodnost (credibility). Je zřejmý zdroj a cíle útoku vč. patřičných detailů. Důležité je, že karta spojuje řadu na první pohled nesouvisejících informací z různých bezpečnostních zařízení do představy o celkovém útoku.

Offense karta odpovídá na otázky:

§ Co to bylo za útok?

§ Kdo byl za něj zodpovědný?

§ Jak byl útok úspěšný?

§ Kde najdu útočníka?

§ Kolik cílů bylo útokem zasaženo?

§ Jak jsou napadené cíle důležité?

§ Jsou tyto cíle zranitelné?

§ Kde jsou získané důkazy?

V případě integrace Enterasys SIEM s Identity Managementem, Active Directory nebo jiným adresářem je možné v offence vidět i podrobné informace o uživateli / počítači vč. jeho doménového jména. V následných dvou obrázcích je podrobný náhled na jednu vzorovou offence, pro náhled na zobrazené informace jsou obrázky otočeny o 90 stupňů.

Databáze

Enterasys SIEM využívá databázi vyvinutou pro vysokorychlostní ukládání, analýzy a zpracování síťových toků a událostí, která splňuje odpovídající požadavky na výkon. SQL databáze se používá pro skladování offense údajů, komponentních profilů a konfiguračních dat. Ukládání dat na vlastních datových prostředcích eliminuje potřebu druhotných nákladů na software a průběžné náklady na údržbu, které trápí jiné SIEM produkty. Řešení je navrženo pro ukládání dat v reálném čase, získávání a analýzu dat síťových toků a skladování často opakovaných dat bezpečnostních událostí. Enterasys SIEM úložiště je výrazně účinnější než při použití běžné balíkové SQL databáze, která není vhodná pro řešení pracující s daty v reálném čase a nemusí být optimalizována pro dolování dat.

Problematika integrace s produkty třetích stran

Výrobce Enterasys potažmo Q1Labs / IBM má dedikovanou pracovní skupinu v rámci vývojového týmu, který je odpovědný za tvorbu tzv. Device Support Modules (DSM). DSMs slouží k integraci specializovaných zařízení třetích stran, které nemají standardizovanou strukturu logů / událostí. Enterasys SIEM řešení používá DSMs, aby množství zdrojů log zpráv s nerozpoznanou strukturou ze zařízení / systémů / aplikací třetích stran bylo velmi nízké. DSMs slouží k tomu, aby byl zaznamenán minimální počet logů z nerozpoznaných zdrojů a byla minimální práce s manuálním nastavením parsované struktury logu do korelačního mechanizmu SIEM.

Obecně vývoj příslušných DSMs je prioritizován produktovým managementem výrobce, seznam DSMs je neustále rozšiřován s ohledem na poslední požadavky zákazníků. Nové DSMs stejně jako aktualizované sety monitorovaných zařízení jsou dostupné v rámci podpory produktu. Enterasys SIEM poskytuje auto-update službu, která umožňuje automatickou aktualizaci, což je nezbytné k zajištění účinnosti monitorování s ohledem na poslední bezpečnostní hrozby a nově uvolněná zdrojová zařízení různých výrobců.

Enterasys SIEM monitoring je realizován bez agentů, přesto je možné u některých platforem nainstalovat agenty, pokud je to pro řešení výhodné. Agent může být například použit pro systémy Windows začleněné do Active Directory. Agent je instalován ke kumulovanému sběru událostí alespoň v jenom serveru monitorované Windows domény s využitím rozhraní WMI. Když jsou události shromážděny a zpracovány v SIEM, je původní Raw událost zcela zachována. Neznámé zprávy jsou směrovány na vrstvu log managementu a mohou být zobrazeny v konzoli. Enterasys SIEM umožňuje, aby byly všechny údaje ze zařízení sbírány bez ohledu na jejich bezpečnostní význam.

Komprese log dat a událostí

Enterasys SIEM podporuje efektivní spojování a kompresi získaných log dat a událostí. Komprese probíhá co nejblíže ke zdroji při jejich shromažďování, kdy se vytvoří tzv. superudálost, což zabrání tomu, aby z jediného útoku nebyly přenášeny a ukládány tisíce stejných atomických událostí čerpajících výpočetní zdroje systému. Tyto komprimované události mohou být následně při forenzní analýze opět rozděleny do tvaru původních atomických log dat a událostí.

Šifrování logů

Šifrování přenosu událostí a flow dat může být zapnuta mezi sběrnými místy a konzolí. Enterasys SIEM zajišťuje integritu lokálně uložených dat, jakákoliv jejich neautorizovaná změna je identifikována.

Síťový bezpečnostní monitoring a flow analýza

Enterasys SIEM zkoumá celou síť pomocí nativních zdrojů toků nebo z distribuovaných kolektorů a získává podrobné statistické informace o přenosu datových toků v síti. Všechny sledované síťové toky jsou analyzovány k vytvoření modelů chování sítě. V případě změny požadovaného chování, tj. při vzniku anomálie a odchýlení se od normálu, dojde ke generování příslušných alertů. Enterasys SIEM se učí chování sítě na základě její rychlosti, objemu a povahy provozu. Enterasys SIEM umí detekovat problémy, které ovlivňují úroveň kvality provozovaných služeb a nabízí včasné odhalení, které by jinak zůstaly nepovšimnuty (např. e-mail virus, který využívá firemní SMTP server v noci). Enterasys SIEM podporuje široce rozšířené formáty flow dat jako jsou NetFlow, JFlow, SFlow nebo CFlow.

Formát NetFlow

NetFlow je technologie původně vyvinutá společností Cisco Systems určená k monitorování flow dat přenášených přes LAN přepínač, směrovač nebo z dedikované NetFlow sondy. NetFlow vytváří spojení na bázi klient – server mezi NetFlow sondou a NetFlow kolektorem, kterému opakovaně předává statistické informace o přenášených protokolech, portech, počtech bytů a paketů přenášeného. Tyto informace jsou na úrovni ISO OSI L3-L4. Proces posílání dat na základě NetFlow je často pojmenován jako NetFlow Data Export (NDE). Enterasys SIEM konkrétně podporuje NetFlow verze 1, 5, 7 a 9. NetFlow obecně používá transportní protokol UDP. Jelikož je k přenosu použit nespojovaný protokol UDP, není doručování NetFlow záznamů garantované. Při přenosu NetFlow přes zatíženou nebo neprioritizovanou infrastrukturu může dojít ke ztrátě NetFlow záznamů, což obecně v SIEM omezí schopnosti generování alertů, nepřesnému vyhodnocení objemu přenášených obousměrných toků a generování chyb v rozpoznávání útoků i regulérního chování. Navíc NetFlow může být konfigurováno jako nesamplované i samplované. Samplované NetFlow poskytuje redukované statistiky v nastaveném poměru. Samplovaný provoz je konfigurovatelný u méně výkonných zdrojových zařízení jako jsou např. směrovače, které nemají implementovanou podporu NetFlow v hardware a tudíž nemají dostatečný výkon k přenášení kompletního NetFlow. Samplovaný provoz není pro potřeby bezpečnostního monitoringu zcela vyhovující, hodí se spíše pro potřeby provozního monitoringu a ke sledování dlouhodobých statistik úrovně přenášeného provozu.

Formát sFlow

sFlow je standard pro technologii využívající samplování provozu pro trvalý monitoring aplikací a úrovně provozu na síti. sFlow je podporovaný řadou výrobců aktivních prvků. sFlow přenáší statistiky z rozhraní aktivních prvků v samplované formě. Přenos je použit na stejném principu jako NetFlow, sFlow data jsou přenášena protokolem UDP do sFlow kolektoru. Je nutné vědět, že sFlow záznamy nemusí reprezentovat všechen provoz na síti, proto pro účely bezpečnostního monitoringu nemusí být sFlow až tak vhodné. Více o sFlow je na odkazu http://www.sflow.org.

Formát JFlow

JFlow je proprietární technologie k účtování provozu použitá výrobcem Juniper Networks, která umožňuje sbírat statistiky provozu. Princip JFlow je analogický 36 s NetFlow a sFlow. Opět je použit transportní protokol UDP. JFlow je samplované. Zdrojem JFlow statistik jsou primárně aktivní prvky výrobce Juniper. Více informací na odkazu http://www.juniper.net.

Packeteer

Packeteer jsou zařízení stejnojmenného výrobce, který produkuje technologie k optimalizaci WAN provozu včetně prioritizace, tvarování (shaping) a ořezávání (policing) přenášeného provozu. Zařízení Packeteer fungují jako sondy k posílání flow statistik na kolektor. Zařízení Packeteer sbírají data o výkonových charakteristikách přenosové sítě. Opět je použit transportní protokol UDP. V současnosti Packeteer zakoupila významná společnost Blue Coat známá svými produkty webových proxy. Více informací na odkazu http://www.paketeer.com.

Formát QFlow

Dále výrobce Q1Labs / IBM vyvinul pro SIEM nativní flow technologii nazývanou QFlow, která je jedinečná tím, že se dívá do obsahu toků na úrovni aplikací a porovnává vzorový popis dané aplikace s přenášeným provozem. Analýza toků na bázi QFlow je tak oproti výše zmíněným flow technologiím prováděna až na aplikační 7. vrstvu ISO OSI modelu. Enterasys s QFlow umožňuje mnohem přesnější pohled na komunikující aplikace umožňující použít specifické bezpečnostní politiky, identifikovat malware a aplikovat přesnější profilaci využití sítě. Použitý algoritmus poskytuje na aplikační úrovni analýzu chování sítě (NBA) jako přidanou hodnotu k detekci základních protokolů a anomálií při použití standardně číslovaných portů. Například QFlow zjistí, jestli je protokol SSH tunelován přes port 80, nebo odhalí běžící P2P aplikace, tam kde jiné flow formáty uvidí tento provoz pouze jako webovou službu na protokolu HTTP. To je zásadní výhoda oproti ostatním běžným flow formátům.

Enterasys SIEM dále poskytuje sledování bezpečnosti provozu hlasových a jiných multimediálních aplikací. QFlow umožní sledovat na aplikační úrovni zabezpečení hlasové signalizace a hlasových dat. Enterasys SIEM obsahuje funkce pro detekce anomálií komunikujících objektů. Enterasys SIEM zaznamenává aktuální i historické chování sítě tím, že udržuje komplexní soubor chování všech objektů. Tyto objekty mohou obsahovat aplikace, protokoly, porty, sítě, vzdálené služby i jejich geografické umístění. Při změnách chování těchto objektů nebo zavedení nového chování jsou tyto anomálie zpozorovány a je provedena příslušná reakce.

Poznámka: Ačkoliv Enterasys SIEM umí pomocí QFlow nebo přímým přesměrováním provozu na sebe analyzovat provoz z pohledu aplikační vrstvy, analyzuje pouze hlavičky těchto protokolů a do samotného datového obsahu se nedívá, vyhodnocuje konkrétně jen prvních 1024 bytů, aby nebyl v rozporu s legislativními požadavky k ochraně uživatelů

Enterasys SIEM QFlow kolektory mohou také zachytit část obsahu pro každý tok, který je pozorován. Nastavitelné množství obsahu může být ukládáno již od počátku každého toku, což poskytne zdroje pro forenzní analýzu při vyšetřování anomálie (např. správce FTP bude vidět jméno přeneseného souboru) nebo bezpečnostní události. Kromě pomoci při objevování nových a neznámých chování a hrozeb je Enterasys SIEM také významným zdrojem validace a kontextu pro pochopení závažnosti a priority všech bezpečnostních událostí v síti. Toto lze nazvat jako „kontextová síťová znalost“.

Flow data se používají z šesti následujících klíčových důvodů:

§ Když vznikne zero-day nebo nová bezpečnostní hrozba, běžně nasazená bezpečnostní zařízení nemusí zaznamenat incident a nevygenerují příslušnou událost nebo záznam do logu. Vzhledem k tomu, že flow data obsahují veškerou komunikaci, tak bude událost zachycena z pohledu flow dat.

§ Pro potvrzení platnosti bezpečnostních událostí hlášených z méně důvěrných zařízení nebo při selhání bezpečnostních zařízení (např. IDS / IPS) s využitím funkce detekce anomálií.

§ Monitorování před, během a po bezpečnostní události je velmi důležité pro správné pochopení metody použité útočníkem tak, aby tomu bylo v budoucnosti zabráněno, jakož i pro porozumění druhotným aspektům v souvislosti s původní událostí. Jelikož většina bezpečnostních produktů je velmi slabá při sledování nad rámec samotné akce, tak flow data umožňují v offense modelu obsáhnout veškeré relevantní údaje týkající se dané události

§ Enterasys SIEM používá flow data pro vytvoření pasivních host profilů, které jsou klíčovou součástí korelačního enginu umožňující odstranění false positives27 .

§ Flow data se používají také k objevování a klasifikaci provozovaných síťových prvků a serverů v počítačové síti, tím se zjednodušuje proces nastavení a instalace řešení do ICT prostředí.

§ Ne všechny stavy provozu zařízení a služeb jsou zapisovány do logu událostním modelem. Vždy v síti existují případy, kdy nelze sledovat všechna zařízení na bázi logů. Avšak pomocí flow dat Enterasys SIEM odhalí informaci např. o skrytém FTP nebo poštovním serveru běžícím např. na detašovaném pracovišti.

Korelace toků a událostí

Enterasys SIEM sbírá bezpečnostní události z heterogenní skupiny zdrojů, které zahrnují síťovou infrastrukturu, zabezpečovací zařízení, servery a aplikace. Normalizuje všechny události s cílem umožnit automatické korelace s jinými událostmi a síťovými toky. Kromě případu událostních dat, Enterasys SIEM také shromažďuje údaje o zranitelnosti zařízení v profilech zařízení, které jsou udržovány pro každé zařízení. Základní korelační pravidla Enterasys SIEM v kombinaci s vlastními vytvořenými pravidly umožňují na základě korelace různorodých bezpečnostních událostí a logů, síťových flow dat a informací o zranitelnosti komponent v síti zjistit širokou škálu hrozeb a útoků, od jednoduchého ke složitému. Event procesor Enterasys SIEM je odpovědný za první stupeň korelace událostí a třídění. Jak bezpečnostní události prochází Event procesorem, jsou spojovány k optimalizaci výkonu. Události jsou následně korelovány a jsou vřazeny do zvláštních průchodů Event procesorem v závislosti na jejich typu. Během tohoto zpracování jsou provedeny behaviorální detekce anomálií a akcí, které vznikají při NetFlow analýze, s nimiž jsou korelovány bezpečnostní události. Tato korelační formule je unikátní a zajišťuje vysoce přesné a úplné zjištění běžné i nové hrozby, včetně změn chování, zneužití aplikací, porušení zásad a síťové aktivity, jako je propagace červů / virů.

Oznamování událostí / alerting

Enterasys SIEM může upozorňovat jak přímo na elementární události, tak i na spojené informace v offenses, které představují korelované superudálosti. Alerty na elementární události mohou být předány v syslog nebo e-mail zprávě a následně je vytvořen incident v Enterasys SIEM konzoli v pohledu Offense Manager. Offenses mohou být také přijímány v syslog zprávě a/nebo e-mailem. Alerting v Enterasys SIEM je vytvářen v reálném čase a to jak pro NetFlow, tak pro NBA alerty generované z bezpečnostních událostí.

Předdefinované šablony a pravidla

Enterasys SIEM obsahuje předdefinované šablony a pravidla. Enterasys SIEM je poskytován s předdefinovanými šablonami pro prostředí implementace s více než třemi sty předdefinovanými pravidly, která aktivují bezpečnostní incidenty karty Ofences. Výběr z předdefinovaných šablon a pravidel, jejich změna nebo tvorba nových se provádí prostřednictvím integrovaného grafického průvodce.

Vlastní šablony a pravidla

Nástroj pro tvorbu vlastních pravidel má snadno použitelného průvodce a umožňuje pružně vytvářet a upravovat reakce na události a incidenty na základě těchto definovaných pravidel. Průvodce podporuje funkci nazvanou „stavební bloky“. Například, pokud existuje seznam serverů, které je třeba vyloučit/zahrnout z/do pravidla, lze vytvořit „stavební blok“ a snadno s ním pracovat jako s jedinou entitou. Průvodce je postaven na intuitivním stylu, který umožňuje rychle modifikovat již existující pravidla okamžitě po implementaci řešení nebo vytvářet zcela nová pravidla požadovaná pro dané prostředí. Ukázka tvorby vlastní šablony a pravidel pomocí průvodce je zobrazen na následujícím obrázku.

Prioritizace událostí a incidentů

Mezi běžné konfigurovatelné parametry patří:

§ Váha jednotlivých zařízení v síti: jedná se o váhy přidělené jednotlivým zařízením zpravidla na základě interních pravidel. Např. kritickým podnikovým serverům by byla přidělena vyšší váha.

§ Váha sítě: síťová konfigurace může být založena na síťové topologii a/nebo na definici v rámci organizace.

§ Závažnost: konfigurovatelná standardní míra závažnosti je spojena s každou událostí a může být dynamicky zvýšena nebo snížena pomocí uživatelsky definovaných vlastních pravidel pro zpracování událostí.

Důvěryhodnost: výchozí míra důvěryhodnosti je spojena s událostí zdroje a může být dynamicky zvýšena nebo snížena přes vestavěnou kategorii korelace založené na kontextu a na uživatelem definovaném vlastním pravidle pro zpracování události.

Relevance: základní relevance je spojována s událostí a může být dynamicky zvýšena nebo snížena přes vestavěnou kategorii korelace založené na kontextu a na uživatelem definovaném vlastním pravidle pro zpracování události.

Alerting

Enterasys SIEM upozorňuje na porušení definovaných pravidel. Události jsou porovnávány proti komplexním pravidlům v reálném čase k vytvoření offense (incidentu). Tzv. Event disposition engine vytvoří rejstřík spojený s různými útočníky, čímž vznikne konkrétní soubor událostí, které mají být viděny ze strany uživatele. Jakmile je vyhodnocen dopad události, Event disposition engine poskytne možnosti, jak může být daná událost nejlépe zpracována. Alerty mohou být okamžitě dále předávány prostřednictvím SNMP, prostřednictvím e-mailu, nebo logovány do syslogu. Podpora procesu a organizace řízení vzniklých jednotlivých Offenses musí být náležitě zabezpečena. Proto ofences mohou být přiřazeny konkrétním správcům, přičemž přidělené offenses se objeví v pohledu daného správce v "My offenses" Offense manageru. Enterasys SIEM lze upravit tak, aby místo zobrazených notifikací, návodů nebo organizačně specifických informací byly tyto offences spojeny přímo s událostí, která je vytvořena. Události a offenses mohou být rovněž předány konkrétnímu uživateli nebo skupině prostřednictvím syslogu nebo e-mailem.

Díky použitému skriptovacímu jazyku je možné předávat alerty a i jiné informace téměř jakýmkoliv způsobem včetně SMS přes SMS bránu nebo i přehráním připravené hlasové zprávy pomocí ohlašovacího zařízení připojeného k telefonnímu systému. To umožňuje informovat bezpečnostní správce jakýmkoliv požadovaným způsobem. Offenses jsou navrženy tak, aby se vzájemně korelovaly způsobem, který zabraňuje vytvoření více instancí stejné offense. Enterasys SIEM si je kontextově vědom směrů datových toků, což obohacuje možnosti pro snížení fales positives.

Response engine

Poté, co Enterasys SIEM rozumí offenses, využívá implementovaných bezpečnostních zařízení nebo komponent síťové infrastruktury k jejich vyřešení, přičemž nabízí více možností pro nápravu problému. Využití reakčních schopností Enterasys SIEM dává možnost správci zachytit síťové hrozby, jako jsou červy / viry, nechtěné aplikace, skryté skeny i trojské koně. S Enterasys SIEM je možné si vybrat mezi různými úrovněmi zmírnění hrozeb – z plně ručního režimu až po plnou automatizaci, v závislosti na požadavcích a míře požadovaného pohodlí správy.

Následující prostředky jsou k dispozici s Enterasys SIEM:

§ VLAN Karanténa (v součinnosti s NAC) - Hrozby směrem k síti mohou vyžadovat vyšší úroveň izolace a omezení útočících zařízení. V těchto případech, VLAN karanténa zabraňuje rozšíření do ostatních zařízení v organizaci. Enterasys SIEM se může chovat jako "černá díra" pro komunikaci z útočícího zařízení a odchytá vše. Oznámí infikovaným uživatelům prostřednictvím webových stránek, že jsou v karanténě.

§ Session Killer (v součinnosti s ASM nebo IDS) - Využitím schopnosti určit aplikace a uživatele může Enterasys SIEM zrušit spojení, které ohrožují bezpečnost sítí nebo porušují zásady sítě a zároveň umožňuje podnikovým aplikacím běžet. Enterasys SIEM využívá síťové protokoly k ukončení síťového provozu, aniž by byl zapojen do cesty (in-line). Session Killer může být použit pro jakékoliv aplikace založené na TCP/IP.

§ Interní uživatelé & aplikace - Mnoho hrozeb vyplývá z vnitřní sítě. Interní pracovníci (dočasní i trvalí) mohou přinášet „infekce“, a porušování firemní politiky může být stejně nebezpečné jako záměrný útok. Enterasys SIEM pracuje s v síti implementovanými směrovači a přepínači pro odpovědi na otázky ohledně vnitřní hrozby se stejnou přesností a rozsahem jako na vnější hrozby. Znalost sítě ze strany Enterasys SIEMu znamená, že správci mohou místo reakce určit tak blízko k útočníkovi, jak je to jen možné při minimalizaci rizika na ovlivnění oprávněného síťového provozu.

§ Blokování externích hrozeb - Enterasys SIEM také pracuje se zařízeními na perimetru, které zajistí, že vnější hrozby zůstávají na vnější straně. Enterasys SIEM detekuje jak známé tak i zero-day útoky a pracuje přímo s firewally a routery na „odstřižení“ nežádoucí aktivity.

Profily zařízení

Enterasys SIEM je unikátní tím, že hodnotí bezpečnostní situaci organizace a významnost použitých aktiv tím, že do analýzy připojuje data z nástrojů k vyhodnocení jejich zranitelnosti (Vulnerability Assessment) a tyto výstupy spojuje se zaznamenanými událostmi, logy a flow toky. Začlenění výstupů z vyhodnocování zranitelnosti aktiv umožňuje vytvářet profily potencionálních útočníků a cílů. Enterasys SIEM využívá korelovaných událostí, síťové aktivity i změny v chování sítě s těmito výstupy k získání širšího náhledu na situaci v sítích a k odstranění možných false possitives. Pomocí této integrace dojde i k určení úrovně rizika pro každý kritický systém organizace.

Enterasys SIEM monitoruje provoz v síti a vytváří v reálném čase profily všech aktiv. Z provozu automaticky měří riziko zranitelnosti těchto profilů a porovnává je s údaji o zranitelnostech získaných ze skenerů. Použitými skenery jsou produkty třetích stran jako Nessus, nCircle nebo Qualys. Na rozdíl od konkurenčních řešení, které jenom pasivně sledují výsledky vulnerability assessment testů, Enterasys SIEM kombinuje aktivní a pasivní přístup k získání informací o všech zařízeních, kdy tyto skenery aktivně ovládá. Dále detekuje a rozpoznává zařízení, která běžné skeny nezaznamenají kvůli firewallu a časovým prodlevám mezi skenovacími intervaly. Profily zařízení v Enterasys SIEM identifikují kritické systémy organizace a jejich zranitelnosti v předstihu než jsou ohroženy útokem. Tak jak Enterasys SIEM automaticky vytváří profily aktiv na úrovni IP adres, které se objeví v síti, tak mají správci možnost seskupovat a přiřazovat váhu významu konkrétního systému v síti. Toto použití vah slouží ke stanovení naléhavosti a priorit řešení vzniklých bezpečnostních událostí ve chvíli, kdy tyto situace opravdu nastanou.

Detail zpracování událostí a tvorba Offense

Enterasys SIEM v podstatě skládá různé informace o síti i bezpečnostní informace, které obdrží prostřednictvím dvou odlišných vrstev – korelace a analýzy. První se zabývá řízením a zpracováním původních Raw událostí a druhá se zabývá vytvářením a správou offenses.

Enterasys SIEM obsahuje tzv. „Event scoring system“, který se zaměřuje na konkrétní vytvoření offenses. Offenses nesou dohromady informace o událostech a síťových tocích, které mohou trvat po nějakou dobu nebo být relevantní jen ve vybrané části sítě. Offenses jsou kompletními záznamy všech bezpečnostních událostí, síťových transakcí a dalších kontextových informací (odvozených z korelačních testů) pozorovaných během útoku. Offense je původně vytvořena ze znalosti útočníka, cílové sítě (nebo systému), události a konkrétního časového období. Tisíce bezpečnostních a síťových událostí (často z různých kategorií) můžou indikovat jedinou offense proti síti nebo konkrétnímu systému. Např. útočník spustí DoS v rámci sítě a úspěšně vykoná útok na přetečení vyrovnávací paměti (buffer overflow) na jeden z jeho cílů. Zneužitý systém pak provede následnou rekognoskaci dalších systémů v síti a snaží se povýšit oprávnění k účtu poštovního serveru, který nakonec útoku podlehne. Zatímco běžný bezpečnostní systém bude hlásit minimálně 64 událostí pokrývající čtyři odlišné kategorie na 27 zařízení během jedné hodiny, pak z Enterasys SIEM bude toto zřejmé jako jedna sumarizovaná offense v celé síti.

Offenses naplňují pohled Offense manager v Enterasys SIEM konzoli. Z obsahu této konzole správci Enterasys SIEM odvíjejí své porozumění a hledají odpověď na vyvstalé otázky při správě zabezpečení sítě. Účelem sumarizované offense je odpovědět na následující otázku: Jaké offenses jsou nejzávažnější v rámci kontextu celé sítě a co musím řešit jako první?

Offenses jsou prioritizovány podle jejich dopadu. Dopad, který Enterasys SIEM přiřadí k jednotlivým offenses, je metrika upozorňující na nejvýznamnější problémy. Dopad je konzistentní měřený parametr v celém Enterasys SIEM a je aplikován na jednotlivé kategorie událostí, které nakonec vytvoří samotnou offense. Dopad (magnitude) je reprezentován na stupnici 0 - 10 a je výsledkem kombinace tří kritérií: závažnosti, důvěryhodnosti a relevance. Závažnost může mít např. váhu 30 %, důvěryhodnost 30 % a relevanci 40 % z celkového dopadu.

§ Závažnost - indikuje množství hrozeb útočníkem představovaných ve vztahu ke zranitelnosti cíle útokem. Tato hodnota je mapována na událostní kategorii, která souvisí s offense.

§ Důvěryhodnost - indikuje celistvost nebo platnost offense tak, jak je stanovena důvěryhodnostním ratingem ze zařízení, které hlásí individuální bezpečnostní události. Důvěryhodnost se může zvýšit, pokud více zdrojů bude reportovat tu samou událost.

§ Relevance - určuje význam události nebo offense z hlediska toho, jak byl cílový systém ohodnocen v rámci sítě (např. útoky proti databázi zákazníků jsou relevantnější než stejné útoky namířené proti tiskovým serverům).

Konečným výsledkem korelace a analýzy Enterasys SIEM je, že tyto události jsou inteligentně přiřazeny k offenses a tyto opět vyladěny analýzou vah ze všech informací. Správcům jsou tak prezentovány informace, které jsou přesnější, výstižnější, prioritizované a lépe zpracovatelné. Příklad níže ukazuje sílu korelační funkce SIEM, která je schopna spojit tisíce atomických událostí do jediného incidentu ve formě jediné přehledné offence. Je zřejmé, že analýza tak velkého množství událostí nebo dokonce řetězených událostí, které samostatně vypadají neškodně, není bez těchto korelačních funkcí možná.

Reporting a analýza událostí

Enterasys SIEM obsahuje předdefinované reporty, které poskytují pohled na vrcholové i provozní úrovni. Enterasys SIEM dále poskytuje předdefinované reporty pro kontrolu provozu z pohledu auditu, politik a standardů. Ty mohou být dále využity jako předlohy ke zjednodušení nebo pro vytvoření nového reportu. Enterasys SIEM je dodáván s více než 150 předdefinovanými vzory reportů včetně reportů k plnění regulatorních požadavků.

Enterasys SIEM nabízí robustní reportingový engine, který poskytuje uživatelům možnost rychle a snadno vytvářet vlastní reporty pro kritické systémy organizace dle jejich důležitosti. Reporty mohou být vytvořeny pro libovolnou část sítě. Reporty mohou být plánovány a generovány v různých formátech zpráv pro vícenásobnou distribuci (webový report, e-mail, PDF, atd.). Ukázka možného reportu je na následujícím obrázku.

Na obrázku je vidět report stavu firemní sítě za 24 hodin z následujících čtyř pohledů:

§ množství provozu v bytech s ohledem na kategorie zakázaných aktivit / hrozeb – koláčový graf,

§ množství událostí v jednotkách s ohledem na kategorie zakázaných aktivit / hrozeb – koláčový graf,

§ nejvýznamnější útočníci z pohledu jejich IP adres a množství útoků,

§ nejvýznamnější aktiva z pohledu jejich IP adres a množství útoků na ně. Postup nastavení na míru vytvořeného reportu vč. rozvržení jeho výstupů je zobrazeno na následujícím obrázku.

následujícím obrázku.

Reporty v Enterasys SIEMu mohou mít nastavené naplánované spouštění v určitou dobu. Zprávy mohou být automaticky posílány nebo uloženy v rámci Enterasys SIEM konzole. Příkladem na míru vytvořeného reportu generovaného např. do PDF souboru může být následující obrázek. Report zobrazuje poměrně důležitý parametr o vytížení systému v jednotkách zpracovávaných datových toků za měsíc, kdy report ukazuje, že ve provozních špičkách se dostává až nad hodnotu 700 FPM.

Auditing provozu

Každá akce se systémem SIEM je zaznamenána. Enterasys SIEM poskytuje plný selfauditing. Rovněž read-only přístup k logům a reportům je detailně monitorován a logován.

Přístup dle definovaných rolí

Enterasys SIEM umožňuje jednotlivým uživatelům limitovaný přístup jak k funkcím, tak i k informacím z diskrétní části sítě. Enterasys SIEM umožňuje správci přidělovat role jednotlivým podsprávcům / uživatelům pro omezení jejich přístupu k informacím o síti a/nebo dané SIEM funkcionalitě. Přístup k informacím pro reporting může být rovněž velice snadno rozdělen na základě potřeb jednotlivých správců / uživatelů. Ačkoliv toto řešení přístupu podporuje integraci s již existujícím systémem identit nebo adresářem, potřeby a principy rozdělení odpovědností a povinností mezi administrátory ostatních systémů a na dedikované SIEM administrátory by mělo být jasně stanoveno.

V případě, že skupina administrátorů SIEM bude podléhat jinému vedení než útvaru bezpečnosti, může cíleně docházet k pokusům o maření kontrolní funkce SIEM. Konfigurace přístupu uživatelů na základě rolí je vidět na následujícím obrázku.

Podporované systémy

Základní vlastností produktů Enterasys SIEM je jejich univerzálnost a široká podpora zařízení třetích stran při zpracování dat, informací a událostí. Produkt umí zpracovávat výstupy z drtivé většiny zařízení na trhu, které poskytují informace o událostech v jakémkoliv zpracovatelném formátu.

Běžně podporované protokoly pro sběr logů jsou následující:

§ Cisco NSEL, § EMC, VMware, § JDBC, § Juniper NSM, § Logfile – FTP, SFTP, SCP, § Microsoft WMI, § OPSEC, § Oracle Database Listener, § SDEE, § SMB Tail, § SNMP v1, v2, v3, § Sourcefire Defense Center Estreamer, § Syslog.

V případě zpracování informací z datových toků jsou podporovány téměř všechny významné metody sběru a zpracování dat na trhu. Jedná se o následující metody:

§ QFlow, § J-Flow, § CFlow, § NetFlow v7/v9 (i nižší), § sFlow, § Packeteer Flow Data Record, § TCPdump file, § Interface – SPAN/port mirror, § VFlow (provoz z VMware VSphere vSwitch).

Poznámka: Oficiální seznam testovaných zařízení je uveden na firemním webovém odkazu: https://www.enterasys.com/company/literature/Enterasys_SIEM_Supported_DSMs.pdf

Tento seznam však není konečný, protože Enterasys SIEM podporuje snadné začlenění dalších zdrojů log dat pomocí svého komunikačního rozhraní s použitím logiky postavené na regulárních výrazech. Modul „universal DSM“ je vysoce konfigurovatelný nástroj pro parsování logů. Pro parsování se používají regulární výrazy a XML konfigurační nástroj. Nástroj pro testování a vytváření regulárních výrazů je součástí řešení. Nově vytvořené výstupy parsování je možno sdílet v rámci komunity používající řešení Enterasys SIEM.

Napojení na další bezpečnostní nástroje

Enterasys SIEM podporuje integraci s dalšími bezpečnostními nástroji. Tato integrace je účinná například při automatické reakci za zjištěný bezpečnostní incident. V případě incidentů SIEM provede činnosti, které zjištěný útok zastaví. Integrace je rovněž použita při zjišťování míry rizika při útoku na aktiva. SIEM může zjistit dodatečné informace a na základě míry rizika provést odpovídající reakci.

Nejčastější způsoby integrace těchto prostředků se SIEM:

§ překonfigurování pravidel firewallu/firewallů, § oskenování útočníka (NMAP, Nessus, atd.), § generování informace do emailu, SNMP Trap, SNMPv3 Inform, Syslog, § spuštění předdefinovaného skriptu, § zaslání pokynu aplikaci ASM (Automated Security Manager).

Integrace s Enterasys ASM

Enterasys ASM na základě podkladů může realizovat různé typy reakce přímo v komunikační infrastruktuře:

§ vyhledání útočníka v LAN a vypnutí portu, § vyhledání útočníka v LAN a změna VLAN, § vyhledání útočníka v LAN a změna QoS, § vyhledání útočníka v LAN a zakázání se mu přihlásit, § vyhledání útočníka v LAN a spuštění skriptu.

Enterasys ASM může odezvy realizovat na dobu neurčitou či specifikovanou. ASM může odezvy dělat automaticky, či nabídnout čas pro potvrzení/zrušení. Enterasys ASM může nabídnout různé odezvy dle kritérií:

§ který detekční mechanismus incident reportoval, § kde se útočník nachází (přepínač, port, typ portu), § o jaký typ incidentu se jedná (skenování, útok, kompromitace, atd.), § VLAN, ve které se útočník nachází, § IP adresa útočníka.

Další způsoby integrace

Řešení umožňuje integraci s dalšími bezpečnostními prvky. Příkladem mohou být Enterasys IDS / IPS pro detailní forenzní analýzu či Enterasys NAC pro svázání konkrétních identit s IP adresami.

Vyhodnocování zranitelností

Pro účely lepší korelace nalezených bezpečnostních incidentů je možno využít externích skenerů zranitelností (vulnerability assessment serverů). Skeny zranitelností je možno spouštět automaticky i periodicky. U některých skenerů je možno importovat výsledky již proběhnutého skenu. U všech podporovaných skenerů je možno sken naplánovat do budoucna. Je možno konfigurovat hloubku i míru rizika skenu.Výsledek skenu zranitelností je automaticky zapracován a k dispozici v části „Asset management“. Dále je možno použít výsledky skenů v části „rule management“ pro korelaci. Například vytvořit pravidlo, které zvyšuje závažnost incidentu, pokud je cíl útoku prokazatelně zranitelný. Nativně jsou podporovány následující skenery zranitelností pro SIEM: eEye, SecureScout, Rapid7, Qualys, NMAP a Foundstone.

Automatický Update

Enterasys SIEM podporuje automatický update, který je používán k aktualizaci produktu s následujícími informacemi:

§ nové, aktualizované signatury, § aktualizace základní sady pravidel, § aktualizace zdrojů informací o webových službách, § profily pro integraci s vulnerability assessment nástrojůi třetích stran.

Signatury jsou primárně používány ke klasifikaci nově oznámených hrozeb a k aplikaci opatření s využitím bezpečnostních zařízení, které Enterasys SIEM monitoruje. Taxonomie pro tato monitorovaná zařízení třetích stran je automaticky aktualizována.

Ukládání dat a archivace

Ačkoliv Enterasys SIEM poskytuje dostatečnou kapacitu k internímu ukládání uložených dat, může se provádět ukládání a archivace záznamů do externích úložišť. Enterasys SIEM je v tomto směru otevřen a poskytuje řadu rozhraní pro integraci s úložišti SAN i NAS. Realizace úložiště, které Enterasys SIEM nabízí, závisí na požadavcích na toto řešení. Úložiště o kapacitách od 0,5 TB do 44 TB byla testována se systémem Enterasys SIEM. Nastavení vyhledávání grafických, forenzních a událostních dat může být přizpůsobeno k realizaci individuálních požadavků. Integrované úložiště snižuje riziko obcházení přístupových práv a eliminuje potřebu druhotných nákladů jak na software, tak na údržbu.