Falešný WhatsApp zaneřádil Google Play Store

8.11.2017 Securityworld Android

Víc než milionkrát byla z Google Play Storu stažena falešná verze populární komunikační aplikace WhatsApp.

Aplikace s názvem Update WhatsApp Messenger se tvářila autenticky, dokonce u ní byl uveden reálný vývojářský tým WhatsApp Inc., obsahovala však reklamy a v některých případech do telefonů stahovala nežádoucí software. V současnosti už na Play Store uvedena není.

Ať už za ní stál kdokoliv, podařilo se mu během pouhých tří dnů dokonale zmást dle všeho víc než milion uživatelů. Jediný nepatrný rozdíl oproti pravému WhatsApp Messengeru byl v názvu aplikace, kdy ta falešná nevyužívala mezeru, ale znak, který se jen jako mezera tvářil.

Běžný uživatel však takovou odchylku mohl jen těžko postřehnout. Ti uživatelé, kteří využívají automatickou aktualizuaci WhatsApp, problémem stiženi nebyli.

Pro Google přitom nejde ani zdaleka o první případ, kdy z Play Store musel mazat falešné nebo škodlivé aplikace. Například před dvěma lety nadělal řadě uživatelů problémy falešný BatteryBot Pro, aplikace monitorující využití baterie, který z telefonů odesílal nevyžádané prémiové SMS.

Newly Uncovered 'SowBug' Cyber-Espionage Group Stealing Diplomatic Secrets Since 2015

8.11.2017 thehackernews CyberSpy

A previously unknown hacking and cyber-espionage group that has been in operation since at least 2015 have conducted a series of highly targeted attacks against a host of government organizations in South America and Southeast Asia to steal their sensitive data.

Codenamed Sowbug, the hacking group has been exposed by Symantec security researchers, who spotted the group conducting clandestine attacks against foreign policy institutions, government bodies and diplomatic targets in countries, including Argentina, Brazil, Ecuador, Peru and Malaysia.

Symantec analysis found that the Sowbug hacking group uses a piece of malware dubbed "Felismus" to launch its attacks and infiltrate their targets.

First identified in late March of this year, Felismus is a sophisticated, well-written piece of remote access Trojan (RAT) with a modular construction that allows the backdoor trojan to hide and or extend its capabilities.

The malware allows malicious actors to take complete control of an infected system and like most RATs, Felismus also allows attackers to communicate with a remote server, download files, and execute shell commands.

By analysing Felismus, researchers were able to connect previous attack campaigns with the Sowbug hacking group, indicating that it had been active since at least early-2015 and may have been operating even earlier.

"To date, Sowbug appears to be focused mainly on government entities in South America and Southeast Asia and has infiltrated organizations in Argentina, Brazil, Ecuador, Peru, Brunei and Malaysia," the Symantec report said.

"The group is well resourced, capable of infiltrating multiple targets simultaneously and will often operate outside the working hours of targeted organisations."

Although it is still unclear how the Sowbug hackers managed to gain a foothold in computer networks, evidence gathered by researchers suggested the hackers have made use of fake, malicious software updates of Windows or Adobe Reader.

The researchers also found that the group have used a tool known as Starloader to deploy additional malware and tools, such as credential dumpers and keyloggers, on victims' networks.

Symantec researchers have found evidence of Starloader files being spread as software updates entitled AdobeUpdate.exe, AcrobatUpdate.exe, and INTELUPDATE.EXE among others.

Instead of compromising the software itself, Sowbug gives its hacking tools file names "similar to those used by software and places them in directory trees that could be mistaken for those used by the legitimate software."

This trick allows the hackers to hide in plain sight, "as their appearance is unlikely to arouse suspicion."

The Sowbug hackers took several measures to remain under-the-radar by carrying out their espionage operations outside of standard office hours to maintain the presence on targeted networks for months at a time.

In one instance, the hacking group remained undetected on the target’s network for up to six months between September 2016 and March 2017.

Besides the Felismus malware's distribution method used in the Sowbug operation, the identity of Sowbug attackers also remains unknown.

Built-in Keylogger Found in MantisTek GK2 Keyboards—Sends Data to China

8.11.2017 thehackernews Hacking

"The right keyboard can make all the difference between a victory and a defeat in a video game battlefield."

If you are a gamer, you can relate to the above quote.

But what if your winning weapon betrays you?

The popular 104-key Mantistek GK2 Mechanical Gaming Keyboard that costs around €49.66 has allegedly been caught silently recording everything you type on your keyboard and sending them to a server maintained by the Alibaba Group.

This built-in keylogger in Mantistek GK2 Mechanical Gaming Keyboard was noticed by a few owners who headed on to an online forum to share this issue.

According to Tom's Hardware, MantisTek keyboards utilise 'Cloud Driver' software, maybe for collecting analytic information, but has been caught sending sensitive information to servers tied to Alibaba.

After analysing more closely, Tom's Hardware team found that Mantistek keyboard does not include a full-fledged keylogger. Instead, it captures how many times a key has been pressed and sending this data back to online servers.

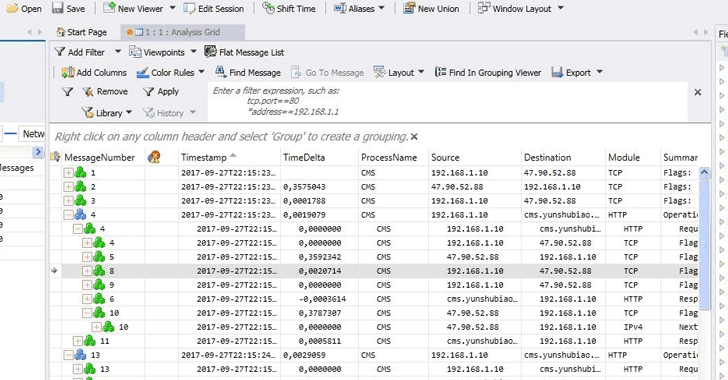

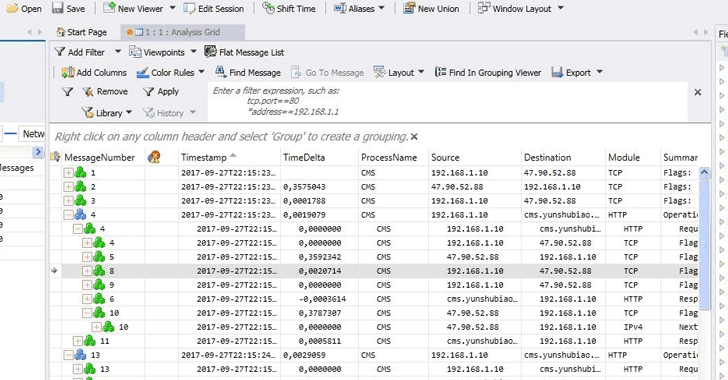

The affected users also provided a screenshot showing how all your plain-text keystrokes collected by the keyboard are being uploaded to a Chinese server located at IP address: 47.90.52.88.

However, even if there's no malicious intent, capturing and uploading keystroke counts without users' consent violates trust and puts systems' security at risk by leaking sensitive information.

Since Alibaba Group also sells cloud services like Google and Amazon, this collected information is not necessarily being sent to the Alibaba itself, but someone who is using its cloud service.

Opening the IP address in question directly into a web browser and on a Chinese login page, which translates to "Cloud mouse platform background management system" and is maintained by Shenzhen Cytec Technology Co., Ltd.

Reportedly, the MantisTek keyboard's software sends the collected data to two destinations at that IP address:

/cms/json/putkeyusedata.php

/cms/json/putuserevent.php

The best way to prevent your keyboard from sending your keystrokes to the Alibaba server is to stop using your Mantistek GK2 Mechanical Gaming Keyboard until you hear back from the company about this issue.

If you cannot prevent yourself from using the keyboard, but want to stop it from sending your key presses to the Alibaba server, just make sure the MantisTek Cloud Driver software is not running in the background, and block the CMS.exe executable in your firewall.

To block the CMS.exe executable, add a new firewall rule for the MantisTek Cloud Driver in the "Windows Defender Firewall With Advanced Security."

Oh, Crap! Someone Accidentally Triggered A Flaw That Locked Up $280 Million In Ethereum

8.11.2017 thehackernews Hacking

Horrible news for some Ethereum users.

About $300 million worth of Ether—the cryptocurrency unit that has become one of the most popular and increasingly valuable cryptocurrencies—from dozens of Ethereum wallets was permanently locked up today.

Smart contract coding startup Parity Technologies, which is behind the popular Ethereum Parity Wallet, announced earlier today that its "multisignature" wallets created after this July 20 contains a severe vulnerability that makes it impossible for users to move their funds out of those wallets.

According to Parity, the vulnerability was triggered by a regular GitHub user, "devops199," who allegedly accidentally removed a critical library code from the source code that turned all multi-sig contracts into a regular wallet address and made the user its owner.

Devops199 then killed this wallet contract, making all Parity multisignature wallets tied to that contract instantly useless, and therefore their funds locked away with no way to access them.

"These (https://pastebin.com/ejakDR1f) multi_sig wallets deployed using Parity were using the library located at "0x863df6bfa4469f3ead0be8f9f2aae51c91a907b4" address," devops199 wrote on GitHub.

"I made myself the owner of '0x863df6bfa4469f3ead0be8f9f2aae51c91a907b4' contract and killed it and now when I query the dependent contracts 'isowner(<any_addr>)' they all return TRUE because the delegate call made to a died contract."

Parity multisignature wallets also experienced a vulnerability in July this year that allowed an unknown hacker to steal nearly $32 million in funds (approximately 153,000 units of Ether) before the Ethereum community secured the rest of its vulnerable Ether.

According to Parity, a new version of the Parity Wallet library contract deployed on 20th of July contained a fix to address the previously exploited multi-sig flaw, but the code "still contained another issue," which made it possible to turn the Parity Wallet library contract into a regular wallet.

The vulnerability affected Parity multi-sig wallets that were deployed after July 20—meaning ICOs (Initial Coin Offerings) that were held since then may be impacted.

So far, it is unclear exactly how much cryptocurrency has disappeared due to this blunder, but some cryptocurrency blogs have reported that Parity wallets constitute roughly 20% of the entire Ethereum network.

This made researchers familiar with the space estimating around $280 Million worth of Ether is now inaccessible at this time, including $90 million of which was raised by Parity's founder Gavin Woods.

Parity froze all affected multi-sig wallets (that is millions of dollars' worth of Ethereum-based assets) as its team scrambles to bolster security. The team also promised to release an update with further details shortly.

Russia-Linked Spies Deliver Malware via DDE Attack

8.11.2017 securityweek BigBrothers

The Russia-linked cyber espionage group tracked as APT28 and Fancy Bear has started delivering malware to targeted users by leveraging a recently disclosed technique involving Microsoft Office documents and a Windows feature called Dynamic Data Exchange (DDE).

Researchers at McAfee noticed the use of the DDE technique while analyzing a campaign that involved blank documents whose name referenced the recent terrorist attack in New York City.

Researchers warned recently that DDE, a protocol designed for data exchanges between Windows applications, could be used by hackers as a substitute for macros in attacks involving malicious documents. Shortly after, security firms reported seeing attacks leveraging DDE to deliver malware, including Locky ransomware.

Microsoft pointed out that DDE, which has been replaced with Object Linking and Embedding (OLE), is a legitimate feature. The company has yet to make any changes that would prevent attacks, but mitigations included in Windows do provide protection, and users are shown two warnings before the malicious content is executed.

In the APT28 attacks spotted by McAfee, cyberspies used the document referencing the New York City attack to deliver a first-stage malware tracked as Seduploader. The malware, typically used by the threat actor as a reconnaissance tool, is downloaded from a remote server using PowerShell commands.

Based on the analysis of the malware and command and control (C&C) domains used in the attack, researchers determined that the campaign involving DDE started on October 25.

The attack using the New York City incident as lure appears to be part of a campaign that also involved documents referencing Saber Guardian, a multinational military exercise conducted by the U.S. Army in Eastern Europe in an effort to deter an invasion (by Russia) into NATO territory.

Another recent APT28 attack leveraged a document describing CyCon U.S., a conference organized by the NATO Cooperative Cyber Defence Centre of Excellence (CCDCOE) in collaboration with the Army Cyber Institute at West Point. However, the CyCon attack relied on a malicious VBA script and it did not involve DDE.

“Given the publicity the Cy Con U.S campaign received in the press, it is possible APT28 actors moved away from using the VBA script employed in past actions and chose to incorporate the DDE technique to bypass network defenses,” McAfee researchers said in a blog post.

“[The] use of recent domestic events and a prominent US military exercise focused on deterring Russian aggression highlight APT28’s ability and interest in exploiting geopolitical events for their operations,” they added.

U.S. Government Warns of Weakness in IEEE Encryption Standard

8.11.2017 securityweek BigBrothers

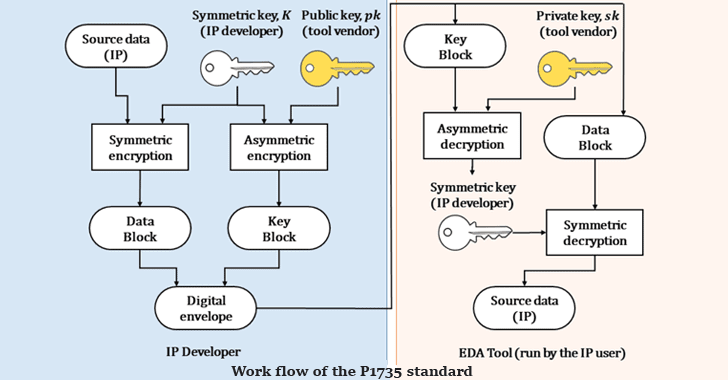

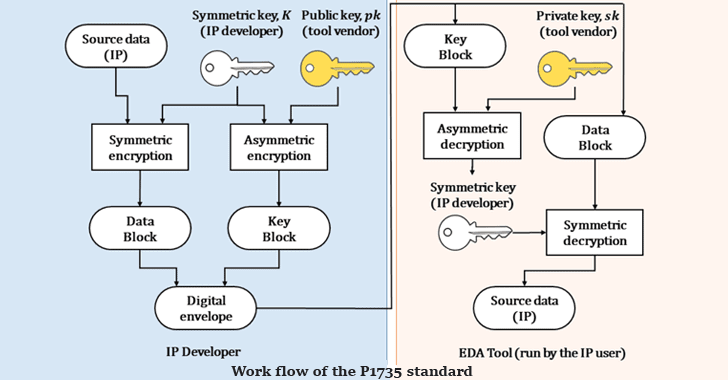

The United States Department of Homeland Security’s US-CERT has issued an alert to warn on cryptographic weaknesses impacting the IEEE P1735 standard, which describes methods for encrypting electronic-design intellectual property and the management of access rights for such IP.

The P1735 IEEE standard is used to ensure confidentiality and access control for the design of complex electronics design intellectual property (IP), where multiple IP owners are usually involved. Newly discovered weaknesses, however, reveal that the standard recommends poor cryptographic choices and is vague or silent on security critical decisions.

The methods described in said Institute of Electrical and Electronics Engineers (IEEE) standard are flawed and enable an attacker to recover the entire underlying plaintext IP, United States Computer Emergency Readiness Team (US-CERT) warns.

Because of these flaws, “implementations of IEEE P1735 may be weak to cryptographic attacks that allow an attacker to obtain plaintext intellectual property without the key, among other impacts,” an alert issued on Friday reads.

Some of the attack vectors that said flaws enable are well-known, such as padding-oracle attacks, but others are new, created by the need to support the typical uses of the underlying IP, “in particular, the need for commercial electronic design automation (EDA) tools to synthesize multiple pieces of IP into a fully specified chip design and to provide HDL syntax errors,” the alert reads.

According to US-CERT, an attacker leveraging the commercial EDA tool as a black-box oracle can exploit these vulnerabilities. The attacker would not only be able to recover entire plaintext IP, but also to “produce standard-compliant ciphertexts of IP that have been modified to include targeted hardware Trojans.”

The weaknesses in the P1735 standard are tracked as CVE-2017-13091 (improperly specified padding in CBC mode allows use of an EDA tool as a decryption oracle), CVE-2017-13092 (improperly specified HDL syntax allows use of an EDA tool as a decryption oracle), CVE-2017-13093 (modification of encrypted IP cyphertext to insert hardware Trojans), CVE-2017-13094 (modification of the encryption key and insertion of hardware Trojans in any IP), CVE-2017-13095 (modification of a license-deny response to a license grant), CVE-2017-13096 (modification of Rights Block to get rid of or relax access control), and CVE-2017-13097 (modification of Rights Block to get rid of or relax license requirement).

The issues are detailed in a research paper titled “Standardizing Bad Cryptographic Practice” (PDF), which was published at the end of September 2017. The paper also provides details on the impact of these security issues.

“An adversary can recover electronic design IPs encrypted using the P1735 workflow, resulting in IP theft and/or analysis of security critical features, as well as the ability to insert hardware Trojans into an encrypted IP without the knowledge of the IP owner. Impacts may include loss of profit and reputation of the IP owners as well as integrated circuits (ICs) with Trojans that contain backdoors, perform poorly, or even fail completely,” US-CERT notes.

To resolve the issue, DHS suggests that developers of EDA software apply the fixes detailed in the researcher's paper. Users are advised to apply any update the vendor releases for their EDA software.

Impacted vendors include AMD, Cadence Design Systems, Cisco, IBM, Intel, Marvell, Mentor Graphics, National Instruments (NI), National Semiconductor Corporation, NXP Semiconductors Inc., Qualcomm, Samsung, Synopsys, Xilinx, and Zuken Inc.

Privileged Accounts Still Poorly Managed

8.11.2017 securityweek Hacking

Despite Continious Warnings, Organizations Fail to Protect Privileged Accounts

Privileged accounts are a primary target for both cyber criminals and nation-state adversaries. If they are lost, the castle will fall. Despite this, the defense of privileged account credentials still leaves much to be desired. A 2016 survey of 500 professionals indicated that nearly 70% of respondents were using 'home-grown' solutions to manage accounts.

Little seems to have changed. This week, a separate survey indicates that 37% of respondents use internally developed tools or scripts, 36% use a spreadsheet, and 18% use paper-based tracking to manage at least some of their administrative and other privileged accounts. In fact, 67% of organizations use two or more tools to manage these accounts, suggesting widespread inconsistency in privileged account management.

One Identity surveyed (PDF) more than 900 IT professionals with responsibility for security and a knowledge of IAM and privileged accounts. Approximately 300 respondents come from the U.S., 300 from the UK, France and Germany; and 300 from Australia, Singapore and Hong Kong. All of the main industry verticals are represented in the survey; but technology dominated at 27%.

Twenty-eight percent of the companies represented have more than 5,000 employees; 28% have between 2,000 and 5,000 employees; and 44% have between 500 and 2,000 employees. This preponderance of mid-range companies could bias the survey results slightly more towards SMB privileged account management than large enterprise privileged account management.

Nevertheless, the results are surprising, with basic best practices widely ignored. Eighty-six percent of organizations do not consistently change the password on their admin accounts after each use. Furthermore, 40% of IT security professionals don't take the basic best practice of changing a default admin password, the survey found.

Once a system is breached -- something that many security experts believe is inevitable and not preventable -- adversaries seek to move deeper into the network. One early step is to locate legitimate user credentials. For example, in the Sony hack, the adversaries specifically looked for files named 'passwords'. If such a file is found (and it reportedly was) containing plaintext user credentials -- and especially administrative users -- then the adversary can burrow deeper and more silently into the infrastructure.

Best practices in defending these credentials would be to protect them in a specific high security password vault, and to continuously monitor the use of privileged credentials throughout the network. One Identity found that only 54% of respondents use a password vault; and that while 95% of respondents log or monitor some privileged access, only 43% monitor all such access.

The effect is that in many cases an adversary can obtain privileged access, and then use that access without being detected. The result is unhindered, and probably invisible, lateral movement through the network.

Even where credential use is monitored, 32% of the respondents said they cannot consistently identify the individuals who perform administrator activities. The reasons are probably multifold. For example, 46% of respondents admit they have multiple administrators sharing a common set of credentials, while a far smaller number of admin users actively allow others to use their credentials.

"When an organization doesn't implement the very basic processes for security and management around privileged accounts, they are exposing themselves to significant risk. Over and over again, breaches from hacked privileged accounts have resulted in astronomical mitigation costs, as well as data theft and tarnished brands," said John Milburn, president and general manager of One Identity. "These survey results indicate that there are an alarmingly high percentage of companies that don't have proper procedures in place. It is crucial for organizations to implement best practices regarding privileged access management without creating new roadblocks for work to get done."

'Sowbug' Hackers Hit Diplomatic Targets Since 2015

8.11.2017 securityweek Hacking

A cyberespionage group that has been active since at least early-2015 has been targeting organizations in South America and Southeast Asia, while focusing mainly on foreign policy institutions and diplomatic targets, Symantec reports.

Called Sowbug by Symantec, the group is using a piece of malware called Felismus, which was detailed earlier this year. The malware is a modular Remote Access Trojan (RAT) that packs anti-analysis functions and self-updating routines, and which is capable of file upload, file download, file execution, and shell (cmd.exe) command execution.

According to Symantec, the hackers managed to infiltrate organizations in Argentina, Brazil, Ecuador, Peru, Brunei and Malaysia with the purpose of stealing documents.

“The group is well resourced, capable of infiltrating multiple targets simultaneously and will often operate outside the working hours of targeted organizations in order to maintain a low profile,” Symantec says.

An attack conducted in May 2015 on one South American foreign ministry was focused on the division of the ministry responsible for relations with the Asia-Pacific region. The hackers attempted to steal Word documents stored on a file server using a command that would bundle them into a RAR archive.

After successfully exfiltrating 4 days’ worth of data, the attackers proceeded to list all remote shared drives and attempted to access remote shares owned by the targeted division, also looking to extract all Word documents. The attackers then listed the contents of various directories on remote shares, including one belonging to the division responsible for relations with international organizations.

The attackers also deployed two unknown payloads to an infected server and maintained a presence on the target’s network for four months between May and September 2015.

This is a typical tactic for the group, which frequently maintains a long-term presence on the networks of targeted organizations, sometimes for up to six months. For that, it impersonates commonly used software packages such as Windows or Adobe Reader by renaming its tools with similar names and hiding in plain sight.

In September 2016, the group deployed the Felismus backdoor on one of the computers of an organization in Asia using the file name adobecms.exe. Next, they installed additional components and tools to a directory and started performing reconnaissance activities. Several days later, they created a sub-directory Program Files\Adobe\common and installed another tool in it, also as adobecms.exe.

The attackers supposedly performed successful network reconnaissance operations, as they managed to compromise another computer within the organization. Next, they returned to the initially compromised machine and installed an executable called fb.exe, which appears designed to copy Felismus across the network to other computers. The group maintained a presence on the target’s network until March 2017.

What the security researchers haven’t yet discovered is how Sowbug performs its initial infiltration of a target’s network. In some instances, it appears to have been deployed from other compromised computers on the network, while in others the tool known as Starloader might have been used for infection.

The same loader was observed deploying additional tools, such as credential dumpers and keyloggers, but the manner in which the loader is installed on the compromised computers remains a mystery. Fake software updates might have been employed, being used to create versions of the Felismus backdoor as well as other tools, Symantec says.

“While cyber espionage attacks are often seen against targets in the U.S., Europe, and Asia, it is much less common to see South American countries targeted. However, the number of active cyber espionage operations has increased steadily in recent years and the emergence of Sowbug is a reminder that no region is immune to this kind of threat,” Symantec notes.

Symantec uncovered a new APT, the cyber espionage Sowbug group

8.11.2017 securityaffairs APT

Malware researchers from Symantec have spotted a new cyber espionage APT dubbed Sowbug group that has been active at least since 2015.

A new cyber espionage group dubbed Sowbug appeared in the threat landscape, according to the experts it has been active since 2015 and was involved in highly targeted attacks against a host of government organizations in South America and Southeast Asia.

“Symantec has identified a previously unknown group called Sowbug that has been conducting highly targeted cyber attacks against organizations in South America and Southeast Asia and appears to be heavily focused on foreign policy institutions and diplomatic targets. Sowbug has been seen mounting classic espionage attacks by stealing documents from the organizations it infiltrates. ” reads the analysis published by Symantec.

The group was spotted by experts from Symantec who uncovered clandestine attacks against foreign policy institutions, government bodies and diplomatic targets in countries, including Argentina, Brazil, Ecuador, Peru, and Malaysia.

The Sowbug group uses a strain of malware dubbed Felismus to compromise target systems. The malicious code was first detected in March by researchers at Forcepoint, but only Symantec experts linked it with the Sowbug group.

“Analysis shows the malware overall to be modular, well-written, and to go to great lengths to hinder both analysis efforts and the content of its communications. Its apparent scarcity in the wild implies that it is likely highly targeted. Furthermore, as discussed in this analysis, the good ‘operational hygiene’ relating to the re-use of email addresses and other similarly traceable artefacts similarly suggests the work of coordinated professionals.” stated Forcepoint.

Felismus is a sophisticated remote access Trojan (RAT) with a modular structure that allows the backdoor trojan to extend its capabilities.

“Symantec saw the first evidence of Sowbug-related activity with the discovery in March 2017 of an entirely new piece of malware called Felismus used against a target in Southeast Asia. ” continues Symantec. “We have subsequently identified further victims on both sides of the Pacific Ocean. While the Felismus tool was first identified in March of this year, its association with Sowbug was unknown until now. Symantec has also been able to connect earlier attack campaigns with Sowbug, demonstrating that it has been active since at least early-2015 and may have been operating even earlier.”

The Felismus backdoor allows attackers to take full control of an infected system, researchers were able to link previous attack campaigns with the Sowbug hacking group. They concluded that the group is at least active since early-2015.

“To date, Sowbug appears to be focused mainly on government entities in South America and Southeast Asia and has infiltrated organizations in Argentina, Brazil, Ecuador, Peru, Brunei and Malaysia,” reads the Symantec report.

“The group is well resourced, capable of infiltrating multiple targets simultaneously and will often operate outside the working hours of targeted organisations.”

According to the malware researchers, the Sowbug group uses fake, malicious software updates of Windows or Adobe Reader to compromise the target systems. In the arsenal of the group, there is also a tool called Starloader used by hackers to deploy additional malware and tools, such as credential dumpers and keyloggers on the target system.

The Starloader tool was spread as software updates entitled AdobeUpdate.exe, AcrobatUpdate.exe, and INTELUPDATE.EXE among others.

“Rather, it gives its tools file names similar to those used by the software and places them in directory trees that could be mistaken for those used by the legitimate software. This allows the attackers to hide in plain sight, as their appearance in process listings is unlikely to arouse suspicion.” states Symantec.

The Sowbug hackers took further measures to remain under the radar by operating outside of standard office hours. In one case, the hackers remained undetected on the target’s network for up to six months between September 2016 and March 2017.

Owners have found a built-in Keylogger in MantisTek GK2 Keyboards that send some data to China

8.11.2017 securityaffairs Hacking

One of the most popular Keyboards in the gaming industry, 104-key Mantistek GK2 Mechanical Gaming Keyboard send data back to China.

A wrong keyboard could represent an entry point for any organization. One of the most popular Keyboards in the gaming industry, 104-key Mantistek GK2 Mechanical Gaming Keyboard seems to include a built-in Keylogger.

A number of gamers discovered that the keyboard, that costs around €49.66, allegedly includes a component that silently records everything the user type on the keyboard and sends them to a server maintained by the Alibaba Group.

A number of owners reported their discovery on an online forum to share this issue.

“GK2 owner here. everytime you open the “MANTISTEK Cloud Driver” it sends information to 47.90.52.88 which is tied to Alibaba.com LLC. when you open the page in browser it shows login page with moonrunes that translate to “Cloud mouse platform background management system”. reported an anonymous owner.

Data collected by the MantisTek keyboard software sends the collected data to the following destinations:

/cms/json/putkeyusedata.php

/cms/json/putuserevent.php

One of the owners shared the following screenshot that shows how all your plain-text keystrokes collected by the keyboard are being uploaded to a Chinese server located at IP address: 47.90.52.88.

At the time, it is not clear if the cloud service is owned by Alibaba or is used by one of its customers who paid for the service.

Opening the IP address in in the web browser it is displayed a Chinese login page, which translates to “Cloud mouse platform background management system” that is maintained by Shenzhen Cytec Technology Co., Ltd.

According to Tom’s Hardware, MantisTek keyboards utilize ‘Cloud Driver’ software, the software doesn’t send key presses to the server as initially thought but only the number of times a key was pressed.

“An earlier version of the article stated that the keyboard’s software was sending key presses. However, in a closer look, it seems that the Cloud Driver software doesn’t send the key presses to the Alibaba server but only how many times each key has been pressed.” reported Tom’s Hardware.

Tom’s Hardware provided instructions to stop MantisTek keyboards from sending data to the server, it suggested to check the MantisTek Cloud Driver software is not running in the background, and block the CMS.exe executable in your firewall, users can do it by adding a new firewall rule for the MantisTek Cloud Driver in the “Windows Defender Firewall With Advanced Security.”

“The first way to stop the keyboard from sending your key presses to the Alibaba server is to ensure the MantisTek Cloud Driver software isn’t running in the background.” suggested Tom’s Hardware.

“The second method to stop the data collection is to block the CMS.exe executable in your firewall. You could do this by adding a new firewall rule for the MantisTek Cloud Driver in the “Windows Defender Firewall With Advanced Security.”

'Sowbug' Hackers Hit Diplomatic Targets Since 2015

8.11.2017 securityweek Hacking

A cyberespionage group that has been active since at least early-2015 has been targeting organizations in South America and Southeast Asia, while focusing mainly on foreign policy institutions and diplomatic targets, Symantec reports.

Called Sowbug by Symantec, the group is using a piece of malware called Felismus, which was detailed earlier this year. The malware is a modular Remote Access Trojan (RAT) that packs anti-analysis functions and self-updating routines, and which is capable of file upload, file download, file execution, and shell (cmd.exe) command execution.

According to Symantec, the hackers managed to infiltrate organizations in Argentina, Brazil, Ecuador, Peru, Brunei and Malaysia with the purpose of stealing documents.

“The group is well resourced, capable of infiltrating multiple targets simultaneously and will often operate outside the working hours of targeted organizations in order to maintain a low profile,” Symantec says.

An attack conducted in May 2015 on one South American foreign ministry was focused on the division of the ministry responsible for relations with the Asia-Pacific region. The hackers attempted to steal Word documents stored on a file server using a command that would bundle them into a RAR archive.

After successfully exfiltrating 4 days’ worth of data, the attackers proceeded to list all remote shared drives and attempted to access remote shares owned by the targeted division, also looking to extract all Word documents. The attackers then listed the contents of various directories on remote shares, including one belonging to the division responsible for relations with international organizations.

The attackers also deployed two unknown payloads to an infected server and maintained a presence on the target’s network for four months between May and September 2015.

This is a typical tactic for the group, which frequently maintains a long-term presence on the networks of targeted organizations, sometimes for up to six months. For that, it impersonates commonly used software packages such as Windows or Adobe Reader by renaming its tools with similar names and hiding in plain sight.

In September 2016, the group deployed the Felismus backdoor on one of the computers of an organization in Asia using the file name adobecms.exe. Next, they installed additional components and tools to a directory and started performing reconnaissance activities. Several days later, they created a sub-directory Program Files\Adobe\common and installed another tool in it, also as adobecms.exe.

The attackers supposedly performed successful network reconnaissance operations, as they managed to compromise another computer within the organization. Next, they returned to the initially compromised machine and installed an executable called fb.exe, which appears designed to copy Felismus across the network to other computers. The group maintained a presence on the target’s network until March 2017.

What the security researchers haven’t yet discovered is how Sowbug performs its initial infiltration of a target’s network. In some instances, it appears to have been deployed from other compromised computers on the network, while in others the tool known as Starloader might have been used for infection.

The same loader was observed deploying additional tools, such as credential dumpers and keyloggers, but the manner in which the loader is installed on the compromised computers remains a mystery. Fake software updates might have been employed, being used to create versions of the Felismus backdoor as well as other tools, Symantec says.

“While cyber espionage attacks are often seen against targets in the U.S., Europe, and Asia, it is much less common to see South American countries targeted. However, the number of active cyber espionage operations has increased steadily in recent years and the emergence of Sowbug is a reminder that no region is immune to this kind of threat,” Symantec notes.

U.S. Government Warns of Weakness in IEEE Encryption Standard

8.11.2017 securityweek BigBrothers

The United States Department of Homeland Security’s US-CERT has issued an alert to warn on cryptographic weaknesses impacting the IEEE P1735 standard, which describes methods for encrypting electronic-design intellectual property and the management of access rights for such IP.

The P1735 IEEE standard is used to ensure confidentiality and access control for the design of complex electronics design intellectual property (IP), where multiple IP owners are usually involved. Newly discovered weaknesses, however, reveal that the standard recommends poor cryptographic choices and is vague or silent on security critical decisions.

The methods described in said Institute of Electrical and Electronics Engineers (IEEE) standard are flawed and enable an attacker to recover the entire underlying plaintext IP, United States Computer Emergency Readiness Team (US-CERT) warns.

Because of these flaws, “implementations of IEEE P1735 may be weak to cryptographic attacks that allow an attacker to obtain plaintext intellectual property without the key, among other impacts,” an alert issued on Friday reads.

Some of the attack vectors that said flaws enable are well-known, such as padding-oracle attacks, but others are new, created by the need to support the typical uses of the underlying IP, “in particular, the need for commercial electronic design automation (EDA) tools to synthesize multiple pieces of IP into a fully specified chip design and to provide HDL syntax errors,” the alert reads.

According to US-CERT, an attacker leveraging the commercial EDA tool as a black-box oracle can exploit these vulnerabilities. The attacker would not only be able to recover entire plaintext IP, but also to “produce standard-compliant ciphertexts of IP that have been modified to include targeted hardware Trojans.”

The weaknesses in the P1735 standard are tracked as CVE-2017-13091 (improperly specified padding in CBC mode allows use of an EDA tool as a decryption oracle), CVE-2017-13092 (improperly specified HDL syntax allows use of an EDA tool as a decryption oracle), CVE-2017-13093 (modification of encrypted IP cyphertext to insert hardware Trojans), CVE-2017-13094 (modification of the encryption key and insertion of hardware Trojans in any IP), CVE-2017-13095 (modification of a license-deny response to a license grant), CVE-2017-13096 (modification of Rights Block to get rid of or relax access control), and CVE-2017-13097 (modification of Rights Block to get rid of or relax license requirement).

The issues are detailed in a research paper titled “Standardizing Bad Cryptographic Practice” (PDF), which was published at the end of September 2017. The paper also provides details on the impact of these security issues.

“An adversary can recover electronic design IPs encrypted using the P1735 workflow, resulting in IP theft and/or analysis of security critical features, as well as the ability to insert hardware Trojans into an encrypted IP without the knowledge of the IP owner. Impacts may include loss of profit and reputation of the IP owners as well as integrated circuits (ICs) with Trojans that contain backdoors, perform poorly, or even fail completely,” US-CERT notes.

To resolve the issue, DHS suggests that developers of EDA software apply the fixes detailed in the researcher's paper. Users are advised to apply any update the vendor releases for their EDA software.

Impacted vendors include AMD, Cadence Design Systems, Cisco, IBM, Intel, Marvell, Mentor Graphics, National Instruments (NI), National Semiconductor Corporation, NXP Semiconductors Inc., Qualcomm, Samsung, Synopsys, Xilinx, and Zuken Inc.

Privileged Accounts Still Poorly Managed

8.11.2017 securityweek Hacking

Despite Continious Warnings, Organizations Fail to Protect Privileged Accounts

Privileged accounts are a primary target for both cyber criminals and nation-state adversaries. If they are lost, the castle will fall. Despite this, the defense of privileged account credentials still leaves much to be desired. A 2016 survey of 500 professionals indicated that nearly 70% of respondents were using 'home-grown' solutions to manage accounts.

Little seems to have changed. This week, a separate survey indicates that 37% of respondents use internally developed tools or scripts, 36% use a spreadsheet, and 18% use paper-based tracking to manage at least some of their administrative and other privileged accounts. In fact, 67% of organizations use two or more tools to manage these accounts, suggesting widespread inconsistency in privileged account management.

One Identity surveyed (PDF) more than 900 IT professionals with responsibility for security and a knowledge of IAM and privileged accounts. Approximately 300 respondents come from the U.S., 300 from the UK, France and Germany; and 300 from Australia, Singapore and Hong Kong. All of the main industry verticals are represented in the survey; but technology dominated at 27%.

Twenty-eight percent of the companies represented have more than 5,000 employees; 28% have between 2,000 and 5,000 employees; and 44% have between 500 and 2,000 employees. This preponderance of mid-range companies could bias the survey results slightly more towards SMB privileged account management than large enterprise privileged account management.

Nevertheless, the results are surprising, with basic best practices widely ignored. Eighty-six percent of organizations do not consistently change the password on their admin accounts after each use. Furthermore, 40% of IT security professionals don't take the basic best practice of changing a default admin password, the survey found.

Once a system is breached -- something that many security experts believe is inevitable and not preventable -- adversaries seek to move deeper into the network. One early step is to locate legitimate user credentials. For example, in the Sony hack, the adversaries specifically looked for files named 'passwords'. If such a file is found (and it reportedly was) containing plaintext user credentials -- and especially administrative users -- then the adversary can burrow deeper and more silently into the infrastructure.

Best practices in defending these credentials would be to protect them in a specific high security password vault, and to continuously monitor the use of privileged credentials throughout the network. One Identity found that only 54% of respondents use a password vault; and that while 95% of respondents log or monitor some privileged access, only 43% monitor all such access.

The effect is that in many cases an adversary can obtain privileged access, and then use that access without being detected. The result is unhindered, and probably invisible, lateral movement through the network.

Even where credential use is monitored, 32% of the respondents said they cannot consistently identify the individuals who perform administrator activities. The reasons are probably multifold. For example, 46% of respondents admit they have multiple administrators sharing a common set of credentials, while a far smaller number of admin users actively allow others to use their credentials.

"When an organization doesn't implement the very basic processes for security and management around privileged accounts, they are exposing themselves to significant risk. Over and over again, breaches from hacked privileged accounts have resulted in astronomical mitigation costs, as well as data theft and tarnished brands," said John Milburn, president and general manager of One Identity. "These survey results indicate that there are an alarmingly high percentage of companies that don't have proper procedures in place. It is crucial for organizations to implement best practices regarding privileged access management without creating new roadblocks for work to get done."

Estonia Arrests Alleged Russian Agent Plotting Cyber-Crime

7.11.2017 securityweek BigBrothers

Estonia said Tuesday it had arrested a suspected Russian spy allegedly plotting a cyber-crime, in the latest incident to strain relations between the small Baltic state and the Kremlin.

The Estonian prosecutor general's office said the unnamed man was suspected of working for Russia's FSB Federal Security Service and of planning a cyber attack targeting state institutions.

"Right now we can say without revealing any details that we've managed to prevent serious damage," Inna Ombler, the state prosecutor in charge of the investigation said in a statement.

Ombler added that the suspect's activities were not connected to an unprecedented electronic ID-card security risk that recently hit the cyber-savvy country.

Dubbed "E-stonia", the eurozone state of 1.3 million people is regarded as being one of the world's most wired nations, with its citizens able to use electronic ID cards to access virtually all public services online via its vast "e-government" portal.

But as of Friday midnight, Tallinn suspended security certificates for up to 760,000 state-issued electronic ID-cards with faulty chips to mitigate the risk of identity theft.

Prime Minister Juri Ratas denied knowledge of any incidents of identity theft as he urged ID-card holders to download an update to patch the flaw in the Swiss-made chips that makes them vulnerable to malware.

Estonia and its neighbors Latvia and Lithuania -- all EU and NATO members -- have been spooked by their Soviet-era master Russia's actions since Moscow annexed Crimea from Ukraine in 2014.

The tensions have led to a spike in espionage affairs and Russia expelled two Estonian diplomats in May after Tallinn booted out its representatives over spying allegations.

In July, a Lithuanian court sentenced a Russian security official to 10 years in prison for spying after prosecutors accused him of attempting to bug the home of President Dalia Grybauskaite.

NATO has deployed four multinational battalions to the three Baltic states and Poland in a sign it is ready to defend any members of the military alliance from a potential attack by Russia.

The Kremlin has denied any territorial ambitions and claims that NATO is trying to encircle Russia.

Avira Helps ISPs, Manufacturers Build Security Into Routers

7.11.2017 securityweek Security

Avira, a firm known mostly for its antivirus products, announced on Monday the launch of a new IoT security solution designed to help Internet service providers (ISPs) and router manufacturers protect their customers’ home networks.

Avira SafeThings is a router application and behavioral threat intelligence platform that offers benefits for both service providers and end users. By installing the product on the routers they provide to customers, ISPs can prevent malicious activity, such as distributed denial-of-service (DDoS) attacks coming from their networks. As for router manufacturers, SafeThings can help them deliver value-added IoT security services.

End users whose routers have Avira SafeThings installed gain complete visibility of the devices on their network, and obtain information on potential threats via a simple user interface. The vendor claims the product has zero impact on browsing and streaming performance.

According to Avira, SafeThings uses artificial intelligence and machine learning to create a profile for each device and establish its normal behavior, and develop protection policies. The security firm says the product only analyzes metadata on gateway traffic, which eliminates the need for invasive deep packet inspection (DPI).

SafeThings uses a software agent named Sentinel to fingerprint IoT devices connected to the router, and enforce protection and communication rules generated based on data from the Avira Protection Cloud.

The product also includes an API named Data Forefront that allows service providers and OEMs to control SafeThings functionality, such as specifying the type of action that is taken if a hacked device is identified.

“We've designed SafeThings to effectively solve the IoT vulnerabilities without being too invasive, expensive, or complicated for the end user – and we've done this in a way that provides additional benefits for the internet service providers and router manufacturers,” said Travis Witteveen, CEO of Avira.

“We see SafeThings as a 'B2B2C' product, providing consumers with the security and privacy protection they need while delivering it to them via the internet service providers and router manufacturers. As an embedded software solution, SafeThings is imminently flexible according to each client's technical and marketing needs,” Witteveen added.

Siemens and Tenable Partner to Protect Industrial Networks

7.11.2017 securityweek IT

Siemens and Tenable Partner to Provide Asset Discovery and Vulnerability Management For Industial Networks

Worsening geopolitical tensions and increasing awareness of the potential harm caused by cyber attacks against the operational technology (OT) networks of critical industries has made industrial control systems (ICS) a focus of cybersecurity attention. But protecting ICS remains problematic as it emerges from its pre-internet security-unaware origins into the modern internet-connected world: it now has to add remaining secure to remaining operational.

"Organizations running operational technology face a foundational security challenge -- the need to understand the entirety of their cyber exposure in the context of a modern attack surface that is constantly evolving," explains Amit Yoran, CEO of Tenable. "We've seen the rise of cloud, mobile and IoT and now the convergence of IT with OT, which have made critical systems vulnerable to increasingly aggressive adversaries and attacks."

OT, however, remains behind IT in its security defenses. A study by Ponemon in February 2017 highlighted the dire state of security awareness (in this case, specifically the oil and gas industry) in OT. It found that 46% of cyber attacks were thought to go undetected; that 61% of respondents believe their organization's industrial control systems protection and security is not adequate; and that less than half of the respondents believe they have the internal expertise needed to manage cyber threats in the OT environment.

Improved visibility into existing vulnerabilities within the OT environment will improve OT security staff's ability to defend against cyber attacks. "Cyberattacks against the O&G and utilities sector are on the rise and growing more sophisticated and aggressive by the day," comments Leo Simonovich, VP and global head of industrial cyber and digital security at Siemens Energy. "Passive monitoring of all assets in these systems is critical to detecting and addressing vulnerabilities before they can be exploited and lead to disruption of essential public services like electricity, gas, and water."

Tenable and Siemens have now partnered to provide this passive visibility. Siemens is a major provider of ICS. Tenable owns one of the world's most-used vulnerable scanning engines -- Nessus. Announced today is the new Industrial Security provided as a security service by Siemens, and based on Tenable's Nessus.

It provides, says Tenable, "safe, reliable asset discovery and vulnerability detection purpose-built for ICS and supervisory control and data acquisition (SCADA) systems." Key to this solution is the passive nature of Nessus which is used to detect vulnerabilities without affecting operational functionality. "Joining forces with Siemens is a natural next step," says Yoran. "Together we provide a way for organizations to monitor and address their attack surface in totality, so they can see where they are vulnerable and protect those systems -- and the people who depend on them -- from threats."

Siemens AG is a major provider of ICS equipment. It generated €79.6 billion in 2016, and employs more than 350,000 people around the world.

Tenable raised $50 million in 2012, and followed this with a massive $250 million Series B funding round in November 2015. Its customers include more 50% of the Fortune 500, the ten largest U.S. technology companies, and 8 of the 10 largest U.S. financial companies.

Chrome 62 Update Patches Serious Vulnerabilities

7.11.2017 securityweek Vulnerebility

The second update released by Google for the Windows, Mac and Linux versions of Chrome 62 patches a couple of vulnerabilities rated critical and high severity.

The critical flaw, tracked as CVE-2017-15398, has been described as a stack-based buffer overflow affecting QUIC, a transport network protocol that reduces latency compared to TCP.

The security hole was reported to Google by Ned Williamson on October 24. The tech giant has yet to determine how much it will pay the researcher for reporting the vulnerability, but it could earn him over $10,000.

Earlier this year, Williamson received more than $20,000 from Google for two high severity Chrome flaws related to the IndexedDB noSQL storage system.

The second vulnerability patched with the latest Chrome 62 update is a high severity use-after-free bug affecting the V8 JavaScript engine. This flaw, tracked as CVE-2017-15399, earned Zhao Qixun of the Chinese security firm Qihoo 360 a bounty of $7,500.

Qixun, known online as S0rryMybad, previously reported a type confusion in V8 that earned him the same amount of money. The researcher pointed out on Monday that Google made the details of that flaw public.

The details of the latest vulnerabilities will only be disclosed several weeks from now, after users have had a chance to update their installations. An alert published on Monday by US-CERT warned that an attacker could exploit the flaws to take control of an affected system.

Released in mid-October, the first stable version of Chrome 62 included patches for no less than 35 vulnerabilities, 20 of which were reported by external researchers, including eight high, seven medium, and five low severity flaws. At the time, Google announced paying over $40,000 in bug bounties to the reporting researchers.

The first Chrome 62 update, released on October 26, resolved a high severity stack-based buffer overflow vulnerability in V8. The security hole earned Yuan Deng of Ant-financial Light-Year Security Lab $3,000.

Microsoft Publishes Standards for "Highly Secure" Windows 10 Devices

7.11.2017 securityweek Security

Microsoft this week published information on the standards a Windows 10 device is required to meet to be considered highly secure.

The company has provided details on both hardware and firmware requirements that these devices should meet, including information regarding processor type, amount of required RAM, virtualization support, support for specific UEFI versions, secure boot support, and more.

In Microsoft’s vision, only devices with an Intel CPU through 7th generation processors (Intel i3/i5/i7/i9-7x), Core M3-7xxx and Xeon E3-xxxx and current Intel Atom, Celeron and Pentium processors, along with those featuring AMD through the 7th generation processors (A Series Ax-9xxx, E-Series Ex-9xxx, FX-9xxx) can be considered highly secure.

The systems must include a processor that supports 64-bit instructions, and should also support Input-Output Memory Management Unit (IOMMU) device virtualization, must have virtual machine extensions with second level address translation (SLAT), and should not mask the presence of these hardware virtualization features, but be available for the operating system to use.

A Trusted Platform Module (TPM) version 2.0 is also needed, along with a cryptographically verified platform boot (Intel Boot Guard in Verified Boot mode, or AMD Hardware Verified Boot, or an OEM equivalent mode with similar functionality). The system must also meet the latest Microsoft requirements for the Trustworthy Computing Group (TCG) specification.

On the firmware side, Unified Extension Firmware Interface (UEFI) version 2.4 or later is a must, as well as firmware that implements UEFI Class 2 or UEFI Class 3. According to Microsoft, only devices that ship with Hypervisor-based Code Integrity (HVCI) compliant drivers can be considered highly secure.

The tech company also notes that a system’s firmware must support UEFI Secure Boot and must have UEFI Secure Boot enabled by default to meet the requirements for highly secure Windows 10 devices. Secure MOR revision 2 is also required, along with support for the Windows UEFI Firmware Capsule Update specification.

The publishing of these standards appears yet another step Microsoft is taking toward providing users with increased security and privacy when using Windows 10 devices. Last year, the company announced that all new platform installations would require signed kernel mode drivers, while this year it revealed Windows 10 protections against various threats, including code injection attacks, PowerShell attacks, and zero day exploits.

Proofpoint to Acquire Messaging Security Firm Cloudmark for $110 Million

7.11.2017 securityweek IT

Cybersecurity firm Proofpoint on Tuesday announced that it has agreed to acquire messaging security firm Cloudmark for $110 million in cash.

Best known for its spam blocking technology, Cloudmark provides spam and malware protection to ISPs and mobile providers around the world.

Proofpoint says that Cloudmark’s Global Threat Network will be incorporated into Proofpoint’s Nexus platform, which is used to power its email, social media, mobile and SaaS security products.

Proofpoint also says that its Email Fraud Defense (EFD) and Domain Defense products will benefit from threat telemetry generated by the billions of daily emails that Cloudmark sees, along with threat intelligence around malicious domains. Proofpoint will also gain visibility into malicious SMS/text messages attempting to be sent to mobile devices around the world.

For the time being, Proofpoint says it plans to continue Cloudmark’s service provider products with an "ongoing roadmap leveraging the combined capabilities" of both companies.

“Messaging has been the number one threat vector for years, but with ransomware and BEC, it’s never been a more urgent issue,” said Jason Donahue, Chief Executive Officer of Cloudmark. “We’re thrilled to be continuing our work to fight advanced threats in messaging as part of Proofpoint.”

The transaction is expected to close in the fourth quarter of 2017 and is subject to customary closing conditions and regulatory approvals.

When the acquisition is complete, Cloudmark is expected to increase Proofpoint's revenue range by $20 - $25 million to $664 - $673 million to its financial outlook for the full year 2018.

Google Patches Critical Bugs in Android

7.11.2017 securityweek Vulnerebility

Google on Monday released its November 2017 set of security patches for Android to address 31 vulnerabilities, 9 of which are remote code execution issues rated Critical severity. A total of 9 vulnerabilities are related to the recently revealed KRACK attack.

The newly released Android Security Bulletin—November 2017 is split into three security patch levels. The 2017-11-01 and 2017-11-05 patch levels contain fixes for both Critical and High severity issues, while the 2017-11-06 patch level resolves only High risk KRACK vulnerabilities.

The 11 issues addressed in Android with the 2017-11-01 security patch level include 6 Critical remote code execution flaws, 3 High severity elevation of privilege bugs, and 2 High severity information disclosure vulnerabilities.

The Media framework was impacted the most, with 7 issues addressed in it, including 5 Critical. Impacted Android versions include 5.0.2, 5.1.1, 6.0, 6.0.1, 7.0, 7.1.1, 7.1.2, and 8.0.

The 11 vulnerabilities addressed with the 2017-11-05 security patch level include 3 Critical remote code execution flaws, 7 High risk elevation of privilege bugs, and one High severity information disclosure. Qualcomm components were impacted the most, with 7 issues addressed.

In an extensive blog post, Linux developer Scott Bauer explains that the remote code execution vulnerabilities are located in the qcacld Qualcomm/Atheros Wi-Fi driver that ships in the Pixel and Nexus 5X devices.

The researcher says he reported 8 such bugs to Google several months ago, and that the company is slowly patching them (some issues were addressed in previous monthly updates). Due to the severity of the bugs, the researcher found he was eligible for around $22,000 in bug bounty rewards.

He explains that one of the bugs (CVE-2017-11013) can be used to target different types of memory. “This bug would be an excellent target for a true proximal kernel remote code execution, because you have controlled data, and you have a variety of locations you can overflow into,” the researcher notes.

The researcher provides technical details on two other issues addressed this month, namely CVE-2017-11014 and CVE-2017-11015, both heap overflow vulnerabilities, as well as on three other flaws. Two of the reported bugs haven’t been resolved yet.

All 9 vulnerabilities addressed in 2017-11-06 security patch level are related to the KRACK attack revealed last month. Short for Key Reinstallation Attack, KRACK is an attack method leveraging bugs in the WPA2 protocol that secures modern Wi-Fi networks. The technique allows an attacker to access information believed to be encrypted and even inject or manipulate data.

With industrial products also vulnerable to KRACK attacks, vendors began announcing patches for these bugs immediately after the attack went public. Apple addressed the flaws in multiple products with the release of security updates last week.

Starting in October 2017, Google began releasing a separate security bulletin for Nexus and Pixel devices, to address only vulnerabilities specific to these devices.

The Pixel / Nexus Security Bulletin—November 2017 contains patches for over 50 bugs affecting components such as Framework, Media framework, Runtime, System, and Kernel, MediaTek, NVIDIA, and Qualcomm components. Most of the vulnerabilities are Moderate severity, but some of them are High risk.

This month, Google addressed mostly elevation of privilege issues, but also resolved many information disclosure bugs, remote code execution vulnerabilities, and denial of service flaws.

In addition to the security patches, the update also includes fixes for a series of functionality issues for categories such as Audio, Bluetooth, Camera, Mobile data, and Application stability.

Nejrozšířenější hrozbou je virus Danger

7.11.2017 Novinky/Bezpečnost Viry

Počítačoví piráti stále nepolevují v šíření počítačového viru Danger. Tento škodlivý kód tak byl v minulém měsíci – stejně jako v těch předchozích – nejrozšířenější počítačovou hrozbou vůbec. Vyplývá to ze statistiky antivirové společnosti Eset.

Danger je nejrozšířenější hrozbou s téměř desetiprocentním podílem. Sluší se nicméně podotknout, že v uplynulých měsících měl tento škodlivý kód ještě větší procentuální zastoupení.

Tento virus, plným názvem JS/Danger.ScriptAttachment, je velmi nebezpečný. Otevírá totiž zadní vrátka do operačního systému. Útočníci pak díky němu mohou propašovat do napadeného počítače další škodlivé kódy, nejčastěji tak šíří vyděračské viry z rodiny ransomware.

Výkupné neplatit

Vyděračské viry začnou šifrovat obsah počítače a uživateli zobrazí oznámení, že za dešifrování počítače musí zaplatit, jinak se ke svým datům údajně již nikdy nedostane.

Ani po zaplacení výkupného navíc nemají uživatelé jistotu, že se ke svým datům skutečně dostanou. Virus je nutné z počítače odinstalovat a data následně pomocí speciálního programu odšifrovat. V některých případech to ale není možné.

Zneužívají Office

Na pozoru by se měli nicméně uživatelé mít i před dalšími hrozbami, jak ukazují říjnové statistiky. České uživatele například v minulém měsíci ohrožovala nová hrozba využívající protokol DDE, v závěru měsíce dosahovala podílu 40 procent.

Do čela žebříčku nejrozšířenějších počítačových hrozeb se nedostala právě jen kvůli tomu, že se začala šířit až před koncem měsíce. „Útočníci v tomto případě oprášili starší technologii, která je však v aplikacích stále dostupná. Nejčastěji se jedná o programy v rámci balíku kancelářských programů Office,“ uvedl Miroslav Dvořák, technický ředitel společnosti Eset.

„Protokol DDE zneužívá důvěřivosti uživatelů, kterým přijde nevyžádaný e-mail s přílohou, nejčastěji v podobě wordovského dokumentu. Po jeho otevření se uživateli objeví upozornění, že dokument obsahuje odkazy, které mohou směřovat na jiné soubory a zda je chce aktualizovat. Pokud uživatel toto potvrdí, dochází ke spuštění procesu infikování,“ konstatoval Dvořák.

Zároveň nastínil, jak jsou počítačoví piráti v šíření podobných hrozeb zběhlí. „Útočníci v tomto případě úspěšně využívají metod sociálního inženýrství, aby adresáta zmátli a vytvořili u něj dojem, že příloha je bezpečná. Nastavení zablokování spouštění maker nemá na zabránění infekce žádný vliv,“ uzavřel Dvořák.

Přehled deseti nejrozšířenějších virových hrozeb za uplynulý měsíc naleznete v tabulce níže:

Top 10 hrozeb v České republice za říjen 2017:

1. JS/Danger.ScriptAttachment (8,70 %)

2. JS/TrojanDownloader.Nemucod (5,13 %)

3. VBA/DDE (4,41 %)

4. JS/ProxyChanger (3,33 %)

5. JS/Adware.AztecMedia (3,18 %)

6. SMB/Exploit.DoublePulsar (2,52 %)

7. Java/Adwind (2,16 %)

8. Win32/GenKryptik (2,05 %)

9. VBS/TrojanDownloader.Agent.PGX (1,75 %)

10. JS/Kryptik.MX (1,68 %)

10. VBS/TrojanDownloader.Agent.PGF (1,86 %)

Zdroj: Eset

Google vydal záplatu na KRACK. Jenže smůla, dostane ji málokdo

7.11.2017 Živě.cz Zabezpečení

Lenovo K6 Note Lenovo P2Lenovo P2Google vydal záplatu na KRACK. Jenže smůla, dostane ji málokdoPodpora se vztahuje samozřejmě na obě verze, tedy Pixel i Pixel XL. Nový systém však vývojáři rozběhnou i na starších telefonech.

zobrazit galerii

Před pár týdny prolétla internetem zpráva o chybě KRACK v samotném nitru Wi-Fi, která by mohla vpustit útočníka do domácí i podnikové sítě. Krátce na to výrobci začali vydávat záplaty, přičemž Microsoft se pochlubil, že jeho Windows byl zabezpečený s dostatečným předstihem.

Čekalo se hlavně na Google. K nejzranitelnějším zařízením, kde bylo možné chybu zneužít, totiž patřil jeho mobilní systém Android. A ten se nyní dočkal opravy v rámci podzimní várky bezpečnostních záplat Android Security Bulletin.

Jakmile vám tedy záplata dorazí na telefon, KRACK už pro vás nebude nebezpečí.

Má to ale jeden háček, bezpečnostní aktualizace přímo do Googlu totiž zdaleka nepřijímají všechny telefony. Ty starší zpravidla vůbec, takže periodické měsíční záplaty chrání menšinu. Na telefonech se starší verzí Androidu a odlišnou politikou se o opravu musí postarat sám výrobce a je více než pravděpodobné, že toho nějaké opravy nebudou vůbec zajímat s tím, že si máte koupit jeho nový model. Ostatně můj rok a půl starý mobil se poslední aktualizace dočkal… Před rokem a půl.

Android tedy i přes vydanou opravu zůstane vzhledem k milionům starších a dnes již nepodporovaných telefonů rizikem i nadále. A Google s tím bohužel nic udělat nemůže, protože na starých verzích Androidu nemá nad telefony takovou moc jako třeba Apple nad iOS a Microsoft nad Windows.

Hluboko uvnitř procesorů Intel jsou zadní vrátka. Pokud je někdo zneužije, způsobí digitální apokalypsu

7.11.2017 Živě.cz BigBrother

Ačkoliv se často praví, že je nejrozšířenějším operačním systémem na světě Linux, jehož jádro najdete v každém telefonu s Androidem, na většině serverů a v síťových krabičkách všeho druhu, ve skutečnosti by to mohl být MINIX.

Procesory od Intelu obsahují mnoho drobných součástí a patří k nim i speciální firmware Management Engine (ME), který přežívá v jednom z čipů procesoru. Moc se o něm neví, bezpečnostní experti jej však už roky reverzně analyzují, a tak přece jen něco vyčmuchali.

Skrytý kód, který má přístup úplně ke všemu, a vy o tom nevíte

ME 10, který je součástí procesorů počínaje architekturou Skylake, podle textových řetězců používá k běhu zmíněný MINIX. Přestože nikdo přesně neví, k čemu slouží, experty zaujala jeho ohromná moc.

ME je totiž příliš hluboko v procesoru, takže nad ním nemá majitel počítače žádnou kontrolu. Management Engine má přitom přístup k operační paměti a síti včetně Wi-Fi čipu. Zároveň neustále běží, i když je velký operační systém o několik pater nad ním vypnutý. Stačí, když je počítač připojený ke zdroji napájení.

Schema několika úrovní softwaru podle Googlu. Zatímco úplně nejvýše jsou uživatelské programy a velký operační systém jako Linux nebo Windows, níže jsou postupně speciální programy přežívající v samotných čipech. Třeba UEFI, firmwary jednotlivých komponent a úplně nejhlouběji na úrovni -3 mocný ME od Intelu.

Ačkoliv ME nejspíše provádí běžné rutinní a bezpečnostní operace (je napojený třeba na systém IntelR Anti-Theft), jeho přítomnost v procesoru se nelíbí třeba Googlu (PDF), který procesory od Intelu používá ver svých datových centrech.

Googlu se ME nelíbí, vždyť jde o zadní vrátka do jeho datových center

Internetové jedničce z Mountain View se není čemu divit, kvůli schopnosti síťové komunikace a přístupu do RAM lze totiž ME bez nadsázky považovat za zadní vrátka do počítače. Ne, za supervrátka, protože vše běží až na samotné úrovni firmwaru hardwaru!

K čemu všemu má Intel ME přístup

Čistě hypoteticky by tedy mohla jakási entita, která by k ME získala přístup, rozeslat na všechny počítače připojené k internetu instrukci, ať z webu stáhnou nějaká data a nahrají je do RAM, kde se zpracují a s nejvyššími právy spustí libovolný kód.

IEEE P1735 Encryption Is Broken—Flaws Allow Intellectual Property Theft

7.11.2017 thehackernews Vulnerebility

Researchers have uncovered several major weaknesses in the implementation of the Institute of Electrical and Electronics Engineers (IEEE) P1735 cryptography standard that can be exploited to unlock, modify or steal encrypted system-on-chip blueprints.

The IEEE P1735 scheme was designed to encrypt electronic-design intellectual property (IP) in the hardware and software so that chip designers can protect their IPs from hackers and other prying eyes.

Majority of mobile and embedded devices include a System-on-Chip (SoC), a single integrated circuit that can consist of multiple IPs—a collection of reusable design specifications—like a radio-frequency receiver, an analogue-to-digital converter, a digital signal processing unit, a graphics processing unit, a cryptographic engine, from different vendors.

Therefore, these licensed IPs are quite valuable to their vendors, so to protect them from being reverse engineered after being sold, the IEEE developed the P1735 standard to encrypts electronic-design IP.

However, an alert published Friday by the Department of Homeland Security's US-CERT warned that the IEEE P1735 standard is flawed.

"In the most egregious cases, [these mistakes] enable attack vectors [like padding-oracle attacks] that allow recovery of the entire underlying plaintext IP," US-CERT warned.

"Implementations of IEEE P1735 may be weak to cryptographic attacks that allow an attacker to obtain plaintext intellectual property without the key, among other impacts."

The US-CERT warning came after a recent academic paper [PDF], titled "Standardizing Bad Cryptographic Practice," released by a team of researchers from University of Florida discovered and reported a total of seven vulnerabilities in the IEEE P1735 standard.

Here's the list of all vulnerabilities in P1735 standard with their assigned CVE IDs:

CVE-2017-13091: Improperly specified padding in the standard's use of AES-CBC mode allows the use of an Electronic Design Automation (EDA) tool as a decryption oracle.

CVE-2017-13092: Improperly specified HDL (hardware description language) syntax allows the use of an EDA tool as a decryption oracle.

CVE-2017-13093: Modification of encrypted intellectual property (IP) cyphertexts to include hardware Trojans.

CVE-2017-13094: Modification of the encryption key and insertion of hardware trojans in any IP without knowledge of the key.

CVE-2017-13095: Modification of a license-deny response to a license grant or vice versa.

CVE-2017-13096: Modification of Rights Block, which contains the RSA-encryption of an AES key, to get rid of or relax access control.

CVE-2017-13097: Modification of Rights Block to get rid of or relax license requirement.

The main vulnerability (CVE-2017-13091) resides in the IEEE P1735 standard's use of AES-CBC mode.

Since the standard makes no recommendation for any specific padding scheme, the developers often choose the wrong scheme, making it possible for attackers to use a well-known classic padding-oracle attack (POA) technique to decrypt the system-on-chip blueprints without knowledge of the key.

"While the confidentiality attacks can reveal the entire plaintext IP, the integrity attack enables an attacker to insert hardware trojans into the encrypted IP," the researchers concluded.

"This not only destroys any protection that the standard was supposed to provide but also increases the risk premium of the IP."

The researchers also proposed various optimisations of the basic confidentiality attacks that can reduce the complexity.

Vendors using the IEEE P1735 scheme in an insecure manner have already been alerted by US-CERT. The vendors contacted by the US-CERT include AMD, Intel, Qualcomm, Cisco, IBM, Samsung, Synopsys, Mentor Graphics, Marvell, NXP, Cadence Design Systems, Xilinx and Zuken.

All of the above vendors are believed to be at a potential risk of these vulnerabilities, but so far it is not confirmed.

The researchers have suggested quick fixes which EDA software developers can apply to address the issues. Users are recommended to wait for an update from their EDA software vendors and apply as it becomes available.

Vietnamese APT32 group is one of the most advanced APTs in the threat landscape

7.11.2017 securityaffairs APT

According to the incident response firm Volexity, Vietnamese APT32 group is today one of the most advanced APTs in the threat landscape

According to the incident response firm Volexity, the cyber espionage campaigns associated with a group operating out of Vietnam and tracked as tracked as OceanLotus and APT32 have become increasingly sophisticated.

Researchers at Volexity has been tracking the threat actor since May 2017, they observed attacks aimed at the Association of Southeast Asian Nations (ASEAN), and media, human rights, and civil society organizations.

“In May 2017, Volexity identified and started tracking a very sophisticated and extremely widespread mass digital surveillance and attack campaign targeting several Asian nations, the ASEAN organization, and hundreds of individuals and organizations tied to media, human rights and civil society causes.” reads the analysis published by Volexity. “These attacks are being conducted through numerous strategically compromised websites and have occurred over several high-profile ASEAN summits. Volexity has tied this attack campaign to an advanced persistent threat (APT) group first identified as OceanLotus by SkyEye Labs in 2015.”

The researcher compared the hacker group with the dreaded s Russia-linked Turla APT.

The APT32 group, also known as OceanLotus Group, has been active since at least 2012, according to the experts it is a state-sponsored hacking group.

The hackers targeted organizations across multiple industries and foreign governments, dissidents, and journalists.

Since at least 2014, experts at FireEye have observed APT32 targeting foreign corporations with an interest in Vietnam’s manufacturing, consumer products, and hospitality sectors. The APT32 is also targeted peripheral network security and technology infrastructure corporations, and security firms that may have connections with foreign investors.

“APT32 leverages a unique suite of fully-featured malware, in conjunction with commercially-available tools, to conduct targeted operations that are aligned with Vietnamese state interests.” states the analysis published by FireEye in May.

FireEye highlighted that currently, it is impossible to precisely link the group to the Vietnamese government even if the information gathered by the hackers would be of very little use to any other state.

The APT32 has used both Windows and Mac malware in its campaign, the group devised sophisticated techniques to evade detection.

“Volexity believes the size and scale of this attack campaign have only previously been rivaled by a Russian APT group commonly referred to as Turla,” continues the firm.

APT32 conducted a large-scale campaign powering watering hole attacks the involved more than 100 compromised websites belonging to government, military, media, civil society, human rights and oil exploitation entities.

The attacks were surgical, the compromised websites only served malware to visitors who were on a whitelist. Victims have displayed a fake screen designed to trick them into authorizing a malicious Google app that could access their emails and contacts.

Other websites were used to deliver malicious code, including backdoors and custom malware.

Volexity published key findings of its analysis related to the last wave of attacks that are still ongoing:

Massive digital profiling and information collection campaign via strategically compromised websites

Over 100 websites of individuals and organizations tied to Government, Military, Human Rights, Civil Society, Media, State Oil Exploration, and more used to launch attacks around the globe

Use of whitelists to target only specific individuals and organizations

Custom Google Apps designed for gaining access to victim Gmail accounts to steal e-mail and contacts