- Zabezpečení -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Kategorie Podkategorie 0 1 2 3 4 5

Datum | Název | Kategorie | Web |

| 11.1.21 | Jak se staví CDN: bezpečnost, monitoring a tipy z praxe - Root.cz | Zabezpečení | Root |

| 5.12.20 | DNS-over-TLS (DoT) vs. DNS-over-HTTPS (DoH) a šifrování DNS v Knot Resolveru - Root.cz | Zabezpečení | Root |

10.11.20 | Web Alza.cz může být nedostupný. Podle firmy někdo zkouší dát jeho IP adresu na blacklisty - Lupa.cz | Zabezpečení | Lupa.cz |

10.11.20 | Let's Encrypt se staví na vlastní nohy, změna kořene odřízne třetinu Androidů - Root.cz | Zabezpečení | Root |

10.11.20 | Konec protokolu scp: plný děr a neopravitelný, ale uživatelsky příjemný - Root.cz | Zabezpečení | Root |

| 5.9.20 | Fotogalerie: WireGuard na routeru MikroTik - Root.cz | Zabezpečení | Root |

| 2.9.20 | CZ.NIC vydává hardwarový firewall Turris Shield, vyjde na tři tisíce - Lupa.cz | Zabezpečení | Lupa.cz |

| 12.7.20 | Více bezpečnostních programů není zárukou vyšší bezpečnosti - Novinky.cz | Zabezpečení | Novinky.cz |

| 29.5.20 | Microsoft Advanced Threat Analytics korelace | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 29.5.20 | Behaviorální biometrie jako lék proti heslům | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 25.5.20 | Nová aktualizace mikrokódu zpomalila procesory Intel Ice Lake - Cnews.cz | Zabezpečení | Cnews.cz |

| 25.5.20 | Národní CSIRT začíná provozovat penetrační testy na zakázku - Lupa.cz | Zabezpečení | Lupa.cz |

| 20.5.20 | Nejen mobily, ale i disky. Čtečky otisků prstů slibují vyšší bezpečnost - Novinky.cz | Zabezpečení | Novinky.cz |

| 14.5.20 | nftables: akce prováděné nad pravidly včetně nastavení NAT - Root.cz | Zabezpečení | Root |

| 9.5.20 | Co dělat, pokud server DNS neodpovídá? | Zabezpečení | Cnews.cz |

| 23.4.20 | VPN skomírá – ať žije zero trust | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 17.4.20 | Potvrzeno. Nejslabším článkem kyberbezpečnosti je člověk | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 15.4.20 | nftables: správa pravidel v našem firewallu - Root.cz | Zabezpečení | Root |

| 7.4.20 | Bezpečné přihlašování na SSH s hardwarovým U2F tokenem - Root.cz | Zabezpečení | Root |

31.3.20 | Microsoft přidá do Edge kontrolu hesel a vertikální záložky | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 25.3.20 | Koronavirus ovlivňuje také aktualizace Windows 10 | Computerworld.cz | Zabezpečení | Computerworld.cz |

21.3.20 | Chraňte svá data před phishingem zneužívajícím koronavirus a malware nultého dne | Computerworld.cz | Zabezpečení | Computerworld.cz |

21.3.20 | Dejte si záležet s březnovým updatem Windows 10 | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 12.3.20 | Microsoft potvrdil problémy s volitelnou aktualizací a doporučuje její odinstalaci – Živě.cz | Zabezpečení | Živě.cz |

| 12.3.20 | Webový aplikační firewall: logování a jednotlivé fáze ModSecurity - Root.cz | Zabezpečení | Root |

| 2.3.20 | Ani dvoufaktorové ověření není neprůstřelné. Malware dokáže krást hesla z autentifikátoru – Živě.cz | Hacking Zabezpečení | Živě.cz |

26.2.20 | Uzel NIX.CZ bude chráněn DDoS Protectorem sdružení CESNET - Root.cz | Zabezpečení | Root |

24.2.20 | Maximální délka platnosti HTTPS certifikátů bude zkrácena na 1 rok - Root.cz | Zabezpečení | Root |

24.2.20 | Microsoft přizpůsobil Defender Androidu a iOS | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 22.2.20 | Microsoft chystá antivir pro iOS, Android a Linux. Systémy bude chránit svým Defenderem – Živě.cz | Zabezpečení | Živě.cz |

| 19.2.20 | Let's Encrypt začíná validovat žádosti o certifikáty z různých míst - Root.cz | Zabezpečení | Root |

6.2.20 | Windows 7 jsou pro Microsoft stále milionový byznys - Novinky.cz | Zabezpečení | Novinky.cz |

| 4.2.20 | Biometrická autentizace zjednodušší vícefaktorové přihlašování | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 22.1.20 | Weby s internetovým bankovnictvím mají mnohdy zastaralé šifrování | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 17.1.20 | Na kybernetickou bezpečnost nemocnic si posvítí ministerstvo - Novinky.cz | Zabezpečení | Novinky.cz |

| 17.1.20 | České nemocnice mají v kyberbezpečnosti nedostatky v IT a manažerech - Lupa.cz | Zabezpečení | Lupa.cz |

14.1.20 | Aktualizace vyjdou naposledy. Windows 7 končí - Novinky.cz | Zabezpečení | Novinky.cz |

| 3.1.20 | Zabezpečujeme mobil, tablet i počítač - Novinky.cz | Zabezpečení | Novinky.cz |

24.12.19 | Webové brány: Proč nejsou neprůstřelné? | Computerworld.cz | Zabezpečení | Computerworld.cz |

20.12.19 | Blíží se konec podpory Windows 7 | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 6.12.19 | Umělá inteligence v boji proti neznámým hrozbám | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 5.12.19 | Bitdefender GravityZone XDR aneb EDR pro každého a v češtině | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 4.12.19 | Nasaďte dynamický firewall používající data z projektu Turris - Root.cz | Zabezpečení | Root.cz |

3.12.19 | Jak zabezpečit cloudová řešení | Computerworld.cz | Zabezpečení | Computerworld.cz |

30.11.19 | V Česku vzniká systém digitálního varování obyvatelstva | Computerworld.cz | Zabezpečení | Computerworld.cz |

29.11.19 | Specializované centrum ochrání před kybernetickými útoky i malé firmy | Computerworld.cz | Zabezpečení | Computerworld.cz |

28.11.19 | Za porušení GDPR letos padly pokuty ve výši stovek milionů eur | Computerworld.cz | Zabezpečení | Computerworld.cz |

18.11.19 | Eset bude šifrovat disky | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 12.11.19 | Jak chránit děti před predátory na internetu - Novinky.cz | Zabezpečení | Novinky.cz |

11.11.19 | Aktualizace operačního systému? Většina uživatelů je neřeší - Novinky.cz | Zabezpečení | Novinky.cz |

| 11.11.19 | Největší internetový obchod s aplikacemi bude chráněn antivirem ze Slovenska - Novinky.cz | Zabezpečení | Novinky.cz |

| 8.11.19 | Google požádal ESET a další firmy o pomoc. Budou zachytávat malware v obchodě Play – Živě.cz | Zabezpečení | Živě.cz |

7.11.19 | Bezpečnostní řešení s podporou strojového učení představil Eset | Computerworld.cz | Zabezpečení | Computerworld.cz |

| 7.11.19 | AEC zprovoznilo hackerskou laboratoř | Computerworld.cz | Zabezpečení | Computerworld.cz |

6.11.19 | Instalujeme WireGuard: návod pro VPN na distribuci Debian - Root.cz | Zabezpečení | Root.cz |

6.11.19 | Hesla jsou zlo. Hackeři napáchali tolik škody právě proto, že vůbec existují – Živě.cz | Zabezpečení | Živě.cz |

22.10.19 | Weby NÚKIBu a vládního CERTu se hlásí jako nebezpečné, vypršel jim certifikát - Lupa.cz | Zabezpečení | Lupa.cz |

16.10.19 | Internetové bankovnictví České spořitelny nebude fungovat na Windows XP - Novinky.cz | Zabezpečení | Novinky.cz |

16.10.19 | Acronis: Tradiční zálohování a ochrana dat jsou zastaralé | Computerworld.cz | Zabezpečení | Computerworld.cz |

10.10.19 | Češi si se změnou hesel příliš hlavu nelámou, ukázal průzkum - Novinky.cz | Zabezpečení | Novinky.cz |

10.10.19 | Antivirus od Microsoftu zamíří z Windows na Linux - Novinky.cz | Zabezpečení | Novinky.cz |

9.10.19 | Insider program – zkáza Windows? | Computerworld.cz | Zabezpečení | Computerworld.cz |

9.10.19 | Tip: Jak zašifrovat úložiště ve Windows 10 Home? - Cnews.cz | Zabezpečení | Cnews.cz |

7.10.19 | Chrome chystá další změnu. Bude blokovat prvky na stránkách načítané skrze HTTP – Živě.cz | Zabezpečení | Živě.cz |

3.10.19 | Kybernetické hrozby studenty příliš netrápí, využívání antivirů klesá - Novinky.cz | Zabezpečení | Novinky.cz |

3.10.19 | Firmy nedodržují závazky vůči kybernetické bezpečnosti | Computerworld.cz | Zabezpečení | Computerworld.cz |

26.9.19 | Prohlížeč Edge znemožní stahování programů a aplikací, pokud by mohly být nebezpečné pro váš počítač – Živě.cz | Zabezpečení | Živě.cz |

16.9.19 | Bič na podvodníky. Nový nástroj zamezí cheatování ve hrách - Novinky.cz | Zabezpečení | Novinky.cz |

11.9.19 | Zkrácení platnosti certifikátů na 13 měsíců se nekoná, autority jsou proti - Root.cz | Zabezpečení | Živě.cz |

9.9.19 | Firefox začíná postupně zapínat DNS-over-HTTPS, umí ho i vypnout - Root.cz | Zabezpečení | Root.cz |

9.9.19 | Crimer: přichází snižování kriminality díky strojovému učení a predikci – VTM.cz | Zabezpečení | vtm.cz |

4.9.19 | TLS 1.3 plné novinek: vylepšená bezpečnost a vyšší rychlost - Root.cz | Zabezpečení | Root.cz |

3.9.19 | Konec EV certifikátů: prohlížeče je přestanou zvýrazňovat - Root.cz | Zabezpečení | Root.cz |

7.8.19 | Jak na internetu surfovat anonymně: Osvědčené způsoby na zametení stop – Živě.cz | Zabezpečení | Živě.cz |

| | | |

Právo být zapomenut využilo na Googlu už téměř 2,5 miliónu lidí

3.3.2018 Novinky/Bezpečnost Zabezpečení

Americká internetová společnost Google dostala od poloviny roku 2014 bezmála 2,5 miliónu žádostí o vymazání odkazů z výsledků hledání v rámci „práva být zapomenut”. Jak podnik uvedl ve výroční zprávě, toho využívají politici, celebrity, ale například také úředníci. Upozornil na to server The Verge.

Firma s procesem výmazu dat začala v červnu 2014.

„Právo být zapomenut" ve výsledcích populárního vyhledávače Googlu lidem před lety přiznal Soudní dvůr Evropské unie. Stalo se tak v případu jednoho Španěla, který si stěžoval na údajné narušení soukromí v souvislosti s dražební vyhláškou na jeho opětovně nabytý dům, která se objevila ve výsledcích vyhledávání.

Lidé, kteří se rozhodnou žádost podat, mimo jiné musejí předložit digitální kopii průkazu k ověření totožnosti, například platného řidičského průkazu, vybrat z nabídky 32 evropských zemí tu, jejíž zákony se na žádost vztahují, poskytnout internetovou adresu každého odkazu, jehož odstranění požadují, a vysvětlit, proč je tato adresa „ve výsledcích vyhledávání irelevantní, zastaralá nebo jiným způsobem nevhodná".

Žádost je možné podávat prostřednictvím tohoto internetového formuláře.

Kritici označují rozhodnutí soudu za cenzuru a snahu o vymazávání historie, jejímž důsledkem bude, že o vymazání nepohodlných údajů budou žádat politici a zločinci. To se do určité míry stalo, neboť zástupci Googlu přiznali, že například politici o výmaz skutečně žádají.

Zastánci verdiktu jej hájí tím, že soud vyňal ze svého rozhodnutí odkazy, u nichž právo veřejnosti na informace převažuje nad právem jednotlivce na soukromí.

Certifikát na tři roky už si nepořídíte, maximální platnost se zkrátila na dva

3.3.2018 Root Zabezpečení

Počínaje dnešním dnem nesmí certifikační autority vydávat TLS certifikáty s délkou platnosti tři roky. Maximální délka platnosti DV a OV certifikátů se zkracuje na dva roky, stejně jako tomu je u EV.

Členové CA/Browser Fora už před rokem rozhodli, že se maximální doba platnosti Domain Validated (DV) a Organization Validated (OV) certifikátů k 1. březnu 2018 zkrátí z 39 měsíců na 825 dnů (přibližně 27 měsíců). Od dnešního dne tedy autority nevydávají nové certifikáty na tři roky, ale nejdéle na dva. Starší tříleté certifikáty samozřejmě existují dál a podle své životnosti běžným způsobem doběhnou.

Některé autority ke změně přistoupily s předstihem, například DigiCert vydával tříleté certifikáty do 20. února, následující den už platila nová pravidla a mohli jste pořídit jen dvouletý certifikát. Autorita o tom ovšem své zákazníky informovala s předstihem, takže pokud jste stihli certifikát získat dříve, máte jej vystavený až do roku 2021. Firma vydala ke změně infografiku, která vysvětluje, jak se platnost zkracuje a jak pak bude autorita přistupovat k vystavení duplikátů certifikátů:

DigiCert

Zkracování platnosti nových certifikátů

Průběžně zkracujeme

Potřebu zkracování platnosti certifikátů vysvětluje například autorita GlobalSign, která poukazuje na stále se měnící pravidla, která se musejí přizpůsobovat proměnlivé bezpečnostní situaci. Snížení maximální životnosti certifikátu ze tří na dva roky pomáhá omezovat přítomnost starších, zastaralých a možná i nebezpečných certifikátů, které vznikly před zavedením nových pravidel.

Když se například začalo s výměnou slabé hašovací funkce SHA1, umožňovala pravidla vydávat DV a OV certifikáty na pět let. To znamená, že některé z nich jsou stále ještě platné. Pět let je velmi dlouhá doba. Vzniká tak jakési šedivé období, ve kterém sice už neplatí stará pravidla, ale stále ještě platí staré certifikáty podle nich vydané.

Zkracování doby platnosti umožňuje omezit toto období a uvést nová pravidla do praxe výrazně rychleji. GlobalSign proto například změnu provedl o rok dříve a tříleté certifikáty přestal vydávat už 20. dubna 2017. Tlak na další zkracování platnosti tu stále je, takže se pravděpodobně za čas dočkáme dalších změn.

Od deseti let ke třem měsícům

Úpravou doby platnosti certifikátů se zabývá také známý bezpečnostní odborník Scott Hellme. Ten na svém webu podrobně vysvětluje, proč je potřeba ještě dále zkracovat. Před deseti lety, kdy ještě neexistovala žádná (samo)regulace, byla autorita GoDaddy schopna vydat certifikát třeba na deset let. Některé z nich stále ještě platí, jak se můžete přesvědčit v databázi Censys.

Certifikáty s platností 10 let

První nastavení hranice pak přišlo v roce 2012, kdy byla CA/Browser Fórem přijata první verze pravidel pro certifikační autority [PDF], která omezovala platnost certifikátů na 60 měsíců – tedy na pět let. Hned v roce 2015 ale byla maximální doba platnosti zkrácena na 39 měsíců – tedy na tři a čtvrt roku. To byl vlastně stav, který jsme tu měli až do včerejšího dne.

Další návrh přišel až v únoru roku 2017, kdy Ryan Sleevi z Google navrhoval razantní omezení na 398 dnů – tedy na pouhý rok. O návrhu hlasovalo 25 autorit, ale pro byla jen jediná: Let's Encrypt. Tato otevřená autorita totiž od začátku vydává certifikáty jen na tři měsíce a její názor je v tomto ohledu naprosto jasný.

V březnu 2017 byl pak předložen další návrh, který upravoval maximální platnost certifikátů na 825 dnů – tedy na dva a čtvrt roku. Pro tuto variantu naopak hlasovaly všechny zúčastněné strany. To je právě návrh, který dnes vstoupil v platnost. Můžeme předpokládat, že se za čas opět někdo pokusí předložit další návrh, třeba opět na už jednou probíraných 398 dnů.

Proč je to potřeba

Na první pohled se zdá, že zkrácení z 10 let na tři měsíce je šíleně otravné a jen přidělává spoustu práce. Ve skutečnosti existuje ale řada praktických důvodů, proč nechceme mít na internetu certifikáty s dlouhou dobou platnosti.

V první řadě: revokace nefungují. Pokud vám unikne privátní klíč (což se opravdu stává), chcete mít možnost starý certifikát zneplatnit ještě před jeho skutečným vypršením. V opačném případě se za vás držitel klíče může zbytek doby platnosti vydávat. V současné době bohužel nemáme rozumný a široce podporovaný způsob revokace. Klasické seznamy CRL jsou obrovské, alternativní OCSP je zase problémem pro soukromí. Navíc je tu otázka, co má prohlížeč dělat, když jsou servery autority nedostupné – přestává tu tedy fungovat hlavní výhoda certifikátů, tedy možnost jejich offline ověření.

Tvůrci prohlížečů proto přistoupili k vlastnímu řešení, kdy do instalace sami vkládají seznamy neplatných certifikátů. To má také několik na první pohled viditelných úskalí – seznamy jsou tvořeny centrálně, výběrově a každý prohlížeč si to dělá po svém. Jak tedy můžete stoprocentně zajistit, že váš kompromitovaný certifikát bude revokován u všech uživatelů? Nemůžete. Nejde to.

V takové situaci je velký rozdíl, jestli máte certifikát vystavený na tři měsíce nebo na tři roky. Certifikát s krátkou platností za pár dnů vyprší a nic dalšího se nestane, nedáváte útočníkovi do ruky bianco šek, který je možné třeba dva a půl roku zneužívat.

Od dubna také bude nutné, aby byl platný certifikát v logu Certification Transparency. Ve skutečnosti bude muset být alespoň ve třech databázích od tří různých organizací. V průběhu životnosti certifikátu se ale může stát, že některý z logů bude z nějakého důvodu z prohlížečů vyřazen a jeho hlas přestane platit. V takové situaci přestane být důvěryhodný i daný certifikát, protože naráz bude mít platné potvrzení jen od dvou logů. Certifikáty s kratší dobou platnosti budou mít výhodu – včas se protočí, získají jiná potvrzení a problém nevznikne.

Musíme začít automatizovat

Správci serverů si začínají v mnoha oblastech zvykat na automatizaci, což se čím dál více týká i certifikátů a autorit. Uživatelé autority Let's Encrypt jsou na automatizaci od začátku zvyklí, postupně bude pronikat i dalším autoritám. Jelikož je protokol ACME otevřený, je možné jej použít k obsluze vlastní autority.

Je tedy pravděpodobné, že se brzy i klasické komerční autority budou snažit nabídnout automatickou cestu k získání certifikátů. Registrujete se, nabijete kredit a budete mít přístup k API umožňujícímu vystavit nové certifikáty. Odstraní to otravné ruční obnovování a zabrání lidské chybě. Let's Encrypt už navíc v praxi ověřuje, že je to velmi pohodlná a bezproblémová cesta.

Windows 7 bez antiviru, ale také s některými antiviry nepřijímá aktualizace. Co s tím?

3.3.2018 CNEWS.cz Zabezpečení

Proč se v některých případech automaticky nestahují aktualizace pro Sedmičky? Co se s tím dá dělat?

Microsoft byl nucen zastavit distribuci letošních lednových a únorových opravných balíčků pro Windows 7. Situace je však dočasná a týká se jen některých zařízení, nejedná se o dlouhodobou paušální změnu politiky, jak by se mohlo zdát. Aktualizace aktuálně nepřijímají stroje s některými antiviry. Ve výsledku však aktualizace nepřijímají ani zařízení bez antivirových systémů.

Proč? To si hned vysvětlíme.

Dostupnost letošních aktualizací pro Windows 7

Byl identifikován problém s kompatibilitou s některými antiviry po aplikaci lednových, ale později také únorových opravných balíčků. Konkrétní jména nepadla, takže nevíme, jakých antivirů a v jakých verzích se jich situace týká. Některé antiviry provádí nepodporovaná volání do jádra Windows – jsme opět u problematiky, kdy mnohé antiviry vzhledem ke hlubokým a možná necitelným zásahům do systému působí potíže.

Tato volání mohou způsobovat pády operačního systému. Situace může eskalovat až do stavu, kdy systém není schopný nastartovat. Microsoft to přímo neuvádí, ale podobná situace nastala také ve Windows 10, přičemž nekompatibilita vznikla po implementaci ochranných opatřeních proti dírám Spectre a Meltdown.

Bezpečnost

Také v případě Desítek proto platí, že během ledna a února vydané aktualizace nemusí být nainstalovaný na systémech s nekompatibilními antiviry. Klíčová je otázka, jak se Microsoft rozhodl ověřit kompatibilitu. Pokud je antivirus kompatibilní, musí v registru provést určitou úpravu, jež slouží jako signál. Bez tohoto signálu je distribuce aktualizací pro daný počítač pozastavena, viz např. článek Únorové záplatovací úterý nabídlo dávku oprav pro Windows.

Ačkoli se jedná jen o můj odhad, řekl bych, že to stejné platí na sestavách s Windows 7. jinými slovy Microsoft kompatibilitu systému s novými aktualizacemi zatím ověřuje kontrolou příslušné hodnoty v registru. Pokud není nastavena antivirem, do systému nejsou vpuštěny nové aktualizace – aspoň ne automatizovaně skrze Windows Update.

Windows 7 bez antiviru

Patrně jste se dovtípili, kde leží zakopaný pes. Zatímco Desítky v základní výbavě obsahují antivirus Windows Defender, Windows 7 obsahuje jen antispyware Windows Defender. Ten se proměnil v plnohodnotný antivirový nástroj až ve Windows 8, přičemž byl odvozen ze samostatně stojícího produktu Microsoft Security Essentials mj. pro Sedmičky.

Redmondští tento antivirový systém zdarma ke stažení stále nabízí, jenže stažení je volitelné – ve výsledku základní instalace Windows 7 antivir neobsahuje. Je proto možná trochu zvláštní, že Microsoft kontrolu kompatibility s posledními systémovými aktualizacemi nastavil tak, že pokud nemáte antivirus žádný, nikdo příslušnou hodnotu v registru nenastaví a zařízení nebude přijímat aktualizace.

Řešení

Situace se může změnit, do té doby ale můžete podniknout kroky k nápravě. Pakliže jste si do Sedmiček žádný antivir nepřidali, můžete si nějaký stáhnout. Jak jsem již uvedl, např. Microsoft nabízí zdarma svůj Security Essentials. Pokud antivirus používáte, ujistěte se, že máte poslední verzi. Případně se informujte u výrobce, zda je produkt kompatibilní s posledními aktualizacemi pro Windows.

Pakliže žádné antivirové řešení používat nechcete, je doporučeno, abyste manuálně vytvořili v registru příslušnou hodnotu, aby Windows mohl nadále automaticky přijímat aktualizace. V Editoru registru nastavte hodnotu:

Klíč: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat

Hodnota: cadca5fe-87d3-4b96-b7fb-a231484277cc

Typ: REG_DWORD

Data: 0x00000000 (Údaj hodnoty = 0)

Speciální antivirus pro chytré televize představil Eset

28.2.2018 SecurityWorld Zabezpečení

Smart TV Security, bezpečnostní aplikaci pro chytré televizory s Androidem, oznámil Eset. Novinka podle výrobce ochrání diváky před narůstajícími útoky pomocí malwaru včetně obrany před ransomwarem.

Prostřednictvím napadnutého chytrého televizoru mohou kyberzločinci proniknout i do jiných zařízení připojených do stejné domácí sítě, ale také provádět špionáž a shromažďovat citlivé osobní údaje. I kvůli tomu navrhnul Eset vlastní aplikaci na ochranu chytrých televizorů s operačním systémem Android TV.

„Vzhledem k rizikům, jež představují ohrožení bezpečnosti a soukromí, musí uživatelé řešit ochranu chytrých zařízení v domácnosti stejným způsobem, jako chrání své notebooky, tablety nebo mobilní telefony – nemohou k nim přistupovat jako k obyčejným televizím, varným konvicím nebo hodinkám,“ tvrdí Branislav Orlík, Mobile Security Product Manager společnosti Eset.

Chytré televizory s operačním systémem Android TV se podle něj stávají terčem nechvalně proslulého vyděračského ransomwaru určeného pro zařízení s Androidem, který se již řadu let zaměřuje na tablety a chytré mobilní telefony.

Hrozba se nyní rozšířila i na televizory s tímto operačním systémem, což vedlo k případům zašifrovaných obrazovek a požadavkům na výkupné za jejich odšifrování.

Aplikace Smart TV Security využívá při ochraně diváků různé bezpečnostní funkce, mezi něž patří:

Antivirová ochrana, jež brání v průniku rostoucímu počtu škodlivého softwaru určenému pro zařízení s Androidem.

Nástroj Anti-ransomware, který chrání před zašifrováním obrazovky. Pokud již do televizoru proniknul ransomware a zašifroval data, doporučuje se divákům vypnout a znovu zapnout chytrou televizi, provést aktualizaci virové databáze a spustit skenování malwaru. Pokud Smart TV Security detekuje ransomware, doporučí uživateli odinstalovat malware. Po potvrzení jeho odinstalování bude ransomware vymazán.

Skenování více zařízení na přítomnosti škodlivého softwaru, včetně těch, která se k chytré televizi připojují prostřednictvím USB.

Antiphishing na ochranu uživatelů před pokusy o krádež citlivých osobních dat. Tato funkce bude k dispozici pouze v prémiové verzi aplikace Smart TV Security.

Bezpečnostní aplikaci lze do televizoru stáhnout prostřednictvím obchodu Google Play.

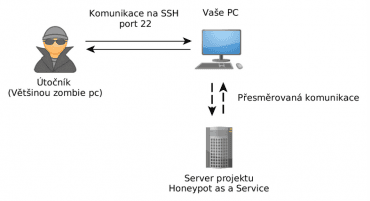

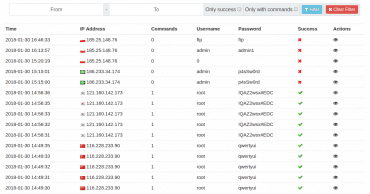

CZ.NIC spouští HaaS: honeypot as a service

20.2.2018 Root.cz Zabezpečení

Přesněji, přivítat jste ho mohli v říjnu loňského roku, kdy jsme spustili jeho beta verzi. Z počátku jsme nechávali volnou registraci a ladili první nedostatky, zátěžovou zkouškou pak bylo přesunutí všech uživatelů routerů Turris.

Veškeré problémy a připomínky jsme vyřešili a nic nebránilo tomu spustit ostrý provoz služby HaaS neboli Honeypot as a Service.

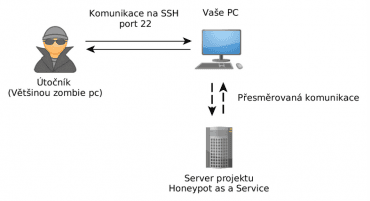

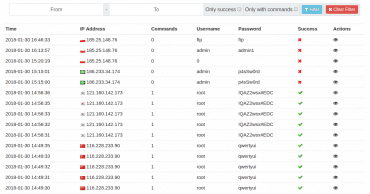

Co to vlastně HaaS je a k čemu slouží? Honeypot je speciální aplikace, která simuluje operační systém a dovoluje potenciálnímu útočníkovi se přihlásit přes SSH do koncového zařízení a provést libovolné příkazy nebo třeba stáhnout malware. Nainstalovat si takovou aplikaci není jednoduché a pokud se v ní objeví chyby, může být i nebezpečná. Proto jsme se rozhodli vzít bezpečnostní riziko na sebe a zpřístupnit honeypot jako veřejnou službu, na kterou mohou uživatelé Internetu přesměrovat útoky vedené na jejich routery.

Moc rádi bychom řekli, že stačí na vašem routeru či serveru povolit port 22 a přesměrovat na naše servery, ale není tomu tak. Snažili jsme se však o co nejjednodušší řešení, co se instalace a vývoje týče. Věřte, že jsme minimálně měsíc strávili pouze výběrem proxy, která musí u uživatelů běžet. K čemu proxy je? Pouze k jednomu malému, ale velmi důležitému detailu. Abychom znali IP adresu útočníka, která slouží k následné analýze chování útočníků s cílem odhalení nových, dosud neznámých útoků.

Dobrá zpráva je, že i přes krátkou dobu provozu a porodní bolesti máme hodně dat. S přírůstkem deset tisíc SSH sessions za hodinu, v takto malém počtu uživatelů (aktuálně 1 600 aktivních uživatelů), budeme brzy řešit zajímavé úlohy, jak všechna data stihnout analyzovat. Uděláme pro to maximum, protože botnety volající rm -rf jako první příkaz nás děsí a je třeba s nimi zatočit.

Nasbíraná data využívá Národní bezpečnostní tým CSIRT.CZ pro zkoumání útoků z českých IP adres, o čemž jsou pak majitelé informováni a hlavně vyzváni k nápravě. Největší počet útoků pochází z Číny, proto již spolupracujeme s Taiwanem, aby i u nich mohli zasáhnout. Na spolupráci s dalšími bezpečnostními týmy se pracuje.

NMI18_Materna

Pokud se chcete do projektu zapojit, můžete tak učinit na stránkách haas.nic.cz, kde se zaregistrujete a dle pokynů nainstalujete HaaS proxy (dostupné jako deb a rpm balíček, na PyPI nebo jen tar). V případě zájmu o analýzu dat jsou anonymizovaná data dostupná na stránce s globálními statistiky. Chybí v nich úmyslně použitá hesla, protože jsme zaznamenali nejeden případ, při kterém se uživatel omylem dostal do svého vlastního honeypotu.

Velká část e-mailů putuje internetem nešifrovaně. Kdo to změní?

20.2.2018 Root.cz Zabezpečení

Máme rok 2018 a stále jsme se ještě nevypořádali ani s pořádným šifrováním elektronické pošty. IETF má nyní nová doporučení ohledně šifrování a co možná nejlepší ochrany uživatelů. Jak jsou na tom vaše maily?

Internet Engineering Task Force (IETF) se dlouhodobě snaží o bezpečný a důvěryhodný internet. Nejnovějším příspěvkem na tomto poli je nový standard zavádějící bezpečnější přístup k elektronické poště. Přestože máme rok 2018, stále je v této oblasti co dohánět, protože velká část pošty putuje internetem v otevřené podobě nebo s velmi slabým zabezpečením.

Výsledkem je RFC 8314, ve kterém Chris Newman z Oracle a Keith Moore z Windrock vysvětlují, že v některých případech není komunikace mezi klientem a serverem šifrovaná. Zároveň dokument novelizuje celou řadu předchozích standardů a zavádí přísnější přístup s cílem zajistit uživatelům výrazně vyšší bezpečnost.

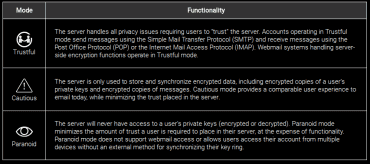

Oportunistické šifrování nestačí

Dokument identifikuje hlavní nedostatky v komunikaci mezi e-mailovým klientem (MUA) a servery. Ty mohou být přitom dvojího druhu – pro odesílání pošty (Submission) a příjem pošty (Access). Používají různé protokoly jako Internet Message Access Protocol (IMAP) (RFC3501), Post Office Protocol (POP) (RFC1939) a Simple Mail Transfer Protocol (SMTP) Submission (RFC6409).

Obvykle se při jejich použití používá zabezpečení pomocí Transport Layer Security (TLS) (RFC5246), ale často to není prováděno tím nejlepším způsobem vzhledem k utajení e-mailové komunikaci při přenosu internetem.

Typickým příkladem je takzvané oportunistické (česky příležitostné) šifrování. Předchozí standardy (RFC 2595, 3207 a 3501) totiž doporučovaly používat právě tento způsob. Klient se k serveru připojí běžným otevřeným protokolem bez šifrování a teprve v průběhu komunikace může navrhnout přechod na šifrovanou komunikaci pomocí příkazu STARTTLS.

Konkrétní podoba šifrovaného kanálu pak závisí na dohodnutých schopnostech obou stran. Jinými slovy: pokud o to klient výslovně požádá, může být zahájeno vyjednávání o sestavení nového šifrovaného kanálu pro bezpečnější komunikaci. K němu ovšem vůbec nemusí dojít, pokud se protistrany nedohodnou, přenese se pošta v klidu nešifrovaně. Navíc začátek celé komunikace vždy probíhá v otevřeném prostředí a může tak být odposloucháván nebo manipulován.

Řešení existuje, je jím implicitní šifrování, tedy použití odděleného TCP portu, na kterém se nejprve vždy povinně naváže TLS spojení a teprve v něm probíhá komunikace s poštovním serverem. Čerstvě vydané RFC tedy pro protokoly POP, IMAP, SMTP a další příbuzné doporučuje právě použití této bezpečnější metody.

Klient musí ověřovat certifikáty

Nový dokument zavádí povinnou validaci certifikátů na straně klienta, který se tak musí při navazování spojení řídit RFC 7817. V případě POP3S a IMAPS s tím není problém, protože implicitní TLS je dnes na serverech už velmi rozšířené. Jinak je to ale v případě SMTP, kde je stále ještě častým zvykem používat oportunistické šifrování se STARTTLS. Aby byl přechod pro uživatele pokud možno hladký, měly by servery po přechodné období implementovat jak STARTTLS na portu 587, tak bezpečnější implicitní TLS na portu 465.

TCP port 465 původně vznikl pro TLS variantu SMTP, ale poté se ukázalo, že není možné nijak pomocí MX záznamu signalizovat šifrování (a tedy ani použití jiného portu). Proto se stále pro komunikaci mezi servery používá původní port 25 a vyhrazení nového portu 465 bylo zrušeno. Řada uživatelů ale už mezi tím začala nový port používat pro doručení pošty ze svého klienta s implicitním TLS. Tento postup se nyní formalizuje zavedením nové služby Submissions.

Port 25 není určen pro klienty

Stále rozšířené je použití TCP portu 25 také pro doručení pošty na odesílající server (SMTP Submission), pro které jsou ovšem vyhrazeny už zmíněné porty 587 a 465. Tvůrci nového RFC proto říkají, že by poskytovatelé služeb měli své uživatele co nejdříve přesunout na bezpečnější varianty – ať už oportunistické nebo implicitní. To navíc bez ohledu na to, zda se uživatelé při použití dané služby musejí autentizovat.

Port 25 by tak měl být vyhrazen pro komunikaci mezi servery a klienti by přes něj neměli vůbec poštu na svůj odesílací server předávat. Bohužel je historicky na použití tohoto portu řada uživatelů zvyklá, takže i někteří poskytovatelé poštovních služeb nabízejí přijetí pošty přes tento port. Zároveň ale poskytovatelé připojení často použití portu 25 blokují kvůli boji s odchozím spamem, takže jsou uživatelé chtě něchtě tlačeni do použití správných rozhraní.

Změny na obou stranách

Výše uvedené změny se týkají e-mailových klientů (Thunderbird, Outlook, Apple Mail a dalších), ale také serverů. Ty podle RFC musí implementovat TLS na zmíněných komunikačních protokolech a měly by tak učinit i na jakýchkoliv dalších. Povinně musí TLS umožnit na těch protokolech, kde se uživatel přihlašuje pomocí jména a hesla.

NMI18_Sedivy

Poskytovatelé poštovních služeb by co nejdříve měli ukončit podporu nešifrovaných protokolů, čemuž by měla předcházet postupná migrace uživatelů na šifrované kanály. Za bezpečné se při tom považuje TLS verze 1.1 a vyšší. Server by měl buďto spojení se starší verzí úplně odmítnout nebo přijmout, ale poté zamítnout přihlášení uživatele. Druhá varianta umožňuje navázat komunikaci a poté předat zprávu o důvodu selhání, přináší ale riziko vyzrazení přihlašovacích údajů uživatele. Po nových uživatelích by tak mělo být od začátku požadováno použití TLS alespoň verze 1.1.

RFC 8314 zavádí řadu nových MUST a SHOULD pro obě strany komunikace: klienta i server. Cílem je opustit zastaralé oportunistické šifrování a přinést i do přenosu elektronické pošty podobné standardy, na jaké jsme zvyklí například u HTTPS. Bohužel svět webu a svět elektronické pošty dělí dvě dekády (alespoň po formalizační stránce) a starší protokoly se novým trendům obecně přizpůsobují pomaleji.

Prediktivní antimalwarovou ochranu s podporou hlubokého učení má Sophos

6.2.2018 SecurityWorld Zabezpečení

Technologie hlubokého učení, kterou Intercept X nově využívá, je podle výrobce výrazně účinnější než tradiční strojové učení. Sophos je tak prý schopen nabídnout vysokou míru detekce infekci při nízkém stupni falešně pozitivních zjištění.

Dostupnost svého produktu Intercept X, který pro detekci malware využívá neuronové sítě s technologií hlubokého učení, oznámil Sophos. Hluboké učení přináší masivně škálovatelnou detekci, která se učí na celém dostupném spektru hrozeb.

Díky svým schopnostem zpracovávat stovky miliónů vzorků může být technologie hlubokého učení – ve srovnání s tradičním strojovým učením – přesnější i rychlejší a také méně náchylnější na falešně pozitivní zjištění.

“Úspěšnost tradičních modelů strojového učení velmi silně závisí na výběru atributů použitých pro tréning a tím se do celého systémů vnáší vliv lidského faktoru. Přidáváním nových dat navíc složitost těchto modelů neustále roste, systémy opírající se o gigabajty dat jsou těžkopádné a pomalé. Problémem je i velká míra falešně pozitivních zjištění, díky kterým musí administrátoři posuzovat, zda je daný software legitimní nebo jde o malware. A důsledkem tohoto jejich vytížení je nižší produktivita IT oddělení,“ vysvětluje Tony Palmer, analytik společnosti Enterprise Strategy Group (ESG).

Neuronová síť v Intercept X podle něj využívá technologii hlubokého učení, která je oproti tradičním modelům navržená tak, aby se učila na základě zkušeností a hledala vzájemné souvislosti mezi pozorovaným chováním a malware.

Tyto korelace podle Palmera umožňují dosahovat vysoké přesnosti jak v případě identifikace již existujícího, tak i dosud nezveřejněného (zero-day) malware. Významným přínosem je prý i snížení výskytu falešně pozitivních zjištění.

Součástí nové verze Intercept X jsou I inovace v oblasti boje proti ransomwarU i ochrany proti zneužívání zranitelností. Nechybí ani mechanismy pro aktivní boj s hackerskými pokusy, jako je například ochrana proti krádežím přihlašovacích údajů.

Jde o důležitá vylepšení, protože právě krádeže identit jsou stále častějším nástrojem, který kybernetičtí zločinci využívají pro průnik do chráněné informační architektury, ve které se pak mohou pochybovat jako zcela legitimní uživatelé. Nový Intercept X umí tato podezřelá chování odhalit a předejít možným důsledkům.

Intercept X lze nasadit prostřednictvím cloudové konzole Sophos Central, a to vedle jakékoli stávající softwarové ochrany koncových bodů – míru bezpečnosti tak lze zvýšit prakticky okamžitě. Při použití ve spojení s firewally Sophos XG přináší Intercept X NAVÍC výhody synchronizované ochrany, které ještě více posílí bezpečnost dané informační architektury.

Nové funkce a vlastnosti Intercept X jsou podle výrobce ty níže uvedené.

Detekce malware pomocí strojového učení:

Hluboké učení umí odhalit známý i dosud neznámý malware i potenciálně nežádoucí aplikace ještě před jejich spuštěním, a to bez využívání identifikačních vzorů

Model si vystačí s méně než 20 MB a nevyžaduje časté aktualizace dat

Aktivní opatření

Ochrana před krádeží přihlašovacích údajů – nový Intercept X zabraňuje zjišťování hesel a dalších přihlašovacích informací z paměti, registrů i úložišť a předchází tak mechanismům, které využívá například nástroj Mimikatz.

Zjišťování přítomnosti cizích programových částí propašovaných do jiných aplikacích, což je technika využívaná pro přetrvávající hrozby a vyhýbání se antivirovým kontrolám.

Ochrana před zneužitím APC (Application Procedure Calls), tedy před útoky typu AtomBombing a mechanismy šíření, které byly využité například u hrozeb WannaCry a NotPetya. Útočníci tato volání zneužili prostřednictvím exploitů EternalBlue a DoublePulsar a mohli tak škodlivý kód provést pomocí jiného procesu.

Nové a vylepšené techniky proti zneužívání zranitelností

Ochrana před migracemi škodlivých procesů, která detekuje vzdálené zneužívání dynamických knihoven, tedy techniky pro přesouvání mezi procesy běžícími na konkrétním systému.

Ochrana před zvyšováním oprávnění, která brání tomu, aby neprivilegované procesy získaly přístup k chráněným částem systému.

Pokročilejší omezování aplikací

Omezování aplikací na úrovni prohlížeče, které brání nežádoucímu spouštění příkazů PowerShell

Omezování HTA aplikací, které brání nežádoucímu chování stejně, jako by šlo o prohlížeč.

Wi-Fi bude opět bezpečné. WPA3 ochrání i otevřené sítě

9.1.2018 CNEWS.cz Zabezpečení

Wi-Fi jsou dnes nejčastěji chráněny technologií WPA2 starající se o autentizaci a šifrovaní sítí. Sada těchto protokolů ale pochází už roku 2004 a doposud neměla nástupce. Když bylo loni na podzim WPA2 kompromitováno exploitem KRACK, vývoj to rychle posunulo kupředu. Wi-Fi Alliance, sdružení výrobců spravující bezdrátový standard, proto včera představilo WPA3.

Přidává čtyři nové prvky ochrany, které zlepší bezpečnost sítí. Konkrétní detaily ale zatím zveřejněny nebyly.

V otevřených sítích v kavárnách apod. již mezi přístupovým bodem a připojeným zařízením bude probíhat šifrovaná komunikace, kterou nebude možné odposlouchávat. Šéf marketingu WFA Kevin Robinson ale dodává, že nejde o neprůstřelné řešení, jen nezbytné minimum, aby váš proud packetů nemohli snadno zaznamenávat ostatní uživatelé v dosahu.

Přibude účinnější ochrana u sítí zabezpečených slabým heslem. Nebude již možné slovníkovým útokem nebo hrubou silou zkoušet všechny možné kombinace, systém takové typy útoků zablokuje.

Žárovky, chytré vysavače a jiné spotřebiče využívající internet věcí budou rovněž bezpečnější. Aktuálně jsou totiž výrobky bez displeje kvůli jednoduchosti snadno napadnutelné. WPA3 má přinést možnost tato zařízení nastavovat pomocí blízkého mobilu či tabletu.

WPA3 podporuje nové 192bitové šifrování z Commercial National Security Algorithm Suite (CNSA Suite) vyvinutého v americkou vládní organizací. Bez bližších podrobností pouze víme, že půjde o extra stupeň ochrany určený pro citlivé sítě v podnicích nebo úřadech.

Zatím ani nevíme to hlavní, kdy se WPA3 objeví v prvních produktech a zdali půjde technologii dostat aktualizací firmwaru do současných zařízení, nebo bude potřeba vytvořit nová.

Neukládejte si důležitá hesla do prohlížeče. Nejsou tam v bezpečí!

4.1.2018 Živě.cz Zabezpečení

Neukládejte si důležitá hesla do prohlížeče. Nejsou tam v bezpečí!Neukládejte si důležitá hesla do prohlížeče. Nejsou tam v bezpečí!

Většina webových prohlížečů obsahuje správu hesel, která ukládá vaše přihlašovací údaje. Výzkumníci z Princetonské univerzity však zjistili, že existují skripty, které dokážou uložené údaje z prohlížečů tajně extrahovat, upozornil The Verge.

Výzkumníci zkoumali dva existující rozšířené skripty AdThink a OnAudience, které se využívají k marketingovým účelům. Oba jsou navrženy tak, aby získaly identifikovatelné informace ze správců hesel. Pokud si uložíte přihlašovací údaje do prohlížeče, systém tato data použije při příští návštěvě. Skripty pracují na pozadí webové stránky a vkládají do ní neviditelné přihlašovací formuláře, které pak prohlížeč vyplní automaticky.

Systém tímto způsobem sbírá přihlašovací jména k webovým službám. Získané údaje slouží jako ID uživatele a sledují jaké stránky navštěvuje. Na základě těchto informací mohou firmy lépe cílit svou reklamu. Samotná technika sice není novinkou, ale doposud byla známá z oblasti spíše z oblasti spywaru. Poprvé tuto techniku používají reklamní agentury.

Může sbírat i hesla

Pluginy se zaměřují na e-mailové adresy a přihlašování jména, avšak systém se dá nastavit i tak, aby sbíral i přihlašovací hesla. Ta jsou sice uložena v zašifrované podobě, ale při „předání“ hesla stránce do formulářového pole je pochopitelně dekódováno, aby mohlo dojít k přihlášení. Následně už dojde k jeho zašifrování na úrovni webu a posílá se k ověření na server. Ne každý prohlížeč má přitom dostatečně silnou kontrolu nad tím, jak je zacházeno s heslem v odhalené podobě.

Vydavatelé webových prohlížečů by měli změnit fungování správců hesel, řekl jeden z profesorů, který se projektu účastnil. Navrhl, že jedním z nejbezpečnějších řešení by bylo správce hesel v prohlížečích jednoduše zrušit.

Potěší alespoň to, že vědci nezjistili ani na jedné z 50 tisíc testovaných stránek, že by docházelo k získávání hesel. Nalezeno byly pouze skripty sbírající přihlašovací jména a e-mailové adresy.

Vyzkoušejte si to

Získávání údajů si můžete ověřit sami na stránce, kterou výzkumníci vytvořili. Stačí když zadáte vymyšlený e-mail, heslo a údaje uložíte do vašeho prohlížeče. Poté přejdete na další stránku a tam vám zobrazí údaje, které jste si pro tento web do prohlížeče uložili. Po této zkušenosti si zřejmě uděláte v prohlížeči čistku důležitých přihlašovacích údajů, což lze jenom doporučit.

V prohlížečích existuje správa hesel, kde můžete všechny uložené údaje zkontrolovat a případně promazat. V prohlížeči Chrome je trochu schovaná v nastavení, ale snadno se k ní dostanete přímo přes adresu: chrome://settings/passwords

Jak (ne)bezpečná je virtualizace?

2.1.2017 SecurityWorld Zabezpečení

Firmy intenzivně využívají virtualizaci navzdory obavám z narušení bezpečnosti. Je to dobře?

Společnosti jsou s cloudem, virtualizací, a dokonce se softwarově definovanými datovými centry spokojenější, než tomu bylo v minulosti, a to navzdory obavám z narušení bezpečnosti, uvádí studie dvou technologických firem – HyTrust a Intel.

I když si nikdo nemyslí, že bezpečnostní problémy někdy zmizí, jsou firmy ochotné tolerovat rizika ve jménu agility, flexibility a nižších nákladů.

Přibližně 62 procent dotázaných manažerů, správců sítí a inženýrů očekává v letošním roce větší přijetí SDDC, což může měřitelně zvýšit virtualizaci a optimalizaci serverů, a dvě třetiny respondentů předpovídají, že se tyto implementace dokonce ještě dále zrychlí.

O bezpečnosti však nemají žádné iluze. Čtvrtina dotázaných uvedla, že zabezpečení bude i nadále překážkou, a více než polovina předpovídá pro letošní rok větší počet narušení. Ve skutečnosti jsou obavy ze zabezpečení primárním důvodem, proč zhruba polovina respondentů vůbec nevolí virtualizaci, uvádí zpráva.

Mají k obavám dobrý důvod. Jediný bod selhání ve virtualizované platformě, jako je například proniknutí do softwaru hypervizoru, který je bezprostředně nad hardwarem a funguje jako sdílené jádro pro všechno nad ním, má potenciál ke zneužití celé sítě – a nejen jednoho systému, jak tomu bývá obvykle.

„Je zde silný zájem, zejména mezi nejvyšším vedením společností, pokročit s těmito projekty, protože nabízejí jasné výhody,“ popisuje Eric Chiu, prezident a spoluzakladatel společnosti HyTrust. Příležitost ke zvýšení agility, výnosů a zisku přebíjí potřebu zvýšit bezpečnost virtuálního prostředí, dodává.

Personál oddělení IT se soustředí spíše na to, co umí ochránit, a ne nutně na to, co je potřeba chránit, uvádí zpráva společnosti Kaspersky Labs. Jen třetina z dotazovaných organizací má rozsáhlé znalosti virtualizovaných řešení, která používají, a přibližně jedna čtvrtina má tyto znalosti buď slabé, nebo dokonce vůbec žádné.

Dave Shackleford to ví až příliš dobře. Je lektorem týdenního kurzu zabezpečení virtualizace a cloudu pro institut SANS. Na konci prvního dne obvykle zjistí, že 90 procent studentů, mezi které patří mnoho správců systémů, virtualizace i cloudu, síťových inženýrů i architektů, má jen velmi malou představu o tom, co je nutné zajistit při zabezpečení virtuální infrastruktury.

„Máme zde organizace, které jsou z 90 procent virtualizované, což znamená, že celé datové centrum funguje někde mimo jejich úložné prostředí. Nikdo o tom tímto způsobem ale nepřemýšlí,“ uvádí Shackleford, který je zároveň výkonným ředitelem společnosti Voodoo Security.

„Není neobvyklé, když i u skutečně velkých a vyzrálých podniků zjistíte, že netuší o velkém množství potřebných bezpečnostních opatření pro virtuální prostředí nebo je nějakým způsobem přehlížejí,“ dodává Shackleford.

Zmatek se zvyšuje tím, že virtualizace způsobila posun v odpovědnostech IT v mnoha organizacích, podotýká Greg Young, viceprezident výzkumu v Gartneru. Datové centrum obvykle zahrnuje týmy vyškolené pro provoz sítí a serverů, ale virtualizační projekty jsou často vedené týmy specializovanými pro servery.

„Problémy se zabezpečením sítě jsou záležitosti, kterými se dříve ve skutečnosti nemuseli zabývat,“ vysvětluje Young.

Průměrné náklady na nápravu úniku dat ve virtualizovaném prostředí přesahují 800 tisíc dolarů, uvádí Kapersky Labs. Náklady na nápravu průměrně směřující k milionu dolarů jsou téměř dvojnásobkem nákladů ve srovnání s útokem na fyzické infrastruktury.

Společnosti zatím nepovažují technologii za jedinou odpověď na tyto bezpečnostní problémy, uvádí se ve výsledcích průzkumu společnosti HyTrust. Přibližně 44 procent účastníků průzkumu kritizuje nedostatek řešení od současných dodavatelů, nevyzrálost samotných výrobců i nových nabídek nebo problémy s interoperabilitou nezávislou na platformě.

Přestože dodavatelé jako třeba Illumio, Catbird, CloudPassage nebo Bracket Computing přinášejí řešení některých bezpečnostních problémů, firmy si nemohou dovolit čekat na další řešení zabezpečení.

„Máte-li nyní virtualizovaných 50 procent, dostanete se za dva roky na podíl 70 až 90 procent virtualizace a přidávání zabezpečení nebude nijak snadnější,“ vysvětluje Shackleford.

„Když začnete přesouvat provoz do cloudu – na Amazon nebo Azure nebo k libovolnému jinému velkému poskytovateli cloudu – chcete mít své zabezpečení alespoň promyšlené nebo v ideálním případě už zavedené, abyste se nedostali do situace, kdy byste měli menší kontrolu, než máte dnes.“

Bezpečnější prostředí

Výše zmínění bezpečnostní profesionálové souhlasí, že firmy skutečně mohou mít k dispozici zabezpečené virtuální prostředí už dnes, pokud si dokážou vytvořit jasnou představu své virtuální infrastruktury, používat některé technologie a nástroje zabezpečení, které už mají, a lépe harmonizovat technologii a zabezpečení ve firmě. Tady jsou jejich rady, jak to udělat:

1. Získejte kontrolu nad svou virtuální infrastrukturou

„Velmi dobré zabezpečení můžete získat pomocí plánování – vykonávání kroků zároveň s ověřováním nasazení bezpečnostních opatření,“ prohlašuje Young. Začíná to správou inventáře.

„Tým zabezpečení potřebuje získat popis infrastruktury s ohledem na virtualizaci,“ připomíná Shackleford.

Podle něj musíte zjistit, kde jsou hypervizory, kde konzole pro správu, co je v interní infrastruktuře, kde to je a jaké jsou provozní procesy pro údržbu toho všeho. Dále je potřeba definovat standardy pro jejich uzamčení. „Když už nic jiného, je nutné uzamknout alespoň hypervizory,“ dodává Shackleford.

Významní dodavatelé, jako jsou VMware a Microsoft, mají návody, které vám pomohou, stejně jako například organizace Centrum pro zabezpečení internetu (CIS, Center for Internet Security).

2. Přehodnoťte způsob, jakým se díváte na data a úložiště.

Lidé vážně potřebují přemýšlet o svém prostředí jako o sadě souborů, tvrdí Shackleford. „Je to velmi velká změna pro bezpečnostní profesionály, když si mají uvědomit, že se celé datové centrum spouští z vaší sítě SAN. Musejí se tedy alespoň seznámit s druhy používaných kontrol.“

Dodavatelé také přehodnocují své přístupy k zabezpečení a vítají třetí strany, které umějí poskytnout opravy zabezpečení.

„Dříve problém spočíval v tom, že jsme se ptali, zda lze použít detailně nastavené zabezpečení sítě ve virtualizovaném prostředí, a dostávali jsme od provozního personálu odpověď typu ‚absolutně ne, nedokážeme to podporovat‘, uvádí Chris King, viceprezident pro sítě a zabezpečení ve VMwaru.

„Nyní jsou k dispozici technologie, které jim umožní přehodnotit reakci na tento požadavek. Jakmile se útočník dostane dovnitř, zůstává uvězněn v daném místě a musí při útoku prorazit další zeď.“

3. Šifrování dat

To je v současné době nejdůležitější, ale stále mnoho firem šifrování nepoužívá, uvádí Chiu. „Přetrvává zde zastaralá myšlenka, že ‚pokud se něco nachází mezi našimi čtyřmi stěnami, nemusíme se o to obávat‘, ale to rozhodně neplatí. Je nutné šifrovat minimálně všechna data zákazníků a veškeré duševní vlastnictví, ať už se nachází ve vašem prostředí kdekoli,“ prohlašuje Chiu.

„Samozřejmě že cloud situaci ztěžuje, protože nevíte jistě, kde data jsou, ale šifrování veškerých těchto dat by mělo být základním principem.“

4. Koordinujte co nejdříve týmy zabezpečení a infrastruktury.

Je potřeba zajistit spojenectví a koordinaci mezi týmem zabezpečení a týmem infrastruktury již od počátku virtualizačních projektů, prohlašuje Chiu. „Je mnohem jednodušší integrovat bezpečnostní opatření a požadavky od počátku, než něco přidávat dodatečně.“

Zabezpečení také musí plánovat požadavky organizace na několik příštích let. „Plánuje společnost virtualizovat data související s platbami a zdravotními záznamy? Plánuje přechod na sdílené prostředí, kde dojde ke sloučení obchodních a aplikačních vrstev? Na tom všem záleží, protože v závislosti na tom budou vaše požadavky jiné,“ dodává Chiu.

Bezpečnost citlivých informací zasílaných elektronicky se posílí

1.1.2018 Novinky/Bezpečnost Zabezpečení

Posílit bezpečnost citlivých informací posílaných elektronicky má za cíl novela zákona o utajovaných informacích, která bude účinná od začátku příštího roku. Změny mají zohlednit elektronizaci státní správy a posílit ochranu utajovaných informací.

Důvodem změn je to, že platný zákon umožňuje použít pasáže o administrativní bezpečnosti u utajovaných informací v papírové podobě. Nová úprava postupy ochrany informací promítá také pro zpracování a přenos utajovaných informací v elektronických spisech nebo v certifikovaném informačním systému.

„Prostřednictvím uvedené změny dojde k dokumentaci celého životního cyklu utajované informace v elektronické podobě při dodržování podmínek administrativní bezpečnosti, jako je tomu v případě utajovaných informací v listinné nebo nelistinné podobě," píše se v důvodové zprávě novely.

Na utajované informace v elektronické podobě se budou až na výjimky používat ustanovení, která obsahují požadavky na vyznačování údajů a evidenci utajované informace. Například se neuplatní ustanovení upravující podmínky přepravy a přenášení utajované informace.

Eliminace hesel je běh na dlouhou trať

27.12.2017 SecurityWorld Zabezpečení

Odstranění hesel bude trvat roky, uznává oborová aliance FIDO. Podle jejích slov je však na dobré cestě k rychlejšímu, jednoduššímu a mnohem bezpečnějšímu standardu autentizace.

Aliance FIDO (dříve známá jako Fast Identity Online) má v úmyslu eliminovat hesla. Na první pohled to nevypadá jako těžký úkol. Mezi bezpečnostními experty probíhá diskuze, že hesla jsou dnes už špatným a zastaralým způsobem autentizace.

Důkazy jsou zdrcující. Většina lidí navzdory doporučením používat dlouhá a složitá hesla, měnit je alespoň jednou za měsíc a vyhnout se použití stejného hesla pro více webů tak nečiní.

Masivní úniky

Nedávná zpráva společnosti Verizon o únicích dat (Data Breach Incident Report) konstatuje, že 63 procent všech úniků dat bylo umožněno tím, že se použila ukradená, slabá anebo výchozí hesla.

I když mohou být hesla složitá, problémem je jejich potenciální ukradení. Jen v posledních měsících došlo k řadě oznámení o katastrofických únicích hesel – 33 milionů z Twitteru, 165 milionů z LinkedInu, 65 milionů z Tumbleru, 360 milionů z MySpace, 127 milionů z Badoo, 171 milionů z VK.com a další.

Nick Bilogorskly, šéf hrozeb ve společnosti Cyphort, nedávno uvedl, že nyní existuje více než miliarda účtů, jejichž přihlašovací údaje se prodávají on-line. Přirovnal je ke stovkám milionů klíčů schopných odemknout bankovní úschovné boxy jen tak ležící na zemi.

„Abyste otevřeli libovolný box, stačí ho zvednout a najít shodu,“ popisuje. „Ve skutečnosti je to horší, protože většina lidí používá stejný klíč k otevírání své kanceláře, auta i domu.“

Díky automatizaci je dnes možné vyzkoušet klíče pro miliony zámků řádově za sekundy. Podle studie výzkumníků z vysoké školy Dartmouth College, Pennsylvánské univerzity a USC je situace ve zdravotnictví ještě horší.

Tamější personál se totiž většinou snaží obcházet hesla, aby se zabránilo jakémukoli zpoždění při používání zařízení nebo přístupu k materiálu – hesla se běžně píší na lepicí papírky.

Podle zprávy zní otázka takto: Chceš mé heslo, nebo mrtvého pacienta? – zdravotnický personál se jen snaží dělat svou práci tváří v tvář často omezujícím a nepochopitelným pravidlům pro zabezpečení počítačů.

Eliminace hesel

Řešení pro takový děravý „bezpečnostní“ standard spočívá v tom, zbavit se ho, uvádí FIDO. Avšak aliance, která sama sebe popisuje jako konsorcium nezávislé na oboru, musí udělat více, než jen přesvědčit experty, či dokonce poskytovatele webového obsahu. Musí přesvědčit samotné uživatele – tedy ty, jež znají a používají hesla a kteří mohou projevovat iracionální odpor.

Neexistuje nic takového jako dokonalost. Vždy půjde o závody ve zbrojení. „Webové stránky, které se snaží být oblíbené, nemohou nutit své uživatele k ničemu,“ popisuje Gary McGraw, technologický ředitel společnosti Cigital.

„Twitter má dvoufaktorovou autentizaci (2FA) již nyní, ale nemusíte ji používat. Jen byste měli. Můžete jen pěkně poprosit – jinak je to ekonomický střet zájmů.

Vishal Gupta, výkonný ředitel společnosti Seclore, se domnívá, že masy přijmou jinou formu autentizace, pokud bude rychlejší a jednodušší, ale přesto si uvědomuje, že to není možné vynutit a že to bude dlouhá cesta.

„Je to velmi podobné jako rozdíl mezi platebními kartami s čipem i PIN a staršími verzemi, které měly jen magnetický proužek. Aby se to nahradilo, tak se na tom bude muset podílet hodně podniků,“ vysvětluje.

Samozřejmě dokonce i Brett McDowell, výkonný ředitel aliance souhlasí s tím, že „nutit poskytovatele webových služeb něco dělat je předem ztracené“. Řekl však, že FIDO s téměř 250 členskými organizacemi se nesnaží nic prosadit silou.

Cílem této skupiny je zajistit, aby to bylo neodolatelné – „dodat takové řešení, které budou poskytovatelé sami chtít implementovat, protože to bude v jejich vlastním zájmu,“ popisuje.

Autentizační systém, který zlepšuje uživatelskou zkušenost, „bude sám o sobě pro poskytovatele služeb lákavý“. Útočník by potřeboval mít ve své ruce fyzické zařízení uživatele, aby se mohl pokusit o útok. To se pro útočníky s finanční motivací nehodí a není to ani moc použitelné.

Jaké jsou možnosti

Argument uživatelské zkušenosti prezentuje FIDO na svém webu. Existují podle ní dvě možné metody:

UAF (User Authentication Standard) jednoduše vyžaduje, aby uživatel požádal o transakci a následně se prokázal pomocí biometrie, jako je například otisk prstu.

U2F (Universal Second Factor) vyžaduje použít uživatelské jméno a heslo na lokálním zařízení. Uživatel následně dokončí transakci tak, že k počítači připojí USB klíč a stiskne na něm tlačítko.

McDowell uvádí, že rozdíl přinášející převratnou změnu spočívá v tom, že na rozdíl od hesel jsou autentizační pověřovací údaje vždy uložené v zařízení uživatele a nikdy se nikam nezasílají. Nemluvě o tom, že je to efektivní, protože dochází k eliminaci hrozeb odjinud – z jiných zemí i jiného města.

Problém s hesly není podle něj v samotných heslech, ale v tom, že jsou sdíleným tajemstvím, které znají nejen jednotliví uživatelé, ale také servery on-line poskytovatelů, odkud je ukrást je nejenže možné, ale dochází k tomu v počtech stovek milionů. To hackerům poskytuje „hesla zneužitelná pro další servery“.

McDowell prohlašuje, že UAF a U2F jsou mnohem rychlejší a pro uživatele pohodlnější, protože autentizace probíhá jednoduše „dotykem na snímač, pohledem do kamery nebo nošením náramku atd.“.

„Je to rozhodně rychlejší než hesla a mnohem rychlejší a pohodlnější než tradiční formy dvoufaktorové autentizace, jako jsou třeba jednorázová hesla (OTP).“

Možná rizika

Někteří experti ale uvádějí, že se zvyšuje riziko, že by útočníci mohli najít způsob, jak naklonovat biometrické vstupy, jako jsou skeny otisků prstů, hlasu či oční duhovky. „Já nechci poskytovat verzi své duhovky nikomu,“ uvádí McGraw.

McDowell uznává, že biometrické ověření lze podvést – nazývá to „prezentační útok“. Uvádí však, že standardy FIDO eliminují většinu rizik ze stejného důvodu, jak bylo už výše uvedeno – biometrické informace nikdy neopouštějí zařízení uživatele.

„Biometrický útok s využitím podvrhu proti pověřením FIDO lze uskutečnit jen tehdy, pokud by měl útočník fyzicky k dispozici zařízení uživatele,“ vysvětluje. „Nelze to udělat pomocí sociálního inženýrství, phishingu či malwaru.“

Gupta souhlasí, že to pravděpodobně velmi prodraží útoky a v důsledku toho zlepší zabezpečení. „Pokud nové formy autentizace dokážou zajistit, aby byly náklady na prolomení vyšší než hodnota získaná ze samotného průniku, budeme v bezpečí,“ vysvětluje.

Přesto si nikdo nemyslí, že hesla zmizí v dohledné době. Ačkoliv je McDowell velmi optimistický, co se týče standardu FIDO, je si vědom, že jeho přijetí bude trvat dlouho.

Poznamenává, že na trhu existuje více než 200 implementací s certifikací FIDO, které „překonaly jeho očekávání“.

Tato aliance také oznámila, že „Microsoft zaintegruje FIDO do systému Windows 10 za účelem autentizace bez použití hesla“ a že aliance také „pracuje s konsorciem WWW na standardizaci silné autentizace FIDO pro všechny webové prohlížeče a související webovou infrastrukturu“.

McDowell uznává, že „hesla se budou používat ještě dlouho. I když jsme na dobré cestě, abychom mohli vidět možnost použití autentizace FIDO ve většině aplikací a zařízení běžně používaných každý den, hesla budou v nadcházejících letech stále součástí těchto systémů.“

Přestože je McGraw příznivcem dvoufaktorové autentizace a jeho firma ji od svých zaměstnanců vyžaduje, připouští, že ve skutečnosti „nic jako dokonalost neexistuje. Vždy to budou závody ve zbrojení.“

Ochrání automatické zabezpečení i vás?

27.12.2017 SecurityWorld Zabezpečení

automatizace zabezpečení začíná přesahovat rámec technologií pro prevenci a detekci a dosahuje až k dalším důležitým součástem IT infrastruktury za účelem spolehlivější ochrany.

O automatizaci zabezpečení se sice hodně mluví, ale některé pojmy jsou nejasné.

Například Gartner se ve své zprávě o inteligentní a automatizované kontrole zabezpečení zaměřil na komponentu threat intelligence a další nové prvky automatizace zabezpečení označil souhrnně poněkud obecnějším způsobem.

Zde jsou čtyři z nejnovějších a nejpokročilejších prvků, které byste měli uvážit při diskuzi o automatizaci zabezpečení:

Vykonávání pravidel

Jak významně vzrostla složitost sítí, stala se ruční správa souvisejících zásad zabezpečení téměř nemožnou. Automatizace vykonávání pravidel označuje automatizaci jakékoliv správní činnosti požadované zabezpečením IT.

Řada dodavatelů nabízí nástroje pro automatizaci správy zásad zabezpečení sítě, které dokážou pomoci snáze dodržet interní a regulační požadavky zabezpečení. Někteří také nabízejí automatizované služby pro úkoly správy, jako je přidání a odebrání uživatele a řízení životního cyklu uživatelů.

Automatizace přidání, odebrání a uživatelského přístupu může pomoci týmům IT získat větší kontrolu nad daty, náklady a časem. Společnosti nabízející tyto nástroje někdy o sobě uvádějí, že nabízejí automatizaci zabezpečení.

Monitorování varování a stanovení priorit

Někteří lidé pohlížejí na činnost automatizace optikou monitorování a stanovení priorit varování. Tradičně bylo monitorování a stanovení priorit varování ruční a velmi jednotvárnou úlohou.

Tým analytiků v provozním centru zabezpečení by musel shromažďovat data a doslova celý den zírat na monitory, aby mohl rozhodnout, jaké údaje byly důležité. V současné době existují metody pro automatizaci monitorování a stanovení priorit varování. Liší se ale rozsahem propracovanosti.

Například mohou zahrnovat stanovení pravidel a prahových hodnot, využívání threat intelligence a implementaci pokročilejší behaviorální analytiky a technologie strojového učení.

Nastavení pravidel a prahových hodnot má menší efektivitu, protože závisí na ručním zadání údajů od osoby, která rozhodne, jaká varování jsou důležitá a jaká ne.

Vyžaduje to také pravidelnou údržbu těchto pravidel, protože se počítačové hrozby stále mění a hackeři často přesně vědí, jaká varování budou firmy hledat.

Spoléhání se na threat intelligence je na druhou stranu o něco spolehlivější. Tato forma automatizace odkazuje na soubor threat intelligence z různých zdrojů, a to může pomoci společnostem zjistit, jaká varování hledat a jaká jsou pro ně skutečně důležitá.

Pokud například podnik dokáže využívat více zpravodajských zdrojů, dozví se, když se někde ve světě objeví určitý typ útoku. Automatizované zpracování threat intelligence potom může společnosti pomoci připravit její ochranu před potenciálním útokem dříve, než by bylo příliš pozdě.

Behaviorální analytika a strojové učení patří mezi nejpokročilejší formy automatizace monitoringu a stanovení priorit varování, protože se nespoléhají na pravidla a prahové úrovně tzv. známých hrozeb.

Namísto toho se tento typ technologie dokáže učit, jak vypadá normální chování sítě, a snadno a okamžitě může upozornit na libovolné neobvyklé chování a následně statisticky skórovat prioritu každé potenciální hrozby, kterou by bylo dobré prošetřit.

Plánování reakce na incidenty

Plánování reakce na incidenty se také označuje za automatizaci zabezpečení. Jedním ze způsobů, jak si lze představit tuto technologii, je inteligentní systém tiketů, který pomáhá společnostem sledovat vývoj bezpečnostního incidentu a koordinovat kroky potřebné reakce.

Dodavatelé v tomto segmentu pomáhají společnostem vytvářet manuály pro různé typy hrozeb, takže mohou automatizovat části svých reakcí, kdy se počítá každá vteřina.

Automatizují pracovní postupy a pomáhají firmám zajistit komunikaci s příslušnými interními a externími kontakty, dodržovat regulační předpisy pro záležitosti, jako je oznámení týkající se soukromí, a vytvářet jasné záznamy pro audit.

Vyšetřování, akce a náprava

Automatizace vyšetřování, akce a náprava pro počítačové hrozby se týkají využívání technologie k takovému plnění úkolů, jako by je vykonával kvalifikovaný počítačový analytik.

Ostatní prvky automatizace zabezpečení (od zásad přes stanovení priority až po plánování) pracují určitým způsobem na dosažení tohoto konečného cíle – rychlého zjištění hrozeb a jejich eliminaci dříve, než ovlivní provoz.

Existují různé aspekty, co by mohl dodavatel zautomatizovat v oblasti vyšetřování, akce a nápravy. Někteří například řeší jen jednu z těchto tří komponent, zatímco jiní se zaměřují na specifické úlohy, jako je například automatizace karantény kompromitovaných zařízení.

Existují také firmy, které využívají automatizaci a umělou inteligenci k řízení celého procesu od začátku až do konce, jako by to dělal počítačový analytik.

Všechny tyto technologie automatizace zabezpečení uvolňují přetížený personál zabezpečení a dovolují týmům zabezpečení méně se věnovat všedním (ale nezbytným) činnostem a více se zaměřit na strategické iniciativy, které umožní zvýšit zabezpečení jejich společnosti.

Podle údajů Breach Level Index bylo v roce 2015 kompromitovaných každý den průměrně 1,9 milionu on-line záznamů. To je 80 766 záznamů každou hodinu a 1 346 záznamů každou minutu.

Téměř nepřetržitý výskyt on-line narušení přitom nevykazuje žádné známky zpomalení, takže si společnosti nemohou dovolit, aby je zdržovaly nedořešené otázky o konceptu a schopnostech automatizace zabezpečení.

Je dobré dát automatizaci infrastruktury zabezpečení IT vysokou prioritu a připustit, že lze automatizovat více oblastí, aby společnost zůstala v bezpečí. Automatizace vykonávání zásad, monitorování varování a stanovení priorit a plánování reakce na incidenty může dramaticky zvýšit firemní produktivitu a snížit náklady.

Pomocí plné automatizace vyšetřování, akcí a nápravy pro hrozby mohou firmy ve velkém simulovat zkušenosti a logiku zkušených počítačových analytiků, a zaručovat tak silnější zabezpečení a dodržování předpisů celkově.

Výhody a nevýhody automatizace zabezpečení

Kolem použití automatizace v oblasti počítačové bezpečnosti existuje celá řada obav:

Ztráta kontroly -- V mnoha případech je největší překážkou k automatizaci jednoduše vnímaná ztráta kontroly. Ve skutečnosti může správný nástroj automatizace zajistit vyšší míru viditelnosti a lepší přehled o celém procesu počítačové bezpečnosti.

Nedostatek důvěry -– Pro vysoce kvalifikované pracovníky je snadné mít pocit, že jsou schopnější řídit reakce na incidenty, než by to dokázal počítač. Nedůvěra k technologii tak může být neuvěřitelně velkou překážkou, kterou je potřeba překonat, ale nakonec – s ohledem na změnu druhu, frekvence a složitosti útoků – je to marný argument.

Strach ze změny – Asi největším omylem týkajícím se automatizace je představa, že přijetí automatizace způsobí určitý zánik pracovních míst.

Co se stane, když technologie převezme proces reakcí na incidenty? Bude oddělení IT nahrazeno roboty? Faktem je, že zatímco automatizace určitě mění způsob, jakým lidé pracují, vytváří stejně tolik příležitostí, kolik jich eliminuje.

Pro řešení těchto vnímaných nevýhod lze ale použít řadu významných faktů o pozitivní úloze automatizace v počítačovém zabezpečení.

Sjednocení sil – Žádný vojenský velitel by nešel do boje s armádou významně menší co do velikosti, síly a schopností, než by měl jeho nepřítel. Stejný koncept může být a měl by být aplikovaný na důležité úlohy počítačové bezpečnosti. Automatizace poskytuje schopnost reagovat na příchozí útoky krok za krokem, a poskytuje přitom nejvyšší možnou úroveň ochrany.

Zvýšená efektivita – Přidání automatizace do procesu reakce na incidenty pomáhá zjednodušit pracovní postupy a vytvořit mnohem jednotnější a efektivnější prostředí. Nejenže tedy zvyšuje sílu organizace ve smyslu zabezpečení, ale způsobuje také zlepšení celkové hospodárnosti.

Méně chyb – Mnoho z nejpozoruhodnějších počítačových narušení v posledních letech nastalo v důsledku lidských chyb z přepracovanosti. I ten nejzkušenější odborník v oblasti IT může udělat čas od času nějakou chybu.

Některé chyby se však bohužel mohou ukázat jako neuvěřitelně nákladné. Automatizace tento problém eliminuje tím, že z některých nebo ze všech částí procesu odstraní lidský faktor.

Lepší rozhodování – Jednou z největších výzev, kterým šéfové IT čelí, je kolosální úkol dělat v reálném čase důležitá firemní rozhodnutí. Další výhodou automatizace je schopnost shromažďovat, analyzovat a zvýšit prioritu důležitých dat na kliknutí tlačítka, což dále zlepšuje detekci hrozeb a proces správy incidentů.

Vzhledem k tomu, že jsou průměrné roční náklady na počítačové útoky v rozmezí od desítek tisíc dolarů u malých firem až po řadu miliard u globálních podniků, je téma počítačové bezpečnosti něco, na co by měl každý šéf organizace v současné době pamatovat.

Ještě důležitější je, že v současné době používané strategie je potřebné řádně posoudit a dostatečně opevnit, pokud se firma nechce stát další obětí.

Navzdory mnoha mylným pohledům se automatizace ukazuje jako ideální nástroj pro zefektivnění a posílení procesu reakce na incidenty a vytvoření lepší linie obrany, která obstojí ve zkoušce času.

Hackeři to budou mít těžší. Nová služba má zamezit masivním útokům

18.12.2017 Novinky/Bezpečnost Zabezpečení

Sdružení CZ.NIC, které má na starosti českou národní doménu, spustilo tento týden novou službu. Ta má zajistit funkčnost internetových služeb i v případě masivního hackerského útoku. Prvními společnostmi, které se k aktivitě sdružení přidaly, jsou Seznam.cz a Vodafone.

Služba zvaná ISP DNS Stack má zabránit útokům na DNS servery. Ty standardně překládají webové adresy na číselné adresy fyzických počítačů (IP adresy). Ve chvíli, kdy je hackeři vyřadí z provozu – což se už v minulosti stalo několikrát – jeví se uživateli webové stránky jako nedostupné.

Tím, že nefunguje překladač (DNS servery), webové prohlížeče po zadání adresy totiž nevědí, kam se mají připojit. Zákazníků s ISP DNS Stackem se ale případný útok nijak nedotkne a internetové služby v doméně .CZ pro ně zůstanou plně dostupné.

Budování spolehlivých datových služeb

„Pro Seznam.cz jako poskytovatele obsahu, informací a zábavy, je naprosto klíčová dobře fungující internetová infrastruktura. DNS je její nepostradatelnou součástí a z historie víme, jak vysoce nepostradatelnou,” říká Vlastimil Pečínka, technický ředitel společnosti Seznam.cz.

Ten zároveň dodal, že česká internetová jednička nedávno investovala do zrobustnění DNS služeb používaných v obou svých datových centrech. „Nabídka sdružení CZ.NIC na hostování DNS stacku tuto naši investici posouvá o úroveň výše. Navíc velmi oceňuji snahu sdružení CZ.NIC hledat další cesty, jak pomoci službám a uživatelům na internetu. Jsem tak rád, že mohu jejich snahy podpořit konkrétními kroky,” uzavřel Pečínka.

„Spolupráce s CZ.NIC je součástí naší dlouhodobé strategie budování spolehlivých datových služeb. Služba ISP DNS Stack představuje kopii DNS serveru pro doménu .CZ přímo v síti Vodafone. Zákazníkům tak zajistíme správné fungování DNS pro české domény i v případě útoků na servery CZ.NIC,” vysvětlil Milan Zíka, technický ředitel společnosti Vodafone.

Klíčový systém pro fungování internetu

Službu ISP DNS Stack provozuje výhradně sdružení CZ.NIC. Správce české národní domény se podílí na fungování operačního systému a všech na něm běžících služeb. Zapojené organizace zajišťují nákup potřebného hardware, jeho umístění v datacentru a následný provoz ve vlastní síti.

„Systém DNS je klíčový pro fungování internetu a služeb, které jsou na něm závislé. V případě, že by došlo k jeho napadení nebo výpadku, stal by se internet pro většinu lidí prakticky nepoužitelný. Velice si vážím přístupu společností Seznam.cz a Vodafone, které tímto dávají najevo především svým zákazníkům, že je pro ně dostupnost internetu za jakékoliv situace klíčová,“ prohlásil Ondřej Filip, výkonný ředitel sdružení CZ.NIC.

CZ.NIC testuje veřejný honeypot, který pomůže s detekováním malwaru

27.11.2017 Lupa.cz Zabezpečení

Pomoc se zkoumáním útoků a odhalováním chyb, které útočníci zneužívají. To si sdružení CZ.NIC slibuje od projektu Honeypot as a Service (HaaS), který začalo testovat v říjnu. Projekt má umožnit koncovým uživatelům přesměrovat útoky na jejich zařízení do centrálního honeypotu, ve kterém je pak experti mohou analyzovat a získané údaje použít ke zvýšení zabezpečení.

Jak to funguje? Případný dobrovolný zájemce se zaregistruje na webu projektu a do svého PC (nebo na linuxový server) si stáhne a nainstaluje proxy. Zdrojový kód aplikace (haas-mitmproxy) je dostupný na GitHubu. Po spuštění na počítači začne proxy přeposílat příchozí komunikaci z portu 22 na server HaaS, na kterém honeypot Cowrie simuluje zařízení a zaznamenává provedené příkazy.

„Projekt HaaS zahrnuje vytvoření sítě minimálně pěti set koncových uživatelů a techniky pro přesměrování těchto uživatelů na centrální honeypot. Cílem našeho výzkumu je pak zajistit, aby byl útočník co nejdéle přesvědčen, že útočí na skutečný cíl, tedy na počítač, server nebo router, nikoliv honeypot,“ popisuje Ladislav Lhotka z CZ.NIC.

Projekt momentálně běží v betatestu a jeho ostré spuštění by mělo přijít někdy v květnu příštího roku. Částkou 1,3 milionu na něj přispěla Technologická agentura ČR.

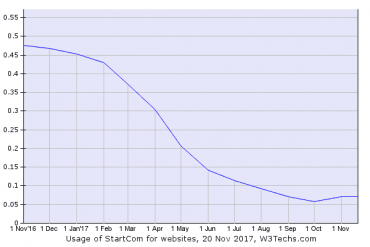

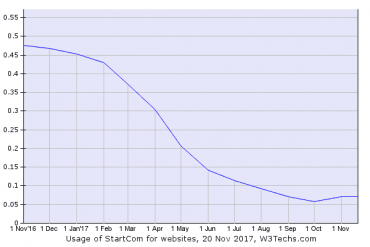

Certifikační autorita StartCom ukončí svou činnost s koncem roku

21.11.2017 Root.cz Zabezpečení

Příběh kontroverzní certifikační autority StartCom se blíží ke konci. Společnost oznámila, že ke konci letošního roku skončí také se svou činností. Nebude už vydávat certifikáty a nechá vypršet platnost kořenů.

Předseda představenstva společnosti StartCom, Xiaosheng Tan, oznámil, že činnost společnosti bude ukončena k 1. lednu 2018. Od tohoto dne už autorita nebude zákazníkům vydávat další certifikáty. Nechá ale běžet servery s revokačními seznamy CRL a OCSP respondery po dobu dalších dvou let. Poté vyprší platnost všech tří párů kořenových certifikátů. Pak bude kapitola autority StartCom uzavřena zcela a nadobro.

Autorita je dnes už ve většině nástrojů nedůvěryhodná, jako první zasáhl Apple, Mozilla přestala novým certifikátům věřit na konci loňského roku, poté se přidal Google v Chrome a jako poslední přišel s úpravou i Microsoft. V některých prohlížečích ještě dobíhá důvěryhodnost ve starší certifikáty, ale například Chrome už od verze 61 autoritu vyřadil úplně.

V praxi se tento zásah příliš mnoha webů nedotkne, protože podle statistik W3Techs používá certifikáty StartCom už méně než 0,1 % webů. Problémy s autoritou se táhly delší dobu, proto měli správci serverů dostatek času autoritu vyměnit.

Autor: W3Techs

Pokles počtu certifikátů StartCom na internetu

Firma ve svém oznámení tvrdí, že se nedokázala vzpamatovat ze ztráty důvěryhodnosti, kterou utrpěla v důsledku celé řady chyb. Ty měly přímý dopad na bezpečnost a firma ztratila v očích internetové veřejnosti statut certifikační autority. Přibližně před rokem se většina tvůrců webových prohlížečů rozhodla přestat StartComu věřit, odstranit jeho kořenové certifikáty z úložišť a nepřijímat nově vydané koncové certifikáty, píše společnost ve veřejném oznámení.

Firma se snažila různými prostředky obnovit svou pozici, ale její pověst už byla natolik pošramocená, že se už nedokázala vzpamatovat. Navzdory snahám se neobjevily žádné náznaky toho, že by mohla být mezi tvůrci prohlížečů pověst obnovena. Proto se vlastníci StartComu rozhodli ukončit činnost certifikační autority.

Historie původně izraelské společnosti StartCom je v posledním roce spojena s kontroverzní čínskou certifikační autoritou WoSign. Ta porušila pravidla tím, že StartCom potichu koupila a přestěhovala do Číny, přičemž tuto změnu neoznámila auditorům. Nebyla to první chyba, WoSign sám vydával neoprávněně certifikáty, antedatoval certifikáty s SHA-1, měl chyby ve validačních procesech a používal nepodporované algoritmy.

Tvůrci prohlížečů chvíli váhali, zda skutečně oběma propojeným společnostem odebrat důvěru, či nechat dožít starší certifikáty. WoSign se během této doby snažil situaci zachránit, vydal prohlášení o restrukturalizaci a rozdělení vedení společnosti, přesto se nakonec odpuštění nedočkal a byl vyškrtnut ze seznamů důvěryhodných autorit.

Jeden ze zakladatelů společnosti StartCom se nedávno veřejně v mailové konferenci vyjádřil v tom smyslu, že je rád, že firma nakonec svou činnost ukončí. Podmínky ve firmě byly podle jeho slov velmi špatné a firma lhala svým zaměstnancům. Byl jsem vyhozen (nebo jsem odešel, záleží na tom, koho se ptáte), protože jsem jim řekl, že jsou to podrazáci.

Cloudflare používá pro generování náhodných čísel stěnu plnou lávových lamp

15.11.2017 Živě.cz Zabezpečení

Cloudflare používá pro generování náhodných čísel stěnu plnou lávových lampCloudflare používá pro generování náhodných čísel stěnu plnou lávových lampCloudflare používá pro generování náhodných čísel stěnu plnou lávových lampCloudflare používá pro generování náhodných čísel stěnu plnou lávových lampCloudflare používá pro generování náhodných čísel stěnu plnou lávových lamp

Šifrování je silně závislé na náhodných číslech. Jejich generování ale není tak jednoduché, jak by se mohlo zdát. V minulosti se objevilo mnoho případů, kdy specializované hardwarové i softwarové generátory náhodných čísel měly slabinu, kvůli které šel proces obejít tak, aby průměrný odhad dalšího bitu byl vyšší než zcela náhodných 50 %.

Cloudfare místo strojů nebo drahého využití fyzikálního snímání různých fyzických procesů využívá zajímavý a velmi účinný systém generování náhodných.

Cloudflare je obří CDN, přes kterou prochází přibližně 10 % internetu. Jednou z primárních služeb je ochrana před útoky různého druhu, důležitá je proto bezpečnost a šifrování.

Aby Cloudflare měl k dispozici co možná nejvíce pseudonáhodná čísla, využívá k tomu nevšední způsob – stěnu plnou lávových lamp (LavaRand). Na tuto stěnu míří kamera, která neustále generuje různorodý obraz, jež se náhodně mění z obrovského počtu proměnných. Jak lze vidět na videu, nezáleží jen pohybu bublin v jednotlivých lampách, ale i na aktuálním podsvícení, šumu a podobně.

Zpracováním streamovaného videa svíticích lamp dochází ke generování náhodných čísel, ze kterých se teprve poté vytváří šifrovací klíče. Jednoduše řečeno stačí změna jediného pixelu v obraze a výsledný šifrovací klíč je zcela jiný, než všechny předchozí. Tento klíč se pak zpracovává přes několik dalších zdrojů entropie a nakonec slouží jako seed pro generování náhodných klíčů.

Simulace procesu s tolika náhodnými procesy je v současných a nejspíše i budoucích podmínkách takřka nemožná. Jak uvádí Tom Scott ve videu, jednodušší je použít prolomení šifrování hrubou silou. A to je vázané na výpočetní výkon.

Pokud si chcete o tomto systému přečíst více, Cloudflare zveřejnil na svém blogu podrobný popis.

Google vydal záplatu na KRACK. Jenže smůla, dostane ji málokdo

7.11.2017 Živě.cz Zabezpečení

Lenovo K6 Note Lenovo P2Lenovo P2Google vydal záplatu na KRACK. Jenže smůla, dostane ji málokdoPodpora se vztahuje samozřejmě na obě verze, tedy Pixel i Pixel XL. Nový systém však vývojáři rozběhnou i na starších telefonech.

zobrazit galerii

Před pár týdny prolétla internetem zpráva o chybě KRACK v samotném nitru Wi-Fi, která by mohla vpustit útočníka do domácí i podnikové sítě. Krátce na to výrobci začali vydávat záplaty, přičemž Microsoft se pochlubil, že jeho Windows byl zabezpečený s dostatečným předstihem.

Čekalo se hlavně na Google. K nejzranitelnějším zařízením, kde bylo možné chybu zneužít, totiž patřil jeho mobilní systém Android. A ten se nyní dočkal opravy v rámci podzimní várky bezpečnostních záplat Android Security Bulletin.

Jakmile vám tedy záplata dorazí na telefon, KRACK už pro vás nebude nebezpečí.