Šéf Equifaxu Richard Smith

Equifax funguje jako registr dlužníků a tento měsíc přiznal, že se stal terčem kybernetického útoku. Hackeři při něm získali čísla sociálního zabezpečení, data narození, adresy a další údaje o lidech v jeho databázi.

- Incidenty -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Kategorie Podkategorie 0 1 2 3 4 5

Reagovat na kybernetické incidenty dělá firmám problémy

16.3.2018 SecurityWorld Incidenty

Třem čtvrtinám dotazovaných firem chybí plán, jak v případě incidentu reagovat a 69 % z nich uvádí, že na kybernetickou odolnost nemá vyčleněno dostatek peněz.

Institut Ponemon ve spolupráci s IBM zveřejnila výsledky globální studie, která se zabývá tím, co všechno musí společnosti řešit, pokud chtějí být kyberneticky odolné.

Celkem 77 % respondentů připustilo, že nemá oficiální plán (CSIRP) v případě kyberbezpečnostního incidentu, který by byl v celé firmě důsledně dodržován. Téměř polovina z 2 800 respondentů uvedla, že jejich plán reakce na incidenty vzniká ad hoc, není oficiální nebo vůbec neexistuje.

Navzdory chybějícím oficiálním plánům ale 72 % firem tvrdí, že se v současnosti cítí kyberneticky odolnější než v loňském roce. Organizace, které se považují za vysoce odolné (61 %), zakládají své přesvědčení na schopnosti najmout kvalifikované zaměstnance.

Ale kybernetická odolnost organizací stojí nejenom na lidech, ale také na technologii. Respondenti si to uvědomují a 60 % z nich považuje nedostatečné investice do umělé inteligence a strojového učení za největší překážku v dosažení kybernetické odolnosti.

Sebedůvěra firem tedy nemusí mít pevné základy, protože 57 % respondentů ve studii prohlásilo, že se incidenty dnes řeší déle a 65 % uvedlo, že se závažnost útoků zvyšuje. To jsou přitom klíčové faktory, které mají na celkovou kybernetickou odolnost zásadní dopad.

Tyto problémy ještě znásobuje fakt, že pouze 31 % dotázaných má na kybernetickou odolnost přidělený dostatečný rozpočet a 77 % respondentů má problém najít a udržet si odborníky na IT bezpečnost.

„Pokud se firmy dnes cítí více kyberneticky odolné, tak je to hlavně z důvodu toho, že mají kvalifikované zaměstnance,“ říká viceprezident pro produktový management a spoluzakladatel IBM Resilient Ted Julian.

„Mít ty správné lidi je samozřejmě zásadní, ale stejně tak důležité je dát jim k dispozici ty nejmodernější pracovní nástroje. Jediné, co bezpečnostním týmům umožní vypořádat se s případnou hrozbou a zvýšit celkovou kybernetickou bezpečnost, je reakční plán, který sladí lidskou a strojovou inteligenci.“

Neexistence důsledně používaného CSIRP se ve výsledcích objevuje každý rok, navzdory zjištěním studie IBM z roku 2017, kolik porušení zabezpečení dat stojí. Pokud firmy zvládly porušení zabezpečení dat vyřešit do třiceti dnů, stálo je to průměrně skoro o jeden milion dolarů méně. Proto je CSIRP tak důležitý a cenný.

Další závěry studie:

Personální zajištění aktivit spojených s kybernetickou odolností není dostatečné.

Druhou největší překážkou kybernetické odolnosti se ukázal být nedostatek kvalifikovaných zaměstnanců v oblasti kybernetické bezpečnosti.

29 % respondentů uvedlo, že k dosažení kybernetické odolnosti mají ty správné zaměstnance.

50 % říká, že jejich současný manažer informační bezpečnosti nebo osoba zodpovědná za bezpečnost jsou ve své funkci tři roky nebo méně.

23 % firem podle studie v současnosti nemá manažera informační bezpečnosti ani osobu zodpovědnou za bezpečnost.

Čeští uživatelé těží kryptoměny, aniž by to tušili

5.1.2018 SecurityWorld Incidenty

Eset v pravidelné měsíční statistice internetových hrozeb za prosinec odhalil skokana roku: javový skript CoinMiner.

Potenciálně nechtěné aplikace, tzv. PUA, jsou programy či kódy, které nepředstavují přímé ohrožení osobního počítače uživatele, přesto je doporučeno se jim vyhnout. Právě do této kategorie spadá JS/CoinMiner, škodlivý kód, který používají zločinci pro těžbu kryptoměn s využítím výpočetního výkonu uživatele. Za uplynulý měsíc představovala tato aplikace nejčastější internetovou hrozbou, kterou v České republice zachytila společnost Eset.

„Nástup škodlivého kódu JS/CoinMiner byl velmi rychlý a zejména v samém závěru posledního měsíce loňského roku jeho aktivity výrazně zesílily,“ říká Miroslav Dvořák, technický ředitel společnosti Eset. Za celý prosinec 2017 představoval JS/CoinMiner třetinu všech detekcí kybernetických hrozeb. Hrozba „těžebního“ trojanu ale nepolevila ani po Novém roce, ba právě naopak. „První lednové dny dosahoval podíl JS/CoinMiner na detekcích téměř 50 procent,“ konstatuje Miroslav Dvořák.

JS/CoinMiner přitom existuje ve dvou variantách. Tou častější je javový skript, který běží na pozadí internetových stránek a využívá výpočetního výkonu uživatele k těžení kryptoměn. Ta druhá, méně častá, se chová jako trojan a zneužívá exploitu EternalBlue SMB vyvinutého americkou Národní bezpečnostní agenturou NSA. Do zařízení proniká prostřednictvím neaktualizovaného operačního systému.

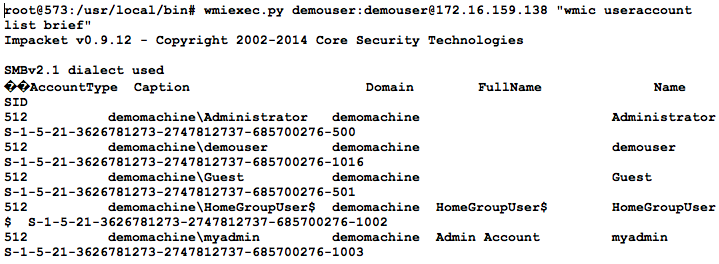

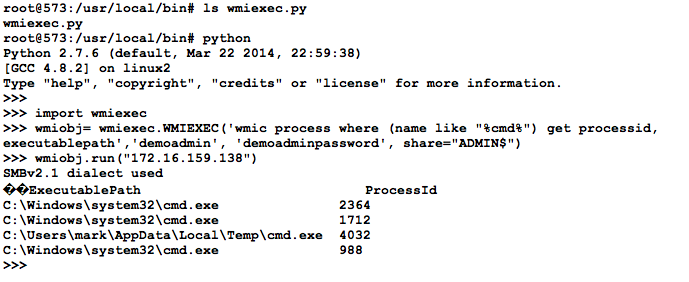

Jakmile jej infikuje, stáhne do něj škodlivý skript pro Windows Management Instrumentation (WMI), který standardně používají správci počítačových systémů ke vzdálené správě velkého počtu počítačů. „JS/CoinMiner ale zneužívá tento systém pro vytvoření trvalých zadních vrátek a zabezpečení automatického spouštění vždy, když dojde ke spuštění operačního systému,“ vysvětluje Dvořák.

Doporučené nástroje ochrany jsou kromě spolehlivého bezpečnostního softwaru i pravidelné aktualizace operačního systému Windows. Špionážní software EternalBlue totiž zneužíval zranitelnosti SMBv1, kterou Microsoft opravil krátce po zveřejnění této hrozby. Využívaly jí i další trojany, které loni v létě pomáhaly šířit nechvalně proslulý ransomware WannaCry. „Určitě není ani od věci zakázat problémový protokol SMBv1, pokud ho nepoužíváte,“ radí Miroslav Dvořák.

Druhou nejčetnější internetovou hrozbou v Česku byl během prosince loňského roku trojan JS/Redirector, který automaticky přesměrovává internetový prohlížeč napadeného zařízení na škodlivé stránky, odkud uživatel může stáhnout do svého počítače další druhy malwaru. Oproti listopadu, kdy představoval nejčastěji detekovaný malware, však jeho podíl na detekcích nepatrně vzrostl z 3,91 na 4,83 procenta. Třetím nejčastěji zachyceným škodlivým kódem byl downloader JS/TrojanDownloader.Nemucod s podílem 2,8 procenta.

Jak reagovat na incidenty ve věku cloudů?

2.1.2017 SecurityWorld Incidenty

Platforma pro reakce na incidenty může pomoci interním i externím týmům spolupracovat, sledovat procesy reakcí na incidenty a automatizovat důležité úlohy zabezpečení.

Většina ředitelů zabezpečení informací zažívá drsné probuzení, když se setkají se svým prvním významným bezpečnostním problémem v cloudu. Pokud zjistí kritickou zranitelnost, která vyžaduje opravu, může jim chybět povolení ke změnám v prostředí připraveném od poskytovatele cloudu. Pokud zákazník síť nevlastní, nemusí existovat způsob, jak získat podrobnosti zásadní pro vyšetření incidentu.

Aby se v cloudu zabránilo významným bezpečnostním problémům, musí mít ředitel zabezpečení informací plán reakcí na incidenty. Zde je návod, jak ho vytvořit:

1. Stanovte společný plán reakce s poskytovatelem cloudu. Pokud jste ještě do cloudu nepřešli, je nejpraktičtějším prvním krokem stanovení společného procesu reakcí. Je potřebné jasně definovat odpovědnosti a role a vzájemně si vyměnit kontaktní informace pro primární a sekundární kontakty. Získejte podrobné vysvětlení toho, co u poskytovatele vyvolává reakci na incidenty a jak bude poskytovatel řešit různé problémy.

2. Vyhodnoťte způsob monitoringu a bezpečnostní opatření používané v daném cloudu. Pro zajištění efektivní reakce na bezpečnostní problémy související s cloudovou infrastrukturou je důležité pochopit, jaký druh monitorovacích a bezpečnostních opatření používá poskytovatel cloudu a jakým způsobem jsou pro vás tyto nástroje dostupné. Pokud zjistíte, že jsou nedostatečné, hledejte způsoby, jak lze nasadit doplňující řešení, které to napraví.

3. Vytvořte plán obnovy. Rozhodněte, zda bude v případě výpadku u poskytovatele nutná obnova. Vytvořte plán obnovy, který určí, jestli se má použít alternativní poskytovatel nebo interní vybavení, a stanoví také postup pro získání a přesun dat.

4. Vyhodnoťte forenzní nástroje pro cloudovou infrastrukturu. Zjistěte, jaké nástroje jsou k dispozici od poskytovatele cloudu a z dalších zdrojů pro forenzní šetření v případě incidentu. Pokud incident zahrnuje citlivé osobní údaje, mohl by přerůst v právní problém, takže je dostupnost vhodných nástrojů pro forenzní práci a sledování důkazů zásadní.

Zvládnutí incidentu v cloudu

Při reakci na incident je mnoho kroků stejných nehledě na to, zda k němu došlo v cloudu či v interní infrastruktuře. V případě cloudového incidentu však existují některé další kroky, které je potřebné udělat:

Ihned kontaktujte tým reakce na incidenty daného poskytovatele a při komunikaci buďte důrazní. Pokud je tým poskytovatele nedostupný, udělejte v souvislosti s incidentem vše, co je ve vašich možnostech pro jeho zastavení – například kontroly připojení ke cloudové službě a v případě pochyb také zrušení uživatelského přístupu ke cloudové službě.

Pokud nelze incident kontrolovat, ani zastavit, připravte si přesun na alternativní službu nebo si nakonfigurujte svůj interní server.

Cloud vám umožní odložit identifikaci a odstranění na dobu po skončení krize. Ve většině případů můžete okamžitě zahájit obnovení produkčních služeb vytvořením nové instance.

Nejlepší postupy pro reakce na incidenty v cloudu

Jedním z kritických problémů, kterým mnoho podniků čelí, je nedostatek talentovaných pracovních sil s potřebnými schopnostmi pro správu zabezpečení. Je těžké najít vhodné kandidáty, a pokud je najdete, můžete čekat, že jim budete muset nabídnout vysoké platy. Statistický úřad ministerstva práce USA očekává, že do roku 2024 vzroste počet pracovních míst v oblasti analýz bezpečnostních informací o 18 % a průměrné platy v dolarech jsou šesticiferné již nyní.

Existují však některé kroky, které můžete udělat, abyste rychle zaškolili nové zaměstnance a zlepšili schopnosti zaměstnanců současných:

Podporujte spolupráci, která pomůže mladším analytikům učit se ze zkušeností vedoucích analytiků. Jako bonus může kooperace odhalit duplicitní činnosti, které lze odstranit.

Vytvářejte příručky, které popíšou standardní postupy pro reakce na incidenty. Samozřejmě nelze vytvořit návod pro každou možnou situaci, ale příručky mohou být cennými průvodci a vynikajícími školicími materiály. Jen nezapomínejte příručky aktualizovat, což je úloha, kterou lze často zautomatizovat.

Když už mluvíme o automatizaci, mnoho úloh je možné automatizovat, zejména pokud se opakují a jsou rutinní. Běžné úlohy zabírají nepřijatelné množství času. Automatizace může uvolnit váš personál pro důležitější úkoly.

Podporujte vznik situační všímavosti z perspektivy historické i z perspektivy reálného času. Efektivní analýza minulých incidentů vám pomůže k lepšímu rozhodování o incidentech současných.

Analyzujte incidenty a vytvořte si databázi, která pomůže určit druhy problémů, potřebné schopnosti k jejich vyřešení, frekvenci různých typů incidentů a další skutečnosti. Analýza vám může pomoci identifikovat zranitelnosti a zjistit, kde lze zabezpečení zlepšit.

Jako většina nejlepších bezpečnostních postupů pro cloudové aplikace je také reakce na incidenty společnou odpovědností. Při plánování reakcí na budoucí incidenty je zásadní zajistit dostupnost správných kontaktů, nástrojů a procesů.

Mít platformu pro reakce na incidenty, která umožňuje spolupráci interních a externích týmů, sleduje procesy reakce na incidenty a automatizuje klíčové bezpečnostní úlohy, je v čase krize nezbytné, aby bylo možné rychle problémy zastavit a efektivně na ně reagovat.

Službě Imgur unikly e-maily a hesla uživatelů, tři roky o tom nevěděla

27.11.2017 Lupa.cz Incidenty

Populární stránce Imgur, na které se ukládají obrázky, byly ukradeny přihlašovací e-maily a hesla k 1,7 milionu uživatelských účtů. Stalo se tak už v roce 2014, Imgur o tom nicméně dlouho nevěděl a o věci se dozvěděl až před pár dny. Nyní firma záležitost rozebírá na svém blogu.

Necelé dva miliony uživatelů jsou malá část registrovaných uživatelů Imgur, ten jich celkem má asi 150 milionů. Služba napadeným uživatelům hesla resetuje a o incidentu je postupně informuje.

Imgur prozatím nemá přesné informace, jak k úniku došlo. Provádí se šetření, které pak má vést také ke spolupráci s policií a úřady.

„Vždy jsme vaše hesla v naší databázi šifrovali, mohla ale být cracknuta pomocí brute force kvůli použití staršího algoritmu (SHA-256), který jsme tehdy používali. Algoritmus jsme v loňském roce aktualizovali na bcrypt,“ píše Imgur.

Hostingu Czechia od firmy ZONER unikly přihlašovací údaje zákazníků

22.11.2017 Lupa.cz Incidenty

Brněnský hosting Czechia.com, který patří pod firmu ZONER, oznámil únik dat svých zákazníků. Šlo o přihlašovací údaje k e-mailovým schránkám a webhostingovým službám. Jak velké části klientů se problém týkal, firma zatím nezveřejnila. Únik se týká i slovenské hostingovky Slovaknet, která také patří pod ZONER. Případ vyšetřuje policie.

Podle vyjádření firmy únik zřejmě souvisí s pokusem zaměstnance jednoho ze zákazníků o průnik na backend hostingu:

Koncem roku 2013 jsme zjistili podezřelou aktivitu na dedikovaném serveru jednoho z našich zákazníků. Na základě provedené analýzy jsme konstatovali pokus o útok na náš backend zaměstnancem daného zákazníka, ale neměli jsme žádné indicie nebo důkazy o tom, že by se udál závažný bezpečnostní incident a došlo k ukradení jakýchkoliv dat. … V letošním roce jsme zjistili, že bezpečnostní incident související s podezřelou aktivitou na zákaznickém serveru znamenal únik dat (v podobě, která neumožňuje jejich přímé zneužití). Okamžitě jsme Policii ČR podali trestní oznámení a bylo zahájeno vyšetřování. Současně Policie ČR učinila opatření vedoucí k ochraně zcizených dat a zamezila dalšímu přístupu k nim.

V uniklých datech podle firmy nebyly žádné osobní údaje a uniklá hesla byla zahashována algoritmem SHA-1. Podle firmy to znamená, že je nejde jednoduše prolomit, což je ale přinejmenším hodně optimistické tvrzení (o relativní snadnosti prolamování zahashovaných hesel podrobněji čtěte v Jak jsem crackoval hesla z úniku Mall.cz bezpečnostního experta Michala Špačka).

„Nezaznamenali jsme masové pokusy o zneužití uniklých dat,“ tvrdí ZONER. Údaje ze seznamu uniklých dat podle firmy momentálně stále používá asi 7 % zákaznických účtů. Firma podle svých slov dotyčné zákazníky kontaktuje a pomáhá jim údaje změnit.

Firmě jsme poslali řadu doplňujících dotazů, do textu je doplníme, jakmile dostaneme odpovědi.

Uber tajil masivní únik 57 milionů záznamů. Hackerům zaplatil za mlčení

22.11.2017 Živě.cz Incidenty

Bývalý šéf Uberu chtěl ututlat závažný únik dat. Bál se poškození pověsti Uberu a zabezpečení jeho služeb. Nyní se případ provalil. Před rokem hackeři ze serverů Uberu odcizili údaje o 57 milionech zákazníků a o 600 tisících řidičů Uberu.Vnik do databáze byl možný kvůli chybě administrátorů, kteří přístupové údaje omylem zveřejnili na GitHubuBývalé vedení dvěma hackerům zaplatilo 100 tisíc dolarů za mlčenlivost a smazání získaných dat. Nový šéf Uberu Dara Khosrowshahi útok oznámil. Omluvil se a ujistil zákazníky i řidiče, že podle analýz nedošlo k žádnému zneužití uniklých dat.

Společnost Uber, která provozuje stejnojmennou platformu pro sdílení jízd, se stala v roce 2016 terčem kybernetických útočníků. Ze serverů odcizili údaje o 57 milionech zákazníků a o 600 tisících řidičů Uberu. Předchozí výkonný ředitel však celý incident utajil a informace vyplavaly na povrch až nyní. Upozornil na to CNet.

Nový šéf Uberu Dara Khosrowshahi včera vydal prohlášení, ve kterém uvedl, že firma zaznamenala neoprávněný vstup do systému v listopadu 2016. Podle výsledků vyšetřování začaly útoky už o měsíc dříve.

Hackeři za tento čas stihli získat databázi obsahující 57 milionů záznamů o zákaznících, mezi nimiž figurují jména, e-mailové adresy a telefonní čísla. Kromě toho uniklo i 600 tisíc čísel řidičských průkazů patřících řidičům ze Spojených států.

Ostatní informace, jakými jsou například historie polohy, čísla platebních karet a bankovních účtů, data narození či čísla sociálního zabezpečení, prý zločinci nezískali.

Přístupové údaje na GitHubu

Khosrowshahi navíc přiblížil i to, jak k útokům došlo. Podle jeho slov nebyla zneužita žádná bezpečnostní slabina v podnikovém systému, ani v infrastruktuře. Problémem bylo pravděpodobně selhání jednotlivce, který neúmyslně uložil administrátorská data do cloudové služby třetí strany.

Bezpečnostní společnost Sophos byla konkrétnější a na svém webu uvedla , že vývojáři Uberu vložili na GitHub spolu se zdrojovými kódy i přístupové pověření k serverům. Hackeři to zřejmě zjistili, a tak využili příležitosti. Server byl spuštěn v cloudové službě Amazon Web Services (AWS), na kterém se nacházely databáze s osobními údaji.

Útočníci si vydělali

Podobný typ úniku uživatelských dat není v současnosti ničím neobvyklým. Tento se však liší v tom, jak se tehdejší vedení Uberu k bezpečnostnímu incidentu postavilo. Útok se snažilo utajit a dvojici hackerů zaplatili 100 tisíc amerických dolarů za to, že odcizenou databázi odstraní. Firma následně sepsala s útočníky dohodu o utajení a celý incident byl zamaskovaný jako součást programu Bug Bounty (vyplácení odměn za nalezení chyb).

V souvislosti s uvedenou kauzou bylo propuštěno i několik zaměstnanců, kteří na ní měli největší podíl. Konkrétně má jít o ředitele počítačové bezpečnosti, jeho zástupce a právníka.

Uber ujišťuje všechny uživatele a řidičů, že aktuálně neexistuje žádný důkaz o zneužití uniklých dat. Přesto byli řidiči zapojeni do programu, který je má ochránit před úvěrovými podvody a před odcizením identity.

Incident response ve věku cloudů

17.10.2017 SecurityWorld Incidenty

Řešení pro reakce na incidenty může pomoci interním i externím týmům spolupracovat, sledovat procesy reakcí na incidenty a automatizovat důležité úlohy zabezpečení.

Většina šéfů zabezpečení informací zažívá drsné probuzení, když se setkají se svým prvním významným bezpečnostním problémem v cloudu.

Pokud zjistí kritickou zranitelnost, která vyžaduje opravu, může jim chybět povolení ke změnám v prostředí připraveném od poskytovatele cloudu. Jestliže firma síť nevlastní, nemusí existovat způsob, jak získat podrobnosti zásadní pro vyšetření incidentu.

Aby se v cloudu zabránilo významným bezpečnostním problémům, musí mít CISO plán reakcí na incidenty. Zde je návod, jak ho vytvořit:

Stanovte společný plán reakce s poskytovatelem cloudu. Pokud jste ještě do cloudu nepřešli, je nejpraktičtějším prvním krokem stanovení společného procesu reakcí. Je potřeba jasně definovat odpovědnosti a role a vzájemně si vyměnit kontaktní informace pro primární a sekundární kontakty.

Získejte podrobné vysvětlení toho, co u poskytovatele vyvolává reakci na incidenty a jak bude poskytovatel řešit různé problémy.

Vyhodnoťte způsob monitoringu a bezpečnostní opatření používané v daném cloudu. Pro zajištění efektivní reakce na bezpečnostní problémy související s cloudovou infrastrukturou je důležité pochopit, jaký druh monitorovacích a bezpečnostních opatření používá poskytovatel cloudu a jakým způsobem jsou pro vás tyto nástroje dostupné.

Pokud zjistíte, že jsou nedostatečné, hledejte způsoby, jak lze nasadit doplňující řešení, které to napraví.

3. Vytvořte plán obnovy. Rozhodněte, zda bude v případě výpadku u poskytovatele nutná obnova. Vytvořte plán obnovy, který určí, jestli se má použít alternativní poskytovatel, nebo interní vybavení, a určí také postup pro získání a přesun dat.

4. Vyhodnoťte forenzní nástroje pro cloudovou infrastrukturu. Zjistěte, jaké nástroje jsou k dispozici od poskytovatele cloudu a z dalších zdrojů pro forenzní šetření v případě incidentu. Pokud incident zahrnuje citlivé osobní údaje, mohl by přerůst v právní problém, takže je dostupnost vhodných nástrojů pro forenzní práci a sledování důkazů zásadní.

Zvládnutí incidentu v cloudu

Při reakci na incident je mnoho kroků stejných nehledě na to, zda k němu došlo v cloudu či v interní infrastruktuře. V případě cloudového incidentu však existují některé další kroky, které je nutné udělat:

Ihned kontaktujte tým reakce na incidenty daného poskytovatele a při své komunikaci buďte důrazní. Pokud je tým poskytovatele nedostupný, udělejte v souvislosti s incidentem vše, co je ve vašich možnostech pro jeho zastavení – například kontroly připojení ke cloudové službě a v případě pochyb také zrušení uživatelského přístupu ke cloudové službě.

Pokud nelze incident kontrolovat, ani zastavit, připravte si přesun na alternativní službu nebo si nakonfigurujte svůj interní server.

Cloud vám umožní odložit identifikaci a odstranění na dobu po skončení krize. Ve většině případů můžete okamžitě zahájit obnovu produkčních služeb vytvořením nové instance.

Nejlepší postupy

Jedním z kritických problémů, kterým mnoho podniků čelí, je nedostatek talentovaných pracovních sil s potřebnými schopnostmi pro správu zabezpečení. Je těžké najít vhodné kandidáty, a pokud je najdete, můžete čekat, že jim budete muset nabídnout vysoké platy.

Existují však některé kroky, které můžete udělat, abyste rychle zaškolili nové zaměstnance a zlepšili schopnosti pracovníků současných:

Podporujte spolupráci, která pomůže mladším zaměstnancům učit se ze zkušeností vedoucích analytiků. Jako bonus může spolupráce odhalit duplicitní činnosti, které lze odstranit.

Vytvářejte příručky, které popíšou standardní postupy pro reakce na incidenty. Samozřejmě nelze vytvořit návod pro každou možnou situaci, ale příručky mohou být cennými průvodci a vynikajícími školicími materiály. Jen nezapomínejte příručky aktualizovat, což je úloha, kterou lze často zautomatizovat.

Mnoho úloh lze automatizovat, zejména pokud se opakují a jsou rutinní. Běžné úlohy zabírají nepřijatelné množství času. Automatizace může uvolnit váš personál pro důležitější úkoly.

Podporujte vznik situační všímavosti z perspektivy historické i z perspektivy reálného času. Efektivní analýza minulých incidentů vám pomůže k lepšímu rozhodování o incidentech současných.

Analyzujte incidenty a vytvořte si databázi, která pomůže určit druhy problémů, potřebné schopnosti k jejich vyřešení, frekvenci různých typů incidentů a další skutečnosti. Analýza vám může pomoci identifikovat zranitelnosti a zjistit, kde lze zabezpečení zlepšit.

Jako většina nejlepších bezpečnostních postupů pro cloudové aplikace je také reakce na incidenty společnou odpovědností. Při plánování reakcí na budoucí incidenty je zásadní zajistit dostupnost správných kontaktů, nástrojů a procesů.

Mít platformu pro reakce na incidenty, která umožňuje spolupráci interních a externích týmů, sleduje procesy reakce na incidenty a automatizuje klíčové bezpečnostní úlohy, je v čase krize nezbytné, aby bylo možné rychle problémy zastavit a efektivně na ně reagovat.

Obří únik osobních údajů si vybral další daň. Šéf Equifaxu končí

27.9.2017 Novinky/Bezpečnost Incidenty

Jeden z největších úniků citlivých osobních dat za poslední roky, který se v USA stal, má další dohru. S okamžitou platností končí generální ředitel americké úvěrové kanceláře Equifax Richard Smith. Právě z tohoto podniku unikla data o 143 miliónech Američanů.

Šéf Equifaxu Richard Smith

Equifax funguje jako registr dlužníků a tento měsíc přiznal, že se stal terčem kybernetického útoku. Hackeři při něm získali čísla sociálního zabezpečení, data narození, adresy a další údaje o lidech v jeho databázi.

Equifax je v USA jednou ze tří firem svého druhu. Věřitelé spoléhají na informace shromážděné úvěrovými kancelářemi, které jim pomáhají při schvalování půjček na bydlení, nákup auta či poskytnutí kreditních karet. Někdy je využívají i zaměstnavatelé při rozhodování, koho přijmout.

V čele podniku byl 12 let

Sedmapadesátiletý Smith stál v čele firmy od roku 2005, nyní bude v podniku působit pouze jako neplacený poradce. Prozatímním generálním ředitelem byl jmenován jednašedesátiletý Paulino do Rego Barros, který měl dříve na starosti aktivity v Asii a Tichomoří. Při hledání stálého generálního ředitele hodlá firma zvažovat interní i externí kandidáty, uvedla agentura AP.

„Kybernetický incident se dotkl miliónů spotřebitelů," uvedl Smith. „Věřím, že v tomto kritickém momentě je v nejlepším zájmu firmy mít nové vedení, které ji posune kupředu," uvedl.

O samotném úniku osobních dat z Equifaxu se více dozvíte v našem dřívějším článku.

Pozor, internetem se šíří „superdatabáze“ půl miliardy ukradených hesel

17.5.2017 Živě.cz Incidenty

Sítí se šíří další velká databáze ukradených webových účtů. Podle bezpečnostních analytiků čítá více než 560 milionů přihlašovacích údajů. Nicméně mnohé se opakují, takže unikátních je asi polovina; okolo 243,6 milionů.

Yahoo oznámilo rekordní únik dat - hackeři mají údaje více než miliardy uživatelů

Naštěstí se nejedná o nový průnik hackerů, ale o kompilát těch starých ze služeb jako Linkedin, Dropbox, Adobe, Last.fm nebo třeba MySpace. Přesto, pokud jste na podobných webech již několik let nezměnili heslo a případně jej používáte i na jiných službách, hodí se jej změnit.

Potulují se moje (sic třeba staré) přihlašovací údaje po internetu? Web haveibeenpwned.com na to odpoví. Stačí zadat e-mail.

Jestli se vaše přihlašovací údaje potulují po internetu v některé z podobně uniklých databází, si můžete otestovat třeba na webu haveibeenpwned.com.

Na internet unikly nahrané hovory marketingové firmy, obsahují detaily o jménech, adresách i kreditních kartách

31.1.2017 Živě.cz Incidenty

Většina čtenářů jistě zná klasické začátky marketingových hovorů, které začínají obvyklým vyjádřením „Váš hovor bude nahráván“. Jak se ukazuje, jedná se o další nebezpečné ukládání osobních dat, kterého se mohou hackeři zmocnit.

Hackeři zamkli pokoje hotelovým hostům a odstavili rezervační systém, za odblokování požadovali výkupné

Dle informací MacKeeperu totiž na internet uniklo celkem 400 000 nahrávek hovorů, které prováděla telemarketingová společnost VICI Marketing LLC v USA jak s koncovými uživateli, tak i zaměstnanci firem.

Ukázka vybraných informací

Hovory přitom obsahovaly údaje jak o telefonních číslech, jménech a adresách, tak i o rodných čísel. Přibližně 17 tisíc hovorů pak zahrnoval i čísla kreditních karet a další finanční informace. Vzhledem k tomu, že databáze o velikosti 28 GB byla neznámou dobu veřejně dostupná přes internet, není jasné, kdo všechno se dat zmocnil.

Jak je vidět, nebezpečí úniku osobních dat se skrývá všude, takže si dávejte pozor při předávání osobních informací i při telefonních hovorech.

Hackeři se zmocnili údajů miliardy uživatelů portálu Yahoo

15.12.2016 Novinky/Bezpečnost Incidenty

Hackeři ukradli údaje z účtů více než miliardy lidí používajících e-maily a další služby firmy Yahooo. Oznámila to ve středu americká internetová společnost, podle níž k útoku kybernetických zločinců došlo v roce 2013. Podle agentury AP jde o největší známý průnik do systému některé ze společností poskytujících e-mailové účty.

Ukradené informace mohou podle Yahoo zahrnovat jména, e-mailové adresy, telefonní čísla, data narození a takzvané ověřovací otázky a odpovědi na ně. Citlivější údaje jako data o bankovních účtech či čísla platebních karet podle firmy hackeři nezískali.

Mohly se jim však dostat do ruky hesla od uživatelských účtů. To by mohlo přinést potíže lidem, kteří používají stejná hesla pro své další internetové účty a služby.

Experti na internetovou se podle AP domnívají, že akce je nejspíš dílem některé ze zahraničních vlád, která se snažila získat informace o konkrétních lidech. Proto se prý většina klientů firmy nemusí obávat. Pokud by čin spáchali běžní hackeři jednající na vlastní pěst, data by se zřejmě pokusili prodat na webu, což se nestalo.

Druhý velký únik

Společnost oznámila podobný únik už v září; tehdy šlo o kybernetický útok z roku 2014 a ukradena byla data z 500 miliónů účtů. Viník ani tehdy zjištěn nebyl.

Oba případy podle AP vrhají pochybnosti na chystanou koupi digitálních aktivit firmy Yahoo telekomunikačním gigantem Verizon - obě společnosti se předběžně dohodly na částce 4,8 miliardy dolarů (121 miliard korun). Pokud by však oznámení úniků vedlo k odlivu zákazníků Yahoo, mohl by Verizon ztratit o obchod zájem.

Yahoo rovněž uvedla, že informuje všechny dotčené uživatele a poradí jim, jak se chránit. Doporučila také všem uživatelům změnit hesla. Pokud stejné heslo užívají i pro přístup na jiné stránky, měli by tato hesla rovněž změnit.

Jak má vypadat správné heslo?

Bezpečné heslo by mělo mít minimálně šest znaků a mělo by obsahovat číslice a ideálně velká i malá písmena. Heslo by naopak v žádném případě nemělo být tvořeno jménem uživatele, jednoduchými slovy (jako například „heslo”) nebo pouhou posloupností číslic.

Je důležité zdůraznit, že databáze může představovat pro uživatele potenciální riziko i po letech, a to i v případě, že si již změnili přístupové heslo. Celá řada lidí totiž používá stejné přihlašovací údaje k různým webovým službám. Pro počítačové piráty tedy není nic jednoduššího než hesla vyzkoušet i na jiných serverech.

V případě, že lidé používají totožná hesla jako ke službě Yahoo i na jiných webových službách, je vhodné je změnit samozřejmě i tam.

Z pornowebu Xhamster unikly přihlašovací údaje, útočníci jich získali 380 tisíc

1.12.2016 Živě.cz Incidenty

Xhamster, který je po Pornhubu nejpopulárnější web s pornoobsahem, řeší závažný problém – z jeho databáze útočníci získali údaje o 380 tisících uživatelích. Jde především o jména, loginy a také špatně šifrovaná hesla. O incidentu informoval Motherboard s odvoláním na Leakbase.

Data mají pocházet z tohoto roku, kdy útočníci objevili mezeru v zabezpečení databáze. Hesla mají být podle Leakbase zabezpečena pouze pomocí hašovacího algoritmu MD5 bez soli, a tudíž snadno dešifrovatelná.

Xhamster je po Pornhubu druhý nejpopulárnější pornoweb

Mezi e-maily se již tradičně nachází i několik exemplářů patřící členům armády Spojených států nebo 30 e-mailů různých vládních složek. Což samozřejmě nemusí znamenat, že se jejich prostřednictvím registrovali přímo majitelé, Xhamster totiž v minulosti nevyžadoval ověřování adresy.

Po zveřejnění databáze a rozšíření zprávy v médiích zareagoval na incident mluvčí Xhamsteru. Podle něj se jedná o fhack, tedy falešný hack. Jejich databáze je prý zabezpečena mnohem lépe a k úniku dat nedošlo. Na druhou stranu, redaktoři webu Motherboard vzali náhodných 50 e-mailů z úniku a pokusili se je zaregistrovat. Ve všech případech web vracel chybovou zprávu o tom, že e-mail je již registrován.

Ať už je realita jakákoliv, uživatelé webu by neměli otálet se změnou přihlašovacích údajů. A to především v případě, že stejné údaje používají na více službách.

Microsoftu unikl univerzální zavaděč, obchází UEFI Secure Boot

12.8.2016 Root.cz Incidenty

Objevená mezera ve spolupráci Windows a secure boot (UEFI) sice může ohrozit bezpečnost zařízení, ale také umožní instalaci alternativních systémů na zamčená zařízení od Microsoftu.

Dvojice bezpečnostních výzkumníků, kteří si říkají MY123 a Slipstream, zveřejnila informaci, že operační systém Windows obsahuje mezeru umožňující obejít zabezpečení Secure Boot. V tomto případě hovoříme o pomyslném zlatém klíči, protože podle všeho Microsoft tuto mezeru zřídil záměrně, aby mohl takto chráněná zařízení odemknout. O zlatém klíči by se samozřejmě neměl dozvědět nikdo nepověřený. To se ale nepovedlo.

Než se pustíme do popisu samotného problému, upřesněme, co je vlastně secure boot. Jedná se o vlastnost UEFI (nástupce BIOSu), která umožňuje na daném počítači zavést pouze patřičně podepsaný operační systém. Většina prodávaných počítačů sice má secure boot aktivní, nicméně uživatel ho může bez problémů vypnout. To sice omezí zabezpečení, ale zase si potom můžeme snadno instalovat různé linuxové distribuce atp.

Část zařízení má však secure boot nastavený tak, aby UEFI zavádělo pouze systémy podepsané Microsoftem. Mezi ně nepřekvapivě patří hlavně hardware od Microsoftu – chytré telefony, tablety nebo brýle HoloLens. Není to ale problém pouze těchto zařízení. Přestože domácí uživatelé považují secure boot spíš za otravnou omezující věc, některé firmy ho třeba používají a počítají s ním v bezpečnostní strategii.

Chyba v systému pravidel

Výzkumníci svůj objev popsali na speciální stránce (pozor, je trochu hyperaktivní), zde se to pokusíme jednodušeji shrnout. Pravidla secure boot jsou obsažena v binárním blobu ASN.1, který rovněž musí být podepsán Microsoftem a který je načten v rané fázi bootování. Pravidla také obsahují číslo zařízení DeviceID, které se musí shodovat s DeviceID Windows Boot Manager (bootmgr). V opačném případě použije výchozí pravidla.

Problém je v tom, že v jedné z vývojových verzí výroční aktualizace Windows 10, pracovně označované jako Redstone, byla přidána tzv. dodatková pravidla. Ve stručnosti jde o to, že dodatková pravidla, které v Microsoftu zapomněli dát pryč, lze bez další kontroly aplikovat na výchozí pravidla a změnit nastavení. Včetně aktivace testsigningu – to znamená, že se načte jakýkoliv podepsaný systém, je úplně jedno kým. Čili je to v podstatě totéž jako žádné ověření.

Nejde o nějaký backdoor v negativním slova smyslu jako spíš chybu v návrhu řešení, které mělo usnadnit testování vývojových verzí systému bez nutnosti každé sestavení podepisovat. Také je nutné dodat, že Microsoftu neunikl podpisový klíč, jak by se podle označení zlatý klíč mohlo naznačovat. Ohrožena nejsou ani zašifrovaná data v zařízení. Jde zkrátka o mezeru ve Windows Boot Manager.

Řešení a důsledky

Nálezci chybu nahlásili už v březnu tohoto roku. Zpočátku se s nimi Microsoft moc nechtěl bavit, ale nakonec chybu uznal a nálezce finančně odměnil. Ti však opravy považovali za nedostatečné a proto šli s informacemi o chybě na veřejnost. Chyba v bootmgr byla opravena s výroční aktualizací Windows 10. Znamená to, že jsou počítače s touto verzí Windows v bezpečí a nelze na nich spustit Microsoftem nepodepsaný systém? Nikoliv.

Stačí totiž bootmgr nahradit starší problémovou verzí, což je možné, a opět můžete chybu využít a spustit na zařízení v podstatě jakýkoliv systém. Možným řešením by samozřejmě bylo omezení na konkrétní verze bootmgr, ale to by přineslo další velké problémy. Pro Microsoft je prakticky nemožné zablokovat všechny starší verze bootmgr, protože by to rozbilo instalační média, obnovovací oddíly, zálohy a další, píšou výzkumníci.

Chyba je určitě nepříjemná pro všechny, kdo na secure boot spoléhali, ale pravděpodobně se nejedná o kritický bezpečnostní problém. Pro instalaci pozměněné verze systému s bootkitem či rootkitem by útočník zřejmě potřeboval fyzický přístup k zařízení a ne úplně malé množství času.

Jak to ale často bývá, všechno zlé je pro něco dobré. Pro mobily a tablety s Windows se zřejmě začnou vytvářet různé alternativní systémy, linuxové distribuce, androidí ROM atd. A tak zájemci z řad uživatelů budou mít možnost zařízení, kterým už brzy bude končit podpora, znovu oživit. Určitě bude zajímavé sledovat, jak moc se komunita moderů/hackerů bezpečnostní mezery chytne a co všechno vytvoří.

Zadní vrátka nejsou vhodné řešení

Nálezci chyby v prohlášení věnovali i odstaveček FBI, které by tento případ měl ukázat, že backdoory či jiné cílené omezení bezpečnosti rozhodně nejsou dobrý nápad. O tom se čím dál častěji hovoří v souvislosti s možným omezením šifrování, které navrhují někteří američtí polici a často také zástupci bezpečnostních složek. Velmi medializovaná byla kauza odemčení iPhonu teroristů, které požadovala FBI, ale Apple odmítl.

Každá mezera, vytvořená s dobrým či špatným úmyslem, jednou může být zneužita, a to může způsobit dalekosáhlé problémy. Pro příklad nemusíme chodit daleko. Americká TSA (úřad pro bezpečnost v dopravě) certifikovala kufry, ke kterým měla zlatý klíč (ve skutečnosti jich bylo několik), aby mohla rychle prověřovat zavazadla cestujících. Design klíčů unikl na veřejnost a dnes si takový univerzální klíč, který padne do každého zámku schváleného kufru, může vyrobit každý.

V tomto případu nejde o klasický backdoor, ale jasně vidíme, že chyby dělají i v těch největších společnostech. A také vidíme, že zadní vrátka vždy není možné okamžitě zavřít.

Další únik údajů ze seznamky: data milionu uživatelů BeautifulPeople.com

27.4.2016 Zdroj: Lupa.cz Incidenty

Pokud jste stále nepochopili: kamkoliv na internetu vložíte jakákoliv osobní data, musíte počítat s tím, že se dříve nebo později mohou stát věcí veřejnou.

Reálné údaje o více než milionu uživatelů seznamky BeautifulPeople.com jsou dostupné na internetu. Jde přitom o následek hacku z konce minulého roku, o kterém se ví už někdy od listopadu 2015. Co je na celé kauze podstatného a nového je to, že jde o reálná data. Provozovatel celou dobu tvrdil, že se útočníkům podařilo dostat pouze na testovací server, na kterém neměla být ostrá databáze.

Plyne z toho jedno poučení uvedené v perexu, tedy to, že pokud komukoliv svěříte nějaké informace (osobní zejména), tak musíte počítat s tím, že dříve či později dojde k nějakému jejich úniku. A zadruhé, že pokud k něčemu takovému dojde, tak jde obvykle pravdomluvnost stranou a provozovatelé se snaží lhát a lhát.

Data z BeautifulPeople.com jsou už i na prodej, uvádí to alespoň Troy Hunt, provozovatel užitečné služby haveibeenpwned.com. Ale uvádí také, že neví, kdo je prodává ani jaká je cena. Dobré je, že na výše uvedené službě si přítomnost účtu z BeautifulPeople.com můžete ověřit.

Ve zpřístupněných datech mají být e-maily, telefonní čísla, ale také osobní charakteristiky uživatele, obvyklé u seznamek.

Compromised data: Beauty ratings, Car ownership statuses, Dates of birth, Drinking habits, Education levels, Email addresses, Genders, Geographic locations, Home ownership statuses, Income levels, IP addresses, Job titles, Names, Passwords, Personal descriptions, Personal interests, Physical attributes, Sexual preferences, Smoking habits, Website activity

A jak už to tak chodí, Hunt uvádí, že mezi 1,1 miliony e-mailů je i 170 vládních s doménou .gov. Nepoučitelní lidé se do seznamek stále registrují s pracovními e-maily.

Při velkém hacku unikly údaje o všech voličích z Filipín

12.4.2016 Zrdroj: Lupa Incidenty

Filipínská volební komise (COMELEC) neochránila data o voličích a údaje o 55 milionech lidí jsou k dispozici na internetu.

Útočníci, kteří se označují za Anonymous Phlippines, 27. března napadli webové stránky Filipínské volební komise (COMELEC) a o několik dní později LulzSec umístili databázi voličů online.

Podle zahraničních zdrojů bylo důvodem hacku vyvolat tlak na zlepšení zabezpečení hlasovacích přístrojů ještě před volbami, které se budou na Filipínách konat 9. května.

COMELEC tvrdí, že v hacknutých datech nejsou „žádné citlivé informace“ a hackeři „nezískali nic hodnotného“. Trend Micro je ale jiného názoru, takže to vypadá na klasickou PR taktiku zamlčování a vymýšlení si.

V uniklých datech se mají nacházet citlivé osobní informace, včetně hesel a digitálních otisků prstů. S ohledem na velikost úniku může jít o největší únik vládních dat v historii. Doposud prvenství držel nejspíš únik dat z OPM v loňském roce s údaji o 20 milionech amerických občanů.

Média upozorňují, že uniklá data se dají využít ke krádežím identit a podvodům, protože obsahují mnohem více informací, než pouze data o voličích, která jsou (nebo by měla být) dostupná přímo na webu Filipínské volební komise.

V celém rozsahu úniku jde o šestnáct databází a 355 tabulek – některé z nich mají vztah k obsahu webu a mechanismu voleb jako takovému, ale část obsahuje přímo údaje voličů – z nich jméno, příjmení, datum narození a voličské identifikační číslo jsou v šifrované podobě, ale další údaje nikoliv, ať už jde například o adresu bydliště nebo místo narození. V některých tabulkách jsou ale i jména a příjmení, jména rodičů, data narození, čísla pasů a další data nešifrovaná.

Mezi údaji jsou podle všeho i ty, které zadávali samotní voliči v rámci plánování schůzek při registraci k volbám. Je jich méně, ale obsahují i další osobní údaje – například e-mailový kontakt, plná jména obou rodičů, daňový identifikátor a další.

Jako u každého úniku i zde pochopitelně platí, že není jisté, nakolik jsou zveřejněná data autentická, zda do nich někdo nezasáhl a podobně.

Filipínská volební komise také zdůrazňuje, že samotné volby a volební systém nemají s hacknutým webem (a z něj získanými databázemi) žádné spojení a jde o zcela rozdílné systémy. Ale jako všechno, i toto je potřeba brát s rezervou.

PŘEHLEDNĚ: Aféra Panama Papers

6.4.2016 Incidenty

Kauza Panama Papers v posledních dnech otřásá světovou politickou a obchodní scénou a dotýká se i České republiky. O co přesně jde a jaké jsou technické detaily?

O co jde: Únik dat advokátní kanceláře Mossack Fonseca je považován za vůbec největší v historii, alespoň co se týče samotného objemu informací. Hacknuté emaily obsahovaly 2,6 TB dat a to včetně 4,8 milionů emailových zpráv a 2,2 milionů PDF.

Počet osob zasažených kauzou neustále stoupá, a zřejmě jen tak nepřestane. Panama Papers obsahují informace o desítkách vlivných politiků napříč světem, z minimálně 40 zemí včetně Velké Británie, Francie, Ruska, Číny, Indie nebo České republiky.

Poukazují také na společnosti, ve kterých si politici, jejich blízcí příbuzní či spolupracovníci schovávali finance, aby z nich nemuseli odvádět daně. Od neděle se zpráva nezastavitelně šíří médii a rozhodně nehodlá ustat.

Čísla: Úniky, dle předběžných zpráv, zahrnují 11,5 milionu důvěrných dokumentů z let 1970 až 2015. 2,6 terabytů dat zahrnuje 4,8 milionů emailů, 3 miliony databázových souborů, 2,2 miliony PDF souborů, 1,1 milion obrázků a 320 000 textových dokumentů.

Jak se to stalo: Detaily nejsou úplně jasné, ale zástupce advokátní kanceláře Mossack Fonseca potvrdil zprávy kolující médii, že únik pochází z hacknutého emailu. Není jisté, jak útok přesně proběhl, ale testy externích bezpečnostních vyšetřovatelů naznačují, že firma Mossack Fonseca neměla zašifrované emaily standardními TLS protokoly.

Takový emailový útok mohl proběhnout „mnoha způsoby,“ říká Zak Maples, starší bezpečnostní konzultant ve firmě MWR InfoSecurity, kyberbezpečnostní agentuře. Zdá se, že byl napaden samotný server společnosti namísto jednotlivých emailových schránek, a to především kvůli množství ukradených informací, napsal dále v emailu.

„Tento únik je pravděpodobně součástí pokusu o zkompromitování společnosti,“ dodává Maples. „Útočníci možná napadli Mossack Fonseca skrze server a zvýšili oprávnění administrátorovi domény nebo emailovému administrátorovi, a díky těmto oprávněním pak zpřístupnili a postahovali všechna data, nacházející se na serveru emailů.“

Kdo jsou útočníci: Stručně? Nikdo neví. Zdroj je neznámý, a to pravděpodobně i pro ty zpravodajské agentury, které o uniklých datech informovaly jako první. Dle zpráv komunikoval hacker skrze bezpečně šifrovaný chat a email.

Postoj společnosti: Mossack Fontesa odmítá jakákoli pochybení. Říká, že pouze asistovala svým klientům v zakládání regulérních společností. „Ač jsme mohli být obětí úniku dat, nic v tomto nelegálně získaném balíku dokumentů nenaznačuje, že bychom provedli cokoli špatného nebo nezákonného, což sedí k naší 40 let pečlivě budované reputaci dělat byznys tím správným způsobem,“ uvedla advokátní kancelář v prohlášení. „Nikdo samozřejmě nemá rád, když je jejich majetek ukraden, a my uděláme cokoli, co bude v našich silách, aby byli viníci přivedeni před spravedlnost.“

Česko: 283 jmen Čechů a Češek figuruje v Panama Papers. V Česku má data k dispozici pouze jediná instituce, a to České centrum pro investigativní žurnalistiku. Slibuje, že do měsíce se lidé dozví všechna jména Čechů v listech obsažená.

Budoucnost: Zatím prvním velkým ohlasem je zmatečné odstoupení Islandského premiéra, který je do kauzy zapleten. Jak se bude situace vyvíjet dál, není zcela jisté, avšak na další otřesy na politické i podnikatelské scéně stačí jen počkat. Rozhodně se též bude probírat stav zabezpečení emailových schránek a serverů velkých podniků, které si podobné datové úniky zkrátka nemohou dovolit.

AMERIČTÍ HACKEŘI SE ZAMĚŘILI NA PRESTIŽNÍ ADVOKÁTNÍ KANCELÁŘE

6.4.2016 Incidenty

Koordinovaný útok na počítačové sítě tří nejprestižnějších advokátních kanceláří ve Spojených státech vyšetřuje Federální úřad pro vyšetřování (FBI).

Agenti se domnívají, že pachatelům šlo o důvěrná data klientů napadených kanceláří, s nimiž chtěli obchodovat. Mezi poškozenými jsou advokátní kanceláře Cravath Swaine & Moore LLP a Weil Gotshal & Manges LLP, které zastupují banky na Wall Street a společnosti zařazené do žebříčku Fortune 500. Advokátní skupina Cravath následně vydala prohlášení, podle něhož k útokům došlo již loni v létě a kancelář při nich nepřišla o žádná důvěrná data.

Tomu však někteří bezpečnostní experti příliš nevěří a varují, že advokátní kanceláře jsou velmi lákavým cílem kyberútoků. „Zatímco většina firem si vytváří a ukládá důvěrná data interně, advokátní kanceláře mají tendenci získávat a shromažďovat velmi cenná data od svých klientů, která jednotliví advokáti sdílí po celou dobu kontraktu. To představuje velkou výzvu pro IT a bezpečnostní týmy těchto firem: na jednu stranu musí být taková data přístupná advokátům a zaměstnancům kanceláře odkudkoli zvenčí, ovšem na druhou stranu je potřeba s takto shromážděnými daty nakládat velmi opatrně,“ míní bezpečnostní specialista společnosti Rapid7 Tod Beardsley.

Ochránit taková data je o to těžší, že nejrespektovanější advokátní kanceláře mají jejich část uloženu ve starších systémech. „Cravath Swaine & Moore, ale i mnoho jejich vrstevníků, nepočítá svou historii na léta, nýbrž na staletí,“ upozorňuje Beardsley. „Tyto firmy musely archivovat důvěrná data po celá desetiletí a zároveň inovovat svoje komunikační technologie a IT infrastrukturu, ale také současně držet krok s rychle se měníním nebezpečním kybernetických hrozeb,“ uzavřel expert.

Hackeři prý získali osobní údaje téměř 50 miliónů Turků

5.4.2016 Incidenty

Skupina hackerů umístila na internet databázi, která prý zahrnuje osobní údaje o téměř 50 miliónech tureckých občanů. Informovala o tom v pondělí agentura AP. Dodala, že se jí v několika případech podařilo autentičnost údajů potvrdit.

Databáze údajně obsahuje přes 49,6 miliónu záznamů a prozrazuje důležité osobní informace. Lidem zahrnutým v této databázi tak může hrozit, že se stanou terčem krádeže totožnosti a podvodů.

Podle agentury AP jde o jeden z největších úniků informací tohoto druhu.

Loni v dubnu americké úřady oznámily, že hackeři získali přístup k osobním údajům více než 22 miliónů současných a bývalých vládních zaměstnanců, dodavatelů a uchazečů o zaměstnání.

Únik roku? Hackeři zveřejnili státní databázi 50 milionů občanů Turecka

5.4.2016 Incidenty

Hackeři vystavili na Torrent obří databázi čítající záznamy 49 611 709 obyvatelů Turecka. Údajně se jedná o únik ze státní IT struktury, což by pro Turecko znamenalo velkou ostudu a problém. Únik je zatím poměrně čerstvý a pravost dat se prověřuje, ale podle prvních reakcí na Twitteru to vypadá, že se skutečně jedná o soupis většiny obyvatel Turecka.

Průvodní stránka na adrese http://185.100.87.84/ a ukázka ze získané databáze

Problém není jen to, že databáze unikla, ale že nebyla dostatečně silně zašifrovaná. Podle hackerů, kteří k úniku připravili i malý informační web, se ani o plnohodnotné šifrování nejednalo a databáze byla vůbec ve velmi špatném technickém stavu.

Databáze obsahuje o každém občanovi základní údaje zahrnující jméno, příjmení, pohlaví, bydliště, rodné jméno, jména otce a matky, datum a místo narození a místo registrace. Celá databáze má 6,6 GB a zatím se přesně neví, co vlastně pokrývá. Záznamů je sice bezmála 50 milionů, ale evidovaných obyvatelů Turecka téměř 75 milionů. Databáze všech obyvatel to tedy zjevně není.

Jak píše The Register, čin je pravděpodobně politicky motivovaný a míří proti kontroverznímu tureckému prezidentovi. Tvůrci si rovněž rýpli do aktuálního kandidáta na post amerického prezidenta Donalda Trumpa, který je podle nich ještě méně schopný vést zemi než turecký prezident Recep Tayyip Erdoğan.

Data 1,5 milionu zákazníků ukradená Verizonu jsou na prodej

30.3.2016 Incidenty

Ve Verizon Enterprise Solutions při vší té péči o firemní zákazníky zřejmě trochu zapomněli dostatečně pečovat o vlastní sítě.

KrebsonSecurity upozorňuje, že se na uzavřeném fóru objevila nabídka na prodej databáze zákazníků Verizon Enterprise za 100 tisíc dolarů, případně po kusech, 10 tisíc dolarů za 100 tisíc záznamů.

Data jsou výsledkem úniku z informačních systémů B2B jednotky amerického telekomunikačního giganta Verizone, který řeší bezpečnost zákaznických systémů, prodává bezpečnostní řešení a který také každý rok vydává velmi zajímavou ročenku o únicích dat a narušeních systémů - viz Verizon’s annual Data Breach Investigations Report (DBIR).

Verizon Brianu Krebsovi potvrdil, že útočníci využili bezpečnostní chybu, která jim umožnila získat kontaktní informace zákazníků. To vše prostřednictvím portálu, který byl určen pro firemní zákazníky Verizonu. Podle společnosti se ale útočníci měli dostat pouze k základním informacím o zákaznících, nikoliv k podstatným datům, která by byla nějak výrazně nebezpečná.

Prodejce databáze ji nabízí dokonce i ve formátu pro databázový systém MongoDB, lze se tedy dost i domnívat, že ona bezpečnostní chyba je Verizonem tak trochu zlehčována. Vypadá to totiž na to, že se útočníkovi prostě podařilo pořídit přímo dump z databáze.

Jak konkrétně se účastníkům podařilo data získat, známo není. Verizon tvrdí, že už chybu napravil, ale detaily zatím neposkytl. Celé je to ještě pikantnější s ohledem na to, že to je například i Verizon, který v čerstvé studii ukazuje, jak se hackerům podařilo dostat do systémů pro úpravu vody a ovlivnit i to, jaké množství chemikálií je do vody uvolňováno (viz Hackers Modify Water Treatment Parameters by Accident) a v řadě dalších studií a analýz ukazuje velmi konkrétní informace o únicích a narušeních.

Hackerům se nepovedlo ukrást miliardu dolarů díky překlepu

13.3.2016 Incidnety

Hackerům se nepovedlo ukrást miliardu dolarů díky překlepuVčera, Milan Šurkala, aktualitaCesta k velkému bohatství může být občas ukončena velmi nepříjemným malým detailem. Hackeři dokázali nezákonně získat téměř miliardu dolarů, nicméně při stahování peněz na další účty udělali překlep, což jim naštěstí vše zkazilo.

Během 4. a 5. února 2016 se skupině hackerů patrně podařilo prolomit zabezpečení Bangladesh Bank a dostat se k téměř miliardě dolarů (hovoří se o zhruba 850-870 milionech). Tyto peníze pak převáděli přes různé banky na účty ve Filipínách a Srí Lance. Jen na Federal Reserve Bank přišly desítky žádostí na převody peněz. Povedly se jim čtyři přenosy, každý za zhruba 20 milionů dolarů. Uschovali si tedy lehce přes 80 milionů dolarů, nicméně pátý přenos jim už nevyšel.

Ten směřoval do Shalika Foundation ve Srí Lance, nicméně hackerům se povedlo splést název organizace a místo "Foundation" napsali "Fandation". Toho si všimla Deutsche Bank, přes kterou měly tyto peníze jít a zažádala o vysvětlení této podezřelé transakce, čímž se na celou záležitost přišlo. Bangladesh Bank se už povedlo některé z peněz získat zpátky a nyní chce žalovat Federal Reserve Bank za to, že dostatečně rychle nerozpoznala podezřelé transakce. Bangladesh Bank na situaci nedokázala rychle reagovat, neboť šlo o nepracovní dny.

Na Download.com a jinde můžete chytit crapware narušující HTTPS

22.2.2016 Zdroj: Lupa.cz Incidenty

Nemusíte mít ani Lenovo, abyste si do počítače pořídili nějaký ten Superwish crapware či badware. Stačí si stáhnout software z něčeho jako Download.com.Pokud si pamatujete na aféru se Superfish softwarem předinstalovaným na noteboocích od Lenovo, tak asi tušíte, že existují podivné nápady, které vám do počítače dostanou nebezpečný software narušující šifrované (HTTPS) připojení a přinášejí možnost MITM (Man In The Middle) útoků, šmírování a další rizika.

Funguje to v zásadě tak, že do vašeho počítače (s Windows) je nainstalován falešný root certifikát schopný převzít veškerou HTTPS komunikaci tak, že jakékoliv certifikáty jsou vždy platné. V případě softwaru jménem Superfish to navíc bylo udělané tak amatérsky, že díra byla zneužitelná kýmkoliv se škodlivými nápady.

Stejný systém se používá u adwaru, které se po nasazení do vašeho počítače postará o přesměrování veškeré HTTP/HTTPS komunikace tak, aby bylo možné do stránek vkládat vlastní inzeráty. Na „trhu“ existuje podobných „řešení“ řada - například Wajam, GeniusBox, Content Explorer. Do počítače přidají vlastní certifikát a pak čtou a upravují veškerou komunikaci.

Jak upozorňuje Howtogeek,com, něco podobného můžete chytit i tak, že si na Downloads.com stáhnete a nainstalujete software, u kterého rozhodně nic takového nečekáte – v jimi zmiňovaném žebříčku deseti nejstahovanějších aplikací šlo o KMPlayer a YTD Video Downnload, ale nejsou to jediné případy.

Zelené tlačítko

Podle Howtogeek.com není vůbec jisté, jestli původcem tohoto napadání počítačů je CNET a jejich Download.com nebo jestli je adware/malware dodáván přímo autory programů. V řadě případů z historie totiž takto obohacené programy ve skutečnosti pocházely od téže firmy či jednotlivce, pouze se navenek skrývaly pod různé názvy a značky.

KMPlayer tak například obsahuje výše zmíněný Wajam a jak CNET, tak případný tvůrce KMPlayeru se dokáží poměrně snadno vykroutit z jakékoliv kritiky: instalace Wajamu totiž není utajená a uživatel je dotázán, zda si Wajam přeje nainstalovat. Což zpravidla vede k tomu, že stiskne zelené tlačítko Accept místo správného oranžového Decline.

Smyslem těchto úprav je samozřejmě to, že vám bude dodávána reklama na místech, kde by normálně nebyla. Útok na šifrované připojení má jasný důvod: přes HTTPS dnes běží většina podstatných služeb a webů. V dobách dřívějších podobnému softwaru stačilo, když převzal kontrolu nad nešifrovaným spojením.

Zásadní problém je v tom, že program kompletně zruší jakékoliv hlídání platnosti certifikátů a tím i skutečně bezpečné HTTPS komunikace.

Jak odhalit, že něco takového máte v počítači?

Mimo projevy v podobě podivných reklam na místech, kde ani většinou nebývají, je poměrně složité na první pohled poznat, že se vám něco podobného dostalo do počítače. Je dobré se podívat na nastavení připojení k internetu, protože tam může být aktivované spojení přes lokální proxy (často 127.0.0.1).

Můžete zkusit spustit v příkazové řádce netstat, kde podivná připojení přes lokální síť můžete také vidět. Případné spuštění jako správce a použití netstat -b pomůže při identifikaci programů, ze kterých ona spojení probíhají. Budete-li tápat nad IP adresami, tak pomůže netstat -f, které je převede na doménová jména (tam, kde je to možné).

Spoléhat se na to, že adware/crapware objeví antivirus, je obvykle dost marné, velmi málokdy je detekují, nepovažují je totiž za viry. Mohou pomoci antimalware řešení v podobě PC Decrapifier, Kaspersky TDSSKiller, Trojan Killer, HitmanPro 3 či Malwarebytes Anti-Malware (poslední dvě jmenované používám poměrně často s dobrými zkušenostmi).

Bývá dobré podívat se i do certifikátů, které máte ve Windows (ale pozor, budou ještě ve všech prohlížečích). Stačí jít do MMC (Microsoft Management Console) s přidaným modulem Certifikáty. Pak vyberete Účet počítače. Po přidání vás budou zajímat „Důvěryhodné kořenové certifikační autority“, ale má to celé jeden zásadní nedostatek – je jich tam opravdu hodně a poznat ty podvodné není jednoduché – trochu může pomoci, že jsou známa nejpoužívanější jména: Sendori, Purelead, Rocket Tab, Super Fish, Lookthisup, Pando, Wajam, WajaNEnhance, DO_NOT_TRUSTFiddler_root, System Alerts, CE_UmbrellaCert.

Můžete zkusit i některý z online testů (například superfish.tlsfun.de), které zkoušejí, jestli v počítači některé z podvržených certifikátů nemáte. Ale tady pozor, nezjištění problému nemusí znamenat, že nejste napadení.

A nezapomeňte, že antivirové programy instalují MITM stejně jako tyto podvodné programy. Pokud jste svěřili vašemu antivirovému programu kontrolu vaší komunikace přes web, tak to nebyl rozhodně ten nejlepší nápad.

Útočníci se pokouší koupit login do systému Applu přímo od zaměstnanců. Nabízí až 20 000 euro

10.2.2016 Zdroj: Zive.cz Incidnety

Business Insider včera přinesl informace o praktikách útočníků, kteří se pokouší dostat do interních systémů Applu. Místo složitého hackování na to jdou tou nejjednodušší cestou – za přihlašovací údaje nabízí zaměstnancům zajímavé částky – prý to může být až 20 000 euro, tedy přes půl milionu korun. Bussness Insider informace získal od několika zdrojů přímo z Applu.

„Login do interního systému můžu kdykoliv prodat za 20 000 euro.“ - zdroj z Applu

Útočníci se zaměřují především na nové zaměstnance, kteří nastoupí na juniorské manažerské pozice. U těch se dá předpokládat menší vztah k zaměstnavateli a vyzrazení informací je tak pravděpodobnější. Apple prý provozuje interní program Grow Your Own, který má zaměstnance na podobné praktiky připravit a naučit je jim čelit.

Zájem je jak o přihlašovací údaje, tak o citlivé obchodní údaje. Není proto divu, že je Apple i v případě vlastních zaměstnanců velmi obezřetný. V irské centrále tak striktně omezuje fyzický přístup třeba pro zaměstnance z dalších poboček.

Jak se stahovala Sobotkova pošta? Využíval se software Hacking Teamu?

17.1.2016 Zdroj: Lupa.cz Incidenty

Média se učí psát o věcech, které donedávna byly k vidění jen ve filmech. Kauza premiérovy e-mailové schránky umožňuje osahat si nové téma.

Se svou polemikou s novinovým článkem v MF Dnes přišel bezpečnostní expert Michal Špaček. Facebookový příspěvek publikujeme s jeho svolením.

Pravděpodobně se k vám brzo dostane článek o tom, že za únik Sobotkových e-mailů mohou „hackeři“, kteří použili „špičkový software“, a také se dozvíte, že podle odborníků proti tomuto programu není obrany.

iDNES.cz píše, že „Web v jihovýchodní Asii poté hackerům umožnil stáhnout obsah Sobotkovy elektronické pošty v podobě otisků obrazovky“ a dále cituje zdroj z civilní kontrarozvědky: „Na tomto principu funguje hackerský software s názvem Janus od italské společnosti Hacking Team“.

Začneme od toho, že žádný software s názvem Janus neexistuje. Hacking Team vyrábí software s názvem RCS (Remote Control System), Janus byl nejspíš jen projekt pro konkrétní „implementaci“ a využití programu RCS u PČR, jeden z několika, další projekt se jmenoval Taurus. Sama Policie ČR, resp. firma Bull, která pro policii s Hacking Teamem dělala obchody, v e-mailech píše o RCS, např. ve spojení jako „janus RCS“(sic), ale někdy je také Janus zmíněn jen v předmětu e-mailu a dál se píše už jen o RCS. Na webu najdete Janus ve spojení s Hacking Teamem vždy jen ve spojení s firmou Bull.

Dělat screenshoty umí malware, který se označuje jako RAT (Remote Access Trojan), ten umí také třeba zaznamenávat stisknuté klávesy atd. Nemusí to být zrovna „špičkový software“, takových programů je určitě spousta a dělat screenshoty patří do jejich základní výbavy. Ostatně, dělat screenshoty umí i sám browser pomocí JavaScriptu.

V iDNES také udělali trochu zkratku, protože pokud se použil nějaký program, ať už se jmenoval jakkoliv, tak nějaký web jen tak nikomu neumožní stáhnout e-maily v podobě screenshotů. Web může využít nějakou neopravenou zranitelnost (tzv. 0day chyby) v prohlížeči, v přehrávači Flashe, v prohlížeči PDF souborů nebo třeba ve Wordu nebo v Excelu a zneužitím této chyby se do počítače nainstaluje malware, který pak útočníkům poskytuje přístup k onomu počítači. Takto ostatně fungoval, resp. instaloval se, i RCS od Hacking Teamu a fungují a instalují se tak i jiné podobné programy.

A proč se proti takovému programu nedá bránit? Bránit se do určité míry dá, zvlášť když víme, jak podobné programy fungují. Když uděláte všechno z následujícího seznamu, tak proti podobným programům budete chránění poměrně dobře.

Odinstalujte přehrávač Flashe

Odinstalujte Silverlight

Vypněte Flash Player plugin v Chrome

Vypněte Javu v prohlížeči nebo ji rovnou odinstalujte

Používejte moderní operační systém a pravidelně ho aktualizujte

Používejte moderní prohlížeč a pravidelně ho aktualizujte

Nastavte si spouštění pluginů (např. pro prohlížení PDF přímo v browseru) pouze po kliknutí a nepoužívejte na to žádné rozšíření, dají se jednoduše obejít

Aktualizujte i další programy, které máte nainstalované

Pokud nějaký program nepoužíváte, raději ho odinstalujte

Blokujte reklamy v prohlížeči

Neinstalujte rozšíření prohlížeče, které vám někdo vnutí se slibem, že vám vrátí „starý fejsbůk“

Nepoužívané rozšíření z prohlížeče smažte

Neklikejte na každý banner, který vám bude tvrdit, že máte v počítači viry

Neotvírejte divné e-maily a to ani, když vám budou tvrdit, že jste vyhráli/někomu dlužíte/něco jste si objednali, když víte, že ne

Občas se nějaká zákeřná chyba objeví rovnou v prohlížeči, ale není to tak časté. Pokud splníte všechny body z výše uvedeného seznamu, tak sice možná neobstojíte před americkou NSA, ale před „hackery“, kteří screenshotují premiérům e-maily budete celkem v pohodě.

Zákazníci Electro.cz platili na špatná čísla účtů. Má jít o útok hackerů

7.1.2016 Incident

Obchod Electro.cz byl prý napaden hackery a ti nechali zákazníky platit na jiná čísla účtů. Kde peníze skončily, je krajně nejisté.

Pokud jste nakupovali v poslední době na Electro.cz a platili převodem, je možné, že jste poslali peníze na nesprávné číslo účtu. Podle informací poškozených zákazníků byl totiž tento e-shop „napaden hackerem“.

„Stala jsem se obětí hackerů tak, že jsem si koupila pračku za 11 tisíc Kč na Electro.cz, které bohužel napadl hacker. Už to řeší kriminálka a je těch poškozených docela dost, nikde to není, pokud vím, ani zveřejněný, takže je poškozených možná mnohem víc,“ píše jedna z poškozených.

Podle toho, co se jí podařilo zjistit, je účet, na který platila, už kompletně prázdný. Samotné Electro.cz jí přitom zboží dodat nechce, peníze prý také nemá.

Pokud budete na www.electro.cz hledat nějaké informace o tak závažné události, nic nenajdete. V době publikování této zprávy, ve čtvrtek 7. ledna 2016, na nějaké problémy ukazuje jen změna na kontaktní stránce, kde jsou informace o správných číslech účtu a seznam čísel účtů, „na které zákazníci nemají nic platit“.

Kolik poškozených je? To zatím známo není. Electro.cz jsme oslovili s žádostí o vyjádření – jak k samotnému hacknutí, tak k tomu, jakým způsobem bude obchod řešit škody, které zákazníci utrpěli. Na odpovědi zatím čekáme. Na telefonický dotaz nám zástupci e-shopu jen bez dalších podrobností potvrdili, že problém s falešnými účty je reálný.

Jak je to s odpovědností e-shopu?

Advokát Ondřej Preuss z webu dostupnyadvokat.cz k otázce odpovědnosti provozovatele e-shopu v případě hacku říká:

Přikláním se k tomu, že e-shop může být odpovědný a měl by dodat zboží nebo vrátit peníze.

Záleží na tom, zda jde o chybu zákazníka či ne. Pokud si zákazník na stránkách eshopu objednal zboží a plynule se na nich dostal na stránku s falešnými platebními údaji, je to chyba eshopu. Zákazník svou část smlouvy splnil, i když zaplatil na špatný účet, zejména pokud neměl důvod se domnívat, že je falešný. Jde o určitou formu tzv. phishingu.

E-shop pak může vymáhat náhradu škody po hackerovi, který narušil jeho systém.

Hackeři na Ukrajině odpojovali elektřinu

6.1.2016 Incidenty

Sofistikované útoky malwarem KillDisk směřovaly na energetické distribuční společnosti.

Kybernetické útoky proti energetickým společnostem na Ukrajině z prosince loňského roku mají souvislost s útoky na média a cílenou kyberšpionáží ukrajinské vlády. Tvrdí to Eset na základě analýz malwaru KillDisk, který se při těchto útocích použil. Zjistilo se, že nová varianta tohoto malwaru obsahovala další nové funkce pro sabotáž průmyslových systémů.

Přibližně 700 tisíc lidí zůstalo 23. prosince v Ivano-Frankovské oblasti na Ukrajině bez elektřiny. Proud nešel v polovině tamních domů po dobu několika hodin. Výzkumníci zjistili, že výpadek proudu nebyl ojedinělý.

Ve stejnou dobu se kyberzločinci zaměřili i na další distribuční elektrárenské společnosti na Ukrajině. Podle analytiků útočníci pomocí trojského koně BlackEnergy infiltrovali do cílových počítačů komponent KillDisk, který způsobil, že tyto počítače nešly spustit.

„BlackEnergy je trojan typu backdoor a pro provádění konkrétních úkolů využívá různé komponenty stažené do cílového počítače. V roce 2014 byl použit v řadě kyberútoků proti důležitým vládním cílům na Ukrajině,“ tvrdí Petr Šnajdr z Esetu. Podle něj při nedávných útocích proti distribučním energetickým společnostem byl destruktivní trojan KillDisk stažen a použit na systémech, které již dříve infikoval trojan BlackEnergy.

První prokázaná souvislost mezi BlackEnergy a KillDisk byla nahlášena ukrajinskou agenturou pro kybernetickou bezpečnost CERT-UA v listopadu 2015. V té době byla napadena řada ukrajinských mediálních společností, které reportovaly o probíhajících místních volbách. Podle zprávy CERT-UA byl v důsledku tohoto útoku zničen velký počet videomateriálů a různých dokumentů.

Varianta KillDisk, která byla použita při nedávných útocích proti ukrajinské rozvodné energetické společnosti, obsahovala některé další funkce. Kromě toho, že útočníci mohli odstranit systémové soubory, aby nebylo možné spustit samotný systém – jde o typickou funkci pro tyto destruktivní trojské koně – tato konkrétní varianta obsahovala kód, který byl specificky zaměřen k sabotáži průmyslových systémů.

Podle expertů se kromě tradičních funkcí KillDisk pokouší ukončit i procesy, které mohou náležet k platformě používané v průmyslových řídicích systémech. Jsou-li tyto procesy nalezeny v cílovém systému, trojan je nejen ukončí, ale také přepíše jejich automaticky spustitelný soubor na pevném disku náhodnými daty, aby bylo složitější provést obnovu systému.

Každý měsíc útočníci na Steamu ukradnou 77 tisíc účtů

14.12.2015 Incidenty

Pokud používáte herní platformu Steam, je možná vhodný čas pojistit si účet dvoufaktorovým ověřením. Účty se totiž ve velkém kradou.

Steam – www.steampowered.com – je užitečné místo pro pořizování her. Ať už těch zdarma, na zkoušku, nebo za peníze. Za roky existence se Steamu (Valve) podařilo vytvořit dobře použitelný obchod s počítačovými hrami. Úměrně popularitě, ale hlavně také tomu, že se účty na Steamu dají používat jak pro nákup, tak prodej (virtuálního zboží), stoupá i zájem útočníků.

V Security and Trading Valve upozorňuje, že krádeže účtu se na Steamu vyskytují od samého počátku, ale právě po zavedení možnosti obchodovat mezi uživateli (Steam Trading) došlo až ke dvacetinásobnému růstu počtu krádeží.

Většinou to probíhá tak, že útočník ukradne váš účet, prodá všechno, co se na něm prodat dá, a získá peníze. V řadě případů se prodej neuskuteční bezprostředně z ukradeného účtu, věci změní majitele několikrát a prodány jsou z účtu zcela jiného. Ukradené věci ani nemusí být prodány rychle, hackeři klidně i několik měsíců počkají.

Firma Valve původně okradeným uživatelům vycházela vstříc a ukradený účet, včetně na něm se vyskytujících věcí, jim vracela. Počet krádeží je ale natolik velký, že podobné řešení přestává být jediné přijatelné. Navíc, jak Valve upozorňuje, krádeže se dnes už netýkají pouze nezkušených a nepozorných uživatelů. Ve výše uvedeném upozornění Valve uvádí, že krádeže účtů na Steamu má dnes na svědomí vysoce organizovaná síť a jde až o 77 tisíc odcizených účtů měsíčně.

Valve doporučuje velmi vážně myslet na dvoufaktorové ověření a k účtu na Steamu si přidat autentikátor. Pro Valve ale i toto řešení znamenalo některé nové problémy, například to, že pokud by dvoufaktorové ověření probíhalo na kompromitovaném PC, nefungovalo by to.

Vedle zavedení dvoufaktorového ověření se Valve ještě pokouší ochránit účty, které nejsou dvoufaktorem chráněny. Zavádí pro ně řadu omezení v rychlosti obchodování, což v zásadě je další dobrou motivací pro pořízení si autentikátoru.

Nikoliv ruští hackeři, k datům čtyř miliónů Britů se zřejmě dostal patnáctiletý irský kluk

27.10.2015 Incidenty

Když experti britské policie konečně odhalili pravděpodobného strůjce hackerského útoku, který ohrozil data čtyř miliónů uživatelů jednoho z největších poskytovatelů telekomunikačních služeb v zemi, nevěřili svým očím. Za útokem nestáli ruští přívrženci Islámského státu, jak se původně obávali, nýbrž teprve 15letý chlapec.

„V pondělí 26. října okolo 16:20 policisté vyhověli žádosti o zatčení na adrese v County Antrim, v Severním Irsku. Zadrželi tam 15letého chlapce podezřelého z porušení zákona o zneužití počítače a převezli ho do vazby. Vyšetřování stále probíhá,“ řekl listu The Telegraph mluvčí místní policie.

A zatímco hoch má dost času na to, aby zpytoval svědomí v policejní cele, vedení společnosti TalkTalk musí rychle prověřit, zda zabezpečení svých informačních systémů nepodcenilo, konstatoval britský deník a upozornil, že se nezletilému hackerovi povedl jeden z nejničivějších útoků svého druhu v britské historii.

Setrvalé a sofistikované napadení

Útoky začaly minulou středu a společnost TalkTalk je Kybernetické jednotce Scotland Yardu nahlásila druhý den s tím, že jsou její weby vystaveny „setrvalému a sofistikovanému” napadení. Zatčení přišlo čtyři dny poté. [celá zpráva]

TalkTalk, která nabízí placenou televizi, pevné a mobilní telefonické spojení i připojení k internetu, informovala, že cílem útoku byly informace obsahující jména, adresy a bankovní údaje zákazníků.

"Zasáhnout to mohlo všechny naše zákazníky," upozornila již dříve generální ředitelka TalkTalk Dido Hardingová.

Momentálně firma podle tiskového vyjádření dělá vše pro to, aby data svých klientů znovu zabezpečila.

Napadení internetového bankovnictví v praxi

16.10.2015 Incidenty

Malware Brolux názorně ukazuje, jak kombinace návštěvy pornostránek, neaktualizovaného počítače, absence antiviru a neopatrnosti při používání internetového bankovnictví může vést k finanční ztrátě.

Na uživatele internetového bankovnictví útočí nový trojan, který Eset detekuje jako Win32/Brolux.A. Momentálně se šíří prostřednictvím pornostránek. Využívá dvou známých zranitelností – jedné v technologii Flash a druhé v prohlížeči Internet Explorer.

Malware, který se prozatím objevil pouze v Japonsku, po infikování PC čeká, jestli se uživatel nepřipojí k některé z 88 nastavených stránek internetového bankovnictví tamějších bank.

Pro takové případy má připravené falešné phishingové stránky – zobrazí se například varování před údajnými podvodníky, kteří číhají na chyby uživatelů internetového bankovnictví.

Tato konkrétní stránka imituje grafiku webu japonského regulátora finančního trhu. Snaží se však, pod záminkou posílení ochrany uživatele, získat jeho citlivé informace, a to nejen kontaktní údaje, ale především přihlašovací údaje do elektronického bankovnictví nebo čísla platebních karet a jejich PIN.

„Aby tento útok uspěl, musí se sejít neuvěřitelné množství prohřešků proti pravidlům bezpečného používání internetu,“ tvrdí Martin Skýpala, specialista Esetu. „Stačí totiž, aby jediná podmínka nebyla splněna, a útok ztroskotá.“

Malware Brolux může sloužit jako varování, že útoky na internetové bankovnictví jsou všudypřítomnou hrozbou.

„Je proto potřeba dodržovat alespoň ta základní pravidla: aktualizovat systém i aplikace, dvakrát přemýšlet, kam zadávám své citlivé údaje – a také používat kvalitní bezpečnostní řešení, ideálně takové, které obsahuje technologii pro ochranu bankovních a platebních transakcí,“ uzavírá Skýpala.

Čínští kyberzločinci ukradli miliony otisků prstů, tvrdí USA

24.9.2015 Incidenty

Neznámým hackerům se podařilo získat otisky 5,6 milionu lidí, kteří žádali nebo už získali bezpečnostní prověrku americké vlády. Původně mělo jít o 1,1 milionu otisků. Nyní ale bylo upřesněno, že na jaře byl odcizen až pětinásobek dat.

Terčem útoku byly osobní údaje 21,5 milionu bývalých či nynějších zaměstnanců amerických federálních úřadů, nebo osob, které se o práci v těchto institucích ucházely.

Američtí vyšetřovatelé se domnívají, že za útokem je Čína. I proto si odhalení získalo velkou pozornost kvůli svému načasování - v Americe je totiž nyní na návštěvě čínský prezident Si Ťin-pching (Xi Jinping). Kromě jiného se setkal i se zástupci velkých technologických firem. Ťin-pching vytrvale odmítá, že by Čína stála za útoky mířící proti americkým firmám.

Podle expertů krádež výrazně pomůže čínské rozvědce a může rovněž vést k odhalení některých amerických špionů. Kromě otisků prstů získali hackeři i čísla sociálního pojištění a další citlivé údaje.

Přestože je podle OPM možnost zneužití otisků prstů omezená, je hackerský útok pohromou, píše agentura AP. Už v červnu podezřívali vládní zdroje čínské kyberzločince z odcizení osobních dat čtyř milionů lidí z úředních serverů v USA.

Krádež otisků prstů by mohla zvýšit ohrožení některých systémů. „Heslo si změníte snadno, ale otisk prstu nezměníte,“ glosoval to server Wired. Vláda dodává, že „podle expertů je riziko zneužití dat o otiscích prstů minimální,“ mohlo by se ale změnit v budoucnu s příchodem nových technologií zabezpečení.

Zadejte do Chromu zabijáckou adresu a zhroutí se

21.9.2015 Incident

Lotyšský bezpečnostní specialista Andris Atteka objevil nepříjemnou chybu v prohlížeči Chrome. Stačí navštívit speciální krátkou adresu http://a/%%30%30 a celý Chrome se zhroutí.

630911540

Chrome spadne

Jak píše na svém blogu, chyba připomíná starší a podobnou nepříjemnost ve Skypu, který se hroutil poté, co jste odeslali speciální textovou zprávu. Chyba v Chromu je už každopádně nahlášená, a tak nejspíše nebude mít dlouhého trvání.

Zdá se ale, že adresu musíte zadat do adresního řádku ručně. Pokud z řetězce uděláte klasický odkaz, prohlížeč jej validuje a zobrazí jen hlášení o neexistující stránce. V jiném případě zase zobrazila chybové hlášení už samotná stránka, na které byl odkaz na tuto chybovou adresu, Chrome totiž odkaz automaticky auditoval a zjistil problém.

Symantec vydal falešný certifikát pro Google.com i www.google.com

21.9.2015 Incident

Interní testování prý může za zásadní bezpečnostní nedostatek: vydání vertifikátů pro doménu, aniž by o to vlastník žádal.

Symantec, respektive jím vlastněná certifikační autorita Thawte, vydal 14. září EV pre-certifikáty pro domény google.com i www.google.com, aniž by o to vlastník, tedy Google, žádal nebo k tomu dal svolení. Googlu se to podařilo zjistit velmi rychle prostřednictvím logů z Certificate Transparency, které od ledna podporuje Chrome.

Symantec posléze vysvětlil, že k chybnému vydání dvojice certifikátů došlo omylem, při interním testování. V platnosti vydržely zhruba jeden den, nyní jsou jejich veřejné klíče revokované v Chrome.

Jenže, jak vcelku trefně říkají Hacker News v komentáři „Symantec issues lame apology, fires wrong people in cert screwup“, výmluva Symantecu je skutečně podivná a poznámka o vyhození nesprávných lidí je také možná na místě.

Omluvu Symantecu najdete v A Tough Day as Leaders a mimo PR zdůrazňování toho, že jsou lídři na trhu, tam najdete nekonkrétní informaci o třech doménách a o tom, že nad tím „měli neustále kontrolu“ a „certifikáty revokovali okamžitě, jak na chybu přišli“. Nic víc, než nic neříkající PR řeči, které navíc neodpovídají skutečnosti, protože pokud se tyto certifikáty dostaly na veřejnost, tak je to prostě jenom klasický PR výmysl.

Firma také píše, že zaměstnanci, kteří „úspěšně prošli nástupními a bezpečnostními školeními“ selhali v otázce dodržování pravidel (a prý za to byli vyhozeni). Což naznačuje to, že Thawte (Symantec) se ve vydávání certifikátů spoléhá čistě na lidi a na to, jestli správně chápou, co dělají. A také to, že nemá žádné dodatečné ochrany, které by zajistily nevydání certifikátů pro kritické domény/služby.

V komentářích pod A Tough Day as Leaders je poměrně logicky napsáno, že místo vyhození nějakého toho nešťastníka, který stiskl klávesu, by bylo na místě vyhodit management, který umožnil, aby existoval systém, který něco takového volně umožňuje. A také to, že řeči o „lídrovi“ nic neřeší, zejména ne otázku důvěry. Protože tu je potřeba získat zpět tím, že Symantec zveřejní transparentní, nemanipulované a realistické informace o tom, co a v jakém rozsahu se přesně stalo.

Kaspersky měl roky produkovat malware, aby poškozoval konkurenty

25.8.2015 Incidenty

Nakolik lze brát vážně vzájemné obviňování mezi antivirovými firmami a fantastickou zprávu Reuters založenou na anonymních zdrojích?

V Reuters přišli s tvrzením dvou bývalých zaměstnanců Kaspersky Lab, že společnost dlouhé roky vytvářela falešné virové vzorky, které měly sloužit k poškozování konkurence.

To vše na základě reverzního inženýrství toho, jak konkurenční antiviry fungují. V řadě případů navíc mělo dojít k tomu, že konkurenční antiviry pak jako vir označovaly neškodné součásti systémů a poškozenými byli hlavně uživatelé.

Právě přesouvání podstatných systémových souborů do karantény mělo být podle Reuters hlavním cílem tohoto letitého podfuku. Firma měla vytvářet i reálný malware, který přidával kód do důležitých souborů. Sám kód byl sice neškodný, ale s ohledem na závislost řady antivirů na signaturách (v zásadě kontrolních součtech) to vedlo k falešné detekci.

Je otázkou, nakolik můžeme „dva bývalé“ zaměstnance brát vážně, ale trh s antivirovými programy zcela jistě neoplývá vzájemnou úctou a podporou mezi konkurenty, možná i proto, že doba postupně přinutila antivirové firmy ke sdílení vzorků a dalších informací. Agentura Reuters nakonec snad ví, nakolik je zpráva, kterou vypustila do světa, věrohodná. Ale pojďme se na to podívat detailněji.

Eugene Kaspersky osobně