Ukázka podvodného e-mailu

- Kriminalita -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Kategorie Podkategorie 0 1 2 3 4 5

Kyberzločin zneužíval popularitu Bitcoinu a fotbalu

10.3.2018 SecurityWorld Kriminalita

V roce 2017 sledovali kyberzločinci aktuální světové dění a události, které se následně snažili využít k oklamání uživatelů. Podle reportu „Spam a phishing v roce 2017“ společnosti Kaspersky Lab mezi takové události patřilo například blížící se mistrovství světa ve fotbale nebo stoupající popularita Bitcoinu. Falešnými zprávami o těchto událostech se z uživatelů snažili vylákat peníze nebo osobní údaje.

Spammeři prokázali velkou míru přizpůsobivosti a mazanosti. V průběhu celého roku sledovali celospolečenská témata a významné události, jejich prostřednictvím chtěli upoutat pozornost uživatelů, od kterých by následně podvodně získali peníze či cenné informace.

Společnost Kaspersky Lab dlouhodobě pozoruje trendy v oblasti spamu a phishingu, a může bohužel potvrdit, že jsou tyto metody kyberzločinců velmi účinné. Je to způsobeno především klesající ostražitostí uživatelů a jejich bezvýhradnou důvěrou. Často se totiž řídí instrukcemi podvodníků, které od nich obdrží do svých e-mailových schránek. Zločinci je pak bez jejich vědomí okrádají o peníze nebo osobní údaje.

V minulém roce se pozornost velké části sportovních fanoušků upírala k probíhající kvalifikaci na nadcházející mistrovství světa ve fotbale, které proběhne letos v Rusku. Toho využili spammeři k rozesílání podvodných e-mailů. Uživatelům posílali falešné zprávy jménem organizátorů nebo sponzorů této akce, které obsahovaly i oficiální logo mistrovství. E-maily většinou upozorňovaly na výhry v loterii nebo dokonce slibovaly vstupenky na mistrovství zdarma.

Dalším velmi oblíbeným tématem objevujícím se v roce 2017 v phishingových zprávách byly kryptoměny. Hlavním důvodem pro to byla strmě stoupající cena Bitconu. Především ve třetím čtvrtletí roku 2017 zaznamenali odborníci Kaspersky Lab zvýšený výskyt podvodných e-mailů s tématikou blockchainu.

Jak zjistili odborníci z Kaspersky Lab, kyberzločinci využívali poměrně nové techniky, kdy například podvodné stránky maskovali jako kryptoměnovou burzu. V jiném případě zase nabízeli cloudové servery a služby pro těžbu kryptoměn. V podvodných e-mailech lákali uživatele, že si prostřednictvím jejich služeb vydělají velké peníze. Stal se ale pravý opak – z uživatelů se stali oběti. I v jiných, už osvědčených podvodných praktikám, jako jsou falešné loterie, využívali kyberzločinci Bitcoin jako návnadu. Ve spamech zacílených díky široké databázi adres podvodníci nabízeli k odkupu kryptoměny, které slibovaly velké zisky.

Zločinci navíc v e-mailových spamech šířili různé typy malwaru, které se tvářily jako nástroje pro získání Bitcoinu nebo jako návody, jak s kryptoměnami obchodovat. Dobrou zprávou ale je, že se ve spamu oproti roku 2016 méně často objevovaly známé Cryptlockery. Ty uzamkly obsah na uživatelově počítači, za jehož opětovné odemčení požadovaly výkupné v Bitcoinech.

Na jednu stranu se v roce 2017 oproti předchozímu roku snížil objem spamu o 1,68 procentního bodu na 56,63 %. Na druhou stranu se ale zvýšil počet phishingových útoků – systém Anti-Phishing společnosti Kaspersky Lab zaznamenal 246 231 645 útoků na počítače uživatelů těchto řešení, což je o 59 % více než v roce 2016.

„Letos očekáváme další nárůst a vývoj spamu i phishingu zaměřeného na kryptoměny. Kyberzločinci se na rozdíl od roku 2017 zaměří i na další kryptoměny než pouze Bitcoin a budou využívat techniky označované jako „pump and dump,“ říká Darya Gudková, spamová analytička ve společnosti Kaspersky Lab.

Mezi další zajímavá zjištění reportu „Spam a phishing v roce 2017“ patří:

Nejčastějším zdrojem spamu byly USA (13,21 %), Čína (11,25 %) a Vietnam (9,85 %). Zbývajícími státy v top 10 jsou Indie, Německo, Rusko, Brazílie, Francie a Itálie.

Nejvíce spamem zasažených cílů se naopak objevilo v Německu (16,25 %), kde počet obětí meziročně stoupl o 2,12 procentního bodu. Dalšími státy v top 10 jsou Čína, Rusko, Japonsko, Velká Británie, Itálie, Brazílie, Vietnam, Francie a Spojené arabské emiráty.

Největší zastoupení obětí phishingu zaznamenala Brazílie (29,02 %). Celosvětově bylo napadeno phishingem 15,9 % uživatelů produktů společnosti Kaspersky Lab.

Hackeři ukradli přes 150 miliónů korun. Policie nakonec dopadla jejich šéfa

28.2.2018 Novinky/Bezpečnost Kriminalita

Ukrajinská policie dopadla vůdce nebezpečné hackerské skupiny, která bankovním systémům po celém světě způsobila škody za stovky miliónů dolarů. Oznámila to agentura Unian. Úřady jméno zadrženého nezveřejnily, podle ukrajinských médií jde o šéfa skupiny Avalanche Gennadije Kapkanova.

družení hackerů Avalanche podle ukrajinských expertů organizuje kybernetické útoky sedm let, na dopadení jeho členů pracuje policie 30 zemí světa. Kapkanova už v listopadu 2016 zadrželi ukrajinští policisté v Poltavě jihovýchodně od Kyjeva, soud ale rozhodl o jeho stíhání na svobodě a hacker krátce nato zmizel.

Podle agentury Unian bude zatčený Kapkanov obviněn z kybernetických útoků, maření soudního rozhodnutí, praní špinavých peněz a finančních podvodů. Hrozí mu trest až patnácti let vězení. Členové skupiny Avalanche čelí trestnímu stíhání i v Německu, kde způsobili škody ve výši nejméně šesti miliónů eur (přes 150 miliónů korun).

Sdružení Avalanche se podle agentury AP specializovalo na metodu takzvaného phishingu, podvodné techniky používané na internetu k získávání citlivých údajů. V minulých letech byly phishingové útoky příčinou 95 procent všech neoprávněných čerpání peněz z účtů bankovních klientů přes kanály elektronického bankovnictví.

Žák se naboural do systému školy a změnil známky

28.2.2018 Novinky/Bezpečnost Kriminalita

Až roční vězení hrozí mladistvému, který se na Karlovarsku naboural do počítačového systému základní školy a změnil známky. Policisté ho zadrželi a upozornili, že učitelé měli slabá hesla. O případu ve čtvrtek informovala mluvčí policie Kateřina Böhmová.

„Když se pedagogové přihlásili k systému elektronické žákovské knížky, zjistili, že žákům byla změněna klasifikace či přidány různé poznámky,“ uvedla Böhmová.

Případ oznámili a policisté začali pátrat po hackerovi. Našli lokalizační údaje, které ukazovaly na konkrétního člověka. Při domovní prohlídce následně kriminalisté zajistili techniku, která k útoku na školu sloužila. Mladistvému, jehož věk policie nesdělila, nyní hrozí až roční vězení.

„Takový kybernetický útok by se mladému muži nepodařilo uskutečnit, pokud by zaměstnanci základní školy jednali v souladu se zásadami bezpečného užívání počítačového systému,“ shrnula mluvčí policie.

Podsvětí táhne kurzy kybernetických měn nahoru

9.1.2018 Novinky/Bezpečnost Kriminalita

Transakce prováděné pomocí kybernetických měn jsou prakticky nevystopovatelné. Právě proto si je velmi oblíbilo kybernetické podsvětí, jsou prakticky jediným platidlem na nejrůznějších internetových černých trzích. Od bitcoinu však dává podsvětí stále častěji ruce pryč, což nahrává kurzům dalších měn – ty díky stoupající popularitě raketově rostou.

Bitcoin byl ještě před pár měsíci prakticky jediným platidlem na černém trhu. Daly se za něj koupit zbraně, drogy a celá řada dalších nelegálních věcí.

Mimochodem právě podsvětí má nemalý vliv na tom, že popularita bitcoinu tak raketově rostla. Jednoduše jej používalo stále více lidí, díky čemuž i raketově rostl kurz, což následně přilákalo investory a další spekulanty.

Ale právě stále rostoucí popularita bitcoinu nehrála obchodníkům na černém trhu do karet. Kupující se kvůli rostoucím kurzům nechtěli svých mincí vzdávat a stále častěji si je nechávali jako investici. A obchody začaly stát.

Proto se začalo obchodovat s jinými virtuálními mincemi.

Monero či ethereum

Toho si všimli už i pracovníci evropské policejní organizace Europol. Ti upozornili již před koncem loňského roku na to, že obchodníci na černém trhu stále častěji využívají další kryptoměny – například monero či ethereum.

A rostoucí popularita zmiňovaných virtuálních mincí je znát i na jejich kurzech. Ještě před koncem loňského roku se monero obchodovalo za 100 dolarů (2130 Kč). Aktuálně má však jedna mince cenu už okolo 450 dolarů, tedy v přepočtu téměř 9600 Kč.

Růst ceny je patrný také u etherea. V prosinci se jedna mince obchodovala za 450 USD (9600 Kč), aktuálně je to však již 1140 USD (24 300 Kč).

Pomáháte pirátům vydělat? Kyberměny se těží na miliardě počítačů bez vědomí uživatelů

1.1.2018 Novinky/Bezpečnost Kriminalita

Počítačové viry bylo ještě před pár lety možné odhalit zpravidla na první pohled. V počítači totiž dělaly tak velkou neplechu, že si jich uživatel všiml hned. Proti tomu moderní škodlivé kódy se snaží zůstat co nejdéle v anonymitě a vydělávají kyberzločincům velké peníze. Podle aktuálně zveřejněné analýzy AdGuard těží viry potají kybernetické mince na více než miliardě počítačů.

Virtuálních měn existuje mnoho. Jednou z nejstarších a aktuálně nejpopulárnějších jsou tzv. bitcoiny. Ty vznikly už v roce 2009, větší popularitě se ale těší v posledních letech. Tato měna byla vytvořena tak, aby se nedala ovlivňovat žádnou vládou ani centrální bankou.

Kybernetické mince „razí“ síť počítačů se specializovaným softwarem naprogramovaným tak, aby uvolňoval nové mince stabilním, ale stále klesajícím tempem. Počet mincí v oběhu má dosáhnout nakonec 21 miliónů, což má být kolem roku 2140.

Bitcoiny a další kryptoměny se těší velké popularitě především coby prostředek pro investici. Kurzy však často kolísají. Evropský bankovní úřad kvůli tomu dokonce varoval spotřebitele, že neregulované virtuální měny představují velké riziko. Jejich vklady totiž nejsou nijak chráněny. [celá zpráva]

pátek 29. prosince 2017, 10:50

To je dramatický nárůst, ještě podle říjnové statistiky totiž bylo podobnými škodlivými kódy napadeno pouze půl miliardy strojů. [celá zpráva]

Za pouhé dva měsíce se tak počítačovým pirátům podařilo infikovat další stovky miliónů počítačů. Kyberzločinci využívají toho, že za těžbu virtuálních měn – například velmi populárních bitcoinů – nemusí uživatelé zaplatit teoreticky ani korunu.

Pokud mají dostatečně výkonný počítač, mohou si nainstalovat speciální software a jeho pomocí kryptoměny doslova těžit. Tento program totiž používá předem nastavené výpočty, jejichž výsledkem je zisk virtuálních mincí. Za ty je pak možné klidně nakupovat prakticky cokoliv.

Vydělávají milióny

Jenže právě toho jsou si vědomi také počítačoví piráti. Ti stále častěji instalují podobný software do cizích počítačů místo klasických virů. Podobně zotročené stroje pak kyberzločincům vydělávají peníze, aniž by o tom majitelé počítačů měli ponětí.

I když přesné odhady nejsou k dispozici, počítačoví podvodníci si touto cestou pravděpodobně vydělají několik miliónů korun každý den podle nejstřízlivějších odhadů - soudě podle aktuální hodnoty bitcoinů.

Ta se nyní pohybuje okolo 14 600 dolarů, tedy v přepočtu bezmála 315 000 korun. Na začátku letošního roku přitom jeden bitcoin stál méně než 1000 dolarů.

Antiviry nemusí pomoci

Uživatelé si mohou sami všimnout, že je podobný software na jejich počítači nainstalován podle toho, že je daný stroj nebývale vytížený, tedy reaguje pomaleji, než je běžné. V takovém případě se vyplatí prohledat nainstalované aplikace a doplňky v internetových prohlížečích a ty podezřelé odinstalovat.

Antiviry totiž u podobných programů a doplňků nemusí rozpoznat, že jsou nainstalované bez vědomí uživatele.

Bitcoiny a další kryptoměny se uchovávají ve speciálních virtuálních peněženkách. Více se o této problematice dozvíte v našem dřívějším článku.

Firmy v Česku čelí novému typu podvodu, celá třetina jich naletěla

12.12.2017 Novinky/Bezpečnost Kriminalita

Firmy v Česku čelí novému typu podvodu, kdy účetní dostávají falešné e-maily od ředitelů s požadavkem na proplacení peněz do zahraničí. Takto oslovených bylo podle policie zhruba 200 firem, škoda je zatím vyčíslena na víc než 30 miliónů korun. Policisté to v úterý uvedli na tiskové konferenci.

Policisté řeší obdobné případy od května, první byl evidovaný na jihu Moravy. Pachatelé při nich využívají veřejně dostupných zdrojů, z nichž zjistí strukturu firmy včetně klíčových jmen a poté odešlou podvodný e-mail účetnímu či sekretářce, který se tváří jako e-mail od ředitele firmy.

Prvním e-mailem se dotazují, zda může být proplacena určitá suma do zahraničí, a to od 9000 eur (asi 230 tisíc korun) až do 140 tisíc eur (3,5 miliónu korun). Když účetní „řediteli” možnost převodu potvrdí, dostane druhý e-mail s pokynem o vyplacení peněz. Třetím e-mailem se pachatel následně dotazuje, zda platba byla provedena.

Naletěla asi třetina

„Ze zhruba 200 takto oslovených firem jich asi třetina peníze poslala. Výše škody je víc než 30 miliónů korun, v pokusu je dalších 150 miliónů korun, kdy firmy peníze neodeslaly," uvedl kriminalista Tomáš Němec.

Podvodné e-maily podle kriminalistů chodí ze zahraničí, kde končí i vylákané peníze. E-maily podle policistů vypadají věrohodně, jsou však psané pomocí internetového překladače takzvanou strojovou češtinou.

„Ochranou je především dobře nastavená komunikace uvnitř firmy. Je důležité věnovat pozornost obdobným požadavkům a při sebemenším podezření si ověřit, zda požadavek na proplacení přišel opravdu od vedení firmy,” řekl kriminalista. Podle něj je možné, že obdobným útokům mohou čelit i firmy v zahraničí.

Před vlnou podvodných útoků označovaných jako „falešný prezident“ letos v květnu varovala Komerční banka. Uvedla tehdy, že se šíří ve velké míře v okolních zemích i Česku. Jde zřejmě o totožné schéma - podvodníci se vydávali napodobením firemního e-mailu za vysoce postavené představitele firmy a nechávali si poslat peníze do daňových rájů.

Hackerem, který Uberu ukradl data, byl dvacetiletý mladík z Floridy

8.12.2017 Idnes.cz Kriminalita

Za masivní únik dat společnosti Uber v říjnu 2016 byl zodpovědný dvacetiletý mladík z Floridy. Společnost mu zaplatila za to, že ukradené informace následně zničil. Snaha incident utajit stála Uber sto tisíc dolarů (přes dva miliony Kč). Nakonec však firma sama o průšvihu promluvila.

V listopadu oznámila společnost Uber, že jí v říjnu 2016 byla odcizeny data celkem 57 milionů zákazníků, která obsahovala jejich jména, adresy, telefonní čísla a e-mailové adresy.

Součástí přiznání alternativní taxislužby byla i jedna zajímavá skutečnost. Hacker, který informace ukradl, dostal zaplaceno 100 000 dolarů (téměr 2,2 milionu korun), aby svou kořist zničil, a celý incident tak zůstal v tajnosti.

Avšak detaily o hackerovi, ani o způsobu vyplacení těchto peněz firma neposkytla. Až nyní podrobnosti zjistila agentura Reuters. Tři lidé spojeni s touto aférou potvrdili agentuře, že šlo o dvacetiletého muže z Floridy, který dostal zaplaceno prostřednictvím programu „bug bounty“ (odměna za chybu), jenž se normálně využívá pro odhalení menších slabin v kódu.

Tento program je primárně určen pro bezpečnostní analytiky, kteří jsou odměňovaní za odhalené chyby ve firemním softwaru, uvedly pro Reuters tři zmiňované zdroje. Agentuře se ale nepodařilo zjistit identitu dotyčného hackera.

Nový generální ředitel Uberu Dara Khosrowshahi uvedl v prohlášení o úniku dat, že propustil dva vysoce postavené zaměstnance bezpečnostního oddělení, kteří tento incident v říjnu 2016 řešili.

Není jasné, kdo udělal konečné rozhodnutí v otázce výkupného hackerovi, aby únik dat zůstal utajený, ale zdroje citované agenturou Reuters potvrzují, že tehdejší generální ředitel Travis Kalanick o incidentu a následné platbě hackerovi věděl.

Uber má problém: útočníci mu ukradli data uživatelů a firma to zkusila zatajit

22.11.2017 Lupa.cz Kriminalita

První špatná zpráva zní, že se útočníci koncem roku 2016 dostali k datům 57 milionů zákazníků a řidičů dopravní firmy Uber. Je tu ale druhá, ještě mnohem horší novina: Uber se tento incident pokusil před zákazníky i regulačními úřady skrýt a nikoho o to neinformoval. Za mlčení dokonce útočníkům zaplatila 100 tisíc dolarů.

Uber teď únik potvrdil na svém blogu. „Postiženy byly účty cestujících po celém světě. Konkrétně nám unikla jména, e-mailové adresy a čísla na mobil. Naši externí forenzní experti nezjistili, že by došlo taky k úniku záznamů o poloze, čísel platebních karet, čísel bankovních účtů, čísel sociálního zabezpečení nebo dat narozen,“ informuje dnes.

Nedávno jmenovaná nová ředitelka Uberu Dara Khosrowshahi k tomu dodává, že za únikem stojí dva lidé, kteří v roce 2016 získali přístup k databázi uložené v cloudovém úložišti třetí strany, které Uber používá. Útočníci se tak dostali mimo jiné ke jménům a číslům řidičských průkazů asi 600 tisíc řidičů Uberu v USA. A také ke kontaktním údajům zmíněných 57 milionů uživatelů.

Jak to konkrétně proběhlo? Podle agentury Bloomberg se dva lidé dostali na soukromou stránku Uberu na GitHubu, kterou používají vývojáři Uberu (firma neupřesnila, jak k ní získlai přístup, GitHub prý nicméně vylučuje, že by došlo k narušení jeho bezpečnosti).

Na GitHubu dva útočníci získali přihlašovací údaje do cloudové služby Amazonu, kterou firma používala. A v cloudu pak našli zmíněnou databázi s informacemi o uživatelích a řidičích. Podle Uberu pak měli firmě poslat e-mail, ve kterém žádali peníze. Uber se pak s nimi domluvil, že ukradená data smažou, a za to že budou o incidentu mlčet, jim zaplatil 100 tisíc dolarů.

Hackeři ukradli Uberu data 57 miliónů zákazníků a řidičů

22.11.2017 Novinky/Bezpečnost Kriminalita

Hackeři loni v říjnu ukradli alternativní taxislužbě Uber data 50 miliónů zákazníků a sedmi miliónů řidičů. V úterý místního času (v noci na středu SELČ) to oznámil šéf Uberu Dara Khosrowshahi s tím, že se to dozvěděl teprve nedávno. Incident přitom společnost rok tajila a hackerům zaplatila 100 000 dolarů (asi 2,2 miliónu korun), aby data vymazali a o útoku mlčeli, napsala agentura Bloomberg.

„Nic z toho se nemělo stát a já to nebudu omlouvat,” uvedl Khosrowshahi, který se generálním ředitelem Uberu stal letos v září. „Měníme způsob našeho podnikání,” dodal.

Ukradená data zahrnují jména zákazníků, jejich adresy, mobilní telefony a e-mailové adresy. V případě řidičů útočníci získali i jejich řidičské průkazy a další informace. Uber nicméně ujišťuje, že neunikla čísla platebních a kreditních karet, bankovních účtů, data narození, místa jízdy nebo čísla sociálních pojistek.

Khosrowshahi uvedl, že podle zjištění firmy se k datům uloženým na cloudových serverech jiné společnosti využívaných Uberem dostali dva útočníci. Ti podle něj nepronikli do firemního systému a datové infrastruktury Uberu.

Společnost ihned podnikla bezpečnostní opatření, útočníky identifikovala a získala od nich ujištění, že ukradená data byla zničena, uvedl Khosrowshahi.

Jaké triky zkoušejí počítačoví piráti před Vánocemi

22.11.2017 Novinky/Bezpečnost Kriminalita

Nejdůležitějším obdobím v roce jsou pro kybernetické zločince Vánoce. Před samotnými svátky jde totiž často obezřetnost stranou a lidé jsou schopni se nachytat i na nejrůznější phishingové podvody, kterých by si za jiných okolností všimli.

Viry se maskují

Internetem kolují aktuálně desetitisíce nejrůznějších virů. Ty dokážou odposlouchávat uživatele na dálku, monitorovat jeho práci, ale klidně i šikovně obejít ověřovací mechanismy v internetovém bankovnictví.

Takové nezvané návštěvníky bylo možné v počítači ještě před pár lety rozeznat, protože první škodlivé programy byly naprogramovány tak, aby mazaly data, nebo dokonce zablokovaly celý operační systém.

Moderní viry se ale snaží zůstat co nejdéle v anonymitě a potají otevírají zadní vrátka pro kybernetického útočníka.

Odhalit takové smetí pomáhají programy, z nichž každý se specializuje na něco jiného. Některé si dovedou poradit s trojskými koni či spywarem, další zase detekují takzvané keyloggery (programy zaznamenávající stisk kláves).

Cena takovýchto aplikací se zpravidla pohybuje od 500 do několika tisíc korun. Vedle toho ale existují také bezplatné alternativy, které nejčastěji firmy nabízejí pouze k vyzkoušení a zaplatit chtějí až za pokročilejší verzi. Ale i proto, aby v nich mohly zobrazovat reklamu a tím vydělávat peníze.

Výsledky testů bezplatných a placených aplikací se různí, v některých dokonce zdarma dostupné aplikace vyhrávají nad placenými.

Na PC by měl být nainstalován vždy jen jeden bezpečnostní program svého druhu. Dva antiviry na disku dokážou udělat pěknou neplechu. Totéž platí také o firewallech i antispywarech.

Dnes 10:09

Scénáře phishingových útoků jsou si velmi podobné. Podvodníci lákají na předvánoční půjčky či na slevy elektroniky a šperků – od uživatelů se snaží vylákat hotovost, stejně jako jejich citlivé údaje, které pak na černém trhu velkou cenu.

Velké oblibě se mezi kyberzločinci těší také slevové kupóny. Na podvodných stránkách se často objevuje možnost bezplatného získání kupónu, pokud se uživatel zaregistruje. Místo skutečné slevy ale lidé v podobných případech pouze riskují zneužití svých osobních údajů.

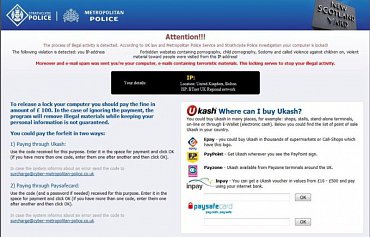

E-mailová schránka bude smazána

Počítačoví piráti se snaží zaskočit uživatele novým trikem. Internetem se začala šířit podvodná zpráva, ve které kyberzločinci uživatelům vyhrožují, že jejich e-mailová schránka bude smazána. E-mail je psán anglicky, ale distribuován již byl podle informací Novinek také mezi české uživatele.

Na první pohled se může zdát, že tato zpráva byla automaticky vygenerována kancelářským balíkem Microsoft Office. Právě na to ale počítačoví piráti sázejí – že se uživatelé leknou loga amerického softwarového gigantu a na trik jim skočí.

Ukázka podvodného e-mailu

FOTO: Novinky

Ve zprávě se totiž píše, že heslo k e-mailovému účtu uživatele bylo kompromitováno. A proto bude celá e-mailová schránka smazána. Jedinou možností, jak tomu zabránit, je údajně ověřit poštovní schránku pomocí přiloženého odkazu.

Jde ale samozřejmě o klasickou phishingovou zprávu, počítačoví piráti totiž doslova loví důvěřivé uživatele na udičku jako ryby. Prostřednictvím podvodného odkazu se z nich snaží vylákat skutečné přihlašovací údaje k jejich e-mailové schránce.

Ty mají totiž na černém trhu doslova cenu zlata. Na e-maily jednotlivých uživatelů jsou totiž velmi často napojeny další internetové služby – například nejrůznější sociál ní sítě, ale v některých případech klidně i bankovní účty.

Trojský kůň změní PIN a zašifruje data

Na chytré telefony s operačním systémem Android cílí trojský kůň zvaný DoubleLocker, před kterým varovala antivirová společnost Eset. Ta upozornila, že tento nezvaný návštěvník dokáže změnit na mobilním zařízení přístupový PIN kód a navíc ještě zašifrovat uložená data. Za jejich zpřístupnění pak požaduje výkupné.

DoubleLocker se tedy na napadeném zařízení chová úplně stejně jako vyděračské viry, které jsou označovány souhrnným názvem ransomware.

„DoubleLocker zneužívá služby Android Accessibility, což je oblíbený trik mezi kybernetickými zločinci.

Trojský kůň změní PIN a zašifruje data.

FOTO: Mario Anzuoni, Reuters

Jakmile je podvodná aplikace spuštěna, zažádá si o aktivaci služby zpřístupnění, která se v tomto případě vydává za aplikaci Google Play Service,“ přiblížili bezpečnostní experti útok škodlivého kódu.

Problém nastane ve chvíli, kdy uživatel na svém zařízení potvrdí aktivaci této služby. Útočník tak totiž získá administrátorská práva k zařízení, tedy jinými slovy může s napadeným přístrojem dělat na dálku prakticky cokoliv.

Podle bezpečnostních expertů se tento malware šíří především v Evropě a Turecku. Konkrétně byl jeho výskyt zaznamenán v Polsku a Německu, ojediněle pak v Bělorusku a Estonsku. Uživatele v České republice zatím nenapadl.

Bankovní účty pod palbou počítačových pirátů

Počítačoví piráti neustále hledají cesty, jak se dostat na cizí bankovní účty. Tentokrát to zkoušejí přes zasílání zabezpečené zprávy uživatelům. Samozřejmě jde ale o podvod. Před novým typem útoku varovala Česká spořitelna.

Phishingový útok, při kterém počítačoví piráti doslova loví důvěřivé uživatele na udičku jako ryby, cílí právě na klienty spořitelny. Jeho cílem je vylákat přihlašovací údaje k internetovému bankovnictví, tedy ke službě Servis 24.

Podvodné bankovnictví imitující službu Servis24.

FOTO: Česká spořitelna

„Vy máte nové zprávy on-line. Chcete-li zobrazit svou zabezpečenou zprávu, přihlaste se do služby Internetového bankovnictví,“ tvrdí podvodníci vydávající se za bankéře v e-mailu, který v posledních dnech koluje českým internetem.

Pozornější uživatelé si na první pohled mohou všimnout, že zpráva je psaná s chybami a některá slova jsou dokonce špatně vyskloňovaná. Odkaz v e-mailu navíc nevede na oficiální stránky služby Servis 24, nýbrž na podvodný web, což je patrné z adresního řádku.

Po přihlášení kyberzločinci důvěřivcům tvrdí, že je potřeba aktualizovat kontaktní informace – právě to měla být ona důležitá zpráva. Pokud to důvěřivci skutečně udělají, jsou již jen krůček od vybílení bankovního účtu. Se znalostí telefonního čísla je totiž pro podvodníky hračkou vylákat od lidí potvrzovací SMS zprávu, pomocí které mohou například provádět peněžní transakce. V ohrožení jsou přitom i jedinci, kteří nemají na bankovním účtu příliš mnoho financí. Útočníci mohou touto cestou sjednat bez vědomí majitele klidně i půjčku. A tyto peníze následně vyberou.

Chytré spotřebiče mohou napadnout hackeři

Trouby, lednice, pračky, klimatizace, ale například také inteligentní vysavače – všechna tato zařízení se dnes dají připojit na dálku ke smartphonu. Bezpečnostní společnost Check Point však nyní objevila závažnou zranitelnost v chytrých domácích spotřebičích od LG, které mohou snadno zneužít počítačoví piráti. Spotřebiče jednoduše ovládnou na dálku.

Bezpečnostní chybu obsahovala obslužná mobilní aplikace LG SmartThinQ.

FOTO: archív výrobce

Chyba se týká obslužné aplikace LG SmartThinQ, kterou k ovládání svých chytrých spotřebičů používají milióny lidí z různých koutů světa. „Zranitelnost v této mobilní a cloudové aplikaci umožnila výzkumnému týmu společnosti Check Point přihlásit se vzdáleně do cloudové aplikace SmartThinQ, převzít kontrolu nad uživatelským účtem LG a získat kontrolu nad vysavačem a jeho integrovanou videokamerou,“ uvedl Oded Vanunu, ředitel výzkumu produktových zranitelností ve společnosti Check Point.

„Jakmile dojde k převzetí kontroly nad konkrétním účtem LG, jakékoli LG zařízení propojené s daným účtem může být ovládáno útočníky – včetně robotických vysavačů, ledniček, trub, praček, sušiček a klimatizací,“ zdůraznil Vanunu. Zranitelnost HomeHack umožňuje útočníkům například špehovat domácnost uživatelů prostřednictvím videokamery v robotickém vysavači. Útočníci mohou také ovládat jakékoliv zařízení LG SmartThinQ, například vypínat a zapínat myčky na nádobí, pračky atd.

V současnosti je již k dispozici aktualizace, která bezpečnostní chybu aplikace LG SmartThinQ opravuje. V ohrožení jsou nicméně stále uživatelé, kteří používají starší verzi aplikace od LG. Bezpečná je podle zástupců výrobce verze 1.9.20 a novější.

Kyberzločinci ukradli virtuální mince za více než 675 miliónů korun

21.11.2017 Novinky/Bezpečnost Kriminalita

Na více než 675 miliónů korun si přišli počítačoví piráti, kteří odcizili virtuální mince tether, které jsou konkurencí bitcoinů. Pikantní na tom je, že je kyberzločinci ukradli přímo ze společnosti Tether Treasury, jež má na starosti správu měny tether a vydávání nových mincí.

Ke krádeži stamiliónů ve virtuálních mincích mělo dojít už minulý týden v neděli. Zástupci podniku to ale oficiálně oznámili až v noci na úterý. Detaily o samotném útoku zatím nejsou k dispozici.

Webové stránky společnosti Tether Treasury jsou od samotného útoku nedostupné.

Krádež řeší policie

Případem by se měla již zabývat policie. Vyšetřovatelé ale zatím neprozradili, zda mají nějaké stopy. Známá by však měla být podle serveru TechCrunch adresa virtuální peněženky, kam útočníci všechny odcizené peníze poslali.

Je nicméně velmi nepravděpodobné, že by se je podařilo vypátrat. Samotné peněženky totiž nejsou registrovány na konkrétní uživatele a monitorovány nejsou ani vklady či výběry, všechny transakce probíhají anonymně.

Tether patří mezi dvacet nejpopulárnějších virtuálních měn. Jedna virtuální mince má hodnotu zhruba 21 korun. V oběhu jsou aktuálně mince s hodnotou přesahující 14 miliard korun.

Americký tajný agent ukradl milióny. V bitcoinech

15.11.2017 Novinky/Bezpečnost Kriminalita

Pořádný balík peněz si chtěl ulít bokem Shaun Bridges ještě v době, kdy pracoval jako agent tajné služby Spojených států. Šlo v přepočtu o bezmála deset miliónů korun, které odcizil v bitcoinech během vyšetřování nelegálního internetového tržiště Silk Road.

Bývalý tajný agent Shaun Bridges na archivním snímku

Bitcoiny a další virtuální měny

Virtuálních měn existuje mnoho. Jednou z nejstarších a aktuálně nejpopulárnějších jsou tzv. bitcoiny. Ty vznikly už v roce 2009, větší popularitě se ale těší v posledních letech. Tato měna byla vytvořena tak, aby se nedala ovlivňovat žádnou vládou ani centrální bankou.

Kybernetické mince „razí“ síť počítačů se specializovaným softwarem naprogramovaným tak, aby uvolňoval nové mince stabilním, ale stále klesajícím tempem. Počet mincí v oběhu má dosáhnout nakonec 21 miliónů, což má být kolem roku 2140.

Bitcoiny a další kryptoměny se těší velké popularitě především coby prostředek pro investici. Kurzy však často kolísají. Evropský bankovní úřad kvůli tomu dokonce varoval spotřebitele, že neregulované virtuální měny představují velké riziko. Jejich vklady totiž nejsou nijak chráněny.

Bitcoiny se používají na nelegálních tržištích velmi často. Zločinci a počítačoví piráti totiž často využívají toho, že transakce v této měně nejsou jakkoliv vystopovatelné. A patrně toho se snažil využít i Bridges.

Ten během vyšetřování nashromáždil na 1600 bitcoinů. Místo toho, aby je předal svým nadřízeným, schoval je a následně je chtěl využít pro vlastní potřebu.

Podle současného kurzu má jeden bitcoin hodnotu okolo 6500 dolarů, tedy v přepočtu více než 142 000 korun. Balík 1600 virtuálních mincí by tak měl hodnotu přesahující čtvrt miliardy korun.

Tajný agent nicméně zpronevěřil bitcoiny v roce 2013, kdy měly ještě výrazně nižší hodnotu – jedna mince se tehdy obchodovala v přepočtu za zhruba šest tisíc korun, celkově tak měl lup hodnotu pouze 9,6 miliónu korun.

Dva roky za mřížemi

Bridges si nicméně své kořisti neužíval dlouho a byl nakonec letos v srpnu dopaden. U soudu nezapíral svou vinu a po příslibu vrácení 1500 bitcoinů byl odsouzen minulý týden ke dvěma rokům za mřížemi. Původně pro něj státní zástupce požadoval šest let vězení.

Sluší se podotknout, že Bridges není jediným tajným agentem, který byl v hledáčku amerického Federálního úřadu pro vyšetřování (FBI). Prozatím stále spravedlnosti uniká například jistý Carl Force.

Slibují výdělek na internetu, nakonec ale důvěřivce připraví o peníze

9.11.2017 Novinky/Bezpečnost Kriminalita

Na uživatele oblíbené směnárny s kybernetickými měnami Poloniex se zaměřili v posledních měsících počítačoví piráti. Snažili se jim podstrčit falešnou aplikaci, díky které získají přístup k jejich účtům. Jejich virtuální mince, které je možné směnit za skutečné peníze, by pak mohli snadno odcizit. Upozornili na to bezpečnostní experti z antivirové společnosti Eset.

FOTO: repro poloniex.com

Bitcoiny a další virtuální měny

Virtuálních měn existuje mnoho. Jednou z nejstarších a aktuálně nejpopulárnějších jsou tzv. bitcoiny. Ty vznikly už v roce 2009, větší popularitě se ale těší v posledních letech. Tato měna byla vytvořena tak, aby se nedala ovlivňovat žádnou vládou ani centrální bankou.

Kybernetické mince „razí“ síť počítačů se specializovaným softwarem naprogramovaným tak, aby uvolňoval nové mince stabilním, ale stále klesajícím tempem. Počet mincí v oběhu má dosáhnout nakonec 21 miliónů, což má být kolem roku 2140.

Bitcoiny a další kryptoměny se těší velké popularitě především coby prostředek pro investici. Kurzy však často kolísají. Evropský bankovní úřad kvůli tomu dokonce varoval spotřebitele, že neregulované virtuální měny představují velké riziko. Jejich vklady totiž nejsou nijak chráněny.

Právě Eset odhalil dvě podvodné aplikace v internetovém obchodě Google play, které byly určeny pro zařízení s operačním systémem Android. Obě se přitom snažily vypadat jako legitimní programy internetové směnárny Poloniex.

Útočníci se tak snažili vylákat od svých obětí přihlašovací údaje, aby získali přístup nejen k účtům na Poloniexu, ale také k e-mailovým schránkám na Gmailu. „Okolo kryptoměn je v současné době hodně rozruchu a počítačoví zločinci se pokoušejí chopit jakékoli nové příležitosti, která se jim naskytne,“ uvedl Miroslav Dvořák, technický ředitel společnosti Eset.

„Ať již v uvozovkách krádeží výpočetního výkonu zařízení uživatelů za účelem těžení kryptoměn přes prohlížeče internetu nebo tím, že infikují nedostatečně aktualizované počítače. Také se snaží využívat falešné webové stránky a aplikace zaměřené na získávání osobních dat,“ doplnil Dvořák.

Napálily se tisíce lidí

První škodlivá aplikace byla umístěna do Google Play pod jménem „POLONIEX“ a nabízel ji vývojář „Poloniex“. Vtip byl právě v tom, že název falešné aplikace byl napsán velkými písmeny. Od konce srpna do poloviny září si ji nainstalovalo navzdory varovným hodnocením od dalších uživatelů a negativním recenzím na 5000 lidí.

Druhá aplikace „POLONIEX EXCHANGE“ od vývojáře „POLONIEX COMPANY“ se na Google Play objevila 15. října 2017 a zaznamenala 500 stažení, než ji Google na základě oznámení od společnosti Eset odstranil. Také zde byl název falešné aplikace psán velkými písmeny.

Kolik uživatelů nakonec své přihlašovací údaje dalo všanc kyberzločincům a kolik si počítačoví piráti na úkor podvedených lidí vydělali, není v tuto chvíli jasné.

Tak velké množství uživatelů se nicméně napálilo patrně kvůli tomu, že Poloniex je jednou z nejvyužívanějších směnáren kryptoměn na světě. Obchodovat je zde možné s více než 100 různými typy virtuálních mincí, samozřejmě včetně nejpopulárnějších bitcoinů.

Mall.cz resetuje hesla, k části databáze se mohli dostat hackeři

27.8.2017 Lupa.cz Kriminalita

„Dobrý den, píšeme Vám, protože Vaše původní heslo k MALL.cz už nefunguje.“ Internetový obchod Mall.cz části uživatelů rozesílá e-mail, ve kterém je informuje o resetu hesla. Důvodem je hackerský útok.

„Mall.cz zaznamenal pokus o narušení bezpečnosti, který se dotkl starší databáze uživatelských účtů, jež neměly dostatečné silné heslo. Bezpečnostní tým se proto rozhodnul plošně resetovat část hesel k zákaznickým účtům, aby zabránil jejich možnému zneužití,“ informoval mluvčí internetové nákupní galerie Jan Řezáč.

V praxi resetování vypadá tak, že se uživatel po zadání svých přihlašovacích údajů prostě nemůže ke svému účtu přihlásit a musí prostřednictvím odkazu Zapomněl(a) jsem heslo požádat o zaslání odkazu pro vygenerování nového hesla. Mall také postiženým uživatelům rozesílá e-maily, ve kterých je na problém upozorňuje (pokud jste jej zatím nedostali, může teprve přijít, firma je rozesílá postupně).

„Pokud jste svůj účet zakládali v roce 2015 a později, tato situace se vás s největší pravděpodobností netýká, narušení bezpečnosti se vztahuje na starší databázi zákaznických účtů,“ doplňuje firma také na stránce s otázkami a odpověďmi, kterou pro uživatele zřídila.

Pokud na Mallu platíte prostřednictvím platební karty, nemusíte se bát, že by unikly i její údaje, ubezpečuje firma. „V klientském centru MALL.cz ani nikde jinde nejsou ukládány údaje, přes které je možné provést platbu.“

Pokud ale používáte stejné heslo, jako na Mall.cz, i na jiných službách (což byste dělat neměli), měli byste si jej pro jistotu změnit i na nich.

Bezpečně až od roku 2016

Firma zatím zjišťuje, jak vážný útok byl a zda došlo skutečně ke kompormitaci některých účtů. Podrobné informace ale v současnosti nechce zveřejňovat s odkazem na to, že bude podávat trestní oznámení. Mall také podle mluvčího kontaktoval Úřad na ochranu osobních údajů.

Podle Mallu byla nejspíš ohrožena starší databáze z roku 2014. „Část z ní obsahovala jednoduchá hesla, která neodpovídají bezpečnostním zásadám. V systému dochází k tzv. ‚hashování hesel‘, kdy jsou hesla uložena v zakódované podobě. Dotčená databáze byla zakódována starším a již nepoužívaným způsobem, který útočníkovi umožnil jednodušší hesla rozkódovat,“ doplňuje mluvčí.

Z vyjádření vyplývá překvapivá informace, že Mall.cz hesla svých uživatelů lépe zabezpečil až od loňského roku. „Od roku 2016 Mall.cz pro ukládání a šifrování zákaznických dat využívá jiný – bezpečnější způsob, který splňuje moderní bezpečnostní standardy a prolomení by u něj nemělo hrozit,“ říká mluvčí.

Podrobnosti firma uvádí na blogu. Mall od listopadu 2012 používal k šifrování hesel metodu SHA1 + unikátní sůl. Až v říjnu 2016 nasadil bcrypt. „Do roku 2012 byly údaje hashovány metodou MD5, která dnes již není považována za bezpečnou. Většina prolomených hesel pochází právě z doby, kdy byla používána tato metoda. U starších účtů jsme proto změnili heslo a automaticky je převedli na zmiňovanou nejnovější šifrovací metodu bcrypt, kterou aktuálně chráníme přístupové údaje všech účtů.“

Kyberzločin stále roste

9.8.2017 SecurityWorld Kriminalita

V letošním druhém čtvrtletí jsme byli svědky velkého nárůstu aktivity sofistikovaných kyberzločineckých skupin. Zaznamenali jsme tak značné množství pokročilých škodlivých nástrojů včetně tří zero-day exploitů a dvou doposud nevídaných útoků: WannaCry a ExPetr. Expertní analýzou těchto dvou útoků odborníci zjistili, že kyberzločincům kód unikl ještě před tím, než byl zcela připraven – což je neobvyklá situace pro útočníky se špičkovým zázemím. Tyto a další trendy přináší nejaktuálnější report o kybernetických hrozbách společnosti Kaspersky Lab.

V období od dubna do června došlo k výraznému vývoji cílených útoků pocházejících mimo jiné od ruskojazyčných, anglicky mluvících, korejských a čínských kyberzločinců. Tento vývoj má dalekosáhlý vliv na firemní IT zabezpečení.

K zákeřným sofistikovaným aktivitám dochází nepřetržitě téměř všude na světě. Tím se zvyšuje riziko, že dojde k podružnému poškození společností a nekomerčních organizací v rámci kybernetického boje.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Destruktivní epidemie WannaCry a Expetr, za jejichž rozšíření do firemních systémů po celém světě údajně měly být zodpovědné určité státy, se tak staly prvním, ale pravděpodobně ne posledním příkladem nového nebezpečného trendu.

Mezi nejvýznamnější incidenty druhého čtvrtletí 2017 se řadí:

Tři zero-day Windows exploity zneužité ruskojazyčnými zločinci Sofacy a Turla. Skupina Sofacy, známá také jako APT28 nebo FancyBear, použila exploity proti řadě evropských cílů včetně vládních a politických organizací. Tito aktéři také zkoušeli použít experimentální nástroje například proti představiteli francouzské politické strany před tamními parlamentními volbami.

Gray Lambert – odborníci Kaspersky Lab analyzovali doposud nejpokročilejší sadu nástrojů skupiny Lambert. Jedná se o vysoce sofistikovanou a komplexní kyberšpionážní rodinu pocházející z anglicky mluvícího prostředí. V souvislosti s ní byly identifikovány dvě nové malwarové rodiny.

Útok WannaCry z 12. května a ExPetr z 27. června. Ačkoliv byly oba útoky velmi rozdílné svou povahou a cíli, oba se ukázaly jako překvapivě neúčinné „ransomwary“. Například v případě útoku WannaCry způsobilo jeho rychlé celosvětové šíření a velký počet obětí to, že se bitcoinový účet jeho strůjců stal středem pozornosti, což jim znemožnilo tyto peníze vybrat. To naznačuje, že skutečným cílem útoku WannaCry bylo zničení dat. Odborníci Kaspersky Lab dále odhalili vazby mezi skupinami Lazarus a WannaCry. Podobný vzor destruktivního malwaru, maskovaného jako ransomware, se objevil i v případě útoku ExPetr.

ExPetr, který útočil na organizace na Ukrajině, v Rusku i jinde po Evropě, se zprvu projevoval také jako ransomware, ale nakonec se ukázalo, že je čistě destruktivní. Motiv útoků ExPetr je doposud záhadou. Analytici z Kaspersky Lab dávají tyto útoky do souvislosti se zločinci známými jako Black Energy.

Hacker, který porazil celosvětový vir WannaCry, si před zatčením dopřával pohádkový luxus

4.8.2017 Novinky/Bezpečnost Kriminalita

Třiadvacetiletý americký hacker Marcus Hutchins, který zastavil celosvětové šíření počítačového viru WannaCry, ale hrozí mu 40 let žaláře za jiné „aktivity“, si před dopadením v Las Vegas žil na vysoké noze. Pronajal si dům za v přepočtu téměř 150 miliónů korun, jezdil v Lamborghini a obrážel bujaré večírky. Ve čtvrtek ale jízda skončila.

Hacker Marcus Hutchins

FOTO: Frank Augstein, ČTK/AP

Dnes 19:27 - Las Vegas

Hutchinse zadrželi ve čtvrtek ve VIP salónku letiště Las Vegas. Chystal se odtamtud vrátit do Devonu v rodné Británii, kde žije se svými rodiči. Ve Vegas byl týden.

Účastnil se tam každoročního sjezdu hackerů z celého světa. Kromě toho ale podle listu The Daily Mail flámoval. Když si zrovna Hutchins neužíval na večírku nebo nevyspával kocovinu, relaxoval u bazénu pronajaté vily. Ten je vůbec největším soukromým bazénem v Las Vegas.

3 Aug

William Turton ✔ @WilliamTurton

Before being nabbed by the FBI, famed security researcher was spending big in Las Vegas https://theoutline.com/post/2054/the-wannacry-hacker-hero-was-spending-big-in-vegas-before-his-arrest …

Follow

William Turton ✔@WilliamTurton

Hutchins and friends were staying in a $1,900 a night mansion with "the biggest private pool in Las Vegas." https://theoutline.com/post/2054/the-wannacry-hacker-hero-was-spending-big-in-vegas-before-his-arrest … pic.twitter.com/C0yR0ztLpo

9:21 PM - Aug 3, 2017

12 12 Replies 8 8 Retweets 14 14 likes

Twitter Ads info and privacy

Přebytečnou energii si jezdil vybít pronajatým Lamborghini Huracán v hodnotě v přepočtu 5,8 miliónu korun na střelnici.

Měl mít na kontě šest trojských koňů

Americká FBI mladého počítačového experta viní z vývoje hned šesti trojských koňů, tedy škodlivých programů, které jsou schopny mimo jiné odcizit uživatelská jména a hesla pro přihlašování do informačních systémů.

Jeden z malwarů, nazývaný, Kronos, byl podle FBI zodpovědný za krádeže z bankovních účtů ve Francii. Hutchins měl škodlivý kód napsat a druhý obviněný, jehož identitu úřady nezveřejnily, ho měl prodat. Hackerská komunita stojí za Hutchinsem a tvrdí, že jde o vykonstruované obvinění.

Hackeři ukradli milióny korun z obří bitcoinové burzy

7.7.2017 Novinky/Bezpečnost Kriminalita

Hackeři napadli jednu z pěti největších burz pro obchody s kybernetickou měnou bitcoin Bithumb, která působí v Jižní Koreji. Podle prohlášení burzy hackeři ukradli data uživatelů a peníze v objemu miliard wonů (desítek miliónů Kč), uvedl server rttnews.com.

Bithumb je největší burzou pro obchody s bitcoiny a další kybernetickou měnou ether v Jižní Koreji. Na obchodech s bitcoiny v zemi má podíl 75,7 procenta. Denně se zde zobchoduje v průměru 13 000 bitcoinů, což je zhruba deset procent celosvětového obchodu s touto měnou.

Podle burzy hackeři ukradli databázi s informacemi o klientech z počítače jednoho ze zaměstnanců. Údajně se ztratila jména, e-maily a čísla mobilních telefonů více než 31 800 klientů. Finanční ztráty z účtů těchto zákazníků by měly dosáhnou miliard wonů, podle jedné neověřené zprávy z místních médií ztráta dosáhla 1,2 miliardy wonů (23,8 miliónu Kč). Burza slíbila klientům odškodnění.

BBC na svých stránkách upozornila, že útok hackerů se zřejmě uskutečnil již v únoru. Bithumb odhalil útok 29. června. Napaden měl být domácí počítač zaměstnance.

Jihokorejská tisková agentura Jonhap uvedla, že jihokorejský úřad pro internet a bezpečnost zahájil vyšetřování této události.

Vklady nejsou pojištěny

Evropský bankovní úřad již dříve varoval spotřebitele, že neregulované virtuální měny představují velké riziko, přestože jde o relativně populární prostředek k investici. Vklady totiž nejsou nijak chráněny a kurz často výrazně kolísá.

Virtuální měna bitcoin vznikla v roce 2009, větší popularitě se ale těší v posledních letech. Vytvořena byla tak, aby se nedala ovlivňovat žádnou vládou ani centrální bankou.

Kybernetické mince „razí“ síť počítačů se specializovaným softwarem naprogramovaným tak, aby uvolňoval nové mince stabilním, ale stále klesajícím tempem. Počet mincí v oběhu má dosáhnout nakonec 21 miliónů, což má být kolem roku 2140.

Dva mladíci útočili na Microsoft. Nedopadlo to dobře

24.6.2017 Novinky/Bezpečnost Kriminalita

Dva mladí hackeři z Anglie se snažili zaútočit na servery amerického Microsoftu s jediným cílem – ukrást citlivá data zákazníků tohoto softwarového gigantu. Jejich snažení však bylo neúspěšné, a co hůř, oba skončili v rukách policie. Upozornil na to server The Hacker News.

Celým případem se zabývali detektivové z britské jednotky pro potírání organizovaného zločinu (SECORU). Ti mladíky zatkli ve čtvrtek, jejich identitu však zatím nezveřejnili.

Stihli je však již obvinit z trestného činu „neoprávněného přístupu“. Podobné hackerské aktivity, kdy se počítačoví piráti snaží nabourat do serverů nějakých organizací, jsou totiž v Anglii trestné. Policie již potvrdila, že mladíci ve věku 22 a 25 let útočili na servery Microsoftu.

„Jsme stále na začátku vyšetřování. Budeme nicméně usilovně spolupracovat s našimi partnery, abychom zajistili že kyberzločinci nebudou mít žádné místo, kam se schovají,“ prohlásil v souvislosti s případem detektiv Rob Bryant, který pracuje právě v jednotce SECORU.

K datům zákazníků se nedostali

Podle něj anglická policie na případu spolupracuje s Europolem, FBI a řadou dalších zahraničních bezpečnostních složek. Nechybí mezi nimi ani tým bezpečnostních expertů přímo z Microsoftu.

Útoky mladíků měly probíhat mezi lednem a březnem letošního roku. „K datům zákazníků společnosti Microsoft však mladíci nakonec přístup nezískali, což můžeme již nyní potvrdit,“ konstatoval detektiv.

Probíhající vyšetřování nicméně nasvědčuje tomu, že mladíci byli součástí nějaké nadnárodní skupiny hackerů. „Kromě dvou mladíků jsme zajistili také celou řadu počítačů a dalších zařízení. Právě to by nás mělo v případu posunout významným směrem kupředu,“ podotkl Bryant.

Soud s oběma mladíky začne nejdříve v horizontu několika týdnů.

Hackeři vzali jako rukojmí Piráty z Karibiku. Chtějí peníze, jinak je ukážou zdarma

16.5.2017 Novinky/Bezpečnost Kriminalita

Filmovou společnost Disney údajně vydírají hackeři, kteří se zmocnili nejnovějšího dosud nepublikovaného dílu filmové ságy Piráti z Karibiku: Salazarova pomsta. Vyhrožují, že pokud nedostanou výkupné, začnou snímek po kouskách zveřejňovat na internetu dřív, než půjde do kin. Informoval o tom Hollywood Reporter.

Výkonný ředitel společnosti Disney Bob Iger podle Hollywood Reporteru vydírání potvrdil, nechal se ale slyšet, že spolupracuje s federálními úřady a hackeři se výkupného, které žádají ve virtuální měně Bitcoin, nedočkají.

Jaký film je předmětem vydírání, Iger neupřesnil. Server Deadline.com nicméně s odkazem na své zdroje napsal, že se jedná o poslední díl Pirátů z Karibiku s podtitulem Salazarova pomsta, který by měl jít do kin 25. května. Nejprve hackeři chtějí umístit na internet prvních pět minut. Pokud nedostanou, co chtějí, budou následovat dvacetiminutové části filmu.

Kolik hackeři za nezveřejnění pátého dílu série žádají, není známo. Vzhledem k tomu, že Disney patří k největším svého druhu na světě, lze předpokládat, že to bude hodně. Ředitel prozradil jen to, že se jedná o velkou sumu.

K podobným případům už v minulosti došlo. Například v roce 2014 paralyzoval společnost Sony útok hackerů, kteří nechtěli výkupné, žádali stažení filmu Interview, který vyobrazoval v nelichotivé podobě severokorejského vůdce Kim Čong-una.

Hacker Track2 se zapsal do historie. Za útok dostal trest 27 let vězení

25.4.2017 Živě.cz Kriminalita

Ve Spojených státech byl odsouzen na 27 let odnětí svobody ruský hacker Roman Selezňov, který napadl platební terminály ve velkých finančních institucích i v malých prodejnách. Při útocích odcizil údaje z platebních karet a jiná citlivé data. Způsobil tak škody v celkové výši 169 milionů dolarů (155,78 milionů eur), informuje Ars Technica.

Známý hacker iPhonů a PlayStationu si objednal Teslu. Od výrobce dostal varování

Útočník, vystupující pod přezdívkou „Track2“, byl zatčen už v roce 2014 na Maledivách. V té chvíli měl u sebe notebook, ve kterém se nacházela čísla 1,7 milionu kreditních karet.

Po soudním procesu byl Rus v srpnu 2016 obviněn z 38 případů porušení zákona, mimo jiné z podvodu prostřednictvím elektronických médií, z úmyslného poškození chráněného počítače a ze závažného zločinu krádeže identity.

Státní žalobkyně: Zaslouží si tvrdý trest

Americká vláda žádala pro Selezňova 30 let vězení. Státní žalobkyně Annette Hayesová uvedla, že ruský hacker si zaslouží tvrdý trest, protože je průkopníkem, který pomohl rozjet obchod s údaji z kradených kreditních karet. Jak dodala, Selezňov se stal jednou z nejváženějších osobností zločineckého podsvětí.

Soud s 32letým zločincem se konal v Seattlu, kde v minulosti úspěšně zaútočil na několik obchodů. Patřila k nim i restaurace Broadway Grill. Její představitelé se vyjádřili, že hackerský útok byl jedním z důvodů, proč museli provoz v roce 2013 zavřít.

Vyrobili jsme si rušičku Wi-Fi. Stačil běžný laptop a hackerský Kali Linux

Případ upoutal pozornost světových médií. Otcem odsouzeného Romana Selezňova je totiž poslanec ruské Státní dumy Valerij Selezňov, který je považován za blízkého politického spojence prezidenta Putina. Valerij Selezňov označil vydání svého syna do USA za únos. Americká strana totiž využila toho, že hacker odcestoval z Ruska na dovolenou na Maledivy – dohodla se s tamními úřady, a ty zasáhly. Díky tomu se pak dostal do USA a před soud.

Selezňov: Měl jsem těžké dětství

Útočník na svou obhajobu vlastnoručně napsal 11stránkový dopis, který adresoval federálnímu soudu. Popsal v něm složité podmínky, ve kterých vyrůstal ve městě Vladivostok. Podle vlastních slov se ve věku sedmnácti let stal svědkem úmrtí své matky, která se otrávila alkoholem.

Zmínil i teroristický útok v Maroku v roce 2011, při kterém se vážně zranil a má trvalé následky. Zdlouhavá rekonvalescence si údajně vybrala daň i v jeho soukromí, když se s ním rozvedla manželka. Selezňov na závěr listu vyjádřil vůli odčinit v co největší možné míře škody, které napáchal.

Stačí telefonní číslo a hacker vás bude odposlouchávat lépe než NSA

Trest 27 let odnětí svobody je vůbec nejdelším, který byl v historii USA udělen v souvislosti s hackerským útokem. Ruská strana jej považuje za nepřiměřený a z její strany zaznívají názory, že se jedná o politickou provokaci USA. Odsouzenému nyní běží lhůta pro možnost odvolání k vyšší instanci, zatím tak neučinil.

Americký soud poslal ruského hackera na 27 let do vězení

22.4.2017 Novinky/Bezpečnost Kriminalita

Soud v americkém Seattlu v pátek poslal na 27 let do vězení ruského hackera Romana Selezňova, který internetovými krádežemi kreditních karet a dalšími online podvody způsobil škody ve výši 169 milionů dolarů (4,2 miliardy korun). Podle amerických právníků jde o zatím nejvyšší trest, který byl v USA za podobné zločiny vyměřen.

Rusko v sobotu označilo soud s hackerem za nezákonný, protože Selezňova podle Moskvy unesly do USA americké tajné služby.

Celá kauza je pro Rusko mimořádně citlivá, protože Roman Selezňov je synem poslance ruské Státní dumy za ruské nacionalisty Valerije Selezňova. Dvaatřicetiletý Roman se internetovými podvody zabýval od roku 2009, podle amerických prokurátorů získal citlivé údaje o 1,7 miliónu kreditních karet.

Údaje kradl z počítačových systémů pizzerií a restaurantů většinou ve státě Washington na severozápadě USA a následně je prodával.

Rusko trvá na tom, že zadržení Selezňova na Maledivách v roce 2014 bylo nezákonné.

Ruské velvyslanectví ve Washingtonu

Selezňov se ke svým činům přiznal a požádal soud o shovívavost vzhledem ke své invaliditě. V roce 2011 byl zraněn při teroristickém útoku v marocké Marrákeši, který si vyžádal smrt 17 lidí, většinou zahraničních turistů.

Americká justice Selezňova obvinila už v roce 2011, ale v Rusku ho zadržet nemohla. Když v roce 2014 Selezňov odjel na dovolenou na Maledivy, požádal Washington tamní úřady o spolupráci. Hacker byl nakonec vydán do USA.

Jeho extradice Rusku vadí, protože Selezňov je ruským občanem a z Malediv byl podle Moskvy „fakticky unesen”. Ruské velvyslanectví ve Washingtonu vydalo prohlášení, podle něhož „Rusko trvá na tom, že zadržení Selezňova na Maledivách v roce 2014 bylo nezákonné”. Rusko prý očekává, že obhájce odsouzeného se odvolá.

Sám Selezňov vydal prohlášení, v němž přísný verdikt označuje za „signál vlády Spojených států ruskému prezidentu Vladimiru Putinovi”. Podle ruského hackera to „není správná cesta, jak Rusku nebo kterékoli jiné zemi ukázat, jak v demokracii funguje justice”.

Hackerem se může stát kdokoliv. Stačí pár tisíc korun

20.4.2017 Novinky/Bezpečnost Kriminalita

V dnešní době se může stát hackerem doslova kdokoliv. Nepotřebuje k tomu žádné hluboké znalosti počítačových sítí, ani nemusí neustále hledat nové bezpečnostní trhliny v různých programech. Jak upozornil server The Hacker News, stačí k tomu pár tisíc korun.

Již více než dva roky jsou největší hrozbou podle bezpečnostních expertů vyděračské viry. Škodlivé kódy označované souhrnným nástrojem jsou totiž velmi sofistikované a dokážou v počítači nadělat velkou neplechu.

Kdo by si ale myslel, že je po celosvětové počítačové síti šíří výhradně ti nejprotřelejší počítačoví piráti, byl by na omylu. Na černém internetovém trhu si je může – podobně jako zbraně či drogy – koupit prakticky kdokoliv.

Vyděračský virus připravený na míru

Podle serveru The Hacker News se na černém trhu běžně nabízí například ransomware zvaný Karmen. Případní zájemci si jej mohou koupit od rusky hovořící skupiny DevBitox za pouhých 175 dolarů, tedy v přepočtu zhruba za necelých 4400 Kč.

Takto zakoupený nezvaný návštěvník je přitom přímo připravený na útok, stačí jej tedy jen nasměrovat na předem zvolenou oběť. Žádné další hlubší znalosti počítačové problematiky nejsou potřeba.

Útok škodlivého kódu Karmen přitom probíhá úplně stejně jako v případě dalších vyděračských virů. Ty nejprve zašifrují všechna data uložená na pevném disku. Za jejich zpřístupnění pak útočníci požadují výkupné, a to klidně i několik tisíc korun.

Kyberzločinci se zpravidla snaží v majiteli napadeného stroje vzbudit dojem, že se ke svým souborům dostane po zaplacení pokuty. Ta byla údajně vyměřena za používání nelegálního softwaru apod. I proto jim celá řada lidí již výkupné zaplatila.

Výkupné neplatit

Zaplatit zpravidla chtějí v bitcoinech, protože pohyby této virtuální měny se prakticky nedají vystopovat. A tím logicky ani nelegální aktivita počítačových pirátů.

Ani po zaplacení výkupného se ale uživatelé ke svým datům nedostanou. Místo placení výkupného je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

Uživatelé se přesto na podobné útoky mohou připravit. Stačí dodržovat základní doporučení bezpečnostních expertů, díky kterým zbytečně nezvaným návštěvníkům neotevřou zadní vrátka do svého počítače.

Hackeři si vzali na mušku hotely. Napadli jich přes tisíc

20.4.2017 Novinky/Bezpečnost Kriminalita

Zhruba 1200 hotelů ve Spojených státech fungujících pod značkami řetězce InterContinental Hotels Group (IHG) se loni stalo terčem útoku hackerů, jejichž software mohl sbírat informace z platebních karet hostů. Informovala o tom firma.

Škodlivý software hackerů mohl sbírat informace z platebních karet hostů.

Hoteloví hosté byli varováni, že by se v důsledku tohoto útoku mohli stát obětí krádeže peněz. Program byl podle IHG aktivní pravděpodobně v období od 29. září do 29. prosince.

"Lidé by měli pozorně kontrolovat výpisy ze svých účtů platebních karet," řekla serveru BBC mluvčí společnosti. "Pokud objeví neautorizované platby, měli by okamžitě informovat svou banku," dodala.

Společnost IHG sídlí v Británii a vlastní například hotelové značky Holiday Inn a Crowne Plaza.

Španělsko zatklo Rusa podezřelého z ovlivňování voleb v USA

11.4.2017 Novinky/Bezpečnost Kriminalita

Španělská policie zatkla v Barceloně ruského programátora, jehož americký Federální úřad pro vyšetřování (FBI) podezírá z účasti na ovlivňování loňských prezidentských voleb v USA. Podle deníku El País v pondělí španělský soud potvrdil, že šestatřicetiletý Pjotr Levašov je ve vězení a čeká na rozhodnutí o vydání do Spojených států.

Domnělý ruský hacker, který podle ruské televize RT pochází z Petrohradu, byl zatčen před několika dny v Barceloně. Ruská televize rovněž uvedla, že Levašov byl ve Španělsku na dovolené s manželkou a synem.

„Mluvila jsem se svým manželem po telefonu. Prý mu řekli, že vytvořil počítačový virus, který měl ´něco společného s volebním vítězstvím Trumpa´”, uvedla podle listu El País Marija Levašovová. Dodala, že jejího manžela zatkli na základě amerického zatykače, který ho viní z účasti na kyberšpionáži Ruska ve prospěch Donalda Trumpa.

Měl provozovat botnet Kelihos

Údajnou tajnou předvolební spolupráci týmu současného prezidenta Donalda Trumpa s Ruskem vyšetřuje několik výborů amerického Kongresu. FBI a Národní agentura pro bezpečnost (NSA) se domnívají, že Rusko se snažilo poškodit demokratickou kandidátku Hillary Clintonovou a dopomoci ke zvolení jejímu republikánskému sokovi Trumpovi.

Levašov podle amerického ministerstva spravedlností zhruba od roku 2010 provozoval celosvětovou síť infikovaných počítačů, takzvaný botnet. Levašova síť nese název Kelihos a její součástí se postupně staly desítky tisíc počítačů s operačním systémem Windows od Microsoftu. Ministerstvo spravedlnosti dnes podle agentury Reuters oznámilo, že spustilo akci na zničení botnetu Kelihos. Součástí akce je vytvoření serverů, které budou ovládací příkazy vysílané směrem k nakaženým počítačům blokovat.

Finanční útoky skupiny Lazarus stály 81 milionů dolarů

9.4.2017 SecurityWorld Kriminalita

Po více než ročním vyšetřování uveřejnila společnost Kaspersky Lab výsledky svého šetření aktivit skupiny Lazarus. Jde o nechvalně známou hackerskou skupinu, která pravděpodobně stála za krádeží 81 milionů dolarů z Centrální bangladéšské banky v roce 2016.

Finanční útoky skupiny Lazarus stály 81 milionů dolarů

Díky provedené forenzní analýze stop, které skupina zanechala v bankách v jihovýchodní Asii a Evropě, získala Kaspersky Lab ucelený obrázek o tom, jaké zákeřné nástroje skupina využívá. Společnost také odhalila, jaké postupy skupina volí pro útoky na finanční instituce, kasina, softwarové vývojáře pro investiční společnosti a krypto-měnové obchody po celém světě. Tyto znalosti pomohly odhalit a překazit minimálně další dva útoky, které měly za cíl ukrást finančním institucím velké peněžní obnosy.

V únoru loňského roku se pokusila (v té době neznámá) skupina hackerů ukrást 851 milionů dolarů z Centrální bangladéšské banky, přičemž se jí podařilo převést 81 milionů dolarů. Tento čin představuje jednu z největších a nejúspěšnějších kybernetických krádeží současnosti.

Následné vyšetřování, do kterého se zapojili odborníci z mnoha IT bezpečnostních společností včetně Kaspersky Lab, odhalilo, že by nejpravděpodobnějším pachatelem mohla být skupina Lazarus. Tato neblaze proslulá kyberšpionážní a sabotážní skupina má na svědomí sérii pravidelných ničivých útoků. Od roku 2009 se podepsala pod útoky na výrobní podniky, média a finanční instituce přinejmenším v 18 státech po celém světě.

Ačkoliv se skupina po útoku v Bangladéši na několik měsíců odmlčela, nezahálela ve svých aktivitách. Připravovala se na další akci cílící opět na finanční krádeže v bankách. V té době měli navíc kyberzločinci již vytvořené kontakty v jedné z finančních institucí v Jihovýchodní Asii. Plány jim však překazilo následné vyšetřování.

Na několik následujících měsíců se proto opět stáhli a rozhodli se pro změnu taktiky – své operace přesunuli do Evropy. Nicméně i zde byly jejich pokusy přerušeny detekčním bezpečnostním softwarem Kaspersky Lab a také díky rychlé reakci, forenzní analýze a reverznímu inženýrství, na kterém se podíleli top odborníci z této společnosti.

Na základě výsledků forenzní analýzy těchto útoků byli odborníci Kaspersky Lab schopni zrekonstruovat modus operandi skupiny Lazarus.

Počáteční infikace: K prolomení dojde prostřednictvím jediného systému uvnitř banky – buď na základě zranitelného kódu se vzdáleným přístupem (např. na webovém serveru) nebo skrz „watering hole attack“ umožněný exploitem na neškodných stránkách. Jakmile některý zaměstnanec banky takovouto stránku navštíví, počítač uchvátí malware, který stáhne další komponenty.

Vybudování základny: Poté se kyberzločinci rozšíří do dalších bankovních systémů a nasadí persistentní backdoors – malware jim umožní přijít a odejít kdykoliv chtějí.

Interní průzkum: V následujících dnech a týdnech skupina poznává síťové prostředí a identifikuje cenné zdroje. Takovým zdrojem může být záložní server, kam se ukládají autentifikační informace, mailový server nebo celý řadič domény s přístupem do každé části společnosti. V neposlední řadě mohou být cenným zdrojem servery ukládající a zpracovávající záznamy o finančních transakcích.

Útok a krádež: Na závěr nasadí speciální malware schopný obejít bezpečnostní mechanismy interního finančního softwaru a provedou jménem banky podvodné transakce.

Útočníci a jejich oběti

Experti Kaspersky Lab strávili vyšetřováním tohoto případu týdny práce. Nicméně kyberzločinci mohli fungovat bez povšimnutí spoustu měsíců. Například během vyšetřování incidentu v Jihovýchodní Asii experti zjistili, že hackeři mohli do sítě banky proniknout už 7 měsíců před okamžikem, kdy bezpečnostní tým banky požádal o pomoc s řešením případu. Ve skutečnosti měla skupina přístup do bankovní sítě ještě před incidentem v Bangladéši.

Na základě dat Kaspersky Lab z prosince 2015 se části malwaru vztahující se ke skupině Lazarus objevily ve finančních institucích a kasinech, u softwarových vývojářů pro investiční společnosti či u krypto-měnových obchodů v Koreji, Bangladéši, Indii, Vietnamu, Indonésii, Kostarice, Malajsii, Polsku, Iráku, Etiopii, Keni, Nigérii, Uruguay, Gabonu, Thajsku a několika dalších státech. Poslední zaznamenaná aktivita byla společností Kaspersky Lab detekována v březnu tohoto roku, což značí, že útočníci nemají v plánu přestat.

I když si útočníci dávali velký pozor, aby nezanechali žádnou stopu, na jednom serveru, který napadli v rámci jiné kampaně, udělali vážnou chybu. Během přípravy na akci byl server nakonfigurován jako řídící a kontrolní centrum malwaru. V den konfigurace přicházelo první spojení z několika VPN/proxy serverů indikujících testovací fázi pro C&C sever. Zároveň ale došlo i k jednomu krátkému spojení, které pocházelo z velmi vzácné IP adresy pocházející ze Severní Koreji.

Podle expertů to může mít několik vysvětlení:

Útočníci se připojili z dané IP adresy v Severní Koreji.

Byla to někým jiným pečlivě naplánovaná krycí operace.

Někdo ze Severní Koreji omylem navštívil příkazové a kontrolní URL.

Skupina Lazarus masivně investuje do nových variant svého malwaru. Několik měsíců se její členové snažili vytvořit zákeřnou sadu nástrojů, která by byla bezpečnostními řešeními nedetekovatelná. Pokaždé když se o to ale pokusili, byli odhaleni specialisty Kaspersky Lab, kteří identifikovali unikátní charakteristické rysy jejich kódu. Na jejich základě pak následně mohli sledovat nové případy. V současnosti se kyberzločinci opět odmlčeli, což pravděpodobně znamená, že pracují na vylepšení svého arzenálu.

Síť indických podvodníků vylákala z Američanů po telefonu stovky miliónů dolarů

9.4.2017 Novinky/Bezpečnost Kriminalita

Indické policii se podařilo zadržet šéfa sítě podvodných telefonistů, kteří se vydávali za pracovníky amerických vládních úřadů a vymámili z několika tisíc Američanů stovky miliónů dolarů. Skupina operovala z Bombaje a podle agentury Reuters policie v sobotu dopadla jejího bosse.

Sagar Thakkar byl nad ránem zadržen na bombajském letišti. Indická policie již dříve odhalila, že čtyřiadvacetiletý Thakkar žil okázalým životním stylem, vlastnil luxusní automobily a pobýval v pětihvězdičkových hotelech. Jeho zločinecký kruh telefonních operátorů totiž obral americké občany o více než 300 miliónů dolarů (7,5 miliardy korun).

Indičtí podvodníci působící v několika call centrech na periferiích Bombaje se po telefonu vydávali za pracovníky amerických úřadů, jako například Federální berní úřad IRS. Alespoň 15 000 Američanů hrozili pokutami, uvězněním či vyhoštěním, pokud vládě nesplatí fiktivní dluhy. Peníze od obětí byly následně podle zprávy amerického ministerstva spravedlnosti očišťovány tamními komplici, kteří často používali ukradené či falešné identity.

Detailní znalost systému

Podvodnou operaci fungující více než rok zastavila indická policie loni v říjnu po raziích na množství bombajských call center. Zadrženo bylo tehdy přes 700 podezřelých. Policejní komisař Param Bir Singh dnes na tiskové konferenci uvedl, že ve věci byly obviněny čtyři stovky osob, z nichž je asi desítka ve vazbě.

Follow

Maharashtra Today @todaymaharasht1

Sagar Thakkar alias ‘Shaggy’ arrested by Thane Police over call centre scam. - http://www.maharashtratoday.in/thane-call-centre-scam-police-arrest-aide-mastermind-sagar-thakkar-suspected-europe/19 …

8:51 AM - 8 Apr 2017

2 2 Retweets 1 1 like

zadržený Sagar Thakkar

Americké a indické úřady při vyšetřování spolupracují, avšak americká strana oznámila, že bude usilovat o vydání indických podvodníků do USA. Ministerstvo spravedlnosti Spojených států rovněž loni v říjnu v rámci kauzy obvinilo 60 osob na území USA i Indie ze spiknutí za účelem krádeže identity, vydávání se za činitele Spojených států, bankovní podvody a praní špinavých peněz.

Sagar Thakkar byl podle slov komisaře Singha obviněn v prosinci, když po říjnových raziích uprchl do Dubaje. Singh prý Thakkara vyslýchal a byl „ohromen jeho znalostmi amerického a indického systému”. Dodal, že čtyřiadvacetiletý Ind se ke své roli v podvodnické skupině přiznal.

Podle IBM X-Force uniklo v roce 2016 historicky nejvíce dat

8.4.2017 SecurityWorld Kriminalita

Divize IBM Security uveřejnila výsledky Indexu bezpečnostních hrozeb IBM X-Force za rok 2016. Množství uniklých dat vzrostlo z 600 milionů na více než 4 miliardy, což je historický nárůst o 566 %.

Vedle tradičních oblastí, na které kyberzločinci cílí, jako jsou kreditní karty, hesla a informace o zdravotním stavu obětí, zaznamenal tým IBM X-Force významný posun ve strategii útočníků. V roce 2016 se řada významných úniků týkala nestrukturovaných dat, jako jsou e-mailové archivy, obchodní dokumenty, duševní vlastnictví nebo zdrojový kód.

Index bezpečnostních hrozeb IBM X-Force sestává z pozorování více než 8 000 monitorovaných klientů s nainstalovaným bezpečnostním řešením ve stovce zemí a také z dat získaných díky zařízením jakými jsou například detektory spamu nebo honeynety (systémy, které záměrně přitahují potenciální útočníky a sledují jejich počínání). IBM X-Force provozuje síťové pasti po celém světě a denně monitoruje více než osm milionů spamových a phishingových útoků. Dále analyzuje přes 37 miliard webových stránek a obrázků.

V jiné loňské studii divize IBM Security zjistila, že 70 % firem zasažených ransomwarem zaplatilo přes 10 000 dolarů výměnou za navrácení přístupu k firemním údajům a systémům. Podle odhadů FBI dostali kyberzločinci využívající ransomware za první tři měsíce roku 2016 zaplaceno 209 milionů dolarů. Tímto tempem si tak kyberzločinci jen za minulý rok mohli malwarem vydělat téměř miliardu dolarů.

Vidina zisku a rostoucí ochota firem platit dodala loni kyberzločincům odvahu uskutečnit dvojnásobné množství ransomwarových útoků. Nejjednodušším způsobem, jak doručit ransomware do počítače oběti, jsou přílohy se spamem v e-mailových zprávách. Vloni se tak meziročně zvýšil počet spamů o 400 %, přičemž zhruba 44 % spamů obsahovalo nebezpečné přílohy. Ransomware se v roce 2016 vyskytoval v 85 % těchto nebezpečných příloh.

V roce 2015 se pod náporem útočníků nejvíce ocitaly zdravotnické organizace, přičemž finanční služby zaujímaly třetí místo. V roce 2016 se však zločinci znovu zaměřili především na finančnictví. Tento sektor má tedy nezáviděníhodné prvenství v počtu útoků, které na něj cílí.

Údaje ze zprávy X-Force ale ukazují, že pokud jde o počet skutečně uniklých záznamů, je finančnictví na třetí příčce. Nižší úspěšnost útoků ve finančním oboru dokládá, že nepřetržité investice do bezpečnostních opatření jsou do značné míry účinné.

Ze zdravotnického sektoru i přes neustále vysoký počet incidentů uniklo daleko méně dat. Útočníci se totiž zaměřovali na menší cíle. V roce 2016 došlo ve zdravotnictví k úniku „pouhých“ 12 milionů záznamů, což ho řadí mimo pět nejvíce postižených odvětví. Pro srovnání – v roce 2015 došlo k úniku téměř 100 milionů zdravotnických záznamů. Údaj z roku 2016 je tedy o 88 % nižší. V minulém roce zaznamenaly nejvyšší počet incidentů a uniklých záznamů společnosti poskytující informační a komunikační služby a také státní úřady.

Škodlivé reklamy na zahraničních porno webech kradou údaje k bankovnictví

28.3.2017 Novinky/Bezpečnost Kriminalita

Trojský kůň Ramnit se šíří prostřednictvím reklamního systému, který načítá reklamní bannery v novém okně prohlížeče. Přesměruje oběť na server útočníka, z něhož stáhne škodlivý program.

Ramnit se šíří prostřednictvím několika největších porno stránek ve Velké Británii a Kanadě. Jde o takzvaný exploit kit, který se stáhne do infikovaného zařízení a umožňuje vzdálenou správu napadeného počítače.

Konkrétně Ramnit se zaměřuje na přihlašovací údaje k internetovému bankovnictví a také k FTP serverům. V minulosti tento trojský kůň způsobil řadu škod, ale poté takřka vymizel. Znovu se začal objevovat v roce 2015 a loni v srpnu jej použili útočníci při napadení šesti největších bank ve Velké Británii.

Stačilo kliknout na miniaturu fotky nebo videa

„Po asi osmi měsících, kdy nevyvíjel žádnou aktivitu, bezpečnostní analytici narazili na dva nové servery, jejichž prostřednictvím útočníci vzdáleně ovládají zařízení napadená Ramnitem,“ přiblížil na webu SecurityIntelligence.com bezpečnostní expert společnosti IBM Limor Kessem.

„Útočníci poté spustili škodlivou kampaň ve Velké Británii a šíří nové konfigurace trojanu doplněné o další druhy malware, jejichž cílem je získat přístupové údaje uživatelů k internetovému bankovnictví,“ dodal.

Konkrétně u nejpopulárnějších porno stránek ve Velké Británii a Kanadě se vir šíří tak, že uživatel klikne na miniaturu obrázku ve zvolené kategorii galerií nebo videí a tím spustí i pop-okno se škodlivou reklamou.

Jeho prostřednictvím se do zařízení stáhne trojský kůň Ramnit, který poté vyvíjí v napadeném počítači skryté aktivity. Útočníci při této kampani zneužili reklamní síť ExoClick, která okamžitě po odhalení této kampaně přijala opatření k zastavení škodlivého inzerenta.

Pozor by si měli dávat i Češi

Bankovní malware útočí i v České republice. Nejde sice o zmiňovaný Ranmit, ale o trojského koně Android\Trojan.Spy.Banker.HV, který se zaměřuje na mobilní zařízení s operačním systémem Android.

Malware se šíří prostřednictvím falešných SMS zpráv.

„Šíří se podvodnými zprávami SMS. Podle aktuálních informací se útočníci prozatím zaměřili jen na ČSOB. Dá se však očekávat, že okruh cílových bank se brzy rozšíří,“ varuje Lukáš Štefanko, analytik malware ve společnosti ESET. Malware se šíří prostřednictvím falešných SMS zpráv, které předstírají komunikaci České pošty nebo obchodu Alza.cz.

Falešná zpráva uživatele vyzve, aby si otevřel stránku internetového bankovnictví. Místo ní však podsune falešnou přihlašovací stránku. Nepozorný uživatel tak nevědomky odešle své přihlašovací údaje podvodníkům a vystaví se hrozbě vykradení účtu. Během letošního února se takto v Česku a na Slovensku rozšiřovaly falešné SMS s odkazem na údajnou aplikaci společnosti DHL.

Ochrana před podobnými útoky je poměrně prostá. „K omezení rizik doporučuji dodržovat především dvě základní bezpečností opatření. V prvé řadě je nutné nenechat se přimět k instalování aplikací pomocí odkazů, které mohou vést na podvodnou stránku. Aplikaci, kterou chce uživatel instalovat, je třeba si vždy vyhledat v oficiálním obchodě s aplikacemi nebo na důvěryhodných stránkách,” vysvětluje Lukáš Štefanko ze společnosti ESET.

Ukrajinští hackeři prodávají warez pro traktory a farmáři z Nebrasky jásají

24.3.2017 Živě.cz Kriminalita

Počítače už dávno pronikly i do tradičních hloupých strojů, a tak se dnes v ajťáka musí čas od času proměnit i automechanik. Komputerizace strojů se snaží obchodně využít i jejich výrobci, o čemž svědčí i netradiční kauza ze Států, která se týká traktorů John Deere.

Špičkoví hackeři útočili na prohlížeče. Chrome odolal, ale Edge je tragédie

Tamní farmáři při nákupu podepisují docela přísné podmínky, které umožňují výrobci traktor na dálku i vypnout, pokud dojde k nestandardnímu zásahu do jeho výbavy. Ze stejného důvodu musejí farmáři používat jen oficiální náhradní díly a servis.

Jenže to se jim nelíbí, není totiž zdaleka nejlevnější a jsou s ním spojené i prodlevy, než dorazí certifikovaný technik. V krajním případě se rozbitý traktor a prodlevy mohou podepsat na sklizni a tedy i nižších příjmech, ze kterých však farmář na základě smlouvy nesmí vinit výrobce.

Situace využili ukrajinští hackeři a začali na internetu nabízet tučně zpoplatněné cracky, které tyto kontroly výrobce obejdou a farmář bude moci jak upravit konfiguraci firmwaru, tak použít libovolnou náhradní součástku.

Pomalu se tedy dostáváme do éry, kdy se toto softwarové patchování přenáší ze světa domácích počítačů i do míst, kde to bylo ještě nedávno nemyslitelné. Na stranu druhou ale ruku v ruce s tím vzroste i riziko softwarové nákazy, a tak budou možná brzy součástí nejrůznějších botnetů i traktory z Nebrasky.

Milióny útoků a škody za miliardy. Kybernetická kriminalita v Německu roste

23.3.2017 Novinka/Bezpečnost Kriminalita

Internetová a kybernetická kriminalita v Německu roste, její přesný rozsah lze ale jen těžko odhadnout. Na veletrhu výpočetní techniky CeBIT v Hannoveru to řekl šéf Spolkového kriminálního úřadu (BKA) Holger Münch. Uvedl také, že na Spolkovou republiku a německé firmy se soustředí i výrazná aktivita zahraničních tajných služeb.

Zatím poslední statistika za rok 2015 hovoří o 45 793 čistě kybernetických zločinech, které způsobily škodu ve výši 40,5 miliónu eur (miliarda korun). Zločinů, které nebyly výhradně kybernetické, ale byl při nich využit i internet, registrovala policie předloni skoro 245 000. Skutečný počet takových činů je ale mnohem vyšší.

„Analýza zemského kriminálního úřadu zde v Dolním Sasku ukázala, že lidé policii nahlásí jen asi devět procent všech takových deliktů,” uvedl Münch. Důvodem může být to, že postižení jedinci nebo firmy vůbec nepřijdou na to, že se stali obětí kriminality, nebo třeba obava z poškození dobrého jména.

Policie neregistruje všechny kybernetické útoky

Münch ale poukázal i na studie, podle nichž policie ve skutečnosti registruje jen necelá dvě procenta všech internetových trestných činů. Podle odhadu německého ekonomického institutu DIW z roku 2015 dochází v Německu každoročně k 14,7 miliónu kybernetických zločinů, které napáchají škody ve výši 3,4 miliardy eur (téměř 92 miliard korun).

„Kybernetická kriminalita je živnost na vzestupu,” konstatoval Münch, podle něhož už dnes člověk nemusí být IT specialista na to, aby se na tomto druhu kriminality podílel.

Münch také poznamenal, že Německo a německé firmy stojí v centru zájmu zahraničních tajných služeb. Ty se podle něj soustředí mimo jiné na špionáž týkající se vojenských, energetických nebo strojírenských technologií. Konkrétní zemi Münch nejmenoval, ale s ohledem na ekonomickou i politickou špionáž se na Západě nejčastěji mluví o Rusku a Číně.

Hrozí vám exekuce, oprášili podvodníci starý trik

15.3.2017 Novinky/Bezpečnost Kriminalita

Na pozoru by se měli mít lidé před e-maily, ve kterých se kybernetičtí podvodníci vydávají za zaměstnance exekutorského úřadu. V posledních dnech se s nimi totiž doslova roztrhl pytel, jak varoval Národní bezpečnostní tým CSIRT.CZ, který je provozován sdružením CZ.NIC.

„V předchozích dnech byl zaznamenán podvodný e-mail vyzývající k úhradě dlužné částky a vyhrožující případným exekučním řízením,“ podotkl Pavel Bašta, bezpečnostní analytik CSIRT.CZ.

Podle něj se snaží kyberzločinci touto cestou nalákat důvěřivce na podvodné webové stránky. „Kromě podrobného návodu k platbě dlužné částky vede navíc uživatele na webovou stránku imitující skutečný web jednoho z exekutorských úřadů a zde ke stažení a spuštění malwaru,“ zdůraznil Bašta.

Motivace počítačových pirátů je tak zřejmá. Jednak se snaží z důvěřivců pod pohrůžkou exekuce vymámit finanční prostředky, jednak chtějí propašovat do počítače důvěřivců nezvaného návštěvníka – počítačový virus.

Neklikat na odkazy, neotvírat přílohy

„Odkaz vede na doménu exekutor.site místo executor.cz. V těle e-mailu se mimo jiné doporučuje nedbat na varování antivirového softwaru,“ doplnil bezpečnostní analytik. Sluší se nicméně podotknout, že podvodné zprávy mohou být rozesílány klidně i ze zcela jiných adres.

Od podvodných zpráv se již distancoval i exekutorský úřad. „Neotvírejte přílohy a neklikejte na odkazy obsažené v tomto podvodném e-mailu. Náš úřad nikdy nerozesílá výzvy e-mailem, ale pouze v papírové podobě nebo datovou schránkou,“ uvedli zástupci Exekutorské komory.