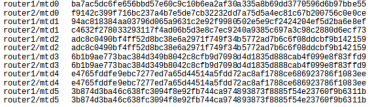

Aktivita WireX v posledním měsíci. Operátoři CDN sítí jej poprvé zaregistrovali na počátku srpna a jeho aktivitu analyzovali zpětně ze svých logů.

- Botnet -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Seznam Kategorie Podkategorie 0 1 2 3 4 5

Nový botnet se rychle rozrůstá. Může shodit celý internet

24.10.2017 Živě.cz BotNet

Nový botnet se rychle rozrůstá. Může shodit celý internet

Přesně před rokem způsobil botnet Mirai rozsáhlou nedostupnost více předních internetových stránek a služeb. Nyní tým expertů odhalil jeho následovníka, který sdružuje až 20násobně více infikovaných zařízení. Vyvstávají tak opodstatněné obavy, že díky jeho síle by mohli útočníci „shodit celý internet“. Informace o potenciální hrozbě zveřejnil TechSpot.

Každým dnem se výrazně rozrůstá

Nový botnet s názvem IoT_reaper, případně IoT Troop, odhalili už v září výzkumníci z čínské bezpečnostní společnosti Qihoo 360 a izraelští experti z firmy Check Point. Za tento čas se však jeho velikost enormním tempem rozrostla. V době výzkumu totiž ovládal už více než dva miliony infikovaných IoT zařízení, přičemž se každý den rozroste minimálně o dalších 10 tisíc zařízení.

Výzkumníci uvedli, že botnet využívá část kódu z jeho předchůdce Mirai, ale obsahuje i několik nových funkcí. Výrazným rozdílem je zejména způsob infiltrace. Mirai vyhledával zařízení s otevřeným Telnetem a následně testoval nejpoužívanější, respektive výchozí přihlašovací řetězce (jméno a heslo) pro získání přístupu.

Botnetu se zjednodušeně říká Reaper. Ke svému rozšiřování využívá působivou sbírku známých zranitelností v IoT.

Kvůli bezpečnostním chybám dokáží neznámí útočníci jednoduše získat plnou kontrolu nad neaktualizovaným zařízením a připojit jej k botnetu. Drtivá většina z uvedených chyb byla sice už dávno opravená, ale uživatelé často zanedbávají aktualizaci. Kvůli nedbalosti se tak i jejich zařízení stávají jedním z článků budoucích útoků.

Na seznamu konkrétně figurují routery D-Link 850L , D-Link DIR-600/300 , Netgear DGN , Linksys E1500 / E2500 , kamerové systémy Netgear ReadyNAS Surveillance , JAWS , Vacron , AVTech a IP kamery Goahead . Podle expertů ze společnosti Check Point jsou ohroženy i routery Mikrotik, TP-Link, NAS zařízení Synology a neaktualizované linuxové servery. Kompletní přehled zneužívaných modelů najdete na tomto odkazu .

Síla botnetu může být ohromující

Experti se domnívají, že botnet Reaper je zatím ve fázi vývoje. Aktuálně se jeho provozovatelé snaží infikovat co možná nejvíce zranitelných zařízení a získat nad nimi kontrolu. Podle dostupných informací nebyl zatím zahájen žádný DDoS útok.

Problémem však je jeho gigantická velikost spolu s více než 100 DNS resolvery, které zajistí rapidně zesílení případného útoku. Nikdo zatím netuší, jaké jsou úmysly útočníků, zda jim jde o způsobení chaosu, finanční zisk nebo jsou jejich cílem specifické zájmy. Faktem však je, že útok může přijít kdykoliv a s rozsáhlými následky.

Pro ilustraci, botnet Mirai disponoval šířkou pásma asi 1 Tbps, což útočníkům umožnilo odstavit weby Disqus, GitHub, HBO Now, Imgur, IndieGoGo, Netflix, PayPal, Pinterest, PlayStation Network, Reddit, SoundCloud, Spotify, Twitter, Yelp a jiné. Reaper je však mnohem propracovanější, přičemž má potenciál zahájit útoky se silou několika desítek Tbps. To ve finále může odstavit klíčové služby internetu a prvky jeho infrastruktury. Naštěstí jen dočasně.

Zaútočil první velký mobilní botnet. Stačí zaneřádit tisíce androidů a spustíte digitální inferno

29.8.2017 Živě.cz BotNet

Desítky tisíc mobilů provádělo DDoS

Viníkem bylyy zákeřné aplikace pro Android

Takhle velký útok tu na mobilech ještě nebyl

Zaútočil první velký mobilní botnet. Stačí zaneřádit tisíce androidů a spustíte digitální infernoZaútočil první velký mobilní botnet. Stačí zaneřádit tisíce androidů a spustíte digitální infernoZaútočil první velký mobilní botnet. Stačí zaneřádit tisíce androidů a spustíte digitální infernoZaútočil první velký mobilní botnet. Stačí zaneřádit tisíce androidů a spustíte digitální infernoZaútočil první velký mobilní botnet. Stačí zaneřádit tisíce androidů a spustíte digitální inferno10 FOTOGRAFIÍ

zobrazit galerii

Na rozsáhlé botnety zavirovaných počítačů, které rozesílají spam nebo třeba zahlcují internetové servery DDoS, jsme si už tak nějak zvykli. Ostatně mnohé útočící oběti často ani netuší, že jsou jejich součástí. V zájmu operátora botnetu je totiž to, abyste se o nákaze samozřejmě pokud možno vůbec nedozvěděli, a on tak mohl třeba i roky zneužívat výkon vašeho počítače.

Domácí mašina má nicméně pro podobné zneužití jednu velkou nevýhodu. Pokud nejste závislí na internetu, anebo celé dny nepaříte GTA, vypínáte ji. A vypnutý počítač nic rozesílat nemůže. Bezpečnostní specialisté tedy poslední roky varují před novým potenciálním zlatým dolem všech botnetových záškodníků: internetem věcí.

K webu připojené set-top-boxy, chabě zabezpečené routery, chytré televizory, přehrávače, chytré ledničky, IP kamery a hromada dalších zařízení mají totiž jednu velkou výhodu. Jsou pořád online, takže mohou i neustále útočit, aniž by si toho někdo všiml. Stačí, aby byla zajištěna jejich dosavadní funkce, a pokud 10-20 % jejich výkonu sežere nějaký vir, vlastně se zdánlivě nic nestane. Jen to možná časem poznáte na účtu za elektřinu.

Jenže co krabička, to jiný firmware, čili univerzální malware, který by plošně zaútočil na každou z nich, jednoduše neexistuje. Útoky se proto omezují spíše na jeden druh zařízení – často od konkrétního výrobce a na konkrétní modelovou řadu.

Mobilní botnet

Jenže vedle osobních počítačů a chytrých krabiček v domácnosti tu je ještě něco. Bylo jen otázkou času, kdy se útočníci zaměří na ten nejatraktivnější cíl ze všech možných. Představte si stovky milionů krabiček, které jsou povětšinou online, jsou poměrně výkonné a používají jeden jediný operační systém. A co více, virus na tu krabičku nainstalují sami její majitelé.

O něčem takovém musí zákonitě snít každý operátor botnetu!

Vlastně nemusí, většina z vás totiž takovou krabičku má právě teď kapse u kalhot, na stole, anebo ji drží v ruce. Samozřejmě mám na mysli telefon s Androidem.

Podivný WireX zamotal hlavu operátorům

Co kdybychom na něj nainstalovali falešnou aplikaci, která by ve skutečnosti na pozadí a na povel operátora zahlcovala společně s desítkami tisíc dalších servery obětí? Přesně k tomu došlo na počátku srpna, když se někteří operátoři sítí CDN začali potýkat s neobvyklou aktivitou, která byla jen složitě vysledovatelná. Začali ji říkat WireX. Botnet WireX.

Nebyl to útok z konkrétní země a z omezeného počtu IP adres. Ty naopak byly rozprostřené po celém světě a bombardovaly cílové weby HTTP požadavky třeba na tamní vyhledávač. Vyhledávání na stránce patří k náročnějším operacím, která zatěžuje i databázový systém, takový web tedy může přestat odpovídat i při menším útoku.

Aktivita WireX v posledním měsíci. Operátoři CDN sítí jej poprvé zaregistrovali na počátku srpna a jeho aktivitu analyzovali zpětně ze svých logů.

Botnet WireX během svého (naštěstí) jepičího života dosáhl velikosti nejméně 120 000 zařízení ve stovce zemí světa a během sekundy dokázal server oběti zahltit 20 000 HTTP požadavky.

Bylo zřejmé, že jedna CDN síť stopy nedokáže odhalit, a tak se do analýzy zapojili ti největší hráči včetně společností jako Akamai, Cloudflare, Google nebo Oracle. Začali pročítat serverové logy, až se dopídili, že jedním z viníků je pravděpodobně běžná aplikace běžící pro Android a její instalační balíček s názvem twdlphqg_v1.3.5_apkpure.com.apk.

Mobilní malware se v HTTP požadavcích podepisoval často nesmyslným jménem prohlížeče/HTTP klienta:

User-Agent: xlw2ibhqg0i

User-Agent: bg5pdrxhka2sjr1g

User-Agent: 5z5z39iit9damit5czrxf655ok060d544ytvx25g19hcg18jpo8vk3q

User-Agent: fge26sd5e1vnyp3bdmc6ie0

User-Agent: m8al87qi9z5cqlwc8mb7ug85g47u

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; nl; rv:1.9.1b3) Gecko/20090305 Firefox/3.1b3 (.NET CLR 3.5.30729)

User-Agent: Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.8.1.7) Gecko/20071018 BonEcho/2.0.0.7

User-Agent: Mozilla/5.0 (Macintosh; U; PPC Mac OS X 10_5_7; en-us) AppleWebKit/530.19.2 (KHTML, like Gecko) Version/4.0.2

Nejméně 300 falešných aplikací pro Android

Představa, že se všechny telefony nakazily jednou jedinou aplikací, však byla poněkud nepravděpodobná. Pravdu odhalila další analýza, kdy výzkumníci objevili více než 300 podobných programů pro Android. Všechny byly strojově vytvořené a obsahovali stejný kód, který zapojil oběť do mobilního botnetu.

Autoři falešné aplikace ve velkém nahráli na neoficiální skladiště instalačních balíčků APK

Jak napovídají obrázky i názvy instalačních balíčků, mnohdy se jednalo o APK balíčky stažené z neoficiálních ale poměrně populárních katalogů jako třeba APKpure. Nutno tedy opět připomenout, že byste měli stahovat aplikace jen z oficiálního katalogu Paly Store. A stejně tak autoři aplikací by je neměli omezovat jen na vybrané trhy, čímž by výrazně klesla potřeba používat podobné katalogy jen proto, že „aplikace není dostupná pro váš telefon.“

Díky včasnému odhalení záškodnických aplikací se mohl do protiútoku zapojit v plné síle i Google, který na dokázal na telefonech s novějšími verzemi Androidu aplikace vzdáleně zablokovat, čímž útok začal slábnout.

Sbírka hříšníků. Zatímco některé aplikace vypadají opravdu nevěrohodně, jiné se snažily přelstít uživatele povedenějším uživatelským rozhraním. Krátce se dostaly i přímo do Play Storu.

Botnet WireX všechny překvapil svou velikostí, ale i svým globálním charakterem. Byl tak rozprostřený po celém světě a útočil z tak generických zařízeních, že jej bylo zpočátku velmi složité odlišit od zcela legitimního datového toku.

Klepněte pro větší obrázek

Google začal na telefonech s novější verzí Androidu aktivně blokovat

Zároveň se stal jakýmsi symbolem nové vlny DDoS, protože byl jedním z prvních svého druhu a zároveň zdaleka největší. Bezpečnostní specialisté přitom upozorňují, že jej díky rozsáhlé spolupráci odhalili nakonec docela rychle. Pokud by se tak nestalo, pravděpodobně by narostl do mnohem hrozivějších rozměrů a jeho útoky by silně znepříjemnily život i globálním CDN sítím, které tu jsou mimo jiné právě od tohoto, aby jako určitý štít chránily své klienty před Denial of Service.

Honíme botnet: od honeypotu k analýze routeru

22.5.2017 Root.cz BotNet

Vše začalo ve chvíli, kdy nám přišla odpověď na jeden z e-mailů, které jsou automaticky generovány našimi honeypoty v případě detekovaného pokusu o útok. Tato upozornění jsou posílána abuse kontaktům sítě.

Takováto reakce na zprávu z našeho honeypotu pochopitelně zaujala moji pozornost. Požádal jsem tedy dotčeného ISP o pomoc a netrvalo dlouho a na stole jsem měl zapůjčené dva vzorky routeru Billion BiPAC 9800VNXL. Jeden přímo odhalený našimi honepoty a druhý čistý pro porovnání v případě, že by se jednalo o trvalou nákazu.

Po prvním „osahání“ přišlo trochu zklamání. Zařízení nemělo klasický shell, ale jenom jakousi příkazovou řádku na telnetu, která byla pro další analýzu naprosto neužitečná.

Když už jsem pomalu začal vzdávat svoji snahu a smiřoval se s tím, že nebudu schopen porovnat vzorky firmwaru z obou zařízení, zkusil jsem poslední možnost. Připojil jsem zařízení do internetu na veřejnou IP adresu. A vyplatilo se. Přibližně během do dvou hodin byl router plně kompromitovaný a stal se součásti botnetu. Hned jsem ho tedy odpojil od sítě a jal se analyzovat zachycená data.

Ukázalo se že router trpí zranitelností umožňující vzdálenému neautorizovanému útočníkovi spustit libovolný kód. Útok se skládá ze dvou HTTP/SOAP dotazů, přičemž ve druhém byl uschován řetězec:

Došlo tedy ke stažení a spuštění binárky a připojení infikovaného routeru k botnetu. Ze zvědavosti jsem binárku nahrál na Virustotal, ale jak se dalo očekávat, architektury jako například MIPS nejsou úplně zajímavé pro antivirové společnosti, jako podezřelý označil vzorek pouze jeden antivir z 55. Na základě posbíraných dat jsem si napsal krátký skript, který mi umožňoval do routeru posílat příkazy. Ty se nakonec zdrcly jen na vypnutí telnetového démona a jeho opětovné spuštění, ale tentokrát s parametrem -l /bin/sh, což mi udělalo velkou radost, protože jsem měl konečně přístup ke klasickému shellu.

Následně jsem již snadno z obou routerů vytáhl firmware a ověřil kryptografické otisky jednotlivých oddílů. Oddíl s kořenovým adresářem a linuxovým jádrem byly na chlup stejné. Lišily se pouze oddíly bootloaderu a oddíl s uloženou konfigurací. Rozdíl v konfiguracích byl nezajímavý a v bootloaderu se dle očekávání lišila pouze uložená MAC adresa. Porovnání oddílů tedy dopadlo dle očekávání, nebývá totiž časté, aby malware přepsal firmware. Částečně také proto, že oddíl s kořenovým adresářem používá jako systém souborů squashfs a při úpravě je zapotřebí, aby byl přepsán celý oddíl.

Po porovnání firmwarů jsem se vrátil k zpět k prošlému útoku a nalezené zranitelnosti. Samotný malware se choval celkem slušně. Upravil si iptables, tak aby sám sebe ochránil před případnou následnou nákazou zablokováním portů zranitelné služby. A hned na to se jal scanovat náhodné IP adresy za účelem dalšího šíření. Už jen chyběla hláška v telnetu o „zabezpečování zařízení“ a dalo se hádat, že se nejspíš jednalo o botnet Hajime. Ze zvědavosti jsem udělal ještě pár pokusů a nejkratší čas napadení čistého zařízení nepřekročil 10 minut.

Samotná zranitelnost tedy umožňuje vzdálené spuštění libovolného kódu (remote code execution) s maximální délkou řetězce 62 bajtů. Konkrétně se jedná o „vlastnost“ „NewNTPServer“ protokolu TR-064, který je určen pro konfiguraci po lokální síti, ale zřejmě následkem chybné implementace je dostupná i z Internetu v rámci protokolu TR-069. Zranitelnost byla objevena na portu 7547, ale v našem případě se týká i portu 5555, který obsluhuje stejný program ( /userfs/bin/tr69). První informace o této zranitelnosti u jiného routeru se objevila 7. listopadu loňského roku a jednalo se o Eir’s D1000. Zneužití této zranitelnosti je velice snadné a odkazovaná stránka obsahuje i modul do Metasploitu.

Na stránkách výrobce routeru nebyla o dostupnosti jiných verzí firmware ani zmínka, proto jsem jej kontaktoval s popisem nalezené zranitelnosti a dotazem, zda bude připravovat nějakou opravu. Při kontaktování výrobce routeru ohledně zranitelnosti však vyšlo najevo, že nová verze firmwaru již existuje a je přímo přeposílána cílovým zákazníkům (zřejmě ISP). Sami uživatelé pak bohužel nemají možnost zjistit ani existenci nové verze firmware či existenci a závažnost zranitelnosti, kterou jimi používaný produkt obsahuje.

Proto v tuto chvíli zvažujeme možnost vytvoření webových stránek, kde by si lidé mohli nechat automaticky otestovat svoje zařízení na tuto zranitelnost. Jednou z drobných překážek však bude nutnost požadovat od uživatele vypnutí a zapnutí zařízení, protože pokud by již router byl napadený podobným způsobem, zranitelnost by se díky blokovanému portu v iptables neprojevila.

Při hledání souvisejících CVE ID nebylo žádné nalezeno. Po komunikaci s Mitre došlo k přidělení nového CVE-2016–10372 pro zranitelnost dříve objevenou na modemu Eir a po dalším zkoumání pak bude pro BiPAC 9800VNXL přiděleno nové CVE ID a nebo pokud se prokáže, že se jedná o stejný software se stejnou chybou, tak se přidá na seznam zranitelných zařízení pod CVE-2016–10372.

I když se nejedná o zcela novou chybu a ani příliš rozšířená zařízení, jsem rád, že se nám podařilo projít celým řetězcem událostí, od detekování bezpečnostního incidentu vlastními prostředky, přes analýzu celé události až po komunikaci se zainteresovanými stranami.

Závěrem bych chtěl poděkovat za spolupráci jak Radku Jiroutovi z Dial Telecom, za nahlášení zařízení a také Tomáši Hruškovi a Marku Buchtovi z Joyce za zapůjčení zařízení.

Student objevil obrovskou botnet síť na Twitteru, tvoří ji statisíce falešných účtů Star Wars

1.2.2017 Novinky/Bezpečnost BotNet

Náhodný objev rozsáhlé botnet sítě, kterou tvoří 350 tisíc falešných účtů sociální sítě Twitter, oznámil student britské University College London Juan Echeverria.

Síť mohla být využita k šíření nevyžádané pošty, malwaru nebo manipulaci s veřejným míněním. Juan Echeverria na ni narazil při analýze náhodně vybraného vzorku jednoho procenta anglicky píšících uživatelů Twitteru v rámci svého studentského projektu.

Při bližším monitoringu zjistil, že velké množství účtů funguje automatizovaně a jsou ovládány buď jedním uživatelem anebo skupinou lidí. Síť pojmenoval Star Wars botnet, protože řada těchto falešných účtů tweetovala náhodné citace ze slavné filmové ságy.

Botnet funguje od roku 2013

Znepokojivý je fakt, že tato botnet síť funguje skrytě již od roku 2013, protože jednotlivé účty byly schválně navrženy a spravovány tak, aby se vyhnuly běžným filtrům pro odhalování automatizovaně spravovaných identit na Twitteru. Tvůrci sítě u všech účtů přidávali klasické profilové obrázky a vytvářeli na první pohled „normální“ uživatelském profily.

Vyhýbali se používání URL v tweetech, oslovovali jen malý počet uživatelů a tweetovali jen zřídka. Zveřejňované zprávy představovaly většinou jen náhodné citace z filmů Star Wars, které se na Twitteru objevují běžně, a tudíž nejsou zachytitelné ochrannými filtry proti botnetu.

Síť je možné využít k šíření spamu nebo názorové manipulaci

Juan Echeverria, student University College London

Student, který rozsáhlou botnet síť na Twitteru objevil, tvrdí, že neexistují žádné důkazy o zneužití těchto účtů k botnet útokům, ale nelze to podle něj vyloučit. „Je velmi pravděpodobné, že provozovatel těchto účtů je stále schopen aktivovat všech 350 tisíc účtů, které tvoří Star Wars botnet a zneužít je k čemukoli,“ uvedl Juan Echeverria.

„Síť je možné využít k šíření spamu, falešných témat, názorové manipulaci, falešnému vyvolávání dojmu pozitivní spontánní reakce uživatelů Twitteru a šíření různých druhů malware. Fakt, že tuto síť tvoří tolik účtů, výrazně navyšuje její potenciální nebezpečnost. Možná jde o nejvážnější hrozbu na Twitteru, s níž jsme se dosud setkali.“

Pozor na neznámé osoby

Podle technického ředitele společnosti ESET Miroslava Dvořáka na Twitteru i ostatních sociálních sítích platí jednoduché pravidlo, že by uživatelé neměli důvěřovat žádnému obsahu, který se k nim dostane z neznámého a neověřeného účtu.

„Základní pravidlo zní, nepouštět si mezi přátele nebo sledované účty ty, které osobně neznáme nebo nemáme potvrzeno, že jde o oficiální prezentace. A když už to z nějakého důvodu uděláte, rozhodně neberte příspěvky z těchto účtů 100% vážně. Rovněž klikat na odkazy, které se v nich mohou objevit, není rozhodně dobrý nápad,“ varuje Dvořák.

Botnet Mirai má další oběť, v Německu odstavil od internetu 900 tisíc uživatelů

30.11.2016 Živě.cz BotNet

V neděli večer postihl Německo rozsáhlý výpadek internetu, při kterém zůstalo bez připojení 900 tisíc zákazníků poskytovatele Deutsche Telekom. Výpadky pociťovali také operátoři v dalších zemích, kde uživatelé hlásili nedostupnost služeb. Nyní již víme původ útoku – byl jim malware Mirai, který se na konci října postaral o nedostupnost Twitteru nebo Youtube masivním útokem na poskytovatele DNS, společnost Dyn. Využívá k tomu zařízení spadající do kategorie IoT – routery, bezpečnostní kamery, ale třeba i bezdrátové chůvičky.

Mirai se v poslední verzi naučil využívat jednu ze zranitelností routerů, která na ně umožňuje útočníkům instalovat škodlivý kód, v tomto případě je cílem zapojení do botnetu. Podle webu Badcyber k tomu používá servisní protokol TR-064, který je providerům k dispozici pro vzdálenou správu. Vedle zpomaleného připojení s sebou útok na router často přinese také jeho pád, a tudíž kompletní odpojení uživatele od internetu. Právě to způsobilo nedostupnost internetu u statisíců uživatelů po celém světě.

Deutsche Telekom radí zákazníkům, kteří pociťují zpomalené připojení restart routeru – škodlivý kód je uložen pouze v RAM. Zároveň přišel s opravou, která aktualizací firmwaru zabezpečí zařízení proti tomuto typu útoku. Nákaza se týkala především routerů výrobce Arcadyan, jenž dodává routery mnoha providerům po celém světě.

Mirai má nový cíl: útočí na routery, cílů má 5 milionů

30.11.2016 Root.cz BotNet

Botnet Mirai už napáchal mnoho škod, ale jeho řádění ještě zdaleka nekončí. Naučil se novým věcem a útočí na vzdálený management routerů, ke kterému by měli mít přístup jen operátoři.

Botnet jménem Mirai se v posledních týdnech stal několikrát cílem zájmu odborných i populárních médií. Tento zájem byl způsoben především skutečností, že Mirai byl zdrojem historicky prozatím nejsilnějších DDoS útoků. Posledním takovým útokem byl distribuovaný útok cílený na poskytovatele DNS služeb Dyn, k němuž došlo ve druhé polovině minulého měsíce a který způsobil nedostupnost mnoha webových služeb, včetně Spotify a Twitteru, pro většinu lidí připojených k internetu.

V době tohoto útoku bylo dle většiny odhadů do botnetu zapojeno přibližně 100 000 zařízení – většinou routerů, kamer a dalších IoT zařízení – jeho aktuální velikost by však dle některých zdrojů mohla být i několikanásobně vyšší.

Čtěte: Když „chytré“ kamery útočí: rozbor současných DDoS útoků

Botnety bývají nejčastěji vytvářeny buď za účelem jejich využití samotným „vlastníkem“, nebo pro získání finančních prostředků z jejich pronájmu třetí straně (v obou případech např. k provádění DDoS útoků). Dle některých zdrojů je aktuální verze Mirai (zdrojové kódy původního malwaru, který zařízení do botnetu připojoval, byly volně publikovány na internetu a dále upravovány) svými provozovateli využívána druhým uvedeným způsobem. V nedávné době byl škodlivý kód, který připojuje zařízení do Mirai doplněn o nový vektor šíření, který mu umožňuje infikovat některé typy routerů, používaných nejčastěji domácnostmi a malými podniky pro připojení k internetu.

Uvedeným vektorem je protokol TR-064, resp. TR-069, který využívá TCP port 7547 a je primárně využíván poskytovateli připojení, jimž umožňuje vzdáleně konfigurovat routery zákazníků. Z nedávno publikovaného ukázkového (proof-of-concept) exploitu však vyplývá, že v případě některých zařízení může tento protokol využít i útočník a docílit pomocí něj spuštění libovolného kódu, který na zařízení zašle. Tohoto postupu užívá i nová verze „Mirai malwaru“, která cílí na některé domácí routery.

O víkendu došlo v návaznosti na snahu botnetu rozšířit se pomocí popsaného kanálu k problémům s internetovým připojením v mnoha geografických oblastech. Při pokusu o infekci nového zařízení totiž malware s výjimkou citelného zpomalení připojení na nakažených zařízeních v mnoha případech způsobil i pád na zařízení běžícího systému, čímž způsobil dočasnou nefunkčnost routeru.

Dezinfekce nakažených zařízení je naštěstí velmi jednoduchá – vzhledem k tomu, že malware se nahrává pouze do operační paměti routeru, stačí jej restartovat a dojde k odstranění infekce. Uvedený postup je samozřejmě nutné doplnit o rekonfiguraci zařízení, resp. instalaci odpovídajícího updatu firmwaru, aby bylo zajištěno, že nedojde k opětovnému nakažení zařízení. Velmi citelně bylo popsaným šířením malwaru zasaženo Německo, v němž bylo, dle vyjádření Deutsche Telekomu, problémy s připojením postiženo přibližně 900 000 lidí. Nakažena byla dle dostupných informací dále například zařízení v Rakousku, Polsku nebo Brazílii.

K internetu bylo dle informací získaných ze serveru Shodan 28. listopadu připojených více než 5 milionů zařízení umožňujících připojení pomocí protokolu TR-064 (aktuálně – 29. listopadu – je jich detekováno o něco méně než 5 milionů). V České republice je počet takových zařízení detekovaných Shodanem o něco vyšší než 72 000, na Slovensku pak počet překračuje 22 000.

Je však vhodné zmínit, že čísla získaná ze služby Shodan nejsou přesná a – jak je zmíněno na posledním uvedeném odkazu – skutečné cifry budou s vysokou pravděpodobností nižší. Rovněž ne všechna zařízení užívající TR-064 jsou z pohledu popsaného mechanismu šíření zranitelná. Je však pravděpodobné – s ohledem na skutečnost, že některé z „malých“ routerů prodávaných v ČR zranitelné jsou – že i v prostředí České republiky se budou počty potenciálních cílů pro rozšíření Mirai pohybovat v řádu desetitisíců.

Počet útoků přes botnety v Evropě raketově roste

4.11.2016 SecurityWorld BotNet

Sofistikovaných útoků řízených servery ze západní Evropy i obětí v tomto regionu rychle stoupá. Jak ukazují data firmy Kaspersky Lab, v červenci až září 2016 byly botnetovými DDoS útoky napadeny cíle celkem v 67 zemích, přičemž vysokou dynamiku je vidět právě v Evropě.

Zatímco v Japonsku, Spojených státech a Rusku počty útoků rostly, počty čínských a jihokorejských obětí naopak znatelně klesly. Ve zmiňovaném čtvrtletí se poprvé mezi prvními 10 zeměmi s nejvyšším počtem zaznamenaných DDoS útoků objevily tři západoevropské státy – Itálie, Francie a Německo.

Tento fakt souvisí se vzrůstajícím počtem aktivních kontrolních C&C serverů v západní Evropě, především ve Velké Británii, Francii a Nizozemsku.

I přes celkově nižší počet zaznamenaných útoků na Čínu bylo na tuto zemi stále cíleno nejvíce útoků – konkrétně jen na populární čínský vyhledávač bylo vedeno dohromady 19 útoků, přičemž byl tento poskytovatel zároveň vystaven nejdéle trvajícímu útoku ve třetím čtvrtletí (184 hodin).

Dnem, kdy byly DDoS útoky za poslední rok nejaktivnější, byl 3. srpen. Servery jednoho amerického poskytovatele služeb v ten den zaznamenaly 1 746 botnetových útoků.

Ve třetím čtvrtletí pokračovaly ve svém růstu počty SYN-DDoS útoků, jež činily 81 % všech registrovaných útoků, přičemž podíl TCP-DDoS a ICMP-DDoS opět klesl.

Rekordní vzestup zaznamenaly také útoky DDoS botů založené na operačním systému Linux, které dosáhly 79% podílu. Příčinou tohoto trendu by mohla být stoupající oblíbenost zařízení internetu věcí (IoT) založených na Linuxech, které jsou čím dál častěji zneužívány k DDoS útokům. Tento trend bude pravděpodobně ještě zesílený po úniku Mirai.

Analytici také zaznamenali navýšení počtu „chytrých“ útoků, které šifrují přenášená data. Typickým příkladem těchto útoků je zasílání relativně malého počtu dotazů šifrovaným spojením na „load-heavy“ části webových stránek (jako jsou vyhledávací formuláře).

Kvůli přenosu šifrovaným kanálem a své nízké intenzitě je pro mnohá speciální bezpečnostní řešení velmi těžké tyto útoky filtrovat.

Experti z CZ.NIC objevili díky routerům Turris potenciální botnet, který útočí na stařičký Telnet

2.9.2016 Zive.cz BotNet

Majitelé experimentálních routerů Turris si na nich mohou aktivovat vábničky, které otevřou TCP porty pro komunikaci skrze terminály SSH a Telnet. Útočník ale ve skutečnosti nebude kompromitovat váš router, ten jej totiž mezi tím už dávno přesměroval na serveru CZ.NIC.

Pokud máte router Turris a zapojíte jej do systému vábniček (honeypotů) CZ.NIC, sami se můžete podívat, kdo se pokouší dostat na SSH skrze port 22 na vaší IP adrese a jaké příkazy zkouší. Zpravidla jsou stejné, protože je řídí nějaký botnet/automat.

V každém případě platí, že CZ.NIC, který routery Turris provozuje, má k dispozici zajímavá čísla, ke kterým se ostatně dostanou i ostatní členové komunity.

Experti na jaře objevili obrovský skok v útocích na stařičký Telnet, který je přitom spíše na ústupu. Objem útoků byl natolik velký a náhlý, že začali zkoumat zákeřné IP adresy a s pomocí Shodanu zjistili, že se ve velké míře jedná o všemožná zařízení IoT počínaje bezpečnostními kamerami připojenými k internetu a konče multimediálními přehrávači a domácími Wi-Fi routery.

Roboti zdaleka neútočí jen na SSH, zájem o stařičký Telnet je stále obrovský (graf vlevo má logaritmické měřítko). V květnu se nejspíše ozval botnet, který zneužil internet věcí.

Zdá se tedy, že na jaře začal aktivně útočit na stařičký Telnet některý z velkých botnetů, který zneužívá zranitelností v síťových krabičkách, dostane se do jejich nitra a pokouší se skrze ně přihlašovat na Telnet napříč celým spektrem IP adres, do kterého se dostali i majitelé routerů Turris.

Pokud provozujete zařízení připojené k internetu, můžete si bezpečnost jeho IP adresy ověřit pomocí tohoto nástroje od CZ.NICu. Zjistíte, jestli IP adresa náhodou nefiguruje na seznamu útočníků, který ale pochopitelně nemusí být kompletní.

Nebezpečený botnet Dorkbot svou hru právě dohrál

4.12.2015 BotNet

Čtyři roky starý botnet Dorkbot kradl logovací data pro služby jako Gmail, Facebook, PayPal, Steam, eBay, Twitter nebo Netflix. Infikoval na milion počítačů. Teď jeho vláda po koordinované akci bezpečnostních složek a technologických firem skončila.

Operace, při níž spolupracovaly bezpečnostní orgány po celém světě, narušila infrastrukturu Dorkbotu, včetně řídících serverů ve 190 zemích světa. A co více, velká mezinárodní akce vedla k zabavení domén, čímž narušila schopnost operátorů botnetu zneužívat počítače svých obětí.

Koalicí, která k jeho zneškodnění vedla, tvořily Microsoft, Eset nebo CERT Polska a také organizace jako Europol, FBI či Interpol.

„Chceme-li mít bezpečnější internet a chránit naše uživatele, musíme se podílet na úsilí, které vede k narušování takových aktivit. V případě Dorkbotu Eset sdílel technické analýzy a statistické informace o malwaru a došel k závěru, že určité domény a internetové adresy slouží k vedení a řízení serverů botnetu,“ uvedl Jean-Ian Boutin, výzkumník malwaru v Esetu.

Dorkbot je etablovaným botnetem založeným na škodlivém softwaru Win32/Dorkbot, který je distribuován prostřednictvím různých kanálů, jako jsou sociální sítě, spam, paměťová média či Exploit kity.

Jakmile se nainstaluje do počítače, pokouší se narušit normální fungování bezpečnostního softwaru tím, že blokuje přístup k jeho aktualizacím a následně se připojí k IRC serveru, od něhož přijímá další příkazy.

Kromě toho, že se snaží získat hesla k populárním službám jako je Facebook a Twitter, Dorkbot brzy poté, co získá kontrolu nad daným systémem, instaluje kód jedné z mnoha dalších rodin malwaru. Velmi často jde o Win32/Kasidet, malware používaný k provádění DDoS útoků a známý také pod názvem Neutrino bot, a Win32/Lethic nebo též Spambor.

Shellshock dál útočí na linuxové systémy, hojně jej využívají botnety

9.11.2014 BotNet

Útočníci v čím dál vyšší míře využívají nedávno objevené díry v příkazovém řádku Bash a infikují tak linuxové servery sofistifikovaným červem známým jako Mayhem.

Mayhem byl objeven dříve v tomto roce a komplexně popsán experty z ruské bezpečnostní firmy Yandex. Červ se instaluje skrze PHP skript, který útočníci nahrají na servery díky kradeným FTP heslům či skrze díry, které naleznou v kódu webových stránek.

Hlavním prvkem Mayhemu je knihovna ELF (Executable and Linkable Format), která po instalaci stáhne další přídavky a uloží je ve skrytém a zašifrovaném souborovém systému. Stáhnuté přídavky umožní útočníkům využívat nově infikované servery k dalším útokům.

V červnu tohoto roku odborníci ze společnosti Yandex odhadli, že botnet vytvořený ze serverů infikovaných Mayhemem, se skládá z asi 1 400 serverů, jimž chodí pokyny od dvou oddělených serverů. Výzkumníci z nezávislé organizace Malware Must Die (MMD) minulý týden oznámili, že autoři Mayhemu přidali do "arzenálu" botnetu i exploity Shellshock.

Shellshock je souhrnné jméno pro několik bezpečnostních děr objevených nedávno v linuxovém Bashe, které lze zneužít ke spuštění kódu nadálku skrze CGI (Common Gateway Interface), OpenSSH, DHCP (Dynamic Host Configuration Protocol) a v některých případech i OpenVPN.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Shellshockové útoky přicházející z botnetu serverů infikovaných Mayhemem se zaměřují na webové servery s podporou CGI. Boty kontrolují jednotlivé webové servery a zjišťují, zda je možné na ně zaútočit skrze díru v Bashi a následně tuto díru zneužijí pomocí skriptu napsaném v Perlu.

Ten obsahuje škodlivé binární ELF soubory Mayhemu pro 32-bitové i 64-bitové procesory vložené v jeho hexadecimálních datech a používá funkci LD-PRELOAD k jejich rozbalení a spuštění na systému. Stejně jako u předchozí verze, i nyní je vytořen skrytý souborový systém, kde jsou ukládány další komponenty - přídavky - jež jsou využívány pro různé typy skenů a útoků na další servery.

Výzkumníci z MDM si myslí, že jedna z těchto komponent byla aktualizována k využití nových exploitů Shellshock, i když to zatím není potvrzeno.

Tuto teorii však podporuje fakt, že některé ze sledovaných pokusů o útok pomocí Shellshocku přicházely z IP adres známých botů infikovaných Mayhemem ve Velké Británii, Indonésii, Polsku, Rakousku, Austrálii a Švédsku. Výzkumníci z MMD všechny dostupné informace předali organizacím CERT.

Většina distribucí Linuxu již na díry v Shellshocku vydala patche, avšak mnoho webových serverů není nastaveno tak, aby si tyto aktualizace stahovaly a instalovaly samy. Riziko je tedy stále velké.

Apple aktualizuje XProtect zabít iWorm botnet ohrožení

8.10.2014 BotNet

Apple vydala aktualizaci pro svůj XProtect anti-malware systém, který dělá to rozpoznat tři různé verze iWorm OS backdoor malwaru objevil minulý týden AV specialisty Dr. Web. malware lana infikovaných počítačů do "V současné době spící" botnet, a dostal IP adresu C & C serverů, ke kterému byl ment hlásit z Reddit příspěvky. Je schopný dělat mnoho věcí, a mezi nimi se stahování další (škodlivé) souborů a provádění pokynů systému. Výzkumníci nebyli schopni zjistit, jak se malware se šíří, ale říkal, že to rozhodně není self-replikace. Několik dní později, Thomas Reed The Safe Mac byl upozorňován anonymního zdroje, že malware se šíří přes montéry, kteří přicházejí s pirátských verzí populárních aplikací nabízených na Pirate Bay. Zdá se, že instalační požaduje - a byla jim poskytnuta -. oprávnění správce mu odhlásila tvrzení, zjistil, že je to pravda, a předložila tento tip a své poznatky o bezpečnostní produkt týmu společnosti Apple. Apple vydala aktualizaci XProtect zabývající se problematikou v sobotu, a obsahuje definice pro tři různé varianty malwaru. Uživatelé Nemusíte se starat o provádění aktualizací, protože jejich počítače zkontrolovat aktualizace XProtect na denní bázi, a automaticky je realizovat.

Linux infiltrovali a kontrolované v DDoS botnet

6.9.2014 Viry | BotNet

Akamai Technologies upozornění podniky k ohrožení vysokým rizikem iptables a infekcí IptabLex na linuxových systémech. Škodlivé aktéři mohou používat infikovaných systémů Linux zahájit DDoS útoky proti zábavním průmyslu a dalších vertikál. masivní zamoření iptables a IptabLex zdá se, že byl dán velký počet linuxových webových serverů, které jsou ohroženy, a to především využije Apache Struts , Tomcat a ElasticSearch zranitelnosti. Útočníci použili zranitelnost Linux na neudržovaných serverů, abyste získali přístup, stupňovat oprávnění umožňuje vzdálené ovládání počítače, a poté pokles škodlivý kód do systému a spusťte jej. Výsledkem je, že systém by mohl pak být řízen dálkově jako součást DDoS botnet. indikace po infekci je užitečné zatížení pojmenované .IptabLes nebo. IptabLex umístěn v adresáři / boot. Tyto soubory skriptu spustit .IptabLes binární na restartování. malware obsahuje také funkci self-aktualizační která způsobí, že infikovaný systém pro kontaktování vzdáleného hostitele ke stažení souboru. V laboratorním prostředí, infikovaný systém se pokusil kontaktovat dvě IP adresy v Asii. "jsme vystopovat jeden z nejvýznamnějších DDoS útoku kampaně v roce 2014 s infekcí iptables a IptabLex malware na systémech Linux," řekl Stuart Scholly, senior VP a GM, Security Business Unit, Akamai. "Jedná se o významný rozvoj kybernetické bezpečnosti, protože operační systém Linux není běžně používán v DDoS botnetů. Škodlivé herci využili známých zranitelností v unpatched softwaru Linux zahájit DDoS útoky. Linux administrátoři potřebují vědět o této hrozbě přijmout opatření na ochranu svých serverů, "dodal Scholly. Asie zřejmě významným zdrojem DDoS útoky řídicích a kontrolních středisek (C2, CC) pro iptables a IptabLex se v současné době nachází v Asii. Infikované systémy byly zpočátku známo, že v Asii; Nicméně, v poslední době mnoho infekcí byly pozorovány na serverech hostované v USA a v jiných oblastech. V minulosti, většina infekcí DDoS bot pochází z Ruska, ale teď Asie se zdá být významným zdrojem rozvoje DDoS. Kompletní poradenství je k dispozici zde (nutná registrace).

FBI, Evropské orgány jít po GameOver Zeus Botnet

3.6.2014 BotNet

UPDATE činné v trestním řízení, v Evropě a ve Spojených státech, včetně Europolu a FBI, běžel koordinovaný Takedown na GameOver Zeus botnet pátek, zadření servery a přerušení provozu botnet je. Úřady tvrdí, že stejný botnet byl použit k distribuci CryptoLocker Ransomware a teď hledají pro 30-rok-starý ruštině, kterým říkají, že je připojen k provozu botnet.

GameOver je samostatný kmen malware z více známých Zeus Trojan a botnet vytvořena pomocí GameOver se ukázala být těžké cíl pro výzkumníky a vymáhání práva. GameOver Zeus botnet využívá P2P architekturu, díky němuž je obtížné narušit, protože decentralizovaného velení a-kontrolní infrastruktury. Mnoho malware autoři a provozovatelé botnet se přesunula do této architektury v posledních několika letech, protože výhody, které nabízí v odolávání takedowns a pokusy o odstranění.

GameOver Zeus se používá jako součást plánu podvodu drátu.

GameOver Zeus se používá jako součást systému drát podvodu, který se týká krádeže finanční pověření od infikovaných uživatelů počítače a pak jej pošle peníze z obětí účty s těmi, řízen útočníků. GameOver často je distribuován obětem prostřednictvím jiných botnetů, konkrétně Cutwail botnet .

30. května, úřady pracují z Evropské kyberkriminalitě Center (EC3) spolupracoval s řadou bezpečnostních firem a výzkumných pracovníků Takedown botnet a chopit se servery, které byly součástí botnetu. Shadowserver Foundation, Abuse.ch, CrowdStrike, Microsoft a několik dalších společností byly součástí takedown. FBI identifikovala Evgeniy Michajlovič Bogachev jako údajné řídicí operace GameOver Zeus.

"Tento velký a velmi úspěšný, provoz byl důležitým testem schopnosti členských států EU jednat rychle, rozhodně a koordinované proti nebezpečné zločinecké sítě, která byla krást peníze a informace z obětí v EU a na celém světě . Po mnoho dní a nocí počítačové policie z několika zemí EU v EC3 operační sály maximalizovat dopad této společné vyšetřování. Jsme lepší a lepší po každé takové operaci, a mnoho dalších bude nepochybně následovat, "řekl Troels Oerting, vedoucí EC3.

Americká vláda sinkholed některých serverech zapojených do GameOver Zeus botnet, přesměrování provozu z infikovaných počítačů k serverům, které kontrolují. To je obyčejná taktika použita jako součást botnet takedowns, ale není vždy zcela efektivní, a to zejména proti P2P botnetů, které nejsou závislé na jednom nebo několika málo klíčových C & C servery.

V pondělí, US-CERT vydal technický varování o Zeus GameOver, vyprávění uživatelé mít na pozoru před malware.

"GOZ, který se často šíří prostřednictvím nevyžádané pošty a phishingových zpráv, se používá především zločinci sklízet bankovních informací, jako jsou přihlašovací údaje, z počítače oběti. Infikované systémy mohou být také použity, aby se zapojily do jiných škodlivých aktivit, jako je rozesílání spamu nebo se účastní Distributed Denial-of-service (DDoS) útoky, "říká varování.

To není poprvé, co vědci a úřady šly po Zeus botnet. V roce 2012, Microsoft sundal některé servery používají jako C & C body pro Zeus , ale proto, že GameOver Zeus používá P2P architekturu, provoz nedal díru do této operace malware.

"Tato operace narušila globální botnet, který ukradl miliony z podniků a spotřebitelů, stejně jako komplexní systém Ransomware, že tajně šifrované pevné disky, a pak požadoval platby za to, že uživatelům přístup k jejich vlastní soubory a data," řekl náměstek generálního prokurátora Colea. "Podařilo se nám zakázání GameOver Zeus a Cryptolocker jen proto, že jsme se mísí inovativní právní a technické taktiku s tradičními donucovacími nástroji a rozvíjet silné pracovní vztahy s vlastní odborníky v oboru a protějšky činnými v trestním řízení ve více než 10 zemích po celém světě."

Ministerstvo spravedlnosti obviněn Bogachev spiknutí, podvodu drátu, počítačové hackerství, bankovní podvody a praní špinavých peněz v souvislosti s provozem GameOver Dia. Úřady také říci, že byl zodpovědný za chod CryptoLocker infrastrukturu, vysoce ziskový provoz Ransomware.

USPS Spam kampaně kapky botnet malware

30.5.2014 Spam, Botnet

Nová spam kampaň se objevila na podporu Asprox botnet. Program zahrnuje poštovné účtenky e-maily, které obsahují škodlivé odkazy a purport pochází z United States poštovní služba (USPS).

Každý, kdo obdrží jednu z těchto e-mailů a klikne na odkaz v něm bude mít soubor stažený zip na svém počítači, podle zprávy Zscaler . Poté, co uživatel stáhne soubor zip, to se ukáže jako zdánlivě legitimní hledá dokumentu aplikace Word na ploše systému Windows. Tento soubor je ve skutečnosti spustitelný soubor, který musí být otevřen dříve, než uživatel infikována malwarem.

Výzkumníci z bezpečnostní firmy StopMalvertising analyzovány Asprox - také známý jako Kulouz - v listopadu. Zjistili, že kmen malware začal jako botnet heslem krást, ale má protože se vyvinul, kde je primárním cílem je zahájit automatizovaných útoků SQL injection. Asprox, říkají, je notoricky známý pro spoofing plavební společnosti, jako je United Parcel Service a FedEx.

Asprox není nic nového, s odkazy na něj na Threatpost sahá až k roku 2009.

Jako zveřejnění Zscaler je, že hrozba byla bodování poměrně nebezpečná 4/52 na VirusTotal. V době naší publikace, detekční motory Zdá se, že vzala na vědomí, a hrozba je nyní vstřelil méně účinný dvacet sedm padesát dvěina.

Podle zprávy, malware kopíruje do nakažené uživatele Lokální aplikace data před vytvořením autostarter, aby zajistily, že infekce zůstane asi i po restartu.

"Společným jmenovatelem napříč všemi z nich klesl souborů je, že všichni POST bzip2 komprimované data, která je pak šifrován s 16-byte náhodný RC4 klíč přes HTTP, jak je uvádí StopMalvertising," napsal Chris Mannon v analasys Zscaler. "Vidíme rostoucí počet útoků, které využívají tuto metodu telefonu domácí aktivity. Případ tohoto Asprox hrozeb telefony domova přes porty 443 a 8080. "

Gang ovládat ColdFusion využije rozšiřuje botnet napadených e-commerce weby

3.4.2014 Botnet

Německý web francouzské automobilky Citroën je poslední z celé řady vysokoškolských profilu vozík stránek, které byly napaden hackerem gangu multiplikátorem Adobe ColdFusion zranitelnosti. Podle The Guardian , webové stránky se jedná - shop.citroen.de - je místo pro nákup Citroën-themed dary, a byl provozován třetí stranou web design společnosti anyMotion. Hackeři se podařilo to kompromis a instalovat backdoor, který by dal jim trvalý přístup k serveru, na kterém byl hostitelem, a uživatel informace, obsažené. anyMotion zřejmě zavřel zadní vrátka a pracuje na zjištění, zda server byl jinak ohrožena. Dosud není známo, jaká data byla ukradena, ale Citroën byl naléhání své německé zákazníky na kontrolovat své zůstatky na bankovních účtech podezřelých transakcí, které, zdá se, naznačují, že údaje platební karta byla zřejmě chytil. Společnost také obnovit uživatel a administrátor hesel, takže je pravděpodobné, že informace byla rovněž ohrožena. "Tato zpráva obsahuje dva velmi důležité body k provozování podnikání na internetu," komentoval Lancope CTO Tim Keanini. "První je, že zůstat až do dnešního dne v současné době využívaných zranitelnosti může být jen dost rozpětí času k nápravě, než váš příští v řadě. Pokud víte, v pondělí, že verze 123 aplikací ABC je využívána, a do úterý jste upgradovali nebo zmírnit zranitelnost, můžete vytáhnout z cílového prostoru. Můžete si být jisti, že tito lidé jsou na stopě další oběti na internetu, které odpovídají kritériím této oběti. To ještě není u konce. "Druhým důvodem je skutečnost, že" bezpečnost je odpovědností každého ". Jen proto, že outsourcing nějakou funkci společnosti neznamená, že bezpečnost jejich problém, a už je tvůj problém. Ve skutečnosti, měli byste si projít celý seznam partnerů, které máte, a zeptejte se sami sebe, pokud některý z těchto obchodních funkcí byly využity, co by to bylo na kontinuitu svého podnikání. Nyní je čas, aby povrch těchto závislostí, a to po jejich porušení, "dodal. Podle Brian Krebs, předchozí cíle tohoto stejného gangu patří džem a želé výrobce Smucker je a kreditní karty pro zpracování firmy Securepay, řetězec amerických datových makléřů, PR Newswire, Adobe a, konečně, Citroën, dvě americké společnosti zabývající se prodejem osvětlovací techniky v jejich on-line obchodů, a LaCie, Seagate vlastnictví hardware společnosti. "Obě společnosti, kteří se dohodli mluvit se mnou byli oba osvětlení firmy, a jak se poprvé dozvěděl na svých stránkách ohrožuje po platebních kartách firma Discover upozornil své procesory karty do vzoru podvodné aktivity na karty, které byly nedávno použity v obchodech, "řekl poznamenal . dvě dotčené společnosti jsou Elightbulbs.com a Kichlerlightinglights.com , oba koho nakonec rozhodla pro outsourcing zpracování kreditní karty třetí osobou, aby se zabránilo je zodpovědný za platební kartou datových kompromisů v budoucnosti. Jak se to stane, Elightbulbs.com dokonce najal bezpečnostní shody firmu vyzkoušet stránky a servery pro bezpečnost trhliny těsně před porušením byl vykonán, a firma vynechal ColdFusion nedostatky zneužity útočníky.

Zombie detektor : Half- století - starý nástroj může pomoci vyčenichat botnety , vědci tvrdí,

5.2.2014 BotNety

Statistický nástroj poprvé použit v roce 1966 a v současné době používají v řeči a rozpoznávání gest může držet klíč k popotahování z robotické sítě - tím, že předpovídá pravděpodobný " další krok " z infikovaných počítačů a zdravých počítačů po nich , podle Science Daily .

Výzkumníci z PSG College of Technology , Coimbatore , Indie vyvinula nástroj, který může dělat " zombie " počítače vyčnívat z davu , analýzou jejich činnosti okamžitě - proces, který je často " jako snažit se identifikovat jednu zlatou rybku v obřím akváriem , " podle zprávy Slashdot je .

Tento nástroj používá model skrytých Markov , statistický nástroj, který umožňuje výzkumníkům , aby předpovědi budoucího chování , aniž by věděl o historii minulosti daného systému . Výzkumníci sledovat datové pakety přicházející dovnitř a ven z PC , a používat to , aby se " předpovědi " , jakinfikovaný počítač může chovat , a kontrastující to "normální" chování počítače ve stejném systému . Vědci přirovnávají proces předpovídání počasí . Skryté Markovovy modely , jsou používány značně v rozpoznávání řeči a rozpoznávání gest dnes , ale statistické modely byly poprvé použity v šedesátých letech .

Vědci píší, že "tým použil statistické logiku skrytou modelu semi- Markov předvídat vlastnosti internetové aktivity na daném počítači podezření z toho, žezombie počítače v botnetu ... Tyto proměnné jsou komponenty používané pro řízení tok datových paketů a ven z počítače prostřednictvím internetového protokolu . Jejich přístup může modelovat "normální" chování a pak zvýrazněte aktivit robotické sítě jakoodchylka odnormálu bez konkrétních proměnných, které jsou změněny malware prozatím v očích . "

Vědci píší, že zatímco AV software může odhalit malware , který řídí počítače v botnetu , zločinci jsou neustále přizpůsobuje své techniky , a naznačují, že jejich nástroj může nabídnout způsob, jak " uzamknout " botnety a zombie PC rychle .

V reseachers poukazují na to, že " malware vývojáři se zaměřili v poslední době na web-based , http , typ činnosti, který je jednodušší zamaskovat mezi nesčetnými paketů dat pohybujících se tam a zpět přes síť a do a ven z určitého počítače , " a říkají, že jejich nástroj skrytých Markov nabízí "systém detekce lehký a real-time můžete vidět prostřednictvím tohoto přestrojení snadno . Zavedou-li se široce , jako je systém mohl uzamknout tento druh botnet velmi rychle a zpomalovat vstřebávání zombie počítačů, zločinci a jiní se zlým úmyslem . "

Zpráva Slashdot je poznamená, že identifikace malý počet infikovaných počítačů mezi tisíci může být obtížné - " . Může nabídnout naději " , a že tento nástroj

" Identifikace volání mezi jednotlivými zombie PC a botnet , která ji vlastní , zevnitř společnosti s tisíci počítačových systémů , je jako snažit se identifikovat jednu zlatou rybku mezi tisíci v obřím akváriu : mezi tisíci jinými dělá téměř totéž , je to těžké určit jednu rybu se zlem na jeho mysl , " píše se ve zprávě , " Alepůl století starý statistický nástroj pro analýzu mohou nabídnout větší naději tím, že naznačuje, dost o chování dobře upravených ryb , aby se chování ty špatné vyniknout . "

Příspěvek Zombie detektor : Half- století - starý nástroj může pomoci vyčenichat botnety , vědci tvrdí, objevil se na prvním místě Žijeme zabezpečení .

Cross-platform java-bot

28.1.2013 BotNet | Viry | Kriminalita

Na začátku tohoto roku jsme obdrželi škodlivý Java aplikace pro analýzu, což se ukázalo být multi-platforma bot schopný běžet na Windows, Mac OS a Linux. Bot byl psaný úplně v Javě. Útočníci používají zranitelnosti CVE-2013-2465 infikovat uživatelům s malware.

Inicializace a dešifrování řetězce

Chcete-li analýzu a detekci malware těžší, jeho vývojáři použili Zelix Klassmaster Obfuscator. Kromě toho plést bytecode, Zelix šifruje řetězcové konstanty. Zelix vygeneruje jiný klíč pro každou třídu - což znamená, že aby bylo možné dešifrovat všechny řetězce v aplikaci, budete muset analyzovat všechny třídy, aby bylo možné nalézt dešifrovací klíče.

Inicializační řetězec a dešifrování se provádí ve statickém Inicializátor kódu (<clinit>).

Šifrované inicializační řetězec

Algoritmus je následující: mít aktuální index zašifrované znaku v řetězci, spočítat zbytek z jeho dělení 5 a vyberte aktuální klíč v závislosti na výsledku. Dále identifikovat dešifrovat charakter provedením modul 2 bitový doplněk k vybranému tlačítku.

String dešifrování

Pro konkrétní případ, dešifrování algoritmu vypadá takto:

Provádění Python z dešifrování algoritmu

Zahájení

Po spuštění bota kopíruje do domovského adresáře uživatele a sám se nastaví spuštění při startu systému. V závislosti na platformě, na které bylo zahájeno bot, tato metoda se používá pro přidání do autostart programů:

Pro Windows - HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

Mac OS - standardní služba launchd Mac OS se používá

Pro Linux - / etc / init.d /

Tělo bot obsahuje zašifrovaný konfigurační soubor pro launchd služby.

Dešifrovat konfigurační soubor pro launchd služby

Po spuštění a nastavení se spouštět při startu systému, bot musí tuto skutečnost oznámit svým majitelům. Chcete-li poskytnout prostředek identifikace každého bot, jedinečný identifikátor bot je generován na každém počítači uživatele. Identifikátor se uloží do souboru jsuid.dat v domovském adresáři uživatele.

Obsah jsuid.dat

Ovládání bot

Bot je ovládán pomocí protokolu IRC. To nás vede k ještě jeden zvědavý rys tohoto malware - používá PircBot otevřený rámec k naplňování komunikaci přes IRC. Malware zahrnuje všechny třídy potřebné pro tento účel.

Po spuštění malware iniciuje připojení k IRC serveru.

Připojení k IRC serveru

Po úspěšném navázání spojení, bot připojí předdefinovaný kanál a čeká na příkazy útočníků:

Připojení IRC kanál

Hlavní funkce

Bot je navržen tak, aby provedla DDoS útoky z infikovaných uživatelů počítačů.

Bot podporuje dva typy povodní:

HTTP

UDP

Který typ útoku je třeba použít je určen útočník v IRC kanál pro zombie strojů. Kromě toho, že tyto parametry jsou uvedeny:

Adresa počítače, které mají být napaden

Číslo portu

Doba trvání útoku

Počet vláken, které mají být použity v útoku

Generování hlavičky během povodní HTTP útok

Hodnota User-Agent, které mají být vloženy do HTTP požadavku je vybrán náhodně ze seznamu uloženého v těle bota v šifrované podobě.

Dešifrovat seznam hodnot uživatelského agenta podporovaných bot

Při analýze malware, jsme zjistili pokus napadnout hromadné e-mailové služby.

Příkaz k útoku

Kaspersky Lab detekuje malware jako HEUR: Backdoor.Java.Agent.a .

Rádi bychom poděkovali Zoltan Balazs, CTO v MRG Effitas, pro sdílení vzorek malware s námi.

DDoS botnet šíření na strojích Linux a Windows

18.1.2014 BotNet | Počítačový útok

Blended DDoS botnet se skládá z obou počítačích se systémem Windows a Linux byl zjištěn výzkumníky, kteří pracují s polským CERT. botnet je určen výhradně pro montáž DDoS útoky, zejména zesílení útoků DNS. "To znamená, že útočníci měli zájem jen infikovat stroje, které mají významnou šířku pásma sítě, například servery, "oni poznamenal . "To je pravděpodobně také důvod, proč tam jsou dvě verze bot -. Operační systémy Linux jsou oblíbenou volbou pro serverové stroje" Co mohou říci, útočníci porušil postižených stroje Linux prostřednictvím úspěšného SSH slovníkový útok, pak se přihlásit na něj a stáhnout, instalovat a popraven bot. Linux verze bot se pokusí připojit k serveru C & C přes vysokou TCP portu. "Oba C & C IP a port jsou šifrované," vysvětlili v blogu. "Po spuštění, bot odešle informace o operačním systému (pomocí funkce uname), nešifrovaný a čeká na příkazy." Po analýze malware, došli k závěru, že lze spustit čtyři typy útoků DDoS. Také, že má funkce, které dosud nebyly realizovány. bot zaměřením na operační systém Windows funguje trochu jinak. Jakmile se na počítači, klesne spustitelný soubor a spustí jej, což má za následek trvalé službě Windows daboval DBProtectSupport být registrován a začal. bot také kontakty na serveru C & C také vysokou TCP portů, ale to musí nejprve odeslat dotaz DNS na 8.8.8.8 serveru, aby byl informován o jeho IP adresy. To pak "informuje" server detailů cílového systému po sestavení a odeslání textový soubor. "Tento textový soubor, spolu s faktem, že stejná C & C IP byl použit v obou vzorků malwaru aby nám věřit, že to bylo vytvořeno stejnou skupina, "výzkumníci k závěru. Ale zatímco uživatelé Linuxu mohou zabezpečit své stroje z tohoto útoku výběrem lepší SSH heslo, které jste nezmínil, jak se systém Windows ohrožena na prvním místě

ZeroAccess botnet nadobro?

18.1.2014 BotNet

Když Microsoft a různé donucovací orgány po celém světě narušil na ZeroAccess botnet na začátku prosince, ale nečekal, že zcela eliminovat. Koneckonců, byl botnet byl zaměřen dva měsíce dříve výzkumníky společnosti Symantec, kteří dokázali závrtu velké kus to před jeho mistři se podařilo aktualizovat roboty a opravu bezpečnostních děr, které dovolily vědcům dělat. Také po dlouhou dobu, botnet byl velmi lukrativní byznys pro zločince za ním, a vzali velký péče . udržet v chodu , ale, jak Richard Boscovich, náměstek generální ředitel s Microsoft Digital zločiny jednotky se sdílí ve svém blogu, bot mistři zdánlivě vzdali na botnet:

Jak jsme očekávali, méně než 24 hodin po našem rušivé činnosti, jsou zločinci vytlačila nové pokyny k ZeroAccess infikovaných počítačů, aby mohly pokračovat ve své podvodnou činnost. Nicméně, protože jsme byli sledování jejich činnosti a je schopen identifikovat nové IP (Internet Protocol ) se zabývá zločinci používali k páchání svých zločinů, evropský boj proti kyberkriminalitě centrum Europolu (EC3) se okamžité kroky ke koordinaci s členských zemí činnými v trestním řízení, v čele s Německem je Bundeskriminalamt je (BKA) Cyber Intelligence Unit, rychle vystopovat ty nové IP podvod adresy . Po rychlé reakce BKA je, bot-pastevci vydala jedno další aktualizaci do infikovaných počítačů, která zahrnovala zprávu "WHITE FLAG", což věříme, symbolizuje, že zločinci se rozhodli vzdát se kontroly nad botnet. Od té doby jsme se neviděli žádné další pokusy o Bot pastevců na vydání nového kódu a jako výsledek, botnet je v současné době již nejsou používány ke spáchání podvodu.

Z důvodu tohoto vývoje, Microsoft požádal soud o uzavření civilního případ, že podal proti zločincům, aby činných v trestním řízení může pokračovat ve vyšetřování a doufejme, že je vystopovat. Mezitím, Microsoft se snaží pomoci infikovaných uživatelům čistit jejich počítače, jako ZeroAccess je sofistikovaná a těžko odstranit kus malware.

Mariposa autor bot odsouzen k trestu odnětí svobody

18.1.2014 BotNet

Matjaz Skorjanc, aka Iserdo, byl odsouzen ke čtyřem letům a deseti měsícům vězení minulý týden u Okresního soudu v Mariboru ve Slovinsku. Byl shledán vinným z výroby "nástrojů určených k lámání nebo ilegální vstup do informačního systému" a praní špinavých peněz . On byl také nařídil zaplatit pokutu € 3,000 a byl jeho byt a auto zabaveno, protože oni jsou věřil k byli koupeni výnosů z trestné činnosti. jeho ex-přítelkyně Nusa Coh byl odsouzen na osm měsíců se zkušební dobou na praní špinavých peněz. Skorjanc (27), bývalý student informatiky byl zatčen v červenci 2010 slovinské policie po společné akce s FBI a španělská Guardia Civil. známý v internetovém undergroundu jako Iserdo, byl autorem Butterfly Bot, která byla prodána Španělská zločinecké skupiny, které ji používají k vytvoření Mariposa botnet . Odhady pro počet nakažených systémů se pohybují od 8 do 12.000.000 roboty. stíhání odhaduje, že celkové škody způsobené malware je několik desítek milionů eur. Peníze z prodeje bot byla zpracována Nusa CoH, kteří tvrdí, že jí nebyl vědom protiprávnosti její role.

Podezření Aktivní Rovnix Botnet Controller

8.12.2013 BotNet

Obdrželi jsme informaci o podezření na Rovnix botnet regulátoru v současné době pomocí alespoň 2 domény ( mashevserv [.] KOM a ericpotic [.] com), směřující na stejnou IP adresu 37.9.53.126 (AS 44050).

Jedná se o informace, které v současné době máme k dispozici, která by měla pomoci určit, zda nějaké počítače v síti je v současné době kontaktovat tohoto botnetu:

mashevserv [.] com / config.php? version = [hodnota zde] & user = [hodnota zde] & server = [hodnota zde] & id = [hodnota zde] & crc = [hodnota zde] & aid = [hodnota zde] je místo, kde ohrožena klienti odeslat požadavek GET HTTP při žádosti konfigurační soubor. Pokud jsou správné hodnoty vloženy server vrátí zašifrovaný konfigurační soubor.

mashevserv [.] com / admin se zdá být admin konzole

ericpotic [.] com / task.php má podobné hodnoty připojena k ní, když je požadavek GET provádí se zdá být nějaký check-in říct serveru, že je naživu.

Příspěvky na ericpotic [.] Com / data.php jsou využívány k exfiltrating dat. Veškerá komunikace s C & C jsou nezašifrované TCP 80.

Také se zdá, tento malware má velmi malou detekci. To je vše, co v současné době mají. Pokud můžete obnovit vzorky buď na hostiteli nebo prostřednictvím paketů a jsou ochotni se o ně podělit s námi, můžete nahrát na náš kontaktní stránku .

[1] https://www.robtex.com/dns/mashevserv.com.html # graph

[2] https://www.robtex.com/dns/ericpotic.com.html # graph

[3] https:/ / www.robtex.com/ip/37.9.53.126.html # whois

[4] http://www.xylibox.com/2013/10/reversible-rovnix-passwords.html

Microsoft a kamarádi se dolů ZeroAccess botnet

6.12.2013 BotNet

Microsoft křížová výprava proti botnetů zuřil včera jako Redmond, Washington, počítačového giganta a koalice činnými v trestním řízení a zabezpečení Internetu firem narušil notoricky známý ZeroAccess botnet.

ZeroAccess, nebo Sirefef jako Microsoft s oblibou říká , je malware platforma, která se zaměřuje na všechny hlavní prohlížeče a vyhledávače. Je to dvě základní funkce jsou unést výsledky vyhledávání, přesměrování uživatele na nebezpečné webové stránky hosting informace krást a další malware, a aby se zavázaly click-podvod . V minulosti, ZeroAccess prokázala sklonem pro Bitcoin těžbě stejně.

Microsoft se spojil s Evropským centrem počítačové kriminalitě Europolu (EC3), FBI, a aplikace, síťové a bezpečnostní firmy A10 Networks sundat ZeroAccess, který údajně napaden asi dva miliony strojů a stojí online reklamy firmám téměř 3 miliony dolarů za měsíc.

Zpět do starých dobrých časů (2010), botnet sundat to tak jednoduché, jak dřez-prorážení této operace velení a řízení serveru a přestane svou činnost. Alespoň z části protože toto, mnoho současných botnet manipulátory se přestěhovali do botnet architektury peer-to-peer. Tento distribuovaný botnet design znamená, že zločinci provozní ZeroAccess, by mohl vzdáleně ovládat botnet z desítek tisíc různých infikovaných počítačů. Tak, vypnutí ZeroAccess se vyžaduje koktejl právních a technických opatření.

Microsoft podal žalobu proti provozovateli botnetu je, a Texas okresní soud povolil tech obří blokovat příchozí a odchozí provoz až 18 IP adres nalezených být zapojeny do podvodu. Microsoft byl také schopný vyrvat kontrolu nad 49 domén souvisejících s ZeroAccess.

"Koordinovaná akce pořízena našich partnerů byl pomocný v narušení ZeroAccess, tyto snahy se zastaví počítačů obětí byly použity k podvodu a pomoci nám identifikovat počítače, které je třeba očistit od nákazy," řekl David Finn, ředitel a spolupracovník generální ředitel pro Microsoft Digital zločiny jednotky.

Mezitím mimo USA, Europol vypnutí 18 škodlivých IP adresy a pracoval ve spojení s Lotyšsku, Lucembursku, Švýcarsku, Nizozemsku a Německu k provedení domovní prohlídce a zabavení počítačovém serveru v souvislosti s podvodným IP adresy.

"Tato operace představuje důležitý krok v koordinovaných činností, které jsou iniciované soukromými společnostmi a zároveň umožňují donucovacím orgánům po celé Evropě pro identifikaci a vyšetřovat trestné organizace a sítě za těmito nebezpečnými botnetů, které používají škodlivý software k získání nelegálních zisků , "řekl Troels Oerting, vedoucí EC3.

Microsoft a jeho partneři realisticky na vědomí, že jejich akce proti ZeroAccess je nepravděpodobné, že by zavřel botnet dolů úplně. Nicméně, právní a technologické opatření, se domnívají, že bude výrazně narušit ZeroAccess, bránit oběti stroje z přispívá k jeho nezákonného jednání, a pravděpodobně způsobí provozovatelé botnetu k obnově.

"Pokud se hacker komunita dosud vzala na vědomí, dnešní narušení ZeroAccess botnet je dalším příkladem síly veřejného a soukromého sektoru," řekl FBI výkonný zástupce ředitele Richard McFeely. "To je důkazem naší snahy rozšířit koordinaci s firmami jako Microsoft a našimi zahraničními partnery činnými v trestním řízení - v tomto případě, Europol -. Vypnout škodlivé kybernetickým útokům a podržte zločinci odpovědnost za využívání našich občanů a podniků" počítače "

Mobilní botnety si oblíbily služby od Googlu

18.11.2013 Mobil | BotNet

Útočníci zneužívají službu Google Cloud Messaging k posílání dat ze svých řídících serverů.

Jak ve své poslední zprávě IT Threat Evolution uvádí společnost Kaspersky Lab, třetí čtvrtletí letošního roku lze jednoznačně označit „za čtvrtletí mobilních botnetů“. Počet mobilních botnetů roste a společně s tím i fantazie jejich autorů, kteří vymýšlejí stále nové způsoby, jak zlepšit kontrolu nad sítí infikovaných počítačů.

Poslední zbraní internetových útočníků je služba Google Cloud Messaging (GCM), která jim umožňuje posílat krátké zprávy ve formátu JSON na infikovaná zařízení s operačním systémem Android. JSON neboli JavaScript Object Notation je otevřený standard, který používá pro člověka čitelný text k přenosu dat ze serveru do webových aplikací.

GCM je podle odborníků z Kaspersky Lab používán zejména pro komunikaci s nejrozšířenějšími trojskými koni šířícími SMS, což je typ mobilního malwaru, který z infikovaného zařízení odesílá prémiové SMS. Že něco není v pořádku, si přitom oběť obvykle uvědomí, až když obdrží měsíční vyúčtování.

„Jedinou možností, jak zabránit ve zneužívání GCM k takovým účelům, je zablokování účtu těm vývojářům, u kterých se na to přijde,“ píše Kaspersky ve své zprávě.

GCM prý zatím používá jen velmi malé množství škodlivých programů. Tato skupina malwarů ale mezi útočníky získává na popularitě.

Pokud jde o trojské koně šířící SMS, ti mají svůj původ nejčastěji v Rusku a dalších regionech, ve kterých si uživatelé běžně stahují nedůvěryhodný obsah z neoficiálních distribučních kanálů. Pravděpodobnost, že by se malware dostal do telefonu prostřednictvím aplikace stažené z Google Play, je minimální.

Celková míra infikovaných Androidů je zatím stále malá. Podle výzkumníků z Georgia Institute of Technology je do některého z botnetů zapojeno jen 0,0009 % všech zařízení s Androidem, tedy zhruba 3 500 z více než 380 miliónů mobilních zařízení.

Mezi nejsofistikovanější mobilní malware patří podle Kaspersky Lab trojský kůň známý pod jménem Obad. Ten na infikovaném zařízení otevírá zadní vrátka jinému škodlivému kódu, který pak odcizí peníze z uživatelského bankovního účtu. Úspěch slaví hlavně v zemích, kde je běžné používat telefony k peněžním převodům.