- Rizika -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení ZranitelnostiÚvod Kategorie Podkategorie 0 1 2 3 4 5

Podnikové systémy trpí pod těžbou kryptoměn

28.2.2018 SecurityWorld Rizika

Nejnovější Celosvětový index dopadu hrozeb uveřejnil Check Point. Podle něj na organizace po celém světě útočil malware zaměřený na těžbu kryptoměn, přičemž téměř čtvrtina organizací bylo ovlivněných variantou CoinHive.

V Top 10 škodlivých kódů nejčastěji použitých k útokům na organizace se umístily tři různé varianty malwaru těžícího kryptoměny, CoinHive se dokonce umístil na první příčce, když ovlivnil více jednu z pěti organizaci. CoinHive těží kryptoměnu Monero bez souhlasu uživatele a implantuje JavaScript, který využívá CPU koncových uživatelů a negativně ovlivňuje výkon stroje.

„Během uplynulých tří měsíců se malware těžící kryptoměny stal velmi vážnou hrozbou pro všechny organizace, protože kyberzločinci zde vidí lukrativní zdroj příjmů,“ říká Peter Kovalčík, SE Manager ve společnosti Check Point.

„Ochrana před malwarem těžícím kryptoměny je náročná, protože škodlivý kód je často ukrytý ve webových stránkách, což umožňuje hackerům zneužívat výkon procesorů nic netušících obětí. Je proto zásadní, aby organizace používaly taková řešení, která je ochrání i před těmito maskovanými kyberútoky.“

Check Point také zjistil, že 21 procent organizací stále úspěšně nevyřešilo problém se stroji infikovanými malwarem Fireball. Fireball může být použit jako plně funkční downloader malwaru, který je schopný spouštět jakýkoli kód na počítačích obětí. Poprvé byl objeven v květnu 2017 a masivně útočil na organizace během léta 2017.

Top 3 malware ve firmách

Jedničkou mezi škodlivými kódy nejčastěji použitými k útokům na organizace se stal i v lednu CoinHive, malware těžící kryptoměny, který ovlivnil 23 procent organizací. Na druhé místo poskočil Fireball a v Top 3 se udržel exploit kit Rig ek ovlivňující 17 procent společností.

↔ CoinHive –je navržen pro těžbu kryptoměny Monero bez souhlasu uživatele.

↑ Fireball –Převezme kontrolu nad prohlížečem a může ho změnit na plně funkční downloader malwaru. Je schopen spustit jakýkoli kód na počítačích obětí, takže může provádět nejrůznější škodlivé akce, od krádeží přihlašovacích údajů až po stažení dalšího malwaru.

↓ Rig ek – Exploit kit poprvé použitý v roce 2014. Rig zneužívá zranitelností ve Flashi, Javě, Silverlightu a Internet Exploreru. Infekce začíná přesměrováním na vstupní stránku obsahující JavaScript, který zjistí a umožní zneužití zranitelných plug-inů.

Top 3 - mobilní malware

Nejčastěji použitým škodlivým kódem k útokům na podniková mobilní zařízení byl v lednu bankovní trojan Lokibot, následovaly škodlivé kódy Triada a Hiddad.

Lokibot – Bankovní trojan pro Android a současně malware zaměřený na krádeže informací, který se může změnit také na ransomware. V případě odstranění administrátorských oprávnění zamkne telefon.

Triada – Modulární backdoor pro Android, který uděluje superuživatelské oprávnění pro stažení malwaru a pomáhá jej vložit do systémových procesů. Triada take umí zfalšovat URL odkazy uložené v prohlížeči.

Hiddad – Android malware, který přebaluje legitimní aplikace a pak je umísťuje do obchodů třetích stran. Jeho hlavní funkcí je zobrazování reklam, ale může také získat přístup ke klíčovým bezpečnostním informacím obsaženým v operačním systému, což umožňuje útočníkovi získat citlivá uživatelská data.

Check Point analyzoval i malware útočící na podnikové sítě v České republice. V žebříčku došlo k řadě změn, ale zcela nejvýraznějším trendem je vzestup škodlivých kódů těžících kryptoměny, což potvrzuje i první místo, kam se stejně jako ve světě posunul CoinHive.

Zároveň vydal i žebříček zemí, které jsou nejčastěji terčem kyberútoků. V žebříčku opět došlo k mnoha výrazným změnám a i Česká republika se tentokrát posunula o 15 míst mezi nebezpečnější země a v Indexu hrozeb jí patřilo 101. místo. Naopak Slovensko se posunulo o 24 míst mezi bezpečnější země a umístilo se na 116. pozici. Na prvním místě se v Indexu hrozeb nově umístila Botswana. Největší skok mezi nebezpečné země zaznamenal Mosambik (posun ze 123. pozice na 28. příčku). Naopak Lichtenštejnsko poskočila o 119 míst z 5. pozice na druhý konec žebříčku a bezpečnější 124. příčku.

Většinu televizorů mohou napadnout hackeři. Poměrně snadno

2.4.2017 Novinky/Bezpečnost Rizika

Chytré televizory jsou fenoménem dnešní doby. Je spíše výjimkou, pokud v obchodech narazíte na modely, které nenabízí připojení k internetu a možnost instalace aplikací. Daní za atraktivnější funkce je však větší bezpečnostní riziko, jak upozornil server The Hacker News. Podle něj mohou hackeři na dálku napadnout drtivou většinu aktuálně používaných TV.

Zabezpečení počítačů v dnešní době podceňuje málokdo. V případě televizorů to však neplatí, přestože nejrůznější antiviry se pro tato zařízení nabízejí již několik let. Většina uživatelů si totiž patrně neuvědomuje rizika, která jsou však reálná.

V polovině loňského roku se například roztrhl pytel s vyděračskými viry, které uzamkly televizor. Za jeho odemčení pak kyberzločinci požadovali výkupné. Útok tedy probíhal podle stejného scénáře, jako kdyby byl napaden obyčejný počítač.

Škodlivé kódy jsou přitom kyberzločinci schopni šířit přímo pomocí televizního vysílání. Jak upozornil server The Hacker News, jsou schopni zneužít technologii zvanou HbbTV (Hybrid Broadcast Broadband TV). Jde v podstatě o technologii hybridního vysílání, které propojuje klasické televizní vysílání s internetovým připojením.

TV nasměrují na podvodné stránky

K čemu to slouží v praxi? Například při sledování nějakého programu se uživateli zobrazí nabídka doplňujících informací – přímo na TV lze zobrazit související obsah, jako jsou fotografie, text, audio či video. HbbTV umožňuje také přístup k internetovým archivům a internetovým televizním stanicím.

Zneužít tuto technologii mohu počítačoví piráti k tomu, aby televizory nasměrovaly na podvodné stránky se škodlivými viry. Uživatelé, kteří nepoužívají žádný bezpečnostní software, pak nemohou poznat, že je něco v nepořádku. Tedy alespoň do doby, než hackeři převezmou kontrolu nad jejich přístroji.

Je také důležité zmínit, že k žádnému podobnému útoku na televizory nedošlo. Bezpečnostní výzkumníci však v praxi ukázali, že to není vůbec nemožné. S ohledem na to, že technologii HbbTV nabízí drtivá většina moderních televizorů, není radno možná rizika podceňovat.

Armáda zotročených zařízení

Na televizory a další domácí zařízení s připojením k internetu se počítačoví piráti zaměřují vcelku pravidelně. Právě kvůli slabému zabezpečení. Řeč je například o rekordérech, meteorologických stanicích, kamerách, termostatech, ale klidně také o chytrých žárovkách, u kterých je možné prostřednictvím počítačové sítě upravovat teplotu světla.

Když má k dispozici celou armádu podobných zařízení, může s jejich pomocí klidně libovolnou webovou stránku vyřadit z provozu. Jednoduše na ní přesměruje takový počet požadavků, že je server nezvládne zpracovat a zhroutí se. Přesně jak tomu bylo minulý rok při útoku na francouzskou společnost OVH.

Právě výpadky OVH jsou dosud popisovány jako největší DDoS útok v historii internetu. Měl intenzitu 1 Tb/s. To je pro lepší představu tak velká zátěž, že by ji neustála ani celá řada větších tuzemských serverů.

Chování uživatelů pod drobnohledem

2.1.2017 SecurityWorld Rizika

Analýza chování uživatelů je klíčem k odhalení zneužití práv, která mají interní pracovníci.

Téměř všechny úniky dat zahrnují použití legitimních přihlašovacích údajů. Ochrana před těmito „interními hrozbami“ vyžaduje schopnost odhalit situace, kdy kyberzločinci zneužívají ukradené přihlašovací údaje.

Tradiční síťové bezpečnostní nástroje však bohužel nejsou při identifikaci a zmírňování těchto hrozeb dostatečně účinné. Pro tento specifický účel byl proto navržen nový druh řešení, které dokáže analyzovat chování uživatelů a ukazuje se jako účinný.

Pojem „interní hrozba“ obvykle vyvolává představu nepoctivých zaměstnanců nebo smluvních či obchodních partnerů se zločinnými úmysly, kteří mají oprávnění pro přístup k firemním datům.

Tento termín se ale používá také v mnohem širším významu pro jakoukoli hrozbu nebo útok zneužívající přihlašovací údaje či výsady oprávněných zaměstnanců nebo dalších osob s interním přístupem.

Je pravdou, že mezi únikem dat a zaměstnanci či dalšími osobami s interním přístupem lze často nalézt spojitost. Kromě rozhněvaných jedinců a osob se zlými úmysly, kteří záměrně kradou informace, bývají často příčinami krádeže citlivých informací nesprávná konfigurace zabezpečení, nedbalost při dodržování firemních zásad, podlehnutí phishingovým útokům nebo útokům sociálního inženýrství a další neúmyslné jednání.

Největší a nejškodlivější úniky dat však bývají způsobené někým z vnějších hackerů, organizovaného zločinu, nepřátel vlády, konkurentů a hacktivistů. Přestože sami nejsou z řad osob s legitimním interním přístupem, závisejí tito zločinci téměř vždy na získání přihlašovacích údajů patřících někomu takovému, zejména někomu z okruhu osob s oprávněním správce.

Prvořadým cílem kyberzločince tedy je získat přihlašovací údaje pro jednotlivce s přístupem k citlivým datům. Jakmile se to podaří, začne podvodník předstírat privilegovanou interní osobu, vnikne do systému a zkopíruje informace podle svého záměru.

Ať už jde o osoby zvenčí nebo zevnitř, je neoprávněné nebo nedbalé používání přihlašovacích údajů a privilegií interní osoby společným jmenovatelem téměř všech kyberzločinů. Veškerá související rizika lze považovat za interní hrozbu.

Vzhledem k této širší definici interních hrozeb existuje mnoho aktivit spojených s použitím přihlašovacích údajů a aktivit uživatelů, které je nutné za účelem ochrany před kyberzločinem monitorovat.

Přinášíme zde seznam některých nejčastějších projevů, které naznačují použití ukradených přihlašovacích údajů a další nepovolené aktivity a interní jevy ukazující na hrozby. Řešení pro analýzu chování uživatelů by mělo všechny uvedené případy odhalit.

Podezřelá posloupnost geolokace. Mnoho uživatelů pracuje z více vzdálených míst, jako jsou domovy, hotely, kiosky na letištích, satelitní pobočky a místa u zákazníků.

Pokud jde o účty použité k přihlášení ze vzdálených míst, potřebují podniky zjistit, zda jde o legitimní uživatele, nebo o vzdálené útočníky, kterým se podařilo získat platné přihlašovací údaje.

Sledování geolokace každého pokusu o přístup a ověřování, zda je fyzicky možné v daný čas připojení z tak vzdáleného místa, stejně jako ověření, co je normální chování legitimního vlastníka účtu, je kritické při zjišťování, jestli vzdálení hackeři ukradli a zneužili přihlašovací údaje uživatele.

Kompromitovaný servisní účet. Servisní účty se používají operačními systémy a různými aplikacemi k vykonávání automatizovaných úloh na pozadí. Tyto účty se obvykle nemonitorují, mají vysoká přístupová práva a jsou neustále vystavené riziku útoku a kompromitace.

Jejich aktivita by se měla sledovat, aby se zajistilo, že nepřistupují k systémům, ke kterým by neměly, a nezasílají data neoprávněným příjemcům.

Pokusy o krádež dat. Z úniku dat panuje v mnoha organizacích velká obava. Obtížnost detekce úniků dat roste s příchodem dalších technologií a metod pro přenosy dat.

Monitorování neobvyklého chování uživatelů, jako je přístup k datům, se kterými tento uživatel obvykle nepracuje, nebo přenosy dat do neobvyklých destinacích mohou odhalovat pokusy o krádež dat.

Sdílení přihlašovacích údajů. Studie ukazují, že více než 20 % zaměstnanců sdílí svá hesla s někým dalším, přestože je to přísně zakázáno zásadami.

Monitoring současného, vzdáleného a neobvyklého použití uživatelských účtů může pomoci odhalit a zmírnit sdílení přihlašovacích údajů.

Slídící uživatelé. Při hledání citlivých a cenných dat prohledávají ničemní interní uživatelé a externí zločinci korporátní systémy v naději, že najdou a získají informace, které budou moci prodat nebo použít pro vlastní zisk.

Detekce a zkoumání takového neobvyklého chování uživatelů může odvrátit hrozící kyberzločin.

Odcházející zaměstnanec. Pracovníci, kteří se připravují opustit organizaci, mohou představovat bezpečnostní hrozbu. Přestože mohou představovat vysoké riziko krádeže dat a dokonce sabotáže, dokáže jejich akce vysledovat a detekovat podezřelé chování jen velmi málo nástrojů.

Bezpečnostní pracovníci musejí implementovat řešení navržená tak, aby specificky a automaticky sledovaly účty odcházejících zaměstnanců a upozornily na podezřelé chování.

Zneužití privilegovaného účtu. Protože jsou privilegované účty vytouženou trofejí kyberzločinců, je monitorování jejich použití z hlediska neobvyklého chování nesmírně důležité.

Automatizovaný, vzdálený a simultánní přístup může indikovat interní hrozbu stejně jako neobvyklé časy přihlášení, přístup k nezvyklým systémům či nenormální přenosy dat.

Neoprávněný přístup třetí strany (obchodní partneři a další dodavatelé). Smluvní strany, obchodní partneři a další poskytovatelé služeb mají často přístup k citlivým podnikovým datům.

Přesto však obvykle nepodléhají stejným bezpečnostním opatřením a zásadám jako hostitelský podnik. V důsledku toho může dojít k nakažení aplikací a zařízení malwarem navrženým k ukradení přihlašovacích údajů.

Je povinností zejména hostitelského podniku monitorovat chování všech uživatelů třetích stran.

Chyby v konfiguraci sítě. Při monitorování normálního chování uživatelů může anomální jednání často odhalit nesprávnou konfiguraci zabezpečení. Například když zaměstnanec přistupuje k systému, který je mimo obvyklý vzorec jeho pracovní náplně, ukazuje to často na díru v bezpečnostních zásadách a nastaveních.

Včasná oprava chyb konfigurace může předejít bezprostředním i budoucím útokům.

Detekce interních hrozeb je v současném prostředí nezbytná. Je k ní zapotřebí pečlivého využití celé řady metod prevence počítačové kriminality. Ať už jde o zaměstnance se zlými úmysly, nebo o vnější útočníky využívající ukradené přihlašovací údaje, musejí být podniky v pohotovosti, ostražitě monitorovat dění a zaměřovat se interně na chování uživatelů a podezřelé aktivity. Jen tak mají šanci zmařit potenciální interní útoky.

Vyčíslete si finanční hodnotu IT rizik

1.5.2016 Rizika

Manažeři zabezpečení běžně musejí dělat těžká rozhodnutí o tom, jaká rizika snižovat, jaká zcela eliminovat nebo převést a konečně která jen akceptovat. I rozpočet na zabezpečení má totiž své meze.

Přijímání rozhodnutí ohledně rizik vyžaduje důkladné chápání dopadu těchto opatření, znalost dostupných ochran a někdy také odvahu učinit těžké rozhodnutí. Cílem tohoto článku je poskytnout rady, které by bezpečnostním manažerům mohly pomoci při tomto obtížném rozhodování o rizicích.

Stanovte dopady

Pokud způsob stanovení rizika není v souladu se samotným podnikáním vaší firmy, potom na tom bude metoda, jak se rizika ošetří, obdobně. Jestliže stále určujete riziko podle staré kvalitativní stupnice „nízké, střední, vysoké“, jak potom můžete posoudit, zda konečné rozhodnutí odpovídají potřebám vaší firmy?

Jak popíšete nejvyššímu vedení nebo členům představenstva, jaký dopad mohou mít příslušná rizika na firmu, a jak odůvodníte investice potřebné pro zabezpečení, abyste je přesvědčili o přínosu přijetí opatření?

Když dostanete od vedení otázku na návratnost investic (ROI) do zabezpečení, jak na ni odpovíte?

Chcete-li se vyzbrojit odpověďmi na tyto otázky, musíte nejprve správně stanovit dopad, jaký by mělo dané riziko na vaši firmu. A chcete-li pochopit dopad, budete muset vědět, jaká aktiva příslušná hrozba postihne (v případě, že událost skutečně nastane), jak rozsáhlé postižení bude a jaká bude souhrnná obchodní hodnota zasažených aktiv.

Při výpočtu hodnoty pro firmu je důležité zvážit informační aktiva stejně jako aktiva infrastruktury. Hodnota vašich informačních aktiv ale nemusí být tak zřejmá jako u aktiv infrastruktury.

Nedávná zpráva společnosti Forrester Research to částečně vysvětluje slovy: „...hodnota informací je procento současného a budoucího obratu, které tyto informace vytvoří, minus přímé a nepřímé náklady na tvorbu, správu a jejich ochranu.“

Pokud se dané riziko stane skutečností, bude dopad na vaši firmu kombinací nákladů spojených s událostí samotnou plus ztracený obrat v důsledku nedostupnosti takových aktiv.

Ponemon Institute nabízí několik užitečných průvodců jako například náklady na vyzrazení osobních dat (například citlivé osobní údaje) podle záznamů. Využijte tyto průvodce, ale vypočítejte také obrat, který vaše firma ztratí v případě nedostupnosti zasažených aktiv.

Při vyjadřování hodnoty v souvislosti s rizikem tuto hodnotu vyčíslete v penězích. Když to uděláte, budete moci porovnat obchodní hodnotu s finančním vyjádřením rizika pomocí stejného měřítka.

To je podstata vyčíslení finanční hodnoty rizika. Vyjádření finanční hodnoty rizik tímto způsobem umožní přizpůsobit bezpečnostní program podnikovým cílům.

Firmy existují proto, aby vydělávaly peníze, takže vyčíslení hodnoty rizik v podobě peněz vám pomůže poměřovat je podle jejich dopadu na vši organizaci.

Nejvyšší vedení chápe ekonomické aspekty mnohem lépe než bezpečnostní rizika. Když mu vysvětlíte své důvody pro zmírnění (či nezmírnění) daného rizika, bude schopné udělat informovanější rozhodnutí, protože to bude v kontextu, kterému rozumí.

Vyjádření finanční hodnoty klíčových rizik

Proces vyjádření finanční hodnoty rizika vyžaduje důkladné pochopení, a to asi nebudete chtít dělat pro každý existující systém a síťové bezpečnostní riziko. Místo toho se zaměřte jen na vyčíslení finanční hodnoty rizik s nejvyšší hodnotou, jako jsou hrozby, které by mohly zasáhnout kritická podniková aktiva a například ovlivnit produktivitu firmy.

K určení peněžní hodnoty rizika je nutné pochopit pravděpodobnost výskytu rizika a také dopad na vaši firmu.

Při určování pravděpodobnosti se zaměřte na konkrétní opatření, která vaše organizace používá ke snížení dopadů daného rizika, versus opatření, jež považujete za potřebné zavést ke zmírnění této hrozby.

Vytvořením poměru již zavedených opatření a opatření, která je třeba ke zmírnění rizika zavést, se blížíme k vyjádření pravděpodobnosti výskytu.

Je ale důležité si uvědomit, že se zaměřujeme jen na konkrétní opatření, která řeší dané riziko (rozhodně nemáme na mysli všechna opatření v rámci vaší organizace). V různých situacích mohou být některá opatření cennější než jiná, takže přiřazujte každému z nich váhu podle zvažovaného scénáře.

Když toto cvičení pak budete později dělat s cílem vyčíslit finanční hodnotu dalších rizik, uvědomte si, že se jak příslušná opatření, tak i jejich odpovídající váhy mohou změnit.

Řekněme, že rizikem, u kterého vyčíslujete hodnotu, je „ochrana před únikem dat“ z vašeho podnikového systému ERP (v tomto příkladu tedy kritická podniková aplikace). Našli jste například devět konkrétních opatření, u kterých se domníváte, že uspokojivě řeší riziko úniku dat.

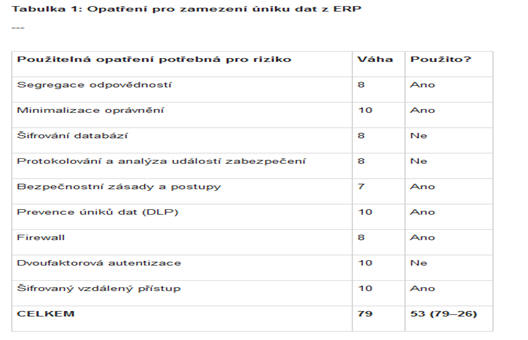

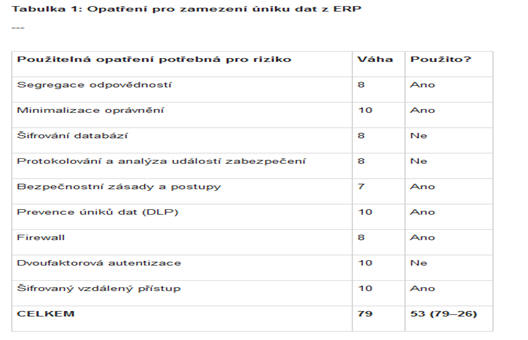

Každému z nich přiřadíte váhu 1–10 (10 označuje nejvyšší hodnotu). Při hodnocení opatření určíte, které z nich už používáte a které nikoliv (viz tabulku 1)

Tabulka 1: Opatření pro zamezení úniku dat z ERP

Rizikové obchodování na platformě eBay způsobila kritická zranitelnost

21.5.2015 Riziko

Kritickou zranitelnost typu RCE (vzdálené spuštění kódu) objevila v e-commerce platformě eBay Magento firma Check Point.

Pokud se zneužije, může útočník plně ohrozit jakýkoli internetový obchod na platformě Magento a získat například informace o kreditních kartách a další finanční a osobní údaje zákazníků.

Zranitelnost umožňuje jakémukoli útočníkovi obejít všechny bezpečnostní mechanismy a získat kontrolu na obchodem a také získat jeho kompletní databázi.

„On-line nakupování je stále oblíbenější, takže stránky obchodů jsou čím dál častěji terčem hackerů. Jsou pro ně zlatým dolem plným informací o kreditních kartách,“ říká Shahar Tal, Malware and Vulnerability Research Manager ve společnosti Check Point Software Technologies.

„Odhalená zranitelnost představuje významnou hrozbu, nejenom pro jeden obchod, ale pro všechny maloobchodní značky, které používají platformu Magento pro své on-line obchody, což představuje asi 30 % e‑commerce trhu.“

Analytici minulý týden oznámili, že útočníci ze dvou IP adres patřících Rusku se snaží zneužít zmíněné zranitelnosti - začínají tím, že se snaží vytvořit falešný administrátorský účet, který pak pravděpodobně později využijí k nekalým činnostem.

Není tedy záhodno váhat nad instalací příslušné patche, která je už pro platformu Magento k dispozici.

Hodnocení rizika pudl

8.1.2015 Rizika

Jeden z největších oznámení zabezpečení v minulém roce bylo určitě POODLE (Padding Oracle On degradoval Legacy Encryption) zranitelnosti, což znamenalo skutečný konec SSLv3. V kontrastu s mnoha dalšími dříve zjištěných slabých míst v šifrovacích algoritmů používaných SSLv3, tato zranitelnost je životaschopný, a může být zneužita bez skákání přes příliš mnoho překážek, nebo vyžadující velké zdroje - POODLE zranitelnost je skutečný.

I když to zvedl trochu paniky (v některých případech panika byla odůvodněna), ale také zvýšil trochu prachu tam, kde by neměl. Cílem tohoto deníku je tedy jasné, co se trochu, aby vám umožní provést řádné posouzení rizika na odklon od SSLv3 - prosím, přidávat komentáře a své zkušenosti (a případné opravy, pokud najdete chyby).

Trochu opakovací

Za prvé, i když, trochu opakovací o tom, jak POODLE zranitelnost funguje. Původní kniha je k dispozici na https://www.openssl.org/~bodo/ssl-poodle.pdf , ale já vám vysvětlí pár detailů, které jsou, podle mého názoru, zásadní význam pro tento útok a že možná nebyly namáhané tak, jak by měly mít v tomto dokumentu (můj osobní názor je, že kroky týkající se útoku měl být lépe vysvětlit, protože to by umožnilo lidem snadno posoudit rizika).

Existuje chyba v tom, že, je-li použit CBC šifrovací algoritmy, SSLv3 nezahrnuje výplň MAC (Message Authentication Code). Navíc (a to je klíč), v případě, že je celý blok polstrování, SSLv3 kontroluje pouze poslední byte v čalounění bloku. Všechny ostatní, předchozí bytů v tomto bloku jsou ignorovat a hodnota posledního bajtu musí být roven velikosti bloku (tj 15, pokud je velikost bloku je 16 bajtů).

Pokud útočník chce zneužít tuto chybu zabezpečení, nejprve musí provést následující akce:

Úspěšně spustit útok typu man-in-the-Middle proti oběti,

Nižší verzi připojení k SSLv3, pokud TLS je používán také, například,

Pokud výše uvedené byly splněny požadavky, útok je poměrně jednoduchý, a útočník musí udělat následující:

Umístěte byte chce získat zpět jako poslední byte bloku. To je zásadní požadavek, jak uvidíme později.

Zkopírujte tento blok jako poslední (čalounění) bloku.

Teď útočník používá server jako orákulum v závislosti na přijaté zprávy zpět. Server se pokusí dešifrování zprávy a při dešifrování poslední blok, vzhledem k CBC šifrovací algoritmus, po dešifrování, bude poslední bajt být XOR-ed s poslední bajt z předcházejícího bloku. Jak jsme použili celý blok polstrování, útočník ví, že výsledkem tohoto procesu musí být 15. Jinými slovy, v případě, že dekódování bylo úspěšné, útočník může získat prostého textu hodnotu tohoto bytu, protože může snadno vypočítat: dešifrovat byte = 15 XOR (poslední byte předchozího bloku).

Jak útočník vědět, jestli dešifrování byl úspěšný? Je to jednoduché: tím, že sleduje síťový provoz ze serveru:

V případě, že dešifrování selhal (což znamená, že výsledek nebyl 15), bude útočník vidět Alert kód 21, což znamená "dešifrování selhal" (popis říká: dešifrování záznamu TLSCiphertext dešifrována v neplatném způsobem: buď to bylo Není ani násobkem délky bloku nebo jeho čalounění hodnot, kdy kontrolovány, nebylo správné. Tato zpráva je vždy smrtelná.)

V případě, že dešifrování byl úspěšný, útočník může dešifrovat byte. Akce, která požadavek způsobí nezáleží.

Všechny útočník musí udělat, je způsobit, oběť vydat více požadavků. V průměru - bude potřebovat 256 požadavek na dešifrovat jeden byte (ale všimněte si, že to může trvat ho mnohem více - či méně žádostí dělat to). Tím, což oběť vydat libovolné požadavky, útočník dešifruje jeho žádané údaje (obvykle cookie relace ve webových aplikacích), byte po bytu.

Praktičnost pudla útoků

Jak můžete vidět v předchozí části, je zde řada požadavků, které útočník musí splnit, aby mohl vykonat pudl útoky. Jedním z nejdůležitějších je, aby otázku oběť libovolné požadavky na server. Útočník musí nějak být schopen ovlivnit tyto požadavky - byte chce dešifrovat, musí být poslední byte v bloku.

U webových aplikací je to poměrně jednoduchá - protože útočník musí být v pozici MITM tak jako tak, že může dělat oběti vydává prohlížeč tyto zvláštní požadavky (pro více informací viz originální papír).

Nicméně, a to je zásadní bod, posuzování rizika pudl - co se stane v případě, že útočník nemůže ovlivnit takové žádosti? No, podle aktuálních informací, bude schopen dešifrovat pouze jednoduché předem umístěn bytů.

I když je to stále špatně, riziko může být nižší, než se standardní webové aplikace. A to je hlavním bodem posuzování rizika: v posledních několika měsících jsem viděl příliš mnoho případů, kdy auditor (nebo penetrace testeru) běžel nástroj, který oznámil, že SSLv3 je povoleno, a slepě označené jako kritickou zranitelnost které musí být zmírněny co nejdříve.

Jedním z typických případů těchto zjištěních jsou client-server aplikací, které používají SSLv3 pro ochranu dat, ale neumožňují útočníkovi upravit požadavky (například: monitorovacích systémů). Takové systémy vždy vydat stejné požadavky, a to automaticky, takže útočník nemůže změnit požadavek (textová verze) to, jak se může s webovými aplikacemi.

Tak, aby zabalit toto již dlouho deník - vždy správně zhodnotit rizika a nepřijímají výsledky automatizovaných skenerů naslepo. Zatímco POODLE zranitelnost je opravdu těžké a kritické zranitelnosti, a měli bychom se přestěhovat do TLS (v1.2-li to možné), by měla být migrace představila a pečlivě naplánované.

Bitcoin výměně Bitstamp pozastavuje služby v důsledku kompromisu

6.1.2014 Riziko

UK-založené výměna Bitcoin Bitstamp dočasně přerušila svou službu v důsledku útoku. "Máme důvod se domnívat, že jeden z operačních peněženek Bitstamp byla ohrožena na 04.1.2015," sdíleli na internetových stránkách Exhange se. "Z hlediska zabezpečení opatření proti kompromisů Bitstamp zachovává pouze malou část zákazníků bitcoins v on-line systému. Bitstamp udržuje více než dost off rezerv na pokrytí narušit bitcoins, "oni znovu ujištěni, uživatele a vyzvala je, aby provádět vklady na již dříve vydané Bitcoin vkladů adres. "klientských vkladů vyrobené před 5.1.2015 09:00 UTC jsou plně pokryty Bitstamp je rezervami. Vklady na nově vydané adres, který poskytuje po 05.01.2015 09:00 UTC může být poctěn, "poznamenal oni. Oni se rozhodli pozastavit servisní chvíli vyšetřování probíhá, oznámili, když CEO společnosti Nejc Kodric snažil ujistit zákazníky, že jejich Bitcoin je uložen v chladném skladu (na systémech off), a proto, trezor, toto není dost, aby zabránila jejich starosti a ze strachu opakování z Mt. GOX katastrofa , podle Silicon Úhel , uživatelé si stěžovali na problémy s odstoupením s Bitstamp minulý týden, a firma zřejmě nebyl reagovat na podporu vstupenky v té době. Začátkem tohoto roku, je Bitstamp byl zasažen se a přežil DDoS útok.

Nastala doba řešit resty, do kterých se nechce nebo na ně nebyl čas

30.12.2014 Rizika

Náš manažer bezpečnosti si našel čas, aby dokončil několik již delších dobu čekajících úkolů.

V oblasti rizik a zranitelností u nás stále zůstávají některé nevyřešené problémy. Jsou to záležitosti, jež se odsouvají z důvodu každodenních mimořádných událostí, rozpočtových omezení nebo interních příkazů. Když ale nastane ten správný čas, snažím se to změnit. Tady jsou tři věci, které v současné době intenzivně řeším.

Konfigurace VPN byla vždy spornou záležitostí mezi týmy zabezpečení, desktopů a sítí. Současný klient VPN se užívá v režimu rozděleného tunelování. Když někdo VPN používá, přenáší se šifrovaným tunelem jen komunikace se zdroji v naší síti. Všechno ostatní – jako jsou webový e-mail, sociální média či osobní ukládání souborů jako Dropbox – se směruje přes místní internetové připojení uživatele k internetu.

To ale velkou část přenosů vzdáleného uživatele ponechává bez ochrany a patřičné kontroly. Data, která neprocházejí tunelem, tak neprojdou přes naše firewally pro filtrování obsahu URL a nevidí je ani naše nástroje pro prevenci proti narušení (IPS), systém pokročilé analýzy malwaru, naše technologie pro kontrolu aplikační vrstvy a dokonce ani software pro prevenci ztráty citlivých dat (DLP), který rozpoznává případy úniků důležitých informací – ať už záměrných či náhodných.

Mé výhrady vůči rozdělenému tunelování se vždy setkávaly s protiargumenty zástupců ostatních oddělení, kteří se obávají, že v případě vynucení průchodu veškerých přenosů přes infrastrukturu naší firmy prostřednictvím VPN bude docházet k jejich zpomalování.

Tato patová situace se však může brzy vyřešit, protože letos se plánuje upgrade síťové infrastruktury a přidání dalších pokročilých funkcí, takže vyloučení možnosti rozděleného tunelování výkon sítě nijak nezasáhne.

Nechtěná publicita

Dalším rizikem, kterému se teď věnuji, je webové rozhraní k podnikovému e-mailu. Před několika lety jsme nasadili produkt Microsoft Outlook Anywhere, takže uživatelé mohou spouštět klienta Outlook bez nutnosti připojení přes síť VPN.

Nelíbí se mi však, že tato konfigurace umožňuje stahování e-mailů z našich serverů do libovolného vzdáleného počítače. Mohou jimi být například sdílené veřejné desktopy, jaké lze najít třeba ve vestibulech hotelů. Poté, co uživatel na takovém počítači přestane se svým e-mailem pracovat a odejde pryč, zůstanou v tomto PC i nadále zprávy elektronické pošty, kalendář i kontaktní informace.

Každý další uživatel tohoto veřejného počítače si může otevřít klienta Outlook a zobrazit všechny zmíněné informace, z nichž by některé mohly mít velmi citlivý charakter. Nedokáže se sice připojit k serveru Exchange a odesílat nebo přijímat poštu, ale e-maily, přílohy, kontakty a položky kalendáře pro něj budou zcela viditelné.

Chci použít řešení Microsoft Outlook Web Access (OWA) založené na prohlížeči. Pokud se použije OWA a dojde k řádnému uzavření prohlížeče a smazání webové historie, souborů cookie a paměti cache, nezůstane na klientském počítači fakticky žádná pošta. To je cesta, kterou se ubíráme při migraci všech našich zaměstnanců na cloudový e-mail Microsoft 365. Omezíme tak možnost použití řešení Outlook Anywhere pouze na firemní počítače.

Odhalené seznamy

A konečně třetí položkou na mém aktuálním seznamu úkolů je problém, který se týká oprávnění. K jeho odhalení došlo během vyšetřování nedávného incidentu uvnitř firmy. Náš analytik DLP zjistil, že oprávnění pro sdílený síťový disk, který obsahoval citlivé firemní dokumenty, se nastavila tak, že všichni uživatelé domény mohou z libovolné složky zobrazit seznam souborů.

Přestože si lidé nemohli soubory stáhnout ani zobrazit, může být zobrazení složky nebo názvů dokumentů riskantní.

Řekněme, že například oddělení lidských zdrojů má složku s názvem „Propouštění“ a v ní tabulku nazvanou „Propouštění v roce 2014.“ Každý, kdo by takové názvy viděl, by mohl vytvářet spekulace a za chvíli by mohly kolovat zvěsti o propouštění.

Poté, co jsme zjistili tuto konfiguraci u několika složek, musíme udělat hloubkovou kontrolu a opravu oprávnění všech sdílených složek ve firmě. Plánujeme také některé nové technické revize a nastavit procesy, aby nemohlo k nesprávnému nastavení oprávnění vůbec dojít.

Tento příspěvek do Zápisníku manažera pro bezpečnost napsal skutečný manažer bezpečnosti, který zde vystupuje jako Mathias Thurman. Jeho pravé jméno ani jméno zaměstnavatele z pochopitelných důvodů neuvádíme.

Výzkumníci najdou nebezpečné rozšíření v Chrome Web Store

22.9.2014 Rizika

Začátkem tohoto roku, Google dělal to tak, že rozšíření, které nejsou hostovány na Chrome Web Store nemohou být instalovány a používány uživateli svého populárního prohlížeče. Tento pohyb byl určen k ochraně uživatele a jeho účinnost je založena na předpokladu, že žádné zjevně nebo potenciálně škodlivé rozšíření podaří, aby se přijal a najít cestu do obchodu Google. Bohužel, tato metoda není stoprocentní. výzkumníci Trend Micro nedávno analyzovali Facebook podvod, který pozval uživatelům vidět video z několika opilých dívek. Ti, kteří klikli na tento odkaz byli instruováni, aby si stáhnout konkrétní Chrome rozšíření z Chrome Web Store, aby ji viděl. Po rozšíření byl stažen, oběti byly skutečně přesměrován na videa YouTube v pochybnost. Ale bez vědomí k nim rozšíření, které jste nainstalovali dovoleno podvodníci, abyste mohl psát statusy, komentáře a posílat zprávy na Facebook jejich jménem. "Náš výzkum ukazuje, že autor za tohoto konkrétního rozšíření najal virtuální privátní server (VPS), v Rusku, kde zaregistroval několik domén, "výzkumník poukázal. Z těchto oblastech byl jeden C & C, kdo, kde on nebo ona sbírá ukradené data z infikovaných uživatelů a ten, který byl použit pro registraci rozšíření v Chrome Store. "On má alespoň jeden další VPS, který hostí asi 30 různých domén prodeji hubnutí produkty, angličtiny doučování služby a práce-od-home nabídka, "oni sdílí . "On používá among.us jako on-line počítadla počtu jeho obětí a Dropbox pro pořádání podvodných stránek." Tento konkrétní rozšíření má protože been z obchodu, ale bohužel, to podvodník není jediný, kdo se dokázal dostat jeden dovnitř za to. Vědci našli několik, a říkají, že jsou snadno odhalit, pokud víte, co hledat. "Na první pohled se tato rozšíření objeví okamžitě podezřelé. Jsou nedávno zveřejnila, nemají žádný popis jejich předpokládané funkce, nebo mají duplicitní názvy . Někteří z nich dokonce mají stejné "autora", jako těch škodlivých, "poznamenal, že tím, že dodatečná analýza ukazuje, že obsahují obfuscated kód JavaScriptu. Uživatelům se doporučuje, aby vždy pečlivě přezkoumat informace, která jde s každým rozšířením, které chcete nainstalovat , a ne na to, pokud to vypadá podezřele.

Strange ICMP vidět v destinaci

21.9.2014 Rizika

Reader Ronnie nám poskytli dnes zachytávání paketů s velmi zajímavou situaci:

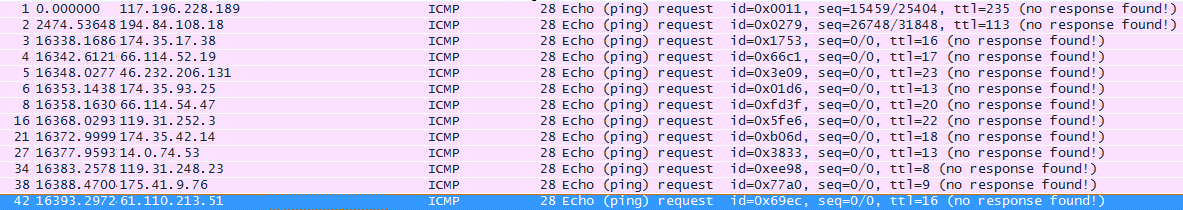

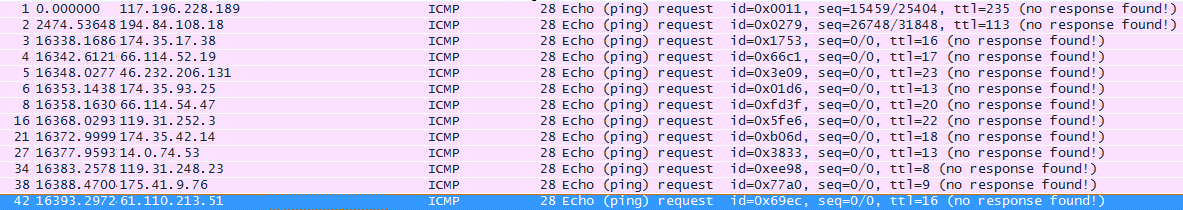

Některé pakety přicházejí, všechny ICMP echo request od nespřízněných adresu:

Zdroje ICMP

Všechny pakety ICMP odesílány na cílovou adresu nemá údaje, takže paket s 20 bajtů pro záhlaví IP a 8 bajtů pro echo request ICMP bez údajů

ICMP údaje

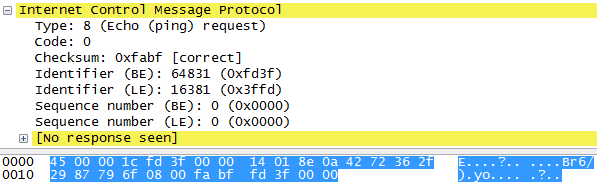

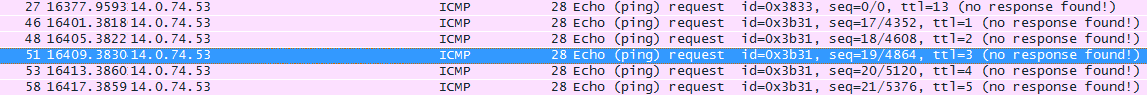

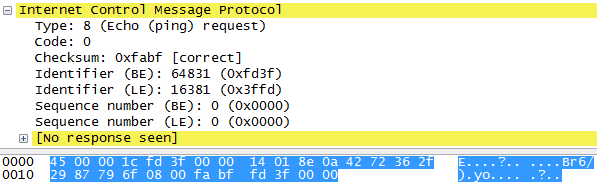

Vše nesouvisející adresa poslal 6 paketů: jednu s normálním TTL a 5 s kumulativní TTL:

6 ICMP pakety pro každé místo určení

Zdá se, že tyto pakety se snaží zmapovat cestu, ale ve velmi zvláštním způsobem. Vzhledem k tomu, existuje mnoho nesouvisí IP adresy se snaží udělat to samé, možná něco, co se snaží zmapovat trasy konkrétní adresu, aby něco není dobře. Cílová IP adresa klienta ADSL.

Nepodceňujte bezpečnostní rizika SMB

Malé a středně velké firmy čelí úplně stejným bezpečnostním rizikům jako velké společnosti. Jen se o tom tolik nemluví.

Odborníci na počítačovou bezpečnost se shodují, že všechny firmy bez ohledu na velikost by měly posuzovat svá bezpečnostní rizika a hledat možnosti jejich zmírňování. Přitom nikdy neuškodí se obrátit na odborníky.

Dá se ve firmě obejít bez počítačové bezpečnosti? Nejnovější trendy ukazují, že v žádném případě. Ať už je podnikatelský obor vaší firmy jakýkoli, v 21. století je bezpečnostní software a firemní strategie ochrany dat nutností. Neodmyslitelnou součástí pracovní náplně většiny vašich zaměstnanců správy je dnes nakládání s e-maily, firemními daty, údaji o vašich dodavatelích a klientech apod. Jde o důvěrné informace, jejichž únik či ztrátu se nevyplatí riskovat.

Docela běžnou hrozbou pro většinu firemních počítačů jsou virové infekce, zavlečení malware či spyware, které ohrozí či zpomalí funkčnost hardware nebo zapříčiní únik vašich interních dat. Zároveň se vaše společnost může stát obětí sofistikovaného, cíleného kybernetického útoku, jehož cílem může být cokoliv, co jsou schopni počítačoví zločinci zpeněžit.

Informační struktura každé organizace je navíc zatěžována rostoucím počtem nejrůznějších zařízení komunikujících mezi sebou a vnějším světem bez patřičné kontroly IT oddělení. Tento trend se ještě prohlubuje vzhledem k současnému fenoménu BYOD (přines sis své vlastní zařízení) a nárůstu práce z terénu a domova. Tím se zvyšují technologické, finanční a také personální a odborné nároky na dosažení informační bezpečnosti. Tyto nároky se přitom dají snadno minimalizovat.

Chcete-li se spolehnout na to, že jsou vaše data v bezpečí, nabízí se možnost nechat si otestovat vlastní zranitelnost. Kvalitní odborné testování slouží jako prevence před bezpečnostními incidenty a pomáhá ve včasné identifikaci bezpečnostních chyb v systémech. Dokáže také sledovat vývoj stavu bezpečnosti, čímž v konečném důsledku umožní optimalizaci nákladů na následnou implementaci bezpečnostních opatření.

EVA (ESET Vulnerability Assessment, vyhledávání a správa zranitelností) je internetová služba vyhledávající zranitelnosti zařízení, která jsou dostupná z internetu. Testování je možné vykonávat jednorázově nebo periodicky. Výsledek testu je shrnut v reportu, který obsahuje výčet všech zjištěných zranitelností, ohodnocení jejich závažnosti, obecný popis, tzv. risk factor dle standardů CVSS, odkaz na veřejně dostupné zdroje a obecný návod na jejich odstranění. Účinnost servisního zásahu je možno okamžitě ověřit pomocí manuálního testu.

Nástroj vytvořený týmem specialistů ESET Services je schopen periodicky testovat vaše zařízení dostupná z internetu a v reálném čase identifikovat výskyt zranitelnosti znamenající bezpečnostní riziko pro váš systém. Získáte tak informace v okamžiku výskytu zranitelnosti, což vám umožní okamžitě podniknout opatření potřebná k její eliminaci. Odpadá tak potřeba obstarávat a udržovat speciální zařízení a software a zaměstnávat vyškolený personál.

Úroveň EVA Free otestuje všechna zařízení nezávisle na použitém operačním systému, dále perimetr, aplikační servery, vzdálené přístupy VoIP, video a vybrané porty. Mezi hlavní výhody testu patří to, že neohrožuje testovaný systém a jednou měsíčně se aktualizuje databáze 9 000 zranitelností. Výsledky testu obdrží uživatel na e-mail, obsahují seznam zranitelností, popis a základní návod na jejich odstranění.

EVA Pro je oproti tomu služba pro systematickou správu zranitelností. Oproti bezplatnému řešení nabízí periodické testy, podrobný popis zranitelností i jejich všeobecné zhodnocení. Samozřejmou součástí je i propojení s IS zákazníka, technická podpora a shoda s požadavky ISO 27000. Testování 1-10 IP adres nyní vyjde na cca 12 500 Kč bez DPH.

Internetová služba EVA využívá techniky, které výrazně neomezují provoz testovaných systémů. Pro zkrácení reakční doby v případě zjištění zranitelnosti je možné využít zasílání informací pomocí implementované funkce RSS kanálu. Takto je možno získávat avíza o zranitelnostech pomocí RSS čteček v mobilních zařízeních, například ve smartphonech nebo tabletech.