- Analýzy -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Kategorie Podkategorie 0 1 2 3 4 5

Každý den kolují internetem statisíce virů

9.1.2018 Novinky/Bezpečnost Analýzy

Bezpečnostní odborníci z antivirové společnosti Kaspersky Lab spočítali, že každý den koluje internetem rekordních 360 000 virů. Toto číslo je alarmující i s ohledem na to, že o rok dříve to bylo o 11,5 % méně. Uživatelé by tak nejrůznější počítačové hrozby rozhodně neměli podceňovat.

Aktivita počítačových pirátů v kyberprostoru se zkrátka neustále zvyšuje, jak je ze statistik patrné. Například v roce 2011 kolovalo internetem pouze 70 000 škodlivých souborů denně. Od té doby prakticky každý rok počet virů pouze roste, v současnosti dosahuje pětinásobku původní hodnoty.

V uplynulých měsících se přitom nejčastěji šířily vyděračské viry z rodiny ransomware.

„V průběhu posledních dvou let jsme zaznamenali enormní nárůst počtu útoků ransomwarem. Předpokládáme, že tento trend bude i nadále pokračovat, protože za vývojem ransomwaru stojí obrovský zločinný ekosystém, který denně produkuje stovky nových hrozeb,“ prohlásil Vyacheslav Zakorzhevsky, vedoucí anti-malwarového týmu ve společnosti Kaspersky Lab.

Jak probíhá útok vyděračského viru

Útoky vyděračských virů probíhají prakticky vždy na chlup stejně. Nejprve zašifrují záškodníci všechna data uložená na pevném disku. Za jejich zpřístupnění pak útočníci požadují výkupné, a to klidně i několik tisíc korun.

Kyberzločinci se zpravidla snaží v majiteli napadeného stroje vzbudit dojem, že se ke svým souborům dostane po zaplacení pokuty. Ta byla údajně vyměřena za používání nelegálního softwaru apod. I proto jim celá řada lidí již výkupné zaplatila.

Ani po zaplacení výkupného se ale uživatelé ke svým datům nedostanou. Místo placení výkupného je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

„Minulý rok se také výrazně rozšířily minery. Tento malware začali kyberzločinci využívat ve vyšší míře především proto, že stoupala obliba kryptoměn. V neposlední řadě stojí za zvyšujícím se počtem každodenně detekovaných škodlivých souborů i zlepšující se bezpečnostní technologie. Díky každé nové aktualizaci jsme schopni detekovat více druhů malwaru, a tím pádem stoupá i počet objevených hrozeb,“ uzavřel Zakorzhevsky.

Internet v roce 2021: 4,6 miliardy uživatelů a 3,1 milionů DDoS útoků

19.6.2017 SecurityWorld Analýzy

Do roku 2021 vzroste počet uživatelů internetu na 4,6 miliardy a připojeno bude přes 27 miliard zařízení – z toho více než 50 % budou tvořit zařízení internetu věcí. Stroje se tak vůbec poprvé stanou většinovým uživatelem internetu, nicméně prvenství v objemu dat i nadále zůstane lidem, kteří budou konzumovat celých 95 % internetového provozu. Množství přenesených dat se do roku 2021 globálně ztrojnásobí a dosáhne 3,3 zettabytů ročně, což je zhruba ekvivalent 825 miliard DVD nosičů. Dominantním obsahem bude video, které bude tvořit 80 % internetového provozu. Tyto závěry přinesla pravidelná studie Cisco Visual Networking Index. Ta dále předpovídá, že s narůstajícím objemem dat také poroste množství kybernetických útoků typu DDoS, které využívají infikovaná zařízení k zahlcení cíle velkým množstvím požadavků.

Studie Cisco Visual Networking Index (VNI) již 12 let pravidelně mapuje globální datový provoz. Aktuální studie se zaměřila na předpokládaný vývoj mezi lety 2016 a 2021 a předpovídá široké dopady, které bude mít na internet postupující digitální transformace. Právě ta bude hlavní příčinou strmě rostoucího počtu připojení pro komunikaci strojů (M2M).

Nejrychleji digitalizovaným odvětvím se podle odhadů Cisco stane zdravotnictví, což bude souviset s rozvojem zdravotních monitorů, dávkovačů léků a s připojením tzv. first responderů (nárůst o 30 % ročně). Druhou nejrychleji rostoucí oblastí se stane odvětví propojených vozidel a aplikací pro chytrá města (nárůst o 29 % ročně).

„Touto studií otevíráme okno do budoucnosti internetu. Skrz ně můžeme nahlédnout do světa, kde je každodenní realitou vzájemná komunikace mezi miliardami strojů a zařízení, ale kde drtivou většinu obsahu budou stále spotřebovávat lidé. Můžeme se těšit na boom zábavních vychytávek jako jsou rozšířená a virtuální realita, většina domácností si bude užívat možností 4K televizí. Více lidí si bude vybírat obsah na míru prostřednictvím internetového vysílání. S tím porostou jejich nároky na rychlost a kvalitu připojení, a technologické firmy i poskytovatelé služeb se na to musí připravit,“ říká Michal Stachník, generální ředitel Cisco ČR.

Již dnes tvoří video většinu internetového provozu, v roce 2016 představovalo 67 %. Trend růstu bude pokračovat a v roce 2021 dosáhne tento poměr 80 %. Na tento nárůst bude mít velký vliv rozvoj nových médií, která využívají přímého přenosu, například streamovací televize, streaming jednotlivých uživatelů či sociální sítě. Přímé přenosy vzrostou mezi lety 2016 a 2021 15krát a budou tvořit 13 % veškerého přenosu videa. Podobný boom zažije i virtuální a rozšířená realita. Provoz těchto technologií vzroste 20krát. Počet 4K televizí se zvýší z 85 milionů v roce 2016 na 663 milionů v roce 2021. Zatímco dnes tvoří 15 % připojených televizorů, v roce 2021 už budou mít 56% většinu.

V roce 2016 se internetem každý měsíc přeneslo 96 exabytů dat. Podle studie Cisco VNI naroste do roku 2021 téměř trojnásobně na 278 exabytů. Ročně tedy bude činit IP provoz zhruba 3,3 zettabytů. Pro představu, jeden exabyte odpovídá zhruba velikosti HD videa v délce 36 000 let či 250 000 000 DVD nosičů. V roce 2021 tedy internetem projde objem dat srovnatelný s HD videem v délce skoro 120 milionů let (to je například dvakrát delší doba než před kterou žil Tyrannosaurus Rex). Celý datový provoz internetu by se tak vešel zhruba na 825 miliard DVD nosičů.

Již v roce 2016 generovala mobilní či jiná bezdrátová zařízení většinu internetového provozu (62 %). Jejich poměr poroste i nadále a v roce 2021 se jejich podíl zvýší na 73 %. S tím souvisí i prudký nárůst Wi-Fi hotspotů. Zatímco v roce 2016 jich bylo na světě v provozu asi 85 milionů, v roce 2021 jejich počet stoupne na 526,2 milionů. Zeměmi s největším počtem hotspotů budou v roce 2021: Čína (170 milionů), USA (86 milionů), Japonsko (33 milionů) a Francie (30 milionů).

Studie přinesla také porovnání mezi jednotlivými světovými regiony. Ze statistik vyplývá, že v roce 2016 bylo k internetu připojeno 44 % světové populace. V roce 2021 se zvýší počet uživatelů internetu ze současných 3,3 miliard na 4.6 miliard, bude tak připojeno 58 % všech lidí na světě. Výrazně se zvýší také počet připojených zařízení na jednoho člověka. Na jednoho člověka připadalo 2,3 zařízení (2016) a tento počet naroste na 3,5 (2021). Průměrná rychlost připojení se v roce 2021 zvýší ze 27,5 Mb/s na 53 Mb/s a na každého člověka připadne měsíčně 35,5 GB přenesených dat.

V regionu střední a východní Evropy (CEE) bude tento vývoj obdobrný. V roce 2016 zde bylo připojeno 60 % populace, což se v roce 2021 zvýší na 72 %. V regionu CEE má dnes každý občan v průměru 2,5 zařízení připojená k internetu, v roce 2021 to bude už 3,8. Průměrné připojení dosáhne rychlosti 45,5 Mb/s a na jednoho člověka připadne 34,7 GB přenesených dat.

Rostoucí internetový provoz bude také velkou výzvou pro kybernetickou bezpečnost. Nejenže útočníci přicházejí se stále sofistikovanějšími typy malware, ale neustále se zvyšuje i síla DDoS útoků, která v průměru dosahuje 1,2 Gb/s. Takový tok dokáže vyřadit většinu organizací. Maximální síla se každoročně zvyšuje zhruba o 60 % a ve chvíli nejsilnějšího útoku může jeho internetový provoz představovat až 18 % provozu celého státu. Průměrná velikost DDoS útoku se každoročně zvyšuje až o 22 %, což koresponduje s nárůstem globálního internetového provozu (29 %). Zvyšuje se ale i jejich počet. V roce 2021 bude světově takových útoků podle předpovědi asi 3,1 milionů.

Největší kybernetické hrozby roku 2015

4.1.2015 Analýzy

V loňském roce se počítačoví piráti obzvláště snažili. Neútočili pouze na počítače, ale také na tablety a chytré telefony. Zajímali se přitom o citlivá osobní data uživatelů, ale také o jejich bankovní účty. Novinky.cz přinášejí přehled těch největších kybernetických hrozeb za poslední rok.

Počítačoví podvodníci zneužívají povánoční výprodeje.

Snaží se získat citlivé informace. Podvod poznají jen pozorní.

Terčem hackerských útoků se stalo na 19 tisíc francouzských webů.

Po České spořitelně si podvodníci vzali na mušku další banku.

Ukázka podvodné stránky, která imituje internetové bankovnictví Air Banky.

FOTO: Air Bank

Vypukla třetí světová válka, informovala agentura UPI po útoku hackerů.

Vyděračský virus požaduje výkupné v bitcoinech.

Únor

Podvodným e-mailem přišel podnikatel o statisíce.

Chyba krvácejícího srdce stále ohrožuje více než polovinu podniků.

Miliónům Čechů se snaží přes virus v e-mailu vysát účty.

Škodlivý kód v napadeném počítači klientovi nabízí po přihlášení do internetového bankovnictví instalaci mobilní aplikace.

Virus v napadeném počítači klientovi nabízí po přihlášení do internetového bankovnictví instalaci mobilní aplikace.

FOTO: Česká spořitelna

Gang hackerů ukradl bankám miliardu dolarů.

Počítače se prodávaly už zavirované, NSA sledovala domácnosti i firmy ve 30 zemích.

Získejte slevu 500 Kč, zkoušejí podvodníci nový trik.

Šmejdi mají na internetu nový cíl.

Březen

Stovky miliónů počítačů s Windows ohrožuje nedostatečné šifrování webů.

CIA pracovala deset let na prolomení zabezpečení iPhonů a iPadů.

iPad 3

Pozměněná verze balíčku XCode mohla agentům umožnit zmocnit se hesel a zpráv v přístrojích od Applu. (Ilustrační foto)

FOTO: Reuters

Kritické chyby mají Windows i Internet Explorer.

Platební kartu dokážou kyberzločinci zkopírovat dřív, než ji vložíte do bankomatu.

Internet Explorer podlehl hackerům za 17 sekund.

Vezeme vám zásilku, oprášili podvodníci starý trik.

Duben

Turecko odřízlo obyvatele od sociálních sítí.

Platba byla chybná. Novým trikem berou podvodníci lidem peníze přímo v internetovém bankovnictví.

IPhony a iPady mají kritické bezpečnostní chyby.

Vraťte přeplatek! Další vlna podvodů zasáhla Česko.

Podvodná stránka, prostřednictvím které počítačoví podvodníci informují o chybné platbě.

FOTO: Česká spořitelna

S pomocí triku podvodníci ukradli statisíce. Teď to zkoušejí znovu.

Obrana už nestačí. Pentagon počítá s útočnými kybernetickými operacemi.

Květen

Ukradli stovky miliónů. Past ale nakonec sklapla.

Hackeři se zaměří na auta a chytré televize.

Zaplaťte, nebo vás odřízneme. Vyděrači to zkoušejí přes internet.

Podvodníci se zaměřili na milovníky kávy.

Mobilní aplikace společnosti Starbucks

FOTO: archív tvůrců

Počítačový expert ovládl systémy letadla, změnil dokonce směr letu.

Nevyžádané pošty ubylo, stále ale tvoří více než polovinu e-mailové komunikace.

Červen

Stačí poslat krátký text a Skype je mimo provoz.

Svět se musí připravit na riziko útoků hackerů na energetiku.

Hackeři v USA ukradli osobní data všech vládních zaměstnanců.

Piráti šířili viry pomocí velkých webů. Napadli CNN i pražské letiště.

Pražské letiště Václava Havla

FOTO: Archiv Letiště Václava Havla

IPhony a iPady mají obrovskou chybu. Útočníci mohou snadno krást hesla.

Hackeři napadli polské aerolinky, zpozdily se i spoje do Prahy.

Červenec

Antivirové programy otevíraly útočníkům zadní vrátka do PC.

Český kyberprostor bude chránit víc bezpečnostních expertů.

Jednoduchým trikem připraví lidi o peníze.

Společnost prodávající šmírovací software byla napadena. Na seznamu klientů je i česká policie.

Internetové stránky italské společnosti Hacking Team

FOTO: repro hackingteam.it

Firefox má kritické bezpečnostní trhliny.

Díky červovi v mobilu má policie všechno – hovory, chaty i hesla.

Srpen

Tady je ta faktura, oprášili podvodníci starý trik.

Windows 10 dostaly první balík oprav. Už po prvním týdnu.

Poté, co budou skladové zásoby počítačů, notebooků a tabletů se zvýhodněnou cenou rozebrány, dá se podle zástupců Microsoftu očekávat skokový nárůst cen až o 40 procent. (Ilustrační foto)

Notebook s Windows 10 (ilustrační foto)

FOTO: archív výrobce

Největší aktualizace v historii Androidu má opravit kritickou bezpečnostní chybu.

Přes zprávu se snaží vysát lidem účty.

Hackeři: Zveřejnili jsme údaje o miliónech klientů nevěrnické seznamky, jsou i z Vatikánu.

Statisícové útoky organizoval 15letý mladík. Past ale nakonec sklapla.

Září

Chcete nové tlačítko na Facebooku? Piráti zkouší nový trik.

Straší fakturami, pak důvěřivce oberou.

Děravý jako ementál. Adobe musí opravit desítky bezpečnostních chyb ve Flash Playeru.

Logo Flash Playeru

FOTO: archív tvůrců

Virus maskovali za didaktickou hru. Nakazit se mohlo až půl miliónu přístrojů.

Podvodníci lákají na hypotéky.

U desítek nových mobilů byl odhalen špionážní software.

Říjen

Hackeři ukradli T-Mobilu US údaje o 15 miliónech zákazníků.

Kritická chyba ohrožuje uživatele Windows.

Hackeři ukradli čísla platebních karet hostů Trumpových hotelů.

Donald Trump

FOTO: Shannon Stapleton, Reuters

Záplata opravuje kritickou zranitelnost Flash Playeru.

Britský operátor TalkTalk se stal terčem kybernetického útoku.

Hackeři už dokážou vypnout i airbag v autě.

Listopad

Hackerská skupina Anonymous začala zveřejňovat totožnost členů Ku-klux-klanu.

Maska Guye Fawkese, jenž se v 17. století v Anglii pokusil zabít krále a členy parlamentu, je symbolem Anonymous.

FOTO: Yves Herman, Reuters

Pár týdnů práce se vyplatilo. Hackeři si vydělali desítky miliónů.

Kyberzločinci mají nový trik, jak šířit vyděračský virus.

Vyděračský virus terorizuje už i uživatele Linuxu.

České děti jsou na internetu stále důvěřivější.

Jako Pat a Mat: Piráti omylem dali do viru i dešifrovací klíč.

Prosinec

Ani na Vánoce si nedají pokoj. Podvodníci se opět snaží vysát lidem účty.

Seznamku pro HIV pozitivní napadli hackeři, osobní data uživatelů vystavili na internet.

Podvodníci se vydávají za e-mail Seznamu, snaží se připravit lidi o peníze.

Ukázka podvodného vyskakujícího okna, které vyvolává na napadeném počítači virus.

FOTO: Seznam.cz

Twitter varoval před hackerskými útoky. Podezření padá na Čínu a Severní Koreu.

Čtvrtý největší únik dat v historii, ohroženo je pět miliónů zákazníků VTechu.

Nejmladšímu britskému hackerovi je 12 let, věk kyberzločinců se snižuje.

Zjistíte atak hackerů ještě předtím, než nastane, tvrdí Cisco

25.11.2015 Analýzy

Model Spike Rank (SPRank), který na trh uvedlo Cisco, detekuje útok na základě abmormálií, které se objeví v síťovém provozu v okamžiku útoku principiálně podobné zvukové vlně. Spike Rank se tak podle dodavatele stává jakýmsi kybernetickým sonarem, který naslouchá provozu a detekuje problém.

Novinka, která vychází z technologie společnosti OpenDNS, kterou Cisco nedávno koupilo, dokáže detekovat pokročilé typy útoků využitím analýzy datového provozu v síti, které funguje na principu „zvukových vln“.

Model Spike Rank prý dokáže rozpoznat změnu v datovém toku, která je velmi podobná tomu, jak se projevují například zvukové vlny. Díky tomu může okamžitě „zaslechnout“ kybernetický útok a vyslat příslušné pokyny bezpečnostním mechanismům v síti, a to dokonce dávno předtím, než samotný útok vypukne.

Pomocí modelu prediktivní analýzy IP prostoru (Predictive IP Space Monitoring) lze navíc sledovat osm nejčastějších postupů používaných kyberpiráty pro přípravu útoku, detekovat potenciálně nebezpečné domény a zablokovat je.

Datoví vědci OpenDNS si všimli, že každý kybernetický útok změní vzor datového provozu. Zjistili navíc, že tato změna je velmi podobná projevům zvukových vln.

Proto se rozhodli ke konstrukci modelu SPRank využít v podstatě podobné technologie, které v současnosti používají hudební služby Pandora, Shazam a další k tomu, aby byly schopné identifikovat skladbu přehrávanou přes IP síť.

Model SPRank tak umožnil vytvořit jakýsi sonar „naslouchající“ těmto vlnám v datovém provozu. Pracuje totiž s podobným matematickým modelem, který se používá k popisu zvuků. Kybernetický útok pak může být jakýmsi krátkým pípnutím. Díky němu je možné s vysokou mírou identifikovat potenciální kybernetický útok.

Podle zkušeností datových vědců identifikuje SPRank stovky napadených domén každou hodinu, přitom více než třetinu z nich nezachytí žádný antivirový či jiný bezpečnostní program. Dnešní kybernetické útoky totiž často existují jen velmi krátkou dobu, a proto je obtížné je zachytit. Ale sonaru ani jediné „pípnutí“ neunikne.

Model prediktivní analýzy IP prostoru (Predictive IP Space Monitoring) vychází ze znalosti chování kyberzločinců. Ti si totiž musí před každým kybernetickým útokem připravit příslušnou infrastrukturu, ze které bude útok vedený.

V rámci analýzy IP prostoru sledují technologie OpenDNS osm hlavních postupů používaných útočníky (například způsob, jakým jsou hostovány servery, na kterých je nasazen škodlivý kód). Pokud tedy SPRank identifikuje potenciálně škodlivou doménu, s pomocí analýzy IP prostoru lze skutečně potvrdit, že tato doména bude v krátké době zdrojem kybernetického útoku.

Tento způsob analýzy navíc neošálí ani tradiční „kouřová clona“, kterou kyberpiráti kolem svých útoků budují, aby předešli odhalení. Analýza IP prostoru se zaměřuje totiž skutečně jen na konkrétní neměnné charakteristiky. V současnosti dokáže tento model identifikovat každou hodinu přes 300 domén, které by se mohly stát zdrojem kybernetického útoku, a zablokovat je dříve, než k tomu dojde.

Kybernetické útoky stály firmy za poslední rok 315 miliard dolarů

6.11.2015 Analýzy

Kybernetické útoky stály v posledních 12 měsících celosvětově firmy 315 miliard dolarů. Napadený byl přitom každý šestý podnik. Navzdory mediálně známým případům narušení bezpečnosti a stále častějším hackerským útokům se téměř polovina firem nadále vystavuje riziku tím, že nemají žádnou komplexní strategii pro prevenci digitální trestné činnosti. Vyplývá to ze studie společnosti Grant Thornton.

V Česku hrozí spíše útok na databáze osobních dat než kyberútok na strategickou infrastrukturu.

Podniky v EU zaznamenaly škody kolem 62 miliard dolarů, v Asii a Tichomoří 81 miliard a v Severní Americe 61 miliard USD. Průměrný kybernetický útok stojí podnik 1,2 procenta příjmů. Nejvíce ohrožený se cítí finanční sektor.

„Kybernetické útoky jsou stále významnějším nebezpečím pro podnikání. Nejedná se jen o náklady ve finančním smyslu, ale také o vážné poškození pověsti společnosti, jako se to stalo v případě webového portálu Ashley Madison, ze kterých se hackerům podařilo odcizit 36 miliónů e-mailů," uvedl partner Grant Thornton Advisory David Pirner.

V Česku hrozí spíše útok na databáze osobních dat než kyberútok na strategickou infrastrukturu. Bankovní sektor je podle Pirnera připraven relativně dobře. Ví totiž, na co se připravit, a navíc jsou banky pod palbou hackerů každý den. České banky byly zřejmě zčásti oběťmi loňského útoku mezinárodní skupiny Carbanak, která sérií napadení získala celosvětově přes 20 miliard korun.

Podle odborníků není v Česku pravděpodobný podobný masivní kybernetický útok, jenž nedávno postihl britského operátora TalkTalk, který mohl vést ke krádeži osobních údajů všech více než čtyř miliónů zákazníků, případně by spíše mířil na některého z virtuálních hráčů. „Velcí mobilní operátoři nevyužívají odlišné zabezpečovací systémy než jiné velké firmy a na bezpečnosti spíše nešetří. U nízkonákladových operátorů může být ale situace jiná," uvedl specialista na počítačovou bezpečnost společnosti DCIT Karel Miko.

Vědci nejspíše přišli na to, jak se NSA podařilo prolomit VPN

18.10.2015 Analýzy

Snowden loni vypustil do světa zprávu, že prý NSA odposlouchává až 20 000 šifrovaných spojení VPN za hodinu. Skupina vědců nejspíše přišla na způsob, jak se to agentuře podařilo.

Vědci nejspíše přišli na to, jak se NSA podařilo prolomit VPN

Snowdenovi se sice podařilo dostat téma americké Národní bezpečnostní agentury na titulní strany světových periodik, odborná komunita však o možnostech NSA spekulovala již dávno před tím.

Letitým evergreenem byla především otázka, zdali má jedna z nejmocnějších vládních agentur na světě skutečně prostředky k tomu, aby dokázala ve velkém odposlouchávat i šifrovanou komunikaci na internetu – zejména VPN.

Určité náznaky tu byly celé roky, z nitra mocné agentury totiž tu a tam opravdu unikla nějaká zajímavá informace, kterým na jaře 2012 vévodila zpráva, podle které si NSA mohla připsat jakýsi ohromný úspěch v oblasti počítačové kryptografie.

Nikdo tehdy ale přesně netušil, oč by se mohlo jednat, než se o pár let později objevil na scéně Edward a začal publikovat tajné prezentace NSA, ve kterých se agentura mimo jiné chlubila právě tím, že dokáže prakticky živě odposlouchávat obrovské množství VPN a SSH komunikace a dokáže pokořit i HTTPS a další typy šifrovaného datového toku.

Dobrá, dejme tedy tomu, že to NSA skutečně dokáže. Ale jak? Skupina čtrnácti expertů před pár dny publikovala studii (PDF), ve které popisuje možný způsob. A další specialisté přikyvují a dávají jim za pravdu.

Diffeho-Hellmanova výměna klíčů

Jedním z nejpravděpodobnějších technik NSA je údajně prolomení Diffeho-Hellmanovy výměny klíčů (D-H). Jedná se o kryptografický protokol, který se používá pro otevření šifrovaného spojení skrze nezabezpečený kanál – veřejný internet. Protokol D-H používá celý zástup šifrovacích technologií, v jejichž čele stojí IPSec, který konečně patří k nejrozšířenějším protokolům šifrovaného spojení uvnitř VPN tunelu.

A co má být vlastně na Diffeho-Hellmanově výměně klíčů děravého? Ve vší stručnosti se pokusím popsat, jak vlastně funguje. Dejme tomu, že se budu chtít spojit s Davidem z redakce šifrovanou linkou. Jenže jak to udělat, aniž bychom si dopředu dohodli klíč, kterým budeme celou komunikaci šifrovat?

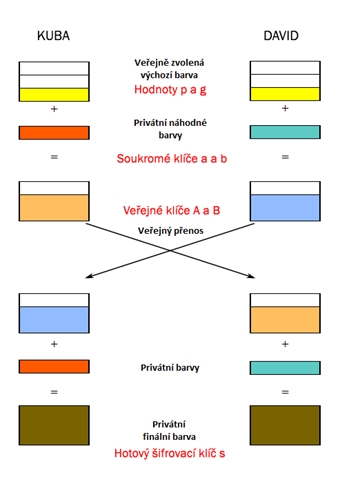

Jak funguje protokol D-H:

1.Nejprve si s Davidem dohodneme veřejná a obrovská prvočísla p a g, která budou sloužit k extrémně složitým výpočtům.

2.Dále si každý zvolíme tajná a náhodná čísla a a b, která budou sloužit jako náše soukromé klíče.

3.Pomocí prvočísel p a g spočítáme ze soukromých klíčů veřejné klíče A a B, které si navzájem vyměníme.

4.Díky vzájemným matematickým vztahům mezi p, g, A a B každý z nás vypočítá stejný šifrovací klíč s, který můžeme konečně použít k vlastní šifrované komunikaci.

Wikipedie vysvětluje princip protokolu D-H pro vytvoření šiforvacího klíče formou diagramu s mícháním barev. Obrázek jsem tedy upravil pro naše potřeby (Zdroj: David Elster, Wikipedie, CC-BY-SA)

Celý princip najdete matematicky i graficky znázorněný na Wikipedii, ve stručnosti a zcela laicky řečeno jde ale o to, že si můžeme s Davidem skrze veřejný internet vyměnit několik neškodných hodnot, na jejichž základě každý z nás vypočítá tentýž šifrovací klíč, aniž bychom se na něm museli nejprve jasně dohodnout.

Když nás tedy bude někdo odposlouchávat, dozví se leda hodnotu prvočísel p, g a veřejných klíčů A a B. Aby ovšem získal šifrovací klíč s, musel by znát i tajné hodnoty soukromých klíčů a a b.

D-H + IPsec = problém

Pokud se útočník nedostane k a a b na mém a Davidově počítači, zbývá mu jediná možnost – pokusit se je zjistit reverzními výpočty. Celá podstata počítačové kryptografie ale stojí a padá na principu, že je podobný výpočet velmi složitý, aby se ekonomicky vyplatil.

Jistě, můžete rozlousknout nějaký ten 1 024bitový klíč, ale zabere to třeba rok výpočtů na hypotetickém superpočítačovém clusteru v ceně několika set milionů dolarů. To je prakticky k ničemu.

Skupina výzkumníků však přišla na jednu nepříjemnost. Výpočet soukromých klíčů a a b pro určité p a g je sice šíleně složitý, ale pokud už jednou známe veřejné hodnoty p a g, výpočet dalších možných soukromých klíčů a a b odpovídajících stejným p a g zabere jen zlomek původního výpočetního výkonu. Tedy alespoň v případech, kdy se při výpočtech používají nejvýše 1 024bitové hodnoty.

V ideálním případě by obě strany při inicializaci šifrovaného spojení pokaždé zvolily náhodná prvočísla, jenže praxe může být jiná, čímž se dostáváme zpět k VPN a protokolu IPSec. Podle zjištění skupiny specialistů totiž většina serverů používá IPSec jen s malou sadou standardizovaných a opakujících se hodnot p a g.

Kdyby tedy někdo investoval měsíce času a desítky až stovky milionů dolarů do vývoje crackovacího superpočítače a podařilo by se mu skutečně prolomit protokol D-H pro konkrétní hodnoty p a g, další soukromé klíče pro tatáž pročísla odhalí už relativně snadno. No a jelikož se hodnoty p a g třeba u zmíněného IPSec příliš nemění, mohl by útočník masivně odposlouchávat zdánlivě bezpečně šifrované spojení.

NSA má finanční zdroje i motiv

Něco podobného by se mohlo podařit jen organizaci s pohádkovým rozpočtem, know-how a hlavně motivem. Výzkumníci tedy došli k závěru, že pokud NSA skutečně rozlouskla ve velkém VPN, SSH a některé další šifrovací technologie, popsaná slabina 1024bitové Diffeho-Hellmanovy výměny klíčů je asi ona pomyslná trefa do černého a podporuje ji i šuškanda ohledně jakéhosi kryptografického úspěchu z roku 2012.

67695972

Centrála Národní bezpečnostní agentury v Marylandu

Možná tehdy NSA skutečně rozlouskla první D-H prvočísla a začala sledovat šifrovaný internet ve velkém. Ostatně podle Snowdena měla agentura už před lety technologickou kapacitu k tomu, aby odposlouchávala až 20 tisíc šifrovaných spojení VPN za hodinu a také určité množství HTTPS spojení. Zdokumentovaný postup, který vyžaduje ohromné kvantum času a peněz na počátku, pak je ale velmi svižný, se tedy opravdu nabízí.

Zvyšte zabezpečení, doporučí specialisté

A jak se proti tomu vlastně bránit? Experti doporučují v případě protokolu D-H zvýšit šifrování z 1 024bitových na 2 048bitové klíče (na ty by měla být krátká i NSA) a také implementaci lepších technik iniciace prvotního spojení – zejména protokol D-H s využitím eliptických křivek. To už se ale dostáváme do mnohem komplikovanějšího kryptografického světa, na který tento článek rozhodně nestačí.

Jaké z toho plyne ponaučení? Designové chyby mohou překonat jinak nezměrnou kryptografickou sílu komplikovaných matematických výpočtů. Nelze než doufat, že NSA neví i o skulinách v dalších šifrovacích protokolech, které dnes používáme nejen na internetu. Moc jistý bych si tím ale nebyl.

Rozbor malware od Hacking Teamu: jak se používá?

20.7.2015 Analýzy

Data ukradená společnosti Hacking Team a zveřejněná na internetu poskytují jistý náhled na to, jak vypadá „komerční hackování“ zabalené v pozlátku hezkého rozhraní pro uživatele/zákazníky. Služeb Hacking Teamu využívala i česká policie. Pojďme se podívat, co o tomto zajímavém případu soubory říkají.

Jak vlastně k úniku došlo

K akci se přihlásil uživatel Phineas Fisher, který loni zveřejnil o něco méně dokumentů z firmy Gamma Group zabývající se stejným byznysem jako Hacking Team. Loni též vydal zprávu popisující, jak se k tomu dostal. Ve zkratce: vyhackoval hůře zabezpečené servery využívající zakázkový software od stejné firmy jako používala Gamma, nalezl v něm triviální bezpečnostní díry jako SQL injection, a ty potom použil proti Gammě.

O tomto hacku slíbil, že časem také napíše. Zatím byl zveřejněn screenshot kompromitované stanice s Windows s komentářem naznačujícím, že přes ni data tahal. Na druhou stranu v uniklých datech je i seznam opravdu směšných hesel, takže to asi není žádné překvapení…

Zpracování dat

Zveřejněný torrent obsahuje 400 GB různých souborů. Z těch zajímavějších jsou to maily, databáze, domovské adresáře uživatelů, dokumentace a zdrojové kódy utilit vyvíjených Hacking Teamem. Z těch méně zajímavých pak software od linuxových distribucí po cracknuté vývojářské nástroje.

Z torrentu jsem vyčistil zjevné zbytečnosti (jako ta instalační média Windows atd.), rozbalil všechny archivy a z outlookových profilů extrahoval všechny maily do čitelného formátu utilitou readpst. Ještě by asi bylo užitečné vyklonovat všechny git repozitáře, ale to už někdo udělal. Potom jsem na to spustil Recoll. Díky tomu v obsahu archivu můžu rychle vyhledávat fulltextově.

Ještě než mi doběhla indexace, objevily se zaindexované maily na WikiLeaks. Jsou to jenom maily, na druhou stranu mají čitelné přílohy – mně readpst některé přílohy podivně poškodilo.

Dále se v torrentu nacházel linuxový server zazálohovaný stylem tar c /. Běžela na něm tiketovací aplikace, kterou zákazníci Hacking Teamu používali k řešení technických problémů s podporou, a, jak popíšu dále, i k samotnému získávání exploitů.

Z aplikace nás zajímá asi hlavně databáze. Kupodivu stačilo zkopírovat adresář /var/lib/mysql a spustit mysql. Dělejte to ale radši v nějakém dobře izolovaném virtuálu, kdo ví, jestli mysql nejde takto exploitnout – nebo třeba udělat shell trigger, který vám něco nepěkného provede.

V databázi jsou docela srozumitelně pojmenované tabulky a snadno se tak najde, co je potřeba. Na projektové stránce vytěžování informací u nás v brmlabu najdete příklad skript, který umožní filtrovat podle e-mailové adresy (uvažte třeba %@%.cz).

Tak jak to tedy fungovalo?

Následující text je interpretací mailů, které si Hacking Team psal s českým zastoupením. Samozřejmě je možné, že mi něco uniklo, případně že byly maily falšovány.

V Česku probíhala komunikace se společností Bull, jejíž zaměstnanci se podepisovali jako „UZC Bull“. Bull je znám dodáváním různých podobných technologií, dá se dohledat například zakázka na dodání IMSI catcherů (zařízení pro odposlech mobilních telefonů) pro Ministerstvo vnitra (a taky si o něm psali s HT). UZC je pak Útvar zvláštních činností služby kriminální policie a vyšetřování. Kromě e-mailových adres končících na @bull.cz jsou tam i tikety od @mvcr.cz, @pcr.cz a @ppcr.cz.

Po vyjednání ceny a dalších drobností poskytne HT RCS (Remote Control System)/Da Vinci/Galileo. Jde o grafické rozhraní k řídícímu centru botnetu. V tomto GUI si můžete zakládat skupiny lidí/počítačů, přiřazovat k nim důkazy atd. Nakonec kliknete a vygeneruje se vám soubor agent.exe obsahující samotného botnet klienta. Ten musí vaše oběť spustit.

Ono je to tedy tedy trochu složitější, podle mailů je několik úrovní botnet klientů. agent.exe nejspíš pouze stáhne další soubor, kterému říkají Scout. Ten umožňuje na dálku pouze nějaké základní operace. Pak je možné ho upgradovat na Soldier a Elite, které už umí všechno, co inzerují (tahání souborů, keylogger, screenshoty, odposlech…). Je to kvůli tomu, že Elite detekují heuristickými analýzami některé antiviry.

Exploity

Zatím jsme si tedy vygenerovali škodlivý kód. Samozřejmě můžeme oběť pomocí sociálního inženýrství přesvědčit, aby ten exe soubor prostě spustila. U počítačově trochu znalých lidí to ale asi nepůjde. Proto je podstatnou částí řešení tzv. 0day feed. Ten umožňuje zneužít ještě nezveřejněné a neopravené chyby v populárním software. Tyto chyby se například kupují od ruských hackerů nebo od ČVUT. Nebo ne?

HT se zjevně bál dát 0daye přímo do toho RCS – nejspíš by je někteří lidé začali využívat příliš často (například by je nějaká vláda začala vkládat do všech webových stránek putujících přes hranici do jejich země) a každé takové použití nese riziko, že se na to přijde a pracně/draze získaná chyba bude odhalena a opravena. Proto byl postup získání exploitu následující:

Klient založí tiket a napíše do něj, jaký exploit by si představoval (např. wordovský dokument, webovou stránku atd.) a přiloží vygenerovaný agent.exe. V případě, že jde o wordovský dokument, přiloží jeho „čistou“ verzi, v případě, že jde o webovou stránku, uvede URL, na kterou má být oběť přesměrována. Příklady dokumentů, co jsem viděl, jsou třeba životopisy nebo nájemní smlouvy. Příklady webových stránek jsou i takové nečekané věci jako obchod s tújemi.

Zaměstnanec HT do dokumentu vloží exploit, případně, jedná-li se o webovou stránku, vytvoří na jednom z mnoha anonymně registrovaných VPS stránku a vloží do ní exploit. Dokument/URL pošle zpět. URL je například hxxp://46.38.63.194/docs/nx0STJ/adtbp.html a je doporučeno použít falešného HTML odkazu nebo zkracovače, aby to vypadalo důvěryhodněji (nechápu, proč si nemohli koupit doménu).

Jaké exploity se používaly? Viděl jsem exploit na Flash, exploit na Internet Explorer a exploit na Javu. Co se týče dokumentů, používal se také exploit na Flash. V .docx nebo .pptx souboru byl vložen ActiveX prvek, který stáhl flashovou animaci. .docx stažený z internetu má prý navíc příznak, že pochází z internetu a Word v něm tu ActiveX komponentu nespustí, takže se posílal zararovaný (unrar tedy nejspíš tento příznak nectí).

Z důvodu výše zmíněné opatrnosti byly standardně všechny exploity jednorázové, tj. server poskytující uvedenou animaci ji nechal stáhnout vždycky jenom jednou (kdyby člověku vyskočilo varování od antiviru a pak tu stránku zkoušel tahat znova nebo to někomu poslal na analýzu). Dále byl kontrolován user-agent, že tam člověk jde ze zranitelného prohlížeče. Díky tomu jsou dokumenty čisté, i když je nahrajete třeba na VirusTotal.

Mimochodem z tohoto principu pramení zmatení, které jsem viděl v článcích i diskuzích – člověk si přečte, že chtějí exploit na www.kb.cz a myslí si, že buď útočili na web Komerční banky nebo že se dokonce s KB domluvili, aby jim na tu stránku exploit dala. Ve skutečnosti se ale jedná pouze o cíl toho přesměrování.

Další informace k exploitům

Kromě popsané infekce počítače s Windows jsou podporovány také telefony s Androidem. Ty česká policie využívala konkrétně ke vzdálené aktivaci mikrofonu a nahrávání rozhovorů, které se děly v blízkosti. Mimochodem tato aktivace se děje pomocí SMS a v dumpu díky tomu můžete najít soukromá telefonní čísla policejních agentů. Informace o sledovaných se bohužel omezují na nekvalitně začerněné IP adresy ve screenshotech, IMEI a IMSI telefonu a SIM karty a občas nicneříkající jména agentů (např. RodinaJ_00) a mnohoznačná hostnames.

Dále je vidět, že kromě počítačů s Windows byl infikován i nějaký MacBook s česky znějícím hostname. A místní osazenstvo by mohlo zajímat, že policie získala demo licenci na linuxovou verzi malware (mimochodem podle všeho se nesnaží nějak moc skrývat a je vidět třeba v ps) – bohužel byla vydána 26. června 2015, takže si ji nejspíš nestihli moc užít.

Alternativní cestou infekce je též „Evil Maid Attack“ – pokud máte fyzický přístup k počítači, nabootujete live CD a to infikuje Windows, která jsou na počítači nainstalovaná. A ještě jedna věc, injector. Zařízení, které se nainstaluje k ISP a ten flashový exploit vloží do stránky samo, případně napadne nezabezpečenou wifinu a též ho vloží do stránky. O těchto typech útoků se ale dá jen říct, že se o ně policie zajímala, jestli došlo i k nějakému praktickému nasazení z dokumentů není zřejmé.

Slovensko

Hacking Team si psal i se SIS. Nakonec ale k obchodu nedošlo a SIS si pořídila sledovací software od konkurenční Gamma Group.

Služby

Novináři jistě vytáhnou, kolik že to stálo. Je potřeba vzít v úvahu, že podpora Hacking Teamu byla špičková: například česká policie přišla s tím, že jim to nefunguje na ruských Windows XP SP3, a HT to ihned začal řešit, Windows sehnal atd., nebo si třeba koupili lokální antivir (na firemní adresu!), aby zjistili, jestli to projde. Navíc exploity něco stojí a dělat takové GUI a udržovat tu infrastrukturu pro pár zákazníků…

e-book_prehistorie_pocitacu

Obrana

Neutěšoval bych se tím, že nemáte Flash, Javu a IE, na které byly použité exploity. Za podobnou cenu jdou sehnat i exploity na jiný software. A cena v přepočtu kolem tří milionů korun? Hacking Teamu zaplatila jenom ČR o řád víc. Navíc ten exploit poskytnou desítkám zákazníků, takže se to rozpustí.

Pravidelné aktualizace nepomohou, protože jde o ještě neodhalené chyby. Co tedy s tím? Obávám se, že na běžném linuxovém desktopu nemáte šanci (pokud by tedy linuxová verze toho malware byla lépe odladěna – což se dá s rostoucí popularitou Linuxu čekat). Pomohlo by spouštět různé věci v různých virtuálech. Tuto myšlenku implementuje třeba Qubes OS.

CZ.NIC a Jablotron spolupracují na internetu věcí

16.6.2015 Analýzy

Cílem jsou bezpečné domácnosti ovládané na dálku prostřednictvím routeru Turris a produktů a služeb od Jablotronu.

Společný projekt CZ.NIC a Jablotronu zahrnuje výrobu produktů a s ní spojenou realizaci služeb pro internet věcí v domácnostech. Základem společné aktivity obou společností bude router Turris vyvíjený od minulého roku na půdě CZ.NIC.

V představách obou firem bude bezpečnostní systém oddělen od ovládání domácnosti. Všechny služby a funkce poběží na Turrisu druhé generace vyvíjeném organizací CZ.NIC a budou využívat čidla, měřiče, ovladače, související cloudové aplikace a monitoring od Jablotronu.

Nový Turris Lite bude podle předsedy CZ.NIC Ondřeje Filipa stát mezi stem až dvěma sty dolarů, bude ale napěchovaný konektory a sloty umožňujícími propojení s nejrůznějšími zařízeními. Vyšší ceně odpovídá i konfigurace se čtyřikrát rychlejším procesorem, 16x větší RAM a 16x větším flashovým úložištěm v porovnání s běžnými routery.

Turris není jen router – je schopen sbírat a analyzovat data z internetového provozu, identifikovat podezřelé datové toky a využívat údaje pro správné nastavení bezpečnostních funkcí. Otevřená architektura provozovaná pod linuxovým operačním systémem může zpracovávat i data ze zařízení pro chytrou domácnost a zpětně je řídit.

Turris Lite se bude kompletovat v České republice pravděpodobně přímo v Jablotronu, který by měl být schopen dojednat množstevní slevy z ceny jednotlivých komponent. Výroba by měla začít na přelomu letošního a příštího roku a zájemci o nový model se mohou přihlásit už nyní.

Projekt Turris vznikl v roce 2013 a jeho cílem je pomocí stejnojmenného routeru pomáhat uživatelům s ochranou domácí sítě. V současnosti je do projektu zapojeno přes 1 000 uživatelů internetu z České republiky i ze zahraničí. V následujících měsících rozšíří tuto skupinu uživatelů další tisíc zájemců o účast v projektu, kteří budou moci využívat Turris Lite.

Obě organizace plánují vybrat ze současných uživatelů sto nejaktivnějších, s jejichž pomocí budou testovat nové nápady uživatelské komunity a ty nejslibnější využít v nové verzi routeru i v produktech Jablotronu.

Jak bezpečný je samotný antimalware?

21.5.2015 Analýzy

Bezpečnostní software chrání před zneužitím jiných aplikací. Jak je na tom ale s ochranou před zneužitím on sám?

Podle všeobecně přijímaného názoru připadá i v kvalitně napsaném softwaru jedna chyba na zhruba dva tisíce řádků kódu. Počet řádků ve složitých aplikacích přitom jde do milionů, v operačních systémech dokonce do desítek milionů. Počet chyb se tedy může pohybovat i v řádu desítek tisíc – a v tomto množství se samozřejmě mohou objevit i takové, které umožňují zneužití aplikace či OS.

Institut AV-Test, který se specializuje na antivirový výzkum a testování bezpečnostního softwaru, nedávno udělal test ochrany bezpečnostních řešení před zneužitím možných bezpečnostních děr v jejich programovém kódu.

Princip zkoušek přitom spočíval právě v kontrole, zda výrobci důsledně používají metody ochrany ASLR a DEP. Jde o open source mechanismy, které se všeobecně doporučují jako standardní ochrana softwaru. Tady je názorMaria de Boera, research directora v Gartneru, na celou problematiku.

Domníváte se, že bezpečnostní software by měl být bezpečnější než běžné aplikace?

Samozřejmě ano. Především proto, že bezpečnostní aplikace, už ze samotné své podstaty, fungují s vysokými oprávněními a současně často pracují s neznámým a podezřelým obsahem. Navíc některé bezpečnostní aplikace běží na milionech počítačů. To dohromady z nich dělá lákavý terč.

Nedělal jsem ale na toto téma žádný výzkum, takže porovnání nemůžu kvantifikovat. Je však známé, že bezpečnostní aplikace relativně běžně vykazují bezpečnostní díry. A je jisté, že se v nich budou objevovat další a další chyby. To je při rozsahu jejich kódu nevyhnutelné.

ASLR a DEP jsou důležité nástroje pro posílení zabezpečení aplikací. Zjednodušeně řečeno, tyto metody výrazně omezují možnost softwarového zneužití bezpečnostních děr v aplikacích. Samozřejmě ale nejde o nějaké zázračné řešení – ostatně objevují se další a další útoky, které se různými technikami pokoušejí ochranu pomocí ASLR a DEP obejít.

Měli by se uživatelé bezpečnostního softwaru zajímat, zda jejich výrobce využívá ASLR a DEP?

Určitě ano. Používání ASLR a DEP je standard, navíc je to open source, tedy bez jakýchkoli licenčních nákladů. Samozřejmě že existují i jiné metody, jak posílit zabezpečení aplikací před zneužitím bezpečnostních děr, ale žádná taková metoda se nevylučuje s těmito dvěma. Nevidím tedy vůbec žádný důvod, proč tyto ASLR a DEP nepoužívat.

Výrobci bezpečnostního softwaru, kteří nepoužívají technologie ASLR a DEP – nebo je aplikují nedůsledně – předkládají podle zjištění AV-TEST různé důvody. Například tvrdí, že některé knihovny třetích stran ASLR a DEP nepoužívají…

To sice dává smysl, ale vzhledem k tomu, že máme rok 2014, není to úplně přesvědčivý argument. Vždyť DEP byl do kernelu systému Windows zaveden před deseti lety a ASLR jen krátce nato.

…nebo že jednotlivé soubory využívají proprietární technologie, které nejsou s ASLR a DEP kompatibilní…

Tady pozor: To jinými slovy znamená, že software se vytvořil způsobem, který neumožňuje implementovat běžné metody zabezpečení. Jistě, může jít o moderní techniky, které lze zabezpečit jinými metodami, ale spíše se obávám, že půjde o pozůstatky starých programovacích technik, jejichž používání by bylo vhodné co nejrychleji přehodnotit.

…nebo že soubory, které nejsou chráněné pomocí ASLR a DEP, se již aktivně nevyužívají, a proto nemá smysl uvažovat o nich jako o rizikovém faktoru.

No, to sice taky dává smysl, ale jen na první pohled. Proč však jsou takové soubory stále součástí aplikace? Upřímně, takovému argumentu bych se vyhýbal. Vždyť je to vlastně přiznání, že software obsahuje historický balast… To není dobrá vizitka pro software ani pro jeho tvůrce.

…anebo že daný software využívá jiné metody ochrany jako CFI – Control Flow Integrity – či sandboxing.

Ano, to jsou pokročilé ochranné techniky a já jejich používání doporučuji. Nikoli však jako náhradu standardních metod, ale jako jejich doplněk. Opravdu platí, že ASLR a DEP jsou metody, jejichž využití nemá být možností, ale povinností.

Vysvětlení pojmů

ASLR – Address Space Layout Randomization (randomizace rozvržení paměťového prostoru jádra).

Používá se náhodné rozmístění různých objektů místo používání pevných adres, čímž významně komplikuje možnost zneužít bezpečnostní díry v aplikacích.

DEP – Data Execution Prevention (prevence spuštění dat). Slouží především k boji proti chybám typu buffer overflow. Spočívá v tom, že oblasti paměti se rozdělí na ty, v nichž lze spouštět programy, služby driverů apod., a na sféry, kde to je zakázané. Výsledkem je, že škodlivý kód nemůže zasahovat do oblastí paměti, kde pracují operační systém a jeho služby.

Cyber Security ukázala, jak se lépe bránit kybernetickým útokům

24.2.2015 Analýza

Konference Cyber Security 2015, kterou pořádalo IDG spolu s firmou Cisco, ukázala, jak rychle se kybernetický zločin profesionalizuje, což značně znesnadňuje dostatečně účinnou reakci na kybernetický útok tradičními prostředky. Cestou vpřed ale může být integrace bezpečnostních řešení přímo do síťové infrastruktury.

Malware se dnes mění tak rychle, že systém, který se dokáže bránit jen známým hrozbám, je útočníkům v podstatě vystaven na milost a nemilost. Obrana proti kybernetické bezpečnosti musí fungovat před útokem, v jeho průběhu, ale i po něm.

Jakmile už útok vypukne, mají bezpečnostní specialisté jen omezené šance adekvátně reagovat. Například u rozsáhlejší sítě musejí až na několika stovkách zařízení s několika tisíci rozhraní změnit konfiguraci tak, aby dokázali napadenou část sítě oddělit a tím zabránit rozsáhlejším škodám.

„Něco takového ale zabere spoustu času,“ říká Ivo Němeček, generální ředitel Cisco ČR a dodává: „Může se tak docela dobře stát, že tou dobou už nebude co chránit a s trochou nadsázky řečeno, kolem bude jen dým a spálená země.“

Dosavadní koncept síťové infrastruktury vycházel z obrany na hranicích sítě. Na vstupních bodech do sítě byla nainstalována bezpečnostní zařízení, která měla bránit proniknutí škodlivého kódu do sítě.

Metody dnešních kybernetických zločinců jsou ale natolik sofistikované, že podobný postup již nefunguje. Celá řada kybernetických útoků vzniká „na míru“, pro napadení konkrétního cíle. Nebyly předtím nikdy použity, a tudíž tento kód není tradičními řešeními kybernetické bezpečnosti považován za škodlivý.

„Bezpečnostní prvky, které budou zvládat současné kybernetické hrozby, musí reagovat na základě analýzy konkrétních dat, která síť přenáší. Vyhodnocení tohoto provozu v reálném čase pak dovolí detekovat podezřelé chování a přijmout příslušná opatření,“ Martin Rehák, bezpečnostní expert firmy Cisco. Bezpečnostní algoritmy podle něj proto musejí být proto integrovány přímo do síťové infrastruktury.

Nebezpečné váhání

Nedávno publikovaný výzkum Cisco Annual Security Report zjistil alarmující skutečnost, že nemalé procento IT odborníků podceňuje instalaci pravidelných bezpečnostních aktualizací. Ukázalo se například, že 56 procent firem stále používá knihovny OpenSSL starší než 50 měsíců.

Tyto knihovny přitom stále obsahují bezpečnostní mezeru, která je známa jako Heartbleed. Stejně tak například pouze desetina uživatelů programu Internet Explorer používá jeho nejnovější verzi. Přitom známé zranitelnosti tohoto programu, které jsou v nejnovější verzi odstraněny, využívá až 31 procent útoků.

Pomoci mohou automatické aktualizace. Právě ty mohou pomoci bránit se aktuálním kybernetickým hrozbám. Nejnovější verze programů a aplikací, stejně jako pravidelně vydávané bezpečnostní aktualizace, totiž odstraňují známé bezpečnostní hrozby, které útočníci využívají nejčastěji. Například rozšíření nejnovější verze platformy Java se projevilo poklesem počtu útoků na tuto platformu o více než třetinu.

Efektivní ochrana proti současným bezpečnostním hrozbám je jedním z nejdůležitějších důvodů pro automatizaci. „Například intrusion prevention system útok zjistí a může dát pokyn řídícímu prvku k takovému nastavení sítě, které útok zastaví. To je jeden ze směrů, kterým se ubírá vývoj v oblasti bezpečnosti,“ vysvětluje Rehák a připomíná, že v tradičním modelu síťové infrastruktury je efektivní obrana proti aktuálním kybernetickým hrozbám stále obtížnější.

„Útoku se musíme začít bránit ještě dříve, než vůbec začne. Nelze čekat na to, až se malware v síti projeví. Obrana musí potenciálně škodlivý kód odhalit a automaticky ho odstavit od komunikace se zbytkem sítě,“ doplňuje Rehák.

Hrozby Finanční kybernetické v roce 2014: věci změnily

16.2.2015 Zdroj:Kaspersky Analýza

V roce 2013 jsme provedli náš první hloubkový výzkum v oblasti finančního cyber-hrozeb. V té době jsme zaznamenali náhlý nárůst počtu útoků na finanční informace uživatelů a peníze. Finanční kybernetickým hrozbám krajina byla podrobně popsány ve společnosti Kaspersky Lab "Finanční Cyber-hrozeb v roce 2013," zprávě .

V roce 2014 se situace výrazně změnila: počet útoků a napadl uživatelé výrazně poklesl, stejně jako výše finančního phishing. Klíčová zjištění studie do finančního krajiny cyber-hrozeb v roce 2014 jsou následující:

Útoky se finančního malwaru v letech 2013 a 2014

Finanční útoky phishing

V roce 2014 finanční phishingových útoků, k nimž patří phishing, který se zaměřuje Banky, platebních systémů a e-shopy, tvořily 28,73% všech phishingových útoků (pokles o 2,72 procentního bodu).

Phishing Bank v souvislosti s tvořily 16,27% všech útoků.

Množství phishingu proti platebním styku zvýšil 2,4 pb (z 2,74% v roce 2013 - 5,14% v roce 2014)

Finanční útoky malware

V roce 2014 produkty Kaspersky Lab zjištěn 22900000 útoky zasahující finanční malware na 2,7 milionu uživatelů. To představuje meziroční pokles o 19,23% na 29,77% a útoky uživatelů.

Z celkového počtu uživatelů vystavených všech typech útoky škodlivého softwaru, 4,86% uživatelů narazil útoky zasahující nějaký finanční hrozby - to je 1,34 procentního bodu méně než v roce 2013.

Výše bankovní malware vzrostl 8,89 procentního bodu na 75,63% všech finančních malware útoků v roce 2014.

Počet útoků zahrnujících Bitcoin mining malware ztrojnásobil: z 360.065 útoky v roce 2013 na 1.204.987 v roce 2014

Existuje několik možných důvodů těchto změn. Za prvé, donucovacích orgánů po celém světě aktivně stíhán zločinci, kteří se šíří finanční malware a phishing. Zejména, loni v létě, donucovacími orgány v USA a ve Velké Británii se zastavil činnost dvou nebezpečných škodlivých kampaní - GameOver / Dia a Shylock .

Druhým důvodem poklesu počtu útoků může být posun v zaměření Počítačoví zločinci "- namísto útočení koncové uživatele jsou nyní sledují organizace, které pracují s finančními informacemi a platební nástroje. V průběhu roku byly časté zprávy o zákeřných útoků na velkých prodejnách, hotelových řetězců a rychlého občerstvení, které slouží miliony zákazníků denně. V každém případě, že podvodníci používají škodlivý software, který by mohl ukrást data, bankovní karty přímo z paměti POS terminály používané organizacemi pod útokem. Banky se stal ještě jeden "nový" cybercriminal cíl. V roce 2014, Kaspersky Lab zkoumali několik útoky na banky, spíše než účty svých uživatelů. Ani jeden z těchto "nových" typů útoku vyvolala vlnu nových AV detekcí jednoduše proto, že je tak málo organizací zapojených v porovnání s počtem soukromých uživatelů běží antivirová řešení, takže je obtížné srovnávat počet útoků. Nicméně, takové útoky dosáhly milionů dolarů, aby této hrozbě lze jen stěží odmítnout.

#Cybercriminals Mají menší zájem o "hmotě" nebezpečné útoky, raději méně, více "cílená" #attacks #KLreport

Tweet

Třetí možný důvod pro snížení počtu kybernetických útoků spočívá v obecném trendu pozorovaného odborníky společnosti Kaspersky Lab v roce 2014. Podle odborníků společnosti, zločinci mají menší zájem o "hmotě" zlomyslné útoky na uživatele, raději méně, více "cílených útoků" , To je znázorněno na zvýšené hladiny cíleného phishingu: podvodníci jít jen po určitou skupinu uživatelů (například on-line uživatelů bankovnictví), spíše než šíření hromadnou korespondenci s nebezpečnými odkazy.

Tato taktika naznačuje, že selektivní škodlivý mailing je méně pravděpodobné, že budou zjištěny specialisty IT bezpečnosti a životnosti nebezpečné odkazy a vzorků malwaru bude prodloužena. Vtip je v tom není vždy úspěšný, ale jedním z důsledků jeho použití je pokles absolutního počtu registrovaných kybernetickými útoky.

Android finanční útoky škodlivého softwaru

A co o mobilních finančních ohrožení?

Za prvé, když mluvíme o mobilních hrozbách jsme se zaměřili na hrozbách Android. Podle odborníků Kaspersky Lab, více než 99% mobilního malwaru, že jsou si vědomi je navržen tak, aby napadnout zařízení Android.

48.15% útoků proti #Android uživatelů cílení využívány malware finanční údaje (Trojan-SMS, Trojan, Banker)

Tweet

V roce 2014 Kaspersky Lab a Interpolem, vydala společnou studii na mobilní hrozbách, které - mimo jiné - na které se vztahuje finanční malware cílování uživatele systému Android. Podle zjištění došlo 3.408.112 útoky proti 1.023.202 uživatelů zaznamenaných v období od 01.08.2013 do 31. července 2014. O 500.000 uživatelé narazili Android malware navržen tak, aby ukrást peníze alespoň jednou. Více než půl roku uplynulo od konce období, na které se vztahuje Kaspersky Lab / Interpolu studie, a tady je to, jak se věci změnily od:

48.15% útoků proti uživatelům zařízení se systémem Android blokovaných Kaspersky Lab produktů využívaných malware cílování finanční údaje (Trojan, SMS a Trojan, bankéř)

Ve srovnání s rokem 2013 se počet finančních útoků proti uživatele Android vzrostla 3,25 krát (od 711.993 do 2.317.194 útoků) a počet napadených uživatelů se zvýšil 3,64 krát (od 212.890 do 775.887 uživatelů)

Útoky proti uživatelům zařízení se systémem Android v letech 2013 a 2014

Jinými slovy, stále rostoucí počet finančních útoků proti uživatelům zařízení se systémem Android je silný trend, který nevykazuje žádné známky klesající.

Bulletin zabezpečení společnosti Kaspersky 2014. Celkové statistiky pro rok 2014

9.12.2014 Zdroj Kaspersky Analýza

Všechny statistiky použité v této zprávě byly získány pomocí Kaspersky Security Network (KSN) distribuované antivirový sítě založené na práci různých složek společnosti Kaspersky Lab ochranu proti malwaru. Data byla sbírána od KSN uživatelů, kteří souhlasili se přenést. Miliony Společnost Kaspersky Lab výrobky uživatelů ze 213 zemí a oblastí po celém světě podílet se na globální výměny informací o nebezpečné činnosti.

Údaje uvedené se vztahuje na období od listopadu 2013 do října 2014.

Rok v číslech

Podle údajů KSN, produkty Kaspersky Lab zjištěn a neutralizuje celkem 6167233068 hrozeb v průběhu sledovaného období.

Celkem 3.693.936 pokusů infikovat počítače založené na systému Mac OS X- byly blokovány produkty společnosti Kaspersky Lab.

Lab řešení Kaspersky zablokovány 1363549 útoky na zařízení se systémem Android.

Lab řešení Kaspersky odrazil 1432660467 útoky odpálené z on-line zdrojů umístěných po celém světě.

Chcete-li provádět své útoky, zločinci používají 9.766.119 unikátních hostitelů.

44% webových útoků neutralizována produkty společnosti Kaspersky Lab byly provedeny pomocí škodlivého webové zdroje se nacházejí v USA a Německu.

38% uživatelů počítačů se podrobí alespoň jedné webové útoku během roku.

Celkem 1.910.520 pokusů k jeho zahájení bankovní malware na uživatelských počítačích byly neutralizovány v roce 2014.

Kaspersky Lab web antivirus zjištěn 123054503 jedinečné škodlivé objekty: skripty, exploity, spustitelné soubory, atd

Antivirová řešení společnosti Kaspersky Lab zjištěn celkem 1.849.949 unikátních škodlivých a potenciálně nežádoucích objektů.

Mobilní hrozby

V průběhu účetního období zjištěna Kaspersky Lab následující:

4643582 škodlivé instalační balíčky

295.539 nových škodlivých mobilních programy

12100 Mobilní bankovnictví trojské koně

Celkově od začátku listopadu 2013 do konce října 2014 Kaspersky Lab zažehnána 1.363.549 unikátních útoky. Za stejné období v letech 2012-2013 to bylo 335.000 unikátních útoky. Tam bylo čtyřikrát více útoků na zařízení se systémem Android v porovnání s předchozími 12 měsíců.

19% uživatelů Android narazila na mobilní hrozbu alespoň jednou v průběhu roku - téměř jeden z pěti uživatelů.

53% Android útoků použitých mobilních trojské koně, jejichž cílem je ukrást peníze uživatele (SMS trojské koně a bankovní trojské koně).

Geografie mobilních hrozeb

Útoky od škodlivého mobilního softwaru bylo zaznamenáno ve více než 200 zemích světa.

Procentní podíl z celkového počtu napadených uživatelů

Procentní podíl z celkového počtu napadených uživatelů

TOP 10 zemí podle počtu napadených uživatelů

Země % Z napadených uživatelů *

1 Rusko 45.7%

2 Indie 6,8%

3 Kazachstán 4,1%

4 Německo 4.0%

5 Ukrajina 3.0%

6 Vietnam 2,7%

7 Írán 2.3%

8 Spojené království 2.2%

9 Malajsie 1,8%

10 Brazílie 1,6%

* Procento napadených uživatelů v zemi z celkového počtu napadených uživatelů

Rusko udržuje své vedoucí postavení, pokud jde o počet uživatelů napadených.

Počet zaznamenaných útoků značně závisí na počtu uživatelů v zemi. K vyhodnocení nebezpečí infekce prostřednictvím mobilního malwaru v různých zemích, jsme napočítali procento škodlivých aplikací, z celkového počtu aplikací, které uživatelé se pokusil nainstalovat. Tato metoda produkoval velmi odlišné výsledky, než ty, které je uvedeno výše.

TOP 10 zemí podle rizika infekce

Země * % Škodlivých aplikací

1 Vietnam 2.34%

2 Polsko 1.88%

3 Řecko 1.70%

4 Kazachstán 1,62%

5 Uzbekistán 1.29%

6 Srbsko 1.23%

7 Arménie 1,21%

8 Česká republika 1,02%

9 Maroko 0.97%

10 Malajsie 0.93%

* Země, kde je počet stažených aplikací bylo méně než 100.000 byly z těchto výsledků vyloučeny

Vietnam vede toto hodnocení: 2.34% ze všech aplikací, které uživatelé se snažil stahovat byly škodlivé.

Rusko, které utrpěl zdaleka nejvíce útoků, bylo jen 22. z hlediska rizika infekce 0,69%.

Ve Španělsku je riziko infekce 0,54%, 0,18% v Německu a ve Velké Británii 0,16%, 0,09% v Itálii a v USA 0,07%. Situace je nejlepší ze všech v Japonsku, kde se pouze 0,01% ze všech aplikací, které uživatelé se pokusil nainstalovat dokázal být nebezpečný.

TOP 20 mobilních hrozby roku 2014

Název % Útoků

1 Trojan-SMS.AndroidOS.Stealer.a 18.0%

2 RiskTool.AndroidOS.MimobSMS.a 7,1%

3 DangerousObject.Multi.Generic 6,9%

4 RiskTool.AndroidOS.SMSreg.gc 6,7%

5 Trojan-SMS.AndroidOS.OpFake.bo 6,4%

6 AdWare.AndroidOS.Viser.a 5,9%

7 Trojan-SMS.AndroidOS.FakeInst.a 5,4%

8 Trojan-SMS.AndroidOS.OpFake.a 5,1%

9 Trojan-SMS.AndroidOS.FakeInst.fb 4.6%

10 Trojan-SMS.AndroidOS.Erop.a 4.0%

11 AdWare.AndroidOS.Ganlet.a 3,8%

12 Trojan-SMS.AndroidOS.Agent.u 3.4%

13 Trojan-SMS.AndroidOS.FakeInst.ff 3.0%

14 RiskTool.AndroidOS.Mobogen.a 3.0%

15 RiskTool.AndroidOS.CallPay.a 2,9%

16 Trojan-SMS.AndroidOS.Agent.ao 2.5%

17 Exploit.AndroidOS.Lotoor.be 2.5%

18 Trojan-SMS.AndroidOS.FakeInst.ei 2.4%

19 Backdoor.AndroidOS.Fobus.a 1,9%

20 Trojan-Banker.AndroidOS.Faketoken.a 1,7%

10 z 20 programů v tomto hodnocení jsou SMS trojské koně z těchto čeledí: zloděj, OpFake, FakeInst, zmocněnec a Erop.

Trojan-SMS.AndroidOS.Stealer.a patřily mezi nejrozšířenější rodiny po celý rok, a skončil na horní části ročního žebříčku se značným náskokem.

Tato SMS Trojan šíří velmi aktivně. Po květnu 2014 počet zloděj útoků odpovídal celkový počet útoků zahrnujících všechny ostatní SMS trojské koně.

Počet uživatelů napadených s Trojan-SMS.AndroidOS.Stealer.a a všechny ostatní SMS trojské koně (listopad 2013 - říjen 2014)

Počet uživatelů napadených s Trojan-SMS.AndroidOS.Stealer.a a všechny ostatní SMS trojské koně (listopad 2013 - říjen 2014)

Snížení útoků SMS trojské koně

Stejně jako dříve, SMS Trojané jsou největším složka v toku mobilní malware; v našich číslech mají 23,9% z celkového počtu.

Distribuce mobilních hrozeb podle typu (Kaspersky Lab kolekce)

Distribuce mobilních hrozeb podle typu (Kaspersky Lab kolekce)

Nicméně, jak výše uvedeném grafu ukazuje, v druhé polovině roku 2014 bylo méně útoky SMS trojské koně. V důsledku toho za rok jejich hodnota snížena o 12,3%.

Pojďme se podívat na trochu podrobněji na změnu rozdělení SMS trojské koně, které jsou nejvíce oblíbený u zločinci (jiné než Stealer.a).

Počet uživatelů napadených populárních SMS trojské koně (listopad 2013 - říjen 2014)

Počet uživatelů napadených populárních SMS trojské koně (listopad 2013 - říjen 2014)

May viděl prudký pokles počtu SMS trojské koně zjištěny v Rusku, kde jsou rozšířená zejména útoky s využitím SMS trojské koně. Pokles byl způsoben změnou způsobu placené zprávy pracují v Rusku. V květnu 2014 mobilní operátoři v Rusku byli nuceni použít Advice of Charge (AOC) mechanismu. Teď, když mobilní zařízení odešle zprávu na placené číslo musí provozovatel informovat vlastníka zařízení nákladů na služby a získat potvrzení o platbě.

V důsledku toho, SMS trojské koně jsou méně ziskové a jejich trestní povahy je jasně vystavena. Nyní jediný způsob, jak dosáhnout zisku, je použít trojské koně, které lze odeslat SMS na číslo pojistné sazby a pak zachytit žádost provozovatele a vrátí potvrzení jménem uživatele.

Jako výsledek partnery z různých semi-právní programů, které dříve distribuované aplikace s funkčností SMS Trojan, opustil obchod. Jejich provozní model byl založen na špatně vysvětlil podmínky pro poskytování placených služeb, nebo předplatné a poplatků za služby, které byly prostě není uveden.

Můžeme předpokládat, že ruští tvůrci SMS trojské koně, kteří se ocitli bez práce bude muset hledat nové projekty. Někteří z nich by mohl přejít do útoku uživatelů v jiných zemích, a někteří pracovat na vážnější malware, jako je bankovnictví programy. Doufejme, že se alespoň někteří z nich obrátí zády na podsvětí a dát své schopnosti zákonné použití.

Změny v distribučních modelů jsou jasně viditelné s jednou populárních SMS trojské koně, jako je OpFake.bo, FakeInst.a a OpFake.a. Oni používali k vidění v 10-20,000 útocích měsíc; Nyní jsou čísla 1-2,000.

Mobilní bankovnictví trojské koně

Během dotčeného období jsme zjištěn 12.100 mobilní bankovnictví trojské koně - devětkrát tolik, jak, než v roce 2013.

Počet mobilních bankovních trojských koní ve sbírce Kaspersky Lab (listopad 2013 - říjen 2014)

Počet mobilních bankovních trojských koní ve sbírce Kaspersky Lab (listopad 2013 - říjen 2014)

45032 Uživatelé byli napadeni s mobilním bankovnictví trojské koně alespoň jednou v průběhu roku.

A počet zemí v rámci útoku roste: Nejméně jeden útok za použití mobilního bankovnictví Trojan byl zaznamenán v 90 různých zemích po celém světě.

Geografie mobilního bankovnictví hrozeb (počet napadených uživatelů v období listopad 2013 - říjen 2014)

Geografie mobilního bankovnictví hrozeb (počet napadených uživatelů v období listopad 2013 - říjen 2014)

TOP 10 zemí pro bankovnictví Trojan útoky

Země Počet napadených uživatelů % Ze všech útoků *

1 Rusko 39561 87,85%

2 Kazachstán 1195 2,65%

3 Ukrajina 902 2,00%

4 Spojené státy americké 831 1,85%

5 Bělorus 567 1,26%

6 Německo 203 0,45%

7 Litva 201 0,45%

8 Azeraijan 194 0,43%

9 Bulharsko 178 0,40%

10 Uzbekistán 125 0,28%

* Perentage napadených uživatelů v jednotlivých zemích z celkového počtu všech napadených uživatelů

Rusko udržel své místo jako vůdce v tomto hodnocení.

Hrozby určené pro Mac OS X

V roce 2014 bezpečnostních produktů společnosti Kaspersky Lab, které mají chránit počítače Mac OS X na bázi zablokoval 3693936 pokusů infekce.

Odborníci společnosti Kaspersky Lab zjištěn 1499 nových škodlivých programů pro Mac OS X, 200 vzorků více než v předchozím roce.

Každý druhý uživatel produktů společnosti Kaspersky Lab byl vystaven nebezpečného útoku.

V průběhu roku průměrný uživatel Mac setkal 9 hrozby.

TOP 20 hrozby určené pro Mac OS X

Název % Útoků *

1 AdWare.OSX.Geonei.b 9,04%

2 Trojan.Script.Generic 5,85%

3 Trojan.OSX.Vsrch.a 4.42%

4 Trojan.Script.Iframer 3,77%

5 AdWare.OSX.Geonei.d 3,43%

6 DangerousObject.Multi.Generic 2,40%

7 AdWare.OSX.Vsrch.a 2.18%

8 Trojan.Win32.Generic 2,09%

9 AdWare.OSX.FkCodec.b 1,35%

10 Trojan.OSX.Yontoo.i 1.29%

11 Trojan-PSW.Win32.LdPinch.ex 0,84%

12 AdWare.Win32.Yotoon.heur 0,82%

13 Trojan.OSX.Yontoo.j 0.80%

14 Exploit.Script.Generic 0,76%

15 AdWare.OSX.Bnodlero.a 0,58%

16 AdWare.JS.Agent.an 0,57%

17 Trojan.OSX.Yontoo.h 0,52%

18 Exploit.PDF.Generic 0.51%

19 AdWare.Win32.MegaSearch.am 0,50%

20 Trojan.Win32.AutoRun.gen 0,43%

* Procento uživatelů napadeny škodlivým programem všech napadených uživatelů

Téměř polovina našich TOP 20 programů, včetně jednoho v první řadě, obsadili programy adware. Je pravidlem, že tyto škodlivé programy dorazí na počítačích uživatelů vedle legitimních programů, pokud jsou staženy ze softwarového obchodu, spíše než z oficiálních stránek developera. Tyto legitimní programy se může stát nosičem pro adware modulu: Po instalaci na počítači uživatele, může přidat reklamní odkazy na záložky v prohlížeči, změnit výchozí vyhledávač, přidejte kontextová reklama, atd

Je zajímavé, 8. místo je obsazené Trojan.Win32.Generic, která ovlivňuje operační systém Windows. Je to pravděpodobně proto, že tento konkrétní Trojan může proniknout do virtuálních strojů, které běží pod Windows.

V roce 2014 odborníci odhalily několik zajímavých škodlivých programů pro Mac OS X, které by měly být uvedeny odděleně.

Backdoor.OSX.Callme - backdoor, který poskytuje podvodník vzdálený přístup k systému a zároveň ukradne seznamy kontaktů, zdá se, že najít nové oběti. Je distribuován v těle speciálně navrženého dokumentu MS Word: při spuštění nainstaluje backdoor přes chybu v systému.

Backdoor.OSX.Laoshu - škodlivý program, který umožňuje screenshoty každou minutu. Tento backdoor je podepsán důvěryhodným certifikátem developera, který znamená, že tvůrci programu chystali umístit v AppStore.

Backdoor.OSX.Ventir - multi-modul Trojan špionážní se skrytým funkcí dálkového ovládání. Obsahuje úhozy odposlechu ovladače logkext, pro který zdrojový kód je veřejně k dispozici.

Trojan.OSX.IOSinfector - slouží k instalaci mobilní verze Trojan-Spy.IPhoneOS.Mekir (OSX / krize).

Trojan-Ransom.OSX.FileCoder - první soubor kodér pro OS X. Jedná se podmíněně funkční prototyp vyrábí autora, který z jakéhokoliv důvodu, se rozhodl opustit vývoj malwaru.

Trojan-Spy.OSX.CoinStealer - první škodlivý program navržen tak, aby krást bitcoins pro OS X. To napodobuje různé Bitcoin utilit postavené z otevřeným zdrojovým kódem, zatímco se nainstaluje škodlivý rozšíření prohlížeče a / nebo opravenou verzi Bitcoin-QT.

Trojan-Downloader.OSX.WireLurker - neobvyklý kousek malware navržen tak, aby krást data obětí. Útočí nejen počítače Mac založené, ale zařízení iOS založené připojené k nim. K dispozici je také založené na systému Windows verze tohoto škodlivého programu. Je distribuován pomocí známého čínského obchodu, který prodává aplikace pro OS X a iOS.

Geografie hrozeb

Geografie útoků na uživatele Mac OS X v roce 2014 (na základě počtu všech napadených uživatelů)

Geografie útoků na uživatele Mac OS X v roce 2014 (na základě počtu všech napadených uživatelů)

TOP 10 zemí pod útokem

Země Počet napadených uživatelů % Ze všech útoků *

1 Spojené státy americké 98077 39,14%

2 Německo 31466 12.56%

3 Japonsko 13808 5.51%

4 Spojené království 13763 5.49%

5 Rusko 12207 4,87%

6 Francie 9239 3,69%

7 Švýcarsko 6548 2.61%

8 Kanada 5841 2.33%

9 Brazílie 5558 2.22%

10 Itálie 5334 2,13%

* Procento uživatelů zaútočila na zemi

USA (39,14%), vrcholy tohoto hodnocení, snad kvůli popularitě počítačů Apple v zemi. Německo (12,56%) přišel druhý následuje Japonsko (5,51%).

Zranitelné aplikace používané podvodníky

Graf zranitelných aplikací je uvedeno níže je založen na informacích o hrdinských blokovaných našich výrobků. Tyto využije byl hackery používány v internetových útoků a při ohrožení lokálních aplikací, včetně těch, které instalovány na mobilních zařízeních.

Distribuce využije používají podvodníci, podle typu aplikace napadl, 2014

Distribuce využije používají podvodníci, podle typu aplikace napadl, 2014

V roce 2014, podvodníci nejčastěji využívány Oracle Java zranitelnost. Nicméně popularita Java zranitelností postupně snižoval v průběhu celého roku, a jeho celkový podíl na méně než polovinu loňské postava - 45% oproti 90,5% před 12 měsíci. To by mohlo být kvůli uzavření starých zranitelností a nedostatek informací o nových.

Druhé místo obsadil v kategorii Prohlížeče (42%), jejíž součástí je využije pro aplikaci Internet Explorer, Google Chrome, Mozilla Firefox, atd Podle čtvrtletních ratingů, pro většinu z 2014 to byl vedoucí kategorie, ale ne zcela předstihnout Velký počet Java využívá v pozdní 2013 a brzy 2014.

Adobe Reader využije byli na třetím místě (5%). Tyto chyby jsou využívány v drive-by útoky prostřednictvím internetu, a PDF využije součástí mnoha využívají balení.

V průběhu roku jsme viděli pokles počtu útoků využívajících využít balíčky. Tam může být několik důvodů pro to, včetně zatčení některých svých vývojářů. Navíc, mnoho využití balíčky přestali útočit počítačů chráněných produktů společnosti Kaspersky Lab (zneužít balení zkontrolujte oběti počítač a zastavit útok, pokud řešení Kaspersky Lab je nainstalován na to). Navzdory tomu, využívání zranitelností zůstává jedním z hlavních způsobů, jak dodat škodlivého softwaru v počítači uživatele.

On-line hrozeb (Web-based útoky)

Statistiky v této části byly odvozeny z webové antivirových komponent, které chrání uživatele Windows, kdy škodlivý kód se pokusí stáhnout z škodlivého / infikované webové stránky. Nebezpečné webové stránky jsou záměrně vytvořeny zločinci; infikované místa zahrnují ty, které se obsahu umístěného uživateli (jako fór), jakož i legitimní prostředky, které byly hacknutý

V roce 2014, tam bylo 1432660467 útocích vedených z on-line zdrojů #KLReport

Tweet

V roce 2014, tam bylo 1432660467 útocích vedených z on-line zdrojů umístěných po celém světě. To znamená, že produkty společnosti Kaspersky Lab chráněny uživatelům v průměru 3.925.097 krát denně v průběhu jejich internetové relace.

Hlavní metodou útok - prostřednictvím využití balení - dává útočníkům téměř zaručenou možnost infikovat uživatele počítače, pokud není chráněna bezpečnostním řešení a pokud to má instalován alespoň jeden populární a zranitelný (není aktualizován) aplikace.

On-line hrozby v bankovním sektoru

V průběhu účetního období, Lab řešení Kaspersky zablokovány 1910520 útoky pokusu o spuštění malware dokáže krást peníze z on-line bankovních účtů.

Počet počítačů napadl finanční malware, 11 2013, 10 2014

Počet počítačů napadl finanční malware, 11 2013, 10 2014

Nápadně, počet útoků významně rostl v květnu a červnu 2014. To by mohlo být být způsobeno zvýšením on-line bankovní činnosti na začátku prázdnin, jakož i hlavní sportovní události roku - World šatních 2014 v Brazílii - kde zločinci použité finanční malware krást údaje o platbách turistů.

Celkem 16.552.498 oznámení o nebezpečné činnosti programy, jejichž cílem je ukrást peníze prostřednictvím on-line přístupu k bankovním účtům byly registrovány bezpečnostní řešení společnosti Kaspersky Lab v roce 2014.

Geografie útoků

Geografie bankovních malware útoků v roce 2014

Geografie bankovních malware útoků v roce 2014

V TOP 20 zemí podle počtu napadených uživatelů:

Země Počet napadených uživatelů

1 Brazílie 299830

2 Rusko 251917

3 Německo 155773

4 Indie 98344

5 Spojené státy americké 92224

6 Itálie 88756

7 Spojené království 54618

8 Vietnam 50040

9 Rakousko 44445

10 Alžírsko 33640

V TOP 10 bankovní malware rodiny

Níže uvedená tabulka ukazuje programy nejčastěji používané v roce 2014 k útoku na uživatele online bankovnictví, na základě počtu hlášených pokusů infekce:

Název Počet napadených uživatelů

1 Trojan-Spy.Win32.Zbot 742794

2 Trojan-Banker.Win32.ChePro 192229

3 Trojan-Banker.Win32.Lohmys 121439

4 Trojan-Banker.Win32.Shiotob 95236

5 Trojan-Banker.Win32.Agent 83243

6 Trojan-Banker.AndroidOS.Faketoken 50334

7 Trojan-Banker.Win32.Banker 41665

8 Trojan-Banker.Win32.Banbra 40836

9 Trojan-Spy.Win32.SpyEyes 36065

10 Trojan-Banker.HTML.Agent 19770

Zeus (Trojan-Spy.Win32.Zbot) zůstal nejrozšířenější bankovní Trojan. To drželo svou vedoucí pozici v čtvrtletních hodnocení, takže jeho 1. místo v TOP 10 pro 2014 není překvapení. Druhý přišel Trojan-Banker.Win32.ChePro, následované Trojan-Banker.Win32.Lohmys. Obě rodiny mají stejnou funkcionalitu a šíří prostřednictvím nevyžádané pošty se téma vztahující se k on-line bankovnictví (například faktura z on-line bankovnictví). E-mail obsahuje dokument aplikace Word s přiloženém obrázku: Kliknutím na obrázek se spustí provádění škodlivého kódu.

Trojan-Banker.Win32.Shiotob byl na 4. místě. Tento škodlivý program je nejčastěji šíří prostřednictvím nevyžádané pošty a je určen ke sledování provozu s cílem zachytit údaje o platbách.

Většina z Top 10 škodlivými programy pracují vstřikováním náhodné HTML kód na webové stránky zobrazené v prohlížeči a zastavovat žádné platební údaje zadané uživatelem v původních nebo vložených webových formulářů.

I když tři čtvrtiny útoků na peníze uživatelů byly provedeny pomocí bankovního malwaru to nejsou jedinými finančními hrozby.

Distribuce útoků na uživatele peněz podle typu malware, 2014

Distribuce útoků na uživatele peněz podle typu malware, 2014

Bitcoin krádež peněženka byla druhou nejoblíbenější bankovnictví hrozbou (14%). Ještě další hrozbě na šifrovací měně Bitcoin důlní software (10%), který využívá výpočetní prostředky pro generování bitcoins.

V TOP 20 škodlivé objekty detekovány on-line

V roce 2014, Kaspersky Lab web antivirus zjištěn 123054503 jedinečné škodlivé objekty: skripty, exploity, spustitelné soubory, atd

Identifikovali jsme, že 20 škodlivých programů nejvíce aktivně zapojeni do on-line útoky zahájila proti počítačů v roce 2014. Těchto 20 představovaly 95,8% všech on-line útoků.

Jméno * % Ze všech útoků **

1 Škodlivý URL 73,70%

2 Trojan.Script.Generic 9.10%

3 AdWare.Script.Generic 4,75%

4 Trojan.Script.Iframer 2.12%

5 Trojan-Downloader.Script.Generic 2.10%

6 AdWare.Win32.BetterSurf.b 0,60%

7 AdWare.Win32.Agent.fflm 0.41%

8 AdWare.Win32.Agent.aiyc 0,38%

9 AdWare.Win32.Agent.allm 0,34%

10 Adware.Win32.Amonetize.heur 0,32%

11 Trojan.Win32.Generic 0,27%

12 AdWare.Win32.MegaSearch.am 0,26%

13 Trojan.Win32.AntiFW.b 0,24%

14 AdWare.JS.Agent.an 0.23%

15 AdWare.Win32.Agent.ahbx 0.19%

16 AdWare.Win32.Yotoon.heur 0.19%

17 AdWare.JS.Agent.ao 0,18%

18 Trojan-Downloader.Win32.Generic 0,16%

19 Trojan-Clicker.JS.Agent.im 0,14%

20 AdWare.Win32.OutBrowse.g 0.11%

* Tyto statistiky představují detekce rozsudky z webové antivirového modulu. Informace byly poskytnuty uživateli produktů společnosti Kaspersky Lab, kteří souhlasili, aby se podělili o své lokální data

** Procento všech webových útoků zaznamenaných na počítačích unikátních uživatelů

Vzhledem k tomu často bývá, TOP 20 se z velké části skládá z objektů používaných v drive-by útoky, stejně jako adware programů. 73.7% všech rozsudků identifikovat odkazy z těchto černých listinách.

Nápadně, v roce 2014 došlo k nárůstu počtu reklamních programů v TOP 20, do 5-12 ve srovnání s předchozím rokem a představuje 8,2% všech škodlivých objektů zjištěných on-line (7,01 procentního bodu). Růst ve výši reklamních programů, spolu s jejich agresivní režimy distribuci a jejich úsilí, aby čelila detekci anti-virus, se stal trend od roku 2014.

V roce 2014, #Kaspersky Lab web antivirus zjištěn 123054503 jedinečné škodlivé objekty #KLReport

Tweet

Trojan-Clicker.JS.Agent.im Verdikt je také napojen na reklamu a všechny druhy "potenciálně nechtěných" aktivit. To je, jak skripty umístěné na Amazon Cloudfront přesměrovat uživatele na detekci stránek s reklamním obsahem. Odkazy na tyto skripty jsou vloženy adware a různé rozšíření pro prohlížeče, a to především na vyhledávacích stránkách uživatelů. Skripty mohou přesměrovat uživatele na nebezpečné stránky, které obsahují doporučení k aktualizaci Adobe Flash a Java - populární způsob šíření malwaru.

V TOP 10 zemí, kde jsou on-line zdrojů nasazené s malwarem

Následující statistiky jsou založeny na fyzické umístění on-line zdrojů, které byly použity při útocích a blokovaných našimi antivirové komponenty (webové stránky, které obsahují přesměrování na exploity, stránek, které obsahují využije a další malware, velitelských botnet centra, atd.) Jednoznačná hostitel by mohl být zdrojem jednoho nebo více webových útoků.

Aby bylo možné určit zeměpisný původ webových útoků, doménová jména jsou přizpůsobeny proti svým skutečným domény IP adresy, a pak zeměpisná poloha konkrétní IP adresy (GeoIP) je založen.

V roce 2014, Lab řešení Kaspersky zablokovány 1432660467 webové útoky #KLReport

Tweet

V roce 2014, Lab řešení Kaspersky zablokovány 1432660467 útoky odpálené z internetových zdrojů nacházejících se v různých zemích po celém světě. Chcete-li provádět své útoky, podvodníci používají 9.766.119 unikátních hostitele, 838.154 počítačů nebo 8% méně než v roce 2013.

87% oznámení o útoku blokovaných antivirové komponenty byly získány z on-line zdrojů nacházejících se ve 10 zemích světa. To je 5 procentních bodů více než v předchozím roce.

Distribuce on-line zdrojů očkuje škodlivými programy v roce 2014

Distribuce on-line zdrojů očkuje škodlivými programy v roce 2014

V roce 2014, TOP 10 rating zemí, kde se on-line zdrojů očkuje malwarem zůstal téměř beze změny oproti předchozímu roku. Nicméně čtyři země změnila místa: Německo a Rusko vyměnil, s Němci lezení na 2. a Rusku klesl na čtvrté místo. Ukrajina předjel Británii pohybovat až do 5..

44% všech internetových útoků přišel ze zdrojů nacházejících se v USA a Německu.

Země, kde se uživatelé čelí největší riziko infekce on-line

Aby bylo možné posoudit země, ve kterých uživatelé nejčastěji čelí kybernetické hrozby, jsme vypočítali, jak často se uživatelé Kaspersky setkal detekce verdikty na svých strojích v každé zemi. Výsledné údaje charakterizuje riziko infekce, že počítače jsou vystaveny v různých zemích po celém světě, poskytující indikátor agresivitě prostředí směrem počítače v různých částech světa.

V TOP 20 zemí, kde se uživatelé potýkají s největší riziko infekce on-line

Země * % Unikátních uživatelů **

1 Rusko 53,81%

2 Kazachstán 53,04%

3 Ázerbajdžán 49,64%

4 Vietnam 49,13%

5 Arménie 48,66%

6 Ukrajina 46,70%

7 Mongolsko 45,18%

8 Bělorusko 43,81%

9 Moldova 42,41%

10 Kyrgyzstán 40,06%

11 Německo 39,56%

12 Alžírsko 39,05%

13 Katar 38,77%

14 Tádžikistán 38,49%

15 Georgia 37,67%

16 Saúdská Arábie 36,01%

17 Rakousko 35,58%

18 Litva 35,44%

19 Srí Lanka 35,42%

20 Turecko 35,40%