- Hacking -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Kategorie Podkategorie 0 1 2 3 4 5

Datum | Název | Kategorie | Web |

10.11.20 | Nejnovější hrozby odhalené Talosem a jak se jim bránit - Root.cz | Hacking | Root |

29.10.20 | Hackerských útoků na pacienty s koronavirem přibývá - Novinky.cz | Hacking | Novinky.cz |

| 8.10.20 | Hacker odhalil, co vše sleduje interní kamera v elektromobilech Tesla – Živě.cz | Hacking | Živě.cz |

| 12.7.20 | Hackeři se zaměřují na hráče her, varovali bezpečnostní experti - Novinky.cz | Hacking | Novinky.cz |

| 29.5.20 | Roste počet pokusů o vykradení bankovních účtů | Computerworld.cz | Hacking | Computerworld.cz |

| 22.5.20 | Útok na EasyJet byl jen začátek, hackeři se nyní zaměří na cestující - Novinky.cz | Hacking | Novinky.cz |

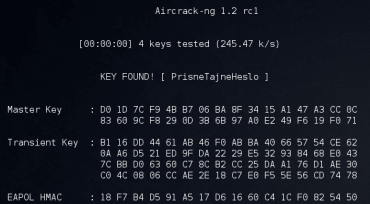

| 14.5.20 | Richard Brulík (Safetica): Prolomení domácí Wi-Fi je většinou jen otázka času - Lupa.cz | Hacking | Lupa.cz |

| 28.4.20 | Dýdžej, nebo hacker? Sítí se šíří falešné hudební soubory - Novinky.cz | Hacking | Novinky.cz |

| 23.4.20 | Hackeři se zaměřili na finanční podniky, chtěli ukrást přes 34 milionů korun - Novinky.cz | Hacking | Novinky.cz |

| 8.4.20 | Hackeři mají během pandemie žně | Computerworld.cz | Hacking | Computerworld.cz |

| 8.4.20 | AKTUALIZOVÁNO: Praha 3 i Povodí Vltavy pod kybernetickým útokem | Computerworld.cz | Hacking | Computerworld.cz |

| 8.4.20 | Praha 3 pod kybernetickým útokem | Computerworld.cz | Hacking | Computerworld.cz |

| 8.4.20 | Počítačové systémy radnice Prahy 3 vyřadil malware - Lupa.cz | Hacking | Lupa.cz |

| 3.4.20 | Už skoro polovina firem zažila výpadky v důsledku ztráty dat | Computerworld.cz | Hacking | Computerworld.cz |

| 3.4.20 | Útočníci se snaží zneužívat náhlé popularity Zoomu. Pozor i u Microsoft Teams a Google Classroom – Živě.cz | Hacking | Živě.cz |

| 2.4.20 | Portál italské správy sociálního zabezpečení napadli hackeři - Novinky.cz | Hacking | Novinky.cz |

| 2.4.20 | Hackeři se zaměřili na videohovory, varovali bezpečnostní experti - Novinky.cz | Hacking | Novinky.cz |

| 27.3.20 | Nový útok na routery zneužívá DNS Hijacking a COVID-19 - Root.cz | Hacking | Root |

| 12.3.20 | Chyba v šifrování umožňuje hackerům klonovat klíče k autům Toyota, Hyundai a Kia – Živě.cz | Hacking | Živě.cz |

| 2.3.20 | Ani dvoufaktorové ověření není neprůstřelné. Malware dokáže krást hesla z autentifikátoru – Živě.cz | Hacking Zabezpečení | Živě.cz |

| 19.2.20 | Hacknout síť lze i přes chytrou žárovku. IoT bezpečnostní noční můrou jsou nemocnice - Lupa.cz | Hacking | Lupa.cz |

6.2.20 | Hackeři mohou napadnout i chytré žárovky - Novinky.cz | Hacking | Novinky.cz |

| 22.1.20 | Jak snadné je hacknout webkameru notebooku, foťák smartphonu či dětskou chůvičku – Letem světem Applem | Hacking | Apple |

9.1.20 | Shambles je útok, který snižuje bezpečnost SHA-1 na úroveň MD5 - Root.cz | Hacking | Root |

| 19.12.19 | Jedenáct způsobů, jak lze hacknout dvoufaktorovou autentizaci | Computerworld.cz | Hacking | Computerworld.cz |

8.11.19 | Hackeři zneužívají chybu ve Firefoxu. Nebezpečný web zablokuje prohlížeč – Živě.cz | Hacking | Živě.cz |

24.10.19 | Poskytovatel VPN NordVPN přiznal hack serveru, uživatele podle něj neohrozil - Lupa.cz | Hacking | Lupa.cz |

21.10.19 | Němci ukázali, jak se dá hlasem útočit na majitele Google Home a Amazon Alexa – Živě.cz | Hacking | Živě.cz |

5.10.19 | Bývalý vývojář Yahoo hacknul tisíce uživatelských účtu, hledal v nich intimní fotky a videa – Živě.cz | Hacking | Živě.cz |

| 30.9.19 | Hackeři se snažili získat tajemství Airbusu - Novinky.cz | Hacking | Novinky.cz |

9.9.19 | Nadšenec hacknul Raspberry Pi 4 a zprovoznil externí sloty PCI Express – Živě.cz | Hacking | Živě.cz |

9.9.19 | Hackeři napadli server rakouské ÖVP, ukradli interní dokumenty - Novinky.cz | Hacking | Novinky.cz |

16.8.19 | Hackeři napadli stránky Evropské centrální banky - Novinky.cz | Hacking | Novinky.cz |

| | | |

Hackeři se dostali do cloudu Tesly běžícím na Amazonu a těžili kryptoměny

22.2.2018 Novinky/Bezpečnost Hacking

Hackeři se dostali do cloudu Tesly běžícím na Amazonu a těžili kryptoměnyHackeři se dostali do cloudu Tesly běžícím na Amazonu a těžili kryptoměnyHackeři se dostali do cloudu Tesly běžícím na Amazonu a těžili kryptoměnyHackeři se dostali do cloudu Tesly běžícím na Amazonu a těžili kryptoměnyHackeři se dostali do cloudu Tesly běžícím na Amazonu a těžili kryptoměny24 FOTOGRAFIÍ

zobrazit galerii

Bezpečnostní společnost RedLock, která se specializuje na kyberútoky a odhalení děr v systémech, objevila hacknutý účet na AWS (Amazon Wev Services) společnosti Tesla.

Tesla používá cloudovou platformu Amazonu na mnoho věcí, kromě sběru dat z automobilů i analýzu a podobně. RedLock odhalil, že jeden z administračních účtů neměl heslo a hackeři přes něj využívali výkon cloudu k těžení kryptoměn.

V rámci odměn za odhalení chyb Tesla vyplatila RedLocku pouze 3 tisíce dolarů, takže lze předpokládat, že nešlo o nějaký kritický účet, který by měl vliv na celou platformu či zabezpečení uživatelských dat. Ostatně podle vyjádření zástupců šlo pouze o testovací účet pro interní automobily Tesla.

Právě bezpečnost celé platformy je pro automobilový průmysl stále kritičtější. Obzvláště s příchodem autonomních systémů, které budou zpracovávat data z obrovského množství vozů a budou pochopitelně obsahovat i soukromá data o jednotlivých jízdách daných uživatelů. Pro hackery mají taková data jistě vysokou cenu a v nejhorším případě by případné hacknutí mohlo ovlivnit i samotnou funkčnost platformy, která bude v nějaké formě udržovat autonomní vozidla neustále připojená a kontrolovaná.

Hackeři zneužili cloudový systém Tesly k těžbě kryptoměn

22.2.2018 Novinky/Bezpečnost Hacking

Cloudový systém amerického výrobce elektromobilů Tesla napadli hackeři a využili ho k těžbě kryptoměn. Podle sdělení společnosti RedLock, která se zaměřuje na kybernetickou bezpečnost, pronikli do administrativní konzole Kubernetes, která nebyla chráněna heslem. Dopad útoku na bezpečnost vozidel ani dat zákazníků Tesla zatím nezjistila. Jak uvedl server televize CNBC, ohroženy byly účty na úložišti Amazon Web Services (AWS).

Kubernetes je systém navržený společností Google, zaměřený na optimalizaci cloudových aplikací.

Společnost RedLock nesdělila, jaká kryptoměna byla těžena. Obdobné problémy podle ní měly i další přední firmy včetně britské pojišťovny Aviva a nizozemského výrobce SIM karet Gemalto. Průnik do systémů Tesly však byl sofistikovanější a používal několik různých strategií, aby zabránil odhalení hackerů.

Tesla problém po informaci RedLocku okamžitě vyřešila. Automobilka oznámila, že dopad na ochranu dat klientů ani na bezpečnost vozidel nezjistila. Podle mluvčího se kybernetický útok dotkl jen automobilů používaných zaměstnanci firmy.

Z analýz RedLocku je zřejmé, že poskytovatelé cloudových služeb jako Amazon, Microsoft a Google dělají, co mohou, a žádný z velkých útoků v loňském roce se nestal z důvodu jejich nedbalosti, prohlásil představitel společnosti Gaurav Kumar. "Bezpečnost je však společnou odpovědností. Organizace na všech úrovních jsou povinny sledovat infrastrukturu rizikových konfigurací, neobvyklých aktivit uživatelů a podezřelého síťového provozu," zdůraznil.

Olympijské hry jsou rájem pro hackery. Denně se uskuteční milióny útoků

20.2.2018 Novinky/Bezpečnost Hacking

Zraky snad všech sportovních fanoušků se v posledních týdnech ubírají k Pchjongčchangu, kde se konají 23. zimní olympijské hry. Ty lákají – stejně jako v minulých letech – také počítačové piráty. Bezpečnostní experti varují, že počet útoků v době olympiády vzroste o milióny každý den.

Na útoky počítačových pirátů by měli být připraveni také uživatelé, kteří se do Pchjongčchangu vůbec nevydali a jednotlivá sportovní klání sledují z pohodlí svého obýváku.dynamic-picture-free1__660762

Počítačoví piráti totiž prakticky vždy podobně hojně sledované akce zneužívají k tomu, aby šířili nejrůznější škodlivé kódy. Sázejí především na to, že diváci touží po co nejrychlejších a nejzajímavějších zprávách.

Na sociálních sítích, různých chatovacích skupinách i v nevyžádaných e-mailech je tak možné narazit na odkazy na fotografie i videa o aktuálních výkonech či počtu medailí. Velmi často však takové výzvy směřují na podvodné stránky, kde číhají škodlivé kódy.

Výjimkou nejsou ani odkazy na videa, která však nejdou přehrát. Uživatel údajně pro jejich shlédnutí potřebuje nainstalovat speciální plugin, ve skutečnosti jde však o počítačový virus.

Počty útoků raketově rostou

Útoky nicméně nejsou nijak výjimečné ani v samotném místě konání her. V průběhu pekingských her v roce 2008 bylo podle antivirové společnosti Kaspersky Lab detekováno okolo 190 miliónů kybernetických útoků (12 miliónů denně). V Londýně v roce 2012 jich analytici zaznamenali 200 miliónů a v roce 2014 při hrách v Soči 322 miliónů. Během poslední olympiády v Riu před dvěma lety odborníci odhalili celých 570 milionů útoků.

„Olympijské hry vždy vedle úžasných sportovních výkonů nabízejí i jedinečnou přehlídku nejnovějších technologií, které často předznamenávají další vývoj. Vzhledem k obrovské důležitosti technologií pro bezproblémový chod této události je nezbytné zajistit jejich bezpečnost. Lákají totiž velké množství hackerů, jejichž cílem je narušit hlavní komunikační a informační systémy a způsobit chaos,“ uvedl Mohamad Amin Hasbini, bezpečnostní analytik ve společnosti Kaspersky Lab.

První útok postihl hry v Pchjongčchangu už během předminulého pátku, kdy probíhalo slavnostní zahájení. Tehdy kyberzločinci prováděli nájezdy na webové stránky her a korejské televizní systémy, cílem bylo kompletní vyřazení z provozu.

Šlo o tzv. DDoS útok, při kterém stovky tisíc počítačů začnou přistupovat v jeden okamžik na konkrétní server. Ten zpravidla nezvládne tak vysoké množství požadavků zpracovat a spadne. Pro běžné uživatele se pak takto napadená webová stránka tváří jako nedostupná.

Dva útoky již byly odvráceny

Hackerům však útok nevyšel, neboť na něj byli administrátoři tamních počítačových systémů připraveni. Zástupci Mezinárodního olympijského výboru to bez dalších podrobností potvrdili o několik dní později.

Přestože znají původ útoku, odmítli jej komentovat. Nechtějí prý ohrozit průběh her politickými tahanicemi. „Podobné snahy hackerů nejsou nijak výjimečné. Důležité je, že se nám je podařilo opětovně odrazit a že nijak nebyl ohrožen průběh her,“ zdůraznil pro agenturu Reuters mluvčí Mezinárodního olympijského výboru Mark Adams.

I z dalších zpráv je nicméně zřejmé, že administrátoři mají s počítačovými systémy na olympiádě plné ruce práce. Už od konce loňského roku totiž měl probíhat sofistikovaný hackerský útok na počítače více než tří tisíc klíčových zaměstnanců, kdy by se pomocí škodlivého kódu dostali útočníci k citlivým datům, případně mohli manipulovat na dotčených strojích se zobrazovanými informacemi.

Také tento útok se však podařilo ještě před startem olympiády odvrátit.

Hackněte hackery

26.12.2017 SecurityWorld Hacking

Sledování on-line diskuzí na fórech hackerů vám poskytne představu o šťavnatých zranitelnostech, které váš dodavatel zatím neopravil.

V moři zranitelností volajících po vaší pozornosti je téměř nemožné zjistit, jaké problémy zabezpečení IT řešit jako první. Rady dodavatelů poskytují vyzkoušené prostředky pro ochranu před známými vektory útoků. Je zde ale ještě výhodnější možnost: Zjistit, o čem se baví samotní hackeři.

Vzhledem ke stále většímu prostoru, kde lze vést útoky, se většina organizací snaží provázat svůj cyklus správy zranitelností s oznámeními dodavatelů. Prvotní odhalení zranitelností zabezpečení však nemusí vždy pocházet přímo od dodavatelů.

Čekání na oficiální oznámení může způsobit, že budete mít vůči útočníkům zpoždění v řádu dnů či dokonce týdnů. Útočníci diskutují a sdílejí návody během hodin poté, co dojde k objevení zranitelnosti.

„On-line diskuze obvykle začínají za 24 až 48 hodin od úvodního zveřejnění,“ uvádí Levi Gundert, viceprezident threat intelligence ve společnosti Recorded Future, s odvoláním na firemní hloubkovou analýzu diskuzí v cizojazyčných fórech.

Rady dodavatelů, příspěvky na blozích, zprávy distribuované pomocí mailingových seznamů a varování skupin CERT – obránci nejsou jediní, kdo čte tato oznámení. Vědět, co vzbuzuje zájem útočníků a jakým způsobem hodlají díry zneužít dříve, než mohou dodavatelé zareagovat, je skvělý způsob, jak se svézt na další vlně útoků.

Upovídaný hacker

Chyba serializace objektů Java z minulého roku je dokonalým příkladem. Tato chyba byla poprvé popsána na konferenci v lednu 2015 a nepřitahovala pozornost až do 6. listopadu tohoto roku, kdy výzkumníci ze společnosti FoxGlove Security zjistili, že tento problém ovlivní vícejádrové základní podnikové aplikace, jako jsou například WebSphere a JBoss.

Společnosti Oracle trvalo dalších 12 dní a firmě Jenkins 19 dní vydání formálního oznámení, které se týkalo zranitelností v produktech WebLogic Server a Jenkins.

Komunity útočníků však začaly diskutovat o příspěvku na blogu FoxGlove Security za několik hodin a společnost Recorded Future zjistila, že kód umožňující zneužití, který ověřoval koncept, se objevil za pouhých šest dní.

Podrobný návod pro zneužití, popisující, jak vykonat útok, byl k dispozici 13. listopadu, tj. pět dní předtím, než firma Oracle cokoli vydala. V prvním prosincovém týdnu již útočníci prodávali jména zranitelných organizací a specifické odkazy pro vyvolání zranitelností těchto cílů.

„Je zřejmé, že doba mezi rozpoznáním zranitelnosti a okamžikem, kdy dodavatel vydá opravu nebo alternativní řešení, je pro aktéry hrozeb cenná, ale když se podrobné návody pro zneužití objeví ve více jazycích, může být tento rozdílový čas pro firmy doslova katastrofální,“ popisuje Gundert.

Zranitelnost OPcache Binary Webshell v PHP 7 je dalším příkladem toho, jaký mají útočníci náskok. Bezpečnostní firma GoSecure popsala nový exploit dne 27. dubna a společnost Recorded Future vydala návod vysvětlující, jak používat ověření konceptu odkazované v blogovém příspěvku GoSecure ze dne 30. dubna.

Jak firma GoSecure uvedla, vliv zranitelnosti na aplikace PHP nebyl univerzální. S výsledným návodem však bylo pro útočníky snadnější najít servery s potenciálně nebezpečnou konfigurací, která je činila zranitelnými vůči nahrání souboru.

„Oznamovaly to dokonce i obskurní blogy,“ připomíná Gundert. Většina lidí si přitom blogového příspěvku GoSecure nevšimla. Pokud nezíská blogový příspěvek dostatečnou pozornost u komunit obránců, může diskutovaný potenciální vektor útoku zůstat bez povšimnutí v důsledku velkého množství konkurenčních zpráv.

Na druhé straně bitevní linie však útočníci diskutují o chybě a sdílejí informace a nástroje pro její zneužití.

Čekání činí problémy

Jedním z důvodů, proč útočníci získávají tak velký náskok vůči dodavatelům a bezpečnostními profesionálům, je samotný proces oznamování zranitelností.

Oznámení dodavatelů je obvykle vázáno na okamžik, kdy chyba dostane identifikátor CVE (Common Vulnerability and Exposures). Systém CVE spravuje nezisková organizace Mitre.

Funguje jako centrální úložiště pro veřejně známé zranitelnosti zabezpečení informací. Když někdo najde zranitelnost zabezpečení – ať už je to majitel aplikace, výzkumník nebo třetí strana jednající jako zprostředkovatel – společnost Mitre dostane žádost o vydání dalšího identifikátoru CVE.

Jakmile Mitre přiřadí identifikátor, který pro zranitelnosti funguje podobně jako rodná čísla, mají podniky, dodavatelé a obor zabezpečení způsob pro identifikaci, diskuzi a sdílení podrobností o chybě, takže ji lze opravit.

V případech, kdy počáteční odhalení nepochází od dodavatelů, jako to bylo například s chybou serializace objektů Java, mají útočníci náskok vůči obráncům, kteří čekají na přiřazení identifikátoru CVE.

Tento časový rozdíl je kritický. Samozřejmě že když je nutné prozkoumat, vyhodnotit a zmírnit tolik zranitelností, ale pro boj s nimi jsou k dispozici jen limitované bezpečnostní zdroje, je filtrování zpráv o zranitelnostech na základě přiřazenosti identifikátoru CVE „rozumným postojem“, který organizacím umožňuje hrát na jistotu, vysvětluje Nicko van Someren, technologický ředitel Linux Foundation. Závěr je, že jakmile chyba má CVE, je její existence potvrzena a vyžaduje pozornost.

V poslední době se však samotný systém CVE stal překážkou. Několik bezpečnostních profesionálů si stěžovalo, že nemohou od společnosti Mitre získat CVE včas. Zpoždění má důsledky – je těžké koordinovat opravu chyby s dodavateli softwaru, partnery a dalšími výzkumníky, když neexistuje systém, který by zajistil, že se všichni zabývají stejnou záležitostí.

Součástí problému je také měřítko, protože je softwarový průmysl větší, než byl před deseti lety, a zranitelnosti se nalézají ve větším množství. Jak ukázala analýza společnosti Recorded Future, zpoždění v přiřazení CVE dává útočníkům čas k vytvoření a zdokonalení jejich nástrojů a metod.

„Existuje mnoho lidí, kteří věří, že pokud není přiřazen identifikátor CVE, nejde o reálný problém – a to je skutečný průšvih,“ uvádí Jake Kouns, šéf zabezpečení ve společnosti Risk Based Security.

Dalším problémem totiž je, že ne všechny zranitelnosti dostanou svůj identifikátor CVE, jako například webové aplikace, které jsou aktualizované na serveru a nevyžadují interakci se zákazníky.

Bohužel chyby mobilních aplikací, které vyžadují interakci se zákazníky pro instalaci aktualizace, také nedostávají identifikátory CVE. V loňském roce bylo oznámených 14 185 zranitelností, což je o šest tisíc více, než bylo evidováno v národní databázi zranitelností a ve CVE, uvádí zpráva „2015 VulnDB Report“ společnosti Risk Based Security.

„Skutečná hodnota systému CVE pro spotřebitele a pracovníky zabezpečení informací není v měření rizika a dopadu na zabezpečení, ale v katalogizování všech známých rizik pro systém bez ohledu na závažnost,“ popisuje Kymberlee Priceová, šéfka výzkumné činnosti ve společnosti BugCrowd.

Je čas začít naslouchat

Protože CVE nepokrývá každý exploit, musíte hledět za jeho hranice, pokud chcete dostat úplný obraz toho, s čím se můžete setkat. Znamená to, že byste měli přestat vázat své aktivity správy zranitelností výhradně na oznámení dodavatelů a začít zkoumat i další zdroje informací, abyste udrželi krok s nejnovějšími zjištěními.

Vaše týmy správy zranitelností budou efektivnější, pokud budou hledat zmínky o prověření konceptů na internetu a příznaky aktivity exploitů ve vašem prostředí.

Existuje mnoho veřejně dostupných informací o zranitelnostech, které nabízejí více než pouhé oficiální oznámení dodavatele. Těchto informací je ale tolik, že obránci nemohou očekávat, že by mohli udržet krok se všemi příspěvky na blozích, které odhalují různé zranitelnosti, s mailingovými diskuzemi mezi výzkumníky ohledně konkrétních chyb zranitelností a s dalšími veřejnými informacemi.

Namísto pokusu přihlásit se ke každému existujícímu mailingovému seznamu a RSS kanálu by měl váš tým správy zranitelností jít přímo na fóra a naslouchat, co říkají potenciální útočníci. To je ten nejlepší druh včasného varování.

„Pokud jsem ve své organizaci zodpovědný za správu zranitelností, měl bych dávat pozor na diskuze na fórech a hledat podstatné diskuze o konkrétních zranitelnostech,“ radí Gundert. „Neudržíte sice krok s nultým dnem, ale zachytíte chyby, o kterých byste se jinak dozvěděli z pokynů od dodavatelů až za týdny.“

Jako firma nabízející threat intelligence chce Recorded Future, aby podniky používaly její platformu k naslouchání diskuzím o hrozbách na fórech, anglických i cizojazyčných, existují však i další možnosti.

Organizace si mohou vybrat pro sledování diskuzí několik fór, kanálů IRC a dalších on-line zdrojů. Analytici z Record Future si všimli uživatelů důsledně sdílejících příspěvky psané jednotlivci, kteří se zdají být uznávaní jako spolehlivý zdroj informací.

Pouhé sledování toho, co tito „experti“ říkají, by mohlo pomoci odhalit diskuze o nejnovějších chybách. Sledování toho, co se sdílí na GitHubu, může také velmi pomoci při odkrývání plánů útočníků.

Threat intelligence pomáhá zlepšit poměr potřebných informací vůči šumu a odhalit užitečné informace, ale není to jediný způsob, jak najít tyto diskuze.

Obránci by měli sledovat, zda se v jejich sítích nezvýšila skenovací aktivita. Zvýšení indikuje pravděpodobnost, že existují diskuze o tom, jak vyvolat zranitelnosti.

Experti Recorded Future si například všimli, že skenování zaměřené na skriptovací stroj Groovy ve službě Elasticsearch začalo „téměř okamžitě“ po odhalení zranitelnosti pro vzdálené spuštění kódu. „Na fórech se také přetřásaly způsoby, jak zneužít a udržet systémy ve zkompromitovaném stavu,“ uvádí Gundert.

Chyby s možností vzdáleného spuštění kódu téměř okamžitě vyvolají on-line diskuze. Lokální exploity, které vyžadují, aby útočník nejprve v zařízení nějakým způsobem získal oporu, naopak tolik diskuzí nevyvolávají.

Hackeři připravili ruské podniky o 116 miliard rublů

26.12.2017 Novinky/Bezpečnost Hacking

Ruské firmy přišly letos kvůli kybernetickým útokům přibližně o 116 miliard rublů (zhruba 43 miliard korun), ztráty kvůli hackerům hlásí každá pátá společnost. Vyplývá to z první podobné zprávy ruské Národní výzkumné finanční agentury.

Analytické finanční centrum provedlo v listopadu šetření mezi 500 firmami v osmi federálních okruzích země. Podle něj v Rusku letos následkem hackerských útoků přišel jeden podnik v průměru o téměř 300 000 rublů (přes 110 000 korun).

Ze zprávy dále vyplývá, že se s kybernetickými hrozbami setkala až polovina respondentů, a to především ve velkých podnicích, zhruba 60 procent vůči 46 až 47 procentům mezi středními a drobnými podnikateli. Nejvíce se firmy setkávají s počítačovými viry včetně vyděračských, s proniknutím do elektronické pošty a s přímými útoky na webové stránky.

Podniky riziko podceňují

Přestože většina dotázaných podnikatelů o kybernetických hrozbách povědomí má, až 60 procent z nich si myslí, že je risk vůči jejich firmě minimální. Podle Kirilla Smirnova z výzkumné agentury ruské podniky míru nebezpečí často podceňují a nejsou připraveny hrozbám čelit.

Bezmála 90 procent dotázaných uvedlo, že se v rámci bezpečnostních opatření spokojí pouze s antivirovým programem. Bezpečnostní opatření, která musí dodržovat všichni zaměstnanci firmy, má jen 47 procent respondentů. Přístup k internetu omezuje svým zaměstnancům 45 procent společností. Dvaadvacet procent dotázaných podniků uvedlo, že svým pracovníkům dovoluje instalovat do firemních počítačů jakékoliv programy.

Teoreticky by si však novinka mohla odbýt premiéru na veletrhu CES, který se bude konat již tradičně zkraje ledna v americkém Las Vegas. Na něm totiž výrobci pravidelně odhalují zajímavou elektroniku, která se na pultech obchodů objeví v nadcházejících měsících.

Na systém VŠE mířil hackerský útok, škola podala trestní oznámení

26.12.2017 Lupa.cz Hacking

Hackerský útok tuto neděli odstavil systém Vysoké školy ekonomické v Praze, informuje web Aktuálně.cz, který vychází ze studentského serveru iList. Šlo konkrétně o Integrovaný studijní informační systém (InSIS).

„Řada studentů FMV, kteří měli zapsané předměty s indentem 2SM, dostala oznámení o odebrání z termínů zkoušek, státnic nebo o zanesení výsledné známky z kurzu. O hodinu později začali studenti dostávat e-maily o chybě a útoku na systém,“ píše iList.

Škola napadení potvrdila s tím, že prozatím nechce zveřejňovat podrobnosti. VŠE také podala trestní oznámení na neznámého pachatele. Incident prý nemá vliv na probíhající zkouškové období. Útok se dotkl zejména Fakulty mezinárodních vztahů.

VŠE na webu vydala stručné informace, kde se píše, že se škola „stala terčem závažného kybernetického útoku“. Rozhodnuto bylo o mimořádných opatřeních, kdy do 27. prosince bude přístup do InSIS možný pouze ze školní sítě a uživatelé také mají povinnost okamžité změny hesla.

Na InSIS se útočilo už dříve. Útočník se snažil získat uživatelská jména a hesla studentů. Ve dvou textech to opět rozebíral iList.

Těžařský gigant NiceHash přišel o 1,3 miliardy korun. Ukradli je hackeři

7.12.2017 Novinky/Bezpečnost Hacking

Těžařský gigant NiceHash, který sdružuje statisíce novodobých zlatokopů těžících virtuální měny, se stal terčem hackerů. Ti vysáli všechny uložené peníze. A jde o pořádný balík – 60 miliónů dolarů, tedy v přepočtu zhruba o 1,3 miliardy korun. Informovali o tom zástupci uskupení NiceHash.

Virtuální měny se těší tak velké popularitě především pro své vysoké a rychle rostoucí kurzy. Například jedna mince bitcoinu, což je aktuálně nejpopulárnější kryptoměna, má nyní hodnotu 14 300 dolarů (310 500 Kč). [celá zpráva]

Popularitě nicméně nahrává také fakt, že za pořízení virtuálních mincí nemusí uživatelé zaplatit ani korunu. Pokud mají dostatečně výkonný počítač, mohou si nainstalovat speciální software a s jeho pomocí kryptoměny doslova těžit – tento program totiž používá předem nastavené výpočty, jejich výsledkem je zisk virtuálních mincí. Za ty je pak možné nakupovat prakticky cokoliv.

A právě proto vzniklo uskupení NiceHash. Jde v podstatě o těžební gigant, do kterého se dobrovolně přihlašují lidé a nabízejí výkon svých počítačů pro těžbu bitcoinů. Zisk si pak spravedlivě rozdělují mezi sebe.

Zmizely všechny bitcoiny

Jenže jak teď vedení uskupení NiceHash sdělilo, nyní si nebude co rozdělovat. Počítačoví piráti doslova vybílili úplně celou virtuální peněženku tohoto těžařského gigantu. Jak již bylo uvedeno výše, šlo v přepočtu o rekordních 1,3 miliardy korun.

Zločinci a počítačoví piráti se na virtuální měny, především tedy populární bitociny zaměřují velmi často. Využívají totiž toho, že transakce v této měně nejsou jakkoli vystopovatelné. A proto je velmi nepravděpodobné, že by se podařilo dopadnout kyberzločince, kteří stojí za tímto útokem na NiceHash.

Vedení těžařského gigantu zatím mlčí o tom, jak bude celou situaci řešit. Plány prý budou jednotlivým uživatelům oznámeny později.

Bitcoinového boomu využívají počítačoví piráti

7.12.2017 SecurityWorld Hacking

Rostoucí hodnotu Bitcoinů provází také nárůst malwaru zaměřeného právě na kryptoměnu.

Společnost Malwarebytes vykázala, že během jediného měsíce zastavila téměř 250 milionů pokusů o propašování těžebního malwaru do počítačů bez vědomí jejich uživatelů. Podle jiné firmy – Symantecu – je nárůst malwaru souvisejícího s těžbou kryptoměny za nedávné období desetinásobný.

Hackeři přitom k jeho šíření používají jak specializovaný software, tak nabourané webové stránky, ale i emaily. Jejich zvýšenou aktivitu podnítila právě rostoucí cena Bitcoinu, jehož hodnota se oproti začátku letošního roku zdesetinásobila a před pár dny překonala hranici 10 000 dolarů (214 500 Kč).

„Okolo kryptoměny se vytvořil obrovský hype a spousta lidí se na ní teď snaží vydělat,“ komentuje Candid Wuest ze Symantecu. Bitcoin přitom není primárním cílem kyberzlodějů – ti se, vzhledem k náročnosti jeho těžby, soustředí převážně na ostatní kryptoměny, jako je například Monero, jež si nežádá takový výkon, a k jehož těžbě lze zneužít třeba i chytrého mobilního telefonu. A jejich hodnota také stoupá.

Dle zprávy společnosti Malwarebytes její bezpečnostní software v těchto dnech zablokuje denně v průměru osm milionů pokusů o propašování těžebního malwaru do PC, a to většinou z webových stránek, které hackeři napadli. Škodlivý kód však mohou obsahovat i rozšíření či doplňky webových prohlížečů.

Jakmile se tento kód dostane do počítače, zapojí ho do těžebního procesu tak, že ždíme procesor téměř na 100 %. Na chytrých telefonech se to může projevit nejen snížením výkonu, ale také rychlým vybíjením baterie.

Donedávna těžební malware fungoval jen s využitím zapnutého prohlížeče oběti, nové typy však dokážou těžit i bez toho, aby byl prohlížeč zapnutý.

„Trik je v tom, že i když se prohlížeč jeví jako zavřený, další skrytý zůstává nadále otevřený,“ popisuje Jerome Segura z Malwarebytes, jak malware funguje. Uživatel si miniaturního okna skrytého pod panelem nástrojů prakticky nemá možnost všimnout.

Procesory od Intelu mohou napadnout hackeři

27.11.2017 Novinky/Bezpečnost Hacking

Ovládnout cizí počítače na dálku mohou hackeři kvůli nově objevené chybě v procesorech Intel. Ta je hodnocena bezpečnostními experty jako velmi závažná. Upozornil na to český Národní bezpečnostní tým CSIRT.CZ.

„Společnost Intel vydala bezpečnostní doporučení ke zranitelnostem firmwaru produktů Management Engine (Intel ME) ve verzi 11.0/11.5/11.6/11.7/11.10/11.20, Server Platform Services (SPS) verze 4.0 a Trusted Execution Engine (Intel TXE) verze 3.0,“ sdělil Novinkám Pavel Bašta, bezpečnostní analytik CSIRT.CZ, který je provozován sdružením CZ.NIC.

Ten zároveň zdůraznil, že všechny tyto produkty obsahují bezpečnostní zranitelnosti firmwaru, které mohou být v krajním případě útočníkem zneužity k převzetí kontroly nad systémem. Na dálku si tak počítačoví piráti mohou s napadeným strojem dělat, co se jim zlíbí. Klidně i odcizit uživatelská data, nebo majitele sestav šmírovat při práci na PC.

V ohrožení jsou firmy i jednotlivci, neboť zmiňované nástroje jsou nedílnou součástí drtivé většiny moderních procesorů Intel. Riziko se tedy týká nejen firem, ale také jednotlivých uživatelů.

Záplaty jsou již na světě

Intel začal problém okamžitě řešit. „V reakci na problémy identifikované externími výzkumníky prověřila společnost Intel důkladně všechny své technologie. Bohužel jsme skutečně objevili slabé stránky zabezpečení, které by mohly ohrozit některé platformy,“ uvedli v prohlášení zástupci společnosti Intel.

Dále čipový gigant zveřejnil procesorové řady, kterých se problémy týkají. Jejich přehled naleznete v tabulce na konci článku.

Opravy vydal samotný Intel. Například společnosti Lenovo, Dell a HP nicméně informovaly, že záplaty nabízejí pro své zákazníky také prostřednictvím vlastních webových stránek. Majitelé dotčených platforem by tak neměli v žádném případě otálet a měli by co nejrychleji nainstalovat všechny aktualizace pro své počítače.

„Administrátorům systémů se doporučuje aktualizovat pomocí dostupné záplaty,“ uzavřel Bašta.

Jaké systémy jsou zranitelné

6., 7. a 8. generace rodiny procesorů Intel Core

Produktová řada procesorů Intel Xeon E3-1200 v5 a v6

Procesorová řada Intel Xeon Scalable

Procesor Intel Xeon řady W

Rodina procesorů Intel Atom C3000

Apollo Lake procesor Intel Atom řady E3900

Apollo Lake Intel Pentium

Procesory řady Celeron N a J

Bezpečnostní experti bijí na poplach. Útoků na bankovní účty přibývá

5.10.2017 Novinky/Bezpečnost Hacking

Motivace počítačových pirátů v posledních týdnech je jasná – peníze. Kyberzločinci se totiž stále častěji zaměřují na bankovní účty svých obětí. Vyplývá to z analýzy bezpečnostní společnosti Check Point o největších kybernetických hrozbách za měsíc srpen.

Podle kybernetických analytiků počítačoví piráti používají stále častěji bankovní trojské koně. Do žebříčku deseti nejrozšířenějších škodlivých kódů se totiž dostaly hned tři viry cílící na bankovní účty.

„Identifikují, kdy oběť navštíví webové stránky banky, a pak pomocí techniky webinject nebo sledováním stisknutých kláves kradou přihlašovací údaje a další citlivá data, jako jsou například PIN kódy. Trojské koně mohou také zkusit ukrást přihlašovací údaje přesměrováním obětí na falešné bankovní internetové stránky,“ zdůraznil Peter Kovalčík, SE Manager ve společnosti Check Point.

Hlavní motivací peníze

Do desítky nejrozšířenějších škodlivých kódů se dostaly bankovní trojské koně Zeus, Ramnit a Trickbot.

Daří se také vyděračským virům z rodiny ransomware. Například Globeimposter byl druhým nejčastějším malwarem na světě. Ačkoli byl objeven v květnu 2017, až do srpna se masivně nešířil. Globeimposter šifruje soubory a od obětí požaduje platbu za dešifrování cenných dat.

Touha po penězích je tak ze strany počítačových pirátů evidentní. „Finanční zisk je hlavním motivem pro drtivou většinu kyberzločinců a bohužel pro to mají k dispozici i celou řadu nástrojů,“ uvedl bezpečnostní expert.

Nejrozšířenější virus oslabil

„V Top 10 malwarových rodinách vidíme vysoce efektivní variantu ransomwaru i celou řadu bankovních trojanů, což znovu ukazuje, jak vynalézaví umí hackeři být ve snaze vydělat peníze. Organizace musí být při ochraně své sítě ostražité a proaktivní,“ dodal Kovalčík.

Celým statistikám nicméně vévodil škodlivý kód Roughted, který je využívaný k útokům na podnikové sítě. Ten kraloval žebříčku nejrozšířenějších virů už o měsíc dříve, aktuálně jeho podíl nicméně klesl z 18 % na méně než 12 %.

Tři nejrozšířenější škodlivé kódy

1. RoughTed

Rozsáhlá malvertisingová kampaň RoughTed je využívána k šíření odkazů na nebezpečné webové stránky a k šíření škodlivého obsahu, jako jsou scam, adware, exploit kity a ransomware. Může být použita k útoku na jakýkoli typ platformy a operačního systému, vyhne se nástrojům na blokování reklamy a sleduje chování uživatelů, aby byl finální útok co nejrelevantnější.

2. Globeimposter

Ransomware maskovaný jako varianta ransomwaru Globe. Byl objeven v květnu roku 2017 a je distribuován spamovými kampaněmi, malvertisingem a exploit kity. Při šifrování připojuje ke každému zašifrovanému souboru koncovku .crypt.

3. HackerDefender

Uživatelský rootkit pro Windows může být využit ke skrytí souborů, procesů a klíčů registru, a také k implementaci backdooru a přesměrování portu, který funguje na základě TCP portů otevřených stávajícími službami. Takže skryté backdoory není možné najít tradičními postupy.

Deloitte se stala obětí hackerského útoku, trval delší dobu

27.9.2017 Novinky/Bezpečnost Hacking

Globální konzultační společnost Deloitte, která je jednou ze čtyř největších svého druhu na světě, se stala obětí sofistikovaného hackerského útoku. Server deníku The Guardian dnes uvedl, že při útoku firmě unikly důvěrné e-maily a také informace o některých z jejich největších klientů. Útok zřejmě trval několik měsíců a odhalen byl letos v březnu.

Společnost, která je registrována v Londýně, ale světovou centrálu má ve Spojených státech, informaci potvrdila. Podle jejího sdělení přišla o data týkající se jen malého počtu klientů. Firma nyní provádí kontrolu, o úniku dat zatím bylo informováno šest subjektů.

Jedna z největších soukromých firem v USA poskytuje audit a daňové poradenství, stejně jako poradenství v oblasti počítačové bezpečnosti. Mezi klienty má největší světové banky, nadnárodní společnosti, mediální podniky, farmaceutické koncerny i vládní agentury.

The Guardian uvedl, že útok byl zjištěn letos v březnu, má se ale za to, že útočníci měli přístup do systému společnosti už od října či listopadu 2016.

Využili účet administrátora

Hackeři se do něho dostali prostřednictvím globálního e-mailového serveru s využitím účtu administrátora, který teoreticky umožňuje privilegovaný a neomezený přístup do všech oblastí. Podle zdrojů listu stačilo hackerům prolomit jen jedno heslo, systém ověření ve dvou krocích nepoužívá. Na pět milionů e-mailů, které si vyměnilo 244.000 zaměstnanců s klienty, bylo uschováno v cloudovém úložišti Azure firmy Microsoft.

The Guardian se domnívá, že vedle e-mailové pošty měli hackeři přístup i k uživatelským jménům a heslům, IP adresám nebo informacím o zdravotním stavu.

Útok byl zřejmě cílen na Spojené státy. O vysoce citlivé záležitosti byla informována jen hrstka nejvýznamnějších partnerů a právníků společnosti. Dosavadní vyšetřování – pod krycím jménem Windham – zatím nedospělo k závěru, za jde o útok osamělého vlka, konkurenční firmy, ani o státem podporovaný útok.

V roce 2012 byla společnost Deloitte zařazena mezi nejlepší poradce v oblasti počítačové bezpečnosti na světě.

Hacknutý CCleaner je mnohem zákeřnější než se zdálo. Update na novou verzi nestačí, proveďte obnovu systému

21.9.2017 Živě.cz Hacking

Program CCleaner umí pořádně pročistit Windows. Nyní se ale ukázal jako poněkud špinavé koště...Až na aktuální chybu je to jinak program velmi schopný. Vyčistí jak systém, tak aplikace a registryOptimalizovat zde můžete například start systémuK dispozici jsou i pokročilé funkce pro analýzu diskuNebo vyhledávání duplicitních souborů

Na začátku týdne vydali tvůrci nástroje CCleaner zprávu o napadení jejich serverů. Ty téměř celý měsíc uživatelům servírovaly infikovaný instalační soubor aplikace obsahující malware. Ten měl za cíl vzdálenou správu napadeného stroje. Jako spolehlivé řešení tohoto problému byla uvedena pouhá aktualizace programu na novou verzi. Nyní však přichází bezpečnostní odborníci Cisca s podrobnější analýzou, která ukazuje, že útok je mnohem sofistikovanější, než se v pondělí zdálo.

Experti Cisca v rámci bezpečnostní skupiny Talos dostali k dispozici zdrojový kód a databázi z řídícího serveru útočníků. Ukazují primární cíl hackerů – napadaní interních sítí velkých technologických společností. Útočníci filtrovali napadené počítače, které komunikovali z některé z vybraných domén, mezi nimiž najdeme Samsung, Sony, Vmware, Microsoft, O2, Google a rovněž i samotné Cisco.

Malware odesílal na servery útočníků informace například o verzi systému či administračních právech. Zároveň ale také kompletní

(zdroj: Cisco)

Autoři analýzy uvedli, že asi v polovině případů bylo infikování počítačů z těchto domén úspěšné. Backdoor může být dále využíván pro další útoky na interní sítě společností.

Domény, na které útočníci primárně cílili (zdroj: Cisco)

Pro uživatele, kteří v posledním měsíci instalovali nebo aktualizovali CCleaner na verzi 5.33, je však důležitější důrazné doporučení na obnovu systému ze zálohy. Původně byla jako dostačující řešení uváděna instalace nové čisté verze aplikace. Ta však nemusí odstranit všechny komponenty malwaru, díky nimž se mohou útočníci pokusit o druhou vlnu infikování systému.

Cílem útočníků může být podle Cisca průmyslová špionáž v napadených společnostech. V analýze se rovněž objevily stopy, které pojí útok s Čínou. Je to především použití kódu, který se v minulosti objevil při útocích skupiny Group 72, jež je spojována právě s čínskou vládou. Jeden z konfiguračních souborů na řídícím serveru, který komunikoval s napadenou aplikací, měl potom jako časové pásmo nastavenou právě Čínu.

Populární CCleaner infikoval dva milióny počítačů virem

21.9.2017 Novinky/Bezpečnost Hacking

CCleaner je velmi oblíbený program, který slouží k čištění zbytkových souborů v počítači. Jedna z jeho posledních aktualizací však obsahovala virus, jímž byly infikovány dva milióny počítačů. Škodlivým kódem přitom byla nakažena oficiální verze programu dostupná přímo na stránkách výrobce.

Virus v aplikaci CCleaner objevil tým bezpečnostních výzkumníků Cisco Talos, který neprodleně informoval zástupce Avastu o tom, že jsou jejich uživatelé v ohrožení.

Zavirovaná verze programu tak byla vcelku rychle z oficiálních stránek stažena. I přesto se škodlivým kódem podle odhadů bezpečnostních expertů nakazily dva milióny počítačů z různých koutů světa. Výjimkou nejsou ani stroje z České republiky, i když přesný počet tuzemských obětí zatím není známý.

V počítači přitom virus, který se šířil prostřednictvím CCleaneru, dokáže udělat pěknou neplechu. „Pokud je tento malware v počítači uživatele nainstalovaný, mohou získat hackeři přístup do uživatelova počítače i do ostatních propojených systémů,“ uvedli bezpečnostní experti.

„Následně pak mohou získat přístup k citlivým datům či přístupovým údajům k internetovému bankovnictví nebo jiným účtům,“ zdůraznili výzkumníci z týmu Cisco Talos s tím, že hrozba je tedy pro uživatele velmi vážná.

Přes dvě miliardy stažení

Že byla jedna z aktualizací CCleaneru skutečně zavirovaná potvrdili už i zástupci antivirové společnosti Avast. Právě tento podnik za vývojem bezplatného nástroje pro čištění počítačů stojí. Všem uživatelům se zástupci Avastu omluvili.

Program CCleaner se těší tak velké popularitě především proto, že je poskytován zadarmo a jeho výsledky jsou velmi dobré. Dokáže z operačního systému Windows odstranit dočasné soubory, nepotřebná data i nepoužívané položky v registru.

CCleaner si po celém světě stáhly už více než dvě miliardy lidí.

Populární nástroj CCleaner obsahuje malware, je potřeba rychlý update

20.9.2017 SecurityWorld Hacking

Aktualizace oblíbeného nástroje pro optimalizaci a čištění počítače CCleaner obsahovala nebezpečný malware. Pokud je tento malware v počítači uživatele nainstalovaný, mohou získat hackeři přístup do uživatelova počítače i do ostatních propojených systémů.

Následně pak mohou získat přístup k citlivým datům či přístupovým údajům k internetovému bankovnictví nebo jiným účtům. Na incident upozornil bezpečnostní tým Cisco Talos.

Windowsovská 32bitová verze 5.33.6162, která byla ke stažení mezi 15. srpnem a 12. zářím 2017, obsahovala nebezpečný malware, který v průběhu aktualizace infikoval uživatelská zařízení.

V tuto chvíli už byla infikovaná verze stažena a není dostupná. Nicméně mnoho uživatelů je stále vystaveno riziku i po updatu nástroje. Infikován byl také CCleaner Cloud, verze 1.07.3191.

Zdroj: Cisco

Podle Avastu, pod který v současnosti CCleaner patří, ke kompromitaci došlo ještě před akvizicí firmy Piriform, což je původní tvůrce CCleaneru. K té došlo v polovině července 2017, ke kompromitaci programu zadními vrátky (backdoorem) ale už začátkem července.

Také počet zasažených uživatelů je prý relativně nízký – Avast hovoří o celkově 2,27 milionu a vzhledem k proaktivnímu přístupu k aktualizaci co největšího počtu uživatelů je to nyní pouze 730 000 uživatelů, kteří stále používají příslušnou verzi (5.33.6162).

Tito uživatelé by měli podle Avastu co nejdříve své programy upgradovat, i když prý nejsou ohroženi, protože malware byl na straně serveru CnC zakázán.

CCleaner je jeden z nejrozšířenějších nástrojů pro čistění a optimalizaci výpočetních zařízení. Jednoduše dokáže odstranit nepotřebné aplikace a tím zrychlit chod počítačů či chytrých telefonů. Na konci roku 2016 dosáhl program více než 2 miliard stažení a každý týden narůstal počet jeho uživatelů o 5 milionů.

Hackeři získali informace o 143 miliónech klientů Equifaxu

8.9.2017 Novinky/Bezpečnost Hacking

Americká úvěrová kancelář Equifax přiznala útok hackerů, při kterém byly ukradeny informace o 143 miliónech lidí. Útočníci získali čísla sociálního zabezpečení, data narození, adresy a další citlivé údaje, uvedla agentura AP.

Equifax je jedna ze tří úvěrových kanceláří v USA, která funguje podobně jako registr dlužníků. Věřitelé spoléhají na informace shromážděné úvěrovými kancelářemi, které jim pomáhají při schvalování půjček na bydlení, auta a poskytnutí kreditních karet. Někdy je využívají i zaměstnavatelé při rozhodování, koho přijmout.

Hackeři měli k údajům přístup zřejmě od poloviny května do července letošního roku. Získané údaje mohou podvodníkům stačit k tomu, aby ukradli identitu osob, což může mít negativní vliv na jejich další životy. „Na stupnici od jedné do deseti je to desítka z hlediska možnosti krádeže identity,” řekl bezpečnostní analytik firmy Gartner Avivah Litan. „Úvěrové kanceláře o nás uchovávají množství údajů, které ovlivňují téměř všechno, co děláme.”

S varováním otáleli

Equifax útok odhalila 29. července, klienty však varovala až nyní. Společnost odmítla komentovat, proč tak učinila.

Útok na Equifax není největší v USA. Při nejméně dvou útocích na firmu Yahoo se hackerům podařilo nabourat do nejméně jedné miliardy uživatelských účtů na celém světě. Při tomto útoku však hackeři nezískali citlivé údaje jako čísla sociálního zabezpečení nebo čísla řidičských průkazů. Útok na Equifax však může být největší krádeží čísel sociálního zabezpečení, která jsou jedním z nejčastěji používaných údajů pro potvrzení totožnosti. Při útoku za zdravotní pojišťovnu Anthem v roce 2015 byla ukradena čísla zhruba 80 miliónů lidí.

Kromě osobních informací hackeři také získali čísla kreditních karet zhruba 209 000 Američanů a určité citlivé dokumenty, které obsahovaly osobní informace o 182 000 Američanech. Equifax rovněž varovala, že útočníci mohou mít omezené osobní informace o obyvatelích Británie a Kanady.

Agentura Bloomberg upozornila, že podle dokumentů pro burzovního regulátora tři vysocí představitelé firmy jen několik dní po odhalení útoku prodali akcie v celkové hodnotě 1,8 miliónu USD (39 miliónů Kč). Equifax v prohlášení uvedla, že ani jeden z nich v době prodeje akcií o útoku nevěděl.

Hackeři mohou napadnout kardiostimulátor. A zabít člověka na dálku

5.9.2017 Novinky/Bezpečnost Hacking

Ještě před pár lety jsme se počítačových pirátů báli tak maximálně ve virtuálním světě, mohli napadnout náš e-mail nebo bankovní účet. Americká agentura FDA (Food and Drug Administration) však nyní upozornila, že hackeři dokážou napadnout i kardiostimulátory. Způsobit tak mohou vážné zdravotní komplikace, v krajním případě i smrt.

Problémové kardiostimulátory od společnosti Abbott

Problém se týká pouze kardiostimulátorů od společnosti Abbott, ve kterých není nainstalován nejnovější ovládací software – tzv. firmware.

O problému se vědělo již několik měsíců, zahraniční média na něj začala upozorňovat však až nyní, neboť Abbott konečně vydal očekávanou aktualizaci firmwaru, která riziko útoku eliminuje. V ohrožení je podle údajů FDA přinejmenším půl miliónu uživatelů.

Útočník může být pár metrů od oběti

Problém se zabezpečením se týká moderních kardiostimulátorů, které mají přístup na bezdrátovou síť. To proto, aby lékaři mohli kontrolovat pacienta na dálku.

Útočníkovi stačí, aby byl ve vzdálenosti 15 metrů od oběti a měl notebook s bezdrátovým připojením a škodlivým programem. S jejich pomocí dokáže využít chybu v ovládacím softwaru přístroje, který se používá k léčbě poruch srdečního rytmu.

Ve chvíli, kdy je kardiostimulátor pod jeho kontrolou, může s ním dělat cokoliv. Třeba ho jednoduše vypnout nebo jej přetížit a zcela zničit. Dává to tedy hackerovi bez nadsázky možnost proměnit se ve vraha.

Pacienti nemohou aktualizaci provést sami

Problém představuje i to, že pacienti na rozdíl od chytrých telefonů a počítačových tabletů nemohou nijak jednoduše firmware v kardiostimulátoru aktualizovat. Pro tento úkon musí navštívit svého lékaře, který update provede. Aktualizace navíc probíhá v nouzovém režimu, což s sebou přináší další rizika, například nesprávnou funkčnost zařízení či jeho selhání.

Prozatím nebyl žádný útok prostřednictvím objevené chyby odhalen, riziko je nicméně reálné. Celá kauza navíc ukazuje, jak jsou nejrůznější zařízení připojená na internet v dnešní době zranitelná.

Podvodníci to zkouší přes tiskárny. Pak důvěřivce oškubou

21.8.2017 Novinky/Bezpečnost Hacking

Na pozoru by se měli mít v posledních dnech lidé, kteří obdrží e-mail s naskenovaným souborem. I když se může na první pohled zdát, že jej zaslala skutečně nějaká tiskárna, ve skutečnosti jde o podvod. A počítačovým pirátům jde pouze o to, aby mohli důvěřivce oškubat.

Jak útočí vyděračské viry

Na napadeném stroji dokážou vyděračské viry udělat pěkný nepořádek. Nejprve zašifrují všechna data uložená na pevném disku. Za jejich zpřístupnění pak útočníci požadují výkupné, a to klidně i několik tisíc korun.

Kyberzločinci se zpravidla snaží v majiteli napadeného stroje vzbudit dojem, že se ke svým souborům dostane po zaplacení pokuty. Ta byla údajně vyměřena za používání nelegálního softwaru apod. I proto jim celá řada lidí již výkupné zaplatila.

Zaplatit zpravidla chtějí v bitcoinech, protože pohyby této virtuální měny se prakticky nedají vystopovat. A tím logicky ani nelegální aktivita počítačových pirátů.

Ani po zaplacení výkupného se ale uživatelé ke svým datům nedostanou. Místo placení výkupného je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

Dnes 15:54

Na množící se podvody upozornil český Národní bezpečnostní tým CSIRT.CZ. Podle něho zneužívají podvodníci fakt, že moderní tiskárny skutečně dokážou naskenované dokumenty odeslat přímo do e-mailové schránky.

„Aktuálně zaznamenáváme zvýšený výskyt e-mailů přesvědčivě se tvářících jako oskenovaný soubor poslaný tiskárnou,“ uvedl Pavel Bašta, bezpečnostní analytik CSIRT.CZ, který je provozován sdružením CZ.NIC.

Přílohu vůbec neotevírat

Podle něj nebezpečí tkví právě v příloze, která je součástí nevyžádaného e-mailu. „V příloze je přiložený archív s příponou .rar. V archívu je zabalený .vbs skript, který již poté dokáže napáchat škodu,“ podotkl Bašta.

„Dle některých výzkumníků se s největší pravděpodobností jedná o novou variantu ransomwaru Locky, který šifruje soubory oběti a přidává jim následně příponu .lukitus. Námi zachycený vzorek je v současnosti úspěšně detekován pouze některými antiviry,“ varoval bezpečnostní expert.

To jinými slovy znamená, že nový škodlivý kód, který se šíří prostřednictvím příloh v e-mailu, nemusí antivirové programy vůbec rozeznat. Uživatelé tak po otevření přílohy vlastně ani nemusí vědět, že si zavirovali počítač.

Chce výkupné

Locky přitom dovede v počítači udělat pěknou neplechu. Po spuštění přílohy v nevyžádaném e-mailu se do PC nahraje vyděračský virus, který dále škodí. Zašifruje data a za jejich zpřístupnění požaduje výkupné.

Útočníkům jde tedy především o peníze. Ani po zaplacení výkupného však uživatelé nemají jistotu, že se ke svým datům dostanou. Místo toho je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

Ruští hackeři napadli evropské hotelové sítě, špehovali jejich zákazníky

21.8.2017 Novinky/Bezpečnost Hacking

Útok postihl hotely v sedmi evropských zemích a v Izraeli. Bezpečnostní experti se domnívají, že hackeři chtěli prostřednictvím hotelových wi-fi sítí sledovat vládní činitele.

Narušení internetových sítí hotelů v sedmi evropských zemích a v Izraeli má mít na svědomí hackerská skupina ATP28 z Ruska, která je rovněž podezřelá z pokusu o ovlivňování loňských voleb amerického prezidenta. Podle společnosti FireEye se útočníci zaměřili na několik firem z oblasti pohostinství a na konkrétní hotelové sítě.

„Existují určité náznaky, že hackeři ve skutečnosti hledali způsob, jak se dostat do zařízení vládních činitelů a obchodních zástupců, kteří využívají hotelovou síť wi-fi,“ uvedl server Securityweek.com. Napadené země nespecifikoval.

Útok měl ve všech případech stejný scénář. Hackeři zaslali vybranému zaměstnanci hotelu e-mail s přílohou Hotel_Reservation_Form.doc, která obsahovala makra. Jejich prostřednictvím skupina ATP28 šířila malware GameFish. Jde o backdoor, který útočníci použili i při nedávné kybernetické kampani proti Černé Hoře před jejím vstupem do NATO.

Jakmile hackeři získali přístup do hotelové sítě wi-fi, využili exploitu EternalBlue SMB, který byl použit i při šíření ransomwarových kampaní WannaCry a Petya.

Stačilo 12 hodin na ovládnutí notebooku

Skupina rovněž využila nástroj Responder, který jí umožnil zasílat uživatelská jména a hesla z napadených počítačů na vzdálený řídicí server. V jednom konkrétním případu, k němuž došlo již v roce 2016, stačilo, aby se oběť připojila k hotelové síti a za pouhých dvanáct hodin skupina ATP28 ovládala jeho zařízení a využívala jeho obsah.

Běžně tyto útoky probíhají na dálku, ale v tomto případě byl útočník zřejmě připojen na stejné síti jako jeho oběť – byl jí tedy fyzicky nablízku.

Nejde o jedinou škodlivou kampaň zaměřenou na zákazníky velkých hotelových sítí v Evropě. Známý je rovněž případ malwaru DarkHotel, který souvisel s informacemi o vládních záležitostech v Jižní Koreji, a také Duqu 2.0, který se zaměřil na hosty evropských hotelů, kteří vyjednávali se zástupci Západu o íránském jaderném programu. Bezpečnostní experti předpokládají, že v těchto případech byli angažováni vládou najatí hackeři z Ruska a Číny.

Veřejná wi-fi představuje nebezpečí, říká expert

„Veřejné sítě wi-fi představují velké riziko kdekoli, nejen v hotelích. Používáním takové sítě se uživatel vystavuje nebezpečí infiltrace různých typů škodlivého kódu. Útočníci se nemusí zaměřovat pouze na vládní činitele a představitele velkých firem, mohou tímto způsobem šířit třeba i vyděračský ransomware,“ upozorňuje Václav Zubr, bezpečnostní expert společnosti ESET. „Největší nebezpečí hrozí u otevřených wi-fi sítí, na které se lze připojit bez zadání hesla. Nicméně i zaheslované sítě mohou představovat riziko,“ dodává.

Podle Zubra je vhodnější při cestování používat vlastní datový přístup k internetu, případně privátní wi-fi sítě, které nemůže využívat veřejnost. „Riziko nečíhá jen v hotelích. Představují ho i veřejné wi-fi sítě a hotspoty na nádražích, letištích, v obchodních centrech nebo přímo v prostředcích veřejné dopravy. Není výjimkou, že si hackeři sami vytvoří wi-fi síť, kterou otevřou veřejnosti, aby potom její uživatele napadnou,“ varuje Václav Zubr.

Hackeři hlásí, že ukradli Hru o trůny

1.8.2017 Novinky/Bezpečnost Hacking

Podle serveru Entertainment Weekly ukradla skupina hackerů společnosti HBO několik pořadů a navíc údajně i scénář seriálu Hra o trůny. Vedení HBO ale neuvedlo, o co přesně šlo.

Společnost HBO vydala jen obecné prohlášení, že došlo „ke kyberincidentu“ a byl ukraden nějaký materiál. “Okamžitě jsme zahájili vyšetřování a spolupracujeme s bezpečnostními složkami a externími firmami zaměřenými na kyberbezpečnost. Ochrana dat je pro nás nejvyšší priorita a bereme vážně zodpovědnost za data, která spravujeme.“

Hackeři tvrdí, že mají 1,5 terabytu dat, a podle serveru už nějaké epizody seriálů Ballers a Room 104 visí na internetu. Není však jasné, kdo to udělal.

HBO nechce potvrdit ani množství dat, ani konkrétní názvy pořadů.

Některým americkým reportérům však přišel e-mail, kde se kdosi vytahuje, že se podařil „největší únik dat“ a že jde o HBO a Hru o trůny: „Máte to štěstí, že jste první pionýři, kteří mohou být svědky toho úniku a mohou si to stáhnout. Užijte si to a šiřte dál. Dáme interview tomu, kdo to bude dobře šířit.“

Italské ministerstvo zahraničí se stalo terčem hackerského hnutí Anonymous

21.6.2017 Novinky/Bezpečnost Hacking

Italské ministerstvo zahraničí v úterý oznámilo, že vyšetřuje pokus o hackerský útok na své počítače. Hackerská skupina, která se označuje jako italská odnož hnutí Anonymous, předtím zveřejnila některá data, která podle ní ukradla z počítačů ministerstva. Není zatím jasné, zda jsou mezi těmito údaji nějaké citlivé informace, uvedla agentura Reuters.

Ministerstvo v prohlášení uvedlo, že s úřadem prokurátora spolupracují při vyšetřování jeho technici, podrobnosti o pokusu proniknout do počítačů ale neuvedlo.

Hackeři o útoku informovali na serveru cyberguerrilla.org. Na server nahráli například tabulky nazvané "ubytování zaměstnanců" a "cestování/výdaje". Umístili tam například i odkazy na soubory obsahující stovky e-mailových adres.

"Jen se dál bavte na svých summitech, ve svých komisích... G7, G8, zpravodajské služby, sledování, terorismus," píše se na stránce. "Už jsme věděli, že my Italové platíme. Mezitím si prosím užijte necenzurované zveřejnění některých dat ukradených z vašeho vzácného informačního systému," napsali hackeři.

Hackeři mohou špehovat lidi přes kamery. Kvůli chybám v ovládacím softwaru

20.6.2017 Novinky/Bezpečnost Hacking

Zneužít chyby v IP kamerách čínské výroby mohou relativně snadno počítačoví piráti. Touto cestou pak mohou špehovat bez vědomí uživatele lidi, kteří se budou nacházet před objektivem. Na chyby upozornila bezpečnostní společnost F-Secure.

Opticam i5 HD

FOTO: archív výrobce

Zranitelnosti umožňují útočníkovi ovládnout kameru, sledovat video a v některých případech i získat přístup k dalším zařízením nacházejícím se ve stejné síti,“ varoval Pavel Bašta, analytik Národního bezpečnostního týmu CSIRT.CZ.

Zranitelnosti byly objeveny prozatím ve dvou kamerách čínské společnosti Foscam. Konkrétně v modelech Foscam C2 a Opticam i5 HD.

Opticam i5 HD

Jak upozornili bezpečnostní výzkumníci společnosti F-Secure, postižených IP kamer bude daleko více, neboť totožný ovládací software používá více výrobců. „Je pravděpodobné, že se zranitelnosti budou nacházet i v dalších značkách, jako jsou Chacon, 7links, Netis, Turbox, Thomson, Novodio, Nexxt, Ambientcam, Technaxx, Qcam, Ivue, Ebode a Sab,“ doplnil Bašta.

Aktualizace zatím chybí

To představuje poměrně velké bezpečnostní riziko, neboť počítačoví piráti mohou kvůli chybám snadno získat nadvládu nad poměrně velkým množstvím kamer. Zda už byla chyba skutečně zneužita, však v tuto chvíli není jasné.

Samotní uživatelé se před objevenými trhlinami příliš chránit nemohou. Musí totiž počkat až do doby, kdy jednotliví výrobci vydají aktualizace ovládacích softwarů jednotlivých kamer. To ale může trvat klidně i několik týdnů.

Jedinou spolehlivou obranou je tak v tomto případě bohužel pouze odpojení kamer od počítačové sítě.

Hackeři napadli litevské plastické chirurgie. Kradli citlivé fotografie

2.6.2017 Novinky/Bezpečnost Hacking

Litevská policie vyšetřuje hackerský útok proti řetězci klinik plastické chirurgie, jehož pachatelé ze serverů ukradli často citlivé fotografie tisíců klientů a klientek. Hackerská skupina Tsar Team, údajně napojená na Rusko, s pomocí ukořistěných databází vydírala klienty z Norska, Německa, Dánska, Británie a dalších zemí Evropské unie.

Žádosti o výkupné nebyly většinou úspěšné, a tak hackeři podle litevských vyšetřovatelů několik stovek fotografií zveřejnili v březnu a další dnes, napsal litevský zpravodajský server 15min.

Fotografie většinou zachycují stav klientů a klientek před operací, mnohé z nich jsou značně intimní. Některým obětem prý musela být poskytnuta psychologická pomoc.

Útočníci podle litevského serveru žádali od svých obětí částky od 50 do 2000 eur (až 53 000 korun). Podle zástupce náčelníka litevského policejního sboru Andžéjuse Roginskise při pátrání po původcích útoku spolupracuje Litva s některými zahraničními partnery.

Podaří-li se pachatele dopadnout, hrozí jim až deset let vězení.

Stránky obce na Klatovsku napadl hacker, smazal a změnil data

2.6.2017 Novinky/Bezpečnost Hacking

Z internetových stránek obce Ježovy na Klatovsku někdo smazal téměř veškeré informace. Starosta Pavel Křivohlavý už podal trestní oznámení a případ začala vyšetřovat policie.

„Zástupce obce nám oznámil, že neznámý pachatel neoprávněně získal přístup do počítačového systému na internetové doméně obce a zde uložená data neoprávněně smazal a změnil,“ sdělila Právu mluvčí policie Dana Ladmanová.

Podle ní kriminalisté v případu zahájili úkony trestního řízení pro podezření ze spáchání přečinu neoprávněný přístup k počítačovému systému a nosiči informací. „Vzhledem k tomu, že prověřování případu je na samém počátku, nelze podat další informace,“ dodala Ladmanová.

Pro starostu je celá věc záhadou. „V tuto chvíli proto nemám vysvětlení. Nemyslím si, že jde o cílený útok na obec. Webové stránky nám spravuje firma přes svůj server, takže mohl to být útok na ni a my to odnesli poškozením stránek,“ uvedl Křivohlavý.

Podle něj kvůli útoku nejsou některé informace na stránkách obce momentálně přístupné. Některé údaje jsou také pozměněné, například jméno místostarosty. „Snažíme se ze záloh obnovit původní stav,“ dodal starosta.

Hackeři napadli vydavatele amerického deníku USA Today, ohrozili data 18 tisíc zaměstnanců

23.5.2017 Novinky/Bezpečnost Hacking

Jedno z největších amerických novinových vydavatelství Gannet Co, do jehož portfolia patří i deník USA Today, napadli hackeři a získali citlivá data o 18 tisíc současných i dřívějších zaměstnancích. K průniku do vnitřní sítě vydavatelství došlo prostřednictvím phishingové zprávy, kterou pachatel zaslal na oddělené lidských zdrojů společnosti, uvedl server WeLiveSecurity.com.

E-mail vytvářel dojem, že pochází od manažera vydavatelství, který si vyžádal potvrzení přihlašovacích údajů do sítě. Útočníci se poté dostali do databáze zaměstnanců firmy.

Druhý velký útok po Gmailu

Vydavatelství v oficiálním prohlášení popřelo, že by existoval byť jen náznak úniku citlivých osobních údajů. E-mailové účty zaměstnanců, jejichž data mohli útočníci získat, ale podrobí důsledné kontrole. K útoku mělo dojít již 30. března, kdy se pachatel pokusil prostřednictvím jednoho z napadených uživatelských účtů provést bankovní převod peněz, který se mu nezdařil.

Podezřelou transakci zachytilo finanční oddělení vydavatelství, které iniciovalo rozsáhlé vyšetřování. Incident byl prozrazen ve stejnou dobu, kdy rezonovala kauza s podobným útokem na uživatele služby Gmail.

Podle nevládní organizace Internet Society by firmy jako Gannet Co měly lépe předcházet případnému průniku nežádoucích osob k citlivým datům. „Pokud chtějí minimalizovat riziko narušení dat a průniků do zařízení, musí používat nejnovější systémy zabezpečení a mít povědomí o tom, jak řešit hrozby spojené se sociálním inženýrstvím,“ prohlásil Olaf Kolkman, ředitel divize internetových technologií v organizaci Internet Society.

„Naše zpráva za rok 2016 došla k závěru, že pokud by americké firmy zavedly patřičná opatření, mohly by se vyhnout až 93 procentům všech průniků do svých systémů,“ dodal.

Ohroženy mohou být i české firmy

Úniky citlivých osobních a obchodních dat patří podle bezpečnostního experta společnosti ESET Václava Zubra mezi největší kybernetické hrozby firem, ale i různých veřejných institucí. „Mnohé organizace zcela zásadně podceňují bezpečnostní opatření. Velmi často pomíjí bezpečnostní školení pro své zaměstnance. Přitom to je právě lidský faktor, který hraje při phishingových útocích a sociálním inženýrství hlavní roli,“ uvedl Zubr.

„Každá společnost by měla provádět minimálně jednou ročně povinná školení bezpečnosti práce na internetu pro své zaměstnance,“ dodává.

Neznámý hacker ve jménu kanceláře slovenské sněmovny žádá peníze

12.5.207 Novinky/Bezpečnost Hacking

Neznámý hacker patrně získal kontrolu nad e-mailem šéfa kanceláře slovenského parlamentu Daniela Guspana a jeho jménem žádá oslovené partnery z EU o peníze. Vyplývá to ze čtvrtečního oznámení kanceláře slovenské sněmovny.

"Jeho jménem a pod jeho oficiální adresou komunikuje neznámá osoba se všemi partnery, kancelářemi parlamentů všech členských zemí Evropské unie, jakož i řídícími pracovníky odpovědnými za oblast mezinárodní spolupráce v rámci parlamentů Evropské unie," informovala kancelář slovenské Národní rady.

V prohlášení také oznámila, že celou situaci považuje za útok na bezpečný chod parlamentu a snahu o mezinárodní diskreditaci Daniela Guspana. Kancelář uvedla, že vzniklou situaci ohledně e-mailů začala řešit s policií i s parlamenty členských států EU.

Guspan se dostal do centra pozornosti v dubnu, kdy vyšlo najevo, že vydal nařízení, na jehož základě pracovníci parlamentu museli otevírat vybrané dopisy adresované poslancům a některé zásilky jim ani nepředat. Opozice to označila za porušení ústavou chráněného listovního tajemství. Když se aféra dostala na světlo, Guspan platnost kontroverzních částí nařízení pozastavil.

Hackeři napadli desítky tisíc počítačů. Zneužili nástroje špiónů

25.4.2017 Novinky/Bezpečnost Hacking

Není žádným tajemstvím, že tajné služby disponují sofistikovanými nástroji pro špionáž různých počítačových systémů. A výjimkou není ani americká Národní agentura pro bezpečnost (NSA). Právě špiónského nářadí této agentury se však zmocnili počítačoví piráti. A začali je okamžitě zneužívat.

V arzenálu NSA – a nutno podotknout i dalších tajných služeb – se v internetové éře běžně objevují tzv. exploity, tedy speciální programy umožňující získat přístup na nejrůznější weby, služby, ale také pro nejrůznější dokumenty.

A právě podobných nástrojů, které z NSA unikly před týdnem, se zmocnili počítačoví piráti. Podle serveru The Hacker News je již několik hackerských organizací zneužívá k útokům.

V praxi mohou díky zmiňovaným exploitům útoky kyberzločinci vypadat následovně. Prostřednictvím jednoho škodlivého kódu by se útočníci dostali do administračního rozhraní nějakého sportovního areálu, který nabízí stažení rozpisu tréninků v textovém dokumentu formátu Word. Ten by pomocí dalšího exploitu infikovali tak, že by mohli sledovat v podstatě každého uživatele, který by tento soubor stáhnul z daného webu.

O tom, že je počítač infikován, by samozřejmě uživatel neměl ani ponětí. Dokument by se mu normálně otevřel, avšak spolu s ním by zároveň na pevný disk stáhnul i nezvaného návštěvníka – právě prostřednictvím něho by pak útočník získal přístup ke všem datům.

Přes 100 000 napadených počítačů

Podobným způsobem se podařilo za pouhý týden proniknout hackerům do několika tisíc počítačových systémů, jak upozornili bezpečnostní výzkumníci švýcarské bezpečnostní společnosti Binary Edge.

Těm se podařilo objevit již přes 100 000 počítačů, které byly napadeny různými hackerskými organizacemi pomocí nástrojů od NSA. Zda se útoky uskutečnily i v Česku, zatím není jasné.

Zpravidla jde o stroje běžící na operačním systému Windows. Jde však o starší systémy od Microsoftu, desítek se údajně hrozba netýká, upozornil server The Hacker News.

Převezmou kontrolu

Útoky se údajně týkaly systémů Windows XP, Windows Server 2003, Windows 7 a Windows 8. Je nicméně nutné zdůraznit, že majitelé sedmiček a osmiček by měli být proti útokům chráněni, pokud mají stažené všechny nejnovější aktualizace. Například pro Windows XP však již bezpečnostní updaty nevycházejí, uživatelé tak nemohou být chráněni.

Nad napadeným strojem mohou počítačoví piráti převzít zcela kontrolu. Stejně tak mohou přistupovat k datům uloženým na pevném disku, případně celý stroj zotročit a využívat k dalším útokům.

Hackeři napadli prezidentův počítač, nahráli mu tam dětské porno

27.3.2017 Novinky/Bezpečnost Hacking

Počítač prezidenta Miloše Zemana na zámku v Lánech se před rokem stal terčem hackerů. Nahráli do něj fotografie dětského porna. Hackerský útok potvrdil v nedělním pořadu Pressklub rádia Frekvence 1 sám Zeman.

„Pustil jsem počítač a nevěřícně jsem asi deset vteřin zíral, co se to děje, než mi došlo, že jde o hackerský útok,“ popsal Zeman. Ačkoliv chtěl na útočníka podat trestní oznámení, měl smůlu. „IT specialisté mi oznámili, že útok přišel z Alabamy a na tu jsme s trestním oznámením krátcí,“ uzavřel prezident.

Hlava státu se v loňském roce nestala první obětí z řad vrcholných českých politiků, kterým se hackeři nabourali do počítačů. Vloni v lednu prolomili soukromou e-mailovou schránku premiérovi Bohuslavu Sobotkovi (ČSSD). Stáhli z ní desítky zpráv, v nichž se projednávaly státní i soukromé záležitosti.

Krátce před Vánocemi roku 2015 hackeři nabourali také Sobotkův twitterový účet a objevily se na něm falešné tweety, které volaly po boji proti uprchlíkům a označovaly je za invazní armádu.

Hackerské útoky zažila v roce 2013 také Strana práv občanů. U některých článků se místo snímků politiků objevily pornofotky. S napadením facebookového profilu se potýkal také poslanec Jaroslav Foldyna (ČSSD). Do e-mailu se nabourali počítačoví zločinci i exministru zahraničí Janu Kavanovi (ČSSD) či bývalému premiérovi Vladimíru Špidlovi (ČSSD).

Google a Yahoo mají problém, hacker prodává přes milión jejich účtů

23.3.2017 Novinka/Bezpečnost Hacking

Nabídka se objevila na černém online tržišti a obsahuje přihlašovací údaje k 1,2 miliónu uživatelských účtů, které byly prolomeny v letech 2008 až 2016.

Přihlašovací údaje pro víc než milión účtů internetových služeb Gmail a Yahoo prodává hacker, který používá přezdívku SunTzu583. Mezi nabízenými uživatelskými profily je i 100 tisíc účtů Yahoo prolomených v roce 2012 při hackerském útoku na web Last.fm, upozornil server Infosecurity-magazine.com. Nabízené údaje představují uživatelská jména, e-mailové adresy a hesla.

Dalších 145 tisíc účtů Yahoo, které zahrnuje nabídka hackera SunTzu583, získal prodejce patrně při útocích na Adobe v roce 2013 a na MySpace, který sice proběhl již v roce 2008, ale informace o něm byly zveřejněny až loni. Počty nabízených účtů na Yahoo jsou ale směšně nízké v porovnání s počty prodávaných účtů ke službě Gmail.

Dohromady jde téměř o milión účtů, z nichž půl miliónu pochází ze tří kybernetických útoků: prolomení internetového fóra Bitcoin Security Forum, útoku na Tumblr v roce 2013 a hackerského útoku na MySpace v roce 2014, během něhož útočníci získali i výše zmíněné účty Yahoo.

Změňte si heslo, radí expert

Zbývajících 450 tisíc nabízených účtů Gmail získali útočníci během celé řady akcí proti webům a službám Last.fm, Adobe, Dropbox, Tumblr a dalším. Kompletní sadu 1,2 miliónu účtů nabízí hacker výměnou za bitcoiny, internetovou měnu, kterou obvykle vyžadují kybernetičtí útočníci při vyděračských kampaních ransomware. Jeden bitcoin se v přepočtu prodává za 30 tisíc korun. Yahoo ani Google se zatím k faktu, že jsou statisíce jejich účtů nabízeny v nelegální aukci, nevyjádřily.

„Každopádně to je další špatná zpráva pro Yahoo. Společnost v posledních letech přiznala řadu bezpečnostních incidentů, při nichž byla ohrožena osobní data jejích zákazníků u více než miliardy účtů,“ konstatuje web Infosecurity-magazine.com. „Uživatelé, kteří si nejsou jisti, zda se nestali terčem útoku, a obávají se, že se jejich účet Gmail nebo Yahoo nachází mezi obchodovanými položkami, by si měli okamžitě změnit přístupová hesla k těmto účtům,“ radí Miroslav Dvořák, technický ředitel společnosti ESET.

Pro přístup k účtům by uživatelé měli podle Dvořáka používat dvoufaktorovou autentizaci, která vedle klasického hesla využívá ještě jednorázově generované potvrzovací heslo, které uživateli přijde formou textové zprávy na mobilní telefon nebo e-mailem.

Známý hacker iPhonů a PlayStationu 3 si objednal Teslu. Dostal ale varování, že hackování může znamenat vězení

8.3.2017 Živě.cz Hacking

Hackera George Hotze, který se proslavil hacknutím například herní konzole PlayStation 3 nebo prvního iPhonu pro použití s různými operátory, asi není nutné blíže představovat. Tentokrát o sobě nechal vědět ve spojení se společností Tesla a objednávkou elektromobilu.

Slavný hacker iPhonu a PlayStationu končí se startupem, který měl udělat z každého auta samořízené

George Hotz si totiž dle informací Electreku objednal nejnovější elektromobil Tesla Model S vybavený Autopilotem druhé generace, která už obsahuje veškeré senzory a systémy pro plně autonomní provoz, byť toho zatím není schopná a uživatelé si musí počkat na budoucí softwarovou aktualizaci.

Před oficiálním dodávkou byl ale dle jeho tvrzení kontaktován osobně přímo právníky Tesly, kteří ho upozornili, že krádež duševního vlastnictví je trestní čin. Týká se to především toho, pokud by Hotz prolomil ochranu Tesly a získal tak například záznamy z Autopilota a další údaje o systému.

Hotz totiž minulý rok oficiálně ukončil startup Comma.AI, který měl umožnit snadnou a levnou instalaci některých jednodušších autonomních funkcí pro vybraná vozidla, která je standardně nepodporují a výrobce je ani nenabízí. Vlastní startup ale z důvodu legislativních tlaků ukončil a softwarový projekt vyvíjí pod volnou licencí a názvem Open Pilot. Kromě podpory některých vozů Honda a Acura lze předpokládat, že chtěl přidat i Teslu.

Po tomto varování se ale George Hotz rozhodl objednávku raději zrušit. Uvidíme, jestli je to tedy jen na oko a v budoucnu se v rámci projektu „náhodou“ podpora Tesly s hacknutou verzí softwaru objeví.

Blikající LEDka může být zneužita k úniku dat

26.2.2017 SecurityWorld Hacking

Izraelští vývojáři přišli na způsob, jak hacknout počítač pomocí diody hard disku.

Zdánlivě neškodně blikající kontrolky stolních počítačů či serverů mohou napáchat pořádné škody. Izraelští vývojáři přišli s novým způsobem, jak se skrz ně nabourat do počítače a dostat z něj citlivá data. Svůj objev prezentují videem, v němž hacknutý počítač skrz LED diodu vysílá data, která čte nedaleko poletující dron.

Metodu vyvinuli za účelem poukázání na zranitelnost tzv. air gap zařízení, tedy systémů či počítačů postrádajících z bezpečnostních důvodů bezdrátové technologie nebo počítačů záměrně odpojených od internetu. Takové obvykle obsahují vysoce důvěrné informace nebo slouží k ovládání důležitých infrastruktur. Už v minulosti se však k jejich datům podařilo proniknout například s využitím hluku vydávaného větrákem počítače či diskem anebo třeba s pomocí vyzařovaného tepla.

Nejnovější metoda k hacknutí využívá blikání LED diody hard disku aktivní v okamžicích, kdy na disku probíhá čtení nebo zápis dat. Výzkumníci zjistili, že za pomocí malwaru mohou diodu kontrolovat tak, aby blikáním vysílala binární signály, což podle nich stačí k přenosu až 4000 bitů za sekundu, zkrátka dost na to, aby z počítače získali hesla či šifrovací klíče bez toho, aby vzbudili jakékoliv podezření.

„Diody na disku blikají s takovou frekvencí, že si nikdo nemůže všimnout čehokoliv divného,“ uvedl vedoucí výzkumného týmu Mordechai Guri.

K přečtení vysílaného signálu pak je třeba už jen kamera nebo optický senzor, přičemž Izraelci tvrdí, že ho dokážou přijímat až ze vzdálenosti dvaceti metrů, klidně i zpoza oken budovy. S čočkami s náležitým zoomem pak tato vzdálenost může být ještě větší.

Uplatnit tento hack v praxi by však nejspíš nebylo snadné, vývojářům totiž zatím chybí to podstatné – malware, kterým by LED diodu ovládali, a hlavně by vždy tento malware do vytipovaného počítače potřebovali nějak dostat, což vzhledem k obvyklým důkladným ochranným opatřením u air gap systémů, bude klíčovým problémem. Výzkumníci zároveň férově zmínili jednoduché řešení, jak podobnému hacku předcházet. Diodu stačí přelepit páskou...

Falešné nabídky už neletí. Podvodníci zkoušejí zcela nový trik

23.2.2017 Novinky/Bezpečnost Hacking

V loňském roce se na internetu doslova roztrhl pytel s falešnými nabídkami na slevy a výhodné akce. Kyberzločinci se tak často vydávali za obchodníky nebo zástupce nějaké finanční společnosti a z důvěřivců lákali přihlašovací údaje či se jim snažili infikovat počítač škodlivým virem. Letos však přišli s daleko sofistikovanějším podvodem. Uživateli zobrazí jen roztodivné klikyháky.

Před novým trikem varoval Národní bezpečnostní tým CSIRT.CZ, který je provozován sdružením CZ.NIC.

„Byl zaznamenán nový trik, jak donutit uživatele k instalaci malwaru. V tomto případě je malware distribuován s pomocí webových stránek, na kterých se zobrazují nesmyslné znaky,“ uvedl Pavel Bašta, bezpečnostní analytik CSIRT.CZ.

Podobné znaky se často zobrazují například v textových dokumentech, pokud v počítači není nainstalovaný použitý font písem. Uživatel tak musí v praxi znakovou sadu manuálně doinstalovat, aby si mohl text přečíst.

Místo nového fontu virus

A přesně na to sázejí počítačoví piráti. „Uživateli je zobrazena výzva k instalaci balíčku fontů pro Google Chrome s tím, že tím bude problém vyřešen,“ konstatoval Bašta.

„Pokud uživatel na trik skočí, problémy mu teprve začnou, neboť si místo fontů nainstaluje do svého počítače trojského koně, nebo dokonce ransomware Spora,“ doplnil bezpečnostní analytik s tím, že s podobnými útoky se mohou uživatelé setkat i na legitimních webových stránkách, které se podaří počítačovým pirátům napadnout.

Chtějí výkupné

Ransomware je souhrnné označení vyděračských virů, které dělají bezpečnostním expertům vrásky na čele již několik posledních měsíců. Útoky těchto nezvaných návštěvníků probíhají vždy na chlup přesně.

Nejprve zašifrují vyděračské viry všechna data uložená na pevném disku. Za jejich zpřístupnění pak útočníci požadují výkupné, a to klidně i několik tisíc korun.

Kyberzločinci se zpravidla snaží v majiteli napadeného stroje vzbudit dojem, že se ke svým souborům dostane po zaplacení pokuty. Ta byla údajně vyměřena za používání nelegálního softwaru apod. I proto jim celá řada lidí již výkupné zaplatila.

Ani po zaplacení výkupného se ale uživatelé ke svým datům nedostanou. Místo placení výkupného je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

Nečitelné webové stránky, respektive nabídka instalace chybějícího fontu, jsou jen další snahou kyberzločinců, jak šířit vyděračské viry.

Finanční sektor zasáhla série útoků, hackeři matou vyšetřovatele

22.2.2017 SecurityWorld Hacking

V posledních měsících se na finanční organizace z celého světa svalila vlna organizovaných a sofistikovaných útoků od neznámých hackerů. Nejnovější poznatky vyšetřovatelů ukazují, že v malwaru rozesílaném po bankách jsou záměrně vložena ruská slova, která mají vyšetřovatele svést na špatnou stopu.

Výzkumníci z firmy BAE Systems, která se zaměřuje na kybernetickou bezpečnost, nedávno získala a analyzovala vzorky malwaru souvisejícího se sérií útoků. Hackerský malware zasáhl 104 organizací ze 31 zemí, přičemž většinou se jednalo o banky.

V malwaru výzkumníci objevili několik příkazů a textových řetězců v ruštině; jazyk je však natolik zvláštní, že jednotlivé fráze byly zřejmě do ruštiny přeloženy pomocí online překladačů. Výsledný text nedává rodilému ruskému mluvčímu příliš smysl.

„V některých případech pozměnil nepřesný překlad celkový smysl slov,“ píší vědci v příspěvku na blogu. „To silně naznačuje, že pro strůjce útoků není ruština rodný jazyk a tedy, že využití ruských slov je ‚falešným signálem‘.“

Zvláštní chování má zřejmě zmást vyšetřovatele útoků. Některé technické důkazy však nasvědčují, že vzorky malwaru a celkově útoky jako takové lze přiřadit ke skupině v odborných kruzích známé jako Lazarus.

Lazarus je aktivní již minimálně od roku 2009 a je viněn z různých útoků proti vládám a soukromým organizacím po celém světě, od Jižní Korey po USA.

Někteří odborníci se rovněž přiklání k názoru, že za útok na Sony Pictures Entertainment z roku 2014, při kterém unikla některá soukromá data a bylo vyřazeno několik počítačů, může právě Lazarus. FBI a jiné americké zpravodajské agentury pak přímo obvinili také Severní Koreu.