- Bezpečnost -

H Aktualizace Analýzy Android Apple APT Bezpečnost BigBrother BotNet Cloud Exploit Hacking Hardware ICS Incidenty IoT IT Kongresy Kriminalita Kryptografie Kyber Mobilní OS Ostatní Phishing Podvod Ransomware Rizika Rootkit Sociální sítě Software Spam Těžařské viry Útoky Viry Zabezpečení Zranitelnosti

Úvod Kategorie Podkategorie 0 1 2 3 4 5

Postřehy z bezpečnosti: modrý odposlech

5.11.2018 Root.cz Bezpečnost

Nová dvojice kritických zranitelností v Bluetooth Low Energy (BLE) čipech, pojmenovaná BleedingBit, umožňuje vzdálenému útočníkovi spustit libovolný kód a převzít nad zranitelným zařízením plnou kontrolu. Zranitelné čipy, které vyrábí firma Texas Instruments, používají firmy Cisco, Meraki a Aruba ve svých produktech určených pro nasazení ve firmách.

První ze zranitelností (CVE-2018–16986) se týká čipů CC2640 a CC2650. Dle dostupných informací se jedná o klasický buffer overflow útok, při kterém musí útočník nejdříve zasílat řadu neškodných BLE broadcastových zpráv, zvaných advertising packets, které se ukládají do paměti zranitelného BLE čipu a slouží k zasílání reklamních sdělení na krátkou vzdálenost. Následně útočník pošle další advertising packet, který však bude mít nastaven specifický bit na ON místo OFF. Tato drobná změna způsobí, že si čip alokuje mnohem více místa v paměti, než je reálně potřeba, což vede k přepsání paměti a útočník může tuto paměť využít ke spuštění škodlivého kódu.

Druhá zranitelnost (CVE-2018–7080) se týká čipů CC2642R2, CC2640R2, CC2640, CC2650, CC2540 a CC2541. Chyba pochází z funkcionality pro update firmwaru BLE čipů zvané Over the Air firmware Download (OAD). Protože všechny AP Aruba sdílejí stejné OAD heslo, získatelné odposlechem legitimního updatu, nebo reverzním inženýrstvím, útočník může přístupovým bodům zaslat vlastní upravený update operačního systému. Již byly vydány záplaty, dobrá zpráva také je, že ve výchozím nastavení Cisco i Aruba zařízení je bluetooth vypnutý.

Nejhorší scénář každopádně vypadá tak, že cizí člověk přijde k vaší firemní kanceláři, oskenuje si Wi-Fi síť, zjistí, zda náhodou některé vaše zařízení neběží na BLE technologii a začne se pohodlně ze židle na chodbě zmocňovat firemních dat. Dosah BLE jsou desítky metrů, nemusí to být ani židle ve vašem patře.

Chyby identifikovala izraelská bezpečnostní společnost Armis, která se už loni proslavila nálezem devíti jiných zranitelností technologie Bluetooth.

Spekulujete s kryptoměnami? Pozor na e-mail!

Policie v Austrálii zatkla třiadvacetiletou ženu v australském Melbourne v souvislosti s krádežemi obrovského množství virtuální měny.

Vše začalo v lednu 2018, kdy šestapadesátiletý muž zjistil, že jeho e-mailový účet byl zablokován, jeho heslo bylo změněno a aktualizovalo se nastavení zabezpečení jeho účtu, aby jako prostředek sekundární autentizace musel použít záhadný mobil.

Po dvou dnech zajistil muž kontrolu nad svým e-mailovým účtem, ovšem zmizelo z něho sto tisíc kusů Ripple směnky (známé také jako XRP) – tedy přibližně tři sta dvacet tisíc dolarů.

Během dalšího vyšetřování se zjistilo, že virtuální měna byla zaslaná na čínskou burzu a přeměněna na Bitcoin. Vyšetřování vedlo k třiadvacetileté ženě z Eppingu v Melbourne. Během domovní prohlídky u ní policie zabavila počítače, pevné disky a mobilní telefony. Žena se podle vyšetřovatelů nabourala do e-mailového účtu a použila informace v něm obsažené, aby se nakonec dostala do digitální peněženky oběti.

Detektiv policie Nového Jižního Walesu Arthur Katsogiannis varoval, že uživatelé e-mailů si musí dávat pozor nejen na to, jak chrání svou schránku, ale musí dávat pozor i na citlivé informace ve složkách „Odeslané“ nebo „Koš“.

Autor článku Graham Cluley považuje e-mailovou adresu za křižovatku celé internetové identity. Právě u každé služby, ke které se dostanete, je nějaký typ odkazu na vaši e-mailovou adresu a uvnitř vaší schránky budou citlivé informace, které mohou být zlatým dolem pro on-line zloděje. Navíc se většinou jedná o vaši e-mailovou adresu, kterou budou kontaktovat služby, pokud vy (nebo zločinec) požádáte o obnovu hesla na on-line účet.

Většina hlavních on-line služeb, včetně e-mailových účtů, poskytuje další úrovně zabezpečení, které mohou komplikovat získání přístupu do vašeho emailu – například dvoufaktorové ověřování (2FA).

Autor rovněž zdůrazňuje nutnost silného, těžce dostupného hesla, které není opakovaně používané na různých webových stránkách. K bezpečnému ukládání hesel pak doporučuje správce hesel.

Stinná stránka umělé inteligence, inteligentní stroje pomáhají kyberzločincům

22.2.2018 Novinky/Bezpečnost Bezpečnost

Mezinárodní experti bijí na poplach před možností zneužití umělé inteligence ze strany „kriminálníků, teroristů či zločineckých států”. Stostránkovou zprávu napsalo 26 odborníků na umělou inteligenci, kyberzločiny a robotiku včetně expertů z univerzit (Cambridge, Oxford, Yale, Stanford) a z neziskového sektoru (společnosti jako OpenAI, Středisko pro novou americkou bezpečnost či Electronic Frontier Foundation).

Ve zprávě píší, že v příštích deseti letech by mohla zvyšující se efektivnost umělé inteligence posílit počítačovou kriminalitu a teroristé by mohli více využívat drony či roboty. Odborníci také zmiňují možnost snadnější manipulace voleb na sociálních sítích prostřednictvím takzvaných internetových botů, což jsou počítačové programy, které pro svého majitele opakovaně vykonávají nějaké rutinní činnosti.

Tito odborníci vyzývají vlády a další vlivové skupiny k omezení těchto možných hrozeb. "Domníváme se, že útoky, které by snadnější přístup k umělé inteligenci mohl umožnit, budou obzvlášť účinné, přesně cílené a těžko odhalitelné," píše se ve zprávě.

Vyprovokované dopravní nehody

Odborníci zmiňují i některé "hypotetické možnosti" zneužití umělé inteligence. Teroristé by například mohli uzpůsobit systémy umělé inteligence používané třeba v dronech či samořiditelných dopravních prostředcích pro vyprovokování srážek a výbuchů.

Odborníci připomínají i možnost zneužití například úklidového robota v nějakém úřadu, který by se mohl dostal mezi jiné roboty, kteří připravují třeba jídlo. Takovýto robotí vetřelec by pak mohl pomocí výbušniny zaútočit na nějakého úředníka poté, co by jej identifikoval.

Podle jednoho z autorů zprávy a ředitele střediska z Cambridgeské univerzity Seána Ó hÉigeartaigha by se mohla "s větším zneužitím umělé inteligence zvýšit zejména počítačová kriminalita".

Větší záběr by mohly představovat i útoky pomocí tzv. spear phishingu, což je podvodná technika používaná na internetu k získávání citlivých údajů (útočník zasílá e-mail konkrétní osobě; pro tradiční phishing je typické rozeslání obrovského množství mailů).

Velké nebezpečí vidí Seán Ó hÉigeartaigh "v možném zneužití umělé inteligence v politice". "Již jsme zažili, jak se jednotlivci či skupiny snažili zasahovat pomocí internetu do demokratických voleb," připomíná a dodává: "Jestliže umělá inteligence umožní, aby byly tyto útoky silné, jednoduché na zopakování a složité na odhalení, mohlo by to znamenat velký problém pro politickou stabilitu."

Umělá inteligence by mohla sloužit třeba i k výrobě falešných a velmi realistických videí, která by pak mohla být použita k diskreditaci politických činitelů. Do rozvoje umělé inteligence by se mohly zapojit i některé autoritářské státy, které by pak mohly s její pomocí snadněji sledovat své občany.

Před zneužitím varoval i Hawking

Není to poprvé, co se upozorňuje na možné zneužití umělé inteligence. V roce 2014 před tím varoval známý astrofyzik Stephen Hawking, k němuž se v poslední době přidal třeba podnikatel Elon Musk a další. Zveřejněny byly také zprávy například o možném užívání zabijáckých dronů.

Tato nová zpráva přináší "nový pohled na část umělé inteligence, která by mohla přinést nové hrozby nebo změnit existující hrozby v oblastech počítačové, politické i lidské bezpečnosti".

Umělá inteligence, která se objevila v 50. letech 20. století, je obor informatiky zabývající se tvorbou strojů vykazujících známky inteligentního chování. V posledních letech bylo dosaženo pokroku v oblastech kupříkladu vnímání, hlasového rozeznávání či obrazové analýzy.

"V současnosti ještě existuje rozdíl mezi rychlostí výzkumu a možnými aplikacemi novinek. Ještě je čas jednat," říká vědec z Oxfordské univerzity Miles Brundage. Právě na jeho pracovišti začala tato zpráva vznikat.

"Na zmírnění těchto hrozeb by měli spolupracovat vědci na umělou inteligenci, vývojáři robotů a dronů i regulační orgány a politici," říká Seán Ó hÉigeartaigh.

Stovky českých webů těžily virtuální mince

20.2.2018 Novinky/Bezpečnost Bezpečnost

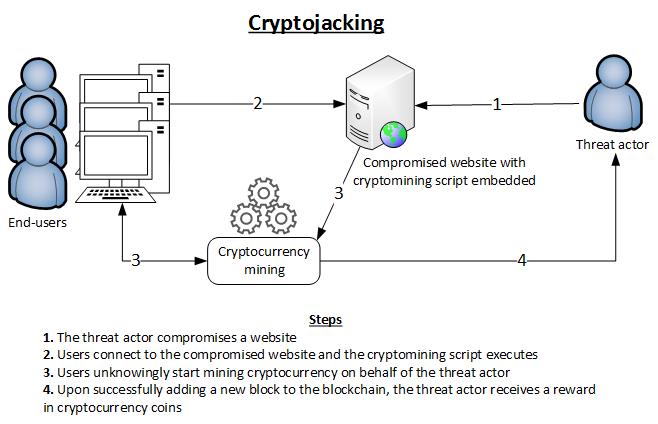

Hned několik stovek českých internetových serverů zatěžovalo nadměrně výkon počítačů a chytrých telefonů svých návštěvníků, ukrývaly se na nich totiž speciální skripty pro těžbu kybernetických mincí, jako jsou například bitcoiny. Upozornil na to serveru Lupa.cz.

Kybernetické měny jsou fenoménem dnešní doby. V loňském roce nalákaly celou řadu uživatelů o stovky procent rostoucí kurzy prakticky všech kybernetických měn. Popularita nicméně rostla také díky tomu, že lidé mohou těžit virtuální mince sami, za jejich pořízení tedy nemusí platit ani korunu.

Pokud mají dostatečně výkonný počítač – případně chytrý telefon –, mohou si nainstalovat speciální software a s jeho pomocí kryptoměny doslova těžit – tento program totiž používá předem nastavené výpočty, jejich výsledkem je zisk virtuálních mincí. Za ty je pak možné nakupovat prakticky cokoliv.

Virus se nestahuje, web stačí jen navštívit

Stejným způsobem mohou těžit také hackeři, kteří internetem masivně šíří nejrůznější těžařské viry. Speciálními skripty, které pracují na stejných principech jako samotné viry, jsou dokonce hojně šířeny také prostřednictvím nejrůznějších webových stránek.

Do počítačů nebo jiných zařízení se tedy žádné škodlivé kódy nestahují. Návštěvníci dotčených webů pomáhají počítačovým pirátům vydělat peníze už jen tím, že web navštíví, neboť výkon jejich počítačů či jiných zařízení byl využíván k těžbě kybernetických mincí.

Objevily se na 950 tuzemských webech, jak vyčíslil bezpečnostní tým CSIRT.CZ.

Kolik lidí infikované stránky navštívilo, zatím není jasné. CSIRT.CZ nicméně kontaktoval provozovatele všech dotčených stránek, aby zjednali nápravu.

Nejrozšířenější těžařské viry

Z prvních třech míst v žebříčku nejrozšířenějších počítačových hrozeb obsadily hned dvě příčky právě těžařské viry. Konkrétně šlo o nezvané návštěvníky CoinHive a Cryptoloot.

CoinHive byl navržen pro těžbu kryptoměny monero bez souhlasu uživatele. Tento škodlivý kód implantuje JavaScript, který využívá procesor koncových uživatelů a negativně ovlivňuje výkon stroje těžbou kryptoměn. Kyberzločinci mohou využít pro těžbu kryptoměn až 65 % celkových zdrojů CPU koncového uživatele, aniž by o tom věděl.

Malware Cryptoloot funguje velmi podobně. Využívá výkon procesoru nebo grafické karty pro těžbu různých virtuálních mincí, které mohou následně počítačoví piráti směnit za skutečné peníze.

„Uživatelé stále častěji nedůvěřují vyskakujícím oknům a bannerové reklamě a využívají software pro blokování reklam, takže webové stránky více a více využívají jako alternativní zdroj příjmů těžbu kryptoměn. Ale často bez svolení a upozornění uživatelů, jejichž stroje jsou pro těžbu využívané,“ prohlásil Peter Kovalčík, SE Manager ve společnosti Check Point.

„Navíc kyberpodvodníci se ve snaze maximalizovat zisk snaží využít nástroje pro těžbu kryptoměn a získat ještě více z výpočetního výkonu uživatelů ve svůj prospěch. Je pravděpodobné, že v příštích měsících bude tento trend ještě výraznější,“ dodal.

Neutopte se v bezpečnostních datech

29.1.2018 SecurityWorld Bezpečnost

Mnoho firem si myslí, že vědí, co jsou klíče k jejich království a kde se nacházejí příslušné brány. Bohužel často zjišťují, že nejzávažnější narušení jejich výsostného území se často stane úplně někde jinde. Threat intelligence jim umožní mít bezpečnostní rizika i bezpečnostní programy pod kontrolou.

Organizace mohou například sledovat aktivity v bankomatech a uniknou jim jemné varovné signály procházející přes jejich centrální počítač, říká Sharon Vardi, marketingový šéf v Securonix. „Aniž si to uvědomují, nechávají firmy své korunovační klenoty napospas.“

Chceme-li vědět, co je nutné hlídat, je potřeba sbírat data k analýze a nechat někoho takovou analýzu vykonávat. Firmy však neuspějí, pokud neshromažďují a neanalyzují úplný datový proud – úspěch vyžaduje více než jen snímek z omezeného časového intervalu. Data se musejí shromažďovat předtím, během a poté, co dojde k záškodnické aktivitě.

„Podniky také musejí zahrnout data z celé sítě, z každého jednotlivého koncového bodu a potenciálně dokonce z externích a veřejných zdrojů umístěných vně sítě,“ vysvětluje Alan Hall, ředitel strategie ve firmě Blue Coat Systems. „V opačném případě budou reakce přinejlepším limitované.“

Nutný kontext

Schopnost reakce na incidenty je místo, kde mohou vznikat problémy. To vyžaduje získat kontext – informace nad rámec toho, co se nachází v nezpracované podobě. Kontext lze použít k identifikaci pokročilého či jinak skrytého útoku nebo kompromitace a poskytuje prostředky ke zjištění nejvhodnějšího způsobu reakce.

„K řádné správě bezpečnostních incidentů potřebují firmy nejen sběr dat, ale také jejich analýzu v reálném čase a ukládání těchto dat, aby je bylo možné použít později k nalezení souvislostí s novými daty proudícími v reálném čase,“ vysvětluje Travis Smith, výzkumník ve společnosti Tripwire. „Problémem je, že ukládání dat stojí peníze a správa a využití těchto dat mohou být také skutečným problémem.“

Realitou je, že bezpečnostní týmy, jež chtějí analyzovat protokoly, jsou vydané na milost vývojářům, kteří rozhodují o tom, co protokolovat a z jakých systémů. Tyto podrobnosti se často vestavějí do systémů (nebo přesněji řečeno se opomíjejí) už při jejich vývoji.

Bezpečnostní protokoly jsou však i tak jen špičkou ledovce. Skutečná podstata spočívá v zachytávání paketů v rámci celé sítě. Překonání této bariéry tvořené jen protokoly a přechod na zachytávání síťového provozu sice přinášejí firmám velké množství bezpečnostních dat, ale také další problém: „Data zabezpečení nejsou totéž co big data,“ vysvětluje Smith. „Jsou to morbidně obézní data.“

Normální osvědčené postupy pro ukládání dat počítají se 30 dny provozu, ačkoli některé oborové zásady vyžadují více a některá vládní nařízení dokonce ještě více. „Je to téměř nedbalost, když bezpečnostní tým funguje jen v režimu pohotovosti a nedokáže analyzovat kontext,“ dodává Hall.

Někdy je to více než jen otázka jak moc – mohla by to být také otázka jak: zákazníci se snaží od svých programů pro správu zabezpečení dostat to, co chtějí. „Bezpečnostní týmy buď nedostávají žádné výstrahy či příliš málo výstrah ... Nebo trpí vážnou přemírou výstrah a následným vyčerpáním,“ říká John Humphreys, viceprezident společnosti Proficio.

„Rozhodně zachytávejte svá data protokolů, ale směřujte svou pozornost nad rámec protokolů a využívejte také informace z interní sítě. Měli byste také provázat relace dohromady, zachytávat řetězce paketů a nakonec využívat plné zachytávání paketů,“ doporučuje Smith z Tripwiru.

Podle Vardiho by podniky měly uvážit také využití externích zdrojů dat, které se tradičně nepovažují za bezpečnostní údaje. To zahrnuje například aktivity na Facebooku, vyhledávače zaměstnání a další dostupné datové zdroje.

„Za těchto okolností je férové využívat data společnosti za pomoci zpravodajských kanálů z otevřených zdrojů,“ dodává Vardi. Tyto zdroje dat nemusejí vypadat jako bezpečnostní data, ale mohou dramaticky změnit kontext bezpečnostních dat a poskytnout firmám nový způsob, jak se dívat na svůj rizikový profil.

Samozřejmě je pro užitečnost threat intelligence nutné, aby byly zpravodajské kanály věrohodné a založené na spolehlivých zdrojích, jež zahrnují i ty vlastní interní. Existuje velké množství aplikací, které generují spoustu zdánlivě neškodných interních přenosů, z nichž většina je navržena pro sdílení dat, aby mohly firemní týmy dělat svou práci. Přesto není možné zahrnutí těchto zdrojů dat a kvalitu těchto dat opomíjet.

Výhradně interní síťové přenosy se totiž často ignorují nebo nedochází k jejich detekci, pokud se sledují jen systémové protokoly pro vniknutí a úniky dat. To je obvykle způsobené tím, že takové přenosy probíhají horizontálně uvnitř sítě a nikdy neprocházejí přes systémy, které nativně monitorují vniknutí, a ani při své cestě neputují přes hraniční firewall.

„Vniknutí a úniky nastávají jen tehdy, když přenosy zařízení vstupují do podnikové sítě nebo ji opouštějí,“ vysvětluje Carmine Clementelli, manažer divize PFU Systems ve společnosti Fujitsu. „Podobně také řídicí komunikace probíhá mimo síť pomocí externích dočasných webových stránek. Ve většině případů platí, že pokud najdete problém na této vrstvě, je už příliš pozdě.“

Jaký kontext hledat?

Když přijde otázka na určení kontextu, který se použije pro vyhledání hrozeb, jimž společnost čelí, a probíhajících útoků, je nutné vybrat jednu z následujících tří možností:

Nechat systém automaticky definovat kontext a doufat, že jeho dodavatelé definovali konfigurace a pravidla, tak „aby to fungovalo dobře“.

Použít svůj vlastní naučený kontext, který jste během času získali, a doufat, že své prostředí znáte dostatečně nebo alespoň tak dobře jako útočníci.

Definovat kontext za běhu způsobem ad hoc a pokoušet se k tomu použít data o hrozbách a podpůrné informace a pak se doslova modlit, abyste měli stále náskok a nestali se obětí únavy z nadmíry varování.

Anebo lze využít výhody bezpečnostní komunity a využívat oborové sady a oborové profily definované ostatními pro výběr a následné úpravy kontextu. „Bezpečnostní týmy potřebují pozorovat svůj IT život v realitě pomocí zkušeností jiných firem,“ tvrdí Humphreys a dodává, že právě to je dobrý způsob, jak pochopit skutečný kontext.

Co se týká lidí zevnitř, kteří by mohli krást data a posílat je konkurenci, spočívá kontext ve sledování toho, zda nějací zaměstnanci či smluvní dodavatelé nepřistupují k datům mimo obvyklý rámec, například častěji. Můžete také zachytit provoz, který ukazuje, že zaměstnanci sdílejí citlivé údaje mimo organizaci, například pomocí osobního e-mailového účtu nebo vyměnitelného USB disku.

Zaměstnance, který nedávno dostal nějaké špatné hodnocení, lze označit za ještě větší riziko. A pokud se například dodavatel (třetí strana) snaží několikrát přihlásit a přistupovat k systémům firmy mimo obvyklý rámec, může to být příznak, že se buď chová zle on sám, nebo že se stal obětí phishingového útoku.

Ale nejsou to jen lidé a systémy, co poskytují kontext. „Entitou může být také dokument,“ vysvětluje Vardi. „Chování dokumentu je stejně tak důležité sledovat. Kde se nachází? Kdo k němu přistupuje? Z jaké IP adresy se k němu přistupuje? Kam se přenáší?“

Každý z těchto aspektů – při sledování společně s dalšími událostmi a varováními – může přinést dodatečný kontext k jinak nezjištěné škodlivé aktivitě. Pokud se například zaměstnanec, partner nebo zákazník obvykle přihlašují z počítače se systémem Windows a používají Firefox a najednou dochází ke stahování dokumentů z počítače Mac pomocí prohlížeče Safari, potom by to mohl být příznak probíhajícího problému.

Bankomatový podvod je dalším příkladem z reálného světa, který v současné době významně roste. Představte si klienty banky, kteří jsou jejími zákazníky 20 let a většinu této doby s bankou komunikují určitým způsobem. Můžete hledat anomálie v jejich aktivitách: výše jejich výběrů, místa výběrů, použitou kartu. Dokonce i počet použití karty během dne na různých místech.

A stejný princip můžete použít pro monitorování přístupu k podnikovým zdrojům a dalších aktivit uživatelů a systémů v síti. Zde je několik příkladů:

Koncový bod přidělený jednomu uživateli se přihlašuje do sítě několikrát pomocí více uživatelských identit. Pokud toto vidíte, existuje reálná možnost, že došlo ke kompromitaci systému.

Nešifrované přenosy typu sever-jih se souvislostí s interními přenosy východ-západ – mějte se na pozoru před síťovými aktivitami, které přijdou zvenčí a pohybují se laterálně. Takto související přenosy mohou být příznakem neautorizovaného uživatele či zařízení v síti.

Využívání metod detekce založených na chování – sledování odchozích přenosů a přenosů peer-to-peer pro zjišťování, kam přenosy směřují a jak často danou cestou putují. Zaměření na vstup by ale nemělo být jediným přístupem – musíte totiž také předpokládat, že malware je už uvnitř, a sledovat proto i výstupy.

Využijte výhodu detekce řízení a identifikace existujících útoků, které pravděpodobně odesílají data. Uvědomte si přitom, že odesílání dat často neprobíhá jako jeden přenos a může proběhnout jako řada malých akcí za dlouhou dobu. Ve středu, který představuje dlouhé období aktivity, dochází k bočním pohybům. Identifikace je v tomto případě možná na základě chování, nikoliv pouhou analýzou paketů. Uvažte, že web schválený oddělením IT nebo oddělením zabezpečení, který je však unesený a využívaný útočníkem jako úložná služba, nebudou vaše systémy pro reputaci a filtrování vůbec detekovat.

Při analýze používaných funkcí aplikací jděte nad rámec monitorování aplikací na nejvyšší úrovni. Facebook jako celek se může v případě některých zaměstnanců ještě akceptovat, ale jak a kdy se využívají řešení jako chat Facebooku nebo sledování a odesílání videa v rámci této sociální sítě? Jaká a kolik dat se přenáší při využití uvedených funkcí?

Těžba kryptoměn už potají zneužívá miliardu uživatelů. Patříte mezi ně?

1.1.2017 cdr.cz Bezpečnost

Pomáháte někomu vydělávat pomocí svého počítače bez vašeho vědomí? Pravděpodobně ano. Přehrávání videí se stalo novým terčem na poli vytěžování kryptoměn z neinformovaných návštěvníků. Zneužitých je již okolo jedné miliardy za měsíc.

Celkem alarmující množství videostreamů provozuje tajně na pozadí těžbu kryptoměn s využitím výkonu počítačů jejich návštěvníků.

V nedávné době výzkumníci ze společnosti AdGuard uveřejnili informaci, že některé stránky se snaží využít toho, že jsou vysoce frekventované právě těžbou kryptoměny. Počet zneužitých nic netušících návštěvníků je již kolem jedné miliardy. Skript je přitom umísťován tam, kde uživatelé stráví velké množství času, tedy ideální situace v kombinaci s delšími videi (např. nelegálními streamy filmú).

Bylo dokonce zjištěno, že tři ze čtyřech stránek mají kód vložený na identickém místě. Stále je největším trnem v oku situace, že nikdo neoznámí uživatelům nic o těžbě či využití výkonu jejich zařízení.

Nejznámnější ochranou jsou tzv. Ad-blokátory. Ty částečně dokáží zabránit těžbě kryptoměny, nejsou však neprůstřelné. Mnozí uživatelé dále zůstávají v ohrožení, a to díky oblíbenéCoinHive metodě. Jsou i takové názory, že se dá CoinHive využít jako jakási alternativa k reklamám. Pravdou však zůstává, že bez souhlasu majitele by neměla být využívána.

Ale jak výzkumníci AdGuard sami konstatovali: „Pochybujeme, že všichni majitelé těchto stránek jsou si vědomi, že do těchto přehrávačů je zabudována i skrytá těžba kryptoměny.“

Obliba v této činnosti, kryptojackingu, narůstá s alarmující rychlostí. Podle AdGuard se jedná o epidemii. Od doby, kdy se tento problém poprvé objevil, uplynulo pár měsíců a nyní se již jedná o miliardy poškozených měsíčně. Není však zcela jasné, jak se s tímto problémem vypořádat.

SimilarWeb statistics odhaduje, že tyto stránky navštíví každý měsíc zhruba 992 milionů návštěvníků. Díky těmto něvštěvníkům je vytěžena kryptoměna v celkové hodnotě zhruba 320 000 dolarů měsíčně.

Nedávno jsme informovali o tom, že pirátská zátoka, The Pirate Bay, je podezřelá z těžby kryptoměny. Posléze se tak potvrdilo a zástupce The Pirate Bay přiznal, že se jednalo jen o pokus, zda je tento web schopný na své náklady vydělat skrze těžbu kryptoměn. Touto těžbou si zhruba vydělají přes 12 000 dolarů měsíčně.

Výdaje na IT bezpečnost porostou

10.12.2017 SecurityWorld Bezpečnost

Mezi respondenty nejnovějšího globálního průzkumu informační bezpečnosti (EY Global Information Security Survey; GISS) vyvolává hrozba kybernetických útoků značné obavy. EY se na nejpalčivější rizika a související protiopatření dotazovala více než dvanácti set odpovědných pracovníků a manažerů předních světových organizací.

Většina oslovených organizací tvrdí, že plánují výdaje na informační a kybernetickou bezpečnost zvýšit. Až 9 z 10 dotázaných očekává růst příslušných rozpočtů ještě v tomto roce. Téměř všichni zúčastnění (87 %) počítají se zvýšením výdajů až o polovinu, což by jim mělo umožnit reagovat na vývoj relevantních hrozeb.

Tři čtvrtiny dotázaných však zároveň pokládají za nejpravděpodobnější impuls k posílení těchto nákladů výskyt incidentu, který napáchá zjevné škody. Naproti tomu 64 % je přesvědčeno, že kvůli narušení kybernetické bezpečnosti bez prokazatelných dopadů by se příslušný rozpočet neměnil, přestože ve skutečnosti nebývají důsledky kybernetického napadení často bezprostředně očividné.

„Studie ukázala, že společnosti jsou stále ještě v reaktivním módu a nepřistupují ke kybernetickým hrozbám aktivně a strategicky,“ říká Petr Plecháček, ředitel oddělení IT poradenství EY v České republice. „S navýšením rozpočtu čekají na kybernetickou událost, která ohrozí celou společnost. Ani dramatický dopad útoků prostřednictvím tzv. ransomware v minulém roce není pro řadu společností motivací pro větší investice či revizi plánů obnovy,“ dodává.

Společnosti si přitom uvědomují, že nedostatek odpovídajících prostředků je vystavuje vyšší míře rizik a v 56 % případů proto hodlají svou strategii kybernetické bezpečnosti revidovat, resp. alokaci prostředků ověřit. Celá pětina však zároveň připouští, že pro podrobné vyhodnocení veškerých dopadů nemá k dispozici dostatek potřebných údajů.

„Dnes je potřeba lépe a rychleji chápat, co se děje a snažit se útoky předvídat. Patrně jedinou správnou cestou jsou investice do bezpečnostních nástrojů pro zrychlení a zkvalitnění datové analytiky a do konvergence bezpečnostních technologií,“ komentuje Plecháček.

Organizace se obávají především malware a nedbalého přístupu zaměstnanců

Malware (64 % oproti 52 % v roce 2016) a phishing (64 %, resp. 51 %) vycházejí z průzkumu jako hrozby, v jejichž důsledku expozice organizací vůči rizikům v uplynulých dvanácti měsících vzrostla nejvíce. Mezi nejpravděpodobnější příčiny, resp. původce kybernetických útoků se pak dle oslovených společností řadí nedbalý přístup pracovníků (77 %), organizovaní kyberzločinci (56 %) a záměrné jednání vlastních zaměstnanců (47 %).

„Zaměstnanci jsou svazováni bezpečnostními pravidly a mohou tím získat pocit falešného bezpečí,“ analyzuje výsledky studie Petr Plecháček, ředitel oddělení IT poradenství EY v České republice. „Kybernetické události jsou dnes častěji zmiňovány v mediích a je možné dojít k závěru, že se jedná o skutečnost, které nelze zabránit. Adaptace jedince, potažmo celé organizace na nové a měnící se vektory a formy útoků je však nikdy nekončící proces,“ dodává.

Vrcholovému managementu pravidelně reportuje zhruba polovina firem. Osoba odpovědná za kybernetickou bezpečnost je členem vedení ani ne ve čtvrtině případů a pouze 17 % řídících pracovníků má dostatečné odborné znalosti k tomu, aby účinnost preventivních bezpečnostních opatření dokázali náležitě posoudit.

Ve spojitosti s potlačováním pokročilých kybernetických útoků – tedy takových, které lze připisovat sofistikovaným útočníkům nebo organizovaným skupinám – si je mnoho organizací vědomo možných limitů vlastních bezpečnostních opatření. Tři čtvrtiny respondentů hodnotí účinnost metod, jejichž prostřednictvím by měl podnik případné slabiny odhalit, jako „velmi nízkou až střední“. Varovným signálem jsou i některé další výsledky: 12 % společností údajně nedisponuje žádným formalizovaným programem detekce bezpečnostních incidentů, 35 % aplikuje nedůsledné nebo vůbec žádné zásady ochrany dat, a 38 % nevyužívá řádné, resp. pouze případné procesy pro správu identity či řízení přístupu uživatelů.

Schopnost čelit kybernetickým útokům mají zajišťovat tzv. centra bezpečnostního provozu (SOC). Ty by zároveň měly fungovat jako centralizovaná, strukturovaná a koordinační střediska veškerých aktivit organizace v oblasti kybernetické bezpečnosti. Zhruba polovina respondentů nicméně přiznává, že žádné takové služby nevyužívají, ať už interně nebo formou outsourcingu. Celkem 57 % nevyužívá takřka žádné analytické nástroje pro odhalování relevantních hrozeb. Pouze desetina dotázaných se domnívá, že by dokázali odhalit důmyslný kybernetický útok na jejich organizaci.

Všudypřítomné volání po konektivitě a rozmach internetu věcí (IoT) poskytují stále sofistikovanějším pachatelům kybernetických útoků nové možnosti, jak tyto moderní technologie zneužít. Ve výrobní sféře je však využití propojení strojů a technologií za využití IoT stále ještě nedoceněno. Polovina respondentů uvádí, že hlavní brzdou pro širší využití IoT je nedostatek kvalifikovaných lidí a financí.

„Jako zásadní brzdu rozvoje IoT řešení ve výrobních firmách považujeme obavu z možného napadení technologií či zneužití dat uložených na cloudu. Firmy tak často volí přístup‚ lepší nedělat nic‘, než aby čelili hypotetické hrozbě,“ říká Jan Burian, senior manažer oddělení podnikového poradenství společnosti EY. „Přitom právě využití cloudových IoT platforem umožňuje efektivní sběr, analýzu a vizualizace komplexních dat v reálném čase napříč technologiemi či jinými datovými vstupy,“ dodává.

Podle respondentů GISS je největší výzvou v oblasti bezpečnosti IoT mít přehled o všech použitých aplikacích a zařízeních, a zajistit jejich pravidelnou aktualizaci.

„IoT hraje významnou roli v rámci vytváření nových obchodních modelů, zejména u firem vyrábějící technologie, které lze na dálku monitorovat, aktualizovat jejich software či dodávat nové služby v celém průběhu životního cyklu. Tento záměr však vede k uzavírání systémů jednotlivých výrobců technologií vůči jiným IoT platformám, což v důsledku zvyšuje nároky na orientaci mezi jednotlivými platformami a významně ztěžuje orientaci potenciálním zákazníkům či uživatelům,“ uzavírá Burian.

Česko patří mezi nejbezpečnější země. Na Slovensku se počítačové viry šíří více

7.12.2017 Novinky/Bezpečnost Bezpečnost

Česko je z pohledu kybernetických hrozeb jednou z nejbezpečnějších zemí na světě. Podstatně horší je situace například v sousedním Slovensku, které podle počtu počítačových útoků naopak patří spíše mezi nebezpečné země. Vyplývá to z analýzy antivirové společnosti Check Point.

„Česká republika patřila i v říjnu mezi nejbezpečnější země, když se v Indexu hrozeb podruhé za sebou umístila na 119. příčce,“ uvedl Peter Kovalčík, SE Manager ve společnosti Check Point.

Podle něj se naopak Slovensko posunulo o kousek mezi nebezpečnější země a z 90. místa poskočilo na 75. pozici. U našich východních sousedů je tedy riziko nákazy nějakým škodlivým kódem citelně vyšší než u nás.

Zcela nejhorší je ale situace v Dominikánské republice, které patří ve sledovaném období naprosté prvenství. Mezi pět nejnebezpečnějších míst s ohledem na počet kybernetických útoků patří také Indie, Čína, USA a Hongkong.

„Největší skok mezi nebezpečné země zaznamenali Nová Kaledonie, Tanzanie a Kuvajt. Naopak Uruguay se posunula z 53. příčky na bezpečnější 118. pozici,“ doplnil Kovalčík.

Viry těží kybernetické mince

Při šíření virů jde přitom počítačovým pirátům stále častěji o zisk. Do cizích počítačů se snaží podstrčit podvodné aplikace, s jejichž pomocí budou moci těžit kybernetické mince, které pak smění za skutečné peníze.

„V říjnu se škodlivý kód CoinHive vyhoupl na 6. místo mezi nejpoužívanějším malwarem, což potvrzuje trend, na který upozornil nedávný výzkum společnosti Check Point, podle kterého mohou útočníci využít pro těžbu kryptoměn až 65 % celkových zdrojů CPU koncového uživatele, aniž by o tom věděl,“ uvedl bezpečnostní expert.

Zmiňovaný CoinHive je navržen pro těžbu kryptoměny Monero a implantuje JavaScript, který využívá procesor koncových uživatelů a negativně ovlivňuje výkon stroje těžbou kryptoměn.

„Vzestup škodlivého kódu CoinHive znovu ukazuje na nutnost pokročilých preventivních bezpečnostních technologií při ochraně sítí před kyberzločinci. Těžba kryptoměn je nová, tichá a sílící hrozba, která je pro útočníky velmi výnosná a způsobuje významný pokles výkonu koncových zařízení a sítí,“ uzavřel Kovalčík.

Kyberbezpečnost je nutné brát jako strategickou záležitost, nikoli jako investici do IT

4.12.2017 SecurityWorld Bezpečnost

Podniky se vydávají na cestu digitální transformace, která by jim měla pomoci nalézat nové obchodní příležitosti, zefektivňovat provoz a lépe uspokojovat potřeby jejich zákazníků. Digitální transformace vede podniky k zavádění cloudu, internetu věcí, velkých dat a dalších a dalších digitálních technologií a nutí je měnit zavedené postupy a automatizovat vše, od rozhodování po zákaznickou podporu.

Nové příležitosti s sebou ale nesou i nové hrozby pro kybernetickou bezpečnost. A hrozby jsou to reálné. Podle předpovědi analytické společnosti Gartner se očekává, že téměř 60 % digitálních podniků utrpí závažný výpadek kvůli neschopnosti svého bezpečnostního týmu zvládat digitální rizika. Problém částečně pramení z toho, že vyšší management a představenstvo podniků nepovažují bezpečnost z obchodního hlediska za naléhavý problém.

Na problém upozornil mimo jiné globální průzkum společnosti Fortinet (článek o průzkumu zde) zaměřený na kybernetickou bezpečnost v podnicích, jehož se zúčastnilo přes 1800 pracovníků IT s rozhodovací pravomocí. Zjistili jsme, že podle téměř poloviny respondentů není pro představenstvo podniku bezpečnost mezi hlavními prioritami.

Bylo by možné očekávat, že v důsledku kybernetických útoků z poslední doby – a jejich závažných dopadů na postižené podniky – mezi nejvyššími manažery výrazně vzroste zájem o problematiku bezpečnosti. Ti sice na bezpečnostní incidenty reagují, avšak zabývají se spíše řešením následků než prevencí.

Proti hrozbě průniku do systémů, vyděračského softwaru nebo narušení provozu není imunní nikdo. Cílem se stávají podniky všech oborů, typů a velikostí. Průzkum společnosti Fortinet to potvrzuje. 85 % dotázaných podniků se v uplynulých dvou letech stalo obětí narušení bezpečnosti, přičemž téměř polovina zaznamenala napadení škodlivým nebo vyděračským softwarem.

Proč se kybernetická bezpečnost stává prioritou vedení firem

Nejvyšší vedení podniků a manažery IT povede k zaměření na kybernetickou bezpečnost v roce 2018 řada faktorů. Uveďme si několik nejdůležitějších.

1. Narušení bezpečnosti a globální útoky. Naprostá většina podniků v uplynulých dvou letech zaznamenala nějaký druh narušení bezpečnosti nebo útoku. Po globálním útoku, jako byl např. WannaCry, začaly podniky věnovat bezpečnosti zvýšenou pozornost. Větší publicita a pozornost spolu s potenciálními dopady na pověst a provoz firmy posouvají kyberbezpečnost z problému, který by mělo řešit podnikové IT, mezi záležitosti, jimiž se musí zabývat nejvyšší vedení.

2. Prostor pro potenciální útoky. Širší využití cloudu, zavádění internetu věcí a rozvoj velkých dat vytváří nové příležitosti k útoku a zároveň komplikují obranu. S narůstajícími požadavky na objemy dat a jejich zpracování stoupá pro podniky priorita cloudové bezpečnosti. Neméně důležitým faktorem, který rozšiřuje možnosti pro útok, je internet věcí (IoT). Podle odhadů analytické společnosti Gartner vzroste do konce roku počet připojených zařízení IoT na více než 8,4 miliardy. Z nich bude 3,1 miliardy sloužit podnikovým účelům. Takové množství zařízení IoT je těžké ochránit a odborníci se shodují v předpovědích, že podíl útoků namířených proti zařízením IoT do roku 2020 přesáhne 25 % všech počítačových útoků.

3. Zákonné a regulatorní povinnosti. Nové zákony a oborové předpisy rovněž zvyšují význam zabezpečení. 34 % respondentů uvedlo, že předpisy jsou jedním z faktorů, které přispívají k tomu, že vedení firmy věnuje bezpečnosti zvýšenou pozornost. Příkladem je přijetí obecného nařízení o ochraně osobních údajů (GDPR), které nabyde účinnosti ve všech členských státech EU v roce 2018.

Tyto trendy vedou k tomu, že je kybernetická bezpečnost považována za strategickou otázku v rámci širší strategie řízení podnikových rizik, nikoli za pouhou investici do IT. Mají-li manažeři IT bezpečnosti uspět při digitální transformaci, musí přehodnotit svůj přístup k bezpečnosti, zejména získat lepší přehled o celém prostředí a možných směrech útoku, zkrátit dobu mezi detekcí a neutralizací hrozeb, zajistit dostatečný výkon bezpečnostních řešení a automatizovat sběr bezpečnostních informací a řízení.

Tajná těžba kryptoměn v prohlížečích: Zavření okna s infikovaným webem už nepomůže

2.12.2017 Živě.cz Bezpečnost

Tajná těžba kryptoměn v prohlížečích: Zavření okna s infikovaným webem už nepomůže

Bezpečnostní experti odhalili nový způsob, jak záškodníci mohou zapojit do těžby kryptoměn návštěvníky webů prostřednictvím internetových prohlížečů. Útočníci tentokrát vytvořili sofistikovaný skript, který dokáže generovat kryptoměnu i po zavření záškodnického webu. Bližší informace o hrozbě zveřejnil Bleeping Computer.

Coinhive stále populární

Těžba virtuální měny v internetových prohlížečích se těší velké popularitě mezi různými skupinami útočníků. Díky známému open-source skriptu Coinhive může zisk generovat prakticky jakýkoliv web. Není přitom potřeba žádná interakce s uživatelem.

Výrazným problémem je však délka samotné těžby, která je přímo úměrná délce procházení webu. Pokud totiž uživatel stráví na webu se skrytou těžbou 60 sekund, tak je zřejmé, že jeho počítač bude generovat zisk pouze v průběhu jedné minuty. Není proto překvapením, že útočníci začali hledat způsob, jak délku těžby prodloužit na maximum.

Sekundární okno se schová za hodinami

Výzkumníci ze společnosti Malwarebytes upozornili na nový, v principu triviální trik, díky kterému bude těžba kryptoměny pokračovat i po opuštění záškodnického webu. Ten je založen na speciálním kódu v JavaScriptu, který vytvoří vyskakovací pop-up okno v definované velikosti. Jeho součástí je i vzorec určený pro dynamický výpočet pozice tohoto okna na obrazovkách uživatelů.

Výsledkem skriptu je miniaturní okno, které se na mnoha počítačích zobrazí skryté za panelem úloh systému Windows. Uvnitř ukrytého okna se nakonec spustí samotná těžba.

Je tam! Nenápadně schované dole za hodinami. Okno prohlížeče se skriptem na těžbu kryptoměn. K odhalení stačí trochu zvětšit hlavní panel.

Běžný uživatel si nemusí všimnout nic podezřelého. Okno je skutečně dobře schované a mechanismus navíc dokáže oklamat většinu nástrojů pro blokování reklam. Navíc útočníci nastavili maximální zátěž procesoru na nižší hodnoty, aby plně vytížený počítač nebudil podezření.

Pozor v sedmičkách i Windows 10

Tento trik v současnosti funguje v nejnovější verzi internetového prohlížeče Google Chrome v prostředí operačních systémů Windows 7 a Windows 10. Skript byl odhalen na pochybných internetových stránkách pro dospělé.

Schéma útoku dokáže prozradit ikona aktivního internetového prohlížeče v hlavním panelu. V případě, že nemáte otevřenou žádnou webovou stránku, tak by neměla být v hlavním panelu zobrazena ani zvýrazněna ikona prohlížeče. Pokud tam je, zřejmě je na pozadí skryté okno.

V rámci preventivních opatření by měl být v počítači nainstalován a řádně aktualizovaný antivirový software. Většina z bezpečnostních produktů už totiž dokáže zachytit i skripty pro těžbu virtuálních jmen.

V neposlední řadě existují různá rozšíření internetových prohlížečů, která dokáží zablokovat nežádoucí skripty. Nejznámějším je asi No Script, nebo relativně nový projekt NoCoin zaměřený právě na blokování těžebních skriptů.

Postřehy z bezpečnosti: ještě pochybujete o nutnosti HTTPS?

27.11.2017 Root.cz Bezpečnost

Dnes se podíváme na jednu kontroverzní oslavu státního svátku, prozkoumáme nový seznam zranitelností webových aplikací a připomeneme si zajímavý výrok ve vývojářské konferenci linuxového jádra.

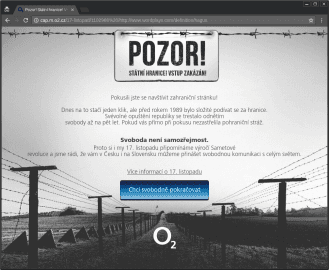

Kontroverzní oslava 17. listopadu

Pokud jste nedávný státní svátek slavili off-line, možná vám unikl poměrně kontroverzní způsob, jakým se k jeho oslavě připojil operátor O2. Při pokusu o přístup na webovou stránku nekončící českou doménou bylo HTTP spojení uneseno a místo skutečné odpovědi podvrženo přesměrování na captive portál, představující fiktivní železnou oponu. Teprve po kliknutí na odkaz na něm bylo možné pokračovat normálně.

Kromě samotného faktu, že si tak velký telekomunikační operátor něco takového dovolil, je zarážející i zjištění, že vůbec má v síti nasazené zařízení, které takovéto zásahy umožňuje. Všechny doposud hypotetické úvahy o možnosti monitorování a transparentního pozměňování nešifrovaného provozu poskytovatelem přístupu k Internetu tak nyní dostávají naprosto reálné obrysy. Došlo tak k definitivnímu vyvrácení tradičního mýtu, že HTTPS je zbytečné pro čistě informační weby, kam se nikdo nepřihlašuje. Jednoduše HTTPS by mělo být všude.

Jak píše web DSL.sk, protokol HTTPS poněkud podcenili kolegové ze slovenské pobočky O2, kteří zorganizovali obdobnou akci. Na rozdíl od českého operátora webový server toho slovenského na adrese https://o2.sk posílá hlavičku HTTP Strict-Transport-security, která po dobu dvou let vynucuje použití HTTPS na všechny subdomény. No a vzhledem k tomu, že captive portál byl provozován na takové subdoméně, ale přitom HTTPS nepodporoval, zobrazila se některým uživatelům ze Slovenska při přístupu na zahraniční stránky pouze chybová zpráva, že web není dostupný.

Jak bezpečný je Android Pay?

Autor: Dalibor Z. Chvátal

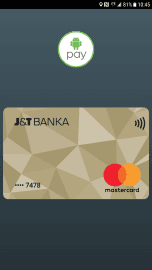

Platební karty J & T Banky v aplikaci Android Pay. (14. 11. 2017)

Služba Android Pay, která umožňuje jednoduché placení v obchodech prostřednictvím NFC, přišla i do Česka. Využívá funkci zvanou Host-based Card Emulation, která je dostupná v Androidu od verze 4.4. Tato funkce umožňuje aplikaci v telefonu přímo komunikovat s čtečkou bezkontaktních karet v poli NFC antény. Na rozdíl od předchozích řešení se tak eliminuje nutnost mít v zařízení tzv. secure element nebo speciální SIM kartu, která by prováděla kryptografické operace a bezpečně držela privátní klíče. Ty jsou nyní doručovány přes internet v podobě tzv. tokenů, kdy každý token je použitelný pouze pro jednu transakci.

Systém NFC plateb pomocí HCE není v Česku nový, představila jej už minulý rok ČSOB, následovaná Komerční bankou. Systém Android Pay se od těchto řešení liší především posunutím hranice bezpečnosti zase o něco níže. Zatímco dříve uvedené aplikace vyžadují pro platbu zadání speciálního PINu aplikace, případně použití otisku prstu a pouze jako doplňkovou službu nabízejí rychlé placení bez odemykání telefonu, Android Pay tento model obrací tak, že k platbám menších částek (zřejmě do 500 Kč) stačí pouze rozsvítit displej telefonu, pro platbu vyšších částek pak stačí pouze odemknout zámek displeje. Vzhledem k tomu, jak triviální bývají odemykací sekvence většiny uživatelů, se takové zabezpečení virtuální karty nezdá jako dostatečné.

Aplikace se také brání odcizení platebních tokenů tak, že se snaží detekovat nejen root oprávnění, ale na některých modelech telefonů i samotné odemčení zavaděče či použití alternativní ROM a v takovém případě se odmítne spustit. Uživatelé starších přístrojů, jejichž podpora ze strany výrobce už skončila, tak mají těžkou volbu, zda používat aktuální operační systém, jakým je například LineageOS a o možnost placení telefonem přijít, nebo zůstat u originálního firmwaru se známými zranitelnostmi, kde Android Pay funguje.

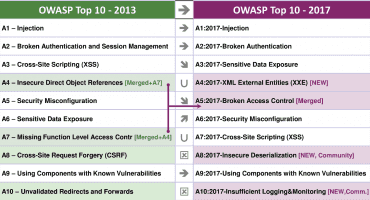

Nové vydání OWASP Top 10 zranitelností webových aplikací

Po čtyřech letech vydal projekt OWASP nový seznam 10 nejčastějších zranitelností webových aplikací. Na prvních dvou místech se pořadí nezměnilo, největšími problémy jsou stále Injection a chyby autentizace. Na třetí místo se ze šestého přesunulo vyzrazení citlivých dat. Obecně zpráva také hodnotí, že v poslední době jsou na vzestupu mikroslužby, které představují proti tradičním monolitickým webovým aplikacím nové bezpečnostní výzvy.

Dále je konstatováno, že dominantním jazykem se stává JavaScript, který se jednak používá na klientovi, kde často nahrazuje tradičnější zpracování požadavků na straně serveru, jednak i na serverech díky projektům jako Node.js.

Porovnání seznamu Top10 2013 a 2017

A zase ty úniky

Minulý týden vyšlo najevo, že v říjnu 2016 došlo k úniku dat společnosti Uber. Útočníci se nějakým způsobem dostali k privátnímu repozitáři na GitHubu, ve kterém objevili přihlašovací jméno a heslo pro Amazon Web Services. V tomto úložišti bylo uloženo na 57 milionů osobních údajů zákazníků a řidičů, včetně 600 tisíc čísel řidičských průkazů. Ačkoli měla společnost povinnost o takovém úniku informovat federální úřady Spojených států, namísto toho zaplatila útočníkům sto tisíc dolarů za odstranění dat a celý incident ututlala. Jakou měla záruku, že k vymazání dat skutečně došlo, můžeme jen spekulovat.

O pár dní později se k podobnému úniku přiznala společnost Czechia.com. Únik se týká 6500 zákaznických účtů a byl zřejmě způsoben jistým zákazníkem, který objevil a zneužil chybu v zabezpečení managed serverů, kterými bylo možné získat interní databázi. Kuriózní je i způsob, jakým byl únik odhalen: Michal Špaček jej objevil náhodou, když hledal na webu SHA-1 hashe často používaných hesel.

Děravý procesor v procesoru

Je známou věcí, že v procesorech firmy Intel se od jisté doby vyskytuje další kompletní počítač zvaný Management Engine, ve kterém běží operační systém MINIX. Tento počítač provádí zejména servisní činnosti pro hlavní procesor, dále pak volitelně umožňuje vzdálenou správu, včetně přístupu ke konzoli hlavního počítače. Jeho možnosti zasahovat do činnosti hlavního procesoru jsou tedy téměř neomezené a jeho napadení by mohlo v nejhorším případě znamenat i zcela nedetekovanou kompromitaci.

Intel na základě nedávného auditu vydal opravu firmware a třese se, jaké další zranitelnosti ještě výzkumníci objeví. Oprava se obvykle distribuuje jako aktualizace BIOSu, je tedy třeba sledovat informace výrobce počítače. Není divu, že s takovým stavem se spousta uživatelů nespokojí a pokouší se nahradit proprietární firmware z co největší části open source softwarem.

Čtyři devítky nabízí soukromí i bezpečnost v DNS

Společnosti IBM, Packet Clearing House a Global Cyber Alliance nedávno představily projekt Quad 9. Ten nabízí veřejný rekurzivní DNS resolver na dobře zapamatovatelné IPv4 adrese 9.9.9.9 (IPv6 varianta 2620:fe::fe už tak jednoduchá k zapamatování není), který kromě ochrany soukromí – tvrdí, že nezaznamenávají žádné informace o uživatelích – nabízí také ochranu před škodlivými doménovými jmény, která slouží například ke komunikaci botnetů.

Služba je provozovaná prostřednictvím globálního anycastu ve více než stovce lokalit, plně podporuje IPv4 i IPv6 a také provádí validaci DNSSEC podpisů. V okamžiku oznámení služba nevalidovala ECDSA podpisy, tento problém však již byl odstraněn. V zájmu ochrany soukromí uživatelů služba dle svých slov neposílá autoritativním serverům rozšíření EDNS Client-Subnet, což velmi pravděpodobně způsobí neoptimální doručování obsahu z CDN sítí; zvlášť vzhledem k tomu, že podle našeho pozorování je vnější adresa nebližšího uzlu této služby až v USA.

Je na čase vypnout SMB verze 1

Minulý týden byla také odhalena zranitelnost balíku Samba ve všech verzích od 4.0.0. Chyba se týká implementace zastaralého protokolu SMB1 a umožňuje potenciálně spustit vlastní kód na serveru. Kromě aktualizace je možné problém vyřešit také vypnutím podpory zastaralého protokolu; to ostatně radí i odborník ze společnosti Microsoft.

Jedinými legitimními důvody, proč je potřeba SMBv1 držet, může být podpora Windows XP nebo Windows Server 2003, závislost softwaru na funkci Okolní počítače, případně podpora starých kopírek s funkcí Scan-to-share. Naopak nejnovější verze Windows už přichází bez podpory SMBv1.

Linus Torvalds: bezpečnostní problémy jsou jen chyby

V e-mailové konferenci vývojářů Linuxu se Linus Torvalds svým stylem ostře ohradil proti způsobu, jakým se někteří vývojáři snaží do zdrojového kódu protlačit bezpečnostní hardening.

NENÍ MOŽNÉ, aby si bezpečáci vymýšleli nějaká nová magická pravidla a nechali jádro zhavarovat, kdykoli dojde k jejich porušení.

Zdůrazňuje, že i bezpečnostní problémy jsou jen obyčejné chyby a primární úlohou hardeningu tedy má být takové chyby najít a upozornit na ně. Teprve po určité době, kdy je zřejmé, že nově zavedená omezení nezpůsobují problémy ve všech běžných podmínkách je možné zvážit zavedení drastičtějších opatření.

Pro pobavení

Half past twelve

And I'm watchin' the late show

In my flat all alone

How I hate to spend the evening on my own

…

Gimme, gimme, gimme a man after midnight

Won't somebody help me chase the shadows away

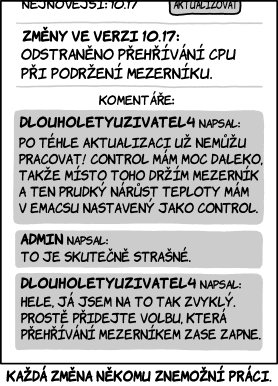

Kdo by neznal skladbu skupiny ABBA z roku 1979. Ovšem jen málokoho při poslechu textu napadne, že osamělá hrdinka sledující noční televizní vysílání v půl jedné ráno vlastně touží po čtení unixových manuálových stránek. Nevinný žertík, který tuhle skladbu připomíná, bohužel rozbíjí neinteraktivní volání příkazu man s přepínačem -w , a tak byl nakonec odstraněn. Ostatně, ať děláte co děláte, vždycky někomu znemožníte práci.

Autor: Randall Munroe, překlad xkcz.cz, podle licence: CC BY-NC 2.5

Seznam Email bude bezpečnější. Konečně přijde dvoufázové ověření

21.11.2017 CNEWS.cz Bezpečnost

Na facebookové stránce služby Mapy.cz se objevila velmi důležitá informace. Seznam po letech nečinnosti konečně zvýší zabezpečení účtů. V „dohledné době“ by měl nasadit dvoufázové ověření, tedy další stupeň ochrany postavený za heslem.

Již to znáte z bankovních účtů nebo velkých zahraničních služeb. U Googlu, Microsoftu, Applu, Facebooku, Paypalu, Steamu apod. si můžete nastavit, že k přihlášení vám nebude stačit je jméno a heslo, ale i další prvek. Hardwarový klíč nebo častěji kód vygenerovaný v aplikaci na mobilu či doručený pomocí SMS. Pokud někdo získá vaše heslo, bez onoho druhého stupně mu bude k ničemu.

TIP: Velký seznam všech služeb s podporou tzv. 2FA najdete na twofactorauth.org.

Zatím není jasné, jaký typ 2FA bude Seznam podporovat. Aktuálně umožňuje „zabezpečit“ účet telefonním číslem, pomocí něhož ale lze pouze zpřístupnit účet se zapomenutým heslem.

Ověření účtu na Seznamu pomocí telefonního čísla

Na Seznamu je podle posledních známých informací zaregistrováno 21 milionů účtů, z toho 8 milionů je aktivních alespoň jednou za měsíc. Stejný účet se používá k e-mailu i dalším službám jako Mapy.cz, Firmy.cz, TV Program, Lidé.cz apod.

Česko patří k nejbezpečnějším zemím, tvrdí počítačoví experti

10.10.2017 Novinky/Bezpečnost Bezpečnost

Každý den kolují internetem podle nejstřízlivějších odhadů milióny počítačových virů. Přesto se podle všeho nemusí tuzemští uživatelé příliš obávat. Naše domovina totiž patří podle statistik bezpečnostních expertů k nejbezpečnějším zemím. Vyplývá to z údajů antivirové společnosti Check Point.

Vůbec nejnebezpečnější zemí, alespoň co se týče počtu šířených počítačových virů, se v posledním reportu bezpečnostních expertů stala Dominikánská republika. Do první desítky se dostaly i další země, které se pravidelně umísťují na předních příčkách. Řeč je například o Rusku, Spojených státech, Indii, Thajsku či Turecku.

Největším skokanem je ale pravděpodobně Uruguay, tato země ležící Jižní Americe se ve virovém žebříčku posunula o 75 míst směrem nahoru – aktuálně tak jde o 47. nejnebezpečnější stát. Naopak Bangladéš se posunula z 16. příčky až na bezpečnější 125. pozici.

Vody tuzemského internetu jsou poměrně poklidné, počítačové viry se naší domovině spíše vyhýbají. I díky tomu si Česká republika v žebříčku vysloužila 122. místo. Nepatrně více škodlivých kódů se šíří na Slovensku, i když nejde o žádný dramatický nárůst. V poslední statistice totiž našim východním sousedům patřila 119. pozice.

Jdou po penězích

Útoky ve všech zemích si jsou nicméně velmi podobné, počítačoví piráti jdou totiž velmi často po penězích – často šíří bankovní trojské koně. Ve sledovaném období se do žebříčku deseti nejrozšířenějších škodlivých kódů dostaly hned tři viry cílící na bankovní účty.

„Finanční zisk je hlavním motivem pro drtivou většinu kyberzločinců a bohužel pro to mají k dispozici i celou řadu nástrojů,“ zdůraznil Peter Kovalčík, SE Manager ve společnosti Check Point.

Ten zároveň popsal, jak jednotlivé útoky probíhají. „Identifikují, kdy oběť navštíví webové stránky banky, a pak pomocí techniky webinject nebo sledováním stisknutých kláves kradou přihlašovací údaje a další citlivá data, jako jsou například PIN kódy. Trojské koně mohou také zkusit ukrást přihlašovací údaje přesměrováním obětí na falešné bankovní internetové stránky,“ uzavřel bezpečnostní expert.

Základem úspěšného podnikání je i připravenost na kybernetické hrozby

27.8.2017 SecurityWorld Bezpečnost

Někteří odborníci již označují rok 2017 za Rok ransomware, protože se četnost a především úspěšnost ransomware útoků neustále zvyšuje. V květnu napadl WannaCry více než 230 000 počítačů a hned následující měsíc se svět musel potýkat s dalším globálním útokem v podobě ransomware Petya. Mezi obětmi přitom nebyli jen běžní koncoví uživatelé – tyto hrozby byly „úspěšné“ i v případě některých opravdu velkých organizací, a světu tak ukázaly, jak může být ransomware sofistikovaný a vyspělý. Tyto pokročilé útoky navíc potvrdily ještě jednu důležitou skutečnost: i když jsou tradiční metody ochrany dat stále velmi důležité, samy o sobě již v boji s moderními hrozbami nestačí.

Technologie hrozeb i šíře jejich záběru se vyvíjí až děsivou rychlostí. Mnohé organizace však s tímto tempem nezvládají držet krok, a navíc nemají o ochraně dat a boji s kybernetickým zločinem všechny potřebné informace. I když management firem ví o důležitosti bezpečnostních strategií, je otázkou, jak rychle si podniky s případným incidentem ve skutečnosti poradí a jak rychle zvládnou vše vrátit do normálního stavu.

Stále více firemních dat i služeb je k dispozici on-line a podnikatelské modely se tak musí spoléhat na konektivitu a pokročilé IT služby. Kdyby tak firmy nefungovaly, nemohly by reagovat na poptávku zákazníků po vysoké flexibilitě, snadné dostupnosti a pohodlí. Jenže i zde platí, že každá mince má dvě strany. Právě potřeba neustálého připojení přináší bezpečnostní rizika a hrozby, které mohou mít původ mimo infrastrukturu dané organizace.

Tradiční strategie ochrany dat se soustřeďují na tři základní komponenty podnikové informační architektury – na uživatele, na procesy a na technologie.

V případě uživatelů stojí ochrana dat na dostatečné informovanosti a na seznamování zaměstnanců s nejnovějšími hrozbami. Ale i když je neustálé vzdělávání zásadním prvkem bezpečnostní koncepce, jen touto cestou úplnou ochranu celé organizace nikdo nezajistí. Kompromitaci dat může způsobit kliknutí i na jeden jediný špatný odkaz nebo jakákoli dosud neznámá hrozba. Důležité je proto zaměřit se také na procesy, jak uživatelé informační technologie ve skutečnosti využívají. Nedávné útoky potvrdily i nezbytnost pravidelných a včasných aktualizací, případné dopady jsou pak mnohem menší. Zapomenout nelze ani na tradiční metody ochrany sítí a koncových bodů pomocí firewallů a antivirových řešení. Všechny tyto technologie a opatření jsou pro kvalitní bezpečnost zásadní a neměly by být opomíjeny. Jelikož ani tato bezpečnostní strategie není zcela dostačující, roste zájem o pojištění proti kybernetickým rizikům, či chcete-li, proti kybernetickým hrozbám.

Pojištění proti kybernetickým rizikům není novinkou, ale – v souladu se všeobecným očekáváním – roste míra jeho využívání podobným tempem jako četnost výskytu malware nebo ransomware. V roce 2015 odhadla poradenská společnost PricewaterhouseCoopers hodnotu trhu s pojištěním proti kybernetickým rizikům na 2,5 miliardy amerických dolarů s předpokládaným nárůstem na 7,5 miliardy v roce 2020. A podle výzkumné organizace Allied Market Research by mělo do roku 2022 jít dokonce o 14 miliard při impozantním 28procentním ročním růstu. Nicméně samotné tempo růstu není to nejdůležitější – podstatné je, že díky nepříznivému vývoji ve světě kybernetického zločinu (včetně dopadů na veřejnou správu) je tento typ pojištění stále více zajímavý pro management řady firem.

Na první pohled by se mohlo zdát, že náklady spojené s řešením ransomwarového incidentu jsou dané hlavně výší výkupného. Ve skutečnosti tomu tak ale není, protože samotné výkupné obvykle nepřekročí hranici jednoho tisíce dolarů. Závažnější jsou prokazatelné interní náklady, které souvisí s řešením bezpečnostních incidentů, forenzními analýzami, vyšším vytížením zákaznického centra, nutností naplnit zákonné povinnosti a v neposlední řadě i s udržením dobrých vztahů s veřejností. A stranou nemohou zůstat ani externí náklady a pojistné krytí, které jsou spojené s nedodržením závazku zajistit bezpečnou ochranu dat.

Odpovědné firmy mají pro boj s ransomware k dispozici ještě jednu základní zbraň, kterou mnozí bohužel ignorují, a tou je zálohování dat, v rámci nějž jsou vlastní zálohy izolované od provozní síťové infrastruktury. Zálohování nejdůležitějších dat na off-line úložiště doporučuje spolu s pravidelným prověřováním obnovy jako první krok v boji s ransomware dokonce i americká FBI (v příručce s názvem ‘Ransomware Prevention and Response for CEOs’). A k tomuto principu se jednoznačně hlásí i společnost Veeam, na jejíž produkty a služby se spoléhá přes čtvrt miliónů zákazníků. Zálohy a pravidelné prověřování obnovitelnosti jsou vlastně také určitým druhem pojištění proti kybernetickým rizikům a navíc takovým „pojištěním“, které nabízí nejhmatatelnější a prakticky okamžité řešení v případě problémů způsobených nejen ransomwarem.

Díky využití správných technologií a procesů lze v případě nejdůležitějších systémů významně minimalizovat cíl doby obnovy RTO. A nejde o jedinou výhodu – data lze využít i pro případné forenzní analýzy incidentu ve virtuálních laboratořích. Tento „druh“ pojištění tedy není pouze o faktickém zajištění dostupnosti, ale také o potvrzení, že je firma na kybernetické hrozby o něco lépe připravena.

Dalším, a opravdu citelným přínosem je, že využívání kvalitních řešení pro zajištění dostupnosti může vést i ke snížení pojistného, které organizace za pojištění proti kybernetickým rizikům platí. Výše pojistného se v závislosti na odvětví, obratu a velikosti firmy pohybuje od 1000 až po více než 100 000 dolarů a jedním z faktorů určujících konečnou částku jsou právě opatření, které firma v boji s počítačovým zločinem využívá. Je to podobné jako v případě pojištění automobilu nebo domu, jen místo kvalitního zámku jde o komplexní řešení dostupnosti.

S ohledem na rostoucí příležitosti sofistikovanějšího využití dat, technologií pro internet věcí, umělé inteligence, biometrických systémů, výrobních robotů z oblasti Průmyslu 4.0, propojených automobilů nebo třeba chytrých staveb musí mít firmy povědomí o tom, jak se budou kybernetické hrozby včetně ransomware v blízké budoucnosti vyvíjet. A že se budou dopady těchto hrozeb stále více přesouvat z roviny osobních počítačů do všech podnikových procesů.

Cílem posuzování aktuálního stavu ochrany dat by nemělo být ujištění o stoprocentní bezpečnosti. Ostatně, vhledem k rychlosti, jakou se útoky mění, je to takřka nemožné. Mnohem důležitější je zaměřit se na zlepšení ochrany a ověření, že zálohy jsou umístěné i někde jinde než v interní síťové infrastruktuře a jsou tudíž před případným útokem nebo poškozením v relativním bezpečí. Pokud jde o ransomware, je běžnou technikou počítačových zločinců zaměřit se při pokusech o napadení větších podniků nejprve na malé a středně velké firmy. Posouzení stavu by proto mělo zohlednit i partnery a zajistit, aby zrovna vaše organizace byla silným článkem celého řetězce.

Mnoho technologických profesionálů si myslí, že výskyt malware a ransomware klesat nebude. Doporučením a správnou cestou tak je hledat partnera, který by organizaci pomohl se zavedením moderních opatření pro ochranu dat. Tedy takových opatření, která by pro ukládání záloh využívala i off-line úložiště a zajišťovala pravidelné ověřování obnovitelnosti důležité pro řešení případného incidentu. Tento způsob ochrany je důležitý nejen z pohledu uklidnění managementu, ale podílí se i na jistotě partnerů a koncových uživatelů, že jejich digitální životy jsou dostatečně chráněné a budou vždy dostupné.

Kombinovaná ochrana zvyšuje jistotu fungování podnikových procesů a díky pravidelným aktualizacím i zálohování a bezpečnostním politikám pro ochranu dat – včetně pojištění proti kybernetickým rizikům a využívání řešení pro zajištění dostupnosti – snižuje atraktivitu pro počítačové zločince. A na to by firmy neměly zapomínat.

Bezpečnost internetového bankovnictví lidé podceňují, i když základní zásady znají

16.6.2017 Novinky/Bezpečnost Bezpečnost

Většina Čechů zná základní zásady, jak bezpečně využívat své internetové bankovnictví. Když ale dojde na uplatňování těchto zásad v praxi, jsou lidé liknaví. Používají jednoduchá hesla, mění je jen zřídka, a ještě větší mezery mají v zabezpečení svého mobilního telefonu. Vyplývá to z průzkumu ČSOB.

Tři čtvrtiny respondentů považují pravidelnou změnu hesla pro vstup do internetového bankovnictví za důležitou. Téměř 70 procent lidí neotevírá přílohy z e-mailů neznámých adresátů a přes 93 procent respondentů by nikomu prostřednictvím e-mailu neposkytlo důvěrné informace, jako je například číslo platební karty či heslo do internetového bankovnictví.

„To vše jsou pro nás velmi potěšující zjištění. Méně potěšující je, jak lidé tyto zásady dodržují v každodenním životě. Ukázalo se, že v mnoha případech upřednostňují pohodlí na úkor svého bezpečného pohybu na internetu,” uvedl člen představenstva ČSOB odpovědný za řízení rizik Tomáš Kořínek. Lidé si nepřipadají jako atraktivní terč pro hackera. To, že nemají na účtu milióny, ale podle něj neznamená, že jsou pro hackery nezajímaví.

Jednoduché heslo dává šanci hackerům

Podle 70 procent respondentů by se mělo heslo pro vstup do internetového bankovnictví měnit jednou nebo dvakrát za rok. Více než polovina dotázaných si svá hesla a PIN poznamenává na papír, který někteří nosí dokonce přímo v peněžence spolu s platební kartou. Ve věkové kategorii 55 až 85 let si hesla zapisují dokonce čtyři pětiny dotázaných. Lidé také často používají u různých služeb stejná nebo podobná hesla.

Jednoduché heslo dává hackerům zbytečně velkou šanci. Přitom se stačí jednou za čas pořádně zamyslet a vytvořit si silné heslo, které hackerovi vůbec nebude stát za to, aby se ho snažil prolomit, upozornil manažer bezpečnosti elektronických kanálů ČSOB Petr Vosála.

Falešné internetové bankovnictví

Jak ukázal nedávný experiment ČSOB s falešnou stránkou elektronického bankovnictví, klienti také často chybují v tom, že internetové bankovnictví navštěvují přes vyhledávače. Zde si pak v mnoha případech spletou falešný web se skutečnou stránkou internetového bankovnictví. V rámci této kampaně kliklo na falešný odkaz za měsíc více než 61 000 lidí, třetina z nich dokonce opakovaně.

Dalšímu riziku se lidé vystavují tím, že se k internetovému bankovnictví hlásí prostřednictvím nezabezpečené sítě. „Můžu mít zabezpečený počítač nejlepším antivirem, ale když se připojím k nezabezpečené Wi-Fi v kavárně nebo fastfoodu, je mi to k ničemu,” doplnil Vosála.

Kaspersky Lab podal antimonopolní stížnost na Microsoft. Prý zvýhodňuje svůj antivir

7.6.2017 Živě.cz Security

Kaspersky Lab na svém blogu dokazuje, jak Microsoft nabádá uživatele, aby nepoužívali nic jiného než Windows Defender Kaspersky Lab na svém blogu dokazuje, jak Microsoft nabádá uživatele, aby nepoužívali nic jiného než Windows Defender Kaspersky Lab na svém blogu dokazuje, jak Microsoft nabádá uživatele, aby nepoužívali nic jiného než Windows Defender Kaspersky Lab na svém blogu dokazuje, jak Microsoft nabádá uživatele, aby nepoužívali nic jiného než Windows Defender Kaspersky Lab na svém blogu dokazuje, jak Microsoft nabádá uživatele, aby nepoužívali nic jiného než Windows Defender 6 FOTOGRAFIÍ

zobrazit galerii

Ruský výrobce antivirů Kaspersky Lab podal antimonopolní stížnost na Microsoft. Nejprve tak udělal u ruského antimonopolního úřadu FAS, kterému tvrdil, že Microsoft zneužívá u Windows 10 svoji dominantní pozici k upřednostňování svého antivirového softwaru oproti konkurenci. Microsoft na to zareagoval určitými změnami, které ale Kaspersky Lab nestačily, a tak firma podala stížnost Evropské komisi.

Kaspersky Lab vyvinula nový operační systém - KasperskyOS

„Microsoft jasně zneužívá svoji dominantní pozici na poli počítačových operačních systému, aby zpropagoval svůj vlastní bezpečnostní software Windows Defender, a to takovým způsobem, že uživatel je nabádán opustit své předchozí bezpečnostní řešení,“ píše na blogu společnosti Eugene Kaspersky, spoluzakladatel společnosti.

Firma tvrdí, že Microsoft zachází tak daleko, že uživatelům při přechodu na Windows 10 jejich software maže a automaticky zavede jako ochranu Windows Defender. Kaspersky Lab také vadí, že Microsoft neposkytuje u každé nové aktualizace Windows 10 dostatečně dlouhý časový úsek, aby mohla společnost vyzkoušet, jak její produkty fungují.

Microsoft se v posledních letech na Windows Defender skutečně zaměřil a vylepšoval ho. U Windows 10 jej společnost zabudovala do systému jako výchozí antivirové řešení. Americká společnost tvrdí, že tak dělá proto, aby uživatele ochránila, ale podle Kaspersky Lab se jedná o antimonopolní chování. „Chceme, aby Microsoft přestal klamat naše – nejen naše – uživatele,“ stojí dále v příspěvku na blogu. „Všechna bezpečnostní řešení by na Windows 10 měla mít stejné příležitosti.“

Microsoft se domnívá, že Windows 10 žádná pravidla neporušuje. „Věříme, že bezpečnostní funkce Windows 10 se shodují s pravidly hospodářské soutěže. Na všechny otázky odpovíme,“ řekla společnost v prohlášení serveru The Verge. Nabídla také Kaspersky Lab, že se s nimi sejde a společně najdou řešení.

Nekopírujte kód z diskusních fór, jsou v něm bezpečnostní chyby

1.6.2017 Root.cz Bezpečnost

Stack Overflow je nejen pro programátory velmi důležitým zdrojem informací. Součástí odpovědí jsou často i hotové kusy kódu, které stačí zkopírovat a použít. Není to ale dobrý nápad, protože často obsahují zásadní chyby.

Facebook Twitter Google+ Líbí se vám článek?

Podpořte redakci

14 NÁZORŮ

Stack Overflow je dnes asi nejdůležitějším zdrojem informací pro vývojáře. Dozví se tam novinky, tipy i odpovědi na mnoho otázek od těch nejtriviálnějších až po velmi složité. Součástí mnoha odpovědí jsou také připravené kusy kódu, které vypadají velmi lákavě a proto je stačí prostě použít. Stiskneme „ctrl-Cizí“ a pak „ctrl-Vlastní“ a máme hotovo.

Zrada ovšem spočívá v tom, že kód sice funguje, ale velmi často má zásadní bezpečnostní nedostatky. To je dáno jednak tím, že autor odpovědi je prostě „někdo z lidu“, ale zároveň často nezná celý kontext a reaguje jen na dotaz pokrývající malou část celého problému. Pokud je kód dobře napsaný a funguje, mají pak další stovky a tisíce programátorů tendenci jej kopírovat do svých děl.

Vzniká tím velmi nebezpečná situace, kdy se chybně napsaný kód velmi rychle rozšíří do stovek projektů. Stačí taková fóra sledovat a když se na nich objeví děravý kód jako odpověď na populární problém, hned je jasné, kudy brzy povede cesta do mnohých aplikací. Někteří testeři (a nejen ti) to tak skutečně dělají.

Follow

Michal Špaček ✔ @spazef0rze

At a pentest talk, the pentester says: I read @StackOverflow to understand devs. Vulns from the verified answers will be in the apps soon.

1:20 PM - 10 Nov 2016

129 129 Retweets 148 148 likes

Twitter Ads info and privacy

Použít takto připravený kód v produkčním prostředí chce zkušenosti a odborné znalosti, jinak je to velmi riskantní procedura. Vědci ze známého Fraunhofer Institute se zaměřili na platformu Android a objevili celou řadu takto napsaných děravých aplikací, které používají miliony uživatelů. Problém se ale netýká zdaleka jen Stack Overflow a Androidu.

Patnáct procent aplikací

Ve své zprávě Stack Overflow Considered Harmful? [PDF] vědci uvádějí, že proskenovali Stack Overflow a hledali v něm ukázky kódu týkajících se bezpečnosti. Těch bylo celkem nalezeno 4019. Ty poté ohodnotili z hlediska dopadu na bezpečnost aplikace. Následně analyzovali aplikace pro Android a tyto kód v nich hledali. Výsledek je překvapivý: z 1,3 milionu zkoumaných aplikací jich 15,4 % obsahuje kód převzatý ze Stack Overflow. Drtivá většina (97,9 %) pak obsahuje alespoň jeden děravý příklad (data ke stažení).

Do výzkumu byly zařazeny jen „kódy týkající se bezpečnosti“, tedy ty, které se dotýkají jednoho z následujících témat:

Cryptography: Java Cryptography Architecture (JCA), Java Cryptography Extension (JCE)

Secure network communications: Java Secure Socket Extension (JSSE), Java Generic Security Service (JGSS), Simple Authentication and Security Layer (SASL)

Public key infrastructure: X.509 and Certificate Revocation Lists (CRL) in java.security.cert, Java certification path API, PKCS#11, OCSP

Authentication and access control: Java Authentication and Authorization Service (JAAS)

Navíc byly zahrnuty i takové ukázky, které se týkají oblíbených bezpečnostních knihoven, populární balík Apache TLS/SSL a také knihovny keyczar a jasypt, které usnadňují vývojářům přístup k bezpečnostním funkcím.

Kód byl poté roztříděn na bezpečný a nebezpečný. Bezpečné jsou ty varianty, které využívají aktuální šifrovací algoritmy a rozumnou délku klíče, případně některé parametry závisí na vývojářově dalším vstupu, ale nedovolují snadnou kompromitaci aplikace. Nebezpečné jsou pak ty, které obsahují zjevnou slabinu, typicky týkající se klíčů nebo zastaralých algoritmů.

Nebezpečné chování

Nejvíce děr bylo nalezeno v souvislosti se zpracováním TLS. Už výrazně menší skupinu pak tvoří kód týkající se symetrické kryptografie (typicky AES v nebezpečném ECB režimu) často také přímo obsahující vestavěné klíče. Dešifrovat pak data z takto vytvořené aplikace je velmi snadné:

byte[] rawSecretKey = {0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00};

String iv = "00000000";

byte[] iv = new byte[] { 0x0, 0x1, 0x2, 0x3, 0x4, 0x5, 0x6, 0x7, 0x8, 0x9, 0xA, 0xB, 0xC, 0xD, 0xE, 0xF };

Poměrně málo chyb se pak týkalo asymetrické kryptografie, hašů a podpisu nebo třeba bezpečného generování náhodných čísel. Následující kód nahrazuje seed pro generátor vlastním řetězcem:

byte[] keyStart = "this is a key".getBytes();

SecureRandom sr = SecureRandom.getInstance("SHA1PRNG");

sr.setSeed(keyStart);

Velká část aplikací je tak zranitelná man-in-the-middle útokem, používá špatně pinning veřejného klíče nebo špatně zachází s kryptografickými primitivy. Dále bylo objeveno špatné zacházení s úložištěm a obcházení systému oprávnění kvůli komunikaci mezi jednotlivými komponentami aplikace. To může ve výsledku vést k úniku uživatelských dat, sledování uživatele nebo třeba zneužití geolokace.

Byl objeven například kód vypínající ověřování hostname při sestavování TLS spojení. Akceptováno je pak cokoliv:

@Override

public boolean verify(String hostname, SSLSession

session) {

return true;

}

Zpráva uvádí, že mnoho chyb lze přičítat nedostatečným znalostem vývojářů. Byly objeveny například aplikace, při jejichž vývoji autor vypnul TLS a v ostré verzi jej zapomněl zpět zapnout. Řada vývojářů je také zmatená z množství TLS parametrů, které pak zvolí náhodně nebo špatně. V mnoha tématech je také jako řešení problémů s šifrování doporučováno jeho úplné vypnutí.

Řešením je hodnocení bezpečnosti

Součástí Stack Overflow je ale obrovské množství dobře napsaných příkladů, které vývojářům opravdu pomáhají. Není ovšem vyřešeno, jak oddělit ty dobré od těch špatných. Tradiční hodnotící systém tu zjevně selhává, jak bylo naznačeno výše. Autoři studie doporučují přidat ještě jeden druh hodnocení, které se zaměří přímo na otázku bezpečnosti.

Přidání dalšího bodování by ale jen zkomplikovalo práci s fórem a další vrstva by znepřehlednila hodnocení jako celek. Autoři dokumentu proto navrhují automatické testování bezpečnosti, které by mohlo zajistit například rozšíření do prohlížeče. To by mohlo hlídat ukázky kódů na stránce a zároveň kusy kopírované přes schránku. Takové rozšíření je už v tuto chvíli ve vývoji a mělo by být dostupné pro Firefox a Chrome.

Nekopírujte bezhlavě z webu

Viditelnost jednotlivých témat na Stack Overflow je ovlivňována hlasováním uživatelů. Vědci předpokládali, že nebezpečné kusy kódu budou mít vyšší skóre, protože vyžadují více zkoumání. Taková varianta se ale nepotvrdila a správně implementované příklady dosáhly vyššího hodnocení. Zajímavý je ale jiný postřeh: pokud je kód v otázce viditelně označen jako nebezpečný, má tendenci sbírat vyšší počet bodů. Na hodnocení ale může mít dopad celá řada dalších faktorů.

Byla ovšem nalezena přímá souvislost mezi bodovým hodnocením a zařazením problematických ukázek kódu do aplikací. Čím vyšší skóre nebo počet zobrazení, tím větší zastoupení kódu v aplikacích. Výslovné varování má ale překvapivě opět opačný efekt: jasně označené ukázky jsou kopírovány mnohem častěji.

Zajímavé také je, že drtivá většina zkopírovaných děravých ukázek pochází ze samotného dotazu. Jen zlomek je jich pak z odpovědi. To dokládá skutečně neuvěřitelně riskantní práci některých vývojářů, kteří jsou ochotni bez rozmyslu použít kód jiného člověka řešícího problém na fóru. Stack Overflow je dobrým místem pro efektivní řešení koncepčních témat, ale hůř dopadá, když dojde na konkrétní implementace.

Neplatí to jen pro Android a Stack Overflow: nekopírujte bez rozmyslu kód, který jste našli v náhodném fóru někde na internetu. On dost možná funguje, protože má třeba vysoké hodnocení dalších uživatelů. Nic to ale nevypovídá o jeho kvalitě a dopadu na bezpečnost vaší aplikace.

Zamezte ztrátám dat – co jsou nejčastější příčiny problémů?

26.5.2017 SecurityWorld Bezpečnost

Přinášíme přehled chyb, kterými jednotliví zaměstnanci a IT oddělení nejčastěji napomáhají odcizení či ztrátě citlivých podnikových dat a zároveň k nim dodáváme rady, jak se těmto přehmatům co nejlépe vyhnout.

Podle studie firmy IBM z roku 2016 týkající se nákladů vzniklých krádeží či ztrátou dat se průměrná částka vyšplhala z 3,8 milionů dolarů na 4 miliony.

Na detailnější úrovni studie odhaluje, že průměrná hodnota každého ztraceného nebo ukradeného záznamu obsahujícího citlivé a tajné informace se zvedla ze 154 na 158 dolarů. Přicházet o firemní data zkrátka není z finančního hlediska legrace, úniky navíc mohou společnost poškodit i jinak, např. zhoršením reputace u klientů a partnerů.

David Zimmerman, generální ředitel a zakladatel firmy LC Technology, přibližuje pět nejčastějších chyb.

Pokročilá nastavení

Pokročilá nastavení nejsou na počítačích jen tak pro nic za nic. Jde o varování uživateli, který by měl dobře vědět, co vlastně dělá nebo k čemu se chystá. Typickým příkladem podobných nastavení je BIOS: změna setupu v BIOSu je sice obvykle zamýšlená dobře, ale cesta do pekel je v tomto případě skutečně dlážděna dobrými úmysly.

Pokročilá nastavení, která mohou významně změnit způsob, jakým počítač pracuje i pozměnit jeho zabezpečení, by vždy měli přenastavovat zkušení IT technici v zabezpečeném prostředí. Tím se šance na ztrátu dat výrazně sníží.

Ignorování možnosti selhání hardwaru

Jak cloudová řešení postupně zaplňují trh, snižuje se riziko ztráty dat vlivem selhání počítače. HDD a SSD lze poškodit a často se zkrátka časem opotřebují; z těch je však ještě obvykle možno část dat získat zpět.

Problémy často také dělá PC zdroj. Ačkoli ten přímo data neohrožuje, přesto způsobuje dodatečné náklady – laptop nebo spíše server, na kterém se nacházejí data potřebná k činnosti firmy, nemůže jít jen tak do opravy, aniž by se to projevilo na chodu podniku.

Zabezpečená přenosná datová zařízení, například flash disky, nebo cloudová úložiště, znamenají větší míru ochrany dat před ztrátou (nikoli však krádeží).

Ignorování bezpečnostních protokolů

Mnoho „hackerských útoků“, o kterých čteme ve zpravodajství, je způsobeno chybou zaměstnance – vlastně většina. Nastavit jako heslo administrátora „12345“ nebo otevření e-mailové přílohy od neznámé adresy patří mezi podobné chyby.

Podobně špatné je klikání na reklamy na nebezpečných a neseriózních webových stránkách. Důrazná správa hesel a vynucování bezpečnostních standardů při práci s internetem vede k výraznému snížení šance úniku dat – dobře zabezpečená firma je méně lákavý cíl pro hackery.

Ačkoli odhodlaný tým kvalitních kriminálníků dokáže prolomit i velmi, velmi dobré zabezpečení, nejlákavější cíl jsou pro ně ty podniky, ze kterých získají peníze snadno; tedy ty s nejhorším zabezpečením. Dbejte i na dostatečně složitá hesla, která kombinují malá a velká písmena s čísly.

Špatné zálohování

Velmi běžným důvodem ztráty dat je jejich ukládání na lokální úložiště bez další zálohy. Jsme v roce 2017, externí datová úložiště jsou nejen velmi levná, ale také nabízí mnoho různých řešení, cloud i fyzický server. V porovnání s náklady na ztracená data je záloha v úložištích opravdu levná.

Možností je i záloha na hned několika různých cloudech nebo na cloudu a fyzickém médiu zároveň; pak jsou v případě selhání hardwaru nebo lidského faktoru cenné informace snadno nahraditelné.

Ransomware

V poslední době jsou v hackerských kruzích a kyberkriminalitě obecně velmi populární vyděračské praktiky. Nejsnazším způsobem, jak uživatele počítače vydírat, je ransomware. Ransomware převezme soubory na uživatelově počítači a zašifruje je, načež požaduje po oběti zaslání finančních prostředků, po kterých obdrží dešifrovací klíč.

Nejčastěji se ransomware do počítače dostat skrze e-mailovou přílohu nebo prolomením či uhádnutím hesla. Krádež dat přijde ve chvíli, kdy mají hackeři čas mezi infikováním počítače a zasláním platby na jejich účet. Častěji ovšem i v případě příchozí platby hackeři data neodemknou a buď je ponechají zašifrované, nebo je zničí.

Online přehrávání filmů a seriálů: hrozba, kterou ignorujeme

23.5.2017 cdr.cz Bezpečnost

Sledování filmů online se může jevit jako neškodná zábava, při které vyskakuje pouze „pár“ reklam. Nebudeme rozebírat legálnost takového počínání, ale zaměříme se na bezpečnostní aspekty, které mohou mít velice nepříjemné následky.