Chyba procesorů se týká i nás, přiznal Apple. Zpomalí se také iPhony a iPady

5.1.2018 Novinky/Bezpečnost Apple

Není žádným tajemstvím, že počítače společnosti Apple využívají procesory společnosti Intel. Také jich se tedy týká nebezpečná chyba, která si žádá záplatu zpomalující celkový výkon. Společnost Apple však nyní přiznala, že problémy se týkají také iPhonů a iPadů.

„Bezpečnostní experti nedávno odhalili problémy týkající se procesorů. Ty se týkají – stejně jako v případě konkurence – všech našich moderních zařízení. Chybou jsou postiženy přístroje s operačním systémem macOS a iOS,“ stojí v prohlášení amerického počítačového gigantu.

To jinými slovy znamená, že ohroženi jsou uživatelé stolních počítačů, notebooků, tabletů i chytrých telefonů s logem nakousnutého jablka.

Zástupci Applu však zároveň potvrdili, že v rámci aktualizací byly chyby u celé řady zařízení opraveny. „Záplaty jsou obsaženy v systémech iOS 11.2, macOS 10.13.2 a tvOS 11.2, které byly vydány v uplynulých dnech,“ stojí dále v prohlášení.

Jak se instalace aktualizace promítne do celkového výkonu jednotlivých zařízení, není v tuto chvíli jasné. Lze nicméně předpokládat, že scénář bude stejný jako v případě jiných počítačů konkurenčních výrobců, kteří již záplaty otestovali.

Antiviry nepomohou

Při pohledu na technickou stránku věci je chyba opravdu kritická. Kvůli bezpečnostní trhlině se může dostat škodlivý kód do adresního prostoru, který byl vyhrazen pouze pro jádro systému. Řeč je tedy o prostoru, ke kterému neměl uživatel jinak přístup.

Zjednodušeně řečeno tak kvůli chybě mohou počítačoví piráti propašovat virus přímo do procesoru, aniž by se před ním mohl uživatel jakkoliv chránit. S adresním prostorem totiž nemohou pracovat například ani antivirové programy.

V současnosti jsou uživatelský prostor i ten pro jádro systému v procesoru mapovány společně, oprava chyby však vyžaduje jejich oddělení. A to je podle serveru The Register ten největší problém, protože po implementování záplaty dochází k citelnému zpomalení celého systému.

Vzhledem k tomu, že procesory společnosti Intel využívá více než 80 % počítačových systémů na světě, jde skutečně o problém obrovských rozměrů. Všem uživatelům – domácím i firemním – se kvůli tomu totiž sníží výkon jejich sestav.

Společnost Intel zatím drží všechny informace o chybě pod přísným embargem. Dokud nebudou záplaty nainstalované na všech počítačích, pomohlo by zveřejnění všech detailů hackerům v plánování útoků, aby mohli chybu skutečně zneužít v praxi.

Výkon nižší až o polovinu

Podle serveru The Register se nicméně problémy týkají procesorů Intel Core šesté, sedmé a osmé generace. Dále pak trhlina postihuje čipy Xeon v5, v6, Xeon-W a také procesory Pentium a Atom z nižších řad Apollo Lake.

Nejrůznější testy procesorů od Intelu – a toho, jak se chovají před a po instalaci bezpečnostní aktualizace – doslova zaplavily internet. Prakticky všechny se shodují v tom, že úbytek výkonu není plošný, ale projevuje se jen při určitých pracích na počítačích.

Například při práci s videem a různými šifrovacími programy zaznamenal server Computerbase pokles výkonu pouze v řádu jednotek procent, což běžný uživatel nemá v praxi příliš šanci postřehnout.

Například při práci s databázemi však je již propad výrazně citelnější – zpravidla testy pojednávají o propadu okolo 20 %. Serveru Grsecurity však v některých testech vyšly propady výkonu pod operačním systémem Linux až o 51 %.

Sluší se připomenout, že chyba objevená v samotném jádře procesorů se týká prakticky všech desktopových platforem, tedy vedle zmiňovaného Linuxu také Windows a macOS.

AMD dává od kauzy ruce pryč

Zpráva serveru Grsecurity je zajímavá také tím, že podle ní se chyba týká i konkurenčních procesorů od AMD. A propady výkonu jsou po úpravách operačního systému stejně výrazné jako v případě Intelu.

Softwarový inženýr AMD Tom Lendecky však opakovaně prohlásil, že čipy tohoto podniku využívají zcela jinou architekturu než Intel, díky čemuž se jich aktuální problémy vůbec netýkají. Procesory totiž pracují jinak s pamětí a jádrem, a nemohou být tedy útočníky zneužity.

Lendecky však připustil, že AMD také vydalo nedávno bezpečnostní aktualizaci pro procesory. Ta se však k problémům Intelu nevztahuje.

Podobná chyba nicméně byla objevena i u čipů platformy ARM, které využívá většina mobilních telefonů. Společnost ARM oznámila, že již poskytla nástroje k odstranění bezpečnostních nedostatků.

Intel: Bezpečnostní bug se týká procesorů všech výrobců. AMD a ARM: Nás ani ne…

5.1.2018 Novinky/Bezpečnost CDR.cz Hardware

Společně s vyjádřením výrobců k bezpečností slabině se začaly objevovat různé spekulace, kterých produktů se problém týká a kterých ne. Přehlednosti situace nepřispěly některá vágní vyjádření výrobců…

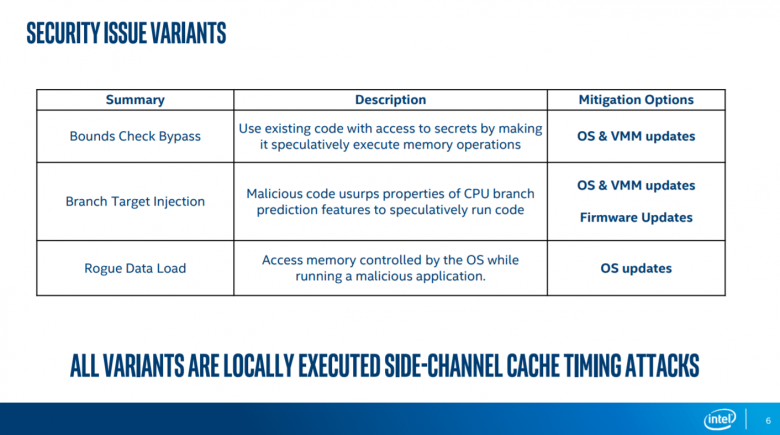

Zmatek trochu souvisí i s tím, že při popisech problémů používá každý výrobce trochu odlišnou terminologii a navíc i fakt, že diskutované slabiny jsou ve skutečnosti tři a nikoli jedna. Když poté jeden z výrobců prohlásí „tento problém se nás netýká“ a jiný „tento problém se týká všech“, může ve skutečnosti každý hovořit o něčem trochu jiném a mít tedy svůj kus pravdy, byť by se mohlo zdát, že se vyjádření různých stran vzájemně vylučují.

Úvodem nebude na škodu, pokud se velmi stručně podíváme, kde se vzala nejzásadnější část problému. Moderní procesory, aby byly rychlé, používají tzv. spekulativní provádění instrukcí. Odhadují, co po nich bude v následujících taktech žádáno a to provedou s předstihem. Pokud se ukáže, že byl odhad správný, výsledek se použije (nebo ve výpočtu pokračuje) a úloha je hotová dříve = procesor je výkonnější. Pokud je odhad chybný, výsledek se zahodí.

To se samo o sobě nezdá být nějak zneužitelné, ale lze na tom dále stavět. Pokud je totiž uživatelem vyžádáno provedení kódu, ke kterému je vyžadována vyšší úroveň oprávnění, pak je při provedení první instrukce, u které je zjištěn přístup k datům s vyšší úrovní autorizace, kód zablokován a zahozen. Jenže na úrovni spekulativního provádění mohl kód běžet dál, provést ještě další instrukci (či instrukce) a pozůstatky po těchto úkonech zůstávají ležet v cache procesoru, dokud nejsou přepsány. Protože cache nižší úrovně nebo operační paměť funguje pomaleji než cache vyšší úrovně, existuje určitý čas k těmto datům, ke kterým neměl mít uživatel přístup, přistupovat a případně si je zkopírovat a dál je využít.

Stručně řečeno, obecné využití této myšlenky je označováno jako Spectre (po onom datovém reziduu v cache) a zcela konkrétní způsob využití, který můžeme chápat jako konkrétní prvek množiny Spectre, jehož možnost využití (respektive zneužití) byla prokázána a v praxi vyzkoušena, je označován jako Meltdown.

Protože spekulativní provádění instrukcí podporují všechny moderní procesory, je otázka Spectre relevantní ve vztahu ke všem moderním procesorům. Konkrétní bezpečností slabina v podobě Meltdown ovšem byla prokázána pouze u procesorů Intel.

Proto Intel může oprávněně tvrdit, že „Podle aktuálních analýz je mnoho typů výpočetních zařízeních s procesory mnoha různých výrobců […] citlivých k těmto způsobům zneužití.“ a zároveň AMD může oprávněně prohlásit: „Nulová zranitelnost procesorů AMD z důvodu odlišné architektury procesorů AMD.“

Vždy je třeba důsledně vyhodnotit kontext. AMD (podle rozdělení zavedeného Googlem) vysvětluje, jak to je s jednotlivými typy bezpečnostních slabin, které odhalil a dokumentuje Google v rámci svého projektu Zero, během něhož došlo k jejich odhalení.

Bounds Check Bypass - (Vy)řešeno aktualizacemi softwaru a operačních systémů. Výkonnostní dopad těchto řešení je zanedbatelný. [Tento bod, který lze chápat spíše jako slabinu v softwaru než jako slabinu hardwarů, mohl být využit (zneužit) na veškerém moderním hardwaru (AMD, ARM, Intel), ale byl již vyřešen a nemá citelný dopad na výkon.]

Branch Target Injection - Odlišnost architektury AMD znamená téměř nulové riziko zneužitelnosti tohoto postupu. Doposud se nepodařilo demonstrovat, že by varianta 2 byla využitelná (zneužitelná) na procesorech AMD. [Bod z množiny Spectre.]

Rogue Data Cache Load - Nulová zneužitelnost na hardwaru AMD z důvodu odlišné architektury. [Slabina Meltdown, která se týká Intelu.]

Toto rozdělení mimo jiné vysvětluje, proč se zároveň objevují zprávy, které ve vztahu k hardwaru Intelu hovoří o zcela minimálním výkonnostním dopadu záplat stejně jako o možných výkonnostních propadů dosahujících v krajních případech i nižších desítek procent. Obojí se totiž týká řešení jiného bodu.

První bod, jak je uvedeno, je už v řadě operačních systémů zazáplatován; došlo k tomu ještě před zveřejněním informace o možném zneužití této slabiny, aby nebyla využita nějakými protispolečensky smýšlejícími živly.

Body dva a tři si bude muset pořešit především Intel a v případě bodu dva je otázkou také ARM. Bod tři je podle dosavadních informací skutečně jen specialitou Intelu a je otázkou, jak jej zvládne Intel zazáplatovat, tedy především s ohledem na to, jaký výkonnostní dopad záplata přinese.

Samotná ARM se vyjádřila velmi stručně: „Tato metoda vyžaduje lokální běh škodlivého kódu a může vyústit v přístup k datům v privilegované paměti. Našich Cortex-M procesorů, které převažují v úsporných IoT zařízeních, se to netýká.“ Nezodpovězena zůstává otázka: „A co ostatních řad?“

Co se týče způsobu distribuce záplat, očekává se, že u všech tří bodů bude řešení zahrnuto do aktualizací operačního systému, přičemž u bodu dva bude nutný i zásah do firmwaru.

Pokud jde o názvosloví, je v případě popsaných slabin obtížné najít takovou terminologii, která by byla krátká a navíc zcela korektní. Výstižnější než „bug procesoru“ je totiž označení „postup, kterým lze zneužít moderní architektonický prvek procesorů“. Nelze totiž naprosto jednoznačně říct ani to, že jde o bug procesoru, ani to, že jde o bug operačního systému. Každý má svůj podíl. Jaká názorné srovnání můžeme brát kapesní krádeže v městské hromadné dopravě. Když MHD neexistovala, neexistovaly ani krádeže v MHD. Můžeme ale jen proto tvrdit, že krádeže MHD jsou „bug MHD“? Opět jde o záležitost, která je částečně o MHD, ale částečně také o systému. Lze ji řešit na úrovni jednoho (řidič každého cestující po nástupu sváže), lze ji vyřešit druhým (vyhlásí se zákaz vstupu do MHD s čímkoli odcizitelným), ale optimální bude řešení, na kterém se budou podílet obě strany takovým způsobem, který nepřinese příliš citelné zásahy do efektivity a komfortu fungování.

Kritičtěji by ovšem bylo možné hodnotit konkrétní slabinu procesorů Intelu (Rogue Data Cache Load), k níž se poměrně ostře vyjádřil Linus Torvalds. Konstatoval, že kompetentní procesorový inženýr by zajistil, aby se spekulativní provádění isntrukcí nemohlo odehrávat napříč ochrannými doménami a tím by byl problém vyřešen. Nelichotivě se také vyjádřil k přístupu Intelu, který jedná ve stylu „není to problém jen našich procesorů“, přestože nejzásadnější a experimentálně prokázaná slabina se týká právě jich.

Z materiálů Intelu

Pokud jde o možné dopady řešení ve vztahu ke stávajícímu hardwaru, objevují se různá čísla i různé názory. Prozatím nemá smysl předjímat, jak situace dopadne. Konkrétně ve vztahu k procesorům Intelu panuje podle zdrojů webu The Verge názor, že procesory Intelu starší než Skylake budou co do výkonu penalizovány výrazněji; Skylake a novější zanedbatelně.

Protože tato bezpečností slabina je podle dosavadních zjištění zneužitelná jen lokálně (nikoli po síti) a riziko spočívá v možném získání šifrovacích klíčů a hesel, je otázkou, zda záplaty pro starší procesory, kde by mohlo dojít k vyššímu výkonnostnímu propadu, budou plošné, nebo se rozhodnutí ponechá na libovůli uživatele. Běžného domácího uživatele s Haswellem či Broadwellem asi hypotetické riziko místního útoku bude trápit méně, než jistý výkonnostní propad ve hrách a aplikacích.

Intel Patches CPUs Against Meltdown, Spectre Exploits

5.1.2018 securityweek Exploit

Intel has been working with its partners to release software and firmware updates that should protect systems against the recently disclosed CPU attacks. The company expects patches to become available for a majority of its newer products by the end of next week.

Researchers this week disclosed the details of Spectre and Meltdown, two new side-channel attacks targeting CPUs from Intel, AMD and ARM. The attacks, which leverage three different flaws, can be used to bypass memory isolation mechanisms and gain access to sensitive data, including passwords, photos, documents, and emails. Experts have warned that malicious actors may soon start to remotely exploit the Spectre vulnerabilities in targeted or mass attacks.

AMD has insisted that there is a “near zero risk” to its customers and ARM says only a few of its Cortex processors are impacted.

Intel informed customers on Thursday that system manufacturers have been provided firmware and software updates that address Spectre and Meltdown for processors launched in the last five years – experts believe nearly every Intel processor made since 1995 is impacted. It will now be up to system manufacturers to distribute the patches.

“By the end of next week, Intel expects to have issued updates for more than 90 percent of processor products introduced within the past five years,” Intel said.

In response to concerns that mitigations for the Spectre and Meltdown vulnerabilities can introduce performance penalties of as much as 30 percent, Intel pointed out that average users will not notice any difference.

“While on some discrete workloads the performance impact from the software updates may initially be higher, additional post-deployment identification, testing and improvement of the software updates should mitigate that impact,” Intel said.

The company cited Apple, Microsoft, Amazon and Google, all of which said the mitigations did not create any noticeable performance issues.

The best protection against these attacks is the use of kernel page table isolation (KPTI), a hardening technique designed by a team of researchers at the Graz University of Technology in Austria to isolate kernel space from user space memory. Google, whose researchers independently found the flaws, also developed a novel mitigation named Retpoline.

Microsoft, Apple, Google, Red Hat, VMware and other major tech firms have already started releasing software updates and workarounds to resolve the vulnerabilities.

Intel was hit the hardest by Spectre and Meltdown and the company’s stock lost 6 percent in value shortly after the disclosure. The company’s CEO, Brian Krzanich, sold all the stock he was legally allowed to, worth roughly $24 million, just before the news broke, which has raised insider trading concerns. Intel claims Krzanich had been planning on selling stock for months, but Intel has reportedly known about the vulnerabilities since April 2017.

Google Apps Script Allowed Hackers to Automate Malware Downloads

5.1.2018 securityweek Virus

Researchers at Proofpoint discovered recently that Google Apps Script could have been abused by malicious hackers to automatically download malware hosted on Google Drive to targeted devices.

Google Apps Script is a JavaScript-based scripting language that allows developers to build web applications and automate tasks. Experts noticed that the service could have been leveraged to deliver malware by using simple triggers, such as onOpen or onEdit.

In an attack scenario described by Proofpoint, attackers uploaded a piece of malware to Google Drive and created a public link to it. They then used Google Docs to send the link to the targeted users. Once victims attempted to edit the Google Docs file, the Apps Script triggers would cause the malware to be automatically downloaded to their devices. Researchers said attackers could have used social engineering to convince the target to execute the malware.

Google has implemented new restrictions for simple triggers in an effort to block malware and phishing attacks triggered by opening a document.

While there is no evidence that this method has been exploited in the wild, malicious actors abusing Google Apps Script is not unheard of. A cybercrime group using the infamous Carbanak malware at one point leveraged the service for command and control (C&C) communications.

“SaaS platforms remain a ‘Wild West’ for threat actors and defenders alike. New tools like Google Apps Script are rapidly adding functionality while threat actors look for novel ways of abusing these platforms. At the same time, few tools exist that can detect threats generated by or distributed via legitimate software-as-a-service (SaaS) platforms,” explained Maor Bin, security research lead of Threat Systems Products at Proofpoint.

“This creates considerable opportunities for threat actors who can leverage newfound vulnerabilities or use ‘good for bad’: making use of legitimate features for malicious purposes,” he added.

A few months ago, Google announced the introduction of new warnings for potentially risky web apps and Apps Scripts.

Čeští uživatelé těží kryptoměny, aniž by to tušili

5.1.2018 SecurityWorld Incidenty

Eset v pravidelné měsíční statistice internetových hrozeb za prosinec odhalil skokana roku: javový skript CoinMiner.

Potenciálně nechtěné aplikace, tzv. PUA, jsou programy či kódy, které nepředstavují přímé ohrožení osobního počítače uživatele, přesto je doporučeno se jim vyhnout. Právě do této kategorie spadá JS/CoinMiner, škodlivý kód, který používají zločinci pro těžbu kryptoměn s využítím výpočetního výkonu uživatele. Za uplynulý měsíc představovala tato aplikace nejčastější internetovou hrozbou, kterou v České republice zachytila společnost Eset.

„Nástup škodlivého kódu JS/CoinMiner byl velmi rychlý a zejména v samém závěru posledního měsíce loňského roku jeho aktivity výrazně zesílily,“ říká Miroslav Dvořák, technický ředitel společnosti Eset. Za celý prosinec 2017 představoval JS/CoinMiner třetinu všech detekcí kybernetických hrozeb. Hrozba „těžebního“ trojanu ale nepolevila ani po Novém roce, ba právě naopak. „První lednové dny dosahoval podíl JS/CoinMiner na detekcích téměř 50 procent,“ konstatuje Miroslav Dvořák.

JS/CoinMiner přitom existuje ve dvou variantách. Tou častější je javový skript, který běží na pozadí internetových stránek a využívá výpočetního výkonu uživatele k těžení kryptoměn. Ta druhá, méně častá, se chová jako trojan a zneužívá exploitu EternalBlue SMB vyvinutého americkou Národní bezpečnostní agenturou NSA. Do zařízení proniká prostřednictvím neaktualizovaného operačního systému.

Jakmile jej infikuje, stáhne do něj škodlivý skript pro Windows Management Instrumentation (WMI), který standardně používají správci počítačových systémů ke vzdálené správě velkého počtu počítačů. „JS/CoinMiner ale zneužívá tento systém pro vytvoření trvalých zadních vrátek a zabezpečení automatického spouštění vždy, když dojde ke spuštění operačního systému,“ vysvětluje Dvořák.

Doporučené nástroje ochrany jsou kromě spolehlivého bezpečnostního softwaru i pravidelné aktualizace operačního systému Windows. Špionážní software EternalBlue totiž zneužíval zranitelnosti SMBv1, kterou Microsoft opravil krátce po zveřejnění této hrozby. Využívaly jí i další trojany, které loni v létě pomáhaly šířit nechvalně proslulý ransomware WannaCry. „Určitě není ani od věci zakázat problémový protokol SMBv1, pokud ho nepoužíváte,“ radí Miroslav Dvořák.

Druhou nejčetnější internetovou hrozbou v Česku byl během prosince loňského roku trojan JS/Redirector, který automaticky přesměrovává internetový prohlížeč napadeného zařízení na škodlivé stránky, odkud uživatel může stáhnout do svého počítače další druhy malwaru. Oproti listopadu, kdy představoval nejčastěji detekovaný malware, však jeho podíl na detekcích nepatrně vzrostl z 3,91 na 4,83 procenta. Třetím nejčastěji zachyceným škodlivým kódem byl downloader JS/TrojanDownloader.Nemucod s podílem 2,8 procenta.

247,000 DHS current and former federal employees affected by a privacy incident

4.1.2017 securityaffairs Incindent

A privacy incident suffered by the Department of Homeland Security (DHS) exposed data related to 247,167 current and former federal employees.

A data breach suffered by the Department of Homeland Security exposed data related to 247,167 current and former federal employees that were employed by the Agency in 2014.

The data breach affected a database used by the DHS Office of the Inspector General (OIG) that was stored in the Department of Homeland Security OIG Case Management System.

“On January 3, 2018, select DHS employees received notification letters that they may have been impacted by a privacy incident related to the DHS Office of Inspector General (OIG) Case Management System. The privacy incident did not stem from a cyber-attack by external actors, and the evidence indicates that affected individual’s personal information was not the primary target of the unauthorized transfer of data.” reads the announcement published by the DHS.

Exposed data includes employee names, Social Security numbers, birth dates, positions, grades, and duty stations.

The incident also affected a second group of individuals (i.e., subjects, witnesses, and complainants) associated with Department of Homeland Security OIG investigations from 2002 through 2014 (the “Investigative Data”).

The data leak was the result of an unauthorized copy of the DHS OIG investigative case management system that was in the possession of a former DHS OIG employee.

The copy was discovered as part of an ongoing criminal investigation being conducted by Department of Homeland Security OIG and the U.S. Attorney’s Office

The data breach was discovered on May 10, 2017, as part of an ongoing criminal investigation conducted by OIG and the U.S. Attorney’s Office.

The Department of Homeland Security sent notification letters to affected individuals, it is also implementing additional security measured to limit access to such kind of information.

All individuals potentially affected by the incident are being offered 18 months of free credit monitoring and identity protection services.

“Department of Homeland Security is implementing additional security precautions to limit which individuals have access to this information and will better identify unusual access patterns. ” continues the Department of Homeland Security.

“We will continue to review our systems and practices in order to better secure data. DHS OIG has also implemented a number of security precautions to further secure the DHS OIG network,”

Android Security Bulletin for January 2018, tech giant fixes multiple Critical flaws

4.1.2017 securityaffairs Android

Google patched five Critical bugs and 33 High severity flaws as part of the Android Security Bulletin for January 2018.

The tech giant addressed 38 Android security vulnerabilities, 20 as part of the 2018-01-01 security patch level and 18 in the 2018-01-05 security patch level.

The 2018-01-01 security patch level fixed four Critical remote code execution issue and 16 High risk elevation of privilege and denial of service flaws.

The most severe vulnerability in Android runtime, tracked as CVE-2017-13176, could be exploited by a remote attacker to bypass user interaction requirements in order to gain access to additional permissions.

A Critical remote code execution flaw was fixed in System, the company also addressed one High risk denial of service vulnerability and two High severity elevation of privilege vulnerabilities.

The security updates fixed 15 vulnerabilities issues in Media framework, the most severe one could be exploited by an attacker using a specially crafted malicious file to execute arbitrary code within the context of a privileged process.

The 2018-01-05 security patch level addressed just one Critical flaw in the Qualcomm components, it could allow a remote attacker using a specially crafted file to execute arbitrary code within the context of a privileged process.

The 2018-01-05 security patch level also fixed 1 Critical issue and 6 High severity vulnerabilities in Qualcomm closed-source components.

The patch level addressed High risk elevation of privilege flaws in LG components, MediaTek components, Media framework, and NVIDIA components.

The security patch level addressed one information disclosure bug in Kernel components, and three High severity elevation of privilege.

The tech giant also fixed resolved 46 vulnerabilities in Google devices as part of the Pixel / Nexus Security Bulletin—January 2018.

High severity flaws only affected older Android versions, meanwhile, most of the issues were rated Moderate severity.

The affected components included Framework (1 vulnerability), Media framework (16 vulnerabilities), System (1 flaw), Broadcom components (1 issue), HTC components (1 flaw), Kernel components (7 bugs), MediaTek components (1 issue), and Qualcomm components (18 vulnerabilities).

Meltdown and Spectre attacks affect almost any processor, including Intel, ARM, AMD ones

4.1.2017 securityaffairs Vulnerebility

The Meltdown and Spectre attacks could allow attackers to steal sensitive data which is currently processed on the computer.

Almost every modern processor is vulnerable to the ‘memory leaking’ flaws, this has emerged from technical analysis triggered after the announcement of vulnerabilities in Intel Chips.

White hackers from Google Project Zero have disclosed the vulnerabilities that potentially impact all major CPUs, including the ones manufactured by AMD, ARM, and Intel.

The expert devised two attacks dubbed Meltdown (CVE-2017-5754) and Spectre (CVE-2017-5753 and CVE-2017-5715), which could be conducted to sensitive data processed by the CPU.

Both attacks leverage the “speculative execution” technique used by most modern CPUs to optimize performance.

“A processor can execute past a branch without knowing whether it will be taken or where its target is, therefore executing instructions before it is known whether they should be executed. If this speculation turns out to have been incorrect, the CPU can discard the resulting state without architectural effects and continue execution on the correct execution path. Instructions do not retire before it is known that they are on the correct execution path.” reads the description of ‘speculative execution’ provided by Google hackers.

The experts explained that it is possible for this speculative execution to have side effects which are not restored when the CPU state is unwound and can lead to information disclosure.

intel chip

The Meltdown Attack

The Meltdown attack could allow attackers to read the entire physical memory of the target machines stealing credentials, personal information, and more.

“Meltdown is a related microarchitectural attack which exploits out-of-order execution in order to leak the target’s physical memory.” reads the paper on the Spectre attack.

“Meltdown exploits a privilege escalation vulnerability specific to Intel processors, due to which speculatively executed instructions can bypass memory protection.”

The Meltdown exploits the speculative execution to breach the isolation between user applications and the operating system, in this way any application can access all system memory.

Almost any computer is currently vulnerable to Meltdown attack.

The Spectre Attack

The Spectre attack allows user-mode applications to extract information from other processes running on the same system. It can also be exploited to extract information from its own process via code, for example, a malicious JavaScript can be used to extract login cookies for other sites from the browser’s memory.

The Spectre attack is hard to mitigate because it requires changes to processor architecture in order to solve it.

The Spectre attack breaks the isolation between different applications, allowing to leak information from the kernel to user programs, as well as from virtualization hypervisors to guest systems. The Spectre attack works on almost every system, including desktops, laptops, cloud servers, as well as smartphones.

“In addition to violating process isolation boundaries using native code, Spectre attacks can also be used to violate browser sandboxing, by mounting them via portable JavaScript code. We wrote a JavaScript program that successfully reads data from the address space of the browser process running it.” continues the paper.

“KAISER patch, which has been widely applied as a mitigation to the Meltdown attack, does not protect against Spectre.”

The main vendors have rushed to provide security patches to protect their systems from these attacks.

Windows — Microsoft has issued an out-of-band patch update for Windows 10, the other versions will be fixed with the next Patch Tuesday planned for January 9, 2018

MacOS — Apple fixed most of these security holes in macOS High Sierra 10.13.2 last month.

Linux — Linux kernel developers have also released patches by implementing kernel page-table isolation (KPTI) to isolate kernel memory.

Android — Google has released security patches for Pixel/Nexus users as part of the Android January security patch update.

Hackers Expected to Remotely Exploit CPU Vulnerabilities

4.1.2018 securityweek Vulnerebility

Security experts believe hackers will soon start to remotely exploit the recently disclosed vulnerabilities affecting Intel, AMD and ARM processors, if they haven’t done so already.

Researchers disclosed on Wednesday the details of Spectre and Meltdown, two new attack methods targeting CPUs. The attacks leverage three different flaws and they can be used to bypass memory isolation mechanisms and gain access to sensitive data, including passwords, photos, documents, and emails.

The affected CPUs are present in billions of products, including PCs and smartphones, and attacks can also be launched against cloud environments.

The best protection against these attacks is the use of kernel page table isolation (KPTI) and affected vendors have already started releasing patches and workarounds.

While the main attack vector is via local access (e.g. a piece of malware installed on the targeted machine), researchers say remote attacks via JavaScript are also possible, particularly in the case of Spectre.

Researchers have developed a proof-of-concept (PoC) for Google Chrome that uses JavaScript to exploit Spectre and read private memory from the process in which it runs.

Spectre attack JavaScript PoC

Mozilla has conducted internal experiments and determined that these techniques can be used “from Web content to read private information between different origins.” While the issue is still under investigation, the organization has decided to implement some partial protections in Firefox 57.

Google pointed out that attacks are possible via both JavaScript and WebAssembly. The company informed customers that current versions of Chrome include a feature named Site Isolation that can be manually enabled to prevent attacks. Chrome 64, which is scheduled for release on January 23, will contain mitigations in the V8 JavaScript engine. Other hardening measures will be included in future versions, but the tech giant warned that they may have a negative impact on performance.

Microsoft has also confirmed that attacks can be launched via JavaScript code running in the browser. The company has released updates for its Edge and Internet Explorer web browsers to mitigate the vulnerabilities.

Since a JavaScript PoC is available, experts believe it’s only a matter of time until malicious actors start exploiting the flaws remotely. While some say state-sponsored actors are most likely to leverage these attacks, others point out that mass exploitation is also possible, particularly via the ads served by websites.

That is why some experts have advised users to disable JavaScript in their browser and install ad blockers.

Mike Buckbee, security engineer at Varonis, noted that while exploitation via the browser might not give attackers access to files, they are still likely to find valuable data in the memory, including SSH keys, security tokens and passwords.

While affected vendors say there is no evidence that Spectre and Meltdown have been exploited prior to their disclosure, the researchers who discovered the vulnerabilities warn that attacks are not easy to detect.

Researcher Jake Williams said, “It's reasonable to assume that most nation states had Spectre and Meltdown before public announcement. If by some miracle they weren't already using these, they will be now.”

Bryce Boland, Asia Pacific Chief Technology Officer at FireEye, agrees. “Nation state hackers typically use these types of vulnerabilities to develop new attack tools, and that's likely in this case,” he said.

Sam Curry, Chief Security Officer at Cybereason, also believes sophisticated actors will likely exploit the flaws, if they haven’t done so already.

“This isn't yet doom and gloom but the tension will rise. And don't be surprised if it comes to light that a nation state is already using this or if a catalyst in the form of hack or research further heats this up and makes it a more clear-and-present risk in 2018.

247,000 DHS Employees Affected by Data Breach

4.1.2018 securityweek Incindent

Information on nearly a quarter million Department of Homeland Security (DHS) employees was exposed as part of an "unauthorized transfer of data", the DHS announced.

The privacy incident involved a database used by the DHS Office of the Inspector General (OIG) which was stored in the DHS OIG Case Management System.

The incident impacted approximately 247,167 current and former federal employees that were employed by DHS in 2014. The exposed Personally identifiable information (PII) of these individuals includes names, Social Security numbers, birth dates, positions, grades, and duty stations.

Individuals (both DHS employees and non-DHS employees) associated with DHS OIG investigations from 2002 through 2014 (including subjects, witnesses, and complainants) were also affected by the incident, the DHS said.

The PII associated with these individuals varies depending on the documentation and evidence collected for a given case and could include names, social security numbers, alien registration numbers, dates of birth, email addresses, phone numbers, addresses, and personal information provided in interviews with DHS OIG investigative agents.

The data breach wasn’t the result of an external attack, the DHS claims. The leaked data was found in an unauthorized copy of the DHS OIG investigative case management system that was in the possession of a former DHS OIG employee.

The data breach was discovered on May 10, 2017, as part of an ongoing criminal investigation conducted by DHS OIG and the U.S. Attorney’s Office.

“The privacy incident did not stem from a cyber-attack by external actors, and the evidence indicates that affected individual’s personal information was not the primary target of the unauthorized exfiltration,” DHS explained.

The Department said that notification letters were sent to select DHS employees to inform them that they might have been impacted. DHS also says that it conducted a thorough privacy investigation, a forensic analysis of the compromised data, and assessed the risk to affected individuals before making the incident public.

Following the incident, the DHS says it is implementing additional security precautions to limit access to the type of information that was released in this incident and to better identify unusual access patterns.

“We will continue to review our systems and practices in order to better secure data. DHS OIG has also implemented a number of security precautions to further secure the DHS OIG network,” DHS notes.

Additional information for the affected individuals is available in an announcement and FAQ published on Jan 3.

Tech Giants Address Critical CPU Vulnerabilities

4.1.2018 securityweek Vulnerebility

Several major tech companies have started releasing patches and mitigations for the recently disclosed Meltdown and Spectre vulnerabilities affecting CPUs from Intel, AMD and ARM.

The flaws exploited by the Meltdown and Spectre attacks, tracked as CVE-2017-5715, CVE-2017-5753 and CVE-2017-5754, allow malicious applications to bypass memory isolation mechanisms and access data as it’s being processed. This can include passwords, photos, documents, emails, and data from instant messaging apps.

Billions of PCs, smartphones and cloud instances are affected, and while there is no evidence of attacks in the wild, researchers said exploitation attempts are unlikely to be detected.

Meltdown

Attacks can be prevented using kernel page table isolation (KPTI), a hardening technique designed to improve security by isolating kernel from user memory. However, the mitigation can introduce performance penalties of up to 30 percent for affected processors.

Researchers had initially planned on disclosing the security holes on January 9, but disclosure was moved up due to media reports and speculation surrounding the topic. Affected tech companies have already started informing users about the risks and the availability of patches and mitigations.

Intel, AMD and ARM

Initial reports claimed only Intel CPUs were affected by the vulnerabilities. While Intel was hit the hardest, some of the flaws affect AMD and ARM as well.

Intel has informed customers that it’s working with manufacturers and operating system vendors to address the issues. The company also reassured customers that performance penalties will not affect regular computer users and will be mitigated over time.

Spectre

AMD is apparently only affected by the Spectre vulnerabilities (CVE-2017-5753 and CVE-2017-5715), and the company claims the risk to its processors is “near zero” thanks to their architecture.

In the case of ARM, the company says only its Cortex-A75 processors are affected by all three vulnerabilities. Cortex R7, R8, A8, A9, A15, A17, A57, A72 and A73 processors are vulnerable to Meltdown attacks and affected by the CVE-2017-5715 Spectre flaw. Other existing products and future processors are not affected, the company said.

ARM has provided kernel patches for Linux users and advised customers using Android and other OSs to check for updates from their respective vendor.

Google has patched the vulnerabilities in its Cloud platform, but some users may need to manually perform some tasks.

“Google Compute Engine used VM Live Migration technology to perform host system and hypervisor updates with no user impact, no forced maintenance windows, and no mass reboots required. However, all guest operating systems and versions must be patched to protect against this new class of attack regardless of where those systems run,” Google said.

The company has informed Android users that while the risk of attacks is small, the latest Android security updates do provide additional protection against Spectre and Meltdown.

Microsoft

Microsoft started implementing protections in Windows a few months ago. The company informed customers on Wednesday that it released several updates to help mitigate the vulnerabilities in Windows client and server products. It has also released a tool designed to tell customers if protections are enabled.

Microsoft is also working to ensure that customers of its Azure cloud platform are not vulnerable to Meltdown and Spectre attacks.

“The majority of Azure infrastructure has already been updated to address this vulnerability. Some aspects of Azure are still being updated and require a reboot of customer VMs for the security update to take effect,” the company said.

Apple

Apple has yet to make any public statements, but security expert Alex Ionescu reported that version 10.13.2 of macOS High Sierra, which Apple released on December 6, does fix the vulnerabilities.

Xen, Amazon Web Services (AWS), DigitalOcean, Rackspace

The Xen Project said systems running any version of the Xen hypervisor are affected. Due to the accelerated disclosure, the organization has not had time to create patches, and mitigations are available for only one of the security holes.

AWS, which uses Xen, told customers, “All but a small single-digit percentage of instances across the Amazon EC2 fleet are already protected. The remaining ones will be completed in the next several hours, with associated instance maintenance notifications.”

Rackspace, which also uses Xen, is currently investigating the issue. DigitalOcean has also launched an investigation, but the company has blamed Intel’s embargo for not determining potential impact sooner.

Mozilla

Mozilla has conducted some internal experiments and found that it is possible to use techniques similar to Meltdown and Spectre from web content to read private date between different origins. The full extent of the issue has yet to be determined, but some partial mitigations have already been added to Firefox

Red Hat

Red Hat has classified the vulnerabilities as important and it has already developed kernel updates for affected versions of Red Hat Enterprise Linux.

“We are working with our customers and partners to make these updates available, along with the information our customers need to quickly secure their physical systems, virtual images, and container-based deployments,” said Chris Robinson, manager of Product Security Assurance at Red Hat.

nVIDIA

nVIDIA said its GPU hardware does not appear to be impacted by Meltdown and Spectre, but some system-on-a-chip (SoC) products using ARM CPUs are vulnerable. The company is working on identifying affected products and preparing mitigations.