Deset kroků kybernetické bezpečnosti H CDC SOC CTI

H Řízení rizik Řízení rizik podle norem ISO Stanovení kontextu Identifikace a hodnocení aktiv Identifikace hrozeb a zranitelností Analýza rizik Zvládání rizik

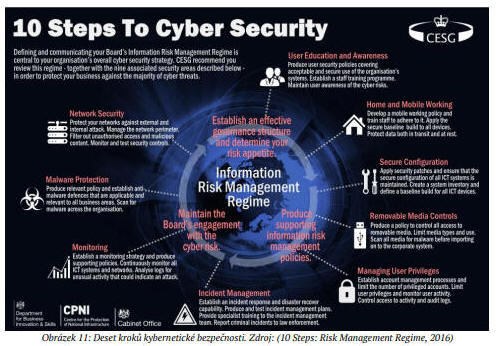

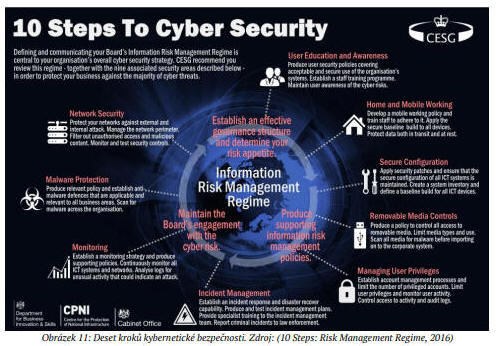

Zajímavý a fundovaný pohled na kybernetickou bezpečnost nabízí Národní technický úřad pro informační zabezpečení (CESG) britské vlády. V deseti krocích je popsaný směr, jak v organizaci dosáhnout zavedení bezpečnosti a její vysoké úrovně.

Vzdálený a mobilní přístup (Home and mobile working) – Vzdálený přístup do zabezpečené sítě může uživatelům skýtat výhodu, jako je neomezený přístup k informacím kdykoliv a odkudkoliv. Zároveň s výhodami je třeba vnímat i možná rizika, která je třeba zvládnout zavedením vhodných zásad a opatření. Rizika je nutné vyhodnotit, a vytvořit politiku pro práci v režimu vzdáleného připojení. Politiky by se měly dotknout způsobu autorizace, použití šifrování, minimalizace dat, která jsou ukládaná v zařízení, stanovením postupů při ztrátě zařízení a zvýšenému sledování aktivit a úrovní kontrol (10 Steps: Home and Mobile Working, 2016).

Řízení incidentů (Incident management) – Pokud nejsou v organizaci implementovány nástroje a politiky řízení bezpečnostních incidentů, lze předpokládat, že v případě incidentu nastane závažný problém. To se může projevit jako právní spor, finanční ztráty, újma na pověsti organizace, zhoršení vztahů s okolím, narušení běžného fungování a snížení výkonnosti nebo ohrožení samotné existence organizace. Proces řízení incidentů napomáhá zlepšování odolnosti systémů, posiluje a stabilizuje kontinuitu, příznivě ovlivňuje důvěru zákazníků i všech zúčastněných stran a napomáhá snižovat potenciální dopady a škody. Obranou proti projevům bezpečnostních incidentů je efektivní schopnost reagovat na incidenty v celé organizaci stanovením rolí a odpovědností, zavedením mechanismů zálohování na fyzicky bezpečném místě a procesů obnovy dat. Fungující systém řízení incidentů využívá otestované plány řízení incidentů, kontinuity provozu a plánů obnovy (10 Steps: Incident Management, 2016).

Ochrana před škodlivým kódem (Malware protection) – Působení škodlivého kódu (malware) může poškodit systémy organizace například narušením fungování systémů a služeb, neoprávněným zacházením s daty, jejich nežádoucími změnami, zničením nebo znepřístupněním. Nezbytnými opatřeními je kontrola a dohled nad komunikací s vnějším světem prostřednictvím e-mailů, webů a výměnných zařízení. Opatření zahrnují instalaci antivirových programů, správu blacklistu nedoporučených či zakázaných webových stránek, řízení přístupů k portům USB, posouzení spustitelnosti maker a scriptů, správnou konfiguraci systému, aktualizaci nastavení firewallu, implementaci nástrojů ochrany a monitorování sítí nebo provoz dohledových aplikací (10 Steps: Malware Prevention, 2016)

Řízení privilegovaných oprávnění (Managing user privileges) – Je důležité přesně vědět, jaká oprávnění uživatelé skutečně potřebují. Východiskem pro přidělování oprávnění je uplatnit politiku „nejmenších oprávnění“ a použít vhodný způsob přidělování systémových oprávnění, práv přístupu k datům, odpovídající konkrétním rolím a jejich potřebám. Pokud jsou přidělovaná práva silně privilegovaná, je nutností zajistit, aby nedošlo ke zneužití nebo ke změnám bezpečnostních kontrol pro přípravu budoucích útoků. Důležitá je aplikace efektivních procesů v případech změny role uživatele například odebrání rolí propouštěného zaměstnance (10 Steps: Managing User Privileges, 2016).

Síťová bezpečnost (Network security) – Systémy zapojené do internetu nebo do partnerských sítí mohou být vystaveny útokům. Důležité je rozpoznání, jaké příležitosti může útočník využít k napadení infrastruktury, a tím snížit šance úspěchu útoku. Nedostatečně zabezpečená síť dává útočníkům příležitost k ohrožení systémů, což může vést k problémům ve fungování organizace nebo komunikaci s vnějším světem (s partnery a zákazníky) (10 Steps: Network Security, 2016).

Kontrola výměnných zařízení (Removable media controls) – Výměnná média většinou slouží k přenosu dat mezi stanicemi. Každá stanice může mít rozdílnou úroveň ochrany před malware, zvlášť pokud se medium připojilo ke stanici mimo organizaci, což zvyšuje riziko zanesení malware do prostředí organizace. Hrozbu představují data získaná z odcizeného media, nebo taky úmyslně poskytnutá data. Zvládání rizik vychází z omezení přenášení dat na výměnných mediích a používání šifrování. Při opětovnému použití média by mělo předcházet ověření, že původní data jsou prokazatelně smazána, a nehrozí jejich zneužití (10 Steps: Removable Media Controls, 2016).

Režim řízení rizik (Risk Management Regime) – Organizace spoléhají na technologie a systémy, a proto musí být posouzena a následně vyhodnocena jejich rizika. Zvládnutí rizik vychází z vytvořeného rámce řízení (podle Obrázku č. 11), politik řízení rizik a odpovědností za procesy řízení rizik. Výchozím krokem je analýza rizik a stanovení kategorií rizik (stupně od tolerovaných rizik až po zásadně nepřijatelná rizika), na to navazuje sestavení plánu řešení rizik a cílů, kterých má být dosaženo. V procesech řízení rizik je třeba přihlédnout ke změnám technologií a systémů. Rizika by měla být pravidelně přezkoumávána, aby bylo možné sledovat účinnost opatření a současný stav. Kontroly bezpečnosti, aby zůstaly účinné, musí probíhat jako nepřetržitý proces, který zajistí žádoucí stav bezpečnosti a minimalizaci rizik (10 Steps: Risk Management Regime, 2016).

Bezpečná konfigurace (Secure configuration) – Oprávnění konfigurovat systémy by měla mít jen omezená skupina uživatelů s patřičnými právy a pověřením organizace. Nevhodně spravované systémy mohou být zranitelné, čímž se vytváří příležitost k napadení systému a jeho neoprávněným změnám. Bezpečnost vyžaduje odpovědný přístup využívání bezpečnostních záplat k eliminaci zneužití kritických chyb v softwaru, používání podporovaných verzí programového vybavení, stanovení postupů pro aktualizování bezpečnostních záplat a opravných balíků nebo správa inventáře hardwaru i softwaru. Důležité je pravidelné přehodnocení a prověření zranitelností, implementace zásad pro konfigurace a řízení změn, udržování spolehlivého a důvěryhodného systému správy povoleného softwaru a omezení instalace neoprávněných nebo nebezpečných aplikací (10 Steps: Secure Configuration, 2016).

Vzdělávání a povědomí uživatelů (User education and awareness) – Uživatelé představují jednu z nejkomplikovanějších oblastí řízení bezpečnosti. Pravidla bezpečnostních zásad by měla zajistit požadovanou minimální úroveň bezpečnosti. Uživatelé by měli být opakovaně seznámeni s bezpečnostní politikou a ve svém jednání si počínat v jejím souladu. Měli být si vědomi osobní odpovědnosti za dodržování zásad firemní bezpečnostní politiky (10 Steps: User Education and Awareness, 2016).