Název

Obrázek

Popis

Distribuovaný denial-of-service útok je pokus, aby se stroj nebo síťový zdroj k dispozici.

?Ačkoliv provedení, cíle a motivy se mohou lišit, obecně jde o cíle jednotlivce nebo skupiny lidí.

?Mohou na určitou dobu vyřadit služby, které jsou nějakou dobu buď mimo provoz nebo je obtížné se k nim přihlásit.

?Např. Internetové připojení, online služby atd.

Kerberos protokolu nevěnuje, ale popíšeme si základní termíny Active Directory, které potřebujeme znát, a s kterými Kerberos autentizace souvisí (když ji používáme v doménovém prostředí). Nejprve stručně zmíníme AD komponenty, protože struktura souvisí s Kerberos Realm. Popíšeme si, jak klient hledá doménový řadič (což je zároveň Kerberos autentizační server). A docela podrobně se podíváme na přihlašovací jména uživatelských účtů (User Principal Name) a jména instancí služeb (Service Principal Name).

Windows Vista a Windows Server 2008 nabízí skvělý bezpečnostní prvek - BitLocker. K čemu je dobrý, když máte EFS? A proč byste to měli dávat na server?

BitLocker je novinka nabízející šifrování celých diskových oddílů. Jednak partition u basic disků. Ale i volume u disků dynamických. Jedním klíčem jsou zašifrovány všechny (skoro) sektory diskového oddílu. Jediným požadavkem je, že oddíl musí být naformátován NTFS. Windows Vista i Windows Server 2008 umí šifrovat jak oddíly datové, tak i bootovací.

ODHALOVÁNÍ ROOTKITŮ A DETEKCE SPYWARU

Obecně můžeme spyware (spy = špion) definovat jako aplikaci, která se do počítače dostane ať už nechtěnou náhodou nebo jako součást jiných aplikací. Všeobecně se spyware dostal do podvědomí jako aplikace, která má za úkol narušit soukromí uživatele. Dokáže shromažďovat statistické informace (navštívené stránky, používané programy apod.), případně i jinak citlivé informace – jako jsou například hesla, piny platebních karet atd. Takto nashromážděná data jsou následně poslána autorovi této aplikace a ten je použije dle svého uvážení.

SYSTÉM PRO ROZPOZNÁVÁNÍ APT ÚTOKŮ

APT je zkratka Advanced Persistent Threat, tedy pokročilého profesionálně vedeného útoku, který se vyznačuje dlouhou dobou trvání, zpravidla v řádu měsíců až roků. APT útoky nejsou příležitostné či náhodné, ale cíl útoku je předem velice pečlivě nastudován.Útoky nejsou příležitostné či náhodné, ale cíl útoku je předem velice pečlivě nastudován. Co přesně APT útok je a čím se odlišuje od jiných typů sofistikovaných útoků, ještě není zcela ustáleno. Někteří považují APT útok pouze za poslední článek ve vývoji útoků, jiní je považují za úplně nový přístup. Základní definice společnosti ISACA je definuje jednoduše jako hrozbu, která je pokročilá a trvalá.

Základním stavebním prvkem každého PKI je certifikační autorita, která má za úkol vystavovat a případně také zneplatňovat digitální certifikáty. Při návrhu celého řešení si musíme umět odpovědět na celou řadu důležitých otázek: Kolik úrovní bude celá hierarchie PKI mít? Je výhodné integrovat certifikační autoritu do Active Directory? Jakou délku klíče zvolit? Certifikát kořenové certifikační autority by měl mít platnost 1 rok nebo 20 let? Na tyto a mnohé další otázky naleznete odpověď v úvodním prvním díle seriálu o PKI.

Penetrační testování může být zcela samostatný proces, pokud se bavíme o penetračním testování firemní infrastruktury nebo lidského faktoru. Doporučuje se však zařadit i do poslední fáze testování SW, za funkční testy a zátěžové testy.Penetrační testování je v současné době velmi diskutované téma, zvláště v kruhu ICT manažerů a top managementu firem. Dle výsledků nedávné studie Cost of Data Breach, která se zabývala výškou finančních ztrát v případě odcizení firemních dat, je průměrná ztráta při bezpečnostním incidentu, při kterém dojde k odcizení dat, 25,2 milionu korun českých.1

První kapitola seznamuje čtenáře se základními pojmy a názvoslovím svázaným s etickým hackingem a penetračním testováním. Následně bude provedena rešerše samotného termínu penetrační testování. Ucelené názvosloví je důležité pro pochopení hlubší problematiky svázané s penetračním testováním.

Počítačová bezpečnost patří k ožehavým tématům dneška. V době stále se rozšiřujícího Internetu číhá nebezpečí na každém rohu. Profesionálové o něm dobře vědí a málokdo z nich bere tento problém na lehkou váhu, avšak spousta běžných uživatelů není dostatečně informována, a ti, kteří jsou, si myslí, že se jich nebezpečí napadení cizím útočníkem netýká. To je jeden z největších omylů v této oblasti. Všichni máme na pevném disku informace, které bychom neradi zveřejnili nebo ukázali někomu cizímu. Na jedné straně se oháníme zákony na ochranu osobnosti, na straně druhé necháváme často až příliš nápadně „otevřené dveře“ do našeho systému.

Bash (25)

Bash je v informatice jeden z unixových shellů, který interpretuje příkazový řádek. Bash naprogramoval Brian Fox pro projekt GNU. Název je akronym pro Bourne again shell, což poukazuje na jeho základ v dříve nejpoužívanějším unixovém shellu Bourne shell (sh).

Virtualizace je v informatice označení postupů a technik, které umožňují v počítači přistupovat k dostupným zdrojům jiným způsobem, než jakým fyzicky existují, jsou propojeny atd. Virtualizované prostředí může být mnohem snáze přizpůsobeno potřebám uživatelů, snáze se používat, případně před uživateli zakrývat pro ně nepodstatné detaily (jako např. rozmístění hardwarových prostředků).

Linux Debian (98)

![]()

GNU/Linux nebo jen krátce Linux je v informatice označení pro operační systém založený na Linuxovém jádru. Linux je šířen v podobě distribucí, které je snadné nainstalovat nebo přímo používat (tzv. Live CD). Zároveň se díky použitým licencím jedná o volně šiřitelný software, takže je možné ho nejen volně používat, ale i dále upravovat a distribuovat (kopírovat, sdílet)

Cloud computing je na Internetu založený model vývoje a používání počítačových technologií.Lze ho také charakterizovat jako poskytování služeb či programů uložených na serverech na Internetu s tím, že uživatelé k nim mohou přistupovat například pomocí webového prohlížeče nebo klienta dané aplikace a používat je prakticky odkudkoliv

PowerShell (55)

PowerShell základní znalosti

ISO 27001 (16)

ISO 27002 (16)

Co jsou tito standardy a jak s nimi pracovat.

Cisco iOS (18)

Cisco IOS (původně Internetwork Operating System) je operační systém používaných na směrovačích a přepínačích firmy Cisco Systems a současných síťových přepínačů Cisco (Starší přepínače běžely na systému CatOS). IOS je balíček směrovacích, přepínacích, propojovacích a telekomunikačních funkcí pevně integrovaná do multitaskingového operačního systému. Ačkoli IOS kódová základna obsahuje kooperativní vícejazyčné jádro, většina IOS funkcí byla přenášena do jiných jader, jako je QNX a Linux pro použití v produktech Cisco nebo simulátorech, jako je Cisco VIRL. První IOS napsal William Yeager.

Procesní řízení neboli Business Process Management (BPM) je soubor činností, které se týkají plánování a sledování výkonnosti zejména realizačních firemních procesů. Velmi často využívá znalostí, zkušeností, dovedností, nástrojů, technik a systémů k definování, vizualizaci, měření, kontrole, informování a zlepšování procesů, aby mohly být úspěšně a důkladně splněny požadavky zákazníků za současné optimální rentability svých aktivit.

Projektový management. Projektové řízení je profesní disciplína, která se primárně zabývá plánováním, organizováním, řízením a zajištěním zdrojů potřebným k dosažení stanovených cílů. Pro dosažení projektových cílů je třeba vycházet z daných podmínek a omezení.

Jak implementovat procesní metodiku ITIL.

Co je to ITIL a jak s touto problematikou pracovat.

COBIT je framework vytvořený mezinárodní asociací ISACA pro správu a řízení informatiky (IT Governance). Jedná se o soubor praktik, které by měly umožnit dosažení strategických cílů organizace díky efektivnímu využití dostupných zdrojů a minimalizaci IT rizik.Prakticky je tedy určen především top manažerům k posuzování fungování ICT a auditorovi pro provádění auditu systému řízení ICT. Na rozdíl od ITIL, který je určen více manažerovi IT (CIO).

The NICE Cybersecurity Workforce Framework (aka the NICE Framework) (link is external) NIST Special Publication 800-181, is a national focused resource that categorizes and describes cybersecurity work. The NICE Framework, establishes a taxonomy and common lexicon that describes cybersecurity work and workers irrespective of where or for whom the work is performed. The NICE Framework is intended to be applied in the public, private, and academic sectors.

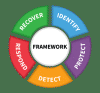

Framework for Improving Critical Infrastructure Cybersecurity 2.0

This voluntary Framework consists of standards, guidelines, and best practices to manage cybersecurity-related risk. The Cybersecurity Framework’s prioritized, flexible, and cost-effective approach helps to promote the protection and resilience of critical infrastructure and other sectors important to the economy and national security.

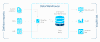

The evolution of the Internet of Things includes the emergence of smart electrical grids, connected healthcare devices and hospitals, intelligent transportation, smart factories and other cyber-physical systems. This collection of objects, devices and sensors connected via software solutions continues to grow into the billions. According to IDC research, the number of connected devices will exceed 30 billion by 2020! The resulting immense number of active and passive interconnected devices and associated data poses a complex security challenge.

Základní znalosti příkazového řádku.

Co je Cloud computing a jak funguje a jak ho využít

Co je to virtualizace a její základy.

Slovo virtualizace se v poslední době objevuje všude. Ať už v odborných kruzích či v laické literatuře o informatice. Tento pojem se uvádí nejčastěji v souvislosti s procesory, pamětí, úložným prostorem ale vyskytuje se i ve spojení s desktopy či servery. Virtualizační software umožňuje spustit několik instancí operačních systémů a aplikací na jednom fyzickém serveru či také „hostiteli“. Každý z těchto virtuálních strojů je soběstačný, je izolován od ostatních a funguje autonomně. Využívá výpočetní zdroje a přidělené systémové prostředky hostitele, dle svých požadavků.

V dostupných zdrojích je uváděno více definic. Například poradenská firma Gartner za big data označuje soubory dat, jejichž velikost je mimo schopnosti zachycovat, spravovat a zpracovávat data běžně používanými softwarovými prostředky v rozumném čase.

je v informatice označení pro propojení vestavěných zařízení s Internetem. Propojení zařízení by mělo být zejména bezdrátové a mělo by přinést nové možnosti vzájemné interakce nejen mezi jednotlivými systémy a též přinést nové možnosti jejich ovládání, sledování a zajištění pokročilých služeb.

Business intelligence (BI) jsou dovednosti, znalosti, technologie, aplikace, kvalita, rizika, bezpečnostní otázky a postupy používané v podnikání pro získání lepšího pochopení chování na trhu a obchodních souvislostech. Za tímto účelem provádí sběr, integraci, analýzu, interpretaci a prezentaci obchodních informací. Mohou zahrnovat samotné shromážděné informace nebo explicitní znalosti získané z informací. Pojem se používá minimálně od roku 1958, s cílem podporovat lepší obchodní rozhodování. Tak lze také charakterizovat BI systémy jako systémy pro podporu rozhodování.

Data mining ([dejta majnyn], angl. dolování z dat či vytěžování dat) je analytická metodologie získávání netriviálních skrytých a potenciálně užitečných informací z dat. Někdy se chápe jako analytická součást dobývání znalostí z databází (Knowledge Discovery in Databases, KDD), jindy se tato dvě označení chápou jako souznačná. Data mining se používá v komerční sféře (například v marketingu při rozhodování, které klienty oslovit dopisem s nabídkou produktu), ve vědeckém výzkumu (například při analýze genetické informace) i v jiných oblastech (například při monitorování aktivit na internetu s cílem odhalit činnost potenciálních škůdců a teroristů).

je obor informatiky zabývající se tvorbou strojů vykazujících známky inteligentního chování. Definice pojmu „inteligentní chování“ je stále předmětem diskuse, nejčastěji se jako etalon inteligence užívá lidský rozum. S tímto pojmem poprvé přišel John McCarthy v roce 1955.Výzkum umělé inteligence je vysoce odborný a specializovaný, navíc je rozdělen do několika polí, které často nelze názorově spojit.

Neuronová síť je jeden z výpočetních modelů používaných v umělé inteligenci. Jejím vzorem je chování odpovídajících biologických struktur. Umělá neuronová síť je struktura určená pro distribuované paralelní zpracování dat.

Aplikace fuzzy logiky na měření teploty umožňuje používat pojmy jako „studená voda“, „teplá voda“, „horká voda“, které nemají striktní hranice Fuzzy logika (česky též mlhavá logika) je podobor matematické logiky odvozený od teorie fuzzy množin, v němž se logické výroky ohodnocují mírou pravdivosti. Liší se tak od klasické výrokové logiky, která používá pouze dvě logické hodnoty - pravdu a nepravdu, obvykle zapisované jako 1 a 0. Fuzzy logika může operovat se všemi hodnotami z intervalu <0; 1>, kterých je nekonečně mnoho. Fuzzy logika náleží mezi vícehodnotové logiky.

Analýza dat je často skloňovaným pojmem - ne vždy si možná uvědomujete, jaké poklady vaše data představují. Možných příčin je více. Někdy je za tím neznalost problematiky či pocit, že podobné analýzy jsou zbytečné, jindy nesystematický způsob ukládání informací či komplikované získávání uložených dat, nebo třeba jen nedostatek lidí, kteří mají s podobnými činnostmi zkušenosti. Častou příčinou bývá také nedostatečné softwarové vybavení ve společnostech.

Datový sklad (anglicky Data Warehouse, případně DWH) je zvláštní typ relační databáze, která umožňuje řešit úlohy zaměřené převážně na analytické dotazování nad rozsáhlými soubory dat.

Strojové učení je podoblastí umělé inteligence, zabývající se algoritmy a technikami, které umožňují počítačovému systému 'učit se'. Učením v daném kontextu rozumíme takovou změnu vnitřního stavu systému, která zefektivní schopnost přizpůsobení se změnám okolního prostředí.

je technologie uložení dat v databázi, která umožňuje uspořádat velké objemy dat tak, aby byla data přístupná a srozumitelná uživatelům zabývajícím se analýzou obchodních trendů a výsledků (Business Intelligence).

Na rozdíl od centralizované správy sálových počítačů (obsluha operačního systému a správa systémových zdrojů) se správa distribuovaných výpočetních systémů rozrůstá mj. i o správu všech zařízení, která umožňují vzájemnou komunikaci všech serverů a uživatelů.

QoS, network policy apod. jsou dnes módní pojmy. Ne každý si však dokáže představit, co znamenají a především jaký může být jejich praktický přínos. V současné době lze vidět dva základní trendy jak zajistit kvalitu služeb v síti.

H.323 je v informatice doporučení ITU Telecommunication Standardization Sector (ITU-T), které definuje protokoly pro audio-vizuální relace komunikace v jakékoli paketové síti. Je v současnosti implementován v několika Internetových real-timeových aplikacích, například NetMeeting nebo Ekiga, která využívá implementaci OpenH323. Je součástí rodiny protokolů H.32x. H.323 je běžně využíván při komunikaci pomocí VoIP (Internetová telefonie) a videokonferencích založených na IP. Jeho účel je tedy podobný účelu SIP.

Funkční oblast managementu pro počítačové sítě.

Voice over Internet Protocol je technologie, umožňující přenos digitalizovaného hlasu v těle paketů rodiny protokolů UDP/TCP/IP prostřednictvím počítačové sítě nebo jiného média, prostupného pro protokol IP.