Czech Articles - 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

NASA na svou síť instalovala VPN, je rychlejší i bezpečnější

20.12.2016 SecurityWorld Zabezpečení

AT&T pomohla americké vesmírné agentuře NASA se zabezpečením mezinárodní sítě antén Deep Space Network (DSN). Propojila je pomocí virtuální privátní sítě.

„Naše technologie pomáhá NASA prozkoumávat nejhlubší kouty známého vesmíru,“ říká Mike Leff, viceprezident AT&T. „Deep Space Network je mocný systém pro řízení, sledování a monitorování stavu sond a dalších kosmických lodí, vysílaných na meziplanetární cesty.“

Nová síť poskytne vysoce zabezpečené a spolehlivé komunikační rozhraní pro přenos telemetrických dat sesbíraných z rádiových signálů kosmických lodí, sond a stanic.

DSN tvoří síť velkých antén a tří komunikačních stanic (rozmístěných v USA, Španělsku a Austrálii), využívaných mimo jiné i pro radarové mapování prolétávajících asteroidů. Síť rovněž umí odesílat informace objektům – mimo jiné ovládala Mars rover nebo New Horizons a Juno sondy, obíhající Jupiter.

DSN je strategicky rozmístěna po celé planetě, díky čemuž umožňuje stabilní komunikaci se sondami a jinými vesmírnými objekty. Využívá ji také evropská agentura ESA a japonská JAXA.

Jak planeta postupně rotuje a sondy ztrácí dosah jedné komunikační sítě, jiná naopak signál pochytí a pokračuje v komunikaci bez přerušení.

Podle Mika Leffa byla VPN instalována ve dvou fázích. První fáze skončila letos v létě, zatímco druhá na začátku prosince.

Nově zřízená VPN umožňuje až trojnásobně rychlejší přenos dat než dříve a podporuje komunikaci v téměř reálném čase, přičemž zároveň informace mnohem lépe zabezpečuje.

„Ochrana integrity dat plynoucích s DSN je klíčová pro vědecký výzkum,“ popsal Leff Computerworldu. „Bohužel žijeme ve světě, kde jednotlivci i celé státy jsou ochotni a připraveni hacknout jakýkoli počítačový systém pro různé vlastní potřeby.“

Ezra Gottheil, analytik u Technology Business Research, říká, že dává smysl pro jakoukoli uzavřenou síť – nehledě na její velikost – používat VPN.

„Tato síť je velká jen vzdáleností, ne počtem uzlů,“ dodává. „Potřebují kompresi a zabezpečení, takže VPN je vhodná volba.“

Patrick Moorhead, analytik u Moor Insights & Strategy, souhlasí.

„Jsem překvapený že nepoužívali VPN už předtím a myslím, že bez ní existuje velká hrozba ztráty duševního vlastnictví i sabotáže,“ popisuje. „Hackeři jsou aktivní již desítky let. Miliardy dolarů se utrácí na průzkum vesmíru a mnoho ze vzniklých technologií lze použít pro obranné účely. Vesmírný program je tedy lákavý cíl pro kriminální živly… je chytré využít VPN k zabezpečení svých investic.“

Více než 8 800 pluginů pro WordPress ze 44 705 je děravých

19.12.2016 Root.cz Zranitelnosti

Společnost RIPS Technologies prověřila bezpečnost pluginů pro známý blogovací systém WordPress. Výsledek není dobrý: každý pátý plugin obsahuje bezpečnostní mezeru.

Bezpečnostní odborníci ze společnosti RIPS Technologies publikovali podrobnou studii, ve které se zabývali bezpečností pluginů pro populární blogovací nástroj WordPress. Stáhli jsme všech 47 959 pluginů a podrobili jsme je analýze našimi nástroji. Překvapivě každý druhý velký plugin obsahuje středně nebezpečnou chybu, píše se v analýze.

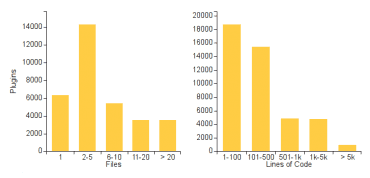

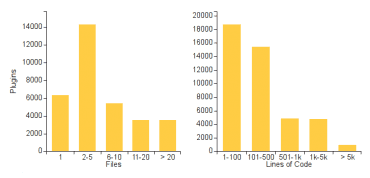

Byly testovány jen takové pluginy, které obsahují alespoň jeden soubor s kódem v PHP. Těch je celkem 44 705. Průměrně obsahují rozšíření 8,43 souborů a v každém z nich je průměrně 602 řádek. Většina pluginů je přitom velmi malých, více než 14 000 z nich (32 %) obsahuje jen mezi dvěma a pěti soubory.

Počet souborů a řádků v pluginech

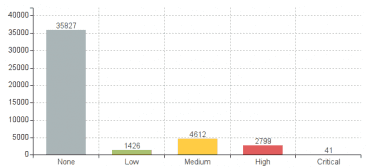

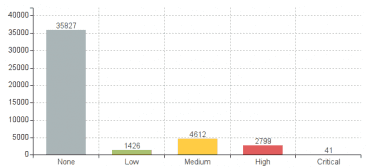

Existuje celkem 10 523 větších pluginů, tedy takových, které mají více než 500 řádek kódu. Z nich má 4 559 (43 %) alespoň jednu středně závažnou bezpečnostní chybu, jako například cross-site scripting. Důležité ale je, jak je závažnost chyb rozprostřena mezi pluginy. Celkem bylo objeveno 8878 děravých rozšíření.

Závažnost bezpečnostních chyb

Celkem bylo objeveno 67 486 problémů bezpečnostního charakteru a z výše uvedeného grafu plyne, že ve většině pluginů nebyl objeven žádný. A obráceně: v poměrně malé skupině pluginů bylo objeveno hodně chyb. Domníváme se, že je to proto, že většina pluginů je velmi malých. Je těžší udělat chybu ve stořádkovém kódu než v 5000 řádcích, říká analýza.

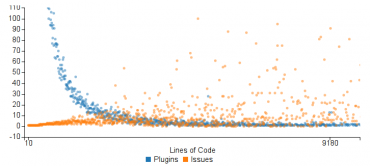

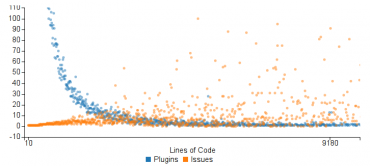

Následující graf ukazuje korelaci mezi velikostí pluginu a počtem chyb. Modré tečky ukazují, že většina pluginů má méně než 1000 řádek a většina z nich neobsahuje žádnou chybu. Jakmile ale začne počet řádků růst, začne chyb výrazně přibývat. To podporuje naši teorii, že většina pluginů neobsahuje chyby, protože jsou příliš malé.

Řádky kódu a chyby

Jaký druh chyb se objevuje nejčastěji? Asi není překvapením, že v 68,4% jde o cross-site scripting, ke kterému dochází, když stránka ukáže uživatelsky vložený výstup bez ošetření HTML vstupu. Tato chyba se objevuje nejčastěji, protože výstup dat je nejčastější operací v PHP, tudíž je zatížena bezpečnostními problémy častěji než jiné. Tyto chyby jsou navíc velmi závažné, protože umožňují například injektovat PHP kód skrz editor šablon. Naštěstí vyžadují interakci se správcem.

Druhým nejčastějším problémem, který zasahuje 20,7 % děravých pluginů, je SQL injection. Jsou výrazně nebezpečnější než cross-site scripting, protože v nejhorším případě umožňují vyčtení citlivých informací z databáze – například hesel. Velmi často jsou proto zneužívány k automatizovaným útokům.

Název chyby Četnost

Cross-Site Scripting 38778

SQL Injection 11746

Resource Injection 1747

Path Traversal 778

File Upload 590

File Delete 441

Session Fixation 414

File Create 399

Weak Cryptography 348

File Write 300

PHP Object Injection 251

Open Redirect 227

Connection String Injection 177

CVE 109

File Inclusion 108

PHP Object Instantiation 101

Command Execution 78

XML/XXE Injection 65

Code Execution 61

XPath Injection 9

LDAP Injection 6

Zajímavá je také statistika o nejčastěji napadaných pluginech. Analytici kvůli ní provozují honeypot, na kterém sledují, kam míří které útoky. Během letošního roku bylo takto zaznamenáno více než 200 útoků a nejčastějšími cíli jsou následující pluginy:

Revolution Slider: 69 útoků

Beauty & Clean Theme: 46 útoků

MiwoFTP: 41 útoků

Simple Backup: 33 útoků

Gravity Forms: 11 útoků

Wordpress Marketplace: 9 útoků

CP Image Store: 8 útoků

Wordpress Download Manager: 6 útoků

Všechny útoky byly provedeny pomocí chyb, které jsou známé a zdokumentované. Většinu z nich je velmi snadné zneužít a umožňují spuštění libovolného kódu. To je činí zajímavými pro vytváření PHP botnetů, píše se v analýze.

Ekosystém okolo WordPressu je veliký a komunitou vytvářené pluginy obsahují často chyby. Analýza ukazuje, že většina je jich v poměrně malé skupině pluginů, ovšem s rostoucí velikostí roste taky šance na chybu. Bylo by tedy zajímavé korelovat chybovost a nebezpečnost s popularitou jednotlivých pluginů.

Zero day zranitelnost Linuxu způsobená emulátorem SNES

19.12.2016 Root.cz Zranitelnosti

Bezpečnostní odborník Chris Evans zveřejnil novou zero day zranitelnost, která ohrožuje linuxové distribuce. Překvapivě za problémem stojí emulátor SNES, který je integrován do systémových knihoven.

S kuriózní chybou přišel Chris Evans, který zároveň předvedl velmi spolehlivý exploit. K jeho spuštění stačí, aby uživatel navštívil upravenou webovou stránku, na které je umístěn zvukový soubor s příponou .flac nebo .mp3. Ve skutečnosti jde ale o audio soubor ve formátu SPC – hudební soubor z herní platformy Nintendo SNES.

Chyba byla předvedena na distribucích Fedora 25 a Ubuntu 16.04 LTS, ale pravděpodobně bude funkční i na dalších distribucích. Evans předvedl, jak pomocí upraveného hudebního souboru stáhne a spustí libovolný kód, který pak poběží s právy uživatele, který se soubor pokusil přehrát.

Názorně je to vidět na dvou krátkých videích, kde je demonstrováno prosté spuštění kalkulačky.

Na exploitu je zajímavé to, že využívá chybu v knihovně GStreamer. Ta dovoluje mimo jiné přehrávat zvukové soubory z herní konzole SNES a dělá to pomocí emulace zvukového procesoru Sony SPC700 založeného na MOS 6502.

Konkrétně je problém v knihovně Game_Music_Emu, která takto dovoluje emulovat různý starý hardware právě pro potřeby přehrávání zvukových souborů. Právě v emulaci SPC se ale nacházejí dvě vážné chyby, které je možné zneužít a uniknout z emulátoru ven. Evans vše velmi podrobně rozepsal na svém blogu.

Pro zneužití chyby je potřeba hudební soubor otevřít tak, aby k jeho zpracování byl použit právě GStreamer. Ten je ale automaticky volán například ve správci souborů Nautilus, video přehrávači Totem nebo prohlížeči Chrome (ten je použit v ukázce).

Autor: Wikimedie, CC BY-SA 3.0

Tak to je on, zvukový čip v SNES

Podstatné je, že takto zneužitá chyba může například uživateli odcizit veškerá data, nainstalovat libovolný malware nebo jinak libovolně zneužít přístupu do systému. Sám Evans uvádí, že chybějící sandboxing (oddělení aplikací) výrazně přispívá ke zneužitelnosti chyby. Žijeme ve světě, kde by sandboxy pro parsování médií měly být povinné, píše na svém blogu a dodává, že je tu jistá naděje na změnu, protože jeho dřívější odhalení už přiměla vývojáře vytvořit sandbox pro Gnome Tracker.

Zároveň vysvětluje, že dopad exploitu závisí na konkrétní distribuci. V Ubuntu je například příslušná knihovna gstreamer1-plugins-bad nainstalována už v základu, pokud uživatel při instalaci vybral podporu formátu mp3. Autoři Fedory se GStreamer rozhodli rozdělit do několika různých balíků a ve výchozí instalaci knihovna Game Music Emu chybí. Fedora ale ochotně nabídne její instalaci, pokud se uživatel pokusí otevřít relevantní zvukový formát.

Christ Evans nedávno zveřejnil podobný problém týkající se emulace NES, kdy byl schopen obejít 64bitový ASLR pomocí přehrávání zvukových souborů NSF. Problém se ale týkal staré verze knihovny GStreamer 0.10.x, takže exploit fungoval jen na velmi starých distribucích. Bylo potřeba mít přesně verzi Ubuntu 12.04.5.

ESET varuje před vánočními slevovými nabídkami na Facebooku, hrozí zcizení údajů o platebních kartách

19.12.2016 cnews.cz Sociální sítě

Praha, 19. prosince 2016 – Bezpečnostní analytici společnosti ESET zaznamenali nové případy útoků na české a slovenské uživatele sociální sítě Facebook. V předvánočním období se útočníci rozhodli zneužít jména známých módních značek, aby vylákali z uživatelů informace o jejich platebních kartách. Lákadlem jsou falešné stránky propagující nákup kabelek Michael Kors, bot Ugg či sandálů Birkenstock s výraznými slevami. Žádná z těchto společností však není tvůrcem falešných stránek.

„Tyto podvodné stránky se šíří e-mailem nebo přes legitimní účty na Facebooku, které útočníci hacknuli buď pomocí technik sociálního inženýrství, nebo pomocí škodlivého kódu. Bez souhlasu skutečného majitele účtu na Facebooku sdílejí na jeho profilu fotografie propagující toto falešné zboží za nereálně nízké ceny,“ vysvětluje Ondrej Kubovič, specialista na digitální bezpečnost ve společnosti ESET.

Tyto online obchody totiž při zpracovávání platby nepoužívají šifrovanou komunikaci a jejich majitel se tak dokáže velmi jednoduše dostat například k číslu platební karty a osobním údajům uživatele.

„Předvánoční období představuje pro podvodníky skvělou příležitost. Jejich falešné stránky si totiž lidé ve shonu při hledání vánočních dárků velmi lehce spletou s legitimními weby. Na stránkách by si proto měli všímat jakýchkoli podezřelých znaků. Těmi jsou například extrémně nízké ceny, vysoké slevy, překlepy, gramatické chyby či absence certifikátu SSL,“ dodává Kubovič.

ESET tyto online obchody označuje u svých zákazníků jako stránky s potenciálně nebezpečným obsahem. Do seznamu patří:

Uggclassicstyle.com

Ugg-sk.com

Uggs.cz

Bk-sale.com

Uggaustraliabox.com

Michaelkorsbuy.com

Shoesfootus.com

Uživatelům, kteří na nich již stihli nakoupit zboží, společnost ESET doporučuje zablokovat platební kartu použitou pro tento nákup a kontaktovat svou banku.

Tato nová vlna útoků nápadně připomíná situaci, o které společnost ESET informovala v dubnu. V té době se prostřednictvím Facebooku šířily českým a slovenským uživatelům nabídky na nákup brýlí značky Ray-Ban se slevou 90 procent. Tyto weby ale ve skutečnosti sbíraly informace o platebních kartách.

Uživatelé produktů ESET jsou na tyto podezřelé weby upozorněni.

Odhalit kybernetické vyděrače je opět těžší. Přicházejí s pokročilejší formou maskování

19.12.2016 SecurityWorld Hacking

Bezpečnostní tým Talos společnosti Cisco varuje před novou kampaní počítačových vyděračů. Kampaň, která začala pravděpodobně 24. listopadu, využívá nevyžádanou poštu k šíření vyděračského softwaru Cerber 5.0.1. CHtějí 1000 dolarů.

Provedení útoku je poměrně jednoduché – v nevyžádané poště obdrží oběť jednoduchý odkaz, který využívá přesměrování Google a anonymizační služby Tor. Klikem na odkaz dojde ke stažení infikovaného dokumentu v MS Word. Po rozkliknutí odkazu v něm jsou data oběti zašifrována. Za jednoduchým postupem se však skrývá pokročilé maskování útočníka. Ransomware kampaně vždy využívaly Tor, avšak vůbec poprvé se setkáváme s tím, že Tor slouží k hostingu nakaženého dokumentu i spouštěného souboru.

Tento postup znamená, že je mnohem obtížnější odstavit servery, na kterých je umístěn škodlivý obsah. Nová verze ransomwaru Cerber po obětech nejčastěji vyžaduje platbu v hodnotě téměř 1,4 bitcoinů, tedy zhruba 1000 dolarů. V případě, že částku uživatel neuhradí do 5 dnů, hrozí útočníci zdvojnásobením požadované částky.

Nejnovější distribuční kampaň ukazuje, že se útoky počítačových vyděračů neustále vyvíjí. Kyberzločinci využívají stále pokročilejší metody k infikování napadených systémů a zároveň skrývání škodlivé aktivity před odhalením a analýzou. V tomto případě se setkáváme s případem, kdy s využitím systému Tor distribuují nakažený dokument (ve Wordu) i spouštěný soubor.

Nový útok se od jiných vyděračských kampaní liší navenek svojí relativní jednoduchostí – nevyužívá profesionálně vytvořené podvodné e-maily a pokročilé skriptovací techniky ke skryté instalaci vyděračského softwaru. Zprávy naopak působí velmi neprofesionálně, jsou stručné a bez příloh. Zdánlivou legitimitu jim dodává jméno adresáta v předmětu, jehož se snaží přimět ke kliknutí na odkaz v těle zprávy.

Z hlediska technického provedení útoku se však jedná o nový přístup založený na anonymizační službě Tor k zamaskování aktivity a znemožnění vysledování serverů, na nichž je škodlivý software uložen. K němu se uživatel dostane právě kliknutím na odkaz, který zneužívá přesměrování Google. Užití domény „onion.to“ v prvotním přesměrování umožňuje útočníkům využít proxy službu Tor2Web k přístupu ke zdrojům v síti Tor bez nutnosti instalace klienta Tor do napadeného systému. Systém oběti pouze stáhne speciálně upravený dokument MS Word, který po otevření (za předpokladu, že má uživatel povolená makra) do počítače stáhne a spustí samotný vyděračský software Cerber.

Ransomware útočí každých 10 sekund. Obrana není snadná

17.12.2016 Novinky/Bezpečnost Viry

Útoky vyděračských virů jsou stále častější. Tito nezvaní návštěvníci, často označováni souhrnným názvem ransomware, se snažili dostat do počítačů v domácnostech každých 10 sekund. V porovnání se situací z první poloviny roku tak jde o dvojnásobný nárůst. Vyplývá to z analýzy antivirové společnosti Kaspersky Lab.

Vyděračské viry samozřejmě útočí také na podniky. U nich k útokům dochází každých 40 sekund, ještě zkraje letošního roku byl přitom tento interval dvě minuty.

V posledních 12 měsících přitom přibylo více než šest desítek ransomwarových rodin. Hrozba vyděračských virů je tak v poslední době daleko větší, než by se mohlo na první pohled zdát. Bezpečností experti společnosti Kaspersky Lab proto varují, že škodlivé kódy požadující výkupné jsou jednou z největších hrozeb současnosti.

Na chlup stejné útoky

Útoky vyděračských virů probíhají prakticky vždy na chlup stejně. Nejprve zašifrují záškodníci všechna data uložená na pevném disku. Za jejich zpřístupnění pak útočníci požadují výkupné, a to klidně i několik tisíc korun.

Kyberzločinci se zpravidla snaží v majiteli napadeného stroje vzbudit dojem, že se ke svým souborům dostane po zaplacení pokuty. Ta byla údajně vyměřena za používání nelegálního softwaru apod. I proto jim celá řada lidí již výkupné zaplatila.

Ani po zaplacení výkupného se ale uživatelé ke svým datům nedostanou. Místo placení výkupného je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

Poškození nejčastěji pocházejí z Japonska, Chorvatska a Jižní Koreje.

Počet obětí vyděračských virů vzrostl ve třetím kvartálu 2,6krát. To jinými slovy znamená, že za zmiňované tři měsíce se obětí stalo více než 821 tisíc lidí z různých koutů světa.

Poškození nejčastěji pocházejí z Japonska (4,83 %), Chorvatska (3,71 %), Jižní Koreje (3,36 %), Tuniska (3,22 %) a Bulharska (3,2 %). V předchozím kvartále bylo na prvním místě také Japonsko, ale druhé, třetí a čtvrté místo bylo obsazeno Itálií, Džibutskem a Lucemburskem.

Jaké množství z poškozených uživatelů představují Češi, analýza neuvádí.

Nejčastěji se šíří CTB-Locker

Nejvíce počítačoví piráti šíří vyděračský virus zvaný CTB-Locker, který je zodpovědný za téměř třetinu všech uskutečněných útoků (28,34 %). Ten zašifruje data uložená na pevném disku a za jejich odemčení požaduje výkupné v bitcoinech, v přepočtu jde o téměř 50 tisíc korun.

Sluší se připomenout, že výkupné by ale lidé neměli platit, protože nemají žádné záruky, že data budou skutečně zpřístupněna. Z podobných případů, které se objevovaly v minulosti, dokonce vyplývá, že nedochází k odšifrování dat prakticky nikdy. Jediným řešením je počítač odvirovat, což však nemusí být jednoduché.

To platí i pro další dva vyděračské viry, které se umístily v čele žebříčku. Druhý ve třetím čtvrtletí skončil škodlivý kód Locky (9,6 %) a třetí CryptXXX (8,95 %).

Konec zpravodajským hoaxům na Facebooku. Sociální síť oznámila, jak s nimi bude bojovat

16.12.2016 Živě.cz Sociální sítě

Facebook oficiálně oznámil, jak bude na své vlastní síti bojovat proti nesmyslům – ať už nechtěně šířeným fámám, tak cíleným hoaxům, které mají leckoho zdiskreditovat.

Sociální síť bude v USA spolupracovat s weby Politifact a FactCheck.org, které se orientují na ověřování faktů, a s některými mediálními domy – třeba ABC News. Tato média budou fungovat jako kurátoři, kteří pomohou z Facebooku vymýtit cíleně šířené nepravdy.

Facebook ale zapojí do práce i samu komunitu, která bude moci označovat lživé a manipulativní příspěvky stejným způsobem jako ty, které jsou již dnes za hranou pravidel služby.

Boj proti hoaxům podle Facebooku

Jaká Češi používají hesla? Expert analyzoval hacknutou databázi e-shopu Xzone.cz

16.12.2016 cnews.cz Zabezpečení

Dostalo se nám pod ruku přes sto tisíc hesel jednoho českého e-shopu, která hacker odcizil minulý rok a nedávno je umístil na pastebinu. Z nich jsem analyzoval 16 587 kousků obnažených v plaintextu, ostatní hesla byla zveřejněna v nic neříkající číselné reprezentaci; zřejmě se je nepodařilo rozhashovat.

Předkládám vám tuto svou skromnou studii, která původně neměla za cíl nic jiného, než si povšechně zaokounět nad podobou českých hesel, nakonec se však vyvinula v kolůsek, který Národnímu bezpečnostnímu CSIRTu pomohl vyvinout lepší způsob regulární analýzy nad množinou dat.

Soudě dle uživatelských jmen se z dobré poloviny jedná o hesla majitelů e-mailu na Seznamu, z šestiny na Gmailu, z desetiny na Centru.

Počet znaků v hesle

Promítli-li bychom si délky hesel na gaussovu křivku, našli bychom její střed v bodě osm, celá čtvrtina vzorku používá 8znaké heslo (4401). Téměř shodný počet lidí používá kratší heslo (4857), zbylá polovina má heslo delší (7329). Celých 90 % hesel je mezi 6 a 11 znaky. Pouze 6 hesel je delší 18 znaků: jedna snadno zapamatovatelná anglická fráze, frontman Slipknotu s číselnou řadou, vyjádření lásky k hrám Doom a Far Cry. A kraluje 26znakové heslo, které se skládá ze slova „prosím“ a úctyhodných dvaceti číslovek, které musí být med si pamatovat. 3znaké heslo máme jen jedno: „.85′.“.

Délka hesel

Kořeny slov

Stáhl jsem si seznam lemmat českého národního korpusu, odstranil lemmata kratší než 4 znaky a porovnal s textem, abych zjistil, jaké kořeny slov se v heslech nacházejí. Seznam obsahuje všechna používaná slova, tj. nejenom česká, ale narazil jsem i na anglická (player), německá (Wassermann), francouzská (maison), profláklá latinská (deus). Třetina hesel se nepodobá ničemu (‚kekeke78‘, ‚.“y!W‘, ‚IDkfa75jj‘), přes deset tisíc hesel však obsahuje nějaké rozpoznatelné slovo.

Vůbec nejoblíbenější řetězec je „zone“, vyskytuje se v obměnách celkem 184× (‚xzonelogin‘, ‚xzone44‘, ‚psikzone‘). Jistě ne náhodou je to část jména e-shopu – z toho je vidět, jak lidé rádi jméno služby používají v hesle.

Dominují především jména: potkal jsem 103 petrů, 85 janů, na 70 lukášů a martinů, 60 tomášů, 50 davidů, 40 pavlů, na 30 jardů, adamů, míš, jakubů, honzů, pepů a 24 výskytů ojedinělě anglického jména john (další anglické jméno je až george – 8 výskytů). Vzorek není dostatečně reprezentativní, ale zdá se, že převažují jména mužská, ženy se zřejmě volí do zdrobnělin.

Ženám vede 22 lenek, 14 peter a aniček, 13 páj, 13 lucek – a zvlášť 13 lucinek, 12 elišek, 8 velkých terez a 9 malých terezek, které mají za sebou důsledně 2 či 4místné číslo nebo partnera martina. Kromě toho 176 hesel obsahuje ženské příjmení končící „-ova“. U 50 z nich obsahuje příjmení i uživatelské jméno a zde v dobré polovině případů totéž příjmení. Lze spekulovat, že druhá polovina představuje jméno ženy za svobodna. Uživatelských jmen na „ova“ je celkem 1186 (po odečtení n-ová-ků).

V říši zvířat jsem našel 33 psů (z toho 13 i se svým jménem), 22 draků a 7 dragonů, 18 lam, 8 králíků a slonů, 7 orlů a kaprů, 6 klokanů, opic, ryb a veverek, 4 osli, tygři a kuřata, 3 očíslované kočky, 6 kocourů, 6 mourků, 3 myši a 3 potkani, 2 krávy, 1 slepici, žirafu, vlka, vlkodlaka a vlka jakuba, 1 pavouka a 6 spiderů.

Co jsem našel dál? Parentální vztahy (11× mama, 10× maminka, 9× tata, 2× tatinek a 1 tataracek), městskou příslušnost (12x Praha, 11x Brno, 8x Ostrava), vyznání (14× sparta, 8× banik, 4× slavie), výrobky (11× asus, 9× acer, 9× nokia, 8× samsung), hambatosti (4× nas*at, 7 orgánů ženského pohlaví, 15 kokotů, 11 hoven a 13× pr*el (v kombinaci s rokem narození, množstvím v ní obsaženého či prováděnou činností); pr*el je k tomu i 6× v e-mailu a coby bonus nalézáme 9× prd v různých situacích), sex (je spíše v uživatelských jménech – 15×, oproti 10 výskytům v heslech) a návykové látky (4x piva, 1x fernet, 1x becherovka).

Nejfrekventovanější heslo coby podstatné jméno je „heslo“ – 68 výskytů (‚tajneheslo1998‘, ‚heslonetreba‘, ‚Megaheslo‘, ‚heslo‘ a číslo…). Se 43 výskyty se objevuje lemma „kolo“ (43×), v závěsu jsou tři anglicismy „game“ (38×), „star“ (34×), pozitivní „kill“ (24×) a „ahoj“ (19×). Následuje seznam slov s alespoň 3 výskyty. Ovšem slova pod deset výskytů jsou zde většinou, jen pokud patří k delším nebo zajímavějším kouskům. Vypsal-li bych všechna ojedinělá kraťoučká slova, asi by vás to nebavilo.

17× shop

16× moto

15× dark

14× fotbal

13× master

12× nakup

12× poklop, super, tiscali (tito autoři nepoužívají současně schránku na doméně tiscali), veslo (asi že se rýmuje s ‚heslo‘: ‚vESLO‘, ‚hesloveslo5‘, ‚oveslo1′,’prdaveslo‘)

11× rock, craft, kolik, destiny, auto

10× forever, team, mega

9× magor a milacek

8× cert (což asi nebude zkratka pro náš bezpečnostní tým CSIRT.CZ), rambo

7× kofola a matrix

7× sluníčko a motor

6× silver a street

5× policie, jahoda, lopata, okurka, kostra, password, shadow, future, citron, mazlik, trabant

5× vanoce a geniove

4× aragorn, chleb, gothic, storm, milanek

3× slunce, kytara, wanted a meloun

Nutno podotknout, že jsem ignoroval lemmata, u nichž se zdálo, že drtivě nereprezentují konkrétní slovo – například hned druhé nejfrekventovanější lemma vůbec, „inka“ (149×), se vyskytuje jen v koncovkách (‚Dusinka‘, ‚pavlinka90‘, ‚zibrinka‘) – skutečnou slečnu „Inka12“ máme jenom jednu.

Cestou hesly jsem nezachytil snad vůbec žádnou diakritiku. Buď nebyla rozhashována, nebo se ji Češi zdráhají v heslech používat (což je možná škoda). Též všechno jsou jen první pády – pokud si někdo zvykne používat třeba sedmý pád, hned bude odolnější vůči slovníkovému útoku. Lemmat (základních tvarů) existuje na 120 000; pokud použijeme i pády a další tvary slov, hned se topíme v miliónech kombinací.

Skupiny znaků

Žádné heslo o méně než 5 znacích není tvořeno jen malými písmeny; tací autoři se snaží. Vyjma „T601“ a „Pes5“ se jedná o obtížná hesla, co bych asi neuhodl a co by stroji crackujícímu hash mohla trvat i několik vteřin. Na pěti písmenech začíná největší šlendrián – „UTERY“ (alespoň že velkými), „drzek“, 2x „Gabka“ (přičemž jedna z nich se tak jmenuje) apod.

Rozdělil jsem všechna hesla podle kategorií, zda obsahují písmena malá, velká, číslice a všechny ostatní, speciální znaky.

Speciální znaky

Vypadá to, že žádné heslo není tvořeno jen speciálními znaky. Kolik hesel je tvořeno jen číslicemi, nedovedu říct – nerozpoznám je od nerozhashovaných hesel. Celkem máme 720 hesel, která používají speciální znak; 124 mají speciální znaky dva, v 46 případech jsou dva speciální znaky za sebou. Nejoblíbenější je tečka, vyskytuje se 211×, z toho 57× na konci slova.

Přidávám úplný seznam speciálních znaků.

Skupiny složitosti hesel

Znak „větší než“ nemá nikdo. Též nikdo nepoužívá dvojtečku, což mě překvapuje, protože je na klávesnicích běžně k dostání, rozhodně o něco více než „větší než“ > a třeba circumflex ^.

Nejčastější kombinace skupin

Hesel, která jsou tvořeny písmeny s číslicemi na konci je většina – 8037 výskytů (‚pepa1256‘, ‚frank167‘, ‚pidos007‘, ‚obchod1254‘). Z toho dvě tisícovky hesel končí na 2 číslice, další dvě na 4 číslice, tisíc a půl hesel je zakončeno 3 číslicemi, tisícovka jedinou číslicí a půl tisíce má dokonce 6 číslic.

Pokud je v hesle číslice, bude to s největší pravděpodobností jednička (5542 hesel). Pokud jsou v hesle dvě číslice za sebou, bude to jedna dva (1101 hesel); pokud číslice mají být totožné, jsou to dvě nuly (584 hesel).

Korelace s přihlašovacím jménem

Zkoumal jsem zajímavou otázku, zda lidé používají heslo, které se podobá přihlašovacímu jménu. Ano; když jsem vzal každý sled pěti znaků hesla a hledal je v řetězci jména, ukázalo se, že každý třináctý uživatel: 1297 hesel má 5 a více znaků stejných nebo zcela shodných s e-mailem.

ondraluk@email.cz → 2ondraluk

zinule.m@seznam.cz → zinulem

genius1006@gmail.com → netGENIUS11

martin.sn@atlas.cz → martin0117

pmachtik@centrum.cz → machta100

alledain@seznam.cz → Alledain

Závěr

Osobně si myslím, že je lepší heslo delší nežli složitější – deset jednoduchých znaků se vyplatí mnohem více než tři složité. Ovšem jak vidíme, ať je heslo dlouhé či krátké, ať obsahuje obskurní znaky nebo jenom latinku, všechno marné, když poskytovatel příliš nehashuje. Vzpomínám si na vtipy o hackerovi, lamerovi a looserovi. Looser si dá heslo ‚zuzana‘, protože kdo by mohl tušit, že se jeho manželka jmenuje Zuzana? Hacker si dá heslo ‚zuzana‘, protože je mu jedno, jestli ho někdo hackne. Lamer si dá heslo ‚n#FG*[f83‘ a každý týden ho zapomene.

Používejte jiná hesla na různé služby; ach, alespoň na ty kruciální.

Pro psaní článku byl využit Český národní korpus: Srovnávací frekvenční seznamy. Ústav Českého národního korpusu FF UK, Praha 2010. Dostupné z WWW: http:ucnk.ff.cuni.cz/srovnani10.php

Citlivá data použitá v článku jsou pozměněna – všechny e-mailové adresy a některá hesla. Někdo má hezké krátké heslo, tak mu ho tu neprásknu.

Obama pohrozil Rusům odplatou za hackerské útoky

16.12.2016 Novinky/Bezpečnost Kyber

Spojené státy neponechají bez odpovědi vměšování ruských hackerů do amerických voleb, pohrozil odcházející šéf Bílého domu. Moskva tato obvinění popírá, nově zvolený prezident Donald Trump je zpochybňuje.

„Je jasné, že když se cizí vláda, ať je jakákoliv, pokouší zasahovat do našich voleb, tak musíme jednat. A uděláme to - v místě a době, o které sami rozhodneme,” prohlásil prezident Barack Obama v rozhlasovém rozhovoru, jehož výňatky byly zveřejněny ještě před odvysíláním celého interview stanicí NPR.

Obama uvedl, že některé odvetné kroky budou explicitní a veřejné, zatímco jiná opatření taková být nemohou. „Pan Putin si je dobře vědom mých pocitů pocitů, protože jsem s ním o tom přímo mluvil,” řekl.

Povahu odvetných kroků blíže neupřesnil.

Budoucí americký prezident Donald Trump ovšem ve čtvrtek zpochybnil roli Ruska na kybernetickém útoku proti serverům Demokratické strany.

Nesmysl, tvrdí Rusko

Kritika chování Ruska se objevila už před listopadovými volbami. V říjnu například oficiálně obvinila Rusko z hackerských útoků Obamova vláda. Prezident Obama tehdy varoval kremelského šéfa Vladimira Putina před následky.

Americké zpravodajské služby podle zdrojů tamních médií dospěly k závěru, že s postupem kampaně letošních prezidentských voleb věnovali ruští vládní představitelé zvýšenou pozornost snaze pomoci Trumpovi zvítězit. Dokazuje to podle nich fakt, že ruští hackeři se dostali k datům obou politických stran, ale na veřejnost pustili jen informace o demokratické kandidátce Hillary Clintonové.

Rusko jakékoli obvinění z kybernetických útoků či z vměšování do voleb v USA odmítlo.

Televize NBC dříve oznámila, že američtí zpravodajci "s velkou mírou pravděpodobnosti" věří, že kybernetickou kampaň proti americkým volbám řídil osobně Putin. „Je to prostě pitomost. Marnost pokusů kohokoli o tom přesvědčit je zjevná,” zareagoval ruský ministr zahraničí Sergej Lavrov v televizi Rossija 24.

Během zátahu na DDoS služby zadržela policie desítky lidí, vyslechla mnoho dalších

15.12.2016 SecurityWorld Kriminalita

Pořádkové síly zadržely 34 podezřelých ve 13 státech v rámci zátahu na poskytovatele distribuovaných Denial-of-Service útoků. O všech zadržených se domnívá, že využili služeb serverů, které DDoS na zakázku zařizují.

Tyto DDoS služby dostávají zaplaceno za přehlcení webových stránek nebo jiných internetových systémů požadavky, čímž je shodí a dočasně k nim znemožní přistupovat; objednavatel služby nemusí dělat prakticky nic, nepotřebuje tedy více než základní znalost práce s počítačem a dostatek financí.

Kromě 34 zadržených se jednotlivé bezpečnostní složky zúčastněných států zaměřily na dalších 101 jednotlivců, jež vyslechly a varovaly před nelegální činností. Mnohým z podezřelých nebylo ani 20 let, stojí v prohlášení Europolu.

Většina zákazníků DDoS služeb je využívá k drsnějším vtípkům, často v prostředí online her; například zahltí IP adresu hráče-protivníka a odpojí ho tak ze hry.

DDoS útoky však lze snadno využít k mnohem horším činnostem – hackeři je již využili například ke shození služeb online podniků jako součást vydírání.

V extrémních případech lze pomocí DDoS útoky přerušit internetového spojení napříč státy, jako se to stalo během „bombardování“ DNS poskytovatele Dyn, které zpomalilo nebo úplně znemožnilo přístup k mnoha oblíbeným webovým stránkám ve Spojených státech.

Externí DDoS služby navíc umožňují útočit i naprostým amatérům, což rozhodně celkové situaci nepomáhá. Bezpečnostní firma Imperva odhaduje, že procento DDoS útoků fungujících prostřednictvím těchto služeb vzrostlo na celých 93 %.

Jedna ze služeb, na které se bezpečnostní složky zaměřily, byla Netspoof, vyplývá z vyjádření britské National Crime Agency. Nabízela „předplatné balíčky“ od pouhých 5 dolarů až po 480 dolarů. Někteří zákazníci dle informací agentury zaplatili přes 10 000 dolarů za zprostředkování stovek útoků.

„Oběti zahrnují poskytovatele herních služeb, vládní úřady, internetové hostingové služby, školy a univerzity,“ píše agentura.

V rámci zátahu FBI zadržela šestadvacetiletého muže z Kalifornie jménem Sean Sharma, podezřívají jej ze zakoupení externích DDoS služeb. Je obviněn z útoků proti nejmenované chatovací službě ze San Francisca. Pokud bude usvědčen, hrozí mu až 10 let vězení, píše v prohlášení FBI.

Není jasné, kolik DDoS služeb bylo během zásahu přerušeno, vyšetřování však kromě Velké Británie a Spojených států probíhalo také v Austrálii a dále ve Francii, Španělsku a dalších Evropských zemích. Česká republika zmíněna není, z nejbližších zemí se zátahu účastnily bezpečnostní složky Maďarska.

Nejobávanější viry, které se šíří i na českém internetu

15.12.2016 Novinky/Bezpečnost Viry

Patří mezi největší hrozby. Zároveň se počítačovým pirátům jimi daří pravidelně infikovat velké množství počítačů po celém světě. Na jaké škodlivé kódy by si měli dávat tuzemští uživatelé největší pozor.

Žebříček nezvaných návštěvníků, které obtěžují uživatele v Česku a na Slovensku nejčastěji, sestavila bezpečnostní společnost Check Point.

Conficker

Conficker byl nejrozšířenější hrozbou prakticky po celý rok 2009, pak se po něm slehla na několik měsíců zem. V letošním roce jej ale počítačoví piráti začali opět hojně využívat, díky čemuž se z něj stala nejrozšířenější hrozba, a to v tuzemsku i zahraničí.

Conficker využívá zranitelnost operačního systému Windows. Pro tu už dávno existuje bezpečnostní záplata, ale jak je ze statistik zřejmé, s její instalací si velká část uživatelů hlavu neláme. Na konci dubna se dokonce ukázalo, že se tento nebezpečný červ uhnízdil v počítačích v bavorské jaderné elektrárně Gundremmingen.

Autoři Confickera vybudovali po celém světě velkou síť infikovaných PC, využitelných na libovolnou úlohu, poněvadž počítače mohou díky viru ovládat na dálku. Na jeho řízení použili autoři červa inovativní způsob. Každý den se vygenerují nové náhodné domény, kam se vir hlásí a žádá instrukce.

Cryptowall

Cryptowall je hlavní ransomwarový trojan, který šifruje soubory na infikovaném počítači a pak žádá po uživatelích zaplacení výkupného za dešifrování. Šíří se prostřednictvím škodlivých reklamních a phishingových kampaní. Cryptowall se poprvé objevil již v roce 2014.

HackerDefender

HackerDefender je primárně určen pro operační systémy Windows 2000 a XP. Útočit nicméně může také na novějších platformách od Microsoftu. Jde o nezvaného návštěvníka, který upravuje různé funkce v operačním systému, aby se vyhnul detekci bezpečnostním softwarem. HackerDefender je široce rozšířený, protože je volně k dispozici na internetu a lze snadno nainstalovat. S jeho pomocí mohou útočníci maskovat další škodlivé kódy

Locky

Locky patří aktuálně k nejrozšířenějším vyděračským virům na světě. Kybernetičtí zločinci jej navíc transformovali do nové formy, ta je přitom přinejmenším stejně nebezpečná jako samotný Locky. Nová hrozba je stejně jako předchůdce šířena nejčastěji e-mailovými zprávami s přiloženým infikovaným excelovým dokumentem.

„Locky byl v minulých dnech objeven v nové formě. Nová varianta dostala jméno Osiris podle koncovek zašifrovaných souborů,“ uvedl Pavel Bašta, bezpečnostní analytik CSIRT.CZ, který je provozován sdružením CZ.NIC.

Samotný útok tedy probíhá úplně stejně, jako tomu bylo dříve u Lockyho. Sluší se připomenout, že tento vyděračský virus počítačoví piráti začali v minulých týdnech šířit nejen prostřednictvím e-mailů, ale také skrze falešné fotky na sociálních sítích.

Ani u jednoho ze zmiňovaných vyděračských virů se po úspěšném útoku lidé ke svým datům již nedostanou.

Zeus

Zeus je široce rozšířený trojan zaměřený na Windows a nejčastěji je používá ke krádežím bankovních přihlašovacích údajů. Je-li stroj infikován, malware posílá informace, například přihlašovací údaje k účtu. Trojan je také používán k distribuci vyděračských virů.

Zeus byl poprvé identifikován v červenci 2007, kdy byl použit ke krádeži informací z United States Department of Transportation. V průběhu několika dalších let malware infikoval stovky tisíc strojů a stal se jedním z největších světových botnetů. Malware byl distribuován především prostřednictvím e-mailů.

Tinba

Na pozoru by se měli mít uživatelé také před škodlivým kódem zvaným Tinba. Tento bankovní trojský kůň se zaměřuje především na evropské zákazníky bank. Krade přihlašovací údaje oběti – jakmile se uživatel pokusí připojit ke svému účtu na jedné z internetových stránek vytipované banky. Následně zobrazí falešné webové stránky na obrazovce zprávu, která uživatele žádá, aby vyplnil své osobní údaje.

Tinba je známý od roku 2012 a cíle jsou většinou v Evropě, zejména v Polsku a Itálii. Nicméně stroje infikované Tinbou byly detekovány po celém světě.

Cryptoload

Cryptoload je obecný název pro skripty vytvořené ke stahování malwaru (především vyděračských virů) a obvykle jsou poslané jako archívy v příloze spamových kampaní. Skripty byly použity ke stažení například ransomwarů Cryptowall, TeslaCrypt a Locky.

CTB-Locker

Jedním z dalších zástupců vyděračských virů, před kterým by se měli mít uživatelé na pozoru, je CTB-Locker. Ten se zaměřuje na platformu Windows. Zašifruje všechna uživatelská data a za dešifrování požaduje platbu.

Malware se obvykle šíří jako spam s nebezpečnou přílohou ZIP nebo CAB. Malware je s největší pravděpodobností vyvíjen a distribuován ruskými kyberzločinci a je prodáván většinou také ruským subjektům. Jako označení se používají i další názvy, například Critroni nebo Onion.

RookieUA

RookieUA je určen ke krádežím informací. Získává informace o uživatelských účtech, jako jsou přihlašovací jména a hesla, a odesílá je na vzdálený server.

Pozor na divné reklamy. Mohou během několika sekund zavirovat i váš Wi-Fi router

15.12.2016 Živě.cz Viry

Máte antivirus na Windows?

Nestahujete divná APK pro Android?

Fajn, ale co váš router? Je stejně dobře zabezpečený?

Netgear se musel v posledních dnech vypořádat se zranitelností několika svých populárních Wi-Fi routerů a rychle vydal alespoň betaverzi firmwarů pro postižené modely.

Routery Netgear obsahují kritickou chybu. Stáhněte si aktualizaci firmwaru

Bezpečnostní kauza připomněla dvě věci:

Útočníci se stále více zajímají o domácí routery, které jsou neustále připojené k internetu a uživatelé jim nevěnují takovou pozornost jako svému počítači a mobilu. Jsou tedy ideálním cílem.

Firmware routerů by se měl proto pokud možno aktualizovat průběžně a automaticky stejně jak to dnes dělají desktopové operační systémy. Hromada domácností přitom používá routery, které vyžadují ruční instalaci firmwaru, a tak jsou často nehorázně děravé.

Útoky na domácí Wi-Fi routery jsou z těchto důvodů poměrně oblíbené a záškodníci si svůj cíl mnohdy pečlivě vybírají. Nezajímají je spravované podnikové Wi-Fi sítě, ale přesně ta drobná wifinka u pana Nováka, který nejspíše nemá ani páru o tom, co že to ten firmware vlastně je.

Krásným příkladem je tento pečlivě zdokumentovaný útok, který dlouhé týdny studovali specialisté ze společnosti Proofpoint. Pojďme se tedy podívat do hlav záškodníků, kteří jej naplánovali krok za krokem.

Jak může vypadat útok na domácí Wi-Fi

Oběť bychom mohli nakazit třeba pomocí takzvaného malvertisingu, při kterém se snaží záškodník na svůj cíl zaútočit skrze podvodnou reklamu. V tomto případě však neútočí na váš mobil, laptop nebo třeba webový prohlížeč, ale právě na váš domácí router, přes který vše protéká, a tak je jeho ovládnutí mnohem lákavější a perspektivnější.

Jak tedy taková nákaza routeru propukne? Na začátku může být zdánlivě nevinný reklamní banner a to nikoliv na pochybné stránce s warezem nebo třeba pornografií, ale na vcelku běžném webu. Záškodník si totiž zakoupí jako každý jiný standardní reklamní prostor.

Vše začne zjištěním lokální IP adresy oběti

Součástí reklamního banneru je nicméně i docela drobný javascriptový kód, který pomocí technologie WebRTC a STUN získá vaši lokální IP adresu. Jak je to možné, je nad rámec tohoto článku, nicméně takové zjištění lokální IP adresy pomocí prostého Javascriptu si můžete vyzkoušet třeba na této stránce.

Je to domácí Wi-Fi? Tak to pokračujeme!

Pokud skript zjistí, že se jedná o typickou adresu malé domácí Wi-Fi sítě, třeba 192.168.1.154, zpozorní. V opačném případě jej přestaneme zajímat a prostě nám naservíruje nějakou relativně standardní reklamu, aniž by vzbudil podezření.

Když by však můj počítač měl onu pro něj lákavou IP adresu, bude se o mě skript dále zajímat a stáhne již záškodnický PNG obrázek. Na první pohled to bude reklama jako každá jiná, ale uvnitř souboru je v oblasti, kde jsou popisné informace, EXIF aj. uložený také HTML kód, který Javascript vyseparuje a zpracuje.

Vypadá to jako běžný reklamní obrázek, v jeho nitru je však v sekci metadat uložený HTML kód, který otevře neviditelný IFRAME a načte v něm další web

Jedná se o neviditelný IFRAME, ve kterém se ze serveru záškodníka načte další javascriptový kód, který opět stáhne drobný obrázek, v jehož útrobách je tentokrát uložený dešifrovací AES klíč. Skript jej opět vyseparuje a použije pro dešifrování dalších dat, která stáhne ze serveru záškodníka.

Tento kód stáhne další obrázek, ve kterém je schovaný dešifrovací AES klíč, který pomocí knihovny CryptoJS použije k dešifrování následných dat

166 Wi-Fi routerů

Jedná se především o databází 166 fingerprintů nejrůznějších modelů domácích routerů. Fingerprintem je v tomto případě nějaký jednoznačný identifikátor daného modelu – třeba drobný kus kódu jeho webové administrace, která je v tomto rozsahu dostupná zpravidla na adrese 192.168.1.1.

Jakmile si útočný skript stáhne a dešifruje fingerprinty, pokusí se spojit s webovou administrací routeru a zkouší jeden za druhým. Pokud by měl router XYZ ve své administraci třeba atypický obrázek netgear1234.gif o velikosti 154×23 pixelů, mohla by přesně tato informace sloužit jako jeho fingerprint.

Databáze fingerprintů 166 routerů

Dejme tomu, že má oběť opravdu špatný den a záškodníkův skript, který stále běží v neviditelném IFRAMU na stránce s jeho reklamou, opravdu identifikuje model routeru ve své databázi. V tom případě útok pokročí do další fáze a skript konečně stáhne malware, který zneužije některé ze zranitelností daného modelu, který, jak už víme, nemá poměrně často aktualizovaný firmware se záplatami.

A teď už jen naservírovat malware

Takový malware může být sám o sobě docela jednoduchý. Může se jednat podobně jako v případě Netgearu o vstup do jeho nitra prostým zadáním speciální URL adresy, která se správnými parametry otevře některé klíčové TCP porty zvenčí a umožní tak záškodníkovi vstup třeba skrze protokol telnetu.

Příklad HTTP POST příkazu na zranitelný router, který obsahuje příkaz ve formátu SOAP pro zpřístupnění vnitřního portu 23 (telnet) na vnějším portu 8780

V tomto konkrétním případě, který zdokumentoval Proofpoint, se útočníci soustředili především na nastavení vlastního DNS serveru na routeru, čehož zneužívají pro zobrazování vlastních bannerů skrze cizí reklamní systémy.

Dejme tomu, že na webu bude reklamní systém, který načítá bannery z adresy http://nejlepsireklamnisystem.cz. Záškodnický DNS server pak tuto doménu nepřeloží na správnou IP adresu, ale na tu svoji, která oběti naservíruje úplně jinou reklamu, anebo do každé stránky vloží Javascript, který se bude pokoušet otevírat nepopulární pop-upy.

Záškodnický DNS server přesměroval doménu na jinou IP adresu a server, který do kýžené stránky vložil kód, který po jakémkoliv kliku na stránce otevře popup

Hotový zlatý důl

A to je celé. Útočník zkompromitoval router oběti jednoduše proto, aby se vám v prohlížeči zobrazovaly jeho reklamy a on na tom všem vydělal. Pokud nebude jeho zásah do kódu, který k vám skrze hrdlo routeru putuje z internetu, příliš agresivní, možná si toho nebohý surfař ani nevšimne a bude jen nadávat na některý ze zcela běžných webů, že na něm opět přibyla hromada bannerů, ačkoliv realita může být trošku jiná.

Ovládnutí domácího Wi-Fi routeru tedy může být hotový zlatý důl, a jelikož je to brána mezi domácí a internetovou sítí, jeho napadením útočník získává kontrolu nad celým tokem dat, aniž by musel tradičními viry infikovat všechny počítače v síti.

Je ironií doby, že zatímco své počítače chráníme antiviry a tvůrci operačních systémů chrlí jednu záplatu za druhou, leckterá domácnost s podobně chráněnými desktopy, laptopy a mobily je k internetu připojená skrze často letitou krabičku, jejíž vlastní operační systém od výroby nikdo neaktualizoval.

Ostatně tuto praxi potvrzuje i můj projekt Wifileaks, pomocí kterého jsme s několika tisíci dobrovolníků zaměřili od roku 2012 bezmála 400 tisíc Wi-Fi sítí se zabezpečením WEP. To je přitom již velmi zastaralé a prolomitelné během několika málo minut. Lze tedy předpokládat, že se jedná právě o staré síťové krabičky – Wi-Fi routery a AP hotspoty, které dodnes slouží a nikomu to nepřipadne zvláštní, přestože již dávno patří do koše.

Nový level podvodu: útočníci si platí inzerci na Facebooku, která vede na falešné online bankovnictví

15.12.2016 Živě.cz Sociální sítě

Phishing je nejjednodušší a také nejčastější způsob, jak se útočníci dostávají do cizího bankovnictví. Stačí nepozornou oběť nalákat na stránku vydávající se za oficiální bankovní web a předložit jí přihlašovací formulář, z něhož odposlechnou jméno a heslo. Aktuálně se ale šíří především na Facebooku nová phishingová vlna, která tento typ podvodu posunula na novou úroveň. Útočníci se totiž nezdráhají platit za sponzorované příspěvky na sociální síti.

Podvodný facebookový profil od toho oficiálního rozeznáte jen těžko. Kdo by také od podvodníků čekal, že si budou platit inzerci. Uživatele by však měla varovat především podivná adresa, na kterou vede odkaz (foto: mBank)

Na praktiku upozorňuje mBank, zároveň se ale stejný typ útoku může týkat kterékoliv jiné banky. Na facebookové zdi se vám může objevit příspěvek označený jako Sponzorovaný, jenž se tváří jako reklama oficiální facebookové stránky banky. Má stejné jméno i stejnou fotku, takže odhalení podvodu si žádá minimálně rozkliknutí profilu.

V příspěvku se většinou nachází odkaz na web, kde je slíbeno nové internetové bankovnictví s odměnou za jeho používání a vede na podezřelé adresy typu ibnew.esy.es, ibnewmban.com nebo mbanking24.esy.es. Obsahují samozřejmě přihlašovací formulář pro vyplnění vašich údajů, ale v žádném případě je na takovou stránku nezadávejte. Pokud se tak stane, ihned změňte heslo a kontaktuje zákaznickou linku banky, kde se dočkáte další pomoci.

Další ukázky podvodných příspěvků na Facebooku. Na podobné odkazy nikdy neklikejte (foto: mBank)

Při každém přihlašování do internetového bankovnictví kontrolujte adresu stránky a také její certifikát zobrazený v adresním řádku. Rovněž nikdy nezadávejte údaje do bankovnictví, na které se dostanete prostřednictvím odkazu na sociálních sítích, v e-mailu či kdekoliv jinde než na oficiálním webu.

Routery Netgear obsahují kritickou chybu. Stáhněte si aktualizaci firmwaru

15.12.2016 Živě.cz Zranitelnosti

Majitelé routerů značky Netgear by měli zbystřit. Několik populárních modelů je totiž náchylných na kritickou zranitelnost. Využití chyby je tak jednoduché, že odborníci z organizace CERT doporučili nepoužívat dotyčná zařízení. Informace o hrozbě zveřejnila CERT na svých internetových stránkách. Netgear však rychle zareagoval a již uvolnil betaverze opravných firmwarů.

Do Česka dorazila další vlna útoků na domácí routery. Obrana je přitom triviální

Jako první na chybu upozornil uživatel s přezdívkou Acew0rm, který na Twitteru zveřejnil i jednoduchý koncept útoku. Zranitelnost spočívá v tom, že neautorizovaný uživatel dokáže provést libovolný příkaz v prostředí routeru s nejvyšším root oprávněním.

Příklad útočného skriptu, který otevře službu Telnet na portu 45 - se znalostí IP routeru:

http://192.168.1.1/;telnetd$IFS-p$IFS'45 '

Může jít přitom o spuštění služby Telnet na určitém portu za účelem vytvoření zadních vrátek. Stejně se však dá i manipulovat s firmwarem a vložit do zařízení například škodlivý kód, který připojí router do botnetu. Možností zneužití je neomezené množství.

Chyba se nevyhnula ani vrcholnému modelu R8000

Chybu je možné využít pouze z lokální počítačové sítě. Přesto stačí, když se hackerům podaří přesvědčit oběť, aby například navštívila infikované internetové stránky. Ty budou obsahovat skript, který na pozadí, bez jakékoli interakce uživatele, infikuje zranitelný router.

Netgear se snažil uživatelům zjednodušit konfiguraci svých produktů, přičemž vytvořil speciální portál www.routerlogin.net. Po jeho zadání se otevře webové rozhraní připojeného routeru. Uživatel, naneštěstí ani útočník, tak nemusí znát přesnou IP adresu zařízení a dokáže se na něj připojit.

Netgear se za chybu omluvil a rychle pracuje na nápravě. Postupně uvolňuje nové verze firmwaru pro jednotlivé modely, byť zatím jen v rychle vytvořené betaverzi. Toto jsou modely, u kterých byla chyba zjištěna a opravný firmware je již k dispozici:

R6250

R6400

R6700

R6900

R7000

R7100LG

R7300DST

R7900

R8000

D6220

D6400

Zjistit, zda je váš Netgear router zranitelný, nebo ne, lze podle jednoduchého testu. Stačí kliknout na tento odkaz: www.routerlogin.net/cgi-bin/;uname$IFS-a Pokud je odpovědí chybové hlášení (např. 404 - Not Found), respektive zcela prázdná stránka, router netrpí touto zranitelností. V případě, že se objeví něco jiného, například informace typu: Linux R7000 2.6.36.4brcmarm + # 30 SMP PREEMPT, zařízení obsahuje chybu.

Napadnutelných routerů je daleko více. Záplata ale před hackery zavře dveře

15.12.2016 Živě.cz Zranitelnosti

Kritickou bezpečnostní chybu mohl v minulých dnech využít prakticky jakýkoliv počítačový pirát v routerech společnosti Netgear. Zneužít trhlinu v těchto branách do světa internetu mohli k zachytávání citlivých informací i k přesměrování síťového provozu na všech připojených zařízeních. Čerstvě vydaná oprava však všechny tyto problémy řeší.

O vydání záplaty informoval ve středu Piotr Dudek, regionální ředitel společnosti Netgear pro střední a východní Evropu.

Ten zároveň upozornil, že chyba se týkala daleko více routerů, než bylo původně uváděno. Podle amerického bezpečnostního týmu US-CERT totiž trhlinu obsahovaly pouze prémiové modely R7000 a R6400. Už tehdy se nicméně předpokládalo, že postižených zařízení bude kvůli použití jednotného uživatelského prostředí daleko více. [celá zpráva]

A to nyní potvrdil i samotný výrobce. Chyba se tak tedy týká modelů R6250, R6400, R6700, R6900, R7000, R7100LG, R7300DST, R7900, R8000, D6220, D6400 a D7000. Seznam navíc nemusí být ani v tuto chvíli konečný, další zařízení totiž pracovníci Netgearu stále ještě prověřují.

Nový ovládací software

Chybu v dotčených zařízeních již výrobce opravil v nové verzi ovládacího softwaru (firmwaru). Ten je však v současnosti k dispozici pouze v testovací verzi. I tak lze ale její instalaci s ohledem na možná rizika doporučit, jinak totiž budou moci kyberzločinci trhlinu zneužít.

Finální verze aktualizace by měla být pro všechny uživatele k dispozici v horizontu maximálně několika dní.

S využitím chyby mohou počítačoví piráti v domácí nebo podnikové síti udělat pěknou neplechu. Zranitelnost totiž umožňuje na napadeném zařízení spustit libovolný škodlivý kód na dálku, klidně i z druhého konce planety.

Přístup k připojenému PC

Že je router zavirovaný, mohou uživatelé poznat například podle toho, že jim přestane z připojených počítačů zcela fungovat internetové připojení, případně se při snaze o připojení na nějakou webovou stránku zobrazí úplně jiný web.

Přesně to se stalo už v minulosti kvůli zranitelnosti známé jako „rom-0“. Místo serverů, jako jsou například Seznam.cz nebo Google.com, se poškozeným zobrazila hláška o nutnosti instalace flash playeru. Místo té se ale do PC stáhnul další virus. Útočníci tak rázem měli přístup nejen k routeru, ale i k připojenému počítači.

S instalací aktualizace by tak lidé neměli rozhodně otálet.

Yahoo oznámilo rekordní únik dat - hackeři mají údaje více než miliardy uživatelů

15.12.2016 Živě.cz Hacking

Půlmiliardový únik uživatelský dat, který Yahoo potvrdilo v září letošního roku nebyl zdaleka největší. Včera totiž Yahoo zveřejnilo výsledky vyšetřování, které vedlo v souvislosti s napadením jeho systému v srpnu 2013. A zjištění je značně šokující – útočníci získali údaje k více než miliardě účtů včetně hesel zabezpečených slabý hešovacím algoritmem MD5.

Hesla nejsou zdaleka jediným údajem, který mají útočníci k dispozici. Patří k nim kromě uživatelských jmen také jména reálná, telefonní čísla, data narození i odpovědi na bezpečnostní otázky. Některé z nich mohou být v podobě holého textu. Hackeři se tak naštěstí nedostali k platebním údajům, které jsou uloženy v oddělené databázi.

Část e-mailu s informacemi o úniku dat, který aktuálně Yahoo rozesílá svým uživatelům

Aby toho nebylo málo, Yahoo ve své zprávě píše i o dalším bezpečnostním průšvihu. Útočníci totiž získali přístup ke zdrojovému kódu služeb Yahoo a dokázali podvrhnout uživatelské soubory cookies. Díky tomu se mohli jednoduše přihlásit k cizím uživatelským účtům. Firma takto postiženým uživatelům cookies zneplatnila.

Yahoo samozřejmě nabádá všechny uživatele, kteří měli v roce 2013 registrovaný účet ke změně hesla a firma taktéž resetovala bezpečnostní otázky, jejichž odpovědi nebyly šifrované. Zarážející je však především prohlášení v e-mailu pro uživatele, v němž se píše, že útočníci nezískali hesla v holém textu. To je však pravda pouze z části – na straně Yahoo byl využíván algoritmus MD5, který se za dostatečné zabezpečení dá považovat stěží. Můžeme tedy předpokládat, že potenciální útočníci velkou část hesel již dávno získali. Jak (ne)funguje MD5 si každý může ověřit třeba na webu Hashkiller.co.uk.

Levné Androidy s malware: v Rusku takových našli desítky

15.12.2016 Root.cz Android

Kupujete levný telefon či tablet s Androidem od málo známého výrobce? Tak to si dejte pozor, aby v systému nebyl i nechtěný přídavek v podobě malware. Ruský trh je jím zaplavený.

Bezpečnost operačního systému Android je dlouhodobě problematická, hlavně proto, že výrobci pomalu záplatují svoje verze operačního systému. Zde se alespoň situace pomalu vyvíjí k lepšímu. Koupí zařízení s Androidem se však můžete setkat i s mnohem horšími bezpečnostními problémy. Výzkumníci z antivirové společnosti Dr.Web odhalili, že řada chytrých telefonů a tabletů rovnou z výroby obsahuje trojského koně.

Než se začnete děsit, je třeba dodat, že jde převážně o zařízení určená pro ruský trh. Zároveň jde o značky pomyslné třetí kategorie, o kterých jste možná ani neslyšeli. Jmenovitě např. Irbis, Bravis, Supra, Nomi, Ritmix nebo Marshal. Trojský kůň byl nalezen v celkem 26 modelech. Trochu známější už je značka Prestigio, jejíž tablet MultiPad Wize 3021 se prodával i v České republice. Obraz systému však velmi pravděpodobně mohl být jiný.

Seznam kompromitovaných zařízení na ruském trhu: MegaFon Login 4 LTE, Irbis TZ85, Irbis TX97, Irbis TZ43, Bravis NB85, Bravis NB105, SUPRA M72KG, SUPRA M729G, SUPRA V2N10, Pixus Touch 7.85 3G, Itell K3300, General Satellite GS700, Digma Plane 9.7 3G, Nomi C07000, Prestigio MultiPad Wize 3021 3G, Prestigio MultiPad PMT5001 3G, Optima 10.1 3G TT1040MG, Marshal ME-711, 7 MID, Explay Imperium 8, Perfeo 9032_3G, Ritmix RMD-1121, Oysters T72HM 3G, Irbis tz70, Irbis tz56, Jeka JK103.

Trojan se živí hlavně z reklam

Android.DownLoader.473.origin je stahovač, který se spustí vždy se zapnutím zařízení. Malware monitoruje Wi-Fi adaptér a poté se připojí ke command and control serveru, aby získal konfigurační soubor s instrukcemi. Soubor obsahuje informace o dalších aplikacích, které má trojan stáhnout. Po stažení je potají nainstaluje, popisují výzkumníci počáteční aktivitu malwaru. Takto může instalovat jak další škodlivé programy, tak prosté otravné aplikace nebo třeba vkládat reklamu na různá místa v systému. Odinstalace nechtěných programů obvykle nepomůže, protože je základní trojan nainstaluje znovu.

Payload od Android.Sprovider.7 je umístěn v samostatném modulu, který je detekován jako Android.Sprovider.12.origin. Je zašifrován a uložen ve zdrojích hlavního malwaru. Když uživatel odemkne domovskou obrazovku, trojan zkontroluje, zda je modul stále aktivní. Pokud ne, Android.Sprovider.7 znovu získá komponentu ze svého těla a spustí ji, píše se na stránkách Dr.Web. Poté už může dělat mnoho různých věcí. Z toho nejhoršího zmiňme možnost volat na libovolné číslo, zobrazovat reklamy ve stavovém řádku nebo ve všech aplikacích, otevírat odkazy v prohlížeči nebo instalovat balíčky (k tomu však musí dát uživatel svolení).

Původcem je zřejmě dodavatel systému

Ptáte se, jak se trojan vůbec do systému mohl dostat a kdo ho tam dal? Přesnou odpověď neznáme, nicméně výroba noname zařízení je celkem přímočará. Firma objedná hardware, obvykle v Číně, a mnohdy od někoho objedná i hotový obraz systému. Na starost už má potom jen prodej a distribuci. Vzhledem k tomu, že se problém týká širokého spektra značek, je dost možné, že samotní výrobci-značky o malwaru ani neví a nic z něj nemají. Systém o malware zřejmě „obohatil“ dodavatel obrazu systému.

Malou útěchou může být, že malware zřejmě nekrade data nebo se nepokouší uživatele nějak víc špehovat. Jde mu zkrátka o to vydělat svému tvůrci co nejvíc peněz, hlavně z všudypřítomných reklam apod. Jeho funkcionalita se však může rozšiřovat a není vyloučeno, že časem zdivočí. Zatím není znám způsob, jak systém očistit. Dr.Web informoval výrobce a teď je na nich, jak se k situaci postaví a zda vydají čistou aktualizaci systému. Dost možná nikoliv. Jediným řešením tak zůstává zařízení rootnout a o očištění se pokusit svépomocí, případně nahrát důvěryhodnou ROM. Komunitní podpora noname zařízení však často bývá slabá.

Jaké z toho plyne ponaučení? Asi nevěřit velmi levným zařízením od neznámých firem. Modely oficiálně distribuované v ČR sice pravděpodobně budou čisté, ale pokud objednáváte z Číny nebo jiných dalekých končin, už to může být horší a nebudete vědět, co je pro vás v zařízení přichystáno. Zřejmě nejlepším řešením, pokud už chcete koupit levný noname smartphone či tablet, je vybrat rozšířený model s dobrou komunitní podporou a nahrát do něj slušnou ROM.

Počet kybernetických útoků roste. Češi se ale příliš bát nemusí

15.12.2016 Novinky/Bezpečnost Kriminalita

Bezpečnostní společnost Check Point zveřejnila aktuální žebříček virových hrozeb. Z něj je patrné, že počet nejrůznějších počítačových útoků ve světě stoupá. Paradoxně ve vodách českého internetu je ale bezpečněji. Virová nákaza hrozí více například i na sousedním Slovensku.

Žebříčku zemí, kde útočí viry nejčastěji, dominuje Indie. Na druhém místě se pak umístily Spojené státy a na třetím Filipíny. První pětku pak uzavírá Brazílie a Turecko.

Přední pozice v žebříčku samozřejmě lichotivé nejsou. Umístění na horních příčkách znamená, že nákaza virem je daleko pravděpodobnější než v zemích, které jsou na spodních pozicích.

Tuzemské uživatele bude ale patrně nejvíce zajímat situace v našich končinách. A ta byla překvapivě podle aktuálních dat Check Pointu v říjnu lepší než v září. „Česká republika zaznamenala v říjnu jeden z největších posunů mezi bezpečnější země a umístila se až na 115. pozici, zatímco v září byla na 72. místě,“ upozornil David Řeháček, bezpečnostní odborník ze společnosti Check Point.

Virů je více

„Podobně se mezi bezpečnější země posunulo i Slovensko, které je na 99. místě, když v září bylo na 61. pozici,“ konstatoval Řeháček. Přesto je ale rizika nákazy počítačovým virem u našich východních sousedů vyšší než v tuzemsku.

Pozitivních posunů bylo v žebříčku více. „Vůbec největší pozitivní posun zaznamenala Argentina, která se z 59. zářijové pozice posunula na 120. příčku. Naopak nejvýrazněji se mezi méně bezpečné země posunulo Bělorusko, které se z bezpečné 117. příčky posunulo až na 33. pozici. Na prvním místě se v Indexu hrozeb umístila stejně jako v září Botswana,“ podotkl bezpečnostní odborník.

Celkový počet virů, které brázdí internetem, však v říjnu rostl. Počet aktivních malwarových rodin se zvýšil ve srovnání s předchozím měsícem o pět procent. Je tedy patrné, že se kyberzločinci připravují na Vánoce – v tomto období totiž tradičně koluje sítí nejvíce hrozeb v celém roce. Obezřetnost je tedy na místě.

Ransomware vede

Experti varují především před hrozbami, které se internetem šíří nejčastěji. „Ransomware Locky, který se poprvé objevil v únoru letošního roku, i nadále roste a posunul se ze třetí příčky mezi nejrozšířenějšími malwarovými rodinami na druhou,“ konstatoval Řeháček.

„Bankovní trojan Zeus se posunul o dvě místa a vrátil se do Top 3. Důvodem dalšího vzestupu Lockyho je konstantní vytváření nových variant a rozšíření distribučního mechanismu, který převážně využívá nevyžádané e-maily. Tvůrci neustále mění typy souborů používané pro stahování ransomwaru, včetně doc, xls a wsf souborů, a také významně mění strukturu rozesílaného spamu,“ doplnil bezpečnostní expert.

Ransomware je souhrnné označení pro vyděračské viry, které nasazují kyberzločinci v poslední době stále častěji. Tento nezvaný návštěvník uzamkne data v počítači a za jejich odemčení požaduje výkupné. Ani po jeho zaplacení však uživatelé nemají jistotu, že jim budou data opět zpřístupněna.

Hackeři se zmocnili údajů miliardy uživatelů portálu Yahoo

15.12.2016 Novinky/Bezpečnost Incidenty

Hackeři ukradli údaje z účtů více než miliardy lidí používajících e-maily a další služby firmy Yahooo. Oznámila to ve středu americká internetová společnost, podle níž k útoku kybernetických zločinců došlo v roce 2013. Podle agentury AP jde o největší známý průnik do systému některé ze společností poskytujících e-mailové účty.

Ukradené informace mohou podle Yahoo zahrnovat jména, e-mailové adresy, telefonní čísla, data narození a takzvané ověřovací otázky a odpovědi na ně. Citlivější údaje jako data o bankovních účtech či čísla platebních karet podle firmy hackeři nezískali.

Mohly se jim však dostat do ruky hesla od uživatelských účtů. To by mohlo přinést potíže lidem, kteří používají stejná hesla pro své další internetové účty a služby.

Experti na internetovou se podle AP domnívají, že akce je nejspíš dílem některé ze zahraničních vlád, která se snažila získat informace o konkrétních lidech. Proto se prý většina klientů firmy nemusí obávat. Pokud by čin spáchali běžní hackeři jednající na vlastní pěst, data by se zřejmě pokusili prodat na webu, což se nestalo.

Druhý velký únik

Společnost oznámila podobný únik už v září; tehdy šlo o kybernetický útok z roku 2014 a ukradena byla data z 500 miliónů účtů. Viník ani tehdy zjištěn nebyl.

Oba případy podle AP vrhají pochybnosti na chystanou koupi digitálních aktivit firmy Yahoo telekomunikačním gigantem Verizon - obě společnosti se předběžně dohodly na částce 4,8 miliardy dolarů (121 miliard korun). Pokud by však oznámení úniků vedlo k odlivu zákazníků Yahoo, mohl by Verizon ztratit o obchod zájem.

Yahoo rovněž uvedla, že informuje všechny dotčené uživatele a poradí jim, jak se chránit. Doporučila také všem uživatelům změnit hesla. Pokud stejné heslo užívají i pro přístup na jiné stránky, měli by tato hesla rovněž změnit.

Jak má vypadat správné heslo?

Bezpečné heslo by mělo mít minimálně šest znaků a mělo by obsahovat číslice a ideálně velká i malá písmena. Heslo by naopak v žádném případě nemělo být tvořeno jménem uživatele, jednoduchými slovy (jako například „heslo”) nebo pouhou posloupností číslic.

Je důležité zdůraznit, že databáze může představovat pro uživatele potenciální riziko i po letech, a to i v případě, že si již změnili přístupové heslo. Celá řada lidí totiž používá stejné přihlašovací údaje k různým webovým službám. Pro počítačové piráty tedy není nic jednoduššího než hesla vyzkoušet i na jiných serverech.

V případě, že lidé používají totožná hesla jako ke službě Yahoo i na jiných webových službách, je vhodné je změnit samozřejmě i tam.

Kyberzločinci oprášili starý trik, na Facebooku lákají na odměnu 1000 Kč

13.12.2016 Novinky/Bezpečnost Sociální sítě

Krátce před vánočními svátky oprášili kyberzločinci starý trik. Na sociální síti Facebook se vydávají za pracovníky banky a lákají je na odměnu ve výši až 1000 Kč za to, že vyzkouší novou verzi internetového bankovnictví. Ve skutečnosti jim však chtějí vybílit účet.

Ukázka podvodné nabídky na zkoušku nové verze internetového bankovnictví.

FOTO: repro mBank

Stejný trik zkoušeli v průběhu letošního roku počítačoví piráti hned několikrát pod hlavičkou České spořitelny. V aktuální vlně útoků se však vydávají za zaměstnance mBank.

Samotný útok však probíhá zcela identicky. „Přejděte na novou verzi internetového bankovnictví a získejte bonus 1000 Kč! Bezpečnější bankovnictví s přehlednějším rozvržením pro jednoduchou správu vašich financí,“ stojí v lákavě vyhlížející nabídce.

Na Facebooku je možné narazit hned na několik podobných nabídek. Liší se u nich zpravidla jen částky, které podvodníci nabízejí – zpravidla jde však o tisíc nebo 400 Kč.

Ukázka podvodné nabídky na zkoušku nové verze internetového bankovnictví.

FOTO: repro mBank

Reklamu doplňuje odkaz, který samozřejmě nesměřuje na oficiální web banky, ale na podvodné stránky, jejichž prostřednictvím se snaží kyberzločinci vylákat od důvěřivců přihlašovací údaje k internetovému bankovnictví. Vyplněním přihlašovacích údajů na podvodných stránkách se přitom lidé vystavují velkému riziku.

Počítačoví piráti jsou totiž už jen kousek od toho, aby jim mohli vybílit účet – stačí, aby propašovali virus na jejich chytrý telefon. Prostřednictvím něj pak budou schopni odchytávat potvrzovací SMS zprávy pro platby, jako tomu bylo už v minulosti.

Neprodleně kontaktovat banku

Zástupci banky v úterý před podobnými triky důrazně varovali: „Důrazně doporučujeme kontrolovat odkaz, přes který se přihlašujete do svého internetového bankovnictví! Nikdy se nepřihlašujte přes jiné odkazy!“

„Podvodné odkazy byly například ibnew.esy.es, ibnewmban.com, mbanking24.esy.es, apod. Pokud se přihlásíte přes podvodnou stránku, okamžitě kontaktujte naši mLinku na čísle 222 111 999 a změňte si přihlašovací heslo do bankovnictví,“ doporučili zástupci mBank.

Obezřetní by v případě podobných nabídek měli být také uživatelé jiných bankovních institucí. Není totiž vyloučeno, že stejný trik budou počítačoví piráti zkoušet příště pod hlavičkou úplně jiné společnosti.

Stejný trik zkoušeli počítačoví piráti už pod hlavičkou České spořitelny.

FOTO: repro Facebook

McAfee pro Linux má chránit před viry. Samo ale trpí kritickými zranitelnostmi, varují specialisté

13.12.2016 Živě.cz Zranitelnosti

Fanoušci Linuxu se celé roky smáli Windows pro jeho chyby a zranitelnosti. Nadávat na operační systém Redmondu a považovat ten komunitní za nenapadnutelný, bývalo otázkou dobrého bontonu, než se útočníci začali ve velkém orientovat i na tuto platformu.

Záhy se zjistilo, že kritické knihovny linuxového a unixového světa nikdo neaudituje – vzpomeňme třeba na aféru Heartbleed, že jsou mnohé linuxové instance na hostingu nejen od Amazonu zapojené nevědomky v botnetech a že zejména s příchodem IoT jsou mnohé linuxové síťové krabičky počínaje starými Wi-Fi routery a konče chytrými ledničkami hotovou časovanou bombou, protože jejich firmware poměrně často nikdo neaktualizuje, a tak jsou plně bohatě zdokumentovaných a neopravených bezpečnostních děr.

Intel se částečně zbavuje McAfee, prodal 51 % společnosti za 3,1 miliardy dolarů

O linuxové systémy se ve velkém začaly zajímat antivirové společnosti, a tak bylo jen otázkou času, kdy se v tomto světě objeví i všudypřítomné McAfee.

A je to právě McAfee pro Linux, které nyní ironií osudu může otevírat zadní vrátka do linuxového systému. Ach ty životní paradoxy.

McAfee pro Linux trpí zranitelností, která může předat moc nad systémem útočníkovi – třeba zrovna nějakému botnetu, který pak může zneužít toho, že linuxový systém zpravidla běží někde na serveru, anebo ve zmíněné IoT krabici, a je tedy stále spuštěný a stále online.

Bezpečnostní specialisté zdokumentovali několik takových zranitelností už koncem června a v červenci kontaktovali přímo McAfee. Ten však následující měsíce vůbec nereagoval a ozval se až počátkem prosince v okamžiku, kdy jej specialisté informovali o datu zveřejnění zranitelnosti. Krátce poté firma informovala o zranitelnosti i své klienty.

Bezpečnostní specialisté se nakonec zranitelností dle plánu pochlubili včera 12. prosince s tím, že se dotýká všech verzí počínaje 1.9.2 z února 2015 až 2.0.2 z letošního jara.

A v čem je tato zranitelnost vlastně nebezpečná? Hlavně proto, že má antivirový program administrátorská práva, takže útočník, který ovládne linuxové McAfee, může v krajních případech získat práva pro přístup hluboko do systému. Detaily

Radost byla předčasná, vyděračský virus CrySis je opět na scéně

13.12.2016 Novinky/Bezpečnost Viry

Na konci listopadu se bezpečnostní experti antivirové společnosti Kaspersky Lab pochlubili, že vyzráli na vyděračský virus zvaný CrySis. Radost však byla tak trochu předčasná, neboť počítačoví piráti tento škodlivý kód začali během pár týdnů distribuovat v upravené verzi. A na tu jsou zatím všechna bezpečnostní řešení krátká.

CrySis využívali kyberzločinci k uzamykání cizích počítačů několik posledních měsíců. Na konci listopadu však výzkumníci získali dešifrovací klíče, s jejichž pomocí byli schopni zamčená data opět zpřístupnit.

Tento záškodník z rodiny ransomware – jak jsou souhrnně označovány vyděračské viry – se však zakrátko objevil v nové verzi. Ta je prakticky na chlup stejná jako ta předchozí, ale využívá jiný šifrovací algoritmus.

To jinými slovy znamená, že po infiltraci viru CrySis už nemohou lidé bezplatně svá data pomocí nástroje společnosti Kaspersky Lab zpřístupnit. Respektive odšifrovat je možné data pouze na takových počítačích, které byly napadeny ještě starší verzí tohoto ransomwaru.

Scénář útoku jako přes kopírák

Útok nové verze škodlivého kódu CrySis probíhá podle stejného scénáře jako u dalších vyděračských virů. Nejprve tedy tento záškodník zašifruje všechna data uložená na pevném disku. Za jejich zpřístupnění pak útočníci požadují výkupné, a to klidně i několik tisíc korun.

Kyberzločinci se zpravidla snaží v majiteli napadeného stroje vzbudit dojem, že se ke svým souborům dostane po zaplacení výkupného. Ani pak se nicméně uživatelé ke svým datům nemusejí dostat.

Místo placení výkupného je totiž nutné virus z počítače odinstalovat. Zpřístupnit nezálohovaná data je už ale ve většině případů nemožné.

Stovky různých verzí

Sluší se nicméně podotknout, že škodlivé kódy z rodiny ransomware představují pro uživatele stále velké riziko. Různě upravených verzí totiž existují podle nejstřízlivějších odhadů desítky, spíše však stovky. A kyberzločinci se je snaží nasazovat při drtivé většině útoků.

V září například velkou hrozbu představoval vyděračský virus DetoxCrypto, který nebylo na první pohled snadné rozeznat. Maskoval se totiž za antivirové řešení od společnosti Malwarebytes. Uživatelé si tak často mysleli, že instalují program na ochranu svého počítače, ve skutečnosti na pevný disk vypustili nezvaného návštěvníka.

Facebookem se šíří podvodná kampaň lákající na slevy v supermarketech. Nereagujte na ni

13.12.2016 Živě.cz Sociální sítě

Pokud na Facebooku nebo v Messengeru zaregistrujete nabídku na 2 500 Kč do jednoho ze supermarketů, potom ji ignorujte. Lidl, Penny Market, Albert ani jiný řetězec o akci neví a jde o klasický podvod, který má za úkol primárně sběr uživatelů na stránkách Facebooku.

Odpovězte na tři otázky, sdílejte odkaz a my vám dáme 2 500 Kč na nákup v Lidlu. Samozřejmě jde o podvod, řetězce o takové akci nic neví

Odkaz na formulář, který je třeba vyplnit pro „získání“ slevového kuponu se šíří jak běžným sdílením na facebookovou zeď, tak Messengerem. Mezi další podmínky totiž kromě zodpovězení otázek patří právě sdílení na Facebooku a rozeslání odkazu desíti lidem prostřednictvím Messengeru.

Uživatelé si však kromě spamování stěžují také na nabídky aktualizace zařízení v případě, že formulář vyplňují prostřednictvím smartphonu. Ve hře je tak i možné stažení potenciálně nebezpečné aplikace do zařízení s Androidem.

V případě, že na zprávu či příspěvek s tímto bonusem narazíte, určitě jej ignorujte a upozorněte odesílatele, že se jedná o podvod.

Vyděračský ransomware letos vydělá svým tvůrcům miliardu dolarů, odhaduje FBI

13.12.2016 Novinky/Bezpečnost Viry

Nejzákeřnější způsob kybernetického útoku šifruje soubory v napadeném zařízení a poté požaduje po oběti zaplacení výkupného. Ne vždy to ale vede k odšifrování dat, varuje americká FBI.

Škodlivé kampaně takzvaného ransomwaru letos nebývale nabývají na intenzitě. Útočníci se nezaměřují pouze na jednotlivé uživatele internetu, ale stále více i na firmy a veřejné instituce. Ve Spojených státech jsou velmi oblíbeným terčem zdravotnická zařízení, která se neobejdou bez dat o pacientech.

Hollywoodská Presbyteriánská nemocnice takto musela nedávno zaplatit 17 tisíc dolarů (přibližně 420 tisíc korun) ve virtuální měně BitCoin, jinak by přišla o veškerou zdravotnickou dokumentaci. Americký federální úřad pro vyšetřování (FBI) odhaduje, že tvůrci ransomwaru si takto letos celkově přijdou až na miliardu dolarů (25 miliard korun).

„Poté, co si zločinci ověřili ziskovost ransomwarových kampaní u individuálních uživatelů internetu, stále častěji pronikají do firemního segmentu a hledají v něm co nejzranitelnější oběti,“ říká Miroslav Dvořák, technický ředitel antivirové společnosti ESET.

Zaplacení výkupného přitom nemusí vést k odšifrování napadených počítačů. Někteří útočníci poté opakovaně požadují další částky. Americká FBI proto obětem těchto škodlivých kampaní radí výkupné neplatit. „Existuje sice vysoká pravděpodobnost, že takto o data definitivně přijdou, ale pokud je mají správně zálohovaná, škoda by zase nemusela být tak drastická,“ říká Dvořák.

Pozor na škodlivé přílohy e-mailu

Důležité je, aby externí disky, na které firma nebo jednotlivec zálohuje data, nebyly trvale připojeny k počítačové síti. V takovém případě by totiž ransomware zašifroval i zálohy. Někdy však mají napadené společnosti více štěstí než rozumu.

Pokud hackerské skupiny, které využívají k trestné činnosti ransomware, ukončí svoji činnost nebo přestanou využívat některé druhy ransomwaru, poměrně často zveřejní na některém z veřejných internetových fór přístupové klíče, které umožní zašifrované počítače a soubory odblokovat. Tak se to stalo například v případu ransomware Crysis letos v listopadu nebo nechvalně proslulého TeslaCrypt koncem letošního května.

V obou případech připravila společnost ESET jednoduchý nástroj pro dešifrování dat napadených ransomwarem, který bylo možné zdarma stáhnout z jejích internetových stránek. „Ransomware stále zůstává významnou hrozbou na internetu, na kterou nejlépe platí prevence. Kromě pravidelné aktualizace operačního systému a instalovaného softwaru a kvalitního bezpečnostního řešení doporučujeme také pravidelné zálohovat všechna důležitá a cenná data na zabezpečená off-line úložiště,“ zdůrazňuje Miroslav Dvořák.

Uživatelé by měli věnovat zvýšenou pozornost při otevírání nevyžádaných e-mailových zpráv či příloh, kterými se ransomware nejčastěji šíří.

Routery od Netgearu mohou snadno napadnout kyberzločinci. Záplata chybí

13.12.2016 Novinky/Bezpečnost Zranitelnosti

Na pozoru by se měli mít majitelé routerů od společnosti Netgear. Podle amerického bezpečnostního týmu US-CERT, který monitoruje zranitelnosti jednotlivých zařízení a aktuální trendy kyberzločinců na síti, totiž dva prémiové modely tohoto výrobce mají kritickou bezpečnostní chybu, kterou mohou počítačoví piráti snadno zneužít.

Trhlina se týká routerů Netgear R7000 a R6400, které cílí především na náročnější uživatele a menší podniky. Právě kvůli tomu ale objevená chyba představuje ještě větší riziko – především v podnikové síti totiž mohou počítačoví piráti udělat velkou neplechu.

„Zranitelnost umožňuje útočníkovi spustit na zařízení libovolný kód s právy uživatele root, pokud se mu podaří nalákat uživatele na speciálně připravenou webovou stránku,“ varoval Pavel Bašta, bezpečnostní analytik CSIRT.CZ, který je provozován sdružením CZ.NIC.

Podvodné webové stránky

To jinými slovy znamená, že útok začíná ve chvíli, kdy uživatel navštíví podvodnou webovou stránku. Prostřednictvím ní se dostane do routeru záškodník, s pomocí kterého může kyberzločinec například řídit síťový provoz.

Netgear R6400

Že je router zavirovaný, mohou uživatelé poznat například podle toho, že jim přestane z připojených počítačů zcela fungovat internetové připojení, případně se při snaze o připojení na nějakou webovou stránku zobrazí úplně jiný web.

Přesně to se stalo už v minulosti kvůli zranitelnosti známé jako „rom-0“. Místo serverů, jako jsou například Seznam.cz nebo Google.com, se poškozeným zobrazila hláška o nutnosti instalace flash playeru. Místo té se ale do PC stáhnul další virus. Útočníci tak rázem měli přístup nejen k routeru, ale i k připojenému počítači.

Routery nepoužívat

„K dispozici je již i kód (exploit), který umožňuje provedení útoku. Zatím však není k dispozici žádná oprava, uživatelům se proto nedoporučuje routery dále používat,“ konstatoval Bašta.

Prozatím byla chyba prokázána pouze u zmiňovaných routerů Netgear R7000 a R6400. Není nicméně vyloučeno, že totožnou trhlinu v ovládacím softwaru používají i další modely tohoto výrobce.

Společnost NetGear se k objevené zranitelnosti zatím oficiálně nevyjádřila. Lze ale předpokládat, že v průběhu několika dnů či týdnů bude vydána aktualizace, která chybu opraví.

Podvodníci zkoušejí nový trik. Důvěřivce lákají na atraktivní výhry

13.12.2016 Novinky/Bezpečnost Sociální sítě

Chcete vyhrát iPhone 6S nebo iPad Pro? Přesně na takové atraktivní ceny lákají podvodníci v nové vlně phishingových podvodů, které se šíří i ve vodách českého internetu. Při lákání citlivých dat se přitom vydávají za tvůrce webových prohlížečů, kvůli čemuž se skutečně může nechat mnoho lidí napálit.

Ukázka podvodné výherní stránky

FOTO: repro Mozilla.cz