Czech Articles - 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

FBI využívá ke sledování díru, která je zřejmě i ve Firefoxu. Mozilla chce chybu znát, ale neuspěla ani u soudu

27.7.2016 Zdroj: SecurityWorld Zranitelnosti

Američtí federální vyšetřovatelé z FBI objevili díru v zabezpečení internetového prohlížeče Tor Browser, díky které mohli sledovat a dopadnout uživatele serveru s dětskou pornografií. Tor Browser je však prohlížeč postavený na Firefoxu a je docela možné, že se chyba v zabezpečení týká i Firefoxu samotného. Mozilla by se proto o ní ráda dozvěděla, ale FBI odmítá objevenou chybu prozradit.

Když to nešlo běžnou domluvou, zkusila to Mozilla dokonce u soudu. Ten se však nyní postavil na stranu FBI a rozhodl, že vyšetřovatelé kýženou informaci Mozille poskytovat nemusí, informuje Computerworld.

Mozilla se opírá především o argumenty založené na tom, že pokud by se chyba týkala i Firefoxu, byla by ohrožena bezpečnost počítačů milionů uživatelů. Pokud o chybě v zabezpečení ví FBI, může o ni vědět i někdo jiný a zneužívat ji.

Zajímavý případ připomíná nedávný podobný spor Applu. Po firmě vyšetřovatelé původně chtěli, aby jim poskytla přístup k zašifrovaným datům v úložišti iPhonu kvůli vyšetřování. Požadavek byl adekvátní, ale Apple nepomohl s tím, že ze zašifrovaného telefonu nemá jak data dostat a že neexistují žádná "zadní vrátka". V FBI nakonec zabezpečení nějak pokořili. Apple chtěl pochopitelně vědět jak, protože by to mohlo znamenat bezpečnostní díru v iPhonu. Ale podobně jako Mozilla neuspěl.

Nová chyba ve Windows vás zahltí nechtěnou reklamou

8.6.2016 Zdroj: ComputerWorld Zranitelnosti

Nová verze malwaru DNS Unlocker umožňuje měnit výchozí konfiguraci DNS, díky čemuž může zasažené uživatele začít zásobovat nadměrnou reklamou.

Analytici Esetu detekovali novou verzi adwaru DNS Unlocker s unikátní schopností měnit výchozí konfiguraci DNS. Typickým příkladem, jak DNS Unlocker ovlivňuje napadený počítač, je zobrazování reklam, které jako zdroj uvádí DNS Unlocker, a několika variantami podvodných stránek upozorňujících na údajnou nákazu počítače.

„DNS útoky nejsou tak destruktivní – řekněme v porovnání s ransomwarem – a bývalo vždy jednoduché je eliminovat. U nové varianty DNS Unlocker to však už neplatí,“ říká Petr Šnajdr, bezpečnostní expert v Esetu.

Analytici zjistili, že nový typ DNS Unlocker dokáže oklamat operační systém Windows tak, aby zobrazoval jiné hodnoty nastavení DNS, než je tomu ve skutečnosti.

„V grafickém rozhraní se nadále zobrazuje, že používáte automaticky přiřazenou adresu DNS serveru, ale ve skutečnosti používáte adresu statickou. Stručně řečeno, jedná se o DNS útok, který si vynutí používání podvržených serverů DNS. Proto jde o problém, který je pro běžného uživatele velmi těžko řešitelný,“ tvrdí Šnajdr.

Základní problém prý spočívá v tom, jak systém Windows pracuje s DNS adresami. Podrobné informace o svých zjištěních proto Eset zaslal Microsoftu, který podle jeho slov uznal, že jde chybu, ale bohužel ji neklasifikoval jako potenciální zranitelnost.

"Jelikož úprava registru vyžaduje administrátorská práva, nepovažujeme tento problém za natolik nebezpečný, abychom ho řešili prostřednictvím servisu MSRC,“ odpověděli zástupci Microsoftu.

Možná preventivních opatření podle Esetu:

Nenechávejte uživatele s administrátorskými právy surfovat na internetu; pokud ano, pak pouze v nezbytných případech.

Pokud zaregistrujete nevyžádané reklamy, zejména v případě, pokud mají dole v patičce uveden původ DNS Unlocker, zkontrolujte si nastavení DNS serverů v pokročilém menu nastavení TCP/IP.

Pokud spatříte pop-up okno s nabídkou nějakého druhu podpory, buďte extrémně opatrní a před jakýmkoli dalším krokem si zkontrolujte nastavení DNS.

Pokud máte jakékoli pochybnosti o nastavení DNS, můžete odstranit podezřelé položky na kartě DNS na stránce pokročilých nastavení TCP/IP. Kontrolou počítače pomocí některých on-line skenerů lze také malware DNS Unlocker odstranit.

Dodržujte všechna základní pravidla pro bezpečné používání internetu, včetně toho, abyste používali kvalitní bezpečnostní řešení.

Výzkum: Zaměstnanci nedbají na bezpečnost

27.7.2016 Zdroj: ComputerWorld Hrozby

Dobrou zprávou je, že oproti loňsku výrazně vzrostl počet lidí, kteří k zajištění vzdáleného přístupu k datům používají bezpečné firemní nástroje. Špatnou zprávou je, že současně roste i počet lidí, kteří si stále práci domů posílají přes soukromý email.

Využívání firemního cloudu letos oproti roku 2015 výrazně vzrostlo (z 29 % na 43 %) a Česko se tak z loňských spodních příček dostalo na evropský průměr (45%). Téměř polovina (46 %) zaměstnanců si ale stále ještě posílá pracovní soubory na soukromý email, což je o 7 procentních bodů více než loni.

Využívání spotřebitelských úložišť se zdvojnásobilo (ze 14 % na 30 %). Soukromé maily ani běžná úložiště přitom nemohou zajistit potřebnou míru ochrany citlivých obchodních informací. Vyplývá to z nového ročníku průzkumu Náskok díky technologiím, který si nechal zpracovat Microsoft.

Lidé chápou nutnost dobře chránit informace, ke kterým na dálku přistupují. 9 z 10 šéfů a 79 % zaměstnanců zdůraznilo, že při práci mimo kancelář je nezbytné zajistit bezpečnost dat.

„Jenže praxe stále ještě pokulhává. Používání soukromých mailů pro sdílení pracovních dokumentů může pro firmy představovat časovanou bombu,“ uvedl Ondřej Novodvorský, ředitel pro malé a střední firmy z Microsoftu. "Do práce patří profesionální pracovní nástroje a platí to i o technologiích."

Není přitom řešním mobilitu omezovat. V letošním průzkumu uvedly téměř tři čtvrtiny (72 %) zaměstnanců českých SMB, že možnost pracovat mimo kancelář zvyšuje jejich produktivitu. Firmy by se jejím omezením připravily o důležitý zdroj výkonnosti, kreativity i nových obchodních příležitostí.

„Lidé dnes mobilně žijí a jsou zvyklí komunikovat a sdílet na dálku. Pokud firma svým zaměstnancům nenabídne bezpečné nástroje a nenaučí je správně používat, najdou si jinou cestu. A to může být pro bezpečnost firemních dat velký problém,“ řekl Ondřej Novodvorský.

Neopravená chyba ve WordPress pluginu ohrožuje tisíce webů

27.7.2016 Zdroj: ComputerWorld Zranitelnosti

Vada v zásuvném modulu Mobile Detector v oblíbeném systému pro správu obsahu umožnil hackerům nahrát škodlivá data na servery.

Během posledního týdne se útočníkům podařilo zneužít chybu, která se objevila v oblíbeném WP Mobile Detector pluginu, instalovaném na více než 10 tisíc webových stránkách.

Vývojář zásuvného modulu chybu opravil již v úterý ve verzi 3.6; uživatelé by se tak měli ujistit nejen, že mají nejnovější verzi pluginu, ale také, zda nejsou jejich stránky již napadeny.

Zneužití je možné díky skriptu zvaném resize.php a umožňuje vzdáleným útočníkům nahrávat soubory na webový server. Mezi takové soubory mohou patřit např. backdoor shell skripty, které hackerům poskytnou zadní vrátka přístupu na server a umožní jim vkládat části kódu na webové stránky.

Chybu objevil bezpečnostní systém Wordpressu PluginVulnerabilities.com poté, co sledoval requesty na soubor wp-content/plugins/wp-mobile-detector/resize.php, ačkoli ten na serveru neexistoval. To znamená, že někdo používal automatický sken, aby vyhledal tento konkrétní soubor, což obvykle bývá právě z důvodu možné zneužitelné chyby.

Výzkumníci z bezpečnostní agentury Sucuri, specializované na webové zabezpečení, analyzovali logy z firewallu společnosti a nalezli několik pokusů o zneužití chyby, začínaje 27. květnem; tedy čtyři dny před vydáním opravné aktualizace. Je však možné, že útočníci o vadě věděli již dříve.

WP Mobile Detector (pozor na záměnu s jiným, nenakaženým pluginem jménem WP Mobile Detect) měl na počátku května přes 10 tisíc aktivních instalací. Nyní se toto číslo smrsklo na pouhou pětinu, ale z části je to i proto, že po detekci chyby WordPress zásuvný modul na čas odstranil.

Aby útočníci mohli vadu v resize.php zneužít, musí server mít povolenu funkci allow_url_fopen. To do jisté míry limituje nebezpečnost závady.

Protože není jasné, kolik webových stránek bylo nakaženo, je dobrý nápad, jste-li uživatelem dané aplikace, zkontrolovat svůj server.

„Valná většina zranitelných stránek je nyní infikována spamem skrze doorway weby, odkazujících obvykle na pornostránky,” popisuje výzkumník ze Sucuri Douglas Santos. „Standardně najdete složku gopni3g v kořenovém adresáři, která obsahuje soubor story.php (která doorwaye umožňuje), .htaccess a podsložky se spam soubory a šablonami.”

Flowmon nabídne monitoring sítě i přes mobil

27.7.2016 Zdroj: ComputerWorld Mobilní

Flowmon Friday – to je název akce, v rámci které firma Flowmon Networks koncem května seznámila veřejnost s novými řešeními zaměřenými na monitorování a bezpečnost počítačových sítí. Partnerem konference baly IDG Czech Republic.

Během programu se návštěvníci mohli seznámit s novinkami v řešení Flowmon, jako je například nová architektura ukládání datových toků, větší viditelnost do aplikační vrstvy nebo rychlejší detekce incidentů, a vývojem technologie monitorování síťového provozu.

Vedle toho Pavel Minařík, technický ředitel Flowmon Networks, představil zbrusu novou mobilní aplikaci pro operační systémy iOS a Android. Díky ní mají uživatelé Flowmonu přehled o své síti kdekoliv a kdykoliv na svém mobilním zařízení.

Z řad technologických partnerů vystoupil na konferenci Jaromír Pilař z Cisco Systems, který se věnoval síťové infrastruktuře jako klíčovému prostředku pro detekci a kontrolu hrozeb.

Praktická nasazení a přínosy řešení Flowmon napříč různými segmenty pak postupně představili Miloš Němec z Kofoly, Aneta Coufalíková z Centra CIRC Ministerstva obrany, Daniel Dvořák z Vysoké školy chemicko-technologické v Praze a Filip Višenka ze Slovenské spořitelny.

Na konferenci byli také vyhlášeni nejúspěšnější partneři společnosti za rok 2015. Titul českého Distributora roku si odnesl Veracomp, partnerem roku pak společnost Dimension Data. Obě ocenění předal Zoltán Csecsödi, nový obchodní ředitel Flowmonu pro Českou republiku, jenž byl na konferenci oficiálně ve funkci představen.

„Příští rok to bude deset let existence Flowmonu. Z malého týmu se nám podařilo vytvořit úspěšnou společnost, které se daří růst u nás i v zahraničí,“ dodal Rostislav Vocilka, ředitel společnosti Flowmon Networks.

Mobilní platby: Zabezpečí vás při nich lépe hardware, nebo software?

27.7.2016 Zdroj: ComputerWorld Mobilní

Platební systémy se stále častěji dostávají do hledáčku obchodníků i uživatelů. Je ale jejich používání opravdu bezpečné? A které řešení se ukazuje jako vhodnější?

Google oznámil svou platformu Android Pay a jedná s operátory o předinstalaci tohoto systému do telefonů se systémem Android. Samsung zase o prázdninách v Evropě zprovoznil svůj vlastní platební systém Samsung Pay, PayPal se oddělil od firmy eBay a koupil dodavatele platební technologie, firmu Xoom.

Pro spotřebitele se rozhodnutí pravděpodobně zredukuje na to, zda mít telefon iPhone nebo Android a jaké aplikace je snadnější používat a jsou akceptované většinou obchodníků.

Obchodníci pokračují v implementacích podpory pro mobilní platby. Naštěstí se nebudou muset rozhodovat mezi podporou platforem Apple a Google – přidání podpory pro jednu automaticky znamená schopnost akceptovat druhou.

Ale co používané back-endové technologie? Jak na tom jsou z hlediska bezpečnosti? Podle bezpečnostních expertů existuje několik způsobů realizace a každý má své vlastní bezpečnostní důsledky.

Hardware versus software

Hlavním rozdílem mezi platformou Apple Pay a většinou ostatních mobilních platebních platforem je, že Apple Pay používá hardwarové zabezpečení a bezpečnostní prvek uvnitř telefonu, chráněný proti neoprávněné manipulaci.

V telefonech iPhone se pro další zabezpečení používá kombinace se čtečkou otisků prstů.

Podle Adama Kujawy, šéfa antimalwaru ve společnosti Malwarebytes, se nepřenášejí žádné nešifrované osobní údaje. Jediné dosud ohlášené bezpečnostní problémy se týkají úvodního nastavení, kdy podvodníci dokázali přesvědčit operátory k přiřazení ukradených platebních karet ke svým telefonům iPhone.

Zloději by navíc teoreticky mohli dokázat oklamat čtečky otisků prstů a uskutečnit neoprávněné platby, uvádí Kujawa. Největší nevýhody platformy ApplePay však podle něj nejsou technické, ale spíše praktické.

Tyto telefony jsou totiž relativně drahé a neexistuje žádný způsob placení v případě, když například dojde k vybití baterie iPhonu.

Hlavní alternativou pro bezpečnostní prvek je HCE (Host Card Emulation – hostitelská emulace karty, kterou v tuzemsku nyní začíná jako prý první lokální banka provozovat Komerční banka). Je to softwarová alternativa k hardwarově založenému zabezpečení a používá cloudový tokenizační proces.

„Z bezpečnostního hlediska poskytuje HCE nejlepší ochranu, protože šifrování a předávání vašich finančních informací je v rukách příslušné banky a neexistuje spojení mezi platebními informacemi a samotným zařízením v případě, že dojde k jeho krádeži,“ tvrdí Kujawa.

Existuje zde však riziko, že by mohly speciálně vytvořené škodlivé aplikace unést proces HCE a ukrást uživatelům peníze.

Ideální kombinací by podle Kujawy byl bezpečný prvek v zařízení v kombinaci s HCE a biometrickou autentizací.

Mobilní telefony versus web

Přes všechny diskuze týkající se ApplePay a toho, co Google a Samsung mohou nebo nemohou dělat, nemá většina uskutečněných mobilních plateb se žádnou z těchto technologií nic společného.

Namísto toho jsou webové platby vykonané jednoduše prostřednictvím prohlížečů v mobilních zařízeních nebo specializovaných aplikacích. Například Amazon má nákupní aplikaci pro chytré telefony či tablety a PayPal disponuje mobilní aplikací, která vám umožní poslat peníze přátelům.

Podle platební společnosti Adyen tyto dva druhy mobilních plateb tvoří 27 procent všech on-line plateb v prvním čtvrtletí letošního roku, což je nárůst o 39 procent ve srovnání se stejným obdobím loňského roku.

Malá část těchto mobilních plateb se týká lokálních nákupů – například tak můžete platit v kavárnách Starbucks a za svou jízdu s využitím služby Uber pomocí jejich aplikací.

Tyto osobní mobilní platby vytvořily podle agentury Forrester Research jen v USA obrat 3,74 miliardy dolarů. Forrester však očekává, že porostou rychleji než další druhy mobilních plateb a do roku 2019 dosáhnou 34,2 miliardy dolarů.

S ohledem na bezpečnost je nevýhodou tohoto přístupu totéž co u jakéhokoli webového platebního systému, popisuje Andrew Blaich, bezpečnostní analytik ve společnosti BlueBox Security. Pokud by došlo k úniku dat, mohli by počítačoví zločinci potenciálně ukrást všechny uložené finanční informace o uživatelích.

„Pokud někdo ukradne vaše uživatelské jméno a heslo, může se za vás vydávat a vaším jménem i platit,“ upozorňuje Blaich.

Kromě toho může dojít ke kompromitaci samotných mobilních aplikací, popisuje Andrew McLennan, viceprezident společnosti Metaforic, která se zaměřuje na mobilní bezpečnost. To se již stalo oběma aplikacím – Starbucks i Uber.

Hackeři mohou stáhnout aplikace, udělat root zařízení, v případě potřeby vypnout bezdrátovou konektivitu a poté vynaložit veškerý potřebný čas k analýze aplikací.

„Jakmile to dokončí, mohou na základě získaných informací vytvořit zbraně pro hromadné útoky – od jednoduchých krádeží po zákeřnější sbírání osobních dat pro budoucí použití daleko od původní aplikace,“ varuje McLennan.

Nástroje pro penetrační testování: Vyberete si?

27.7.2016 Zdroj: ComputerWorld Zabezpečení

Pokud nemáte žádné obavy, že by vaše IT vybavení mohli napadnout zahraniční či místní útočníci, je pro vás tento článek zbytečný. Pokud však žijete ve stejné realitě jako zbytek z nás, mohou vám rady od skutečného profesionála, týkající se solidních nástrojů pro preventivní penetrační testování, velmi pomoci.

Evan Saez, který je nadšencem, návrhářem a programátorem penetračního testovacího nástroje a pracuje jako analytik kybernetických hrozeb ve společnosti Lifars, promluvil o nejnovějších a nejlepších penetračních nástrojích a o vhodném způsobu jejich použití. Tady jsou jeho postřehy.

Dostupné nástroje pro penetrační testování

Nástroje pro penetrační testování, o kterých se zde bude mluvit, zahrnují Metasploit, Nessus Vulnerability Scanner, Nmap, Burp Suite, Owasp ZAP, SQLmap, Kali Linux a Jawfish (Evan Saez je vývojářem projektu Jawfish).

Tyto nástroje jsou klíčem k zabezpečení podniku, protože jsou to ty samé produkty, které používají útočníci. Pokud nenajdete své díry a neopravíte je, najdou je oni.

Metasploit je framework s větší základnou programátorských fanoušků, který se rozšiřuje o vlastní moduly fungující jako testovací nástroje k otestování slabin v operačních systémech a aplikacích.

Lidé vydávají tyto vlastní moduly na serverech GitHub a Bitbucket. Bitbucket je stejně jako GitHub on-line repozitářem pro programátorské projekty.

„Metasploit je zřejmě nejpopulárnějším řešením svého druhu pro penetrační testování,“ uvádí Saez.

Nessus Vulnerability Scanner je na signaturách založený nástroj pro vyhledávání zranitelností. „Nessus dokáže pouze porovnávat výsledky skenování s databází známých signatur zranitelností,“ popisuje Saez.

Síťový skener Nmap umožňuje penetračním testérům zjistit typy počítačů, serverů a hardwaru, které má podnik ve své síti.

Skutečnost, že jsou tyto stroje identifikovatelné prostřednictvím těchto externích sond, je sama o sobě zranitelností. Útočníci používají tyto informace k vytvoření základů pro útoky.

Burp Suite je dalším oblíbeným nástrojem pro penetrační testování, určeným pro webové aplikace. Mapuje a analyzuje webové aplikace, vyhledává a umí zneužít zranitelnosti, jak uvádí společnost PortSwigger, která je dodavatelem nástroje Burp Suite pro zabezpečení webu.

Owasp ZAP (Zed Attack Proxy) je řešení pro penetrační testování webových aplikací od neziskového projektu Owasp (Open Web Application Security Project). Nabízí automatizované a manuální skenování webových aplikací, jehož účelem je pomoci nováčkům i zkušeným profesionálním penetračním testérům. ZAP je open source systém dostupný na webu GitHub.

SQLmap automatizuje odhalování děr typu SQL Injection. Ty se potom snaží zneužít a získat úplnou kontrolu nad databázemi a hostujícími servery.

Kali Linux představuje komplexní nástroj obsahující předinstalovanou sadu specializovaných penetračních testovacích (a bezpečnostních a forenzních) nástrojů. „Obsahuje nástroje použitelné pro lidi, kteří nemají v oblasti bezpečnosti žádné znalosti,“ popisuje Saez.

Jawfish je na rozdíl od většiny nástrojů založených na signaturách řešením, které využívá genetické algoritmy. „Genetické algoritmy hledají věci v kontextu vyhledávání,“ vysvětluje Saez.

Na základě vyhledávacích kritérií, jak se Jawfish dostává blíže k tomu, co se hledá (v tomto případě zranitelnost), nakonec nějakou může najít. Jawfish nevyžaduje databázi signatur.

Jak je používat

Metasploit, Nessus Vulnerability Scanner, Nmap, Burp Suite, Owasp ZAP, SQLmap, Kali Linux a Jawfish mají své specifické využití. Většina podniků tak bude potřebovat více nástrojů.

Metasploit nabízí jak rozhraní Ruby, tak i příkazový řádek, takže si váš penetrační testér může vybrat libovolné z nich v závislosti na tom, co právě chcete dělat.

„Rozhraní Ruby je vhodnější pro testování velmi rozsáhlé sítě, protože spouštění příkazů z příkazového řádku by bylo příliš zdlouhavé,“ vysvětluje Saez.

Nessus Vulnerability Scanner hledá otevřené porty v počítačích a firewallech a instalace potenciálně zranitelného softwaru. „Pokud jde o penetrační testování, je tento nástroj méně užitečný, protože je příliš nápadný a při zjišťování zranitelností jde tzv. předními dveřmi a komunikuje s operačním systémem.

Toto řešení se obvykle používá při kontrole dodržování předpisů ke zjišťování, zda jsou nainstalované všechny záplaty,“ vysvětluje Garrett Payer, vedoucí technolog v konzultační a implementátorské společnosti ICF International.

Nmap je dobré používat k vyhledávání hostitelů, otevřených portů, verzí softwaru, operačních systémů, verzí hardwaru a zranitelností – obecně k mapování terénu pro síťový útok.

Je užitečný v každé fázi penetračního testování, kdykoli máte novou sadu hostitelů, portů a dalších prostředků, které je potřebné identifikovat, například při zadávání nového segmentu sítě.

„Tento systém nabízí funkci skriptování a je užitečný pro výčet uživatelského přístupu,“ dodává Payer.

K mapování webových aplikací používejte Burp Suite a webový prohlížeč. Nástroje uvnitř sady Burp Suite zjišťují funkcionalitu aplikací a bezpečnostní díry a potom zahájí vlastní útoky.

Burp Suite automatizuje opakované funkce, a přitom uživateli ponechává volbu pro případy, kdy penetrační testér potřebuje kontrolu nad jednotlivými možnostmi testování.

„Tento funkcemi nabitý nástroj zkoumá skriptování mezi weby a další zranitelnosti pomocí proxy,“ popisuje Payer. „Přináší to transparentnost toho, co webové stránky vlastně posílají na server.“

Owasp ZAP vykonává různá skenování a testy včetně skenování portů, skenování hrubou silou a fuzzingu za účelem nalezení nezabezpečeného kódu. Penetrační testéři používají intuitivní grafické uživatelské rozhraní podobné aplikacím Microsoftu a některé nástroje pro design webu (jako je například Arachnophilia).

Poté, co začnete surfovat a uděláte na webu potřebné úkony, znovu použijete ZAP a můžete vidět kód a co se stalo při těchto činnostech. Owasp ZAP nastavíte jako proxy server a začne kontrolovat webový provoz, který zpracovává.

„Tento nástroj je novější než Burp Suite, nemá tolik funkcí, ale je zdarma jako open source. Poskytuje podmnožinu funkcí a grafické uživatelské rozhraní, které je užitečné pro lidi, kteří s penetračním testováním webových aplikací teprve začínají,“ uvádí Payer.

Řešení SQLmap se používá pomocí příkazů Pythonu na příkazové řádce k testování nesprávně naprogramovaných webových stránek a adres URL spojených s databázemi. Pokud škodlivě vytvořený odkaz (URL) do databáze vyvolá chybu, potom je takový odkaz předmětem útoku.

SQLmap se instaluje do operačního systému Ubuntu Linux ve virtuálním stroji. „SQLmap je vhodný pro skriptování. Umí zjistit takové věci, jako například zda programátor parametrizoval vstupy,“ uvádí Payer.

Pokud ne, mohou penetrační testér či útočník odeslat jméno, středník a SQL příkaz a spustit ho v databázi a získat kontrolu, vysvětluje Payer.

Nainstalujte si Kali Linux a spusťte libovolný z desítek integrovaných nástrojů pro penetrační testy a útoky. „Kali Linux je k dispozici s velkým množstvím uživatelské dokumentace,“ uvádí Saez.

Penetrační testovací řešení Jawfish můžete zkusit použít pomocí dostupného formuláře grafického uživatelského rozhraní. Jednoduše zadejte IP adresu serveru, zranitelnou webovou adresu na této IP adrese, zranitelnost, metodu a cílový text.

Na náš trh míří další „superbezpečný“ telefon

27.7.2016 Zdroj: ComputerWorld Mobilní

GranitePhone, podle dodavatele vysoce zabezpečený mobilní telefon, uvedla na náš trh firma Satomar. Novinka zahrnuje systém Sikur, jenž běží nad Androidem a zajišťuje několikanásobné šifrování přenášených informací.

GranitePhone hardwarově představuje běžný mobilní telefon s podporou LTE, který je však vybaven speciálním operačním prostředím. Jako základ slouží upravený systém Android 5.1, na kterém běží prostředí Sikur OS.

Ten umožňuje komunikaci s jakýmkoli jiným telefonem, mobilním zařízením či počítačem stejně, jako každý jiný mobil. Jakmile však dojde k výměně informací mezi dvěma GranitePhony nebo mezi GranitePhonem a jiným přístrojem s řešením Sikur, posílaná data a hovory se vícenásobně šifrují.

Kromě použití šifrování AES s délkou klíče 256 bitů je použit také kódovací algoritmus RSA s délkou klíče 2 048 či 4 096 bitů a další hashovací funkce. Díky tomu jsou šifrovací procesy v různých úrovních komunikace podle výrobce zdvojnásobené až ztrojnásobené.

GranitePhone kvůli svému zaměření za ochranu uživatelů neumožnuje instalaci aplikací z obchodu Google Play. Obchod s aplikacemi totiž není vůbec součástí systému, který tak obsahuje pouze základní aplikace pro telefonování, e-mailovou komunikaci, SMS, webový prohlížeč, kalkulačku a speciální zabezpečený chat.

Dodavatel chystá přidat ještě mapy s navigací, hodiny, poznámky a kalendář, v další vlně pak prý i některé další aplikace.

Sikur je k dispozici pro Android od verze 4.0, iOS od verze 7.0 a také pro počítače s Windows. Po uplynutí 30denni zkušební verze je k dispozici ve dvou variantách.

Essential zajišťuje základní funkce zabezpečené skupinové komunikace s tím, že počet odeslaných šifrovaných zpráv je omezen na 15 měsíčně, stejně tak jako počet šifrovaných hovorů. Tato varianta je k dispozici za cenu 350 Kč, resp. 13 € měsíčně. Verzi Enterprice bez jakýchkoli omezení objemu šifrované komunikace je možné využívat za 490 Kč, resp. 18,5 € měsíčně.

Samotný přístroj GranitePhone se systémem Sikur je k dostání za cenu 29 990 Kč, resp. 1 110 eur včetně DPH.

Zašifrovaní ransomwarem TeslaCrypt? Eset prý dokáže data zase zpřístupnit

27.7.2016 Zdroj: ComputerWorld Viry

Nástroj, který dokáže obnovit soubory zašifrované pomocí ransomwaru TeslaCrypt, uveřejnil Eset. Dokáže to ale jen u novějších verzí TeslaCrypt 3 nebo 4. Novinka je ke stažení na webových stránkách dodavatele.

Operátoři ransomwaru TeslaCrypt nedávno ohlásili, že ukončují své škodlivé aktivity. Při této příležitosti jeden z analytiků Esetu anonymně kontaktoval útočníky přes kanál určený obětem TeslaCrypt a požádal jej o univerzální dešifrovací klíč (tzv. master key).

Žádost byla překvapivě kladně vyřízená, což umožnilo Esetu vytvořit řešení pro ty, kteří ztratili přístup ke svým souborům.

TeslaCrypt se poprvé objevil na scéně začátkem roku 2015 a začal se soustředit na obsah spojený s hrami, jako jsou například uložené pozice, uživatelské mapy, ale i na osobní dokumenty a obrázky – celkem šlo o 185 různých koncovek souborů.

Nástroj Esetu dokáže dešifrovat soubory zakódované TeslaCryptem s koncovkou .xxx, .ttt, .micro nebo .mp3, a samozřejmě i ty, jejich koncovka se šifrováním nezměnila.

Jaké jsou aktuálně nejčastější hrozby v Česku?

27.7.2016 Zdroj: ComputerWorld Hrozby

Globálně nejvíce zlobí červ Bundpil, v Česku se ale momentálně nejčastěji šíří infikované přílohy e-mailu.

Žebříček deseti největších bezpečnostních hrozeb v IT za měsíc duben zveřejnil Eset. Podle něj oproti březnu výrazně stouplo rozšíření škodlivého červa Bundpil, který se šíří prostřednictvím vyměnitelných médií. Druhou nejčastější hrozbu představuje trojan Nemucod, třetí je potom Javascript Danger.ScriptAttachment. Ten je ve světovém měřítku třetí, v České republice se jedná o hrozbu nejčastější.

„Červ Bundpil obsahuje URL, ze které se snaží do napadeného zařízení stáhnout několik souborů. Ty se pak instalují a umožňují do zařízení stahovat další škodlivé kódy,“ popisuje Petr Šnajdr, expert Esetu.

Bundpil předstihl trojského koně Nemucod. I ten však nadále zaznamenával zvýšený výskyt a v žebříčku deseti největších kybernetických hrozeb za měsíc duben se posunul na druhé místo.

Nemucod používají hackeři jako prostředek pro instalaci dalších škodlivých kódů a ovládnutí infikovaného zařízení. „Jde o klasický downloader, který se šíří jako příloha e-mailových zpráv. Nejčastěji se maskuje jako faktura nebo pozvánka k soudu,“ konstatuje Šnajdr.

Nově se v desítce nejaktivnějších škodlivých kódů objevuje na třetí pozici JS/Danger.ScriptAttachment, což je škodlivý soubor, který se šíří jako příloha e-mailu a může způsobit stažení malware. „Jde o detekci, která podle obecnějších kritérií posuzuje škodlivost zprávy. Detekce JS/Danger pokrývá jiným algoritmem varianty škodlivého kódu Nemucod, a proto je část Nemucodu detekována jako JS/Danger. V českém prostředí se jedná o hrozbu nejčastější, identifikujeme ji ve více než čtvrtině všech případů,“ vysvětluje Šnajdr.

Aktuálně se v přehledu nejčastějších kybernetických hrozeb objevuje i vir Agent.XWT, který otevírá vrátka dalším infiltracím. Nejrozšířenější hrozby v první pětici uzavírá kód ScrInject, který otevírá webové HTML stránky se škodlivými skripty nebo vloženými iframe objekty, které automaticky přesměrovávají zařízení ke stažení malware.

Druhá polovina žebříčku nejaktivnějších virů už neobsahuje tak rozšířené škodlivé kódy. Na šestou pozici se v dubnu posunul trojan HTML/Refresh, který přesměrovává internetový prohlížeč na nepříliš důvěryhodná URL. Sedmou pozici si stejně jako v březnu udržel virus Rammit, který se aktivuje při každém spuštění systému a jeho pomocí může útočník na dálku vypnout nebo restartovat napadený počítač.

Na osmou pozici z březnové třetí příčky v dubnu klesl malware Agent.CR, který ke svému maskování používá soubor typu LNK a v rámci něho zneužívá ke svým aktivitám systémový program rundll32.exe.

Devátou příčku pak obsadil polymorfní virus Sality, který při každém restartu operačního systému narušuje nebo odstraňuje bezpečnostní aplikace.

Dubnový žebříček nejrozšířenějších kybernetických hrozeb uzavírá malware Agent.BZ, který podobně jako Agent.CR využívá volání škodlivé funkce ze své DLL knihovny pomocí runddl32.exe.

Top 10 hrozeb - globální přehled

Win32/Bundpil

JS/TrojanDownloader.Nemucod

JS/Danger.ScriptAttachment

Win32/Agent.XWT

HTML/ScrInject

HTML/Refresh

Win32/Ramnit

LNK/Agent.CR

Win32/Sality

LNK/Agent.BZ

Top 10 hrozeb - Česká republika

JS/Danger.ScriptAttachment

JS/TrojanDownloader.Nemucod

HTML/Refresh

VBA/TrojanDownloader.Agent.BBD

Win32/Bayrob

JS/Exploit.Agent.NLV

HTML/IFrame

Win32/PSW.Fareit

Win32/PSW.Papras

VBS/TrojanDownloader.Small.NEN

Kritická chyba v antivirech Symantec a Norton umožňuje atak hackerů

27.7.2016 Zdroj: ComputerWorld Zranitelnosti

Chyba v jádru antiviru, užívaném hned v několika produktech firmy Symantec, je velmi snadno zneužitelná. Podle bezpečnostního technika Googlu, Tavise Ormandyho, který chybu objevil, může být zranitelnost zneužitá ke spuštění nakaženého kódu na počítačích, a to i vzdáleně.

Jediné, co útočník musí udělat, je poslat e-mail s vadným souborem jako přílohu nebo přesvědčit uživatele, aby klikl na nebezpečný odkaz.

Samotné spuštění souboru již není třeba: Jádro antiviru používá ovladač k zachycení všech systémových operací a automaticky soubor „projede“ ve chvíli, kdy jakkoli pronikne do systému.

Již v pondělí firma chybu opravila v Anti-Virus Engine (AVE) aktualizaci verze 20151.1.1.4 skrze službu LiveUpdate. Bezpečnostní vadou je přetečení bufferu, které mohlo nastat během parsování spustitelných souborů s vadným záhlavím.

Přípona souboru nehraje roli, má-li záhlaví označující jej jako přenosný spustitelný soubor, zapackovaný pomocí ASPacku, komerčního kompresního softwaru.

Zdaleka nejhorší zprávou však je, že Symantec AVE takové soubory rozbaluje uvnitř kernelu, tedy přímo v jádru operačního systému, oblasti s nejvyššími pravomocemi. To znamená, že úspěšné nakažení systému může vést ke kompletní ztrátě moci nad celým systémem.

„Na Linuxu, Macu a dalších unixových platformách může tento proces způsobit vzdálené přetečení heapu (haldy) v procesech Symantecu nebo Nortonu,“ vysvětluje Ormandy v článku k tématu. „Ve Windows tento proces vede k přetečení paměti přidělené kernelu, jak je sken jádra v kernelu postupně načítán, což z toho činí vzdálenou zranitelnost ring0 memory corruption – o moc horší už to být nemůže.“

Symantec zranitelnost ohodnotil na škále CVSS na 9,1 z 10 maximálních, tedy jako extrémně nebezpečnou.

„Nejčastější ukazatel úspěšného útoku by bylo okamžité selhání systému, tedy modrá obrazovka smrti ,“ popsala společnost v článku.

Uživatelé by se měli ujistit, že nainstalovali nejnovější možné aktualizace, dostupné pro jejich Symantec antivirové produkty.

Jde o nejnovější z dlouhé řady kritických chyb nalezených Ormandym a jinými bezpečnostními analytiky v antivirových produktech z posledních let. Většina z nich nepřestává výrobce antivirů kritizovat za jejich tendenci pokračovat s nebezpečnými skeny souborů, které v minulosti vedly ke zneužití chyb pomocí získaných pravomocí kernelu.

Poznejte zaměstnance, kteří vám chtějí škodit

27.7.2016 Zdroj: ComputerWorld Hrozby

Důvěra a IT jdou ruku v ruce. Zde jsou varovná znamení, kterých je potřebné si všímat, abyste se u některých zaměstnanců nespálili.

Přes všechny důrazy na nástroje a pomůcky se IT stále velmi týká lidí, kteří tyto nástroje a pomůcky vyvíjejí a používají. Spolupráce, vzájemný respekt a nadšení pro práci – to vše a také mnohem více je nezbytné k získání užitečných výsledků bez ohledu na to, zda váš tým IT dodává kód, opravuje chyby, pracuje s firemními uživateli nebo zabezpečuje systémy společnosti.

Jak se technologie stávají silnějšími a počítačové systémy jsou stále více zaplněné citlivými údaji, dostává se jeden lidský aspekt IT pod podrobnější kontrolu: Důvěra.

Během posledních třiceti let se mi povedlo získat úžasné zaměstnance. Lidé, u kterých mi intuice napověděla, že jde o správné kandidáty na pracovní pozici, prokázali své kvality nad má nejdivočejší očekávání.

Občas jsem však opominul včasná varovná znamení, že jinak skvělý kandidát či talentovaný a tvrdě pracující zaměstnanec postrádá, řekněme, silný morální kompas.

Když někdo, koho jste obdivovali, důvěřovali mu a věnovali se mu, se nakonec zachová vůči firmě jako darebák, nelegálně vniká do soukromé korespondence nebo používá údaje kreditní karty zákazníka na nákup počítačového vybavení pro svůj domov, začne vás nesprávně udělená důvěra v tuto osobu pronásledovat.

Pravdou je, že nelze vždy říci, kdo má potenciál stát se lumpem. Během své kariéry jsem však našel několik varovných příznaků, kterých je dobré si všímat. Žádný z nich není spolehlivý a je vždy dobré, aby lidé využívali výhodu pochybnosti.

Považujte tedy následující příznaky spíše za určitou formu nedokonalého lakmusového papírku než za těžce získané lekce vztahů se zaměstnanci, kteří se začali chovat jako darebáci.

Varovný příznak č. 1: Nečekaný nezdar při ověřování minulosti

Jedním z nejlepších zaměstnanců, které jsem za posledních třicet let získal, byla žena, která mi řekla, že jako náctiletá udělala hroznou chybu. Byla součástí skupiny pracovníků na námořní základně ve středisku, kde byl odhalen podvod s fiktivními výplatami finančních náhrad. Byla stíhána u soudu a tento podvodný čin skončil trvalým záznamem v jejím trestním rejstříku.

Během mého rozhovoru s ní byla o tomto incidentu velmi upřímná a vypadala velmi zkroušeně. Ujistila mě, že se něco takového už nestane. Při kontrole její minulosti jsem zjistil, že to byl jediný problém, který kdy měla. Dokonce ani nedostala žádnou pokutu za překročení rychlosti.

Najal jsem ji tedy a o deset let později podává špičkové výkony. Nyní pracuje jako manažerka. Její zaměstnanci ji milují a ona nás nikdy nezklamala. Možná že není divu, že také byla jednou z mých nejlepších spolupracovníků při odhalování nepoctivých pracovníků.

Je to neocenitelná dovednost. Je to také důkaz, že by žádná společnost či zaměstnavatel neměli automaticky diskvalifikovat z přijímacího procesu někoho, kdo je schopen prokázat, že už nemá nic společného se svým dřívějším špatným chováním.

Naproti tomu mi několik dalších potenciálních zaměstnanců neřeklo nic o svých záznamech v trestním rejstříku a namísto toho čekali, až povinná kontrola trestní minulosti odhalí jejich konflikt se zákonem.

Tato forma lži opomenutím se pro mě stala důvodem k odmítnutí. Obvykle v době, kdy ke kontrole minulosti dochází, už daná osoba je u nás zaměstnaná a pracuje v dočasné roli. Je to docela šok zjistit, že někdo, komu jste věnovali svůj čas a důvěru, k vám nebyl upřímný.

Ano, mnozí lidé váhají odhalit své trestní přestupky z minulosti, ale důvěra je hned od počátku zcela zásadní nutností.

Byla to těžce získaná zkušenost. Jeden zaměstnanec, kterého jsme si ponechali i po zjištění problémů s jeho minulostí, nakonec ukradl počítačové vybavení naší společnosti za tisíce dolarů.

Zjistil jsem to, když mě požádal, abych se u něj doma zastavil na diagnostiku případného malwaru v jeho domácím počítači. Když jsem vstoupil do jeho domu, uviděl jsem, že má počítačový rack za několik tisíc dolarů a síťové vybavení stejné, jako jsme měli v práci.

Když si uvědomil, že jsem vybavení poznal, jeho výraz byl jasný. Byla chyba mě zvát domů, minimálně aniž nejprve zakryl ukradené vybavení.

Snažil se mě přesvědčit, že to bylo vyřazené vybavení, které účetní oddělení již odepsalo, a že měl ústní souhlas předchozího šéfa, aby si vzal vybavení domů pro účely odborné přípravy. Rychlý telefonát a kontrola viditelných firemních sériových čísel prokázaly, že šlo o aktivní vybavení naší společnosti. Naštěstí většina zločinců není příliš inteligentní.

Varovný příznak č. 2: Říká, že mu minulí zaměstnavatelé nevěřili

Následující rčení mi v životě pomáhá: „Pokud jste vždy oběť, jste pravděpodobně problémem vy sami.“ Mnoho zaměstnanců, ne-li většina, mělo špatné zkušenosti s jedním nebo několika předchozími zaměstnavateli.

Často je to důvod, proč odešli. Pokud si však pracovník stěžuje na všechny své minulé zaměstnavatele, je téměř jisté, že se na tento seznam dostanete i vy, a to i za sebemenší problém.

Zde je varovným příznakem, že jim minulí zaměstnavatelé nevěřili – zejména když poté popisují situace s deficitem či úplnou absencí zdravého rozumu. Vzpomínám si na jednoho pracovníka, který si stěžoval, že se jeho starému zaměstnavateli nelíbilo, že se díval na soubory s výplatními páskami manažerů.

Udělal jsem malou kontrolu a zjistil jsem, že přistupoval ke všem druhům dat, u kterých k tomu neměl dobrý důvod. Jsem si jistý, že si mě přidal na svůj seznam.

Varovný příznak č. 3: Říká, že dokáže vniknout do systémů kolegů či firmy

Většina zaměstnanců, kteří vnikají do záležitostí svých kolegů, svým kolegům říká, že to dokážou udělat nebo že mohou proniknout do podnikových systémů. Je to divné, ale často je to pravda.

Pokud nespokojený pracovník mluví o tom, co by mohl udělat, kdyby chtěl, považujte to za varování. Ve většině případů nikdo nevypráví vedení o hrozbě, aniž o tom nijak nepřemýšlí, a pokud ano, vedení to nevezme na vědomí.

Ponaučení: Hovory o takových záležitostech by měly být dostatečné k přijetí opatření. Zaprvé – vzdělávejte své zaměstnance, aby tyto pasivně-agresivní hrozby hlásili. Když jsou ohlášené, berte je vážně.

Zajistěte, aby si nadřízený promluvil s pracovníkem za přítomnosti zástupce personálního oddělení, a zkontrolujte, zda pevné disky dotyčného zaměstnance neobsahují hackovací nástroje a důkazy neoprávněného přístupu.

To vše platí i pro zaměstnance přistižené s nedovolenými hackovacími nástroji (pokud ovšem nejsou potřeba pro jejich práci). To samé platí pro zaměstnance, kteří vlastní sbírky hesel jiných uživatelů (pokud není uchovávání těchto hesel součástí jejich pracovní činnosti).

Jestliže se během vyšetřování zjistí, že zaměstnanci vykonávali aktivní neoprávněné hackování, měli by být varováni, že se takové chování netoleruje a že může vyústit v jejich okamžité propuštění. Aktivity těchto zaměstnanců byste měli určitou dobu intenzivně sledovat.

Možná si myslíte, že jsem příliš tvrdý, ale desítky let zkušeností mě naučily potlačovat tyto hrozby již v zárodku. Přistihl jsem pár zaměstnanců s daty, která by mít neměli, a věřím, že dostatečně seriózní přístup k takové události může pomoci připomenout nevinným pracovníkům, aby se neodchylovali od toho, co je správné, a vyhnuli se problémům.

Varovný příznak č. 4: Přepíná obrazovku svého počítače, tabletu či mobilu, když jdete kolem

Tento scénář nastává často: Zastavíte se u kóje a vidíte spolupracovníka, jak rychle přejde na novou obrazovku. Je více než pravděpodobné, že se snaží zakrýt skutečnost, že se právě ulívá a nepracuje na firemních záležitostech.

Když však vidíte, jak přepíná obrazovky, i když očividně pracuje na podnikových záležitostech, je to velké varování. Všechny webové stránky a databáze, na kterých takoví lidé pracují, by neměly být před vedoucím týmu tajné.

Pokud se to stane více než párkrát, zajistěte důkladnou kontrolu.

Varovný příznak č. 5: Nikdy si nebere dovolenou

Staré účetní moudro radí být opatrný na zaměstnance, kteří si nikdy neberou dovolenou. Protože musejí stále zahlazovat stopy, aby je nikdo nechytil, nemohou si vzít ani den volna. To je jeden z důvodů, proč mnoho firem své pracovníky nutí, aby si brali dovolenou.

Flash Player opět terčem útoků, Adobe varuje před kritickým zneužitím

27.7.2016 Zdroj: ComputerWorld Zranitelnosti

Adobe Systems momentálně řeší kritickou zranitelnost ve Flash Playeru, kterou se již hackerům podařilo zneužít. Mezitím firma vydala opravy pro další zasažené aplikace, kterými jsou Reader, Acrobat a ColdFusion, na záplatě pro Flash Player se ale ještě pracuje.

Chyba je zaznamenaná jako CVE-2016.4117 a týká se verzí Flash Playeru 2.0.0.226 a starších pro Windows, OS X, Linux a Chrome OS. Úspěšné zneužití chyby umožňuje útočníkovi převzít vládu nad systémem.

„Adobe si je vědomo zpráv, že hack na CVE-2016-4117 existuje,“ píše společnost v článku zveřejněném v úterý. „Adobe tuto zranitelnost opraví v naší každoměsíční bezpečnostní aktualizaci, náplánované na 12. květen.“

V úterý také firma vydala balíček aktualizací pro Reader a Acrobat, které dohromady opraví 92 chyb. Většina z nich je hodnocená jako kritická.

Zranitelné verze zahrnují Acrobat DC a Reader DC 15.010.20060 a starší, 15.006.30121 a starší, a také Acrobat XI a Reader XI 11.0.15 a starší. Uživatelé si mohou produkt aktualizovat ručně kliknutím na „pomoc“ a následně „zkontrolovat dostupnost aktualizací“ v české verzi.

Firma také vydala aktualizace pro svůj ColdFusion aplikační server. Tyto aktualizace cílí na zranitelnost s ověřením validity vstupu, která mohla vést k mezistránkovým scripting útokům, na problém s ověřením host name, který způsoboval problém u wild card certifikátů, a na Java deserializační chybu v knihovně Apache Commons Collections.

Adobe radí uživatelům nainstalovat ColdFusion (verzi z roku 2016) Update 1, ColdFusion 11 Update 8 nebo ColdFusion 10 Update 19, podle toho, kterou vezi aplikace mají.

Instalace ColdFusion bývají cílem útočníků. V roce 2013 výzkumníci zjistili větší útok, kde hackeři zneužili zranitelností v ColdFusion a nainstalovali díky nim malware na IIS servery Microsoftu.

Kaspersky Lab dokáže nově zabezpečit i průmyslové systémy

12.05.2016 Zdroj: ComputerWorld Zabezpečení

Specializované bezpečnostní řešení pro ochranu kritické infrastruktury a zabezpečení průmyslových podniků představila včera v Praze firma Kaspersky Lab. KICS (Kaspersky Industrial CyberSecurity) podle tvůrců přináší jednotný přístup k IT bezpečnosti pro průmyslové podniky. Novinka přitom zabezpečuje ICS/SCADA servery, HMI panely a inženýrské pracovní stanice, PLC, aniž by nějak ovlivnilo plynulost a konzistenci provozu.

KICS je ve své podstatě kombinací běžných bezpečnostních technologií přizpůsobených pro potřeby průmyslových podniků. Obsahuje ochranu proti malwaru, whitelisting a funkci pro odhalování zranitelností.

To je ale rozšířené o technologie, které jsou speciálně navržené přímo pro průmyslová prostředí – jde o kontrolu integrity PLC programů (Integrity check for PLC programs), sémantický monitoring kontroly příkazů (Semantic monitoring of proces control commands) či telemetrická data (Telemetry data), která dokážou odhalit kybernetické útoky cílící na fyzické části infrastruktury.

Speciální režim Observability Mode se pak soustředí na odhalení kybernetických útoků, chyby provozního personálu a anomálie uvnitř průmyslové sítě. Centrální řídící panel pak umožňuje administrovat veškeré bezpečnostní prvky firmy Kaspersky Lab – tedy od antivirů až pro sofistikované systémy pro SCADA.

Řešení lze prý implementovat i do už existující ICS sítě a technologického procesu dané organizace.

Dodavatel navíc ke KICS poskytuje celou řadu doprovodných služeb včetně kyberbezpečnostních školení (cybersecurity training) pro IT profesionály či vzdělávacích programů pro běžné zaměstnance nebo penetrační testování (Cyber Security and Penetration Testing).

Další služba -- Incident Response -- podle jejích dodavatelů pomáhá lokalizovat narušení sítě, zmírnit následky, zamezit útočníkům hlouběji proniknout do infrastruktury, předcházet dalším útokům a rozvíjet krizový plán do budoucnosti.

Vyhledávání odposlechů

27.7.2016 Zdroj: ComputerWorld Ochrany

Miniaturizace elektronického zařízení má za cíl zvýšení pohodlí užívání. Dává to také široké možnosti k narušení soukromí pomocí odposlechů a minikamer malých rozměrů, které lze snadno ukrýt v místnostech nebo zakamuflovat v předmětech každodenní potřeby.

Mnoho situací vyžadujeochranu důvěrných informací, utajení údajů obchodních partnerů, diskrétnost vedených obchodních rozhovorů, na kterých závisí finanční bezpečí firmy. Nekalá konkurence je schopná zajít velmi daleko, aby ukradla důležité údaje. Instalují skryté kamery, odposlouchávají pomocí štěnic a jiných zařízení dostupných na trhu, které jsou pouhým okem neodhalitelné. Využívání služeb firem odhalujících odposlechy je velmi nákladné a nedá se vždy provést tak, aby nevzbudilo podezření spolupracovníků. Proto se vyplatí investovat do zařízení, které umožní ochránit firemní prostory před špionáží a v případě štěnic nebo mikrokamer umožní lokalizovat a zneškodnit je.

Detektory odposlechu se hodí také ve velmi soukromých situacích, kdy se veřejně známá osoba chce zabezpečit před odposlechem ze strany nepovolaných osob a únikem intimního obsahu do médií

Detektory odposlechu a skrytých kamer jsou vynikajícími zařízeními k zabezpečení svého soukromí a vždy, když máme podezření, že kdosi zasahuje do našich životů bez našeho vědomí.

Detektory odposlechu

Rádiovou štěnici je možné koupit na internetu již za několik stovek korun. Je možné je instalovat jak v kancelářích, tak v bytech nebo ve vozidlech. Kamuflování odposlechů v předmětech každodenní potřeby či v nich použité moderní technologie umožňují monitoring trvající i několik týdnů diskrétním způsobem nevzbuzujícím žádné podezření. Na trhu jsou dostupné také odposlechy GSM. Díky technologii globálního spojení je možné v kterékoliv chvíli zavolat z jakéhokoliv místa na světě na SIM kartu ukrytou např. v dálkovém napájení nebo v napájecí liště a diskrétním způsobem odposlouchávat okolí.

Vyhledávání odposlechů Spy Shop

Vyhledávání odposlechů je stejně oblíbené, jako samotné odposlouchávání. Zároveň s rozvojem odposlechových technik se rozvíjejí i způsoby jejich odhalování. V současnosti se na trhu nachází celá řada zařízení, které umožňují odhalovat odposlechy.

Nejčastějším řešením jsou skenery frekvence - moderní detektory spolupracující s měřiči jejich intenzity. Takováto kombinace umožňuje zachytit signál odposlechu a zaměřit jeho zdroj. V okolí, kde se nachází celá řada vysílačů signálů, je základem odhalení odposlouchávacího zařízení připojení se k přenosu a jeho odposlouchávání.

Pouze pokročilé skenery signálů a měřiče jejich síly s vysokou úrovní přesnosti se v houštině přenosů osvědčí.

Detektory skrytých kamer

Současné skryté kamery mají rozměry menší než zapalovač a jejich objektivy se šířkou počítanou v milimetrech umožňují nahrávat obraz v kvalitě i Full HD. Skryté kamery v předmětech každodenní potřeby slouží k diskrétnímu nahrávání a získání cenných informací. Miniaturní kamery s GSM modulem nebo IP kamery umožňují vzdálené monitorování místnosti pomocí mobilního telefonu nebo počítače. Takováto zařízení jsou prakticky neviditelné pouhým okem a stávají se potencionálním rizikem úniku cenných informací jak soukromých, tak firemních.

Spolu s rozvojem technik špionáže se rozvinuly také metody kontrašpionáže. Objevila se specializovaná zařízení k vyhledávání skrytých kamer. Současná technika je schopna odhalit jak drátové tak i bezdrátové kamery, zapnuté nebo ne. Dostupná v rozumných cenách a legální umožňuje dokonce i malým firmám chránit se před následky úniku informací.

Klasické šifrování už nestačí, kvantové počítače jej rozcupují

27.7.2016 Šifrování

Není tajemstvím, že mnoho z dnes užívaných metod šifrování by ve světě s kvantovými počítači, jejichž masovější nasazení se blíží, bylo zcela nepoužitelných. NIST, respektovaná organizace z oblasti standardů a technologií, hledá, jak z tohoto problému ven.

Právě NIST (National Institute of Standards and Technology) nedávno vydal zprávu, jejímž hlavním tématem byly šifrovací standardy v kvantovém světě. Zpráva naznačuje možnou dlouhodobou strategii, která by se problému vyhnula ještě předtím, než vůbec nastane.

„V poslední době šlo na kvantové počítače mnoho prostředků určených pro výzkum, a každý, od velkých počítačových společností přes vlády, chtějí, aby jejich šifrovací alhoritmy byly, jak my říkáme, ‘kvantově odolné,‘“ vysvětluje matematik NISTu Dustin Moody. „Takže až někdo postaví první kvantový počítač velkého rozsahu, chceme už mít k dispozici algoritmy, které se neprolomí.“

Současná kryptografie se často spoléhá na techniku matematického rozkladu velkých čísel k zajištění bezpečnosti, ale vědci z MIT a rakouské Univerzity Innsbruck nedávno představili, čemu říkají první pětiatomový kvantový počítač, schopný takové šifrovací metody prolomit.

Zatímco tradiční počítače operují s jedničkami a nulami, kvantové počítače se spoléhají na kvantové bity, tzv. „qubity,“ které mohou být zároveň 0 i 1 – tedy ve stavu, kterému říkáme superpozice. A superpozice slibuje obrovskou efektivitu a navýšení výkonu oproti současným počítačům.

Jedno z doporučení ve zprávě NISTu hovoří o tom, že společnosti by se měly soustředit na „kryptografickou obratnost,“ tedy schopnost rychle přejít na jiný druh šifrování -- takový, který bude bezpečnější. Vytvořit tyto bezpečné algoritmy je pak dlouhodobým cílem.

Zaujal vás tento článek? Přehled nejzajímavějších zpráv získáte odebíráním našeho newsletteru »

Za účelem dosažení tohoto cíle se vypíše soutěž, v níž členové veřejnosti navrhnou a otestují slibné nové šifrovací metody. Podobná soutěž se přitom už dříve osvědčila – vedla např. k vývoji SHA-3 hashovacích funkcí, používaných pro autentizaci digitálních zpráv. NIST plánuje zahájit novou soutěž během několika málo měsíců.

„Bude to dlouhý proces zahrnující veřejné prověřování algoritmů, odolných vůči kvantové technologii,“ říká Moody. „A nečekáme, že najdeme jen jednoho vítěze.“

Hned několik z dnes běžně fungujících bezpečnostních mechanismů by mohlo být prolomeno kvantovým počítačem, a to např. veřejné šifrovací klíče nebo digitální podpisy, takže bude třeba vytvořit vícero nových alternativ.

Ačkoli jsou kvantové počítače a s nimi související bezpečnostní hrozba ještě vzdálená budoucnost, NIST nehodlá ztrácet čas.

„Historicky trvalo dlouho, než se rozhodlo, že je šifrovací systém dobrý, a než jsme ho zařadili jako standard do produktů na trhu – může to trvat 10 i 20 let,“ pokračuje Moody. „Společnosti začaly reagovat na nové změny, a my cítíme, že je čas začít na tom pracovat.“

Vyčíslete si finanční hodnotu IT rizik

27.7.2016 Rizika

Manažeři zabezpečení běžně musejí dělat těžká rozhodnutí o tom, jaká rizika snižovat, jaká zcela eliminovat nebo převést a konečně která jen akceptovat. I rozpočet na zabezpečení má totiž své meze.

Přijímání rozhodnutí ohledně rizik vyžaduje důkladné chápání dopadu těchto opatření, znalost dostupných ochran a někdy také odvahu učinit těžké rozhodnutí. Cílem tohoto článku je poskytnout rady, které by bezpečnostním manažerům mohly pomoci při tomto obtížném rozhodování o rizicích.

Stanovte dopady

Pokud způsob stanovení rizika není v souladu se samotným podnikáním vaší firmy, potom na tom bude metoda, jak se rizika ošetří, obdobně. Jestliže stále určujete riziko podle staré kvalitativní stupnice „nízké, střední, vysoké“, jak potom můžete posoudit, zda konečné rozhodnutí odpovídají potřebám vaší firmy?

Jak popíšete nejvyššímu vedení nebo členům představenstva, jaký dopad mohou mít příslušná rizika na firmu, a jak odůvodníte investice potřebné pro zabezpečení, abyste je přesvědčili o přínosu přijetí opatření?

Když dostanete od vedení otázku na návratnost investic (ROI) do zabezpečení, jak na ni odpovíte?

Chcete-li se vyzbrojit odpověďmi na tyto otázky, musíte nejprve správně stanovit dopad, jaký by mělo dané riziko na vaši firmu. A chcete-li pochopit dopad, budete muset vědět, jaká aktiva příslušná hrozba postihne (v případě, že událost skutečně nastane), jak rozsáhlé postižení bude a jaká bude souhrnná obchodní hodnota zasažených aktiv.

Při výpočtu hodnoty pro firmu je důležité zvážit informační aktiva stejně jako aktiva infrastruktury. Hodnota vašich informačních aktiv ale nemusí být tak zřejmá jako u aktiv infrastruktury.

Nedávná zpráva společnosti Forrester Research to částečně vysvětluje slovy: „...hodnota informací je procento současného a budoucího obratu, které tyto informace vytvoří, minus přímé a nepřímé náklady na tvorbu, správu a jejich ochranu.“

Pokud se dané riziko stane skutečností, bude dopad na vaši firmu kombinací nákladů spojených s událostí samotnou plus ztracený obrat v důsledku nedostupnosti takových aktiv.

Ponemon Institute nabízí několik užitečných průvodců jako například náklady na vyzrazení osobních dat (například citlivé osobní údaje) podle záznamů. Využijte tyto průvodce, ale vypočítejte také obrat, který vaše firma ztratí v případě nedostupnosti zasažených aktiv.

Při vyjadřování hodnoty v souvislosti s rizikem tuto hodnotu vyčíslete v penězích. Když to uděláte, budete moci porovnat obchodní hodnotu s finančním vyjádřením rizika pomocí stejného měřítka.

To je podstata vyčíslení finanční hodnoty rizika. Vyjádření finanční hodnoty rizik tímto způsobem umožní přizpůsobit bezpečnostní program podnikovým cílům.

Firmy existují proto, aby vydělávaly peníze, takže vyčíslení hodnoty rizik v podobě peněz vám pomůže poměřovat je podle jejich dopadu na vši organizaci.

Nejvyšší vedení chápe ekonomické aspekty mnohem lépe než bezpečnostní rizika. Když mu vysvětlíte své důvody pro zmírnění (či nezmírnění) daného rizika, bude schopné udělat informovanější rozhodnutí, protože to bude v kontextu, kterému rozumí.

Vyjádření finanční hodnoty klíčových rizik

Proces vyjádření finanční hodnoty rizika vyžaduje důkladné pochopení, a to asi nebudete chtít dělat pro každý existující systém a síťové bezpečnostní riziko. Místo toho se zaměřte jen na vyčíslení finanční hodnoty rizik s nejvyšší hodnotou, jako jsou hrozby, které by mohly zasáhnout kritická podniková aktiva a například ovlivnit produktivitu firmy.

K určení peněžní hodnoty rizika je nutné pochopit pravděpodobnost výskytu rizika a také dopad na vaši firmu.

Při určování pravděpodobnosti se zaměřte na konkrétní opatření, která vaše organizace používá ke snížení dopadů daného rizika, versus opatření, jež považujete za potřebné zavést ke zmírnění této hrozby.

Vytvořením poměru již zavedených opatření a opatření, která je třeba ke zmírnění rizika zavést, se blížíme k vyjádření pravděpodobnosti výskytu.

Je ale důležité si uvědomit, že se zaměřujeme jen na konkrétní opatření, která řeší dané riziko (rozhodně nemáme na mysli všechna opatření v rámci vaší organizace). V různých situacích mohou být některá opatření cennější než jiná, takže přiřazujte každému z nich váhu podle zvažovaného scénáře.

Když toto cvičení pak budete později dělat s cílem vyčíslit finanční hodnotu dalších rizik, uvědomte si, že se jak příslušná opatření, tak i jejich odpovídající váhy mohou změnit.

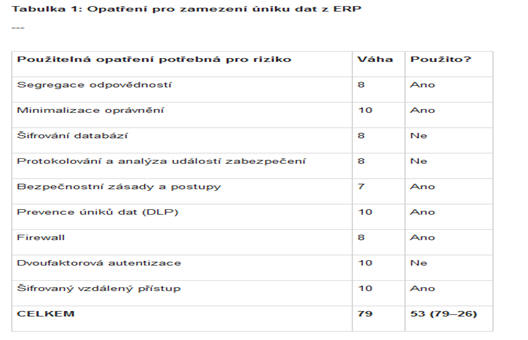

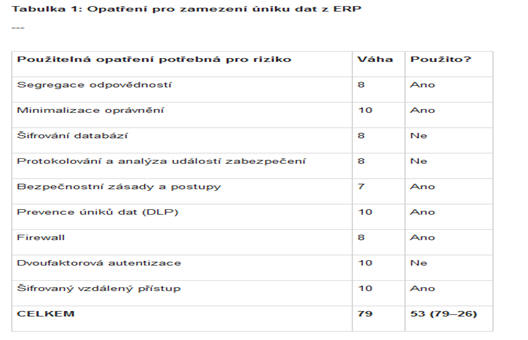

Řekněme, že rizikem, u kterého vyčíslujete hodnotu, je „ochrana před únikem dat“ z vašeho podnikového systému ERP (v tomto příkladu tedy kritická podniková aplikace). Našli jste například devět konkrétních opatření, u kterých se domníváte, že uspokojivě řeší riziko úniku dat.

Každému z nich přiřadíte váhu 1–10 (10 označuje nejvyšší hodnotu). Při hodnocení opatření určíte, které z nich už používáte a které nikoliv (viz tabulku 1).

Tabulka 1: Opatření pro zamezení úniku dat z ERP

---

Použitelná opatření potřebná pro riziko

Váha

Použito?

Segregace odpovědností

8

Ano

Minimalizace oprávnění

10

Ano

Šifrování databází

8

Ne

Protokolování a analýza událostí zabezpečení

8

Ne

Bezpečnostní zásady a postupy

7

Ano

Prevence úniků dat (DLP)

10

Ano

Firewall

8

Ano

Dvoufaktorová autentizace

10

Ne

Šifrovaný vzdálený přístup

10

Ano

CELKEM

79

53 (79–26)

Zachování anonymity? S big daty spíše zbožné přání

27.7.2016 Zabezpečení

Pro zachování anonymity osobních informací při shromažďování big dat existují účinné metody. Záleží však z velké míry na tom, jak často se využívají. A většina expertů uvádí, že to není moc často.

Jak anonymní může člověk v dnešním digitálním světě být? Nejde o skupiny hacktivistů, ale o anonymitu průměrných lidí v situaci, kdy se jimi vytvářená data shromažďují v podstatě každým – počínaje marketingem, webovými stránkami, výzkumnými pracovníky, vládními organizacemi atd.

Je shromažďování údajů pro potřeby big dat – i s odstraněním osobních údajů či zašifrováním – stále zranitelné vůči metodám zpětného ztotožnění, které identifikuje jednotlivce až do té míry, že je možné nebo už probíhá vlezlé narušování soukromí?

Nebo lze zachovat jednotlivcům bezproblematickou anonymitu v moři dat, která se používají ke zjišťování trendů, sledování šíření nemoci, určování oblastí s vysokou kriminalitou nebo k dalším záležitostem, jež zlepší hospodářský blahobyt či zdraví populace?

Je anonymita zajištěná?

Nečekejte od zástupců IT a odborníků na soukromí jednomyslnou odpověď. V této oblasti stále probíhají diskuze. Skupina na jedné straně zahrnuje autory dokumentu „Big data a inovace, náprava záznamů: deidentifikace funguje“ z června 2014, kde se uvádí, že soukromí je dostatečně podporované a média by měla přestat přehánět.

Její autoři Daniel Castro a Ann Cavoukian kritizují „zavádějící titulky a výroky v médiích“, které naznačují, že osoby s pouze průměrnými znalostmi a správnými technologickými nástroji dokážou odhalit totožnost osob, jejichž data se anonymizovala.

Chyba způsobující šíření tohoto mýtu je podle nich nikoli v samotných zjištěních prezentovaných výzkumníky v základní literatuře, ale „tendence komentátorů této literatury zveličovat publikovaná zjištění“.

Tvrdí, že správně udělaná anonymizace je prakticky neprůstřelná a snižuje riziko identifikace osob na méně než 1 %, což je méně než riziko narušení soukromí při dolování soukromých informací z vynášeného odpadu, který může obsahovat citlivé osobní informace.

Také argumentují, že neopodstatněný strach ze ztráty anonymity může podkopat „pokrok v oblasti analýz dat, které otevírají možnosti použití anonymizovaných datových souborů způsoby, jež nikdy dříve nebyly možné – třeba pro vytváření značných sociálních a ekonomických přínosů“.

Uznávají však, že aby byl proces anonymizace účinný, nesmí je uskutečňovat povrchním způsobem. A to je podle Pam Dixonové, výkonné ředitelky světového fóra pro soukromí (World Privacy Forum), skutečný problém. Ona a další tvrdí, že mimo kontrolované prostředí akademického výzkumu anonymita a soukromí v podstatě přestaly existovat.

Nedostatky soukromí

Dixonová neoponuje tvrzením o dosažitelné účinnosti ze zmíněného dokumentu, ale upozorňuje, že v reálném světě nedochází k důsledné anonymizaci všech množin dat.

„Ve skutečnosti to lidé nebudou dělat důsledně,“ tvrdí Dixonová a dodává. „Chcete-li získat skutečnou anonymitu při zpracování big dat, musíte použít mimořádně širokou úroveň agregace.“

Pokud se podle ní bavíme jen o údajích shromážděných pro celostátní či lokální trendy, potom lze anonymizace dosáhnout, protože nejde o samotné jednotlivce. Jestliže se však mluví o počtu osob s chřipkou v Praze a jsou k dispozici všechna poštovní směrovací čísla, je to už něco jiného.

Joseph Lorenzo Hall, hlavní technolog Centra pro demokracii a technologie (CDT, Center for Democracy & Technology), souhlasí, že ačkoli důsledná anonymizace je demonstrativně účinná, ve světě sběru dat tento ideální stav nevzniká. Jednou z příčin podle něj je, že skutečně neprůstřelná anonymizace snižuje užitečnost údajů.

„Podstatnou vlastností těchto souborů dat, které umožňují opětovnou identifikaci, je, že záznamy chování téhož jedince jsou vzájemně propojené. To je velká část přínosu uchovávání těchto záznamů,“ uvádí Hall.

Velkým problémem je podle něj zveřejňování souborů dat, které byly špatně anonymizované, a také sdílení údajů, u nichž se předpokládá nepřítomnost osobních informací, ale ve skutečnosti obsahují nějaký druh trvalého identifikátoru, který lze triviálně přiřadit k odpovídajícím osobám.

Zatímco některé shromažďování dat skutečně směřuje k ekonomickému prospěchu či zdraví obyvatelstva, Hall poznamenává, že v mnoha případech tomu tak není. „Některé maloobchody používají sledování Wi-Fi, v rámci něhož se využívá MAC adresa vašeho přístroje (trvalý síťový identifikátor), aby vás ve svém obchodě pečlivěji sledovali. To je důvod, proč Apple začal tyto adresy ‚randomizovat‘.“

Paul O‘Neil, konzultant pro zabezpečení informací ve společnosti IDT911 Consulting, má téměř totožný názor. „Pokud se anonymizace udělá dobře, potom to skutečně může fungovat. To slovo ‚pokud‘ je však mnohem významnější podmínka, než si většina lidí uvědomuje.“

Co má být anonymní?

Raul Ortega, manažer společnosti Protegrity, upozorňuje také na to, jak nevyrovnaná je ochrana soukromých dat. „Zatímco se zabezpečení kreditních karet zlepšuje, v oblasti anonymizace hromady citlivých osobních údajů, které existují v každé firmě, se toho dělá jen velmi málo.“

Částí tohoto problému může být podle právních expertů určitý aspekt sémantiky, který vede k obecnému zmatku. „Musíme mít jasno v tom, co máme na mysli, když prohlašujeme data za anonymní,“ upozorňuje Kelsey Finchová, poradkyně fóra pro budoucnost soukromí (FPF, Future of Privacy Forum).

Netflix blokuje IPv6 tunely kvůli geolokaci

27.7.2016 Zdroj:Root.cz Zabezpečení

Netflix je nucen kvůli správcům autorských práv dohlížet na geolokaci uživatelů a určitý obsah nabízet jen v některých zemích. Dříve bylo možné to obejít pomocí VPN, ale firma od začátku letošního roku začala blokovat přístup ze známých VPN. Čtěte: Netflix už nedovolí obejít omezení pomocí VPN

Nyní populární streamovací služba začala blokovat řadu IPv6 tunelů. Uživatelé využívající tunely Hurricane Electric jsou zablokovaní úplně, ale problémy hlásí i uživatelé dalších poskytovatelů s nativní IPv6 konektivitou. Navíc zákaznická podpora doporučuje uživatelům úplně vypnout podporu IPv6 na svých počítačích. Přestože internet směřuje k IPv6, správci obsahu tlačí Netflix opačným směrem.

Podobným problémem netrpí jen Netflix, ale také český Stream.cz má s tunely od HE problém. Některé zahraniční pořady odmítne přehrát, protože IPv6 adresy jsou přidělovány z rozsahu 2001:470::/32, který je podle WHOIS přidělen ARIN do USA.

Belgie vede žebříček států v kybernetické napadnutelnosti

27.7.2016 Zdroj:Root.cz Hrozby

Belgie překvapivě vede žebříček států v kybernetické napadnutelnosti. Následuje Tádžikistán, Samoa a Austrálie. Žebříček byl zpracován bezpečnostní firmou Rapid7 a v podstatě odráží jen počet otevřených portů na veřejných IP adresách.

Nás může těšit, že Česká republika je až na 34. místě, za například USA na 14. místě nebo UK na 23.

TOP-10 bezpečnostních incidentů v květnu 2016

27.7.2016 Zdroj:Root.cz Incidenty

Minulý měsíc se stalo mnoho zajímavých událostí a bylo velmi těžké vybrat jen 10 z nich. Přesto se nám to podařilo a tady je naše hodnocení TOP-10 bezpečnostních incidentů.

Výběr z bankomatů v Japonsku

Dne 15. května se skupina dobře organizovaných zločinců (známých jako „kapky“ v cardingovém slangu)inkasovala 1,4 miliardy jenů (asi 12 milionů EUR) z bankomatů v 16 městech. Celá operace byla velmi dobře organizovaná, trvalo to jen 2,5 hodiny a účastnilo se jí více než 100 lidí. Jedná se o největší výběrový podvod od roku 2012.

InvestBank UAE narušení

Hackeři publikovali archiv 10Gb, který obsahuje interní soubory, citlivé finanční dokumenty a okolo 100 tisíc čísel kreditních karet od roku 2011 až do září 2015.

Útok na turecké státní nemocnice

17. května hackeři zveřejnili video na YouTube prohlašující proniknutí do tureckých státních nemocnic.Odhalili obrovskou databázi obsahující osobní údaje lidí s diagnózou HIV a žen, které byly na potratu. Podle oficiálních zpráv z vyšetřování, bylo útokem ovlivněno celkem 33 nemocnic.

Únik dat švýcarského RUAG

V září 2014 švýcarský vojenský dodavatel utrpěl obrovské datové narušení, které bylo objeveno až v lednu 2016. V květnu švýcarský CERT zveřejnil podrobnou zprávu o útoku, vysvětluje, jak se to stalo a kdy. Podle zprávy, měli útočníci přístup k síti RUAGu déle než jeden rok a jistě ukradli spoustu důvěrných informací.

Hack hackerského fóra Nulled.io

Hackeři zveřejnili částečný výpis databáze z hackerské webové stránky nulled.io. Výpis obsahoval e-mailové adresy, hash hesla a IP adresy 145 096 aktivních členů fóra.

Únik přihlašovacích údajů na Mail.ru

Dne 5. května získalo publicitu to, že obrovská databáze obsahující 272,3 milionů uživatelských přihlašovacích údajů se prodává na temném webu. Tato databáze obsahuje asi 57 milionů mail.ru účtů a desítky milionů přihlašovacích údajů od jiných poskytovatelů e-mailu, jako je Google, Yahoo a Microsoft. Další vyšetřování do hloubky odhalilo, uniklé údaje byly zastaralé.

Linkedin hack

Téměř 117 milionů účtů uživatelů LinkedIn bylo prodáno na temném webu. Tato data byla ukradena v roce 2012.

MySpace únik dat

27. května LeakedSource prohlásil, že má v držení 360 milionů e-mailů a hesel uživatelů MySpace, kdysi slavné sociální sítě. S největší pravděpodobností to také není čerstvé narušení.

Tubmlr únik dat

Loginy a hesla uživatelů Tubmlr se vynořily po narušení v roce 2013. Společnost tvrdí, že nevěděli o narušení dokud nebyla databáze nabídnuta k prodeji.

Twitter hack

Symantec varoval, že hackeři získali přístup k téměř 2,5 tisíc uživatelským účtům na Twitteru a šířili odkazy na webové stránky s obsahem pro dospělé. Mezi oběťmi byli novináři z The Telegraph a New York Times a populární kanadská kapela Chromeo.

TrueCrypt přežil svůj konec. Je bezpečný a navazuje na něj VeraCrypt

27.7.2016 Zdroj:Root.cz Zabezpečení

Před dvěma roky světem IT zamávala zpráva, že končí TrueCrypt, jeden z nejpopulárnějších šifrovacích programů. Vše ale nakonec dobře dopadlo a vznikl povedený nástupce VeraCrypt.

TrueCrypt, zřejmě nejpopulárnější program pro šifrování souborů, skončil 28. května 2014, a to za poněkud zvláštních okolností. Anonymní autoři prostě řekli balíme to a mimo jiné napsali: Používání TrueCryptu není bezpečné, může obsahovat neopravené bezpečnostní chyby. To samozřejmě přililo olej do ohně konspiračním teoretikům, kteří v tom viděli spiknutí, nátlak atp. Ale vzhledem k nastalé situaci se tomu nelze divit.

Dva roky poté nejsou okolnosti konce o nic jasnější, ven se nedostaly žádné nové informace. Asi se tak přikloníme spíš k té nejprostší teorii, že už to autory prostě nebavilo. Autoři ještě nějakou dobu komunikovali přes e-mail, ale nic moc dalšího neprozradili. Za zmínku stojí snad jen fakt, že nedoporučovali fork programu a naopak doporučili začít od nuly: Myslím, že začít od začátku by nevyžadovalo o tolik víc práce, než se snažit pochopit kód současného TrueCryptu, napsal jeden z autorů.

Už před koncem programu se rozjel projekt, jehož cílem bylo TrueCrypt auditovat. Na nezávislý audit se prostřednictvím iniciativy Open Crypto Audit vybralo víc než 70 tisíc dolarů. A tak se i přes ukončení projektu v auditu pokračovalo. Audit provedla společnost iSEC Partners a jeho výsledky potěšily. Sice byl v kódu trochu nepořádek a našlo se několik chyb nízké a střední závažnosti, ale co je nejdůležitější, žádná neoslabovala samotné šifrování.

Asi nejzávažnější nalezená chyba se přitom týkala pouze verze pro Windows. Ve výjimečných případech, kdy se nepovedlo inicializovat Crypto API pro generování (pseudo)náhodných čísel, na to reagoval prostě tak, že sbíral (slabší) entropii z jiných zdrojů. Ale ani audit neodhalí vše, jak ukázalo nalezení poměrně závažné chyby v září 2015. Šlo však o chybu za určitých podmínek umožňující eskalaci práv ve Windows. Opět nic, co by představovalo problém pro spolehlivost samotného šifrování.

Forky brzdí komplikovaná licence

Být TrueCrypt klasický svobodný software, asi by se nad odchodem původních autorů mávlo rukou a zkrátka by na ně navázal někdo jiný. Jenže TrueCrypt tak úplně svobodný není. To je také důvod, proč ho běžně nenaleznete v linuxových distribucích. TrueCrypt používá vlastní licenci, která však není tak restriktivní, jak se traduje. Omezení spočívá jen v tom, že odvozené dílo není možné distribuovat s názvem a logem TrueCrypt. Určité pasáže licence působí trochu nejasně, ale z žádné části nevyplývá, že by software nebylo možné modifikovat a redistribuovat.

Odborná veřejnost se tak nějak shodla, že na forkování TrueCryptu není nic špatného. A tak se forkuje i přes přání autorů, že už by se projekt měl nechat být. Původní licence se bohužel zbavit nelze a bude dále působit jako pomyslná koule na noze odvozených projektů, pro které zřejmě zůstane cesta do distribucí uzavřena. I přesto, že odvozené projekty už jsou mnohem otevřenější než původní TrueCrypt – jeho autoři např. jeli jen na sebe a nepřijímali příspěvky jiných vývojářů.

Možná někoho napadlo, co by se stalo, kdybyste prostě kód TrueCryptu vzali a vydali pod svobodnou licencí? Prakticky asi nic. Těžko by asi došlo k situaci, kdy by původní autoři vyšli z anonymity a hnali vás k soudu. Na druhou stranu open-source komunita licence obecně ctí a takový postup nepřipadá v úvahu. Navíc hrozba sporu, byť jen teoretická, by nad softwarem stále visela. Takže není jiná možnost, než prostě dodržovat licenci nebo napsat software nový, třeba s TrueCryptem kompatibilní.

Nejlepší nástupce: VeraCrypt

Nakonec tedy vzniklo několik forků, z nichž je nejrozšířenější VeraCrypt. Ten se od samého počátku nesnažil dělat žádnou revoluci, ale prostě TrueCrypt udržovat. Takže např. byly opraveny nalezené chyby, ale rozhraní ani funkce se prakticky nezměnily. Projekt je hostován na Codeplexu a spravuje ho francouzská bezpečnostní společnost IDRIX. Část kódu je licencována pod licencí TrueCrypt, část (nová) pod Apache License 2.0.

Hlavní změnou je menší úprava formátu souborů (volume), která však způsobuje nekompatibilitu s TrueCryptem. Týká se to vytváření hlavičky souboru, kdy VeraCrypt používá víc opakování, což by mělo být bezpečnější. Nějaký čas VeraCrypt fungoval pouze s novým formátem, ale později byla přidána i podpora starého formátu z TrueCryptu. Ale pouze pro mountování, nové soubory ve starém formátu už nevytvoříte. Nezapomeňte při mountování zaškrtnout, že se jedná o starý formát, program to poznat nedokáže.

VeraCrypt se dočkal už jedenácti verzí, poslední verze 1.17 vyšla v únoru. Nástroj standardně podporuje Linux, Windows a OS X. Aktuálně lze říct, že všechny menší či větší nedostatky TrueCryptu už byly napraveny a vývojáři už pracují i na větších vylepšeních. Jde hlavně o možnost šifrovat systémové oddíly při použití UEFI. Tuto důležitou funkci kdysi plánoval přidat i TrueCrypt, ale nakonec k tomu nedošlo.

Zmínit můžeme také fork CipherShed, který se zprvu jevil jako nejnadějnější nástupce TrueCryptu. Počáteční nadšení ale rychle opadlo a vývoj se táhne. Letos v únoru přece jen vyšla první verze 0.7.4.0, která opravuje několik chyb TrueCryptu, ale od té doby se zase nic moc neděje. Binárky jsou navíc k dispozici pouze pro Windows.

Závěr

I v roce 2016 můžete pohodlně a pravděpodobně i bezpečně TrueCrypt používat. Otázkou je, zda je lepší použít starý TrueCrypt nebo aktualizovaný VeraCrypt. Záleží na úhlu pohledu. Poslední verze TrueCryptu 7.1a sice obsahuje nějaké ty chyby, ale víme, že nejsou závažné. VeraCrypt zase staré chyby opravuje, ale nemůžeme vědět, zda mezitím nevznikly nové a možná závažnější, protože zdrojový kód není systematicky prověřován.

Přestože VeraCrypt a práci lidí z IDRIXu oceňuji, byl bych radši, kdyby byl vývoj ještě otevřenější. Asi kvůli relativně malému projektu nemusíme zakládat nadaci, ale bylo by fajn, kdyby ho pod svá křídla vzala nějaká OSS organizace s dobrou reputací a vývoj transparentně organizovala. Sice je hezké, že se udělal audit, ale když se kód nebude revidovat soustavně (a nejlépe nezávisle), tak zas budeme tam, kde jsme byli.

Firewall pfSense založený na FreeBSD: historie projektu

27.7.2016 Zdroj:Root.cz Zabezpečení

V mini seriálu o firewallu pfSense si povíme o této distribuci založené na FreeBSD. Odhalíme historii projektu a postupně se podíváme na jednotlivé vlastnosti systému.

Historie projektu pfSense

Firewalů a routerů pro použití v různých sítích exisuje celá řada. Velmi známým open source firewallem je např. OpenWRT, ten je postaven na linuxovém kernelu a disponuje velkou a aktivní komunitou. Do kategorie open source se též řadí již 12 let projekt pfSense, který stojí na odlišných základech a těmi je prověřený operační systém FreeBSD. Z názvu projektu jsou velmi významná první dvě písmena, která označují stavový firewall Packet Filter, který je vyvíjen jako součást operačního systému OpenBSD, z něhož je portován na ostatní *BSD platformy. Je málo známé, že Packet Filter je portován i na Apple OS X.

Projekt vznikl v roce 2004 jako fork staršího obdobného projektu m0n0wall. Spoluzakladateli projektu byli Chris Buechler a Scott Ullrich. Za projektem dnes stojí společnost Electric Sheep Fencing LLC. V letech 2003–2013 byl pfSense pod křídly BSD Perimeter LLC. Důvody pro změnu názvu a přemístění společnosti uvedl Chris na blogu projektu.

Z projektu m0n0wall vzniklo hnedle několik dalších dobře známých open source projektů jako je FreeNAS, AskoziaPBX a nejnovějším je OPNsense. V loňském roce 15. února 2015 se Manuel Kasper rozhodl projekt m0n0wall definitivně ukončit.

Počátkem roku 2015 jsem zaregistroval zprávičku o poněkud nesvobodném chování uvnitř projektu. Situace byla hodně nepřehledná a přelicencování projektu způsobilo vznik nového forku pfSense, tím se stal již zmiňovaný OPNsense. Nový fork jsem zatím nevyzkoušel, ale v rámci tohoto seriálu si na něj čas udělám. Dne 12.4. 2016 vyšla poslední, nová a značně přepracovaná verze 2.3, která nese přívlastek pfSense-CE (Comunity Edition). Dá se tedy očekávat, že pfSense-EE (Enterprise Edition) verze bude přítomna v produktové rodině hardware nabízené na stránkách projektu. Již zmiňovaný Manuel Kasper se zjevně přiklonil na stranu OPNsense tímto prohlášením. Pevně věřím, že částečná komercionalizace projektu pfSense neublíží.

Podporovaný embedded hardware

Společným jmenovatelem pro m0nOwall i pfSense byl embedded hardware od společnosti PC Engines, s nimiž se v souběhu vyvíjely i oba firewalové systémy. Společnou mají podporu Compact Flash instalací, kterou zmíněný HW vyžaduje. Dalším použitelným výrobcem pro oba systémy je např. společnost Soekris.

Švýcarská společnost PC Engines vyráběla desky s označením WRAP, podstatně inovovanější jsou dnes stále vyráběné desky ALIX a současné nejmodernější jsou desky s označením APU, které jsou osazeny mSATA slotem, který konečně překonává zastaralé a pomalé Compact Flash. Do slotu lze instalovat malé mSATA SSD moduly např. o velikosti 16 GB. Desky PC Engines disponují též slotem miniPCI express, do kterého se dá připojit WiFi karta a tím se rozšíří funkcionalita routeru. Nastavení WiFi adaptéru má v pfSense velmi široké možnosti, které si popíšeme v dalších dílech.

pfSense je současně zdarma stažitelný pro architektury AMD64 a i386 ve verzích, viz tabulka. Dále ještě existují verze pro VGA a sériovou konzoli.

Platforma

CD images (ISO) with installer

Memstick image with installer

Embedded (NanoBSD) typically with CF

Média ISO a Memstick jsou instalovatelné na libovolný hardware architektur AMD64 a i386. Instalace je možná i jako virtuální appliance. pfSense disponuje balíčkem Open VM Tools, který je potřebný při instalaci do VMWare prostředí. Podporovaný hardware musí splňovat požadavky dle FreeBSD hardware notes příslušné verze, kterou pfSense používá.

U embedded verze je nutné poznamenat, že používá NanoBSD, které vyvinul Poul-Henning Kamp. NanoBSD vytváří bitové kopie systému FreeBSD pro embedded aplikace, vhodné pro použití na Compact Flash (či jiných paměťových médiích).

Při výběru hardware pro požadovanou síťovou úlohu je vždy nutné zvolit patřičně výkonný hardware. Zde je uvedeno pěkné srovnání použití šifer pro OpenVPN a IPSec v závislosti na rychlosti spojení od jednoho výrobce používajícího pfSense.

Jednou z nevýhod je bezesporu cena, která je u HW pro pfSense vyšší než například ceny RouterBoard desek pro MikroTik. Nevím přesně, jak je to s výkonem CPU a RAM u nějakých srovnatelných modelů.

Historie verzí

Během 12letého vývoje se pfSense patřičně proměnil. Bylo přídáno mnoho funkcí a různých rozšiřujících balíčků. Poslední verze 2.3.1 přinesla velké množství oprav a změn. Asi největší změnou je zcela nový vzhled GUI využívající Bootstrap framework. Web server lighttpd byl vyměněn za nginx. Pro rychlé nahlédnutí na pfSense 2.3 autoři připravili pěkné video. Mezi firewallová pravidla lze nově vkládat separátor pro přehledné oddělení pravidel. Dále se výrazně upravily možnosti konfigurace grafů. Změn je opravdu mnoho.

Starší verze pfSense tak trochu pokulhávaly s použitím aktuálního FreeBSD. To se od verze 2.2 výrazně posunulo. Aktuální pfSense 2.3.1 používá FreeBSD 10.3-RELEASE-p3 a ve svých opravách důsledně příjímá i opravy FreeBSD systému, což dříve též nebylo zvykem. Pokud se tedy objeví nějaká chyba ve FreeBSD Security Advisories, velmi brzo se opraví i verze pfSense.

Verze pfSense

Version 1.0 October 4, 2006

Version 2.0 September 17, 2011

Version 2.1 September 15, 2013

Version 2.2 January 23, 2015

Version 2.3 April 12, 2016

Jednou z velmi zajímavých vlastností pfSense je snadná možnost aktualizací sama sebe. Není tedy nutné nějak složitě provádět manuální výměny firmware. Vždy je nutné se držet instrukcí v Upgrade Guide.