WannaCry právě zašifroval soubory na Windows. Ale jen v sandboxu virtualizovaných Windows.

Czech Articles - 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

Experti z brněnského Greycortexu: WannaCry nás překvapil svou agresivitou v síti

16.5.2017 Živě.cz Virus

O ransomwarové vlně toho již byly napsány tuny a souhrnný článek si můžete přečíst i u nás na Živě.cz, za zmínku ale stojí i zkušenosti českého Greycortexu, který se zabývá podrobnou analýzou komunikace v síti a to pomocí prvků A.I.

Microsoft udělal nečekaný krok. Kvůli WannaCry vydal záplatu pro Windows XP

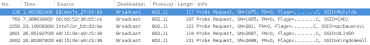

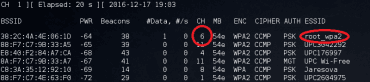

Výzkumníci z brněnského startupu spustili virus ve virtuálním prostředí a sledovali, jak se bude chovat. „Překvapilo nás, že se tento ransomware v síti chová velmi neobvykle až agresivně. Kromě jednodušeji odhalitelných metod jako je skenování portu 445, jsme detekovali celou sérii anomálií jako pokusy o připojení k více než 4 000 zařízením v celkem 175 zemích během pouhých 5 minut,“ popisuje Michal Šrubař z Greycortexu.

WannaCry právě zašifroval soubory na Windows. Ale jen v sandboxu virtualizovaných Windows.

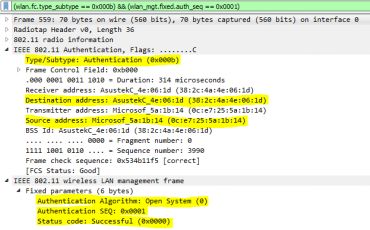

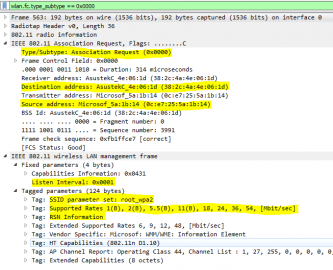

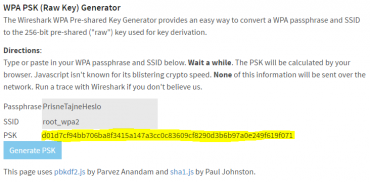

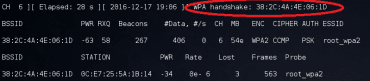

Jak už vyšlo najevo během víkendu, ransomware se po prvním spuštění pokusí spojit s doménou iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com (80/tcp), a pokud druhá strana odpoví, malware zůstane nečinný. Autoři si tedy připravili zadní vrátka pro plošnou deaktivaci a díky zabrání této domény se podařilo první vlnu malwaru pozastavit.

Výzkumníci z Greycortexu doménu na firewallu zablokovali, aby se virus aktivoval, a sledovali, co se bude dít dál. Ransomware začal šifrovat soubory a ověřil konektivitu do internetu pokusem o připojení na doménu youtube.com.

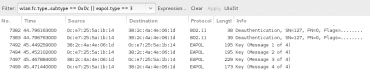

Dále se už virus pokusil šířit dál skrze lokální síť a internet a to pomocí všemožnými záškodníky oblíbené služby MS-DS (Microsoft Directory Services) a zranitelnosti MS17-010. Během pouhých pěti minut se infikované zařízení pokusilo zaútočit na více než 4 000 dalších počítačů a obešlo oněch 175 zemí světa.

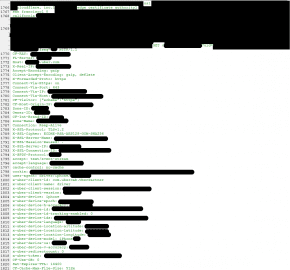

Po spuštění se WannaCry pokoušel šířit dál na tisíce zařízení internetu

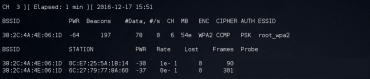

V interní síti se pokusil virus otevřít port 445/tcp a úspěšně začal šifrovat soubory na dalším počítači v LAN. Ransomware také stáhl potřebné soubory z dist.torproject.org, aby mohl komunikovat s anonymizační sítí TOR. Tato síť se v případě ransomware často používá k výměně klíčů, které používá k šifrování úložišť.

Zbytek už znáte. Na každém zašifrovaném počítači virus zobrazil dialog o úspěšném útoku a s žádostí o zaplacení výkupného. A to s varováním, že pokud bitcoinový obnos nedorazí na zadanou adresu v dané lhůtě, pokuta se zdvojnásobí.

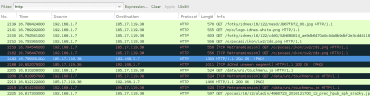

Aktivita WannaCry, jak ji ve svém monitorovacím systému zachytil GreyCrotex

Greycortex se snaží vyvinout takovou analýzu sítě, aby došlo k odhalení podivného chování některých klientů dostatečně rychle před samotnou nákazou. Software tedy neustále analyzuje veškerý tok a pomocí prvků strojového učení odhaluje podobné anomálie.

Ochrana osobních údajů přitvrdí, firmy by se měly připravit

15.3.2017 SecurityWorld Zabezpečení

Úniky dat nebo interních informací způsobují firmám nemalé škody, ať už finanční, nebo na dobré pověsti. Ještě významnější roli bude v dohledné době hrát také zabezpečení osobních dat, které firmy zpracovávají nebo schraňují.

Zejména se zahájením platnosti nařízení na ochranu osobních údajů (GDPR) z dílny Evropské unie v květnu 2018. To zavádí za porušení pravidel vedoucí k úniku dat velmi vysoké finanční sankce, a navíc ukládá organizacím povinnost všechny takové incidenty hlásit. Je to ale opravdu v praxi reálné? A jak je to se zodpovědností za bezpečnost dat?

Většina lidí, včetně IT profesionálů se domnívá, že za vážnější porušení ochrany dat by měl zodpovídat výkonný ředitel společnosti. To je ale velmi diskutabilní, protože vrcholové vedení se často o porušení ochrany dat vůbec nedozví, navíc velká část narušení nebo pokusů o ně není vůbec zjištěna.

V nedávném průzkumu společnosti Accenture více než polovina oslovených odborníků na bezpečnost (51 %) přiznává, že trvá měsíce, než se sofistikovaná narušení podaří odhalit, a bezpečnostní týmy vůbec neodhalí celou třetinu úspěšných narušení bezpečnosti.

„Odpovědnost za osobní data má společnost, která takováto data zpracovává nebo schraňuje. Za konkrétní únik je ale vždy zodpovědná konkrétní osoba. Pokud někdo svým jednáním někoho poškodí, ať už záměrně nebo neúmyslně, vždy mohl a může být poháněn k zodpovědnosti a k náhradě škody,“ uvádí Dagmar Mikulová, finanční ředitelka Počítačové školy Gopas. „Pokud organizaci vznikne škoda, bude se snažit najít viníka. Prokázání konkrétního činu je ale většinou v praxi velmi problematické.“

Jakým způsobem nejčastěji firmy o data přicházejí? Převládají tři hlavní cesty možného úniku dat. První je špatné zabezpečení proti neoprávněnému přístupu útočníka z internetu.

„Zde je možné se chránit technickými prostředky – používat firewally, antimalware, aktualizovat software a hardware, správně vše nastavit,“ říká Mikulová.

Druhým je tzv. inside job, tedy krádež dat oprávněným uživatelem zevnitř firmy.

„Proti krádeži dat zaměstnancem, který má oprávnění k práci s daty, protože s nimi musí pracovat, se účinně chránit nedá,“ konstatuje Dagmar Mikulová. „Marketingová tvrzení firem vyrábějících tzv. DLP systémy (data leakage prevention) je třeba brát s rezervou. Jediná smysluplná ochrana je rozdělit pracovní náplň zaměstnanců a neumožnit každému přístup ke všem datům,“ dodává Mikulová.

Třetím je opět inside job, nicméně někým jiným, než přímo oprávněným pracovníkem, pokud ten dělá nějaké chyby, nebo nedodržuje správné postupy.

„Proti chybám zaměstnanců je možné se bránit pouze jejich vzděláváním, udržováním bezpečnostního povědomí a pravidelnými bezpečnostními školeními, jak technologií, tak metodologie,“ uzavírá Dagmar Mikulová.

Cokoliv sdílíte, může být a bude použito proti vám

15.3.2017 SecurityWorld BigBrother

Ano, CIA se vám může nabourat do televize. Skutečnou škodu vám ale napáchají spíš vaše aktivity na Facebooku.

Pár dní stará kauza Wikileaks vs CIA vzbudila pozdvižení a nejistotu, zda zpravodajská agentura nemůže sledovat taky nás. Jak už to ale v podobných případech bývá, panika je poněkud přehnaná, přiživená senzacechtivými médii. Kauza připomněla především to, co všichni víme, a totiž, že jakékoliv zařízení s kamerou, mikrofonem nebo IP adresou může být hacknuto. Otázka je – bude CIA sledovat i nás? Šance, že ano, se blíží nule. A pokud se tak skutečně stane, pravděpodobně to na náš život nebude mít žádný vliv.

Čímž netvrdíme, že se není třeba chovat obezřetně. Ano, používejte šifrovanou komunikaci, nerozklikávejte odkazy z pochybných e-mailů a klidně si po vzoru Marka Zuckerberga přelepte kameru na notebooku izolepou. Vaše protiopatření by však měla odpovídat spíš tomu, co se může pravděpodobně skutečně stát, než tomu, co hrozí teoreticky. Takže ano, zkuste se vyhnout tomu, aby se do vašeho počítače někdo naboural, ale mnohem větší pozornost věnujte například tomu, co píšete na sociálních sítích. Tam se totiž vystavujete skutečnému riziku.

Nesdílíte nežádoucí příspěvky?

Americká vláda loni po vybraných žadatelích o vízum žačala požadovat jejich účty na sociálních sítích, aby mohla prověřit možné vazby na teroristické organizace. Posledních pár týdnů tuhle praxi vykonávají celní a bezpečnostní pracovníci přímo při vstupu do země. Nezajímají je přitom jen veřejné příspěvky, ale i ty soukromé a opatření by se mělo v budoucnu rozšířit nejen na sociální sítě, ale internet jako takový. Vláda už má na stole dokonce návrh, aby takto lustrováni byli nejen občané muslimských zemí, ale také Číňané. Chce zkrátka dle aktivity na internetu určovat, kdo je důvěryhodný a kdo nikoliv a je pravděpodobné, že tento trend najde uplatnění i v jiných zemích.

Nejde však jen o cestování. Aktivitu na sociálních sítích u zájemců o studium prověřuje až polovina vysokých škol a mezi pojišťovnami najdeme takové, které na Facebooku pátrají po stopách o tom, zda jejich budoucí klienti nežijí až příliš riskantní život, který by se jim ve finále mohl prodražit. U zaměstnavatelů se množství těch, kteří na sociálních sítích prověřují své potenciální budoucí zaměstnance, dostává k 60 %, přičemž stávající zaměstnance takto pravidelně kontroluje víc než 40 % nadřízených, z nichž každý čtvrtý v průzkumu přiznal, že na sociální síti už našel něco, co ho přimělo zaměstnance pokárat nebo rovnou vyhodit. Přesto to je nic proti tomu, co nás v tomto ohledu nejspíš ještě čeká.

Sociální sítě o vás řeknou víc, než si myslíte

Vaše příspěvky na sociálních sítích jsou skutečně pomyslným oknem do vaší duše. Tak například: Facebook před pár dny spustil AI nástroj schopný analyzovat, zda lidé nemají sebevraždené sklony, stránka www.wefeel.csiro.au pro změnu detektuje kolektivní náladu ve společnosti na základě příspěvků na Twitteru. A není pochyb nad tím, že z analýzy sociálních sítí a prodeje těchto dat se stane velký byznys.

Čínská vláda už dokonce zkušebně spustila projekt Social Credit System, jehož cílem je „oznámkovat“ každého občana právě na základě těchto analýz, ke kterým přičítá ještě trestní záznamy a také finanční aktivitu dotyčných. Výsledná známka má následně určit lidem jejich práva, privilegia a možnosti v nejrůznějších oblastech života. A byť je projekt teprve v plenkách, vláda už na jeho základě zakázala létat či cestovat vysokorychlostními vlaky skoro sedmi milionům lidí, jež údajně včas neplatí své dluhy. Význam sociálních médií je přitom alarmující. Chcete zlepšit známku? Pochvalte na sociálních sítích vládu. Zastáváte se Tibetu? Šup s celkovým skóre dolů...

Západní způsob kontroly populace skrz sociální média je sice víc postaven na svobodě, ovšem i tak vám může pěkně zkomplikovat život. Už dnes jsou vyvíjeny aplikace schopné z vašich účtů stáhnout veškerá data a příspěvky a následně vás „zaškatulkovat“, přičemž přesnost této charakterizace poroste s rozvojem umělé inteligence. V nedaleké budoucnosti tak bude výsledkem vašich aktivit na sociálních sítích (a internetu obecně) složka, která může hrát význam při vaší žádosti o vízum, půjčku, práci a tak dále. A co je nejhorší? Že o tom ani nemusíte vědět.

Takže ano, CIA se vám může nabourat do vaší chytré televize, pravděpodobně to ale neudělá. Daleko větší hrozbu představují sociální média. Protože cokoliv na nich sdílíte, může být a bude použito proti vám.

Masivní hackerský útok na účty Twitteru, stopa vede do Turecka

15.3.2017 Novinky/Bezpečnost BigBrother

Na Twitter se zaměřili hackeři. Podařilo se jim napadnout stovky ověřených účtů na této mikroblogovací síti, jsou mezi nimi například účty Evropského parlamentu, Amnesty International, UNICEF, mediálních firem i známých osobností. Ve středu o tom informovala na svém webu televize CNBC.

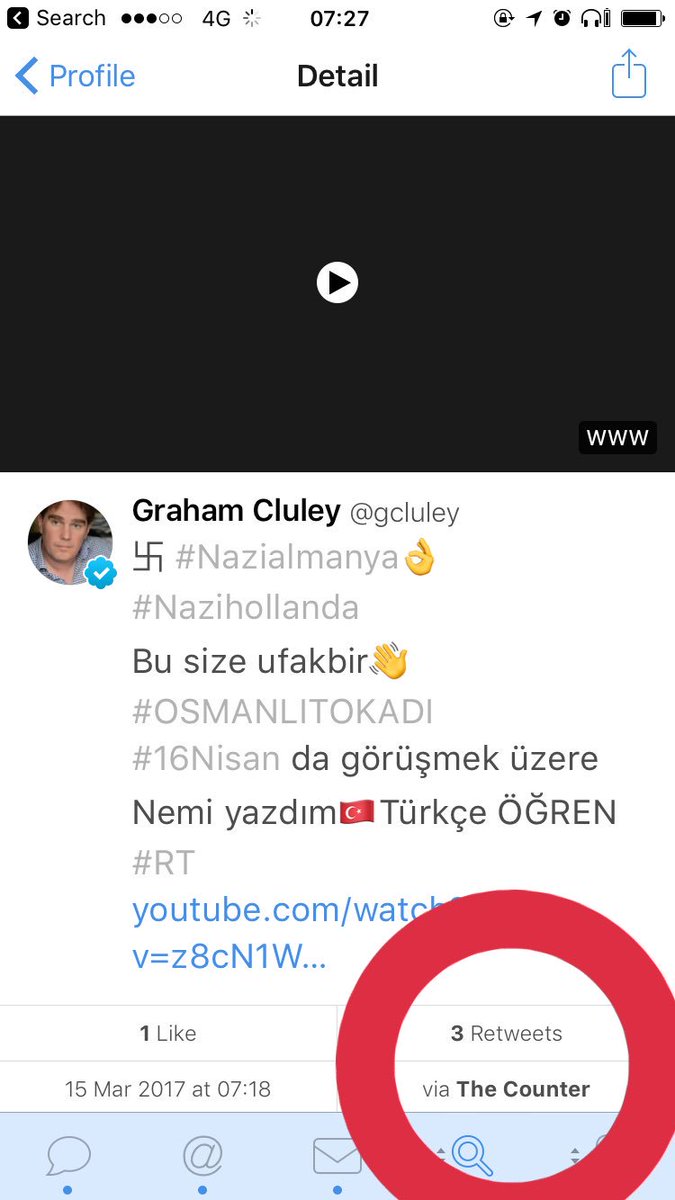

Na napadených účtech o sobě útočníci dali okamžitě vědět. Publikovali příspěvky, ve kterých například označují Nizozemsko a Německo kvůli chování vůči Turecku za nacisty, vzkazy jsou psané turecky. Některým uživatelům byla u profilu změněna fotografie, objevila se tam turecká vlajka a erb Osmanské říše.

Na jednom ze vzkazů, takzvaných tweetů, se objevil i hákový kříž, symbol nacistického Německa. Objevily se také hashtagy, které v překladu znamenají nacistické Německo a nacistické Holandsko, a tweet podporující tureckého prezidenta Recepa Tayyipa Erdogana. Tweet také odkazuje na video s Erdoganem a zmiňuje datum 16. dubna, kdy se bude konat referendum, které by mělo posílit pravomoci prezidenta.

Kdo stojí za útokem, není v tuto chvíli jasné. Žádná hackerská skupina se k němu zatím oficiálně nepřihlásila.

Follow

Alex Hern ✔ @alexhern

Looks like the mass hack that's hit a bunch of twitter accounts stems from http://twittercounter.com

8:29 AM - 15 Mar 2017

87 87 Retweets 34 34 likes

Takto vypadaly zprávy hackerů, které posílali prostřednictvím napadených účtů.

Mezi napadenými jsou profily časopisu Forbes, bitcoinové peněženky Blockchain, německého fotbalového klubu Borussia Dortmund, japonského účtu Justina Biebera či profil britského ministerstva zdravotnictví.

Mluvčí Twitter Counter CNBC řekl, že jsou si této situace vědomi a vyšetřují ji.

Twitter je v tom nevinně

Podle řady zahraničních serverů, například The Verge a Krebs on Security, však tato mikroblogovací síť útoku zabránit nemohla. Narušena totiž nebyla ona sama, ale analytická aplikace třetí strany nazvaná Twitter Counter. Právě to umožnilo hackerům zotročit účty, které jsou na tuto službu navázány.

Mezi Tureckem a Nizozemskem panuje delší dobu napětí. Minulý týden označil Erdogan nizozemskou vládu za nacistickou a fašistickou. Nizozemsko o víkendu označilo tureckou ministryni pro záležitosti rodiny za nežádoucí osobu a eskortovalo ji do Německa.

Ministryně se chystala v Rotterdamu promluvit k členům místní turecké komunity a přesvědčit je, aby v dubnovém referendu o změnách turecké ústavy hlasovali pro posílení pravomocí hlavy státu. Erdogan varoval, že Nizozemsko za své aktivity zaplatí. V podobném sporu je Turecko s Německem.

Whatsapp obsahoval díru, která umožňovala snadný přístup k fotografiím i soukromým chatům

15.3.2017 Živě.cz Zranitelnosti

Webová verze oblíbeného komunikátoru Whatsapp obsahovala zranitelnost, která umožňovala útočníkům převzít kontrolu nad účtem oběti, stáhnout veškeré fotografie nebo si přečíst kompletní historii konverzací. Podobně potom mohli být napadeni také uživatelé komunikátoru Telegram. Informovali o tom bezpečnostní analytici společnosti Check Point.

Chybu útočníci mohli zneužít v případě kteréhokoliv uživatele, který pro komunikaci používal webové rozhraní. Škodlivý kód zabalili do souboru, který se tvářil jako obyčejná fotografie, po rozkliknutí však došlo k využití lokálních dat prohlížeče pro převzetí kontroly nad účtem. Útočníci mohli zneužít především dvou mechanismů, které komunikátor využíval. Prvním z nich jsou náhledy známých souborů jako jsou dokumenty, fotky, ale i webové stránky, jež se zobrazují v konverzaci. Soubor HTML tak může obsahovat libovolný kód, nicméně v náhledu může Whatsapp zobrazit pouze fotografii.

Druhým problémem potom bylo šifrování zprávy před odesláním, které zamezilo možné kontrole odesílaných souborů na straně WhatsApp. To však bylo velmi rychle napraveno a aplikace nyní kontrolují bezpečnost souborů ještě před jejich odesláním.

V případě aplikace Telegram bylo zneužití velmi podobné, analytici Check Pointu jej demonstrovali na odeslání „zábavného“ videa. Pokud na něj oběť kliknula, opět došlo k přesměrování na soubor, který dokázal využít lokálně uložená data pro převzetí kontroly nad účtem.

Jak WhatsApp tak Telegram díry v systému zalepili a útok tohoto typu by tak uživatelům aktuálně neměl hrozit.

Routery Asus RT-N10R ukládají heslo v plaintextu

15.3.2017 Root.cz Zabezpečení

Zatím nepublikovaná zranitelnost byla čirou náhodou objevena na routeru Asus RT-N10R. Ač to není žádná katastrofa, je to určitý druh zranitelnosti, o které se mohou Spolu s tím se také budete moci dozvědět, proč je i tato chybka problém a proč může být nazvána zranitelností. Jako bonus si pak také přečtete, jak a za jakých okolností byla zranitelnost odhalena.

Popis zranitelnosti

U routeru Asus RT-N10R jsem zjistil, že při vytvoření zálohy si do ní router ukládá heslo, tak jak je, v plaintextu, nehašované. Spolu s tím ukládá uživatelské jméno, model a výrobce, opět v plaintextu. Soubor zálohy je tedy slabé místo. Zálohování v této formě poměrně jistě dokazuje, že si router heslo ukládá úplně stejně i uvnitř nevolatilní paměti.

Proč si tím můžeme být jisti? Při správně implementované hašovací funkci s dostatečně kvalitní solí není možné získat zpět původní heslo, a to pak ukládal do zálohy. Každý alespoň trochu příčetný programátor by to nikdy nedělal, protože je daleko jednodušší něco uložit, než si muset napsat de-hašovací algoritmus, který by byl navíc slabinou routeru.

Demonstrace zranitelnosti

K demonstraci je zapotřebí samozřejmě zmíněný router a ideálně nějaký „Hex editor/reader". Pak už se jen změní heslo na nějaké známé a uloží se souboru zálohy. Ten pak otevřete zmíněným editorem. Vzhledem k tomu že předpokládám, že zmíněný router nemáte, poskytnu screenshot toho, co je v Hex editoru vidět. Nechám vás zatím v obrázku heslo najít.

Zálohované heslo bylo: Azsemsmispritale

Předpokládám, že jste heslo vykoukali z obrázku sami. Dále je ze zálohy možné vyčíst určitě ještě model, výrobce a v další části dokumentu kterou nezveřejňuji (nevím, co citlivého se dá z té zálohy „přečíst“) se lze např. dozvědět i použitý ntp server.

Proč je to problém

Možná si teď říkáte: „Vždyť je to přece soubor zálohy. Pokud mi někde neproklouzne, jsem v bezpečí“. Problém je ale právě v onom „pokud“, které není možné nikdy stoprocentně zajistit. Také netušíme, jak je naprogramované. Vzhledem k tomu že router pravděpodobně bude mít vaše heslo na nějaké paměťové buňce ve flash paměti, tak jednoduše nelze zaručit, že se z té buňky nedostane ven.

Připomeňme bezpečnostní chybu rom-0, která umožňovala na dálku stáhnout z routerů právě soubor zálohy. Pokud je v ní heslo uloženo v otevřené podobě, může se útočník okamžitě k síti přihlásit a router ovládnout.

Jsou dvě možnosti, jak se může dostat heslo ven:

nedostatkem software

hardwarovou cestou

Nedostatkem software

Takové nedostatky můžou způsobit, že za správných podmínek (např. zadáním správné adresy) se můžeme heslo od routeru dozvědět. Tento druh zranitelnosti existoval a byl patchováni v minulém updatu firmware. Na některých routerech je například vzdáleně dostupný terminál s privilegovaným přístupem, a tudíž je přes něj přístup do úplně celé paměti flash. Nakonec nevíme, jak se router vyrovnává s extrémní zátěží např. při DoS útoku.

Hardwarovou cestou

Většina z vás ví, že existuje způsob, kterým lze číst a zapisovat přímo do paměti. Používá se ICSP, JTAG a podobné. Existují také přímo čtečky flash pamětí.

Jednoduše řečeno, i BIOS na vašem počítači tam musel někdo něčím nahrát, a stejná věc platí o jakékoliv moderní elektronice. Co jde nahrát, by mělo jít i stáhnout.

Jak by to mělo být správně a proč

Jak to správně udělat

Za ideálních podmínek by žádné zařízení, které používá k ověření uživatele jeho jméno a heslo, alespoň to heslo nemělo znát. Tak se to i na slušných službách a ve slušných zařízeních děje. Způsob, jakým vás ověřují, je následující.

V algoritmu, který se stará o ukládaní/ověřování hesla, jsou dvě základní součásti:

generátor náhodného řetězce (říká se mu sůl)

hašovací algoritmus

Při prvním přihlášení tento algoritmus převezme vaše heslo a vygeneruje si sůl. Pak vám vaše heslo pořádně „osolí“. Je důležité, aby se sůl neopakovala a byla dost dlouhá. Pak ideálně přepíše/vymaže paměťový blok, kde bylo heslo uloženo v čitelné podobě. Nakonec se osolené heslo dá do hašovacího algoritmu a ten vrátí haš.

Tento haš spolu se solí a vašim uživatelským jménem pak uloží do relační tabulky. Tady je důležité, aby byl hašovací algoritmus dost silný a každá sebemenší změna v heslu generovala naprosto odlišný haš.

Při každém dalším přihlášení se udělá stejný postup, jen sůl se už znovu negeneruje a podle uživatelského jména se vybírá a čte z tabulky a přidává stejným způsobem k vašemu heslu. Výsledný haš zadaného a soleného hesla se pak porovná s uloženou podobou. Pokud se obě varianty shodují, jste přihlášeni, v opačném případě odmítnuti.

Proč to takto složitě dělat

Jednoduše: zařízení/služba vůbec heslo nezná. Jediné, co se ukládá, je haš a sůl, a zjišťování původních hesel je proto extrémně náročné.

Další výhoda je, že i kdyby všichni uživatelé měli stejné heslo, pokaždé bude v tabulce jiný haš. Nemůžete tedy odhadnout jejich hesla nijak jednoduše, kvůli podobnosti haše. Pro zjištění všech hesel musíte prolomit všechny haše, ne jen jeden.

Pro zvědavce: v této oblasti mě velmi poučilo video na YouTube, podívejte se na něj.

Reakce Asusu

Asus jsem o této skutečnosti samozřejmě informoval. Napsal jsem report nejprve česky (na českou pobočku) a byl jsem informován, že požadavek musím napsat anglicky a že jej přepošlou do centrály. Dodnes se mi nikdo další už neozval.

Laxní přístup je sice nepříjemný, ale z ekonomického hlediska pochopitelný. Router byl už na začátku prodeje velmi levný. Není tedy možné od výrobce čekat, že bude vynakládat další peníze na prakticky mrtvý a pravděpodobně sotva výdělečný produkt.

Způsob odhalení chyby

Přiblížím vám, jak jsem chybu objevil. Všechno to začalo zprávou od mého bývalého zaměstnavatele, která zněla asi takto: „někdo nám hacknul router, někde jsi musel vyzradit heslo“. K tomu, že router někdo nahackoval, vedla zaměstnavatele změna stavu routeru: připojení bylo pomalé a s původním heslem nebylo možné se přihlásit.

Začal jsem rychle přemýšlet, kudy mohlo heslo uniknout. Po vyloučení jiných možností jsem došel k souboru zálohy, které jsem spolu s návodem, jak router uvést do „známého“ funkčního stavu dal k dispozici na společné firemní úložiště. Soubor jsem tedy stáhnul a otevřel v textovém editoru. Uviděl jsem kupu „rozsypané rýže“ a plno NULL, BEL, ETB, EOT a dalších řídicích znaků.

Přemýšlel jsem nad tím, co by to mohlo rozumněji otevřít, a nakonec stačil obyčejný hexeditor. Pak jsem začal v souboru zálohy hledat a velmi rychle jsem začal hořekovat nad tím, proč to někdo takhle hloupě naprogramoval.

Jak to celé dopadlo

Naštěstí to má dobrý konec. Zaměstnavatel si naštěstí spletl verze dokumentu, které jsem mu posílal mailem a verze s hesly zůstaly ve firmě. Druhá verze se dostala do cloudového úložiště bez hesel – k ní mohlo mít pár zaměstnanců přístup, což si ale reguloval zaměstnavatel.

Dále tu bylo podezření, že se soubory dostaly k některé ze spřátelených organizací, které působí ve stejné budově. Ověřoval jsem to, ale nestalo se tak a sdílena byla jen upravená verze bez záloh. Pokud tedy soubor někam utekl, byla to pravděpodobně chyba zaměstnavatele.

Nakonec jsme pořídili novější, který byl stejně potřeba. U Asusu jsme změnili heslo, pro jistotu.

Hrozí vám exekuce, oprášili podvodníci starý trik

15.3.2017 Novinky/Bezpečnost Kriminalita

Na pozoru by se měli mít lidé před e-maily, ve kterých se kybernetičtí podvodníci vydávají za zaměstnance exekutorského úřadu. V posledních dnech se s nimi totiž doslova roztrhl pytel, jak varoval Národní bezpečnostní tým CSIRT.CZ, který je provozován sdružením CZ.NIC.

„V předchozích dnech byl zaznamenán podvodný e-mail vyzývající k úhradě dlužné částky a vyhrožující případným exekučním řízením,“ podotkl Pavel Bašta, bezpečnostní analytik CSIRT.CZ.

Podle něj se snaží kyberzločinci touto cestou nalákat důvěřivce na podvodné webové stránky. „Kromě podrobného návodu k platbě dlužné částky vede navíc uživatele na webovou stránku imitující skutečný web jednoho z exekutorských úřadů a zde ke stažení a spuštění malwaru,“ zdůraznil Bašta.

Motivace počítačových pirátů je tak zřejmá. Jednak se snaží z důvěřivců pod pohrůžkou exekuce vymámit finanční prostředky, jednak chtějí propašovat do počítače důvěřivců nezvaného návštěvníka – počítačový virus.

Neklikat na odkazy, neotvírat přílohy

„Odkaz vede na doménu exekutor.site místo executor.cz. V těle e-mailu se mimo jiné doporučuje nedbat na varování antivirového softwaru,“ doplnil bezpečnostní analytik. Sluší se nicméně podotknout, že podvodné zprávy mohou být rozesílány klidně i ze zcela jiných adres.

Od podvodných zpráv se již distancoval i exekutorský úřad. „Neotvírejte přílohy a neklikejte na odkazy obsažené v tomto podvodném e-mailu. Náš úřad nikdy nerozesílá výzvy e-mailem, ale pouze v papírové podobě nebo datovou schránkou,“ uvedli zástupci Exekutorské komory.

Prakticky totožný trik s exekuční výzvou zkoušeli počítačoví piráti už před dvěma roky. Tehdy český internet zaplavily doslova tisíce podvodných e-mailů, ve kterých kyberzločinci vyzývali příjemce k úhradě neexistujících pohledávek.

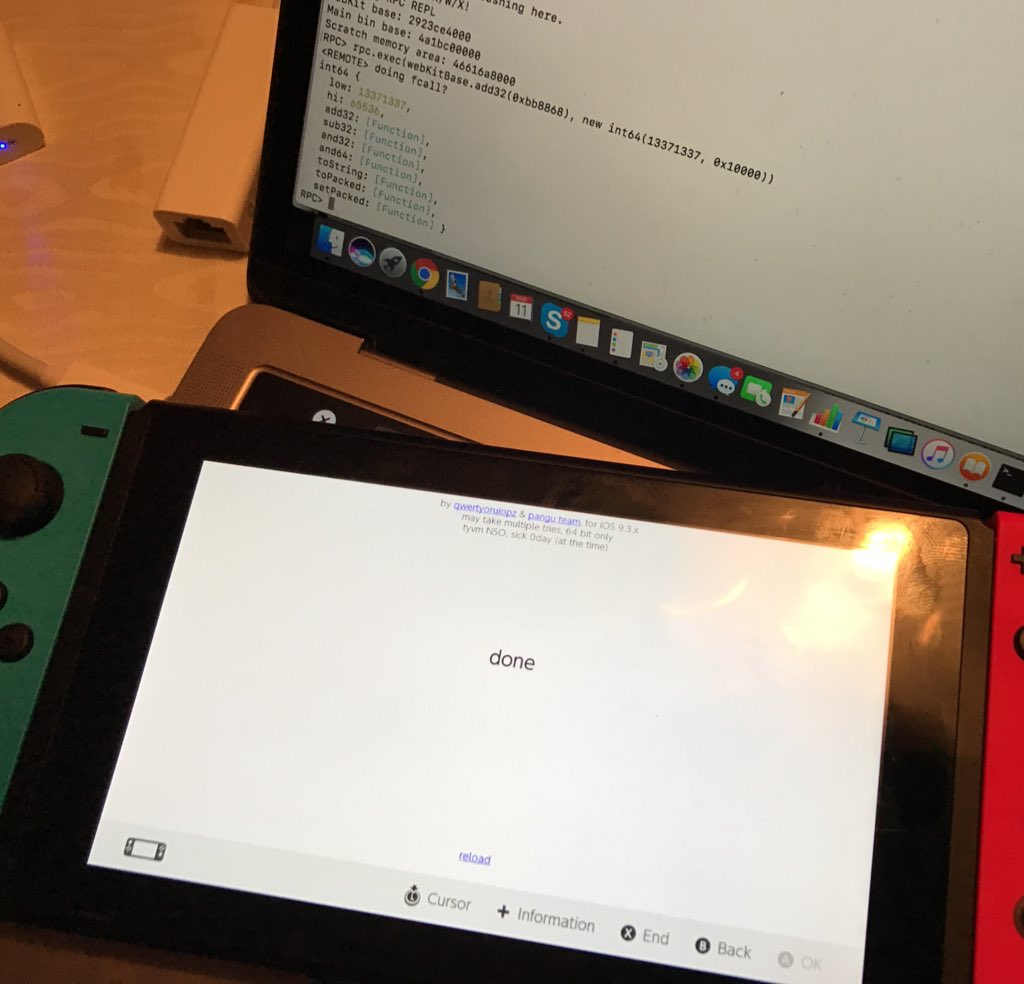

Hacker částečně prolomil zabezpečení nové herní konzole Nintendo Switch, může za to použití zastaralého WebKitu

15.3.2017 Novinky/Bezpečnost Zabezpečení

Neuběhl ani celý měsíc od spuštění oficiálních prodejů nové herní konzole Switch od Nintenda a hackerům se podařilo částečně prolomit („jailbreak“) zabezpečení a získat tak přístup k vnitřním systémům konzole.

Úspěšný hack, který je potřeba k získání plnohodnotného jailbreaku, oznámil na Twitteru hacker s přezdívkou qwertyoruiop, který ukázal fotografii s nápisem „done“ v prohlížeči Nintendo Switch. Prohlížeč je přitom zatím v systému ukrytý a používá se pouze pro potřeby připojení k veřejné Wi-Fi a podobně. Problém ale je, že tento prohlížeč je postavený na půl roku starém WebKitu, takže nemá opravené chyby, jež se během této doby objevily a které útočník použil pro prolomení.

Follow

qwertyoruiop @qwertyoruiopz

that's just how it goes

4:36 AM - 11 Mar 2017

1,012 1,012 Retweets 2,473 2,473 likes

K hacknutí dokonce použil stejné nástroje jako pro iOS, který v rámci prohlížeče Safari stejnou chybu opravil už ve verzi iOS 9.3.5. I když se ještě nejedná o kompletní jailbreak, lze počítat s tím, že v rámci této chyby se lze dostat na další úrovně a nakonec získat „roota“ a plnou kontrolu nad systémem. Potom bude možné na zařízení provozovat aplikace, které Nintendo neschválilo a neprošly obchodem s aplikacemi, třeba i různé emulátory a do budoucna i pirátské verze her.

Uvidíme, jak se Nintendo s tímto problém popere, ale je jisté, že stejně jako u jiných systémů s uzavřeným modelem (iOS zařízení, herní konzole od Sony a Microsoftu a podobně), se budou hackeři neustále snažit najít nové díry a zneužít je k získání kompletní kontroly nad zařízením.

Počítačový zločin se více etabluje jako byznys

15.3.2017 SecurityWorld Kriminalita

Experti na počítačovou bezpečnost se sešli v Praze na konferenci IDC Security Roadshow 2017, aby diskutovali nad aktuálními trendy v oblasti kybernetických hrozeb v kontextu vývoje informačních a komunikačních technologií.

Podniky i veřejné instituce v dnešní době čelí širokému spektru kybernetických bezpečnostních hrozeb různé intenzity a rozsahu. V dnešní době jsou mnohem častěji než dříve tyto hrozby motivovány finančními nebo špionážními důvody, přibývá také útoků motivovaných politickými cíli, přičemž stoupá objem zdrojů, které mají útočníci k dispozici.

„Kyberzločinci provozují svoji činnost jako podnik a průniky skrze zabezpečení jsou pro ně obchodním cílem. Stejně jako kterýkoli jiný podnik tedy investují prostředky do naplnění svých cílů snaží se svůj podnik rozvíjet,“ říká Mark Child, vedoucí analytik pro oblast kybernetické bezpečnosti v pražské pobočce společnosti IDC.

„Podniky a organizace nemohou v dnešní době se založenýma rukama čekat, až dojde k bezpečnostními incidentu či průniku do sítě, ale musí se k obraně stavět aktivně a vyhledávat indikátory hrozeb,“ vysvětluje Mark Child. „Tradiční přístup založený na vzorcích známého škodlivého softwaru nebo znacích útoků má stále své místo, avšak je nutné jej kombinovat s novými postupy založenými na strojovém učení a umělé inteligenci.“

Podle průzkumu společnosti IDC zůstává pro podniky hlavním kritériem při volbě dodavatele bezpečnostních produktů a řešení cena, před faktory, jako jsou zkušenosti dodavatele v daném oboru, reference, certifikace a spektrum nabízených funkcí či služeb. Zároveň 30 % subjektů nijak neměří efektivitu vynaložených nákladů na IT bezpečnost.

Americký úřad bojuje proti bitcoinům. Nový fond na burzu nesmí

12.3.2017 Novinky/Bezpečnost BigBrother

Americká Komise pro cenné papíry a burzy (SEC) zamítla tento týden žádost o uvedení prvního fondu založeného na kybernetické měně bitcoin na burzu ve Spojených státech. Na to reagovala hodnota bitcoinu strmým pádem.

Hodnota jednoho bitcoinu se v pátek bezprostředně po tomto rozhodnutí propadla o zhruba 18 procent a dostala se až pod hranici 1000 dolarů (zhruba 25 000 Kč). Následně se však nad tuto hranici vrátila, napsala agentura Reuters.

Dvojčata Tyler a Cameron Winklevossovi se snažili komisi přesvědčit, aby umožnila vstup jejich bitcoinového fondu na burzu Bats BZX. Komise se však rozhodla, že takovýto krok nepovolí kvůli nedostatečné regulaci této kybernetické měny.

Bitcoiny se těší velké popularitě především coby prostředek pro investici. Kurzy však často kolísají. Evropský bankovní úřad kvůli tomu dokonce varoval spotřebitele, že neregulované virtuální měny představují velké riziko. Jejich vklady totiž nejsou nijak chráněny.

Poslední bitcoin v roce 2140

Virtuální měna bitcoin vznikla v roce 2009, větší popularitě se ale těší v posledních letech. Vytvořena byla tak, aby se nedala ovlivňovat žádnou vládou ani centrální bankou. Kybernetické mince „razí“ síť počítačů se specializovaným softwarem naprogramovaným tak, aby uvolňoval nové mince stabilním, ale stále klesajícím tempem. Počet mincí v oběhu má dosáhnout nakonec 21 miliónů, což má být kolem roku 2140.

Tyler a Cameron Winklevossovi se v minulosti zviditelnili právním sporem se zakladatelem Facebooku Markem Zuckerbergem, kterého obvinili, že jim ukradl jejich nápad na vytvoření internetové sociální sítě. Dohoda o urovnání této žaloby jim vynesla zhruba 65 miliónů dolarů.

CIA plánovala hackování aut

12.3.2017 Novinky/Bezpečnost BigBrother

Vlámat se do auta umí každý, pokud má třeba cihlu. Sofistikovanější systémy už umí na dálku odemknout auto jako dálkovým ovladačem. Uniklé dokumenty CIA na WikiLeaks ukázaly, že americká špionážní služba plánovala nabourání se do programů aut pro jejich ovládnutí.

Spoustu lidí nenechává chladnými to, že kdokoli se jim může dostat do počítače či mobilu, využívat ho, sledovat, odposlouchávat… Říká se tomu hacknutí. Podle dokumentů zveřejněných na WikiLeaks v této činnosti CIA vyvíjela řadu aktivit. Ukazuje se, že plánovala ovládnout na dálku i auta.

Objevily se totiž složky, kde CIA předpokládá, že ovládnutí systémů vozidel by mohlo mít „potenciál pro oblast misí“. Co to znamená?

Jako hračka na dálkové ovládání

Představte si auto s teroristou, který ujíždí pryč a než by ho policie chytla, už by se ztratil v nepřehledné džungli města. Hackerský útok by ho ale mohl vlastně zatknout. Uzamkl by ho v automobilu a řídil by ho tam, kam by bylo zapotřebí. Třeba k nejbližší policejní hlídce.

Je to přitažené za vlasy? Už v roce 2015 svolal Jeep do servisů 1,5 miliónu vozidel, protože server Wired ukázal, že hackeři (a byli to soukromníci, žádná organizovaná a státem podporovaná skupina) dokážou modelu Cherokee za jízdy nabourat vnitřní systém a převzít nad ním kontrolu.

Dokumenty na WikiLeaks ukazují, že CIA se zaměřila na systém QNX od BlackBerry, který je dnes součástí šedesáti miliónů vozidel po celém světě.

Absolutní soukromí neexistuje, tvrdí ředitel FBI

10.3.2017 Novinky/Bezpečnost BigBrother

Naprosté soukromí v USA neexistuje, míní současný ředitel Federálního vyšetřovacího úřadu (FBI) James Comey. „Ani naše vzpomínky nejsou v Americe absolutně soukromé,“ uvedl na půdě soukromé univerzity Boston College během konference na téma kybernetické bezpečnosti, informovala CNN.

Nedešifroval svůj disk, a tak skončil ve vězení. Už tam sedí 16 měsíců a pořád nechce sdělit heslo

Svá slova vysvětluje tím, že vždy existuje možnost, kdy bude osoba vyzvána, aby soudu svěřila důvěrné informace ze svého života, byť v tomto směru jsou určitá omezení. „Nicméně základní princip je ten, který jsme v této zemi vždy akceptovali, a to že v Americe neexistuje absolutní soukromí,“ řekl šéf FBI.

Prohlášení přišla v době, kdy nejen technologickým světem rezonuje kauza zveřejnění údajných tajných dokumentů CIA, které poodhalily široké spektrum nástrojů a technik používaných tajnou službou ke sledování prostřednictvím internetu.

Wikileaks zveřejnilo údajné dokumenty CIA, které popisují hackerské operace

Comeyho trápí aktuální trend zabezpečování komunikačních aplikací, ale i zařízení samotných. FBI to totiž výrazně ztěžuje práci. Pro ilustraci: FBI získala za poslední čtyři měsíce uplynulého roku jako součást vyšetřování přístup k 2 800 zařízením. Dostala se však pouze do 1 200 z nich.

Šéf agentury si myslí, že určité nezbytné kompromisy v oblasti soukromí v rámci zvýšení bezpečnosti by tolerovali i takzvaní Otcové zakladatelé - státníci, kteří se svého času přičinili o vznik Spojených států.

Špehuje nás CIA?

10.3.2017 SecurityWorld BigBrother

Aktuální kauza Wikileaks vs CIA plní přední stránky světových médií a na mysl se vkrádá logická otázka. Máme se bát o své soukromí?

Zpravodajská agentura samozřejmě čelí kritice.

„Neměla by namísto špehování občanů a prolamování bezpečnostních opatření chytrých zařízení raději spolupracovat s výrobci na jejich zdokonalování?“ ptají se jedni.

„Pokud by agentura, která se snaží chránit naši bezpečnost a odhalovat zločince, nevyužívala všechny prostředky k odposlouchávání druhých, nedělala by svou práci,“ namítají druzí s tím, že veřejnost by měla být zveřejněnými dokumenty namísto znepokojení „povzbuzena“.

„Většina z nich se týká konkrétních cílů. Nejde tu o masové špehování a shromažďování dat za účelem hledání jehly v kupce sena,“ podotýká v rozhovoru pro BBC Alan Woodward, bezpečnostní poradce Europolu. „Navíc k tomu potřebují povolení soudu, nemůžou napíchnout jen tak ledajaký telefon. Jeden z důvodů, proč lidi důvěřují bezpečnostním službám, je ten, že dodržují zákon. A když ne, tak se to provalí. Jestliže se Wikileaks dostalo ke kódům, s jakými CIA pracovala, je jejich zodpovědností nezveřejňovat je, protože v opačném případě by je zpřístupnili rovněž kriminálníkům a běžní občané by se ocitli v ohrožení. CIA měla důvod, proč je tajit.“

Olej do ohně přilil i známý whistleblower Edward Snowden, který na svůj twitterový účel napsal následující: „Představte si svět, ve kterém CIA přemýšlí nad tím, jak vás špehovat skrz televizi. To je svět, ve kterém dnes žijeme.“ (Férově se hodí dodat, že metody špehování skrz chytré televize popsané v uniklých dokumentech vyžadují připojení externího zařízení, tedy faktické vniknutí do domácnosti dotyčného.)

„Ty zprávy ukazují, že americká vláda vytváří tato zranitelná místa v amerických výrobcích a úmyslně je nechává otevřená. A proč je to nebezpečné? Protože dokud nebudou zavřená, kterýkoliv hacker může těchto míst, která CIA nechala otevřená, zneužít a dostat se do kteréhokoliv iPhonu na světě,“ píše dále Snowden.

Woodward oponuje: „Bavíme se tu o CIA, ne o bezpečnostní agentuře. Jestli o těch slabinách vědí, tak je využijí. Jejich spravování je na jiných.“

Obávat se tedy, nebo neobávat o narušení soukromí? Pro zpravodajskou agenturu by hromadné špehování veřejnosti nejspíš nedávalo příliš smysl a hlavně by s největší pravděpodobností bylo neproveditelné – jak z pohledu financí tak požadavků na lidský kapitál. Mike McLellan, bývalý pracovník britské vlády pro kyberbezpečnost, však v této souvislosti upozorňuje na ještě jeden znepokojivý fakt, a totiž, že podobné mezery v softwaru vyhledávají i soukromé firmy a následně je prodají komukoliv, kdo nabídne nejvyšší cenu.

V budoucnu navíc špehování většího rozsahu může usnadnit rozvoj umělé inteligence, která by mohla snáz a rychleji rozpoznávat relevanci sledovaných dat.

Don Smith z bezpečnostní firmy SecureWorks však alespoň částečně uklidňuje: „Je to jen jedno z mnoha rizik, které nás v budoucnu s rozvojem technologií čekají. Jen si představte to množství dat, která by musela být zpracována. Není možné nahrávat každý telefon na světě, natož pak každý telefonát. Jestliže tedy nejste v centru jejich zájmu, nemají na vás kapacitu.“

USB firewall vás ochrání před škodlivým zařízením

10.3.2017 Root.cz Zabezpečení

Pokud to myslíte s bezpečností opravdu vážně, měli byste zvážit stavbu nebo nákup USB firewallu. Malé zařízení pracuje mezi počítačem a elektronikou, kterou chcete připojit do USB.

Váš počítač za normálních okolností přijme každé zařízení, které připojíte do USB. V mnoha případech je to v pořádku, protože uživatel chce prostě zapojit a používat. Čím dál častěji se ale hovoří o nových způsobech útoku s využitím hardware. Zatímco proti softwarovým útokům se lze bránit vhodným nastavením systému, nasazením bezpečnostních modulů (LSM) nebo třeba antivirem (na některých platformách), proti zlému hardware se brání jen těžko.

Upravený hardware může zaútočit na chybu v ovladačích nebo se může vydávat za jiné zařízení, než jakým ve skutečnosti je. Nic mu pak nebrání v systému sbírat data, nainstalovat do něj další aplikace nebo se třeba vydávat za síťovou kartu a přesměrovat přes sebe veškerý provoz. Dříve se k podobným účelům používala upravená zařízení s přidanou elektronikou, dnes stačí upravit firmware ve flash disku a vytvořit z něj útočné zařízení.

Vypadá to jako pevný disk, ale uvnitř je flash disk a malý počítač se zlým plánem

Problém je, že takové chování nedokáže zachytit žádná aplikace v systému. Příkazy ze zařízení jsou odchytávány a prováděny přímo ovladačem a operačním systémem a software uvnitř nemá o škodlivé činnosti zvenčí ponětí, pokud neimplementujete například USBGuard.

Vývojář Robert Fisk přišel se zajímavým a univerzálním řešením: USB firewall s názvem USG (G jako Good, místo B jako Bad). Jde o hardware, který připojíte mezi počítač a potenciálně nebezpečné zařízení. Tím dojde k izolaci obou stran, přičemž vložený firewall propouští jen bezpečné příkazy a data.

Schéma použití USG

Uvnitř zařízení jsou dva procesory STM32F4, které jsou zvenčí připojené k USB a mezi sebou jsou propojené pomocí vysokorychlostní sběrnice SPI. První verze USG používá 12Mbits hardware, pokud přes něj připojíte flash disk, budete s ním komunikovat rychlostí okolo 1MB/s. Podle autora je možné vyrobit i vysokorychlostní hardware, ale jeho vývoj bude stát nemalé peníze.

Procesor blíže k počítači pak přijímá jen velmi omezenou sadu USB příkazů, takže případný útok nebude úspěšný. Chráněny jsou obě strany, použitý flash disk nedokáže zaútočit na počítač a stejně tak cizí počítač nedokáže upravit firmware ve vašem flash disku.

Skutečný vzhled USG

USG zvyšuje bezpečnost také tím, že dovoluje připojit vždy jen jedno zařízení. To sice znemožňuje používat nejrůznější USB huby nebo dockovací stanice, ale brání to v použití podvodných zařízení, která v sobě mohou ukrývat více funkcí – třeba klávesnici s integrovaným flash diskem.

Zároveň není možné, aby zařízení za běhu změnilo své označení. To je způsob, jakým se může upravený flash disk na chvíli prohlásit za klávesnici, provést sadu útočných příkazů a zase se vrátit ke své původní funkci. USG takovým metamorfózám brání a připojené zařízení tak nemůže změnit svou funkci, dokud není odpojeno a znovu připojeno napájení.

Kvůli omezené sadě příkazů je také omezený seznam zařízení, která budou za USG fungovat. V tuto chvíli autor uvádí flash disky (mass storage), klávesnice a myši. Další verze firmware by pak mohly přidávat další typy zařízení, pokud to bude potřeba.

Samozřejmě i legitimně vypadající zařízení může provádět nebezpečné akce, proto je možné pro konkrétní přístroje přidávat pravidla omezující jejich činnost. Například klávesnice by neměla být schopná posílat znaky o mnoho rychleji, než je schopen člověk psát. Autor na těchto pokročilých pravidlech zatím pracuje.

USB firewall zabalený a připravený

Pokud vás toto zařízení zaujalo, pak vězte, že jde o otevřený hardware s otevřeným firmwarem. Podrobnosti naleznete na GitHubu, kde autor nabízí také možnost objednání USG za přibližně 60 dolarů, tedy asi 1500 Kč.

Avast: Dokumenty na WikiLeaks neobsahují bezpečnostní mezery

10.3.2017 Novinky/Bezpečnost Zabezpečení

Zveřejněné dokumenty serveru WikiLeaks neodhalují v české firmě Avast žádné bezpečnostní mezery, navíc jsou dva roky staré. Řekl to viceprezident Avastu Sinan Eren v reakci na informaci, že Avast figuruje v dokumentech WikiLeaks jako jeden z prodejců bezpečnostního softwaru, na který se zaměřila americká Ústřední zpravodajská služba (CIA).

Portál WikiLeaks zveřejnil kolem 8000 stran dokumentů o útočném programovém arzenálu CIA, s nímž největší americká výzvědná organizace může pronikat do mobilních telefonů, chytrých televizorů a dalších elektronických zařízení a využít je ke shromažďování informací.

„Avast je zmíněn ve zveřejněných dokumentech, stejně jako další globální bezpečnostní firmy. Nicméně zveřejněné dokumenty neodhalují v Avastu žádné bezpečnostní mezery. Jde navíc o veřejně dostupné dokumenty a prezentace z konferencí, které jsou dva roky staré," uvedl Eren.

Dokumenty mají dostatek technických podrobností

Důvody zájmu CIA o Avast, který je jedním z největších dodavatelů bezpečnostního softwaru na světě, mohou být podle bezpečnostního experta sdružení CZ.NIC Pavla Bašty dva. „Avast dodává bezpečnostní řešení, která používají stovky miliónů uživatelů na celém světě, a z pohledu CIA může být zajímavé, pokud by dokázala tato bezpečnostní řešení ošálit tak, aby nepoznala škodlivý software vytvořený CIA a zároveň dál uživatele informovala o jiných nákazách," řekl.

„Druhým faktorem může být, že stejně jako jakýkoliv jiný hojně rozšířený software by mohly produkty společnosti Avast posloužit k šíření škodlivých programů, pokud by se CIA podařilo v těchto produktech najít vhodnou zneužitelnou chybu," dodal.

Publikované dokumenty podle agentury Reuters obsahují dostatek technických podrobností, aby bezpečnostní experti a prodejci ochranného softwaru pochopili, jak rozsáhlé bezpečnostní mezery existují. Poskytují ale málo detailů, které by mohly napomoci rychlé nápravě.

Společnost Avast, založená v roce 1988, se zabývá tvorbou bezpečnostního softwaru a její antivirové programy chrání přes 400 miliónů počítačů a mobilních zařízení ve světě. Loni koupila konkurenční českou firmu AVG.

Avast: Dokumenty na WikiLeaks neobsahují bezpečnostní mezery

9.3.2017 Novinky/Bezpečnost BigBrother

Zveřejněné dokumenty serveru WikiLeaks neodhalují v české firmě Avast žádné bezpečnostní mezery, navíc jsou dva roky staré. Řekl to viceprezident Avastu Sinan Eren v reakci na informaci, že Avast figuruje v dokumentech WikiLeaks jako jeden z prodejců bezpečnostního softwaru, na který se zaměřila americká Ústřední zpravodajská služba (CIA).

Portál WikiLeaks zveřejnil kolem 8000 stran dokumentů o útočném programovém arzenálu CIA, s nímž největší americká výzvědná organizace může pronikat do mobilních telefonů, chytrých televizorů a dalších elektronických zařízení a využít je ke shromažďování informací.

„Avast je zmíněn ve zveřejněných dokumentech, stejně jako další globální bezpečnostní firmy. Nicméně zveřejněné dokumenty neodhalují v Avastu žádné bezpečnostní mezery. Jde navíc o veřejně dostupné dokumenty a prezentace z konferencí, které jsou dva roky staré," uvedl Eren.

Dokumenty mají dostatek technických podrobností

Důvody zájmu CIA o Avast, který je jedním z největších dodavatelů bezpečnostního softwaru na světě, mohou být podle bezpečnostního experta sdružení CZ.NIC Pavla Bašty dva. „Avast dodává bezpečnostní řešení, která používají stovky miliónů uživatelů na celém světě, a z pohledu CIA může být zajímavé, pokud by dokázala tato bezpečnostní řešení ošálit tak, aby nepoznala škodlivý software vytvořený CIA a zároveň dál uživatele informovala o jiných nákazách," řekl.

„Druhým faktorem může být, že stejně jako jakýkoliv jiný hojně rozšířený software by mohly produkty společnosti Avast posloužit k šíření škodlivých programů, pokud by se CIA podařilo v těchto produktech najít vhodnou zneužitelnou chybu," dodal.

Publikované dokumenty podle agentury Reuters obsahují dostatek technických podrobností, aby bezpečnostní experti a prodejci ochranného softwaru pochopili, jak rozsáhlé bezpečnostní mezery existují. Poskytují ale málo detailů, které by mohly napomoci rychlé nápravě.

Společnost Avast, založená v roce 1988, se zabývá tvorbou bezpečnostního softwaru a její antivirové programy chrání přes 400 miliónů počítačů a mobilních zařízení ve světě. Loni koupila konkurenční českou firmu AVG.

Danger děsí bezpečnostní experty, počet útoků stoupá

9.3.2017 Novinky/Bezpečnost Viry

Nejrozšířenější kybernetickou hrozbou byl v únoru škodlivý kód Danger. Bezpečnostní experti varovali především před tím, že počet útoků tohoto nezvaného návštěvníka dramaticky stoupá. Vyplývá to z analýzy antivirové společnosti Eset.

Danger byl loni nejrozšířenější hrozbou vůbec. Zkraje letošního roku však jeho podíl začal citelně klesat. Vše tedy nasvědčovalo tomu, že je tento nezvaný návštěvník na ústupu.

Nyní se však ukazuje, že opak je pravdou. „V lednu jsme zaznamenali výrazný pokles detekcí tohoto malwaru. Z měsíce na měsíc se snížil o 40 procentních bodů. V únoru se však podíl downloaderu Danger na celkových internetových hrozbách začal znovu zvyšovat až na více než 20 procent,“ konstatoval Miroslav Dvořák, technický ředitel společnosti Eset.

Virus, plným názvem JS/Danger.ScriptAttachment, je velmi nebezpečný. Otevírá totiž zadní vrátka do operačního systému. Útočníci pak díky němu mohou propašovat do napadeného počítače další škodlivé kódy, nejčastěji tak šíří vyděračské viry z rodiny ransomware.

Hrozbu představují i Adwind a Nemucod

Danger nicméně není jediným škodlivým kódem, který dělá bezpečnostním expertům vrásky na čele. „V únoru posiloval i škodlivý kód Adwind, který představoval 6,86 procenta zachycených detekcí. Jde o backdoor, který cílí na systémy podporující Java runtime prostředí,“ uvedl Dvořák.

„Adwind funguje jako zadní vrátka. To znamená, že odesílá informace o napadeném systému a přijímá příkazy od vzdáleného útočníka. Může jít například o zobrazení zprávy v systému, otevření konkrétní internetové stránky, aktualizaci malwaru nebo stažení a spuštění nějakého souboru,“ doplnil.

Ten zároveň zdůraznil, že Adwind měl v uplynulém měsíci podíl 6,86 %. To je jen nepatrně více než v případě třetí nejrozšířenější hrozby – škodlivého kódu Nemucod. Také s pomocí tohoto viru mohou počítačoví piráti do napadeného stroje stahovat další škodlivé kódy, podobně jako v případě Dangeru.

Přehled deseti nejrozšířenějších virových hrozeb za uplynulý měsíc naleznete v tabulce níže:

Deset nejrozšířenějších počítačových hrozeb v ČR – únor 2017

1. JS/Danger.ScriptAttachment (20,94 %)

2. Java/Adwind (6,86 %)

3. JS/TrojanDownloader.Nemucod (6,33 %)

4. JS/ProxyChanger (4,36 %)

5. JS/TrojanDownloader.Agent.PQT (2,48 %)

6. Win32/Adware.ELEX (1,56 %)

7. Win32/Packed.VMProtect.AAA (1,56 %)

8. Win32/Packed.VMProtect.ABO (1,48 %)

9. JS/Kryptik.RE (1,24 %)

10. Win32/GenKryptik (1,24 %)

CIA se podle WikiLeaks zaměřila i na český Avast

8.3.2017 Novinky/Bezpečnost BigBrother

Česká firma Avast figuruje v dokumentech zveřejněných v úterý serverem WikiLeaks jako jeden z prodejců bezpečnostního softwaru, na který se zaměřila americká Ústřední zpravodajská služba (CIA). Příslušná stránka je označená jako tajná, ale žádné další informace neobsahuje, napsala ve středu agentura Reuters.

Portál WikiLeaks zveřejnil kolem 8000 stran dokumentů o útočném programovém arzenálu CIA, s nímž největší americká výzvědná organizace může pronikat do mobilních telefonů, chytrých televizorů a dalších elektronických zařízení a využít je ke shromažďování informací.

Publikované dokumenty podle Reuters obsahují dostatek technických podrobností, aby bezpečnostní experti a prodejci ochranného softwaru pochopili, jak rozsáhlé bezpečnostní mezery existují. Poskytují ale málo detailů, které by mohly napomoci rychlé nápravě.

Desítky technologických firem musejí rychle rozšířit objem sdílených informací, aby uchránily uživatele svých zařízení před slíděním, píše Reuters. Opírá se o sdělení viceprezidenta společnosti Avast Sinana Erena, který vyzval tvůrce mobilního softwaru Apple a Google, aby poskytli antivirovým firmám přednostní přístup ke svým produktům a umožnili jim zjednat okamžitou opravu bezpečnostních mezer.

„Můžeme odvrátit útoky v reálném čase, pokud budeme moci nahlédnout do mobilního operačního systému,” řekl Eren, který sídlí v americkém Silicon Valley. „Pokud nám mobilní platformy neuzavřou přístup, budeme moci lépe zjistit, že se do mobilu dostali hackeři,” uvedl Eren.

Společnost Avast, založená v roce 2010, se zabývá tvorbou bezpečnostního softwaru a její antivirové programy chrání přes 230 milionů počítačů a mobilních zařízení ve světě.

Známý hacker iPhonů a PlayStationu 3 si objednal Teslu. Dostal ale varování, že hackování může znamenat vězení

8.3.2017 Živě.cz Hacking

Hackera George Hotze, který se proslavil hacknutím například herní konzole PlayStation 3 nebo prvního iPhonu pro použití s různými operátory, asi není nutné blíže představovat. Tentokrát o sobě nechal vědět ve spojení se společností Tesla a objednávkou elektromobilu.

Slavný hacker iPhonu a PlayStationu končí se startupem, který měl udělat z každého auta samořízené

George Hotz si totiž dle informací Electreku objednal nejnovější elektromobil Tesla Model S vybavený Autopilotem druhé generace, která už obsahuje veškeré senzory a systémy pro plně autonomní provoz, byť toho zatím není schopná a uživatelé si musí počkat na budoucí softwarovou aktualizaci.

Před oficiálním dodávkou byl ale dle jeho tvrzení kontaktován osobně přímo právníky Tesly, kteří ho upozornili, že krádež duševního vlastnictví je trestní čin. Týká se to především toho, pokud by Hotz prolomil ochranu Tesly a získal tak například záznamy z Autopilota a další údaje o systému.

Hotz totiž minulý rok oficiálně ukončil startup Comma.AI, který měl umožnit snadnou a levnou instalaci některých jednodušších autonomních funkcí pro vybraná vozidla, která je standardně nepodporují a výrobce je ani nenabízí. Vlastní startup ale z důvodu legislativních tlaků ukončil a softwarový projekt vyvíjí pod volnou licencí a názvem Open Pilot. Kromě podpory některých vozů Honda a Acura lze předpokládat, že chtěl přidat i Teslu.

Po tomto varování se ale George Hotz rozhodl objednávku raději zrušit. Uvidíme, jestli je to tedy jen na oko a v budoucnu se v rámci projektu „náhodou“ podpora Tesly s hacknutou verzí softwaru objeví.

CIA prý útočila na chytré televizory a nejspíše se vydávala i za Rusy

8.3.2017 Živě.cz BigBrother

Skupina Wikileaks zveřejnila obrovský balík dat

Popisují kybernetické útoky na různé cíle

Antivirové společnosti se ničemu nediví

Skupina Wikileaks včera vypustila do světa obrovský balík bezmála devíti tisíc webových stránek a příloh, které mají popisovat nejrůznější operace americké zpravodajské služby CIA a jejich partnerů z Evropy.

Wikileaks zveřejnilo údajné dokumenty CIA, které popisují hackerské operace

Média dokumenty zatím opatrně analyzují, takto rozsáhlý únik je totiž bezprecedentní a zdaleka převyšuje i aféru okolo NSA a Edwarda Snowdena.

Balík dokumentů, který Wikileaks nazvala Year Zero, má být přitom pouze první částí mnohem rozsáhlejší série pojmenované Vault 7. Year Zero každopádně popisuje kybernetické techniky z let 2013-2016, které CIA údajně používala k odposlechům a průnikům do cizích počítačových systémů.

Slovíčko údajně je přitom na místě, CIA a americké úřady totiž aféru zatím prakticky nekomentují, a tak neexistuje způsob, jak dokumenty verifikovat. Ostatně i Wikileaks samotnou někteří pozorovatelé podezírají, že je pouze nástrojem dalších zpravodajských agentur – třeba těch ruských.

Na CIA a NSA si může zahrát každý. Hackerské technologie jsou běžně dostupné

Ať už je ale autorem dokumentů kdokoliv, samy o sobě vypadají docela věrohodně, protože popisují postupy, které nejsou v mnoha případech nikterak neznámé. Může si s nimi pohrávat každý bezpečnostní specialista, kterému se dostala do rukou třeba linuxová distribuce Kali.

Kali Linux je vcelku běžný operační systém, jehož specialitou je ale balík penetračních nástrojů. Kali slouží k tomu, aby pomocí něj třeba správce sítě otestoval podnikovou infrastrukturu na všemožné známé kybernetické útoky. Kali Linux tedy umí zneužívat nejrůznějších zranitelností k tomu, aby na cílový počítač instaloval trojské koně, malware, zapojoval jej do botnetu, nahrával zvuk z mikrofonu na telefonu s Androidem a tak dále.

Stejně tak lze ale Kali pochopitelně i zneužít a namísto testování vlastního systému s ním útočit na libovolný cíl. Není to žádné sci-fi, a pokud bude cílový systém zranitelný, dokáže to po pár minutách studia dokumentace naprosto každý zkušenější majitel počítače.

Jak to prý funguje v nitru CIA

Nemělo by být tedy žádným překvapením, že stejných principiálních postupů využívají i nejrůznější zpravodajské služby. Ty mají ke všemu oproti běžnému geekovi jednu nezanedbatelnou výhodu – ekonomické prostředky. Prakticky neomezené prostředky.

Podle Wikileaks je to i případ americké CIA, jejíž ředitelství pro digitální inovace (DDI – Directorate of Digital innovation), má údajně lepší zázemí než celá NSA. A to především díky mocné sekci CCI (Center for Cyber Intelligence), pod kterou konečně spadá skupina EDG (Enigneering Development Group) a divize aplikovaného inženýrství AED.

Organizační struktura CIA podle Wikileaks

Zatímco vy si po ránu přečtete v práci pracovní poštu, inženýři z AED svodku o nejnovějších zranitelnostech Zero Day, které odhalila noční směna v Androidu, Windows, Applu aj. Zero Day jsou chyby, o kterých zatím nikdo neví včetně autora softwaru, takže je reverzní inženýr může použít třeba k vytvoření sofistikovaného viru.

Nejděravější software posledních let? Ne, Windows to nikdy nebyly

Problém spočívá v tom, že objevování podobných chyb je velmi náročná práce, takže na ně tu a tam narazí špičkový student s hromadou času a vidinou finanční odměny (mnohé velké firmy mají tzv. bounty programy, v rámci kterých za odhalování neznámých chyb platí tučné odměny), specializované týmy antivirových společností a velkých počítačových korporací (třeba tým Google Project Zero), anebo právě inženýr v podobné štědře financované agentuře.

V CIA ale nejsou žádní amatéři. Dobře si uvědomují, že když na základě takové zranitelnosti napíšou trojského koně, kterého pak budou moci nainstalovat na počítač sledované osoby, přeci jen po sobě zanechají stopy, kterých by si mohly všimnout zase antivirové a další bezpečnostní společnosti, jejichž inženýři dnem a nocí nedělají nic jiného, než analyzují každé podivné chování na internetu.

TOP10 nejděravějšího softwaru v letech 1999 až leden 2017 (cvedetails.com)

Mac OS X (1 679)

Linux kernel (1 564)

Firefox (1 437)

Chrome (1 370)

iOS (984)

Flash Player (973)

Debian (933)

Internet Explorer (825)

Ubuntu (797)

OpenSUSE (783)

Právě z tohoto důvodu CIA podle uniklých dokumentů spustila program Umbrage, což má být jakési síto na malware šířící se světem. Špičkoví hackeři CIA je zachytí a zneužijí po svém, namísto toho, aby psali zcela vlastní.

V čem spočívá hlavní výhoda? Nikoli v tom, že si agenti ušetří práci, ale proto, že po sobě zametou stopy. Představte si například situaci, kdy CIA s pomocí NSA a dalších federálních agentur zachytí nějaký sofistikovaný malware svých protivníků z Moskvy. Mohou jej pak použít po svém, a když jejich modifikaci zachytí na síti bezpečnostní specialisté, budou si myslet, že za útokem stojí pravděpodobně Rusko, protože stopy malwaru sahají kamsi na samotný východ Evropy.

Weeping Angel promění televizor ve štěnici

Dalším zajímavým příkladem schopností hackerů z Langley je operace s kódovým označením Weeping Angel. Uniklé dokumenty pocházejí z roku 2014, takže popisují útok na dnes již staré řady plazmových televizorů od Samsungu vybavených mikrofony a kamerou pro Skype.

CIA se soustředila na televizory od Samsungu. Ne snad, že by byly děravější než konkurence, ale mají největší podíl na trhu. Ačkoliv se popisovaný útok týká starších modelů, lze předpokládat že CIA/NSA/MI5 a další mají něco i na ty nejnovější modely.

CIA se podle Wikileaks podařilo přepnout televizor do tichého režimu (píše se o něm jako o „Fake-off mode“), kdy sice televizor vypadal jako vypnutý, ve skutečnosti ale zvesela nahrával skrze mikrofon a kameru vše, co se dělo v jeho okolí. Nutno podotknout, že k nahrání špionského malwaru byl třeba přístup k USB portu televizoru, takže strach z nějakého plošného monitoringu není na místě. Nebylo by to ani úlohou CIA jako spíše NSA. A ani NSA nemá prostředky k tomu, aby odposlouchávala dění v každém obývacím pokoji na planetě.

Weeping Angel ale nejspíše mohli agenti použít k cílenému odposlechu cíle, jako by mu do pokoje nainstalovali klasickou štěnici.

Fine Dining, aneb tady vyplňte žádanku a vám toho uličníka hackneme

CIA podle uniklých dokumentů v letech 2013-2016 pracovala nejméně na 500 podobných projektech. Nabízí se tedy otázka, jak jejich používání vypadalo v praxi. Vžijme se do role analytika, který potřebuje získat informace o svém cíli.

Budeme předpokládat, že on sám není žádný hacker, takže těžko otevře linuxový terminál a začne z hlavy zapisovat všemožné příkazy a skripty v Pythonu. Podle Wikileaks namísto toho použije Fine Dining.

Proměnili jsme prohlížeč v zombie a zapojili počítač do malého botnetu

Mělo by se jednat o jakýsi standardizovaný dotazník potřeb. Zpravodajský důstojník pomocí něj vyplní, co všechno potřebuje získat a operační (OSB – Operational Support Branch) navrhne nejlepší způsob, jak toho docílit třeba zrovna mixem nejrůznějších sofistikovaných útoků.

Odposlouchávali jsme podnikovou síť a šmírovali kolegy z Computeru

Zdá se tedy, že celý systém uvnitř CIA pracuje jako dobře promazaný stroj až na jednu drobnost. Pokud je toto všechno pravda, znamená to, že kdosi z nitra CIA vynesl bezprecedentní množství strukturovaných dat, čímž prokázal, že ačkoliv jedna z nejmocnějších amerických agentur disponuje optikou třeba těch českých prakticky neomezenými technickými i finančními prostředky, někdo ji docela úspěšně vykradl, což vše posouvá do trošku jiného světla.

Vytvořili jsme malware pro Android, ovládli telefon a odposlouchávali jej

Není to žádné překvapení, reagují antivirové společnosti

Bezpečnostní specialisté aktuální únik zároveň shodně komentují tak, že překvapení není na místě. CIA dělá přesně to, k čemu je určená a nepoužívá žádné techniky z oboru science fiction, ale postupy, které při znalosti softwarových chyb může zneužít naprosto každý – třeba pomocí zmíněné linuxové distribuce Kali nebo desítek a stovek samostatných penetračních nástrojů.

Američtí hackeři se dokážou vydávat za Rusy, naznačují dokumenty WikiLeaks

8.3.2017 Novinky/Bezpečnost BigBrother

Z dokumentů zveřejněných organizací WikiLeaks vyplývá, že má CIA zvláštní hackerskou jednotku, která si osvojila techniky zahraničních protějšků z Ruska a Číny. To znamená, že dokáže po útocích na informační systémy zanechávat jejich stopy a svést tak vinu na ně. Jednotka se jmenuje Umbrage (pohoršení). Pravost dokumentů nicméně zatím nebyla potvrzena.

Pokud se ale informace potvrdí, bude to mít zásadní vliv na vyšetřování údajných ruských hackerských útoků během americké předvolební kampaně s cílem ovlivnit její výsledek. Pro veřejnost by to de facto znamenalo jediné; věřit může, komu chce, protože lhát může kdokoliv, poznamenal server Wired.

ČTK v této souvislosti konstatovala, že americká média zmíněné digitální stopy přirovnávají například ke kulkám nalezeným na místě činu, které jsou forenzní experti schopni jednoznačně přiřadit ke konkrétní zbrani.

Spekulace o tom, zda CIA nevykonstruovala útoky z Ruska, aby se tím pokusila zabránit zvolení Donalda Trumpa do Bílého domu, se vynořily bezprostředně poté, co Wikileaks téměř devět tisíc stran dokumentů zveřejnila.

Celou věc je však možné také obrátit. O tom, že utajované americké dokumenty WikiLeaks účelově předávají Rusové, se v médiích spekuluje již od počátku.

V úterý zveřejněné dokumenty zmiňují také to, že je CIA schopna pozměnit takřka jakékoliv chytré elektronické zařízení ve špiclovací nástroj. Ať už jde o iPhone, mobil s operačním systémem Android, počítač s Windows nebo televizi Samsung.

Celkem mají mít WikiLeaks nově k dispozici téměř 9000 dokumentů. To je víc, než kolik jich reportérům předal někdejší spolupracovník CIA Edward Snowden.

Přední výrobci se vyjádřili k úniku dat z CIA

8.3.2017 Novinky/Bezpečnost BigBrother

Apple, Samsung a Microsoft reagují na aktuální kauzu Wikileaks vs CIA.

Portál Wikileaks v úterý zveřejnil tisíce dokumentů CIA popisujících techniky kyberšpionáže, jakými zpravodajci skrz chyby v softwaru chytrých telefonů či televizí nezákonně odposlouchávali subjekty po celém světě.

A zatímco na politické úrovni se světové špičky přou o autentičnost informací, ke skandálu se už vyjádřili i přední výrobci údajně zneužitých zařízení.

Nejpodrobnější vyjádření vydal Apple, podle kterého technologie použitá v iPhonech představuje v současnosti „nejlepší možné zabezpečení“, s tím, že firma na jejím dalším zdokonalování nadále pracuje. Skoro 80 % majitelů iPhonů přitom pracuje s nejaktuálnějším operačním systémem.

„Naše prvotní analýza ukázala, že velká část mezer, které měly být zneužity, byla při poslední aktualizaci záplatována, a jestliže přijdeme na nějaké nové, okamžitě na nich začneme pracovat. Naše zákazníky vždy vyzýváme k tomu, aby si stáhnuli poslední verzi iOS a měli své zařízení zabezpečené co nejlépe,“ stojí ve zprávě Applu.

Samsung, kterému se CIA měla nabourat do televizorů řady F8000 skrze software, na jehož vývoji se podílela i britská MI5, byl stručnější.

„Ochrana soukromí našich zákazníků je pro nás top prioritou. Zveřejněnými informacemi jsme se proto okamžitě začali zabývat.“

Dle dokumentů však CIA rovněž vyvinula malware, který měl útočit na počítače s operačním systém Windows, na což Microsoft reagoval podobně stručně s tím, že se už „záležitostí zabývá“. Kdo se ke kauze zatím nevyjádřil, jsou Google a Linux Foundation – CIA prý měla útočit jak na telefony s Androidem, tak na počítače s linuxovými distribucemi.

Samotná CIA zatím pravost dokumentů datovaných do let 2013 – 2016 nepotvrdila, její bývalý šéf Michael Hayden však uvedl, že pokud jsou pravé, představuje takový únik snížení bezpečnosti jak Spojených států, tak jejich spojenců. Experti se však shodují, že nejde o nic překvapivého.

„Nejde o to, že CIA špehuje lidi. Samozřejmě, že je špehuje. Koneckonců, to je její práce. Řešit by se mělo v prvé řadě to, že se někdo naboural do jejího systému, vytáhl z něj spousty materiálů a ukázal je světu. A svět teď chce vědět, kdo to byl, jak to udělal a proč,“ komentoval Nicholas Weaver, bezpečnostní odborník z Institutu počítačové vědy v Berkeley.

A jisté je také to, že únik dat detailně popisujících utajované metody zpravodajců, pro CIA představuje obrovský problém. Nejen proto, že únik dat z agentury, která má získávat data od jiných, je jistým druhem potupy, ale také proto, že citlivé cíle teď můžou velice snadno změnit své návyky, aby zpravodajcům jejich práci dále ztížili.

FBI díky svému malwaru chytla pedofila. Žalobu ale stahuje, nechce zveřejnit své metody

8.3.2017 Lupa BigBrother

Získávání důkazů v případě kybernetické kriminality jde občas dál, než by se soudům mohlo líbit.

Americká FBI v loňském roce dokázala detekovat IP adresy lidí, kteří přes síť Tor chodili na stránky s dětskou pornografií, konkrétně na Playpen. Za základě tohoto odhalení padly u amerických soudů žaloby. To by mohl být konec příběhu, soudní proces ale situaci poněkud komplikuje.

Jeden z obžalovaných, Jay Michaud, totiž zažádal o to, aby byly zpřístupněny veškeré detaily toho, jak se k němu FBI dostala. Soud jeho žádosti vyhověl. To FBI postavilo před problém: pro úspěšné odsouzení v daných případech by musela zveřejnit, jaké kroky konkrétně podnikla. FBI a americké ministerstvo spravedlnosti nakonec tento krok odmítly a státní žalobci obvinění stahují.

FBI totiž vyvinula vlastní malware, který využíval Tor a dokázal IP adresy vypátrat. A pokud by FBI musela podrobnosti zveřejnit, zřejmě by musela odhalit i to, jak přesně tato „networks investigative technique“ (NIT) funguje.

Případ podrobněji rozebírá Ars Technica. Kolem případu bude zřejmě ještě spousta debat. Mohlo by jít o precedens, který bude mít vliv na další podobná vyšetřování.

Neautorizovaný přístup

FBI a další složky z oblasti vymáhání práva pro svoji práci v kybernetickém pátrání používají více zdrojů informací a postupů. „Je úplně běžné, že FBI posíláme data. V drtivé většině případů je to jednosměrný kanál. Měli jsme pouze pár případů, kdy nám také FBI poskytla data a sami nám chtěli pomoci,“ říká pro Lupu technický ředitel společnosti ESET Juraj Malcho.

TIP: Zaplať, nebo nedostaneš data. Příběh o tom, jak lehce vám může zatopit ransomware

FBI od soukromých kyberbezpečnostních firem získává informace a vodítka. Tyto zdroje pak využívá k tomu, aby se dostala například ke kontrolním serverům botnetů (CNC), IP adresám a podobně. Pokračuje tam, kde pravomoci soukromých firem končí.

Problémem může být to, když FBI získá důkazy způsobem, který nemusí být zcela legální. Nabourání se přímo do problematických serverů je stále neautorizovaný přístup, jde o formu aktivního hackování. FBI proto od firem převezme informace a snaží se s nimi pracovat tak, aby následně soudní znalci neměli problém.

Ani samotné kyberbezpečnostní firmy se ne vždy pokouší aktivně do serverů dostat. „My aktivně CNC servery nehackujeme. To už je na pomezí, jde o určitý neautorizovaný přístup,“ uvádí Malcho. „Jsme soukromá firma a máme jisté limity v tom, co můžeme dělat. Když se k někomu dopátráme, ozveme se policii.“

Sondování na darknetu

Jsou ale společnosti, kteří se nebojí vydat hlouběji. Nemají s tím legislativní či morální problém. Policie spolupracuje i s takovými firmami.

„Pokud by se někdo naboural do CNC serveru a získal kompromitující materiál, po kterém FBI jde nejvíc, typicky dětské porno, pracuje se s tím, že se tak dělo v dobré víře. Je to také o reputaci,“ doplňuje Malcho.

„Už dříve jsem na konferenci narazil na člověka z FBI, který tuto problematiku řeší. Říkal, že když narazíme na dětské porno, máme od toho okamžitě dát ruce pryč, protože oni to sledují a je jim jedno, kdo jsme. Když chceme dát vodítko, máme ho poslat, ale nezkoumat dále.“

Firmy, které se vydávají i za hranice práce běžných kyberbezpečnostních společností, se aktivně snaží působit a dostávat také na fóra na darknetu, kde se domlouvají obchody, nabízí přístupy, nelegální zboží a tak dále.

Dostat se tam je ale těžké, často je k tomu potřeba reputace v kyberkriminální komunitě, výměna informací, dokazování aktivit. „Pohybujeme se jen na povrchu. Jde spíše o individuální průzkum,“ popisuje nový technický šéf ESETu. „Sledování fór vyžaduje značné množství času, a i z toho důvodu se obracíme na partnery, kteří se na něco takového specializují. Ale nevěřím, že by partneři měli kontakty až někam úplně hluboko,“ dodává.

Nedá se moc čekat, že by si vlastníci či nájemci CNC a dalších serverů na případnou protiprávnost útoků stěžovali. Jen těžko budou někoho žalovat, že jim naboural server s nelegálním obsahem. Serverové kapacity se pronajímají často rovněž na darknetu. Jde o specializované služby, které využívají jurisdikce daných zemí, kde to nikoho netrápí.

CIA umí prolomit Linux, televize, routery i telefony, ukazuje WikiLeaks

8.3.2017 Root.cz BigBrother

Server WikiLeaks zveřejnil první část dokumentů, které unikly americké CIA. Podle nich má organizace nástroje pro útok na celou řadu platforem i zařízení. Kauza má šanci stát se případem Snowden 2.0.

Server WikiLeaks otevřel projekt Vault 7 a uvolnil poklad v podobě první části dokumentů uniklých americké CIA. Balík 8378 dokumentů byl zveřejněn pomocí BitTorrentu a zašifrovaného archivu. Můžete si stáhnout soubor torrent, heslo k 7-Zip archivu je:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

Informace měly být původně zveřejněny v online tiskové konferenci, kterou měl vést Julian Assange. Ukázalo se ale, že jeho účty na Facebooku a Periscope jsou pod útokem. Proto bylo heslo k archivu prozrazeno dříve, aby nebyly zveřejňované dokumenty ohroženy.

Follow

WikiLeaks ✔ @wikileaks

Press conf under attack: Facebook+Periscope video used by WikiLeaks' editor Julian Assange have been attacked. Activating contingency (1/2)

2:03 PM - 7 Mar 2017

3,106 3,106 Retweets 3,579 3,579 likes

Dokumenty ukazují softwarové zbraně, které je schopna CIA nasadit proti nejrůznějším platformám a technologiím. Agentura má k dispozici exploity na iPhone, Android, Windows, Linux, Mikrotik, Solaris, macOS a dokonce některé televize Samsung. U nich je možné na dálku zapnout mikrofon a použít je k odposlechu okolí.

WikiLeaks popisuje, jak oddělení s oficiálním názvem Center for Cyber Intelligence (CCI) produkuje tisíce útočných nástrojů s nejrůznějším určením. Tahle neobyčejná sbírka, která obsahuje stovky milionů řádek kódu, dává držiteli všechny útočné možnosti CIA, píše server v tiskové zprávě.

Informace o databázi byly předem zveřejněny na Twitteru, poté, co organizace zjistila, že je pod útokem, přešla na plán B a podrobnosti zveřejnila dříve.

Follow

WikiLeaks ✔ @wikileaks

RELEASE: CIA Vault 7 Year Zero decryption passphrase:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

2:06 PM - 7 Mar 2017

5,360 5,360 Retweets 6,332 6,332 likes

Není překvapením, že se WikiLeaks do CIA opřela. Podle všeho jde o organizaci s velkou mocí a malou možností kontroly. Hackeři z CIA vytvořili více kódu, než kolik ho k provozu potřebuje Facebook. CIA tak fakticky vytvořila ‚vlastní NSA‘ s ještě menší zodpovědností a bez odpovědi na otázku, proč je obrovský rozpočet utrácen na duplikaci kapacit konkurenční agentury.

Organizace slibuje, že veškeré dokumenty důkladně zkontroluje, aby nezveřejňovala „nabité zbraně“. Některé informace také byly anonymizovány. Edward Snowden se na svém Twitteru k celé věci vyjadřuje a podle jeho slov dokumenty vypadají věrohodně. Názvy uvedené v textech jsou pravé a znají je jen lidé zevnitř.

Follow

Edward Snowden ✔ @Snowden

Still working through the publication, but what @Wikileaks has here is genuinely a big deal. Looks authentic.

5:53 PM - 7 Mar 2017

8,683 8,683 Retweets 11,939 11,939 likes

Dokumenty mimo jiné ukazují, že CIA spolupracovala s britskou MI5 na projektu Weeping Angel, který se zaměřoval na televize značky Samsung, u kterých je možné na dálku ovládat mikrofon. Organizacím se také podařilo získat kontrolu nad moderními automobily či kamiony. Existuje speciální oddělení zaměřující se na získání přístupu a ovládání mobilních zařízení iPhone a iPad. To dohromady se zero-day exploity pro Android umožňuje CIA obejít šifrování aplikací WhatsApp, Signal, Telegram, Wiebo, Confide a Cloackman hacknutím ‚chytrých‘ telefonů a sběrem audia a zpráv ještě před zašifrováním. Ve skutečnosti tak nejsou ohroženy šifrovací algoritmy a jmenovat konkrétní „prolomenou“ aplikaci je zavádějící, jak upozorňují lidé z Telegramu.

Analýza dokumentů upozornila na další zajímavé možnosti týkající se mobilních telefonů. Na některých přístrojích (jmenován byl Samsung Galaxy S2) je možné čipset přepnout do monitorovacího režimu a odposlouchávat provoz na okolních Wi-Fi sítích. Tato vlastnost je ve firmware za normálních okolností blokována, ale CIA se podařilo ochranu obejít díky reverznímu inženýrství – Broadcom tedy pravděpodobně přímo nepomáhal. Zajímavé také je, že exploit se do telefonu dostává přes hudební přehrávač Apollo. Není ale jasné, zda jde o záměr tvůrce (který pracoval pro „vládní výzkumnou laboratoř“) nebo o další zneužití chyby v aplikaci.

Mezi dokumenty se nachází například také návod na úpravu instalačních obrazů Windows 8, která umožní obejít nutnost zadání instalačního klíče. Po úpravě (která se podle příkazů provádí v Linuxu) přibude v instalačním dialogu tlačítko „Skip“.

Při vývoji útočných nástrojů se používají kusy kódu pocházející z malware, který se volně šíří po internetu. Stejně tak byly některé postupy ukradeny konkurenčním organizacím jako britské GCHQ a americké NSA. Vývojáři mají k dispozici nástroje pro vytvoření útočného malware pro konkrétní situace. Mají se prý zaměřit na vývoj malých a dobře zacílených „řešení“ než na vývoj velkých nástrojů s mnoha funkcemi.

Mezi další odhalení patří to, že americký konzulát ve Frankfurtu je ve skutečnosti skrytá základna pro hackery CIA, kteří odtud pokrývají Evropu, střední Východ a Afriku.

Zajímavé je také to, jak se CIA jistila proti postihu: neoznačila své útočné systémy jako tajné. V opačném případě by totiž nemohla kód používat na internetu, tedy jej nahrávat na cizí počítače a zařízení. Existují totiž zákony, které brání takovému veřejnému použití utajených nástrojů a informací. Podle WikiLeaks navíc nemá vláda právo prosazovat zde autorské právo, brání jí v tom Ústava Spojených států amerických. Znamená to, že kdokoliv může takový neutajený materiál dále šířit bez obavy z postihu.

Další informace se budou určitě objevovat postupně, část dokumentů už byla prostudována, ale většina zatím ne. Internetová komunita už se pustila do čtení, budeme si muset počkat na další výsledky.

Server rakouského ministerstva opět napadli turečtí hackeři

8.3.2017 Novinky/Bezpečnost BigBrother

Server rakouského ministerstva zahraničí v pondělí znovu napadli turečtí hackeři. S odvoláním na mluvčího resortu o tom ve středu informoval deník Die Presse. Internetová stránka ministerstva byla kvůli útoku několik minut nedostupná, ale k úniku dat podle úřadu nedošlo.

Od loňského listopadu jde o třetí podobný incident, sdělil mluvčí resortu Thomas Schnöll. Zároveň dodal, že ministr Sebastian Kurz se útoky nenechá odradit od své politiky vůči Turecku.

Vztahy Vídně a Ankary jsou dlouhodobě napjaté. V Rakousku žijí stovky tisíc Turků, z nichž mnozí mají dvojí občanství. Zástupci Ankary mezi nimi hledají podporu pro navržené změny ústavy, které by výrazně posílily pravomoci tureckého prezidenta Recepa Tayyipa Erdogana.

V souvislosti s těmito změnami vypsala Ankara na duben referendum. Rakouská vláda žádala zmrazení přístupových jednání mezi Evropskou unií a Tureckem a Kurz v pondělí řekl, že očekává, že turečtí politici nebudou v Rakousku vystupovat za účelem agitace v tureckém předvolebním boji.

V Rakousku se v posledních měsících stalo terčem hackerů letiště, ministerstva, centrální banka a parlament. K útokům se přihlásila anonymní turecká skupina, která jako motiv uvedla "vůči Turecku nepřátelské" chování Rakouska. Na konci února napsal list Der Kurier, že podle rakouské rozvědky má napadení serverů na svědomí turecký nacionalista žijící v USA.

Wikileaks zveřejnilo údajné dokumenty CIA, které popisují hackerské operace

8.3.2017 Živě.cz

Uskupení Wikileaks o sobě dává po pár měsících opět hlasitě vědět, do světa totiž vypustilo dokumenty, které údajně popisují nejrůznější kybernetické operace americké CIA včetně průniků do mobilních operačních systémů, Windows i chytrých televizorů nebo třeba využívání nejrůznějších odposlouchávacích USB zařízení a keyloggerů.

Pakliže jsou dokumenty pravé, bude se pravděpodobně jednat o přinejmenším stejně závažný únik dat jako v případě NSA a Edwarda Snowdena. V tomto případě ale vypadá prezentace Wikileaks trošku jinak. Namísto nejrůznějších powerpointových prezentací se totiž jedná spíše o detailní postupy připomínající jakousi Wikipedii pro tajné operace. Editoři Wikileaks zároveň anonymizovali jména a některé další citlivé a konkrétní údaje o operacích.

V každém případě, letmý náhled do zveřejněných dokumentů, pakliže jsou pravé, dává tušit, že popisují nejrůznější základní postupy pro kybernetické útoky a penetrační testy, které se třeba od těch, které popisuje dokumentace linuxové bezpečnostní distribuce Kali Linux liší především v tom, že mají exotické názvy jako třeba SnowOwl, HarpyEagle nebo GreenPaket.

Dočtete se zde jak o průnicích s využitím nejrůznějších nástrojů, které připomínají mezi hackery dobře známý Metasploit a jemu podobné, tak o zneužití třeba rootu na platformě Android.

Sama CIA podobné úniky nekomentuje, aktuální kauza tedy bude vyžadovat důkladnou analýzu.

Podle nejnovější zprávy zaznamenal ransomware 752procentní nárůst

7.3.2017 SecurityWorld Viry

Trend Micro vydalo svoji nejnovější výroční bezpečnostní zprávu 2016 Security Roundup: A Record Year for Enterprise Threats, která potvrzuje, že rok 2016 byl rokem online vydírání. Kybernetické hrozby dosáhly loni svého historického maxima, zejména pak díky rostoucí oblibě ransomwaru i útoků využívajících firemní emaily (Business Email Compromise, BEC).

Nárůst nových rodin ransomwaru o 752 procent způsobil firmám po celém světě ztrátu ve výši 1 miliardy amerických dolarů. Společnost Trend Micro spolu s iniciativou Zero Day Initiative (ZDI) odhalily v průběhu roku 2016 celkem 765 zranitelností. Hned 678 z nich bylo zjištěno prostřednictvím bug bounty programu iniciativy ZDI – takto odhalená rizika ZDI prověřuje a následně o nich informuje příslušné výrobce.

Ve srovnání s rokem 2015 zaznamenala nárůst z pohledu zranitelností objevených společností Trend Micro a iniciativy ZDI značka Apple (145 procent), zatímco Microsoft se může pochlubit o 47 procent nižším počtem potenciálně nebezpečných chyb. Navíc došlo i k poklesu využívání nově objevených zranitelností v exploit kitech, a to o 71 procent. Částečně to bylo způsobené zatčením osob stojících za kitem Angler v červnu 2016.

„Spolu s tím, jak se hrozby diverzifikují a jsou stále sofistikovanější, přesunul se zájem kybernetických zločinců od jednotlivců tam, kde jsou peníze – tedy k podnikům,“ řekl Ed Cabrera, ředitel počítačové bezpečnosti společnosti Trend Micro. „Po celý rok 2016 jsme byli svědky vydírání firem i organizací za účelem zisku a neočekáváme, že by došlo ke zpomalení tohoto trendu. Náš průzkum si klade za cíl poskytnout podnikům informace o taktikách, které útočníci aktivně používají ke kompromitaci jejich dat, a také jim pomoci přijmout opatření umožňující zůstat krok před kybernetickými zločinci a chránit se před potenciálními útoky.“

Globální služba společnosti Trend Micro – Smart Protection Network – zablokovala během celého roku 2016 více než 81 miliard hrozeb, tedy ve srovnání s rokem 2015 o celých 56 procent více. Ve druhé polovině roku 2016 přitom bylo blokováno více než 3 000 útoků za sekundu. Během celého loňského roku bylo hned 75 miliard zablokovaných pokusů založeno na elektronické poště a takto vysoká čísla potvrzují, že emaily zůstávají pro počítačové zločince hlavní vstupní branou do infrastruktury nebo počítače oběti.